Analisa

Malicious Code

pada PDF

Attack

Menggunakan

Teknik Reverse Engineering

Artikel Ilmiah

Peneliti:

Lidya Desy Natalia (672010031) Irwan Sembiring, S.T., M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

i

Analisa

Malicious Code

pada PDF

Attack

Menggunakan

Teknik Reverse Engineering

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti:

Lidya Desy Natalia (672010031) Irwan Sembiring, S.T., M.Kom.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

viii

Analisa

Malicious Code

pada PDF

Attack

Menggunakan Teknik

Reverse Engineering

1)Lidya Desy Natalia,2)Irwan Sembiring, S.T., M.Kom

Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Jalan Diponegoro 52-60, Salatiga 50771, Jawa Tengah, Indonesia Email: [email protected]

Abstract

Nowdays, pdf is one of the widely used applications for sharing documents. Pdf contains combination content between text, vector graphics and graphics raster, pdf can also be inserted a content audio and video. Pdf can contain interactive element as explanation, the hypertext, link besides pdf files can also be imported into other applications like web pages. However, its wider acceptance among the user community has also attracted the attackers to develop and spread malware using PDF files. Most of the existing security tools are not equipped to deal with the attacks related to PDF reader. In this paper we present techniques that can be used by an attacker to generate PDF attacks. Then we propose portable document scanner (PeePDF and PDFStreamDumper) which can detect the attacks by analyzing the suspicious objects and the scripts that are embedded in the documents, with dynamic and static analysis techniques to deal with the malware.

Keyword: PDF Malware, Static Analysis, Dinamic Analysis.

Abstrak

Saat ini, pdf merupakan salah satu aplikasi yang banyak digunakan untuk berbagi dokumen. Pdf berisi konten kombinasi antara text, grafis vector dan grafis raster, pdf juga bisa disisipi sebuah konten audio maupun video. Pdf dapat memuat unsur interaktif seperti penjelasan, link hypertext, selain itu file pdf juga dapat diimpor kedalam aplikasi lain seperti halaman web. Karena penggunaan yang semakin luas di kalangan masyarakat ini, membuat para penyusup tertarik untuk mengembangkan dan menyebarkan malware

yang menggunakan file pdf. Sebagian besar pdf reader, tidak dilengkapi untuk menghadapi serangan terkait dengan kelemahan pdf. Dalam tulisan ini dibahas tentang teknik yang digunakan oleh penyusup untuk menghasilkan serangan pdf, dan mengajukan (PeePdf dan PDFStreamDumper) sebagai alat pemindai portabel yang dapat mendeteksi serangan pdf dengan menganalisis script mencurigakan yang tertanam dalam file pdf, dengan teknik Analisa Dinamis dan Statis.

Kata Kunci: PDF Malware, Analisa Statis, Analisa Dinamis.

1)Mahasiswa Fakultas Teknologi Informasi Jurusan Teknik Informatika, Universitas Kristen Satya Wacana Salatiga.

1 1. Pendahuluan

Dalam beberapa Tahun terakhir ini telah terjadi serangan malware yang cukup mengganggu komunitas dunia TIK. Salah satu serangan tersebut adalah malware dengan nama operasi APT1 telah berhasil menyerang sistem di beberapa negara. Kemudian setelah dilakukan analisa pada beberapa sample malware, serangan tersebut disinyalir didalangi oleh pemerintahan China dengan bukti yang telah berhasil diperoleh mengarah pada People’s liberation Army (PLA), General Staff Department (GSD), 3rd Department (Military Cover Designator 61389).[1].

Menurut jurnal “Penggunaan Teknik Reverse Engineering Pada Malware

Analysis Untuk Identifikasi Serangan Malware”, malware sebuah aplikasi yang

dirancang khusus untuk dapat menyusup kedalam sistem tanpa diketahui pemilik sistem melalui sebuah program yang sudah dibuat dalam bentuk executable,

compile ke : word, pdf, doc, dll. Lebih sederhananya malware merupakan sebuah

aplikasi yang dirancang untuk membuat celah pada keamanan sistem komputer.[2].

Dalam kurun waktu yang cukup lama dokumen pdf sering digunakan oleh pengguna komputer sebagai salah satu media pertukaran informasi. Dokumen pdf merupakan sebuah format berkas untuk keperluan pertukaran dokumen digital. Format pdf digunakan untuk merepresentasikan dokumen dua dimensi yang meliputi teks dan grafik. Pentingnya pdf mengakibatkan hampir setiap pengguna komputer menjadi semakin bergantung pada teknologi informasi untuk lebih efisien dalam mencari referensi dan menyelesaikan tugas.

Karena pembaca dokumen pdf semakin meningkat, banyak penyusup menjadikan dokumen pdf sebagai strategi distribusi malware. Dalam konteks ini, dokumen pdf memiliki celah keamanan yang disalahgunakan oleh oknum tertentu sebagai media eksploitasi terhadap komputer target. Dokumen pdf sering dianggap dapat dipercaya atau aman oleh pengguna komputer, dan penyerang sering menyamarkan dengan isi dokumen yang menarik. Sehingga para target tidak mengetahui bahwa file pdf yang dibuka telah tersisipkan malware.

Pada penelitian ini diajukan suatu cara untuk melakukan analisis serangan

malware pada file pdf. Penelitian ini membutuhkan sebuah teknik untuk dapat

menganalisa malware tersebut. Aplikasi tersebut umumnya memuat sebuah perintah yang telah dibuat dengan tujuan khusus. Perintah tersebut seperti menyebarkan virus, trojan, worm, atau memasang backdoor ke dalam sistem.

Berdasarkan latar belakang masalah yang ada, maka dilakukan sebuah penelitian yang bertujuan menganalisa serangan malware pada file pdf menggunakan Backtrack 5 R3 dan Teknik Reverse Engineering.

2. Kajian Pustaka

Berdasarkan jurnal yang ditulis oleh Rahul Tyagi pada tahun 2011 mengenai

Busting Windows in Backtrack 5 R1 With Metasploit Framework 4.0, penelitian

2

penelitian terdahulu penulis menyusup ke sistem operasi windows melalaui Exploitasi Framework.[3].

Penelitian yang berjudul Analisis Forensik Teknologi Informasi dengan Barang Bukti Hardisk yang dilakukan oleh Chandra Irvan dan Naikon Fandier pada tahun 2012 membahas tentang penggunaan forensik Teknologi Informasi (TI) dalam menemukan bukti kejahatan Komputer pada perangkat hardisk yang didalamnya sudah disisipkan malware untuk penyusup dapat masuk kedalam komputer korban dan menghapus file penting dalam komputer korban. Pada penelitian ini menggunakan tools forensic Autopsy pada Backtrack Linux 5 R1 digunakan sebagai alat tahapan forensic ini. Persamaan pada penelitian ini adalah penulis memanfaatkan tool yang terdapat pada Bactrack 5 untuk melakukan exploitasi dengan media yang berbeda yaitu file pdf dan juga memanfaatkan tool forensik yang terdapat pada Backtrack yaitu tool PeePdf.[4].

Penelitian berjudul Undetectable Backdoor : The Art of Malicious Software

and Social Engineering oleh Faizal Achmad tahun 2013 ini membahas tentang

penyisipan sebuah Backdoor yang diimplementasikan pada sebuah game dan sebuah antivirus. Ketika target menginstall game dan antivirus tersebut sebenarnya target juga sedang menjalankan sebuah backdoor tersebut. Persamaan dari penelitian terdahulu ini adalah penyisipan sebuah backdoor namun yang di implementasikan pada sebuah file pdf dengan tujuan yang sama pada penelitian terdahulu yaitu menyusup ke dalam sistem operasi windows.[5].

Pada ummnya file pdf berisi konten kombinasi antara text, grafis vector dan grafis raster, namun pdf juga bisa disisipi sebuah konten audio maupun video, file pdf dapat memuat unsur interaktif seperti link hypertext, selain itu file pdf juga dapat diimpor kedalam aplikasi lain seperti halaman web.

Pdf pada dasarnya terdiri dari komponen yang disebut objek, dan semua objek diwakili sebagai urutan byte. Penampilan halaman digambarkan oleh objek-objek yang ditampilkan pada halaman. Munculnya aliran konten digital, yang biasa disebut aplikasi pdf reader. [6].

File pdf terdiri dari Header, Body, Cross Table Reference, Trailer, dan

beberapa komponen opsional. Header menentukan versi pdf, Body yang berisi informasi tentang objek tidak langsung dan Trailer menentukan posisi Cross

Table Reference. File Header berada di bagian atas setiap file pdf untuk

menentukan versi pdf.[6].

Beberapa waktu terakhir diketahui bahwa tingkat kelemahan pdf semakin meninggi.[7]. Berikut sejumlah kelemahan pdf dan teknik-teknik serangan

vulnerabilitas pada pdf reader: 1). Vulnerabilitas PDF URI, kelemahan ini

berhubungan dengan Adobe PDF’s mailto URI, dimana URI (Uniform Resource

Identifier) dipakai sebagai akses ke sistem file lokal pada komputer pengguna

untuk melancarkan serangan. Pada kasus ini, penyerang dapat menciptakan

request spesial URI. Sebagai contoh, request di bawah ini mampu mengakses

3

malware melalui internet sehingga menginfeksi komputer pengguna. 2).

Vulnerabilitas PDF J2BIG, adalah format kompresi gambar yang dapat dipakai sebagai sistem embedded dalam men-display gambar. Ketika sebuah dokumen pdf ter-display maka sistem itu akan terurai menjadi gambar. Vulnerabilitas ini dapat di-eksploit melalui pdf khusus berisi stream JBIG2 dengan header yang sudah dikorup. Ketika stream ini diinterprestasikan oleh Acrobat Reader maka akan menghasilkan arus buffer atau penahan. Arus buffer ini dapat digunakan untuk mengeksekusi kode arbitrasi salam konteks pengguna terkini melakukan

logged-in. Para pembuat malware telah mengeksplotasi kelemahan ini untuk

menyebarkan infeksi malware engan menggunakan file pdf yang mengandung

stream JBIG2 yang sudah termodifikasi. Hal ini akan menyebabkan crash pada

Adobe Acrobat Reader. 3). Vulnerabilitas yang berkaitan dengan fungsi PDF

Javascript, Di bagian ini membahas beberapa vulnerabilitas terkini yang menggunakan obyek javascript dalam pdf. Sejumlah fungsi dalam javascript yang lemah dan tidak aman, dieksploitasi menggunakan javascript yang diakali bersama dengan pdf. 4). UXSS (Universal Cross Site Scripting) dalam PDF, Vulnerabilitas ini berhubungan dengan bagaimana pdf yang ber-host di web dapat digunakan untuk menjalankan serangan XSS. Di sini penyerang mengirim email dengan menggunakan teknik social engineering untuk mengakali konten pesan dan menyembunyikan link tersembunyi ke file pdf yang ada di server bersih. Ketika pengguna mengeklik link itu, penyerang melampirkan script yang sudah dieksekusi dalam meligitimasi sesi web. Kelemahan ini tergantung pada keyakinan si pengguna, dimana malware dapat dieksekusi sepanjang pengguna percaya bahwa mereka mengklik link yang benar.[7].

Malicous software yang biasa dikenal dengan sebutan malware merupakan

sebuah aplikasi yang dirancang khusus untuk dapat menyusup kedalam sistem tanpa diketahui pemilik sistem. Aplikasi tersebut umumnya memuat sebuah perintah yang telah dibuat dengan tujuan khusus. Perintah tersebut seperti menyebarkan virus, trojan, worm, atau memasang backdoor didalam sistem. Lebih sederhananya malware merupakan sebuah aplikasi yang dirancang untuk membuat celah pada keamanan sistem komputer. Malware adalah sebuah program yang sudah dibuat dalam bentuk executable, dalam bentuk compile ke: word, pdf, doc, dll extension, dll.

Dengan hal tersebut kita membutuhkan sebuah teknik untuk dapat menganalisa malware. Dalam penelitian ini menggunakan teknik Reverse

Engineering, ada 2 pendekatan dalam melakukan analisa malware menggunakan

teknik Reverse Engineering: Analisa statis dan analisa dinamis. Statis lebih kepada pendekatan struktur malware itu dibuat, dengan kata lain melakukan

disassembly, decompile, debugging kepada malware tersebut.[8]. Sedangkan

4 3. Metode Penelitian

Metode penyelesaian yang digunakan pada penelitian ini yaitu metode PPDIOO (Prepare, Plan, Desaign, Implement, Operate and Optimize). Pada metode ini ada beberapa tahap dalam membangun sebuah backdoor dalam sebuah file pdf. Dengan adanya tahapan-tahapan pada perancangan akan lebih mudah dalam pengerjaan serta mempermudah dalam menganalisis malware backdoor.

Metode PPDIOO adalah sebuah metode penelitian yang dikembangkan oleh Cisco System. Metode ini dipilih karena cocok dengan sistem dan pengujian yang akan dilakukan.

Gambar 1 Skema Metodelogi PPDIOO (Cisco, 2005)

5

Gambar 2 Topologi Jaringan

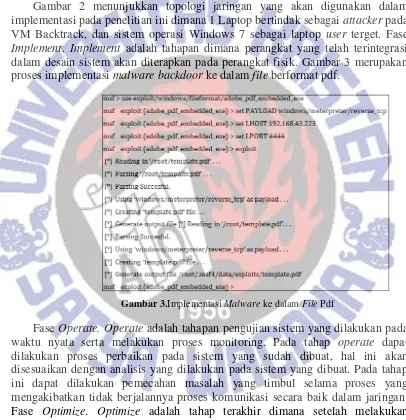

Gambar 2 menunjukkan topologi jaringan yang akan digunakan dalam implementasi pada penelitian ini dimana 1 Laptop bertindak sebagai attacker pada VM Backtrack, dan sistem operasi Windows 7 sebagai laptop user terget. Fase

Implement. Implement adalah tahapan dimana perangkat yang telah terintegrasi

dalam desain sistem akan diterapkan pada perangkat fisik. Gambar 3 merupakan proses implementasi malware backdoor ke dalam file berformat pdf.

Gambar 3.Implementasi Malware ke dalam File Pdf

Fase Operate. Operate adalah tahapan pengujian sistem yang dilakukan pada waktu nyata serta melakukan proses monitoring. Pada tahap operate dapat dilakukan proses perbaikan pada sistem yang sudah dibuat, hal ini akan disesuaikan dengan analisis yang dilakukan pada sistem yang dibuat. Pada tahap ini dapat dilakukan pemecahan masalah yang timbul selama proses yang mengakibatkan tidak berjalannya proses komunikasi secara baik dalam jaringan. Fase Optimize. Optimize adalah tahap terakhir dimana setelah melakukan implementasi dan analisis, tahapan ini juga dilakukan penilaian terhadap sistem yang dibangun apakah sudah sesuai dengan tujuan awal serta pencapaian yang sudah dilakukan.

Konsep penelitian ini menggunakan teknik analisa Malware dengan Reverse

Engineering [10] yaitu, antara lain: Malware Defined. Tahap pertama dalam

6

Define Goal Malware Analysis. Analisa Malware memiliki goal atau tujuan yang harus tercapai untuk membuktikan keberhasilan dari pembongkaran Malware. Secara umum tujuan itu menentukan apa yang terjadi, memastikan file, dan mesin yang mempunyai kemungkinan terkena infeksi Malware. MAER (Malware

Analysis Environtment and Requirement). Malware analysis environment

merupakan pembahasan yang mengarah pada kebutuhan seorang peneliti Malware dalam melakukan penelitian terhadap Malware. Pada Malware analisis

environment tidak dijelaskan mengenai teknik atau proses analisa Malware tetapi

pembahasan ini mengarah pada komponen, design, dan arsitektur yang diperlukan dalam membangun laboratorium Malware analisis. Komponen yang ada didalam MAER antara lain: Malware Source, Virtual machine environment, Network hub.

Malware Identification. Proses identifikasi Malware merupakan sebuah tahapan

seorang Malware analisis mendapatkan identitas dan data string dari sample

Malware. Monitoring Aktifitas Malware. Pada tahapan ini dilakukan monitoring

dari perilaku Malware untuk mengetahui bagaimana Malware berinteraksi dengan sistem. Tahap ini dibutuhkan untuk memudahkan ketika dilakukannya proses

disassembly karena sudah mengetahui alur proses dari sample Malware.

Disassembly, Decompile, Debugging. Tahap ini merupakan tahapan yang paling

dominan dalam melakukan reverse engineering Malware. Pada tahap debugging,

assembly, dan disassembly dilakukan pembongkaran source dari Malware untuk

mencari informasi untuk membuktikan hipotesa awal setelah dilakukan tahapan sebelumnya.

4. Hasil dan Pembahasan

Pada bagian ini dibahas tentang hasil dari implementasi sistem berdasarkan perancangan yang telah dibuat dengan tahapan analisa menggunakan reverse

engineering. Dalam melakukan reverse engineering malware dapat dilakukan

menggunakan sebuah prosedur malware analysis. Pada penelitian ini prosedur malware analysis menggunakan teknik Reverse Engineering mengacu pada jurnal Malware Analyst oleh Ligh, M. H. tahun 2011.[11].

4.1 Menentukan SOP (Standard Of Procedure)

Untuk memudahakan dalam melakukan penelitian ini digunakan standard of procedure untuk merincikan pembahasan yang akan dibahas pada pengujian malware. Pada penentuan SOP ditentukan pembahasan dibagi menjadi 5 yaitu:

7 4.1.1 Basic Analysis

Basic Analysis malware didalamnya melibatkan 2 teknik[8], yaitu Analisa Dinamis dan Analisa Statis. Melakukan analisis statis dan dinamis secara bersama-sama dapat membantu mengidentifikasi tujuan dan kemampuan dari

malware dan dapat memberikan serangkaian indikator teknis yang tidak hanya

dicapai oleh analisis statis.

a. Analisa Dinamis

Analisa Dinamis adalah analisa dengan memberikan respon yang cepat dan yang terlihat dengan kasat mata.[6]. Berikut adalah tampilan file pdf yang sudah disisipi Javascript saat pertama kali dijalanakan. Saat file template.pdf dibuka, file tersebut meminta untuk save sebuah file form.pdf.

Gambar 5 Save Form.pdf

Gambar 5 merupakan file form.pdf bersifat seperti autorun.inf berfungsi untuk menjalankan secara otomatis suatu program atau file yang terdapat pada media penyimpanan. Sehingga, apabila user menyetujui untuk save file tersebut maka dengan begitu backdoor sudah tertanam didalam sistem komputer user. Setelah backdoor tertanam, Adobe Reader memberikan informasi bahwa apabila

file template.pdf dibuka, dengan begitu maka ada file lain juga yang ikut

dijalankan. Namun, biasanya user sering kali mengabaikan peringatan ini karna beranggapan bahwa file tersebut adalah aman.

Gambar 6 Peringatan dari Adobe Reader

Gambar 6 menununjukan AcroRd32info.exe yang di miliki oleh Adobe Reader. AcroRd32info.exe ini yang bertanggungjawab untuk memberikan informasi atau pesan peringatan dari Adobe Reader[6], bahwa file yang dibuka mengandung javascript yang bisa dieksekusi saat file tersebut dijalankan atau saat

8

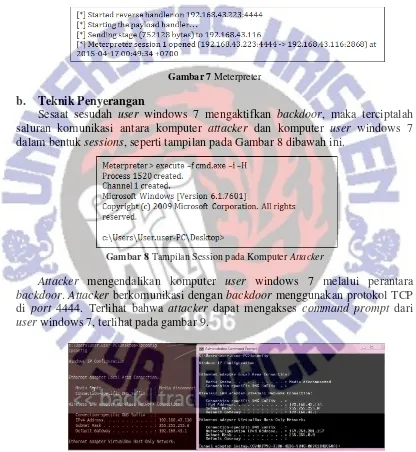

Ketika user meng-klik “Open” pada file template.pdf dengan begitu user memberikan attacker akses masuk ke dalam sistem komputer user sebagai target, seperti terlihat pada Gambar 7. Meterpreter membuka koneksi dari komputer attacker (ip address: 192.168.43.223) dengan komputer target (192.168.43.116) dengan menggunakan port 4444 dan port 2868. Meterpreter adalah dari fitur metasploit yang menggunakan DLL injection untuk berkomunikasi melalui socket.[13].

Gambar 7 Meterpreter

b. Teknik Penyerangan

Sesaat sesudah user windows 7 mengaktifkan backdoor, maka terciptalah saluran komunikasi antara komputer attacker dan komputer user windows 7 dalam bentuk sessions, seperti tampilan pada Gambar 8 dibawah ini.

Gambar 8 Tampilan Session pada Komputer Attacker

Attacker mengendalikan komputer user windows 7 melalui perantara

backdoor. Attacker berkomunikasi dengan backdoor menggunakan protokol TCP

di port 4444. Terlihat bahwa attacker dapat mengakses command prompt dari

user windows 7, terlihat pada gambar 9.

Gambar 9 Command prompt Backtrack dan Windows

Attacker dapat memonitoring komputer target melalui command prompt,

9

target. Attacker bisa memonitoring komputer target melalui perintah-perintah yang ada dalam command prompt.

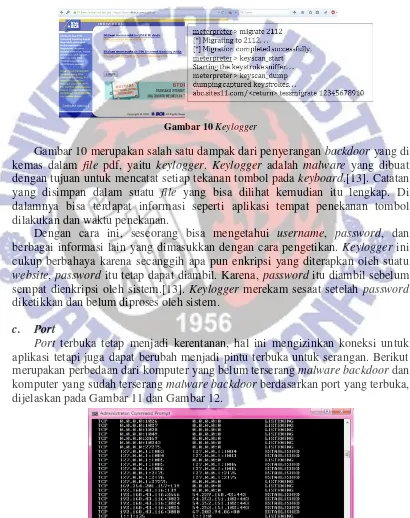

Kegiatan diatas dinamakan payload metasploit. Payload adalah bagian dari perangkat lunak yang memungkinkan untuk memonitoring sistem komputer setelah di eksploitasi.[13]. Payload metasploit yang paling populer disebut meterpreter, yang memungkinkan untuk melakukan segala macam monitoring pada sistem target. Misalnya, keylogger yang dijelaskan pada Gambar 10.

Gambar 10 Keylogger

Gambar 10 merupakan salah satu dampak dari penyerangan backdoor yang di kemas dalam file pdf, yaitu keylogger. Keylogger adalah malware yang dibuat dengan tujuan untuk mencatat setiap tekanan tombol pada keyboard.[13]. Catatan yang disimpan dalam suatu file yang bisa dilihat kemudian itu lengkap. Di dalamnya bisa terdapat informasi seperti aplikasi tempat penekanan tombol dilakukan dan waktu penekanan.

Dengan cara ini, seseorang bisa mengetahui username, password, dan berbagai informasi lain yang dimasukkan dengan cara pengetikan. Keylogger ini cukup berbahaya karena secanggih apa pun enkripsi yang diterapkan oleh suatu

website, password itu tetap dapat diambil. Karena, password itu diambil sebelum

sempat dienkripsi oleh sistem.[13]. Keylogger merekam sesaat setelah password diketikkan dan belum diproses oleh sistem.

c. Port

Port terbuka tetap menjadi kerentanan, hal ini mengizinkan koneksi untuk aplikasi tetapi juga dapat berubah menjadi pintu terbuka untuk serangan. Berikut merupakan perbedaan dari komputer yang belum terserang malware backdoor dan komputer yang sudah terserang malware backdoor berdasarkan port yang terbuka, dijelaskan pada Gambar 11 dan Gambar 12.

10

Gambar 11 merupakan gambar port dari komputer yang belum terjadi serangan malware backdoor.

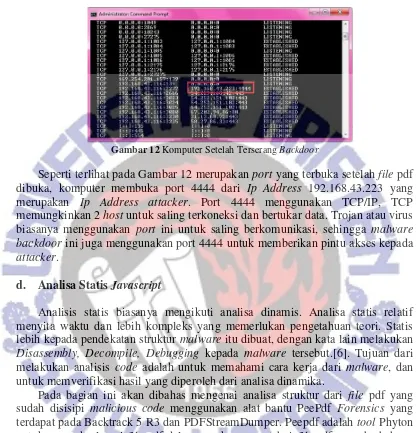

Gambar 12 Komputer Setelah Terserang Backdoor

Seperti terlihat pada Gambar 12 merupakan port yang terbuka setelah file pdf dibuka, komputer membuka port 4444 dari Ip Address 192.168.43.223 yang merupakan Ip Address attacker. Port 4444 menggunakan TCP/IP, TCP memungkinkan 2 host untuk saling terkoneksi dan bertukar data. Trojan atau virus biasanya menggunakan port ini untuk saling berkomunikasi, sehingga malware backdoor ini juga menggunakan port 4444 untuk memberikan pintu akses kepada attacker.

d. Analisa Statis Javascript

Analisis statis biasanya mengikuti analisa dinamis. Analisa statis relatif menyita waktu dan lebih kompleks yang memerlukan pengetahuan teori. Statis lebih kepada pendekatan struktur malware itu dibuat, dengan kata lain melakukan

Disassembly, Decompile, Debugging kepada malware tersebut.[6]. Tujuan dari

melakukan analisis code adalah untuk memahami cara kerja dari malware, dan untuk memverifikasi hasil yang diperoleh dari analisa dinamika.

Pada bagian ini akan dibahas mengenai analisa struktur dari file pdf yang sudah disisipi malicious code menggunakan alat bantu PeePdf Forensics yang terdapat pada Backtrack 5 R3 dan PDFStreamDumper. Peepdf adalah tool Phyton untuk mengeksplorasi file pdf dalam rangka mengetahui file pdf yang berbahaya atau tidak, tujuan dari tool ini adalah untuk menyediakan semua komponen yang dibutuhkan untuk menganalisis keamanan dalam file pdf. Pdf Stream Dumper adalah perangkat gratis untuk analisis dokumen pdf berbahaya, juga memiliki beberapa fitur yang dapat mengetahui kerentanan file pdf.

11

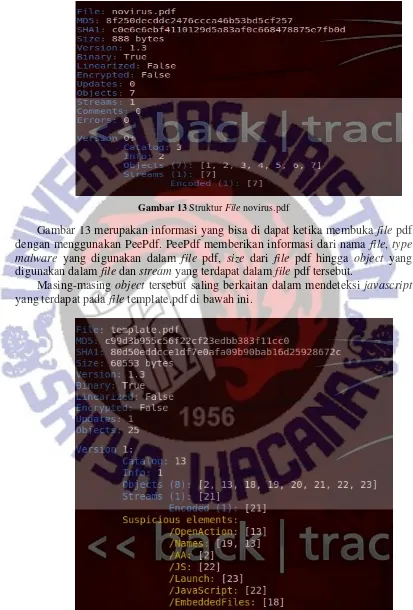

Gambar 13 Struktur File novirus.pdf

Gambar 13 merupakan informasi yang bisa di dapat ketika membuka file pdf dengan menggunakan PeePdf. PeePdf memberikan informasi dari nama file, type

malware yang digunakan dalam file pdf, size dari file pdf hingga object yang

digunakan dalam file dan stream yang terdapat dalam file pdf tersebut.

Masing-masing object tersebut saling berkaitan dalam mendeteksi javascript yang terdapat pada file template.pdf di bawah ini.

12

File pdf yang berbahaya ditunjukan pada bagian Suspicious Element.[12].

Suspicious Element teruraikan menjadi beberapa bagian dan bagian inilah yang sering disalahgunakan dalam menyisipkan malware dalam bentuk javascript. Adapun bagiannya, yaitu : /OpenAction, /Name, /JS, /AA, /Launch, /Javascript (intruksi program, menyediakan akses script yang di-embedded).

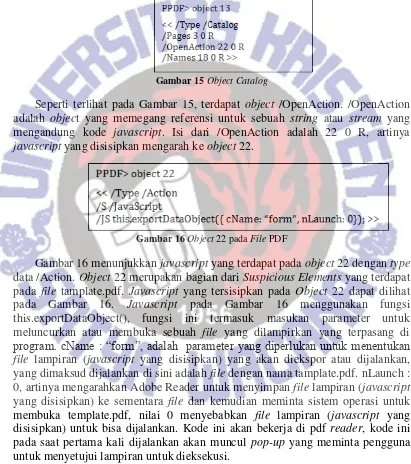

Seperti terlihat pada Gambar 14, analisa di mulai dari Object pertama adalah Catalog pada Object 13.

Gambar 15 Object Catalog

Seperti terlihat pada Gambar 15, terdapat object /OpenAction. /OpenAction adalah object yang memegang referensi untuk sebuah string atau stream yang mengandung kode javascript. Isi dari /OpenAction adalah 22 0 R, artinya javascript yang disisipkan mengarah ke object 22.

Gambar 16 Object 22 pada File PDF

Gambar 16 menunjukkan javascript yang terdapat pada object 22 dengan type data /Action. Object 22 merupakan bagian dari Suspicious Elements yang terdapat pada file tamplate.pdf. Javascript yang tersisipkan pada Object 22 dapat dilihat pada Gambar 16. Javascript pada Gambar 16 menggunakan fungsi this.exportDataObject(), fungsi ini termasuk masukan parameter untuk meluncurkan atau membuka sebuah file yang dilampirkan yang terpasang di program. cName : “form”, adalah parameter yang diperlukan untuk menentukan file lampiran (javascript yang disisipkan) yang akan diekspor atau dijalankan, yang dimaksud dijalankan di sini adalah file dengan nama tamplate.pdf. nLaunch : 0, artinya mengarahkan Adobe Reader untuk menyimpan file lampiran (javascript yang disisipkan) ke sementara file dan kemudian meminta sistem operasi untuk membuka template.pdf, nilai 0 menyebabkan file lampiran (javascript yang disisipkan) untuk bisa dijalankan. Kode ini akan bekerja di pdf reader, kode ini pada saat pertama kali dijalankan akan muncul pop-up yang meminta pengguna untuk menyetujui lampiran untuk dieksekusi.

Javascript yang di sisipkan dan dieksekusi merupakan javascript yang dapat

13

Gambar 17 PDFStreamDumper Scaning Malware

Seperti yang terlihat pada Gambar 17 PDFStreamDumper men-scan file template.pdf dan mendapatkan javascript di Object ke 23. Isi dari Object 23 ini dapat ditelusuri dengan alat bantu PDFStreamDumper seperti pada Gambar 17 di bawah ini.

Gambar 18 Object 23 pada PDFStreamDumper

Gambar 18 adalah javascript yang terdapat pada Object 23. Object 23 merupakan bagian dari Suspicious Elements, yang terdapat pada file tamplate.pdf. Gambar 18 menunjukkan javascript yang terdapat pada Object 23 dengan tipe data /Action dan dengan paramater /Launch. /Launch adalah parameter yang digunakan untuk mengarahkan Adobe Reader menyimpan dan menjalankan

javascript yang telah disisipkan.[12]. Javascript yang telah disisipkan tersebut

14

dan dapat mengendalikan cmd.exe yang terdapat di directory c:\windows\system32 komputer target ketika template.pdf di jalankan.

4.1.2 MAER (Malware Analysis Environment dan Requirement)

Pada penelitian ini ditentukan MAER sebagai penunjang penelitian. MAER merupakan komponen penting dalam malware analysis karena MAER merupakan sebuah media laboratorium untuk analisa malware. MAER dalam penelitian ini antara lain:

1. Malware Repository menggunakan virusshare.

2. Virtual Machine Environment menggunakan virtualbox.

3. Network Hub menggunakan konfigurasi host only adapter.

4.1.3 Malware Define

Pada penelitian ini menyisipkan malware backdoor ke dalam file berformat PDF. malware backdoor termasuk ke dalam tipe Trojan variant dengan MD5 c99d3b955c56f22cf23edbb383f11cc0.

Malware berfungsi sebagai pintu belakang yang membuka pintu komunikasi melalui networking dengan server control. Malware ini merupakan malware dengan sifat backdoor yang mempunyai kemampuan untuk berkomunikasi dengan penyusup melalui port yang terbuka.

4.1.4 Goal Malware Analysis

Dengan hipotesa yang telah dikemukakan dari malware define maka goal malware analisys dengan sample backdoor adalah sebagai berikut:

1. Perubahan pada sistem yang terinfeksi malware 2. Komunikasi malware didalam network

3. Pencarian informasi server control 4. Data yang dicuri

5. Simpulan

Dokumen yang berformat pdf masih dapat disisipkan malware. Pengemasan

backdoor dilakukan dengan menyisipkannya pada file berformat pdf,

menggunakan tool Social Engineering Toolkit yang terdapat pada Backtrack 5 R3. Setelah itu, file tersebut diuji didalam komputer windows target. Saat file pdf yang sudah disisipi malware dibuka oleh target, file tersebut sebagai perantara membuka pintu untuk attacker masuk kedalam sistem komputer target melalui

port 4444. Port 4444 merupakan port TCP/IP. TCP/IP memungkinkan 2 host

untuk saling terkoneksi dan bertukar data. Dampak yang yang dihasilkan adalah

attacker dapat memonitoring komputer target dan melakukan keylogger.

Keylogger adalah malware yang dibuat dengan tujuan untuk mencatat setiap

tekanan tombol pada keyboard. Dengan cara ini, attacker bisa mengetahui

username, password, dan berbagai informasi lain yang dimasukkan dengan cara

15

Saran pertahanan yang diberikan adalah upgrade Adobe Reader, karena Adobe Reader versi 9.1 mempunyai celah keamanan yang bisa di manfaatkan pihak-pihak tidak bertanggung jawab. Antivirus yang di mana dapat menangkal serangan data seperti Kapersky dan Avast.

Saran pengembangan yang dapat diberikan untuk penelitian lebih lanjut adalah malware adalah topik penelitian yang masih sangat terbuka luas. Selain Reverse Engineering, deteksi malware dapat dilakukan pula menggunakan teknik Signature Base Detection dan Behaviour Based.

6. Daftar Pustaka

[1] Mandiant Intelligence Center Report. 2011. APT1: Exposing One of China's Cyber Espionage Units. http://intelreport.mandiant.com/Mandiant_APT1_Report.pdf.

[2] Nugroho, Heru Ari. Prayudi, Yudi. 2014. Penggunaan Teknik Reverse Engineering Pada Malware Analysis untuk Identifikasi Serangan Malware. Progam Studi Teknik Informatika Fakultas Teknlogi Informasi Universitas Islam Indonesia, Yogyakarta.

[3] Rahul Tyagi. 2011. Busting Windows in Backtrack 5 R1 With Metasploit Framework 4.0. Cyber Security & Anti-Hacking Organization, India.

[4] Simarmata, Chandra Irvan Diky. Saragih, Naikson Fandier. 2012. Analisis Forensik Teknologi Informasi dengan Barang Bukti Hardisk,

www.academia.edu/8043511/Digital_Forensic_Analysis_with_Hardisk_as_Digital_Evidence [5] Achmad, Faizal. 2013. Undetectable Backdoor : The Art of Malicious Software and Social

Engineering. Program Studi Teknik Elektro dan Informatika Institut Teknologi Bandung, Bandung.

[6] Ulucenk, Caglar. Varadharajan, Vijay. Balakrishnan, Venkat, Tupakula, Udaya. 2011. Techniques for Analysing PDF Malware. Faculty of Science, Macquarie University, Sydney, Australia.

[7] Teppalavalasa, Satyendra. 2010. Serangan Terhadap Portable Document Format (PDF). https://groups.yahoo.com/neo/groups/vaksin/conversations/messages/747.

[8] Eilam, Eldad, 2007, Reversing, Secreet of Reverse Engineering, Indianapolis, Whiley Publishing.

[9] Amin, Zaid. 2011. Metode Perancangan Jaringan dengan Model PPDIOO.

http://news.palcomtech.com/metode-perancangan-jaringan-dengan-model-ppdioo/ [10] Sikroski, Michael. Honig, Andrew. 2012. Practical Malware Analysis, San Fransisco. [11] Ligh, M. H.. Adair, S. Hartstein, B. Richard, M. 2011. Malware Analyst: Tools and Techniques for fighting Malicious.

[12] Robledo, H.G. 2012. Analyzing Characteristic of Malicious PDFs. IEEE Latin America Transactions, vol 10, No. 3.