BAB 2

LANDASAN TEORI

2.1 Sejarah Perkembangan Steganography

Steganography adalah seni dan ilmu menulis atau menyembunyikan pesan tersembunyi dengan suatu cara sehingga selain si pengirim dan si penerima, tidak ada seorang pun yang mengetahui atau menyadari bahwa ada suatu pesan rahasia.

Kata steganography berasal dari bahasa Yunani steganos, yang artinya “tersembunyi atau terselubung”, dan graphein, “menulis”, diambil dari nama proyek atau karya oleh Trithemus (1462-1516) yang berjudul “Steganographia”. Steganography adalah seni dan ilmu menulis atau menyembunyikan pesan tersembunyi dengan suatu cara sehingga selain si pengirim dan si penerima, tidak ada seorangpun yang mengetahui atau menyadari bahwa ada suatu pesan rahasia. Sebaliknya, Cryptography menyamarkan arti sejarah teknik steganography telah digunakan manusia sejak jaman dulu, teknik steganography klasik, dan teknik steganography modern yang digunakan jaman sekarang, tercatat semenjak tahun 484SM teknik steganography telah diterapkan.

Catatan pertama tentang steganography ditulis oleh seorang sejarawan Yunani, Herodotus, yaitu ketika Histaeus seorang raja kejam Yunani dipenjarakan oleh Raja Darius di Susa pada abad 5 Sebelum Masehi. Histaeus harus mengirim pesan rahasia kepada anak laki-lakinya, Aristagoras, di Militus. Histaeus menulis pesan dengan cara mentato pesan pada kulit kepala seorang budak pilihan dan ketika rambut budak itu mulai tumbuh, Histaeus mengutusnya ke Militus untuk mengirim pesan di kulit kepalanya tersebut kepada Aristagoras.

Teknik steganography yang lain adalah tinta yang tak terlihat. Teknik ini pertama digunakan pada zaman Romawi kuno yaitu dengan menggunakan air sari buah jeruk, urine atau susu sebagai tinta untuk menulis pesan. Cara membacanya adalah dengan dipanaskan di atas nyala lilin, tinta yang sebelumnya tidak terlihat, ketika terkena panas akan berangsur-angsur menjadi gelap, sehingga pesan dapat dibaca. Teknik ini pernah juga digunakan pada Perang Dunia II.

Pada abad 20, steganography mengalami perkembangan. Selama berlangsung perang Boer, Lord Boden Powell ( pendiri gerakan kepanduan ) yang bertugas untuk membuat tanda posisi sasaran dari basis artileri tentara Boer, untuk alasan keamanan, Boden Powell menggambar peta-peta posisi musuh pada sayap kupu-kupu agar gambar-gambar peta sasaran tersebut terkamuflase.

Perang Dunia II adalah periode pengembangan teknik-teknik baru steganography. Pada awal Perang Dunia II walaupun masih digunakan teknik tinta yang tak terlihat, namun teknik-teknik baru mulai dikembangkan seperti menulis pesan rahasia ke dalam kalimat lain yang tidak berhubungan langsung dengan isi pesan rahasia tersebut, kemudian teknik menulis pesan rahasia ke dalam pita koreksi karbon mesin ketik, dan juga teknik menggunakan pin berlubang untuk menandai kalimat terpilih yang digunakan dalam pesan, teknik terakhir adalah microdots yang dikembangkan oleh tentara Jerman pada akhir Perang Dunia II.

Dari contoh-contoh steganography konvensional tersebut dapat dilihat bahwa semua teknik steganography konvensional berusaha merahasiakan komunikasi dengan cara menyembunyikan pesan ataupun mengkamuflase pesan. Maka sesungguhnya prinsip dasar dalam steganography lebih dikonsentrasikan pada kerahasiaan komunikasinya bukan pada datanya.

Sebuah teknik yang dipakai zaman dulu, adalah membuat sebuah bentuk kalimat stego dan mempersiapkan bentuk kertas dengan lubang yang telah disesuaikan sebagai pembuka pesan dalam kalimat tersebut :

THE MOST COMMON WORK ANIMAL IS THE HORSE. THEY CAN BE USED TO FERRY EQUIPMENT TO AND FROM WORKERS OR TO PULL A PLOW. BE CAREFUL, THOUGH, BECAUSE SOME HAVE SANK UP TO THEIR KNEES IN MUD OR SAND, SUCH AS AN INCIDENT AT THE BURLINGTON FACTORY LAST YEAR. BUT HORSES REMAIN A SIGNIFICANT FIND. ON A FARM, AN ALTERNATE WORK ANIMAL MIGHT BE A BURRO BUT THEY ARE NOT AS COMFORTABLE AS A TRANSPORT ANIMAL.

Hasil dari pesan dalam kalimat stego :

Teknik lain yang digunakan dalam kalimat stego dibawah ini adalah : Fishing fresh water bends and saltwater

coasts rewards anyone feeling stressed. Resourceful anglers usually find masterful leapers fun and admit swordfish rank overwhelming anyday.

Hasil diambil dari urutan huruf ke-3 untuk mendapatkan pesan yang disembunyikan :

Send Lawyers, Guns, and Money.

Tujuan dari steganography adalah merahasiakan atau menyembunyikan keberadaan dari sebuah pesan tersembunyi atau sebuah informasi. Dalam prakteknya kebanyakan diselesaikan dengan membuat perubahan tipis terhadap data digital lain yang isinya tidak akan menarik perhatian dari pihak ketiga, sebagai contoh sebuah gambar yang terlihat tidak mengandung suatu hal yang bersifat rahasia dan berbahaya. Perubahan ini bergantung pada kunci ( sama pada cryptography ) dan pesan untuk disembunyikan. Orang yang menerima gambar kemudian dapat menyimpulkan informasi terselubung dengan cara mengganti kunci yang benar ke dalam algoritma yang digunakan.

Pada umumnya, pesan steganography muncul dengan rupa lain seperti gambar, artikel, daftar belanjaan, atau pesan-pesan lainnya. Pesan yang tertulis ini merupakan tulisan yang menyelubungi atau menutupi. Contohnya, suatu pesan bisa disembunyikan dengan menggunakan tinta yang tidak terlihat diantara garis-garis yang kelihatan. Teknik steganography meliputi banyak sekali metode komunikasi untuk menyembunyikan pesan rahasia ( teks atau image ) di dalam file-file lain yang mengandung teks, image, bahkan audio dan video tanpa menunjukkan ciri-ciri perubahan yang nyata atau terlihat dalam kualitas dan struktur dari file semula. Metode lain termasuk tinta yang tidak tampak, microdots, pengaturan kata, tanda tangan digital, jalur tersembunyi dan komunikasi spectrum .

Pada metode steganography cara ini sangat berguna jika digunakan pada cara steganography komputer karena banyak format file digital yang dapat dijadikan media untuk menyembunyikan pesan. Format yang biasa digunakan diantaranya:

• Format image : bitmap ( BMP ), gif, png, pcx, jpeg, tiff. • Format audio : wav, voc, mp3.

• Format lain : teks file, html, pdf, video.

Kelebihan steganography daripada cryptography adalah pesan-pesannya tidak menarik perhatian dan kecurigaan pihak ketiga. Pesan-pesan dengan karakter kode yang acak dan sulit dipahami dalam cryptography yang tidak disembunyikan, walaupun tidak dapat dipecahkan, akan menimbulkan kecurigaan. Seringkali, steganography dan cryptography digunakan secara bersamaan untuk menjamin keamanan pesan.

2.1.1 Metode Steganography

Kebanyakan algoritma steganography menggunakan sebuah kombinasi dari bidang jenis teknik untuk melakukan sebuah tugas dalam mengkamuflase pesan rahasia dalam sebuah file. Sebuah program steganography dibutuhkan untuk melakukan hal-hal berikut ( baik implisit melalui suatu perkiraan maupun eksplisit melalui sebuah perhitungan ), menemukan kelebihan bit dalam cover image yang dapat digunakan untuk mengkamuflase pesan rahasia didalamnya, memilih beberapa diantaranya untuk digunakan dalam menyamarkan data dan pengkamuflasean data dalam bit yang dipilih sebelumnya. Ada empat jenis metode steganography, yaitu :

1. Least Significant Bit ( LSB )

Metode yang digunakan untuk menyembunyikan pesan pada media digital. Contohnya pada file image pesan dapat disembunyikan dengan menggunakan cara menyisipkannya pada bit rendah atau bit yang paling

kanan ( LSB ) pada data pixel yang menyusun file tersebut. Seperti diketahui untuk filebitmap 24 bit maka setiap titik ( pixel ) pada gambar tersebut terdiri dari susunan tiga warna red, green dan blue ( RGB ) yang masing-masing disusun oleh bilangan 8 bit, byte dari 0 sampai 255 atau dengan format binari 00000000 sampai 11111111. Dengan demikian pada setiap pixel filebitmap 24 bit kita dapat menyisipkan bit data.

2. Algorithms and Transformation

Algoritma kompresi adalah metode steganography dengan menyembunyikan data dalam fungsi matematika. Dua fungsi tersebut adalah Discrete Cosine Transformation ( DCT ) dan Wavelet Transformation. Fungsi DCT dan Wavelet yaitu mentransformasi data dari satu tempat ( domain ) ke tempat ( domain ) yang lain. Fungsi DCT yaitu mentransformasi data dari tempat spatial ( spatial domain ) ke tempat frekuensi ( frequency domain ).

3. Redundant Pattern Encoding

Redundant Pattern Encoding adalah menggambar pesan kecil pada kebanyakan gambar. Keuntungan dari metode ini adalah dapat bertahan dari cropping ( kegagalan ), kerugiannya yaitu tidak dapat menyisipkan pesan yang lebih besar.

4. Spread Spectrum Method

Spread Spectrum steganography terpencar-pencar sebagai pesan yang diacak ( encrypt ) melalui gambar ( tidak seperti dalam LSB ). Untuk membaca suatu pesan, penerima memerlukan algoritma yaitu crypto-key dan stego-key. Metode ini juga masih mudah diserang yaitu perubahan dan rusak dari kompresi dan proses image.

2.1.2 Kriteria Steganography

Penyembunyian data rahasia ke dalam image digital akan mengubah kualitas image tersebut. Kriteria yang harus diperhatikan dalam penyembunyian data adalah:

1. Fidelity. Kualitas cover image tidak jauh berubah. Setelah penambahan pesan teks atau data rahasia, stego image masih terlihat baik dan sama. Pihak ketiga tidak mengetahui kalau di dalam stego image tersebut terdapat data rahasia. 2. Robustness. Pesan yang disembunyikan harus tahan ( robust ) terhadap

berbagai operasi manipulasi yang dilakukan pada stego image, seperti pengubahan kontras, penajaman ( sharping ), kompresi, rotasi, pembesaran gambar ( resize ), bila pada stego image dilakukan operasi pengolahan image digital tersebut, maka data yang disembunyikan akan rusak ( tidak valid jika diekstraksi kembali ).

3. Recovery. Data yang disembunyikan harus dapat diekstraksi kembali ( reveal ). Karena tujuan steganography adalah pesan rahasia yang tersembunyi, maka pesan rahasia didalam stego image harus dapat diambil kembali untuk digunakan dan sesuai dengan pesan awal yang dibuat.

2.1.3 Terminologi Dalam Steganography

Terdapat beberapa istilah yang berkaitan dengan steganography.

1. Hiddentext atau embedded message: pesan atau informasi yang disembunyikan.

2. Covertext atau cover-image: pesan atau image yang digunakan untuk menyembunyikan embedded message.

3. Stegotext atau stego-image: pesan atau image yang sudah berisi embedded message.

Dalam steganography digital, baik hiddentext atau covertext dapat berupa teks, audio, image, maupun video.

2.2 Teknik Metode LSB ( Least Significant Bit )

Metode LSB telah terbukti telah memiliki sifat imperceptibility ( sesuatu yang tidak diketahui ) yang baik, kapasitas datanya cukup kecil, karena hanya bisa menyimpan pada LSB setiap pixel pada tiap warna. Sehingga pihak ketiga tidak menyadari adanya pesan rahasia yang tersimpan didalam stego image tersebut. Steganography merupakan salah satu teknik dari information hiding, teknik lainnya adalah digital watermarking. Teknik steganography dengan metode LSB adalah teknik yang paling sering digunakan, informasi yang akan disembunyikan berupa data ASCII, dikonversikan dan diambil nilai binarinya kemudian disisipkan pada LSB sederetan byte pada stego image.

Konsep dasar LSB adalah melekatkan data rahasia di paling kanan bit (bit dengan bobot terkecil) sehingga prosedur pemasukan data tidak mempengaruhi nilai pixel aslinya. Matematika yamg mengpresentasi metode LSB adalah:

……..( 1 ) Sumber: Ju Lin, Huang ( 2006,p3 ) Pada persamaan diatas Xi’ mewakili nilai i dari pixel stego image, Xi mewakili dari gambar sebenernya ( Cover Image ) dan

m

i merupakan nilai desimal dari blok ke- i dalam data rahasia. Jumlah LSB untuk diganti dinotasikan sebagai k. Ekstraksi proses untuk menyalin k-bit paling kanan langsung. Secara matematis pesan diekstraksi diwakili sebagai:………( 2 ) Sumber: Ju Lin, Huang ( 2006,p3 )

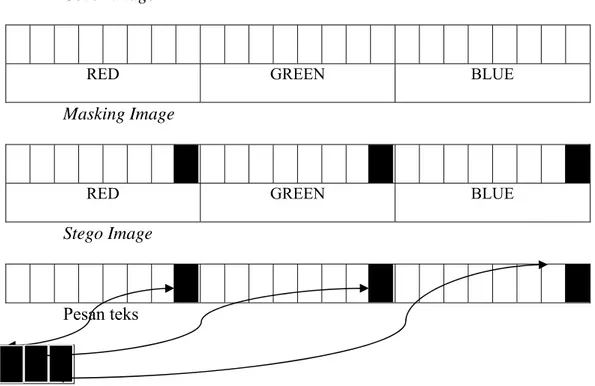

Pada gambar 2.3 ditunjukkan bagaimana sebuah proses dari metode LSB, yang terdiri dari cover image, kemudian masking image, dan hasil stego image yang sudah berisi pesan teks.

Cover image

RED GREEN BLUE Masking Image

RED GREEN BLUE Stego Image

Pesan teks

Kelemahan dari metode LSB adalah kapasitas data pesan sangat tergantungdari media yang digunakan. Dengan menggunakan metode LSB, Contoh: akan disisipkan huruf A kedalam data (10010101 11000101 00101010) –> pixel pertama (R, G ,B) (00011100 10000110 01100110) –> pixel kedua (R, G ,B)

(10000111 10010100 00100010) –> piksel ketiga (R, G ,B)

Huruf A mempunyai nilai biner 0100 0001, sehingga bila disisipkan, data diatas akan berubah menjadi data (10010100 11000101 00101010) –> pixel pertama (R, G ,B) (00011100 10000110 01100110) –> pixel kedua (R, G ,B)

(10000110 10010100 00100011) –> pixel ketiga (R, G ,B). Contoh lain LSB( Least Significant Bit ) pada audio :

Gambar 2.2Contoh Penyimpanan Pesan “HEY” Ke Dalam 16-bit Audio

Perubahan data tersebut tentu saja akan merubah warna pixel, tetapi karena perubahannya sangat sedikit, tidak akan dideteksi oleh mata manusia, sehingga image yang disisipkan pesan rahasia sama sekali tidak berubah.

2.2.1 Struktur Dasar Steganography Dengan Metode LSB

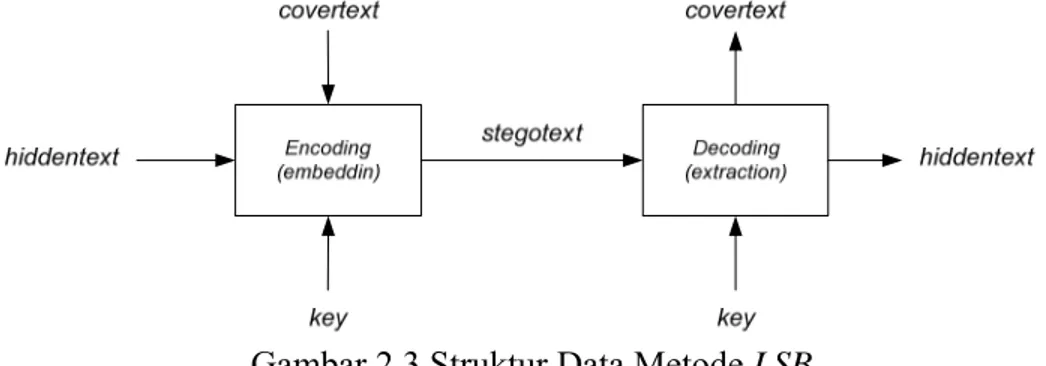

Pada gambar 2.3 ditampilkan struktrur dasar dari steganography dengan metode LSB, proses yang dilakukan adalah enkripsi pada pesan teks dan cover image, kemudian proses dekripsi pada stego image.

Gambar 2.3 Struktur Data Metode LSB Sumber: Munir, Rinaldi (2010, p5)

2.2.2 Kelebihan dan Kekurangan dari LSB

Kekurangan dari LSB :

1. Dapat diambil dari contoh 8 bit pixel, menggunakan metode LSB dapat secara drastis merubah unsur pokok warna dari gradasi warna utama. Ini dapat menunjukkan perbedaan yang nyata dari image asli ( cover image ) menjadi hasil image ( stego image ), sehingga prubahan dan perbedaan tersebut menunjukkan keadaan dari steganography.

2. Antara image 8 bit dan 24 bit mudah mengalami perubahan dalam pemrosesan image, seperti cropping ( pemotongan ) dan compression ( kompresi file ), dan file convert ( perubahan format file ).

Kelebihan Algoritma LSB :

1. Kelebihan terbesar dari LSB adalah cepat dan mudah.

2. Algoritma tersebut memiliki teknik steganography yang mendukung dan bekerja diantara spectrum warna, melalui manipulasi pallete ( gradasi warna ), sehingga sangat kecil sekali perubahan yang terlihat dan terdeteksi karena kelemahan mata manusia terhadap cover image dan stego image, proses dekripsi yang cukup baik, karena seluruh pesan teks dapat dibaca kembali.

2.3 Wavelet

Gelombang (wave) adalah sebuah fungsi yang bergerak naik turun ruang dan waktu secara periodik (Gambar 2.4 A). Sedangkan wavelet merupakan gelombang yang dibatasi atau terlokalisasi (Gambar 2.4 B). Atau dapat dikatakan sebagai gelombang pendek. Wavelet ini menkonsentrasikan energinya dalam ruang dan waktu sehingga cocok untuk menganalisis sinyal yang sifatnya sementara saja.

(A) (B)

Gambar 2.4(a) Gelombang (wave), (b) Wavelet Sumber: Fathony, Dean ( 2010, p4 )

Wavelet pertama kali digunakan dalam analisis dan pemrosesan digital dari sinyal gempa bumi, yang tercantum dalam literatur oleh A. Grossman dan J. Morlet. Penggunaan wavelet pada saat ini sudah semakin berkembang dengan munculnya area sains terpisah yang berhubungan dengan analisis wavelet dan teori transformasi wavelet. Dengan munculnya area sains ini wavelet mulai digunakan secara luas dalam filterasi dan pemrosesan data, pengenalan image, sintesis dan pemrosesan berbagai variasi sinyal, kompresi dan pemrosesan image, dll.

2.3.1 Transformasi Wavelet

Transformasi sinyal merupakan bentuk lain dari penggambaran sinyal yang tidak mengubah isi infomasi dalam sinyal tersebut. Transformasi wavelet ( wavelet transform ) menyediakan penggambaran frekuensi waktu dari sinyal. Pada awalnya, transformasi wavelet digunakan untuk menganalisis sinyal bergerak ( non-stationary signals ). Sinyal bergerak ini dianalisis dalam transformasi wavelet dengan menggunakan teknik multi-resolution analysis. Secara umum teknik multi-resolution analysis adalah teknik yang digunakan untuk menganalisis frekuensi dengan cara frekuensi yang berbeda dianalisis menggunakan resolusi yang berbeda. Resolusi dari sinyal merupakan ukuran jumlah informasi di dalam sinyal yang dapat berubah melalui operasi filterisasi. Transformasi wavelet memiliki dua seri dalam pengembangannya yaitu Continous Wavelet Transform ( CWT ) dan Discrete Wavelet Transform ( DWT ) Semua fungsi yang digunakan dalam transformasi CWT dan DWT diturunkan dari mother wavelet melalui translasi/pergeseran) dan penskalaan/kompresi. Mother wavelet merupakan fungsi dasar yang digunakan dalam transformasi wavelet. Karena mother wavelet menghasilkan semua fungsi wavelet yang digunakan dalam transformasi melalui translasi dan

penskalaan, maka mother wavelet juga akan menentukan karakteristik dari transformasi wavelet yang dihasilkan. Oleh karena itu, perlu pencatatan secara teliti terhadap penerapan wavelet dan pemilihan yang tepat terhadap mother wavelet harus dilakukan agar dapat menggunakan transformasi wavelet secara efisien. Fungsifungsi yang termasuk di dalam keluarga wavelet dipaparkan pada Gambar 2.5.

Gambar 2.5Keluarga Wavelet (a)Haar, (b)Daubechies,

(c)Coiflet, (d)Symlet,(e)Meyer, (f)Morlet, (g)Mexican Hat. Dengan Sumbu x Merupakan Waktu, t Dan Sumbu y Merupakan (t).

Sumber: Fathony, Dean ( 2010, p5 )

Seri pengembangan Continous Wavelet Transform ( CWT ) dipaparkan pada persamaan 1.

... ( 3 ) Sumber: Fathony, Dean ( 2010, p5 ) x(t) merupakan sinyal yang akan dianalisis, (t) adalah mother wavelet atau fungsi dasar yang dipilih. merupakan parameter translasi yang berhubungan dengan

informasi waktu pada transformasi wavelet. Parameter skala s didefinisikan sebagai |1/frekuensi| dan berhubungan dengan informasi frekuensi. Dengan adanya penskalaan ini sinyal dapat diperbesar atau dikompresi. Penskalaan besar (frekuensi rendah) menyebabkan sinyal diperbesar dan dapat memberikan informasi detil yang tersembunyi di sinyal, sedangkan penskalaan kecil (frekuensi tinggi) menyebabakan kompresi sinyal dan memberikan informasi global dari sinyal. Seri pengembangan kedua dari transformasi wavelet adalah Discrete Wavelet Transform ( DWT ). Seri pengembangan ini merupakan seri CWT yang didiskritkan. Dengan pendiskritan CWT ini maka perhitungan dalam CWT dapat dibantu dengan menggunakan komputer.

2.3.2 Discrete Wavelet Transform ( DWT )

Dasar dari DWT dimulai pada tahun 1976 dimana teknik untuk mendekomposisi sinyal waktu diskrit ditemukan. Di dalam CWT, sinyal dianalisis menggunakan seperangkat fungsi dasar yang saling berhubungan dengan penskalaan dan transisi sederhana. Sedangkan di dalam DWT, penggambaran sebuah skala waktu sinyal digital didapatkan dengan menggunakan teknik filterisasi digital. Secara garis besar proses dalam teknik ini adalah dengan melewatkan sinyal yang akan dianalisis pada filter dengan frekuensi dan skala yang berbeda. Filterisasi sendiri merupakan sebuah fungsi yang digunakan dalam pemrosesan sinyal. Wavelet dapat direalisasikan menggunakan iterasi filter dengan penskalaan. Resolusi dari sinyal, yang merupakan rata-rata dari jumlah detil informasi dalam sinyal, ditentukan melalui filterasi ini dan skalanya didapatkan dengan upsampling dan downsampling (subsampling).

Sebuah sinyal harus dilewatkan dalam dua filterisasi DWT yaitu highpass filter dan lowpass filter agar frekuensi dari sinyal tersebut dapat dianalisis. Analisis sinyal

dilakukan terhadap hasil filterisasi highpass filter dan lowpass filter di mana highpass filter digunakan untuk menganalisis frekuensi tinggi dan lowpass filter digunakan untuk menganalisis frekuensi rendah. Analisis terhadap frekuensi dilakukan dengan cara menggunakan resolusi yang dihasilkan setelah sinyal melewati filterisasi. Analisis frekuensi yang berbeda dengan menggunakan resolusi yang berbeda inilah yang disebut dengan multi-resolution analysis, seperti yang telah disinggung pada bagian Transformasi Wavelet.

Pembagian sinyal menjadi frekuensi tinggi dan frekuensi rendah dalam proses filterisasi highpass filter dan lowpass filter disebut sebagai dekomposisi. Proses dekomposisi dimulai dengan melewatkan sinyal asal melewati highpass filter dan lowpass filter. Misalkan sinyal asal ini memiliki rentang frekuensi dari 0 sampai dengan

π rad/s. Dalam melewati highpass filter dan lowpass filter ini, rentang frekuensi di-subsample menjadi dua, sehingga rentang frekuensi tertinggi pada masing-masing subsample menjadi π/2 rad/s. Setelah filterisasi, setengah dari sample atau salah satu subsample dapat dieliminasi berdasarkan aturan Nyquist. Sehingga sinyal dapat selalu di-subsample oleh 2 ( ) dengan cara mengabaikan setiap sample yang kedua. Proses dekomposisi ini dapat melalui satu atau lebih tingkatan. Dekomposisi satu tingkat ditulis dengan ekspresi matematika pada persamaan 2 dan 3.

……….( 4 ) Sumber: Fathony, Dean ( 2010, p6 )

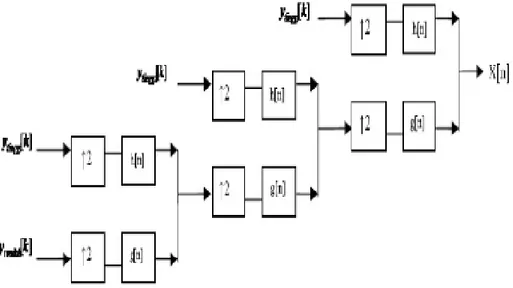

y [k] tinggi dan y [k] rendah adalah hasil dari highpass filter dan lowpass filter, x[n] merupakan sinyal asal, h[n] adalah highpass filter, dan g[n] adalah lowpass filter. Untuk dekomposisi lebih dari satu tingkat, prosedur pada rumus 2 dan 3 dapat digunakan pada masing-masing tingkatan. Contoh penggambaran dekomposisi dipaparkan pada Gambar 2.6 dengan menggunakan dekomposisi tiga tingkat.

Gambar 2.6 Dekomposisi Wavelet Tiga Tingkat Sumber: Fathony, Dean ( 2010, p40 )

Pada Gambar 2.6, y [k] tinggi dan y [k] rendah yang merupakan hasil dari highpass filter dan lowpass filter, y [k] tinggi disebut sebagai koefisien DWT. y [k] tinggi merupakan detil dari informasi sinyal, sedangkan y [k] rendah merupakan taksiran kasar dari fungsi pensakalaan. Dengan menggunakan koefisien DWT ini maka dapat dilakukan proses Inverse Discrete Wavelet Transform ( IDWT ) untuk merekonstruksi menjadi sinyal asal. DWT menganalisis sinyal pada frekuensi berbeda dengan resolusi yang berbeda melalui dekomposisi sinyal sehingga menjadi detil informasi dan taksiran kasar. DWT bekerja pada dua kumpulan fungsi yang disebut fungsi penskalaan dan fungsi wavelet yang

masingmasing berhubungan dengan lowpass filter dan highpass filter. Seperti yang telah dijelaskan sebelumnya dekomposisi ini didasarkan pada aturan Nyquist yang salah satunya mengatakan bahwa frekuensi komponen sample harus kurang atau sama dengan setengah dari frekuensi sampling. Jadi diambil frekuensi sample π/2 dari frekuensi sampling π dalam subsample oleh 2 pada dekomposisi wavelet. Sebagai penggambaran dekomposisi wavelet dengan sinyal asal x[n] yang memilki frekuensi maksimum f = π dipaparkan pada Gambar 2.7.

Gambar 2.7 Dekomposisi Wavelet Dengan Frekuensi Sinyal Asal f=0 ~ π Sumber: Fathony, Dean ( 2010, p6 )

Proses rekonstruksi diawali dengan menggabungkan koefisien DWT dari yang berada pada akhir dekomposisi dengan sebelumnya meng-upsample oleh 2 ( ) melalui highpass filter dan lowpass filter. Proses rekonstruksi ini sepenuhnya merupakan kebalikan dari proses dekomposisi sesuai dengan tingkatan pada proses dekomposisi. Sehingga persamaan rekonstruksi pada masing-masing tingkatan dapat ditulis sbb:

……….( 6 ) Sumber: Fathony, Dean ( 2010, p46 )

Proses rekonstruksi wavelet untuk mendapatkan sinyal asal dengan tiga tingkatan digambarkan pada Gambar 2.8.

Gambar 2.8 Rekonstruksi Wavelet Tiga Tingkat Sumber: Fathony, Dean ( 2010, p7 )

2.3.3. Haar Wavelet Transformasi

Haar wavelet transformasi ditemukan pada tahun 1909. Dimana haar wavelet juga dikenal sebagai mother wavelet. ( atau sebuah wavelet induk yang telah digunakan sejak pertama kali secara intensif ) yang didefinisikan sebagai :

⎪ ⎩ ⎪ ⎨ ⎧ < ≤ − ≤ ≤ = lain yang 0 1 2 1 1 2 1 0 1 x , x / , x , ) x (

ψ

dan ⎩ ⎨ ⎧ ≤ ≤ = lain yang 0 1 0 1 x , x , ) x (φ

Transformasi Haar Wavelet merupakan transformasi wavelet paling sederhana. Dalam transformasi Haar Wavelet pada suatu image dilakukan dengan menggunakan penapis lolos rendah (Low Pass Filter / LPF) dan penapis lolos tinggi (High Pass Filter / HPF) sehingga diperoleh koefisisen wavelet [Ogden, R.T., 1997].

Algoritma:

1. Input: image ternormalisasi

2. Untuk masing–masing dekomposisi horisontal dan vertikal, cari koefisien LPF dan HPF. Koefisien LPF adalah:

…………( 7 ) Koefisien HPF adalah:

…………..( 8 )

3. Lakukan secara berulang–ulang pada koefisien aproksimasi yang diperoleh sebelumnya hingga level yang diinginkan.

Dimana keuntungan 2D Haar Wavelet diantaranya adalah : 1. Waktu komputasi cepat.

2. Sederhana.

3. Merupakan metode yang efisien.

2.4 Kriteria Pengujian

Untuk menentukan kualitas image asal dengan image terwatermark diperlukan suatu pengujian yang meliputi pengujian secara obyektif. Adapun pengujian pada tugas akhir ini adalah :

2.4.1 Pengujian Secara Obyektif

Parameter yang dijadikan kriteria pengujian adalah : A) Mean Square Error ( MSE )

MSE merupakan parameter yang mengukur error antara image asli dengan image rekonstruksi. Jika nilai MSE besar maka akan terjadi penurunan pada image, begitupun sebaliknya

.

Keterangan :

M = tinggi image N = lebar image

Ori = sample image asli

emb= sample imagesteganogrphy

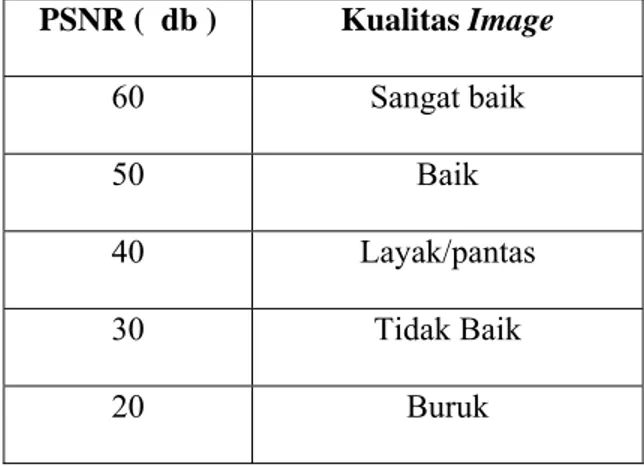

B) Peak Signal to Noise Ratio ( PSNR )

Peak Signal to Noise Ratio ( PSNR ) merupakan nilai (rasio) yang menunjukan tingkat toleransi noise tertentu terhadap banyaknya noise pada suatu sinyal video/image. Noise adalah kerusakan sinyal pada bagian tertentu dalam sebuah video/image sehingga mengurangi kualitas sinyal tersebut. Dengan kata lain PSNR merupakan suatu nilai yang menunjukkan kualitas suatu sinyal video/image. Untuk menentukan nilai PSNRdigunakan rumus :

Sumber: Priyoyudo, Ady ( 2006,p3 )

Tabel 2.1 Nilai Kualitas Image Secara PSNR PSNR ( db ) Kualitas Image 60 Sangat baik 50 Baik 40 Layak/pantas 30 Tidak Baik 20 Buruk

2.5 Resolusi

Gambar yang tampil di layar monitor merupakan kumpulan array yang merepresentasikan intensitas cahaya yang bervariasi pada pixel. Pixel adalah titik di layar monitor yang dapat diatur untuk menampilkan warna tertentu. Pixel disusun di layar monitor dalam susunan baris dan kolom. Susunan pixel dalam baris dan kolom ini yang dinamakan resolusi monitor. Resolusi monitor yang sering dijumpai adalah 640×480, 800×600, 1024×768. Resolusi 640×480 akan menampilkan pixel sejumlah 640 baris dan 480 kolom, sehingga total pixel yang digunakan 640×480 = 307.200 pixel. Data yang bisa disisipkan kurang lebih 921600bit atau 115200byte. Melalui pixel inilah suatu gambar dapat dimanipulasi untuk menyimpan informasi warna yang akan digunakan sebagai salah satu pengimplementasian steganography. Masking image digunakan untuk memanfaatkan keterbatasan kekuatan sistem penglihatan manusia dengan cara menurunkan kualitas warna pada file gambar yang belum disisipkan pesan, sehingga dengan keterbatasan tersebut mata manusia sulit menemukan gradasi penurunan kualitas warna pada stego image.

2.6 Format File Image Secara Umum

Format file yang sekarang umumnya digunakan sebagian besar merupakan image yang terkompresi. Format file image tersebut antara lain adalah : BMP, JPEG, GIF, PNG, TGA, dan TIFF. Terdapat beberapa jenis pewarnaan pada image digital yaitu indexed color ( 256 warna – 8 bpp ) , grayscale ( RLE 256 warna – 8 bpp ) , dan RGB color ( 16.7 juta warna – 24 bpp ).

2.7 File Image BMP

File dengan format BMP adalah seperti suatu sejarah yang mulai dilupakan dan ditinggalkan tetapi biasanya masih digunakan file format bersejarah yang digunakan sistem operasi Windows. BMP file dapat menjangkau dari putih dan hitam ( 1 bit per pixel ) sampai dengan 24 bit warna ( 16.7 juta warna ). Didalam file BMP tidak dikompresi, dan banyak format bitmap yang lain , image pixel disimpan dengan suatu kedalaman warna 1, 4, 8, 16, 24, atau 32- bit per pixel. Image dari 8-bit dan sedikit dari diantaranya memiliki sistem pewarnaan grayscale ( RLE kompresi ) maupun indexed color. Suatu alphaChannel ( gradasi warna yang transparan ) mungkin disimpan didalam suatu file yang terpisah, dimana hal tersebut serupa dengan suatu image grayscale , atau dalam suatu 4th-channels yang mengkonversi image 24-bit ke 32-bit per pixel. image dalam format BMP lebih bagus dari segi kualitas gambar daripada image dalam format lainnya. Hal ini dikarenakan image dalam format BMP umumnya tidak dimampatkan sehingga tidak ada informasi yang hilang, namun file BMP memiliki ukuran yang jauh lebih besar daripada tipe-tipe yang lain. Sebagai contoh : file beresolusi 1058×1058 , yang memiliki kapasitas 271 KB dalam format PNG, menjadi sekitar 3358 KB dengan format 24-bit BMP. Dilihat dari kedalaman atau kejelasan dari sebuah warna, bitmap dapat mengambil sejumlah data tersembunyi dengan perbandingan sebagai berikut :

4 bit = 16 warna : 4 : 1 8 bit = 256 warna : 8 : 1

2.7.1 Struktur BMP

Suatu file BMP terdiri dari setidaknya 3 ataupun 4 komponen yang ditunjukkan didalam diagram gambar 2.9. Bagian yang pertama adalah suatu header, bagian yang diikuti suatu bagian informasi, jika image adalah indexed color maka gradasi yang mengikuti, dan semua adalah data pixel. Informasi berupa tinggi dan lebar image, tipe kompresi, jumlah warna yang digunakan berada pada informasi header

.

Header Info Header Optional Palette

Image Data

Gambar 2.9 Struktur FileBMP Sumber: Bourke, Paul ( 1998, p1 )

2.7.2 Header File BMP

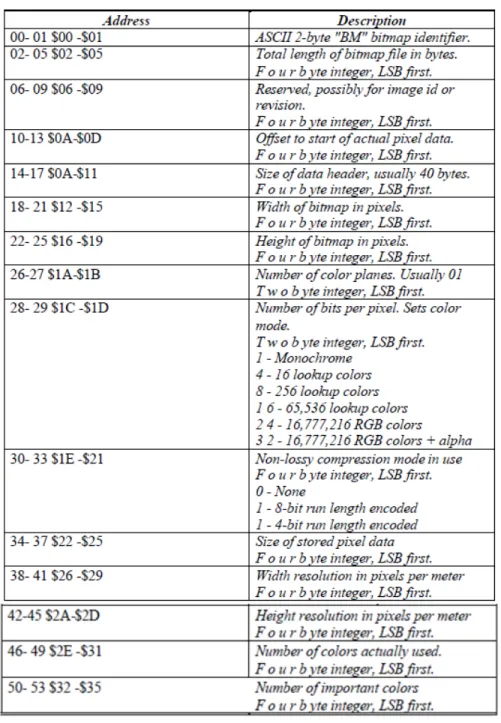

Tabel 2.2 header fileBMP

2.8 Rekayasa Perangkat Lunak

2.8.1 Pengertian Rekayasa Perangkat Lunak

Rekayasa perangkat lunak telah berkembang sejak pertama kali diciptakan pada tahun 1940-an hingga kini. Focus utama pengembangannya adalah untuk

mengembangkan praktek dan teknologi untuk meningkatkan produktivitas para praktisi pengembang perangkat luank dan kualitas aplikasi yang dapat digunakan oleh pemakai.

Istilah Rekayasa Perangkat Lunak ( RPL ) secara umum disepakati sebagai terjemahan dari istilah Software Engineering. Istilah Software Engineering mulai dipopulerkan tahun 1968 pada Software Engineering Conference yang diselenggarakan oleh NATO. Sebagian orang mengartikan ( RPL ) hanya sebatas pada bagaimana membuat program komputer. Padahal ada perbedaan yang mendasar antara perangkat lunak ( software ) dan program komputer. Perangkat lunak adalah seluruh perintah yang digunakan untuk memproses informasi. Perangkat lunak dapat berupa program atau prosedur. Program adalah kumpulan perintah yang dimengerti oleh komputer sedangkan prosedur adalah perintah yang dibutuhkan oleh pengguna dalam memproses informasi.

Suatu disiplin ilmu yang membahas semua aspek produksi perangkat lunak, mulai dari tahap awal yaitu analisa kebutuhan pengguna, menentukan spesifikasi dari kebutuhan pengguna, desain, pengkodean, pengujian sampai pemeliharaan sistem setelah digunakan. Definisi Klasik (1969) :

“The establishment and use of sound engineering principles in order to obtain economically software that is reliable and works efficiently on real machines.” Penerapan prinsip engineering untuk memperoleh software yang ekonomis, reliable dan bekerja efisien pada komputer Definisi IEEE (1993) :

“Software Engineering: (1) The application of a systematic, disciplines, quantifiable approach to the development, operation, and maintenance of software; that is the application of engineering to software. ” RPL : (1) Penerapan secara sistematis, disiplin, pendekatan terukur pada pengembangan, pengoperasian dan pemeliharaan software. Menurut Richard Fairly (1985) :

Software Engineering adalah disiplin yang secara teknologi dan manajerial berhubungan dengan produksi dan perawatan suatu perangkat lunak, yang dikembangkan dan dimodifikasi menurut fungsi waktu dan dengan perkiraan biaya didalamnya.

Pada rekayasa piranti lunak terdapat 3 elemen yang mampu mengontrol proses pengembangan piranti lunak, yaitu:

1. Metode-metode (methods)

menyediakan cara-cara teknis untuk membangun piranti lunak. 2. Alat-alat bantu (tools)

mengadakan dukungan otomatis atau semi otomatis untuk metode-metode seperti CASE (Computer Aided Software Engineering) yang mengkombinasikan software, hardware, dan software engineeringdatabase.

3. Prosedur-prosedur (procedures)

Merupakan penghubung antara metode. Tools dan prosedur juga dapat memungkinkan pembangunan perangkat lunak secara rasional dan berkala.

2.8.2 Tujuan Rekayasa Perangkat Lunak

Secara umum tujuan RPL tidak berbeda dengan bidang rekayasa yang lain. Hal ini dapat kita lihat pada Gambar 2.10 di bawah ini.

Gambar 2.10 Tujuan RPL

Sumber: Mulyanto, Aunur ( 2008, p16 )

Dari gambar di atas dapat diartikan bahwa bidang rekayasa akan selalu berusaha menghasilkan output yang kinerjanya tinggi, biaya rendah dan waktu penyelesaian yang tepat. Secara lebih khusus kita dapat menyatakan tujuan RPL adalah:

a. Memperoleh biaya produksi perangkat lunak yang rendah.

b. Menghasilkan perangkat lunak yang kinerjanya tinggi, handal dan tepat waktu. c. Menghasilkan perangkat lunak yang dapat bekerja pada berbagai jenis platform. d. Menghasilkan perangkat lunak yang biaya perawatannya rendah.

2.8.3 Metode Rekayasa Perangkat Lunak

Pada rekayasa perangkat lunak, banyak model yang telah dikembangkan untuk membantu proses pengembangan perangkat lunak. Model-model ini pada umumnya mengacu pada model proses pengembangan sistem yang disebut System Development Life Cycle (SDLC), yaitu serangkaian kegiatan yang dilakukan selama masa perancangan software.

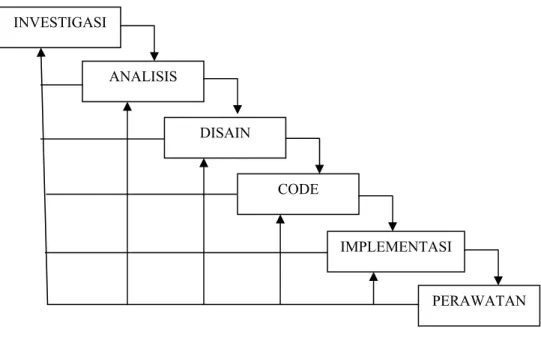

Salah satu software development life cycle adalah model waterfall. Ada 5 tahapan utama dalam Waterfall Model seperti terlihat pada Gambar 2.11. Disebut waterfall ( berarti air terjun ) karena memang diagram tahapan prosesnya mirip dengan

air terjun yang bertingkat. Tahapan-tahapan dalam The Waterfall Model secara ringkas adalah sebagai berikut:

1. Tahap investigasi dilakukan untuk menentukan apakah terjadi suatu masalah atau adakah peluang suatu sistem informasi dikembangkan. Pada tahapan ini studi kelayakan perlu dilakukan untuk menentukan apakah sistem informasi yang akan dikembangkan merupakan solusi yang layak.

2. Tahap analisis bertujuan untuk mencari kebutuhan pengguna dan organisasi serta menganalisa kondisi yang ada (sebelum diterapkan sistem informasi yang baru).

3. Tahap desain bertujuan menentukan spesifikasi detail dari komponen-komponen sistem informasi (manusia, hardware, software, network dan data) dan produk-produk informasi yang sesuai dengan hasil tahap analisis.

4. Tahap Code merupakan tahapan untuk membuat software ( pengkodean program).

5. Tahap implementasi merupakan tahapan untuk mendapatkan atau mengembangkan hardware, melakukan pengujian, pelatihan dan perpindahan ke sistem baru.

6. Tahapan perawatan ( maintenance ) dilakukan ketika sistem informasi sudah dioperasikan. Pada tahapan ini dilakukan monitoring proses, evaluasi dan perubahan ( perbaikan ) bila diperlukan.

Gambar 2.11 Waterfall Model

2.8.4 Diagram Activity

Diagram activity adalah Diagram yang Menggambarkan proses bisnis dan urutan aktivitas dalam sebuah proses

1. Dipakai pada business modeling untuk memperlihatkan urutan aktifitas proses bisnis.

2. Struktur diagram ini mirip flowchart atau Data Flow Diagram pada perancangan terstruktur.

3. Sangat bermanfaat apabila kita membuat diagram ini terlebih dahulu dalam memodelkan sebuah proses untuk membantu memahami proses secara keseluruhan.

4. Activity diagram dibuat berdasarkan sebuah atau beberapa use case pada use case diagram. INVESTIGASI ANALISIS DISAIN CODE IMPLEMENTASI PERAWATAN

Ini adalah simbol dan keterangan yang terdapat pada activity diagram :

2.9 Perangkat Rekayasa

Pada pembahasan perangkat rekayasa ini, meliputi pembahasan singkat tentang pemrograman berorientasi objek dan Unified Modeling Language ( UML ).

2.9.1 Pemrograman Berorientasi Objek

Object Oriented Programming ( OOP ) merupakan paradigma pemrograman yang berorientasikan kepada objek. Semua data dan fungsi di dalam paradigma ini dibungkus dalam kelas-kelas atau objek-objek. Bandingkan dengan logika pemrograman terstruktur. Setiap objek dapat menerima pesan, memproses data, dan mengirim pesan ke objek lainnya. Model data berorientasi objek dapat memberi fleksibilitas yang lebih,

kemudahan mengubah program, dan skala besar. OOP lebih mudah dipelajari bagi pemula dibanding dengan pendekatan sebelumnya, dan pendekatan OOP lebih mudah dikembangkan dan dirawat. Konsep dasar dari OOP menekankan konsep berikut:

1. Kelas : Kumpulan atas definisi data dan fungsi-fungsi dalam suatu unit untuk suatu tujuan tertentu.

2. Objek : Membungkus data dan fungsi bersama menjadi suatu unit dalam sebuah program komputer.

3. Abstraksi : Kemampuan sebuah program untuk melewati aspek informasi yang diproses, yaitu kemampuan untuk memfokus pada inti. 4. Enkapitulasi : Memastikan pengguna sebuah objek tidak dapat

mengganti keadaan dalam dari sebuah objek dengan cara yang tidak layak, hanya metode dalam objek tersebut yang diberi ijin untuk mengakses keadaannya.

5. Inheritas : Mengatur polimorfisme dan enkapsulasi dengan mengijinkan objek didefinisikan dan diciptakan dengan jenis khusus dari objek yang sudah ada.

Dengan menggunakan OOP maka dalam melakukan pemecahan suatu masalah, tidak melihat bagaimana cara menyelesaikan suatu masalah tersebut ( terstruktur ) tetapi objek-objek apa yang dapat melakukan pemecahan masalah tersebut.

2.9.2 UML

UML adalah bahasa spesifikasi standar untuk mendokumentasikan, menspesifikasikan, dan membangun sistem perangkat lunak. UML tidak berdasarkan

pada bahasa pemrograman tertentu. Standar spesifikasi UML dijadikan standar defacto oleh OMG( Object Management Group ) pada tahun 1997. UML yang berorientasikan objek mempunyai beberapa notasi standar. UML mendeskripsikan OOP dengan beberapa diagram, diantaranya:

Diagram struktur antara lain : o Diagram Kelas. o Diagram Objek. o Diagram Komponen. o Diagram Deployment. Diagram perilaku yang meliputi :

o Diagram Use-Case. o Diagram Sequential. o Diagram Kolaborasi. o Diagram State Chart. o Diagram Aktivitas.