7 BAB II TINJAUAN PUSTAKA 2.1 Keamanan Data

Teks penuh

Gambar

![Gambar 2.2 Penggunaan Hierogliph di Mesir [6].](https://thumb-ap.123doks.com/thumbv2/123dok/1466371.2032888/3.595.255.398.262.372/gambar-penggunaan-hierogliph-di-mesir.webp)

![Gambar 2.3 Diagram Sistem Steganografi[6]](https://thumb-ap.123doks.com/thumbv2/123dok/1466371.2032888/7.595.148.507.492.592/gambar-diagram-sistem-steganografi.webp)

![Gambar 2.4 Faktor-faktor yang Saling Berkompetisi dalam Steganografi [9]](https://thumb-ap.123doks.com/thumbv2/123dok/1466371.2032888/8.595.248.397.589.711/gambar-faktor-faktor-berkompetisi-steganografi.webp)

Garis besar

Dokumen terkait

Contoh metode yang termasuk dalam teknik dengan domain spasial adalah LSB (Least Significant Bit) yang mewatermark sebuah image digital dengan mengganti bit LSB-nya dengan bit

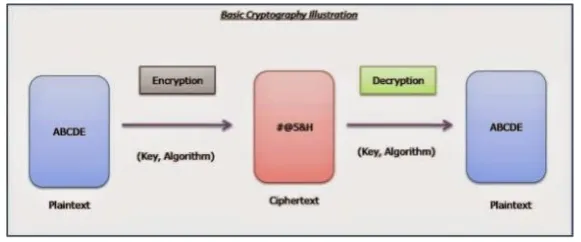

Proses menyembunyikan informasi ini dilakukan dengan teknik penyandian, atau mengubah pesan atau informasi menjadi sandi-sandi yang tidak dimengerti oleh orang lain, selain

Modem Status Register, digunakan untuk menapung bit-bit yang menyatakan status dari saluran hubungan dengan modem. Berikut ini tabel rincian bit pada Modem

Teknik analisis yang biasa digunakan adalah perbandingan laporan keuangan, yaitu dengan cara memperbandingkan laporan keuangan untuk dua periode atau lebih, dengan menunjukkan

Bahan tambahan makanan yang tidak boleh digunakan diantaranya adalah yang mempunyai sifat sebagai berikut: dapat merupakan penipuan bagi konsumen, menyembunyikan kesalahan dalam

PEM (Privacy-Enhaced Mail) adalah protocol pertama dengan teknik Base64 yang didasarkan pada RFC 989, yang terdiri dari 7 karakter (7- bit) yang digunakan pada SMTP

Peramalan kualitatif yang biasa digunakan adalah pendapat manajemen eksekutif dan hasil survei lapangan; (2) Peramalan Kuantitatif. Teknik peramalan ini didasarkan

Metode merupakan suatu teknik atau cara yang biasa digunakan guru dalam memperlancar proses belajar mengajar disekolah, karena tanpa adanya metode dalam

![Gambar 2.5 Proses Steganografi [10]](https://thumb-ap.123doks.com/thumbv2/123dok/1466371.2032888/11.595.210.428.118.173/gambar-proses-steganografi.webp)

![Gambar 2.6 Contoh penyimpanan pesan „HEY‟ kedalam 16-bit audio [11].](https://thumb-ap.123doks.com/thumbv2/123dok/1466371.2032888/12.595.215.439.484.671/gambar-contoh-penyimpanan-pesan-hey-kedalam-bit-audio.webp)

![Gambar 2.7 Proses Phase Coding [11].](https://thumb-ap.123doks.com/thumbv2/123dok/1466371.2032888/13.595.211.436.235.354/gambar-proses-phase-coding.webp)

![Gambar 2.9 Contoh echo [11].](https://thumb-ap.123doks.com/thumbv2/123dok/1466371.2032888/14.595.229.426.111.289/gambar-contoh-echo.webp)