49

Seperti yang telah dijelaskan pada bab sebelumnya, salah satu solusi yang di berikan untuk menghadapi masalah yang dihadapi oleh PT. Sinar Jaya Agung Perkasa adalah dengan menggunakan teknologi VPN. Pada bab ini akan dijelaskan langkah-langkah implementasi VPN ke dalam jaringan komputer PT. Sinar Jaya Agung Perkasa, dan akan disertakan juga beberapa screenshots dari konfigurasi remote access VPN dengan aplikasi openVPN.

4.1 Spesifikasi Perangkat Keras

Adapun komputer yang digunakan sebagai percobaan untuk implementasi sistem jaringan VPN pada PT.Sinar Jaya Agung Perkasa adalah sebagai berikut :

1. Komputer Server

Komputer server adalah komputer yang berfungsi sebagai server sekaligus sebagai gateway VPN. Spesifikasi komputer server yang digunakan dalam model rancangan jaringan adalah sebagai berikut :

Prosesor : Intel(R) Core i5 RAM : 4 GB

Hardisk : 1TB NIC : 1 unit

2. Komputer Klien

Komputer klien adalah komputer yang akan melakukan koneksi VPN ke server VPN. Spesifikasi komputer klien yang digunakan dalam model rancangan jaringan adalah sebagai berikut :

Prosesor : Intel(R) Core i3 RAM : 2 GB

Hardisk : 500 GB NIC : 1 unit

3. Router

Gambar 4.1 router TP-LINK TL-WR841N

Router tersebut berfungsi sebagai meneruskan paket-paket yang dilalui dari server-client dan juga sebagai VPN gateway. Router yang digunakan pada PT. Sinar Jaya Agung Perkasa adalah TP-LINK TL-WR841N.

4. Modem ADSL

Gambar 4.2 Modem TP-LINK -TD-8816-ADSL2+

Untuk dapat melakukan koneksi ke internet dan membuat koneksi VPN pada perusahaan PT Sinar Jaya Agung Perkasa yaitu menggunakan modem ADSL yang terhubung juga dengan Router.

4.2 Spesifikasi Perangkat Lunak

Adapun perangkat lunak yang digunakan dalam uji coba pada model rancangann jaringan yang digunakan sebagai bahan untuk implementasi sistem jaringan VPN adalah sebagai berikut :

1. Ubuntu 11.12, digunakan sebagai sistem operasi untuk komputer server 2. Windows 7, merupakan sistem operasi yang bisa digunakan untuk

komputer klien

3. OpenVPN versi 2.1, merupakan aplikasi SSL VPN yang digunakan pada komputer server.

4. OpenVPN GUI v1.0.3, merupakan aplikasi SSL VPN yang digunakan untuk klien karena klien menggunakan platform windows.

5. WireShark, merupakan aplikasi yang digunakan untuk mengevaluasi model rancangan.

4.3 Prosedur Operasional

akan dilakukan petunjuk instruksi dalam pengaturan konfigurasi sistem yang memiliki kekuatan sebagai suatu petunjuk di dalam PT Sinar Jaya Agung Perkasa prosedur operasionalnya meliputi :

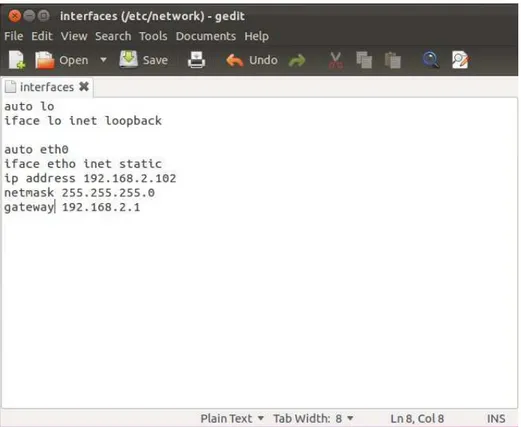

4.3.1 Konfigurasi IP Server

Suatu server membutuhkan suatu requirement untuk dapat berkomunikasi dengan client, salah-satunya adalah Internet Protocol (IP) yang berfungsi sebagai pengenal atau alamat yang diberikan antar kedua host agar source host tidak melakukan kesalahan dalam berkomunikasi pada destionation host. Pada rancangan ini akan di inisialisasikan IP Address static yaitu 192.168.2.102 dengan network mask 255.255.255.0 dan default gateway adalah 192.168.2.1

Setelah melakukan konfigurasi IP pada interface server dan berhasil,maka akan dilakukan restart interface untuk menguji IP tersebut dapat bekerja pada server. Restart pada sistem operasi berbasis linux dengan cara ketik perintah pada terminal /etc/init.d/networking restart. Setelah itu periksa status IP apakah IP tersebut benar .

Gambar 4.4 restart interface

Terlihat bahwa IP Address pada server telah diubah menjadi

192.168.2.102 dengan network address dari 192.168.2.0 dan network mask 255.255.255.0 . setelah periksa interface server pada perintah ifconfig pada terminal untuk melihat status interface.

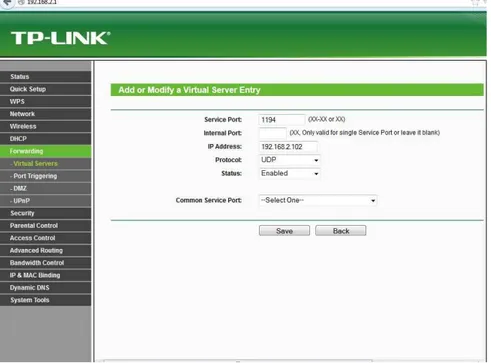

4.3.2 Konfigurasi Router

Router berfungsi sebagai meneruskan paket-paket yang lewat dengan jalur yang tersedia di dalam jaringan tersebut. Dalam router akan dilakukan pengaturan untuk menentukan jenis port dan jenis paket data. Pada jenis paket dan jenis port ini membutuhkan kesepadanan antar server dan client agar dapat berkomunikasi.

Gambar 4.6 pengaturan pada router

Untuk dapat melakukan pengaturan pada router , TP-LINK menyediakan fasilitas web-page dengan mengakses halaman http://192.168.2.1. setelah itu akan terlihat seperti pada gambar. Terlihat pada gambar port yang digunakan adalah 1194 dengan protocol UDP. Hal ini dimaksudkan agar setiap paket VPN yang diterima router akan dilanjutkan ke komputer server VPN.

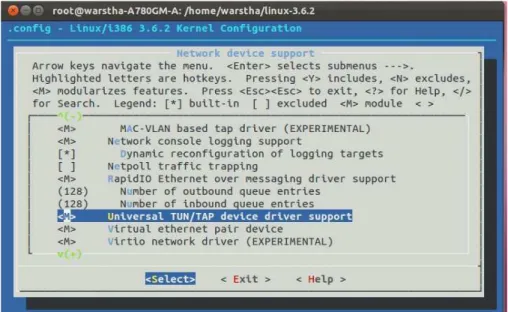

4.3.3 Instalasi Kernel Linux

Kernel pada sistem operasi ubuntu ini akan digunakan untuk mengaktifkan TUN/TAP device driver support yaitu suatu metode yang digunakan pada OpenVPN untuk melakukan dukungan Tunneling.

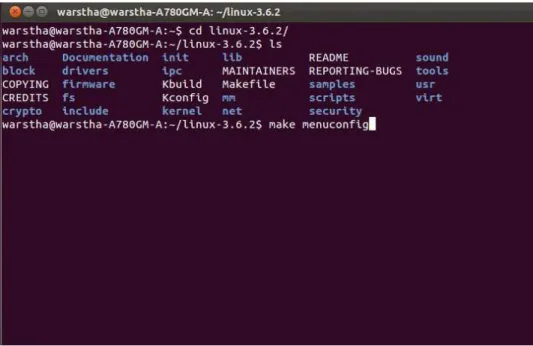

Langkah-langkah yang dilakukan :

1. Melakukan update repository pada ubuntu untuk memenuhi kebutuhan VPN.Yaitu dengan perintah : sudo apt-get install update; sudo apt-get

install upgrade. Dan wget

https://www.kernel.org/pub/linux/kernel/v3.0/linux-3.6.2.tar.bz2. 2. Setelah menunggu proses update , lalu extract paket-paket yang sudah

terinstall tersebut dengan perintah : tar xjf linux-3.6.2.tar.bz2

Setelah proses kedua tersebut selesai maka periksa apakah kernel dapat bekerja dengan baik. Dengan perintah : cd linux-3.6.2/ lalu perintah ls untuk melihat semua isi direktori kernel.

Gambar 4.7 isi direktori kernel

Setelah itu maka atur fitur pada kernel dengan menandai fitur TUN/TAP device driver support dengan memilih device driver – networking support – TUN/TAP device driver support seperti gambar berikut .

Gambar 4.8 menandai layanan TUN/TAP 4.3.4 Instalasi OpenVPN Server

Melakukan instalasi yang akan digunakan pada server yaitu adalah dengan Mengaktifkan terlebih dahulu layanan IP-Forwading yang berfungsi sebagai meneruskan paket-paket yang dilewati router. Pada rancangan ini pertama yang dilakukan adalah

1. Mengaktifkan layanan IP-Forwading yaitu dengan menggunakan perintah : echo 1 > /proc/sys/net/ipv4/ip_forward. Pada tahap ini sebelum melakukan perintah tersebut syarat bahwa suatu terminal harus di indentifikasikan sebagai root agar dapat mengaktifkan ip-forward tersebut.

2. Setelah layanan tersebut selesai dan berhasil maka selanjutnya lakukan instalasai paket OpenVPN pada terminal Linux dengan catatan bahwa terminal tersebut masih teridentifikasi root user . dengan perintah : sudo apt-get install openvpn

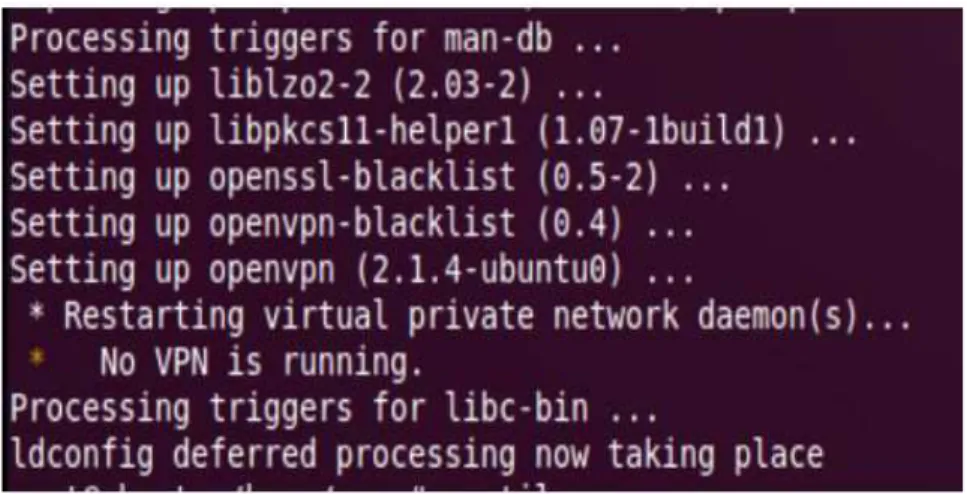

Gambar 4.9 Install Openvpn Server

3. jika paket pada Openvpn tidak bekerja maka salah-satu libraries belum tersedia dalam sistem operasi tersebut maka dibutuhkan yaitu library libloz2-2 dengan melakukan perintah pada root user : sudo apt-get –f install

4.3.5 Konfigurasi OpenVPN Server

Langkah awal dalam konfigurasi Openvpn pada server yaitu adalah dengan membuat folder easy-rsa .easy-rsa adalah suatu folder yang akan dibuat yang bertujuan untuk membuat suatu key yaitu certificate authority (CA) yang nantinya akan dibagi pada client. tahap pertama yaitu buat folder dengan nama easy-rsa pada direktori /etc/openvpn/[easy-rsa].

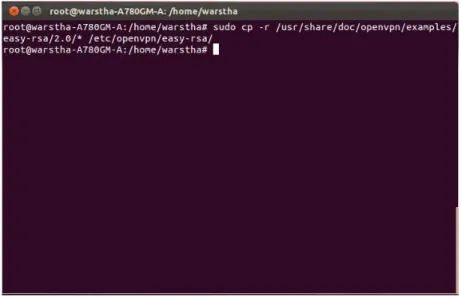

Gambar 4.11 salin semua isi ke /easy-rsa

Setelah folder easy-rsa dibuat maka salin semua isi data dari folder /usr/share/doc/openvpn/examples/easy-rsa/2.0/ ke folder baru yang telah dibuat,yaitu /etc/openvpn/[easy-rsa]. Dengan membuat folder tersebut lalu melakukan proses salin maka folder baru tersebut dapat membuat certificate authority (CA).

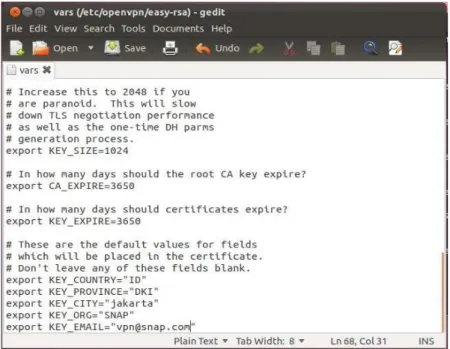

Setelah itu edit file vars yang berlokasi di /etc/openvpn/easy-rsa/vars. Dengan ini maka suatu data yang ada didalam file vars bisa dirubah sesuai dengan kebutuhan.

Gambar 4.12 edit vars

Lakukan perubahan pada beberapa parameter seperti berikut :

• Pada baris keyword KEY_SIZE , nilai tetap sebesar 1024. Pada baris ini mengindikasikan berupa panjang kunci yang digunakan dalam satuan bit.

• Pada baris keyword KEY_COUNTRY , ubah nilai tersebut menjadi ID. Ini mengindikasikan letter code dari negara asal. yaitu Indonesia

• Pad baris keyword KEY_PROVINCE , ubah nilai tersebut menjadi DKI. Ini mengindikasikan letak provinsi berada.

• Pada baris keyword KEY_CITY , ubah nilai tersebut menjadi Jakarta. Ini berarti bahwa kode untuk KEY_CITY adalah kota Jakarta .

• Pada baris keyword KEY_ORG , ubah nilai tersebut menjadi SNAP. Nilai ini mengindikasikan data organisasi klien. Yaitu Sinar Jaya Agung Perkasa (SNAP)

• Pada baris keyword KEY_EMAIL , ubah nilai menjadi vpn@snap.com. Parameter ini meminta alamat email klien.

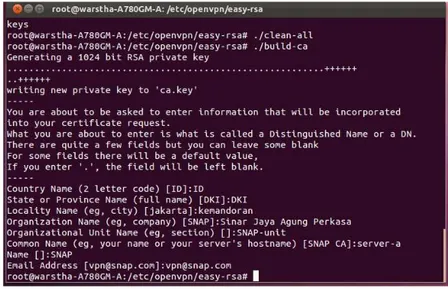

Setelah berhasil melakukan edit pada file tersebut maka simpan file vars tersebut dengan lokasi yang sama. Lalu tahap selanjutnya adalah men-generate certificate authority (CA) . CA adalah lembaga yang menerbitkan sertifikat digital (SSL) kepada perusahaan, lembaga atau individu lain setelah melalui proses verifikasi. CA harus menyimpan informasi tentang apa yang sudah diterbitkan dan informasi apa yang digunakan untuk menerbitkannya, dan secara rutin diaudit untuk memastikan semuanya sudah sesuai prosedur. sebelum melakukan pembuatan CA , maka pada lakukan mode root dengan perintah gksudo nautilus . setelah berhasil maka prompt pada terminal akan berubah menjadi root@warstha-A80GM-A:

1. Lakukan perintah change directory ke /etc/openvpn/easy-rsa/ 2. Setelah itu gunakan perintah sudo su

3. Lalu gunakan perintah source ./vars .

4. Jika sudah ada indikasi yang menyatakan bahwa perintah tersebut berhasil maka lakukan 2 perintah : ./clean-all setelah itu ./build-ca. ini berarti membuat suatu certificate authority (CA) yang berada dalam file vars sebelumnya.

Gambar 4.13 proses pembuatan CA

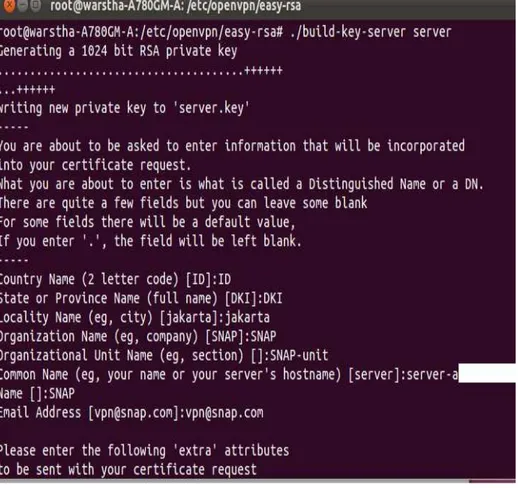

Setelah proses pembuatan certificate authority (CA) selesai maka akan ada konfirmasi bahwa sertifikasi telah terbuat . lalu lakukan perintah ‘y’ tanpa tanda kutip. selanjutnya adalah membuat key untuk server. Key ini

nanti akan diletakan pada sisi server untuk membuat suatu kesepakatan kunci pada sisi client. masih pada directory terminal yang sama, lakukan perintah ./build-key-server server. Pada keyword terakhir bersifat bebas. Nama server bisa diubah dengan nama lain.

Gambar 4.14 proses pembuatan key server

Perlu diketahui bahwa pada saat melakukan pengisian pada key , common name tidak izinkan untuk melakukan perintah dengan nama yang sama baik dari sisi server dan client.

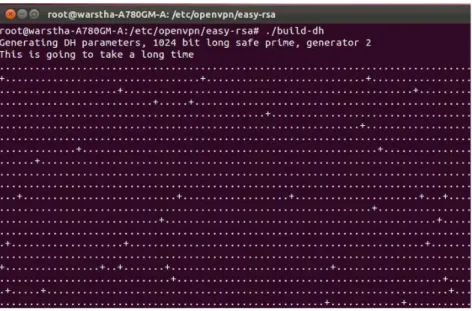

Setelah proses pembuatan key selesai maka lakukan enkripsi pada key tersebut dengan menggunakan diffle hellman dengan kekuatan enkripsi 1024 bit. Lakukan perintah ./build-dh dengan direktori terminal yang sama.

Gambar 4.15 enkripsi diffle hellman

Dari gambar berikut terlihat bahwa suatu key dienkripsi dengan menggunakan diffle hellman dan terkadang membutuhkan waktu lama untuk melakukan enkripsi tersebut.

Setelah proses enkripsi selesai , file-file yang baru saja dibuat tadi akan tersimpan didalam folder /keys .lakukan proses penyalinan key server dan key ca pada direktori /etc/openvpn/.

1. cd keys/

2. melihat isi seluruh data pada folder /keys dengan perintah : LS

3. lalu salin file – file berikut : server.key server.crt ca.crt dh1024.pem ke direktori /etc/openvpn/

gambar 4.16 melakukan penyalinan

Terlihat gambar berikut sedang melakukan proses salin dari folder /keys dengan menggunakan via terminal.

Gambar 4.17 Pembuatan static.key

Pada gambar diatas adalah untuk membuat static.key langkah awal yaitu pindah direktori ke /usr/share/doc/openvpn/examples/easy-rsa/2.0/ lalu buat static key di direktori ini dengan : openvpn --genkey --secret static.key. setelah itu pindahkan file tadi pada direktori /usr/share/doc/openvpn/examples/easy-rsa/2.0/keys/ ke /etc/openvpn/.

Setelah proses pembuatan static key yang sudah berhasil seperti pada gambar diatas maka langkah selanjutnya adalah membuat key untuk client. pada pembuatan key untuk client ubah directory terminalnya menjadi /etc/openvpn/easy-rsa/ dengan perintah cd. Setelah perintah dilakukan maka akan ada indikasi yang melakukan pengisian data-data seperti pada pembuatan server key diatas. Ketik sesusai data yang valid pada kolom-kolom tersebut dengan nama perusahaan cabang dengan catatan common

name harus berbeda pada key server,ini untuk memudahkan

Gambar 4.18 pembuatan key client

Seperti pada gambar berikut terlihat bagaimana proses pembuatan key untuk client dengan common name yang berbeda. Key ini nantinya akan diberikan kepada sisi client agar proses VPN bisa berjalan dengan baik. Lalu setelah pembuatan key client selesai dengan sempurna maka selanjutnya dilakukan proses salin pada file-file berikut ini :

1. ca.crt : file ini berada pada direktori /etc/openvpn/easy-rsa/keys/ . berfungsi sebagai verifikasi sertifikat yang diperoleh dari server pada saat proses penyambungan berlangsung.

2. client.crt : file ini berada pada direktori yang sama dengan sebelumnya yaitu /etc/openvpn/easy-rsa/keys/ . berfungsi sebagai sertifikat yang digunakan client ketika akan melakukan koneksi ke server/

3. client.key : file ini berada pada direktori yang sama dimana berfungsi melakukan deskripsi paket-paket data yang didapat dari server OpenVPN.

4. static.key : berada pada direktori yang sama yang berfungsi sebagai autentikasi data.

Proses salin pada file-file berikut ini akan digunakan pada sisi client agar komunikasi server-client dapat berjalan dengan baik juga sertifikat ini berfungsi untuk mengklarifikasi apakah destination host (client) adalah target yang benar yaitu PT.Sinar Jaya Agung Perkasa.

Tahap selanjutnya adalah salin file server.conf pada direktori /etc/share/doc/openvpn/examples/sample-config-files dengan menggunakan

prompt root pada terminal. Lakukan perintah cp

/usr/share/doc/openvpn/examples/sample-config-files/server.conf

/etc/openvpn/. Lalu ekstrak file server.conf pada directori yang sudah dipindahkan.

Gambar 4.19 pemindahan file dan proses ekstark server.conf

Setelah file server.conf berhasil diekstrak maka selanjutnya adalah edit file tersebut dengan menggunakan text editor. File server.conf ini berisikan konfigurasi pada server VPN. Berikut adalah penjelasan yang ada didalam file server.conf.

• local 192.168.2.102 menunjunkan IP yang ditujukan pada serverVPN.

• Port 1194 adalah port yang digunakan sebagai port local dan remote • Proto UDP mengindikasikan bahwa protokol yang dipakai pada

koneksi server-client adalah protocol UDP.

• Mssifx 1400 . menangani masalah pada unit trasmisi maksimal (MTU) dan ukuran datagram bila menggunakan UDP.

• Dev tap menggunakan tipe interface yang digunakan yaitu TAP. • Ca /etc/openvpn/easy-rsa/keys/. Memberikan lokasi direktori agar

dapat terhubung.

• Cert /etc/openvpn/easy-rsa/keys/. Memberikan lokasi direktori agar dapat terhubung.

• key etc/openvpn/easy-rsa/keys/. Memberikan lokasi direktori agar dapat terhubung.

• DH etc/openvpn/easy-rsa/keys/. Memberikan lokasi direktori agar dapat terhubung.

• Tls-auth etc/openvpn/easy-rsa/keys/static.key. mendefinisikan kunci yang digunakan untuk mekanisme keamanan tambahan dengan penambahan HMAC

• Server 10.8.0.0 255.255.255.0 memberikan alamat IP virtual dan subnet untuk koneksi openvpn pada server

• Ifconfig-pool-persis ipp.txt. sistem akan mencatat setuip klien yang terhubung sebelumnya yang tersimpan dalam file ipp.txt

• Push “redirect-gateway def1”. Memaksa klien untuk menggunakan koneksi internet jaringan rumah (home network)

• Keepalive 10 60 . melakukan proses ping dengan durasi 10 detik dan apabila server tidak merespon selama 60 detik maka akan di drop.

• Chipper AES-128-CBC . mendeklarasikan mode chipper cryptographic yang digunakan pada jaringan openvpn

• Comp-lzo. Metode kompresi data tunnel yang menggunakan LZO. • Max-client 100.

• Persist-key. OpenVPN tidak akan memproses kembali kunci yang digunakan saat dilakukan restart.

• Persist-tun . menjaga agar driver support TUN/TAP tetap aktif saat restart dilakukan.

• Status openvpn-status.log adalah berfungsi sebagai mencatat koneksi pada openvpn-status.log

• Verb 3. Menentukan verbositas dari tampilan LOG yang akan digunakan saat melakukan koneksi. Level 3 akan menampilkan detail.

• Push “route 192.168.2.0 255.255.255.0”. setelah VPN beroperasi dalam kapasitas point-to-point antara klien dan server. Sistem akan push route setiap klien sehingga klien dapat terhubung dengan server. Alamat jaringan tersebut ditujukan kepada alamat router.

Setelah berhasil melakukan edit dan tersimpan pada direktori yang sama,maka uji openvpn server dengean perintah /etc/init.d/openvpn start seperti gambar berikut

Gambar 4.20 proses uji koneksi pada server.

4.3.6 Konfigurasi OpenVPN Client

Setelah proses konfigurasi pada OpenVPN server telah selesai dilakukan dan berhasil. Maka akan dilakukan proses konfigurasi pada sisi client . seperti terlihat pada pembahasan konfigurasi Openvpn server bahwa pada sisi client tidak dilakukan pembuatan key CA dan key client. proses pembuatan itu dibuat bersamaan dengan server pada sisi server.

Langkah – langkah konfigurasi OpenVPN client adalah sebagai berikut : • Salin ca.crt, static.key, client.crt dan client.key dari komputer server

pada Openvpn GUI client. sebelum itu buat folder baru dengan nama keys pada direktori C:\program files\OpenVPN\config\[folder] .lalu pinhdakan 4 file tersebut kedalam folder keys .

Gambar 4.21 salin ke file klien

• Setelah itu salin client.ovpn pada direktori C:\program files\openvpn\sample-config-files\ ke folder c:\program files\openvpn\config\

Gambar 4.22 Direktori konfig

Pada client.ovpn , edit menggunakan text editor untuk merubah konfigurasi isi dari client.ovpn

1. dev tap. Mendeklarasikan tunneling yang digunakan yaitu TAP. 2. Dev-node MyTap. Menunjukan adapter yang digunakan interface

adalah MyTap.

3. proto udp. Mendeklarasikan protokol yang digunakan adalah protokol udp. Protokol ini harus disesuaikan dengan protokol yang digunakan di server.

4. remote 36.71.199.14 1194. Menunjukkan kemana klien akan melakukan koneksi.

5. route 192.168.2.0 255.255.255.0.

6. resolv-retry infinite. parameter ini digunakan jika OpenVPN tidak berhasil mendapatkan nama domain dari OpenVPN server maka akan melakukan request ulang terus menerus tanpa batas. 7. nobind : Pada umumnya klien tidak perlu menempel pada port

tertentu.

8. Persist-key. OpenVPN tidak akan membaca kembali kunci yan digunakan saat dilakukan restart.

9. persist-tun. Menjaga agar driver TUN/TAP tetap aktif saat restart dilakukan.

10. ca "keys\\ca.crt". Mendeklarasikan file Certificate Authority (CA) umum (ca.crt) yang digunakan.

11. cert "keys\\client.crt". Mendeklarasikan file sertifikat klien yang digunakan.

12. key "keys\\client.key". Mendeklarasikan file key yang akan digunakan, sesuai dengan sertifikat.

13. comp-lzo Metode kompresi data pada tunnel yang digunakan yaitu LZO.

14. verb 3 Menentukan verbositas dari tampilan log yang akan digunakan saat koneksi.

15. tls-auth keys\\static.key 1. Mendefinisikan key yang digunakan untuk mekanisme keamanan tambahan dengan penambahan HMAC.

4.3.7 Konfigurasi Firewall pada Klien

Konfigurasi firewall pada klien ini dimaksudkan agar layanan OpenVPN tidak diblok oleh firewall. Selain itu,konfigurasi ini juga

dimaksudkan untuk menambahkan keamanan pada komputer klien. Karena komputer klien yang digunakan menggunakan sistem operasi windows 7, maka konfigurasi tersebut dapat dilakukan sebagai berikut :

1. Masuk ke dalam control panel yang dapat diakses melalui layar start. Kemudian pilih windows firewall.

Gambar 4.24 control panel

2. Pada layar windows firewall, pilih “Allow a program or Feature Through Windows Firewall”.

Gambar 4.25 kolom halaman perizinan program.

3. Lakukan klik pada tombol “change settings” maka tombol “allow another program” akan menjadi aktif. Kemudian lakukan klik tombol tersebut. Pilih OpenVPN GUI pada daftar pilihan program yang ada dan klik tombol “add”.

Gambar 4.26 add program

Tampilan layar allow program akan terlihat seperti gambar dibawah

4. Kembali ke layar utama windows firewall dengan menekan tombol panah ke kiri yang ada di posisi kiri atas.Kemudian pilih “advance settings” dan akan muncul layar seperti gambar dibawah ini

Gambar 4.28 advanced setting pada firewall

Tampilan layar allow program akan terlihat seperti gambar dibawah

5. Lakukan klik kanan pada pilihan “OpenVPN GUI” yang memiliki protokol UDP dan pilih properties. Pilih tab “protocols and Ports” dan akan muncul sebuah layar dialog. Kemudian masukkan nilai port 1194 karena OpenVPN yang dikonfigurasi akan menggunakan port tersebut saat melakukan koneksi.

Gambar 4.29 properties GUI openvpn pada client

6. Kemudian pilih tab scope. Lalu klik tombol “add” pada bagian remote ip address. Kemudian masukkan IP publik dari server VPN dan klik add.

Gambar 4.30 input remote address ip publik

7. Kemudian lakukan klik kanan pada pilihan “OpenVPN GUI” yang mengunakan protokol TCP. Dan pilih disable rule. Hal ini dimaksudkan karena model rancangan VPN yang akan dibuat hanya akan menggunakan protokol UDP,sehingga paket TCP tidak akan memerlukan pemrosesan lebih lanjut.

4.4 Usulan Perancangan

4.4.1 Topologi Perancangan

Gambar 4.31 konseptual vpn

4.4.2 Simulasi Model Rancangan Jaringan

Pada tahap ini, akan dilakukan pengujian pada simulasi model rancangan jaringan VPN PT. Sinar Jaya Agung Perkasa. Simulasi dilakukan dengan menjalankan server VPN dan VPN klien yang telah dikonfigurasi sebelumnya. Simulasi ini akan dijadikan modal evaluasi yang akan dilakukan pada tahap berikutnya.

1. jalankan OpenVPN pada server dengan menggunakan perintah /etc/init.d/openvpn start. Jika VPN telah berjalan, dapat dilakukan pemulaian kembali untuk memastikan agar server pasti berjalan.Dengan begini maka server telah siap untuk menerima request dari klien.

Gambar 4.32 openpvn server start

2. Kemudian jalankan OpenVPN pada komputer klien. Lakukan double-click pada ikon OpenVPN GUI yang terdapat pada desktop.

Gambar 4.33 openvpn client gui

3. Dengan begini maka OpenVPN akan terlihat pada taskbar pada sudut kanan bawah komputer klien. Lakukan klik kanan pada ikon tersebut sehingga akan muncul dialog yang berisikan beberapa pilihan. Pilih pilihan “connect” untuk memulai koneksi VPN.

Gambar 4.34 koneksi melalui klien

Gambar 4.35 status koneksi openvpn

Dari gambar diatas terlihat bahwa OpenVPN terkoneksi dengan baik dengan ke server VPN. Hal ini dapat ditunjukkan dengan ikon pada kiri atas dialog yang berwarna hijau. Klien melakukan hubungan dengan server dengan masing-masing menggunakan port 1194. Server akan memverfikasi sertifikat dan kunci yang digunakan klien sebelum menerima koneksi tersebut. Demikian juga dengan klien, klien akan menverifikasi sertifikat server terlebih dahulu sebelum melakukan koneksi.

Gambar 4.36 indikasi verifikasi terhadap klien

Pada implementasi model rancangan ini, klien mendapatkan IP virtual 10.8.0.2. semua aktifitas dari klien akan dicatat oleh server pada sebuah file log, yaitu pada openvpn-status.log yang telah dilampirkan.

4.4.3 Konfigurasi Network Drive Mapping

Network drive mapping bertujuan untuk mempermudah klien dalam mengakses server. Dengan network drive mapping maka drive network server akan muncul secara otomatis pada komputer klien saat koneksi OpenVPN berhasil dijalankan dan akan otomatis hilang ketika koneksi OpenVPN disconnect.

Gambar 4.38 Network drive server

Adapun langkah-langkah dalam konfigurasi Network drive mapping adalah sebagai berikut :

1. Membuat script batch client_up.bat

Script ini digunakan untuk membuat network drive dari server yang terkoneksi dengan OpenVPN agar dapat muncul pada komputer klien ketika OpenVPN berhasil dijalankan. Perintah script batch yang digunakan yaitu: net use Z: \\10.8.0.1\sinaragung. kemudian simpan file tersebut dengan nama client_up.bat dan simpan pada direktori C:\Program Files\OpenVPN\config.

2. Membuat script batch client_down.bat

Script ini digunakan untuk membuat network drive yang muncul pada komputer klien menjadi hilang secara otomatis ketika OpenVPN disconnect. Perintah script batch yang digunakan yaitu : NET USE Z: /DELETE /YES. kemudian simpan file tersebut dengan nama client_down.bat dan simpan pada direktori C:\Program Files\OpenVPN\config.

4.5 Evaluasi

Setelah melakukan perancangan VPN dengan menggunakan aplikasi OpenVPN maka akan dilakukan beberapa pengujian. Beberapa pengujian yang dilakukan diantaranya uji konektivitas jaringan uji keamanan dan uji perancangan kebutuhan user. Pengujian ini juga dilakukan untuk mengetahui bagaimana konektivitas dan keamanan serta fungsionalitas user dari sistem jaringan yang dirancang menggunakan aplikasi OpenVPN.Untuk melakukan percobaan ini digunakan perangkat keras yang dimana aplikasi OpenVPN dalam perangkat keras ini sudah selesai dikonfigurasi. Dalam uji konektivitas akan dilakukan proses ping , untuk uji keamanan akan digunakan aplikasi Wireshark dan untuk uji fungsionalitas user menggunakan teknik Drive Network Mapping.

4.5.1 Evaluasi Konektivitas Jaringan

Langkah pertama adalah melakukan cek alamat jaringan komputer server VPN. Karena komputer server VPN menggunakan sistem operasi berbasis linux, maka digunakan perintah ifconfig.

Gambar 4.39 IP server

Kemudian lakukan pengecekan pada komputer client dengan membuka ipconfig

Gambar 4.40 IP client

Terlihat adapter network untuk tunnel vpn yang digunakan oleh komputer klien. Terlihat bahwa IPv4 pada komputer klien adalah 10.8.0.2 dengan subnet 255.255.255.0. Alamat IP ini didapatkan oleh klien dari server. Dengan ini dapat dipastikan bahwa konfigurasi berjalan dengan baik.

Kemudian melakukan pengecekan koneksi dengan menggunakan perangkat ping. Untuk perangkat ini, hanya perlu melakukan ping dari komputer klien ke VPN server dan sebaliknya untuk membuktikan bahwa koneksi antara server dan klien sudah benar-benar terbentuk.

Gambar 4.41 Ping ke client dari server

Pada gambar di atas dapat dilihat bahwa server sudah terhubung dengan client (10.8.0.2) dan dapat melakukan komunikasi.

Gambar 4.42 Ping ke server dari client

Pada gambar di atas dapat dilihat bahwa client sudah terhubung dengan server (10.8.0.1) dan dapat melakukan komunikasi.

4.5.2 Evaluasi Keamanan Jaringan

Keamanan merupakan salah satu kelebihan yang diharapkan dari model rancangan VPN ini. Agar dapat melihat apakah aspek kerahasiaan sudah terpenuhi atau belum, maka akan digunakan aplikasi network analyzer Wireshark. Pengujian dilakukan untuk mengetahui apakah paket data yang dikirim melalui tunnel VPN terenkripsi atau tidak. Apabila paket data telah terenkripsi, maka dapat disimpulkan bahwa sistem pertukaran data yang melului jaringan VPN berjalan dengan baik dan aman digunakan melalui internet. Komputer klien akan mengambil data berupa file teks (test.txt) yang di-share pada komputer server kemudian akan dilakukan proses sniffing dan capturing dengan menggunakan aplikasi Wireshark.

Gambar 4.43 Hasil capture paket data menggunakan WireShark

Hasil penangkapan menunjukkan bahwa data berupa file teks (test.txt) yang diambil tidak dapat dibaca karena hanya paket UDP yang telihat. paket data yang melewati tunnel VPN akan di enkapsulasi atau dibungkus dengan protokol UDP sebelum dikirimkan. Data sesungguhnya telah terenkripsi melalui tunnel VPN dan tidak dapat terlihat. Hal ini membuktikan bahwa enkripsi telah berjalan dengan baik pada VPN dan data dapat dikirim secara aman.

4.5.3 Evaluasi Kebutuhan User

Kebutuhan user sebagaimana untuk memenuhi fungsionalitas dalam mempermudah pengiriman juga berperan penting dalam perusahaan,terutama pada PT. Sinar Jaya Agung Perkasa. Jika sebelumnya sudah dilakukan konfigurasi network drive mapping maka pengiriman dari sisi client dilakukan dengan cara Klik Kanan pada salah-satu file dan pilih send to yang merujuk pada perusahaan sinaragung(\\10.8.0.1).

Gambar 4.44 Transfer File dari sisi Client

Lalu pada sisi perusahaan terlihat folder-folder privilege yang dapat dilihat ataupun diakses .

Gambar 4.45 File pada perusahaan

Dari beberapa hasil tahap pengujian melalui skenario percobaan yang telah dilakukan, maka hasil evaluasi yang dapat disimpulkan yaitu :

1. OpenVPN dapat membuktikan pembuatan jalur koneksi private yang melewati jalur public OpenVPN juga memberikan layanan remote access ke dalam jaringan perusahaan dengan menggunakan layanan enkripsi dan dekripsi sehingga dapat menghindari ancaman keamanan data. Hasil penangkapan data melalui aplikasi Wireshark menunjukkan bahwa data berupa file teks (test.txt) yang diambil tidak dapat dibaca karena hanya paket UDP yang telihat. paket data yang melewati tunnel VPN akan di enkapsulasi atau dibungkus dengan protokol UDP sebelum dikirimkan. 2. Jaringan berbasis Remote Access VPN yang bisa dioperasikan pada sistem

operasi Windows maupun Linux ini dapat berfungsi dengan baik.

3. Network Drive Mapping membantu user dan mempermudah dalam