ANALISIS UNJUK KERJA KONVERGENSI TUNDA DAN JUMLAH BEBAN PENGIRIMAN DENGAN MENGGUNAKAN PROTOKOL

DIFFIE HELLMAN PADA JARINGAN OPORTUNISTIK

SKRIPSI

Diajukan Untuk Memenuhi Salah Satu Syarat Untuk Mendapatkan Gelar Sarjana Komputer

Program Studi Teknik Informatika

DISUSUN OLEH Vinsen Muliadi

135314003

PROGRAM STUDI TEKNIK INFORMATIKA JURUSAN TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS SANATA DHARMA YOGYAKARTA

DELAY AND COST PERFORMANCE ANALYSIS OF THE DIFFIE – HELLMAN KEY EXCHANGE PROTOCOL IN OPPORTUNISTIC

MOBILE NETWORKS

A THESIS

Presented as Partial Fullfillment of Requirements To Obtain Sarjana Komputer Degree In Informatics Engineering Department

By : Vinsen Muliadi

135314003

INFORMATICS ENGINEERING STUDY PROGRAM DEPARTMENT OF INFORMATICS ENGINEERING

FACULTY OF SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY

YOGYAKARTA 2017

HALAMAN MOTTO

“You can't cross the sea merely by standing and staring at the water”

Rabindranath Tagore

“Science is the great antidote to the poison of enthusiasm and superstition”

Adam Smith

"I was not a good student. I did not spend much time at college; I was too busy enjoying myself"

ABSTRAK

Jaringan oportunistik (OppNet) adalah jaringan wireless yang bersifat unik dimana setiap node yang ada pada jaringan dapat mengirimkan pesan tanpa adanya proses encryption/decryption antara kedua node yang ada di jaringan. Kenyataannya, untuk mengirimkan informasi lewat saluran yang kurang aman kita membutuhkan protokol untuk mengatur otentikasi dari node-node yang ada pada jaringan seperti protokol untuk mengatur distribusi kunci, pembuatan kunci, dan bagaimana cara kerja otentikasi antara kedua node yang sedang berkomunikasi. Di lain hal, node-node pada jaringan oportunistik memiliki sumber daya seperti jumlah buffer dan sumber daya dalam jumlah yang terbatas. Dengan demikian, kita membutuhkan sebuah protokol yang efisien dan bersahabat dengan kekurangan-kekurangan pada node-node di jaringan oportunistik. Pada penilitian ini, penulis menguji efisiensi protokol Diffie – Hellman dengan protokol klasik apabila diterapkan pada jaringan oportunistik. Unjuk kerja yang akan diperhatikan adalah overhead ratio dan delay convergence dari kunci-kunci yang akan disebarkan.

Hasil pengujian menunjukkan bahwa protokol Diffie – Hellman lebih efektif daripada protokol klasik dalam kasus penyebaran kunci. Hal ini dikarenakan cara kerja dari protokol Diffie – Hellman sendiri yang menggunakan konsep public dan private key, sedangkan pada protokol klasik menggunakan kunci tanpa menggunakan konsep public dan private key sehingga jumlah kunci yang akan disebarkan berbeda.

Kata kunci : jaringan oportunistik, overhead ratio, key convergence, diffie – hellman protocol, public key, private key.

ABSTRACT

Opportunistic network is a unique wireless network which is every node in the network can deliver a message without encryption/decryption process. In reality, to deliver an information via insecure network needs a protocol that handle the entire authentication of the message such as key distribution, key generation, and how two network authenticate themselves when building a connection. And also in opportunistic network, all nodes have limited buffer, and power. So we need a protocol which is efficient enough and friendly to weaknesses of the nodes. In this research, the writer will analyze the efficiency of Diffie – Hellman protocol and the classic protocol for key exchange . The research will test the overhead ratio and key convergence.

The result shows Diffie – Hellman protocol more efficient than the classic protocol in opportunistic network in terms of key exchange because Diffie – Hellman protocol use public and private key to exchange their key. In the other hand, classic protocol not using public and private key. That means the number of key distributed over the network is vary.

Keywords : opportunistic network, overhead ratio, key convergence, diffie – hellman protocol, public key, private key

KATA PENGANTAR

Merupakan salah satu kebahagian bagi penulis dapat menyelesaikan tugas akhir yang berjudul “Efisiensi Sumber Daya Node Distribusi Kunci pada Protokol Diffie – Hellman di Jaringan Oportunistik”. Tugas akhir ini adalah salah satu syarat untuk menyelesaikan studi di program studi Teknik Informatika di Universitas Sanata Dharma, Yogyakarta, Indonesia.

Dalam proses pengerjaan, banyak pihak yang secara langsung maupun tidak langsung membantu penyelesaian tugas akhir ini. Pada kesempatan kali ini, penulis ingin menyampaikan ucapan terima kasih kepada :

1. Bapak Bambang Soelistijanto, S.T., M.Sc., Ph.D. selaku dosen pembimbing yang telah memberikan banyak masukan, kritik, bimbingan, dan solusi yang diberikan kepada penulis selama pengerjaan tugas akhir ini.

2. Orang tua (Mak Sau Siong dan Almh. Liong Bie Giok) dan Kelvin Max Riady serta sanak keluarga yang selalu memberikan semangat, dukungan baik dalam bentuk materil maupun non materil sehingga penulis dapat menyelesaikan tugas akhir ini.

3. Ibu Sri Hartati Wijono, M.Kom. dan Bapak Puspaningtyas Sanjoyo Adi, S.T., M.T. selaku Dosen Pembimbing Akademik atas bimbingan dan nasehat yang diberikan kepada penulis sejak awal proses perkuliahan hingga penulisan tugas akhir ini selesai.

4. Christophorus Adhipandito Fidelano Tito, teman seperjuangan skripsi, teman bermain, dan drinking partner yang selalu memberikan semangat dan dukungan kepada penulis untuk menyelesaikan tugas akhir ini dengan baik.

5. Capcom Ltd., Namco Co., Ltd., dan Square Enix Holdings Co., Ltd. untuk Tales of Series, Final Fantasy Series, dan Breath of Fire Series yang telah menghibur penulis ketika kebosanan dan kepenatan melanda pada saat pengerjaan tugas akhir ini.

6. SoftwareSeni Indonesia dan Australia terutama kepada Billy Fanino Bagyo, Michael Buntoro, dan Aditya Yuga Pradhana untuk semangat dan canda tawa ketika bekerja sebagai DevOps Engineer. Semangat, canda tawa, saran, dan pengalaman pada saat pengerjaan tugas akhir ini.

Penulis menyadari bahwa dalam proses penyelesaian tugas akhir ini masih terdapat beberapa kekurangan. Saran dan kritik yang membangun dari pembaca sangat diharapkan untuk perbaikan di masa mendatang. Akhir kata, semoga tugas akhir ini dapat bermanfaat bagi kemajuan dan perkembangan ilmu pengetahuan dan teknologi.

Penulis

DAFTAR ISI Halaman Judul...i Title Page...ii Halaman Persetujuan...iii Halaman Pengesahan...iv Halaman Motto...v

Pernyataan Keaslian Karya...vi

Lembar Persetujuan Publikasi...vii

Abstrak...viii Abstract...ix Kata Pengantar...x Daftar Isi...xii Daftar Gambar...xiv BAB I Pendahuluan...1 1.1 Latar Belakang...1 1.2 Rumusan Masalah...2 1.3 Tujuan Penelitian...2 1.4 Batasan Masalah...3 1.5 Metode Penelitian...3 1.6 Sistematika Penulisan...5

BAB II Landasan Teori...6

2.1 Teori Jaringan Nirkabel (Wireless)...6

2.2 Teori Jaringan Oportunistik...6

2.3 Teori Store – Carry - Forward...7

2.4 Teori Store – Carry - Forward...8

2.5 Teori Manajemen Kunci dengan Protokol Diffie - Hellman...10

2.6 Teori Manajemen Kunci dengan Protokol RSA...11

2.7 Pergerakan Random Waypoint...12

BAB III Rancangan Simulasi Jaringan...14

3.1. Skenario Simulasi...14

3.2 Parameter Kinerja...14

3.3 Topologi Jaringan...15

BAB IV Pengujian dan Analisis...17

4.1 Hasil Simulasi...17

BAB V Kesimpulan dan Saran...25

DAFTAR PUSTAKA...26

Daftar Gambar

Gambar 2.1 – Diagram Key Distribution dengan menggunakan Point to Point Key

Distribution (i) dan Centralized Key Distribution (ii)...9

Gambar 2.2 – Bentuk distribusi kunci dalam protokol Diffie – Hellman...10

Gambar 2.3 – Bentuk distribusi kunci dalam protokol RSA...12

Gambar 2.4 – Pergerakan Random Waypoint...13

Gambar 3.1 – Contoh simulasi dengan ONE Simulator...16

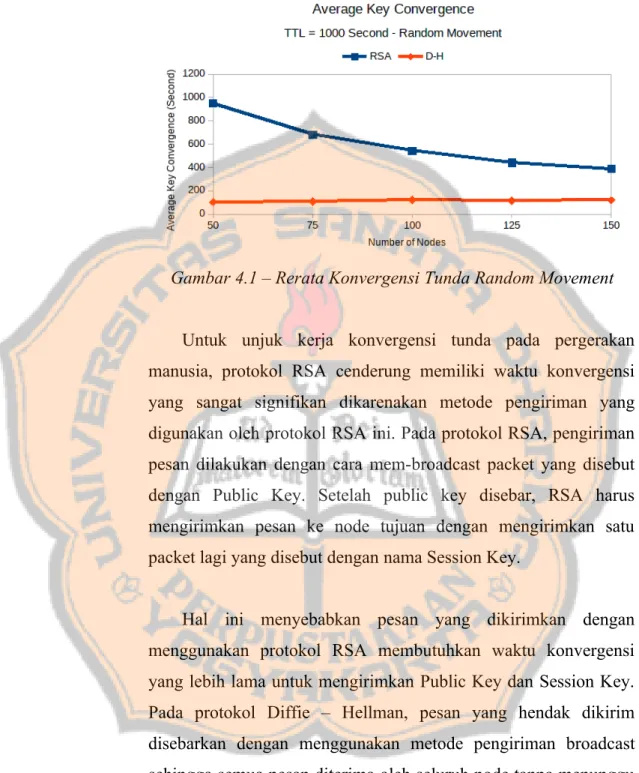

Gambar 4.1 – Rerata Konvergensi Tunda Random Movement...18

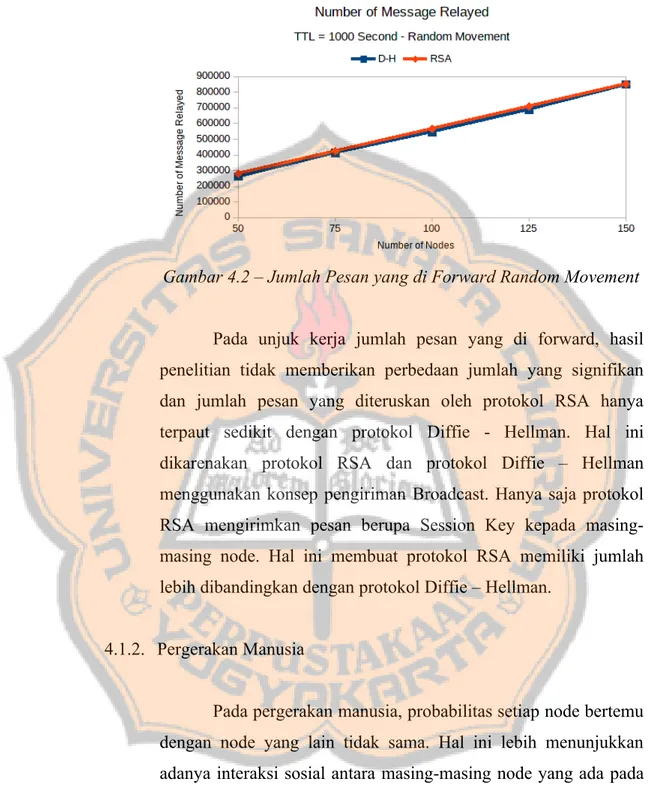

Gambar 4.2 – Jumlah Pesan yang di Forward Random Movement...19

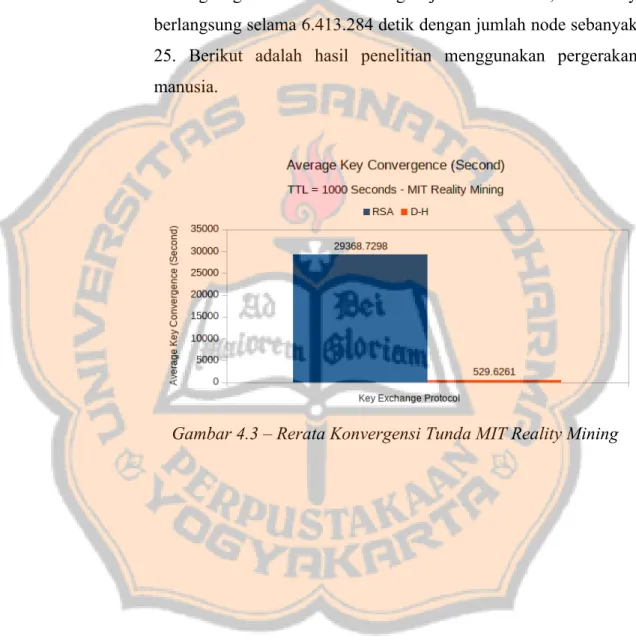

Gambar 4.3 – Rerata Konvergensi Tunda MIT Reality Mining...20

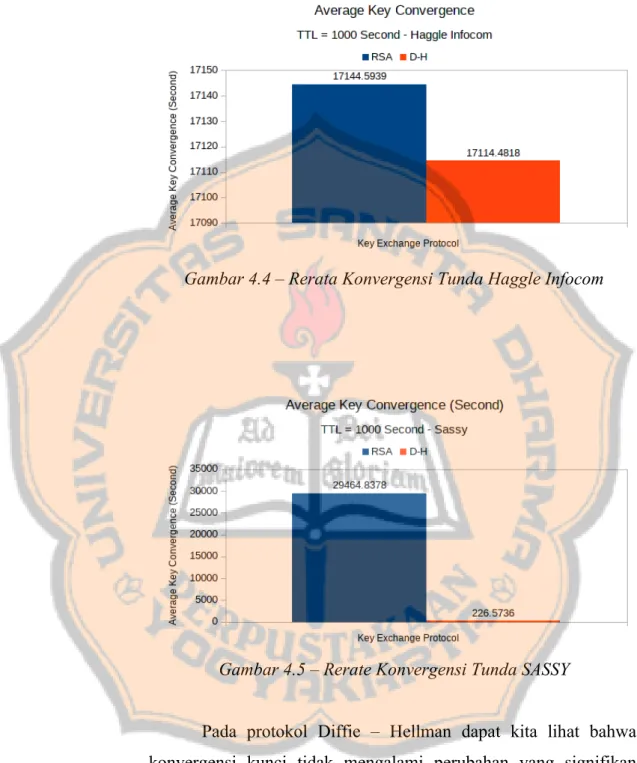

Gambar 4.4 – Rerata Konvergensi Tunda Haggle Infocom...21

Gambar 4.5 – Rerate Konvergensi Tunda SASSY...21

Gambar 4.6 – Jumlah Pesan di Forward MIT Reality Mining...22

Gambar 4.7 – Jumlah Pesan di Forward Haggle Infocom...23

BAB I PENDAHULUAN

1.1 Latar Belakang

Jaringan oportunistik adalah salah satu bentuk jaringan yang tidak membutuhkan infrastruktur dimana setiap node pada jaringan ini memiliki resource (sumber daya) dan bandwidth yang terbatas, node yang bergerak, dan media transmisi yang beragam (dapat menggunakan bluetooth, wireless, atau media lain). Dalam penerapannya, jaringan oportunistik dapat berkomunikasi dari satu node ke node yang lain dengan cara memberikan copy message (replikasi pesan) atau memberikan pesan kepada node yang ia jumpai. Salah satu prinsip komunikasi dalam jaringan yang baik adalah terpenuhinya unsur confidentiality (kerahasiaan) dimana hanya node pengirim dan penerima dapat mengetahui isi dari suatu pesan dan untuk memenuhi unsur tersebut, kita membutuhkan kunci untuk berkomunikasi. Kunci tersebut tidak dapat diberikan begitu saja, tetapi harus melewati proses distribusi kunci agar tidak dapat diketahui oleh pihak ketiga.

Karena sifat alamiah dari jaringan oportunistik yang memiliki keterbatasan pada sumber daya dan bandwidth untuk melakukan transmisi, maka dari itu perlu dibutuhkan sebuah protokol penyebaran kunci untuk melakukan proses enkripsi dan dekripsi yang dapat berjalan di jaringan oportunistik dan cukup bersahabat dengan jaringan oportunistik. Dalam penelitian ini, penulis akan melakukan pengukuran seberapa efisien protokol Diffie – Hellman dalam hal manajemen kunci jika dibandingkan dengan protokol teknik konvensional berdasarkan jumlah pesan yang di

perubahan kunci oleh dari satu atau beberapa node yang ada pada jaringan.

1.2 Rumusan Masalah

Berdasar pada latar belakang masalah, rumusan masalah yang didapat adalah seberapa efisien implementasi dari protokol Diffie – Hellman berdasarkan waktu konvergensi dan jumlah pesan yang harus direlay pada jaringan oportunistik yang kontak durasi dan waktu kontak yang tidak dapat diprediksi jika dibandingkan dengan metode konvensional.

1.3 Tujuan Penelitian

Tujuan yang akan dicapai dalam tugas akhir ini adalah untuk mengetahui seberapa efisien protokol pertukaran kunci dengan menggunakan protokol Diffie – Hellman jika dibandingkan dengan protokol RSA dalam jaringan oportunistik yang diukur berdasarkan lama konvergensi penyebaran kunci dan jumlah pesan yang disebarkan pada jaringan.

1.4 Batasan Masalah

Dalam pelaksanaan penelitan dan penulisan tugas akhir ini, batasan masalah yang penulis gunakan meliputi :

• Pengujian hanya dilakukan menggunakan ONE Simulator • Protokol routing yang digunakan Epidemic Routing Protocol • Performance metric yang digunakan adalah delay konvergensi

dan jumlah pesan yang direlay ke node lain.

• Pengujian dilakukan dengan cara membandingkan unjuk kerja Diffie – Hellman dengan RSA.

• Penelitian terfokus pada penyebaran kunci di jaringan oportunistik dan tidak mencakup aspek keamanan data dan keamanan jaringan.

1.5 Metode Penelitian

▪ Studi Literatur

Mempelajari teori-teori pendukung dan referensi yang dikumpulkan untuk mengerjakan penelitian ini antara lain :

Teori jaringan oportunistik dan model pergerakan Teori manajemen pertukaran kunci konvensional Teori manajemen pertukaran kunci Diffie – Hellman Teori manajemen pertukaran kunci protokol RSA Teori kinerja delay convergency dan relayed message Tahapan-tahapan dalam membangun simulasi

Tahapan ini merupakan rancangan skenario yang digunakan dalam penelitian terdiri dari :

• Jumlah node bervariasi pada pergerakan Random. • TTL bervariasi pada masing-masing simulasi

• Menggunakan pergerakan Random Waypoint dan pergerakan manusia encounter trace yang berasal dari hasil penelitian di MIT (MIT Reality Mining).

▪ Pembangunan Data Simulasi dan Pengumpulan Data

Simulasi yang penulis gunakan untuk tugas akhir ini adalah ONE Simulator dan membangkitkan report untuk mengumpulkan data sesuai dengan parameter kinerja.

▪ Analisis Data Simulasi

Dari data yang telah dikumpulkan setelah proses simulasi, untuk selanjutnya data diproses dan diamati untuk dianalisis berdasarkan parameter kinerja yang telah ditentukan.

▪ Penarikan Kesimpulan

Penarikan kesimpulan terhadap data yang telah dianalisis mengacu pada parameter kinerja yang telah ditentukan.

1.6 Sistematika Penulisan

Berikut adalah sistematika penulisan tugas akhir yang dibagi dalam beberapa bab dengan susunan :

BAB I PENDAHULUAN

Bab ini memberikan penjelasan secara umum tentang latar belakang penulisan tugas akhir, rumusan masalah, batasan, dan sistematika penulisan tugas akhir,

BAB II LANDASAN TEORI

Bab ini berisi tentang penjelasan teori sebagai acuan auat landasan yang dibutuhkan dalam melakukan penelitian sesuai dengan permasalahan. BAB III PERENCANAAN SIMULASI JARINGAN

Bab ini memuat deskripsi secara teknis mengenai perencanaan dari simulasi yang akan dikerjakan dalam tugas akhir.

BAB IV PENGUJIAN DAN ANALISIS

Bab ini berisi pelaksanaan simulasi dan analisis data hasil simulasi BAB V KESIMPULAN DAN SARAN

Bab ini berisi kesimpulan dari analisis data simulasi berdasarkan pada parameter kinerja yang telah ditentukan sebelumnya.

BAB II

LANDASAN TEORI

2.1 Teori Jaringan Nirkabel (Wireless)

Jaringan nirkabel adalah jaringan yang menggunakan gelombang radio sebagai media transmisi untuk menghubungkan satu komputer dengan komputer lain yang bergerak pada frekuensi 2,4 GHz, 3.5 GHz, dan 5 GHz 1. Secara umum, jaringan nirkabel dikenal dengan WiFi (IEEE

802.11 atau Wireless LAN) yang memiliki dua jenis topologi, yaitu transmisi dengan menggunakan teknologi nirkabel dengan bantuan infrastruktur dan transmisi tanpa menggunakan infrastruktur (MANET – Mobile Ad-hoc Network). Secara umum, kita menggunakan teknologi wireless dengan bantuan dari infrastruktur seperti router ketika menggunakan notebook atau laptop dan adanya BTS (Base Transmission Station) untuk koneksi dengan menggunakan telepon genggam (handphone).

2.2 Teori Jaringan Oportunistik

Jaringan oportunistik adalah salah satu bentuk penerapan dari jaringan yang tidak menggunakan infrastruktur yang mana pada jaringan ini tidak memiliki jalur antara node pengirim dan node penerima.

1 “Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specifications”, http://standards.ieee.org/getieee802/download/802.11-2012.pdf

Berbeda dengan jaringan MANET, yang harus memiliki koneksi end to end. Node-node yang ada dalam jaringan MANET haus terhubunga satu sama lain. Jaringan oportunistik adalah bagian dari jaringan bertoleransi tunda (Delay Tolerant Network) 2 yang tetap dapat

berkomunikasi walaupun tidak memiliki jalur yang terhubung antara node pengirim dan node penerima.

Jaringan oportunistik menggunakan mekanisme pengiriman yang dikenal dengan mekanisme Store – Carry – Forward untuk mengirimkan pesan. Hal ini diakibatkan karena mekanisme pengiriman konvensional yang menggunakan Store – Forward tidak dapat bekerja dengan baik di jaringan oportunistik.

2.3 Teori Store – Carry - Forward

Pada TCP/IP, mekanisme untuk mengirimkan pesan menggunakan mekanisme Store – Forward. Mekanisme ini tidak dapat bekerja dengan baik pada jaringan oportunistik karena apabila dalam proses pengiriman maka koneksi akan terputus, maka pesan yang dikirimkan akan di drop. Seperti yang kita ketahuidalam jaringan oportunistik jaringan yang terputus adalah hal yang sangat sering terjadi. Maka dari itu, jaringan oportunistik menggunakan mekanisme yang dikenal dengan nama Store – Carry – Forward.

Store – Carry – Forward adalah mekanisme pengiriman pesan yang digunakan oleh jaringan oportunistik untuk menggantikan mekanisme Store – Forward yang digunakan pada TCP/IP. Pada 2 Chung-Ming Huang, Kun-chan Lan and Chang-Zhou Tsai, “A Survey of Opportunistic Networks,” In Proceedings of the 22nd International Conference on Advanced Information Networking and Applications – Workshops, pp. 1672 – 1677, 2008.

tersebut akan dibawa hingga node tersebut bertemu dengan node lain. Mekanisme Store – Carry – Forward memang dapat bekerja dengan baik pada jaringan oportunistik dengan persyaratan bahwa setiap node yang ada pada jaringan oportunistik harus memiliki media penyimpanan (storage) yang cukup besar untuk menampung pesan tersebut.

Mekanisme Store – Carry – Forward dilakukan pada layer tambahan yang dinamakan dengan Bundle Layer dan data yang disimpan disebut dengan Bundle. Bundle layer ini terletak sebelum layer aplikasi dan layer ini bertugas untuk memproses data sehingga dapat beroperasi dengan baik pada jaringan oportunistik.

2.4 Teori Store – Carry - Forward

Dalam jaringan komputer, kunci adalah salah satu hal yang sangat penting untuk mengamankan komunikasi. Salah satu masalah utama dalam komunikasi di jaringan adalah manajemen kunci antara satu node dengan node lain. Manajemen kunci adalah seperangkat teknik dan prosedur yang mendukung pembangunan dan pemeliharaan dari hubungan antar kunci diantara node jaringan. Hubungan antar kunci adalah status dimana node yang ingin berkomunikasi membagikan kunci untuk memfasilitasi untuk kebutuhan kriptografi.

Aspek-aspek yang ada pada manajemen kunci ini adalah kontrol penggunaan kunci, pembaharuan kunci, pembuatan kunci, dan pemasangan kunci. Salah satu aspek yang sangat penting dalam manajemen kunci ini adalah pertukaran kunci. Pertukaran kunci ini

meliputi bagaimana cara menukarkan kunci untuk dapat berkomunikasi lewat media yang tidak aman seperti internet.

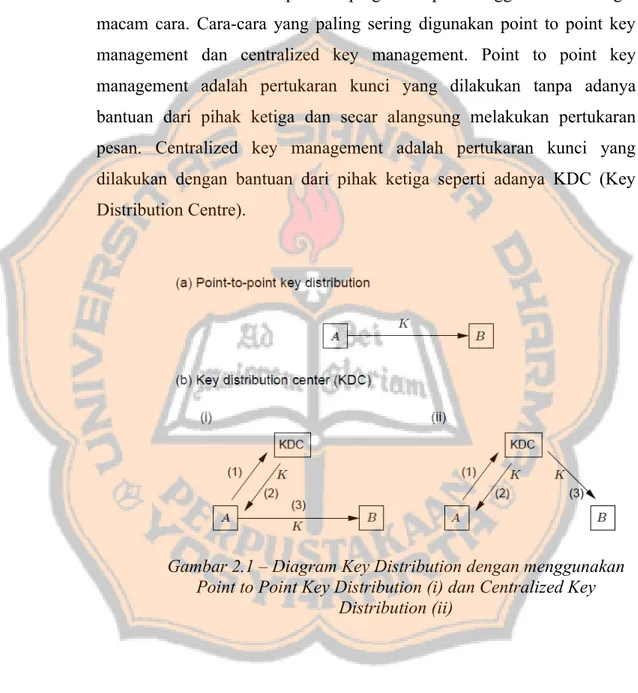

Pertukaran kunci pada kriptografi dapat menggunakan berbagai macam cara. Cara-cara yang paling sering digunakan point to point key management dan centralized key management. Point to point key management adalah pertukaran kunci yang dilakukan tanpa adanya bantuan dari pihak ketiga dan secar alangsung melakukan pertukaran pesan. Centralized key management adalah pertukaran kunci yang dilakukan dengan bantuan dari pihak ketiga seperti adanya KDC (Key Distribution Centre).

Gambar 2.1 – Diagram Key Distribution dengan menggunakan Point to Point Key Distribution (i) dan Centralized Key

2.5 Teori Manajemen Kunci dengan Protokol Diffie - Hellman

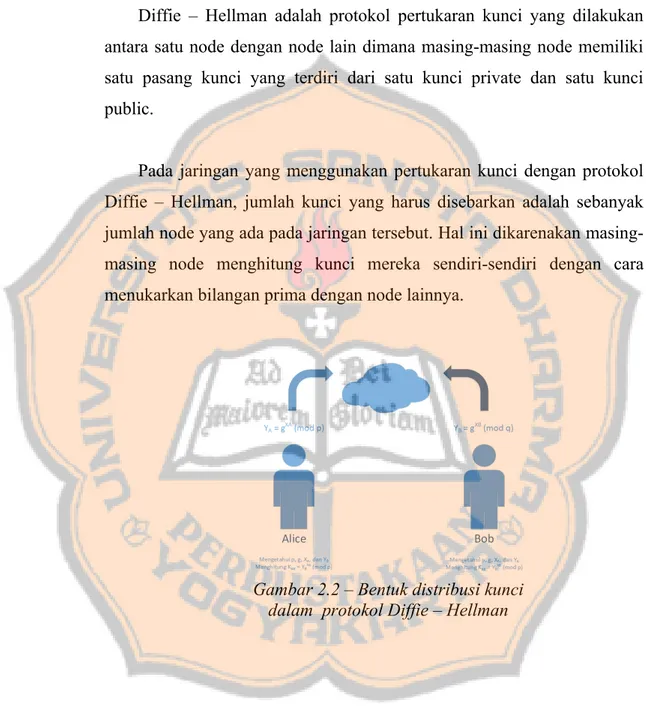

Diffie – Hellman adalah protokol pertukaran kunci yang dilakukan antara satu node dengan node lain dimana masing-masing node memiliki satu pasang kunci yang terdiri dari satu kunci private dan satu kunci public.

Pada jaringan yang menggunakan pertukaran kunci dengan protokol Diffie – Hellman, jumlah kunci yang harus disebarkan adalah sebanyak jumlah node yang ada pada jaringan tersebut. Hal ini dikarenakan masing-masing node menghitung kunci mereka sendiri-sendiri dengan cara menukarkan bilangan prima dengan node lainnya.

Gambar 2.2 – Bentuk distribusi kunci dalam protokol Diffie – Hellman

2.6 Teori Manajemen Kunci dengan Protokol RSA

Protokol RSA adalah protokol asymmetric key yang paling banyak digunakan dalam dunia nyata. Protokol ini diajukan sebagai standard dari protokol dalam dunia kriptografi karena protokol ini tidak hanya dapat menyebarkan kunci, tetapi juga dapat melakukan proses enkripsi dan dekripsi pada file atau packet. Penggunaan protokol RSA ini dapat kita temukan pada protokol SSH (Secure Shell), SSL/TLS (Secure Socket Layer / Transport Layer Security), dan PGP (Pretty Good Privacy) yang umumnya kita temukan pada email untuk mengirim atau menerima pesan 3.

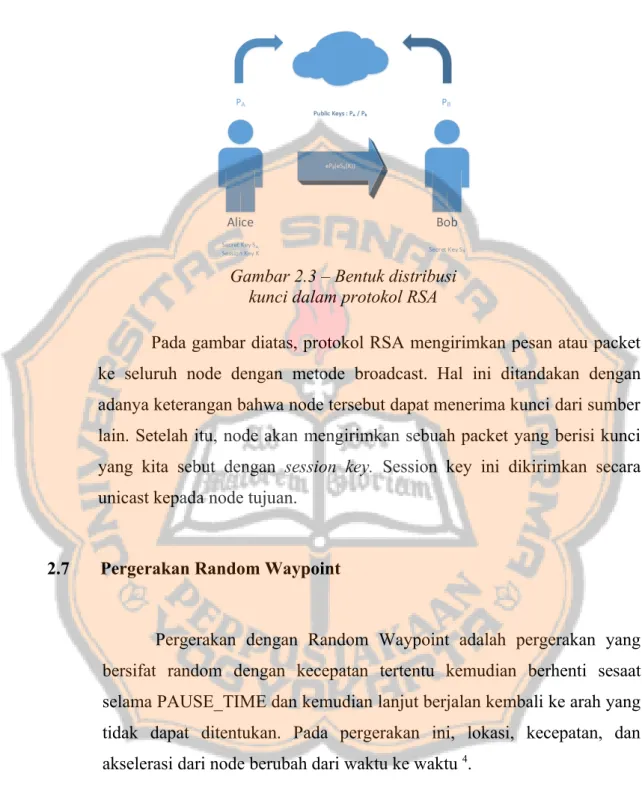

Sama seperti protokol Diffie – Hellman dimana setiap node mengirimkan pesan (packet) kepada semua node dengan menggunakan konsep pengiriman broadcast. Perbedaan RSA dalam menyebarkan kunci dibandingkan dengan protokol Diffie – Hellman adalah protokol RSA menggunakan sebuah kunci yang dinamakan dengan session key. Session key ini akan disebarkan secara unicast. Dengan demikian, protokol RSA akan mengirimkan lebih banyak packet daripada protokol Diffie – Hellman.

Pada gambar diatas, protokol RSA mengirimkan pesan atau packet ke seluruh node dengan metode broadcast. Hal ini ditandakan dengan adanya keterangan bahwa node tersebut dapat menerima kunci dari sumber lain. Setelah itu, node akan mengirimkan sebuah packet yang berisi kunci yang kita sebut dengan session key. Session key ini dikirimkan secara unicast kepada node tujuan.

2.7 Pergerakan Random Waypoint

Pergerakan dengan Random Waypoint adalah pergerakan yang bersifat random dengan kecepatan tertentu kemudian berhenti sesaat selama PAUSE_TIME dan kemudian lanjut berjalan kembali ke arah yang tidak dapat ditentukan. Pada pergerakan ini, lokasi, kecepatan, dan akselerasi dari node berubah dari waktu ke waktu 4.

4 Mao, Shiwen (2010). "Fundamentals of Communication Networks". Cognitive Radio Communications and Networks. pp.201–234. DOI:10.1016/B978-0-12-374715-0.00008-3. ISBN 9780123747150.

Gambar 2.3 – Bentuk distribusi kunci dalam protokol RSA

2.8 Pergerakan Manusia

Model pergerakan manusia didapat dari hasil monitoring pergerakan manusia dari operator seluler, penelitian yang ada di universitas, dan kuisioner yang dilakukan oleh sebuah komunitas. Data-data yang dikelola adalah frekuensi seseorang untuk mengunjungi tempat yang berbeda, probabilitas seseorang bertemu dengan teman, lama durasi kontak, dan data-data lain sehingga dapat dibuat sebuah model pergerakan manusia. Pada pergerakan manusia, probabilitas satu node bertemu dengan node yang lain tidak sama karena pada pergerakan manusia memiliki hub node. Hub node adalah satu atau beberapa node dalam jaringan yang memiliki popularitas yang tinggi dibandingkan dengan node-node lainnya dalam jaringan oportunistik.

Gambar 2.4 – Pergerakan Random Waypoint

BAB III

RANCANGAN SIMULASI JARINGAN 3.1. Skenario Simulasi

Simulasi ini menggunakan dua jenis pergerakan yaitu Random Waypoint dan Real Human Trace dari MIT. Simulasi ini juga menggunakan dua jenis simulasi pendistribusian kunci yaitu protokol RSA dan protokol Diffie – Hellman.

3.2 Parameter Kinerja

3.2.1. Delay Konvergensi

Delay konvergensi adalah waktu yang dibutuhkan untuk mencapai titik konvergen ketika satu atau beberapa kunci yang ada dalam jaringan mengalami perubahan. Semakin kecil nilai dari delay konvergensi, maka semakian baik pula unjuk kerjanya.

ΔkC =

∑

(Treceived−Tcreated) NFormula untuk mencari nilai konvergensi key. Dimana Treceived adalah waktu penerimaan pesan. Tcreated adalah waktu

pembuatan pesan. N adalah jumlah node yang ada pada jaringan. ΔkC adalah rata-rata waktu konvergensi kunci.

Waktu yang dibutuhkan untuk mencapai titik konvergen dihitung ketika node pertama kali mengirimkan kunci. Ketika satu node menerima kunci ini, maka selisih antara waktu pembuatan dan waktu penerimaan akan disimpan oleh simulator untuk kemudian dihitung nilai rata-rata dari semua kunci.

3.2.2. Jumlah Pesan yang di Relay

Jumlah pesan yang di relay adalah jumlah pesan yang dikirimkan kepada node lain. Tujuan dari penyebaran ini adalah mempercepat pesan sampai ke tujuan asli dari pesan tersebut. Node yang menerima pesan (bukan penerima asli dari pesan) akan disebut sebagai relay. Semakin banyak pesan yang akan disebarkan, maka semakin besar overhead cost pada jaringan.

3.3 Topologi Jaringan

Topologi jaringan dalam jaringan oportunistik tidak dapat dipetakan secara pasti karena bentuk jaringannya yang bersifat random. Posisi node, pergerakan node, dan juga bentuk koneksi yang ada pada jaringan oportunistik tidak dapat digambarkan sesuai dengan topologi yang kita rencanakan. Salah satu bentuk topologi yang ada pada jaringan oportunistik adalah sebagai berikut.

BAB IV

PENGUJIAN DAN ANALISIS

Untuk melakukan perbandingan delay konvergensi dan jumlah relay pada protokol Diffie – Hellman dan RSA, maka kita akan melakukan simulasi dengan smonitorkenario seperti yang telah dijelaskan pada Bab III sebelumnya.

4.1 Hasil Simulasi

4.1.1. Pergerakan Random

Pada pergerakan random, probabilitas setiap node bertemu dengan node lainnya memiliki nilai yang sama. Dengan kata lain, pada pergerakan random ini dapat dikatakan sebagai pergerakan yang memiliki sifat ideal sehingga memberikan hasil yang sesuai dengan teori. Hasil penelitian dengan menggunakan pergerakan random dapat dilihat pada gambar berikut.

Untuk unjuk kerja konvergensi tunda pada pergerakan manusia, protokol RSA cenderung memiliki waktu konvergensi yang sangat signifikan dikarenakan metode pengiriman yang digunakan oleh protokol RSA ini. Pada protokol RSA, pengiriman pesan dilakukan dengan cara mem-broadcast packet yang disebut dengan Public Key. Setelah public key disebar, RSA harus mengirimkan pesan ke node tujuan dengan mengirimkan satu packet lagi yang disebut dengan nama Session Key.

Hal ini menyebabkan pesan yang dikirimkan dengan menggunakan protokol RSA membutuhkan waktu konvergensi yang lebih lama untuk mengirimkan Public Key dan Session Key. Pada protokol Diffie – Hellman, pesan yang hendak dikirim disebarkan dengan menggunakan metode pengiriman broadcast sehingga semua pesan diterima oleh seluruh node tanpa menunggu packet Session Key dari node pengirim.

Pada unjuk kerja jumlah pesan yang di forward, hasil penelitian tidak memberikan perbedaan jumlah yang signifikan dan jumlah pesan yang diteruskan oleh protokol RSA hanya terpaut sedikit dengan protokol Diffie - Hellman. Hal ini dikarenakan protokol RSA dan protokol Diffie – Hellman menggunakan konsep pengiriman Broadcast. Hanya saja protokol RSA mengirimkan pesan berupa Session Key kepada masing-masing node. Hal ini membuat protokol RSA memiliki jumlah lebih dibandingkan dengan protokol Diffie – Hellman.

4.1.2. Pergerakan Manusia

Pada pergerakan manusia, probabilitas setiap node bertemu dengan node yang lain tidak sama. Hal ini lebih menunjukkan adanya interaksi sosial antara masing-masing node yang ada pada jaringan sehingga lebih menggambarkan tentang kehidupan manusia pada sehari-hari.

pergerakan manusia yang berbeda. Pergerakan tersebut adalah MIT Reality Mining dimana pada pergerakan ini berlangsung selama 1 tahun dengan jumlah node 97, Haggle Infocom berlangsung selama 95 hari dengan jumlah node 77, dan Sassy berlangsung selama 6.413.284 detik dengan jumlah node sebanyak 25. Berikut adalah hasil penelitian menggunakan pergerakan manusia.

Pada protokol Diffie – Hellman dapat kita lihat bahwa konvergensi kunci tidak mengalami perubahan yang signifikan dikarenakan Diffie – Hellman menggunakan metode komunikasi broadcast dimana setiap node yang ada pada jaringan dianggap sebagai final destination. Selain itu, karena protokol routing yang digunakan pada simulasi ini adalah Epidemic Routing Protocol

Gambar 4.4 – Rerata Konvergensi Tunda Haggle Infocom

pesan antara satu node dengan node lainnya, maka proses konvergensi kunci semakin cepat.

Sebaliknya untuk protokol RSA, metode komunikasi yang digunakan adalah broadcast (mirip dengan Diffie – Hellman) dan juga secara unicast dimana metode komunikasi ini hanya mengirimkan pesan dari satu node ke node yang lain (dimana node yang lain ada node tujuan dari pesan yang hendak dituju). Metode ini membuat proses konvergensi kunci semakin lama.

Kendati demikian, konvergensi kunci pada protokol RSA dipengaruhi oleh faktor jumlah node dan ukuran luas area pada simulasi. Semakin banyak jumlah node yang ada pada jaringan maka semakin cepat konvergensi kunci karena koordinat dari masing-msaing node semakin rapat (node density). Jumlah node pada protokol Diffie – Hellman tidak memberikan efek yang signifikan pada konvergensi kunci.

Baik pada protokol Diffie – Hellman dan protokol RSA tidak memiliki perbedaan yang signifikan. Hal ini dikarenakan protokol yang digunakan untuk routing adalah protokol Epidemic. Epidemic Routing Protocol menukarkan pesan yang ada pada buffer ke node yang lain. Dengan demikian, jumlah pesan yang akan dikirim akan semakin bertambah seiring dengan bertambahnya jumlah node.

Gambar 4.7 – Jumlah Pesan di Forward Haggle Infocom

pada protokol Diffie – Hellman memiliki jumlah yang lebih sedikit dibandingkan dengan protokol RSA dikarenakan protokol Diffie – Hellman menggunakan metode komunikasi berupa broadcast dimana semua node dianggap sebagai final destination, sedangkan pada RSA menggunakan metode komunikasi unicast dimana hanya satu node yang dapat dijadikan sebagai final destination.

BAB V

KESIMPULAN DAN SARAN

5.1. Kesimpulan

5.1.1. Diffie - Hellman lebih unggul daripada protokol RSA dalam hal waktu konvergensi kunci dan jumlah pesan yang direlay karena hanya menggunakan metode broadcasting, tidak seperti protokol RSA yang menggunakan broadcast dan unicast.

5.2. Saran

5.2.1. Perlu adanya tinjauan lebih lanjut pada perhitungan kompleksitas Big O dan besar penggunaan energi pada masing-masing protokol untuk mengetahui lebih jelas beban komputasi untuk protokol Diffie – Hellman.

DAFTAR PUSTAKA

[1] “Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specifications”, available to download at

http://standards.ieee.org/getieee802/d ownload/802.11-2012.pdf

[2] Chung-Ming Huang, Kun-chan Lan and Chang-Zhou Tsai, “A Survey of Opportunistic Networks,” In Proceedings of the 22nd International Conference on Advanced Information Networking and Applications – Workshops, pp. 1672 – 1677, 2008.

[3] Christof Paar and Jan Pelzl. Understanding Cryptography. Springer, 1st Edition , 2010

[4] Mao, Shiwen (2010). "Fundamentals of Communication Networks". Cognitive Radio Communications and Networks. pp.201–234. DOI:10.1016/B978-0-12-374715-0.00008-3. ISBN 9780123747150.

LAMPIRAN