Resume Buku “The Global Cybercrime Industry” Bagian 7

Disusun untuk memenuhi tugas ke I, MK. Kejahatan Komputer

(Dosen Pengampu : Yudi Prayudi, S.Si, M.Kom)

Fathirma’ruf

13917213

PROGRAM PASCASARJANA TEKNIK INFORMATIKA

FAKULTAS TEKNIK INDUSTRI

UNIVERSITAS ISLAM INDONESIA

YOGYAKARTA

Global Heterogeneity in the Pattern of the Cybercrime Industry

Why should an Indonesian get arrested for damaging [an] American business? (an Indonesian hacker, cf. Shubert, 2003). “We are ready to devote anything to our motherland,

including our lives,” message left by Chinese hackers on several American websites in a 2001 cyber war with American hackers (cf. Smith, 2001).

Abstrak

Tulisan ini mengacu pada literatur psikologi, ekonomi, hubungan internasional, dan perang, untuk mengusulkan kerangka kerja untuk menjelaskan permasalahan yang terjadi secara internasional dalam kejahatan dunia maya. Telah ditemukan bahwa negara-negara di seluruh dunia sangat berbeda pemahamannya dalam hal regulatif, normatif, dan kognitif legitimasi untuk berbagai jenis serangan dalam dunia Cyber.

Pendahuluan

Teknologi informasi dan komunikasi (TIK) saat ini telah meningkat drastis, porositas antara batas-batas negara yang memberikan kontribusi terhadap pertumbuhan kejahatan transnasional dan pertumbuhan ekonomi yang terlarang sangat terorganisasi (Etges & Sutcliffe, 2008; Naim, 2005; Rosenau, 1995; Serio & Gorkin, 2003).

Peningkatan porositas dan anonimitas dalam dunia Internet telah ditetapkan dalam interaksi yang kompleks untuk memungkinkan di berikannya hukuman (pidana) kepada kelompok-kelompok kekerasan, organisasi teroris transnasional, dan perusahaan yang bergerak dalam spionase untuk memperluas operasi kejahatan mereka secara global.

Cyberwarfare atauu sering disebut dengan warfare merupakan perang yang sudah

menggunakan jaringan komputer dan internet sebagai bentuk strategi pertahanan, atau penyerangan sistem informasi strategi lawan. Cyberwarfare telah didukung oleh Pemerintah di beberapa negara (Comité Europeen Des Jaminan, 2004).

Menurut analis McAfee Greg, kenaikan pesat dari tindak kejahatan yang terjadi dalam dunia maya, yaitu tindak kejahatan dalam "Pemerasan, uang sebagai motivasi dan dianggap sebagai peluang baru untuk dapat melintasi perbatasan internasional" (Muncaster, 2006). Interpol yang bertindak sebagai penanggungjawab dalam tindak kejahatan transnasional menetapkan, terdapat enam tindak kejahatan yang diprioritaskan, yaitu terkait dengan (obat-obatan dan organisasi kriminal, buronan pelacakan, keselamatan publik dan terorisme, perdagangan manusia, dan korupsi), (Interpol, 2007).

Global Digital Security Threat: A Survey Singkat

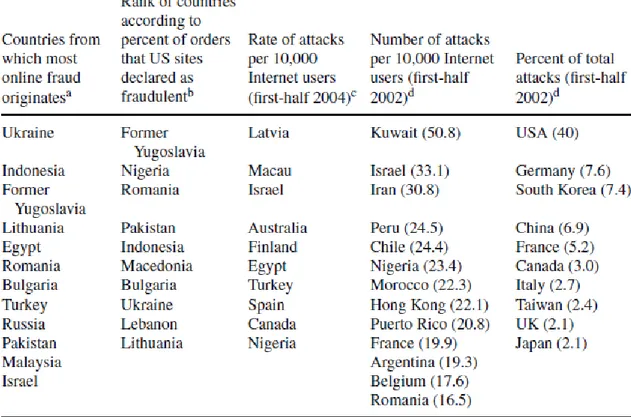

Menurut sebuah laporan yang dirilis oleh FBI pada januari 2006. Sebagian besar serangan cyber yang terjadi dalam lingkup internasional (Tabel 7.1 dan 7.2).

Dalam survei yang dilakukan oleh badan pelacak cyberattacks menyatakan bahwa aktivitas serangan menargetkan Amerika Serikat sebagai sasaran dari 36 negara yang berbeda (Regan, 2006).

Sebuah survei tahun 2002 dari perusahaan Australia menunjukkan bahwa 24% responden merasa lembaga pemerintah dianggap sebagai sasaran untuk melakukan serangan dan 30% dirasakan oleh perusahaan asing (Deloitte Touche Tohmatsu, 2002).

Pernyataan dari perwakilan institusi “bank” yang mengalami serangan mengatakan hasil penyelidikan terhadap kasus cybercrime menyatakan bahwa 70% dari aktivitas serangan phishing terhadap pelanggan mereka berasal dari luar Australia (Winterford, 2009).

Amerika Serikat adalah negara yang dianggap No.1 dalam hal sumber serta target untuk serangan website. Menurut sebuah artikel Foreign Policy (Maret / April, 2008), 61% dari serangan DoS di dunia, menargetkan komputer yang berbasis di Amerika serikat. Demikian juga, salah satu perkiraan bahwa 66,1% dari kasus penipuan yang dilakukan di internet terjadi di Amerika Serikat (Datamonitor, 2009).

Banyak penjahat cyber yang beroperasi dari luar AS juga menargetkan bisnis dan konsumen Amerika serikat sebagai sasaran (Grow & Bush, 2005; Hahn & Layne-Farrar, 2006).

Pada Tabel 7.1 dan 7.2 menjelaskan peringkat negara top dunia dalam hal serangan cyber dan penipuan yang dilakukan dengan media Internet. Salah satu pendapat dari agen cyber AS menyebutkan bahwa pada tahun 2003, kurang dari 1% komputer yang melakukan serangan berasal di negara-negara "tempat berkembang biak untuk para teroris "(The Economist, 2003). Perkiraan lain menunjukkan bahwa 60% dari penipuan transaksi berasal dari hanya 15 negara (Tabel 7.1).

Pola Global Perang Cyber dan Kejahatan: Model Usulan

Model yang diusulkan pada pola serangan cyber secara global seperti yang disajikan pada Gambar. 7.1. yaitu model memerlukan berbagai tingkat analisis, sebelum membuat sebuah model pola, ada baiknya kita memahami mekanisme yang menghubungkan sumber dan target pada kasus cybercrime. Pada bagian ini, kita membahas secara singkat tentang blok bangunan perancangan sebuah model.

Lembaga regulatif: Kekuatan Aturan Hukum

Kekuatan aturan hukum merupakan sebuah isu yang patut untuk dibahas terkait dengan aturan arbitrase ekonomi di seluruh dunia. Kejahatan yang terjadi di dunia maya sangat bervariasi sedangkan dalam hal sistem hukum yang berkaitan dengan kejahatan dunia maya secara transnasional sampai saat ini belum terasa mencakup seluruh kejahatan tersebut. Selain itu, sistem hukum membutuhkan waktu lama untuk dapat menyelesaikan permasalahan yang ada terkait dengan kejahatan cyber (Dempsey, 2008).

Penelitian sebelumnya telah menunjukkan bahwa penjahat menghindari penuntutan dengan memanfaatkan aturan arbitrase "(Levi, 2002, hal. 905). Cyberattacks telah sangat diuntungkan dari arbitrase yurisdiksi. Kurangnya aturan hukum yang kuat dikaitkan dengan originasi dari serangan cyber (lihat 7.1 dan 7.2). Tak heran, banyak terorganisir kejahatan dunia maya yang dimulai dari negara-negara yang memiliki sedikit atau tidak ada undang-undang yang ditujukan terhadap kejahatan dunia maya dan kapasitas kecil dan kemauan untuk menegakkan hukum yang ada (Tumbuh & Bush, 2005; Williams, 2001; lihat Tabel 7.1 dan 7.2).

Globalisasi yang dipimpin Internet Rusia Organized

kejahatan yang dilakukan oleh mereka yang berperan dalam grup Internet dapat memainkan peran penting dalam meningkatkan pasar organisasi dalam mencapai efisiensi terhadap operasional organisasi mereka (Porter, 2001). Menurut (Rogers, 1983) beberapa organisasi yang lebih kompatibel dalam pemanfaatan internet lebih cenderung mendapatkan manfaat dari peningkatan jangkauan dan efisiensi yang diciptakan oleh teknologi digital.

Secara khusus, gaya kerja mafia dan pengalaman kerja mereka tampaknya sangat kompatibel dengan keberadaan Internet. Mafia dan Internet Menurut Diego Oambetta, Mafia adalah perusahaan atau sekelompok orang yang mencari keuntungan serta berfokus untuk mendapatkan perlindungan terhadap organisasi mereka (1988, 130). Di Rusia untuk melindungi bisnis dan organisasi mereka, organisasi ini dapat melakukan transaksi Bisnis hukum secara ilegal. mafia dapat membayar biaya untuk melindungi bisnis mereka dan bahkan untuk tetap hidup dan berjalan (Handelman, 1999; Varese, 2002).

Dengan memanfaatkan perkembangan dunia digitalisasi yang berkembang dengan cepat, organisasi tersebut memberikan dampak atas 'peningkatan ketergantungan pada teknologi digital di seluruh dunia, kelompok mafia tersebut telah menyadari terhadap potensi keuangan yang besar dapat mereka peroleh dari keberadaan Internet. Untuk memperkuat kualitas dan keterampilan dari anggota yang tergabung dalam organisasi dalam beberapa tahun terakhir Mafia Rusia telah mengembangkan keahlian dalam bidang cybercrime (Giannangeli, 2008). Dalam perkembangannya, beberapa kelompok mafia telah mengembangkan aksinya dengan versi digital, beberapa contohnya yaitu kasus pemboman, pembunuhan, penculikan, dan pembajakan. Mereka merencanakan dan melakukan serangan dalam hal target, waktu, dan jumlah pemerasan dengan sangat hati -hati. Banyak perusahaan yang menjadi sasaran memilih untuk memenuhi permintaan hacker 'daripada mengambil risiko serangan dan kehilangan semua pelanggan dan keuntungan dalam satu serangan besar-besaran.

Para pejabat FBI mengatakan lebih banyak perusahaan mungkin telah diserang tanpa melaporkan hal tersebut kepada pihak berwenang. The CybercrimeWorkforce Rusia memiliki tenaga kerja berpendidikan tinggi, keterampilan pemrograman, dan hacking yang ramah lingkungan. Tidak tersedianya peluang ekonomi lainnya memaksa para anggota pengguna komputer dididik untuk bekerja di bawah tujuan dari organisasi. hacker menggambarkan dirinya sebagai fromMoscow dan mengaku kepada wartawan, bahwa "Hacking merupakan salah satu beberapa pekerjaan yang baik "(Walker, 2004). Beberapa sekolah dan pelatihan khusus mengajarkan mereka dalam keterampilan hacking.

Indonesia Electronic Underground

Kejahatan terhadap Penipuan Kartu Kredit telah meresap di Indonesia. Beberapa penelitian sebelumnya telah menunjukkan bahwa lebih dari 20% dari transaksi kartu kredit internet di Indonesia adalah palsu (Tedjasukmana, 2002), yang senilai $ 6 juta per tahun pada awal 2000 (Darmosumarto, 2003). Polisi Indonesia juga percaya bahwa 2002 teror bom di Bali yang dibiayai melalui penipuan kartu kredit online (GAO Laporan 22 Juni 2007).

Pengguna informasi kartu kredit curian (dikenal sebagai carders) dan diperjual belikan secara bebav di beberapa Negara lain.Warne atau Kafe internet yang terdapat di indonesia, adalah sarana populer untuk mengakses Internet bagi mereka yang tidak memiliki koneksi rumah. Dalam rangka untuk menarik pelanggan, banyak warnet dilaporkan menyediakan file dengan daftar nomor kartu kredit sebagai layanan khusus (de Kloet, 2002).

Sebuah survei tahunan CyberSource Corp yang dirilis pada tahun 2006 peringkat Indonesia sebagai negara yang paling berisiko ketiga di dunia untuk transaksi online, Indonesia telah secara konsisten dinilai antara bangsa-bangsa teratas dalam hal kegiatan penipuan di Internet Pada (Tabel 7.1). AS menganggap Indonesia sebagai salah satu resiko tinggi yang negara dan blok perintah dari negara (Richmond 2003).

Penerimaan kognitif dari kasus penipuan Cyber

Banyak hacker Indonesia merasa bahwa cyber fraud yang salah, terutama jika pemilik kartu kredit adalah orang kaya, dan bukan orang Indonesia. Sebuah carder berkata, "Ya, itu salah, tapi mereka benar-benar hanya menyakiti negara-negara yang kaya lainnya dan itu sudah cukup bodoh untuk memberitahu kami. Mengapa orang Indonesia ditangkap karena bisnis merusak Amerika? "(Shubert, 2003). Carder lain berkata, "Saya hanya memilih orang-orang yang benar-benar kaya. Aku tidak nyaman menggunakan uang orang-orang miskin. Saya juga tidak ingin menggunakan kartu kredit milik orang Indonesia.

Tindakan kejahatan dunia maya (Tedjasukmana, 2002). Terjadi karena dianggap kurangnya aturan atau UU yang membahas tentang cybercrime, polisi Indonesia menggunakan 'buku merah, untuk melakukan investigasi terhadap kejahatan penyalahgunaan kartu kredit, dan penduan tersebut telah digunakan sejak 1997, untuk menangani penipuan kartu kredit Internet (Darmosumarto, 2003). Kurangnya sumber daya seperti tenaga kerja, peralatan, dan pendanaan telah menjadi masalah serius. Hanya 15% dari insiden yang dilaporkan telah diselidiki (Shubert, 2003). Teknologi Informasi di Indonesia Sub-Direktorat Direktorat Tindak Pidana Khusus Kepolisian Nasional Markas hanya memiliki satu koneksi dial-up pada tahun 2002. Pada tahun 2003, pemerintah Indonesia mengeluarkan draft Hukum Cyber pada teknologi informasi, transaksi elektronik, dan kebebasan informasi di Internet. Kemajuan hukum, bagaimanapun, telah lambat (The Economist Intelligence Unit Terbatas, 2008).

Sebuah komite khusus yang telah dibentuk untuk mengevaluasi hukum pada bulan November 2004. RUU ini diajukan kembali pada bulan Juli 2005. Dan Pada bulan Maret 2008, parlemen akhirnya menyetujui draft yang diusulkan terkait dengan UU atau Hukum Cyber (Handayani Desember 2008)

DAFTAR PUSTAKA