iv

Penetration Testing Sistem Jaringan Komputer Untuk Mengetahui Kerentanan Keamanan Server Dengan Menggunakan Metode Penetration

Testing Execution Standart (PTES) studi kasus Rumah Sakit Santa Clara Madiun.

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

Untuk memperoleh gelar Sarjana Komputer

Oleh :

Eka Leonardus Dian Suradji (672009317)

Dian Widiyanto Chandra, S.Kom., M.Cs.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

v

Penetration Testing Sistem Jaringan Komputer Untuk Mengetahui Kerentanan Keamanan Server Dengan Menggunakan Metode Penetration

Testing Execution Standart (PTES) studi kasus Rumah Sakit Santa Clara Madiun.

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

Untuk memperoleh gelar Sarjana Komputer

Peneliti :

Eka Leonardus Dian Suradji (672009317)

Dian Widiyanto Chandra, S.Kom., M.Cs.

Program Studi Teknik Informatika

Fakultas Teknologi Informasi

Universitas Kristen Satya Wacana

vi

Penetration Testing

Sistem Jaringan Komputer Untuk

Mengetahui Kerentanan Keamanan

Server

Dengan

Menggunakan Metode

Penetration Testing Execution Standart

(PTES) studi kasus Rumah Sakit Santa Clara Madiun.

1)

Eka Leonardus Dian Suradji, 2) Dian Widiyanto Chandra

Fakultas Teknologi Informasi activities by installing antivirus on the server, the companies feel that cybercrimes can be avoided but they do not know that the existing vulnerability if the server is installed by default, moreover, with the opening of port which is used by the companies to share data with other computers. As the implication is, penetration testing is needed to be done to know the vulnerability of the server using Penetration Testing Executable Standard (PTES) method, where the vulnerability of Server Message Block (SMB) and Remote Procedure Call (RPC) in the server can be exploited and gives the permission to the hacker to manipulate data on the capable server found in this study.

Keywords: server network security, penetration testing, exploitation, penetration testing executable standard (PTES).

Abstrak

Keamanan jaringan server sangat diperlukan untuk menghindari pencurian informasi atau data tetapi keamanan server sering diabaikan karena perusahaan sudah merasa aman dengan kondisi keamanan jaringan server yang perusahaan miliki dan permasalahan yang ada belum mengganggu aktivitas kerja dengan memasang antivirus pada server,

perusahaan merasa kejahatan dunia maya dapat dihindari tetapi tidak mengetahui kerentanan yang ada jika server hanya terinstal secara default terlebih dengan terbukanya

port yang digunakan oleh perusahaan untuk berbagi data dengan komputer lain, sehingga perlu dilakukan penetration testing untuk mengetahui kerentanan pada server dengan menggunakan metode pada PTES (Penetration Testing Executable Standart) dimana pada penelitian ini ditemukan kerentanan SMB (server message block) dan RPC (remote procedure call) pada server yang dapat dieksploitasi serta memberi penyerang hak akses terhadap server yang mampu memanipulasi data pada server.

Kata kunci : Keamanan Jaringan Server, Penetration testing, eksploitasi, PTES (Penetration Testing Executable Standart).

1)

Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana

2)

1

1. Pendahuluan

Perkembangan teknologi yang begitu pesat memungkinkan manusia untuk berkomunikasi serta bertukar data dengan lebih mudah dan cepat. Sehingga diperlukan suatu sistem untuk menyimpan informasi yang akan diolah menjadi sebuah data. Dalam jaringan komputer keamanan server sangat diperlukan untuk mengatur trafic dari jaringan, memanagemen autentifikasi dari user dan menghindari pencurian informasi/data. Keamanan server ini sering diabaikan karena perusahaan merasa aman dengan kondisi keamanan jaringan yang dimiliki sehingga kejahatan dunia maya sering terjadi dan merugikan perusahaan. Dari permasalahan tersebut maka penetration testing perlu dilakukan untuk mengetahui kerentanan terhadap sistem sehingga administrator dapat melakukan pencegahan terhadap tindakan penyerangan pada server. Dalam melakukan penetration testing para praktisi keamanan jaringan membuat sebuah standarisasi untuk mempermudah para pelaku penetration testing melakukan pengujian, PTES (Penetration Testing Executable Standart) merupakan salah satu standar yang dibuat oleh para praktisi tersebut. Penelitian ini akan melakukan pengujian terhadap kerentanan dari keamanan server dalam jaringan baik dari kesalahan user maupun dari keamanan sistem untuk mengetahui seberapa besar kerentanan, serangan dan resiko yang dapat terjadi. Pengujian ini bertujuan untuk memberikan gambaran tentang kondisi keamanan jaringan dan bagaimana serangan tersebut dapat terjadi sehingga administrator dapat mengetahui kondisi keamanan jaringan pada Rumah Sakit Santa Clara.

2. Tinjauan Pustaka

Penetration testing merupakan akusisi (pengambil alihan) secara tidak sah dari otoritas yang sah dimana praktek ini menunjukkan kelemahan yang didapatkan dan memanfaatkan celah tersebut untuk sebuah kepentingan tertentu. Mengetahui tingkat keamanan jaringan dapat dilakukan dengan teknik controlled hacking. Penetration testing lebih cenderung fokus kepada seni hacking dari pada ilmu pengetahuan, perbedaan ini didasarkan karena penetration testing belum tentu dapat membuktikan adanya kerentanan. Pengujian yang gagal menemukan kerentanan juga belum tentu hasil dari penetration testing yang buruk [1].

Pre – engagement, Sebelum memulai pengujian membutuhan beberapa pertimbangan seperti cakupan pengujian, batasan pengujian, jangka waktu pengujian, tipe pengujian (whitebox, blacbox), dan persetujuan dari pihak – pihak berkaitan [2]. Pre – engagement merupakan tahap yang akan muncul saat tester

2

Thread modeling, ketika didapatkan model ancaman yang paling mungkin terjadi maka perlu ditentukan serangan yang efektif digunakan, jenis informasi yang akan didapat, dan seperti apa perusahaan tersebut dapat diserang serta menentukan apa yang diinginkan dari penyerang saat menemukan kerentanan tersebut [3]. Penetration testing merupakan model ancaman menyerupai tree flowchart yang dikembangkan dan menemukan celah dimana setelah melakukan penyerangan dapat dikembangkan untuk membuat jenis serangan baru [4].

Vulnerability analysis, setelah mengidentifikasi serangan yang mungkin terjadi maka perlu dicari tahu bagaimana dapat melakukan akses kepada target dengan melakukan analisis terhadap kerentanan yang didapat dengan mengkombinasi semua informasi yang diperoleh dan menentukan serangan yang sesuai dan dapat dilakukan [3]. Mengidintifikasi kerentanan sangat diperlukan untuk menentukan celah yang berpotensi untuk diuji dari lingkungan secara keseluruhan [2]. Informasi dari kerentanan, sistem komputer dan jaringan yang telah diuji dan dianalisa untuk mencari kelemahan khusus dengan mempertimbangkan konfigurasi, kerentanan, dan topologi [5].

Exploitation testing, eksploitasi adalah serangan terstruktur dan terukur berdasarkan celah yang didapat, serangan yang berlebihan dan berharap dengan

shell tidak akan produktif, mengganggu dan hanya memberikan kontribusi yang kecil kepada pelaku penetretion test dan bagi perusahaan [3]. Setelah hacker mengumpulkan cukup informasi dan telah disatukan dengan jumlah yang wajar dari informasi jaringan ataupun sistem yang mereka serang, dan memiliki rancangan rencana awal serangan, maka hacker dapat memulai eksploitasi dan invasi [6]. Post exploitation, mempertahankan dan meningkatkan hak akses istimewa, meningkatkan kemampuan meterpreter, merubah hak akses account

dari tipe OS (Operating System) yang berbeda, dan membersihkan jejak setelah meninggalkan sistem yang diserang [2]. Penyerang membedakan aktivitas dari yang sebelumnya dan bertindak jauh lagi dalam sistem dengan mengidentifikasi infrastruktur yang kritis, mengetahui spesifikasi dari sistem, dan mengetahui informasi atau data yang paling berharga dari perusahaan yang dicoba untuk diamankan jika perlu juga diadakan demonstrasi serangan yang akan berdampak besar pada perusahaan [3]. Reporting, merupakan bagian penting dari penetration test dimana saat berperan sebagai penyerang ditemukan beberapa poin penting yang jarang sekali perusahaan ketahui. Laporan akan memberitahukan tentang apa yang dilakukan, bagaimana melakukannya, dan yang terpenting adalah bagaimana instansi tersebut membenahi kerentanan yang ditemukan selama penetration testing [3].

3. Metode dan Perancangan Sistem

Perancangan yang digunakan dalam penelitian ini menggunakan metode pada PTES untuk mencapai tujuan dari penelitian ini. PTES merupakan metode yang dibuat oleh para praktisi keamanan jaringan yang membetuk sebuah organisasi keamanan jaringan. Metode tersebut antara lain pre – engagement,

intelegent gathering, thread modeling, vulnerability analysis, explitation testing,

3

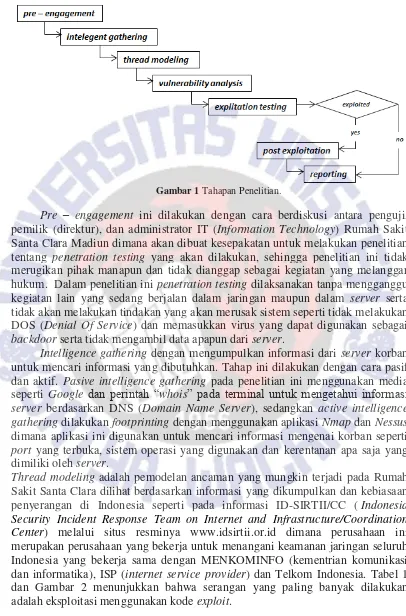

Gambar 1 Tahapan Penelitian.

Pre – engagement ini dilakukan dengan cara berdiskusi antara penguji, pemilik (direktur), dan administrator IT (Information Technology) Rumah Sakit Santa Clara Madiun dimana akan dibuat kesepakatan untuk melakukan penelitian tentang penetration testing yang akan dilakukan, sehingga penelitian ini tidak merugikan pihak manapun dan tidak dianggap sebagai kegiatan yang melanggar hukum. Dalam penelitian ini penetration testing dilaksanakan tanpa mengganggu kegiatan lain yang sedang berjalan dalam jaringan maupun dalam server serta tidak akan melakukan tindakan yang akan merusak sistem seperti tidak melakukan DOS (Denial Of Service) dan memasukkan virus yang dapat digunakan sebagai

backdoor serta tidak mengambil data apapun dari server.

Intelligence gathering dengan mengumpulkan informasi dari server korban untuk mencari informasi yang dibutuhkan. Tahap ini dilakukan dengan cara pasif dan aktif. Pasive intelligence gathering pada penelitian ini menggunakan media seperti Google dan perintah “whois” pada terminal untuk mengetahui informasi server berdasarkan DNS (Domain Name Server), sedangkan active intelligence gathering dilakukan footprinting dengan menggunakan aplikasi Nmap dan Nessus

dimana aplikasi ini digunakan untuk mencari informasi mengenai korban seperti

port yang terbuka, sistem operasi yang digunakan dan kerentanan apa saja yang dimiliki oleh server.

4

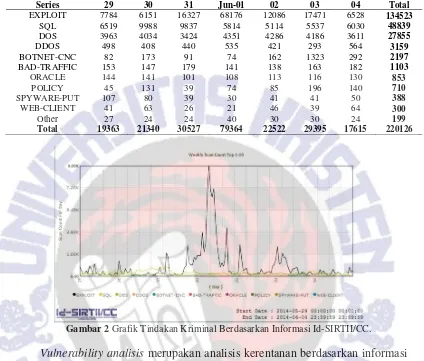

Tabel 1 Tindakan Kriminal berdasarkan Id-SIRTII/CC

Gambar 2 Grafik Tindakan Kriminal Berdasarkan Informasi Id-SIRTII/CC.

Vulnerability analisis merupakan analisis kerentanan berdasarkan informasi yang didapat dan merujuk pada model ancaman yang ada untuk membuat suatu simulasi penyerangan. Analisis kerentanan ini akan menggunakan aplikasi Nmap,

Nessus dan metasploit framework untuk melakukan analisa mengenai port – port

yang terbuka dan service yang berjalan menggunakan port tersebut, sistem operasi yang digunakan, kesalahan pada sistem operasi dan menentukan celah mana yang termasuk critical untuk dilakukannya eksploitasi serta menentukan kode exploit

apa yang dapat digunakan dalam melakukan eksploitasi. Exploitation testing

merupakan tahap untuk melakukan eksploitasi berdasarkan pada ancaman yang dapat terjadi dan kerentanan yang didapat dalam melakukan analisis sehingga model serangan yang akan dilakukan dapat memenuhi tujuan dari penetration testing ini. Serangan eksploitasi yang dilakukan menggunakan metasploit framework dalam membuat shell metasploit, menggunakan Social Enginering Toolkit untuk membuat serangan dalam bentuk java applet, menggunakan Veil-Evasion framework untuk membuat fileexecutable yang akan dieksekusi korban.

Post exploitation adalah proses yang dilakukan saat penyerang dapat masuk dalam sistem server dan apa saja yang dapat dilakukan dalam sistem, pada proses ini akan dilakukan simulasi pencurian data perusahaan dan memanipulasi data tersebut kemudian mengembalikan data tersebut serta akan dilakukan

Series 29 30 31 Jun-01 02 03 04 Total EXPLOIT 7784 6151 16327 68176 12086 17471 6528 134523

SQL 6519 9988 9837 5814 5114 5537 6030 48839 DOS 3963 4034 3424 4351 4286 4186 3611 27855 DDOS 498 408 440 535 421 293 564 3159 BOTNET-CNC 82 173 91 74 162 1323 292 2197 BAD-TRAFFIC 153 147 179 141 138 163 182 1103 ORACLE 144 141 101 108 113 116 130 853

POLICY 45 131 39 74 85 196 140 710

SPYWARE-PUT 107 80 39 30 41 41 50 388

WEB-CLIENT 41 63 26 21 46 39 64 300

Other 27 24 24 40 30 30 24 199

5

perekaman keystroke untuk merekam apapun yang diketikkan oleh user sehingga memungkinkan bagi penyerang untuk mendapatkan informasi penting lain seperti alamat email bahkan password dari server tanpa melakukan bruteforce. Proses ini akan dilakukan dengan menggunakan metasploit framework yang berfungsi sebagai handler dari meterpreter yang sedang berjalan pada server. Reporting

merupakan proses melaporkan semua kegiatan penetration testing yang telah dilaksanakan dan melakukan analisis dari proses penyerangan hingga dampak dari pengujian terhadap server untuk menentukan cara mencegah serangan yang dapat terjadi pada Rumah Sakit Santa Clara, sehingga administrator dapat memahami bentuk penyerangan dan segera melakukan tindakan untuk mencegah serangan.

4. Hasil dan Pembahasan

Pre – engagement yang dilakukan pada Rumah Sakit Santa Clara diketahui bahwa server tidak dapat diakses dari jaringan luar sehingga serangan yang dapat dilakukan adalah dengan social enginering yang menggunakan kesalahan dari

user untuk melakukan eksploitasi, serangan juga merupakan serangan dengan metode blackbox dimana penyerang tidak mengetahui informasi dari server. Teknologi yang digunakan pada server merupakan teknologi yang standar dengan minimnya lisensi terhadap software,dimana software yang didapatkan di internet dengan bebas atau tidak full version sehingga mampu dimanfaatkan oleh penyerang untuk melakukan eksploitasi terhadap server. Pengamanan server saat melakukan penelitian adalah tidak adanya firewall pada server serta dibukanya beberapa port pada mesin server dan client yang bertujuan memudahkan administrator dalam memonitoring user dan dapat melakukan remote kepada

client. Pengamanan server hanya berdasarkan antivirus Smadav yang didapatkan dengan gratis diinternet.

Active Intelligent Gathering yaitu pencarian informasi yang mampu dideteksi oleh target sebagai kegiatan yang mencurigakan atau berbahaya karena mengirimkan paket data yang akan direspon oleh server. Pada bagian ini dilakukan pemetaan infrastruktur jaringan, membagi celah atau kerentanan dari

service yang terbuka dengan melakukan scanning pada server. Pencarian informasi ini menggunakan Nmap dengan perintah pada Kode Perintah 1.

Kode perintah 1ScanningNmap

Kode perintah 1 menunjukkan bahwa Nmap akan melakukan scanning pada alamat IP (Internet Protocol) 192.168.1.222 dimana komputer penyerang akan mengirimkan paket kepada server untuk meminta informasi dari server sesuai

6

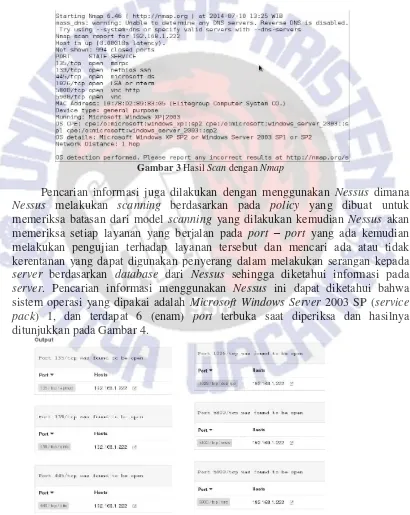

membuat sebuah koneksi sesungguhnya kemudian menunggu balasan. Scanning

ini juga memungkinkan pembedaan yang baik antara port yang terbuka, tertutup, dan tersaring dengan mengirimkan paket SYN. Jika port mendengarkan dan memberikan balasan berarti port tersebut terbuka, jika port diberikan paket SYN dan menerima paket tapi tidak memberi balasan selama berkali – kali maka port

tersebut tersaring, yang tidak menerima paket termasuk tertutup dan hasil yang akan muncul setelah melakukan scanning dengan Kode perintah 1 ditunjukkan pada Gambar 3.

Gambar 3 Hasil Scan dengan Nmap

Pencarian informasi juga dilakukan dengan menggunakan Nessus dimana

Nessus melakukan scanning berdasarkan pada policy yang dibuat untuk memeriksa batasan dari model scanning yang dilakukan kemudian Nessus akan memeriksa setiap layanan yang berjalan pada port – port yang ada kemudian melakukan pengujian terhadap layanan tersebut dan mencari ada atau tidak kerentanan yang dapat digunakan penyerang dalam melakukan serangan kepada

server berdasarkan database dari Nessus sehingga diketahui informasi pada

server. Pencarian informasi menggunakan Nessus ini dapat diketahui bahwa sistem operasi yang dipakai adalah Microsoft Windows Server 2003 SP (service pack) 1, dan terdapat 6 (enam) port terbuka saat diperiksa dan hasilnya ditunjukkan pada Gambar 4.

7

Hasil scan menggunakan Nmap dan Nessus diperoleh informasi target dengan alamat IP 192.168.1.222 aktif dengan latency pengiriman paket sebesar 0.00018 detik, saat melakukan scanning melaporkan 6 port terbuka dan service

yang menggunakan port tersebut yaitu port 135 yang berjalan pada protokol TCP (Transmission Transport Protocol) dan menjalankan service MSRPC (microsoft remote procedure call), port 139 yang berjalan pada protokol TCP yang menjalankan service NETBIOS-SSN (network basic input/output system-session service), port 445 yang berjalan pada protokol TCP yang menjalankan service

MICROSOFT-DS (microsoft directory services), port 1026 yang berjalan pada protokol TCP dan menjalankan service LSA-or-NTERM (local security authority), port 5800 yang berjalan pada protokol TCP dan menjalankan service

VNC-HTTP (virtual network computing – Hipertext Transport Protocol), port

5900 yang berjalan pada protokol TCP dan menjalankan service VNC (virtual network computing). Gambar 4 juga menunjukkan footprinting berupa informasi seperti sistem operasi yang digunakan yaitu sistem operasi Microsoft Windows XP SP 2 atau Windows Server 2003 SP 1 atau 2 berdasarkan informasi database Nmap mengenai OS CPE (operating sistem common platform enumeration) yaitu standarisasi terhadap platform aplikasi, sistem operasi dan hardware. Informasi lain yang didapat menggunakan Nessus ini juga didapat bahwa terdapat celah atau kerentanan yang temasuk dalam kategori critical yaitu MS06-040 yaitu kerentanan pada service server yang mengijinkan remote menggunakan code execution, MS08-067 yaitu kerentanan dari service server yaitu kerentanan yang menggabungkan permintaan penanganan RPC (remote procedure call) dari

remote menggunakan code execution dimana komunikasi antar proses yang mengijinkan program komputer dan subroutine (perintah dalam program untuk melakukan tugas tertentu) untuk dijalankan pada komputer lain, MS09-001 yaitu kerentanan pada SMB (Server Message Block) untuk remote menggunakan code execution.Server juga memungkinkan untuk dilakukan remote dengan melakukan pengiriman request, melakukan koneksi dan memaksa masuk pada port/pipe yang menjalankan epmap sevice serta keamanan pada VNC server yang memerlukan autentifikasi dari administrator.

Passive Intelligent Gathering yaitu mencari informasi tanpa mengirimkan paket data kepada server karena hanya meminta informasi server yang informasinya telah terdaftar baik berupa DNS (Domain Name Server) maupun alamat IP sehingga tidak terdeteksi. Passive intelligent gathering dilakukan

dengan menggunakan pencarian “whois” untuk mencari informasi dari DNS web

8

Gambar 5 Pencarian Informasi dengan “whois”

Informasi pada Gambar 5 menunjukkan bahwa domain rs-santaclara.org tidak diperbolehkan melakukan transfer dari client serta nama admin dari perusahaan juga di proteksi. DNS ini tidak berada dalam server Rumah Sakit Santa Clara melainkan berada pada server tersendiri yaitu pada server NS6.JOGLO-ITCENTER.COM.

Thread Modeling Berdasarkan informasi yang didapatkan maka ancaman yang mungkin terjadi adalah eksploitasi menggunakan kerentanan dari server

yaitu SMB service dimana dengan mudah dilakukan ekploitasi pada server.

Eksploitasi yang dapat terjadi juga memanfaatkan kerentanan dari user yang masih menggunakan software tidak berlisensi dan didapatkan dengan mudah diinternet sehingga software tersebut dapat disisipi payload yang jika dieksekusi akan menjalankan shell code dan memberikan koneksi kepada penyerang untuk melakukan eksploitasi, serangan lain juga dapat berbentuk link yang mana jika

link tersebut dibuka maka akan mengirimkan paket yang mengandung payload

dan jika paket tersebut dieksekusi akan membuat koneksi dengan komputer penyerang.

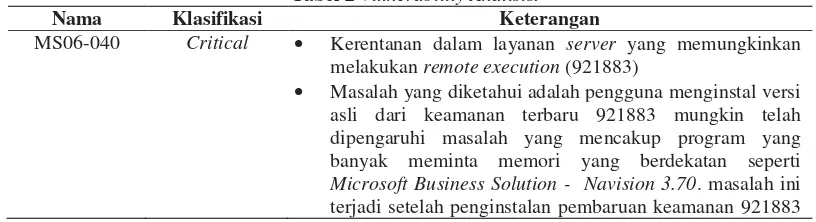

Vulnerability Analysis dilakukan dengan menggunakan hasil informasi yang didapat dari Nmap dimana menunjukkan port – port terbuka dan service yang berjalan pada port tersebut. Informasi dari port terbuka dan service yang berjalan pada port ini dapat dilakukan penyerangan ketika service yang menggunakan port

tersebut memiliki bug (eror) atau juga service yang menggunakan port tersebut tidak berjalan, sehingga dilakukan analisis dengan menggunakan aplikasi Nessus

untuk mencari kerentanan pada service yang dijalankan. Tabel 2 merupakan kerentanan yang didapatkan saat melakukan scanning menggunakan aplikasi

Nessus.

Tabel 2 Vulnerability Analisist

Nama Klasifikasi Keterangan

MS06-040 Critical Kerentanan dalam layanan server yang memungkinkan melakukan remote execution (921883)

Masalah yang diketahui adalah pengguna menginstal versi asli dari keamanan terbaru 921883 mungkin telah dipengaruhi masalah yang mencakup program yang banyak meminta memori yang berdekatan seperti

9

pada komputer yang menjalankan aplikasi 32-bit

Layanan server yang memungkinkan dilakukan

eksploitasi untuk mengambil kontrol penuh dari sistem. Dapat dilakukan eksploitasi lintas internet.

Penyebab kerentanan adalah unchecked buffer dalam

service server.

MS08-067 Critical Kerentanan disebabkan oleh layanan server yang tidak benar menangani permintaan RPC.

Kerentanan terhadap buffer overrun.

layanan server yang memungkinkan penyerang untuk mengeksekusi arbitrary code (kemampuan penyerang pada sistem untuk melakukan eksekusi perintah apapun pada komputer target) pada remote host dengan hak penuh pada sistem.

Kerentanan pada layanan server yang memungkinkan melakukan remote code execution (958644).

Eksploitasi dapat dilakukan jika korban menerima permintaan RPC dalam bentuk virus worm yang dibuat oleh penyerang.

Serangan dapat dilakukan dengan melakukan remote jarak jauh (lintas internet).

Jika eksploitasi gagal maka dapat mengakibatkan kerusakan pada layanan Svchost.exe yang berpengaruh pada layanan server seperti penyediaan data, layanan

printer, dan gangguan pada koneksi antar jaringan. MS09-001 Critical Kerentanan disebabkan oleh memory corruption pada

SMB dimana software protocol kurang memvalidasi ukuran buffer.

Kerentanan dapat dipengaruhi oleh remote code execution

yang berpengaruh pada sistem sehingga penyerang dapat merubah, melihat, menghapus data, menginstall program bahkan membuat akun baru dengan hak akses penuh. Protokol software yang khusus menangani SMB paket

yang mana eksploitasi tidak memerlukan otentikasi dengan mengirimkan pesan paket dalam jaringan kepada

server yang menyediakan layanan ini.

Kerentanan yang berpengaruh besar pada domain controller.

MS06-035 High Kerentanan yang disebabkan oleh tumpukan overflow

pada server dan keterbukaan informasi dari SMB yang memungkinkan penyerang mendapatkan bagian dari memori remote host.

Eksploitasi dapat dilakukan dengan mengirim paket dalam jaringan yang dapat berpengaruh pada sistem.

Eksploitasi dapat dilakukan antar jaringan internet.

Microsoft

Medium Penyediaan mekanisme bagi administrator dalam

membatasi otentifikasi dari user berdasarkan daftar yang tersimpan.

Tidak ada ketersediaan untuk melakukan eksploitasi.

SMB Signing Required

Medium Signing tidak diaktifkan pada remote SMB server yang memungkinkan serangan man-in-the-midle terhadap SMB

10

Pengaturan rule yang menentukan apakah paket SMB

signing harus diferifikasi terlebih dahulu sebelum komunikasi lebih lanjut terhadap SMB client.

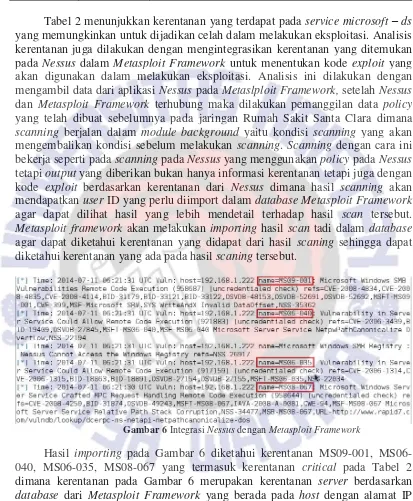

Tabel 2 menunjukkan kerentanan yang terdapat pada servicemicrosoft – ds

yang memungkinkan untuk dijadikan celah dalam melakukan eksploitasi. Analisis kerentanan juga dilakukan dengan mengintegrasikan kerentanan yang ditemukan pada Nessus dalam Metasploit Framework untuk menentukan kode exploit yang akan digunakan dalam melakukan eksploitasi. Analisis ini dilakukan dengan mengambil data dari aplikasi Nessus pada Metaslploit Framework, setelah Nessus

dan Metasploit Framework terhubung maka dilakukan pemanggilan data policy

yang telah dibuat sebelumnya pada jaringan Rumah Sakit Santa Clara dimana

scanning berjalan dalam module background yaitu kondisi scanning yang akan mengembalikan kondisi sebelum melakukan scanning. Scanning dengan cara ini bekerja seperti pada scanning pada Nessus yang menggunakan policy pada Nessus

tetapi output yang diberikan bukan hanya informasi kerentanan tetapi juga dengan kode exploit berdasarkan kerentanan dari Nessus dimana hasil scanning akan mendapatkan user ID yang perlu diimport dalam databaseMetasploit Framework

agar dapat dilihat hasil yang lebih mendetail terhadap hasil scan tersebut.

Metasploit framework akan melakukan importing hasil scan tadi dalam database

agar dapat diketahui kerentanan yang didapat dari hasil scaning sehingga dapat diketahui kerentanan yang ada pada hasil scaning tersebut.

Gambar 6 Integrasi Nessus dengan Metasploit Framework

Hasil importing pada Gambar 6 diketahui kerentanan MS09-001, MS06-040, MS06-035, MS08-067 yang termasuk kerentanan critical pada Tabel 2 dimana kerentanan pada Gambar 6 merupakan kerentanan server berdasarkan

database dari Metasploit Framework yang berada pada host dengan alamat IP 192.168.1.222 untuk memeriksa kode exploit yang dapat digunakan untuk melakukan eksploitasi maka dapat dicari dalam database metasploit framework

11

Gambar 7 Kode Exploit dari Hasil Integrasi Nessus dan Metasploit Framework

Gambar 7 menunjukkan kerentanan dengan nama MS08-067 dapat dieksploit menggunakan kode exploit yang menggunakan kerentanan SMB netapi

dengan peringkat great dimana kode eksploit ini aman untuk melakukan eksploitasi dan dapat ditanamkan pada aplikasi tetapi sangat berbahaya bagi sistem karena cukup sulit untuk dideteksi dan dapat memberikan koneksi kembali kepada penyerang. Kode explolit memiliki peringkat berdasarkan kehandalan dalam penggunaannya dan peringkat tersebut ditunjukkan pada Tabel 3.

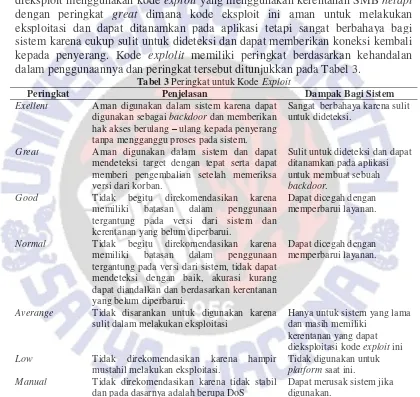

Tabel 3 Peringkat untuk Kode Exploit

Peringkat Penjelasan Dampak Bagi Sistem

Exellent Aman digunakan dalam sistem karena dapat

digunakan sebagai backdoor dan memberikan hak akses berulang – ulang kepada penyerang tanpa mengganggu proses pada sistem.

Sangat berbahaya karena sulit untuk dideteksi.

Great Aman digunakan dalam sistem dan dapat

mendeteksi target dengan tepat serta dapat memberi pengembalian setelah memeriksa versi dari korban.

Sulit untuk dideteksi dan dapat ditanamkan pada aplikasi untuk membuat sebuah

backdoor.

Good Tidak begitu direkomendasikan karena

memiliki batasan dalam penggunaan tergantung pada versi dari sistem dan kerentanan yang belum diperbarui.

Dapat dicegah dengan memperbarui layanan.

Normal Tidak begitu direkomendasikan karena

memiliki batasan dalam penggunaan tergantung pada versi dari sistem, tidak dapat mendeteksi dengan baik, akurasi kurang dapat diandalkan dan berdasarkan kerentanan yang belum diperbarui.

Dapat dicegah dengan memperbarui layanan.

Averange Tidak disarankan untuk digunakan karena

sulit dalam melakukan eksploitasi

Hanya untuk sistem yang lama dan masih memiliki

kerentanan yang dapat dieksploitasi kode exploit ini

Low Tidak direkomendasikan karena hampir

mustahil melakukan eksploitasi.

Tidak digunakan untuk

platform saat ini.

Manual Tidak direkomendasikan karena tidak stabil

dan pada dasarnya adalah berupa DoS

Dapat merusak sistem jika digunakan.

Kerentanan yang ditemukan pada analisis diatas dapat berdampak buruk pada server terlebih pada kerentanan yang termasuk critical seperti keretanan pada layanan SMB yang digunakan untuk melakukan sharing data dan RPC untuk melakukan remote pada server sehingga dapat dimanfaatkan untuk melakukan eksploitasi terhadap server.

12

Framework, Veil-Evasion Framework, Social enginering toolkit. Exploit

merupakan kode yang digunakan untuk memanfaatkan kerentanan atau kecacatan sistem yang akan digunakan dalam eksploitasi. Eksploitasi juga memerlukan sebuah payload dimana payload ini merupakan data penting didalam paket yang akan dikirimkan setelah eksploit dieksekusi oleh korban. Dalam exploit

memerlukan informasi seperti RHOST (remote host) yang merupakan alamat tujuan dari payload itu dikirim, LHOST (listener host) merupakan alamat pengirim paket dan kepada hasil laporan payload dikembalikan. RPORT (remote port) merupakan port dimana kerentanan tersebut berjalan dan juga port yang akan digunakan untuk masuk dalam RHOST, LPORT (listener port) merupakan

port yang akan digunakan untuk mengirim paket dari LHOST. Proses eksploitasi yang dilakukan saat kode exploit dijalankan dan memanfaatkan kerentanan sistem operasi Windows dengan menggunakan layanan SMB dimana terdapat kerentanan MS08-067 dan serangan penggunakan kerentanan pada netapi. Kerentanan netapi

ini merupakan module yang membawa windows NET API dan digunakan aplikasi untuk mengakses jaringan Microsoft. Dalam kode exploit tersebut diisikan

payload yang ada pada metasploit framework yaitu meterpreter dan koneksi akan dikembalikan dengan memberikan session yang terbuka melalui protokol TCP.

Meterpreter digunakan karena memiliki fitur yang sesuai dalam penelitian ini seperti tidak membuat sebuah file dalam hardisk dimana meterpreter hanya berada dalam memori dan menempel pada sebuah proses, komunikasi antara

client – server berada dalam format TLV (type-length-value) yaitu bagian dari protokol yang melakukan encoding terhadap informasi yang melintas dimana type

merupakan sebuah kode biner (biasa berbentuk simple alfanumeric) yang menunjukkan bagian dari pesan length merupakan ukuran dari nilai field

(biasanya dalam bytes) value merupakan seri dari variable-sized dari byte yang membawa data dari bagian – bagian pesan, komunikasi antara clientserver antara mesin penyerang dan mesin korban terenkripsi. Eksploitasi ini terjadi dengan cara komputer penyerang akan membuat handler yang akan menerima dan menjalankan reverse, saat handler sudah siap maka kode exploit akan mencari target yang sudah dipasangkan pada kode exploit yang akan melakukan injeksi terhadap layanan server, ketika server menerima kode exploit maka akan dilakukan penyesuaian kode exploit dengan server dengan melakukan fingerprint

sistem operasi maka selanjutnya kode exploit akan menentukan target berdasarkan kerentanan MS08-067_netapi. Setelah kerentanan tersebut ditemukan maka kode

exploit akan melakukan injeksi terhadap file DLL (dinamic link libraries) pada kerentanan MS08-067 dengan memanfaatkan smbpipe maka kode exploit akan memberikan tanda kepada handler bahwa koneksi sudah terjadi dan siap untuk menerima payload melalui koneksi yang telah dibuat. Kemudian komputer penyerang akan mengirimkan payload dan meterpreter mengambil bagian dalam proses yang berjalan dan mengembalikan koneksi kepada handler bersama dengan memberikan meterpreter session (perintah yang dapat menampilkan daftar, koneksi terhubung dan koneksi terputus dari korban yang diinjeksi

meterpreter) yang terbuka untuk dilakukan eksploitasi.

13

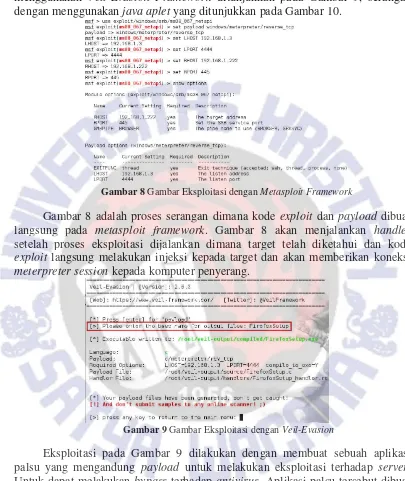

ditunjukkan pada Gambar 8, serangan dengan menggunakan aplikasi menggunakan Veil-Evasion Framework ditunjukkan pada Gambar 9, serangan dengan menggunakan java aplet yang ditunjukkan pada Gambar 10.

Gambar 8 Gambar Eksploitasi dengan Metasploit Framework

Gambar 8 adalah proses serangan dimana kode exploit dan payload dibuat langsung pada metasploit framework. Gambar 8 akan menjalankan handler

setelah proses eksploitasi dijalankan dimana target telah diketahui dan kode

exploit langsung melakukan injeksi kepada target dan akan memberikan koneksi

meterpreter session kepada komputer penyerang.

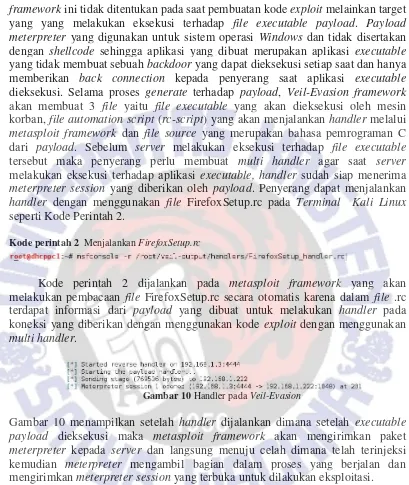

Gambar 9 Gambar Eksploitasi dengan Veil-Evasion

Eksploitasi pada Gambar 9 dilakukan dengan membuat sebuah aplikasi palsu yang mengandung payload untuk melakukan eksploitasi terhadap server. Untuk dapat melakukan bypass terhadap antivirus. Aplikasi palsu tersebut dibuat menggunakan Veil-Evasion Framework untuk membuat file executeble payload.

Payload pada Veil-Evasion Framework dapat dibuat dalam beberapa pilihan bahasa pemrograman antara lain C, C#, dan Python. Proses eksploitasi ini akan menggunakan bahasa pemrograman C dimana pemilihan bahasa program ini lebih memudahkan dalam melakukan eksploitasi karena selain lebih cepat dalam melakukan executable bahasa C juga merupakan bahasa tingkat tinggi dan menengah yang portable atau dengan mudah dieksekusi diberbagai macam

platform. Eksploitasi dengan menggunakan Veil-Evasion Framework ini kode

14

framework ini tidak ditentukan pada saat pembuatan kode exploit melainkan target yang yang melakukan eksekusi terhadap file executable payload. Payload meterpreter yang digunakan untuk sistem operasi Windows dan tidak disertakan dengan shellcode sehingga aplikasi yang dibuat merupakan aplikasi executable

yang tidak membuat sebuah backdoor yang dapat dieksekusi setiap saat dan hanya memberikan back connection kepada penyerang saat aplikasi executable

dieksekusi. Selama proses generate terhadap payload, Veil-Evasion framework

akan membuat 3 file yaitu file executable yang akan dieksekusi oleh mesin korban, file automation script (rc-script) yang akan menjalankan handler melalui

metasploit framework dan file source yang merupakan bahasa pemrograman C dari payload. Sebelum server melakukan eksekusi terhadap file executable

tersebut maka penyerang perlu membuat multi handler agar saat server

melakukan eksekusi terhadap aplikasi executable, handler sudah siap menerima

meterpreter session yang diberikan oleh payload. Penyerang dapat menjalankan

handler dengan menggunakan file FirefoxSetup.rc pada Terminal Kali Linux

seperti Kode Perintah 2.

Kode perintah 2 Menjalankan FirefoxSetup.rc

Kode perintah 2 dijalankan pada metasploit framework yang akan melakukan pembacaan file FirefoxSetup.rc secara otomatis karena dalam file .rc terdapat informasi dari payload yang dibuat untuk melakukan handler pada koneksi yang diberikan dengan menggunakan kode exploit dengan menggunakan

multi handler.

Gambar 10 Handler pada Veil-Evasion

Gambar 10 menampilkan setelah handler dijalankan dimana setelah executable payload dieksekusi maka metasploit framework akan mengirimkan paket

meterpreter kepada server dan langsung menuju celah dimana telah terinjeksi kemudian meterpreter mengambil bagian dalam proses yang berjalan dan mengirimkan meterpreter session yang terbuka untuk dilakukan eksploitasi.

Serangan eksploitasi selanjutnya adalah memanfaatkan java aplet untuk meminta user melakukan instalasi terhadap java aplet yang dibuat menggunakan

social enginering toolkit. Payload pada Social engineering yang digunakan pada penelitian ini akan dimasukkan kedalam sebuah java aplet yang harus dieksekusi oleh user untuk dapat dieskploitasi. Serangan social enginering ini akan dibuat melalui serangan menggunakan media website dan memanfaatkan kerentanan pada layanan HTTP (hyper text transport protocol) dimana layanan tersebut dapat menerima website palsu yang mengandung payload, saat website dengan alamat yang dibuat oleh penyerang tersebut dibuka maka secara otomatis akan mengirim

15

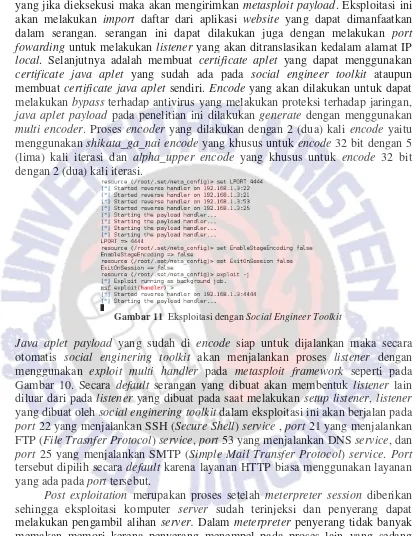

yang jika dieksekusi maka akan mengirimkan metasploit payload. Eksploitasi ini akan melakukan import daftar dari aplikasi website yang dapat dimanfaatkan dalam serangan. serangan ini dapat dilakukan juga dengan melakukan port fowarding untuk melakukan listener yang akan ditranslasikan kedalam alamat IP

local. Selanjutnya adalah membuat certificate aplet yang dapat menggunakan

certificate java aplet yang sudah ada pada social engineer toolkit ataupun membuat certificate java aplet sendiri. Encode yang akan dilakukan untuk dapat melakukan bypass terhadap antivirus yang melakukan proteksi terhadap jaringan,

java aplet payload pada penelitian ini dilakukan generate dengan menggunakan

multi encoder. Proses encoder yang dilakukan dengan 2 (dua) kali encode yaitu menggunakan shikata_ga_nai encode yang khusus untuk encode 32 bit dengan 5 (lima) kali iterasi dan alpha_upper encode yang khusus untuk encode 32 bit dengan 2 (dua) kali iterasi.

Gambar 11 Eksploitasi dengan Social Engineer Toolkit

Java aplet payload yang sudah di encode siap untuk dijalankan maka secara otomatis social enginering toolkit akan menjalankan proses listener dengan menggunakan exploit multi handler pada metasploit framework seperti pada Gambar 10. Secara default serangan yang dibuat akan membentuk listener lain diluar dari pada listener yang dibuat pada saat melakukan setup listener, listener

yang dibuat oleh social enginering toolkit dalam eksploitasi ini akan berjalan pada

port 22 yang menjalankan SSH (Secure Shell) service , port 21 yang menjalankan FTP (File Trasnfer Protocol) service, port 53 yang menjalankan DNS service, dan

port 25 yang menjalankan SMTP (Simple Mail Transfer Protocol) service. Port

tersebut dipilih secara default karena layanan HTTP biasa menggunakan layanan yang ada pada port tersebut.

16

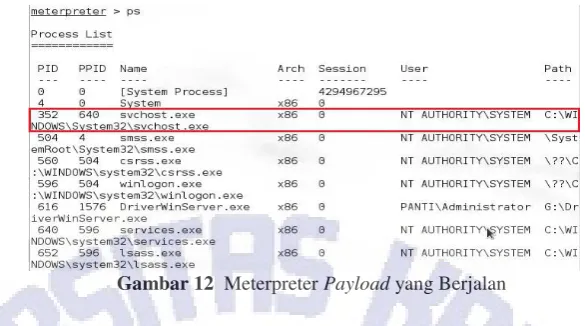

Gambar 12 Meterpreter Payload yang Berjalan

Gambar 12 menunjukkan bahwa meterpreter payload berjalan pada layanan svchost.exe dimana ini merupakan proses yang berkaitan dengan proses layanan sistem Windows yang digerakkan oleh file DLL untuk melakukan tindakan

automatic update, windows firewall, plug and play, dan masih banyak lain. Setelah meterpreter berjalan pada komputer server maka penyerang dapat melakukan remote secara penuh dengan mengambil alih server bahkan merubah

username dan password server. Dalam meterpreter dapat dilakukan serangan sebagai man of midle attack yang dapat mengumpulkan informasi dengan melakukan pencatatan keystroke pada server.

Gambar 13 Menjalankan Perintah Keystroke

Gambar 13 menunjukkan bahwa dalam meterpreter dapat dilakukan

keystroke dimana perintah tersebut akan melakukan sniffing terhadap ketikan

keyboard dan menyimpannya kemudian dapat ditampilkan saat penyerang melakukan pemanggilan terhadap keystroke yang diketikkan oleh administrator, keystroke merupakan hardware – based tool dimana perangkat yang bekerja diantara perangkat keyboard dan komputer sehingga dapat melakukan perekaman dengan mengirimkan file DLL pada server yang memuat program untuk melakukan penyadapan data pada keyboard kemudian menyimpannya dalam bentuk teks sampai data tersebut dipanggil kembali. Pada pengujian ini juga akan dilakukan simulasi pengambilan dan perubahan data kemudian akan dikembalikan lagi.

Kode perintah 3 Pengambilan Data pada Server

17

komputer penyerang dan jika file tersebut tidak dienkripsi maka data tersebut dapat dirubah.

Kode perintah 4 Upload Data kedalam Server

Proses upload pada Kode Perintah 4 melakukan pengiriman data pada drive D. Proses ini dapat dilakukan karena penyerang sudah ada pada mode akses terhadap

server melalui meterpterter dimana penyerang dapat melakukan penambahan atau perubahan data pada server bahkan merubah hak akses dari server.

Report yang dapat diberikan dari Penetration testing yang telah dilakukan menunjukkan dari 3 (tiga) cara penyerangan yang digunakan, ada 1 (satu) cara yang tidak dapat menembus kerentanan dari server. Cara penyerangan dilakukan kepada server dengan memanfaatkan kerentanan critical yang ditemukan pada Tabel 2 dimana kode exploit melakukan injeksi terhadap layanan yang memiliki kerentanan untuk membangun sebuah koneksi kepada penyerang dan melakukan pengambil alihan server dengan membuat sebuah proses pada sistem. Injeksi file

DLL dilakukan pada server menggunakan kerentanan SMB overflow buffer dan kerentanan tersebut dikarenakan service server tidak menangani layanan dengan benar terlebih pada permintaan RPC. Serangan menggunakan java aplet tidak dapat melakukan injeksi terhadap server dikarenakan java aplet pada browser server tidak terinstal dan runtime pada server terlalu lama sehingga koneksi antara server dan komputer penyerang tidak terjadi.

Serangan pada penelitian ini dapat dicegah dengan melakukan update

pada layanan server yang memiliki kerentanan dan dapat digunakan sebagai celah untuk penetration testing,update tersebut dilakukan karena perusahaan Microsoft

sebagai penedia service telah melakukan analisis terhadap yang memiliki bug

dengan mengamati model penyerangan yang biasa terjadi pada kerentanan tersebut, Microsoft juga memperbaiki kerentanan yang dapat diinjeksi oleh penyerang. Pencegahan juga dapat dilakukan dengan melakukan upgrade server

yang sebelumnya menggunakan Windows Server 2003 menjadi Windows server 2008 dimana kerentanan yang ada pada Windows Server 2003 pada Tabel 2 telah diperbaiki pada Windows server 2008 sehingga lebih sulit untuk dieksploitasi. Berdasarkan situs resmi Microsoft pada www.technet.microsoft.com kerentanan pada Tabel 2 telah diperbaiki atau bahkan dihilangkan pada Windows server 2008

dimana Tabel 4 menunjukkan perbaikan yang telah dilakukan pada Windows server 2008.

Tabel 4 Perubahan Pada Sistem Operasi Windows Server 2008

Kerentanan Perubahan pada Windows Server 2008

MS06-040 Masalah keamanan ini telah diperbaiki pada 12 September 2006 sehingga dihilangkan pada Windows server 2008. MS08-067 Kerentanan masih ada tapi memerlukan autentifikasi dari

administrator. Dimana kerentanan ini telah diperbarui dan menjari kerentanan ang important pada Windows server

2008 dan paket data diperiksa oleh RPC UUID

18

MS09-001 Kerentanan masih ada tetapi merupakan kerentanan kelas menengah atau moderate dan kerentanan ini tidak akan berpengaruh pada Windows Server 2008 jika filter dari file sharing diaktifkan.

MS06-035 Masalah keamanan ini telah dihilangkan pada Windows server 2008

Microsoft Windows SMB Null Session

Authentication

Masalah keamanan ini telah dihilangkan pada Windows server 2008 secara default tidak ada di registry dan harus ditambahkan jika ingin digunakan

SMB Signing Required

Kerentanan masih ada digunakan untuk memberikan informasi kepada client yang terhubung pada server dan seperti administrasi remote melalui SMB untuk mencegah serangan pada layanan SMB.

RPC UUID digunakan untuk melakukan penyaringan paket data yang masuk dalam server dan dengan mengaktifkan layanan file sharing filtering maka akan mengurangi penyerangan pada server dimana pengguna harus didaftarkan dahulu karena memerlukan autentifikasi dari administrator untuk melakukan transfer data pada jaringan. Aplikasi pada Rumah Sakit Santa Clara dapat dijalankan dengan menggunakan compability mode yang ada pada Windows server 2008 dimana layanan tersebut memungkinkan sistem operasi menjalankan aplikasi dibawah kapabilitas aplikasi tersebut. Mengaktifkan firewall pada server

juga dapat mencegah serangan dengan membatasi penggunaan port yang menuju ke server sedangkan firewall pada client dapat dinonaktifkan untuk mempermudah remote oleh administrator. Penggunaan IPS (intrusion prevention system) dan IDS (intrusion detection system) juga dapat dilakukan untuk mencegah serangan ataupun tindakan yang dianggap anomali oleh sistem dengan memasang rule pada IDS dan jika ada percobaan serangan maka IPS akan melakukan tindakan berdasarkan rule yang dipasangkan pada IDS dimana IPS dan IDS akan berperan seperti firewall pada jaringan Rumah Sakit Santa Clara.

5. Simpulan

Berdasarkan hasil penelitian penetration tesing menggunakan metode pada PTES (Penetration Testing Executable Standard) yang melakukan pengujian terhadap kerentanan server dalam sistem jaringan komputer pada Rumah Sakit Santa Clara Madiun dengan melakukan pengujian dari kesalahan user maupun keamanan server, maka dapat disimpulkan bahwa tingkat kerentanan pada server

Rumah Sakit Santa Clara cukup besar dan merupakan kerentanan yang sangat berpotensi untuk dimanfaatkan dalam melakukan tindakan kejahatan dunia maya, kerentanan tersebut merupakan kerentanan dari layanan Microsoft Server yang masih memiliki bug atau eror. Penyerangan yang dilakukan dapat mengambil alih

server dan memasang sebuah backdoor yang digunakan untuk mengakses server

serta penyerang juga dapat mencuri dan manipulasi data yang ada pada server

sehingga resiko yang terjadi pada perusahaan sangat besar.

Administrator Rumah Sakit Santa Clara sengaja membuka beberapa port

dan menjalankan remote access untuk melakukan kontrol terhadap client,

19

remote dari server terhadap client. Firewall yang dimatikan pada server tersebut berdampak pada keamanan data yang ada pada server yang membuat penyerang lebih mudah melakukan eksploitasi terhadap server. Pencegahan dari serangan seperti pada penelitian ini dapat dilakukan dengan melakukan update terhadap layanan server dimana kerentanan pada layanan telah diperbaiki, melakukan

upgrade sistem operasi Windows server 2003 ke Windows server 2008 dimana

bug yang ditemukan seperti pada penelitian ini telah diperbarui dan firewall pada

server juga perlu diaktifkan untuk mencegah serangan terhadap server serta memsang network filter seperti IDS dan IPS untuk memantau dan membatasi akses paket data yang keluar dan masuk pada server ke internet ataupun sebaliknya

6. Daftar Pustaka

[1] Pierce, J., Jones, A., & Warren, M. (2007). Penetration Testing Professional Ethics: a conceptual model and taxonomy. Australasian journal of information systems, 13(2).

[2] Allen, L. (2012). Advanced Penetration Testing for Highly-Secured Environments: The Ultimate Security Guide. Packt Publishing Ltd.

[3] Kennedy, D., Gorman, D. K., & Aharoni, M. (2011). Metasploit: the penetration tester's guide. No Starch Press.

[4] Thompson, H.H. (2005) „Application Penetration Testing‟ IEEE Security and Privacy, January/February 2005, pp.66-9.

[5] Stiawan, Deris; Idris, Mohd Yazid; Abdullah, Abdul Han. 2013. Attack and Vulnerability Penetration Testing: FreeBSD.