I - 200 SENTRA

ANALISA TOP 3 HIGH LEVEL INFECTIONS MALWARE

DENGAN PENDEKATAN DIGITAL FORENSIK

BERDASARKAN MEMORY VOLATILE

Syaifuddin1, Ridho Adya Pangestu 2

1. Universitas Muhammadiayah , Malang 2. Universitas Muhammadiayah , Malang

Kontak Person:

Syaifuddin

Jl. Mesjid No.9 Jeru Tumpang Malang, 65156 Telp: 085646412146, E-mail: saif_umm@yahoo.com

Abstrak

Malware merupakan ancaman terbesar pada pengguna komputer di seluruh dunia. Malware menciptakan ancaman besar khusunya pada bagian keuangan seperti mengambil data user, password, kartu kredit serta data-data penting lainnya yang bernilai tinggi bagi pengguna computer. Analisa malware merupakan proses forensik yang kerap dilakukan para praktisi keamanan teknologi untuk mengungkap data dari malware tersebut. Ada beberapa macam teknik analisa malware diantaranya yaitu berdasarkan memory. Analisa berdasarkan memory dibagi menjadi dua yaitu memory non-volatile (hardisk, flashdisk, CD/DVD) dan memory non-volatile(RAM). Dengan menggunakan analisa berdasarkan memory volatile penyelidik dapat melakukan analisa tanpa menggangu barang bukti asli, karena RAM sudah tercapture kemudian dilakukan analisa dari capture RAM tersebut.

Malware banyak tersebar pada sistem operasi Windows, dikarenakan pengguna sistem operasi terbesar adalah Windows. Para pembuat malware memanfaatkan keadaan tersebut dengan menyebar malware buatannya kepada seluruh user Windows untuk mendapatkan data penting dari user. Kemudian apakah karakteristik dari malware akan sama pada jenis sistem operasi Windows. Dari pernyataan tersebut penulis melakukan penelitian proses analisa 3 jenis malware yang memiliki infeksi terbesar pada tahun 2013 yaitu zeroaccess, alureon.dx, dan zeus pada system operasi windows xp dan windows 7 dengan mengembangkan framework volatility.

Pendahuluan

Malware telah tumbuh sangat significant dan menciptakan ancaman besar khusunya pada bagian keuangan seperti mengambil data user, password, kartu kredit serta data-data penting lainnya yang bernilai tinggi bagi pengguna komputer. Pada jenis malware ini diketahui menggunakan teknik anti forensik yang digunakan untuk menghindari deteksi dari proses forensik.

Analisa Malware adalah suatu proses forensik yang kerap dilakukan oleh praktisi keamanan teknologi informasi untuk mengidentifikasi, mengamankan, menganalisa, dan menyajikan fakta dan opini dari informasi malware tersebut.

Ada beberapa teknik analisa malware salah satunya adalah analisa malware berdasarkan memory. Memory dibedakan menjadi dua yaitu memory non-volatile dan volatile. Analisa pada memory non-volatile dilakukan pada memory yang datanya tidak hilang ketika system mati seperti hardisk, flashdisk, dan SD/microSD/miniSD, sedangkan analisa pada memory volatile dilakukan pada memory seperti RAM. Pada Analisa memory non-volatile banyak yang mengungkapkan akan membahayakan barang bukti jika tidak berhati-hati dalam proses analisanya. Analisa pada memory volatile mengurangi terjadinya hal yang membahayakan pada barang bukti, karena sebelumnya kita telah mencapture RAM yang berisi semua data-data pada sistem dapat berupa proses, registry, file dan sistem atau aplikasi tertentu pada sistem, dikarenakan RAM sebagai jembatan antara hardisk dengan processor jadi seluruh proses yang jalan pada sistem akan tercatat pada memory, sehingga meminimalisir terjadinya hal yang membahayakan barang bukti [2,3], meskipun system dalam keadaan mati kita tetap dapat melakukan proses analisa dari hasil capture RAM tersebut [1].

SENTRA I - 201

menjadi perbandingan dikarenakan memiliki keamanan yang lebih bagus yang kemudian muncul penyempurnaan pada windows 8. Yang menjadi pertanyaan adalah apakah jenis serangan dan karakteristik malware akan sama pada tiap sistem operasi windows yang memiliki system pertahanan berbeda. Untuk menjawab pertanyaan tersebut, pada penelitian ini dilakukan proses analisa 3 jenis malware yang memiliki infeksi terbesar pada tahun 2013 yaitu zeroaccess, alureon.dx, dan zeus pada system operasi windows xp dan windows 7 [13].

Kindsight security Labs MaLware report – Q2 2013[13] menjelaskan bahwa :

10% dari jaringan rumah telah terinfeksi dengan malware pada Quarter 2/2013, naik dari Quarter sebelumnya yang menempati 9% dari seluruh jaringan rumah yang terhubung ke internet.

6% dari pelanggan broadband terinfeksi dengan ancaman tingkat tinggi seperti bots, rootkits, dan banking Trojan.

ZeroAccess Bot terus menjadi ancaman malware yang paling sering di Quarter2/2013, menginfeksi sekitar 0,8% dari pengguna broadband.

Dalam jaringan mobile 0,52% dari perangkat telah terinfeksi dengan malware. Hal ini naik sedikit dari 0,50% pada Quarter1/2013. Dari jumlah tersebut, setengahnya adalah perangkat Android dan separuh lainnya perangkat Windows.

Mobile Malware terus tumbuh. Di Quarter2 jumlah sampel meningkat

Cutwail Spambot telah digunakan untuk menyebarkan malware Android melalui spam (Stels / SmsSpy).

Kerentanan dalam aplikasi Android membuka serangan baru pada perangkat mobile berbasi android yang terus berkembang.

Top 20 hing level infections Malware

Tabel ini menunjukkan 20 besar tingkat ancaman tertinggi malware yang mengarah ke pencurian identitas, cybercrime atau serangan online lainnya yang mengarah kepada pengguna internet.

Gambar 1.1 Top 20 malware infection[13]

Dari data 20 malware diatas, akan dijelaskan 3 malware yang berada pada peringkat 3 teratas yaitu Zeroaccess, Alureon.dx, dan Zeus.

Zeroaccess

Zeroaccess adalah P2P bot yang menggunakan teknologi rootkit untuk

menyembunyikan keberadaannya. Zeroaccess dapat memanggil tambahan malware yang dapat digunakan dalam penyerangan yang lebih besar lagi seperti malware yang melakukan pencurian dan penipuan data pribadi user. Penipuan ini mendapatkan biaya pengiklan jutaan dolar setiap hari dari internet. Bandwidth yang digunakan zeroaccess tidaklah besar namun jika digabungkan dapat memakan data yang signifikan peningkatannya. Karena

Sifat dari P2P infeksi Command & Control di mana-mana dengan konsentrasi berat infeksi berada pada AS, Eropa dan Asia. Bot ini memakan hingga 45 Gb bandwidth lebih dari satu bulan. Varian zeroaccess juga mendapatkan keuntungan melalui bitcoin.

Alureon.dx

I - 202 SENTRA

Alureon.dx pertama kali terlihat pada tahun 2006 dan melakukan perkembangan melalui berbagai versi sejak saat itu. Alureon.dx mendapat kontrol perangkat dengan menulis ulang master boot record dan secara aktif menyembunyikan diri dari software anti-virus. Command & Control server berada di Amerika Serikat, Inggris dan Belanda seperti yang ditunjukkan pada peta di bawah.

Zeus

Zeus / Zbot adalah Trojan perbankan yang telah ada dalam berbagai bentuk sejak 2007. Zeus telah berkembang sejak saat itu dan terus menyebabkan kerusakan.Versi terbaru menggunakan P2P terenkripsi oleh Command & Control protokol. Bot ini menempel pada browser dan melakukan proses monitoring aktivitas perbankan korban secara online. Informasi perbankan dan nomor kartu kredit korban kemudian dikirim kembali ke Command dan Control server. Selama bertahun-tahun, berbagai versi Zeus telah bertanggung jawab untuk jutaan dolar penipuan melalui jaringan internet. Command dan Control server didistribusikan secara global, dengan konsentrasi di Amerika Serikat, Eropa dan Cina.

Digital Forensik

Definisi lainnya adalah Menurut Marcella digital forensik adalah “aktivitas yang berhubungan

dengan pemeliharaan, identifikasi, pengambilan/penyaringan, dan dokumentasi bukti digital dalam kejahatan computer”[6]. Istilah ini relatif baru dalam bidang komputer dan teknologi, tapi telah muncul diluar term teknologi (berhubungan dengan investigasi bukti-bukti intelijen dalam penegakan hukum dan militer) sejak pertengahan tahun 1980-an.

Sedangkan menurut Budhisantoso, digital forensik adalah “kombinasi disiplin ilmu hukum dan pengetahuan komputer dalam mengumpulkan dan menganalisa data dari sistem komputer, jaringan, komunikasi nirkabel, dan perangkat penyimpanan sehingga dapat dibawa sebagai barang bukti di dalam penegakan hukum”.

Dari definisi diatas dapat disimpulkan bahwa digital forensik adalah penggunaan teknik analisis dan investigasi untuk mengidentifikasi, mengumpulkan, memeriksa dan menyimpan bukti/informasi yang secara magnetis tersimpan/disandikan pada komputer atau media penyimpanan digital sebagai alat bukti dalam mengungkap kasus kejahatan yang dapat dipertanggungjawabkan secara hukum.

Framework volatily

Volatility adalah framework open source yang diimplementasikan pada bahasa pemrograman python dibawah GNU General Public License untuk mengekstrak artefak digital dari sampel memory volatile. Volatility mendukung dump memori dari Windows XP versi 32 dan 64-bit, Windows Server 2003, Windows Vista, Windows Server 2008, Windows Server 2008 R2, Windows Seven, Linux dan Mac OS. Untuk versi terbaru, volatility sudah mensuport perangkat Android. Sedangkan untuk versi Windows 8, Windows 8.1 dan OSX 10.9 [2,3].

Dengan menggunakan volatility penyelidik dapat menkonstruksi keadaan sistem yang asli[4], termasuk aplikasi apa yang berjalan, file mana yang diakses oleh aplikasi, koneksi jaringan yang aktif, dan banyak artefak lainnya. Untuk alasan ini, forensik memori sangat penting untuk insiden respon.

Tahapan Penelitian

Metode forensik yang digunakan dalam menyelesaikan permasalahan ini adalah model proses forensik (the forensic prosess model) yang terdapat pada gambar 1.2 yaitu ada lima face metode dalam penanganan kasus digitas forensik yaitu Penyelesaian masalah dalam tugas akhir ini dengan menggunakan berbagai metodologi, antara lain :

Gambar 1.2 Model prosess Forensik [5]

SENTRA I - 203

dan hal-hal yang lain yang berkaitan dengan barang bukti fisik komputer, implementasi tahap preservation pada topik ini yaitu dengan mempersiapkan objek penelitian berupa komputer untuk dianalisa memory volatilnya, dalam tahapan ini penulis mempersiapkan 6 virtual machine untuk masing-masing jenis malware pada jenis windows yang berbeda.

2. Tahap pengumpulan (Acquisition) Data yang dikumpulkan berupa hasil capture dari sistem oprasi yang sudah terinfeksi malware yaitu zeroaccess, alureon.dx, dan zeus, pada sistem oprasi yang berbeda, dengan cara menganalisa hasil infeksi dari beberapa jenis malware, menggunakan aplikasi FTK imager yang berfungsi untuk capture image RAM dari virtual.

3. Tahap pengujian (examinations) : pada tahap ini. Dilakukan pencarian informasi yang tersembunyi hasil infeksi dari malware, pemerikasaan dilakukan pada memory volatil dan pengambilan itu dianalisa dengan menggunakan Model Surface analysis dan runtime analysis [3].

4. Analisa (Analysis) pada tahap data di ekstrak, penyidik melakukan analisa terhadap jenis malware, sehingga dapat di bedakan karakteristik dari maisng-masing malware, dari beberapa literatur ciri-ciri dari jenis malware.

Hasil Penelitian dan Pembahasan

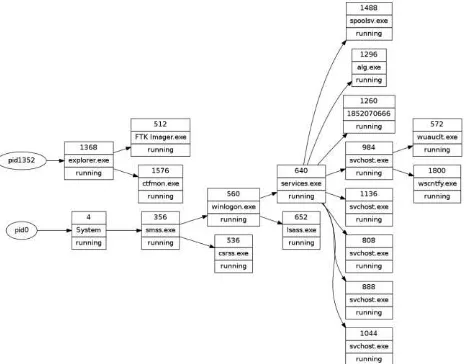

Analisa Proses yang berjalan

Berikut gambaran dari proses yang sedang berjalan pada system :

Gambar 1.3 Process tree RAM Windows XP terinfeksi Zeroccess

Analisa

Image

RAM

Alureon

Dari karakteristik Alureon.dx, penulis merumuskan analisa apa saja yang akan dilakukan, berikut analisa yang akan dilakukan penulis :

Mencari Command and Control server. Mencari file duplikasi pada folder temp. Mencari file DLL palsu.

Mencari file driver Alureon.dx.

Mencari file berbahaya bckfg.tmp, cfg.ini, cmd.dll, cmd64.dll, drv32, drv64 , ldr16, ldr32, ldr64.

Berikut hasil analisa terperinci dari Image RAM Alureon.dx pada Windows XP : Rincian File Image RAM

Tabel 1.1 Rincian File Image RAM Windows XP terinfeksi Alureon.dx Rincian File

Nama File Alureon_xp.mem

Ukuran File 192 Mb

Md5hash c082a1a803fd56ffd564c0fead9348ca

Ukuran RAM yang digunakan adalah 192 Mb, sehingga menghasilkan 192 Mb hasil dari pencapturan image RAM tersebut.

I - 204 SENTRA

Untuk melihat koneksi TCP yang berjalan, penulis menggunakan plugin connscan. Tabel 1.2 Hasil analisa jaringan Alureon.dx pada RAM Windows XP

Analisa Jaringan

Listening

-Remote address

-PID

-Dari analisa diatas tidak ditemukan adanya koneksi dengan server Command and Control Malware.

Analisa File yang mencurigakan

Karakteristik alureon adalah mendrop file pada system sebagai backdoor malware. Penulis menggunakan plugin filescan, berikut data hasil analisa :

Tabel 1.3 Hasil analisa File yang mencurigakan pada RAM Windows XP Filescan

filter Process

temp

dll \Device\00000219??d3885c0\cmd.dll Virtual address cmd.dll :

0x01033810 0x0111ecf0 0x01126320

Dari data analisa diatas diketahui bahwa malware Alureon.dx telah mendrop file cmd.dll pada virtual address 0x01033810, 0x0111ecf0, 0x01126320.

Analisa proses yang berjalan

Berikut gambar dari proses yang sedang berjalan pada system :

Gambar 1.4 Process tree RAM Windows XP terinfeksi Alureon.dx

Dari hasil analisa yang telah dilakukan, penulis melakukan perbandingan masing – masing malware pada sistem operasi Windows XP dan Windows 7.

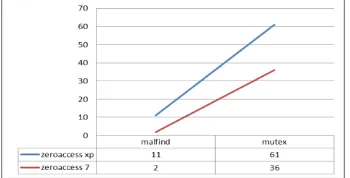

4.1 Perbandingan karakteristik Zeroaccess pada Windows XP dan Windows 7 Berikut parameter pembanding dari karakteristik Zeroaccess :

Perbandingan malicious process yang digunakan ZeroaccessGrafik 1.1 Perbandingan malicious process Zeroaccess

SENTRA I - 205

sistem pertahanan windows xp yang rentan. Sehingga memungkinkan malicious process dapat berjalan tanpa diketahui.

Dari grafik diatas, bahwa Alureon.dx pada sistem operasi Windows XP memiliki injected code lebih sedikit, hal ini terjadi karena file configurasi dari kernel code alureon mungkin tidak berjalan dengan sempurna. Pada mutant Windows XP lebih banyak dibandingkan Windows 7. Hal ini disebabkan oleh sistem pertahanan windows xp yang rentan. Sehingga memungkinkan malicious process dapat berjalan tanpa diketahui.

Berikut parameter pembanding dari karakteristik Zeus :

Perbandingan malicious process yang digunakan Alureon.dx dan ZeusGambar 1.2 Malicious process yang digunakan Alureon.dx dan Zeus

Dari grafik diatas, bahwa Zeus pada sistem operasi Windows XP memiliki injected code dan mutant lebih banyak dibandingkan Windows 7. Hal ini disebabkan oleh sistem pertahanan windows xp yang rentan. Sehingga memungkinkan malicious process dapat berjalan tanpa diketahui.

Referensi

[1] Mrdovic Sasa "Combining Static and Live Digital Forensic Analysis in Virtual Environment" IEEE September,2009 978-1.

[2] B. Carrier, Risks of live digital forensic analysis, Communications of the ACM, vol. 49(2), pp. 56–61, 2006.

[3] Amer Aljaedi, Dale Lindskog, Pavol Zavarsky, Ron Ruhl, Fares Almari (2011). Comparative Analysis of Volatile Memory Forensics Live Response vs. Memory Imaging. 2011 IEEE International Conference on Privacy, Security, Risk, and Trust, and IEEE International Conference on Social Computing.

[4] Cutifa Safitri (2013). A Study: Volatility Forensic on Hidden Files. International Journal of Science and Research (IJSR), India Online ISSN: 2319-7064.

[5] Liang Hu, Shinan Song, Xiaolu Zhang, Zhenzhen Xie, Xiangyu Meng, and Kuo Zhao (2013). Analyzing Malware Based on Volatile Memory. College of Computer Science and Technology, Jilin University, Changchun 130012, China.

[6] Marcella, Albert J., and Robert S. Greenfiled, “Cyber Forensics a field manual for collecting,

examining, and preserving evidence of computer crimes”, by CRC Press LLC, United States of

![Gambar 1.1 Top 20 malware infection[13]](https://thumb-ap.123doks.com/thumbv2/123dok/2926485.1701430/2.595.211.413.420.566/gambar-top-malware-infection.webp)

![Gambar 1.2 Model prosess Forensik [5]](https://thumb-ap.123doks.com/thumbv2/123dok/2926485.1701430/3.595.191.433.645.710/gambar-model-prosess-forensik.webp)