BAB IV

IMPLEMENTASI DAN PENGUJIAN

4.1 Implementasi

4.1.1 Spesifikasi Perangkat Firewall Fortianalyzer

Pada bagian ini akan dilakukan implementasi dan pengujian sistem yang sudah dibuat berdasarkan perancangan pada bab sebelumnya. Adapun spesifikasi perangkat yang digunakan dalam implementasi security adalah

fortianalyzer 100C, dengan spesifikasi sebagai berikut :

Gambar 4.1 Fortianalyzer 100C

Pada gambar 4.1 merupakan perangkat keamanan log yang berfungsi untuk menerima informasi keamanan secara terpusat dari semua infrastuktur yang ada pada jaringan komputer.

Tabel 4.1 Spesifikasi Fortianalyzer

Spesifikasi Keterangan

4 Ethernet 100/mbps Memiliki 4 buah port megabyte Data Receive Rate 800kbps/Sec Dapat menerima data 800kbps/detik Hdd 250 GB single Memiliki 1 unit hard disk 250GB Licensed Jaringan Devices 100 Dapat menghandle 100 unit device

4.1.2 Konfigurasi

Langkah pertama dalam melakukan konfigurasi fortianalyzer adalah mengetahui bagian mana saja dari jaringan yang akan dipantau dan dikelola, baik itu host nya, perangkat keamanan dan sistem jaringan.

4.1.2.1 Konfigurasi Host

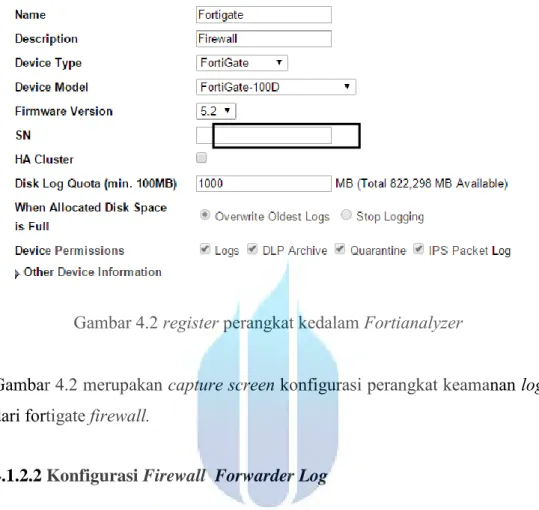

Pada penelitian ini penulis melakukan konfigurasi sesuai dengan deskripsi sistem pada bab sebelumnya. host yang akan dipantau atau dikelola terdiri dari 1 buah firewall. host tersebut akan didaftarkan fortianalyzer agar memudahkan administrator dalam melakukan pemantauan dan pengelolaan, sebagai contoh yaitu pemantauan events management. Pada saat mendaftarkan host, perlu serial number dari fortigate yang akan di daftarkan karena serial number tersebut berfungsi untuk memastikan alat yang ingin di daftarkan adalah perangkat fortigate karena bila bukan fortigate tidak akan dapat didaftarkan. Contoh proses pendaftaran host dan penentuan asset dapat dilihat pada Gambar 4.2.

Gambar 4.2 register perangkat kedalam Fortianalyzer

Gambar 4.2 merupakan capture screen konfigurasi perangkat keamanan log dari fortigate firewall.

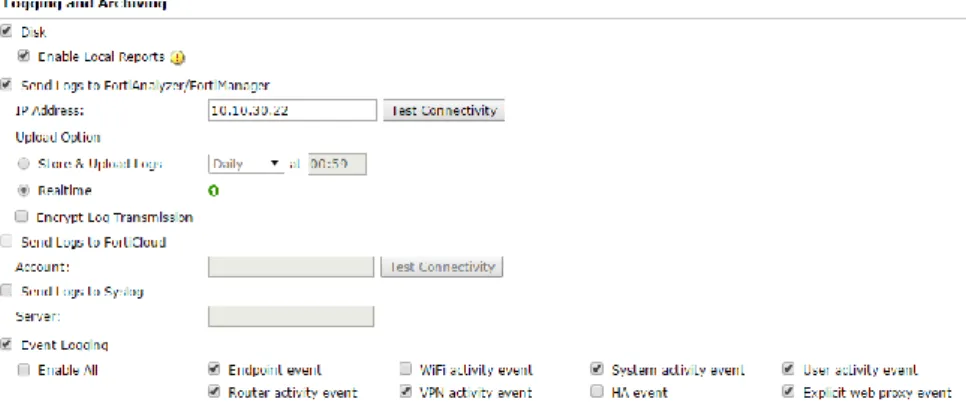

4.1.2.2 Konfigurasi Firewall Forwarder Log

Konfigurasi firewall forwarder log berfungsi untuk mengirimkan semua informasi log, system dan trafik ke fortianalyzer untuk di analisa. Melalui fortianaylzer administrator jaringan dapat melihat semua tipe serangan yang terjadi pada firewall mulai dari source IP, destination IP,

Gambar 4.3 forwarding log di fortigate

Pada Gambar 4.3 merupakan konfigurasi forwarding log pada perangkat fortigate konfigurasi ini merupakan tahap kedua yang berfungsi untuk mendaftarkan fortianalyzer ke dalam perangkat keamanan fortigate.

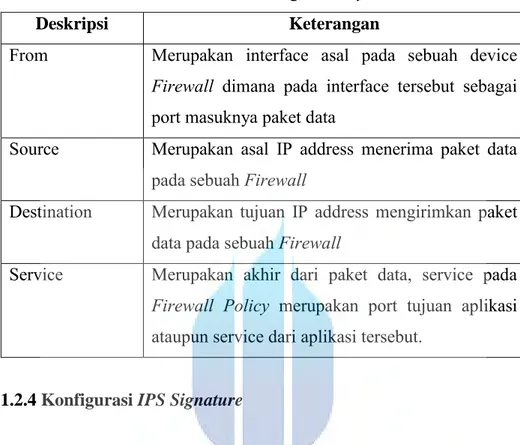

4.1.2.3 Konfigurasi Policy

Policy di buat untuk mengatur rule dan akses agar lebih spesifik dan

terarah. Mulai dari source ke destination dan service apa saja yang diperbolehkan untuk mengaksesnya. Gambar 4.4 adalah salah satu pengaturan Policy pada fortigate firewall.

Pada Gambar 4.4 merupakan policy pada firewall, dan Tabel 4.2 merupakan keterangan dari Gambar 4.4 tersebut.

Tabel 4.2 Keterangan Policy

Deskripsi Keterangan

From Merupakan interface asal pada sebuah device

Firewall dimana pada interface tersebut sebagai

port masuknya paket data

Source Merupakan asal IP address menerima paket data pada sebuah Firewall

Destination Merupakan tujuan IP address mengirimkan paket data pada sebuah Firewall

Service Merupakan akhir dari paket data, service pada

Firewall Policy merupakan port tujuan aplikasi

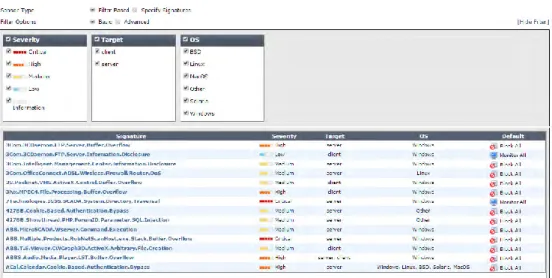

ataupun service dari aplikasi tersebut. 4.1.2.4 Konfigurasi IPS Signature

Pada bagian ini dilakukan pembuatan signature untuk IPS (intrusion

Prevention system) secara spesifik, pada Firewall biasanya secara default

memang sudah ada namum agar lebih optimal penulis membuatnya dengan rule yang baru agar lebih spesifik.

Gambar 4.5 IPS Signature yang ditambahkan

Rule ditambahkan untuk menspesifikasikan serangan yang muncul

agar nilai resiko dapat diklasifikasikan, yaitu resiko yang sifatnya kecil, menengah dan tinggi. Agar rule yang ditambahkan dapat menangani serangan secara tepat, maka action dari rule tersebut penulis menkonfigurasinya dengan actions “block all”.

4.2 Pengambilan Data 4.2.1 Trafik Jaringan

Jaringan internal dan external tentunya memiliki trafik yang padat terutama pada jaringan, oleh karena itu trafik yang sedang berjalan juga harus di monitor karena tidak menutup kemungkinan serangan-serangan bisa terjadi didalam maupun diluar jaringan. Berikut tampilan trafik yang terjadi selama empat minggu karena pada hari itu merupakan jam operasional kerja (08.00 – 17.00) dan trafik jaringan padat pada saat itu.

Gambar 4.6 Tampilan trafik jaringan

Pada Gambar 4.6 terlihat bahwa trafik jaringan diatas merupakan trafik yang terjadi selama empat minggu, penulis mengambil satu contoh trafik jaringan sebagai keterangan untuk di jelaskan lebih secara detail, pada baris ke 1 pada tanggal 14/11/15 jam 11:59 terjadi aktifitas trafik jaringan dengan Device ID (FG100D3G14824932) dengan action “accept” yang berarti trafik di izinkan masuk oleh rule firewall melalui source 180.250.74.242 dengan destination address 10.10.19.125 dengan service udp trafik sent/receive 60 B / 40 B dengan user “N/A” yang berarti user tidak dikenal dengan application yang dituju yaitu port tcp 60410.

Tabel 4.3 Keterangan Trafik Jaringan

Deskripsi Keterangan

Date Merupakan waktu pada saat trafik berjalan

Device ID Merupakan Device ID yang terdaftar pada perangkat

Firewall

Action Action dari serangan yang terjadi accept/deny

Source IP Merupakan asal IP dari penyerang

Destination IP Merupakan tujuan dari IP si penyerang yaitu source

address

Trafik Merupakan trafik yang dihasilkan dari events tersebut

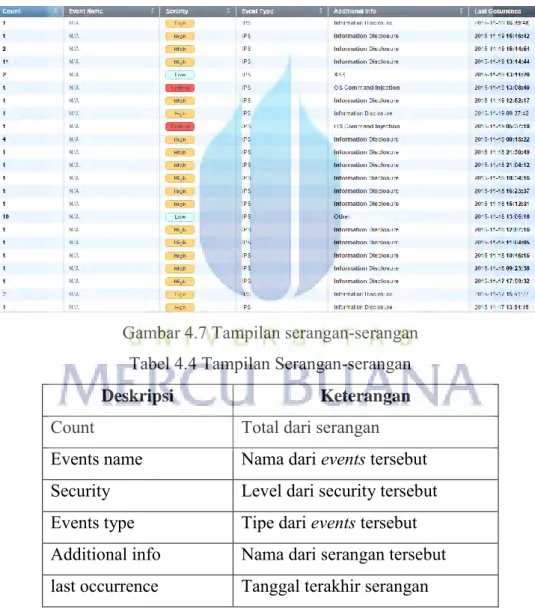

4.2.2 Log Management

Log management merupakan fitur pada Fortianalyzer yang berfungsi

untuk menamplikan serangan-serangan yang terjadi pada jaringan internal ataupun external. Gambar 4.7 merupakan tampilan events yang tercapture oleh Fortianalyzer, yang ditampilkan oleh events manajemen, yaitu : count,

events name, severity, events type, additional info, last occurrence.

Gambar 4.7 Tampilan serangan-serangan Tabel 4.4 Tampilan Serangan-serangan

Deskripsi Keterangan

Count Total dari serangan Events name Nama dari events tersebut Security Level dari security tersebut Events type Tipe dari events tersebut Additional info Nama dari serangan tersebut last occurrence Tanggal terakhir serangan

Pada Gambar 4.7 merupakan tampilan serangan-serangan yang ter-log pada firewall, penulis mengambil satu contoh serangan-serangan sebagai keterangan untuk di jelaskan lebih secara detail, pada baris ke 1 terdapat serangan dengan “count 1” artinya serangan dilakukan satu kali dengan events name “N/A” yang berarti events belum dikenal dengan severity “high”yang berarti level sangat tinggi dan sangat beresiko, kemudian events type “IPS” merupakan tipe serangan yang secara default sudah di blok oleh system. Additional info “Informtion Disclosure” kemudian last occurrence merupakan informasi terakhir terjadinya serangan tersebut.

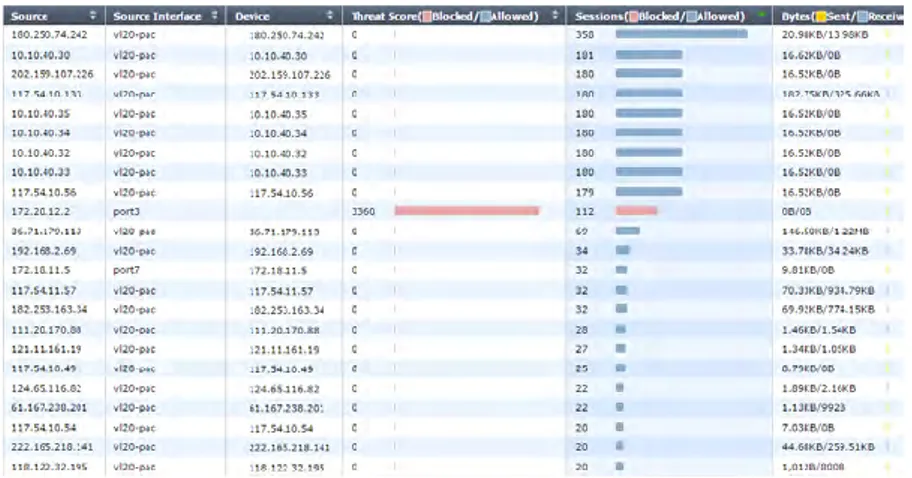

4.3 Analisa

4.3.1 Top Source dan Top Destination

Didalam topologi jaringan terdapat IP Publik yang dapat di akses dari manapun, karena sifatnya yang publik memungkinkan banyak serangan dari manapun. Oleh karena itu dibutuhkan perangkat security yang handal yang mampu menangkal berbagai macam serangan dengan tipe apapun.

Fortianalyzer memiliki fitur manajement log dan trafik untuk memonitor hal

tersebut.

Pada skripsi ini penulis melakukan pengamatan dan pengambilan data trafik protokol pada sistem jaringan kemudian melakukan analisis kondisi trafik jaringan selama kurun waktu empat minggu. Adapun data yang diambil adalah data data Top Source dan Top Destination dengan segala macam tipe protokol.

Gambar 4.8 Tampilan Top Source

Tujuan pengambilan data ini adalah untuk menganalisis kondisi keamanan dari jaringan secara spesifik dengan cara mengamati Top source address dan

Top destination address terlihat bahwa trafik paling banyak di akses adalah source address, ini artinya trafik jaringan lebih banyak yang mengakses dari

luar jaringan karena terdapat web server yang bersifat publik dan dapat di akses dari mana saja . oleh karena itu keamanan jaringan harus lebih optimal serta termonitoring.

Gambar 4.9 Tampilan top destination

Pada gambar 4.11 merupakan tampilan Top destination pada trafik jaringan, tidak banyak trafik yang dapat dilihat karena memang dari utilitas server tersebut lebih banyak di akses dari luar jaringan dari pada mengakses