43 BAB 4

HASIL DAN PEMBAHASAN

4.1 Spesifikasi Sistem

Berikut ini adalah spesifikasi sistem dari perangkat yang digunakan dalam implementasi Intrusion detection system (IDS) pada jaringan di PT. Triputra Agro Persada:

1. Personal Computer (PC)

PC HP dengan jenis T510 Flexible Thin Client ini akan berfungsi sebagai IDS Server. Berikut adalah spesifikasinya:

Tabel 4. 1 Spesifikasi IDS Server

Perangkat Tipe/Model

Processor Inter Core i3

Hard disk 80 GB

RAM 2 GB DDR2

Network Interface Menggunakan 2 NIC

2. Switch

Dalam melakukan implementasi, IDS dihubungkan ke core switch CISCO Catalyst WS-C3750X. Berikut ini adalah spesifikasi dari switch yang digunakan:

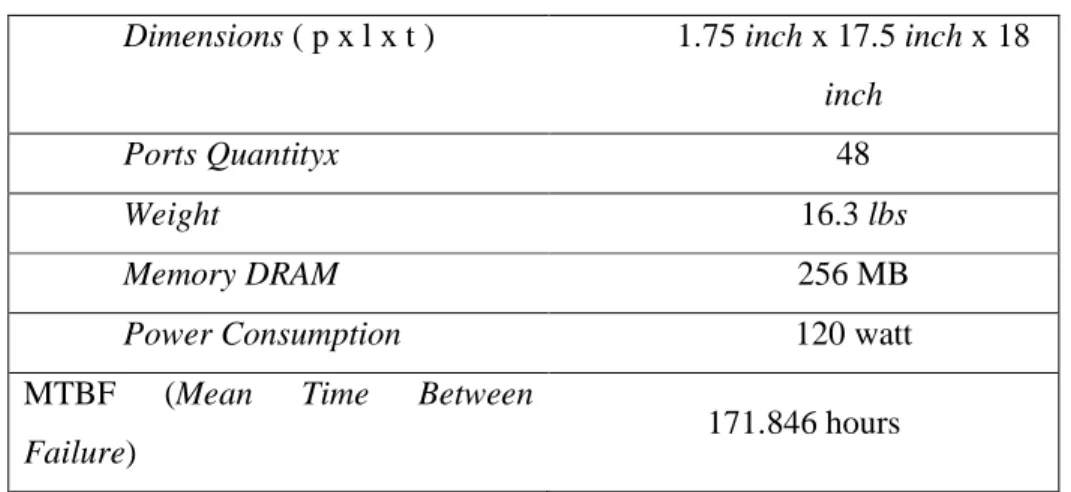

Tabel 4. 2 Spesifikasi Core Switch CISCO Catalyst WS-C3750X Sumber (www.cisco.com)

Dimensions ( p x l x t ) 1.75 inch x 17.5 inch x 18 inch

Ports Quantityx 48

Weight 16.3 lbs

Memory DRAM 256 MB

Power Consumption 120 watt

MTBF (Mean Time Between

Failure) 171.846 hours

3. Sistem operasi dan aplikasi pendukung

a. Sistem operasi yang digunakan adalah CentOS 6.0

b. Snort adalah aplikasi yang digunakan untuk mengolah real-time traffic analysis serta melakukan pencatatan terhadap IP yang melewati jaringan. c. BASE (Basic Analysis and Security Engine) adalah aplikasi yang

digunakan untuk menampilkan data yang telah dicatat oleh Snort dalam bentuk web-based

d. Perl adalah bahasa pemrograman yang digunakan untuk menterjemahkan bahasa yang digunakan di dalam Snort

e. MySQL adalah aplikasi sistem manajemen basis data yang digunakan untuk menampung data dari hasil pengolahan IDS

4.2 Implementasi IDS

Pada penelitian ini dilakukan implementasi Intrusion Detection System (IDS) yang terdapat beberapa tahapan, yaitu: konfigurasi Snort, konfigurasi MySQL, konfigurasi rules Snort.

4.2.1 Konfigurasi Snort

Setelah selesai melakukan instalasi seperti yang telah dijelaskan pada bab 3, perlu dilakukan konfigurasi pada Snort. Berikut adalah konfigurasinya:

1. Membuka file /etc/Snort/Snort.conf

2. Merubah "var RULE_PATH ../rules" menjadi "var RULE_PATH /etc/Snort/rules"

45

3. Merubah "var SO_RULE_PATH ../so_rules" menjadi "var SO_RULE_PATH /etc/Snort/rules"

4. Merubah "var PREPROC_RULE_PATH ../preproc_rules" menjadi "var PREPROC_RULE_PATH /etc/Snort/preproc_rules"

5. Membuat bagian “Reputation preprocessor” menjadi comment karena file whitelist belum ada dalam Snort

6. Menemukan bagian “Configure output plugins” dan menambahkan baris pada akhir bagian“output unified2: filename Snort.log, limit 128″

7. Mengetik“include classification.config” dan”reference.config” di bawah “include $RULE_PATH/local.rules”

4.2.2 Konfigurasi MySQL

Perlu dilakukan konfigurasi pada database MySQL agar database yang berisi hasil log Snort dapat disimpan untuk pengolahan lebih lanjut. Berikut adalah konfigurasi yang dilakukan:

#echo"SETPASSWORDFORroot@localhost=PASSWORD('tap123');"| mysql -u root -p

#echo "create database Snort;"| mysql -u root -p

#cd /Snort_install/barnyard2-1.9

#mysql -u root -p -D Snort < schemas/create_mysql

#echo "grant create, insert on root.* to Snort@localhost;" | mysql -u root -p

#echo"SETPASSWORDFORSnort@localhost=PASSWORD('tap123');" mysql -u root -p

#echo "grant create,insert,select,delete,update on Snort.* to Snort@localhost" | mysql -u root –p

4.2.3 Konfigurasi Rules Snort

Setelah melakukan instalasi dan konfigurasi Snort, langkah selanjutnya adalah melakukan konfigurasi rules. Berikut adalah konfigurasi yang dilakukan:

1. Membuka /etc/Snort/rules/local.rules 2. Menambahkan rules pada local.rules

alert icmp any any -> $HOME_NET any (msg:”icmp test”; \ dsize:8; itype:8; sid:10000001;)

alert udp any any -> any any (msg:”test”; sid:10000003;) alert tcp any any -> any any (msg:”test”; sid:10000002;)

Gambar 4. 1 Konfigurasi local.rules

Rules di atas digunakan untuk melakukan pengujian Snort dapat berjalan dengan baik atau tidak, karena sampai saat implementasi server (Intrusion Detection System) IDS tidak ada serangan dari luar. Hal ini disebabkan karena (Intrusion Detection System) IDS diletakkan di local network.

47

4.3 Hasil Implementasi

Setelah melakukan instalasi dan konfigurasi seperti yang telah diterangkan di atas, hasil implementasi berupa data yang diperoleh saat server ditempatkan pada local network. Berikut adalah hasil implementasi Intrusion Detection System (IDS) di PT Triputra Agro Persada:

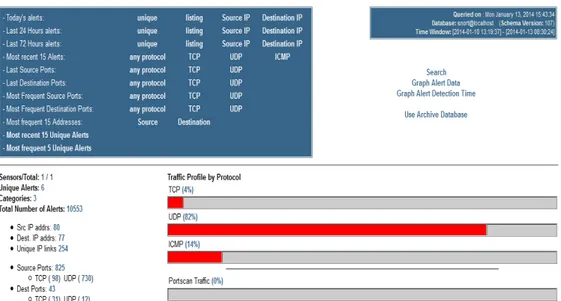

Gambar 4. 2 Hasil implementasi pada BASE

Pada gambar di atas, dapat dilihat informasi yang ditampilkan yaitu terdapat 1 sensor, 6 jenis peringatan unik, 3 kategori, dan 10553 total peringatan yang tercatat pada BASE. Dari gambar tersebut dijelaskan Source IP Address yang digunakan sebanyak 80, Destination IP Address yang dituju sebanyak 77, Unique IP links yang tercatat sebanyak 254, Source Ports yang dipakai sebanyak 825 terdapat 98 jenis protokol TCP dan 730 jenis protokol UDP, Destination Port yang dituju 43 terdapat 31 protokol TCP dan 12 protokol UDP. Dari hasil keseluruhan sebanyak 4% menggunakan protokol TCP, 82% menggunakan protokol UDP dan 14% menggunakan protokol ICMP.

Basic Analysis and Security Engine (BASE) memiliki fitur untuk menampilkan alert yang dikelompokkan dalam beberapa kategori, yaitu:

• Today’s alert berfungsi untuk melihat alert yang terjadi pada hari saat kita membuka BASE. Terbagi menjadi unique, listing, source IP, dan destination IP

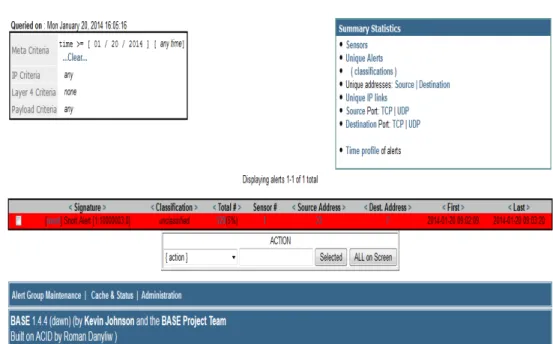

Gambar 4. 3 Unique Today's Alert

Pada gambar 4.3 dapat dilihat informasi yang ditampilkan berupa unique alert pada hari saat proses pencatatan dilakukan. Setiap SnortID (SID) dihitung sebagai 1 unique alert. Gambar diatas menerangkan bahwa pada tanggal 20 Januari 2014 hanya terjadi satu jenis serangan yaitu berupa serangan pada jaringan lokal protokol UDP yang diketahui berdasarkan SnortID 10000003. Serangan pertama terjadi pada pukul 09:02:09 dan serangan terakhir terjadi pada pukul 09:03:20.

49

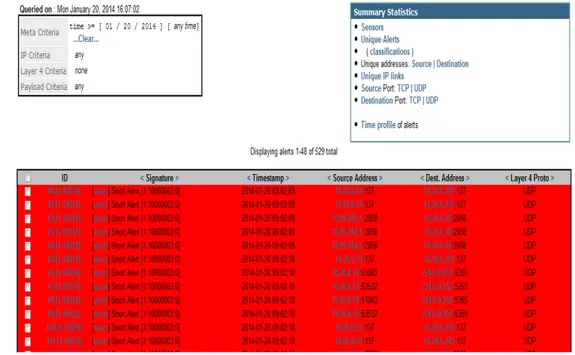

Gambar 4. 4 Listing Today's Alert

Pada gambar 4.4 dapat dilihat informasi yang ditampilkan berupa semua alert yang terjadi pada hari saat proses pencatatan dilakukan. Berikut adalah keterangan dari hasil analisa listing today’s alert:

• #0-(1-10614) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti paket tersebut menggunakan IPv4 10614 adalah PID dari paket tersebut • [Snort] Snort Alert [1:10000003:0] merupakan jenis serangan yang terjadi.

[Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 2014-01-20 09:02:09 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.6.79:137 merupakan source addresss dan port yang digunakan. 10.20.6.79 merupakan source address dan 137 merupakan port yang digunakan. 137 merupakan port untuk netBIOS.

• 10.20.6.255:137 merupakan destination address dan port yang digunakan. 10.20.6.255 merupakan destination address yang dituju dan 137 merupakan port yang dituju. 137 merupakan port untuk netBIOS.

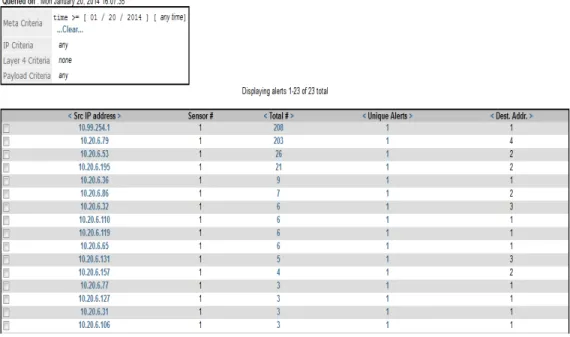

Gambar 4. 5 Source IP Today's Alert

Pada gambar 4.5 dapat dilihat informasi yang ditampilkan berupa semua source IP address pada hari saat proses pencatatan dilakukan. Gambar diatas menerangkan bahwa pada tanggal 20 Januari 2014 terdapat beberapa IP Address yang melewati jaringan, menggunakan 1 buah sensor, setiap source IP address yang lewat merupakan 1 unique alert, dan dapat dilihat jumlah address yang dituju.

51

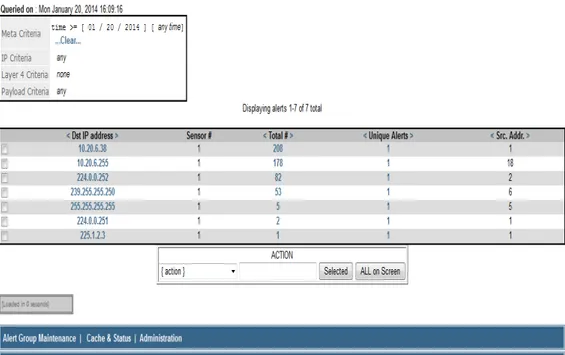

Gambar 4. 6 Destination IP Today's Alert

Pada gambar 4.6 dapat dilihat informasi yang ditampilkan berupa destination IP Address yang ditampilkan pada hari saat proses pencatatan dilakukan. Gambar diatas menerangkan bahwa pada tanggal 20 Januari 2014 terdapat beberapa IP Address tujuan yang terletak di dalam jaringan, menggunakan 1 buah sensor, setiap source IP address yang lewat merupakan 1 unique alert, dan dapat dilihat jumlah source address yang dituju.

• Last 24 Hours alerts berfungsi untuk melihat alert yang terjadi pada 24 jam terakhir. Terbagi menjadi unique, listing, source IP ,dan destination IP

• Last 72 Hours alerts berfungsi untuk melihat alert yang terjadi pada 72 jam terakhir. Terbagi menjadi unique, listing, source IP, dan destination IP

• Most recent 15 alerts berfungsi untuk melihat 15 alert yang paling sering terjadi. Terbagi menjadi any protocol, TCP, UDP, dan ICMP

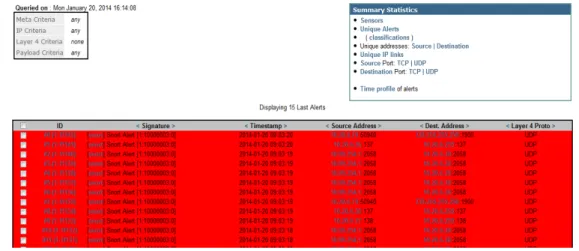

Gambar 4. 7 Most Recent 15 Alerts any protocol

Pada gambar 4.7 dapat dilihat informasi yang ditampilkan merupakan 15 alert yang paling akhir tercatat, data yang dicatat berasal dari semua protocol. Berikut adalah keterangan dari hasil analisa most recent 15 alerts any protocol:

• #0-(1-11142) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti paket tersebut menggunakan IPv4 11142 adalah PID dari paket tersebut • [Snort] Snort Alert [1:10000003:0] merupakan jenis serangan yang terjadi.

[Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 2014-01-20 09:03:20 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.6.79:50940 merupakan source addresss dan port yang digunakan. 10.20.6.79 merupakan source address dan 50940 merupakan port yang digunakan.

• 239.255.255.250:1900 merupakan destination address dan port yang digunakan. 239.255.255.250 merupakan destination address yang dituju dan 1900 merupakan port yang dituju.

53

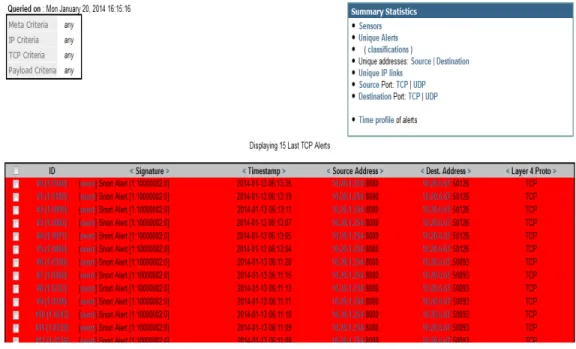

Gambar 4. 8 Most Recent 15 Alerts TCP

Pada gambar 4.8 dapat dilihat informasi yang ditampilkan merupakan 15 alert yang paling akhir tercatat, data yang dicatat berasal dari protocol TCP. Berikut adalah keterangan dari hasil analisa most recent 15 alerts :

• #0-(1-9340) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti paket tersebut menggunakan IPv4 9340 adalah PID dari paket tersebut

• [Snort] Snort Alert [1:10000002:0] merupakan jenis serangan yang terjadi. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 2014-01-13 06:13:35 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.1.254:8080 merupakan source addresss dan port yang digunakan. 10.20.1.254 merupakan source address dan 8080 merupakan port yang digunakan.

• 10.20.6.67:50126 merupakan destination address dan port yang digunakan. 10.20.6.67 merupakan destination address yang dituju dan 50126 merupakan port yang dituju.

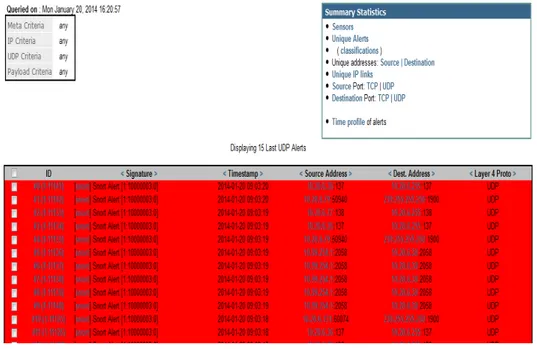

Gambar 4. 9 Most Recent 15 Alerts UDP

Pada gambar 4.9 dapat dilihat informasi yang ditampilkan merupakan 15 alert yang paling akhir tercatat, data yang dicatat berasal dari protocol UDP. Berikut adalah keterangan dari hasil analisa most recent 15 alerts UDP :

• #0-(1-11141) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti paket tersebut menggunakan IPv4 11141 adalah PID dari paket tersebut • [Snort] Snort Alert [1:10000003:0] merupakan jenis serangan yang terjadi.

[Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 2014-01-13 09:03:20 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.6.36:137 merupakan source addresss dan port yang digunakan. 10.20.6.36 merupakan source address dan 137 merupakan port yang digunakan.

• 10.20.6.255:137 merupakan destination address dan port yang digunakan. 10.20.6.255 merupakan destination address yang dituju dan 137 merupakan port yang dituju.

55

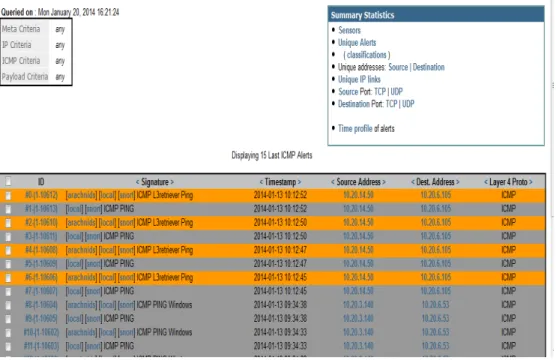

Gambar 4. 10 Most Recent 15 Alerts ICMP

Pada gambar 4.10 dapat dilihat informasi yang ditampilkan merupakan 15 alert yang paling akhir tercatat, data yang dicatat berasal dari protocol ICMP. Berikut adalah keterangan dari hasil analisa most recent 15 alerts ICMP :

• #0-(1-10612) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti paket tersebut menggunakan IPv4 10162 adalah PID dari paket tersebut • [arachnids][local][snort]ICMP L3retriever Ping merupakan jenis serangan

yang terjadi. [arachnids] merupakan author yang membuat rules. [local] merupakan penanda bahwa serangan ICMP PING berasal dari local network. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 2014-01-13 10:12:52 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.14.50 merupakan source addresss yang digunakan • 10.20.6.105 merupakan destination address yang dituju • ICMP merupakan protokol yang digunakan

• Last Source Ports berfungsi untuk melihat source ports yang terakhir digunakan. Terbagi menjadi any protocol TCP, dan UDP

Gambar 4. 11 Last Source Ports any protocol

Pada gambar 4.11 dapat dilihat informasi yang ditampilkan merupakan alert yang tercatat berdasarkan last source port, data yang dicatat berasal dari protocol ICMP. Berikut adalah keterangan dari hasil analisa last source ports any protocol :

• #0-(1-10612) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti paket tersebut menggunakan IPv4 10162 adalah PID dari paket tersebut • [arachnids][local][snort]ICMP L3retriever Ping merupakan jenis serangan

yang terjadi. [arachnids] merupakan author yang membuat rules. [local] merupakan penanda bahwa serangan ICMP PING berasal dari local network. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 2014-01-13 10:12:52 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.14.50 merupakan source addresss yang digunakan • 10.20.6.105 merupakan destination address yang dituju • ICMP merupakan protokol yang digunakan

57

Gambar 4.12 Last Source Ports Any Protocol

Pada gambar 4.12 dapat dilihat informasi yang ditampilkan berupa semua source ports terakhir pada hari saat proses pencatatan dilakukan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan waktu terakhir port tersebut digunakan. Protokol yang digunakan termasuk TCP, UDP dan ICMP.

• Last Destination Ports berfungsi untuk melihat destination ports yang dituju terakhir. Terbagi menjadi any protocol TCP, dan UDP

Gambar 4. 13 Last Destination Ports any protocol

Pada gambar 4.13 dapat dilihat informasi yang ditampilkan berupa semua destination ports terakhir pada hari saat proses pencatatan dilakukan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan waktu terakhir port tersebut digunakan. Protokol yang digunakan termasuk TCP, UDP dan ICMP.

59

Gambar 4. 14 Last Destination Ports TCP

Pada gambar 4.14 dapat dilihat informasi yang ditampilkan berupa semua destination ports terakhir pada hari saat proses pencatatan dilakukan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan waktu terakhir port tersebut digunakan. Protokol yang digunakan merupakan protokol TCP.

Gambar 4. 15 Last Destination Ports UDP

Pada gambar 4.15 dapat dilihat informasi yang ditampilkan berupa semua destination ports terakhir pada hari saat proses pencatatan dilakukan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan waktu terakhir port tersebut digunakan. Protokol yang digunakan adalah protokol UDP.

61 • Most Frequent Source Ports berfungsi untuk melihat source port yang paling

sering digunakan. Terbagi menjadi any protocol TCP, dan UDP

Gambar 4. 16 Most Frequent Source Ports any protocol

Pada gambar 4.16 dapat dilihat informasi yang ditampilkan berupa semua source ports yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan frekuensi port digunakan. Protokol yang digunakan termasuk TCP, UDP dan ICMP.

Gambar 4. 17 Most Frequent Source Ports TCP

Pada gambar 4.17 dapat dilihat informasi yang ditampilkan berupa semua source ports yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan frekuensi port digunakan. Protokol yang digunakan adalah protokol TCP.

63

Gambar 4. 18 Most Frequent Source Ports UDP

Pada gambar 4.18 dapat dilihat informasi yang ditampilkan berupa semua source ports yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan frekuensi port digunakan. Protokol yang digunakan adalah protokol UDP.

• Most Frequent Destination Ports berfungsi untuk melihat destination port yang paling sering dituju. Terbagi menjadi any protocol TCP, dan UDP

Gambar 4. 19 Most Frequent Destination Ports any protocol

Pada gambar 4.19 dapat dilihat informasi yang ditampilkan berupa semua destination ports yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan frekuensi port digunakan. Protokol yang digunakan termasuk TCP, UDP dan ICMP.

65

Gambar 4. 20 Most Frequent Destination Ports TCP

Pada gambar 4.20 dapat dilihat informasi yang ditampilkan berupa semua destination ports yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan frekuensi port digunakan. Protokol yang digunakan adalah protokol TCP.

Gambar 4. 21 Most Frequent Destination Ports UDP

Pada gambar 4.21 dapat dilihat informasi yang ditampilkan berupa semua destination ports yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa port yang digunakan disusun berdasarkan frekuensi port digunakan. Protokol yang digunakan adalah protokol UDP.

67

• Most frequent 15 Addresses berfungsi untuk melihat 15 alamat asal dan tujuan pengiriman paket. Terbagi menjadi source dan destination

Gambar 4. 22 Most frequent 15 Addresses source

Pada gambar 4.22 dapat dilihat informasi yang ditampilkan berupa semua 15 source address yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa source address yang melewati jaringan disusun berdasarkan frekuensi address yang digunakan.

Gambar 4. 23 Most frequent 15 Addresses destination

Pada gambar 4.23 dapat dilihat informasi yang ditampilkan berupa semua 15 destination address yang paling sering digunakan selama Intrusion Detection System (IDS) dijalankan. Gambar diatas menerangkan terdapat beberapa destination address yang melewati jaringan disusun berdasarkan frekuensi address yang digunakan.

69 • Most recent 15 Unique Alerts berfungsi untuk melihat 15 jenis unique alert

terbaru

Gambar 4. 24 Most Recent 15 Unique Alerts

Pada gambar 4.24 dapat dilihat informasi yang ditampilkan berupa 15 unique alert yang paling banyak terjadi selama Intrusion Detection System (IDS) dijalankan. Setiap SnortID (SID) dihitung sebagai 1 unique alert. Gambar diatas menerangkan terjadi enam jenis serangan yaitu berupa serangan pada jaringan lokal. Protokol yang digunakan adalah protokol TCP, UDP dan ICMP. Hal ini dapat diketahui dengan melakukan analisa dari SID yang ada.

• Most frequent 5 Unique Alerts berfungsi untuk melihat 5 jenis unique alert yang paling sering terjadi

Gambar 4. 25 Most Frequent 5 Unique Alerts

Pada gambar 4.25 dapat dilihat informasi yang ditampilkan berupa 5 unique alert yang paling banyak terjadi selama Intrusion Detection System (IDS) dijalankan. Setiap SnortID (SID) dihitung sebagai 1 unique alert. Gambar diatas menerangkan terjadi lima jenis serangan yang paling banyak terjadi yaitu berupa serangan pada jaringan lokal. Protokol yang digunakan adalah protokol TCP, UDP dan ICMP. Hal ini dapat diketahui dengan melakukan analisa dari SID yang ada.

71

Basic Analysis and Security Engine (BASE) juga dapat melakukan search, menampilkan graph alert data, dan menampilkan graph alert detection time.

Gambar 4. 26 Graph Alert Data (Alert and Time)

Pada gambar 4.26 dapat dilihat informasi yang ditampilkan berupa grafik yang menerangkan perbandingan antara alert dan waktu. Hasil alert akan ditampilkan dalam presentase dan waktu akan dicatat dalam kurun hari. Pada gambar tersebut dapat dilihat bahwa serangan terjadi paling banyak pada tanggal 13 Januari 2014 sebanyak 84,6%.

Gambar 4. 27 Alert Detection Time Table

Pada gambar 4.27 dapat dilihat informasi yang ditampilkan berupa tabel yang menerangkan perbandingan antara alert dan waktu. Hasil alert akan ditampilkan dalam jumlah satuan dan waktu akan dicatat dalam kurun hari. Pada gambar tersebut dapat dilihat bahwa serangan terjadi paling banyak pada tanggal 13 Januari 2014 sebanyak 9427 serangan.

Basic Analysis and Security Engine (BASE) dapat memperlihatkan log dari alert yang dibuat oleh Snort.

73

Gambar 4. 28 Alert Log TCP (1)

Gambar 4. 29 Alert Log TCP (2)

Pada gambar 4.29, terdapat informasi jenis pelanggaran, waktu terjadinya pelanggaran, Source Address, port yang digunakan, Destination Address, port yang dituju, serta jenis protokol yang digunakan. Berikut adalah keterangan dari hasil analisa alert log TCP:

• #0-(1-9340) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti menggunakan IPv4 9340 adalah PID dari paket tersebut

• [Snort] Snort Alert [1:10000002:0] merupakan jenis serangan yang terjadi. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort. Snort Alert merupakan jenis serangan yang terjadi. [1:10000002:0] merupakan SnortID (SID), 1 menerangkan jenis sensor yang berjalan, 10000002 menerangkan jenis ID serangan yang telah diatur pada snort rules dan 0 merupakan jumlah revisi pada snort rules.

• 2014-01-13 06:13:35 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.1.254:8080 merupakan source addresss dan port yang digunakan. 10.20.1.254 merupakan source address dan 8080 merupakan port yang digunakan. 8080 merupakan port untuk https.

• 10.20.6.67:50126 merupakan destination address dan port yang digunakan. 10.20.6.67 merupakan destination address yang dituju dan 50126 merupakan port yang dituju. 50126 merupakan port private perusahaan

• TCP merupakan jenis protokol yang digunakan

Gambar 4. 30 Alert Log UDP (1)

Gambar 4. 31 Alert Log UDP (2)

Pada gambar 4.31, terdapat informasi jenis pelanggaran, waktu terjadinya pelanggaran, Source Address, port yang digunakan, Destination Address, port yang

75

dituju, serta jenis protokol yang digunakan. Berikut adalah keterangan dari hasil analisa alert log UDP:

• #0-(1-10427) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti menggunakan IPv4 10427 merupakan PID dari paket tersebut

• [Snort] Snort Alert [1:10000002:0] merupakan jenis serangan yang terjadi. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort. Snort Alert merupakan jenis serangan yang terjadi. [1:10000002:0] merupakan SnortID (SID), 1 menerangkan jenis sensor yang berjalan, 10000002 menerangkan jenis ID serangan yang telah diatur pada snort rules dan 0 merupakan jumlah revisi pada snort rules.

• 2014-01-13 06:18:18 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.6.124:137 merupakan source addresss dan port yang digunakan. 10.20.6.124 merupakan source address dan 137 merupakan port yang digunakan. 137 merupakan port untuk netbios.

• 10.20.6.255:137 merupakan destination address dan port yang digunakan. 10.20.6.255 merupakan destination address yang dituju dan 137 merupakan port yang dituju.

Gambar 4. 32 Alert Log ICMP (1)

Gambar 4. 33 Alert Log ICMP (2)

Pada gambar 4.33, terdapat informasi jenis pelanggaran, waktu terjadinya pelanggaran, Source Address, port yang digunakan, Destination Address, port yang dituju, serta jenis protokol yang digunakan. Berikut adalah keterangan dari hasil analisa alert log ICMP:

• #0-(1-10576) merupakan ID penanda dalam log. #0 selanjutnya akan ditulis secara ascending untuk menandakan banyak log yang telah tercatat. 1 berarti paket tersebut menggunakan IPv4 10576 adalah PID dari paket tersebut • [arachnids][local][Snort] ICMP PING Windows merupakan jenis serangan

yang terjadi. [arachnids] merupakan author yang membuat rules. [local] merupakan penanda bahwa serangan ICMP PING berasal dari local network. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 2014-01-13 09:33:28 merupakan tanggal dan waktu terjadinya pelanggaran keamanan

• 10.20.3.140 merupakan source addresss yang digunakan. • 10.20.6.53 merupakan destination address yang digunakan • ICMP merupakan jenis protokol yang digunakan

77

Basic Analysis and Security Engine (BASE) juga dapat mengirimkan alert kepada network administrator dalam bentuk e-mail. Berikut adalah contoh e-mail yang dikirimkan pada network administrator:

Gambar 4. 34 Snort Alert TCP

Pada gambar 4.34 merupakan snort alert berupa e-mail yang dikirimkan kepada network administrator. Dalam alert tersebut terdapat informasi jenis pelanggaran, waktu terjadinya pelanggaran, Source Address, port yang digunakan, Destination Address, port yang dituju, serta jenis protokol yang digunakan. Berikut adalah keterangan dari hasil analisa e-mail alert TCP:

• 2013-02-17 merupakan tanggal terjadinya serangan

• 17:57:55 merupakan jam terjadinya serangan, diterangkan sampai pada satuan detik.

• 9340 merupakan PID (Process ID) yang sedang berjalan

• [Snort] Snort Alert [1:10000002:0] merupakan jenis serangan yang terjadi. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort. Snort Alert merupakan jenis serangan yang terjadi. [1:10000002:0] merupakan SnortID (SID), 1 menerangkan jenis sensor yang berjalan, 10000002 menerangkan jenis ID serangan yang telah diatur pada snort rules dan 0 merupakan jumlah revisi pada snort rules.

• 10.20.1.254:8080 merupakan source addresss dan port yang digunakan. 10.20.1.254 merupakan source address dan 8080 merupakan port yang digunakan. 8080 merupakan port untuk https.

• 10.20.6.67:50126 merupakan destination address dan port yang digunakan. 10.20.6.67 merupakan destination address yang dituju dan 50126 merupakan port yang dituju. 50126 merupakan port private perusahaan

Gambar 4. 35 Snort Alert UDP

Pada gambar 4.34 merupakan snort alert berupa e-mail yang dikirimkan kepada network administrator. Dalam alert tersebut terdapat informasi jenis pelanggaran, waktu terjadinya pelanggaran, Source Address, port yang digunakan, Destination Address, port yang dituju, serta jenis protokol yang digunakan. Berikut adalah keterangan dari hasil analisa e-mail alert UDP:

• 2013-02-17 merupakan tanggal terjadinya serangan

• 17:57:38 merupakan jam terjadinya serangan, diterangkan sampai pada satuan detik.

• 10247 merupakan PID (Process ID) yang sedang berjalan

• [Snort] Snort Alert [1:10000003:0] merupakan jenis serangan yang terjadi. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort. Snort Alert merupakan jenis serangan yang terjadi. [1:10000003:0] merupakan SnortID (SID), 1 menerangkan jenis sensor yang berjalan, 10000003 menerangkan jenis ID serangan yang telah diatur pada snort rules dan 0 merupakan jumlah revisi pada snort rules.

• 10.20.6.124:137 merupakan source addresss dan port yang digunakan. 10.20.6.124 merupakan source address dan 137 merupakan port yang digunakan. 137 merupakan port untuk netbios.

• 10.20.6.255:137 merupakan destination address dan port yang digunakan. 10.20.6.255 merupakan destination address yang dituju dan 137 merupakan port yang dituju.

79

Gambar 4. 36 Snort Alert ICMP

Pada gambar 4.34 merupakan snort alert berupa e-mail yang dikirimkan kepada network administrator. Dalam alert tersebut terdapat informasi jenis pelanggaran, waktu terjadinya pelanggaran, Source Address, port yang digunakan, Destination Address, port yang dituju, serta jenis protokol yang digunakan. Berikut adalah keterangan dari hasil analisa e-mail alert ICMP:

• 2013-02-17 merupakan tanggal terjadinya serangan

• 17:57:23 merupakan jam terjadinya serangan, diterangkan sampai pada satuan detik.

• 10576 merupakan PID (Process ID) yang sedang berjalan

• [arachnids][local][Snort] ICMP PING Windows merupakan jenis serangan yang terjadi. [arachnids] merupakan author yang membuat rules. [local] merupakan penanda bahwa serangan ICMP PING berasal dari local network. [Snort] merupakan penunjuk bahwa sistem berjalan di program Snort.

• 10.20.3.140 merupakan source addresss yang digunakan. • 10.20.6.53 merupakan destination address yang digunakan • ICMP merupakan jenis protokol yang digunakan

4.4 Evaluasi

Berdasarkan hasil implementasi Intrusion Detection System (IDS) pada PT Triputra Agro Persada, ditemukan contoh kasus dalam jaringan PT Triputra Agro Persada. Berikut adalah beberapa contoh kasus:

o Pada jaringan PT Triputra Agro Persada, port 137 yang merupakan port untuk netBIOS masih terbuka. Network administrator mengambil keputusan untuk menutup port 137 karena menyebabkan traffic jaringan padat dan di PT Triputra Agro Persada tidak diperlukan adanya netBIOS.

o Ditemukan perintah Ping yang dijalankan oleh user pada jaringan PT Triputra Agro Persada kepada user lainnya di dalam jaringan

o Akses dari port HTTPS (internet) yang akan mengakses ke dalam jaringan PT Triputra Agro Persada

Berikut adalah hasil evaluasi:

• Intrusion Detection System (IDS) menghasilkan log yang digunakan oleh network administrator dalam membantu pengambilan keputusan terkait keamanan jaringan

• Intrusion Detection System (IDS) digunakan oleh network administrator dalam membantu mencegah terjadinya pelanggaran keamanan jaringan • Sebelum diterapkan Intrusion Detection System (IDS) network

administrator tidak mengetahui adanya port 137 yang ternyata tidak dibutuhkan masih terbuka

• Setelah diketahui bahwa port tersebut tidak digunakan dan menyebabkan traffic menjadi padat, network administrator menutup port tersebut

• Network Administrator dapat melihat user dari dalam jaringan yang melakukan perintah ping kepada user lainnya

• Network Administrator mengetahui adanya koneksi dari luar (internet) yang akan memasuki jaringan PT Triputra Agro Persada