PERANCANGAN SISTEM MANAJEMEN SEKURITAS INFORMASI (SMSI) BERDASARKAN ISO / IEC 27001 Studi Kasus:

Program Magister Manajemen Teknologi (MMT-ITS)

PROGRAM STUDI MAGISTER MANAJEMEN TEKNOLOGI MANAJEMEN TEKNOLOGI INFORMASI

PROGRAM PASCASARJANA

INSTITUT TEKNOLOGI SEPULUH NOPEMBER SURABAYA

2010

TESIS – MM2402

Azis Maidy Muspa 9106.205.309 Dosen Pembimbing Ir. Aries Tjahyanto, MKom

Latar Belakang

Melaksanakan dan memelihara sebuah rangkaian proses dari sistem untuk secara efektif mengelola informasi, baik itu aksesibilitas, kerahasiaan,

integritas serta ketersediaan informasi

Memastikan pemilihan kendali sekuritas yang cukup dan sesuai dalam melindungi aset informasi serta memberikan kepercayaan bagi para stakeholders. Memastikan keberlanjutan bisnis, meminimalkan

risiko yang mungkin terjadi dan memaksimalkan keuntungan dari investasi dan kesempatan bisnis.

Perumusan Masalah

Bagaimana penggambaran proses bisnis organisasi?

Bagaimana melakukan identifikasi risiko terhadap proses bisnis dan aset yang dimiliki organisasi untuk menemukan perbaikan-perbaikan yang perlu

dilakukan?

Bagaimana membuat SMSI sebagai panduan dalam perlindungan dan pengamanan informasi ?

Batasan Masalah

SMSI yang dibuat hanya berupa usulan dan diperuntukkan bagi MMT-ITS pada umumnya serta SIM akademik pada

khususnya.

Identifikasi Risiko dilakukan terhadap

aset-aset yang berkaitan dengan aplikasi SIM akademik.

Pembuatan prosedur dan instruksi kerja hanya untuk beberapa contoh saja

Tujuan

Perancangan SMSI sebagai panduan

untuk mengidentifikasi risiko sekuritas dan memilih sesuai kontrol yang

melibatkan pelaksanaan operasi dan

kontrol yang bertujuan untuk meninjau dan mengevaluasi kinerja baik itu

efisiensi maupun efektivitas pada SIM MMT-ITS.

Manfaat

Mendapatkan pemilihan kendali sekuritas yang cukup dan

sesuai untuk melindungi aset informasi serta memberikan

kepercayaan bagi para stakeholders-nya.

Memperoleh panduan proses untuk mengimplementasikan

kontrol terhadap sekuritas informasi, agar dapat menjamin bahwa objek-objek sekuritas tertentu telah dicapai.

Merupakan sarana publikasi yang positif karena penetapan

ISO/IEC 27001:2005 akan menunjukkan kepada pelanggan, patner dan pihak pemerintah bahwa kualitas pelayanan dan sekuritas yang baik dalam proses bisnis telah dikendalikan dengan benar.

Tinjauan Pustaka

ISO/IEC 27001: 2005 mencakup semua jenis organisasi (seperti perusahaan swasta, lembaga pemerintahan, dan lembaga nirlaba).

ISO/IEC 27001: 2005 menjelaskan syarat-syarat untuk membuat, menerapkan, melaksanakan, memonitor, menganalisa dan memelihara seta mendokumentasikan Information Security

Management System dalam konteks resiko bisnis organisasi keseluruhan.

ISO/IEC 27001 mendefenisikan

keperluan-keperluan untuk sistem manajemen sekuritas informasi (SMSI).

Tinjauan Pustaka

Meskipun ISO/IEC 27001 sudah memberikan gambaran lengkap mengenai ketatalaksanaan sistem manajemen sekuritas informasi, tetapi terdapat kesulitan dalam menerapkannya

disebabkan kurangnya perhatian banyak orang terhadap pentingnya sistem manajemen sekuritas informasi (terutama Top Manajemen).

Kesulitan penerapan ini meliputi pemilihan metode pendekatan untuk risk assessment, melakukan

identifikasi resiko, memperkirakan resiko, dan memilih kendali yang tepat untuk diterapkan

Dasar Formulasi Kebijakan Sekuritas Informasi

Risk management

pendekatan ini

digunakan jika kebijakan sekuritas

informasi yang dibuat didasarkan

pada tingkat sekuritas sumber daya

informasi perusahaan dibandingkan

dengan risiko yang dihadapi

Dasar Formulasi Kebijakan Sekuritas Informasi

Information security benchmark

adalah tingkat sekuritas yang

disarankan pada keadaan normal

harus menawarkan perlindungan

yang cukup terhadap gangguan

yang tidak terotorisasi.

Dasar Formulasi Kebijakan Sekuritas Informasi

Benchmark compliance

dapat

diasumsikan bahwa pemerintah

dan otoritas industri telah

melakukan pekerjaan yang baik

dalam mempertimbangkan

berbagai ancaman serta risiko dan

tolak ukur tersebut.

Strategi Manajemen Sekuritas

Informasi [17]

Tinjauan Pustaka

Secara umum terdapat dua metode identifikasi risiko (Risk Analysis), yaitu[11]:

1. Kuantitatif ; Identifikasi berdasarkan angka-angka

nyata (nilai finansial) terhadap biaya pembangunan sekuritas dan besarnya kerugian yang terjadi.

identifikasi kuantitatif membantu dalam

menghilangkan keraguan yang meliputi estimasi waktu dan biaya serta keraguan personal.

2. Kualitatif ; identifikasi meliputi kegiatan dan

mengenali faktor risiko dilengkapi dengan perkiraan yang menjelaskan masing-masing risiko dan

dampaknya.

Tinjauan Pustaka

Model Plan-Do-Check-Act (PDCA)

Proses pemecahan masalah yang digunakan dalam pengendalian mutu[9].

Input dalam model ini berupa kebutuhan

sekuritas informasi dan ekspektasi/harapan, sedangkan output yang dihasilkan berupa pengaturan sekuritas informasi.

Demikian pada gambar 2.2 ditunjukkan siklus PDCA:

Tinjauan Pustaka

Gambar 2.2 Model PDCA [10]

Tinjauan Pustaka

PLAN (Established SMSI); Tahap penyusunan rencana yang

akan dilakukan, penentuan masalah yang akan diatasi,

kelemahan yang akan diperbaiki serta pencarian solusi untuk mengatasi masalah.

DO (implement and operate the SMSI); Tahap dimana solusi

dan perubahan dari proses yang telah direncanakan

dilaksanakan. Dengan penerapan prosedur-prosedur serta instruksi kerja sesuai dengan aktivitas yang terjadi dalam organisasi.

Check (monitor and review the SMSI); Tahapan untuk

meneliti apa yang telah dilaksanakan dan menemukan kelemahan-kelemahan yang perlu diperbaiki. Berdasarkan kelemahan-kelemahan tersebut kemudian disusun rencana perbaikan.

ACT (maintain and improve the SMSI); Tahap ini adalah

usaha perbaikan berdasarkan hasil perubahan, meliputi

pengambilan langkah korektif dan preventif berdasarkan hasil dari audit internal SMSI, tinjauan manajemen atau informasi lain yang relevan.

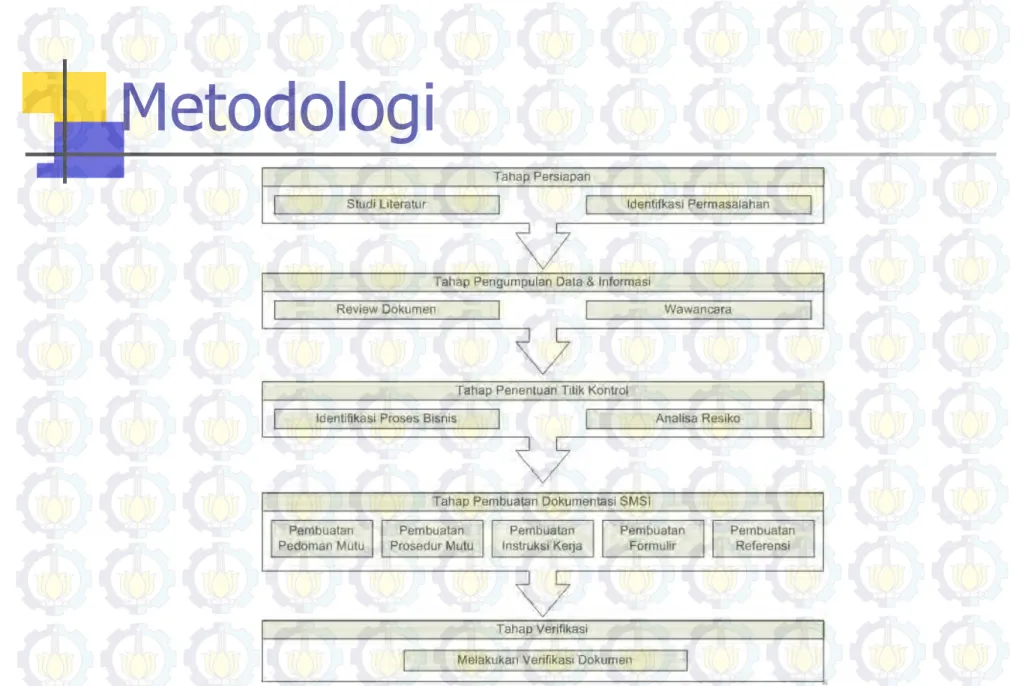

Gambar 3.1 Metologi Penelitian

Studi Literatur

Dalam hal ini adalah pembelajaran literatur yang terkait dengan

permasalahan yang ada, seperti pembelajaran mengenai sekuritas informasi, SMM, proses pembuatan SMSI serta standar yang digunakan dalam pembuatan SMSI.

Identifikasi Permasalahan

Selain itu juga akan ditinjau data

struktur organisasi dan deskripsi kerja masing-masing bagian atau karyawan.

Serta dilakukan pemahaman secara

menyeluruh mengenai organisasi, baik tujuan maupun arah organisasi.

Review Dokumen

Dalam pencarian informasi (gathering

information) review dokumen selalu

menempati tahapan utama, karena dapat memberikan gambaran mengenai sistem yang ada saat ini secara obyektif.

Dan diperoleh informasi mengenai visi dan

misi, struktur organisasi, serta gambaran proses bisnis secara global dari MMT- ITS.

Wawancara

Melalui tahapan wawancara

diharapkan dapat diperoleh

informasi mengenai gambaran

proses bisnis, aset-aset pendukung

serta informasi mengenai

permasalahan dan ancaman yang

berkaitan dengan sekuritas

informasi SIM akademik.

Bisnis Proses

Proses utama (

Primary Activity

) Berkaitan langsung dengan pelayanan

jasa yang diberikan MMT-ITS kepada para

stakeholders

-nya. Apabila terdapat gangguan terhadap

proses utama ini maka dampaknya akan sangat besar terhadap proses

pelayanan SIM akademik secara keseluruhan.

Proses penunjang (

Supporting Activity

)

merupakan aktivitas yang

bertujuan untuk membantu

terselenggaranya proses bisnis

utama.

Proses manajemen

merupakan proses yang berkaitan

langsung dengan proses penyusunan rencana, pengorganisasian dan

pengendalian sumber daya yang ada. Dalam proses manajemen ini terdapat kegiatan pengawasan atau monitoring dan evaluasi yang bertujuan untuk

membantu terselenggaranya proses bisnis utama.

Membuat Profil Ancaman berbasis Aset

Profil ancaman yang dibuat akan

mengidentifikasikan mengenai aset

penting, kebutuhan sekuritas, dan area kritis yang ada pada organisasi.

Membuat Profil Ancaman berbasis Aset

Identifikasi kebutuhan sekuritas yang

ada pada aset kritis didasarkan pada kerahasiaan, integritas dan

ketersediannya pada organisasi. Sedangkan identifikasi area kritis

didasarkan pada sumber ancaman yang ada pada aset kritis.

Tabel 4.2

Kebutuhan sekuritas aset kritis

Analisa Risiko.,

Terdapat kriteria ancaman risiko yang perlu dibuat prosedur pengendaliannya diantaranya adalah:

Risiko yang memiliki jumlah frekuensi

kemunculan yang tinggi.

Risiko yang bisa menyebabkan

kerusakan yang serius.

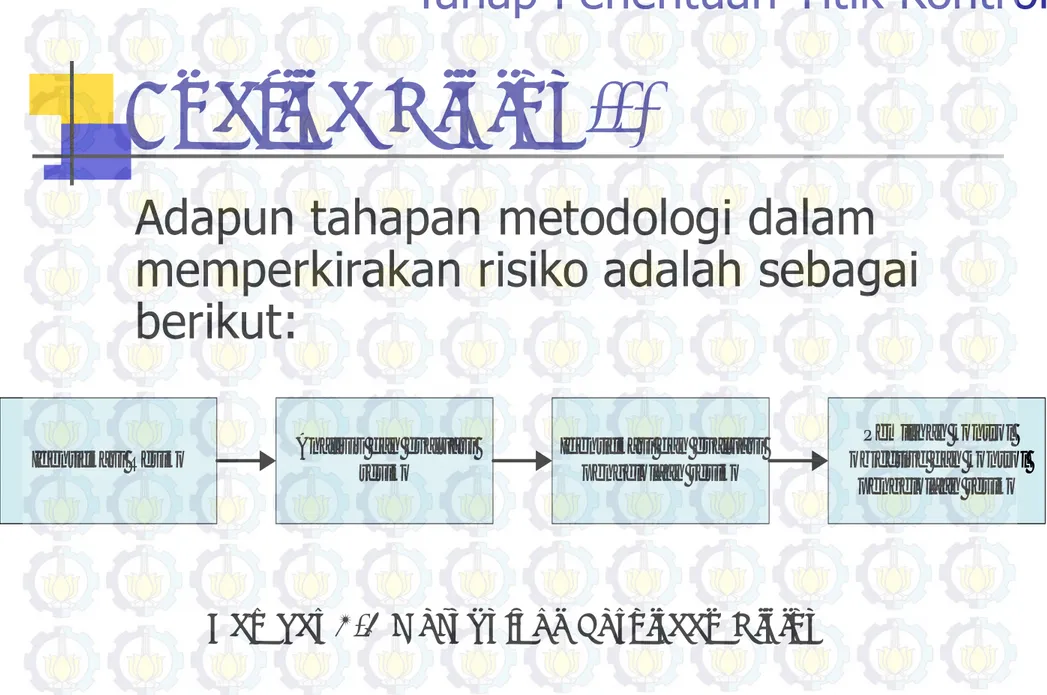

Tahap Penentuan Titik Kontrol

Analisa Risiko..,

Identifikasi Resiko Analisis dan evaluasi resiko

Identifikasi dan evaluasi pengelolaan resiko

Pemilihan kontrol objective dan kontrol

pengelolaan resiko

Gambar 4.3 Metodologi Perkiraan Risiko

Adapun tahapan metodologi dalam memperkirakan risiko adalah sebagai berikut:

Analisis dan Evaluasi Risiko

Analisis dan Evaluasi Risiko

Identifikasi dan Evaluasi

Pemilihan Pengelolaan Risiko

Menetapkan penanganan atau kontrol

yang tepat terhadap risiko yang terjadi.

Pencegahan risiko dengan pembuatan

prosedur dan pemilihan tujuan kontrol.

Menyerahkan penanganan risiko bisnis

pada pihak lain seperti asuransi untuk mengurangi dampak risikonya.

Pemilihan Tujuan Kontrol dan

Kontrol Pengelolaan Risiko

Tujuan kontrol yang digunakan adalah

hasil pemilihan tujuan kontrol pada Annex A ISO 27001:2005 yang

disesuaikan dengan ancaman risikonya.

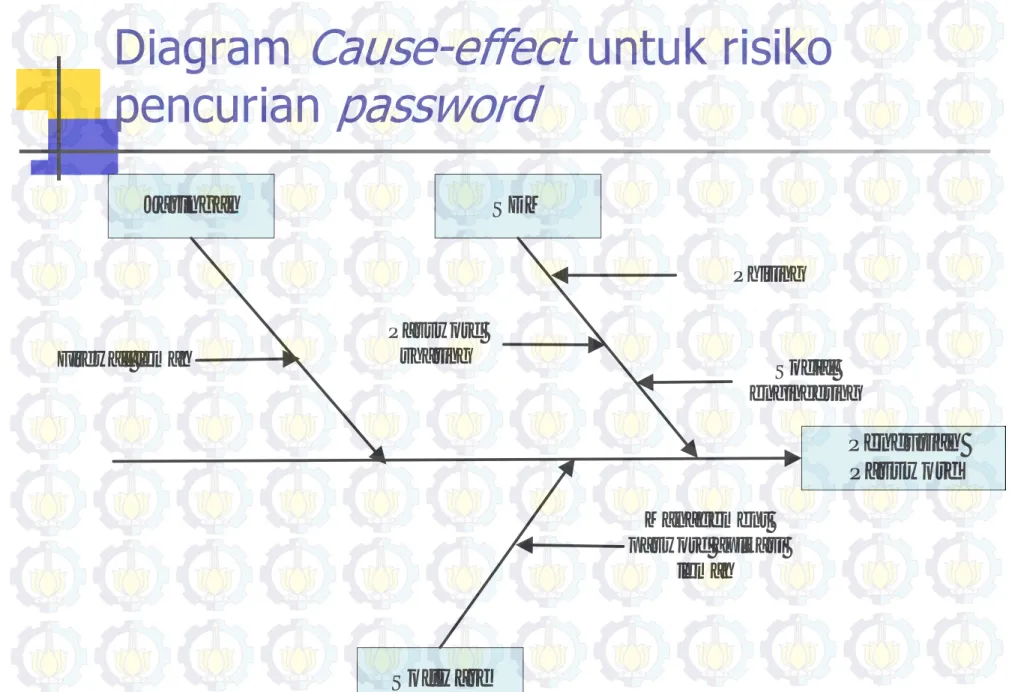

Disamping itu terdapat pembuatan

cause-effect

diagram yang bertujuan untuk mengetahui akar permasalahan dan penyebab terjadinya risiko.Diagram

Cause-effect

untuk risiko pencurianpassword

Pencurian Password Jaringan Software SDMFirewall lemah Social

engineering Management pasword aplikasi lemah Phising Password sharing

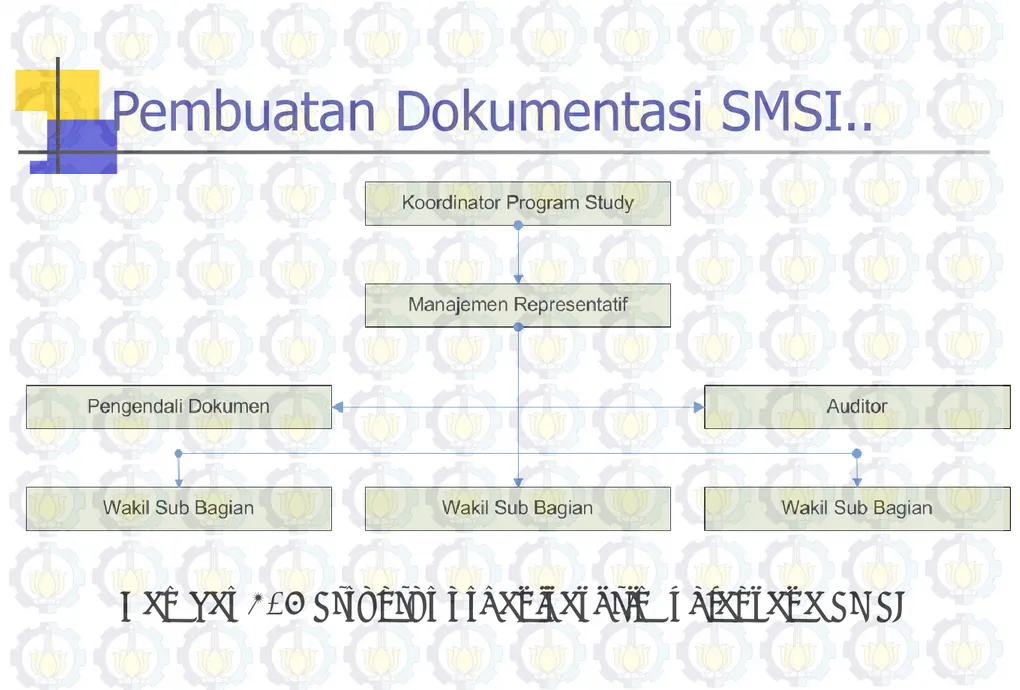

Sebelum melakukan pembuatan SMSI,

organisasi menunjuk dan membentuk tim pelaksana pembuatan SMSI. karena SMSI merupakan suatu sistem sekuritas yang penerapannya adalah tanggung

jawab semua pihak mulai dari kepala MMT-ITS sebagai pihak manajemen atas sampai dengan level yang paling bawah.

Pembuatan Dokumentasi SMSI..

Management Representative (MR) adalah orang yang ditunjuk oleh organisasi dan bertanggung jawab terhadap SMSI yang didokumentasikan. MR menjamin bahwa

dokumentasi SMSI telah dibuat dengan teknik yang benar dan sesuai dengan standar SMSI (ISO 27001:2005).

Auditor adalah pihak yang ditunjuk organisasi dan bertugas mengkoordinasi pelaksanaan

audit internal dari pelaksanaan SMSI.

Pengendali dokumen adalah seorang

yang memilisi tanggung jawab

mengendalikan seluruh dokumen sekuritas informasi MMT-ITS.

Bertugas dalam penerapan SMSI, mulai

dari mendistribusikan, menyimpan, memelihara, menarik dokumen,

menghancurkan dan memastikan

bahwa dokumen sekuritas informasi yang beredar adalah dokumen tersini.

Wakil sub bagian merupakan perwasilan

dari 3 sub bagian yang mengurusi SIM akademik dan bertindak sebagai pihak pelaksana pembuatan SMSI. Wakil sub bagian bertanggung jawab dalam

membuat dan membangun SMSI di lingkungan sub bagiannya masing-masing.

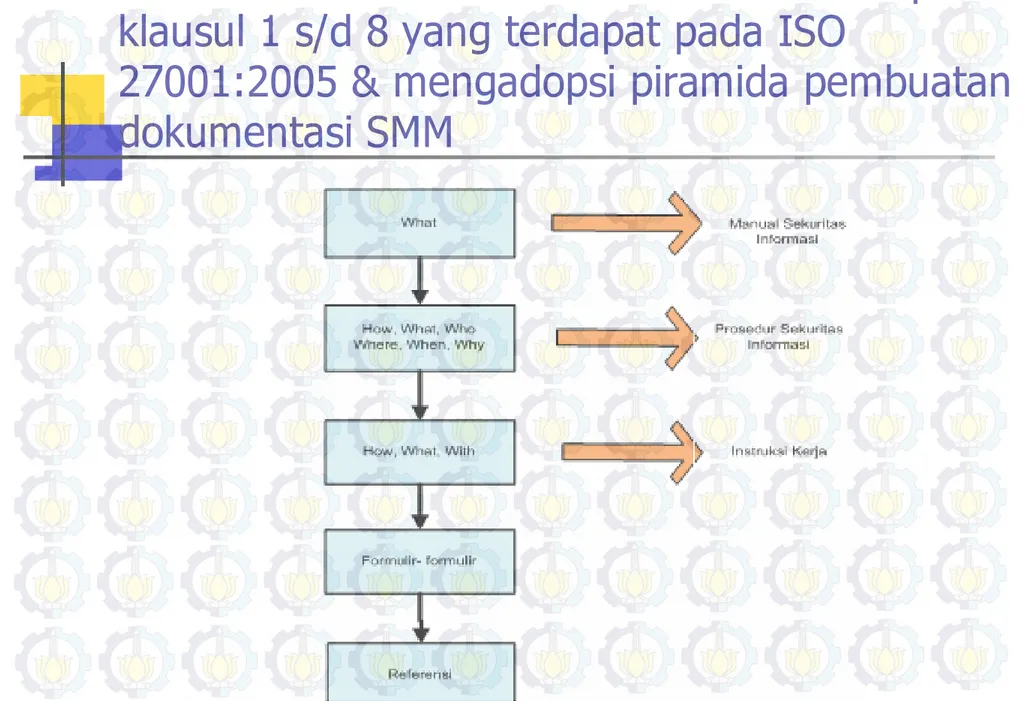

Pembuatan dokumentasi SMSI didasarkan pada klausul 1 s/d 8 yang terdapat pada ISO

27001:2005 & mengadopsi piramida pembuatan dokumentasi SMM

Pembuatan Dokumentasi SMSI

Pembuatan MSI bertujuan untuk

menerangkan setiap personil mengenai komitmen organisasi terhadap sekuritas

informasi. Manual Sekuritas ini memberikan pandangan kedepan mengenai kebijakan, tujuan Sekuritas informasi, sistem-sistem, prosedur dan metodologi pembuatan SMSI.

Terdapat 8 MSI dalam dokumentasi SMSI

yang akan dibuat untuk MMT-ITS

Pembuatan Dokumentasi SMSI

MSI PENDAHULUAN merujuk pada (MSI-01),

Manual ini berisi latar belakang

dibuatnya SMSI pada organisasi, serta siklus yang digunakan dalam proses pembuatan dan penerapan SMSI,

yaitu siklus Plan – Do – Check – Act

(PDCA), Visi Dan Misi serta beberapa sasaran MMT

Pembuatan Dokumentasi SMSI

PSI merupakan uraian atau urutan

pekerjaan yang mendukung MSI.

Dalam SMSI untuk MMT-ITS ini

terdapat 2 tipe prosedur yaitu prosedur yang mendukung

operasional dari pihak manajemen dan prosedur untuk kegiatan teknis

operasional.

Pembuatan Dokumentasi SMSI

PSI PENGENDALIAN DOKUMEN merujuk pada (PSI–MR–01)

Prosedur ini berisi mengenai

tujuan,

ruang lingkup, standar yang berlaku,

indikator kinerja / kriteria

keberhasilan, rincian prosedur, definisi

& daftar singkatan,

dan dibuat untuk mengendalikan seluruh dokumensekuritas informasi yang dipergunakan dalam penerapan SMSI.

Pembuatan Prosedur Sekuritas Informasi (PSI)

Pembuatan Dokumentasi SMSI

PSI PENGAMANAN PASSWORD merujuk pada (PSI-MR-05)

Prosedur ini berisi mengenai

tujuan,

ruang lingkup, standar yang berlaku,

indikator kinerja / kriteria

keberhasilan, rincian prosedur,catatan

/ rekaman sekuritas informasi

danpengamanan

password

muncul akibat identifikasi risiko yang mendapatiancaman pencurian

password

menempati level tinggi.Pembuatan Prosedur Sekuritas Informasi (PSI)

Pembuatan Dokumentasi SMSI

Instruksi kerja ini berisi mengenai

tujuan,instruksi kerja,catatan/rekaman

sekuritas informasi

dan dibuat sebagai arahan dan petunjuk pelaksana bagi pelaksana teknis. Instruksi kerjadibuat secara sederhana, praktis dan mudah untuk dipahami.

Pembuatan Dokumentasi SMSI

IK PEMBUATAN PASSWORD merujuk pada (IK-ADM-01)

Instruksi ini dibuat untuk menerapkan

manajemen

password

yang baik sehingga dapat menghasilkanpassword

yangberkualitas dan tidak mudah ditebak sehingga fungsi dari

password

sendiri sebagai autentifikasi dapat tercapai. Hal ini mutlak diperlukan karena pasword

merupakan sistem yang akan memastikan bahwa benar-benar pemilik saja yang

diperkenankan masuk ke dalamnya.

Pembuatan Dokumentasi SMSI

DAFTAR DOKUMEN EKSTERNAL merujuk pada (FM–MR–01)

Merupakan daftar yang berisi

dokumen-dokumen eksternal yang mendukung pengimplementasian SMSI.

Formulir ini memudahkan pengguna

untuk melihat dan melakukan

penelusuran dokumen eksternal, karena mengandung data historis dokumen.

Pembuatan Dokumentasi SMSI

Referensi berisi dokumen-dokumen

pelengkap yang dibutuhkan dalam

pembangunan SMSI. Semua referensi ini mengacu pada manual Sekuritas informasi dan prosedur Sekuritas informasi.

Demikian adalah referensi yang akan dibuat dalam dokumentasi SMSI untuk MMT-ITS

Pembuatan Dokumentasi SMSI

KEBIJAKAN SEKURITAS INFORMASI merujuk pada (RF-MR-04)

Kebijakan sekuritas informasi yang

tercantum dalam dokumen SMSI ini hanya berupa pernyataan saja. Oleh Karena MMT-ITS belum memiliki kebijakan sekuritas

informasi maka perencanaan pembuatan SMSI ditinjau secara umum dengan

menyesuaikannya terhadap persyaratan klausul ISO 27001:2005.

Pembuatan Dokumentasi SMSI

Dokumentasi SMSI yang telah dibuat harus

dilakukan verifikasi terhadap persyaratan kelengkapan dokumen yang terdapat pada ISO 27001:2005.

Hal ini dikarenakan persyaratan

dokumentasi yang harus ada dalam

pembangunan SMSI terdapat pada klausul 4.3.1 ISO 27001:2005.

Pembuatan Dokumentasi SMSI

Pembuatan Dokumentasi SMSI

Pembuatan Dokumentasi SMSI

Kesimpulan

Penggambaran proses bisnis SIM-Akademik

MMT - ITS didasarkan pada deskripsi pekerjaan

(job description) bagian Pendidikan dan

Kerjasama. Proses bisnis digambarkan menjadi proses utama, penunjang dan manajemen

Identifikasi risiko pada proses bisnis dan aset dilakukan dengan mengidentifikasi risiko yang mungkin muncul pada aset-aset yang berkaitan dengan aplikasi SIM akademik serta kelemahan yang mengancam terjadinya risiko. Identifikasi ini akan diukur dan dinilai dengan kriteria

Kesimpulan

Pembuatan dokumentasi SMSI

mengadopsi tata cara pendokumentasian SMM dengan melakukan beberapa

penyesuaian terhadap ISO 27001:2005. Struktur atau tahapan pembuatan SMSI

Pembuatan dokumentasi SMSI

menghasilkan usulan Manual Sekuritas Informasi, Prosedur Sekuritas Informasi, Instruksi Kerja, Referensi serta formulir dan rekaman.

Saran

Pembuatan SMSI MMT-ITS ini hanya berupa

usulan mencakup proses SIM-Akademik saja, oleh karena itu diharapkan dalam

pengembangan kedepan dapat dilengkapi

dengan proses-proses yang lain yang terjadi di MMT-ITS.

SMSI MMT-ITS yang dibuat adalah

berdasarkan ISO 27001:2005 yang hanya berbasiskan kontrol. Untuk pengembangan selanjutnya diharapkan dapat dibuat SMSI dengan standar yang lain misalnya ITIL dan

DAFTAR PUSTAKA

1. Jacquelin Bisson, CISSP (Analis Keamanan Informasi, Callio Technologies) & René Saint-Germain (Direktur

Utama, Callio Technologies), Mengimplementasi kebijakan keamanan dengan standar BS7799 /ISO17799 untuk pendekatan terhadap informasi keamanan yang lebih baik, White Paper, http://202.57.1.181/~download/linux_

opensource/artikel+tutorial/ general_tutorials/wp_iso_id.pdf

2. Syafrizal, Melvin. 2008. Information Security Management Sistem (ISMS) Menggunakan ISO/IEC 27001:2005.

STIMIK AMIKOM YOGYAKARTA.

3. Whitmann, E. M dan Mattord, J.H. 2006. Management of Information System. Course Technology.

4. PMII Komisariat UNDIP. Pengertian Kebijakan <

http://pmiikomundip.wordpress.com/2008/06/06/kebijakan-dan-kemiskinan/>

5. NIST SP 800-53, Revision 1, “Recommended Security Controls for Federal Information Systems”. 2006.

6. Plasma media. Keamanan Informasi.<http://www.plasmedia.com/secpolicy.htm>

7. Wikipedia. Keamanan Informasi <http://id.wikipedia.org/wiki/Keamanan informasi> [8 Oktober 2008 jam 13.05

WIB]

8. Ferdinand Aruan (2003), Tugas Keamanan Jaringan Informasi (Dosen. Dr. Budi Rahardjo) Tinjauan Terhadap

ISO 17799 - Program Magister Teknik Elektro Bidang Khusus Teknologi Informasi ITB

9. Wikipedia. July 2009. Pengertian PDCA, <http://id.wikipedia.org/wiki/PDCA>

10. ISO/IEC 27001:2005, Information technology-Security techniques-Information security management

system-Requirements. 15 Oktober 2005

11. Ismiatin, Rahayu, D.D, dkk. Januari 2009. Analisis Risiko Proyek Perusahaan. <

http://www.scribd.com/doc/11100389/Analisis-Resiko-Proyek-an>

12. Brever, D & Nash, M. 2005. the Similarity between ISO 9001 and BS 7799-2.

13. Holil, A. 2007. “Pengungkapan kebutuhan”, bahan ajar mata kuliah analisis desain dan sistem informasi.

14. Brever, D & Nash, M. 2005. the Similarity between ISO 9001 and BS 7799-2.

15. Wikipedia. Mei 2008. Information Technology Infrastructure Library, URL:http://en.wikipedia.org/wiki/

Information_Technology_Infrastructure_Library

16. Wikipedia. Juni 2009. COBIT,

17. URL:http://id.wikipedia.org/wiki/COBIT.htm.

18. Jaya Ari, Made. Juni 2008. Pengenalan identifikasi risiko,

![Gambar 2.2 Model PDCA [10]](https://thumb-ap.123doks.com/thumbv2/123dok/4608001.3363970/16.1080.30.1056.57.751/gambar-model-pdca.webp)