2 1. Pendahuluan

Snort adalah sebuah software ringkas yang sangat berguna untuk mengamati

aktivitas dalam suatu jaringan komputer [1]. Snort dapat digunakan sebagai suatu

Network Intrusion Detection System (NIDS) yang berskala ringan (lightweight),

dan software ini menggunakan sistem peraturan-peraturan (rules system) yang

relatif mudah dipelajari untuk melakukan deteksi dan pencatatan (logging)

terhadap berbagai macam serangan terhadap jaringan komputer [2]. Dengan

membuat berbagai rules untuk mendeteksi ciri-ciri khas (signature) dari berbagai

macam serangan, maka Snort dapat mendeteksi dan melakukan logging terhadap

serangan-serangan tersebut. Snort memiliki bahasa pembuatan rules yang relatif

mudah dipelajari dan fleksibel. Pembuatan rule memiliki beberapa bagian yaitu

rule header dan rule option. Penambahan rules pada Snort dimungkinkan jika

diketahui adanya signature atau menggunakan kata kunci tertentu. Sedangkan

Honeyweb merupakan salah satu varian Honeypot, dianggap optimal dalam

masalah yang ada tentang serangan web. Honeyweb adalah tipuan berbasis

webserver seperti program yang dapat digunakan sebagai server mandiri atau

bersama dengan Honeyd untuk menyediakan permintaan berbasis http spoofing

dan halaman web. Honeyweb terbagi dalam 3 bagian yaitu the front-end, business

layer, dan sebuah back-end. Untuk itu, demi mendapatkan pengoptimalan dan

rekomendasi dari penelitian pada Tabel 1 kolom 1 perlu diadakannya penelitian

tentang penggabungan kedua IDS ini.

Pendeteksian segala sesuatu yang akan mengancam webserver merupakan

isu penting yang saat ini sedang dicari solusinya. Banyak cara yang dapat

ditempuh untuk melakukan pengamanan webserver, salah satunya yaitu

menggunakan sistem pendeteksi serangan (IDS). Salah satu IDS yang sering

digunakan melakukan pencegahan atas serangan yang akan dilakukan oleh

seorang hacker / cracker yaitu honeypot. Honeypot sendiri sistem atau komputer

yang sengaja “dikorbankan” untuk menjadi target serangan dari hacker. Salah satu

jenis honeypot yang bekerja untuk memberikan simulasi pada webserver yaitu

honeyweb. Diharapkan IDS ini dapat meminimalisir serangan yang dilakukan oleh

hacker/cracker terhadap webserver dengan menggunakan sistem yang lebih

fleksibel untuk pengumpulan data terdistribusi dan pelaporan berbasis web.

Penelitian mengenai pengamanan jaringan menggunakan Snort[1], honeyd[2],

honeypot honeyd[3], dan honeyware[4] juga telah dilakukan dan menghasilkan

keamanan jaringan yang baik, akan tetapi masih ada kekurangan yang bisa dititipi pada penelitian ini.

Snort dengan rulesnya tersedia cukup banyak dan didukung oleh komunitas

open source, menjadi IDS yang cukup efektif dalam mendeteksi serangan pada

jaringan komputer, namun Snort tidak begitu baik dalam mendeteksi serangan

pada webserver, beberapa signature serangan web tergolong serangan-serangan

lama [5]. Sedangkan honeyweb sendiri yang merupakan honeypot dibidang web

lebih bisa mendeteksi penyerangan yang ditujukan pada webserver dan akan

dicatat dalam sebuah file log[2]. Sehingga dapat menjadi pelengkap IDS Snort

3

Snort dan Honeyweb masing-masing mempunyai kelebihan dalam

mendeteksi serangan. Berdasarkan keunggulan masing-masing dan analisa

performa yang lebih baik pada saat kedua IDS tersebut digabungkan diharapkan

serangan-serangan baru ini dapat dipelajari oleh administrator jaringan untuk pengamanan yang lebih baik lagi melalui pengidentifikasian kemungkinan serangan yang belum pernah diterima.

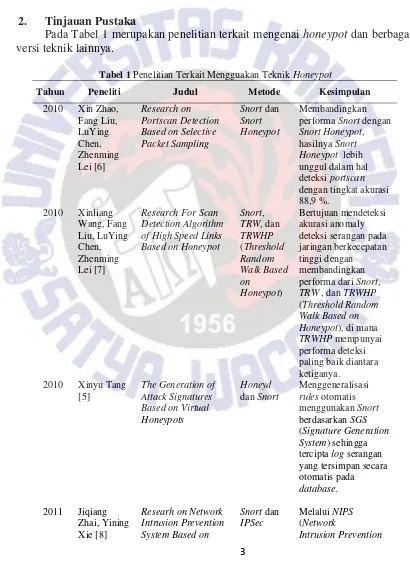

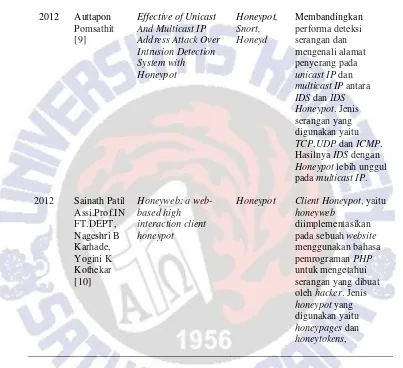

2. Tinjauan Pustaka

Pada Tabel 1 merupakan penelitian terkait mengenai honeypot dan berbagai

versi teknik lainnya.

Tabel 1 Penelitian Terkait Mengguakan Teknik Honeypot

Tahun Peneliti Judul Metode Kesimpulan

2010 Xin Zhao, Based on Selective Packet Sampling

Snort dan

Snort Honeypot

Membandingkan performa Snort dengan

Snort Honeypot, hasilnya Snort Honeypot lebih unggul dalam hal deteksi portscan

dengan tingkat akurasi 88,9 %.

2010 Xinliang Wang, Fang Liu, LuYing Chen, Zhenming Lei [7]

Research For Scan Detection Algorithm of High Speed Links Based on Honeypot

Snort, deteksi serangan pada jaringan berkecepatan tinggi dengan membandingkan performa dari Snort,

TRW , dan TRWHP

(Threshold Random Walk Based on Honeypot), di mana

TRWHP mempunyai performa deteksi paling baik diantara ketiganya.

2010 Xinyu Tang [5]

The Generation of Attack Signatures Based on Virtual Honeypots

Honeyd

dan Snort

Menggeneralisasi

rules otomatis menggunakan Snort

berdasarkan SGS

(Signature Generation System) sehingga tercipta log serangan yang tersimpan secara otomatis pada

database.

2011 Jiqiang Zhai, Yining Xie [8]

Researh on Network Intrusion Prevention System Based on

Snort dan

IPSec

Melalui NIPS

(Network

4

Snort System) pada OS

Windows, SNORT dan

IPSec difungsikan unutk menyaring serangan dan paket data berbahaya pada jaringan.

2012 Auttapon Pomsathit [9]

Effective of Unicast And Multicast IP Address Attack Over Intrusion Detection

multicast IP antara

IDS dan IDS Honeypot. Jenis serangan yang digunakan yaitu

TCP,UDP dan ICMP. Hasilnya IDS dengan

Honeypot lebih unggul pada multicast IP.

2012 Sainath Patil Assi.Prof.IN

Honeypot Client Honeypot, yaitu

honeyweb

diimplementasikan pada sebuah website

menggunakan bahasa pemrograman PHP

untuk mengetahui serangan yang dibuat oleh hacker. Jenis

honeypot yang digunakan yaitu

honeypages dan

honeytokens,

Perbedaan penelitian ini dengan penelitian pada Tabel 1 yaitu menggunakan

honeyweb dan snort, dimana honeyweb mempunyai fungi mendeteksi serangan

pada jaringan komputer melalui simulasi webserver dan snort merupakan IDS

untuk mendeteksi serangan secara otomatis, dapat menangkap serangan berbahaya

(malicious attack) dan mempunyai fitur database yaitu log serangan.

Honeyweb melakukan beberapa pengecekan terhadap permintaan palsu dan

mengirimkan kembali halaman web tiruan yang seolah itu adalah web asli yang

spesifik pada permintaan palsu. Serangan yang terdeteksi disimpan dalam file log

milik honeyweb sebagai sebuah newsigs.txt dan HW-log.txt.

Dalam perkembangannya, honeypot digabungkan dengan script atau teknik

lain diantaranya Snort, Threshold Random Walk (TRW) dan IPSec seperti pada

Tabel 1. Snort merupakan sebuah aplikasi ataupun software yang bersifat

5

bebas secara gratis, dan kode sumber (source code) untuk Snort juga bisa

didapatkan dan dimodifikasi sendiri. Snort merupakan IDS yang digunakan untuk

mengamati aktivitas dalam suatu jaringan komputer dan digunakan sebagai suatu

Network Intrusion Detection System (NIDS) yang berskala ringan (lightweight),

dan software ini menggunakan sistem peraturan-peraturan (rules system) yang

relatif mudah dipelajari untuk melakukan deteksi dan pencatatan (logging)

terhadap berbagai macam serangan terhadap jaringan komputer[6].

Sedangkan untuk struktur penulisan rules Snort. Semua aturan

menggunakan dua bagian logis seperti yang dijelaskan pada Gambar 1.

Gambar 1 Struktur Penulisan Rules Snort [1]

Rule header berisi informasi tentang aturan dan tindakan apa yang

dibutuhkan. Hal ini juga berisi bagaimana memelihara kecocokan aturan terhadap

paket data. Struktur penulisan pada rule header Snort berisi Action, Protocol,

Address, Port, Direction, Address, Port [1].

Rule options berisi pesan peringatan dan informasi tentang bagian mana

dari paket harus digunakan untuk generate alert dan bagian yang berisi kriteria

tambahan untuk pencocokan aturan terhadap paket data. Sebuah aturan dapat mendeteksi satu jenis atau beberapa jenis kegiatan intrusi. Aturan ini harus

berlaku untuk segala signature serangan [1].

Rule options mengikuti rule header dan dan terdapat di dalam kurung dan

dipisahkan oleh titik koma. Jika menggunakan beberapa pilihan, pilihan ini

membentuk logika AND. Tindakan di rule header adalah dipanggil hanya ketika

semua kriteria dalam pilihan yang benar. Bisa juga digunakan seperti msg dan

TTL dalam contoh aturan sebelumnya. Semua options ditentukan oleh kata kunci.

beberapa rule options juga mengandung argumen [1]. Pada penelitian ini semua

pembuatan rule pada rule options menggunakan uricontent.

Penentuan keyword sid digunakan sebagai uniquely identify dalam rules

snort. Informasi ini mempermudah melakukan pengenalan dan digunakan sebagai

penambahan snort id. Output plugins dan log serangan dapat menggunakan sid

untuk mempermudah mengidentifikasi serangan. Ada beberapa aturan yang

digunakan sebagai penentuan sid ini. Seperti penggunaan rentang angka <100

digunakan untuk dicadangkan untuk penggunaan kedepannya. Rentang 100

hingga 999.999 disediakan untuk penentuan dari distributor snort. Sedangkan

1.000.000 keatas disediakan bagi rule local atau bagi siapa pun yang ingin

6

mengikuti aturan yang telah ada, diatas 1.000.000 untuk penentuan sid rule baru

karena masih dalam taraf pengembangan.

Gambar 2 Skema Modul Operasi pada Snort [8]

Pada Gambar 2 ini merupakan salah satu gambaran skema penggunaan snort

pada pengamanan jaringan. Seluruh paket yang lewat akan masuk ke sistem

pertahanan snort untuk dideteksi lebih lanjut. Pada proses deteksi ini akan

ditentukan apakah paket yang lewat merupakan serangan atau paket yang aman. Jika paket yang aman, maka paket ini akan dapat diteruskan. jika tidak aman,

snort akan memberi peringatan dengan membuat pemberitahuan terdapat paket

yang tidak aman dan dianggap sebuah serangan. Snort juga akan mengidentifikasi

dari mana paket ini dikirim dan akan menyaring melalui IP penyerang sedangkan

paketnya akan ditolak untuk melewati jaringan kita. Akan tetapi penyaringan IP

akan dibuang saat snort mati atau saat sistem restart dan akan proses berulang

jika snort diaktifkan kembali.

Untuk menjalankan snort pada sniffer mode tidak sulit, beberapa contoh

perintah sederhana terdapat pada Kode Program 1.

Kode Program 1

7

Dengan menambahkan beberapa switch –v, -d, -e akan menghasilkan

beberapa keluaran yang berbeda, yaitu -v, untuk melihat header TCP/IP paket

yang lewat. -d, untuk melihat isi paket, sedangkan -e, untuk melihat paket header

link layer seperti ethernet header. Sedangkan perintah yang digunakan untuk

mencatat paket antara lain terdapat pada Kode Program 2.

Kode Program 2

./snort –dev –l ./log

./snort –dev –l ./log –h 192.168.0.0/24 ./snort –dev –l ./log –b

Perintah yang paling penting untuk membuat log paket yang lewat adalah-l

./log yang menentukan bahwa paket yang lewat akan dicatat ke file ./log.

3. Metode dan Perancangan Sistem

Penelitian yang dilakukan, diselesaikan melalui tahapan penelitian yang terbagi dalam lima tahapan, yaitu: (1) Pengumpulan data, (2) Analisa kebutuhan, (3) Perancangan Modifikasi dan Pembuatan Program, (4) Evaluasi, (5) Penulisan Laporan.

Pengumpulan Data

Analisa Kebutuhan

Perancangan Modifikasi dan Pembuatan Program

Evaluasi

Penulisan Laporan

Gambar 3 Tahapan Penelitian [11]

Tahapan penelitian pada Gambar 3, dapat dijelaskan sebagai berikut:(1) Tahap pertama pengumpulan data yaitu, melakukan pengumpulan terhadap data dari jurnal-jurnal terkait, buku, serta sumber mengenai pembahasan terkait penelitian tersebut; (2)Tahap kedua analisa kebutuhan yaitu, melakukan analisa mengenai kebutuhan apa saja yang dibutuhkan dalam perancangan modifikasi ini;

(3)Tahap ketiga perancangan meliputi pembuatan flowchart untuk pengambilan

8

hingga akhir ke dalam tulisan, yang nantinya akan menjadi laporan hasil penelitian.

Permintaan Akses Mulai

Cek IP Bukan Penyerang

Penyerang

Tampilkan Pesan

Selesai

Selesai Selesai

Memuat IP.txt

Run Honeyweb

Y

T

T

Y Identifikasi Serangan

Membuat Signature Terdapat Serangan

Tampilkan Web asli

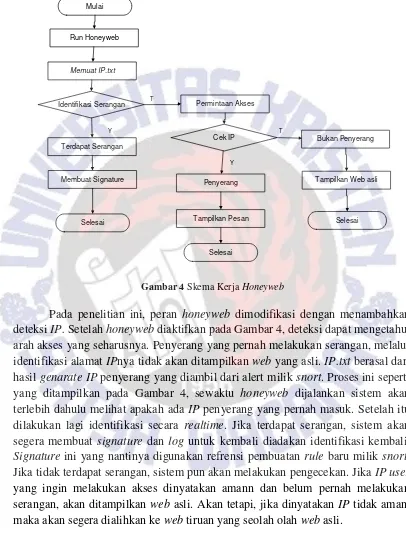

Gambar 4 Skema Kerja Honeyweb

Pada penelitian ini, peran honeyweb dimodifikasi dengan menambahkan

deteksi IP. Setelah honeyweb diaktifkan pada Gambar 4, deteksi dapat mengetahui

arah akses yang seharusnya. Penyerang yang pernah melakukan serangan, melalui

identifikasi alamat IPnya tidak akan ditampilkan web yang asli. IP.txt berasal dari

hasil genarateIP penyerang yang diambil dari alert milik snort. Proses ini seperti

yang ditampilkan pada Gambar 4, sewaktu honeyweb dijalankan sistem akan

terlebih dahulu melihat apakah ada IP penyerang yang pernah masuk. Setelah itu

dilakukan lagi identifikasi secara realtime. Jika terdapat serangan, sistem akan

segera membuat signature dan log untuk kembali diadakan identifikasi kembali.

Signature ini yang nantinya digunakan refrensi pembuatan rule baru milik snort.

Jika tidak terdapat serangan, sistem pun akan melakukan pengecekan. Jika IPuser

yang ingin melakukan akses dinyatakan amann dan belum pernah melakukan

serangan, akan ditampilkan web asli. Akan tetapi, jika dinyatakan IP tidak aman,

9

Tidak ada Serangan Identifikasi Rule Snort yang Ada Mulai

Mengambil Signature Milik Honeyweb

Membuat Rule Baru pada Snort

Selesai Aktifkan Snort

Run Aautorule.pl

Buat List IP di IP.txt untuk Honeyweb

Y

T

Identifikasi Serangan

Catat alert dan log

Terdapat Serangan

Ada

Rule

Tidak Ada

Rule

Bukan Serangan Memuat Rules Snort

Selesai

Restart Snort

Y

Restart Snort Simpan baru.rules

Selesai

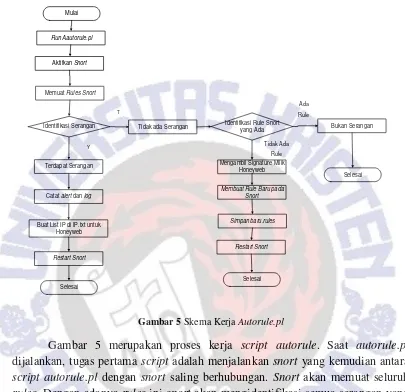

Gambar 5 Skema Kerja Autorule.pl

Gambar 5 merupakan proses kerja script autorule. Saat autorule.pl

dijalankan, tugas pertama script adalah menjalankan snort yang kemudian antara

script autorule.pl dengan snort saling berhubungan. Snort akan memuat seluruh

rules. Dengan adanya rules ini snort akan mengidentifikasi semua serangan yang

sudah diindikasikan didalamnya. Jika snort mengidentifikasi terdapat serangan

maka secara otomatis akan dibuatkan peringatan (alert) untuk admin. Melalui

alert ini memungkinkan bagi autorule.pl untuk menambahkan ip.txt yang

digunakan pada Gambar 4. Jika snort mendeteksi bahwa paket yang lewat bukan

sebuah serangan, autorule.pl membandingkan apakah honeyweb menganggap

paket itu berupa serangan atau tidak. Apabila honeyweb mengatakan bahwa itu

sebuah serangan sedangkan snort tidak, hal ini menerangkan bahwa rule yang

dibutuhkan pada snort belum tersedia. autorule.pl akan mengambil signature

milik honeyweb yang akan diolah menjadi rule baru untuk snort dengan metode

yang diterangkan pada Gambar 6. Setelah itu rule baru yang tercipta akan

tersimpan pada baru.rule. rule baru ini selanjutnya akan aktif jika baru.rule sudah

diikutkan dan diaktifkan dalam daftar rule yang akan digunakan pada snort.conf.

10

honeyweb dan snort sama-sama mendeteksi paket itu bukan serangan maka proses

scan dihentikan dan paket dibiarkan berjalan.

Mulai

Selesai

SID ditentukan dan dimasukkan dalam variabel “SID” yang telah dibuat pada autorule.pl Membuat Signature dengan mengambil isi newsigs.txt setelah

format “:/”

Rule Header Berbentuk Alert dengan Memasukkan Format Manual Sebagai Alert, HTTP Server, HTTP port

Rule Options Menggunakan Uricontent dengan Mengambil Isi dari signature newsigs.txt yang Telah Dibuat dan Dimasukkan

Pada Format Pembuatan Rule

Disimpan secara otomatis oleh Autorule di baru.rule Milik Snort

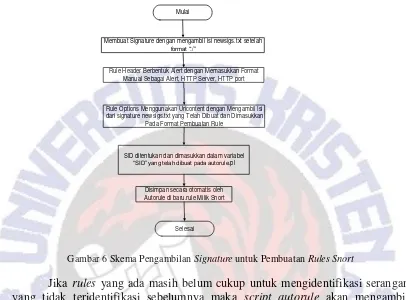

Gambar 6 Skema Pengambilan Signature untuk Pembuatan Rules Snort

Jika rules yang ada masih belum cukup untuk mengidentifikasi serangan

yang tidak teridentifikasi sebelumnya maka script autorule akan mengambil

signature milik honeyweb untuk referensi pembuatan rule baru dan nantinya akan

disimpan pada baru.rules. sedangkan proses pengambilan signature untuk

pembuatan rules snort diterangkan pada Gambar 6 dimana script akan mengambil

isi yang ada pada newsigs.txt yang ada pada folder log honeyweb. Jika newsigs

dibuka, terdapat format “:/”, setelah format inilah yang akan diambil dijadikan

signature. Kemudian tahap kedua untuk penentuan rule header, penentuan header

ini diatur secara langsung di autorule.pl. Tahap ketiga adalah penentuan rule

option. Isi dari rule option ini merupakan pesan yang akan ditampilkan di alert, isi

yang digunakan untuk refrensi identifikasi serangan menggunakan uricontent, dan

beberapa keterangan penunjang. Proses penambahan isi rule option, setelah

signature diambil, isi dari signature ini akan segera dimuat dan akan ditempatkan

dalam isi uricontent sekaligus ditempatkan msg yang nantinya yang akan

ditampilkan di alert. Kemudian untuk penentuan sid juga sudah ditentukan

langsung oleh script autorule. Penentuan dari sid sendiri mengikuti dari aturan

yang sudah ditentukan dan disampaikan oleh manual snort [12] yakni

menggunakan angka diatas 1.000.000. Setelah semua bagian rule baru ini

11

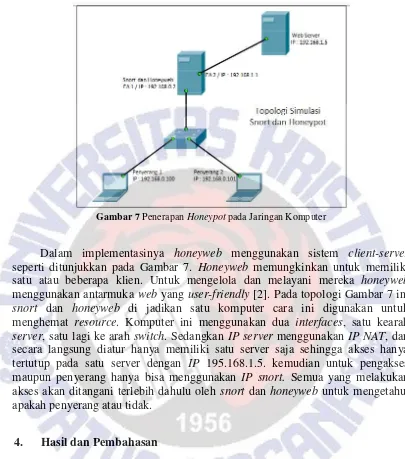

Gambar 7 Penerapan Honeypot pada Jaringan Komputer

Dalam implementasinya honeyweb menggunakan sistem client-server

seperti ditunjukkan pada Gambar 7. Honeyweb memungkinkan untuk memiliki

satu atau beberapa klien. Untuk mengelola dan melayani mereka honeyweb

menggunakan antarmuka web yang user-friendly [2]. Pada topologi Gambar 7 ini

snort dan honeyweb di jadikan satu komputer cara ini digunakan untuk

menghemat resource. Komputer ini menggunakan dua interfaces, satu kearah

server, satu lagi ke arah switch. Sedangkan IP server menggunakan IP NAT, dan

secara langsung diatur hanya memiliki satu server saja sehingga akses hanya

tertutup pada satu server dengan IP 195.168.1.5. kemudian untuk pengakses

maupun penyerang hanya bisa menggunakan IP snort. Semua yang melakukan

akses akan ditangani terlebih dahulu oleh snort dan honeyweb untuk mengetahui

apakah penyerang atau tidak.

4. Hasil dan Pembahasan

Bagian ini membahas implementasi penggabungan Honeyweb dan Snort

pada proses pengamanan jaringan. Beberapa keterangan mengenai penggunaan aplikasi pada peneltian ini antara lain adalah Aplikasi pengamanan data

menggunakan dua buah teknik yaitu Snort dan Honeyweb, fungsi kedua teknik ini

yaitu berbagi informasi mengenai serangan pada data, sehingga data yang telah

dipantau dapat terjamin keamanannya. Pada Honeyweb digunakan bahasa

pemrograman python, sedangkan untuk mengintegrasikan kemampuan yang

dimiliki oleh Snort dan Honeyweb maka digunakan bahasa pemrograman perl.

Sharing pengetahuan antara Snort dan Honeyweb dapat dilihat pada autorule.pl.

Implementasi Honeyweb dilakukan menggunakan browser.

Berikut ini merupakan implementasi penggabungan Honeyweb dan Snort

12

Mula-mula, jalankan Honeyweb-Auto-v5.py (honeyweb telah dimodifikasi

dari code aslinya) dengan perintah python honeyweb-auto-v5.py pada jendela

terminal yang berfungsi membuka akses pada Honeyweb, sehingga muncul

tampilan sebagai Gambar 8.

Gambar 8 Tampilan Awal Running Honeyweb

Gambar 9 Tampilan Awal Web Asli

Pada saat honeyweb dijalankan, dan terdapat permintaan dari pengguna.

Terlebih dahulu dilakukan pengecekan dan analisa dari file ip.txt tidak terdapat

data IP yang pernah melakukan serangan ke server. Jika tidak atau belum terdapat

serangan akan muncul yang tertera pada Gambar 9 merupakan tampilan fileindex

sebagai web asli yang dibelokkan dari script honeyweb yang telah dimodifikasi.

13

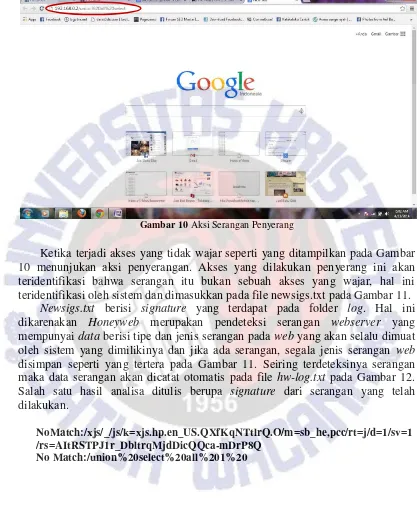

Gambar 10 Aksi Serangan Penyerang

Ketika terjadi akses yang tidak wajar seperti yang ditampilkan pada Gambar 10 menunjukan aksi penyerangan. Akses yang dilakukan penyerang ini akan teridentifikasi bahwa serangan itu bukan sebuah akses yang wajar, hal ini teridentifikasi oleh sistem dan dimasukkan pada file newsigs.txt pada Gambar 11.

Newsigs.txt berisi signature yang terdapat pada folder log. Hal ini

dikarenakan Honeyweb merupakan pendeteksi serangan webserver yang

mempunyai data berisi tipe dan jenis serangan pada web yang akan selalu dimuat

oleh sistem yang dimilikinya dan jika ada serangan, segala jenis serangan web

disimpan seperti yang tertera pada Gambar 11. Seiring terdeteksinya serangan

maka data serangan akan dicatat otomatis pada file hw-log.txt pada Gambar 12.

Salah satu hasil analisa ditulis berupa signature dari serangan yang telah

dilakukan.

NoMatch:/xjs/_/js/k=xjs.hp.en_US.QXfKqNTtlrQ.O/m=sb_he,pcc/rt=j/d=1/sv=1 /rs=AItRSTPJ1r_DbltrqMjdDicQQca-mDrP8Q

14

Gambar 11 Tampilan Signature pada File Log Newsigs.txt

Signature ini merupakan salah satu bukti kerja Honeyweb. Signature

merupakan cara untuk mendetesi adanya serangan baru yang terdeteksi oleh

Honeyweb. Pada Gambar 11, syntax pada lingkaran merah merupakan syntax

signature yang digunakan untuk menggeneratebaru.rules pada rules milik Snort.

Signature inilah yang nantinya digunakan sebagai bahan pembuat rule baru untuk

Snort seperti yang dijelaskan pada Gambar 6.

15

Pada Gambar 12, kemungkinan serangan-serangan yang masuk pada

honeyweb akan tercatat pada file ini, sehingga file log ini digunakan sebagai acuan

berbagi pengetahuan (knowlegde) bagi kedua IDS Honeyweb dan snort dengan

bantuan file autorule.pl.

Alur kerja dari script autorule.pl adalah menjalankan snort, dimana setiap

kurun waktu tertentu akan menghentikan aktivitas dan memuat kembali sehingga

rules baru dapat termuat dan membaca log serangan honeyweb melalui file

/Honeyweb/log/newsigs.txt.

Gambar 13 Rules Baru pada Snort

Melalui tampilan file yang dipaparkan pada Gambar 13, dapat diperoleh kemungkinan identifikasi serangan, kemudian dari beberapa jenis serangan yang

ada, maka diciptakan file baru.rules yang terdapat pada folder

/etc/snort/rules/baru.rules. Rules ini berisi kemungkinan serangan yang belum

pernah diterima server sebelumnya. Berkat script autorule.pl maka honeyweb

sudah berbagi pengetahuannya dengan snort. Setelah dijalankan kembali, rules

baru ini akan dimuat oleh Snort. Kemudian, Honeyweb selanjutnya membaca log

serangan snort yaitu pada file /etc/snort/log/alert. Dari file ini dapat diketahui IP

penyerang. Beberapa IP yang dianggap penyerang akan tersimpan pada file ip.txt

milik honeyweb yang terletak pada /HoneyWeb-0.4/ip.txt. Apabila terdapat IP

pada file ip.txt ini, maka secara otomatis IP tersebut akan diblok aksesnya oleh

honeyweb dengan cara dibelokan ke web tiruan yang dirancang dan dimasukkan

16

langkah diatas akan diulangi tiap waktu tertentu, yaitu tergantung yang

dikonfigurasikan pada koding autorule.pl. Perintah untuk menjalankan snort

melalui autorule.pl adalah perl autorule.pl yang akan menjalankan snort secara

otomatis, seperti Gambar 14.

Gambar 14 Cara Menjalankan Autorule.pl

Gambar 14 merupakan tampilan ketika pengguna menjalankan autorule.pl

untuk pertama kali. Awalnya program autorule.pl akan menghentikan Service

Snort yang telah berjalan dan kemudian menjalankan kembali dengan memuat

rule baru. Rule baru tersebut merupakan hasil generate dari newsigs.txt pada

honeyweb.

Setelah muncul tampilan Gambar 14, maka snort akan mencatat

serangan-serangan dan dapat dilihat pada Gambar 15. Dalam hal ini semua serangan-serangan akan

dicatat. Serangan-serangan ini akan dicatat pada file alert yang berada pada

17

Gambar 15 Proses Snort Mendeteksi Serangan

Pada Gambar 15, terdapat syntax yang akan muncul pada Snort mendeteksi

adanya serangan. Snort berjalan memuat data sampai waktu tertentu pada saat

menemukan adanya serangan. Serangan ini juga tercatat pada file alert.

Gambar 16 Isi Alert (Peringatan Serangan)

Gambar 16 merupakan tampilan alert pada Snort. Alert merupakan catatan

serangan pada deteksi penyusupan. Jika snort engine menemukan paket data yang

lewat sebagai serangan, maka snort engine akan mencatat serangan tersebut pada

file alert. Di dalam file tersebut terdata IP penyerang dan waktu serangan.Untuk

kebutuhan analisa, alert dapat disimpan dalam database, sebagai contoh ACID

(Analysis Console for Intrusion Databases) sebagai modul tambahan pada Snort.

Melalui peringatan ini pula honeyweb mendapatkan pengetahuan dengan bantuan

18

Gambar 17 Tampilan IP.txt yang Menyimpan IP Penyerang

Pada Gambar 17 merupakan tampilan pada saat IP penyerang terdeteksi pada file

Alert yang ditunjukan pada Gambar 16. IP penyerang ini kemudian disimpan

dalam file IP.txt, dengan demikian IP tersebut akan diblok dan dibelokkan ke web

tiruan secara otomatis oleh honeyweb. File yang akan ditampilkan setelah terjadi

pemblokiran IP dapat dilihat pada Gambar 18 yang berisi file pesan.txt, file ini

dapat diganti sesuai keinginan admin.

Gambar 18 Tampilan Pesan.txt

Gambar 18 merupakan tampilan pesan yang didapatkan setelah penyerang

dideteksi oleh Honeyweb dan Snort. Pesan ini merupakan data yang berada pada

file pesan.txt. Bentuk dari file pesan ini berupa syntax html. Selajutnya pengguna

dapat merubah isi pesan yang akan dikirimkan kepada pernyerang.

Setelah teridentifikasi bahwa IP pelaku serangan telah masuk ke

pemblokiran, maka semua akses dari pelaku menuju ke server kita akan

sepenuhnya dibelokkan oleh Honeyweb ke web tipuan yang seolah-olah web asli

atau tergantung apa yang ingin ditampilkan oleh admin untuk pelaku. Seperti tampilan Gambar 19.

19 5. Simpulan

Penggunaan signature pada Honeyweb dipilih untuk menjadi salah satu dasar

penciptaan rule khusus untuk serangan web yang ada pada Snort. Proses yang

dipakai sebagai penciptaan rules Snort dengan pengaktifan script autorule.pl,

script ini selanjutnya mengarahkan bagaimana pembentukan rule header dan rule

options sedangkan pembentukan rule options menggunakan uricontent. Hasil dari

penelitian ini bahwa pembuatan rule Snort ini dapat digunakan untuk

pendeteksian serangan baru.

6. Daftar Pustaka

[1] Xinyu Tang, The Generation of Attack Signatures Based on Virtual

Honeypots, IEEE The 11th International Conference on Parallel and

Distributed Computing, Applications and Technologies, 2010.

[2] Xin Zhao, dkk, Research on portscan detection based on selective packet

sampling, IEEE Proceedings of AIAI, 2010.

[3] Hassan Artail, dkk, A hybrid honeypot framework for improving intrusion

detection systems in protecting organizational networks, International

Journal of computers & security, Vol 25, hal. 274 – 288, 2006.

[4] Alosefer Y, Omer R, Honeyware-A Web-Based Low Interaction Client

Honeypot, IEEE Third International Conference on Software Testing,

Verification, and Validation Workshops (ICSTVV), 2010.

[5] Rehman Rafeeq, 2003, Intrusion Detection with SNORT: Advanced IDS

Techniques Using SNORT, Apache, MySQL, PHP, and ACID Chapter 3.

2003, ISBN-10: 0131407333.

[6] Xinwen Fu, dkk, On Recognizing Virtual Honeypots and Countermeasures,

Proceedings of the 2nd IEEE International Symposium on Dependable, Autonomic and Secure Computing (DASC'06), 2006.

[7] Xinliang Wang, dkk, Research for scan detection algorithm of high-speed

links based on honeypot, IEEE Proceedings of IC-NIDC, 2010.

[8] Jiqiang Zhai, Yining Xie, Researh on Network Intrusion Prevention System

Based on Snort, IEEE The 6th International Forum on Strategic

Technology, 2010.

[9] Pomsathit, A, Effective of Unicast and Multicast IP Address Attack over

Intrusion Detection System with Honeypot, 2012

[10] Sainath Patil, dkk, Honeyweb a web-based high interaction client honeypot,

International Journal of Engineering Research and Applications (IJERA), 2012.

[11] Hasibuan, Zainal., 2007,Metodologi Penelitian Pada Bidang Ilmu Komputer

Dan Teknologi Informasi, Jakarta: Ilmu Komputer Universitas Indonesia.

[12] Snort, SNORT User Manual, http://manual.snort.org/. Diakses tanggal 5

![Gambar 2 Skema Modul Operasi pada Snort [8]](https://thumb-ap.123doks.com/thumbv2/123dok/3308193.1750209/5.595.103.507.179.475/gambar-skema-modul-operasi-pada-snort.webp)

![Gambar 3 Tahapan Penelitian [11]](https://thumb-ap.123doks.com/thumbv2/123dok/3308193.1750209/6.595.97.512.201.588/gambar-tahapan-penelitian.webp)