4.1 Implementasi Program

Agar aplikasi enkripsi dan dekripsi ini dapat berjalan dengan baik dan bekerja sesuai dengan apa yang diharapkan, spesifikasi perangkat keras dan perangkat lunak yang dipakai untuk implementasi aplikasi ini juga harus mendukung. Berikut spesifikasi yang bisa mendukung implementasi ini, diantaranya adalah :

4.1.1 Perangkat Keras (hardware)

Perangkat keras (hardware) yang dipakai untuk implementasi aplikasi ini adalah sebagai berikut :

1. Processor :Intel (R) Celeron (R) CPU 1007 @ 1.5 GHz.

2. Memory :DDR3 2 GB.

3. Monitor: LCD 17” (1366 x 768) (32-bit) (60Hz). 4. Penyimpanan: 500 GB.

5. Keyboard dan Mouse

4.1.2 Perangkat Lunak (software)

Perangkat lunak (software) yang dipakai untuk mengimplementasi aplikasi ini adalah sebagai berikut :

1. Sistem Operasi Windows 7 (64 Bit) 2. Notepad++

3. XAMPP 1.8.1

4. Google Chrome versi 47.0 5. MySQL Front 5.1

4.1.3 Perangkat Manusia

Perangkat Manusia yang dimaksud adalah pelaksana dari aplikasi yang dibangun. Pelaksana dibagi menjadi 2 (dua) jenis, yaitu: Admin dan User (penguna aplikasi). Admin bertugas mengelola seluruh kegiatan pada aplikasi dan mengelola

User yang akan menggunakan aplikasi. Sedangkan User adalah orang yang memanfaatkan fungsi aplikasi.

4.2 Implementasi Antar Muka

Pada bagian ini, akan diuraikan mengenai tampilan antar muka aplikasi ini mulai dari pertama kali dijalankan sampai selesai dijalankan. Berikut ini akan diberikan penjelasan dan gambar mengenai tampilan-tampilan yang ada pada aplikasi ini.

4.2.1 Tampilan Layar Form Home

Tampilan layar dari form home pada Gambar 4.1 ini muncul pada saat pertama kali aplikasi dijalankan.

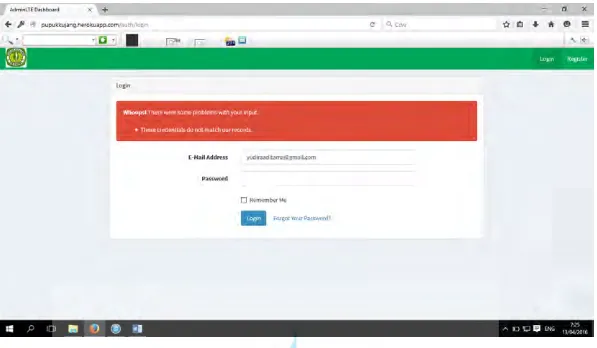

4.2.2 Tampilan Layar Form Login

Tampilan layar dari form login pada Gambar 4.2 ini muncul pada saat user

memilih menu login pada saat membuka aplikasi. Di dalam form login terdapat

username dan password. User harus memasukkan username dan password agar dapat menggunakan aplikasi ini.

Gambar 4.2 Tampilan Layar Form Login

Jika username dan password yang dimasukkan kosong, maka akan tampil pesan

Gambar 4.3 Tampilan Pesan Error dan Show Alert 4.2.3 Tampilan Layar Form Register

Tampilan layar dari form register pada Gambar 4.4 ini muncul pada saat

user memilih menu register pada saat membuka aplikasi. Di dalam form register terdapat username dan password. User harus mengisi username dan password

untuk dapat mendaftar dan menggunakan aplikasi ini.

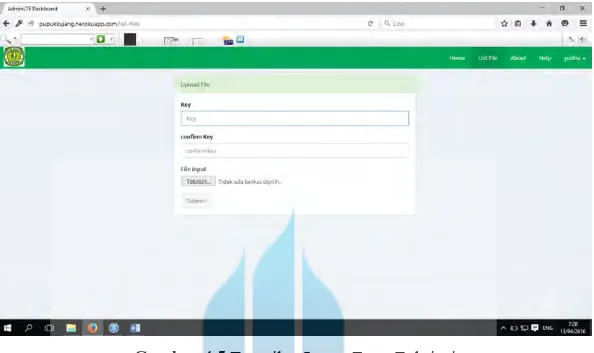

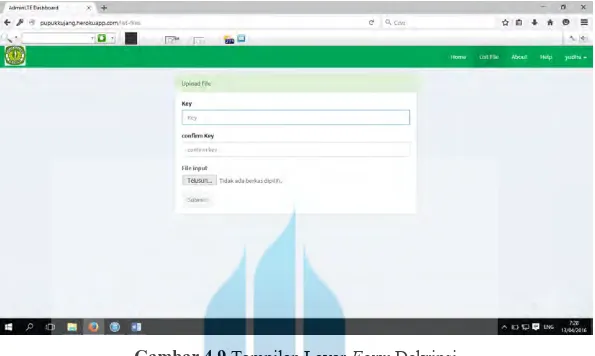

4.2.4 Tampilan Layar Form Enkripsi

Jika user memilih menu enkripsi, maka akan muncul tampilan form enkripsi seperti Gambar 4.5 berikut ini.

Gambar 4.5 Tampilan Layar Form Enkripsi

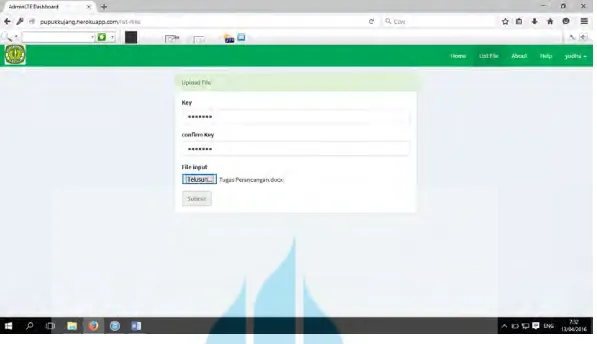

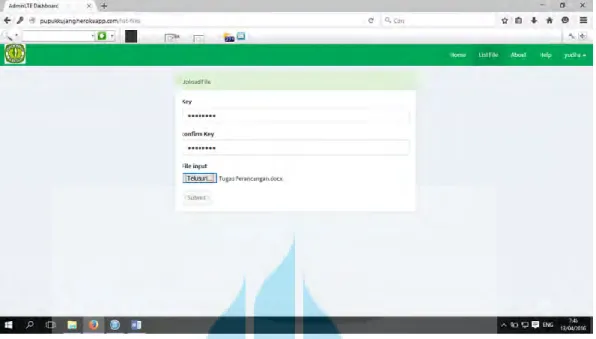

Untuk memilih file yang ingin dienkripsi, isi form “key” lalu “confirm key” untuk membuat password, kemudian klik “telusuri” akan muncul tampilan seperti pada Gambar 4.6. Setelah itu pilih file yang ingin dienkripsi.

Setelah key diisi dan file telah dipilih, klik tombol “Submit” untuk melakukan proses enkripsi seperti pada Gambar 4.7.

Gambar 4.7 Tampilan Layar Proses Enkripsi

Jika proses enkripsi berhasil, tidak akan langsung muncul tetapi akan langsung tersimpan didalam Storage atau Direktori pada computer admin.

Jika user salah mengisi key, atau key yg diisi pada form confirm key tidak sama akan muncul alert, maka tampilan akan seperti Gambar 4.8.

4.2.5 Tampilan Layar Form Dekripsi

Pada form dekripsi seperti yang terlihat pada Gambar 4.9 berikut, user bisa melakukan proses dekripsi file yang telah dienkripsi sebelumnya.

Gambar 4.9 Tampilan Layar Form Dekripsi

Untuk memilih file yang harus menginput key yg benar, lalu klik tombol “telusuri”

kemudian akan muncul tampilan seperti pada Gambar 4.10. Pilih file hasil enkripsi yang ingin didekripsi.

Setelah file hasil enkripsi sudah dipilih dan key sudah diisi, klik tombol ”Submit” untuk melakukan proses dekripsi seperti pada Gambar 4.11.

Gambar 4.11 Tampilan Layar Proses Dekripsi

Jika proses dekripsi berhasil, maka akan langsung ter-download pada PC user. Jika user salah memasukan key, maka akan tampil pesan error seperti pada Gambar 4.12.

4.3 Pengujian Program

Setelah Kebutuhan terpenuhi baik software maupun hardware, maka proses selanjutnya adalah menguji coba aplikasi yang telah dibuat. Pada bagian ini dapat diuraikan mengenai pengujian enkripsi dan dekripsi file. Pengujian tersebut nantinya akan mendapatkan hasil perbandingan file asli dan file hasil enkripsi. 4.3.1 Pengujian Black Box

Pengujian Black Box adalah metode pengujian perangkat lunak yang tes fungsionalitas dari aplikasi yang bertentangan dengan struktur internal atau kerja. Uji kasus dibangun di sekitar spesifikasi dan persyaratan, yakni aplikasi apa yang seharusnya dilakukan. Berikut ini adalah tabel pengujian Black Box pada aplikasi. Lihat Tabel 4.1:

Tabel 4.1 Tabel Pengujian Black Box No

.

Skenario Pengujian

Test Case Harapan Hasil Pengujian Kesimpulan 1 Username atau Password salah Username atau password salah ketika user melakukan login Sistem akan menampilkan pesan ”Username atau Password Salah ! Mohon Login Kembali” Sistem akan menampilkan pesan ”Username atau Password Salah ! Mohon Login Kembali” Valid 2 Username sudah ada ketika Register Username sudah digunakan ketika user registrasi Sistem akan menampilkan pesan ”Username sudah digunakan” Sistem akan menampilkan pesan ”Username sudah digunakan” Valid

3 Key tidak sama ketika akan mengenkrip file User memasukan key tapi tidak sama dengan confirm key Sistem akan menampilkan pesan ”key tidak sama!” Sistem akan menampilkan pesan ”key tidak sama!” Valid 4 Key tidak sama ketika akan mengdekrip file User memasukan key tapi tidak sama dengan confirm key Sistem akan menampilkan pesan ”key tidak sama!” Sistem akan menampilkan pesan ”key tidak sama!” Valid 4.4 Evaluasi Program

Berdasarkan pengujian program untuk proses enkripsi dan dekripsi yang telah dilakukan, baik itu file Xls, Doc atau txt, dapat ditemukan beberapa kelebihan dan kekurangan dari aplikasi ini, yaitu sebagai berikut :

4.4.1 Kelebihan Program

1. Aplikasi ini dapat diakses dengan mudah karena berbasis web. 2. Aplikasi ini mudah dikelola dan digunakan.

3. File yang sudah dienkripsi tidak bisa dibaca atau dibuka kembali sebelum didekripsi.

4. Isi file dari hasil dekripsi tidak mengalami perubahan atau kembali seperti file asli.

4.4.2 Kekurangan Program

1. Semakin besar ukuran sebuah file maka prosesnya akan semakin lama 2. Waktu yang diperlukan untuk proses enkripsi masih terbilang kurang

cepat.

3. Aplikasi ini hanya dapat mengenkripsi file Pdf, Doc, Docx, Xls, Xlsx atau txt saja.

4.5 Kesimpulan

Berdasarkan perumusan masalah yang ada, maka dapat diambil suatu kesimpulan antara lain :

a. Aplikasi kriptografi dengan algoritma RC 4 telah berhasil direalisasikan melalui tahapan-tahapan perancangan dan pembuatan aplikasi dengan pemodelan UML.

b. Password enkripsi file tidak mudah terbaca, karena RC 4 melakukan pengacakan kunci yang sangat rumit sehingga sulit untuk tertembus. c. Aplikasi ini telah memenuhi komponen kriptografi yaitu kerahasiaan,

keutuhan, dan keaslian data. 4.6 Saran

Adapun saran yang mungkin diperlukan untuk pengembangan lebih lanjut antara lain adalah :

a. Aplikasi diharapkan bisa dikembangkan menjadi lebih baik, sehingga bisa mengenkrip format file video, musik, dan lain-lain.

b. Dikembangkan dengan algoritma yang lebih baik sehingga kecepatan dalam mengenkripsi dan mendekripsi file menjadi lebih cepat dan lebih aman.

DAFTAR PUSTAKA

[1.] Basharat, I., Azam, F., & Muzaffar, A.W. 2012. Database Security and Encryption: A Survey Study. International Journal of Computer

Applications (0975 – 888). Volume 47– No.12, June 2012. National University of Sciences and Technology (NUST), H-12.

[2.] Ariyus, Dony. 2008. Pengantar Ilmu Kriptografi : Teori Analisis & Implementasi. Yogayakarta : Andi

[3.] Abraham, O. dan Shefiu, G.O. 2012. An Improved Caesar Cipher (ICC) Algorithm, International Journal of Engineering Science & Advanced Technology, Volume 2, Issue-5.: 1199-1202

[4.] Dharwiyanti dan Wahono. 2013. Pengantar Unified Modelling Language (UML). Copyright ©2003

[5.] Fowler, Martin.2005. UML Distilled. Edisi 3. Yogyakarta : Andi [6.] Goyal, D dan Srivastava, V. 2012. Symmetric Key Algoritm,

International Journal of Information and Communication Technology Research, Volume 2 No. 4.

[7.] Jogiyanto. 2005. Analisis dan Desain Sistem Informasi. Yogyakarta : Andi [8.] Munir, Rinaldi. 2006. Kriptografi. Bandung : Informatika

[9.] Nugroho, Bunafit. 2009. Aplikasi Pemrograman Web Dinamis dengan PHP dan MySQL. Yogyakarta : Gava Media

[10.] Sadikin, Rifki. 2012. Kriptografi Untuk Keamanan Jaringan. Yogyakarta : Andi

[11.] Subagja, Adhitia. 2015 : Scytale & Mesin Enigma, Dalam Buku, Khan, David, The Code Breakers, Saudi Arabia.