PERANCANGAN PROGRAM BERBASIS MOBILE DENGAN MENGGUNAKAN METODE PIXEL VALUE DIFFERENCING DAN ALGORITMA RIJNDAEL

Hendy Kurniawan

Universitas Bina Nusantara, Jl.Bukit tinggi blok G no 3, hanz90_aries@yahoo.com Rojali

Universitas Bina Nusantara, Jln Syahdan No 9,(021)5345830, rojali@binus.edu Afan Galih Salman

Universitas Bina Nusantara, Jln Syahdan no 9,(021)5345830, asalman@binus.edu

Kriptografi dan steganografi merupakan salah satu cabang ilmu dalam teknik informatika yang bertujuan untuk menyembunyikan data rahasia ke dalam suatu media sehingga tidak disadari keberadaan pesan tersebut. Pada penelitian ini media yang digunakan berupa image berformat *.jpg berdimensi 512 x 512, sedangkan pesan yang disisipkan adalah berupa inputan ketik atau dapat melalui file bertipe *.txt. Media perantara yang digunakan berupa delapan buah image yang masing-masing mempunyai karakteristik dan tampilan berbeda serta menggunakan metode Word Auto Key Encryption dan Pixel Value Differencing dua kali dua. Metode tersebut dibagi menjadi dua proses utama, yaitu proses encrypt dan decrypt. Gambar yang baik adalah gambar yang hampir tidak memiliki perbedaan antara sebelum dan sesudah dilakukan penyisipan. Hasil dari penilitian ini adalah hasil WAKE,nilai Peak Signal to Noise Ratio (PSNR),nilai Mean Square Error (MSE), total capacity yang banyak, waktu proses encrypt dan decrypt. gambar yang telah disisipkan pesan yang baik menghasilkan nilai PSNR terbesar,MSE terkecil.

Kata kunci: Steganografi,Kriptografi,Word Auto Key Encryption,Pixel Value Differencing, gambar.

ABSTRACT

Cryptography and steganography are a branch of science in computer science that aims to hide secret data into a medium that does not realize the existence of the message. In this study, which used a medium-format * jpg image dimensions of 512 x 512, while the message is inserted in the form of input type or perhaps through files of type * txt. Media intermediate used in the form of eight pieces, each image having different characteristics and appearance as well as using the Word Auto Key Encryption and Pixel Value differencing two times two. The method is divided into two main processes, namely the process of encrypt and decrypt. Good image is an image that is almost no difference between before and after insertion. The results of this research is the result of WAKE, Peak Signal to Noise value Ratio (PSNR), the value of Mean Square Error (MSE), the total capacity is much, encrypt and decrypt processing time. images that have been pasted messages that either produce the largest PSNR, MSE smallest.

Keywords: Steganography, Cryptography, Word Auto Key Encryption, Pixel Value differencing, Image.

PENDAHULUAN Latar Belakang

Dalam perkembangan pertukaran informasi, salah satu kendala yang ditemukan adalah masalah keamanan. Beberapa hal yang harus dipenuhi saat pesan dikirimkan hingga sampai pada penerima adalah confidentiality, integrity, availability, authenticity, dan non-repudiation.

Kelima konsep keamanan komputer ini melindungi pesan yang dikirimkan sender kepada receiver agar pesan yang dikirimkan sampai dengan selamat tanpa kurang satu bit data pun. Confidentiality adalah istilah yang digunakan untuk mencegah diaksesnya informasi oleh individual atau sistem yang tidak berhak. Integrity dalam istilah keamanan informasi berarti data tidak dapat dimodifikasi tanpa terdeteksi. Availability menjelaskan tujuan dari pesan tersebut, dimana pada saat dibutuhkan informasi tersebut harus dapat diakses dan tersedia.

Authenticity menjelaskan bahwa pesan yang dikirim adalah autentik, serta pengirim dan penerima adalah benar pihak yang benar-benar mengirimkan pesan tersebut. Nonrepudiation adalah istilah untuk menjelaskan suatu pihak tidak bisa mengelak telah melakukan suatu transaksi, dalam hal ini mengirimkan pesan.

Melihat dari masalah keamanan di atas, maka itu dikembangkanlah suatu metoda pengamanan pesan elektronik yang dinamakan steganografi (steganography). Steganografi merupakan seni penyembunyian pesan ke dalam pesan lainnya sedemikian rupa sehingga orang lain tidak menyadari ada sesuatu di dalam pesan tersebut. Kata steganografi berasal dari bahasa Yunani yaitu steganos yang artinya tersembunyi atau terselubung dan graphein, yang artinya menulis, sehingga kurang lebih artinya adalah “menulis tulisan yang tersembunyi atau terselubung” (Sellars, 1996).

Pengaplikasian steganografi pada media online adalah dengan menyisipkan pesan pada media gambar. Dengan metode ini pesan akan tersamarkan dengan baik pada file gambar yang dikirimkan, sehingga pengirim dapat dengan nyaman mengirimkan pesan rahasia pada gambar. Dengan cara ini akan sulit sekali untuk membaca secara kasat mata pesan yang disisipkan pada media gambar bila pesan tidak terlebih dahulu di ekstrak dari media gambarnya, dan pesan akan tersimpan dengan aman.

Dalam pengaplikasiannya kelak akan dicoba menggunakan metode pixel value differencing (PVD). Pixel value differencing atau yang sering disingkat PVD merupakan salah satu metode yang dapat digunakan dalam pembuatan steganografi. Metode ini menawarkan kapasitas penyimpanan yang lebih besar dengan kualitas citra yang lebih baik dibandingkan dengan metode lain. Untuk menambah tingkat keamanan dari informasi yang akan disisipkan kedalam citra, steganografi dapat dikombinasikan dengan enkripsi, sehingga informasi yang disisipkan kedalam citra tidak mudah dibaca oleh orang lain. Salah satu metode yang digunakan sebagai enkripsi adalah algoritma WAKE.

Rumusan Masalah

Berdasarkan latar belakang yang terpapar di atas, penulis merumuskan beberapa permasalahan yang akan dibahas dalam skripsi ini.

Masalah yang akan dibahas adalah sebagai berikut:

1. Penerapan metode Word Auto Key Encryption dan Pixel Value Differencing dalam bidang keamanan dan kegunaannya pada keseharian.

2. Seberapa besar pengaruh dari penggunaan metode Word Auto Key Encryption dan Pixel Value Differencing pada proses pengenkripsian data.

Ruang Lingkup

Dalam pembuatan program aplikasi enkripsi ini, yang merupakan ilmu yang masih berkembang, maka penulis memberikan batasan-batasan untuk membahas masalah yang ada. Batasan-batasan yang ditetapkan adalah sebagai berikut:

1. Media penampung pesan hanya file citra berformat *.jpg

2. Metode yang digunakan adalah Word Auto Key Encryption dan PVD 2x2

3. Pengembangan dan perancangan program aplikasi menggunakan Microsoft Visual Studio dengan bahasa pemrograman C#.

4. Aplikasi yang dibuat merupakan desktop application. Tujuan dan Manfaat

Tujuan yang ingin dicapai adalah

1. Merancang sebuah program aplikasi yang dapat mengkonversikan dan menjaga kerahasian sebuah data.

2. Menguji seberapa besar pengaruh dari penggunaan metode Word Auto Key Differencing dan PVD dalam proses pengenkripsian data.

Adapun manfaat penulisan skripsi ini yaitu:

1. Menambah pengetahuan, pengalaman, dan memperluas wawasan. Diharapkan dengan membuat program aplikasi ini, dapat diterapkan sebagian ilmu yang telah dipelajari selama studi di universitas ini, dan yang diperoleh dari berbagai sumber lain seperti internet.

2. Diharapkan skripsi ini dapat menjadi bahan referensi untuk pengembangan metode lain dalam penerapan aplikasi Word Auto Key Differencing dan PVD demi kemajuan teknologi pada bidang security.

ANALISIS DAN PERANCANGAN Analisis

Masalah keamanan sebuah informasi yang terus berkembang agar terciptanya sebuah keamanan yang menjaga kerahasiaan sebuah informasi, Sehingga penulis memilih menggabungkan teknik keamanan kriptografi dengan steganografi. Metode yang

diimplementasikan adalah algoritma rijndael yang dikombinasikan dengan metode pixel value differencing random.

Algoritma kriptografi bernama word auto key encryption ditemukan oleh David Wheeler pada tahun 1993. Metode ini menggunakan kunci 128 bit, dan sebuah tabel 256 x 32 bit. Dalam algoritmanya, metode ini menggunakan operasi XOR, AND, OR dan Shift Right. Metode WAKE ini telah digunakan pada program Dr. Solomon Anti Virus versi terbaru. Metode WAKE dapat dibagi menjadi beberapa proses yaitu proses pembentukan tabel dan kunci, enkripsi dan dekripsi. Proses penyelesaian metode ini cukup rumit dan sulit untuk dikerjakan secara manual berhubung karena algoritmanya yang cukup panjang dan kompleks.

Pada tahun 2003, Da-Chun Wu dan Wen-Hsiang Tsai yang berasal dari taiwan membuat sebuah metode steganografi yang baru, yaitu Pixel Value Differencing (PVD). Metode ini menggunakan selisih dua piksel yang berurutan untuk disisipkan pesan dan gambar yang menjadi media penyisipannya adalah gambar yang bernilai abu-abu. Pada piksel yang akan disisipkan pesan, nilainya akan berubah menjadi nilai piksel yang baru sebagi pertanda terdapat sejumlah bit yang tertanam dalam piksel itu.

Pada tahun 2006, Awad Kh. Al-Asmari dan Owayed A. Al-Ghamdi juga melakukan modifikasi pada metode PVD. Modifikasi yang dilakukan adalah dengan membagi gambar menjadi beberapa subblock yang berbentuk semi hexagonal. Dalam penelitian ini ditemukan bahwa kapasitas algoritma yang digunakan lebih besar dibandingkan dengan algoritma yang baru-baru ini paling sering dipublikasikan. Hasil simulasi memberikan peningkatan dalam kapasitas berkisar antara 10.348-366.637 bit dengan kualitas visual dari gambar yang sangat baik.

Pada tahun 2007, empat orang dari 2 universitas di Taiwan, yaitu Wang Chung Ming, Wu Nan I, Tsai Chwei Shyong, dan Hwang Min Shiang, melakukan penelitian terhadap metode steganografi dengan menggabungkan metode PVD dengan fungsi modolus. Fungsi modulus diterapkan pada syarat pembentukan nilai piksel baru. Hasil penelitan ini menunjukan bahwa algoritma yang digunakan aman terhadap serangan deteksi RS (Regular Singular).

Pada tahun 2009, penelitian juga dilakukan oleh Rojali, yaitu dengan menggunakan empat jangkauan tabel. Pada modifikasi PVD ini juga dilakukan modifikasi pada algoritmanya, yaitu jika selisih piksel yang berdekatan lebih besar dari 7 maka akan dilakukan penyisipan pesan dengan algoritma PVD biasa, tapi bila lebih kecil sama dengan 7 maka akan menggunakan algoritma Pixel Value Diferrencing Modified (PVDM). Kelebihan dari PVDM

yang digunakan adalah dapat meningkatkan kapasitas penyisipan data dan juga distorsi citra sebelum dan sesudah disisipkan tetap kecil.

Penelitian terhadap metode PVD juga dilakukan oleh J. K. Mandal dan Debashis Das pada tahun 2012. Modifikasi yang dilakukan adalah untuk mengatasi permasalahan nilai piksel pada citra stego yang nilainya melebihi kisaran 0 – 255, dimana pada metode PVD hal tersebut tidak diinginkan karena dapat mengakibatkan visualisasi yang tidak tepat dari gambar stego. Hasil penelitian ini terlihat bahwa hasil yang diperoleh adalah kualitas visual yang lebih baik dari stego-image dibandingkan dengan metode PVD.

Perancangan

Langkah-langkah perancangan merupakan tahapan dari semua proses yang akan dilakukan dalam penelitian ini. Adapun langkah-langkah yang akan dilakukan dalam penelitian ini adalah sebagai berikut:

1. Pemilihan aplikasi agar dapat digunakan dimana saja dan kapan saja.

2. Melakukan proses perubahan plain text menjadi chipertext dengan algoritma wake. 3. Mengkombinasikan dengan metode pixel value differencing.

4. Mencari titik pertama dari pixel. Setelah itu mencari titik pendampingnya dari selisih terkecil empat kotak yang berada di sekitar titik pertama.

5. Menghitung nilai differencing value dari empat pixel tersebut.

6. Mencari letak continues range dari nilai differencing value tersebut pada skema wu dan tsai R = {[0,7],[8,15],[16,31],[32,63],[64,127],[127,255]}.

7. Menghitung berapa banyak bit dari pesan yang dapat disisipkan kedalam kedua pixel tersebut yang dibanding dengan menggunakan persamaan log2(Uk-Ul), sehingga didapat t = x, maka ambil bit pesan dari sebanyak x.

8. Mengubah nilai bit sebanyak t kedalam nilai decimal.

9. Menghitung nilai differencing value yang baru yaitu d’ = Ul + decimal dari t.

10. Melakukan penyisipan dengan mengubah nilai dari pixel yang dibandingkan dengan nilai pixel yang baru sesuai dengan aturan-aturan yang ada.

11. Menyimpan nilai pixel yang baru kedalam citra. Tahapan ini dilakukan sampai semua pesan tersisipi.

HASIL DAN BAHASAN Tampilan Aplikasi

Gambar 1 Tampilan aplikasi

Pada saat user menjalan aplikasi, maka akan muncul layar Main view seperti diatas. Pada menu ini, ada 2 pilihan yaitu ‘encrypt’ dan ‘decrypt’. Jika user memilih “Encrypt” pada tampilan Main view, akan terbuka window baru yaitu halaman “Encrypt” Tampilan Encrypt akan muncul jika user mengklik pilihan “Encrypt” pada Main view. Pada tampilan ini user harus menekan button “Browse Mesage” untuk mencari file .txt yang akan disisipkan dan jika telah terpilih isi dari file akan muncul pada bagian input words dan kita dapat memodifikasi pesan yang akan dikirim dengan menekan button ‘modified’ atau dapat juga mengetikkan inputan kata pada bagian input words. Dan tekan button “Browse Image” untuk mencari gambar yang dijadikan media penyisipan.

Gambar 2 Tampilan Halaman encrypt

Pada tampilan “Encrypt” jika user menekan button “Encrypt”, maka selain pesan berhasil disisipkan ke dalam gambar, juga akan ditampilkan hasil dari pesan asli yang diubah ke dalam bentuk WAKE

,berapa waktu yang diperlukan untuk menyisipkan , nilai MSE dan PSNR, serta berapa besar kapasitas gambar dapat menampung pesan.

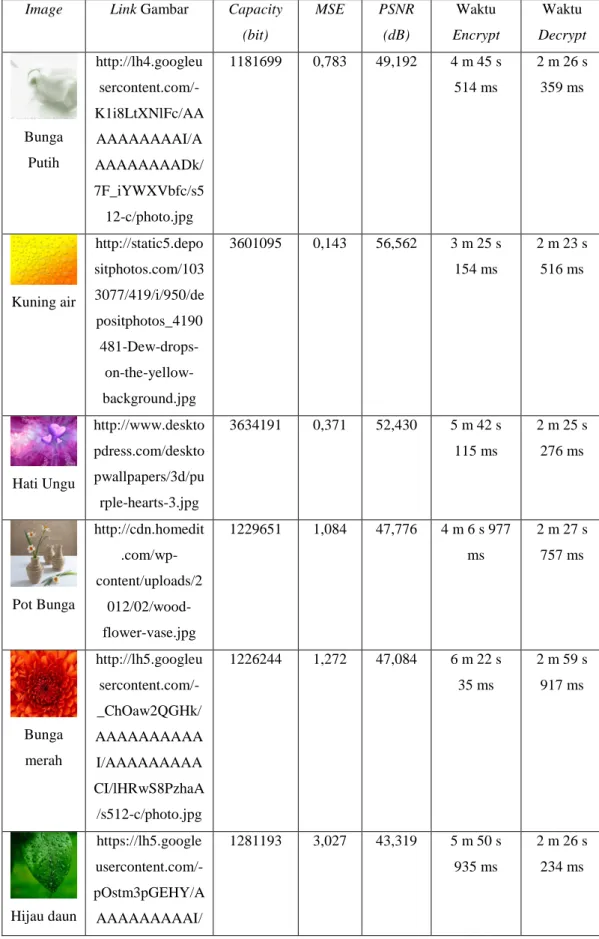

Tabel 1 Hasil percobaan pada beberapa citra

Image Link Gambar Capacity

(bit) MSE PSNR (dB) Waktu Encrypt Waktu Decrypt Bunga Putih http://lh4.googleu sercontent.com/-K1i8LtXNlFc/AA AAAAAAAAI/A AAAAAAAADk/ 7F_iYWXVbfc/s5 12-c/photo.jpg 1181699 0,783 49,192 4 m 45 s 514 ms 2 m 26 s 359 ms Kuning air http://static5.depo sitphotos.com/103 3077/419/i/950/de positphotos_4190 481-Dew-drops- on-the-yellow-background.jpg 3601095 0,143 56,562 3 m 25 s 154 ms 2 m 23 s 516 ms Hati Ungu http://www.deskto pdress.com/deskto pwallpapers/3d/pu rple-hearts-3.jpg 3634191 0,371 52,430 5 m 42 s 115 ms 2 m 25 s 276 ms Pot Bunga http://cdn.homedit .com/wp-content/uploads/2 012/02/wood-flower-vase.jpg 1229651 1,084 47,776 4 m 6 s 977 ms 2 m 27 s 757 ms Bunga merah http://lh5.googleu sercontent.com/-_ChOaw2QGHk/ AAAAAAAAAA I/AAAAAAAAA CI/lHRwS8PzhaA /s512-c/photo.jpg 1226244 1,272 47,084 6 m 22 s 35 ms 2 m 59 s 917 ms Hijau daun https://lh5.google usercontent.com/-pOstm3pGEHY/A AAAAAAAAAI/ 1281193 3,027 43,319 5 m 50 s 935 ms 2 m 26 s 234 ms

AAAAAAAAAA A/0ixWUHBc-bE/photo.jpg Biru langit http://wordlist.lan guagepod101.com /wordlist/media/8 496&v=fit512.jpg 1190360 0,406 52,043 3 m 43 s 970 ms 2 m 19 s 93 ms Mata Dewa https://lh6.google usercontent.com/-BzhFDkuO8SQ/A AAAAAAAAAI/ AAAAAAAAAC k/Bi9hG8HaUOU /photo.jpg 1191319 0,410 51,995 4 m 5 s 692 ms 2 m 28 s 31 ms

Kesimpulan dan Saran Kesimpulan

Program aplikasi yang telah dapat menunjukkan proses enkripsi menggunakan metode WAKE yang kemudian dilanjutkan dengan penginputan kembali hasil WAKE ke dalam image menggunakan metode PVD yang memodifikasi proses penyisipan pesan pada pixel dengan pola 2x2.

Kualitas gambar yang dihasilkan sebelum dan sesudah proses penyisipan pesan relatif sama. Hal ini dibuktikan dengan gambar “Kuning Air” berdasarkan data dan perhitungan yang telah dilakukan sebelumnya dimana nilai MSE dan PSNR mempunyai kualitas gambar yang baik setelah disisipkan.

Saran

Melakukan implementasi metode PVD menggunakan bahasa pemrograman lainnya seperti php dan java.

Pengembangan metode modifikasi PVD dengan pengambilan piksel yang tidak berpola. Pengembangan kedepannya dapat dilakukan dengan melakukan pengenkripsian data

REFERENSI

DaChun-Wu, & Tsai, W.-H. (2003). A steganographic method for images by pixel-value differencing. Pattern Recognition Letters 24.

Hair, J., Bush, R., & Ortinau, D. (2006). Marketing Research. New York: McGraw-Hill Higher Education.

HYPERLINK“http://lh4.googleusercontent.com/K1i8LtXNlFc/AAAAAAAAAAI/AAAAAAAAADk /7F_iYWXVbfc/s512c/photo.jpg”,http://lh4.googleusercontent.com/K1i8LtXNlFc/AAAAA AAAAAI/AAAAAAAAADk/7F_iYWXVbfc/s512-c/photo.jpg diakses 30 Juli 2014

HYPERLINK"http://static5.depositphotos.com/1033077/419/i/950/depositphotos_4190481-Dew-drops-on-the-yellow-background.jpg, diakses 30 Juli 2014

HYPERLINK "http://www.desktopdress.com/desktopwallpapers/3d/purple-hearts-3.jpg" http://www.desktopdress.com/desktopwallpapers/3d/purple-hearts-3.jpg, diakses 30 Juli 2014

HYPERLINK "http://cdn.homedit.com/wp-content/uploads/2012/02/wood-flower-vase.jpg"http://cdn.homedit.com/wp-content/uploads/2012/02/wood-flower-vase.jpg, diakses 30 Juli 2014 HYPERLINK"http://lh5.googleusercontent.com/_ChOaw2QGHk/AAAAAAAAAAI/AAAAAAAAA CI/lHRwS8PzhaA/s512c/photo.jpg"http://lh5.googleusercontent.com/-_ChOaw2QGHk/AAAAAAAAAAI/AAAAAAAAACI/lHRwS8PzhaA/s512-c/photo.jpg , diakses 30 Juli 2014 HYPERLINK"https://lh5.googleusercontent.com/pOstm3pGEHY/AAAAAAAAAAI/AAAAAAAAA AA/0ixWUHBcbE/photo.jpg"https://lh5.googleusercontent.com/pOstm3pGEHY/AAAAAA AAAAI/AAAAAAAAAAA/0ixWUHBc-bE/photo.jpg , diakses 30 Juli 2014

HYPERLINK"http://wordlist.languagepod101.com/wordlist/media/8496&v=fit512.jpg"http://wordlist .languagepod101.com/wordlist/media/8496&v=fit512.jpg , diakses 30 Juli 2014

HYPERLINK"https://lh6.googleusercontent.com/BzhFDkuO8SQ/AAAAAAAAAAI/AAAAAAAAA Ck/Bi9hG8aUOU/photo.jpg"https://lh6.googleusercontent.com/BzhFDkuO8SQ/AAAAA AAAAI/AAAAAAAAACk/Bi9hG8HaUOU/photo.jpg, diakses 30 Juli 2014

Johnson, N. F., Duric, Z., & Jajodia, S. (2003). INFORMATION HIDING : Steganography and Watermarking-Attacks and Countermeasures. New York: Springer Science+Business Media New York.

Mohamed, M. H., Al-Aidroos, N. M., & Bamatral, M. A. (2012). Journal in Foundations of Computer Science & Technology. Innovative Multi-Level Secure Steganographic Scheme based on Pixel Value Differencing.

Munir, R. (2004). Steganografi dan Watermarking. Bandung: Departemen Teknik Informatika Institut Teknologi Bandung.

Munir, R. (2006). Diktat Kuliah IF2153 Matematika Diskrit. Bandung: Program Studi Teknik Informatika, Institut Teknologi Bandung.

Prayudi, Y., & Halik, I. (2005). STUDI DAN ANALISIS ALGORITMA RIVEST CODE 6 (RC6) DALAM ENKRIPSI/DEKRIPSI DATA. Yogyakarta: Seminar Nasional Aplikasi Teknologi Informasih 2005 (SNATI 2005).

Pressman, R. S. (2012). Rekayasa Perangkat Lunak Pendekatan Praktisi Edisi 7 Buku 1. Yogyakarta: ANDI Yogyakarta.

Pressman, R. S. (2012). Rekayasa Peranngkat Lunak Pendekata Praktisi Edisi 7 Buku 2. Yogyakarta: ANDI Yogyakarta.

Rojali. (2009). PERBAIKAN DAN EVALUASI KINERJA ALGORITMA PIXEL-VALUE DIFFERENCING (PVD). Bogor: Institute Pertanian Bogor.

S. Bruce, Applied Crytography, Fourth Edition, John Wiley & Sons, Inc, 2011.

Salunkhe, J. (2013). Pixel Value Differencing a Steganographic method: A Survey. International Journal of Computer Applications (0975 – 8887), 1.

Sugiyono. (2010). Metode Penelitian Kuantitatif Kualitatif dan R&D. Bandung: Alfabeta.

Wang, C.-M., Wu, N.-I., Tsai, C.-S., & Hwang, M.-S. (2007). A high quality steganographic method with pixel-value differencing and modulus function. The Journal of Systems And Software. Wheeler, David J (1994). A bulk data encryption algorithm. Cambridge Security Workshop

11

RIWAYAT PENULIS

Hendy Kurniawn lahir di Bandar Lampung, pada tanggal 31 Maret 1990. Penulis menamatkan pendidikan S1 di Universitas Bina Nusantara dalam bidang Teknik Informatika dan Matematika pada tahun 2014.