2 1. Pendahuluan

Perkembangan teknologi yang sangat cepat di internet sekarang ini membuat banyak situs web bermunculan. Telah banyak perusahaan menampilkan diri di internet melalui web begitu juga dengan berbagai jenis web lain yang kini telah menjadi bagian tidak terpisahkan dari internet. Web sedemikian populer karena mudah dibuat dan banyak menawarkan keuntungan. Banyak sekali informasi yang disediakan oleh web-web yang ada dan dapat diakses oleh siapa saja. Web telah menjadi satu bagian penting sebagai sarana promosi atau sumber informasi kepada pengunjung.

Berkaitan dengan perkembangan ini maka keamanan mulai menjadi masalah penting. Keamanan suatu informasi web atau web information systems merupakan salah satu prioritas yang sangat utama bagi seseorang yang ingin membuat web. Jika seseorang mengabaikan keamanan tersebut, maka seorang hacker dapat mengambil data-data penting pada suatu website dan bahkan pula mengacak-acak tampilan web tersebut. Keamanan web menjadi lebih lagi dibutuhkan dengan adanya kasus-kasus pencurian melalui web, penipuan, perusakan dan virus, worm, dan lain-lain.

Jurnal merupakan suatu karya ilmiah seseorang yang wajib dilindungi, pencurian atau pengambilan data dengan secara tidak sah atau tanpa sepengetahuan pemilik karya ilmiah tersebut selain merugikan bagi pemilik karya ilmiah itu sendiri, hal ini juga akan memberi ruang untuk munculnya kejahatan baru yaitu plagiarisme atau sering disebut plagiat. Setiap orang yang ingin membuat atau sedang mengembangkan webnya sudah selayaknya mempersiapkan diri sebaik-baiknya, apalagi jika dalam pengembangan web nantinya akan menggunakan aplikasi-aplikasi yang rentan atau kritis, maka keamanan yang baik akan menghindarkan kerugian yang mungkin jumlahnya bisa sangat besar, baik secara material maupun non-material.

Berdasarkan permasalahan tersebut, maka dalam penelitian ini akan dirancang sebuah aplikasi web yang dapat menampung sejumlah dokumen karya ilmiah serta memiliki mekanisme pengamanan terhadap dokumen-dokumen tersebut menggunakan konsep 4R Keamanan Informasi ditambah dengan teknologi ImageMagick, Ghostscript, dan Watermarking. Dokumen yang diamankan dalam aplikasi ini adalah dokumen yang memiliki format .pdf serta pada penelitian ini tidak membahas tentang keamanan database.

2. Tinjauan Pustaka

Penelitian yang akan dilakukan tentang Sistem Keamanan Informasi Menggunakan Teknologi ImageMagick dan Ghostscript, konsep keamanan dalam penelitian ini menggunakan konsep 4R Keamanan Informasi ditambah dengan teknologi ImageMagick, Ghostscript, dan Watermarking dalam mengamankan informasi berupa dokumen jurnal. Model sistem hak akses dalam penelitian ini dibagi menjadi tiga yaitu guest, member, dan admin. Guest hanya mempunyai hak akses lihat jurnal dan download abstrak, member mempunyai hak akses download abstrak dan download jurnal, dan admin mempunyai hak akses kelola jurnal dan kelola member. Bahasa pemrograman yang dipakai adalah PHP dan MySQL.

3

login untuk mendapatkan dokumen karya ilmiah. Sedangkan teknologi yang digunakan untuk mengamankan dokumen dalam web tersebut tidak ada [1]. Hal yang dapat dipelajari dalam penelitian tersebut adalah perlu adanya konsep keamanan dan teknologi keamanan yang diterapkan dalam sistem yang menyediakan karya ilmiah orang lain karena dengan hanya menggunakan sistem pembagian hak akses yaitu hanya member yang bisa mendapatkan dokumen karya ilmiah, belum menjamin keamanan dokumen tersebut nantinya. Sedangkan persamaan penelitian ini dengan penelitian yang akan dilakukan adalah menggunakan bahasa pemrograman yang sama dalam membangun web yang berisi informasi berupan dokumen karya ilmiah yaitu PHP dan MySQL.

Penelitian terdahulu yang kedua yaitu Role Based Access Control Sistem Penilaian Akademik Online Berbasis Web dengan menggunakan Framework CodeIgniter pada Fakultas Teknologi Industri UPN “VETERAN” Jatim. Pada penelitian tersebut aplikasi yang dibangun menggunakan PHP dan MySQL dan sistem pengamanan content dengan teknik Role-Based Access Control (RBAC). RBAC dapat menggambarkan struktur suatu organisasi. Hal ini dapat dilakukan dengan membuat suatu fungsi yang dikelompokkan ke dalam rule dan user dimasukkan pada salah satu atau lebih dari rule. Agar informasi yang berada pada aplikasi hanya dapat diakses oleh orang yang mempunyai hak berdasarkan pembagian rule. Dengan sistem pembagian hak akses ini diharapkan mempermudah dalam pengisian nilai pada mahasiswa, dapat insert nilai pada mahasiswa yang mengikuti kuliah, serta dapat melihat history sebuah nilai menjadi nilai huruf [2]. Hal yang dapat dipelajari dalam penelitian tersebut adalah tidak adanya parameter keamanan yang dipakai, jadi tidak diketahui kualitas keamanan sistem yang dibangun. Untuk itu, dalam penelitian yang akan dilakukan nantinya akan menggunakan konsep 4R Keamanan Informasi. Sedangkan persamaan dengan penelitian ini adalah menggunakan framework yang sama yaitu Framework CodeIgniter serta menggunakan bahasa pemrograman yang sama yaitu PHP dan MySQL.

Sistem

Sistem merupakan suatu himpunan suatu benda nyata atau abstrak yang terdiri dari bagian-bagian atau komponen-komponen yang saling berkaitan, berhubungan, berketergantungan, dan saling mendukung yang secara keseluruhan bersatu dalam satu kesatuan untuk mencapai tujuan tertentu secara efisien dan efektif [3].

Sistem adalah sebuah tatanan (keterpaduan) yang terdiri atas sejumlah komponen fungsional (dengan satuan fungsi atau tugas khusus) yang saling berhubungan dan secara bersama-sama bertujuan untuk memenuhi suatu proses atau pekerjaan tertentu [4].

Sistem adalah suatu kesatuan utuh yang terdiri dari beberapa bagian yang saling berhubungan dan berinteraksi untuk mencapai tujuan tertentu [5]. Sebuah sistem terdiri dari berbagai unsur yang saling melengkapi dalam mencapai tujuan atau sasaran. Unsur-unsur yang terdapat dalam sistem itulah yang disebut dengan nama subsistem. Subsistem-subsistem tersebut harus saling berhubungan dan berinteraksi melalui komunikasi yang relevan sehingga sistem dapat bekerja secara efektif dan efisien. Sebuah sistem juga mempunyai sesuatu yang lebih besar ruang lingkupnya yang disebut dengan supra sistem, sebagai contoh, jika universitas dipandang sabagai sistem, pendidikan adalah supra sistemnya dan siswa adalah subsistemnya.

4 Informasi

Informasi merupakan hasil dari pengolahan data menjadi bentuk yang lebih berguna bagi yang menerimanya yang menggambarkan suatu kejadian nyata dan dapat digunakan sebgai alat bantu untuk pengambilan keputusan [5].

Secara umum, informasi didefinisikan sebagai hasil dari aktivitas mental, merupakan produk abstrak yang ditransmisikan melalui medium. Dalam bidang TIK, informasi adalah hasil dari pemrosesan, manipulasi dan pengaturan data, yaitu sekumpulan fakta. Dalam bidang Keamanan Informasi, informasi diartikan sebagai sebuah aset, merupakan sesuatu yang memiliki nilai dan karenanya harus dilindungi [7].

Nilai yang diberikan kepada informasi saat ini merefleksikan pergeseran dari masyarakat pertanian ke masyarakat industri dan akhirnya ke masyarakat informasi. Dalam masyarakat pertanian, tanah adalah aset paling penting dan negara dengan produksi tani terbesar memiliki kekuatan bersaing. Dalam masyarakat industri, kekuatan modal, seperti memiliki cadangan minyak, menjadi faktor utama dalam persaingan. Dalam masyarakat berbasis informasi dan pengetahuan, informasi adalah aset paling berharga dan kemampuan untuk mendapatkan, menganalisis dan menggunakan informasi memberikan keunggulan bersaing bagi negara manapun.

Seiring dengan meningkatnya nilai aset informasi, keinginan orang untuk mendapatkan akses ke informasi dan mengendalikannya juga meningkat. Dibentuk kelompok-kelompok untuk menggunakan aset informasi demi berbagai tujuan dan beberapa mengerahkan segala tenaga untuk mendapatkan aset informasi dengan berbagai cara. Yang terakhir termasuk hacking, pembajakan, penghancuran sistem informasi melalui virus komputer, dan sebagainya.

Pada e-journal dokumen karya-karya ilmiah merupakan bentuk-bentuk informasi. Bentuk informasi tersebut merupakan sebuah content yang perlu diamankan dan dijaga supaya tidak sembarang pihak yang dapat mengakses dan memperoleh informasi tersebut.

Keamanan Informasi

Dalam menghadapi usaha perolehan informasi secara ilegal, orang-orang berusaha mencegah tindak kriminal terkait informasi atau berusaha meminimalisasi kerusakan akibat tindak kriminal tersebut. Inilah yang disebut dengan keamanan informasi. Sederhananya, keamanan informasi menghargai nilai informasi dan melindungi informasi tersebut [7].

4R Keamanan Informasi

4R keamanan informasi adalah Right Information (Informasi yang benar), Right People (Orang yang tepat), Right Time (Waktu yang tepat) dan Right Form (Bentuk yang tepat). Pengaturan 4R adalah cara paling efisien untuk memelihara dan mengontrol nilai informasi [7].

5

Right Information mengacu pada ketepatan dan kelengkapan informasi, yang menjamin integritas informasi. Right People berarti informasi tersedia hanya bagi individu yang berhak, yang menjamin kerahasiaan. Right Time mengacu pada aksesibilitas informasi dan penggunaannya atas permintaan entitas yang berhak. Ini menjamin ketersediaan. Right Form mengacu pada penyediaan informasi dalam format yang tepat.

Untuk menjaga keamanan informasi, 4R harus digunakan dengan tepat. Ini berarti bahwa kerahasiaan, integritas dan ketersediaan haruslah ditinjau ketika menangani informasi. Oleh karena itu. konsep 4R Keamanan Informasi ini akan dipakai sebagai parameter keamanan informasi dalam penelitian ini.

E-Journal

E-journal adalah publikasi dalam format elektronik dan mempunyai ISSN (International Standard Serial Number)[8], Isi e-journal biasanya berupa :

a. Artikel ilmiah (hasil penelitian atau bukan penelitian) b. Review buku/karya ilmiah

c. Proseding conference

Format dokumen e-journal biasanya berupa HTML dan PDF. Keuntungan e-journal :

1. Bagi pengelola :

a. Proses penerbitan cepat

b. Biaya penerbitan dan pengelolaan murah c. Distribusi cepat dan murah

2. Bagi penulis:

a. Penantian keputusan penerimaan tulisan cepat b. Diseminasi tulisan cepat

c. Lebih banyak orang yang membaca tulisan

ImageMagick

ImageMagick dalam situs resminya www.imagemagick.org adalah sebuah perangkat lunak untuk membaca, mengedit, dan membuat gambar bitmap dalam berbagai format (lebih dari 100) termasuk DPX, EXR, GIF, JPEG, JPEG-2000, PDF, PhotoCD, PNG, PostScript, SVG, dan TIFF. ImageMagick dapat digunakan untuk menerjemahkan, flip, memperbesar/memperkecil, memotong/mengubah foto, menyesuaikan warna, menerapkan berbagai efek khusus, atau mengambil teks, baris, polygon, ellips dan Curva Bézier. Pemanggilan fungsi ImageMagick dilakukan melalui command line. Namun, tersedia juga library-library yang terdapat pada bahasa pemrograman, seperti G2F (Ada), MagickCore (C), MagickWand (C), ChMagick (Ch), ImageMagick Object (COM +), Magick++ (C++), JMagick (Java), L-Magick (Lisp), MagickNet (.NET), MagickWand (PHP), Imagick (PHP), PhytonMagick (Python), RMagick (Ruby), atau TelMagick (tcl / TK). ImageMagick bersifat free yang dapat dengan bebas digunakan, salin, memodifikasi, dan distribusikan. Lisensinya kompatibel dengan GPL dan dapat berjalan di semua sistem operasi utama. Berikut ini beberapa contoh fitur yang tersedia pada ImageMagick: 1. Konversi : convert gambar dari satu format ke format lain (misalnya, PNG ke JPEG) 2. Transformasi : memperbesar, memperkecil, memutar, memotong, flip, atau trim foto 3. Transparansi : mengatur tingkat transparansi dari gambar

6

6. Menambahkan efek : blur, sharpen, threshold, atau tint foto

7. Animasi: membuat animasi GIF dari sekumpulan foto berdasarkan urutan tertentu 8. Identifikasi gambar : menjelaskan format dan properti dari sebuah gambar 9. Komposit : menggambarkan gambar yang satu dengan gambar lain

Ghostscript

Ghostscript dalam situs resminya www.ghostscript.com adalah paket software yang menyediakan :

1. Interpreter untuk bahasa PostScript (PostScript language), dengan kemampuan mengkonversi file-file berbahasa PostScript ke banyak format, menampilkannya pada display computer dan atau mencetaknya pada printer yang tidak memiliki kemampuan membaca bahasa PostScript secara built in.

2. Interpreter untuk file PDF dengan kemampuan yang sama.

3. Kemampuan untuk konversi file-file berbahasa PostScript (PostScript language files) menjadi PDF (dengan beberapa batasan) dan sebaliknya.

4. Sebuah set dari prosedur-prosedur C (the Ghostscript library) yang mengimplementasikan kemampuan grafik dan filtering (data compression / decompression / conversion) yang kemudian ditampilkan sebagai operasi-operasi primitive dalam PostScript language dan dalam PDF.

Ghostscript ditulis seluruhnya dalam C, dengan penanganan khusus sehingga dapat berjalan dengan baik dalam berbagai sistem termasuk MS Windows, Apple MacOS, Unix dan Unix-like platform serta VMS systems. Awalnya ditulis oleh L. Peter Deutsch tahun 1986 untuk GNU Project dan dikeluarkan di bawah lisensi the GNU (General Public License), tapi kemudian dia membentuk Aladdin Enterprises sehingga license ghostscript menjadi proprietary license. Versi terbaru saat ini dirilis di bawah GPL lagi dan dimiliki dan dikelola oleh Artifex Software.

Watermarking

Watermarking merupakan suatu bentuk dari steganography yaitu ilmu yang mempelajari bagaimana menyembunyikan suatu data pada data yang lain [9], dalam mempelajari teknik-teknik bagaimana penyimpanan suatu data digital ke dalam data host digital yang lain. Istilah host digunakan untuk data atau sinyal digital yang ditumpangi.

Steganography berbeda dengan cryptography, letak perbedaanya adalah hasil keluarannya. Hasil dari cryptography biasanya berupa data yang berbeda dari bentuk aslinya dan datanya seolah-olah berantakan, sedangkan hasil steganography ini memiliki bentuk persepsi yang sama dengan bentuk aslinya. Persepsi disini oleh indera manusia, bukan komputer atau perangkat pengolah digital lainya. Watermarking ini memanfaatkan kekurangan sistem indera manusia seperti mata dan telinga, dengan adanya kekurangan inilah metode watermarking dapat diterapkan pada berbagai media digital.

7 Watermarking untuk Pelabelan Hak Cipta

Masalah Hak Cipta dari dahulu hingga sekarang menjadi hal utama dalam segala ciptaan manusia, ini digunakan untuk menjaga originalitas atau kreatifitas pembuat akan hasil karyanya. Beberapa cara yang pernah dilakukan oleh orang-orang untuk mengatasi masalah pelabelan hak cipta pada data digital antara lain:

1. Header Marking : dengan memberikan keterangan atau informasi hak cipta pada header dari suatu data digital.

2. Visible Marking : merupakan cara dengan memberikan tanda hak cipta pada data digital secara eksplisit.

3. Encryption : mengkodekan data digital ke dalam representasi aslinya dan memerlukan sebuah kunci dari pemegang hak cipta untuk mengembalikan ke representasi aslinya.

4. Copy Protection : memberikan proteksi pada data digital dengan membatasi atau memberi proteksi sedemikian rupa sehingga data digital tersebut tidak dapat diduplikasi.

Cara-cara tersebut di atas mempunyai kelemahan tersendiri, sehingga tidak dapat banyak diharapkan sebagai metode untuk mengatasi masalah pelabelan hak cipta ini. Contohnya :

1. Header Marking : dengan menggunakan software sejenis Hex Editor, orang lain dengan mudah membuka file yang berisi data digital tersebut, dan menghapus informasi yang berkaitan dengan hak cipta dan sejenisnya yang terdapat di dalam header file tersebut.

2. Visible Marking : penandaan secara eksplisit pada data digital, memang memberikan sejenis tanda semi-permanen, tetapi dengan tersedianya software atau metode untuk pengolahan, maka dengan sedikit ketrampilan dan kesabaran tanda yang semi-permanen tersebut dapat dihilangkan dari data digitalnya.

3. Encryption : penyebaran data digital dengan kunci decryption tidak dapat menjamin penyebarannya yang legal, maksudnya setelah data digital terenkripsi dengan kuncinya telah diberikan kepada pihak yang telah membayar otoritas (secara legal), maka tidak dijamin penyebaran data digital yang telah terdekripsi tadi oleh pihak lain tersebut.

4. Copy Protection : proteksi jenis ini biasanya dilakukan secara hardware, seperti halnya saat ini proteksi hardware DVD, tetapi diketahui banyak data digital saat ini tidak dapat diproteksi secara hardware (seperti dengan adanya internet) atau dengan kata lain tidak memungkinkan dengan adanya proteksi secara hardware.

Dengan demikian, diperlukan suatu cara untuk mengatasi hal yang berkaitan dengan pelanggaran hak cipta ini, yang memiliki sifat-sifat seperti [10] :

1. Invisible atau Inaudible : tidak tampak untuk data digital seperti citra, video, text atau tidak terdengar untuk jenis audio oleh pihak lain dengan menggunakan panca indera dalam hal ini terutama mata dan telinga manusia.

2. Robustness : tidak mudah dihapus atau diubah secara langsung oleh pihak yang tidak bertanggungjawab, dan tidak mudah terhapus atau terubah dengan adanya proses pengolahan sinyal digital, seperti kompresi, filter, pemotongan dan sebagainya. 3. Trackable : tidak menghambat proses penduplikasian tetapi penyebaran data digital

tersebut tetap dapat dikendalikan dan diketahui.

8

dituntut memiliki berbagai kriteria ideal agar memberikan unjuk kerja yang bagus. Kriteria tersebut antara lain :

1. Label Hak Cipta yang unik mengandung informasi pembuatan yaitu nama, tanggal, alamat email atau sebuah kode hak cipta seperti halnya ISBN (International Standard for Book Nation) pada buku-buku.

2. Data terlabel tidak dapat diubah atau dihapus secara langsung oleh orang lain atau dengan menggunakan software pengolah sinyal sampai tingkatan tertentu.

3. Pelabelan yang lebih dari satu kali dapat merusak data digital aslinya, supaya orang lain tidak dapat melakukan pelabelan berulang terhadap data yang telah dilabel.

3. Metode dan Perancangan Sistem

Model Pengembangan Sistem

Seringkali seorang pelanggan mendefinisikan serangkaian sasaran umum bagi perangkat lunak, tetapi tidak mengidentifikasi kebutuhan input, pemrosesan, ataupun output detail [11]. Pada kasus yang lain, pengembang mungkin tidak memiliki kepastian terhadap efisiensi algoritma, kemampuan penyesuaian dari sistem operasi, atau bentuk-bentuk yang harus dilakukan oleh interaksi manusia dan mesin. Dalam situasi seperti ini salah satu model yang cocok digunakan adalah model prototype (Prototyping paradigm).Pendekatan Prototyping melewati tiga proses, yaitu pengumpulan kebutuhan, perancangan, dan evaluasi Prototype. Proses-proses tersebut dapat dijelaskan sebagai berikut:

1. Pengumpulan kebutuhan: developer dan klien bertemu dan menentukan tujuan umum, kebutuhan yang diketahui dan gambaran bagian-bagian yang akan dibutuhkan berikutnya;

2. Perancangan: perancangan dilakukan cepat dan rancangan mewakili semua aspek software yang diketahui, dan rancangan ini menjadi dasar pembuatan prototype; 3. Evaluasi Prototype: klien mengevaluasi prototype yang dibuat dan digunakan untuk

memperjelas kebutuhan software.

Perulangan ketiga proses ini terus berlangsung hingga semua kebutuhan terpenuhi. prototype-prototype dibuat untuk memuaskan kebutuhan klien dan untuk memahami kebutuhan klien lebih baik. Model Prototype dapat dilihat padaGambar 2.

Gambar 2 Model Prototype [11]. Analisa Kebutuhan

9

Pada web e-journal yang sudah ada sekarang ini banyak yang tanpa menggunakan sistem keamanan informasi yang baik jadi semua orang bisa secara bebas mendapatkan contoh-contoh jurnal. Hal ini tentunya sangat membahayakan atau sangat merugikan bagi para peneliti dikarenakan informasi atau jurnal yang didapat secara mudah tersebut dapat diplagiasi atau dirubah tentang isi di dalamnya. Sebagai contoh e-journal tersebut adalah e-journal milik IPB.

Gambar 3 Link Download PDF e-journal IPB

Pada Gambar 3 terdapat contoh-contoh jurnal beserta nama penulisnya dan di kanan judul jurnal tersebut terdapat link download file tersebut dalam bentuk pdf. Hal ini memudahkan sekali bagi para pengunjung untuk mendownload jurnal tersebut secara bebas seperti pada Gambar 4.

Gambar 4 Jurnal Dapat Didownload

Contoh kedua adalah web e-journal milik Fakultas Teknologi Informasi Universitas Kristen Satya Wacana. Di dalam web tersebut pengunjung diwajibkan login, sedangkan untuk yang belum mempunyai username dan password pengunjung diminta untuk mendaftar terlebih dahulu atau register. Hal ini tentunya sangat disayangkan karena seseorang yang ingin mengakses atau hanya ingin melihat jurnal tersebut diharuskan melewati beberapa otoritasi dan belum tentu juga pengunjung yang ingin melihat jurnal tersebut adalah anggota dari keluarga besar Universitas Kristen Satya Wacana. Padahal seiring dengan perkembangan teknologi informasi yang sangat cepat, setiap orang berhak mendapatkan informasi guna menambah pengetahuannya agar tidak ketinggalan informasi tentunya. Gambar 5 menunjukkan web e-journal FTI.

10

Melihat fakta yang ada tersebut, maka dalam penelitian ini akan dirancang web e-journal yang dapat diakses atau dilihat siapa saja akan tetapi di dalamnya juga terdapat sistem keamanan informasi yang menjamin bahwa segala informasi yang ada di dalamnya tidak dengan mudah diambil atau dirubah sehingga menimbulkan kejahatan lagi dalam bentuk plagiarisme.

Perancangan Sistem

Konsep mekanisme keamanan informasinya adalah sebagai berikut: 1. Menerapkan Konsep 4R Keamanan Informasi pada sistem yang dibangun. 2. Mengamankan content web yaitu dokumen jurnal dalam bentuk .pdf dengan cara :

− Mengubah dokumen jurnal .pdf ke .jpg menggunakan teknologi ImageMagick dan Ghostscript.

− Menambahkan teknik watermarking pada dokumen jpg.

Gambar 3.5 menunjukkan Diagram Alir Proses File .pdf yang dikonversi ke .jpg menggunakan ImageMagick lalu ditambah dengan Watermarking.

Gambar 6 Diagram Alir Proses File .pdf ke .jpg Ditambah Teknik Watermarking

Berdasarkan Gambar 6, pertama-tama melakukan konversi file .pdf menjadi .jpg menggunakan ImageMagick, kemudian ditambahkan teknik watermarking ke dalam file tersebut, selanjutnya file .jpg tadi diberi watermarking. Setelah berhasil file .jpg yang diberi watermarking tadi bisa ditampilkan ke dalam web pages menggunakan i-frame.

4. Implementasi dan Pembahasan

11

menggunakan teknologi ImageMagick, Ghostscript, dan Watermarking ditambah dengan penerapan konsep 4R Keamanan Informasi dalam sistem yang dibangun.

Prototype I

Fasilitas Kirim E-Mail

Pada prototype I ini fasilitas kirim e-mail masih gagal sehingga untuk pendaftaran dari guest untuk menjadi member masih belum bisa. Keterbatasan pengetahuan dan minimnya literatur terkait fasilitas kirim e-mail menjadi kendala.

Konversi Dokumen .pdf ke Image

Gambar 7 Konversi dokumen .pdf ke Image gagal

Pada Gambar 7 menjelaskan bahwa pada menu view dokumen jurnal, pengguna masih bisa menjalankan fungsi klik kanan ini berarti bahwa konversi dari dokumen .pdf ke image masih gagal.

Protoype II

Fasilitas Kirim E-Mail

Seorang Guest yang telah mengisi lengkap form pendaftaran member antara lain mengisi alamat e-mail dan biodata diri sudah bisa mendapatkan aktivasi key member yang dikirim ke alamat email yang digunakan untuk pendaftaran. Hal ini berarti bahwa fasilitas kirim email sudah berhasil.

Fasilitas Captcha

Gambar 8 Form Pendaftaran Member Dilengkapi Fasilitas Captcha

12 Konversi File .pdf ke Image

Gambar 9 Konversi File .pdf ke Image Masih Gagal

Pada Gambar 9 menjelaskan bahwa pada menu view dokumen jurnal pengguna masih bisa menjalankan fungsi klik kanan. Konversi file .pdf ke image masih gagal.

Fasilitas Login Admin

Gambar 10 Halaman Login Admin Pustaka Digital

Pada prototype II ini juga telah dilengkapi fasilitas login admin. Hal ini dimaksudkan untuk mempermudah admin dalam mengelola jurnal yaitu menambah atau menghapus jurnal serta mengelola member.

Beranda Pustaka Digital Guest

Gambar 11 Halaman Beranda Pustaka Digital

Gambar 11 menunjukkan bahwa pada prototype II ini sudah dilengkapi beranda pustaka digital. Di dalam beranda pustaka digital ini terdapat menu “jurnal” yang berisi daftar-daftar jurnal, menu “daftar” yang berisi form pendaftaran member, dan menu “tentang” yang berisi profil sejarah web dan profil pembuat web.

Prototype III

Verifikasi E-Mail dan Nomor Verifikasi

13

Sistem pengamanan informasi yang pertama pada pustaka digital ini adalah verifikasi email dan nomor verifikasi. Jika member memilih tombol download jurnal maka akan muncul tampilan gambar seperti Gambar 12 yang merupakan halaman verifikasi email. Pada halaman tersebut member wajib mengisikan alamat email sesuai dengan alamat email yang digunakan pada saat pendaftaran menjadi member. Alamat email ini wajib diisi agar member bisa mendapatkan dokumen jurnal sesuai yang diinginkan. Setelah mengisikan alamat email, selanjutnya member memilih tombol lanjut. Kode program untuk sistem pengamanan verifikasi email dan nomor verifikasi, ditunjukkan pada Kode Program 1.

Kode Program 1 Source Code Nomor Verifikasi dan Kirim E-Mail 1. require 'libraries/class.phpmailer.php'; 2. try {

3. $mail = new PHPMailer();

4. $body = "Aktifasi Key anda sebagai berikut : " . $isi; 5. $mail->IsSMTP();

6. $mail->SMTPAuth = true; 7. $mail->Port = 465;

8. $mail->Host = "smtp.gmail.com"; // SMTP server

9. $mail->Username = "[email protected]"; 10. $mail->Password = "rahasia123";

11. $mail->SMTPSecure = "ssl"; 12. $mail->SMTPKeepAlive = true;

13. $mail->AddReplyTo("[email protected]", "Pustaka Digital");

14. $mail->From = "[email protected]"; 15. $mail->FromName = "Pustaka Digital";

16. $mail->AddAddress($to);

17. $mail->Subject = "Pustaka Digital Aktifasi Key";

18. $mail->AltBody = "To view the message, please use an HTML compatible email viewer!";

19. $mail->WordWrap = 80; 20. $mail->MsgHTML($body);

21. $mail->IsHTML(true); // send as HTML 22. if (!$mail->Send()) {

23. echo 'Mailer error: ' . $mail->ErrorInfo; 24. } else {

25. echo 'Message has been sent.';

26. }

27. } catch (phpmailerException $e) { 28. echo $e->errorMessage();}

29. $key = $this->rand_str();

14

Gambar 13 Nomor Verifikasi Download Jurnal

Setelah verifikasi email berhasil maka selanjutnya akan tampil halaman nomor verifikasi download jurnal seperti pada Gambar 13. Pada halaman ini member diwajibkan mengisikan kolom nomor verifikasi tersebut sesuai dengan kode verifikasi download jurnal yang telah dikirimkan melalui email member. Setelah berhasil maka member bisa mendapatkan jurnal yang diinginkan. Kode program untuk sistem pengamanan Verifikasi Download Jurnal, ditunjukkan pada Kode Program 2.

Kode Program 2 Source Code Verifikasi Download Jurnal 1. if(count($_POST)>0){

2. $key = $this->input->post('key'); 3. $input = $this->input->post('input'); 4. $id = $this->input->post('id');

5. if($key == $input){

6. $data['jurnal'] = $this->jurnal->LihatJurnal($id);

7. $this->load->view('header_depan');

8. $this->load->view('sukses_jurnal', $data); 9. $this->load->view('footer');

10. }else{

11. $data['key'] = $key;

12. $data['jurnal'] = $this->jurnal->LihatJurnal($id); 13. $data['error'] = "Aktifasi anda tidak sama, silahkan

isi dengan benar";

14. $this->load->view('header_depan');

15. $this->load->view('download_jurnal', $data); 16. $this->load->view('footer');

17. }

Pada Kode Program 2, baris pertama digunakan untuk mengecek apakah ada input atau tidak. Sedangkan baris kedua sampai keempat digunakan untuk menampung input dari user. Lalu baris kelima digunakan untuk mengecek apakah kode verifikasi sama dengan input dari user. Baris keenam digunakan untuk mengambil data jurnal dengan id tertentu. Kemudian baris ketujuh sampai sembilan adalah kode program untuk load view halaman untuk download. Sedangkan baris 10 sampai 16 digunakan jika aktivasi tidak sama dengan input user, maka akan diberi pesan error dan diarahkan ke halaman aktivasi lagi.

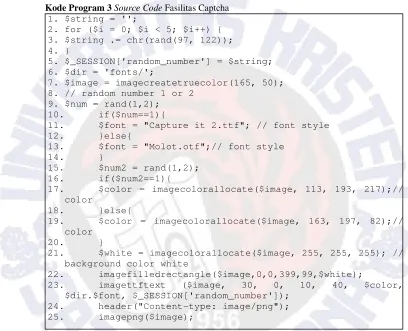

Fasilitas Captcha

15

Pada Gambar 14, terdapat form pendaftaran yang harus diisi untuk menjadi seorang member antara lain email, nama lengkap, alamat, nomor telepon, dan kode captcha. Jika benar dalam mengisi biodata sekaligus mengisi kode captcha maka nantinya seorang guest akan mendapatkan kode verifikasi di halaman berikutnya. Kode verifikasi tersebut nantinya yang dapat digunakan untuk download jurnal.

Kode Program 3 Source Code Fasilitas Captcha 1. $string = '';

2. for ($i = 0; $i < 5; $i++) { 3. $string .= chr(rand(97, 122)); 4. }

5. $_SESSION['random_number'] = $string; 6. $dir = 'fonts/';

7. $image = imagecreatetruecolor(165, 50); 8. // random number 1 or 2

9. $num = rand(1,2); 10. if($num==1){

11. $font = "Capture it 2.ttf"; // font style 12. }else{

13. $font = "Molot.otf";// font style

14. }

15. $num2 = rand(1,2); 16. if($num2==1){

17. $color = imagecolorallocate($image, 113, 193, 217);// color

18. }else{

19. $color = imagecolorallocate($image, 163, 197, 82);// color

20. }

21. $white = imagecolorallocate($image, 255, 255, 255); // background color white

22. imagefilledrectangle($image,0,0,399,99,$white);

23. imagettftext ($image, 30, 0, 10, 40, $color, $dir.$font, $_SESSION['random_number']);

24. header("Content-type: image/png"); 25. imagepng($image);

Kode Program 3 adalah kode program untuk fasilitas captcha. Kode nomor satu untuk memulai session, sedangkan kode program nomor tiga sampai lima adalah kode program untuk merandom karakter sejumlah lima karakter. Setelah itu dimasukkan nilai random ke dalam session yang dijelaskan pada kode program nomor enam. Kode program nomor delapan sampai nomor 24 digunakan untuk memasukkan setting dan atribut gambar yang dijadikan captcha.

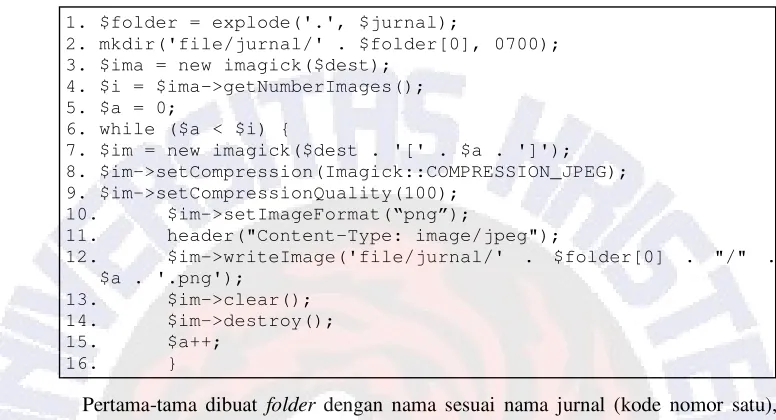

Konversi Dokumen .pdf ke .jpg

16

Gambar 15 adalah tampilan gambar dokumen .pdf yang berhasil dikonversikan dalam bentuk .jpg.

Kode Program 4 Source Code Konversi Dokumen .Pdf ke .jpg 1. $folder = explode('.', $jurnal);

2. mkdir('file/jurnal/' . $folder[0], 0700); 3. $ima = new imagick($dest);

4. $i = $ima->getNumberImages(); 5. $a = 0;

6. while ($a < $i) {

7. $im = new imagick($dest . '[' . $a . ']'); 8. $im->setCompression(Imagick::COMPRESSION_JPEG); 9. $im->setCompressionQuality(100);

10. $im->setImageFormat(“png”);

11. header("Content-Type: image/jpeg");

12. $im->writeImage('file/jurnal/' . $folder[0] . "/" . $a . '.png');

13. $im->clear(); 14. $im->destroy(); 15. $a++;

16. }

Pertama-tama dibuat folder dengan nama sesuai nama jurnal (kode nomor satu), setelah itu kita dipasang parameter file pdf untuk membuat objek imagick (kode nomor tiga). Setelah itu menghitung jumlah halaman file pdf tersebut dan melakukan looping sejumlah halaman (kode nomor tiga sampai enam). Kode nomor tujuh untuk memanggil lagi parameter file pdf untuk membuat objek imagick, setelah itu dilakukan setting kompresi gambar, kualitas kompresi, dan setting format gambar (kode nomor delapan sampai sepuluh). Kemudian kode 11 sampai 16 berfungsi untuk create image dan menghapus objek imagick.

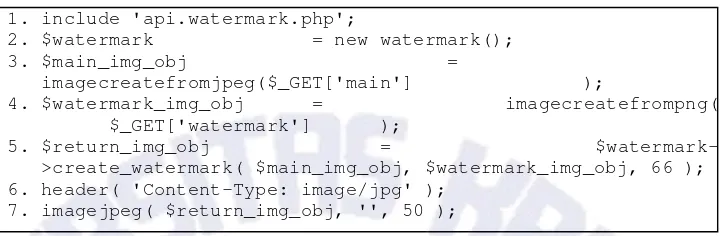

Insert Watermark to Dokumen .jpg

Gambar 16 Hasil konversi Dokumen .pdf ke .jpg ditambah Watermark

17

Kode Program 5 Source Code Insert Watermark to Dokumen .jpg 1. include 'api.watermark.php';

2. $watermark = new watermark();

3. $main_img_obj =

imagecreatefromjpeg($_GET['main'] );

4. $watermark_img_obj = imagecreatefrompng( $_GET['watermark'] );

5. $return_img_obj =

$watermark->create_watermark( $main_img_obj, $watermark_img_obj, 66 ); 6. header( 'Content-Type: image/jpg' );

7. imagejpeg( $return_img_obj, '', 50 );

Pertama-tama class api.watermark dipanggil, kemudian membuat objek watermark dari class watermark. Baris tiga menampung image yang akan diberi watermark. Kemudian baris keempat menampung image logo watermark. Baris kelima menjelaskan proses image yang diberi watermark. Sedangkan baris keenam menampilkan tipe dari image tersebut. Terakhir baris keenam adalah kode program untuk mengembalikan image yang telah diberi watermark tersebut.

Implementasi Konsep 4R Keamanan Informasi dalam Sistem

Right Information

Right Information mengacu pada ketepatan dan kelengkapan informasi yang menjamin integritas informasi. Integritas informasi dalam penelitian ini didapat dari dokumen jurnal yang di-upload oleh admin adalah dokumen jurnal yang berasal dari member yang sudah masuk dalam proses review dan dilengkapi dengan halaman pernyataan yang menyatakan bahwa jurnal tersebut memang benar hasil karya pengirim itu sendiri. Informasi mengenai alamat email admin, tata cara pengiriman email dan penulisan jurnal terdapat pada menu halaman web ”info penulisan”. Jadi dalam proses ini hanya admin yang berhak untuk melakukan upload dan menentukan layak tidaknya sebuah jurnal untuk dipublikasikan ke dalam web pustaka digital. Diagram Alir Proses Review Jurnal oleh Admin hingga layak untuk diupload ke web, ditunjukkan pada Gambar 18.

18

Berdasarkan Gambar 17 , pertama, admin membuka email lalu membuka dokumen jurnal yang sudah dikirim oleh member. Kemudian admin mengecek sistematika penulisan, hasil pemikiran, dan hasil penelitian. Jika sudah sesuai dengan ketentuan maka dokumen tadi layak upload jika tidak maka tidak layak untuk di-upload.

Selain itu, konsep Right Information ini didapat oleh seorang guest pada saat melakukan daftar member. Seorang guest diberikan informasi untuk wajib mengisikan masing-masing kolom pada form pendaftaran sebagai syarat agar bisa menjadi member. Akan muncul pesan peringatan apabila seorang guest tidak mengisi salah satu kolom tersebut. Pesan peringatan tersebut ditunjukkan pada Gambar 18.

Gambar 18 Pesan Peringatan di Halaman Daftar Member

Setelah itu, terbukti bahwa seorang guest yang telah mengisi lengkap kolom daftar member tersebut menerima kode aktivasi member sesuai dengan alamat email yang digunakan untuk mendaftar tadi. Kemudian pada saat seorang member melakukan verifikasi email di halaman download jurnal, akan muncul halaman verifikasi kode aktivasi download jurnal. Pada halaman tersebut terdapat informasi yang menyatakan bahwa kode aktivasi download junal telah dikirim ke email member. Setelah membuka email memang kode aktivasi sudah terkirim, dan setelah member memasukkan kode aktivasi tersebut seorang member sudah bisa melakukan download jurnal. Hal tersebut merupakan salah satu bentuk implementasi konsep Right Information pada sistem. Kode aktivasi member dan kode aktivasi download jurnal ditunjukkan pada Gambar 19.

Gambar 19 Kode Aktivasi Key Member dan Download Jurnal Right People

19

untuk kalangan umum akan tetapi tidak sembarang orang bisa melakukan download jurnal, karena hanya pengunjung yang telah menjadi member yang diberi hak untuk mendapatkan informasi tersebut. Sedangkan seorang guest hanya diberikan hak akses untuk download abstrak dan lihat jurnal.

Right Time

Gambar 20Member Dijamin Bisa Melakukan Download

Right Time mengacu pada aksesibilitas informasi dan penggunaannya atas permintaan entitas yang berhak. Ini menjamin ketersediaan. Implementasi konsep right time pada aplikasi ini muncul ketika seorang member bisa mendapatkan jurnal yang dikehendaki. Hal ini berarti setiap member dijamin bisa melakukan download seperti pada Gambar 20.

Right Form

Right Form dalam konsep 4R mengacu pada penyediaan informasi dalam format yang tepat. Untuk mendapatkan informasi dalam format yang tepat tersebut dalam aplikasi ini dibuat aturan yang jelas mengenai tata cara dan format penulisan agar karya ilmiah dari seorang member layak untuk di-upload oleh seorang admin. Aturan tersebut terdapat pada menu info penulisanyang ditunjukkan pada Gambar 21.

Gambar 21 Halaman Info Penulisan

20 Pengujian Sistem

Pada penelitian ini digunakan uji sistem menggunakan konsep 4R Keamanan Informasi meliputi Right Information, Right People, Right Time, dan Right Form. Pada Right Information ini hasil yang diharapkan yaitu sistem dapat memberikan informasi yang benar pada saat seorang guest melakukan pendaftaran member, diantaranya terdapat informasi yang ditujukan oleh guest agar mengisi lengkap daftar kolom pendaftaran member. Informasi yang berada di bawah kolom pendaftaran member ini akan muncul jika salah satu kolom pendaftaran tidak terisi. Selain itu, dalam sistem ini diharapkan bahwa seorang calon member mendapatkan informasi kode aktivasi member yang dikirim sesuai dengan email calon member setelah memilih tombol simpan pada halaman daftar member. Seorang member juga diharapkan mendapatkan kode aktivasi download jurnal pada saat memilih tombol download jurnal. Sedangkan untuk uji sistem Right People, hasil yang diharapkan adalah pengunjung mendapatkan informasi sesuai dengan hak aksesnya masing-masing. Uji konsep Right Time hasil yang diharapkan adalah member mendapat informasi yang tersedia. Sedangkan untuk Right Form hasil yang diharapkan adalah bentuk informasi masing-masing pengunjung berbeda sesuai dengan hak akses. Tahap pengujian ini ditunjukkan pada Tabel 1.

Tabel 1 Pengujian Konsep 4R Keamanan Informasi No. Konsep

Pengujian

Poin Pengujian Hasil Pengujian

Status Pengujian 1. Right

Information

Apakah ada pesan peringatan pada saat guest tidak mengisi salah satu kolom pendaftaran member?

Ya Berhasil

2. Right Information

Apakah ada kode aktivasi member yang dikirim ke email setelah guest melakukan pendaftaran member?

Ya Berhasil

3. Right Information

Apakah ada kode aktivasi download jurnal yang dikirim ke email setelah member memilih tombol download jurnal?

Ya Berhasil

4. Right People

Apakah guest bisa melakukan download abstrak?

Ya Berhasil

5. Right People

Apakah guest bisa lihat jurnal yang sudah diberi watermark ?

Ya Berhasil

6. Right People

Apakah guest bisa melakukan download jurnal?

Tidak Berhasil

7. Right People

Apakah member bisa melakukan download abstrak?

Ya Berhasil

8. Right People

Apakah member bisa melakukan download jurnal?

Ya Berhasil

9. Right Time Apakah member bisa mendapatkan dokumen jurnal yang diinginkan setelah memilih tombol download jurnal?

Ya Berhasil

10. Right Form Apakah guest hanya mendapatkan dokumen abstrak?

Ya Berhasil

11. Right Form Apakah guest mendapatkan dokumen jurnal?

Tidak Berhasil

12. Right Form Apakah member mendapatkan dokumen abstrak dan jurnal?

21

Berdasarkan hasil pengujian konsep 4R Keamanan Informasi yang ditunjukkan pada Tabel 1, semua point pengujian yang dilakukan dengan simulasi telah berhasil. Hal tersebut mengandung arti bahwa sistem telah berjalan sesuai dengan yang diharapkan.

5. Simpulan

Kesimpulan yang bisa diambil berdasarkan hasil Penelitian Perancangan Sistem Keamanan Informasi pada E-Journal Menggunakan ImageMagick dan Ghostscript, adalah sebagai berikut : sistem keamanan yang dibangun sudah mengacu pada dasar teori 4R keamanan informasi yaitu right information, right people, right time, dan right form. Ini berarti bahwa nilai informasi yang berada di dalam web tersebut tetap terjaga dan terjamin keamanannya. Selain itu, sistem ini juga bisa menjadi aternatif pengamanan data yang tidak berbayar melalui imagemagick, ghostscript, dan watermarking. Saran untuk pengembangan penelitian selanjutnya dilengkapi dengan autentikasi e-mail agar lebih mengamankan dokumen yang ada di dalam e-journal. Karena tidak semua alamat e-mail yang digunakan untuk mendaftar adalah milik member sebenarnya. Selain itu dokumen yang digunakan sebaiknya tidak terbatas pada dokumen tipe pdf.

6. Daftar Pustaka

[1] Hermawan, 2011, Sistem Rekap Penelitian dan Karya Ilmiah Dosen dan Mahasiswa Studi Kasus Pasca Sarjana UPN “VETERAN” JAWA TIMUR. [2] Sadiyah, 2010, Role Based Access Control Sistem Penilaian Akademik Online

Berbasis Web dengan Menggunakan Framework Codeiginiter pada Fakultas Teknologi Industri UPN “VETERAN” Jatim.

[3] Jogiyanto, 1999, Analisis dan Disain system Informasi, ANDI OFFSET Yogyakarta.

[4] Fathansyah, 1989, http://www.scribd.com/doc/28603526/SBD-2. (diakses tanggal 6 November 20011)

[5] Wahyono, Teguh, 2004, Sistem Informasi (Konsep Dasar, Analisis Desain dan Implementasi). Yogyakarta: Graha Ilmu.

[6] Abiedyat, 2010, http://abiedyat.blogspot.com/2010/02/implementasi-sistem- informasi-soft.html.

(diakses tanggal 7 November 2011).

[7] ESCAP/APCICT, 2009, http://creativecommons.org/licenses/by/3.0/ (Diakses tanggal 6 November 2011).

[8] Surjono, 2009, Pengenalan dan Pengembangan e-journal, Yogyakarta: PPS Universitas Negeri Yogyakarta.

[9] B.Schneiner, 1994, Applied Cryptography : Protocol Algorithm, and Source Code in C, New York : Wiley

[10]Supanghat, Suhono H, Kuspriyanto 2000, Watermarking Sebagai Teknik Penyembunyian Label Hak Cipta pada Data Digital, Bandung : TEKNIK ELEKTRO,Vol 6, No.3

![Gambar 1 4R Keamanan Informasi [7]](https://thumb-ap.123doks.com/thumbv2/123dok/686254.450662/3.612.187.457.575.690/gambar-r-keamanan-informasi.webp)

![Gambar 2 Model Prototype [11].](https://thumb-ap.123doks.com/thumbv2/123dok/686254.450662/7.612.101.508.257.616/gambar-model-prototype.webp)