1

1. Pendahuluan

Suatu data yang dimiliki dapat diperoleh sebagai sebuah informasi sehingga keamanan data dibutuhkan agar data tersebut tetap terlindungi. Proses penyimpanan maupun pengiriman data dibuat dalam bentuk file. File-file tersebut disimpan di dalam suatu folder. Fungsi utama folder adalah sebagai tempat untuk menyimpan dan mengelompokkan berbagai file program. Sebuah folder dapat berisi beberapa folder di dalamnya, atau yang biasa disebut subfolder. Ketika memiliki sejumlah file dari program yang berbeda, maka file-file tersebut dapat disimpan pada folder-folder yang berbeda pula. Hal ini memudahkan untuk pencarian file-file yang dibutuhkan [1].

Folder adalah tempat untuk menyimpan file, dapat berupa kumpulan data baik berupa teks, angka, gambar, video, slide, program dan lain-lain yang diberi nama tertentu secara digital. Keinginan pihak lain untuk mengetahui apa saja isi yang ada di dalam folder komputer pemilik merupakan suatu ancaman. Pemilik akan merasa terganggu dan terancam privasinya apabila pihak lain mengakses komputernya tanpa sepengetahuan atau pemberitahuan terlebih dahulu. Dimana di dalam komputer tersebut tersimpan beberapa arsip rahasia, data-data penting atau data pribadi sehingga apabila pihak lain membuka atau bahkan mencuri data, maka akan merugikan pemilik komputer. Folder-folder penting dan rahasia agar tidak mudah diakses oleh orang lain sebaiknya diberikan perhatian khusus berupa pemberian proteksi demi keamanan data yang ada di dalam folder tersebut [2].

Salah satu upaya pengamanan data adalah dengan kriptografi. Kriptografi adalah ilmu yang mempelajari bagaimana supaya pesan atau dokumen tetap aman, tidak dapat dibaca oleh pihak yang tidak berhak (anauthorized persons). Kriptografi terdiri dari dua proses yaitu enkripsi dan dekripsi. Proses enkripsi dilakukan agar data tidak dapat diketahui oleh pihak yang berwenang, dengan cara mengubah data asli menjadi suatu kode dengan suatu kunci tertentu yang tidak dapat dipecahkan oleh orang lain. Data yang telah dienkripsi kemudian dikirimkan kepada pihak penerima, penerima kemudian mendekripsikan data yang telah dienkripsi oleh pihak pengirim agar mengetahui isi data yang sebenarnya. XTEA merupakan kriptografi symmetric block cipher karena menggunakan kunci rahasia dan dioperasikan pada 64 bit pesan sekaligus dimana kunci rahasia dengan panjang 128 bit dibagi antara pengguna [3].

2

2. Tinjauan Pustaka

Pada penelitian berjudul “Pembangunan Perangkat Lunak untuk Enkripsi Folder dengan Algoritma Serpent”, dibahas tentang perancangan aplikasi pengenkripsi folder berbasis desktop yang kemudian mengimplementasikan aplikasi melalui seluruh isi folder disatukan dalam satu file dan digunakan struktur header khusus untuk mempermudah pengaksesan subfolder atau file tersebut. Daftar isi file atau folder dapat ditampilkan beserta tree navigasi folder, kemudian mengenkripsi dan mendekripsi keseluruhan atau beberapa file atau folder, dan menambah serta menghapus file atau folder dalam folder terenkripsi merupakan keunggulan dari aplikasi tersebut. Kesimpulan yang diperoleh dari hasil penelitian tersebut adalah hasil enkripsi folder selalu memiliki ukuran yang lebih besar daripada ukuran semula, hal ini disebabkan oleh kebutuhan enkripsi algoritma serpent yang melakukan enkripsi setiap blok berukuran 128 bit (16 byte), ukuran yang lebih besar tersebut juga diakibatkan oleh adanya kebutuhan aplikasi berupa informasi struktur header, posisi awal header dan kunci [4].

Pada penelitian berjudul “Performance Analysis of Contemporary Light-Weight Block Ciphers on 8-bit Microcontrollers”, dibahas mengenai perlunya algoritma enkripsi yang hemat memori. Pada penelitian tersebut dilakukan analisis terhadap beberapa algoritma enkripsi yaitu DESL, HEIGHT, SEA, XTEA, dan AES. Kesimpulan yang dihasilkan adalah XTEA dan SEA menggunakan memori komputer yang secara signifikan lebih kecil daripada AES [5].

Berdasarkan beberapa penelitian yang pernah dilakukan terkait enkripsi folder dan algoritma XTEA, maka akan dilakukan penelitian yang bertujuan untuk merancang dan mengimplementasikan aplikasi enkripsi-dekripsi folder menggunakan algoritma XTEA.

Penelitian yang dilakukan membahas tentang kriptografi. Kriptografi (cryptography) merupakan ilmu dan seni penyimpanan pesan, data, atau informasi secara aman. Kriptografi (Cryptography) berasal dari bahasa Yunani yaitu dari kata Crypto dan Graphia yang berarti penelitian rahasia. Kriptografi merupakan bagian dari suatu cabang ilmu matematika yang disebut Cryptology. Dalam mengenkripsi dan mendekripsi data, kriptografi membutuhkan suatu algoritma (cipher) dan kunci (key). Cipher adalah fungsi matematika yang digunakan untuk mengenkripsi dan mendekripsi. Sedangkan kunci merupakan sederetan bit yang diperlukan untuk mengenkripsi dan mendekripsi data [6].

3

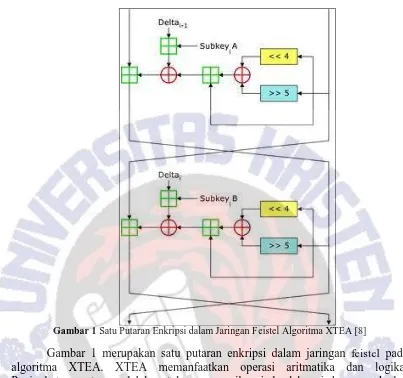

Gambar 1 Satu Putaran Enkripsi dalam Jaringan Feistel Algoritma XTEA [8]

Gambar 1 merupakan satu putaran enkripsi dalam jaringan feistel pada algoritma XTEA. XTEA memanfaatkan operasi aritmatika dan logika. Peningkatan pertama adalah untuk menyesuaikan jadwal kunci dan yang kedua adalah untuk memperkenalkan materi kunci secara perlahan.

Perancangan algoritma kriptografi yang berbasis blok mempertimbangkan salah satu prinsip jaringan feistel. Hampir semua algoritma cipher blok bekerja dalam model jaringan Feistel. Jaringan feistel ditemukan oleh Horst Feistel tahun 1970. Model jaringan feistel adalah sebagai berikut: (1) Bagi blok yang panjangnya bit menjadi dua bagian, kiri (L) dan kanan (R), yang masing-masing panjangnya n/2 (hal ini mensyaratkan n harus genap), (2) Definisikan cipher blok berulang dimana hasil dari putaran ke-i ditentukan dari hasil putaran sebelumnya, yaitu: � = ��−1

�� = �−1⨁f(��−1 �)

yang dalam hal ini,

i = 1, 2, ..., r (r adalah jumlah putaran). Ki = upa-kunci (subkey) pada putaran ke-i

4

Gambar 2 Jaringan Feistel [9]

Gambar 2 menjelaskan plainteks adalah gabungan L dan R awal, atau secara formal dinyatakan dengan ( 0,�0), sedangkan cipherteks didapatkan dari L

dan R hasil dari putaran terakhir setelah terlebih dahulu dipertukarkan, atau secara formal dinyatakan sebagai (��, �). Jaringan Feistel banyak dipakai di dalam algoritma kriptografi seperti DES (Data Encryption Standard), LOKI, GOST, FEAL, Lucifer, Blowfish, Khufu, Khafre, dan lain-lain karena model ini bersifat reversible untuk proses enkripsi-dekripsi. Sifat reversible ini menyebabkan algoritma baru tidak perlu dibuat untuk mendekripsi cipherteks menjadi plainteks. Karena operator XOR mengkombinasikan setengah bagian kiri dengan hasil dari fungsi transformasi f, maka kesamaan berikut pasti benar:

�−1⨁f(��−1, �) ⨁f(��−1, �) = �−1

Sifat reversible tidak bergantung pada fungsi f sehingga fungsi f dapat dibuat serumit mungkin.

Sebuah folder yang nama lainnya adalah direktori, merupakan suatu kontainer yang dapat digunakan untuk menyimpan file. Selain file, suatu folder dapat menampung folder lain yang disebut dengan subfolder. Akibat adanya folder dengan subfolder-nya ini, dapat terbentuk suatu tree dengan seluruh parent -nya merupakan folder. Pada sistem operasi Linux dan turunan Unix lainnya, segala sesuatu dalam sistem dianggap sebagai file termasuk direktori. Direktori menjadi suatu file khusus yang mengandung daftar dari nama-nama file beserta node masing-masing. Direktori memiliki peran penting dalam sistem file yang hierarkis pada sistem operasi komputer modern dengan mengizinkan pengelompokan direktori dan file untuk mengatur sistem file dalam hierarki yang modular [10].

�−1 ��−1

�

�

�� f

5

3. Metode dan Perancangan Sistem

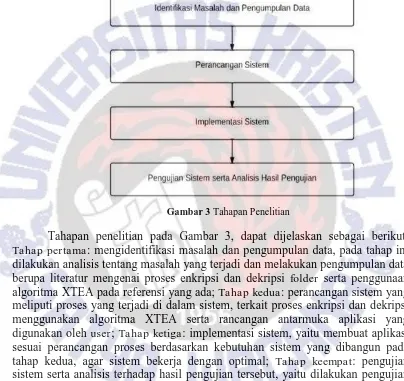

Penelitian yang dilakukan, diselesaikan melalui tahapan penelitian yang terbagi dalam empat tahapan, yaitu, (1) Tahap Identifikasi Masalah dan Pengumpulan Data, (2) Perancangan Sistem, (3) Implementasi Sistem, (4) Pengujian Sistem, serta Analisis Hasil Pengujian.

Gambar 3 Tahapan Penelitian

Tahapan penelitian pada Gambar 3, dapat dijelaskan sebagai berikut; Tahap pertama: mengidentifikasi masalah dan pengumpulan data, pada tahap ini dilakukan analisis tentang masalah yang terjadi dan melakukan pengumpulan data berupa literatur mengenai proses enkripsi dan dekripsi folder serta penggunaan algoritma XTEA pada referensi yang ada; Tahap kedua: perancangan sistem yang meliputi proses yang terjadi di dalam sistem, terkait proses enkripsi dan dekripsi menggunakan algoritma XTEA serta rancangan antarmuka aplikasi yang digunakan oleh user; Tahap ketiga: implementasi sistem, yaitu membuat aplikasi sesuai perancangan proses berdasarkan kebutuhan sistem yang dibangun pada tahap kedua, agar sistem bekerja dengan optimal; Tahap keempat: pengujian sistem serta analisis terhadap hasil pengujian tersebut, yaitu dilakukan pengujian terhadap kerahasiaan data, keutuhan data, ukuran folder berdasarkan type file, terhadap konten file serta waktu dan kecepatan proses berdasarkan ukuran folder, apakah sistem yang dibangun sudah sesuai dengan metode kriptografi menggunakan algoritma XTEA.

6

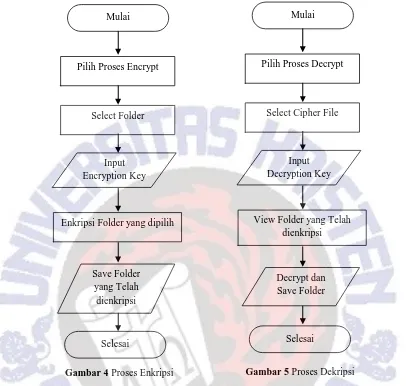

Proses enkripsi pada Gambar 4 dimulai dengan memilih proses encrypt. Selanjutnya select folder yang akan dienkripsi, folder tersebut di dalamnya terdapat juga subfolder yang berisi file. Setelah itu input encryption key dengan maksimal karakter adalah 16, sedangkan minimal karakter adalah 1. Setelah folder dienkripsi, maka folder tersebut dapat disimpan.

Sebaliknya proses dekripsi pada Gambar 5 ketika folder diterima, pengguna dapat melihat folder yang telah dienkripsi terlebih dahulu sebelum mendekripsi folder tersebut.

Mulai

Select Folder

Input Encryption Key

Enkripsi Folder yang dipilih

Save Folder yang Telah

dienkripsi

Selesai Pilih Proses Encrypt

Mulai

Select Cipher File

Input Decryption Key

View Folder yang Telah dienkripsi

Decrypt dan Save Folder

Selesai Pilih Proses Decrypt

7

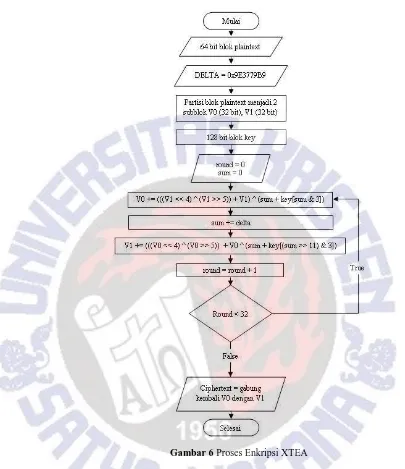

Gambar 6 Proses Enkripsi XTEA

8

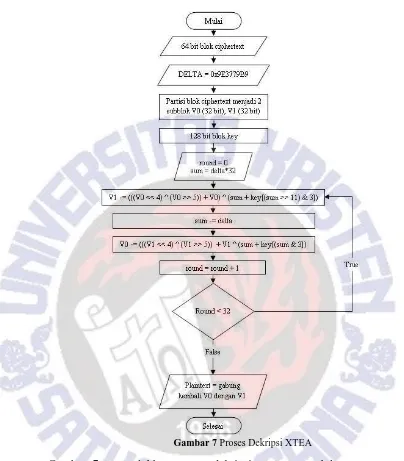

Gambar 7 Proses Dekripsi XTEA

9

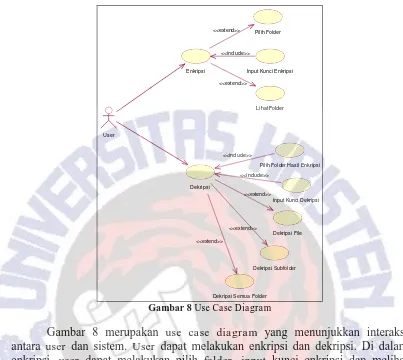

Gambar 8 Use Case Diagram

Gambar 8 merupakan use case diagram yang menunjukkan interaksi antara user dan sistem. User dapat melakukan enkripsi dan dekripsi. Di dalam enkripsi, user dapat melakukan pilih folder, input kunci enkripsi dan melihat

folder yang akan dienkripsi. Sedangkan di dalam proses dekripsi, user dapat melakukan pilih folder hasil enkripsi, input kunci dekripsi, dekripsi file, dekripsi

subfolder, dan dekripsi semua folder.

Pilih Folder

Input Kunci Enkripsi

Lihat Folder

Pilih Folder Hasil Enkripsi

Input Kunci Dekripsi

Dekripsi File

Dekripsi Subfolder

Dekripsi Semua Folder Enkripsi

Dekripsi User

<<extend>>

<<extend>>

<<extend>>

<<extend>>

<<extend>> <<include>>

<<include>>

10

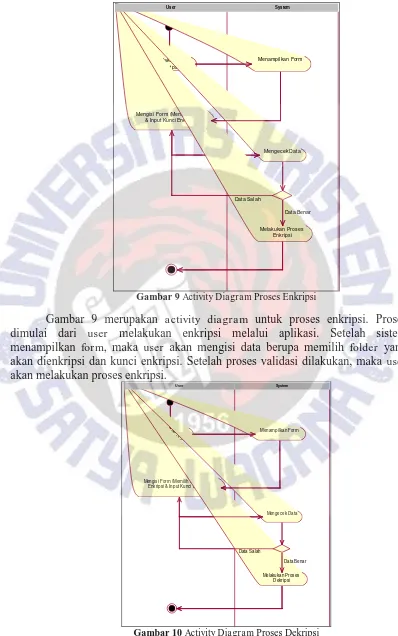

Gambar 9 Activity Diagram Proses Enkripsi

Gambar 9 merupakan activity diagram untuk proses enkripsi. Proses dimulai dari user melakukan enkripsi melalui aplikasi. Setelah sistem menampilkan form, maka user akan mengisi data berupa memilih folder yang akan dienkripsi dan kunci enkripsi. Setelah proses validasi dilakukan, maka user

akan melakukan proses enkripsi.

Gambar 10 Activity Diagram Proses Dekripsi

Melakukan Enkripsi

Mengisi Form (Memilih Folder & Input Kunci Enkripsi)

Mengecek Data

Melakukan Proses Enkripsi Menampilkan Form

Data Benar Data Salah

System User

Melakukan Dekripsi

Mengisi Form (Memilih Folder Hasil Enkripsi & Input Kunci Dekripsi)

Mengecek Data

Melakukan Proses Dekripsi Menampilkan Form

Data Benar Data Salah

11

Gambar 10 merupakan activity diagram untuk proses dekripsi. Proses dimulai dari user melakukan dekripsi melalui aplikasi. Setelah sistem menampilkan form, maka user akan mengisi data berupa memilih folder hasil kurang dari 8 byte, maka dilakukan proses padding. Angka 0 merupakan padding. Kunci yang digunakan adalah 1234567812345678.

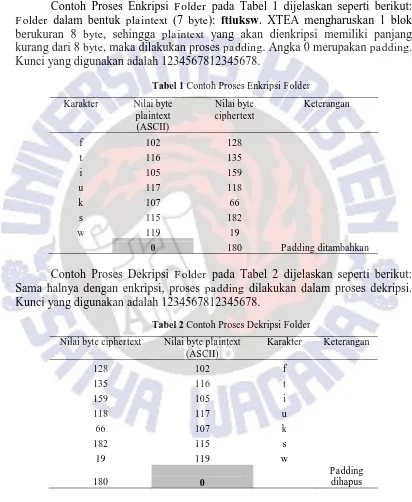

Tabel 1 Contoh Proses Enkripsi Folder

Karakter Nilai byte

0 180 Padding ditambahkan

Contoh Proses Dekripsi Folder pada Tabel 2 dijelaskan seperti berikut: Sama halnya dengan enkripsi, proses padding dilakukan dalam proses dekripsi. Kunci yang digunakan adalah 1234567812345678.

Tabel 2 Contoh Proses Dekripsi Folder

Nilai byte ciphertext Nilai byte plaintext

12

4. Hasil dan Pembahasan

Implementasi dari sistem yang dibangun, dijelaskan sebagai berikut.

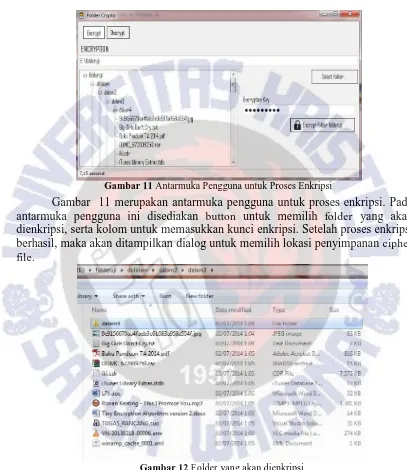

Gambar 11 Antarmuka Pengguna untuk Proses Enkripsi

Gambar 11 merupakan antarmuka pengguna untuk proses enkripsi. Pada antarmuka pengguna ini disediakan button untuk memilih folder yang akan dienkripsi, serta kolom untuk memasukkan kunci enkripsi. Setelah proses enkripsi berhasil, maka akan ditampilkan dialog untuk memilih lokasi penyimpanan cipher file.

Gambar 12 Folder yang akan dienkripsi

13

Gambar 13 Hasil Enkripsi

Gambar 13 merupakan file hasil enkripsi. File enkripsi terbagi menjadi 2 bagian yang terdiri dari file .tdat dan .tidx. File .tdat merupakan file yang menyimpan data. Isi file .tdat adalah konten file yang berfungsi untuk menggabungkan konten dari file tersebut. Sedangkan file .tidx merupakan file yang menyimpan struktur direktori. File .tidx hanya dapat dibaca menggunakan notepad, wordpad, notepad+ +, word atau semua aplikasi text editor karena merupakan file XML (Extensible Markup Language). XML didesain untuk mendeskripsikan data dan digunakan untuk menyimpan data terstruktur, dalam hal ini struktur direktori folder yang dienkripsi.

Gambar 14 Antarmuka Pengguna untuk Proses Dekripsi

14

Gambar 15 Folder Hasil Dekripsi

Bentuk hasil dekripsi adalah seperti terlihat pada Gambar 15. Hasilnya kembali seperti bentuk awal yaitu dalam bentuk folder dengan subfolder dan file yang sama seperti sebelum dienkripsi.

Kode Program 1 Perintah untuk Proses Enkripsi XTEA

1. public static void Encrypt(uint[] v, uint[] k) 2. {

3. uint v0 = v[0], v1 = v[1], sum = 0, i; 4. uint delta = 0x9e3779b9;

5. uint k0 = k[0], k1 = k[1], k2 = k[2], k3 = k[3]; 6. for (i = 0; i < 32; i++)

7. {

8. sum += delta;

9. v0 += ((v1 << 4) + k0) ^ (v1 + sum) ^ ((v1 >> 5) + k1); 10. v1 += ((v0 << 4) + k2) ^ (v0 + sum) ^ ((v0 >> 5) + k3); 11. }

12. v[0] = v0; 13. v[1] = v1; 14. }

15

Kode Program 2 Perintah untuk Proses Dekripsi XTEA

1. public static void Decrypt(uint[] v, uint[] k) 2. {

Kode Program 2 merupakan perintah untuk proses dekripsi. Seperti halnya Kode Program 1, proses ini memerlukan input variabel data dan kunci (perintah pada baris 1). Konstanta yang digunakan (delta) memiliki nilai yang sama dengan proses enkripsi (perintah pada baris 4). Perbedaan yang ada hanya terdapat di dalam round. Pada enkripsi, pada tiap round, nilai variabel data dilakukan proses incremental (+=), sedangkan pada dekripsi dilakukan proses decremental (-=) (perintah pada baris 8 dan baris 9).

Kode Program 3 Perintah untuk Proses Menyimpan Susunan Folder

1. TreeViewSerializer ser = new TreeViewSerializer();

2. Ser.SerializeTreeView(this.treeView1, d.FileName, this.tbxKey.Text);

Kode program 3 merupakan perintah untuk proses menyimpan susunan folder dalam bentuk XML (Extensible Markup Language). Di dalam penyimpanan, digunakan library“TreeViewSerializer”.

Pengujian sistem dilakukan untuk mengetahui apakah aplikasi yang dibuat dapat berfungsi sesuai dengan tujuan penelitian. Pengujian terdiri dari Pengujian Kerahasiaan Data (Pengujian 1), Pengujian Keutuhan Data (Pengujian 2), Pengujian Ukuran Folder Berdasarkan Type File (P engujian 3), P engujian Terhadap Konten File (Pengujian 4) dan Pengujian Waktu dan Kecepatan Proses Berdasarkan Ukuran Data (Pengujian 5).

Pengujian Kerahasiaan Data (Pengujian 1) bertujuan untuk mengetahui apakah aplikasi berhasil menyandikan folder beserta isi-isi di dalamnya (file dan subfolder). Aplikasi dinyatakan berhasil mengamankan data ketika cipher file yang dihasilkan tidak dapat dicerna makna isinya dan proses dekripsi hanya dapat dilakukan jika kunci yang digunakan tepat. Pengujian 1 dilakukan dengan cara menyandikan folder menjadi cipher file, kemudian menanyakan kepada 30 responden apakah responden dapat memahami isi dari cipher file. Hasil Pengujian 1 ditunjukkan pada Tabel 3.

Tabel 3 Hasil Pengujian Kerahasiaan Data

No Nama Folder Paham Tidak Paham Hasil Pengujian

1 Foto 0 30 Berhasil

2 Musik 0 30 Berhasil

3 Catatan 0 30 Berhasil

4 Dokumen 0 30 Berhasil

16

Pengujian Keutuhan Data (Pengujian 2) dilakukan dengan tujuan mengetahui keutuhan data setelah melewati proses enkripsi dan dekripsi. Pada Pengujian 2 digunakan standar metode pengujian integritas data, yaitu dengan menggunakan proses checksum. Algoritma yang dipilih adalah MD5 ( Message-Digest algortihm 5). Aplikasi dinyatakan berhasil menjaga keutuhan data, nilai checksum data sebelum proses enkripsi sama dengan nilai checksum data setelah dekripsi. Hasil Pengujian 2 ditunjukkan pada Tabel 4.

Tabel 4 Hasil Pengujian Keutuhan Data

No Nama Folder Checksum Awal Checksum Akhir Hasil Pengujian

1 Catatan fa34a505e26729c9

0eb82c3940e35346

fa34a505e26729c9 0eb82c3940e35346

Berhasil

2 Dokumen d5f531327481098d

838a18c7a8613f54

d5f531327481098d 838a18c7a8613f54

Berhasil

3 Foto b2f7a218ef07b4f3

15e5e0b772833e7f

b2f7a218ef07b4f3 15e5e0b772833e7f

Berhasil

4 Keuangan 25fa056f8dad6598

b439da1cc4869f4e

25fa056f8dad6598 b439da1cc4869f4e

Berhasil

5 Musik ae63e88a8e4d1fd6

75bca36608909c3c

ae63e88a8e4d1fd6 75bca36608909c3c

Berhasil

Pengujian Ukuran Folder Berdasarkan Type File (Pengujian 3) bertujuan untuk mengetahui ukuran folder yang akan dienkripsi, setelah dienkripsi dan ukuran folder setelah didekripsi apakah terjadi perubahan yang signifikan terhadap folder. Aplikasi berhasil menunjukkan hasil sebelum enkripsi dan hasil dekripsi tidak mengalami perubahan yang berbeda. Dalam hal ini hasil setelah enkripsi menunjukkan sedikit perubahan karena hasil enkripsi terbagi menjadi 2 file sehingga mengakibatkan ukuran folder bertambah. Hasil Pengujian 3 ditunjukkan pada Tabel 5.

Tabel 5 Hasil Pengujian Ukuran Folder Berdasarkan Type File

No Nama Folder

3 Video 24.245.535 24.246.065 24.245.536

4 Musik 22.228.008 22.230.528 22.228.032

5 Sistem 16.885.734 16.888.116 16.885.776

17

Tabel 6 Hasil Pengujian Terhadap Konten File

No Nama

3 A 50 a aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

aaaaaaaaaaaaaaaaaaa

56

4 A 100 a aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

aaaaaaa

104

5 A 500 a aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

6 A 1030 a aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

18

Pengujian Waktu dan Kecepatan Proses berdasarkan Ukuran Data (P engujian 5) dilakukan dengan tujuan untuk mengetahui apakah aplikasi pada saat enkripsi dan dekripsi mempengaruhi waktu dan kecepatan waktu proses berdasarkan ukuran folder. Hasil Pengujian 5 ditunjukkan pada Tabel 7.

Tabel 7 Hasil Pengujian Waktu dan Kecepatan Proses berdasarkan Ukuran Folder

No Ukuran Folder Waktu Proses

Enkripsi

Gambar 15 Grafik Waktu Proses Enkripsi dan Dekripsi dan berdasarkan Ukuran Folder

3 Byte 8192 Byte 19.817 Byte

2.13 MB 4.43 MB Waktu Proses

(detik)

Ukuran Folder

Pengujian Waktu Proses berdasarkan Ukuran

Folder

19

Berdasarkan hasil Pengujian 5, disimpulkan bahwa waktu proses akan semakin meningkat, seiring dengan semakin besarnya ukuran folder yang disandikan. Walaupun semakin besar ukuran folder, waktu yang dibutuhkan semakin besar tetapi kecepatan pemrosesannya semakin meningkat. Kecepatan akan terbatasi dengan kemampuan processor yang digunakan. Pada penelitian ini tidak dilakukan stress test untuk mengetahui kecepatan maksimalnya. Grafik pada Gambar 15, menunjukkan bahwa lama waktu dekripsi lebih besar daripada lama waktu enkripsi, hal ini disebabkan karena pada saat enkripsi, terjadi penulisan 2 file (.tdat dan .tidx) pada harddisk, sedangkan pada saat dekripsi terjadi penulisan folder, subfolder, dan file-file di dalamnya dengan kata lain terjadi penulisan lebih dari 2 file. Kecepatan write pada harddisk lebih lambat daripada kecepatan read, sehingga pada proses dekripsi, waktu proses lebih lama daripada proses enkripsi.

Berdasarkan hasil pengujian kerahasiaan data, pengujian keutuhan data, pengujian ukuran folder berdasarkan type file, pengujian terhadap konten file dan pengujian kecepatan proses berdasarkan ukuran data, maka disimpulkan bahwa aplikasi dapat menyandikan suatu folder menjadi cipher file, dan kemudian dibalikkan lagi menjadi folder dengan syarat kunci yang digunakan tepat. Data yang diproses tidak mengalami perubahan sehingga terhindar dari hilangnya informasi.

5. Simpulan

Berdasarkan penelitian, pengujian dan analisis terhadap sistem, maka dapat diambil kesimpulan sebagai berikut: 1) Sebuah aplikasi kriptografi folder dapat diimplementasikan dengan menggunakan algoritma XTEA, 2) Folder yang terenkripsi tergabung dalam satu file data dan satu file informasi, yang isinya tidak dapat dikenali maknanya oleh pengguna, sehingga tujuan untuk mengamankan folder dan isinya telah tercapai, 3) Aplikasi tidak melakukan perubahan isi file selama proses enkripsi dan dekripsi, sehingga tujuan untuk menjaga keutuhan folder dan file telah tercapai. Saran pengembangan yang dapat diberikan untuk penelitian lebih lanjut adalah sebagai berikut: Untuk menghemat lokasi penyimpanan, dapat dilakukan proses kompresi data, yang dilakukan sebelum proses enkripsi.

6. Daftar Pustaka

[1] Andi., Madcoms, 2010. Seri Panduan Lengkap Microsoft Windows 7. Yogyakarta

[2] Collberg, C., Nagra, J., 2009. Surreptitious Software: Obfuscation, Watermarking, and Tamperproofing for Software Protection, Upper Saddle River, NJ: Addison-Wesley.

[3] Yudi, Marini, 2010. Perancangan Perangkat Lunak Pengamanan Data Dengan Metode XTEA. Sistem Informasi STMIK IBBI.

20

[5] Rinne, S., Eisenbarth, T., & Paar, C., 2007. Performance Analysis of Contemporary Light-Weight Block Ciphers on 8-bit Microcontrollers. Ruhr University Bochum, Germany.

[6] Munir, Rinaldi, 2006. Kriptografi. Bandung: Informatika.

[7] Needham, R.M. and D.J Wheeler, 1997. TEA extensions. Technical report, the Computer Laboratory, University of Archive.

[8] William, Khandar., 2008. Studi Mengenai Tiny Encryption Algorithm (TEA) dan Turunan-Turunannya (XTEA dan XXTEA). Institut Teknologi Bandung.

[9] Hoang, V. T., & Rogaway, P. (2010). On generalized Feistel networks. In

Advances in Cryptology–CRYPTO 2010 (pp. 613-630). Springer Berlin

Heidelberg.

![Gambar 2 Jaringan Feistel [9]](https://thumb-ap.123doks.com/thumbv2/123dok/1004134.491032/4.595.101.505.118.575/gambar-jaringan-feistel.webp)