Panduan Pembeli SIEM untuk

Tahun 2020

siapa, apa, di mana, kapan dan mengapa

membeli solusi keamanan berbasis analitik

WHITE PAPER

Daftar isi

1. Apa itu SIEM

2

a. Evolusi SIEM

3

b. SIEM lama terjebak di masa lalu

3

c. Alternatif: SIEM yang digerakkan oleh analitik

4

d. Membawa SIEM Anda ke cloud

5

e. Kasus penggunaan SIEM

5

f. Apakah Anda benar-benar membutuhkan SIEM

6

2. Pentingnya SIEM

7

a. Pemantauan langsung

8

Autodesk menghemat waktu dan biaya capex dengan Splunk di AWS

b. Respon insiden

9

c. Pemantauan pengguna

10

d. Kecerdasan ancaman

11

Kota LA mengintegrasikan kecerdasan keamanan secara langsung

e. Analitik lanjutan

12

Penerapan SIEM berbasis cloud yang inovatif menghadirkan kecerdasan keamanan yang dapat

ditindaklanjuti untuk Equinix

f. Deteksi ancaman lanjutan

13

SAIC memperoleh visibilitas dan deteksi ancaman

g. Perpustaka kasus penggunaan

13

h. Arsitektur

14

Aflac Mengadopsi Platform Splunk untuk Keamanan Berbasis Analisis

3. Sembilan kemampuan teknis SIEM yang modern

15

1. Mengumpulkan log dan peristiwa

16

2. Penerapan secara langsung aturan korelasi

16

3. Penerapan secara lansgung analitik lanjutan dan pembelajaran mesin

16

4. Analitik historis jangka panjang dan pembelajaran mesin

16

5. Penyimpanan peristiwa jangka panjang

17

6. Pencarian dan pelaporan data yang dinormalisasi

17

7. Pencarian dan pelaporan data mentah

17

8. Menelan data konteks untuk korelasi dan analisis tambahan

17

9. Mengatasi kasus penggunaan non-keamanan

17

4. Masukan Splunk

18

a. Splunk sebagai SIEM Anda

19

b. Satu SIEM untuk Mengatur Semuanya

20

i. Infotek dan Splunk mengirimkan platform kecerdasan keamanan untuk sektor umum

20

ii. Departemen tingkat kabinet pemerintah AS menghemat $900.000 untuk pemeliharaan

perangkat lunak lawas

21

iii. Heartland Automotive melindungi reputasi merk, mengamankan data dengan platform Splunk

21

c. Kisah Splunk ROI

22

d. Masa depan SIEM

22

1. Apa itu SIEM

Sebuah solusi manajemen kejadian informasi keamanan (Security Information Event

Management, disingkat SIEM) seperti sistem radar yang digunakan pilot dan pengontrol lalu lintas

udara. Tanpa hal itu, perusahaan IT terbang buta. Meskipun peralatan keamanan dan perangkat

lunak sistem pandai menangkap dan mencatat serangan terisolasi dan perilaku anomali,

ancaman paling serius saat ini didistribusikan, bertindak serempak di berbagai sistem dan

menggunakan teknik penghindaran canggih untuk menghindari deteksi. Tanpa SIEM, serangan

dibiarkan berkecambah dan tumbuh menjadi bencana.

Pentingnya solusi SIEM untuk perusahaan saat ini diperbesar dengan semakin canggihnya serangan dan penggunaan layanan cloud yang hanya meningkatkan permukaan kerentanan.

Dalam panduan pembeli ini, kami bertujuan untuk menjelaskan apa solusi SIEM itu, apa yang bukan, evolusinya bagaimana, apa yang dilakukannya dan bagaimana menentukan apakah itu solusi keamanan yang tepat untuk organisasi Anda.

Jadi apa itu SIEM?

Gartner mendefinisikan SIEM "sebagai teknologi yang mendukung pendeteksian ancaman dan

respon insiden keamanan melalui pengumpulan dan analisis historis peristiwa keamanan yang

dilakukan secara real-time dari beragam peristiwa dan sumber data kontekstual."

Apa artinya semua itu dalam bahasa Inggris yang sederhana?

Singkatnya, SIEM adalah platform keamanan yang mencerna log peristiwa dan menawarkan satu

tampilan data ini dengan keterangan tambahan.

WHITE PAPER

Evolusi SIEM

SIEM bukan teknologi baru. Kemampuan dasar platform ini telah ada dalam beberapa bentuk selama hampir 15 tahun. Seiring waktu, solusi SIEM menjadi lebih dari sebuah platform informasi –penggunaannya diperluas hingga mencakup pelaporan kepatuhan, mengumpulkan log dari firewall dan perangkat lain. Tetapi teknologi SIEM seringkali rumit dan sulit untuk dicari, dan untuk mengidentifikasi serangan, para profesional IT harus tahu apa yang mereka cari. Namun, teknologinya menjadi sulit dan tidak terukur.

Hal ini mendorong solusi SIEM untuk berkembang menjadi lebih fleksibel dan lebih mudah digunakan. Saat ini, hal tersebut sangat penting karena organisasi telah merangkul solusi cloud dan transformasi digital menyentuh setiap aspek kehidupan kita.

Jadi, inilah mengapa penting untuk memahami perbedaan antara SIEM lama dan solusi SIEM yang digerakkan oleh analitik modern, yang akan kita bahas nanti.

Tetapi penting juga untuk memahami kasus penggunaan yang terkait dengan sebuah SIEM dan apakah organisasi Anda benar-benar membutuhkan solusi SIEM atau yang lainnya.

Hal ini mengarah pada kebutuhan untuk membuat perbedaan yang jelas antara SIEM lama dibandingkan dengan solusi SIEM yang digerakkan oleh analitik modern.

SIEM lama terjebak di masa lalu

Menemukan mekanisme untuk mengumpulkan, menyimpan, dan menganalisis data khusus keamanan relatif sederhana. Tidak ada kekurangan pilihan untuk menyimpan data. Namun, mengumpulkan semua data yang relevan dengan keamanan dan mengubah semua data itu menjadi kecerdasan yang dapat ditindaklanjuti, adalah masalah lain.

Banyak organisasi IT perusahaan yang berinvestasi dalam platform SIEM telah menemukan kebenaran mendasar ini dengan cara yang sulit. Setelah menghabiskan banyak waktu dan uang untuk merekam peristiwa keamanan, masalahnya adalah tidak hanya butuh waktu lama untuk menelan semua data itu, tetapi sistem data yang digunakan untuk membuat SIEM cenderung statis.

Lebih buruknya lagi, data yang tersedia untuk dianalisis hanya didasarkan pada peristiwa keamanan. Itu membuatnya sulit untuk menghubungkan peristiwa keamanan dengan apa yang terjadi di seluruh lingkungan IT. Ketika ada masalah,

menginvestigasi peristiwa keamanan membutuhkan waktu yang berharga karena sebagian besar organisasi IT tidak mampu melakukannya. Selain itu, solusi SIEM lama tidak dapat mengimbangi laju di mana peristiwa keamanan perlu diselidiki. Adopsi berkelanjutan dari layanan cloud

memperluas vektor ancaman dan perusahaan perlu memantau aktivitas pengguna, perilaku, akses aplikasi di cloud kunci dan perangkat lunak sebagai layanan (SaaS), serta layanan di tempat, untuk menentukan cakupan penuh potensi ancaman dan serangan.

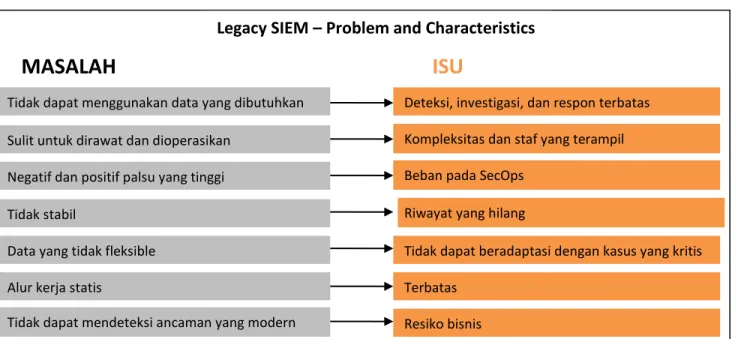

Grafik berikut menjelaskan beberapa batasan utama dari solusi SIEM lama.

The SIEM Buyer's Guide for 2020

3

Legacy SIEM

–

Problem and Characteristics

MASALAH

ISU

Tidak dapat menggunakan data yang dibutuhkan

Deteksi, investigasi, dan respon terbatas

Beban pada SecOps

Riwayat yang hilang

Tidak dapat beradaptasi dengan kasus yang kritis

Resiko bisnis

Sulit untuk dirawat dan dioperasikan

Negatif dan positif palsu yang tinggi

Tidak stabil

Data yang tidak fleksible

Alur kerja statis

Kompleksitas dan staf yang terampi

l

Te

r

batas

Tidak dapat mendeteksi ancaman yang mod

e

rn

Alternatif: SIEM yang

digerakan dengan analitik

Apa yang dibutuhkan perusahaan IT saat ini adalah cara sederhana untuk mengkorelasikan informasi di semua data yang relevan dengan keamanan. Sebuah solusi yang memungkinkan IT untuk mengelola postur keamanan mereka. Alih-alih hanya menonton peristiwa setelah terjadi, organisasi IT harus dapat mengantisipasi kejadian itu dan menerapkan langkah-langkah untuk membatasi

kerentanannya secara real-time. Untuk itu, perusahaan memerlukan platform SIEM berbasis analitik.

Di sinilah letak perbedaan antara SIEM lama dan solusi modern. Gartner mengatakan perbedaannya adalah bahwa "SIEM modern bekerja dengan lebih dari sekadar data log dan menerapkan lebih dari sekadar aturan korelasi sederhana untuk analisis data."

Di sinilah jenis spesifik SIEM modern — yang kami suka menyebutnya solusi SIEM yang digerakkan oleh analitik — masuk. Solusi modern ini memungkinkan IT untuk

memantau ancaman secara real time dan merespon dengan cepat terhadap insiden, sehingga kerusakan dapat dihindari atau dibatasi.

Tetapi tidak semua serangan bersifat eksternal — IT

membutuhkan cara untuk memantau aktivitas

pengguna, sehingga dapat meminimalkan risiko dari

ancaman orang dalam atau kompromi yang tidak

disengaja. Kecerdasan ancaman sangat penting untuk

memahami sifat lingkungan ancaman yang lebih luas

dan memasukkannya ke dalam konteks organisasi.

SIEM yang digerakkan oleh analitik harus unggul dalam

analitik keamanan, memberi tim IT kekuatan untuk

menggunakan metode kuantitatif canggih untuk

mendapatkan wawasan dan memprioritaskan upaya.

Akhirnya, SIEM saat ini harus menyertakan alat khusus

yang diperlukan untuk memerangi ancaman lanjutan

sebagai bagian dari platform inti.

Perbedaan utama lainnya antara SIEM yang digerakkan oleh analitik dan SIEM yang lama adalah sifat fleksibel dari solusi modern, yang memungkinkan solusi untuk

digunakan di tempat, di cloud atau di lingkungan hybrid.

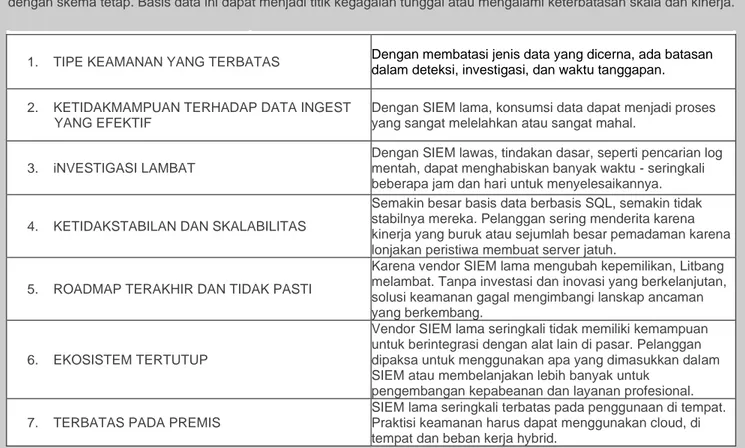

Grafik berikut menjelaskan tujuh alasan utama mengapa

suatu organisasi harus memilih solusi SIEM yang

digerakkan oleh analitik daripada SIEM lama..

7 Alasan Teratas untuk Mengganti SIEM Lama Anda

Organisasi sering terikat dengan arsitektur lawas dari SIEM tradisional, yang biasanya menggunakan database SQL dengan skema tetap. Basis data ini dapat menjadi titik kegagalan tunggal atau mengalami keterbatasan skala dan kinerja.

1. TIPE KEAMANAN YANG TERBATAS Dengan membatasi jenis data yang dicerna, ada batasan dalam deteksi, investigasi, dan waktu tanggapan.

2. KETIDAKMAMPUAN TERHADAP DATA INGEST YANG EFEKTIF

Dengan SIEM lama, konsumsi data dapat menjadi proses yang sangat melelahkan atau sangat mahal.

3. iNVESTIGASI LAMBAT

Dengan SIEM lawas, tindakan dasar, seperti pencarian log mentah, dapat menghabiskan banyak waktu - seringkali beberapa jam dan hari untuk menyelesaikannya.

4. KETIDAKSTABILAN DAN SKALABILITAS

Semakin besar basis data berbasis SQL, semakin tidak stabilnya mereka. Pelanggan sering menderita karena kinerja yang buruk atau sejumlah besar pemadaman karena lonjakan peristiwa membuat server jatuh.

5. ROADMAP TERAKHIR DAN TIDAK PASTI

Karena vendor SIEM lama mengubah kepemilikan, Litbang melambat. Tanpa investasi dan inovasi yang berkelanjutan, solusi keamanan gagal mengimbangi lanskap ancaman yang berkembang.

6. EKOSISTEM TERTUTUP

Vendor SIEM lama seringkali tidak memiliki kemampuan untuk berintegrasi dengan alat lain di pasar. Pelanggan dipaksa untuk menggunakan apa yang dimasukkan dalam SIEM atau membelanjakan lebih banyak untuk

pengembangan kepabeanan dan layanan profesional. 7. TERBATAS PADA PREMIS

SIEM lama seringkali terbatas pada penggunaan di tempat. Praktisi keamanan harus dapat menggunakan cloud, di tempat dan beban kerja hybrid.

WHITE PAPER

Membawa SIEM Anda ke cloud

Menjalankan SIEM di cloud, atau sebagai SaaS, dapat membantu memecahkan masalah yang dimiliki banyak organisasi dengan kecerdasan keamanan, namun banyak pemimpin IT masih tidak percaya pada keamanan dan keandalan cloud. Sebelum menghilangkan solusi SIEM berbasis cloud, ketahuilah bahwa praktik keamanan dan teknologi pada sebagian besar layanan cloud besar bisa jauh lebih canggih daripada yang ada di perusahaan biasa. SaaS sudah banyak digunakan untuk sistem bisnis-kritis seperti CRM, SDM, ERP dan analitik bisnis. Alasan yang sama yang membuat SaaS masuk akal untuk aplikasi perusahaan - penyebaran yang cepat dan nyaman, operasi lowoverhead, pembaruan otomatis, penagihan berbasis penggunaan, dan infrastruktur yang terukur dan dapat diperbesar - menjadikan cloud ini sangat cocok untuk SIEM.Solusi berbasis cloud memberikan fleksibilitas untuk menggunakan berbagai set data dari lokal dan cloud. Karena semakin banyak beban kerja perusahaan yang bergerak ke infrastruktur-asa-service (IaaS), platform-as-a-service (PaaS) dan SaaS, kemudahan integrasi dengan sistem pihak ketiga menunjukkan bahwa SIEM di awan semakin masuk akal. Manfaat utama dari membawa SIEM Anda ke cloud termasuk fleksibilitas arsitektur hybrid, pembaruan perangkat lunak otomatis dan konfigurasi yang disederhanakan, instan, infrastruktur yang dapat

diskalakan, dan kontrol yang kuat dan ketersediaan tinggi.

Kasus penggunaan SIEM untuk

perusahaan

Sekarang setelah Anda memahami evolusi SIEM dan karakteristik yang membedakan solusi SIEM modern, yang digerakkan oleh analitik dari SIEM yang lama, sekarang saatnya kami menjelaskan kasus

penggunaan keamanan yang sebenarnya diselesaikan oleh teknologi.

Pendeteksian dini, respon cepat, dan kolaborasi untuk memitigasi ancaman lanjutan memaksakan tuntutan signifikan pada tim keamanan perusahaan saat ini. Melaporkan dan memantau log dan peristiwa keamanan tidak lagi cukup. Praktisi keamanan perlu wawasan yang lebih luas dari semua sumber data yang dihasilkan pada skala di seluruh organisasi mulai dari IT, bisnis dan cloud. Untuk tetap unggul dari serangan eksternal dan orang dalam yang jahat, perusahaan memerlukan solusi keamanan canggih yang dapat digunakan untuk deteksi respon cepat, investigasi insiden dan koordinasi skenario pelanggaran CSIRT. Selain itu, perusahaan membutuhkan

kemampuan untuk mendeteksi dan merespon ancaman yang diketahui, tidak dikenal dan lanjutan.

Tim keamanan perusahaan harus menggunakan solusi SIEM yang tidak hanya memecahkan kasus penggunaan keamanan umum, tetapi juga kasus penggunaan lanjutan. Untuk mengimbangi lanskap ancaman dinamis, SIEM modern diharapkan dapat:

• Memusatkan dan menggabungkan semua peristiwa yang relevan dengan keamanan saat dihasilkan dari sumbernya

• Mendukung berbagai penerimaan, mekanisme pengumpulan termasuk syslog, transmisi file, koleksi file, dll.

• Menambahkan konteks dan kecerdasan ancaman ke peristiwa keamanan

• Mengkorelasikan dan memberi tahu seluruh rentang data

• Mendeteksi ancaman lanjut dan tidak dikenal • Menggambarkan perilaku di seluruh organisasi • Mencerna semua data (pengguna, aplikasi) dan

membuat semua itu tersedia untuk digunakan — pemantauan, peringatan, investigasi, pencarian ad hoc

• Menyediakan pencarian dan pelaporan ad hoc dari data untuk analisis pelanggaran tingkat lanjut • Menyelidiki insiden dan lakukan investigasi

forensik untuk analisis insiden terperinci • Menilai dan melaporkan postur kepatuhan

• Menggunakan analitik dan laporkan postur keamanan • Melacak tindakan penyerang dengan analisis ad

hoc yang efisien dan urutan kejadian

Meskipun terutama dikumpulkan dari server dan log perangkat jaringan, data SIEM juga dapat berasal dari keamanan titik akhir, perangkat keamanan jaringan, aplikasi, layanan cloud, sistem otentikasi dan otorisasi dan database online dari kerentanan dan ancaman yang ada. Tetapi agregasi data hanya setengah dari cerita. Perangkat lunak SIEM kemudian mengkorelasikan repositori yang dihasilkan dan mencari perilaku yang tidak biasa, kelainan sistem dan indikator lain dari insiden keamanan. Informasi ini digunakan tidak hanya untuk notifikasi peristiwa kapanpun, tetapi juga untuk audit kepatuhan dan pelaporan, dasbor kinerja, analisis tren historis, dan forensik insiden pasca-hoc.

Dengan meningkatnya jumlah dan kecanggihan ancaman keamanan, seiring dengan meningkatnya nilai aset digital di setiap organisasi, tidak mengherankan bahwa penerapan solusi SIEM yang digerakkan oleh analitik terus tumbuh sebagai bagian dari keseluruhan ekosistem keamanan IT.

Apakah Anda benar-benar

membutuhkan SIEM?

Sekarang setelah Anda paham untuk apa SIEM

digunakan, saatnya untuk membahas hal yang lebih

luas. Apakah organisasi Anda memerlukan SIEM —

atau yang lain?

Organisasi Anda mungkin tidak siap untuk kasus

penggunaan keamanan tingkat lanjut dan, sebaliknya,

hanya perlu solusi — seperti manajemen log pusat

(CLM) —yang memberikan wawasan tentang data

mesin. Steker tak tahu malu: Lihat

Splunk Enterprise

untuk keamanan dan manajemen log.

Jadi, apa solusi manajemen log pusat? CLM secara

sederhana didefinisikan sebagai solusi yang

memberikan pandangan terpusat ke data log.

Untuk konteks lebih lanjut, mari kita ajukan pertanyaan

berikutnya untuk Anda: Apa itu data log?

Data log adalah pesan log yang dibuat oleh komputer

yang merupakan catatan definitif tentang apa yang

terjadi di setiap bisnis, organisasi, atau agensi dan

seringkali merupakan sumber daya yang belum

dimanfaatkan dalam hal mengatasi masalah dan

mendukung tujuan bisnis yang lebih luas.

Kembali ke CLM. Tujuan manajemen log adalah untuk

mengumpulkan log yang dihasilkan komputer ini dan

membuatnya dapat diakses untuk pencarian dan

pelaporan. Dalam pembicaraan keamanan, itu berarti

CLM dapat membantu dengan hal-hal seperti

penyelidikan insiden dan triase peringatan.

Manajemen log telah menjadi fungsi utama dari

kemampuan SIEM sejak awal SIEM. Tetapi jika yang

Anda butuhkan adalah wawasan dari data log Anda,

apakah solusi SIEM yang digerakkan oleh analitik

adalah alat yang tepat untuk Anda? Mari kita beralih ke

analis SIEM terkenal Anton Chuvakin

untuk sebuah

jawaban:

Singkatnya, itu artinya jika Anda menggunakan solusi

SIEM untuk agregasi log, Anda membayar terlalu

banyak. Poin kunci di sini adalah bahwa Anda dapat

menggunakan SIEM untuk menyelesaikan kasus

penggunaan dasar dan lanjutan.

Di ujung lain garis jatuh tempo, ada Gartner yang

diciptakan istilah pengguna dan analisis perilaku entitas

(UEBA). Ada nama-nama lain untuk kategori yang sama

ini, seperti analitik perilaku pengguna keamanan yang

disukai Forrester dan analisis perilaku pengguna yang

disukai Splunk (UBA) - yang terakhir adalah istilah yang

akan kami pertahankan untuk laporan ini. Mereka

semua pada dasarnya berbeda cara merujuk ke

teknologi yang sama.

UBA digunakan untuk deteksi ancaman untuk

menemukan dan memulihkan ancaman internal dan

eksternal. UBA sering dipandang sebagai kasus

penggunaan keamanan yang lebih maju, sebagian,

karena ia memiliki kemampuan untuk mempelajari dan

membuat garis dasar kebiasaan normal pengguna dan

kemudian mengirimkan peringatan ketika sesuatu di

luar norma terjadi, sebagai salah satu contoh.

Berpegang pada contoh yang satu ini, untuk

menetapkan garis dasar, solusi UBA akan melacak

kebiasaan kegiatan seperti:

• Di mana pengguna biasanya masuk

• Izin apa yang dimiliki pengguna

• File, server, dan aplikasi apa yang diakses

pengguna

• Perangkat apa yang biasanya digunakan pengguna

untuk masuk

Untuk konteksnya, beberapa vendor UBA berusaha

bersaing di pasar SIEM. Ini adalah pendatang baru

ketika datang ke SIEM. UBA adalah solusi yang

bermanfaat tetapi solusi UBA saja tidak dapat

menggantikan solusi SIEM. Dan UBA bukan kategori

baru SIEM. Ini adalah teknologi keamanan sendiri.

Dan, idealnya, solusi UBA harus dapat bekerja

bersama dengan solusi SIEM yang digerakkan oleh

analitik.

Lebih jelasnya: sama seperti solusi CLM bukan

SIEM, solusi UBA juga bukan SIEM. Sekarang,

seandainya Dr. Chuvakin mengirim

tweet tentang

WHITE PAPER

2. Pentingnya SIEM

Sekarang, kita bahas apa yang melengkapi solusi SIEM yang digerakkan oleh analitik. Ada tujuh kemampuan penting

SIEM yang digerakkan oleh analitik:

PEMANTAUAN LANGSUNG

Acaman dapat bergerak cepat, dan IT membutuhkan kemampuan untuk memonitor ancaman dan menghubungkan peristiwa secara real time untuk menemukan dan menghentikan ancamanRESPON INSIDEN

TI membutuhkan cara yang terorganisir untuk mengatasi dan mengelola potensi

pelanggaran serta akibat dari pelanggaran keamanan atau serangan untuk

membatasi kerusakan dan mengurangi waktu dan biaya pemulihan.

PEMANTAUAN PENGGUNA

Memantau aktivitas pengguna dengan konteks sangat penting untuk menentukan

pelanggaran dan mengungkap penyalahgunaan. Pemantauan pengguna istimewa

adalah persyaratan umum untuk pelaporan kepatuhan.

KECERDASAN ANCAMAN

Kecerdasan ancaman dapat membantu IT mengenali aktivitas abnormal, menilai

risiko terhadap bisnis, dan memprioritaskan respon.

ANALITIK LANJUTAN

Analitik adalah kunci untuk menghasilkan wawasan dari kumpulan data, dan

pembelajaran mesin dapat mengotomatiskan analisis ini untuk mengidentifikasi

ancaman tersembunyi.

DETEKSI ANCAMAN

Para profesional keamanan membutuhkan alat khusus untuk memantau,

LANJUTAN

menganalisis, dan mendeteksi ancaman di seluruh rantai pembantaian.

PERPUSTAKAAN KASUS

Memahami dan merespon ancaman secara langsung sangat penting bagi

PENGGUNA

organisasi untuk mengurangi risiko mereka.

Kemampuan ini memberi organisasi kemampuan untuk menggunakan SIEM mereka untuk berbagai kasus penggunaan keamanan, serta kepatuhan. Mereka juga merupakan cara untuk mendefinisikan SIEM modern berdasarkan kemampuan. Mari kita melihat lebih dalam pada setiap kemampuan penting yang membentuk SIEM yang digerakkan oleh analitik.

Pemantauan Langsung

Semakin lama waktu yang diperlukan untuk menemukan ancaman, semakin besar kerusakan yang berpotensi ditimbulkannya. Organisasi IT membutuhkan SIEM yang mencakup kemampuan pemantauan yang dapat diterapkan secara real time ke kumpulan data apa pun, terlepas dari apakah itu berlokasi di lokasi atau di cloud. Selain itu, kemampuan pemantauan tersebut harus dapat mengambil umpan data kontekstual, seperti data aset dan data identitas, dan umpan kecerdasan ancaman, yang dapat digunakan untuk menghasilkan peringatan. SIEM yang digerakkan oleh analitik perlu dapat mengidentifikasi semua entitas di lingkungan IT, termasuk pengguna, perangkat, dan aplikasi, serta aktivitas apa pun yang tidak secara spesifik dilampirkan pada identitas. SIEM harus dapat menggunakan data tersebut secara real time untuk mengidentifikasi berbagai jenis dan kelas perilaku anomali. Setelah diidentifikasi, data tersebut perlu dengan mudah dimasukkan ke dalam alur kerja yang telah ditetapkan untuk menilai risiko potensial terhadap bisnis yang mungkin diwakili oleh anomali ini.

Harus ada perpustakaan yang dapat disesuaikan, aturan korelasi yang telah ditentukan sebelumnya, konsol peristiwa keamanan untuk memberikan presentasi real-time dari insiden dan peristiwa keamanan, dan dasbor untuk memberikan visualisasi real-time dari aktivitas ancaman yang sedang berlangsung.

Akhirnya, semua kemampuan itu harus ditambah dengan pencarian korelasi out-of-the-box yang dapat dipanggil secara real time atau dijadwalkan untuk berjalan secara teratur pada waktu tertentu. Sama relevan, pencarian ini harus tersedia melalui antarmuka pengguna yang intuitif yang menghilangkan kebutuhan administrator IT untuk menguasai bahasa pencarian. Akhirnya, SIEM yang digerakkan oleh analitik perlu menyediakan kemampuan untuk mencari data waktu nyata dan historis secara lokal dengan cara yang berfungsi untuk mengurangi jumlah lalu lintas jaringan yang mengakses data pencarian yang dihasilkan.

Autodesk menghemat waktu dan biaya

capex dengan Splunk di AWS

Pelanggan di industri manufaktur, arsitektur, bangunan, konstruksi dan media dan hiburan — termasuk 20 pemenang Academy Award terakhir untuk efek visual terbaik — menggunakan perangkat lunak Autodesk untuk merancang, memvisualisasikan, dan mensimulasikan ide-ide mereka. Mengingat jejak globalnya yang besar, Autodesk menghadapi dua tantangan berbeda: kebutuhan untuk memperoleh wawasan bisnis, operasional, dan keamanan di seluruh dunia di berbagai kelompok internal, dan kebutuhan untuk memilih infrastruktur yang tepat untuk menggunakan perangkat lunak kecerdasan operasional. Sejak menggunakan platform Splunk, perusahaan telah melihat manfaat termasuk:

• Penghematan ratusan ribu dolar

• Wawasan terkait operasional dan keamanan yang kritis • Visibilitas waktu-nyata ke dalam kinerja produk

Kenapa Splunk

Splunk pertama kali menemukan rumah di Autodesk pada 2007 sebagai cara untuk memanfaatkan data mesin untuk pemecahan masalah operasional. Saat ini, penggunaan itu telah diperluas untuk mencakup pemantauan waktu nyata, wawasan keamanan terperinci, dan analitik bisnis terkait eksekutif di tiga divisi Autodesk, termasuk:

Enterprise Information Services (EIS) —bertanggung jawab atas manajemen IT perusahaan global, termasuk keamanan informasi dan manajemen informasi.

• Autodesk Consumer Group (ACG) - bertanggung jawab untuk semua produk Autodesk yang menghadap konsumen.

• Information Modeling & Platform Products (IPG) - bertanggung jawab atas solusi Autodesk untuk pelanggan komersial, termasuk desainer dan insinyur di semua industri.

Autodesk menggunakan Splunk Enterprise Security (Splunk ES) untuk mengurangi waktu untuk

mengidentifikasi dan menyelesaikan masalah keamanan. Perusahaan juga menggunakan Aplikasi Splunk untuk AWS untuk mengirim dan mengelola sumber daya yang fleksibel untuk Splunk Enterprise dan aplikasi penting lainnya.

Berdayakan keputusan berbasis data

Splunk Enterprise, Aplikasi Splunk untuk AWS, Splunk Enterprise Security, dan solusi Splunk lainnya

memungkinkan Autodesk untuk mendapatkan wawasan penting dan waktu nyata mengenai kinerja operasional, keamanan, dan produk. Platform analitik yang fleksibel, berbasis data, dan berbasis AWS, menghemat waktu Autodesk, mengurangi biaya modal, dan meningkatkan ruang lingkup dan kedalaman keputusan penting. Baca lebih lajut.

Respon Insiden

Inti dari setiap strategi respon insiden yang efektif adalah platform SIEM yang kuat yang memungkinkan tidak hanya untuk mengidentifikasi insiden yang berbeda, tetapi juga menyediakan sarana untuk melacak dan menetapkan ulang serta menambahkan anotasi.

TI harus dapat memberikan anggota lain dari organisasi dengan berbagai tingkat akses berdasarkan peran mereka. Kemampuan utama lainnya termasuk kemampuan untuk secara manual atau otomatis menggabungkan peristiwa, dukungan untuk antarmuka pemrograman aplikasi (API) yang dapat digunakan untuk menarik data dari atau mendorong informasi ke sistem pihak ketiga, kemampuan untuk mengumpulkan bukti forensik yang dapat diterima secara hukum, dan buku pedoman yang memberikan organisasi dengan panduan tentang bagaimana menanggapi jenis insiden tertentu.

Yang paling penting, SIEM yang digerakkan oleh analitik perlu menyertakan kemampuan respon otomatis yang dapat mengganggu serangan siber yang sedang berlangsung.

Akibatnya, platform SIEM perlu menjadi hub di mana alur kerja yang dapat disesuaikan untuk mengelola insiden dapat dibuat. Tentu saja, tidak setiap kejadian memiliki tingkat urgensi yang sama. Platform SIEM yang digerakkan oleh analitik

menyediakan sarana bagi organisasi IT untuk mengkategorikan tingkat keparahan setiap ancaman potensial melalui dasbor yang dapat digunakan untuk membuat triase peristiwa penting baru, menugaskan peristiwa kepada analis untuk ditinjau, dan memeriksa detail peristiwa penting untuk arahan investigasi, yang didorong oleh analitik SIEM mempersenjatai organisasi IT dengan wawasan kontekstual yang diperlukan untuk

menentukan respon yang sesuai untuk setiap peristiwa. Kemampuan respon tersebut harus mencakup kemampuan untuk mengidentifikasi peristiwa penting dan statusnya, menunjukkan tingkat keparahan peristiwa, memulai proses perbaikan, dan memberikan audit terhadap seluruh proses di sekitar insiden itu.

Akhirnya, tim IT harus memiliki dasbor di mana mereka dapat secara intuitif menerapkan filter ke bidang apa pun selama penyelidikan untuk memperluas atau mengurangi ruang lingkup analisis dengan beberapa klik mouse mereka. Tujuan akhirnya seharusnya tidak kurang dari memungkinkan anggota tim keamanan mana pun untuk menempatkan peristiwa, tindakan, dan

anotasi ke dalam garis waktu yang membuatnya mudah bagi anggota tim lainnya untuk dengan mudah memahami apa yang terjadi. Garis waktu tersebut kemudian dapat dimasukkan dalam jurnal yang memudahkan untuk meninjau serangan dan menerapkan metodologi rantai pembunuhan berulang untuk menangani peristiwa jenis tertentu

PagerDuty memastikan visibilitas ujung ke ujung

dengan Splunk Cloud dan Amazon Web Services

Pelanggan beralih ke PagerDuty, layanan respon insiden perusahaan, untuk mengelola dan menyelesaikan insiden IT mereka dengan cepat dan efisien. Ketika perusahaan cloud-asli membutuhkan solusi untuk memenuhi analisis

operasional dan kebutuhan triage, ia mengadopsi Splunk Cloud yang berjalan di Amazon Web Services (AWS). Dengan Splunk Cloud dan AWS, PagerDuty memastikan ketersediaan layanan yang tinggi dan dapat ditingkatkan untuk memenuhi permintaan pelanggan. Sejak

menggunakan Splunk Cloud, PagerDuty telah melihat manfaat termasuk:

• Memastikan kepuasan pelanggan dan layanan cloud yang sangat tersedia

• Keuntungan 30 persen dalam penghematan biaya dibandingkan layanan sebelumnya

• Pengurangan waktu resolusi insiden IT dan keamanan— dari puluhan menit menjadi menit atau detik satu digit

Kenapa Splunk

Arup Chakrabarti adalah direktur rekayasa infrastruktur di PagerDuty, yang mencakup keandalan situs, platform internal, dan rekayasa keamanan. Piagam organisasinya adalah untuk mempromosikan produktivitas dan efisiensi di seluruh organisasi rekayasa perusahaan, yang terdiri dari beberapa tim teknik dalam organisasi

pengembangan produk perusahaan.

Sebelum mengadopsi Splunk Cloud, PagerDuty bergantung pada solusi logging yang tidak dapat berkembang karena perusahaan mulai mengindeks ratusan gigabytes log setiap hari. Terlebih lagi, tim merasa sulit untuk mendapatkan informasi yang dapat ditindaklanjuti dari datanya untuk membuat keputusan dan menyelesaikan masalah dengan cepat. Setelah menjalankan layanan sebelumnya dan Splunk Cloud secara berdampingan, tim menentukan bahwa Splunk Cloud memberikan kecepatan yang diperlukan untuk menyelesaikan masalah dengan cepat dan memastikan ketersediaan tinggi bagi pelanggannya. Dalam beberapa hari, para insinyur bermigrasi ke Splunk Cloud.

“Dengan solusi sebelumnya, beberapa pertanyaan membutuhkan waktu hingga 30 menit untuk

mengelompokkan data dan memberi kami informasi yang kami butuhkan, dan itu sama sekali tidak dapat diterima,” kata Chakrabarti. "Dari sudut pandang dampak pelanggan, kami akhirnya mempersingkat waktu menjadi resolusi dari puluhan menit menjadi menit satu digit atau detik dengan Splunk Cloud."

Chakrabarti mencatat bahwa walaupun biaya bukanlah pendorong utama dalam memilih Splunk Cloud, “Tim akuntansi saya benar-benar gembira ketika saya

mengatakan kepada mereka, ‘Kita akan mendapatkan solusi terbaik, dan omong-omong, itu 30 persen lebih murah dibandingkan dengan apa yang sedang kami menggunakan.’” Baca lebih lanjut.

Pemantauan Pengguna

Minimal, pemantauan aktivitas pengguna harus mencakup kemampuan untuk menganalisis data akses dan otentikasi, menetapkan konteks pengguna, dan memberikan

peringatan terkait perilaku mencurigakan dan pelanggaran kebijakan perusahaan dan peraturan.

Sangat penting bahwa pemantauan pengguna diperluas untuk pengguna istimewa yang paling sering menjadi target serangan, dan ketika dikompromikan, akhirnya melakukan kerusakan paling besar. Bahkan, karena risiko ini,

pemantauan pengguna istimewa adalah persyaratan umum untuk pelaporan kepatuhan di sebagian besar industri yang diatur.

Untuk mencapai tujuan-tujuan tersebut diperlukan pandangan waktu nyata dan kemampuan pelaporan yang mampu memanfaatkan berbagai mekanisme identitas yang dapat diperluas untuk mencakup sejumlah aplikasi dan layanan pihak ketiga.

Travis Perkins PLC mengadopsi SIEM yang digerakkan

oleh analitik untuk memungkinkan transisi cloud hybrid

Travis Perkins PLC adalah pedagang pembangun dan pengembang rumah Inggris dengan 2.000 outlet dan 28.000 karyawan. Pada 2014, organisasi ini memulai perjalanan "cloud-first"; namun, informasi keamanan dan solusi manajemen peristiwa yang ada tidak dapat memberikan wawasan keamanan yang diperlukan di seluruh lingkungan hibrid. Travis Perkins PLC meninjau alternatif yang tersedia dan memilih Splunk Cloud, Splunk Enterprise, dan Splunk Enterprise Security (ES) sebagai SIEM-nya. Sejak menggunakan platform Splunk, Travis Perkins PLC telah melihat manfaat termasuk:• Peningkatan visibilitas atas infrastruktur hybrid • Memperoleh kemampuan untuk mendeteksi dan

merespon ancaman cyber yang kompleks

• Mengurangi biaya IT karena sumber daya yang lebih efisien

Mengapa Splunk

Dihadapkan dengan kondisi pasar yang menantang selama resesi, Travis Perkins PLC mendahulukan investasi dalam teknologi. Baru-baru ini, dengan membaiknya kondisi bisnis, perusahaan melalui tinjauan strategis semua infrastruktur teknologi dan mengadopsi pendekatan cloud-first untuk mengurangi biaya dan meningkatkan fleksibilitas. Saat Travis Perkins PLC meluncurkan sejumlah layanan cloud termasuk G Suite dari Google Cloud, Amazon Web Services, dan Infor CloudSuite, dengan cepat menjadi jelas bahwa SIEM yang ada tidak mampu

memberikan wawasan yang diperlukan ke dalam peristiwa keamanan di lingkungan hibrida yang kompleks . Setelah meninjau alternatif termasuk penawaran dari HP, IBM dan LogRhythm, Travis Perkins PLC memilih Splunk Cloud, Splunk Enterprise dan Splunk ES untuk memberikan pandangan tunggal tentang aktivitas yang berkaitan dengan keamanan.

Membangun keamanan dari bawah ke atas

Travis Perkins PLC menggunakan kesempatan yang disajikan oleh implementasi Splunk ES untuk

meningkatkan kesadaran keamanan semua individu di bidang IT, daripada berfokus hanya pada tim keamanan. Karyawan dalam tim operasi IT sekarang memiliki akses ke dasbor dan peringatan khusus sehingga mereka dapat bertindak sebagai penanggap pertama terhadap

ancaman potensial, menghasut tindakan langsung sebelum meningkat ke tim keamanan khusus jika diperlukan. Akibatnya, Travis Perkins PLC telah mengembangkan pusat operasi keamanan yang sangat efektif dan ramping (SOC), tanpa perlu menginvestasikan sumber daya yang cukup besar yang biasanya

diperlukan.

Mengotomatiskan pertahanan ancaman

Dengan 24.000 karyawan yang berbasis di Inggris menggunakan berbagai perangkat untuk mengakses data perusahaan, Travis Perkins PLC menjadi sangat penting untuk mengotomatisasi sebagian besar keamanan sibernya. Dengan Splunk ES, Travis Perkins PLC sekarang

menghitung skor risiko pada berbagai aktivitas ancaman berdasarkan data yang sebelumnya berkorelasi atau peringatan dari solusi keamanan perusahaan yang ada. Dengan bisnis menghadapi masalah tertentu dengan email phishing, jika klien yang terinfeksi diidentifikasi melalui pencarian korelasi di platform Splunk, itu menghasilkan peringatan otomatis. Tim yang relevan kemudian bereaksi menggunakan respon buku pedoman yang telah ditetapkan. Swimlanes di Splunk ES memberikan pandangan holistik ke dalam aset atau pengguna dan secara dramatis mengurangi waktu yang diperlukan untuk insiden keamanan untuk diselidiki dan diselesaikan. Baca lebih lajut.

WHITE PAPER

Kecerdasan Ancaman

SIEM yang digerakkan oleh analitik harus menyediakan dua bentuk kecerdasan ancaman yang berbeda. Yang pertama melibatkan meningkatkan layanan kecerdasan ancaman yang memberikan informasi terkini tentang indikator kompromi, taktik musuh, teknik dan prosedur, di samping konteks tambahan untuk berbagai jenis insiden dan kegiatan. Kecerdasan ini membuatnya lebih mudah untuk mengenali aktivitas abnormal seperti, misalnya, mengidentifikasi koneksi keluar ke alamat IP eksternal yang dikenal sebagai server perintah-dan-kontrol aktif. Dengan tingkat kecerdasan ancaman ini, analis memiliki informasi yang diperlukan untuk menilai risiko, dampak, dan tujuan serangan — yang sangat penting untuk memprioritaskan respon yang sesuai.

Bentuk kedua tentang kecerdasan melibatkan menilai kekritisan aset, penggunaan, konektivitas, kepemilikan, dan, akhirnya, peran pengguna, tanggung jawab, dan status pekerjaan. Konteks tambahan itu seringkali penting ketika mengevaluasi dan menganalisis risiko dan dampak potensial dari suatu kejadian. Misalnya, SIEM yang digerakkan oleh analitik harus dapat mencerna informasi badging karyawan dan kemudian menghubungkan data tersebut dengan log otentikasi VPN untuk memberikan konteks pada lokasi karyawan di jaringan perusahaan. Untuk memberikan tingkat analisis yang lebih dalam dan Kecerdasan Operasional, SIEM juga harus dapat memanfaatkan API REST untuk mengambil melalui tindakan alur kerja atau skrip untuk membawanya ke dalam sistem serta menggabungkan data terstruktur dari database relasional dengan data mesin.

Data kecerdasan ancaman idealnya harus diintegrasikan dengan data mesin yang dihasilkan oleh berbagai jenis infrastruktur IT dan aplikasi untuk membuat daftar pantauan, aturan korelasi, dan pertanyaan dengan cara yang

meningkatkan tingkat keberhasilan deteksi pelanggaran dini. Informasi itu harus secara otomatis dikorelasikan dengan data peristiwa dan ditambahkan ke tampilan dan laporan dasbor atau diteruskan ke perangkat seperti firewall atau sistem pencegahan intrusi yang kemudian dapat memulihkan kerentanan yang dimaksud.

Dasbor yang disediakan oleh SIEM harus dapat melacak status dan aktivitas produk deteksi kerentanan yang digunakan di lingkungan IT, termasuk menyediakan

pemeriksaan kesehatan sistem pemindaian dan kemampuan untuk mengidentifikasi sistem yang tidak lagi dipindai untuk kerentanan.

Singkatnya, lapisan kecerdasan ancaman yang komprehensif perlu memberikan dukungan untuk setiap daftar ancaman, secara otomatis mengidentifikasi kecerdasan yang berlebihan, mengidentifikasi dan memprioritaskan ancaman yang telah terdaftar dalam berbagai daftar ancaman, dan menetapkan bobot pada berbagai ancaman untuk mengidentifikasi risiko nyata yang mereka wakili kepada bisnis.

Kota Los Angeles mengintegrasikan berbagi

kecerdasan keamanan secara langsung di

lebih dari 40 agen kota

Untuk melindungi infrastruktur digitalnya, Kota Los Angeles membutuhkan kesadaran situasional akan postur

keamanannya dan kecerdasan ancaman untuk

departemen dan pemangku kepentingannya. Di masa lalu, lebih dari 40 agen kota memiliki tindakan keamanan yang berbeda, mempersulit konsolidasi dan analisis data. Los Angeles mencari informasi keamanan SaaS yang dapat diukur dan solusi manajemen peristiwa untuk

mengidentifikasi, memprioritaskan dan mengurangi ancaman, mendapatkan visibilitas ke dalam kegiatan yang mencurigakan dan menilai risiko di seluruh kota. Sejak menggelar Splunk Cloud dan Splunk Enterprise Security, kota ini telah melihat manfaat termasuk:

• Pembuatan pusat operasi keamanan kota (SOC) • Kecerdasan ancaman secara real-time

• Mengurangi biaya operasional

Kesadaran situasional waktu-nyata

Splunk Cloud memberi Los Angeles pandangan

menyeluruh tentang postur keamanannya. Splunk forwarder mengirim log mentah dan data lain dari departemen kota ke Splunk Cloud, di mana mereka dinormalisasi dan

dikembalikan ke SOC terintegrasi, dan kemudian dianalisis dan divisualisasikan dalam dashboard Splunk.

Menggunakan dasbor yang dibuat sebelumnya dan mudah disesuaikan di Splunk ES, eksekutif dan analis selalu menyediakan, kesadaran situasional real-time dari peristiwa keamanan di seluruh infrastruktur jaringan kota. Dengan semua data keamanan dalam satu basis data yang terus diperbarui, tim Lee melihat dan membandingkan setiap data yang dihasilkan mesin, termasuk log yang berbeda dan data terstruktur dan tidak terstruktur, untuk mengekstraksi semua kecerdasan keamanan inklusif yang dapat ditindaklanjuti.

Kecerdasan ancaman tepat waktu

SOC terintegrasi kota tidak hanya mengumpulkan informasi; itu juga memberikan informasi. Ini menerjemahkan data dari Splunk Cloud menjadi kecerdasan ancaman yang tepat waktu. Kota ini berbagi temuannya dengan agen-agennya serta para pemangku kepentingan eksternal seperti FBI, Departemen Keamanan Dalam Negeri, Dinas Rahasia dan lembaga penegak hukum lainnya. Dengan informasi ini, kota ini bekerja sama dengan agen-agen federal untuk

mengidentifikasi risiko dan mengembangkan strategi untuk mencegah intrusi jaringan di masa depan.

"Dengan kesadaran situasional, kita mengenal diri kita sendiri," kata Lee. “Tapi dengan kecerdasan ancaman, kita tahu musuh kita. Kami sekarang mengoperasikan program kecerdasan ancaman terpadu dan Splunk SIEM kami adalah salah satu solusi utama untuk platform manajemen informasi terpusat yang kami gunakan di Pusat Operasi Keamanan Terpadu (ISOC). " Baca lebih lajut.

Analitik lanjutan

SIEM yang digerakkan oleh analitik dapat menerapkan analitik canggih dengan menggunakan metode kuantitatif yang canggih, seperti statistik, penggalian data deskriptif dan prediktif, pembelajaran mesin, simulasi, dan

optimisasi, untuk menghasilkan wawasan kritis tambahan. Metode analisis canggih utama termasuk deteksi anomali, profil kelompok sebaya dan pemodelan hubungan entitas. Sama pentingnya, SIEM yang digerakkan oleh analitik perlu menyediakan alat yang memungkinkan untuk memvisualisasikan dan menghubungkan data dengan, misalnya, memetakan peristiwa yang dikategorikan terhadap rantai pembantaian atau membuat peta panas untuk mendukung investigasi insiden dengan lebih baik. Membuat semua itu mungkin membutuhkan akses ke platform SIEM yang menggunakan algoritma pembelajaran mesin yang mampu belajar sendiri apa yang mewakili perilaku normal versus anomali yang sebenarnya. Tingkat analitik perilaku tersebut kemudian dapat digunakan untuk membangun, memvalidasi, dan

menggunakan model prediksi. Bahkan mungkin layak untuk menggunakan model yang dibuat menggunakan alat pihak ketiga di platform SIEM.

Penerapan SIEM berbasis cloud yang inovatif

menghadirkan kecerdasan keamanan yang dapat

ditindaklanjuti untuk Equinix

Equinix, Inc. menghubungkan bisnis terkemuka dunia dengan pelanggan, karyawan, dan mitra mereka di 33 pasar di lima benua. Keamanan sangat penting di Equinix karena ribuan perusahaan di seluruh dunia bergantung pada pusat data Equinix dan layanan interkoneksi. Untuk mendapatkan pandangan terpadu dalam infrastruktur keamanannya, Equinix

membutuhkan solusi cloud dengan visibilitas terpusat dan fungsionalitas SIEM yang dapat diimplementasikan dengan mudah, cepat dan tanpa upaya operasional yang signifikan. Sejak menggunakan Splunk Cloud dan Splunk Enterprise Security (ES), Equinix telah melihat manfaat termasuk:

• Visibilitas operasional penuh • Postur keamanan yang ditingkatkan

•

Penghematan waktu dan biayaVisibilitas

menyeluruh

ke

dalam

infrastruktur dengan Splunk Cloud dan

Splunk Enterprise Security

Sebelum Splunk Cloud, Equinix diliputi oleh lebih dari 30 miliar peristiwa keamanan baku yang dihasilkan setiap bulan. Dengan Splunk ES dan Splunk Cloud, tim keamanan sekarang dapat mengurangi 30 miliar peristiwa keamanan baku menjadi sekitar 12.000 peristiwa berkorelasi, dan kemudian menjadi 20 peringatan yang dapat ditindaklanjuti, sehingga memberikan kecerdasan keamanan yang dapat ditindaklanjuti dan landasan untuk SOC khusus. Dengan semua data yang dikumpulkan dalam platform Splunk, tim keamanan dapat melakukan rujukan silang data antara sistem, memungkinkan mereka untuk meneliti, menyelidiki dan merespon insiden 30 persen lebih cepat dari sebelumnya. “Tujuan utama kami adalah melindungi pelanggan, karyawan, dan data kami. Dengan ES dan Splunk Cloud sebagai platform SIEM kami, informasi yang kami inginkan selalu ada di ujung jari kami, ”kata George Do, Equinix CISO.

“Setiap kali kami perlu menyelidiki suatu insiden, kami hanya menampilkan data yang relevan di dasbor Splunk, sehingga informasi tersebut dapat diakses oleh semua orang di tim keamanan kami dan juga eksekutif tingkat C kami. Penghematan dalam waktu dan usaha sangat besar, seperti penghematan 50 persen dalam total biaya kepemilikan (TCO) dibandingkan dengan menggunakan SIEM tradisional berbasis lokal. ” Berkat Splunk ES, Equinix sekarang dipersenjatai dengan analisis keamanan yang komprehensif. Misalnya, setiap kali akun pengguna menunjukkan tanda-tanda aktivitas mencurigakan, seperti karyawan lokal yang tiba-tiba masuk dari benua lain, peringatan prioritas tinggi segera dipicu dan dikirim ke tim keamanan. Selain itu, menggunakan Splunk Cloud dengan ES memungkinkan Equinix untuk mencegah kebocoran informasi bisnis yang sensitif. Secara khusus, administrator menggunakan korelasi untuk menentukan apakah karyawan yang berangkat mungkin berusaha mencuri data rahasia. Baca lebih lajut

.

WHITE PAPER

Deteksi ancaman lanjutan

Ancaman keamanan terus berkembang. SIEM yang digerakkan oleh analitik dapat beradaptasi dengan ancaman canggih baru dengan menerapkan

pemantauan keamanan jaringan, deteksi titik akhir, dan respon kotak pasir dan analisis perilaku dalam

kombinasi satu sama lain untuk mengidentifikasi dan mengkarantina ancaman potensial baru. Sebagian besar firewall dan sistem perlindungan intrusi tidak dapat menyediakan kemampuan ini sendiri.

Tujuannya tidak hanya untuk mendeteksi ancaman, tetapi juga untuk menentukan ruang lingkup ancaman tersebut dengan mengidentifikasi di mana ancaman muka tertentu mungkin telah pindah ke setelah terdeteksi pada awalnya, bagaimana ancaman itu harus dikandung, dan bagaimana informasi harus dibagikan.

Perpustakaan kasus penggunaan

Tidak hanya peristiwa keamanan yang terus berkembang, analis juga harus dapat mendeteksi dan merespon ancaman dengan kecepatan nyata. Solusi SIEM yang didorong analitik memperkuat postur keamanan organisasi dengan konten siap pakai yang relevan bagi mereka. Pustaka kasus penggunaan juga dapat membantu analis secara otomatis menemukan kasus penggunaan baru dan menentukan mana yang dapat digunakan dalam lingkungan mereka, berdasarkan data yang dicerna pada saat dicerna. Ini pada akhirnya menghasilkan manfaat dari pengurangan risiko dengan memungkinkan deteksi yang lebih cepat dan respon insiden terhadap ancaman yang baru ditemukan dan berkelanjutan.

SAIC memperoleh visibilitas dan deteksi ancaman

Science Applications International Corp. (SAIC) adalah integrator teknologi terkemuka yang berspesialisasi dalam pasar informasi teknis, teknik, dan perusahaan. Dengan keahlian dalam domain seperti penelitian ilmiah, manajemen program, dan layanan IT, SAIC memperoleh sebagian besar pendapatannya dari pemerintah A.S. Perusahaan perlu membangun pusat operasi keamanan yang kuat (SOC) dan tim respon insiden komputer (CIRT) untuk bertahan melawan serangan siber. Sejak

menggunakan platform Splunk, perusahaan telah melihat manfaat termasuk:

• Memperbaiki postur kemanan dan kematangan operasional

• 80+ persen penurunan dalam waktu deteksi insiden dan remediasi

•

Visibilitas komprehensif di seluruh lingkungan perusahaanMengapa Splunk

Setelah SAIC asli dipecah menjadi dua perusahaan pada 2013 untuk menghindari konflik kepentingan organisasi, SAIC perlu membangun SOC sebagai bagian dari program keamanan barunya. Meskipun memiliki sebagian besar alat keamanan yang dibutuhkannya, SAIC tidak memiliki informasi keamanan dan solusi manajemen peristiwa untuk menahan pertahanannya. SIEM

tradisional yang digunakan oleh perusahaan asli sebagai alat intinya untuk penyelidikan keamanan memiliki keterbatasan. SAIC melengkapi SIEM dengan Splunk Enterprise, menggunakan platform untuk deteksi insiden melalui pencarian korelasi, serta untuk investigasi insiden. Staf operasi IT SAIC sekarang juga

menggunakan solusi Splunk untuk pemantauan jaringan, manajemen kinerja, analisis dan pelaporan aplikasi. Begitu SAIC mulai membangun SOC baru, perusahaan memutuskan untuk mengandalkan Splunk sebagai platform kecerdasan keamanan tunggal untuk semua kebutuhan SIEM-nya, termasuk deteksi insiden, investigasi dan pelaporan untuk pemantauan, peringatan, dan analitik yang berkelanjutan.

Visibilitas penuh dan deteksi ancaman di

seluruh lingkungan

SAIC sekarang menggunakan perangkat lunak Splunk untuk memantau lingkungannya terhadap segala ancaman. Dalam SOC, analis memantau dasbor Splunk khusus untuk peringatan dan tanda-tanda perilaku yang tidak normal atau tidak sah. Mereka sekarang segera menyadari ancaman berbasis tanda tangan yang diketahui (seperti yang dicatat oleh solusi IDS atau malware), dan ancaman yang tidak diketahui (seperti akun istimewa dengan aktivitas atipikal).

SIEM tradisional biasanya mencari menggunakan pencarian kaku dan bawaan, yang gagal menangkap ancaman lanjutan dan menghasilkan positif palsu yang besar. Dengan platform Splunk, analis SAIC telah membangun pencarian korelasi baru yang sangat akurat untuk mendeteksi ancaman dan indikator kompromi khusus untuk SAIC, yang memungkinkan tim untuk mengukur dan mengelola risiko pada tingkat tinggi. Eksekutif, termasuk CISO, sekarang dapat melihat metrik utama seputar aktivitas ancaman, termasuk tren, lokasi sumber agregat dan indikator kompromi yang baru terlihat. Baca lebih lajut.

Arsitektur

Ancaman modern membutuhkan solusi yang fleksibel dan dapat diskalakan. Solusi SIEM yang digerakkan oleh analitik harus tersedia untuk digunakan di tempat, di cloud atau dalam penyebaran cloud hybrid. Solusi SIEM modern juga harus tersedia untuk organisasi dari semua ukuran dan cukup fleksibel untuk berkembang seiring dengan pertumbuhan organisasi dan kebutuhan keamanannya menjadi matang.

Aflac Mengadopsi Platform Splunk

untuk Keamanan Berbasis Analisis

Aflac adalah penyedia asuransi sukarela yang terkemuka di A.S. Menghadapi peningkatan volume dan kecepatan ancaman keamanan, Aflac membutuhkan pendekatan keamanan berbasis analitik baru untuk melindungi

pelanggannya, hampir 10.000 karyawan dan reputasi merek. Perusahaan mengadopsi platform Splunk untuk duduk di jantung Threat Intelligence System (TIS) internalnya. Sejak menggunakan Splunk Enterprise Security (ES) dan Analisis Perilaku Pengguna Splunk (UBA), Aflac telah melihat manfaat, termasuk:

• ITU dua minggu implementasi perusahaan siap • Memblokir lebih dari dua juta ancaman keamanan

dalam satu periode enam bulan

• Menghemat 40 jam setiap bulan dengan mengganti pengumpulan dan pelaporan data manual,

memungkinkan tim untuk fokus pada pemantauan dan analisis keamanan proaktif

Mengapa Splunk

Ketika Aflac memasuki pasar baru dan menawarkan layanan baru, perusahaan perlu menyesuaikan program keamanannya secara terus-menerus untuk mencocokkan lanskap ancaman yang berubah dengan cepat yang mencakup segala sesuatu dari tombak phishing hingga proliferasi malware. Sebelum mengadopsi platform Splunk, Aflac mengandalkan solusi keamanan informasi dan manajemen kejadian (SIEM), tetapi perusahaan membutuhkan platform kecerdasan ancaman yang lebih kuat untuk mendeteksi dan merespon serangan secara memadai.

Menurut D. J. Goldsworthy, direktur Operasi Keamanan dan Manajemen Ancaman untuk Aflac, “Dengan SIEM kami sebelumnya, Anda harus mengetahui data dengan sangat baik sebelum Anda bisa mengambil tindakan, sedangkan Splunk membantu Anda mengetahui data Anda dengan sangat cepat. Splunk membuat kami jauh lebih gesit dan memungkinkan kami untuk menunjukkan nilai kepada semua pemangku kepentingan kami dengan cepat. " Awalnya, Aflac berdiri Splunk ES untuk berburu ancaman. "Bukti konsep kami, pada dasarnya, menggunakan Splunk ES untuk kasus penggunaan perburuan ancaman kami, dan waktu untuk menilai jauh melebihi harapan kami," kata Goldsworthy. “Kami dapat melakukan hal-hal luar biasa dalam waktu yang sangat singkat untuk mendeteksi ancaman lanjutan. Pada akhirnya, itu adalah titik keputusan bagi kami untuk melakukan investasi yang jauh lebih besar di Splunk ES dan UBA di berbagai kasus penggunaan keamanan kami.”

Pengembalian investasi langsung

Menurut Goldsworthy, waktu untuk mengimplementasikan platform Splunk dan membuatnya siap untuk perusahaan adalah singkat - hanya beberapa minggu. "Itu cukup mengejutkan, mengingat volume sumber data yang kami bawa dan jumlah kasus penggunaan yang kami inginkan," jelas Goldsworthy. "Dengan Splunk, kami melihat laba atas investasi langsung."

Saat ini dengan Splunk ES di pusat operasi keamanan Aflac (SOC), perusahaan telah menghemat waktu bagi banyak karyawan penuh waktu. "Kami menghitung bahwa kami menghemat lebih dari 40 jam sebulan dalam hal melakukan laporan yang dulunya manual yang sekarang sepenuhnya otomatis," kata Goldsworthy. “Splunk telah membuatnya sangat mudah untuk mencerna data dari berbagai sumber dan kemudian menyajikannya dengan cara yang berarti bagi para pemangku kepentingan, seperti dewan kami atau kepemimpinan lainnya.”

Enam tim yang terdiri dari sekitar 40 orang mengandalkan platform Splunk untuk mengelola kasus penggunaan keamanan yang luas, termasuk perburuan ancaman, kecerdasan ancaman, operasi keamanan, respon insiden, keamanan aplikasi, administrasi keamanan, dan penipuan. "Kami menerapkan Splunk pertama untuk kecerdasan ancaman dan kemudian operasi keamanan, dan

menyadari betapa serbaguna solusinya, kami menentukan bahwa langkah logis berikutnya bagi kami adalah

menerapkannya pada penipuan," kata Goldsworthy.

Penempatan, Operasi dan Dukungan

Ada kepercayaan umum bahwa solusi SIEM bisa sulit untuk bangkit dan berjalan, dan sekali bekerja, mereka

membutuhkan pemeliharaan yang konstan. SIEM yang digerakkan oleh analitik perlu mempertimbangkan kekurangan insinyur yang tersedia dengan pengetahuan SIEM dan sebagai gantinya mereka perlu menyediakan fungsi dan dasbor yang telah ditentukan sebelumnya dan menawarkan dukungan vendor, seperti layanan profesional, untuk membantu dengan segala masalah yang mungkin muncul.

Manajemen Log dan Data

Data log adalah catatan definitif tentang apa yang terjadi di setiap bisnis, organisasi, atau agensi dan seringkali merupakan sumber daya yang belum dimanfaatkan dalam hal mengatasi masalah dan mendukung tujuan bisnis yang lebih luas.

Dan dalam lanskap ancaman saat ini, di mana serangan dapat berasal dari mana saja, semua data relevan dengan keamanan. Log peristiwa sering kali merupakan titik awal untuk dapat melakukan deteksi ancaman, mengotomatiskan kepatuhan, dan untuk mengatasi ancaman lanjutan. Dan lebih sering, solusi SIEM membutuhkan tempat untuk menyimpan data mentah yang tidak terstruktur, yang kemudian dapat diperkaya untuk melakukan tugas-tugas seperti berburu ancaman, analitik canggih dan investigasi insiden.

WHITE PAPER

3. 9 Kemampuan Teknis

SIEM Modern

Sekarang, setelah Anda memahami enam kemampuan penting dari SIEM yang digerakkan oleh

analitik, kita akan lebih dalam membahas mengenai teknologi yang membentuk solusi SIEM

yang digerakkan oleh analitik, untuk membantu Anda lebih jauh membedakan SIEM modern dari

SIEM lama, SIEM sumber terbuka, dan pendatang baru di pasar SIEM, seperti vendor UBA.

Laporan tahunan Magic Quadrant for Security Information and Event Management milik

Gartner direkomendasikan untuk dibaca oleh siapa saja yang menjelajahi pasar SIEM. Seiring

berkembangnya laporan, laporan tersebut telah berkembang untuk menyertakan vendor SIEM

open source dan teknologi baru, seperti vendor UEBA.

Perusahaan analis juga mengeluarkan laporan SIEM tambahan dan, dalam catatan penelitian

lain, itu menyoroti sembilan kemampuan teknis yang membedakan SIEM modern, seperti apa

yang dapat disediakan Splunk, dari kategori-kategori lain ini.

Sembilan kemampuan teknis yang membedakan solusi SIEM modern dari kategori yang lebih

luas adalah:

SPLUNK

SIEM

SUMBER

PENDATANG

LAMA

TERBUKA

BARU

1. Mengumpulkan log dan peristiwa

Iya

Iya

Iya

Iya

2. Penerapan aturan korelasi secara langsung

Iya

Iya

DIY

Iya

3. Penerapan analitik canggih dan pembelajaran mesin

Iya

Terbatas

DIY

Iya

secara langsung

4. Analitik historis jangka panjang dan pembelajaran

Iya

Terbatas

DIY

Terbatas

mesin

5. Penyimpanan peristiwa jangka panjang

Iya

Terbatas

Iya

Terbatas

6.

Pencarian dan pelaporan pada data yang di

normalisasi

Iya

Iya

Iya

Iya

7. Pencarian dan pelaporan pada data mentah

Iya

Kompleks

Iya

Kompleks

8. Menelan data konteks untuk korelasi dan analitik

Iya

Terbatas

Iya

Terbatas

tambahan

9 Mengatasi kasus penggunaan non-keamanan

Iya

Tidak

DIY

Tidak

1. Mengumpulkan log dan peristiwa

Solusi SIEM yang digerakkan oleh analitik harus dapat

mengumpulkan, menggunakan, dan menganalisis

semua log peristiwa dan memberikan tampilan terpadu

dalam waktu nyata. Ini memberi IT dan tim keamanan

kemampuan untuk mengelola log peristiwa dari satu

lokasi pusat, mengkorelasikan berbagai peristiwa

selama beberapa mesin atau beberapa hari, mengikat

sumber data lain seperti perubahan registri dan log

Proxy ISA untuk gambaran lengkap. Praktisi keamanan

juga diberikan kemampuan untuk mengaudit dan

melaporkan semua log peristiwa dari satu tempat.

2. Penerapan aturan korelasi secara langsung

Korelasi peristiwa adalah cara untuk memahami

sejumlah besar peristiwa keamanan dan kemudian

menelusuri untuk fokus pada hal-hal yang benar-benar

penting dengan menghubungkan beberapa peristiwa

bersama untuk mendapatkan wawasan.

3. Aplikasi analitik canggih dan pembelajaran

mesin terkini, dan (4.) analisis historis jangka

panjang dan pembelajaran mesin

Ada bentuk dasar analitik, yang dalam konteks SIEM

memberikan wawasan di balik data untuk

mengungkapkan pola. Hal ini memungkinkan analis

keamanan untuk menggali lebih dalam dan

mendeteksi ancaman sebelum terjadi atau

melakukan forensik insiden.

Survei Forrester baru-baru ini menemukan bahwa 74

persen "... pembuat keputusan teknologi keamanan perusahaan global menilai peningkatan pemantauan keamanan sebagai prioritas tinggi atau kritis" dan "... vendor menambahkan fitur analitik keamanan ke solusi yang ada, dan vendor baru membangun (keamanan) analitik) solusi yang memanfaatkan teknologi yang lebih baru tanpa beban solusi yang lama. "

Pembelajaran mesin (ML) membutuhkan analisis data

lebih jauh. ML memberdayakan organisasi dengan

solusi SIEM berbasis analitik untuk menggunakan

analitik prediktif yang menjadi lebih pintar dari data

historis. Ini bermanfaat bagi praktisi keamanan untuk

mendeteksi insiden, memprediksi atau bahkan

mencegah serangan, dan banyak lagi.

WHITE PAPER

5. Penyimpanan peristiwa jangka panjang

Solusi SIEM yang digerakkan oleh analitik memiliki

kemampuan untuk menyimpan data log historis untuk

jangka panjang. Ini memungkinkan korelasi data dari

waktu ke waktu dan juga membantu memenuhi mandat

kepatuhan.

Mengapa ini penting dalam hal keamanan? Retensi

data mesin jangka panjang memungkinkan analis

keamanan untuk melakukan forensik keamanan untuk

menelusuri kembali rute serangan dari pelanggaran

jaringan, misalnya.

6. Pencarian dan pelaporan pada data yang

dinormalisasi

Pencarian dan pelaporan dalam bentuk SIEM

memungkinkan pengguna untuk mencari data mereka,

membuat model dan pivot data, menyimpan pencarian

dan pivot sebagai laporan, mengonfigurasi peringatan,

dan membuat dasbor yang dapat dibagikan.

7. Pencarian dan pelaporan pada data mentah

Pencarian dan pelaporan data mentah, dalam hal SIEM,

adalah pengumpulan data dari berbagai sumber dan

dipusatkan oleh solusi SIEM yang digerakkan oleh

analitik. Solusi SIEM yang digerakkan oleh analitik,

tidak seperti sistem lama, dapat menelan data mentah

dari hampir semua sumber. Data tersebut kemudian

dapat diubah menjadi kecerdasan yang dapat

ditindaklanjuti, dan selanjutnya, dapat diubah menjadi

laporan yang mudah dipahami, didistribusikan langsung

dari platform SIEM ke orang yang tepat.

8. Menelan data konteks untuk korelasi dan

analitik tambahan

Setelah solusi SIEM yang digerakkan oleh analitik

mengumpulkan data, pengguna perlu konteks tambahan

untuk mengetahui apa yang harus dilakukan dengan

data itu dan apa artinya. Ini sangat penting untuk dapat

membedakan ancaman nyata dari peringatan palsu dan

untuk dapat secara efektif mendeteksi dan menanggapi

ancaman nyata.

Solusi SIEM yang digerakkan oleh analitik dapat

menambahkan konteks ke kecerdasan ancaman

eksternal, operasi IT internal, dan pola peristiwa. Ini

memungkinkan pengguna untuk lebih lanjut menelusuri

dan merespon ancaman secara real time.

9. Mengatasi kasus penggunaan non-keamanan

Perbedaan lain antara solusi SIEM yang digerakkan

oleh analitik dan solusi SIEM yang lama adalah

kemampuannya untuk digunakan pada beberapa

kasus penggunaan, termasuk penggunaan

non-keamanan, seperti IT Ops.

4. Masukan Splunk

Data yang dihasilkan mesin adalah salah satu area big data yang tumbuh paling cepat dan

kompleks. Hal itu juga salah satu yang paling berharga, berisi catatan definitif dari semua

transaksi pengguna, perilaku pelanggan, perilaku mesin, ancaman keamanan, aktivitas

penipuan dan banyak lagi. Splunk mengubah data alat berat menjadi wawasan berharga, apa

pun bisnis Anda. Ini yang kami sebut Kecerdasan Operasional.

Splunk Enterprise memantau dan menganalisis data alat berat dari sumber apa pun untuk

menghadirkan Kecerdasan Operasional untuk mengoptimalkan IT, keamanan, dan kinerja bisnis Anda. Dengan fitur analisis intuitif, pembelajaran mesin, aplikasi dalam paket dan API terbuka, Splunk Enterprise adalah platform fleksibel yang berskala mulai dari kasus penggunaan terfokus hingga tulang punggung analytics di seluruh perusahaan. Perusahaan Splunk:

• Mengumpulkan dan mengindeks data log dan mesin dari sumber apa pun

• Kemampuan pencarian, analisis, dan visualisasi yang kuat memberdayakan dari

seluruh organisasi

• Ekosistem aplikasi Splunkbase yang luas menyediakan solusi untuk kemanan,

operasi IT, analisis bisnis dan banyak lagi

WHITE PAPER

Mengubah Data Mesin Menjadi Nilai Bisnis

Indeks Data yang belum dimanfaatkan: Sumber Jenis, Volume Ajukan Pertanyaan

Services Online Web Services Services

GPS

Di tempat Containers Security Location

Networks

Packaged Applications

Custom Servers Desktops Firewall RFID Applications

Messaging Cloud Pribadi

Energy Storage Telecom Intrusion Call Detail Meters

Prevention Records Databases Online Web Health Services Transportation Clickstreams Shopping Cart Cloud Umum Dispatch Smart Sytems Smart Phones Vehicles

and Devices

Operational Intelligence memberi Anda pemahaman waktu nyata tentang apa yang terjadi di seluruh sistem IT Anda dan infrastruktur teknologi sehingga Anda dapat membuat keputusan yang tepat. Ini diaktifkan oleh platform Splunk, fondasi untuk semua produk Splunk, solusi premium, aplikasi, dan add-on.

Splunk sebagai SIEM Anda

Solusi keamanan Splunk tidak hanya memenuhi kriteria baru untuk SIEM saat ini, tetapi juga memberikankemampuan analitik keamanan, memberikan konteks yang berharga dan wawasan visual yang membantu tim

keamanan untuk membuat keputusan keamanan yang lebih cepat dan lebih cerdas.

Splunk menawarkan beberapa opsi untuk perusahaan yang ingin menyebarkan SIEM mereka atau untuk bermigrasi dari SIEM lama mereka, dan menawarkan pilihan opsi penyebaran lokal, cloud atau hibrid.

Pelanggan dapat memecahkan kasus penggunaan SIEM dasar mereka menggunakan Splunk Enterprise atau Splunk Cloud. Splunk Enterprise dan Splunk Cloud adalah platform Splunk inti, menyediakan kemampuan

pengumpulan, pengindeksan, pencarian dan pelaporan, atau CLM. Banyak pelanggan keamanan Splunk

menggunakan Splunk Enterprise atau Splunk Cloud untuk membangun pencarian korelasi dan dasbor real-time mereka sendiri untuk pengalaman dasar SIEM. Splunk menawarkan solusi premium, Splunk Enterprise Security (ES), yang mendukung casing penggunaan SIEM tingkat lanjut dengan dasbor siap pakai, pencarian dan laporan yang berkorelasi. Splunk ES berjalan pada Splunk Enterprise, Splunk Cloud atau keduanya.

Pengiriman Aplikasi

Operasi IT

Keamanan, Kepatuhan

dan Penipuan

Analisis Bisnis

The Internet of Things dan Data Industri

Selain aturan dan peringatan korelasi yang dibuat

sebelumnya, Splunk ES berisi ulasan insiden, fungsionalitas alur kerja, dan umpan kecerdasan ancaman pihak ketiga yang membantu penyelidikan Anda. Selain itu, ada lebih dari 300 aplikasi terkait keamanan lainnya di Splunkbase dengan pencarian, laporan, dan visualisasi yang dibuat sebelumnya untuk vendor keamanan pihak ketiga tertentu. Aplikasi, utilitas, dan add-on yang siap digunakan ini menyediakan kemampuan mulai dari pemantauan keamanan, firewall generasi berikutnya, manajemen ancaman tingkat lanjut, dan banyak lagi. Ini meningkatkan cakupan keamanan dan disediakan oleh Splunk, mitra Splunk dan penyedia pihak ketiga lainnya.

Splunk ES juga merupakan SIEM berbasis analitik yang dibuat dari lima kerangka kerja berbeda yang dapat dimanfaatkan secara independen untuk memenuhi berbagai kasus penggunaan keamanan termasuk kepatuhan, keamanan aplikasi, manajemen insiden, deteksi ancaman lanjutan, pemantauan real-time dan banyak lagi. Platform SIEM yang digerakkan oleh analitik menggabungkan pembelajaran mesin, deteksi anomali, dan korelasi berbasis kriteria dalam satu solusi analitik keamanan.

Splunk ES memungkinkan Anda menghubungkan peristiwa secara visual dari waktu ke waktu dan mengomunikasikan detail serangan multi-tahap. Platform ini juga memungkinkan organisasi untuk

menemukan, memantau, dan melaporkan secara real time tentang ancaman, serangan, dan aktivitas abnormal lainnya dari semua data terkait keamanan dengan konteks bisnis. Dengan analitik canggih, pelanggan menyadari deteksi ancaman yang semakin cepat dan respon insiden yang cepat di seluruh ekosistem keamanan.