ISSN : 2302-450X

PROSIDING

PERTEMUAN DAN PRESENTASI KARYA ILMIAH

BALI, 29 JULI 2016

PEMBICARA UTAMA SEMINAR PARALEL DENGAN TEMA

“

“

P

P

e

e

m

m

a

a

n

n

f

f

a

a

a

a

t

t

a

a

n

n

T

T

e

e

k

k

n

n

o

o

l

l

o

o

g

g

i

i

B

B

i

i

g

g

D

D

a

a

t

t

a

a

d

d

a

a

n

n

B

B

u

u

s

s

i

i

n

n

e

e

s

s

s

s

I

I

n

n

t

t

e

e

l

l

l

l

i

i

g

g

e

e

n

n

c

c

e

e

u

u

n

n

t

t

u

u

k

k

M

M

e

e

w

w

u

u

j

j

u

u

d

d

k

k

a

a

n

n

S

S

m

m

a

a

r

r

t

t

C

C

u

u

l

l

t

t

u

u

r

r

a

a

l

l

C

C

i

i

t

t

y

y

”

”

Prof. Dr. Ir. Suhono Harso Supangkat, CGEIT.

I. B. Rai Dharmawijaya Mantra

I. B. Gede Dwidasmara, S.Kom., M.Cs.

I Putu Suryawan, S.E., M.M.

PENYUNTING AHLI

Prof. Dr. I Ketut Gede Darma Putra, S.Kom., M.T.

Dr. H. Agus Zainal Arifin, S.Kom., M.Kom.

Dr.techn. Ahmad Ashari, M.Kom.

Dr. Drs. Anak Agung Ngurah Gunawan, M.T.

Agus Muliantara, S.Kom., M.Kom.

PELAKSANA SEMINAR

PELINDUNG

Rektor Universitas Udayana, Bali

PENANGGUNG JAWAB

Dekan Fakultas MIPA Universitas Udayana

Ketua Program Studi Teknik Informatika, FMIPA Universitas Udayana

PANITIA

I Gusti Ngurah Anom Cahyadi Putra,S.T.,M.Cs.

Gst. Ayu Vida Mastrika Giri, S.Kom., M.Cs.

I Gede Arta Wibawa,S.T.,M.Kom

Ida Bagus Made Mahendra, S.Kom., M.Kom.

I Putu Gede Hendra Suputra, S.Kom., M.Kom.

Luh Arida Ayu Rahning Putri,S.Kom.,M.Cs.

Made Agung Raharja, S.Si., M.Cs.

I Gede Santi Astawa, S.T., M.Cs.

I Komang Ari Mogi, S.Kom, M.Kom.

Ida Bagus Gede Dwidasmara,S.Kom.,M.Cs.

Dewa Made Bayu Atmaja Darmawan,S.Kom.,M.Cs.

I Made Widiartha, S.Si., M.Kom.

I Gusti Agung Gede Arya Kadnyanan.,S.Kom.,M.Kom.

I Gede Oka Gartria A.,S.Kom.,M.Kom.

I Wayan Supriana, S.Si., M.Cs.

Dra. Luh Gede Astuti, M.Kom.

KATA PENGANTAR

Puji syukur kita panjatkan kehadirat Tuhan Yang Maha Esa, atas terselesainya

penyusunan Prosiding SNATIA 2016 ini. Buku ini memuat naskah hasil penelitian dari berbagai

bidang kajian yang telah direview oleh pakar di bidangnya dan telah dipresentasikan dalam acara

Seminar SNATIA tahun 2016 pada tanggal 29 Juli 2016 di Universitas Udayana kampus Bukit

Jimbaran, Badung, Bali.

Kegiatan SNATIA 2016 merupakan agenda tahunan Program Studi Teknik Informatika,

Jurusan Ilmu Komputer, Universitas Udayana. SNATIA 2016 mengambil tema “Pemanfaatan

Teknologi Big Data dan Business Intelligence untuk Mewujudkan Smart Cultural City”, dengan

pembicara utama seminar yang terdiri dari pakar-pakar peneliti dan pemerhati di bidang

Teknologi Informasi dan Smart City.

Meskipun kegiatan seminar dan pendokumentasian naskah dalam prosiding ini telah

dipersiapkan dengan baik, namun kami menyadari masih banyak kekurangannya. Panitia

memohon maaf yang sebesar-besarnya atas kekurangan yang ada. Kritik dan saran perbaikan

sangat kami harapkan untuk penyempurnaan di masa mendatang, yang dapat dikirimkan melalui

e-mail snatia.unud@gmail.com.

Kepada semua pihak yang terlibat baik langsung maupun tidak langsung dalam

penyelenggaraan seminar dan penyusunan prosiding SNATIA 2016, panitia mengucapkan terima

kasih.

Jimbaran, 29 Juli 2016

DAFTAR ISI

Kata Pengantar

Daftar Isi

Artificial Intelligence

Implementasi Algoritma Genetika pada Penjadwalan Bimbingan Tugas Akhir (Studi

Kasus Jurusan Ilmu Komputer Universitas Udayana)

Alfin Amri ...

1

Implementasi Metode Naïve Bayes Classifier dalam Mendeteksi Penyakit Saluran Kemih

I Gede Krisna Putra Andiana ...

9

Klasifikasi Jamur Menggunakan Metode Naïve Bayes dengan Pemrosesan Paralel

I Putu Agus Suarya Wibawa ...

15

Klasifikasi Pengidap Diabetes Menggunakan Metode Naive Bayes dengan Pemrosesan

Pararel

Daniel Kurniawan ...

23

Komparasi Algoritma C4.5, Naïve Bayes dan K-Nearest Neighbor (K-Nn) untuk

Mendeteksi Kanker Payudara

Rayung Wulan ...

29

Penerapan Metode LCG (Linear Congruential Generator) pada Sistem Pengacak Soal

Studi Kasus : BLCC (Bali Logic and Computer Competition) Unud

I Wayan Puguh Sudarma ...

35

Perancangan Monitoring and Controlling Traffic Light pada Different Street Condition

Menggunakan Jaringan Internet

Cries Avian ...

43

Perancangan Sistem Evaluasi Nilai Akademik Mahasiswa Menggunakan K-Means

Clustering

Risky Aswi Ramadhani ...

49

Perancangan Sistem Pengklasifikasian Musik Menggunakan Algoritma Support Vector

Machine

Rancang Bangun Aplikasi Pencocokan Citra Tanda Tangan

Resty Wulanningrum ...

61

Information Systems

Analisa Sistem Informasi Persediaan Barang Pada PT. Dua Libra

Nur Azizah ...

67

Analisa Sistem Pembayaran Futsal Pada PT. Padang Golf Moderland

Nur Azizah ...

77

Analisis dan Perancangan Aplikasi ETL Untuk Data Warehouse

Made Mahadipta ...

87

Aprida Aplikasi Penilaian Fleksibel untuk Guru dan Dosen

Fatkur Rhohman...

99

Desain Aplikasi Prosiars Sebagai Media Pendukung Akuisisi Ketrampilan Tata Kelola

Rekam Medis

Slamet Sudaryanto N ...

103

Desain Model Integrasi dan Sinkronisasi Antar Unit Surveilans Untuk Mendukung Data

Warehouse Epidemiologi

Fikri Budiman ...

111

Evaluasi Penggunaan Website dan Fasilitas E-Learning Universitas Nusa Nipa

Menggunakan Metode Analisis Pieces Framework Menuju Paperless Office

Agustinus Lambertus Suban ...

119

Implementasi Single Page Application pada Aplikasi Sintask Menggunakan Javascript

Dan Jquery

Aditya Wikardiyan ...

129

Pengembangan dan Software Testing Aplikasi Tebak Huruf Jawa

Supriyono ...

135

Perancangan Aplikasi E-Learning Berbasis Android Pada Media Pembelajaran Alternatif

I Kadek Ardi Angga ...

141

Perancangan dan Implementasi Aplikasi Media Reservasi Makanan Berbasis Client

Server dengan Platform Android

Perancangan Data Warehouse pada Penjualan Kain Endek Bali (Studi Kasus Toko Luhur

Busana Bali)

Rosa Irma Cahyani...

153

Perancangan Sistem Informasi Ensiklopedi Motif Kain Endek Khas Bali

I Gusti Ag Ayu Putu Rhera Mahayekti ...

161

Perancangan Sistem Informasi Pendataan Surat Masuk dan Surat Keluar Pada Media

Cetak Tabloid Tipikor Berbasis Web

Nur Azizah ...

169

Perancangan Sistem Inventaris Sarana Akademik UN PGRI Kediri

Intan Nur Farida ...

181

Perancangan Sistem Tracer Alumni untuk Menentukan Profil Lulusan Prodi Teknik

Informatika Universitas Nusantara PGRI Kediri

Danar Putra Pamungkas...

187

Purwarupa Sistem Layanan Perpustakaan Menggunakan Konsep Basis Data

Terdistribusi

Putu Andina Titra Dewi ...

193

Rancang Bangun Sistem Monitoring Sarbagita Berbasis Mobile Sebagai Solusi

Peningkatan Kepuasan Pelanggan Sarbagita

Ida Bagus Dananjaya ...

199

Rancangan Emergency Call Sebagai Penanganan Kecelakaan Di Kota Kediri

Ervin Kusuma Dewi ...

207

Sistem Informasi Monitoring Bus Trans Sarbagita Berbasis Web

I Putu Gede Surya Hadi Kusuma ...

213

Sistem Informasi Pengarsipan Kinerja Dosen Menggunakan Restful Web Service

Teguh Andriyanto ...

221

Sistem Pengolahan Data Akademik Di Universitas Nusantara PGRI Kediri

Juli Sulaksono ...

227

Knowledge Management

Aplikasi Sistem Pencarian E-Book Dengan Memanfaatkan Web Crawler Berdasarkan

Kesamaan Semantik

Implementasi Algoritma C4.5 Pada Sistem Pendukung Keputusan Pemilihan Kos Di

Daerah Bukit Jimbaran Bali

Imam Zarkasi ...

241

Implementasi dan Perbandingan Algoritma Stemming untuk Dokumen Teks Berbahasa

Indonesia

Dina Anggraini ...

247

Penerapan Metode Profile Matching dalam Menentukan Kualitas Ikan Tuna (Studi

Kasus Pt.Primo Indo Ikan)

Agus Aan Jiwa Permana ...

255

Perancangan dan Implementasi Sistem Pendukung Keputusan Dalam Lomba Desa Pada

Kantor Badan Pemberdayaan Masyarakat Dan Pemerintahan Desa Di Provinsi Nusa

Tenggara Barat Dengan Metode Topsis

Ni Putu Eka Listiani ...

263

Perancangan Knowledge Management System Motif Kain Endek Khas Bali

Riska Prasetiyo Utami ...

269

Perancangan Rekomendasi Penjualan Endek Pada Sistem Web E-Commerce

Menggunakan Metode Hybrid Filtering

Luh Ayu Diah Fernita Sari ...

279

Perancangan Simulasi Keuntungan Penjualan Bensin Pada Stasiun Pengisian Bahan

Bakar Umum (SPBU) Menggunakan Metode Monte Carlo (Studi Kasus Spbu Jl. Raya

Uluwatu, Jimbaran)

I Putu Surya Diputra ...

287

Simulasi Transaksi untuk Memperkirakan Keuntungan pada Minimarket Vidya dengan

Menggunakan Metode Monte Carlo

Josua Geovani Sinaga ...

299

Sistem Pakar untuk Diagnosa Penyakit Diabetes Mellitus dengan Metode Mamdani

Pada Puskesmas Di Jakarta Timur

Za’imatun Niswati ...

307

Sistem Pendukung Keputusan dalam Penentuan Supplier Tanaman Terbaik

Menggunakan Metode Simple Additive Weighting Studi Kasus CV. Intan Mas Ajie

Rr. Putri Intan Paramaeswari ...

315

Sistem Pendukung Keputusan Menentukan Lokasi Membangun Ruko Menggunakan

Metode SAW Dan Proses Paralel

Sistem Pendukung Keputusan Pemilihan Paket Telekomunikasi Smartphone Atau

Gadget Dengan Metode SAW (Simple Additive Weighting)

Christina ...

329

Sistem Pendukung Keputusan Pemilihan Portofolio Investasi Saham di Bursa Efek

Indonesia Menggunakan Metode Saw dan Proses Paralel

I Gede Wicaksana ...

335

Sistem Pendukung Keputusan Penentuan Anak Asuh Bagi Peserta Didik Dengan Metode

SAW (Simple Additive Weighting)

Rina Firliana ...

341

Sistem Pendukung Keputusan Penentuan Lokasi Pembangunan Minimarket

Menggunakan Metode Simple Additive Weighting (Studi Kasus Kabupaten Gianyar)

Gede Surya Adiwiguna ...

349

Sistem Pendukung Keputusan Perekrutan Pegawai Dengan Metode Naïve Bayes (Studi

Kasus di PT. Tatamulia)

Ni Putu Striratna Devi Wedayanti ...

357

Sistem Pendukung Keputusan Perekrutan Pegawai Menggunakan Perangkingan

MADM TOPSIS

Luh Putu Dewi Cahyuni ...

363

Sistem Pendukung Keputusan Seleksi Penerima Beasiswa di SMKN 3 Negara

Menggunakan Metode Analytical Hierarchy Process (AHP)

I Putu Krisna Adi Syandhana ...

369

SPK Penentuan Lokasi Pembangunan Perumahan Menggunakan Metode SAW dengan

Pemrosesan Paralel (Studi Kasus Kab. Jembrana)

Gede Satria Pinandita ...

377

SPK untuk Menenentukan Kesesuaian Lahan Tanaman Kopi Arabika Menggunakan

Metode WP dengan Pemrosesan Paralel

Ketut Yudi Werdika ...

383

Web Dinamis Sebagai Sistem Bantu Pencarian Rumah Kos Mahasiswa Dengan Metode

Weighted Product (WP)

Multimedia Application

Analisis Sistem Rekomendasi Musik Berdasarkan Konteks Menggunakan Soft

Case-Based Reasoning

Gst. Ayu Vida Mastrika Giri ...

395

Aplikasi Alat Musik Padang Berbasis Android

I Gusti Ngurah Anom Cahyadi Putra ...

401

Aplikasi Reduksi Noise Citra Aksara Bali Pada Lontar

Gusti Agung Mas Trisna Krishany ...

409

Implementasi Augmented Reality Pada Objek-Objek Museum Bali Studi Awal

Perancangan Aplikasi Edukasi Untuk Pengunjung Museum

Gerson Feoh ...

415

Pengembangan Game “Super Sonic Shoot” dengan Pendekatan Game-SCRUM

Falahah ...

423

Perancangan Sistem Informasi Pembelajaran Pembuatan Banten Berbasis Video

Streaming

I Putu Septian Arya Pratama ...

429

Networking and Security

Aplikasi Chatting Berbasis Multiagent Menggunakan Java Agent Development

Framework (JADE)

Nisa Miftachurohmah ...

437

Color Image Encryption Using RC4 Algorithm

Andysah Putera Utama Siahaan ...

443

Implementasi Algoritma RC6 Sebagai Pengamanan Aplikasi Chatting

Anneke Puspita Dewi ...

449

Pengelolaan Routing OLSR Pada Jaringan Wireless Mesh

Iwan Rijayana ...

459

Pengembangan Aplikasi Context Aware Pada Teknolog Near Field Communcation

Yuli Fauziah ...

467

Penggunaan Metode Kriptografi pada Voice Over Internet Protokol

Perancangan dan Implementasi Aplikasi Chat Menggunakan MQTT Protocol

Muhammad Ridwan Satrio ...

481

Perancangan SMS Gateway Untuk Pelayanan Informasi pada Kegiatan Desa Adat

I Putu Raka Wiratma ...

485

Rancang Bangun Sistem Informasi Paroki Habi Keuskupan Maumere Melalui SMS

Gateway

Theresia Wihelmina Mado ...

491

Sistem Informasi Pengingat Pengumpulan Nilai Berbasis SMS Gateway pada Prodi

Sistem Informasi Universitas Nusantara PGRI Kediri

Fajar Rohman Hariri, M.Kom ...

499

Sistem Kendali DC Converter Untuk Aplikasi Sistem (CAES)

449

IMPLEMENTASI ALGORITMA RC6 SEBAGAI

PENGAMANAN APLIKASI CHATTING

Anneke Puspita Dewi

1, I Komang Ari Mogi

21,2 Ilmu Komputer, MIPA, Universitas Udayana

Bukit Jimbaran

Email: annpuspita@gmail.com1, arimogi@gmail.com2

ABSTRAK

Komunikasi merupakan hal yang tidak bisa jauh dari kehidupan manusia. Jika dahulu manusia berkomunikasi dengan surat, yang kemudian berkembang dengan menggunakan telepon dan Short Message Service. Seiring perkembangan teknologi, perkembangan komunikasi juga semakin meningkat. Salah satu komunikasi yang saat ini digunakan oleh manusia adalah chatting. Chatting merupakan komunikasi yang menggunakan internet, dan perkembangannya tentu saja terdapat permasalahan yang sering dihadapi oleh masyarakat. Salah satunya adalah penyadapan. Tentunya ini menjadi masalah yang besar jika tidak ditangani secara serius.

Pada penelitian ini dirancang sebuah aplikasi keamanan chatting dengan menggunakan algoritma RC6. Algoritma RC6 adalah algoritma block chipper dengan menggunakan kunci simetris. Algoritma RC6 menjadi salah satu kandidat dari Advance Encryption Standard (AES). Algoritma ini dikenal dengan kesederhanaannya juga variasi panjang kunci, sehingga algoritma ini sulit untuk dipecahkan dan pesan chatting dapat terlindungi dengan baik.

Berdasarkan penelitian yang telah dilakukan, didapatkan hasil pengujian dengan avalanche effect sebesar 49,8% yang artinya algoritma RC6 merupakan algoritma yang baik dan penggunaan algoritma RC6 berhasil diimplementasikan untuk mengamankan proses pengiriman pesan chatting.

Kata Kunci: Chatting, Algoritma RC6.

ABSTRACT

Communication is a matter that can not be far away from human life. If in the past humans communicates with the letter, then evolved using a telephone and a Short Message Service. As developments in technology, communications have also increased. One of the communication that is currently used by humans are chatting. Chatting is communication using the Internet, and as the development of course there are problems often faced by society. One is tapping. This would be a big problem if not taken seriously.

In this study,designed a security application to chat using RC6 algorithm. RC6 algorithm is a block cipher algorithm using a symmetric key. RC6 algorithm became one of the candidates of the Advance Encryption Standard (AES). This algorithm is known for its simplicity also variations of key length, so that the algorithm is difficult to solve and chat messages can be well protected.

Based on the research that has been done, the test results obtained by the avalanche effect by 49,8%, which means RC6 algorithm is a good algorithm and use RC6 algorithm successfully implemented to secure the process of sending a chat message.

Keywords: Chatting, RC6 Algorithm.

1 PENDAHULUAN

Perkembangan komunikasi saat ini memudahkan manusia untuk saling berinteraksi. Jika dahulu manusia berkomunikasi dengan surat, yang kemudian berkembang dengan menggunakan telepon dan Short Message Service. SMS merupakan suatu layanan yang diberikan oleh telepon selular kepada penggunanya untuk melakukan komunikasi melalui pengiriman pesan singkat. Namun komunikasi melalui media SMS ini bukanlah komunikasi point-to-point, pesan yang dikirimkan melalui media SMS

tidak langsung sampai pada tujuan, melainkan melalui jaringan SMS [2]. Saat ini manusia mulai menggunakan fasilitas internet untuk saling berkomunikasi yaitu dengan chatting. Aplikasi

chatting adalah aplikasi yang dapat mengirimkan

pesan secara realtime. Aplikasi chatting mulai populer saat internet mulai luas dipergunakan pada pertengahan dekade 1990-an. Pada saat itu Mirabilis memperkenalkan ICQ, sebuah aplikasi chatting yang sifatnya gratis dan dapat dipergunakan siapa saja. ICQ, yang merupakan singkatan pengucapan “I Seek

You”, memiliki tampilan grafis untuk antarmuka

ISSN : 2302 – 450X

450

diterima secara luas oleh pengguna internet saat itu. Pada tahun 1997, AOL sebagai salah satu pionir dalam komunitas online yang berpusat di Amerika Serikat meluncurkan AIM yang merupakan singkatan dari AOL Instant messaging. Kemudian pada bulan Juni 1998, AOL mengakuisisi Mirabilis dan ICQ-nya. Model ICQ inilah yang kemudian menjadi dasar berkembangnya banyak aplikasi instant messaging lainnya yang beredar saat ini seperti Yahoo

Messenger, Windows Live Messenger dan Google Talk.

Namun, seiring dengan perkembangan

chatting, permasalahan yang muncul adalah

banyaknya kasus penyadapatan data dan informasi yang dilakukan oleh oknum-oknum yang tidak berwenang atas data dan informasi tersebut. Salah satunya adalah kasus penyadapan data telekomunikasi milik pemerintah. Berdasarkan permasalahan tersebut, keamanan data menjadi hal yang penting untuk diperhatikan. Untuk mengamankan data dari oknum-oknum tersebut diperlukan kriptografi. Kriptografi adalah teknik pengamanan data atau informasi dimana pesan asli (plaintext) diubah menjadi pesan acak (chipertext) yang nantinya pesan tidak akan dimengerti oleh pihak ketiga. Dari banyaknya algoritma kriptografi yang ada, penulis menggunakan algoritma RC6.

Pada tahun 1990-an terdapat algoritma Data

Encryption Standard (DES) yang dapat ditembus

dalam hitungan jam. Kemudian diadakan suatu kompetisi beberapa algoritma untuk menjadi algoritma Advance Encryption Standard (AES). Terdapat lima algoritma peserta yang lolos pada kompetisi Advance Encryption Standard (AES) yaitu Rijndael, Mars, RC6, Twofish, dan Serpent. Walaupun yang terpilih menjadi algoritma Advance

Encryption Standard (AES) adalah algoritma

Rinjdael, keempat algoritma lain juga memiliki kelebihan dan kekurangannya masing-masing. Algoritma RC6 juga memiliki kelebihan yakni kesederhanaan dan fleksibilitas sehingga keamanan algoritma RC6 lebih baik dibanding algoritma Rinjdael [3]. Kelebihan dari algoritma RC6 yang lainnya adalah Algoritma RC6 merupakan algoritma yang simple, fast, secure [1].

Dengan kelebihan yang dimiliki oleh algoritma RC6 ini penulis mengimplementasikan algoritma RC6 sebagai pengamanan aplikasi

chatting.

2 MODEL, ANALISIS, DESAIN, DAN

IMPLEMENTASI

2.1 Kriptografi

Kata kriptografi berasal dari bahasa Yunani, “kryptós” yang berarti tersembunyi dan “gráphein” yang berarti kata. Sehingga kata kriptografi dapat diartikan sebagai “kata tersembunyi”. Kalimat ini mengacu pada original intent kriptologi, yaitu untuk

menyembunyikan arti dari kata-kata tertentu dan untuk melindungi kerahasiaan dan kerahasiaan mereka. Namun kriptologi istilah saat ini diartikan lebih luas dimana digunakan untuk berbagai keperluan yang berhubungan dengan keamanan dan aplikasi lainnya selain perlindungan kerahasiaan dan kerahasiaan pesan [3]. Kriptografi merupakan seni dan ilmu untuk menjaga keamanan pesan [4]. Untuk mengaman pesan, terdapat dua proses, enkripsi yaitu mengubah pesan asli (plaintext) menjadi pesan yang tidak bisa dimengerti oleh pihak lain (chipertext) dan dekripsi yaitu mengembalikan chipertext menjadi plaintext.

Lembaga International Telecommunication

Union - Telecomunication Standardiation Sector

(ITU-I) yaitu pada dokumen X.800 mendefinisikan layanan keamanan sebagai layanan yang disediakan oleh lapisan protokol komunikasi untuk menjamin keamanan yang dibutuhkan dari sistem atau transfer data yaitu Authentication untuk memastikan identitas yang sedang terlibat komunikasi dan sumber data yang dikirimkan merupakan data yang berasal dari identitas tersebut, Access Control yaitu layanan keamanan jaringan yang menghalangi penggunaan tidak memiliki kewenangan terhadap pengelolaan sumber daya, Kerahasiaan Data untuk melindungi data dari pihak lain yang tidak berwenang, Keutuhan Data yaitu data yang diterima oleh penerima benar-benar data yang sama dari pengirim tanpa adanya modifikasi, penyisipan, penghapusan, dan Non-repudiation yaitu Layanan Kemanan jaringan yang memberikan perlindungan terhadap penolakan atas pengiriman/penerimaan data yang telah dikirim/diterima oleh entitas yang sedang berkomunikasi.

2.2 Algoritma Kriptografi

Algoritma kriptografi terdiri dari algoritma simetris dan asimetris. Algoritma simetris yang memiliki istilah privat-key cryptography , secret-key cryptography, atau conventional cryptography merupakan algoritma kriptografi yang menggunakan kunci yang sama untuk proses enkripsi dan dekripsinya.

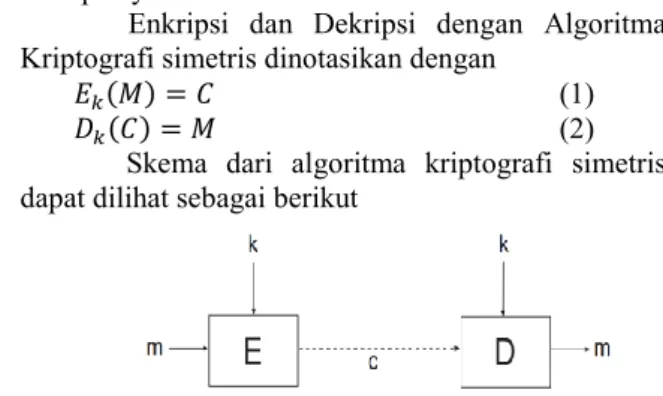

Enkripsi dan Dekripsi dengan Algoritma Kriptografi simetris dinotasikan dengan

(1) (2)

Skema dari algoritma kriptografi simetris dapat dilihat sebagai berikut

Gambar 1. Skema Algoritma Kriptografi Simetris (Oppliger, 2005)

Anneke Puspita Dewi, Implementasi Algoritma RC6 Sebagai Pengamanan Aplikasi Chatting

451 Algoritma kriptografi simetris memiliki

kelebihan yaitu pada proses enkripsi dan dekripsinya dimana prosesnya lebih cepat dibandingkan dengan algoritma kriptografi asimetris. Kelemahan dari algoritma kriptografi simetris terletak di kuncinya. Jika pihak lain selain pihak yang sedang berkomunikasi mengetahui kunci untuk mendekripsikan pesan, maka kerahasiaan pesan tidak dapat dijaga.

Algoritma kriptografi simetris terdiri dari dua kategori yaitu stream chiper dan block chiper.

Stream Chiper mengenkripsi plaintext menjadi chipertext bit per bit atau byte per byte dengan kunci keystream. Stream Chiper diperkenalkan oleh

Vernam melalui algoritmanya yaitu Vernam Chipher.

Block Chiper membagi bit-bit plaintext menjadi

blok-blok bit dengan panjang yang sama.

Algoritma Kriptografi Asimetris

(Public-key Algorithm) merupakan algoritma kriptografi yang

menggunakan kunci yang berbeda untuk proses enkripsi dan dekripsinya. Kunci yang berbeda tersebut adalah kunci publik yang dapat diketahui oleh siapapun yang digunakan untuk mengenkripsi pesan dan kunci privat yang hanya diketahui oleh penerima untuk mendekripsikan pesan.

Berikut merupakan skema algoritma kriptografi asimetris

Gambar 2. Skema Algoritma Kriptografi Asimetris

(Oppliger, 2005)

Prinsip kerja dari kriptografi asimetris adalah dengan memiliki dua jenis kunci yaitu kunci publik dan kunci privat. Enkripsi plaintext (m) dengan menggunakan kunci publik ( )

menghasilkan chipertext (c) yang akan didekripsikan dengan kunci privat ( ) yang telah diketahui

oleh penerima untuk kembali menjadi plaintext. Dalam bentuk notasi matematikanya (3)

(4)

Algoritma kriptografi asimetris dapat menekan jumlah dikunci dimana tidak perlu adanya kunci sebanyak jumlah orang yang diajak berkomunikasi.

.

2.3 Operasi Matematika

Operasi matematika yang akan digunakan dalam jurnal ini adalah operasi bit, aritmatika

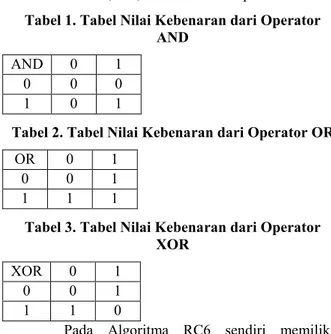

modular, dan aritmatika biner. Operasi bit adalah operasi dalam bentuk biner yaitu hanya menggunakan dua kemungkinan angka yaitu 0 dan 1. Angka 0 merepresentasikan false dan 1 merepresentasikan true. Varian Boolean juga direpresentasikan dalam bit [5]. Berikut tabel kebenaran AND, OR, dan XOR dari Operasi bit

Tabel 1. Tabel Nilai Kebenaran dari Operator AND

AND 0 1 0 0 0 1 0 1

Tabel 2. Tabel Nilai Kebenaran dari Operator OR

OR 0 1 0 0 1 1 1 1

Tabel 3. Tabel Nilai Kebenaran dari Operator XOR

XOR 0 1 0 0 1 1 1 0

Pada Algoritma RC6 sendiri memiliki panjang ukuran register yang tetap yaitu 32 bit, sehingga jika saat melakukan operasi aritmatika, ada hasil yang berlebih (overflow) yang harus dibuang sejumlah 4.294.967.295

Operasi bit lainnya adalah operasi shift. Operasi shift terdiri dari left shift (<<<) dan right

shift (>>>). Contoh dari perhitungan operasi left shift

jika terdapat bit 01000011 <<< 3 maka hasilnya adalah 00011010. Dan jika 01000011 >>> 3 maka hasilnya adalah 01101000.

Operasi aritmatika modular, dimana operator mod m merupakan hasil sisa pembagian bilangan bulat. Contohnya 18 mod 8 adalah 2.

2.4 Algoritma RC6

Algoritma RC6 merupakan salah satu kandidat Advanced Encryption Standard (AES) yang diajukan oleh RSA Security Laboratories kepada NIST. Dirancang oleh Ronald L Rivest, M.J.B. Robshaw, R. Sidney dan Y.L. Yin, algoritma ini merupakan pengembangan dari algoritma sebelumnya yaitu RC5. Letak perbedaan RC6 dibandingkan dengan varian sebelumnya adalah perbedaan banyaknya register. Jika algoritma RC5 membagi plaintext ke dalam 2 register maka RC6 membagi kedalam 4 register dan menggunakan perkalian yang meningkatkan keamanan, perputaran yang lebih sedikit dan meningkatkan throughput. [3] Algoritma RC6 merupakan algoritma block chiper. Hal ini berbeda dengan algoritma RC4 yang merupakan stream chiper.

Algoritma RC6 dilengkapi dengan beberapa parameter, sehingga dituliskan sebagai RC6-w/r/b.

ISSN : 2302 – 450X

452

Parameter w merupakan ukuran kata dalam satuan bit, parameter r merupakan bilangan bukan negatif yang menunjukan banyaknya iterasi selama proses enkripsi dan parameter b menunjukan ukuran kunci enkripsi dalam byte. Saat menjadi kandidat AES, maka ditetapkan bahwa nilai w = 32, r=20 dan b bervariasi antara 16, 24 dan 32 byte. RC6-w/r/b memecah blok 128 bit menjadi 4 buah blok 32-bit, dan mengikuti aturan enam operasi dasar sebagai berikut :

a + b operasi penjumlahan bilangan integer a - b operasi pengurangan bilangan integer a ⊕ b operasi exclusive-OR (XOR) a x b operasi perkalian bilangan integer a<<<b a dirotasikan ke kiri sebanyak variabel b a>>>b a dirotasikan ke kanan sebanyak variabel b

Langkah-langkah enkripsi dan dekripsi yang terdapat pada algoritma RC6 yaitu pertama key

scheduling berfungsi untuk mendapatkan kunci yang

akan digunakan. Key scheduling memiliki 3 tahap yaitu Penempatan kunci yang diinput pengguna ke dalam array L. Kunci yang diinputkan sepanjang b

byte yang ditempatkan dalam array K[0....b-1].

Panjang kunci sebesar 16, 24, atau 32 byte yang akan dimasukkan ke array berukuran c word L[0,1,....,c-1] dimana c = [b/4]. Dalam penempatan kunci ke dalam

array L[0], byte pertama ditempatkan ke byte paling

kanan, kemudian diikuti oleh byte lainnya, selanjutnya untuk byte kelima ditempatkan ke byte paling kanan pada array L[1] dan seterusnya sampai nilai L[0,1,...,c-1] terisi. Inisialisasi kunci yang ditempatkan dalam array S

Inisialisasi kunci S menggunakan magic

constant dan . Nilai awal S[0] adalah nilai . Untuk nilai S[1] sampai S[43] didapatkan dengan menambahkan nilai S[i-0] dengan . Untuk nilai magic constant dapat dilihat pada tabel berikut [7]

Tabel 4. Tabel Nilai Magic Constant

w 16 32 64

b7e1 b7e15163 b7e15162 8aed2a6b 9e37 9e3779b9 9e3779b9 7f4a7c15

Kemudian proses kombinasi kunci pengguna L dengan hasil kunci inisialisasi S menjadi kunci-kunci ronde yang ditepatkan pada array S[0....43] dengan panjang masing masing kunci 32 bit. Kunci inisialisasi S[i] ditambahkan dengan nilai A dan B dimana awal nilai A dan B adalah 0 yang selanjutnya dilakukan pergeseran ke kiri sebanyak 3 bit ke kiri. Hasilnya disimpan di A. L[j] ditambahkan dengan nilai A dan B kemudian digeser ke kiri sebesar penjumlahan A dan B. Kemudian hasilnya disimpan di B. Iterasi dilakukan sebanyak tiga kali nilai maksimum [3].

Proses kedua adalah Enkripsi. Karena RC6 memecah blok 128 bit menjadi 4 buah blok 32 bit, maka algoritma ini bekerja dengan 4 buah register

32-bit A, B, C, D. Byte yang pertama dari plaintext atau ciphertext ditempatkan pada byte A, sedangkan

byte yang terakhirnya ditempatkan pada byte D.

Dalam prosesnya akan didapatkan (A, B, C, D) = (B, C, D, A) yaitu nilai yang terletak pada sisi kanan berasal dari register disisi kiri. Kemudian melakukan 5 proses tahapan yaitu Whitening Awal yakni menambahkan kunci ronde pertama dengan register B dan kunci ronde kedua dengan register D, Transformasi yaitu dengan menggunakan fungsi kuadrat pada register B

dan D dengan diikuti pergeseran register sebesar 5 bit ke kiri dan kemudian simpan nilai yang telah didapat dalam variabel u dan t, Mixing merupakan proses pencampuran isi keempat register yang dilakukan dengan melakukan operasi XOR pada register A dan C dengan variabel t dan u. Kemudian digeser sebesar nilai u dan t, dan ditambahkan kunci ronde S[2i] untuk register A, dan S[2i+1] untuk register C. Swap Register merupakan permutasian antar register dari (A,B,C,D) menjadi (B,C,D,A) Whitening Akhir yaitu menambahkan kunci ronde ke 42 dengan register A dan kunci ronde ke 43 dengan register C [3].

Terakhir adalah proses dekripsi adalah kebalikan proses enkripsi dimana urutan langkahnya dan operator yang ada dalam proses enkripsi dibalik yaitu Whitening Akhir yaitu proses mengambalikan proses whitening akhir pada proses enkripsi dengan mengurangi register A dan register C dengan kunci yang bersesuaian.Swap Register yaitu mengembalikan proses swap register yang dilakukan saat enkripsi dari (B,C,D,A) kembali menjadi (A,B,C,D). Tranformasi yaitu melakukan register B dan D dengan hasilnya disimpan ke variabel t dan u.

Mixing yaitu mengurangi isi register C dan A dengan

kunci ronde yang bersesuaian, kemudian digeser 5 bit terakhir nilai variabel t dan u ke kanan, kemudian lakukan operasi XOR dengan variabel u dan t. Dan yang terakhir Whitening Awal yaitu mengembalikan proses dengan mengurangi register B dan D dengan kunci yang bersesuaian [3].

2.5 Avalanche Effect

Avalanche effect merupakan metode yang digunakan untuk menentukan baik tidaknya suatu algoritma kriptografi dimana perubahan satu-bit dari kunci harus menghasilkan perubahan besar dalam ciphertext dengan menggunakan plaintext yang sama, dan perubahan 1-bit dari plaintext harus menghasilkan perubahan besar dalam ciphertext dengan menggunakan kunci yang sama (Schneier, 1996).

Avalanche effect dapat dihitung dengan rumus

Suatu avalanche effect akan dikategorikan baik jika keluaran perhitungan atas perubahan bit yang terjadi menghasilkan 45–60 % dari keseluruhan bit ciphertext (sekitar separuhnya dimana 50 % adalah hasil yang sangat baik bagi sebuah algoritma).

Anneke Puspita Dewi, Implementasi Algoritma RC6 Sebagai Pengamanan Aplikasi Chatting

453 Perubahan tersebut berarti telah membuat perbedaan

yang cukup sulit bagi cryptanalyst untuk melakukan serangan [4].

2.6 Perancangan

Aplikasi chatting dengan algoritma RC6, akan dirancang berbasis Local Area Network, aplikasi ini dapat dijalankan di komputer dan untuk pembuatannya menggunakan bahasa Java. Berikut skema rancangan chatting yang dibuat

Gambar 3. Tampilan skema rancangan

Server merupakan hal yang utama sebagai

penentu ip dan port yang akan digunakan oleh

client-client untuk dapat saling berkomunikasi antar client-client

maupun antara client dengan server.

Adapun untuk proses dari aplikasi ini sendiri adalah

1. Server membuka Ip address dan port untuk

client dapat berkomunikasi

2. Server menentukan kunci simetris yang digunakan dalam enkripsi dan dekripsi pesan 3. Jika server menutup koneksi maka otomatis

client tidak dapat berkomunikasi.

Berikut merupakan flowchart dari server dalam mengirim pesan adalah sebagai berikut

Gambar 4. Flowchart Server dalam Mengirim Pesan

Berikut merupakan flowchart dari server dalam menerima pesan

Gambar 5. Flowchart Server dalam Menerima Pesan

Client sebagai pengguna yang akan

menggunakan aplikasi chatting ini. Untuk dapat memulai proses chatting, pertama client harus bisa terhubung dengan server dengan memasukkan port dan IP address yang sama dengan yang telah dibuka oleh server. Dan untuk dapat mebaca pesan client juga harus mengetahui kunci simetris apa yang digunakan oleh server.

Berikut merupakan flowchart pengiriman pesan oleh client

Gambar 6. Flowchart Client dalam Mengirim Pesan

ISSN : 2302 – 450X

454

2.7 Implementasi

Implementasi dari aplikasi chatting dengan menggunakan algoritma RC6 ini dengan menggunakna NetBeans I.D.E 8.0.2

3 SKENARIO UJI COBA

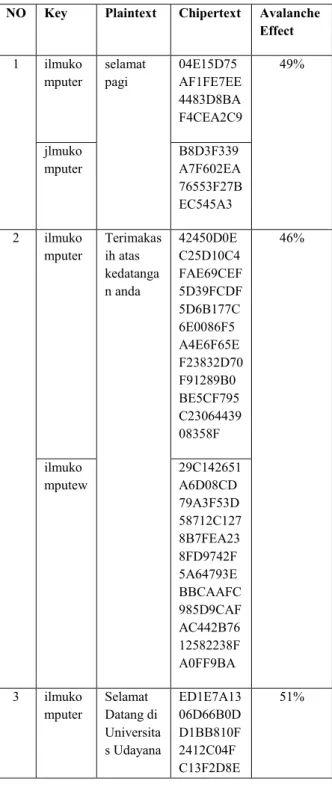

Untuk melakukan pengujian keberhasilan keamanan RC6 pada aplikasi chatting , akan dilakukan beberapa pengujian yaitu

1. Pada skenario pertama akan dilakukan enkripsi dengan plainteks yang sama dengan panjang kunci yang berbeda kemudian dihitung nilai avalache effectnya

2. Pada skenario kedua akan dilakukan enkripsi dengan kunci yang sama dan panjang plaintext yang berbeda kemudian dihitung nilai avalache effectnya

4 HASIL UJI COBA

Hasil dari implementasi pada program aplikasi chatting ini adalah sebagai berikut :

4.1 Tampilan Antarmuka

1. Tampilan server

Gambar 7. Tampilan server

berfungsi sebagai pusat dari chatting dimana

server yang menentukan IP address, port dan kunci,

dan bertugas untuk mengirimkan pesan antar pengguna dalam bentuk chipertext yang nantinya akan secara otomatis harus diikuti oleh client-client yang terhubung ke server. Button start server sebagai pusatnya untuk dapat menjalankan aplikasi, dimana jika tidak menekan start button maka client-client akan tidak dapat menggunakan aplikasi

2. Tampilan client

Gambar 8. Tampilan Client

Seperti yang dijelaskan sebelumnya, sebelum memulai aplikasi, client harus terhubung dengan IP dan port dari server. Dan untuk dapat membaca pesan, key antara client dan server harus sama karena algoritma RC6 merupakan algoritma simetris.

4.2 Pengujian

Pada pengujian untuk skenario pertama akan dilakukan enkripsi dengan plainteks yang sama dengan kunci yang berbeda

Tabel 5. Tabel Skenario Pertama

NO Key Plaintext Chipertext Avalanche

Effect 1 ilmuko mputer selamat pagi 04E15D75 AF1FE7EE 4483D8BA F4CEA2C9 49% jlmuko mputer B8D3F339 A7F602EA 76553F27B EC545A3 2 ilmuko mputer Terimakas ih atas kedatanga n anda 42450D0E C25D10C4 FAE69CEF 5D39FCDF 5D6B177C 6E0086F5 A4E6F65E F23832D70 F91289B0 BE5CF795 C23064439 08358F 46% ilmuko mputew 29C142651 A6D08CD 79A3F53D 58712C127 8B7FEA23 8FD9742F 5A64793E BBCAAFC 985D9CAF AC442B76 12582238F A0FF9BA 3 ilmuko mputer Selamat Datang di Universita s Udayana ED1E7A13 06D66B0D D1BB810F 2412C04F C13F2D8E 51%

Anneke Puspita Dewi, Implementasi Algoritma RC6 Sebagai Pengamanan Aplikasi Chatting

455 1F7F42BC 78B9A0B6 ADBC74D F72D7FB6 9978A6179 D474B1A0 45B6EDC6 ilmuho mputer 8C286BAA 8C0EE428 A2FAF7B2 34B11E59 ED6DF639 F4E6AE59 E6A624E9 54DCF2BE 75D05CC9 527D4E94 5E1F8D42 8D54C8FB 4 globalw arming pemanasa n global FD73D96A 8CCDCA0 198CC336 854C9DB9 C01D3444 EA99207B 03185D952 570B02A5 50% globalm arning CABCB8E 70A6B182 0C50D1FE 4125F6A40 8E5C70FB F4534E8E5 F6D7CBB0 1F6A222 5 adaapad enganci nta bertemu setelah 14 tahun 54E13C5E 0D1C87AF 33D144591 53EC9C7D F54B43E2 CA3CDBA 01266B854 B76F786 49% adaapad engansi nta 6F57A52C 3E9FDFC D18C6D76 251338263 C0E389508 842686A13 20CF6E91 DA0C8F

6 jikalapa makanlah 86F20E89 53%

rmakan makanan C39DFD50 101D695C EB7049C6 95C594901 D71D68BB 855C0FE3 C20F4F3 jikelapa rmakan 4FED4D6E A1CE85A9 1AFFE6F8 311B5CEF A35A1B54 E7FCFC87 04E8B1509 1F3B99E 7 hariibu nasiona l hormatila h seorang ibu 6A376DA9 A3BA6EC A1E06CEB 60E107555 8DABA31 B2CECA1 7982914F7 6D71DBF9 B 46% hariabu nasiona l E8AF960A AB14F9CE E7F5D0BC 6A92E1F4 CE80B607 604E69B87 564F2F4A DE587E9 8 yakinpa stibisa selalu tetap berusaha DA86EEE0 205DF9E5 F55B9241 D4BE3B2 BAC295D B0BE3327 E20B9582 E5E69BD2 E9 49% yakinva stibisa EB45ED46 55C82465 C207A341 2152EE6A 958C17EE 592979A72 42FC800E 0C8E706 9 10jarin gan snatia diadakan pada B1559DB3 1DA2A132 CE3E0610 48%

ISSN : 2302 – 450X

456

bulan juli BD9BCAB 88BF086A FF5984484 05B717661 E3D3C68 20jarin gan 7AD60873 78D63293 EA1BC3B 586A30A1 6BF495707 69E290A6 364002696 D19AB15 10 123456 7890ab cd Pembayar an dapat dilakukan melalui transfer atm F3B956450 CE9A0D0 E255D718 E324EDC0 552B25BE B827AF72 75640DD2 9DB2BC26 5F0DDE2C 58DA1F7B 65FDFFC8 B48A3585 50% 123456 7899ab cd 4E4EA342 D25823DA 2BA4194F 650EEA93 B37568D4 1AC3AFC CBFCBAD C4E11B62 366E05A4 EB3E331F 1CE109948 1E0F57F

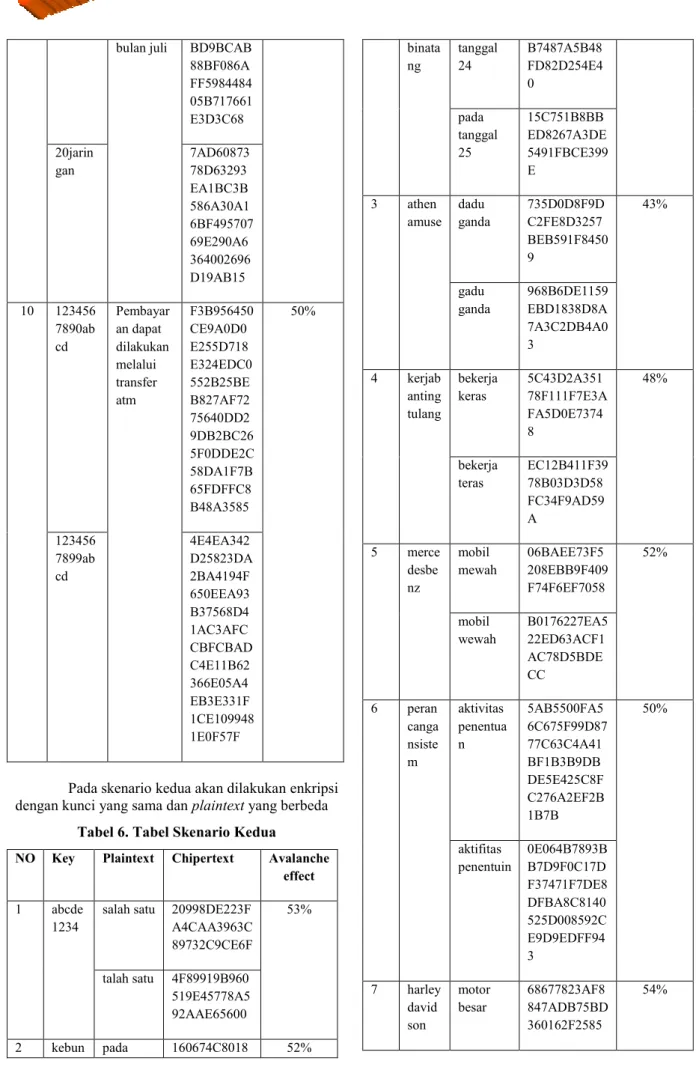

Pada skenario kedua akan dilakukan enkripsi dengan kunci yang sama dan plaintext yang berbeda

Tabel 6. Tabel Skenario Kedua

NO Key Plaintext Chipertext Avalanche

effect

1 abcde

1234

salah satu 20998DE223F A4CAA3963C 89732C9CE6F 53% talah satu 4F89919B960 519E45778A5 92AAE65600 2 kebun pada 160674C8018 52% binata ng tanggal 24 B7487A5B48 FD82D254E4 0 pada tanggal 25 15C751B8BB ED8267A3DE 5491FBCE399 E 3 athen amuse dadu ganda 735D0D8F9D C2FE8D3257 BEB591F8450 9 43% gadu ganda 968B6DE1159 EBD1838D8A 7A3C2DB4A0 3 4 kerjab anting tulang bekerja keras 5C43D2A351 78F111F7E3A FA5D0E7374 8 48% bekerja teras EC12B411F39 78B03D3D58 FC34F9AD59 A 5 merce desbe nz mobil mewah 06BAEE73F5 208EBB9F409 F74F6EF7058 52% mobil wewah B0176227EA5 22ED63ACF1 AC78D5BDE CC 6 peran canga nsiste m aktivitas penentua n 5AB5500FA5 6C675F99D87 77C63C4A41 BF1B3B9DB DE5E425C8F C276A2EF2B 1B7B 50% aktifitas penentuin 0E064B7893B B7D9F0C17D F37471F7DE8 DFBA8C8140 525D008592C E9D9EDFF94 3 7 harley david son motor besar 68677823AF8 847ADB75BD 360162F2585 54%

Anneke Puspita Dewi, Implementasi Algoritma RC6 Sebagai Pengamanan Aplikasi Chatting

457 motor sesar EFF328761DF 5F05683A234 290485515E 8 hatise nang walau punya 0558CD0C5B 9E367EAF959 6F3E685FEF2 60% kalau punya 9E05E9AADE 79DD105040 A99E0B86929 9 9 pengu jian pengujian 50% ethanol 1921C7B2DE F72C712BB2 46086DC3D0 9424AEC708 BE2CDF292D A0ECF644AD 6E76 44% pengujian 51% ethanoa 5461133F9AA 9195A2F1307 66E31A6D45 D3EE43E19B F9761FB58EF A357C15ECF 4 10 hello strang er terima kasih ya 258DA91B04 B5FBFB4415 43C771B666C D 49% terima kasih la 01E8A14953F A5DFB2B737 81C478FDE1 6

5 KESIMPULAN

Dari hasil penelitian diatas, didapatkan kesimpulan sebagai berikut, yaitu :

1. Algoritma RC6 berhasil diimplementasikan ke dalam aplikasi chatting

2. Untuk keamanan algoritma RC6 telah diuji dengan avalanche effect dengan hasil rata-rata 49,1% pada uji coba pertama dan 50,5% pada uji coba kedua. Sehingga algoritma RC6 ini merupakan algoritma yang baik untuk pengamanan chatting

6 DAFTAR PUSTAKA

[1] Prayudi, Y., dan Halik, I. 2005. “Study dan Analisis Algoritma Rivest Code 6 (RC6).

Seminar Nasional Aplikasi Teknologi Informasi (SNATI). Yogyakarta.

[2] W.A., Rangga. “Implementasi Algoritma RC6 Untuk Enkripsi SMS Pada Telepon Selular”. Bandung.

[3] Contini, S. Rivest, R.L Robshaw, M.J.B dan Y.L.Yin. 1998. Journal:The Security of the

RC6 Block Chiper,

<URL:http://www.rsalabs.com/rc6/>.

[4] Oppliger, R. 2005. Contemporary Cryptography. Boston : Artech House.

[5] Schneier, B. 1996. Applied Cryptography,

Second Edition”Protocol, Algorithms and Source Codein C. Unites Stated of America :

John Wiley & Sons, Inc.

[6] Rosen, Kenneth. 2007. Discret Mathematics

and It’s Application. New York : Mc Graw

Hill.

[7] J. Menezes , A. 1997. Handbook of Applied

Cryptography. Taylor & Francis, Inc.