Fakultas Ilmu Komputer

Universitas Brawijaya

4281

Analisis Perbandingan Algoritma

Advanced Encryption Standard

Untuk

Enkripsi

Short Message Service

(SMS) Pada Android

Fredianto1, Ari Kusyanti2, Kasyful Amron3

Program Studi Teknik Informatika, Fakultas Ilmu Komputer, Universitas Brawijaya Email : 1[email protected], 2[email protected], 3[email protected]

Abstrak

Short Message Service (SMS) merupakan suatu layanan yang popular dikalangan pengguna telepon seluler di Indonesia. Celah keamanan terbesar pada komunikasi SMS adalah dapat terbacanya pesan yang dikirimkan dan simpan pada Short Message Service Center (SMSC) ketika terjadi serangan pada SMSC. Salah satu solusi menanggulangi masalah tersebut adalah dengan melakukan penyandian pesan yang dikirimkan atau lebih dikenal dengan enkripsi. Pada penelitian ini dilakukan analisis perbandingan antar algoritma AES, yaitu AES 128 bit, AES 192 bit , serta AES 256 bit untuk enkripsi pesan SMS pada Android. Protokol Elliptic Curve Diffie-Hellman (ECDH) digunakan dalam mekanisme pertukaran kunci untuk proses enkripsi dan dekripsi pesan. Pada penelitian ini didapatkan hasil semakin panjang data maka akan semakin lama waktu proses enkripsi dan dekripsi. Pada penelitian ini tidak ditemukan perbedaan performansi yang signifikan, hal ini dibuktikan dengan pengujian ANOVA yang telah dilakukan dengan masing-masing panjang data.

Kata kunci: SMS, AES, Enkripsi, ECDH, Android

Abstract

Short Message Service (SMS) is a popular service among mobile phone users in Indonesia. The biggest security gap in SMS communications is that it can read messages and save them to the Short Message Service Center (SMSC) when an SMSC attack occurs. One solution to solve the problem is by encoding messages that are sent or better known as encryption. In this research, AES 128 AES, AES 192 bits AES and AES 256 bits are used for SMS message encryption on Android. The Elliptic Curve Diffie-Hellman (ECDH) protocol is used in key exchange mechanisms for encryption and decryption of messages. In this study obtained the longer the data will be the longer the process of encryption and decryption. In this research, there is no significant performance difference, it is proved by ANOVA test which has been done with each data length.

Keywords: SMS, AES, Encryption, ECDH, Android

1. PENDAHULUAN

Teknologi komunikasi berkembang sangat cepat seiring dengan kebutuhan manusia akan pentingnya informasi. Hal ini didukung dengan perkembangan telepon selular sebagai media yang tidak hanya sebagai pengirim atau penerima data suara, tetapi juga data teks dan gambar. Salah satu fasilitas yang paling digemari dan mudah digunakan pada telepon selular adalah Short Message Service (SMS). SMS memiliki kelebihan dapat mengirimkan pesan singkat dengan cepat.

Celah keamanan terbesar pada komunikasi SMS adalah dapat terbacanya pesan yang

dikirimkan dan simpan pada SMSC (Short Message Service Center) ketika terjadi serangan pada SMSC. Salah satu solusi menanggulangi masalah tersebut adalah dengan melakukan penyandian pesan yang dikirimkan atau lebih dikenal dengan enkripsi. Enkripsi merupakan proses untuk mengamankan sebuah informasi (plaintext) menjadi informasi yang tersembunyi (ciphertext) dengan menggunakan kunci tertentu. Ciphertext merupakan sebuah informasi yang tidak dapat dibaca dengan mudah. Agar

ciphertext dapat dibaca sebagai plaintext maka dilakukan proses deskripsi (Schneier, 1996)

adalah dengan menggunakan algoritma

Advanced Encryption Standard (AES) dan Elliptic Curve Diffie-Hellman. Algoritma AES merupakan standar algoritma kriptografi terbaru yang dipublikasikan oleh NIST (National Institute of Standard and Technology) yang digunakan sebagai pengganti algoritma DES (Data Encryption Standard) yang sudah berakhir masa penggunaanya pada tahun 2001. Algoritma AES adalah algoritma kriptografi yang dapat mengenkripsi dan mendeskripsi data dengan panjang kunci yang bervariasi, yaitu 128 bit, 192 bit, dan 256 bit (Kurniawan, 2007).

Algoritma Elliptic Curve Diffie-Hellman merupakan sebuah protokol perjanjian kunci anonim yang memungkinkan dua pihak, A dan B, untuk membangun kunci rahasia bersama (share secret key) melalui saluran yang tidak aman, di mana masing-masing pihak memiliki pasangan kunci public dan kunci private berbasis

elliptic curve. Share secret tersebut nantinya dapat digunakan sebagai kunci untuk kriptografi kunci simetris (Hendra, 2014).

2. LANDASAN KEPUSTAKAAN

2.1 Advanced Encryption Standard (AES)

Algoritma kriptografi AES (Advance Encryption Standard), yang sering juga disebut dengan algoritma kriptografi Rijndael, sama seperti algoritma kriptografi DES yang menggunakan subtitusi, permutasi serta sejumlah putaran (cipher berulang). Round key

merupakan proses putaran kunci internal yang berbeda dalam setiap putaranya(Munir, 2006).

Algoritma kriptografi AES termasuk dalam klasifikasi algoritma kriptografi kunci simetri, kunci yang digunakan pada enkripsi sama dengan kunci yang digunakan untuk dekripsi. Berbeda dengan DES yang berorientasi bit, Rijndael beroprasi pada byte. Algoritma AES dapat bekerja dalam tiga macam ukuran yakni 128 bit (16 byte), 192 bit (24 byte) dan 256 bit (32 byte) (Kurniawan, 2007).

2.2 Proses Enkripsi AES

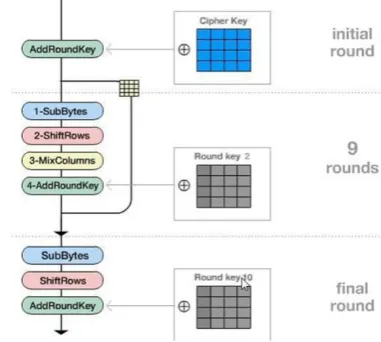

Secara umum, proses enkripsi algoritma AES terdiri dari tiga tahapan proses, yaitu :

1. Initial Round. Dalam proses ini terdapat proses AddRoundKey. Proses AddRoundKey

pada initial Round adalah operasi XOR antara plaintext dengan kunci (ciphertext).

2. Putaran sebanyak −1kali. Pada AES 128 bit bernilai 10 kali putaran. Pada AES 192 bit dan 256 bit bernilai 12 kali putaran dan 14 kali putaran. Proses yang dilakukan pada setiap putaran adalah :

a. SubBytes: merupakan proses

penggantian byte-byte dalam state dengan menggunakan Tabel S-Box.

b. ShiftRows: merupakan proses

menggeser baris-baris array state

secara wrapping.

c. MixColumns: merupakan proses

pengacakan byte-byte pada masing-masing kolom array state.

d. AddRoundKey: merupakan proses XOR antara state sekarang dengan kunci round key.

3. Final round: merupakan proses putaran terakhir. Dalam proses ini terdapat 3 proses yang dilakukan secara beruntun, yakni:

a. SubBytes

b. ShiftRows

c. AddRoundKey

Skema proses enkripsi AES dapat dilihat pada Gambar 1

Gambar 1. Skema proses enkripsi AES

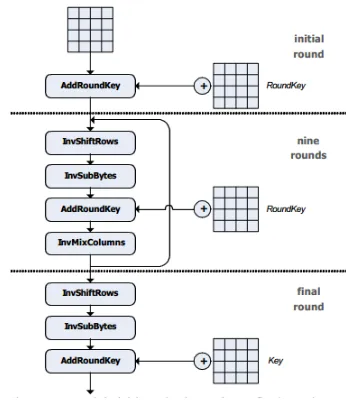

2.3 Proses Dekripsi AES

Proses dekripsi dalam algoritma AES (Rijndael) merupakan rangkaian pembalikan dari proses-proses yang dilakukan dalam proses enkripsinya.

1. Initial Round. Dalam proses ini transformasi

merupakan operasi XOR.

2. Putaran sebanyak −1 kali. Pada AES 128 bit bernilai 10 kali putaran. Pada AES 192 bit dan 256 bit bernilai 12 kali putaran dan 14 kali putaran. Proses yang dilakukan pada setiap putaran adalah :

a. InvSubBytes: proses penggantian byte-byte dalam state dengan menggunakan tabel InvS-Box. b. InvShiftRows: merupakan operasi

pergeseran byte-byte yang terletak pada bentuk pergeseranya. Bentuk pergeseran tansformasi InvShiftRows

adalah kearah kanan.

c. InvMixColumns: merupakan proses pengacakan byte-byte pada masing-masing kolom array state. Hal yang membedakan antara transformasi

MixColumns dan InvMixColumns

adalah matriks 4x4 yang menjadi

matriks pengalinya.

d. AddRoundKey: merupakan proses XOR antara state sekarang dengan kunci round key.

3. Final round: merupakan proses putaran terakhir. Dalam proses ini terdapat 3 proses yang dilakukan secara beruntun, yakni:

Gambar 2.Skema proses dekripsi AES

2.4 Elliptic Curve Diffie-Hellman Key Exchange

Elliptic Curve Diffie-Hellman (ECDH) merupakan sebuah protokol perjanjian kunci anonim yang memungkinkan dua pihak, A dan B, untuk membangun kunci rahasia bersama (share secret key) melalui saluran yang tidak aman, di mana masing-masing pihak memiliki pasangan kunci public dan kunci private berbasis

elliptic curve. Share secret tersebut nantinya dapat digunakan sebagai kunci untuk kriptografi kunci simetris (Hendra, 2014). Berikut merupakan mekanisme ECDH dalam mendapatkan nilai shared secret, yaitu :

1. Pertama kali, diperlukan persetujuan antara pengguna A dan B mengenai parameter domain elliptic curve yang digunakan.

2. Pengguna A memilih sebuah integer

(

)

sebagai kunci privat. Setelah itu pengguna melakukan generate kunci publik dengan (

)

=(

)

, dimana (

)

merupakan (++⋯ +) sebanyak

(

)

kali. Setelah itu, pengguna A mengirimkan kunci publik ke pengguna B.3. Pengguna B kemudian memilih sebuah intege

(

)

sebagai kunci privat. Setelah itu pengguna melakukan generate kunci publik (

)

=(

)

dimana

(

)

merupakan(

++ ⋯ +)

sebanyak () kali. Pengguna B kemudian mengirimkan kunci publik kepada user A.4. Pengguna A melakukan kalkulasi kunci

shared secret, yaitu :

=

(

)

() (1)5. Pengguna B melakukan kalkulasi kunci

shared secret, yaitu

=

(

)

() (2)6.

Kedua pengguna A dan B akan mendapatkan kunci shared secret yang sama.2.5 Short Message Service (SMS)

atau menerima pesan singkat, SMS Service Center (SMSC) yang berfungsi menyampaikan pesan singkat antara SME dengan MS, juga menyimpan dan meneruskan pesan singkat dan

E-mail Gateway yang terkoneksi dengan elemen-elemen pada GSM sebagai channel

penghantar (Prihartini, 2006)

Panjang maksimal dari isi suatu pesan pada sebuah paket SMS berukuran maksimal 160 karakter, dimana setiap karakter memiliki panjang 7 bit. Beberapa aplikasi standar telepon selular dapat mendukung panjang pesan dengan karakter sepanjang 8 bit (panjang pesan maksimum 140 karakter) dan karakter yang lebih panjang lainya seperti 16 bit namun karakter sepanjang 8 bit dan 16 bit ini tidak didukung oleh semua aplikasi standar telepon selular. Pada umumnya karakter sepanjang 7 bit dan 8 bit digunakan untuk menampilkan data seperti gambar dan simbol (Pettersom, 2007).

2.6 Android

Android merupakan system informasi yang biasa disematkan pada gadget baik itu smartphone maupun Tabelt (Wahadyo, 2012). Android bersifat terbuka yang didukung oleh Google dan bersifat multi-perangkat yang maksudnya dari banyak macam perangkat nantinya hanya membutuhkan satu platform saja (Simon, 2011). Android dibangun menggunakan kombinasi dari pemrograman java dan layout berbasis XML serta konfigurasi dari beberapa file (Ostrander, 2012).

3. METODOLOGI

Pada bab ini menjelaskan metode yang digunakan pada penelitian. Alur metode penelitian dapat dilihat pada Gambar 3. Studi literatur digunakan untuk memperoleh teori yang dapat mendukung penelitian ini. Setelah didapatkan studi literature, selanjutnya dibuat perancangan lingkungan pengujian yang terdiri dari analisis kebutuhan, perancangan perangkat lunak, serta perancangan proses algoritma. Implementasi lingkungan pengujian dibuat berdasarkan pada rancangan lingkungan pengujian yang telah dibuat sebelumnya. Setelah lingkungan pengujian berhasil diimplementasikan, maka proses pengujian dapat dilakukan untuk mengumpulkan data hasil. Hasil dari pengujian selanjutnya dilakukan analisa sehingga dapat menjawab pertanyaan yang telah dirumuskan dan menghasilkan kesimpulan.

Gambar 3. Diagram Alir Metode Penelitian

4. PERANCANGAN

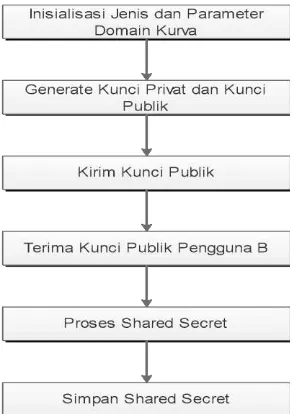

4.2 Perancangan Proses Tukar Kunci

Proses penukaran kunci dilakukan dengan menggunakan metode Elliptic Curve Diffie-Hellman. Parameter domain elliptic curves yang digunakan adalah secp256k1 untuk pembuatan

shared secret yang kemudian digunakan untuk kunci enkripsi dan dekripsi. Proses pertukaran kunci dilakukan setelah pengguna memilih kontak yang akan dikirim pesan. Berikut merupakan diagram alir dari proses tukar kunci yang ditunjukkan pada Gambar 4.

4.3 Perancangan Proses Enkripsi

Proses enkripsi data plaintext dilakukan ketika telah mendapatkan kunci rahasia serta data plaintext yang dibutuhkan. Enkripsi data

plaintext dilakukan setelah pengguna menekan

button kirim pesan. Berikut merupakan diagram alir pada proses enkripsi yang ditunjukkan pada Gambar 5.

Gambar 5. Proses Enkripsi

4.4 Perancangan Proses Dekripsi

Proses dekripsi dilakukan setelah pengguna menekan button pilihan dekripsi yang disediakan sesuai dengan ciphertext serta jenis enkripsi yang digunakan serta memasukkan kunci yang sesuai dengan pilihan enkripsi. Berikut merupakan diagram alir proses dekripsi yang ditunjukkan pada Gambar 6.

Gambar 6. Proses Dekripsi

5. IMPLEMENTASI

5.1 Implementasi Antar Muka

Antarmuka sistem enkripsi terdiri dari tiga bagian, yaitu halaman antar muka awal saat pengguna belum melakukan obrolan, antar muka pengguna setelah melakukan obrolan, serta antar muka buat pesan seperti yang ditunjukkan pada Gambar 7, Gambar 8 serta Gambar 9.

Gambar 7. Antar Muka Awal – Pengguna belum melakukan obrolan

Gambar 8. Antar Muka pengguna telah melakukan obrolan

6. PENGUJIAN DAN ANALISIS

6.1 Pengujian ANOVA

Pengujian performansi merupakan pengujian yang ditunjukkan untuk mengetahui perbedaan waktu proses enkripsi maupun dekripsi antar algoritma AES.

Pengujian Analisis Variansi (ANOVA) pada penelitian ini menggunakan pengujian one-way

ANOVA. One-way ANOVA digunakan untuk menguji perbedaan tiga kelompok berdasarkan satu variabel independen. Tiga kelompok dalam hal ini yaitu tiga jenis algoritma AES yang terdiri dari AES 128 bit, AES 192 bit, serta AES 256. Variabel independen dalam hal ini adalah waktu proses enkripsi dan dekripsi AES. Data yang digunakan dalam pengujian ini merupakan data lama waktu enkripsi dan dekripsi yang telah dilakukan pada pengujian sebelumnya. Berikut merupakan langkah-langkah dari pengujian Analisis Variansi (ANOVA), terdiri dari:

1. Group Statistics

Group statistics terdiri dari descriptives table. Pada descriptives table terdiri dari rata-rata, standar deviasi, standar error, nilai minimum dan maksimum pada data, serta tingkat kepercayaan dan signifikansi dan range nilai rata-rata pada suatu data. Group statistics digunakan untuk memberikan informasi dari data yang telah didapat.

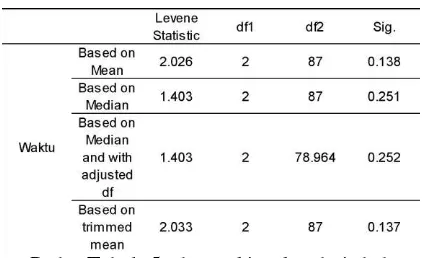

2. Test of Homogeneity of variances

Analisa ini bertujuan untuk mengetahui berlaku tidaknya asumsi untuk ANOVA, yaitu untuk mengetahui apakah ketiga sampel mempunyai varians yang sama. Dalam Test of

Homogeneity ini merujuk pada nilai Lavene

Static yang digunakan untuk menguji

kesamaan varians dari beberapa populasi.

Hipotesis

Hipotesis yang digunakan pada pengujian ini adalah:

Dasar pengambilan keputusan:

Jika probabilitas > 0,05 maka H0 diterima

Jika probabilitas < 0,05 maka H0 ditolak

Berikut merupakan tabel dari Test of Homogeneity of variances, yaitu:

2. Pengujian ANOVA

Setelah ketiga varians terbukti sama, maka akan dilakukan uji ANOVA (Analysis of Variance) untuk menguji apakah keempat sampel mempunyai rata-rata (Mean) yang sama. Berikut merupakan tahap dari analisis ANOVA:

Hipotesis

Hipotesis untuk pengujian ini yaitu:

H0 = Ketiga rata-rata Populasi adalah identik

H1 = Ketiga rata-rata Populasi adalah tidak identic

Pengambilan Keputusan

Dasar pengambilan keputusan dalam pengujian ANOVA adalah dengan berdasar pada perbandingan F hitung dengan F tabel. Dalam hal ini dasar pengambilan keputusan sama dengan uji F (ANOVA) yaitu:

● Jika Statistik Hitung (angka F output) > Statistik Tabel, maka H0 ditolak.

● Jika Statistik Hitung (angka F output) < Statistik Tabel, maka H0 diterima.

6.1.1 Analisis Variansi Pada Enkripsi dengan Panjang Data 300

Berikut merupakan proses analisis variansi (AOVA) pada proses enkripsi dengan panjang data 300 adalah sebagai berikut:

Tabel 1. Descriptive Table dengan Panjang Data 300

paling lama yang dibutuhkan adalah 9 milisekon. Rata-rata waktu proses enkripsi AES 128 bit yang digunakan berkisar antara 3,38 milisekon hingga 5,21 milisekon. Pada AES 192 bit memiliki rata-rata waktu proses enkripsi sebesar 4,76 milisekon dengan waktu proses enkripsi paling cepat sebesar 2 milisekon dan paling lambat sebesar 9 milisekon. Rata-rata waktu proses enkripsi yang digunakan AES 192 bit dalam melakukan enkripsi terhadap panjang data 300 yaitu sebesar 3,95 milisekon hingga 5,57 milisekon. Pada AES 256 sendiri memiliki rata-rata waktu proses enkripsi sebesar 4,83 milisekon dengan waktu proses enkripsi paling cepat sebesar 2 milisekon dan waktu proses enkripsi paling lama adalah sebesar 8 milisekon. Dari Tabel 1 dapat diketahui rata-rata dari total proses enkripsi sebesar 4,63 milisekon dengan waktu proses enkripsi paling cepat 1 milisekon di pada AES 128 dan waktu proses enkripsi paling lama yaitu terletak pada AES 128 bit dan AES 192 bit.

Tabel 2. Test of Homogeneity of Variances Panjang Data 300

Pada Tabel 2 dapat kita ketahui bahwa Lavene Test hitung bernilai 4,37 dengan nilai signifikansi sebesar 0,16, karena probabilitas > 0,05 maka H0 diterima, atau ketiga varians yaitu AES 128 bit, AES 192 bit serta AES 256 bit adalah sama. Dengan demikian, asumsi kesamaan varians untuk uji ANOVA sudah terpenuhi.

Berikut hasil merupakan pengujian ANOVA yang dilakukan dengan panjang data 300, yaitu:

Tabel 3. Tabel pengujian ANOVA dengan Panjang Data 300

Dapat dilihat pada Tabel 3. bahwa F hitung

adalah 0,577 dengan nilai signifikansi sebesar 0,564. Karena nilai signifikansi > 0,05 maka hipotesis H0 diterima. Hal tersebut berarti dalam melakukan enkripsi dengan panjang data 300, algoritma AES 128, 192 serta 256 bit tidak memiliki perbedaan performansi yang signifikan.

6.1.2 Analisis Variansi Pada Dekripsi dengan Panjang Data 300

Berikut merupakan proses analisis variansi (AOVA) pada proses dekripsi dengan panjang data 300 adalah sebagai berikut:

Tabel 4. Descriptive Table dengan Panjang Data 300

Tabel 5. Test of Homogeneity of Variances Panjang Data 300

Pada Tabel 5 dapat kita ketahui bahwa Lavene Test hitung bernilai 2,026 dengan nilai signifikansi sebesar 0,138, karena signifikansi > 0,05 maka H0 ditolak, atau ketiga varians yaitu AES 128 bit, AES 192 bit serta AES 256 bit adalah beda. Dengan demikian, asumsi kesamaan varians untuk uji ANOVA sudah terpenuhi.

Tabel 6. Tabel pengujian ANOVA dengan Panjang Data 300

Dapat dilihat pada Tabel 6 bahwa F hitung adalah 0,429 dengan nilai signifikansi sebesar 0,429. Karena nilai signifikansi > 0,05 maka hipotesis H0 diterima. Hal tersebut berarti dalam melakukan dekripsi dengan panjang data 300, algoritma AES 128, 192 serta 256 bit tidak memiliki perbedaan performansi yang signifikan.

7. KESIMPULAN DAN SARAN

7.1. Kesimpulan

Berikut adalah kesimpulan yang dapat diambil dari hasil yang telah didapatkan dari perancangan, implementasi dan pengujian dan analisis yang telah dilakukan

1. Berdasarkan penelitian yang telah dilakukan, waktu proses enkripsi berbanding lurus dengan panjang data, semakin banyak atau panjang data yang dienkripsi maupun didekripsi akan semakin lama waktu yang diperlukan. Pada AES

128 bit, AES 192 bit, serta AES 256 bit tidak memiliki perbedaan performansi yang signifikan. Hal tersebut ditunjukkan dengan nilai F hitung pada pengujian ANOVA yang kurang dari 0,05 sehingga memberikan hipotesa bahwa rata-rata populasi dalam hal ini yaitu jenis AES 128 bit, 192 bit serta 256 bit identik.

7.2. Saran

Berdasarkan kesimpulan diatas, ada beberapa point yang perlu diperhatikan jika pembaca ingin melakukan penelitian lebih lanjut.

1. Pada penelitian berikutnya peneliti bisa melakukan perbandingan algoritma AES dengan algoritma enkripsi lainya. Hal tersebut bertujuan untuk menambah pengetahuan mengenai perbedaan antar algoritma enkripsi.

2. Pada penelitian berikutnya dapat dilakukan Pengimplementasian dan pengujian pada perangkat dengan platform selain Android, contohnya Windows Phone dan IOS.

8. DAFTAR PUSTAKA

Brown, D. R. L., 2010. SEC 2: Recommended Elliptic Curve Domain Parameters. s.l., Certicom Research.

Hendra, S., 2014. Aplikasi Pengaman Pertukaran SMS pada Perangkat Android dengan Metode ECHD dan AES. Medan, Indonesia, Jurusan Teknik Informatika STMIK IBBI Medan.

Kurniawan, T., 2007. Penerapan Algoritma KRiptografi DES, ARS dan RSA serta Algoritma Kompresi LZW untuk Pengamanan Berkas Digital.

Munir, R., 2006. Kriptografi. Bandung: Informatika Bandung.

Ostrander, J., 2012. Android UI Fundamentals: Develop and Design. s.l.:Peachpit press. Pettersom, L., 2007. [Online]

Available at:

http://www.dreamfabric.com/sms/

Prihartini, E., 2006. Aspek Keamanan SMS.

Bandung: ITB.

Schneier, B., 1996. Applied Cryptography: Protocols, Algorithms, and Source Code in C. 2nd ed..