ANALISIS DAN MITIGASI RISIKO RANTAI SUPPLY PADA PERUSAHAAN JASA PENYEDIA LAYANAN DATA DAN INTERNET

(STUDI KASUS : PRODUK SPEEDY PADA PT TELKOM DCS TIMUR)

NUR AFLAKHA, SUPARNO Jurusan Teknik Industri

Institut Teknologi Sepuluh Nopember (ITS) Surabaya Kampus ITS Sukolilo Surabaya 60111

E-amail : aflakha_nur@yahoo.com, suparno@ie.its.ac.id

Abstrak

Perkembangan teknologi yang semakin cepat dewasa ini memiliki pengaruh tersendiri terhadap perusahaan-perusahaan yang bergerak di bidang jasa penyedia layanan data dan internet. Perusahaan harus senantiasa melakukan inovasi untuk memenangkan persaingan yang ada. Selain itu, strategi operasional yang tepat akan sangat mempengaruhi keberhasilan perusahaan dalam memenangkan persaingan. Pada umumya proses operasional di perusahaan memiliki gangguan tersendiri yang dapat menyebabkan tidak tercapainya target atau tujuan. Gangguan atau risiko yang terjadi bisa berasal dari internal penetapan kebijakan perusahaan maupun dari gangguan eksternal seperti kondisi alam, kebijadan pemerintah dll. Dalam proses penanganan gangguan tersebut perlu ditentukan prioritas risiko yang harus ditangani karena jumlah risiko yang cukup banyak dan beragam. Penentuan indeks prioritas risiko ini dilakukan dengan menggunakan tool house of risk (HOR) dan pengembangan FMEA (failure mode and effect analysis). Sehingga didapatkan urutan risiko yang perlu dilakukan aksi mitigasi risiko yang proaktif . Selain itu dilakukan perhitungan risiko value at risk delta-normal untuk menentukan nilai VaR pada revenue.

Kata kunci: analisis risiko, House of Risk (HOR), FMEA,VaR, mitigasi risiko. Abstract

Rapidly increase of technological developments today has its own influence on firms with services data and internet service providers. Companies must constantly innovate to win the competition. In addition, the proper operational strategy will greatly affect the company's success in winning the competition. At the operational implementation of course there are the operational processes that have a disorder so that the set objectives are often not achieved. Vulnerability or the risk that occurs can be derived from establishing internal corporate policies as well as from external disturbances such as natural condition, governments policy, etc. In the process of handling such interference is necessary to determine the priority of risk that must be addressed because of the amount of risk are many and varied. Determination of risk priority index is done by using the tool house of risk (HoR) and the development of FMEA (failure mode and effect analysis). So we get the order of risks that need to be proactive risk mitigation action. In addition the calculation of risk value at risk to determine the delta-normal VaR value in revenue.

1.

PendahuluanPerkembangan dunia industri dewasa ini menyebabkan persaingan yang cukup ketat antara perusahaan dengan unit usaha sejenis. Tidak terkecuali Telkom Speedy yang terus berusaha memenuhi kebutuhan pelanggannya dalam kenyamanan berinternet di tengah persaingan yang ada pada industri jasa penyedia data dan internet. Perusahaan yang ingin menang atau bertahan dalam persaingan harus memiliki strategi yang tepat. Strategi akan mengarahkan jalannya organisasi ke tujuan jangka panjang yang ingin dicapai. Strategi diperlukan oleh satu unit operasi dalam sebuah perusahaan, oleh sebuah perusahaan secara keseluruhan, maupun sebuah supply chain (Pujawan, 2005). Dengan menggunakan inisiatif dan metode yang baru

pada supply chain, tantangan untuk

meningkatkan efisiensi dalam peningkatan pelayanan yang cepat dengan biaya yang relatif rendah akan dapat diatasi. Namun yang perlu diperhatikan adalah pada penggunaan metode yang baru akan memberikan masalah yang tak terduga. Selain itu, mudahnya supply chain

mengalami vulnerability juga dapat

meningkatkan kekacauan. Risiko juga dapat

mengurangi pendapatan perusahaan,

memperkecil market share, dan menjadi ancaman pada proses produksi dan distribusi. Menurut Cameroon dan Raman (2005) ada beberapa alasan kenapa risiko teknis dan operasional dalam organisasi harus ditaksir secara sistematis dalam management. Salah satunya adalah agar didapatkan permasalahan yang dapat dianalisis secara keseluruhan. Oleh karena itu, diperlukan manajemen risiko untuk

memetakan beberapa permasalahan yang

mungkin terjadi pada supply chain.

Perusahaan PT Telekomunikasi

Indonesia, Tbk merupakan Badan Usaha Milik Negara dan penyedia layanan telekomunikasi dan jaringan terbesar di Indonesia. Pada februari 2010 terjadi transformasi organisasi secara besar – besaran di TELKOM. PT TELKOM dibagi menjadi dua divisi yaitu Divisi Consumer

Service Barat meliputi daerah-daerah di

Indonesia bagian barat dan Divisi Consumer Service Timur meliputi daerah –daerah di Indonesia bagian timur. Penanganan supply chain yang dilakukan di PT TELKOM DCS Timur ini berkaitan dengan supply chain dalam bidang jasa pelayanan teknologi informasi terhadap konsumen. Proses supply chain yang akan dibahas dalam penelitian ini dimulai dari proses perencanaan yang dilakukan oleh bagian penjualan kemudian dilanjutkan dengan proses

pengadaan yang dilakukan di bagian

procurement setelah itu dilakukan proses

pelayanan terhadap konsumen. Mengingat

luasnya supply chain yang akan dibahas maka akan ditetapkan satu produk yang menjadi pokok bahasan.

Produk yang menjadi pokok bahasan di penelitian ini adalah salah satu produk unggulan PT TELKOM yaitu produk speedy. Produk ini menyediakan layanan access end-to-end dari PT.TELKOM dengan basis teknologi Asymetric Digital Subscriber Line (ADSL) dan dapat menyalurkan data dengan suara secara simultan melalui satu saluran telepon biasa. Kecepatan yang dijaminkan sesuai paket layanan yang

diluncurkan dari modem sampai

BRAS(Broadband Remote Access Server). Produk ini adalah produk pelopor penyedia jasa layanan data dan internet di Indonesia yang diminati oleh pelanggan. Namun, dengan semakin beredarnya produk wireless modem di pasaran produk speedy yang selama ini menjadi produk unggulan yang diminati pelanggan pengguna jasa internet akhir-akhir ini harus bersaing dengan produk wireless yang ada. Untuk memenangkan persaingan dengan produk wireless modem lainnya, speedy telah mengeluarkan produk baru yang berbasis wireless yang bekerja sama dengan TELKOM flash.

Pada perkembangannya produk speedy memiliki pangsa pasar tersendiri yaitu pengguna internet di rumah tangga dan industri-industri kecil. Kelebihan produk speedy adalah layanan internet yang diberikan memiliki jaminan kualitas terbaik. Hal ini terbukti dengan semakin meningkatnya penjualan produk speedy dari tahun ke tahun terutama pada pangsa pasar perusahaan – perusahaan besar di Jakarta. Penerapan manajemen risiko perusahaan sudah menjadi perhatian manajemen sejak tahun 2003, antara lain tertuang dalam kebijakan penerapan Good Corporate Governance (GCG) di PT TELKOM, kebijakan pengendalian intern dalam rangka penyajian laporan keuangan perusahaan yang sesuai dengan Sarbanes-Oxley Act section 302 & 404 (SOA), dan pembentukan organisasi proyek integrasi kontrol. Sarbanes-Oxley Act

(SOA) adalah standar baku akuntabilitas

perusahaan yang tercatat dalam New York Stock Exchange (NYSE).

Permasalahan yang akan diselesaikan

dalam penelitian ini adalah bagaimana

mengidentifikasi dan manganalisis berbagai gangguan yang timbul pada produk speedy di unit yang mudah mengalami gangguan serta mitigasi dan perancangan strategi proaktif yang sesuai bagi perusahaan agar dapat menangani

risiko yang berpotensi timbul. Batasan pada penelitian ini adalah risiko yang dibahas hanya pada risiko yang terkait dengan produk speedy, Penelitian ini hanya dilakukan pada DCS Service Timur tepatnya di Surabaya, dan risiko yang

digunakan adalah risiko yang telah

dikonfirmasikan dengan manajemen dan staff yang terkait. Selain itu, diasumsikan tidak ada perubahan data finansial, proses bisnis dan perubahan kebijakan.

2.

Metodologi PenelitianPada penelitian ini metodologi yang

digunakan sesuai dengan studi literatur yang telah dikembangken dari penelitian sebelumnya yaitu dengan pengembangan metode house of risk yang telah dikembangkan oleh Henriette pada tahun 2007. Sebelumnya akan dilakukan penetapan konsep dan kerangka kerja untuk membatasi pengerjaan penelitian dikarenakan konsep supply chain risk management yang luas. Kerangka kerja ini berisi langkah-langkah dan landasan dalam melakukan identifikasi, analisa, evaluasi risiko, dan perancangan strategi mitigasi dalam supply chain perusahaan. Standar

kerangka kerja manajemen risiko yang

digunakan berdasar pada standar AS/NZ 4360 (Australia). Di samping itu, berdasarkan ISO 31000 tahun 2009 dan ketentuan AS/NZS 5050 tahun 2010 menyatakan bahwa risk management harus mampu memberikan nilai tambah bagi perusahaan. Oleh karena itu, akan dilakukan perhitungan value at risk delta-normal untuk mendapatkan nilai risiko dari target dan pendapatan perusahaan.

Selain itu, pada proses perancangan strategi mitigasi juga akan digunakan pengembangan metode quality function deployment (QFD) yang telah dikembangkan pada penelitian (Henriette,

2007) dimana pada pengerjaannya akan

digunakan bantuan matriks house of quality (HOQ) untuk menyusun aksi mitigasi dalam menangani risiko yang berpotensi timbul pada supply chain.

3. Pengolahan Data

3.1 Penetapan Konteks

Sebelum dilakukan penelitian akan ditentukan penetapan konteks yang dilakukan antara lain ruang lingkup penelitian hanya dibatasi pada Divisi Consumer Service Timur meliputi wilayah Indonesia bagian timur. Tepatnya pengumpulan data dilakukan di Surabaya yaitu di jalan ketintang. Selain itu, analisis risiko yang dilakukan merupakan analisis proses bisnis di perusahaan PT TELKOM yang berhubungan dengan kegiatan

supply. Disamping itu, pembatasan juga

dilakukan pada produk yang dijadikan bahan

penelitian. Pertimbangan ini dilakukan karena produk yang ditawarkan oleh perusahaan PT TELKOM sangat banyak. Dengan demikian analisis yang dilakukan akan lebih terfokus. Selain itu, mitigasi risiko yang dilakukan hanya terkait dengan proses supply chain di

perusahaan untuk memenuhi kebutuhan

konsumen.

3.2 Identifikasi aktivitas Supply

Proses selanjutnya adalah identifikasi

aktivitas supply Berbeda dengan perusahaan yang bergerak dibidang manufaktur, perusahaan PT TELKOM ini bergerak dibidang jasa. Perusahaan penyedia jasa telekomunikasi ini memiliki aktivitas supply sebagai pendukung kegiatan bisnis. Kegiatan utama perusahaan lebih

diutamakan pada kegiatan service untuk

meningkatkan kepuasan pelanggan. Berikut ini adalah aktivitas supply chain yang dilakukan di perusahaan PT TELKOM.

a. Sistem Pengadaan

Seperti yang telah disampaikan sebelumnya,

kegiatan pengadaan merupakan kegiatan

pendukung yang dapat mempengaruhi

kelancaran kegiatan bisnis perusahaan. Tujuan

utama kegiatan pengadaaan ini adalah

meningkatkan kepuasan pelanggan terhadap produk yang ditawarkan oleh perusahaan PT TELKOM. Pada penelitian ini pembahasan yang dilakukan akan dibatasi pada kegiatan pengadaan produk speedy.

b. Distribusi

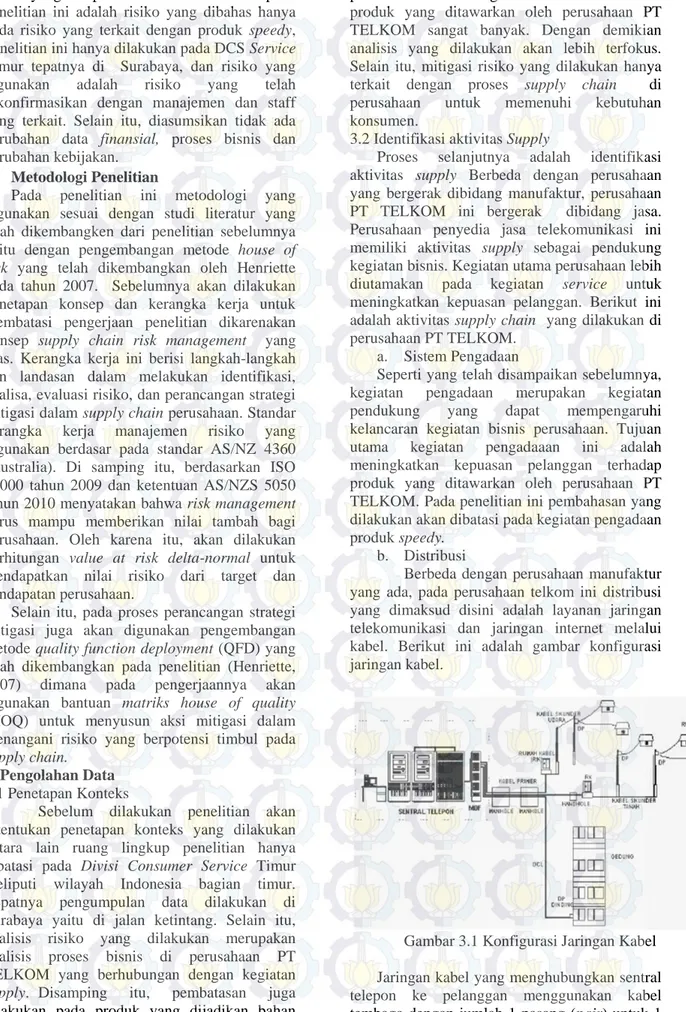

Berbeda dengan perusahaan manufaktur yang ada, pada perusahaan telkom ini distribusi yang dimaksud disini adalah layanan jaringan telekomunikasi dan jaringan internet melalui kabel. Berikut ini adalah gambar konfigurasi jaringan kabel.

Gambar 3.1 Konfigurasi Jaringan Kabel Jaringan kabel yang menghubungkan sentral telepon ke pelanggan menggunakan kabel tembaga dengan jumlah 1 pasang (pair) untuk 1

pelanggan. Kabel ditarik dari MDF (di sentral) melalui konstruksi kabel primer (terdiri dari manhole dan duct) dan diterminasi ke titik

distribusi skunder (RK), yang kemudian

didistribusikan ke rumah penduduk melalui tiang dan Distribution Point (DP). Dari DP ditarik ke rumah menggunakan drop wire dan diterminasi dilokasi tertentu di rumah. Selanjutnya dengan menggunakan IKR/G jaringan dihubungkan dengan pesawat telepon.

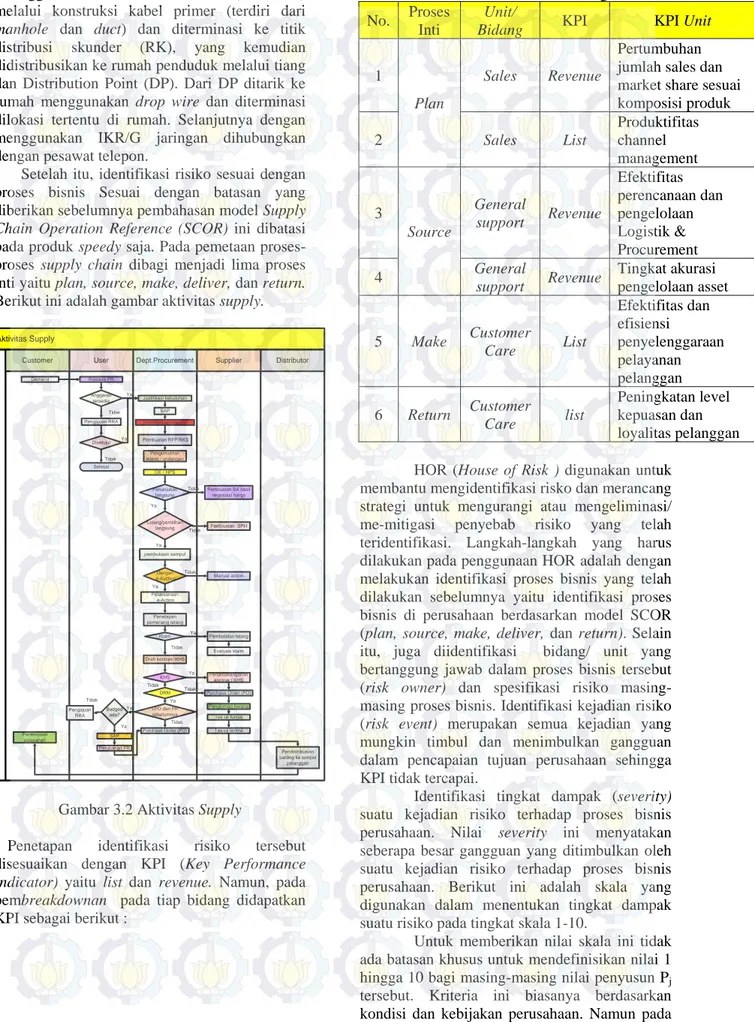

Setelah itu, identifikasi risiko sesuai dengan proses bisnis Sesuai dengan batasan yang diberikan sebelumnya pembahasan model Supply Chain Operation Reference (SCOR) ini dibatasi pada produk speedy saja. Pada pemetaan proses-proses supply chain dibagi menjadi lima proses-proses inti yaitu plan, source, make, deliver, dan return. Berikut ini adalah gambar aktivitas supply.

Aktivitas Supply Distributor Supplier Dept.Procurement User Customer Demand Anggaran tersedia Pengajuan RRA Disetujui Selesai Justifikasi kebutuhan Pembuatan RFP/RKS Pengumuman lelang / undangan Penunjukan langsung Pembuatan BA hasil negosiasi harga Lelang/pemilihan langsung Pembuatan SPH Evaluasi klaim pembukaan sampul Pembatalan lelang Dengan e-Auction Pelaksanaan e-Action Manual action Penetapan pemenang lelang Draft kontrak/ KHS KHS

Purchase Order (PO) Penandatanganan kontrak / KHS Pendistribusian barang ke tempat pelanggan Penerimaan pelayanan Release PR Ya Tidak Tidak Ya SAP OE / HPS Klaim Tidak Ya Tidak Ya Tidak Ya DRM >PO dan PR sebelumnya Budged ada? Pengajuan RRA Tidak SAP Perubahan PR Tidak Ya Ya

Purchase Order (PO)

Pengiriman barang Tes uji fungsi Tes uji terima Justifikasi pengadaan Ya Tidak Tidak Ya Ya Tidak

Gambar 3.2 Aktivitas Supply

Penetapan identifikasi risiko tersebut

disesuaikan dengan KPI (Key Performance Indicator) yaitu list dan revenue. Namun, pada pembreakdownan pada tiap bidang didapatkan KPI sebagai berikut :

Tabel 3.1 KPI Unit/Bidang

No. Proses

Inti

Unit/

Bidang KPI KPI Unit

1

Plan

Sales Revenue

Pertumbuhan jumlah sales dan market share sesuai komposisi produk 2 Sales List Produktifitas channel management 3 Source General support Revenue Efektifitas perencanaan dan pengelolaan Logistik & Procurement 4 General support Revenue Tingkat akurasi pengelolaan asset 5 Make Customer Care List Efektifitas dan efisiensi penyelenggaraan pelayanan pelanggan 6 Return Customer Care list Peningkatan level kepuasan dan loyalitas pelanggan HOR (House of Risk ) digunakan untuk

membantu mengidentifikasi risko dan merancang strategi untuk mengurangi atau mengeliminasi/

me-mitigasi penyebab risiko yang telah

teridentifikasi. Langkah-langkah yang harus dilakukan pada penggunaan HOR adalah dengan melakukan identifikasi proses bisnis yang telah dilakukan sebelumnya yaitu identifikasi proses bisnis di perusahaan berdasarkan model SCOR (plan, source, make, deliver, dan return). Selain itu, juga diidentifikasi bidang/ unit yang bertanggung jawab dalam proses bisnis tersebut (risk owner) dan spesifikasi risiko masing-masing proses bisnis. Identifikasi kejadian risiko (risk event) merupakan semua kejadian yang mungkin timbul dan menimbulkan gangguan dalam pencapaian tujuan perusahaan sehingga KPI tidak tercapai.

Identifikasi tingkat dampak (severity) suatu kejadian risiko terhadap proses bisnis perusahaan. Nilai severity ini menyatakan seberapa besar gangguan yang ditimbulkan oleh suatu kejadian risiko terhadap proses bisnis perusahaan. Berikut ini adalah skala yang digunakan dalam menentukan tingkat dampak suatu risiko pada tingkat skala 1-10.

Untuk memberikan nilai skala ini tidak ada batasan khusus untuk mendefinisikan nilai 1

hingga 10 bagi masing-masing nilai penyusun Pj

tersebut. Kriteria ini biasanya berdasarkan kondisi dan kebijakan perusahaan. Namun pada

pendefinisian risiko yang sesuai dengan Haggar pada tahun 2005 didapatkan standar klasifikasi secara umum seperti pada tabel 4.2 sebagai berikut :

Tabel 3.2Diskripsi Tingkat Severity, Occurance, dan Detection

Sumber : (Haggar, 2005)

Severity diukur berdasarkan dampak yang terjadi, dampak ini merupakan nilai yang pasti yang biasanya dikonversikan dalam

kerugian finansial ataupun dari respon

pelanggan. Berikut ini adalah deskripsi level risiko secara umum berdasarkan nilai RPN.

Tabel 3.3 Peta Level Risiko untuk FMEA Sumber : (Haggar, 2005)

Identifikasi akibat suatu kejadian risiko

terhadap proses bisnis perusahaan. Skibat risiko ini menyatakan gangguan yang mungkin timbul bila terjadi suatu kejadian risiko. Selain itu juga dilakukan identifikasi agen penyebab risiko (risk agents), yaitu faktor apa saja yang dapat menyebabkan terjadinya kejadian risiko yang

telah teridentifikasi. Identifikasi korelasi

(correlation) antara suatu kejadian risiko dengan agen penyebab risiko. Bila suatu agen risiko

menyebabkan timbulnya suatu risiko maka dikatakan terdapat korelasi. Nilai korelasi ini dapat dideskripsikan berdasarkan skala level berikut:

Tabel 3.4 Diskripsi Skala Level Correlation

Skala Deskripsi Korelasi antara risiko dan

penyebabnya

9 Strong Korelasi kuat

3 Medium Korelasi sedang

1 Weak Korelasi lemah

Sumber : Viaene,1999

Identifikasi peluang kemunculan

(occurance) suatu agen risiko occurance ini

menyatakan tingkat peluang frekuensi

kemunculan suatu agen risiko sehingga

mengakibatkan timbulnya suatu atau beberapa kejadian risiko yang dapat menyebabkan gangguan pada proses bisnis dengan tingkat dampak tertentu.

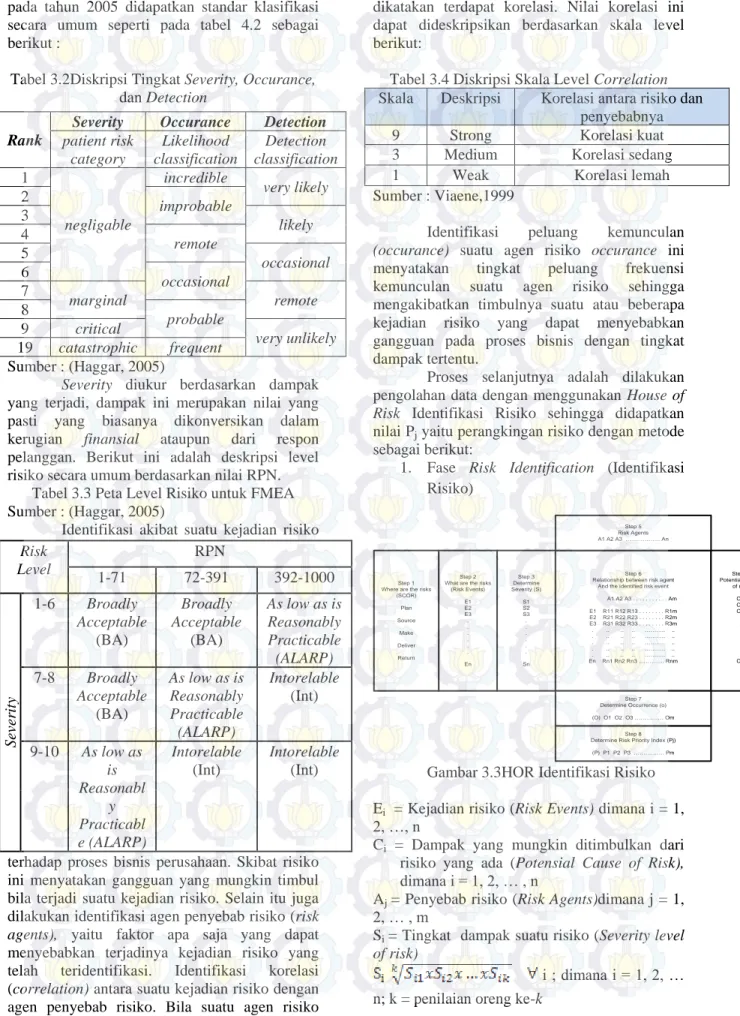

Proses selanjutnya adalah dilakukan pengolahan data dengan menggunakan House of Risk Identifikasi Risiko sehingga didapatkan

nilai Pj yaitu perangkingan risiko dengan metode

sebagai berikut:

1. Fase Risk Identification (Identifikasi Risiko)

Step 1 Where are the risks

(SCOR) Plan Source Make Deliver Return Step 2 What are the risks

(Risk Events) E1 E2 E3 . . . . . . En Step 3 Determine Severity (S) S1 S2 S3 . . . . . . Sn Step 6 Relationship between risk agent

And the identified risk event A1 A2 A3 . . . Am E1 R11 R12 R13 . . . R1m E2 R21 R22 R23 . . . R2m E3 R31 R32 R33 . . . R3m . .. .. .. ……….. .. . .. .. .. ……….. .. . .. .. .. ……….. .. . .. .. .. ……….. .. . .. .. .. ……….. .. En Rn1 Rn2 Rn3 ...……….. Rnm Step 4 Potential source of risk C1 C2 C3 . . . . . . . Cn Step 5 Risk Agents A1 A2 A3 ……… An Step 7 Determine Occurrence (o) (O) O1 O2 O3 ……… Om

Step 8 Determine Risk Priority Index (Pj)

(P) P1 P2 P3 ………. Pm

Gambar 3.3HOR Identifikasi Risiko

Ei = Kejadian risiko (Risk Events) dimana i = 1,

2, …, n

Ci = Dampak yang mungkin ditimbulkan dari

risiko yang ada (Potensial Cause of Risk), dimana i = 1, 2, … , n

Aj = Penyebab risiko (Risk Agents)dimana j = 1,

2, … , m

Si = Tingkat dampak suatu risiko (Severity level

of risk)

i ; dimana i = 1, 2, … n; k = penilaian oreng ke-k

Rank

Severity Occurance Detection

patient risk category Likelihood classification Detection classification 1 negligable incredible very likely 2 improbable 3 likely 4 remote 5 occasional 6 occasional 7 marginal remote 8 probable 9 critical very unlikely 19 catastrophic frequent Risk Level RPN 1-71 72-391 392-1000 Se ve rit y 1-6 Broadly Acceptable (BA) Broadly Acceptable (BA) As low as is Reasonably Practicable (ALARP) 7-8 Broadly Acceptable (BA) As low as is Reasonably Practicable (ALARP) Intorelable (Int) 9-10 As low as is Reasonabl y Practicabl e (ALARP) Intorelable (Int) Intorelable (Int)

Oj = Tingkat kemunculan risiko (Occurance

level of risk)

j ; dimana j = 1, 2, … m; k = penilaian oreng ke-k

= Hubungan (korelasi) antara agen risiko j dengan risiko i;

, untuk = 1 maka terdapat korelasi

antara risiko I dengan agen risiko j dan =

0 bila sebaliknya

= Prioritas risiko (Risk Priority Index) j ; dimana j =

1, 2, … m; ; = bobot korelasi

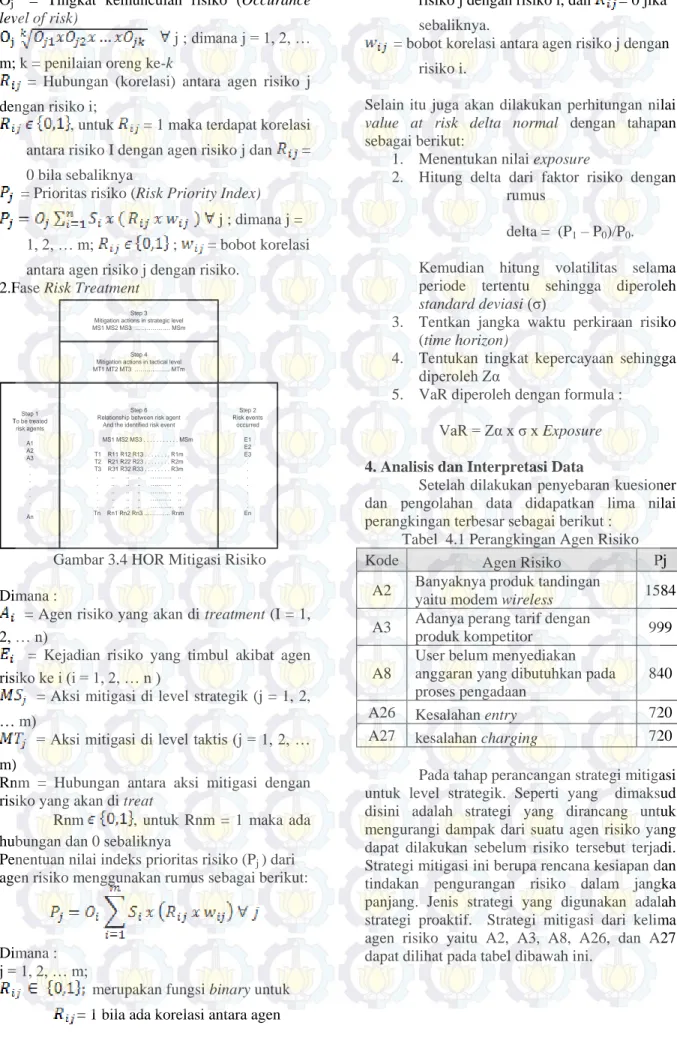

antara agen risiko j dengan risiko. 2.Fase Risk Treatment

Step 1 To be treated risk agents A1 A2 A3 . . . . . . An Step 6 Relationship between risk agent

And the identified risk event

MS1 MS2 MS3 . . . MSm T1 R11 R12 R13 . . . R1m T2 R21 R22 R23 . . . R2m T3 R31 R32 R33 . . . R3m . .. .. .. ……….. .. . .. .. .. ……….. .. . .. .. .. ……….. .. . .. .. .. ……….. .. . .. .. .. ……….. .. Tn Rn1 Rn2 Rn3 ...……….. Rnm Step 2 Risk events occurred E1 E2 E3 . . . . . . . En Step 4

Mitigation actions in tactical level MT1 MT2 MT3 ……… MTm

Step 3 Mitigation actions in strategic level MS1 MS2 MS3 ……… MSm

Gambar 3.4 HOR Mitigasi Risiko Dimana :

= Agen risiko yang akan di treatment (I = 1, 2, … n)

= Kejadian risiko yang timbul akibat agen risiko ke i (i = 1, 2, … n )

= Aksi mitigasi di level strategik (j = 1, 2, … m)

= Aksi mitigasi di level taktis (j = 1, 2, … m)

Rnm = Hubungan antara aksi mitigasi dengan risiko yang akan di treat

Rnm , untuk Rnm = 1 maka ada

hubungan dan 0 sebaliknya

Penentuan nilai indeks prioritas risiko (Pj ) dari

agen risiko menggunakan rumus sebagai berikut:

Dimana : j = 1, 2, … m;

merupakan fungsi binary untuk = 1 bila ada korelasi antara agen

risiko j dengan risiko i, dan = 0 jika

sebaliknya.

= bobot korelasi antara agen risiko j dengan risiko i.

Selain itu juga akan dilakukan perhitungan nilai value at risk delta normal dengan tahapan sebagai berikut:

1. Menentukan nilai exposure

2. Hitung delta dari faktor risiko dengan rumus

delta = (P1 – P0)/P0.

Kemudian hitung volatilitas selama periode tertentu sehingga diperoleh standard deviasi (σ)

3. Tentkan jangka waktu perkiraan risiko (time horizon)

4. Tentukan tingkat kepercayaan sehingga diperoleh Zα

5. VaR diperoleh dengan formula : VaR = Zα x σ x Exposure

4. Analisis dan Interpretasi Data

Setelah dilakukan penyebaran kuesioner dan pengolahan data didapatkan lima nilai perangkingan terbesar sebagai berikut :

Tabel 4.1 Perangkingan Agen Risiko

Kode Agen Risiko Pj

A2 Banyaknya produk tandingan

yaitu modem wireless 1584

A3 Adanya perang tarif dengan

produk kompetitor 999

A8

User belum menyediakan anggaran yang dibutuhkan pada proses pengadaan

840

A26 Kesalahan entry 720

A27 kesalahan charging 720

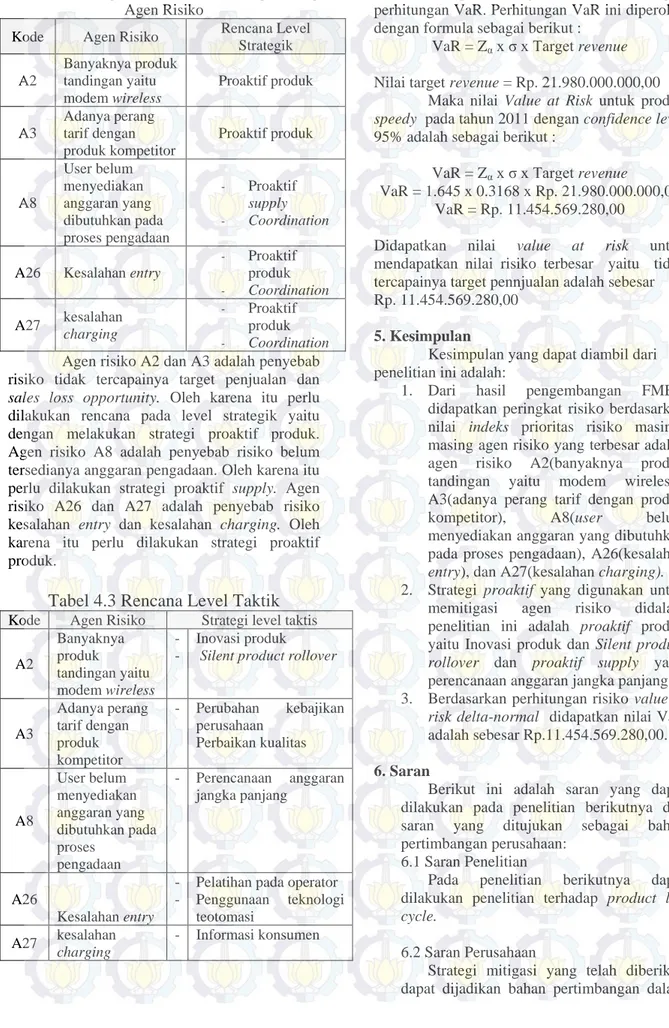

Pada tahap perancangan strategi mitigasi untuk level strategik. Seperti yang dimaksud disini adalah strategi yang dirancang untuk mengurangi dampak dari suatu agen risiko yang dapat dilakukan sebelum risiko tersebut terjadi. Strategi mitigasi ini berupa rencana kesiapan dan tindakan pengurangan risiko dalam jangka panjang. Jenis strategi yang digunakan adalah strategi proaktif. Strategi mitigasi dari kelima agen risiko yaitu A2, A3, A8, A26, dan A27 dapat dilihat pada tabel dibawah ini.

Tabel 4.2 Strategi Proaktif untuk Masing-Masing Agen Risiko

Kode Agen Risiko Rencana Level

Strategik A2 Banyaknya produk tandingan yaitu modem wireless Proaktif produk A3 Adanya perang tarif dengan produk kompetitor Proaktif produk A8 User belum menyediakan anggaran yang dibutuhkan pada proses pengadaan - Proaktif supply - Coordination

A26 Kesalahan entry

- Proaktif produk - Coordination A27 kesalahan charging - Proaktif produk - Coordination

Agen risiko A2 dan A3 adalah penyebab risiko tidak tercapainya target penjualan dan sales loss opportunity. Oleh karena itu perlu dilakukan rencana pada level strategik yaitu dengan melakukan strategi proaktif produk. Agen risiko A8 adalah penyebab risiko belum tersedianya anggaran pengadaan. Oleh karena itu perlu dilakukan strategi proaktif supply. Agen risiko A26 dan A27 adalah penyebab risiko kesalahan entry dan kesalahan charging. Oleh karena itu perlu dilakukan strategi proaktif produk.

Tabel 4.3 Rencana Level Taktik

Kode Agen Risiko Strategi level taktis

A2 Banyaknya produk tandingan yaitu modem wireless - - Inovasi produk Silent product rollover

A3 Adanya perang tarif dengan produk kompetitor - Perubahan kebajikan perusahaan Perbaikan kualitas A8 User belum menyediakan anggaran yang dibutuhkan pada proses pengadaan - Perencanaan anggaran jangka panjang A26 Kesalahan entry - -

Pelatihan pada operator

Penggunaan teknologi

teotomasi

A27 kesalahan

charging

- Informasi konsumen

Tahapan selanjutnya adalah dengan perhitungan VaR. Perhitungan VaR ini diperoleh dengan formula sebagai berikut :

VaR = Zα x σ x Target revenue

Nilai target revenue = Rp. 21.980.000.000,00 Maka nilai Value at Risk untuk produk speedy pada tahun 2011 dengan confidence level 95% adalah sebagai berikut :

VaR = Zα x σ x Target revenue

VaR = 1.645 x 0.3168 x Rp. 21.980.000.000,00 VaR = Rp. 11.454.569.280,00

Didapatkan nilai value at risk untuk

mendapatkan nilai risiko terbesar yaitu tidak tercapainya target pennjualan adalah sebesar Rp. 11.454.569.280,00

5. Kesimpulan

Kesimpulan yang dapat diambil dari penelitian ini adalah:

1. Dari hasil pengembangan FMEA

didapatkan peringkat risiko berdasarkan nilai indeks prioritas risiko masing-masing agen risiko yang terbesar adalah

agen risiko A2(banyaknya produk

tandingan yaitu modem wireless),

A3(adanya perang tarif dengan produk

kompetitor), A8(user belum

menyediakan anggaran yang dibutuhkan pada proses pengadaan), A26(kesalahan entry), dan A27(kesalahan charging). 2. Strategi proaktif yang digunakan untuk

memitigasi agen risiko didalam

penelitian ini adalah proaktif produk yaitu Inovasi produk dan Silent product rollover dan proaktif supply yaitu perencanaan anggaran jangka panjang. 3. Berdasarkan perhitungan risiko value at

risk delta-normal didapatkan nilai VaR adalah sebesar Rp.11.454.569.280,00.

6. Saran

Berikut ini adalah saran yang dapat dilakukan pada penelitian berikutnya dan

saran yang ditujukan sebagai bahan

pertimbangan perusahaan: 6.1 Saran Penelitian

Pada penelitian berikutnya dapat

dilakukan penelitian terhadap product life cycle.

6.2 Saran Perusahaan

Strategi mitigasi yang telah diberikan dapat dijadikan bahan pertimbangan dalam

menentukan prioritas penanganan risiko perusahaan.

Daftar Pustaka

Adiperdana, A 2010, Analisis Value at Risk Menggunakan Metode Extreme Value Theory – Generalized Pareto Distribution dengan Kombinasi Algoritma Meboot dan Teori Samad – Khan (Studi kasus : PT.X), Laporan Thesis, Jurusan Teknik Industri ITS.

Anggraini, M 2006, Analisis Evaluasi Risiko Supply Chain di Lamp Component Factory PT. Philips Lighting Surabaya, Laporan Tugas Akhir, Jurusan Teknik Industri ITS. Brindley, Claire. 2004. Supply Chain Risk.

Hampshire.Ashgate.

Cameron, I.T dan Raman, R. 2005. Process Systems Risk Management. Elsevier, Inc. Netherlands.

Chopra, S dan Meindl, P. 2004. Supply Chain Management : Strategy, planning, and operation. Prentice Hall, Inc. USA. Council of Standards Australia and Council of

Standards New Zaeland 2006, Risk

Management Standard AS/NZS4360: 2004. Giannakis, M dan Louis, M. 2009. A multi-agent based framework for supply chain risk management. International Journal of Purchasing & Supply Management , University of Warwick

Harper, J 2004, Introduction to Value at Risk (VaR), Investopedia, diakses pada 9 April

2011, <

http://www.scribd.com/doc/39642715/MPR

A-Paper-895>.

Henriette, G L 2007, Manajemen Risiko dan Aksi Mitigasi untuk Menciptakan Rantai Pasok yang Robust, Laporan Thesis, Jurusan Teknik Industri ITS.

Norrman, A dan Jansson, Ulf 2004, Ericsson’s Proactive Supply Chain Risk Management Approach after a Serious Sub-supplier Accident. International Journal of Physical Distribution and Logistic Management, vol. 31, no. 5, pp. 431-456.

Pujawan, I Nyoman. 2005. Supply Chain Management. Surabaya : Guna Widya. Purwanti, 2009, Manajemen Risiko (Tulisan 4),

diakses pada 24 September 2010,

<URL:

http://purwati-ningyogya.blogspot.com/2009/03/manajem

en-risiko-tulisan-4.html>.

Saaty, RW 2003, Decision Making in Complex

Environments. Creative Decisions

Foundation, Pittsburgh.

Selladurai, S. 2004. Mass customization in operations management: oxymoron or reality?. International Journal of

Economics, Indiana University Northwest.

Shortreed, J, Hicks, J, & Craig, L 2003, Basic Framework for Risk Management. Network for Environmental Risk Assessment and Management, Ontario.

Standards Australia International Ltd 2006, Risk Management Guidelines Companion to AS/NZS4360: 2004.

Standard COSO-ERM 2010. Enterprise Risk Management.

Tang, C. 2006. Perspectives in Supply Chain Risk Management. UCLA Andersn School

Tang, C dan Tomlin, B. 2008. The Power of Flexibility for mitigating Supply Chain Risk. UCLA Andersn School

Taqwa, Insan Muhammad. 2009. Manajemen Resiko untuk Mengatasi Gangguan supply Chain . Surabaya : Tugas Akhir Teknik Industri ITS, Institut Teknologi Sepuluh Nopember

Telkom Indonesia 2010, Laporan Tahunan Annual Report PT. Telkom Indonesia 2010.

Tersine, Richard J., 1994. Principles of inventory and materials management, Fourth Edition. New Jersey : Prentice-Hall, Inc. Urbani, P 2004, All About Value at Risk (VaR),

diakses pada 9 Mei 2011, <URL:

145-057.mweb.co.za/Collective-

Insight/Understanding-investment-risk/All-about-value-at-risk-20080720?pageNo=1>.

Walpole, RE dan Myers, RH 1995, Ilmu Peluang dan Statistika untuk Insinyur dan Ilmuwan, Penerbit ITB, Bandung.

Waters, D. 2007. Supply Chain Risk

Management : Vulnerability and resilience in logistics. Kogan Page Publishers. Widyarini, R. 2008. Managing Supply Chain

Risk in The Engineering to Order Manufacturer. Surabaya : Tugas Akhir Teknik Industri ITS, Institut Teknologi