Informasi Dokumen

- Penulis:

- Sudarmono M

- Pengajar:

- DR. Sutanto, SSi, DEA

- Sri Kuntari, M.Si

- Sekolah: Universitas Sebelas Maret

- Mata Pelajaran: Matematika

- Topik: Aplikasi Algoritma DES dan Cryptanalysis Menggunakan Teori Probabilitas pada Kartu ATM

- Tipe: skripsi

- Tahun: 2006

- Kota: Surakarta

Ringkasan Dokumen

I. PENDAHULUAN

Pada bagian ini, penulis menjelaskan latar belakang pentingnya keamanan informasi dalam masyarakat berbasis informasi saat ini. Penekanan diberikan pada perlunya sistem yang menjamin keamanan dan kerahasiaan data, di mana kriptografi berperan penting dalam melindungi informasi. Penulis juga menguraikan tujuan penulisan skripsi ini, yaitu untuk memahami proses penentuan PIN pada kartu ATM menggunakan algoritma DES dan memecahkan rahasia penyandian menggunakan teori probabilitas.

1.1 Latar Belakang Masalah

Latar belakang menjelaskan pentingnya informasi di era digital dan tantangan yang dihadapi dalam menjaga keamanan data. Penulis mengaitkan kebutuhan akan kriptografi sebagai solusi untuk melindungi informasi dari akses yang tidak sah, serta menjelaskan bagaimana algoritma DES digunakan dalam konteks ini.

1.2 Rumusan Masalah

Rumusan masalah mengidentifikasi dua fokus utama: bagaimana proses penentuan PIN pada kartu ATM menggunakan algoritma DES dan bagaimana memecahkan penyandian tersebut dengan teori probabilitas. Hal ini memberikan arah yang jelas untuk penelitian.

1.3 Batasan Masalah

Batasan masalah menetapkan fokus penelitian pada ATM Eurocheque dan membatasi analisis pada PIN empat digit. Ini penting untuk menjaga konsistensi dan kedalaman analisis yang dilakukan.

1.4 Tujuan Penulisan

Tujuan penulisan skripsi adalah untuk mengembangkan pemahaman tentang algoritma DES dalam konteks ATM dan menerapkan teori probabilitas untuk cryptanalysis. Ini menunjukkan relevansi penelitian dalam pengembangan ilmu pengetahuan.

1.5 Manfaat Penulisan

Manfaat penulisan mencakup kontribusi teoritis dan praktis dalam pengembangan ilmu pengetahuan, khususnya dalam kriptografi dan aplikasi algoritma DES dalam keamanan informasi. Ini memberikan panduan bagi penelitian lebih lanjut di bidang ini.

II. LANDASAN TEORI

Bagian ini menjelaskan teori-teori yang mendasari penelitian, termasuk kriptografi, algoritma DES, dan teori probabilitas. Pemahaman yang mendalam tentang teori-teori ini sangat penting untuk analisis yang dilakukan dalam penelitian.

2.1 Tinjauan Pustaka

Tinjauan pustaka memberikan konteks bagi penelitian dengan menguraikan konsep-konsep dasar kriptografi dan algoritma DES. Ini mencakup definisi, sejarah, dan aplikasi praktis dari algoritma-algoritma ini dalam keamanan data.

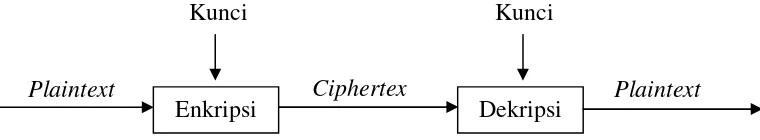

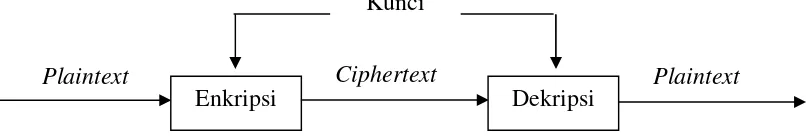

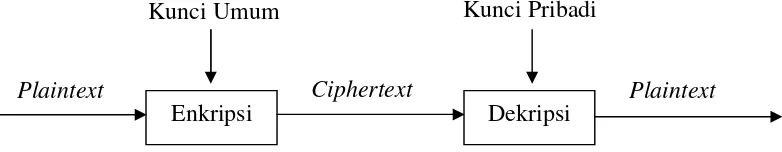

2.1.1 Kriptografi

Kriptografi dijelaskan sebagai seni dan ilmu untuk menjaga keamanan informasi. Penulis membahas berbagai aspek kriptografi, termasuk kerahasiaan, integritas, dan autentikasi, yang sangat penting dalam komunikasi aman.

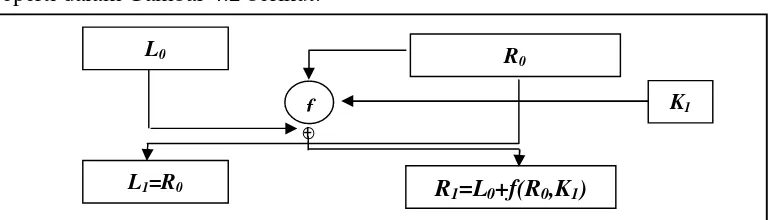

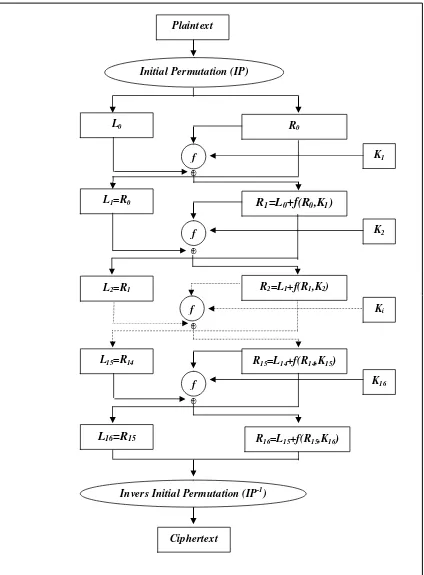

2.1.2 DES

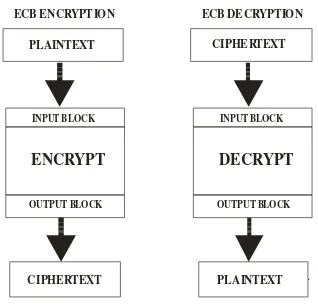

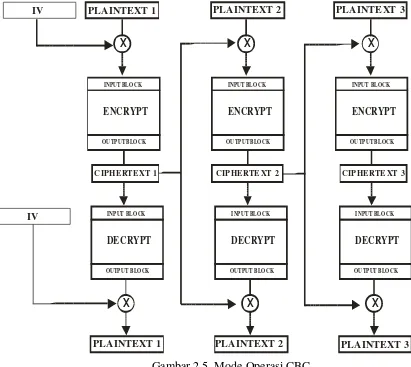

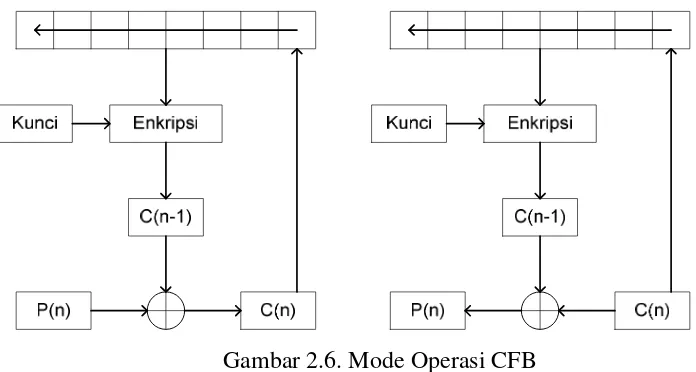

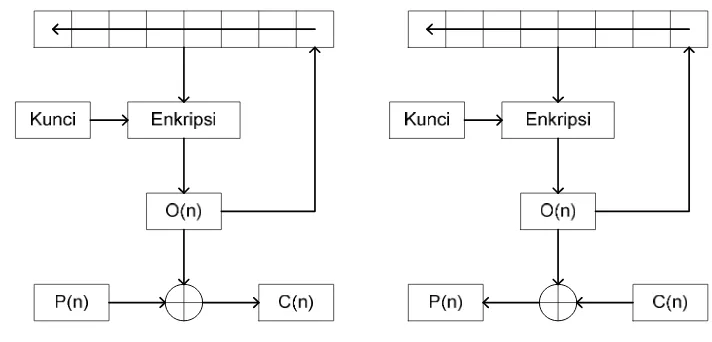

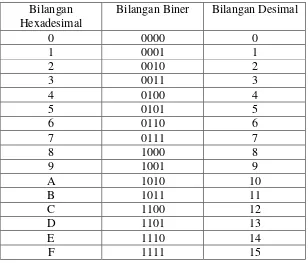

DES sebagai algoritma simetri yang digunakan untuk enkripsi data dijelaskan secara rinci, termasuk sejarah, cara kerja, dan elemen-elemen penting dalam algoritma. Ini memberikan pemahaman yang komprehensif tentang bagaimana DES berfungsi.

2.1.3 Teori Probabilitas

Teori probabilitas dibahas sebagai alat analisis dalam penelitian ini. Penulis menjelaskan istilah-istilah dasar dan konsep-konsep yang relevan, serta bagaimana teori ini diterapkan untuk memecahkan masalah yang dihadapi dalam cryptanalysis.

2.2 Kerangka Pemikiran

Kerangka pemikiran menyusun logika di balik penelitian, menunjukkan bagaimana DES digunakan dalam sistem keamanan ATM dan bagaimana teori probabilitas diterapkan untuk memecahkan penyandian. Ini menjadi dasar untuk analisis lebih lanjut.

III. METODE PENELITIAN

Metode penelitian yang digunakan dalam skripsi ini adalah studi literatur dan simulasi. Penulis menjelaskan langkah-langkah yang diambil untuk mencapai tujuan penelitian, termasuk analisis literatur tentang kriptografi, DES, dan teori probabilitas.

3.1 Metode Penelitian

Metode penelitian dijelaskan dengan fokus pada studi literatur dan simulasi. Ini mencakup pengumpulan data dan informasi yang relevan untuk mendukung analisis yang dilakukan dalam skripsi.

IV. PEMBAHASAN

Pembahasan menguraikan aplikasi algoritma DES dalam sistem keamanan ATM dan proses cryptanalysis menggunakan teori probabilitas. Ini adalah bagian utama dari penelitian di mana hasil analisis disajikan dan dibahas secara mendalam.

4.1 Algoritma DES

Penjelasan mendetail tentang algoritma DES, termasuk proses enkripsi dan dekripsi, serta elemen-elemen kunci dalam algoritma. Ini memberikan pemahaman yang diperlukan untuk memahami bagaimana DES diterapkan dalam konteks keamanan ATM.

4.2 Aplikasi Algoritma DES dalam Sistem Keamanan ATM

Bagian ini menjelaskan bagaimana DES digunakan untuk menentukan PIN pada kartu ATM, termasuk prinsip kerja ATM dan sistem keamanan yang diterapkan. Ini menunjukkan relevansi praktis dari penelitian.

4.3 Cryptanalysis Sistem Keamanan ATM Eurocheque

Analisis tentang bagaimana teori probabilitas diterapkan untuk memecahkan penyandian pada sistem keamanan ATM Eurocheque. Ini adalah inti dari penelitian yang menunjukkan penerapan teori dalam praktik.

4.4 Implementasi Kasus

Implementasi kasus memberikan contoh nyata tentang bagaimana algoritma DES dan teori probabilitas digunakan untuk analisis keamanan. Ini menunjukkan aplikasi praktis dari teori yang dibahas sebelumnya.

V. PENUTUP

Bagian penutup menyimpulkan temuan-temuan utama dari penelitian dan memberikan saran untuk penelitian lebih lanjut. Ini penting untuk merangkum hasil dan memberikan arah bagi penelitian di masa depan.

5.1 Kesimpulan

Kesimpulan merangkum hasil penelitian dan menekankan pentingnya algoritma DES dalam keamanan informasi, serta bagaimana teori probabilitas dapat digunakan untuk cryptanalysis.

5.2 Saran

Saran diberikan untuk penelitian lebih lanjut di bidang kriptografi dan keamanan informasi, termasuk eksplorasi algoritma lain dan pendekatan baru dalam cryptanalysis.

Referensi Dokumen

- Introduction to Probability and Mathematical Statistics ( Bain, L.J., and M. Engelhardt )

- Probability Theory for Pickpockets -- ec-PIN Guessing ( Kuhn, M.G. )

- Kriptografi : Keamanan Internet dan Jaringan Komunikasi ( Kurniawan, Y. )

- ATM PIN Security ( Mandal, M. )

- Handbook of Applied Cryptography ( Menezes, P., V. Oorschot and S. Vanstone )