1

PENDAHULUAN

1.1 Latar Belakang

Informasi merupakan salah satu aset perusahaan yang sangat penting. Dengan perkembangan teknologi informasi yang sangat pesat, kemungkinan terjadinya gangguan keamanan informasi semakin meningkat. Untuk itu perusahaan harus menerapkan kebijakan yang tepat untuk melindungi aset informasi yang dimiliki. Salah satu kebijakan yang dapat diambil oleh perusahaan untuk mengatasi gangguan keamanan informasi adalah dengan menerapkan Sistem Manajemen Keamanan Informasi (SMKI).

Menurut Bundesamt für Sicherheit in der Information stechnik (BSI). 2008 ”BSI-Standard 100-1: Information Security Management Systems (ISMS)” bahwa SMKI (Sistem Manajemen Keamanan Informasi) menentukan instrumen dan metode yang digunakan manajemen harus jelas dalam pengelolaan (merencanakan, mengadopsi, menerapkan, mengawasi dan meningkatkan) tugas dan kegiatan yang ditujukan untuk mencapai keamanan informasi.

Keamanan informasi secara tidak langsung menjadi salah satu perhatian bagi perusahaan jika ingin melanjutkan bisnisnya. Oleh karena itu, perlu adanya standarisasi yang diterapkan atau diimplementasikan dalam perusahaan sebagai panduan yang memberikan arahan dalam menjaga asset penting seperti informasi yang dianggap sensitive bagi perusahaan tersebut.

Adapun salah satu standard manajemen keamanan informasi yang dikenal luas secara global yaitu, Standar ISO/IEC 27001/2 untuk membantu organisasi dalam

menganalisa sistem keamanan informasi. Beberapa hal penting yang patut dijadikan pertimbangan mengapa standar ISO/IEC 27001/2 dipilih karena:

a. Standar ISO/IEC 27001/2 sangat fleksibel dikembangkan karena sangat tergantung dari kebutuhan organisasi, tujuan organisasi, persyaratan keamanan, proses bisnis dan jumlah pegawai dan ukuran struktur organisasi, b. Standar ISO/IEC 27001/2 menyediakan sertifikat implementasi Sistem

Manajemen Keamanan Informasi SMKI yang diakui secara internasional yang disebut Information Security Management System (ISMS) certification (Sarno dan Iffano, 2009: 59). ISO/IEC 27001/2 sebenarnya merupakan suatu standar untuk melakukan risk management yang menggunakan ISO/IEC 27002 untuk panduan dari sisi security control.

Pembahasan dalam penyusunan skripsi ini adalah mengenai standarisasi sistem keamanan terhadap penerapan teknologi informasi dengan judul “Pengukuran Risiko Informasi Teknologi pada PT. Street Directory Indonesia dengan Menggunakan ISO/IEC 27001/2” PT. Street Directory Indonesia merupakan perusahaan yang bergerak dibidang jasa pembuatan peta dan websites serta peta online terlengkap dan terdetil di Indonesia saat ini, khususnya untuk wilayah Jabodetabek yang dilengkapi dengan berbagai macam fitur sepert Traffic Camera, Direktori Perusahaan Indonesia, Tips atu komentar yang terintegrasi dengan Facebook.

1.2 Permasalahan

Information Security Management System (ISMS) merupakan sebuah kesatuan sistem yang disusun berdasarkan pendekatan risiko bisnis untuk

pengembangan, implementasi, pengoperasian, pengawasan, pemeliharaan serta peningkatan keamaan informasi perusahaan.

Sebagai sebuah sistem, keamanan informasi harus didukung oleh keberadaan dari hal-hal berikut yang menjadi objek yang akan diteliti, antara lain:

a. Kebijakan keamanan (security policy) b. Prosedur dan proses

c. Akses Kontrol

Masalah yang ingin diteliti, adalah :

1. Bagaimana mengidentifikasi risiko-risiko pada:

a. Tindakan preventif dan kepedulian pengguna jaringan yang memanfaatkan informasi. Apakah semua permasalahan jaringan dan kejadian pelanggaran keamanan atas setiap kelemahan sistem informasi telah ”segera” dilaporkan sehingga administrator (jaringan maupun database perusahaan) akan segera mengambil langkah-langkah keamanan yang dianggap perlu.

b. Apakah akses terhadap sumber daya pada jaringan sudah dikendalikan secara ketat untuk mencegah akses dari orang yang tidak berhak.

c. Apakah akses terhadap sistem komputasi dan informasi serta periferalnya juga koneksi ke jaringan telah diatur dengan baik, termasuk logon pengguna.

d. Apakah pengelolaan account sudah dikelola secara benar untuk menjamin bahwa hanya orang/peralatan yang diberikan otorisasi yang dapat terkoneksi ke jaringan?

e. Apakah semua prosedur serta proses-proses yang terkait dengan usaha-usaha pengimplementasian keamanan informasi di perusahaan sudah dijalankan dengan benar?” Misalnya prosedur permohonan ijin akses aplikasi, akses hotspot, prosedur permohonan domain account untuk staf/karyawan baru dan lain sebagainya. f. Sudahkah perusahaan melaksanakan ketentuan dimaksud dan

memberikan pelatihan dan sosialisasi yang cukup bagi setiap individu untuk sadar akan pentingnya upaya menjaga keamanan informasi?

g. Policy dan tindakan yang ditetapkan perusahaan dalam melindungi sistem keamanan jaringan dan informasi apakah sudah dilaksanakan dengan benar?

2. Bagaimana mengidentifikasi praktek keamanan berdasarkan kebutuhan perusahaan dan memberikan solusi untuk mengelola keamanan informasi dan meminimalisir dampak risiko yang terdapat dalam perusahaan.

1.3 Ruang Lingkup

Agar penelitian ini lebih terarah, maka perlu adanya pembatasan ruang lingkup yang akan dibahas yaitu :

1. Penelitian hanya dilakukan pada divisi Teknologi Informasi di PT. Street Directory Indonesia.

2. Penelitian dilakukan pada pendukung operasional bisnis yang berhubungan dengan TI perusahaan, yang mencakup analisis risiko teknologi informasi

(software, infrastruktur: hardware dan jaringan) dan prosedur yang terdapat pada PT. Street Directory Indonesia.

3. Penelitian dilakukan dengan menggunakan pendekatan standar ISO 27001/2:2005 .

1.4 Tujuan dan Manfaat

Tujuan yang ingin capai dalam penulisan skripsi ini adalah :

1. Mengidentifikasi risiko-risiko yang ditemukan pada permasalahan; a, b, c, d, e, f, g dan mengetahui pengelolaan terhadap keamanan teknologi informasi berdasarkan standar ISO/IEC 27001/2 : 2005.

2. Mengidentifikasi praktek keamanan dan memberikan solusi untuk mengelola keamanan informasi dan meminimalisir dampak risiko yang terdapat pada PT. Street Directory Indonesia.

Manfaat dari penulisan skripsi ini adalah:

1. Memberi pemahaman mengenai pentingnya aset informasi dan bagaimana memanajemen keamanan informasi yang diperlukan oleh perusahaan. 2. Memberikan rekomendasi pengendalian-pengendalian (controls)

berdasarkan ISO 27001/2:2005 yang dapat digunakan dalam mengendalikan dampak risiko yang terdapat dalam perusahaan. Karena risiko tidak dapat dihilangkan atau dimusnahkan tetapi dapat dikendalikan/diminimalisirkan dampak yang ditimbulkan.

3. Analisis dapat digunakan oleh perusahaan dalam menyempurnakan atau meningkatkan sistem manajemen keamanan informasi perusahaan.

1.5 Metodologi Penelitian

Metode yang dipakai dalam penyusunan skripsi ini yaitu bersifat kualitatif. Teknik yang dipakai untuk melengkapi metode penelitian ini adalah:

1. Teknik Pengumpulan Data

Dalam penyusunan skripsi ini, data-data yang diperlukan diperoleh dari metode pengumpulan data yaitu sebagai berikut:

a. Metode Studi Pustaka

Pengertian studi kepustakaan adalah Teknik pengumpulan data dengan mengadakan studi penelaahan terhadap buku-buku, literature-literatur, catatan-catatan dan laporan-laporan yang ada hubungannya dengan masalah yang dipecahkan.

Dalam metode ini, penulis mengumpulkan data-data yaitu berupa buku-buku yang berhubungan dengan pengukuran risiko, teknologi informasi, dan juga ISO 27001/2 dimana merupakan panduan dalam penyusunan skripsi ini serta membantu dalam memecahkan masalah dalam skripsi ini. Perpustakaan tempat penulis melakukan riset yaitu berlokasi di Perpustakaan Universitas Bina Nusantara. Selain itu penulis juga menemukan data tambahan dari sumber informasi lainnya yaitu data-data dari internet.

b. Metode Studi Lapangan

Pengertian studi lapangan menurut adalah studi lapangan pada hakekatnya merupakan metode untuk menemukan secara specifik dan realis tentang apa yang sedang terjadi pada suatu saat ditengah-tengah kehidupan masyarakat.

Dalam metode ini, cara-cara yang digunakan dalam pengumpulan data secara langsung adalah sebagai berikut:

i. Wawancara

Pengertian wawancara adalah proses memperoleh keterangan untuk tujuan penelitian dengan cara Tanya jawab, sambil bertatap muka antara si penanya atau pewawancara dengan penjawab atau responden dengan menggunakan alat yang dinamakan interview guide.

Dalam hal ini, proses wawancara dilakukan dengan mengadakan tanya jawab secara langsung dengan manager IT (Muammar Adam S.Kom) PT. Street Directory Indonesia serta pihak yang terlibat dan berhubungan (karyawan/mantan karyawan) dengan topik skripsi ini.

ii. Pengamatan (Observasi)

Pengertian observasi adalah pengambilan data dengan cara terjun langsung kelapangan pada suatu kegiatan atau pekerjan yang dihadapi dengan melakukan pengamatan sehingga memperoleh kebenaran data.

Penulis mengadakan observasi dengan cara terjun langsung kelapangan yaitu di PT. StreetDirectory Indonesia dan mendapatkan data mengenai kondisi lingkungan kerja serta keamanan fisik pada perusahaan.

iii. Teknik Analisis

Dari teknik yang ada untuk sistem manajemen keamanan informasi, maka kami memutuskan untuk menggunakan standar ISO/IEC 27001/2:2005. ISO/IEC 27001 merupakan dokumen standar Sistem Manajemen Keamanan Informasi (SMKI) atau Information Security Management Systems (ISMS) yang memberikan gambaran

secara umum mengenai apa saja yang seharusnya dilakukan dalam usaha pengendalian keamanan informasi yang dapat diimplementasikan di perusahaan. Sarno dan Iffano (2009: 187) mengatakan kontrol keamanan berdasarkan ISO/IEC 27001 terdiri dari 11 klausul kontrol keamanan (security control clauses), 39 objektif kontrol (control objectives) dan 133 kontrol keamanan/ kontrol (controls).

Berikut langka-langkah yang dilakukan, yaitu:

1) Mendapatkan dukungan manajemen perusahaan. Manajemen perusahaan menyediakan fasilitas yang diperlukan dalam melaksanakan Sistem Keamanan Manajemen Informasi dalam perusahaan.

2) Menentukan ruang lingkup Sistem Manajemen Keamanan Informasi perusahaan. Penentuan ruang lingkup berdasarkan kebutuhan organisasi, karakteristik bisnis organisasi, lokasi dari organisasi, asset yang dimiliki oleh organisasi, teknologi informasi yang telah digunakan.

3) Melakukan pendataan dari Informasi (information inventory). Informasi apa saja yang dimiliki oleh organisasi dan seberapa pentingnya setiap informasi yang dimiliki.

4) Melakukan pengelolaan risiko (risk management). Melakukan manajemen risiko dengan tepat terhadap informasi yang dimiliki dan telah didata oleh organisasi.

a) Risiko apa yang akan dihadapi oleh organisasi di dalam proses bisnisnya dalam hubungannya terhadap keamanan informasi.

b) Kelemahan (Vulnerability) dan ancaman (Threat) apa terhadap informasi yang dimiliki oleh organisasi.

c) Cara terbaik apa untuk menghadapi risiko jika terjadi (risk treatment) pada perusahaan.

d) Menentukan kontrol-kontrol keamanan apa saja yang tepat yang ada hubungannya terhadap risiko yang mungkin timbul (security control).

1.6 SISTEMATIKA PENULISAN

Sistematika penulisan skripsi yang disajikan dalam penulisan skripsi ini terdiri dari lima bab dan secara garis besar dapat diuraikan sebagai berikut :

BAB I PENDAHULUAN

Pada bab 1 akan dibahas mengenai latar belakang penulisan, ruang lingkup penelitian, tujuan dan manfaat penelitian, metodologi yang digunakan selama penelitian yang berlangsung dan sistematika penulisan.

BAB II LANDASAN TEORI

Pada bab ini akan diuraikan teori-teori yang relevan yang mendasari pembuatan skripsi ini. Pada bagian ini akan dideskripsikan teori-teori yang berhubungan dengan teori teknologi informasi, sistem informasi, teori keamanan informasi, dasar manajemen keamanan informasi, dan teori pendukung lainnya.

BAB III GAMBARAN UMUM PERUSAHAAN

Pada bab ini akan dibahas mengenai sejarah perusahaan, visi dan misi perusahaan, struktur ogranisasi dan uraian tugas (job description/job desk), serta gambaran teknologi informasi yang ada di dalam perusahaan saat ini yang terdiri dari topologi jaringan dan aset-aset teknologi informasi.

BAB IV PEMBAHASAN

Pada bab ini akan dibahas mengenai pengendalian-pengendalian apa saja yang dapat digunakan pada perusahaan (berdasarkan ISO/IEC 27001/2:2005) terhadap kerentanan keamanan informasi berdasarkan ditemukannya berbagai risiko yang ada di dalam perusahaan.

BAB V KESIMPULAN DAN SARAN

Pada bab ini akan disimpulkan hasil dari pengendalian terhadap kerentanan keamanan informasi dari penerapan teknologi informasi yang ada di perusahaan, serta memberikan saran-saran yang berupa masukan bagi keamanan teknologi informasi di perusahaan.

1.7 Kerangka Pikiran

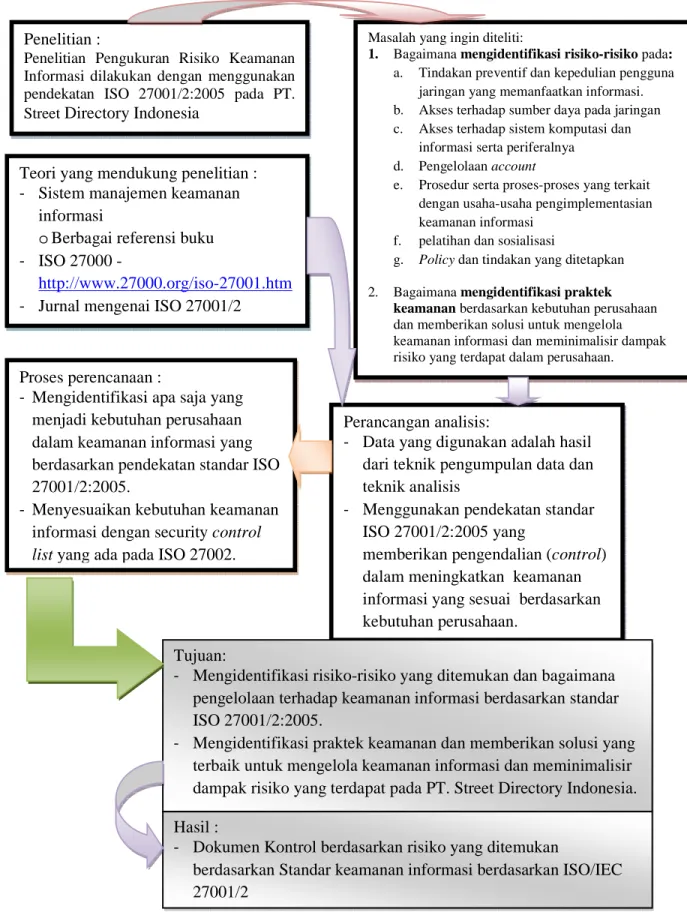

Gambar 1.1 Kerangka Pikiran Penelitian :

Penelitian Pengukuran Risiko Keamanan Informasi dilakukan dengan menggunakan pendekatan ISO 27001/2:2005 pada PT. Street Directory Indonesia

Masalah yang ingin diteliti:

1. Bagaimana mengidentifikasi risiko-risiko pada: a. Tindakan preventif dan kepedulian pengguna

jaringan yang memanfaatkan informasi. b. Akses terhadap sumber daya pada jaringan c. Akses terhadap sistem komputasi dan

informasi serta periferalnya d. Pengelolaan account

e. Prosedur serta proses-proses yang terkait dengan usaha-usaha pengimplementasian keamanan informasi

f. pelatihan dan sosialisasi

g. Policy dan tindakan yang ditetapkan 2. Bagaimana mengidentifikasi praktek

keamanan berdasarkan kebutuhan perusahaan dan memberikan solusi untuk mengelola keamanan informasi dan meminimalisir dampak risiko yang terdapat dalam perusahaan.

Perancangan analisis:

- Data yang digunakan adalah hasil dari teknik pengumpulan data dan teknik analisis

- Menggunakan pendekatan standar ISO 27001/2:2005 yang

memberikan pengendalian (control) dalam meningkatkan keamanan informasi yang sesuai berdasarkan kebutuhan perusahaan.

Teori yang mendukung penelitian : - Sistem manajemen keamanan

informasi

oBerbagai referensi buku - ISO 27000 -

http://www.27000.org/iso-27001.htm - Jurnal mengenai ISO 27001/2

Proses perencanaan :

- Mengidentifikasi apa saja yang menjadi kebutuhan perusahaan dalam keamanan informasi yang berdasarkan pendekatan standar ISO 27001/2:2005.

- Menyesuaikan kebutuhan keamanan informasi dengan security control list yang ada pada ISO 27002.

Tujuan:

- Mengidentifikasi risiko-risiko yang ditemukan dan bagaimana pengelolaan terhadap keamanan informasi berdasarkan standar ISO 27001/2:2005.

- Mengidentifikasi praktek keamanan dan memberikan solusi yang terbaik untuk mengelola keamanan informasi dan meminimalisir dampak risiko yang terdapat pada PT. Street Directory Indonesia.

-Hasil :

- Dokumen Kontrol berdasarkan risiko yang ditemukan

berdasarkan Standar keamanan informasi berdasarkan ISO/IEC 27001/2