KLASIFIKASI GELOMBANG OTAK UNTUK KEAMANAN

MENGGUNAKAN METODE VOTING FEATURES INTERVAL 5

DAN DUA-TAHAP OTENTIKASI BIOMETRIK

Nur Rakhmad Setiawan1), Noor Akhmad Setiawan2), Hanung Adi Nugroho3)

1), 2),3) Jurusan Teknik Elektro dan Teknologi Informasi

Fakultas Teknik Universitas Gadjah Mada Jl. Grafika No.2, Kampus UGM, Yogyakarta 55281

Email : rakhmad_s2te12@mail.ugm.ac.id1), nooras @ te.ugm.ac.id2), hanung @ te.ugm .ac.id3)

Abstrak

EEG merupakan suatu alat yang digunakan untuk melihat aktivitas kelistrikan pada otak manusia. Bentuk keluaran yang diterima EEG dikenal dengan gelombang otak. Pada perkembangannya gelombang otak tidak hanya dapat digunakan untuk hal medis saja namun dapat digunakan untuk hal lain seperti pendidikan, hiburan dan keamanan.

Berbagai macam studi dan penelitian telah dilakukan untuk pengenalan pola gelombang otak yang ditujukan untuk keamanan atau otentikasi individu. Kekurangan yang didapatkan pada pengenalan pola sinyal EEG untuk otentikasi adalah masih perlu banyak penelitian mengenai pengenalan karakter pengganti password dan implementasi otentikasi pada aplikasi keamanan.

Pada penelitian ini diusulkan suatu metode klasifikasi algoritme Voting Feature Interval 5 (VFI5) dan Otentikasi Dua-Tahap Biometrik dengan terlebih dahulu melalui proses ekstraksi ciri menggunakan metode Transformasi Wavelet. Menurut penemunya metode VFI5 mempunyai kemampuan komputasi lebih cepat daripada metode Bayes dan akurasinya lebih baik daripada metode K-Nearest Neighbor.

Kata kunci : EEG, biometrik, otentikasi, keamanan, klasifikasi, VFI 5.

1. Pendahuluan

Otentikasi telah menjadi bagian penting dari kehidupan kita sehari-hari melalui sistem seperti password, kode pin, card reader, scanner sidik jari, dan retina. Semua dirancang dengan satu tujuan , untuk mengkonfirmasi identitas seseorang.

Otentikasi mempunyai beberapa perbedaan dalam implementasinya, tetapi tujuan utama adalah untuk

melindungi sesuatu yang berharga di mana akses terbatas hanya satu atau lebih individu atau kelompok. Konsep otentikasi secara umum seperti ditunjukkan pada gambar 1 berikut.

Gambar 1.Konsep umum dalam otentikasi

Kemajuan dalam teknologi bio-sensor EEG ( elektro-encephalography) telah membuka peluang penelitian gelombang otak dan pengembangan aplikasi pada tingkat belum pernah terjadi sebelumnya dalam beberapa tahun terakhir. Secara tradisional, pengambilan data pada EEG telah dilakukan dalam hal medis menggunakan invasive probes bawah tengkorak atau gel elektroda tersusun diatas kulit kepala[1], [2]. Sekarang, data yang sama dapat dikumpulkan dengan menggunakan sensor non-invasive yang dipasangkan ke headset audio dan perangkat elektronik lainnya[3] seperti yang ditunjukkan pada gambar 2 berikut.

Gambar 2.Headset EEG model non-invasive probe: Neurosky MindSet

neuroscience[4] dan pengobatan klinis penyakit [5]– [7], teknologi EEG sekarang sedang digunakan untuk pendidikan[8], pelatihan[9], hiburan[10], [11], aplikasi komputer[12] dan lain-lain [13]–[17].

Individuan sinyal gelombang otak untuk otentikasi menjadi salah satu peluang yang sangat bagus. Thorpe et al. memotivasi dan telah memulai desain dari sebuah “pass-thought system”[18]. Dengan pemikiran pass-thought lebih aman daripada harus mengetik password. Metode otentikasi keamanan tersebut menjanjikan banyak keuntungan termasuk ketahanan terhadap serangan dari hacker[19].

2. Pembahasan

Beberapa peneliti secara terpisah telah menemukan kemungkinan dari individuan sinyal EEG untuk meng-klasifikasikan dan/atau meng-otentikasi individu. Dengan fokus pada akurasi menerapkan berbagai pola pengenalan baik secara statistik, signal processing, dan machine learning techniques pada berbagai macam sinyal EEG[25]–[29]. Berikut beberapa diantaranya antara lain :

a. Klasifikasi dengan metode Levenberg -Marquardt, Backporpagation dan Logistic Regression.

A. Subasi, et. al melakukan penelitian pada tahun 2005 dalam hal mekanisme menyebabkan gangguan epilepsi. Pada dasarnya Multi Layer Perceptron Neural Network (MLPNN) menggunakan metode

Levenberg-Marquardt (L-M) atau Backpropagation

(BP) memerlukan keputusan akan jumlah dari lapisan tersembunyi, jumlah iterasi pelatihan, pilihan fungsi aktivasi, learning-rate dan momentum sebagai parameter untuk mencapai solusi kekonvergenan. Dibandingkan dengan Logistic Regression (LR), MLPNN lebih mudah untuk diaplikasikan, dilihat dari kompleksitas kombinasi fungsi regresi yang harus digunakan untuk mendapatkan hasil klasifikasi yang optimal, tanpa basis pengetahuan. Tingkat akurasi hasil klasifikasi menggunakan metode MLPNN tersebut mencapai angka 92,5% dibanding dengan LR yang hanya mencapai 90%[30],[31].

Penelitian lain dilakukan oleh M.K. Kiymik et al.

meneliti tentang pengenalan pola pada tingkat kewaspadaan / kesadaran. Sinyal EEG didekomposisi menjadi sub-sinyal menggunakan

discrete wavelete transform (DWT). Hasil statistik dari DWT dijadikan input ke metode Backpropagation menjadi tiga jenis output wavelet yakni : alert, drowsy dan sleep. Tingkat akurasi dari metode tersebut mencapai 96% [32].

Perbaikan akurasi hasil klasifikasi dilakukan dalam penelitian yang dilakukan oleh Orhan,Umut et. al. pada tahun 2011. Metode yang digunakan untuk

mendekomposisikan sinyal EEG mirip sama dengan metode pengenalan pola menggunakan MLPNN, perbedaannya adalah sebelum diklasifikasikan menggunakan MLPNN sinyal input dari DWT dikelompokkan dahulu menggunakan metode K-Means, kemudian hasil pengelompokan menggunakan K-Means digunakan sebagai input untuk model klasifikasi MLPNN, metode ini menghasilkan akurasi pengenalan pola yang lebih akurat daripada metode Logistic Regression (LR) [33].

b. Ekstraksi ciri dengan Fast Fourier Transform (FFT) dan klasifikasi dengan Decission Tree (DT)

Jika pada metode lain ekstraksi ciri pada sinyal EEG dilakukan menggunakan metode Discrete Wavelet Transform (DWT), maka penelitian yang dilakukan oleh Polat, K. menggunakan metode FFT, sedangkan untuk mengenali pola sinyal EEG menggunakan metode klasifikasi DT. Ekstraksi ciri dengan metode FFT membuat proses komputasi pengenalan pola lebih cepat daripada menggunakan metode DWT dengan akurasi mencapai 98,7% [34].

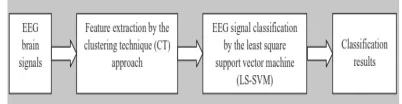

c. Clustering-Technique Least Square Support Vector Machine (CT-LS-SVM)

Suatu pendekatan baru dilakukan oleh Siuly pada tahun 2011 dalam klasifikasi sinyal EEG. Pengambilan keputusan dilakukan dua tahap. Pada tahap pertama, teknik pengelompokan ( CT ) telah digunakan untuk mengekstraksi fitur statistik dari data sinyal EEG . Pada tahap kedua , LS - SVM diterapkan untuk mengklasifikasikan sinyal EEG. Percobaan dari peneliti membuktikan bahwa metode ini efektif untuk mengenali dua buah pola sekaligus dengan prosentase akurasi mencapai 94,6 % [35]. Blok diagram proses CT-LS-SVM ditunjukkan pada gambar 3 berikut.

Gambar 3.Blok diagram metode CT-LS-SVM [35].

d. Otentikasi Individu menggunakan gelombang otak dari sinyal EEG

Jika pada penelitian-penelitian tersebut diatas berbasis pada penelitian di bidang medis dan

neuroscience, maka penelitian tentang otentikasi individu menggunakan gelombang otak yang berasal dari Low-Cost EEG atau Headset MindSet EEG belum banyak dilakukan.

Otentikasi individu dengan EEG pertama kali diusulkan oleh Marcel [28] pada tahun 2007 menggunakan Power Spectral Density (PSD) sebagai fiturnya dan menggunakan campuran metode

Model (MAP) pada bentuk gelombang sinyal EEG pada tes otentikasi suara dan bentuk wajah. Hasil penelitian mengunkapkan bahwa sinyal EEG efektif untuk digunakan dalam otentikasi individu , namun penurunan kinerja terjadi dengan banyaknya ketidaksesuaian pola untuk data yang direkam pada hari kedua dan seterusnya. Sehingga model GMM/MAP hanya cocok digunakan untuk pengujian 1 hari.

Penelitian tentang identifikasi orang berdasarkan informasi spektral yang diambil dari sinyal EEG, dilakukan oleh M. Poulos, et al, .klasifikasi menggunakan Neural Network metode Learning Vector Quantizer (LVQ) dilakukan pada sinyal EEG dari orang dalam keadaan sehat, sedangkan ekstraksi ciri dari sinyal EEG menggunakan metode Fast Fourier Transform (FFT). Hasil akurasi yang mencapai 80%-100% menunjukkan bukti bahwa sinyal EEG membawa informasi genetik dan dapat digunakan untuk keperluan identifikasi orang [36].

Sebuah penelitian tentang metode dua-tahap otentikasi biometrik diusulkan oleh R. Palaniappan [20]. Metodologi yang digunakan dalam penelitian tersebut ekstraksi fitur mencakup langkah-langkah linier dan nonlinier untuk memberikan peningkatan akurasi. Hasilnya menunjukkan bahwa kombinasi otentikasi dua-tahap sinyal EEG memiliki potensi yang baik sebagai biometrik karena sangat tahan terhadap serangan keamanan. Principal Component Analysis ( PCA ) digunakan untuk mengurangi dimensi dari fitur agar proses komputasi tidak berat[37].

Penelitian yang akan dikembangkan pada penelitian ini adalah optimalisasi klasifikasi objek yang direkam dalam EEG untuk keperluan otentikasi keamanan. Peneliti mencoba menggunakan metode VFI5 yang dalam penelitian Demiroz dan Guvenir, menghasilkan akurasi klasifikasi yang lebih baik daripada metode K-NN dan Naive Bayes. Penelitian sebelumnya juga belum menyatukan identifikasi individu dan otentikasi password. Sehingga diharapkan tingkat keamanan menggunakan metode gelombang otak lebih kuat karena individu akan diverifikasi terlebih dahulu sebelum masuk ke tahap otentikasi password atau kunci itu sendiri.

Ide dan Tantangan Pengembangan

Untuk meningkatkan kualitas akurasi klasifikasi gelombang otak dan tingkat keamanan otentikasi individu, beberapa ide dan langkah pengembangan yang akan dilakukan antara lain:

a. Koleksi Data Gelombang Otak dari EEG

Sebelum melakukan koleksi data, sebelumnya ditentukan terlebih dahulu subjek penelitian, yakni: a) Orang/personal/individu dalam keadaan sehat,

berumur antara 18-40 tahun atau dalam kategori dewasa. Gender atau jenis kelamin dipilih secara acak laki-laki atau perempuan, jumlah subjek yang diteliti ditentukan sejumlah 10-20 orang. b) Ruangan tempat melakukan penelitian haruslah

bebas gangguan, baik itu suara maupun gambar yang mencolok.

c) Penelitian dilakukan pada dua spektral gelombang yakni alpha (8 – 12 Hz). Gelombang ini dihasilkan ketika seseorang sedang melakukan relaksasi atau berupa peralihan antara keadaan sadar dan tidak sadar. Gelombang yang kedua adalah beta (13 – 19 Hz). Gelombang ini dihasilkan ketika seseorang sedang berada dalam kondisi berpikir atau sedang melakukan aktivitas sehari - hari.

d) Tugas yang dimaksud adalah kegiatan yang dilakukan subjek, pada saat gelombang otaknya direkam oleh EEG. Tugas-tugas tersebut antara lain:

1) Bernafas, subjek menutup mata dan fokus ke pernapasan selama 10 detik.

2) Olahraga, subjek membayangkan dalam pikiran, suatu pergerakan olahraga yang sedang dipilih, selama 10 detik.

3) Suara, subjek membayangkan selama 10 detik lagu atau suara dengan lirik, seolah-olah bernyanyi, tanpa sedikitpun mengeluarkan suara. 4) Wajah atau rupa, subjek membayangkan selam 10 detik wajah atau muka seseorang secara detail, tanpa mengeluarkan suara.

5) Pass-thoughts, subjek membayangkan suatu kata atau kalimat dan dapat pula berupa angka selama 10 detik.

6) Perhitungan matematika, subjek diberikan soal perhitungan perkalian dua bilangan yang sederhana, dan menyelesaikan soal tersebut tanpa pergerakan tubuh dan bersuara. Misal: 26 x 14. waktu yang diberikan sama yakni 10 detik.

Tugas-tugas tersebut diulangi sebanyak 3-5 kali pada setiap subjek. Kegiatan selama perekaman tugas dicatat dan jika terjadi kesalahan, maka kesalahan tersebut juga dicatat. Jika semua kegiatan tugas terlaksana dengan baik maka peneliti akan mendapatkan data sebanyak 20 orang x 6 tugas x 5 perulangan x 2 spektral gelombang = 1200 data.

b. Ekstraksi Ciri : Transformasi Wavelet

Transformasi wavelet bekerja dengan mengambil rata-rata dari nilai masukan dan mempertahankan informasi yang diperlukan untuk mengembalikan ke nilai semula. Secara umum, jika a dan b adalah dua bilangan, dapat dihitung rata-rata s dan selisih d melalui persamaan[22]:

s = (a + b) / 2 , d = a – s ,

selanjutnya, nilai a dan b dapat diperoleh kembali melalui:

a = s + d , b = s – d .

c. Klasifikasi menggunakan Algoritme Klasifikasi VFI5 (Voting Features Interval 5)

VFI5 merupakan algoritme klasifikasi yang memberikan deskripsi melalui sekumpulan interval fitur. Klasifikasi dari sebuah instance baru didasarkan pada vote di antara klasifikasi yang dibuat oleh nilai dari tiap fitur secara terpisah. VFI5 merupakan algoritme supervised learning yang bersifat non-incremental, sehingga, seluruh contoh dalam data training diproses sekali dalam satu waktu. Tiap-tiap contoh training direpresentasikan sebagai nilai- nilai fitur vektor nominal (diskret) atau linear (kontinu), disertai dengan label yang menunjukkan kelas contoh.

Dari data training, algoritme VFI5 membentuk interval untuk tiap fitur. Suatu interval bisa berupa interval titik atau selang (range). Interval selang didefinisikan sebagai sekumpulan nilai yang berurutan dari fitur yang diberikan, sedangkan interval titik didefinisikan sebagai fitur bernilai tunggal. Untuk interval titik, hanya sebuah nilai yang digunakan untuk mendefinisikan sebuah interval.

Untuk tiap interval, diambil sebuah nilai tunggal yang merupakan vote dari tiap-tiap kelas dalam interval tersebut. Oleh karena itu, sebuah interval dapat merepresentasikan beberapa kelas dengan menyimpan vote dari tiap-tiap kelas[21].

VFI5 merupakan versi terakhir yang dikembangkan dari algoritme VFI1. Pada tahap pelatihan dalam algoritme VFI1, jika fitur bersifat linear (kontinu), maka hanya dibentuk range interval. Dalam perhitungan count instance sebagai vote dari data latih, jika nilai fitur terletak tepat di dalam satu interval i, maka nilai count interval i ditambah 1, namun jika nilai fitur terletak pada batas bawah interval, nilai count untuk interval ke-i dan ke-(i-1) ditambah 0.5.

Proses klasifikasi pada algoritme VFI1 dilakukan dengan melihat letak nilai fitur dari instance

pengujian ef dalam interval pelatihan. Jika i

merupakan point interval dan nilai ef sama dengan

nilai pada point interval, maka fitur f memberikan

vote untuk tiap kelas c sebesar nilai vote kelas pada interval pelatihan. Namun jika i merupakan range interval dan nilai ef sama dengan nilai batas bawah dari interval tersebut, maka vote yang diberikan oleh fitur f adalah rata-rata vote pelatihan dari interval ke-i dan ke-(i-1).

Versi selanjutnya dari algoritme VFI1 adalah VFI2. Pada tahap pelatihan dalam algoritme VFI2, nilai end points digeser ke jarak tengah antara kedua

end points pada algoritme VFI1. Artinya, jika pada algoritme VFI1 nilai end points-nya adalah 2, 4, 5 dan 8, maka pada algoritme VFI2 nilai end points -nya adalah 3, 4.5 dan 6.5. Adapun tahapan klasifikasi pada algoritme VFI2 sama dengan tahapan klasifikasi pada algoritme VFI1.

Algoritme VFI3 tidak berkaitan dengan algoritme VFI2 dan dikembangkan dari algoritme VFI1. Ada penambahan beberapa kondisi untuk pembentukan interval dan klasifikasi. Kondisi ini mempertimbang- kan apakah nilai instance terletak pada titik tertinggi, titik terendah, atau titik lain pada

end points.

Algoritme VFI4 dikembangkan dari algoritme VFI3. Pada algoritme VFI4, jika fitur merupakan fitur linear dan ada kelas yang memiliki nilai titik tertinggi sama dengan nilai titik terendah, maka selain dibentuk range interval, juga dibentuk point interval pada fitur nominal. Hal ini dilakukan untuk menghindari kesalahan pemberian vote pada kelas yang memiliki nilai titik tertinggi sama dengan nilai terendah. Pada tahap klasifikasi, jika nilai fitur pada

instance pengujian terletak pada point interval, maka nilai vote yang diambil hanya dari nilai

vote pada point interval hasil pelatihan.

Versi selanjutnya dari algoritme VFI4 adalah VFI5. Pada algoritme VFI5, dilakukan generalisasi pembentukan point interval pada fitur linear, tanpa memperhatikan apakah ada kelas dalam suatu fitur yang memiliki nilai titik tertinggi sama dengan nilai titik terendah. Kelebihan algoritme VFI5 adalah prediksi yang akurat, pelatihan dan waktu yang dibutuhkan untuk melakukan klasifikasi cukup singkat, bersifat robust terhadap training dengan data yang memiliki noise dan nilai fitur yang hilang, dapat menggunakan bobot fitur, serta dapat memberikan model yang mudah dipahami manusia[21].

a. Pelatihan

akhir dari dimensi fitur nominal (diskret) f, merupakan nilai-nilai yang berbeda satu sama lain, untuk beberapa instance pelatihan dari kelas c yang sedang diamati. Titik akhir dari fitur f kemudian disimpan dalam array EndPoints[f].

Batas bawah pada interval selang adalah -∞, sedangkan batas atas interval selang adalah +∞. List dari titik akhir pada tiap dimensi fitur linear diurutkan. Jika fitur tersebut merupakan fitur linear, terdapat dua jenis interval, interval titik dan interval selang. Jika fitur tersebut merupakan fitur nominal, hanya ada satu jenis interval, yaitu interval titik.

Selanjutnya, banyak instance pelatihan setiap kelas c

dengan fitur f untuk setiap interval i dihitung dan direpresentasikan sebagai interval_class_count

[f,i,c]. Pada setiap instance pelatihan, dicari interval

i, yang merupakan interval nilai fitur f dari instance

pelatihan e (ef) tersebut berada. Apabila interval

i adalah interval titik dan ef sama dengan batas bawah interval tersebut (yang sama dengan batas atas untuk interval titik), jumlah kelas instance

tersebut (ef) pada interval i ditambah 1. Apabila interval i merupakan interval selang dan ef berada pada interval tersebut maka jumlah kelas instance ef

pada interval i ditambah 1. Proses inilah yang menjadi vote pelatihan untuk kelas c pada interval i. Agar tidak mengalami efek perbedaan distribusi setiap

kelas, vote kelas c untuk fitur f pada interval i harus dinormalisasi dengan membagi vote tersebut dengan hasil penjumlahan tiap-tiap instance kelas c

yang direpresentasikan dengan class_count [c]. Hasil normalisasi ini dinotasikan sebagai

interval_class _vote [f,i,c]. Selanjutnya, nilai- nilai

interval_class_ vote [f,i,c] dinormalisasi sehingga hasil penjumlahan vote beberapa kelas di setiap fitur sama dengan 1. Tujuan normalisasi ini adalah agar setiap fitur mempunyai kekuatan voting yang sepadan pada proses klasifikasi dan tidak dipengaruhi oleh ukuran fitur tersebut.

b. Klasifikasi

Tahap klasifikasi dimulai dengan inisialisasi vote

dengan nilai nol pada tiap-tiap kelas. Pada tiap-tiap fitur f, dicari interval i yang sesuai dengan nilai ef, dimana ef merupakan nilai fitur f dari instance

pengujian e. Jika ef hilang atau tidak diketahui, fitur tersebut tidak diikutsertakan dalam voting dengan memberikan vote nol pada setiap kelas yang hilang. Tiap-tiap fitur f mengumpulkan vote-nya dalam sebuah vektor 〈feature_vote[f,C1], ..., feature_vote

[f,Cj] ,..,feature_vote [f,Ck]〉, dimana feature_vote

[f,Cj] adalah vote fitur f untuk kelas Cj dan k

adalah banyak kelas. Sebanyak d vektor feature vote

dijumlahkan sesuai dengan fitur dan kelasnya masing-masing untuk memperoleh total vektor vote 〈vote[C1], ..., vote[Ck]〉. Kelas dari instance

pengujian e adalah kelas yang memiliki jumlah vote

terbesar.

Data dibagi ke dalam dua bagian, yaitu data latih dan data uji. Data latih digunakan untuk memberikan

supervised learning pada algoritme VFI5, sedangkan data uji digunakan untuk menguji ketepatan hasil klasifikasi yang dilakukan oleh algoritme VFI5. Perbandingan antara data latih dan data uji yang digunakan dalam percobaan ini adalah 3:2.

d. Otentikasi Metode Dua-tahap Biometrik (FAE & FRE).

Pada tahap ini dihitung nilai FRE sebagai prosentase rata-rata proses tes kecocokan pola yang ditolak, menggunakan semua pola yang ada di data pengujian. Untuk menghitung FAE, peneliti harus fokus pada banyak subjek dalam satu waktu.

Memang hanya akan ada satu subjek yang asli, namun tidak memungkinkan adanya penipuan otentikasi, akan lebih banyak terdapat kemungkinan kesalahan dalam penerimaan (false acceptance error/FAE) daripada kesalahan penolakan (false rejection error/FRE).

Melihat jenis data pada penelitian ini, maka akan diambil secara acak, pasangan gelombang yang seharusnya tidak sama. Nilai FAE diambil dari prosentase rata-rata kesalahan penerimaan.

3. Kesimpulan

Sistem otentikasi atau pengenalan individu dapat ditingkatkan kualitas kemanannya dengan menggunakan sinyal gelombang otak dari non-invasive low cost EEG. Proses yang dilakukan harus mempertimbangkan metode pengambilan data dan ekstraksi ciri yang cepat dan dapat menunjukkan identitas individu.

Proses selanjutnya adalah klasifikasi mengunakan metode VFI5dan validasi otentikasi menggunakan dua tahap otentikasi biometrik (FAE dan FRE). Diharapkan penelitian selanjutnya dapat mengimplementasikan ide dan pengembangan pada aplikasi nyata.

Daftar Pustaka

[1] “Brainwave EEG Signal” NeuroSky, Inc., 2009.

[2] N. Kannathal, U. R. Acharya, C. M. Lim, and P. K. Sadasivan, “Characterization of EEG—A comparative study,” Comput. Methods Programs Biomed., vol. 80, no. 1, pp. 17–23, Oct. 2005.

[3] L. Gerdes and L. Sung, “Brainwave Optimization (High-resolution, Relational, Resonance-based

Electroencephalic Mirroring): A Non-invasive Technology for Neuro-oscillatory Calibration.”Brain State Technologies , 2010.

[4] F. Wendling, K. Ansari-Asl, F. Bartolomei, and L. Senhadji, “From EEG signals to brain connectivity: A model-based evaluation of interdependence measures,” J. Neurosci. Methods, vol. 183, no. 1, pp. 9–18, Sep. 2009.

“Electroencephalogram signals processing for topographic brain mapping and epilepsies classification,” Comput. Biol. Med., vol. 40, no. 9, pp. 733–739, Sep. 2010.

[6] L. M. Patnaik and O. K. Manyam, “Epileptic EEG detection using neural networks and post-classification,” Comput. Methods Programs Biomed., vol. 91, no. 2, pp. 100–109, Aug. 2008.

[7] M. Genisa, Y. Zulhamidah, and E. Syam, “Karakterisasi dan Digitalisasi Frekuensi Signal EEG Penderita Epilepsi,”

Maj. Kesehat. Pharmamedika, vol. 2, no. 1, 2012. [8] K. suk Jung and Y. suk Choi, “Brain Wave and User Profile

based Learning Content Type Recom-mendation in Interactive e-Learning Environment.”

[9] J. Mostow, K. Chang, and J. Nelson, “Toward exploiting EEG input in a reading tutor,” in Artificial Intelligence in Education, 2011, pp. 230–237.

[10] Y. Yasui, “A Brainwave Signal Measurement and Data Processing Technique for Daily Life Applications,” 2009. [11] E. C. Djamal and H. A. Tjokronegoro, “Identifikasi dan

Klasifikasi Sinyal EEG terhadap Rangsangan Suara dengan Ekstraksi Wavelet dan Spektral Daya,” ITB J. Sci. 37 1 69-92, 2005.

[12] K. Mohanchandra, L. GM, P. Kambli, and V. Krishnamurthy, “Using Brain Waves as New Biometric Feature for Authenticating a Computer User in Real-Time,”

Int. J. Biom. Bioinforma. IJBB, vol. 7, no. 1, p. 49, 2013. hypnosis,” Psychosom. Med., vol. 10, no. 6, pp. 317–326, 1948.

[15] A. H. Gani, F. P. U. I. N. Syarif, and H. Jakarta, “Efek Hypnotherapy dari Ibadah.” , 2007.

[16] K. Crowley, A. Sliney, I. Pitt, and D. Murphy, “Evaluating a Brain-Computer Interface to Categorise Human Emotional Response,” 2010, pp. 276–278.

[17] W. Xu, F. Gong, L. He, and M. Sarrafzadeh, Wearable Assistive System Design for Fall Prevention. 2011. [18] J. Thorpe, P. C. Oorschot, and A. Somayaji, “Pass-thoughts:

Authenticating With Our Minds,” Apr. 2005.

[19] J. Chuang, C. W. Hamilton Nguyen, and B. Johnson, “I think, therefore i am: Usability and security of authentication using brainwaves,” in Proceedings of the Workshop on Usable Security, USEC, 2013, vol. 13. [20] R. Palaniappan, “TWO-STAGE BIOMETRIC

AUTHENTICATION METHOD USING THOUGHT ACTIVITY BRAIN WAVES,” vol. 18, no. 1, pp. 59–66, 2008.

[21] H. A. Guvenir, G. Demiroz, and N. Ilter, “Learning differential diagnosis of erythemato-squamous diseases using voting feature intervals,” Artif. Intell. Med., vol. 13, pp. 147–165, 1998.

[22] Gonzalez. R., Woods. R.E. , Digital Image Processing 2nd Edition., Prentice Hall ., 2002

[23] J. Han and M. Kamber, Data mining concepts and

[25] C. Ashby, A. Bhatia, F. Tenore, and J. Vogelstein, “Low-cost electroencephalogram (EEG) based authentication,” in

Neural Engineering (NER), 2011 5th International IEEE/EMBS Conference on, 2011, pp. 442–445.

[26] C. R. Hema, M. P. Paulraj, and H. Kaur, “Brain signatures: A modality for biometric authentication,” in International Conference on Electronic Design, 2008. ICED 2008, 2008, pp. 1–4.

[27] J. Klonovs, C. K. Petersen, H. Olesen, and A. Hammershøj, “Development of a Mobile EEG-based Biometric Authentication System,” in WWRF Meeting.

[28] S. Marcel and J. R. Millan, “Person Authentication Using Brainwaves (EEG) and Maximum A Posteriori Model Adaptation,” IEEE Trans. Pattern Anal. Mach. Intell., vol. 29, no. 4, pp. 743–752, Apr. 2007.

[29] C. He, “Person authentication using EEG brainwave signals,” 2009.

[30] A. Alkan, E. Koklukaya, and A. Subasi, “Automatic seizure detection in EEG using logistic regression and artificial neural network,” J. Neurosci. Methods, vol. 148, no. 2, pp. 167–176, Oct. 2005.

[31] A. Subasi and E. Erçelebi, “Classification of EEG signals using neural network and logistic regression,” Comput. Methods Programs Biomed., vol. 78, no. 2, pp. 87–99, May 2005.

[32] M. K. Kiymik, M. Akin, and A. Subasi, “Automatic recognition of alertness level by using wavelet transform and artificial neural network,” J. Neurosci. Methods, vol. 139, no. 2, pp. 231–240, Oct. 2004.

[33] U. Orhan, M. Hekim, and M. Ozer, “EEG signals classification using the K-means clustering and a multilayer perceptron neural network model,” Expert Syst. Appl., vol. 38, no. 10, pp. 13475–13481, Sep. 2011.

[34] K. Polat and S. Güneş, “Classification of epileptiform EEG using a hybrid system based on decision tree classifier and fast Fourier transform,” Appl. Math. Comput., vol. 187, no. 2, pp. 1017–1026, Apr. 2007.

[35] Siuly, Y. Li, and P. (Paul) Wen, “Clustering technique-based least square support vector machine for EEG signal classification,” Comput. Methods Programs Biomed., vol. 104, no. 3, pp. 358–372, Dec. 2011.

[36] M. Poulos, M. RANGOUSSI, N. ALEXANDRIS, and A. EVANGELOU, “On the use of EEG features towards person identification via neural networks,” 2001.

[37] “Principal Component Analysis.”,

http://www.fon.hum.uva.nl/praat/manual/Principal_compon ent_analysis.html., accesed December 30, 2013.

[38] J. F. D. Saa and M. S. Gutierrez, EEG Signal Classification Using Power Spectral Features and linear Discriminant Yogyakarta, lulus tahun 2012. Memperoleh gelar non akademik bidang keamanan sistem informasi dari EC-Council (ECIH), pada tahun 2013. Saat ini sedang menempuh pendidikan Program Pasca Sarjana Magister Teknologi Informasi Universitas Gajah Mada Yogyakarta.