xi

DAFTAR ISI

HALAMAN JUDUL ... i

LEMBAR PENGESAHAN DOSEN PEMBIMBING... ii

LEMBAR PERNYATAAN KEASLIAN ... iii

LEMBAR PENGESAHAN DOSEN PENGUJI ... iv

HALAMAN MOTTO ... v

KATA PENGANTAR ... vi

SARI ... viii

TAKARIR ... ix

DAFTAR ISI ... xi

DAFTAR TABEL ... xiv

DAFTAR GAMBAR ... xv BAB I PENDAHULUAN 1.1Latar Belakang ... 1 1.2Rumusan Masalah ... 2 1.3Batasan Masalah ... 3 1.4Tujuan Penelitian ... 3 1.5Manfaat Penelitian ... 4 1.6Metodologi Penelitian ... 4 1.7Review Penelitian ... 5 1.8Sistematika Penulisan ... 6

BAB II LANDASAN TEORI 2.1 Sistem Keamanan Komputer... 8

2.1.1 Pengertian Sistem Keamanan Komputer ... 8

2.1.2 Pentingnya Sistem Keamanan Komputer... 11

2.2 Strategi Keamanan Komputer ... 13

2.2.1 Security Policy (Kebijakan Keamanan) ... 13

2.2.2 Security Implementation (Implementasi Keamanan) ... 14

2.2.3 Assurance dan Evaluation... 15

2.3.1 Prinsip Akses Kontrol ... 16

2.3.2 Kebijakan Akses Kontrol (Access Control Policy) ... 18

2.3.3 Persyaratan Akses Kontrol ... 19

2.3.4 Subjek, Objek, dan Hak Akses ... 20

2.4 Model Bell-LaPadula ... 21

2.4.1 Deskripsi Umum Bell-LaPadula ... 21

2.4.2 Formalizing Model Bell-LaPadula ... 23

2.4.3 Asumsi dalam Model Bell-LaPadula ... 25

2.4.4 Keterbatasan dari Model Bell-LaPadula ... 28

BAB III METODOLOGI 3.1Metode Analisis ... 29

3.2Analisis Model Bell-LaPadula ... 30

3.2.1 Analisis Klasifikasi Level Keamanan ... 30

3.2.2 Sifat – Sifat Model Bell-LaPadula ... 31

3.2.3 Alur Kerja Model Bell-LaPadula ... 32

3.2.4 Perancangan Skenario ... 35

3.3Analisis Kebutuhan ... 41

3.3.1 Analisis Kebutuhan berdasarkan Model Bell-LaPadula ... 41

3.3.2 Analisis Kebutuhan Masukan ... 42

3.3.3 Analisis Kebutuhan Proses ... 42

3.3.4 Analisis Kebutuhan Keluaran ... 43

3.3.5 Analisis Kebutuhan Perangkat Lunak ... 43

3.4Perancangan ... 45

3.4.1 Data Flow Diagram ... 45

3.4.2 Use Case Diagram ... 48

3.4.3 Algoritma Pemrograman ... 50

3.5Skema Simulasi Sistem ... 66

3.6Analisis Statistik Penerapan Model Bell-LaPadula ... 65

3.6.1 Desain Penelitian ... 66

xiii

BAB IV HASIL DAN PEMBAHASAN

4.1Skenario Studi Kasus Perusahaan ... 69

4.1.1 Daftar Pengguna Sistem BLPsys pada Perusahaan “ACE” ... 73

4.1.2 Daftar Hak Akses dan Label Keamanan Pegawai... 74

4.2Implementasi ... 76

4.2.1 Kebutuhan untuk Implementasi Konsep pada Sistem ... 76

4.2.2 Penerapan Konsep Model Bell-LaPadula pada Database ... 77

4.2.3 Penerapan Konsep Model Bell-LaPadula pada Sistem ... 78

4.3Hasil Implementasi... 88

4.3.1 Antarmuka Halaman Administrator ... 88

4.3.2 Antarmuka Halaman User... 92

4.4Analisis ... 97

4.4.1 Tabulasi Data ... 97

4.4.2 Pengujian Hipotesis ... 102

4.5Pembahasan ... 104

4.5.1 Pembangunan Sistem ... 104

4.5.2 Penggunaan Sistem (Praktik) ... 106

4.5.3 Keamanan Sistem ... 108

4.5.4 Kelebihan dan Kekurangan ... 109

BAB V PENUTUP 5.1Kesimpulan ... 111

5.2Saran ... 113

DAFTAR PUSTAKA ... xviii

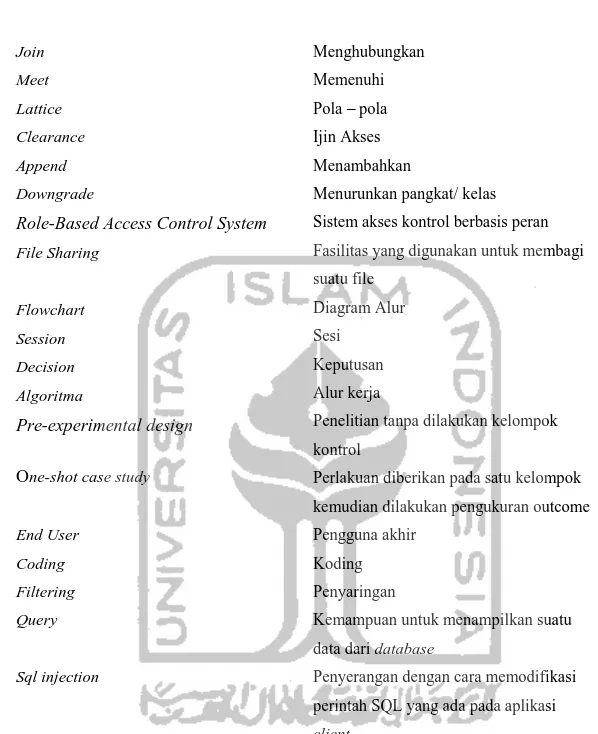

TAKARIR Security Policy Security Model Kebijakan Keamanan Model Keamanan Confidentiality Kerahasiaan

Database Basis Data

Privilege Hak Istimewa

Firmware Perangkat lunak atau seperangkat

indtruksi yang diprogram pada perangkat keras

Private Pribadi, Rahasia

Integrity Integritas

Availability Ketersediaan

Authentication Autentikasi

DoS Denial of Service (Serangan terhadap

komputer atau server didalam jaringan internet)

Web Deface Merubah halaman web

Public Umum

Guest Pengunjung, Tamu

Administrator Admin, Pengelola Sistem

Image Gambar, Citra

Front-end Hak akses tertinggi dalam suatu sistem

Resource Sumber Daya

Read Membaca

Write Menulis

Execute Eksekusi

Create Membuat

Security Level Level Keamanan, Tingkat Keamanan

Trusted Terpercaya Dominates Dominated Categories Mendominasi Didominasi Kategori

x Join Meet Lattice Clearance Append Downgrade

Role-Based Access Control System File Sharing Flowchart Session Decision Algoritma Pre-experimental design One-shot case study

End User Coding Filtering Query Sql injection Menghubungkan Memenuhi Pola – pola Ijin Akses Menambahkan

Menurunkan pangkat/ kelas

Sistem akses kontrol berbasis peran Fasilitas yang digunakan untuk membagi suatu file

Diagram Alur Sesi

Keputusan Alur kerja

Penelitian tanpa dilakukan kelompok kontrol

Perlakuan diberikan pada satu kelompok kemudian dilakukan pengukuran outcome Pengguna akhir

Koding Penyaringan

Kemampuan untuk menampilkan suatu data dari database

Penyerangan dengan cara memodifikasi perintah SQL yang ada pada aplikasi client

DAFTAR TABEL

Tabel 3.1 Tabel Klasifikasi Level Keamanan Bell-LaPadula ... 31

Tabel 3.2 Tabel Klasifikasi Kategori Departemen Perusahaan ... 36

Tabel 3.3 Tabel Klasifikasi Level Keamanan Subjek (User) ... 36

Tabel 4.1 Daftar Pegawai Pengguna BLPsys ... 73

Tabel 4.2 Daftar Hak Akses dan Label Keamanan Pegawai ... 74

Tabel 4.3 Tabel percobaan akses membaca dokumen pada Sistem ... 98

Tabel 4.4 Tabel percobaan akses menulis pesan pada Sistem ... 100

Tabel 4.5 Distribusi frekuensi keamanan kegiatan membaca dan menulis dalam sistem yang terpasang Model Bell-LaPadula ... 102

xv

DAFTAR GAMBAR

Gambar 2.1 Hubungan antara Akses Kontrol dan Fungsi Keamanan Lainnya ... 17

Gambar 2.2 Dasar Klasifikasi Sistem pada Confidentiality ... 22

Gambar 2.3 Hubungan “dominates” pada label keamanan lattice ... 24

Gambar 3.1 Pengguna masuk (login) ke Sistem ... 33

Gambar 3.2 Pengguna Melakukan Akses ke Objek ... 33

Gambar 3.3 Administrator melakukan akses ke Sistem... 34

Gambar 3.4 Rancangan Sederhana Skenario Perusahaan ... 35

Gambar 3.5 Perancangan Skenario Unggah Dokumen k Sistem ... 38

Gambar 3.6 Perancangan Skenario Akses Membaca Dokumen (no read up) ... 39

Gambar 3.7 Perancangan Skenario Aktivitas Menulis (Berkirim Pesan) ... 40

Gambar 3.8 Data Flow Diagram (DFD Level 0) ... 45

Gambar 3.9 Data Flow Diagram Administrator Level 1 ... 46

Gambar 3.10 Data Flow Diagram User Level 1 ... 47

Gambar 3.11 Use Case Diagram Administrator ... 49

Gambar 3.12 Use Case Diagram User ... 50

Gambar 3.13 Flowchart Sistem yang Digunakan oleh Pengguna ... 51

Gambar 3.14 Flowchart Sistem Ketika Pengguna Mengunggah Dokumen ... 52

Gambar 3.15 Flowchart Sistem Melakukan Proses Unggah Dokumen ... 54

Gambar 3.16 Flowchart Sistem Ketika Pengguna Melihat Dokuem ... 56

Gambar 3.17 Flowchart Sistem Ketika Pengguna Melakukan Tulis Pesan ... 59

Gambar 3.18 Flowchart Sistem Ketika Sistem Melakukan Proses Kirim Pesan (Bagian a.1) ... 61

Gambar 3.19 Flowchart Sistem Ketika Sistem Melakukan Proses Kirim Pesan (Bagian a.2) ... 63

Gambar 3.20 Skema Simulasi Sistem ... 66

Gambar 4.1 Struktur Perusahaan “ACE” ... 69

Gambar 4.2 Penerapan Konsep Model Bell-LaPadula pada Database (Bagian 1.a) ... 77 Gambar 4.3 Penerapan Konsep Model Bell-LaPadula pada Database (Bagian 1.b)

... 78

Gambar 4.4 Coding Unggah Dokumen (Bagian 1.a) ... 79

Gambar 4.5 Coding Unggah Dokumen (Bagian 1.b) ... 80

Gambar 4.6 Coding Proses Lihat Dokumen (Bagian 1.a) ... 81

Gambar 4.7 Coding Proses Lihat Dokumen (Bagian 1.b) ... 82

Gambar 4.8 Coding Proses Kirim Pesan pada Messaging ... 83

Gambar 4.9 Coding Sistem Memproses Pesan pada Messaging (Bagian 1.a)... 84

Gambar 4.10 Coding Sistem Memproses Pesan pada Messaging (Bagian 1.b) .. 85

Gambar 4.11 Halaman Tambah Pengguna Baru pada Antarmuka Administrator ... 88

Gambar 4.12 Halaman Daftar Pengguna pada Antarmuka Halaman Administrator ... 89

Gambar 4.13 Halaman Daftar Pesan pada Antarmuka Administrator ... 89

Gambar 4.14 Halaman Detail Pesan pada Antarmuka Administrator ... 90

Gambar 4.15 Halaman Daftar Dokumen pada Antarmuka Administrator ... 91

Gambar 4.16 Halaman Detail Dokumen pada Antarmuka Administrator ... 91

Gambar 4.17 Halaman Awal pada Antarmuka Pengguna ... 92

Gambar 4.18 Halaman Tambah Dokumen (File Sharing) pada Antarmuka Pengguna ... 92

Gambar 4.19 Halaman Daftar Dokumen yang Berhak diakses pada Antarmuka Pengguna (Bagian 1.a) ... 93

Gambar 4.20 Halaman Daftar Dokumen yang Berhak diakses pada Antarmuka Pengguna (Bagian 1.b) ... 94

Gambar 4.21 Halaman Tambah Pesan (Berkirim Pesan) pada Antarmuka Pengguna ... 94

Gambar 4.22 Halaman Daftar Pesan Terkirim (Berbeda Level Keamanan) pada Antarmuka Pengguna ... 95

Gambar 4.23 Halaman Daftar Pesan Terkirim (Berbeda Level Keamanan) pada Antarmuka Pengguna ... 95

Gambar 4.24 Halaman Daftar Pesan Terkirim pada Antarmuka Pengguna ... 96

xvii

Gambar 4.26 Data yang Diuji pada SPSS 16 ... 103

Gambar 4.27 NPar Tests Chi-Square ... 104

Gambar 4.28 Sistem dengan konsep Model Bell-LaPadula ... 105

Gambar 4.29 Sistem tidak dengan konsep Model Bell-LaPadula... 106