Pengembangan Model Keamanan Data Inventory Dengan

Kombinasi Algoritma Atbash,Vegenere Chiper,Dan Caesar

Chiper.

Development of Inventory Data Security Models With a Combination of Atbash, Vegenere Chiper, and Caesar Chiper Algorithms.

Ibdal Satya Sabana1, Lili Tanti 2

1Jurusan Teknik Informatika Universitas Potensi Utama 2,3Dosen Jurusan Teknik Informatika Universitas Potensi Utama

1,2,3Universitas Potensi Utama, K.L. Yos Sudarso KM 6,5 No. 3A Tj. Mulia - Medan Email : 1[email protected]

ABSTRAK

Kemajuan dan perkembangan yang ada saat ini tentunya memiliki suatu konsekuensi. Kemajuan yang sangat signifikan ini berdampak pada persaingan bisnis-bisnis perusahaan kecil ataupun perusahaan besar. Pengolahan data inventori pada setiap perusahaan dibutuhkan untuk memberikan kecepatan, keakuratan, serta keamanan untuk menjaga dan mengolah data ketersediaan serta pencatatan data barang yang masuk dan keluar dengan lebih spesifik. Namun, masih banyaknya masalah yang dihadapi perusahaan yaitu pendataan secara manual dengan menuliskan data tanpa bantuan sistem dalam melakukan pendataan inventori membuat lamanya proses pendataan dan kurang akuratnya data yang di inputkan karena dapat menghasilkan data ganda karena kurang teliti dalam penginputan data serta tidak adanya keamanan pada data yang telah diolah memudahkan pihak-pihak tertentu untuk melakukan pencurian data atau modifikasi terhadap data yang telah dibuat. Solusi untuk pemecahan masalah itu adalah dengan membuat sebuah sistem inventori yang memiliki perlindungan pada data inventori dan dapat meminimalkan waktu serta keakuratan dalam melakukan pendataan serta keberadaan sistem keamanan menjadi hal yang sangat penting untuk menjadi solusi dalam pemecahan masalah. Untuk itu pada sistem yang akan di bangun, proses keamanan yang digunakan ialah melakukan enkripsi pada data yang tersimpan dengan memanfaatkan sebuah teknik kriptografi. Ketika admin melakukan penginputan data inventori, maka seluruh data yang telah diinputkan oleh admin tersebut diubah menjadi sebuah kode yang tidak dapat dimengerti pihak lain dan proses deskripsi

Kata Kunci : Inventori, Kriptografi, Atbash, Vigenere Cipher,Caesar Cipher.

ABSTRACT

Progress and development at this time certainly has a consequence. This significant progress has had an impact on the competition of small or large companies. Inventory data processing in each company is needed to provide speed, accuracy, and security to maintain and process data availability and data recording of goods entering and leaving more specifically. However, there are still many problems faced by the company, which are data collection manually by writing data without the help of the system in making inventory data making the length of the data collection process and the inaccuracy of data input because it can produce multiple data due to inaccuracy in inputting data and the absence of data security that has been processed makes it easier for certain parties to carry out data theft or modification of the data that has been made. The solution to solving that problem is to create an inventory system that has protection on inventory data and can minimize the time and accuracy of data collection and the existence of a security system that is very important to be a solution in solving problems. For that on the system that will be built, the security process used is to encrypt the data stored by using a cryptographic technique. When the admin inputting inventory data, then all data that has been inputted by the admin is changed into a code that can not be understood by other parties and the description process

1. PENDAHULUAN

Kemajuan teknologi yang sangat pesat terutama internet membuat banyak kemudahan bagi kehidupan manusia. Kemajuan dan perkembangan yang ada saatu ini tentunya memiliki suatu konsekuensi. Kemajuan yang sangat signifikan ini berdampak pada persaingan bisnis-bisnis perusahaan kecil ataupun perusahaan besar. Pengolahan data inventori pada setiap perusahaan dibutuhkan untuk memberikan kecepatan, keakuratan, serta keamanan untuk menjaga dan mengolah data ketersediaan serta pencatatan data barang yang masuk dan keluar dengan lebih spesifik.

Namun, masih banyaknya masalah yang dihadapi perusahaan yaitu pendataan secara manual dengan menuliskan data tanpa bantuan sistem dalam melakukan pendataan inventori membuat lamanya proses pendataan dan kurang akuratnya data yang di inputkan karena dapat menghasilkan data ganda karena kurang teliti dalam penginputan data serta tidak adanya keamanan pada data yang telah diolah memudahkan pihak-pihak tertentu untuk melakukan pencurian data atau modifikasi terhadap data yang telah dibuat. Solusi untuk pemecahan masalah itu adalah dengan membuat sebuah sistem inventori yang memiliki perlindungan pada data inventori dan dapat meminimalkan waktu serta keakuratan dalam melakukan pendataan serta keberadaan sistem keamanan menjadi hal yang sangat penting untuk menjadi solusi dalam pemecahan masalah.

Penelitian yang dilakukan oleh Hendra Agusvianto yang berjudul “Sistem Informasi Inventori Gudang Untuk Mengontrol Persediaan Barang Pada Gudang Studi Kasus : PT.Alaisys Sidoarjo”, penelitian tersebut telah menghasilkan sebuah aplikasi sistem inventory yang mengutamakan kecepatan dalam mengontrol data keluar atau masuk suatu barang agar proses penginputan data lebih cepat[1] Penelitian yang dilakukan oleh Denis Firmansyah yang berjudul “Sistem Informasi Inventory Tembakau Berbasis Web Pada Gudang PT. Djarum Kendal”, penelitian tersebut telah menghasilkan sebuah aplikasi sistem inventory yang dapat mengontrol data keluar atau masuk suatu barang dari beberapa perangkat berbeda karena berbasis web[2] Penelitian yang dilakukan oleh Helmi Kurniawan yang berjudul “Perancangan Aplikasi Sistem Pengendalian Stok Barang Pada UD. Makmur Jaya”, penelitian tersebut telah menghasilkan sebuah aplikasi sistem inventory yang dapat mengontrol data keluar atau masuk suatu barang dengan lebih cepat[3] Penelitian yang dilakukan Angga Pradipta yang berjudul “Penerapan Kombinasi Metode Enkripsi Vigenere Chiper Dan Transposisi Pada Aplikasai Client Server Chatting” yang dapat mengamankan data dari serangan hacker[4] Penelitian yang dilakukan oleh Margareta Nawang, dkk yang berjudul “ Rancang Bangun Sistem Informasi Pengolahan Data Persediaan Barang Berbasis Dekstop Dengan Model Waterfall”, penelitian tersebut telah menghasilkan sebuah aplikasi sistem inventory berbasis dekstop[5]. Penelitian yang dilakukan oleh Nur Fadillah Utami yang berjudul “Sistem Informasi Inventory Barang PT. Tissan Nugraha Globalindo Berbasis Web”, penelitian tersebut telah menghasilkan sebuah aplikasi sistem inventory yang dapat mengontrol data keluar atau masuk suatu barang dari beberapa perangkat berbeda karena berbasis web[6].

Dengan adanya keamanan pada sistem pengolah data inventori akan sangat membantu dalam mencegah tindakan yang dapat merugikan pemilik data tersebut. Proses pendataan inventori biasanya hanya dilakukan secara manual seperti mendata hanya menggunakan kertas dan pulpen ataupun mengandalkan software seperti excel tanpa menggunakan sistem yang dirancang khusus untuk melakukan pendataan. Hal tersebut menyebabkan lamanya proses pendataan dan kurangnya keamanan serta keakuratan data memudahkan pihak tertentu untuk memodifikasi data-data tersebut. Untuk itu pada sistem yang akan di bangun, proses keamanan yang digunakan ialah melakukan enkripsi pada data yang tersimpan dengan memanfaatkan sebuah teknik kriptografi. Ketika admin melakukan penginputan data inventori, maka seluruh data yang telah diinputkan oleh admin tersebut diubah menjadi sebuah kode yang tidak dapat dimengerti pihak lain dan proses deskripsi.

2. METODOLOGI PENELITIAN

2 1. Metode Pengumpulan Data

Sistem yang dirancang tentunya memerlukan pengumpulan data, dalam proses pengumpulan data terdapat beberapa cara, berikut diantaranya :

a. Studi Literatur, dengan cara mempelajari buku-buku acuan dan literatur yang berhubungan dengan materi dalam penulisan skripsi.

b. Pengamatan, yaitu pengumpulan data dan informasi yang dilakukan dengan cara menganalisa cara pendataan inventori yang sudah ada.

c. Web Browsing, yaitu penulis mencari data-data yang mendukung penulisan skripsi melalui internet.

2 2. Metode Perancangan Sistem

Dalam merancang sistem agar mencapai hasil yang diharapkan dilakukan tahap-tahap sebagai berikut :

1. Prosedur Perancangan

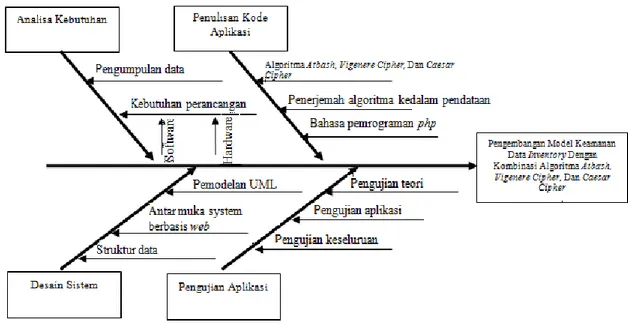

Langkah-langkah yang diperlukan untuk mencapai tujuan perancangan dapat dilihat pada diagramFishbone gambar 1.

Gambar 2. Flowchart Diagram Proses Enkripsi Kombinasi Algoritma Atbash, Vigenere Cipher, Dan Caesar Cipher

Gambar 3. Flowchart Diagram Proses Deskripsi Kombinasi Algoritma Atbash, Vigenere Cipher, Dan Caesar Cipher

3. HASIL DAN UJI COBA

Menerangkan hasil dan proses pengujian dari aplikasi pendataan inventori, pengujian pada proses enkripsi dan deskripsi data serta pengujian aplikasi yang di jalankan pada browser dengan spesifikasi yang telah ditetapkan dengan menggunakan algoritma Atbash, Vegenere Chiper, dan Caesar Chiper. Sehingga hasil implementasinya dapat dilihat sesuai dengan hasil program yang telah dibuat. Dibawah ini akan dijelaskan proses dalam pengamanan data.

3 1. Penerapan Algoritma Atbash

Atbash Cipher merupakan suatu teknik enkripsi, dimana huruf alphabet disubstitusi dengan kebalikannya. Maksud dari kebalikannya adalah huruf awal diganti dengan huruf terakhir, huruf kedua diganti dengan sebelum terakhir, dan seterusnya.

3 1 1. Langkah-Langkah Penerapan Atbash

Pada dasarnya algoritma Atbash sama dengan kaca (mirror code) yaitu huruf yang saling berhadapan akan di tukar posisinya. Sehingga diperoleh rumus yang akan diterapkan ke sistem sebagai berikut : Enkripsi : Ci = (n-1) – Pi ... (1) Dekripsi : Pi = Ci – (n-1) mod n ... (2) Keterangan : Ci = Chipertext Pi = Plaintext

n = Jumlah huruf dalam alphabet.

3 2. Penerapan Algoritma Vigenere Chiper

Sandi Vigenere adalah metode menyandikan teks alfabet dengan menggunakan deretan sandi Caesar berdasarkan huruf-huruf pada kata kunci. Sandi Vigenère sebenarnya merupakan pengembangan dari sandi Caesar. Pada sandi Caesar, setiap huruf teks yang disandikan digantikan dengan huruf lain yang memiliki perbedaan tertentu pada urutan alfabet. Teknik substitusi Vigenere dengan menggunakan angka dilakukan dengan menukarkan huruf dengan angka, hampir sama dengan kode geser.

3 2.1. Langkah-langkah Penerapan Vigenere Cipher

Proses penerapan Vigenere Cipher yaitu setiap proses enkripsi plaintext akan di jumlahkan oleh key yang akan ditentukan melalui huruf yang ditukarkan oleh angka. Maka secara sistematis metode Vigenere Cipher dapat dituliskan sebagai berikut :

Rumus enkripsi Vigenere Cipher :

Ci =(Pi+Ki) mod 26 ... (3) kalau jumlah di bawah 26

atau

Ci =(Pi+Ki)-26 ... (4) kalau hasil jumlah di atas 26.

Pi=(Ci-Ki) mod 26 ... (5) kalau hasilnya positif

atau

Pi=(Ci-Ki)+26 ... (6) kalau hasil pengurangannya minus.

3 3. Penerapan Algoritma Caesar Cipher

Caesar Cipher merupakan salah satu algoritma cipher tertua dan paling diketahui dalam perkembangan ilmu kriptografi. Caesar cipher merupakan salah satu jenis cipher substitusi yang membentuk cipher dengan cara melakukan penukaran karakter pada plainteks menjadi tepat satu karakter pada chiperteks. Teknik seperti ini disebut juga sebagai chiper abjad tunggal.

3 3.1. Langkah-langkah Penerapan Caesar Cipher

Caesar Cipher merupakan salah satu teknik dasar yang sangat mudah dipelajari karena, pada dasarnya teknik caesar cipher hanya melakukan pergeseran karakter sesuai dengan value key yang diberikan oleh si pengaman data. Maka secara sistematis metode Caesar Cipher dapat dituliskan sebagai berikut : Enkripsi : En(x) = (x+n) mod 26 (1) Deskripsi : Dn(x)=(x-n) mod 26 (2) Keterangan :

X = nilai huruf atau karakter N = nilai dari keynya.

Berikut adalah contoh perhitungan menggunakan kombinasi algoritma atbash, vigenere cipher, dan caesar cipher.

3 4. Langkah pertama mengenkripsi menggunakan Atbash Data Inventori yaitu “BUKU”

Huruf pada data inventori diubah menjadi angka berdasarkan urutan dari array ( mis: A=0, B=,1,.. dst). Jadi hasilnya ialah :

Data Inventori : B=1, U=20, K=10, U=20

Lalu masing karakter dimasukkan kedalam rumus perhitungan atbash yang hasilnya sebagai berikut : B : Ci = (26-1) – 1 = 24 = Y U : Ci = (26-1) – 20 = 5 = F K : Ci = (26-1) – 10 = 15 = P U : Ci = (26-1) – 20 = 5 = F Ciphertextnya ialah Y F P F. 3 5. Perhitungan dengan vigenere cipher

Data inventori yang digunakan ialah hasil dari enkripsi atbash sebelumnya yaitu YFPF dan key adalah DELAPAN. Huruf pada hasil enkripsi sebelumnya dan key diubah menjadi angka berdasarkan urutan dari array ( mis: A=0, B=,1,.. dst). Jadi hasilnya ialah :

Hasil enkripsi atbash : Y=24, F=5, P=15, F=5 Key :D=3, E=4, L=11, A=0, P=15, A=0, N=13

Lalu masing-masing di masukkan kedalam rumus vigenere cipher sebagai berikut : Pi= Y = 24, Ki= D = 3

Ci = (Pi +Ki) - 26 Ci = (24+3) - 26

= 1 (huruf ‘B’) Pi = F = 5, Ki= E = 4

Ci = (Pi +Ki) mod 26 Ci = (5+4) mod 26 = 9 (huruf ‘J’) Pi= P = 15, Ki= L = 11 Ci = (Pi+Ki) - 26 Ci = (15+11) - 26 = 0 (huruf ‘A’) Pi= F = 5, Ki= A = 0 Ci = (Pi+Ki) mod 26 Ci = (5+0) mod 26 = 5 (huruf ‘F’)

Maka hasil enkripsi keduanya ialah BJAF. 3 6. Perhitungan dengan caesar cipher

Plaintext yang digunakan ialah hasil dari enkripsi vigenere cipher sebelumnya yaitu BJAF dan key adalah 3. Huruf pada plaintext dan key diubah menjadi angka berdasarkan urutan dari array ( mis: A=0, B=,1,.. dst). Jadi hasilnya ialah :

Hasil enkripsi vigenere cipher :B=2, J=9, A=0, F=5 Key : 3

Lalu masing-masing di masukkan kedalam rumus caesar cipher sebagai berikut : B = En(x) = (x+n) mod 26 = (2+3) mod 26 = 5 “F” J = En(x) = (x+n) mod 26 = (9+3) mod 26 = 12 “M” A = En(x) = (x+n) mod 26 = (0+3) mod 26 = 3 “D” F = En(x) = (x+n) mod 26 = (5+3) mod 26 = 8 “I”

Maka hasil enkripsi keseluruhan ialah FMDI Untuk proses deskripsinya adalah sebagai berikut : 3 7. Deskripsi data inventori menggunakan caesar cipher

Data Inventori yaitu “FMDI” Keynya adalah 3

F=5, M=12, D=3, I=8

F : Dn(x) = (x-n) mod 26 = (5-3) mod 26 = 2 “B“ M : Dn(x) = (x-n) mod 26 = (12-3) mod 26 = 9 “J“. D : Dn(x) = (x-n) mod 26 = (3-3) mod 26 = 0 “A“. I : Dn(x) = (x-n) mod 26 = (8-3) mod 26 = 5 “F“.

Maka hasil deskripsi data inventori tersebut adalah BJAF. 3 8. Deskripsi data inventori menggunakan vigenere cipher

Hasil deskripsi caesar cipher : B=1, J=9, A=0, F=5 Key :D=3, E=4, L=11, A=0, P=15, A=0, N=13

Lalu masing-masing di masukkan kedalam rumus vigenere cipher sebagai berikut : B = 2 ; D = 3 Pi = (Ci-Ki) + 26 = (1-3) + 26 = 24 “Y” J = 9 ; E = 4 Pi = (Ci-Ki) mod 26 = (9-4) mod 26 = 5 “F” A = 0 ; L = 11 Pi = (Ci-Ki) + 26 = (0-11) + 26 = 15 “P” F = 5 ; A = 0 Pi = (Ci-Ki) mod 26 = (5-0) mod 26 = 5 “F”

Maka, Hasil deskripsinya adalah YFPF. 3 9. Deskripsi data inventori menggunakan atbash

Data deskripsi vigenere cipher : Y=24, F=5, P=15, F=5

Lalu masing karakter dimasukkan kedalam rumus perhitungan atbash yang hasilnya sebagai berikut : Y : Pi = (n-1) - Ci mod n = (26-1) - 24 mod 26 = 1 “B” F : Pi = (n-1) - Ci mod n = (26-1) - 5 mod 26 = 20 “U” P : Pi = (n-1) - Ci mod n = (26-1) - 15 mod 26 = 10 “K” F : Pi = (n-1) - Ci mod n = (26-1) - 5 mod 26

= 20 “U”

Maka hasil deskripsinya yaitu BUKU. 3 10. Tampilan Hasil

3 10.1. Tampilan Menu Awal

Menu awal merupakan sebuah interface yang muncul pertama kali saat user atau admin membuka sistem. Pada saat user dan admin membuka sistem maka yang pertama muncul adalah tampilan login sistem. Dapat dilihat seperti pada gambar berikut :

Gambar.4. Tampilan Menu Awal User Dan Admin Berbasis Website 3 10.2. Tampilan Form Input Barang Masuk

Form Input Barang Masuk merupakan form yang akan muncul saat user berhasil login atau saat user mengklik menu input barang masuk. Dapat dilihat seperti pada gambar berikut :

Gambar.5. Tampilan Form Input Barang Masuk User Berbasis Website

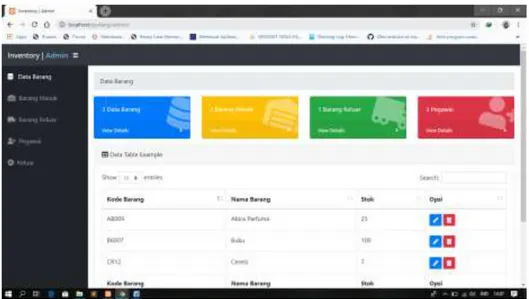

3 10.4. Tampilan Menu Utama Admin

Menu utama merupakan interface utama yang berisi keseluruhan data barang yang terdata di admin. Dapat dilihat seperti pada gambar berikut :

Gambar.7. Tampilan Menu Utama Admin Berbasis Website

3 11. pengujian Sistem

Dalam pengujian keamanan data dengan metode atbash, vigenere cipher, dan caesar cipher yang penulis ambil dari jurnal untuk melakukan pencocokan metode pada aplikasi yang telah dibuat.

Tabel 1. Hasil Pengujian Black Box Testing Untuk Keamanan Data Barang

3 12. Kelebihan dan Kekurangan Sistem 3 12.1. Kelebihan Sistem

Adapun kelebihan- kelebihan sistem yang dapat disimpulkan dari pengembangan model keamanan data inventory dengan kombinasi algoritma atbash, vigenere cipher, dan caesar cipher adalah :

1. Sistem yang dibangun telah dapat menyandikan data barang dan menampilkan data aslinya hanya pada halaman admin.

2. Aplikasi yang dibangun dapat diakses melalui perangkat lain yang telah mendukung penggunaan browser.

3. Proses pendataan jadi lebih cepat dan lebih aman. 3 12.2 Kekurangan Sistem

Adapun kekurangan-kekurangan sistem yang dapat disimpulkan dari pengembangan model keamanan data inventory dengan kombinasi algoritma atbash, vigenere cipher, dan caesar cipher ini adalah :

1. Sistem masih belum memiliki tampilan berbasis mobile

Sistem masih belum memiliki menu untuk melakukan pencetakan data. 4. KESIMPULAN

Berdasarkan pembahasan sebelumnya yang telah dilakukan maka dapat diambil beberapa kesimpulan sebagai berikut:

No Plaintext Enkripsi 1 Enkripsi 2 Enkripsi 3 Hasil Chipertext

1 Atbash Vigenere

1. Data barang yang di inputkan melalui sistem ini telah memiliki keamanan berupa data yang telah dienkripsi dengan kombinasi algoritma atbash, vigenere cipher, dan caesar cipher agar terhindar dari pencurian atau modifikasi dari pihak lain.

2. Proses pendataan barang menjadi lebih cepat dan juga lebih efisien karena dapat diakses oleh pegawai/user dan juga admin melalui perangkat-perangkat yang telah support web browser. 3. Sistem yang dibangun juga dapat meminimalisir masalah yang muncul dalam penginputan

seperti data ganda (double).

UCAPAN TERIMA KASIH

Penulis mengucapkan terima kasih yang sebesar-besarnya kepada Universitas Potensi Utama yang telah membantu penulis dalam menyelesaikan laporan penelitian ini.

DAFTAR PUSTAKA

[1] Hendra Agsvianto, 2017. Sistem Informasi Inventori Gudang Untuk Mengontrol Persediaan Barang Pada Gudang Studi Kasus : PT.Alaisys Sidoarjo, Jurnal Universitas Negeri Surabaya. [2] Pradipta, G. A. (2016). Penerapan Kombinasi Metode Enkripsi Vigenere Chiper Dan Transposisi Pada Aplikasai Client Server Chatting. Jurnal Sistem dan Informatika (JSI), 10(2).

[3] Utami, N. F., & Nurgiyatna, S. T. (2018). Sistem Informasi Inventori Barang PT. Tissan Nugraha Globalindo Berbasis Web(Doctoral dissertation, Universitas Muhammadiyah Surakarta).

[4] Sinaga, M. D., Sembiring, N. S. B., Tambunan, F., & Sianturi, C. J. M. (2018, August). Hybrid Cryptography WAKE (Word Auto Key Encryption) and Binary Caesar Cipher Method For Data Security. In 2018 6th International Conference on Cyber and IT Service Management (CITSM) (pp. 1-5). IEEE.

[5] Triandi, B., Ekadiansyah, E., Puspasari, R., Iwan, L. T., & Rahmad, F. (2018, August). Improve Security Algorithm Cryptography Vigenere Cipher Using Chaos Functions. In 2018 6th International Conference on Cyber and IT Service Management (CITSM) (pp. 1-5). IEEE. [6] Sari, R. N., & Hayati, R. S. (2018, August). Beaufort Cipher Algorithm Analysis Based on the Power Lock-Blum Blum Shub in Securing Data. In 2018 6th International Conference on Cyber and IT Service Management (CITSM) (pp. 1-4). IEEE.

[7] Kurniawan, H. (2016). Perancangan Aplikasi Sistem Pengendalian Stock Barang Pada UD. Makmur Jaya. Sisfotenika, 6(2), 125-135.

[8] Putu H. Arjana, 2012. Implementasi Enkripsi Data Dengan Algoritma Vigenere Chiper, Jurnal STMIK Dharma Putra Tangerang

[9] Nawang, M., Kurniawati, L., & Duta, D. (2017). Rancang Bangun Sistem Informasi Pengolahan Data Persediaan Barang Berbasis Dekstop Dengan Model Waterfall. Jurnal Pilar Nusa Mandiri, 13(2), 233-238.

[10] Gulo, C., Syahputri, N., & Puspita, K. (2018, July). Sistem Informasi Akuntansi Piutang Nasabah Menggunakan Metode Cadangan (Allowace). In Proceeding Seminar Nasional Sistem Informasi dan Teknologi Informasi (Vol. 1, No. 1, pp. 710-714).

[11] Siregar, E. T., & Astuti, E. (2017). Implementasi Sistem Informasi Perbaikan Mesin Produksi Keramik Dan Granit Berbasis Web (Studi Kasus PT. Juishin Indonesia). Jurnal Informatika Kaputama, 1(1), 43-47.

[12] Kurniawan, H. (2017, November). PERANCANGAN SISTEM APLIKASI UJIAN SELEKSI

PEGAWAI BERBASIS ONLINE. In Seminar Nasional Informatika (SNIf) (Vol. 1, No. 1, pp. 312-317).

[13] Harahap, F. (2017, November). PERANCANGAN SISTEM INFORMASI KEUANGAN

PADA CV. SINAR JAYA. In Seminar Nasional Informatika (SNIf) (Vol. 1, No. 1, pp. 140-146).

[14] Harahap, F. (2017, November). PERANCANGAN SISTEM INFORMASI DATA KELUAR

MASUK KEUANGAN YANG TERDAPAT PADA TOKO FUNNCY COLECTION. In Seminar Nasional Informatika (SNIf) (Vol. 1, No. 1, pp. 381-386).

[15] Triandi, B. Pengembangan Aplikasi Kriptografi Berbasis Bit Inserted Carrier (BIC).

[16] Adhar, D. (2019). Implementasi Algoritma DES (Data Encryption Standard) Pada Enkripsi Dan Deskripsi SMS Berbasis Android. Jurnal Teknik Informatika Kaputama, 3(2).

[17] Zulham, M., Kurniawan, H., & Rahmad, I. F. (2017, October). Perancangan Aplikasi Keamanan Data Email Menggunakan Algoritma Enkripsi RC6 Berbasis Android. In Seminar Nasional Informatika (SNIf) (Vol. 1, No. 1, pp. 96-101).

[18] Kurniawan, H. (2016). Perancangan Aplikasi Chatting Menggunakan Algoritma Vigenere Cipher Sebagai Pengaman Pesan Dalam Jaringan Local Area Network Berbasis Java.

[19] Sembiring, N. S. B. (2018). Perancangan Aplikasi Kriptografi Dengan Metode Modifikasi Caesar Cipher Yang Diperkuat Dengan Vernam Cipher Untuk Keamanan Teks. JUSITI: Jurnal Sistem Informasi dan Teknologi Informasi, 5(1), 10-17.

[20] Putra, D. I., & Ginting, G. (2017). Perancangan Aplikasi Penyandian Data Text Menggunakan Metode Symmetric Stream Cipher. Pelita Informatika: Informasi dan Informatika, 16(3). [21] Setiawan, A. (2015). Perancangan Aplikasi Steganografi Dengan Algoritma Caesar Cipher

Dan Pixel Value Differencing.

[22] Puspita, K., & Wayahdi, M. R. (2015, February). Analisis Kombinasi Metode Caesar Cipher, Vernam Cipher, Dan Hill Cipher Dalam Proses Kriptografi. In Jurnal Seminar Nasional Teknologi Informasi dan Multimedia.

[23] Adhar, D. (2017, October). Pengamanan SQLITE Database Menggunakan Kriptografi Elgamal. In Seminar Nasional Informatika (SNIf) (Vol. 1, No. 1, pp. 432-437).

[24] Khairani, S., Agustin, F., & Fahmi, A. Rancang Bangun Program Kriptografi Advanced Encryption Standard. Creative Communication and Innovative Technology Journal, 2(3), 336-353.

[25] Nugroho, A. Y. (2017, November). PEMBUATAN APLIKASI KRIPTOGRAFI ALGORITMA BASE 64 MENGGUNAKAN PHP UNTUK MENGAMANKAN DATA TEXT. In Seminar Nasional Informatika (SNIf) (Vol. 1, No. 1, pp. 134-139).

[26] Syahputri, N. (2019). RANCANG BANGUN APLIKASI KRIPTOGRAFI PENGAMANAN

TRANSMISI DATA MULTIMEDIA MENGGUNAKAN ALGORITMA DATA

ENCRYPTION STANDARD (DES). MAJALAH ILMIAH METHODA, 9(2), 57-63. [27] Haryanto, E. V. (2015). Penerapan Metode Adaptif Dalam Penyembunyian Pesan Pada Citra.

Proceedings Konferensi Nasional Sistem dan Informatika (KNS&I).

[28] Rambe, M. R., Haryanto, E. V., & Setiawan, A. (2018). Aplikasi Pengamanan Data dan Disisipkan Pada Gambar dengan Algoritma RSA Dan Modified LSB Berbasis Android. Konferensi Nasional Sistem Informasi (KNSI) 2018.

[29] Triandi, B. (2017, October). APLIKSASI TES BILANGAN PRIMA MENGUNAKAN RABINMILLER, GCD, FAST EXPONENSIAL DAN FAKTORISASI PRIMA UNTUK DASAR MATEMATIS KRIPTOGRAFI. In Seminar Nasional Informatika (SNIf) (Vol. 1, No. 1, pp. 277-232).

[30] Yusfrizal, Y. (2016). Aplikasi Enkripsi Data Menggunakan Metode RSA dan PGP. [31] Nugroho, A. Y. (2017, November). PEMBUATAN APLIKASI KRIPTOGRAFI

[32] Yusfrizal, Y. (2019). RANCANG BANGUN APLIKASI KRIPTOGRAFI PADA TEKS MENGGUNAKAN METODE REVERSE CHIPER DAN RSA BERBASIS ANDROID. Jurnal Teknik Informatika Kaputama, 3(2).

[33] Prasetyo, Y., Triandi, B., & Hardianto, H. (2018). Perancangan Aplikasi Pengamanan File Teks dengan Skema Hybrid Menggunakan Algoritma Enigma dan Algoritma RSA. IT (INFORMATIC TECHNIQUE) JOURNAL, 6(1), 46-55.

[34] Edison Gulo, D., Haryanto, E. V., & Triandi, B. (2019). PERANCANGAN APLIKASI KEYLOGGER DENGAN EMAIL OTOMATIS MENGGUNAKAN ZOHO DENGAN METODE STRING MATCHING