BAB II

LANDASAN TEORI

Bab ini menjelaskan teori dan konsep yang menjadi landasan materi dari sistem yang akan dibuat. Beberapa teori dan konsep yang akan dibahas seperti konsep dasar kriptografi, konsep dasar WAV, Konsep dasar Steganografi, cara kerja Advanced Encryption Standard (AES), serta cara kerja Least Bit Significant (LSB).

2.1 Kriptografi

Kriptografi merupakan salah satu ilmu pengkodean pesan yang digunakan untuk meningkatkan keamanan dalam pengiriman pesan atau komunikasi data. Dahulu kriptografi digunakan pada masa peperangan untuk menyampaikan pesan baik berupa perintah maupun informasi mengenai peperangan. Dengan bantuan kriptografi, sulit bagi pihak musuh apabila memiliki pesan tersebut tetapi tidak dapat untuk mengerti isi dari pesan tersebut.

Sebuah algoritma kriptografi dapat dikatakan aman bila ia memenuhi syarat berikut (Menezes, 1997):

1. Persamaan matematis yang menggambarkan operasi algoritma kriptografi sangat kompleks sehingga algoritma tidak mungkin dipecahkan secara analisis. 2. Biaya untuk memecahkan cipher text melampaui nilai informasi yang terkandung

di dalam teks cipher tersebut.

3. Waktu yang diperlukan untuk memecahkan teks cipher melampaui lamanya waktu informasi tersebut harus dijaga kerahasiaannya.

2.1.1 Klasifikasi Kriptografi

Berdasarkan kunci yang digunakan algoritma kriptografi dapat dibedakan menjadi dua bagian, yaitu kriptografi kunci simetri dan kriptografi kunci asimetri (Andri, 2009).

menggunakan algoritma ini, maka penerima pesan harus diberitahu kunci dari pesan tersebut sehingga penerima dapat mendekripsikan pesan tersebut. Keamanan dari algoritma ini tergantung pada kunci. Jika kunci diketahui orang lain, maka pesan akan dapat dienkripsi dan didekripsi oleh orang tersebut. Pada algoritma ini, proses enkripsi dan dekripsi menggunakan kunci yang sama. Misalnya kunci enkripsi pesan adalah K, maka kunci yang digunakan untuk dekripsi adalah sama, yaitu K. Algoritma yang menggunakan kunci simetri diantaranya adalah :

1. Data Encryption Standard (DES), 2. RC2, RC4, RC5, RC6

3. International Data Encryption Algorithm (IDEA), 4. Advanced Encryption Standard (AES),

5. One Time Pad (OTP),

6. Blowfish, dan lain sebagainya.

2. Kriptografi kunci asimetri sering juga disebut algoritma kunci publik. Pada algoritma ini kunci yang digunakan utuk enkripsi dan dekripsi berbeda. Kunci pada algoritma ini terdiri dari dua bagian, yaitu :

1. Kunci umum (public key), yaitu kunci yang dapat diketahui oleh orang lain (bebas disebarkan).

2. Kunci rahasia (private key), yaitu kunci yang hanya dapat diketahui oleh orang yang dituju (dirahasiakan).

Kedua kunci tersebut saling berhubungan satu dengan yang lain. Apabila seseorang mengetahui kunci publik dari pesan tersebut, maka orang tersebut hanya dapat melakukan enkripsi terhadap pesan, namun tidak dapat melakukan dekripsi sehingga isi pesan tetap terjaga kerahasiaannya. Beberapa algortima yang menggunakan kunci asimetri diantaranya adalah:

1. Digital Signature Algorithm (DSA), 2. RSA,

3. Diffie-Hellman,

6. Schnorr,

7. Kriptografi Quantum, 8. dan lain-lain.

2.2 Steganografi

Steganografi adalah ilmu pengetahuan dan seni dalam menyembunyikan pesan. Suatu sistem Steganografi sedemikian rupa menyembunyikan isi suatu data didalam suatu sampul media yang tidak dapat diduga oleh orang biasa sehingga tidak membangunkan suatu kecurigaan kepada orang yang melihatnya.

2.2.1 Pengertian Steganografi

Steganografi berasal dari Bahasa Yunani, yaitu kata steganos yang artinya tulisan tersembunyi (covered writing) dan kata graphos yang berarti tulisan. Sehingga steganografi adalah ilmu dan seni menyembunyikan pesan rahasia lain sehingga ke-beradaan pesan rahasia tersebut tidak diketahui (Munir, 2006). Sedangkan menurut Doni Ariyus (2006), steganografi sendiri merupakan cabang ilmu yang mempelajari bagaimana menyimpan informasi rahasia didalam informasi lainnya. Steganografi sudah digunakan oleh bangsa Yunani sejak lama, mereka menggunakan manusia/budak sebagai media penyimpan dari pesan rahasia yang ingin dikirimkan. Mereka membotaki budak tersebut, kemudian menuliskan pesan rahasia pada kulit kepala budak tersebut. Setelah rentang waktu tertentu hingga budak memiliki rambut yang sudah menutupi pesan yang telah dituliskan, budak dikirimkan menuju penerima pesan. Setibanya ditujuan, budak akan dibotaki kembali untuk membaca pesan yang terdapat pada kulit kepala sang budak.

Selain bangsa Yunani, bangsa Romawi juga mempergunakan steganografi untuk mengirimkan pesan rahasia yang tersembunyi. Mereka menggunakan tinta tidak tampak (invicible ink) untuk menulis pesan. Tinta tersebut berisikan campuran dari cuka, susu dan sari buah. Jika menulis menggunakan tinta tersebut, maka tulisan tidak akan terlihat, untuk membaca tulisan tersebut, haruslah memanaskan kertas menggunakan api, tetapi tidak sampai terbakar. (Munir, 2006)

2.2.2 Metode – Metode Steganografi

1. Least Significant Bit

Bit atau binary digit adalah unit dasar penyimpanan data di dalam komputer, nilai bit suatu data adalah 0 atau 1. Semua data yang ada pada komputer disimpan ke dalam satuan bit ini, termasuk gambar, suara,ataupun video.

2. Low Bit Coding

Cara ini mirip dengan LSB yaitu mengganti Least-Significant Bit namun berkas yang disisipi berupa audio. Bedanya, jika pada gambar yang diganti adalah bit yang merepresentasikan warna, maka pada suara yang diganti adalah bit sampling dari berkas audio tersebut. Dengan metode ini keuntungan yang didapatkan adalah ukuran pesan yang disisipkan relatif besar, namun berdampak pada hasil audio yang berkualitas kurang dengan banyaknya noise.

3. Phase Coding

Metode lain dalam steganografi audio adalah melakukan rekayasa fasa dari sinyal masukan. Teori yang digunakan adalah dengan mensubstitusi awal fasa dari tiap awal segment dengan fasa yang telah dibuat sedemikian rupa dan merepresentasikan pesan yang disembunyikan. Fasa dari tiap awal segment ini dibuat sedemikian rupa sehingga setiap segmen masih memiliki hubungan yang berujung pada kualitas suara yang tetap terjaga. Teknik ini menghasilkan keluaran yang jauh lebih baik daripada metode least significant bit namun di-kompensasikan dengan kerumitan dalam realisasinya.

4. Echo Hiding

Metode lain yang sering digunakan adalah menyembunyikan pesan melalui teknik echo. Teknik menyamarkan pesan ke dalam sinyal yang membentuk echo. Kemudian pesan disembunyikan dengan memvariasikan tiga parameter dalam echo yaitu besar amplitude awal, tingkat penurunan atenuasi, dan offset. Dengan adanya offset dari echo dan sinyal asli maka echo akan tercampur dengan sinyal aslinya, karena sistem pendengaran manusia yang tidak memisahkan antara echo dan sinyal asli.

Selain beberapa teknik yang telah disebutkan diatas, juga terdapat beberapa teknik lainnya. Teknik-teknik tersebut dituliskan dalam urutan yang menggambarkan kualitas teknik steganography dalam hal ketahanannya terhadap deteksi dari terburuk hingga terbaik (Redmond. 1993).

1. Menempatkan data di akhir file carrier.

2. Menempatkan data pada field comment, atau bagian dari file yang tidak tepakai. 3. Menempatkan data pada byte stream file carrier dengan secara linier, sekuensial dan

tetap.

5. Menempatkan data pada byte stream file carrier, secara acak menggunakan bilangan pseudo-random yang dihasilkan dari PassPhrase, dan merubah bit bit lain pada byte

stream file carrier untuk mengkompensasi perubahan yang ditimbulkan oleh data yang disisipkan dan untuk menghilangkan perubahan secara statistik pada file carrier.

2.3 Perbedaan Steganografi dengan Kriptografi

Steganografi berbeda dengan kriptografi, letak perbedaan dari kedua ilmu tersebut adalah pada hasil keluarannya. Hasil dari kriptografi biasanya berupa data yang berbeda dari bentuk aslinya dan biasanya data seolah-olah berantakan sehingga tidak dapat diketahui informasi apa yang terkandung didalamnya (namun sesungguhnya dapat dikembalikan ke bentuk semula lewat proses dekripsi), sedangkan hasil keluaran dari steganografi memiliki bentuk persepsi yang sama dengan bentuk aslinya. Kesamaan persepsi tersebut adalah oleh indera manusia (khususnya visual), namun bila digunakan komputer atau perangkat pengolah digital lainnya dapat dengan jelas dibedakan antara sebelum proses dan setelah proses steganografi dilakukan. (Suhono, 2000).

2.4 Advanced Encryption Standard

Advanced Encryption Standard (AES) merupakan teknik atau algoritma kriptografi penyandian pesan yang menggunakan teknik blok simetris. Algoritma ini dikembangkan oleh dua kriptografer yang berasal dari Belgia, yaitu Dr. Joan Daemen dan Dr. Vincent Rijmen pada tahun 1997. Mereka berdua mengajukan algoritma ini sebagai proposal Rijndael bagi AES, dan pada November 2001 disahkan sebagai proposal terpilih bagi AES oleh National Institute of Standard and Technology (NIST) (Stallings 2003).

Tabel 2.1. Tabel Perbandingan jumlah putaran pada AES Jenis Jumlah Putaran (Nr)

AES-128 10

AES-192 12

AES-256 14

Pada dasarnya, operasi AES dilakukan terhadap array of byte kedua dimensi yang disebut dengan state. State mempunyai ukuran NROWS X NCOLS. Pada awal enkripsi, data masukan yang berupa in0, in2, in3, in4, in5, in6, in7, in8, in9, in10, in11, in12, in13, in14, in15 disalin ke dalam array state. State inilah yang nantinya dilakukan operasi enkripsi/dekripsi. Kemudian keluarannya akan ditampung ke dalam array out.

2.4.1. Proses Enkripsi dan Dekripsi AES

Gambar 2.1. Ilustrasi enkripsi pada AES

Gambar 2.2. Ilustrasi Dekripsi pada AES

2.4.1.1 AddRoundKey

terdiri dari Nb word dimana tiap word tersebut akan dijumlahkan dengan word atau kolom yang bersesuaian dari state sehingga :

[ ] [ ] ⨁ [ ]untuk 0≤ c ≤ Nb

[ wi ] adalah word dari key yang bersesuaian dimana i = round*Nb+c. Transformasi

AddRoundKey pada proses enkripsi pertama kali pada round = 0 untuk round selanjutnya round = round+ 1, pada proses dekripsi pertama kali pada round = 14 untuk round selanjutnya round = round - 1.

2.4.1.2 SubBytes

SubBytes merupakan transformasi byte dimana setiap elemen pada state akan dipetakan dengan menggunakan sebuah tabel substitusi ( S-Box ). Untuk setiap byte pada array state, misalkan S[r, c] = xy, yang dalam hal ini xy adalah digit heksadesimal dari nilai S[r, c], maka nilai substitusinya, dinyatakan dengan S’[r, c], adalah elemen di dalam tabel subtitusi yang merupakan perpotongan baris x dengan kolom y.

2.4.1.3 Shiftrows

Transformasi Shiftrows pada dasarnya adalah proses pergeseran bit dimana bit paling kiri akan dipindahkan menjadi bit paling kanan ( rotasi bit ).

2.4.1.4 MixColumns

MixColumns mengoperasikan setiap elemen yang berada dalam satu kolom pada state.

2.5 Least Significant Bit

Mengubah bit LSB hanya mengubah nilai byte satu lebih tinggi atau satu lebih rendah dari nilai sebelumnya tidak berpengaruh terhadap perubahan ukuran berkas. Pengubahan satu bit tidak dapat dikenali secara kasat mata oleh manusia, karena hal tersebut hanya mengubah nilai dari Byte tidak terlalu besar. Sebagai contoh sebuah Byte yang bernilai dalam biner 01010010, yang apabila dikonversikan dalam bilangan interger menjadi 82. Setelah mengalami pengubahan LSB akan menjadi 01010011 dimana setelah dikonversikan menjadi integer menjadi 83.

2.6 WAV

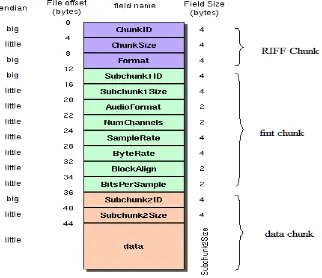

Wav merupakan singkatan dari waveform audio format yang dikembangkan oleh Microsoft dan IBM. Wav sendiri merupakan format audio yang tidak terkompresi. Format wav sendiri terdiri dari header yang mengandung oleh deretan data chunk. Secara umum, format file wav dapat terdiri dari dua buah chunk yakni fmt chunk dan data chunk. Fmt chunk sendiri mengandung informasi berupa format data spesifik dan data chunk mengandung sample data audio. Untuk informasi selengkapnya, dapat melihat pada gambar 2.3.

2.7 Penelitian Sebelumnya

Tabel 2.2. Tabel Penelitian Terdahulu

No Penulis Tahun Judul Keterangan

1 Gopalan 2003 Audio steganography