Framework Cobit Suatu Tinjauan Kualitatif Untuk Pengukuran Kinerja Tata Kelola

Keamanan Teknologi Informasi

Yonal Supit*), Wing Wahyu Winarno**), Sri Suning Kusumawardani***) Teknik Elektro dan Teknologi Informasi, Universitas Gadjah Mada E-Mail: *[email protected], **[email protected], ***[email protected]

Abstrak

Teknologi informasi digunakan untuk meningkatkan efektifitas dan efisiensi kerja suatu institusi, untuk mengetahui bahwa teknologi informasi telah digunakan sesuai dengan tujuan dan kegunaannya, maka dibutuhkan suatu evaluasi terhadap teknologi informasi. Dalam penyelenggaraan tata kelola TI, faktor keamanan informasi merupakan aspek yang sangat penting diperhatikan mengingat kinerja tata kelola TI akan terganggu jika informasi sebagai salah satu objek utama tata kelola TI mengalami masalah keamanan informasi yang menyangkut kerahasiaan, keutuhan, dan ketersediaan. Dengan adanya tata kelola yang baik, diharapkan TI yang ada mampu memenuhi tujuan organisasi. TI juga dikelola oleh good and best practice yang memastikan bahwa informasi dan teknologi yang ada mendukung proses bisnisnya, sumber daya yang ada digunakan dengan tanggung jawab dan risiko yang telah dikendalikan dengan tepat.

COBIT

Frameworkmenyediakan ukuran proses

dan kumpulan praktik terbaik untuk membantu lebih optimal terhadap pengolahan

teknologi informasi serta mengembangkan pengendalian terhadap tata kelola

teknologi informasi yang sehat untuk suatu organisasi, sehingga dengan demikian

akan merasa bahwa investasi teknologi informasi akan membawa keuntungan

maksimal terhadap proses kinerja tata kelola TI.

Kata kunci: TI, COBIT, Keamanan, Tata Kelola, ROI, Artefak

1. PENDAHULUAN

Teknologi Informasi (TI) adalah sarana yang terkait dengan sarana komputerisasi yang melibatkan perangkat keras (Hardware), perangkat lunak, (Software) dan sumber daya manusia (Brainware) ketiga komponen tersebut saling terintegrasi. TI harus menjadi bagian dari strategi suatu lembaga, tujuan strategis harus dibentuk keputusan di mana, kapan, dan bagaimana investasi di TI akan berlangsung harus dilakukan, dalam rangka mencapai tujuan daya saing dan efektivitas dapat ditingkatkan. Salah satu bentuk dukungan keamanan teknologi informasi yang dapat dilakukan adalah dengan membuat tata kelola keamanan teknologi informasi. Para profesional keamanan informasi membuat tempat untuk pekerjaan keamanan informasi dalam suatu organisasi tanpa melibatkan pengguna untuk batas tertentu [1]. Tata kelola TI meliputi budaya, organisasi, kebijakan dan praktik yang menyediakan untuk manajemen TI dan kontrol di lima bidang utama [2] :

1. Alignment - Menyediakan arah strategis dari TI dan penyelarasan TI dan bisnis sehubungan dengan layanan dan proyek.

2. Value Delivery - Konfirmasikan bahwa TI/ organisasi bisnis ini dirancang untuk mendorong nilai bisnis yang maksimal dari TI.

3. Risk Management - Pemantauan apakah risiko sedang diidentifikasi dan dikelola dan mengukur biaya dan manfaat dari investasi manajemen risiko.

4. Resource Management –- mengukur efektivitas sumber dan penggunaan sumber daya TI, dana agregat IT di tingkat perusahaan, dan mengukur kemampuan dan infrastruktur TI dibandingkan dengan kebutuhan bisnis saat ini dan masa datang.

5. Performance Measurement - Verifikasi kepatuhan strategis.

Informasi, pada jaringan komunikasi serta pada end user computing untuk memastikan efektifitas, efisiensi dan keamanan aktivitas tersebut [3]. COBIT adalah kerangka kerja tata kelola TI yang komprehensif bagi manajemen untuk digunakan pada tingkat tinggi yang bukan standar teknologi murni untuk manajemen TI [4].

Berdasarkan latar belakang di atas, maka permasalahan yang akan dibahas dalam penelitian ini adalah, bagaimana mengetahui kesiapan keamanan tata kelola teknologi informasi menggunakan kontrol COBIT.

2. KAJIAN PUSTAKA

Untuk memastikan bahwa keamanan informasi memberikan manfaat strategis yang maksimal kepada organisasi, budaya organisasi yang dibangun di atas landasan nilai-nilai inti dari kepercayaan, integritas, dan etika sangat penting [5]. Informasi dibuat dan diproses oleh karyawan, kontraktor dan pengguna pihak ketiga dalam proses bisnis menggunakan aplikasi dan alat-alat yang digunakan dalam infrastruktur TI [6]. Keamanan dalam organisasi dapat dari berbagai aspek seperti aspek formal (pemerintahan keamanan), aspek teknis (pengamanan dan kontrol teknologi), dan aspek informal (pendidikan dan etika) [7]. Tata kelola TI adalah kapasitas organisasi dilakukan oleh dewan, manajemen eksekutif, dan manajemen TI untuk mengontrol memformulasikan dan implementasi strategi TI dan dengan cara ini memastikan perpaduan bisnis dan TI [8]. Dalam mengikuti model konseptual untuk mengamati pembatasan dapat didukung oleh dua jenis alat bergantung pada matriks yang berisi tujuh tingkat horizontal dan tiga tingkat vertikal [9]. (gambar 1).

Gambar 1. Model Enterprise Architecture Management

Keselarasan bisnis TI diwujudkan dalam tujuh tingkat horizontal:

1. Company level

Tingkat perusahaan mendefinisikan pengertian yang dianggap perusahaan besar. Ini mungkin termasuk artefak juga diuraikan seperti strategi perusahaan atau model bisnis.

2. Business level

Tingkat bisnis biasanya tergantung pada penataan perusahaan dapat menjadi unit fungsional bisnis tetapi juga unit kelompok produk atau unit daerah yang ada.

3. Integration level

Tingkat integrasi bertugas dengan interface untuk integrasi organisasi. Artefak khas pada tingkat ini adalah kontrak internal tingkat layanan atau serupa.

4. Software level

Tingkat perangkat lunak menunjukkan aplikasi perangkat lunak yang melakukan tugas organisasi tertentu.

5. Hardware level

Tingkat hardware menggambarkan tingkat komputasi node dimana sebuah contoh dari perangkat lunak berjalan atau, alternatif, node penyimpanan. Tergantung pada jenis dan tingkat virtualisasi contoh perangkat lunak dapat dijalankan pada satu atau beberapa node hardware

6. Network level

Tingkat jaringan termasuk koneksi fisik untuk jaringan antara node hardware yang berbeda. Semua komponen jaringan (misalnya, switch, router, gateway) juga dipertimbangkan dalam tingkat ini.

7. Infrastructure level

Tingkat infrastruktur yang terdiri dari semua elemen dari infrastruktur fisik yang bukan bagian dari tingkat jaringan.

Paradigma pemerintahan diwujudkan dalam bagian vertikal model:

1. Data and information

Bagian ini mencakup dataset dan transaksi terkait.

2. Requirements

3. Roles and responsibilities

Peran dan tanggung jawab bagian kepentingan tanggung jawab dan akuntabilitas terhadap data, informasi dan persyaratan.

Menurut COBIT, prinsip-prinsip tata kelola TI yang langsung dan kontrol, tanggung jawab, akuntabilitas dan kegiatan. Juga area fokus diberikan sebagai keselarasan strategis, nilai pengiriman, manajemen risiko, manajemen sumber daya dan pengukuran kinerja [10].

Definisi keamanan informasi diusulkan dengan memperhatikan literatur, definisi kamus, dan praktek yang sebenarnya dari keamanan informasi. Definisi yang diusulkan tergantung pada interpretasi keselamatan [11]:

1. Dalam konteks keamanan informasi, keselamatan meliputi CIA, serta efek yang tidak diinginkan lainnya yang terkait dengan kontrol akses, otorisasi, bukan penolakan, analisis pesaing, dan kesiapsiagaan keadaan darurat.

2. Keamanan informasi didefinisikan sebagai praktek melindungi informasi organisasi nilai dari tindakan baik disengaja dan tidak disengaja yang mempengaruhi keamanan dan memberikan jaminan yang wajar perlindungan ini melalui kontrol dan akuntabilitas yang memadai.

3. METODE PENELITIAN

Metode penelitian yang digunakan dalam penelitian ini adalah metode penelitian kualitatif. Penelitian kualitatif adalah penelitian yang menghasilkan penemuan yang tidak dapat dicapai dengan menggunakan cara-cara kuantifikasi [12].Dalam memecahkan masalah penelitian ini, serangkaian metode-metode berupa alur kerja yang dilakukan selama penelitian adalah sebagai berikut:

1. Perumusan masalah:

Mengumpulkan permasalahan yang ditemukan dan disatukan dalam suatu research question.

2. Studi literarur.

Melakukan review, perbandingan dan melihat literarur yang terkait dengan

penelitian. Literarur berupa: hasil penelitian terkait, jurnal ilmiah, dan buku teks.

3. Pengumpulan data.

Pada tahapan ini dilakukan pengumpulan data secara kualitatif dengan melakukan wawancara dan analisis dokumen.

Dalam penelitian ini setiap tahapan akan disesuaikan dengan kerangka kerja COBIT dan diharapkan akan didapatkan sebuah model arsitektur teknologi informasi.

A. Metode Pengumpulan Data

Metode pengumpulan data pada penelitian ini adalah metode interview/wawancara adalah metode dimana pengumpulan data dengan cara wawancara atau bertanya langsung kepada pihak yang mengetahui masalah tersebut, pada penelitian ini menggunakan metode kuisioner dengan narasumber yang telah ditentukan sesuai dengan domain dan control objective yang digunakan untuk tata kelola TI pada STMIK Catur Sakti Kendari.

B. Metode Analisis Data

Metode analisis data pada penelitian ini dilakukan dengan beberapa tahap, yaitu: 1. Penentuan Domain

Pada tahap ini domain yang akan dievaluasi berdasarkan kebutuhan layanan TI yang mengadopsi standar domain yang terdapat dalam framework COBIT 5 yaitu Align, Plan and Organize (APO), Deliver, Service and Support (DSS), sebagai acuan dalam penelitian ini.

2. Penentuan Proses Kontrol

Pada tahap ini dibuat daftar skala prioritas terhadap proses kontrol yang terdapat dalam masing-masing domain yang telah ditentukan pada tahap sebelumnya. 3. Penentuan Indikator Kerja

Indikator kinerja mendefinisikan bagaimana proses fungsi teknologi informasi dapat dilaksanakan dengan baik untuk mencapai suatu tujuan. Penentuan indikator berdasarkan control objective dari masing-masing proses kontrol dalam kerangka kerja COBIT 5.

4. HASIL DAN PEMBAHASAN

A. Pemetaan Tingkat Kematangan

informasi di STMIK Catur Sakti Kendari dengan menggunakan alat ukur model kematangan yang diadopsi dari standar COBIT.

B. Proses Model Penilaian menggunakan COBIT

Tingkat kematangan tata kelola TI pada COBIT digambarkan pada tabel 1 berikut [13]:

Tabel 1. Pemetaan jawaban dengan nilai dan tingkat kematangan

C. Metode Pengukuran Maturiti Level

Perhitungan Rata-rata Nilai Maturity Level dengan formula sebagai berikut [14] :

∑

∑ (1)

Tata kelola membutuhkan keseimbangan antara kesesuaian (yaitu mengikuti undang-undang, kebijakan internal dan persyaratan audit) dan kinerja (yaitu meningkatkan profitabilitas, efisiensi, efektivitas dan pertumbuhan). TI pemerintahan didefinisikan sebagai struktur hubungan dan proses untuk mengarahkan dan mengendalikan perusahaan untuk mencapai tujuannya dengan menambahkan nilai ketika menyeimbangkan risiko dibandingkan dengan TI dan prosesnya.[10].

Definisi tata kelola terbagi dari beberapa aspek mendasar teknologi informasi:

Tata kelola teknologi adalah direksi dan tanggung jawab manajemen eksekutif. Tujuan utama dari tata kelola TI adalah untuk menyelaraskan strategi bisnis dengan strategi TI.

Tata kelola teknologi meliputi strategi, kebijakan, tanggung jawab, struktur dan proses untuk menggunakan IT dalam sebuah organisasi.

Ada perbedaan yang jelas antara Tata kelola teknologi dan Manajemen TI Tata kelola teknologi merupakan bagian

integral dari Tata Kelola Perusahaan A. Memoderasi hubungan antara proses tata

kelola TI dan hasil tata kelola TI [15].

Gambar 2. Kerangka Teori

Secara khusus, disarankan proposisi berikut ini :

Proposisi 1: Proses tata kelola TI yang efektif yang terkait dengan metodologi pengambilan keputusan TI menyeluruh.

Proposisi 2: Proses tata kelola TI yang efektif yang terkait dengan sosial intervensi pengambilan keputusan TI.

Teori organisasi menunjukkan bahwa pengambilan keputusan yang efektif dalam lingkungan yang dinamis dan bergejolak dikaitkan dengan intervensi sosial, penelitian sebelumnya yang berkaitan dengan tata kelola TI terlalu sedikit dan tidak meyakinkan untuk menarik kesimpulan yang pasti.

Untuk menerapkan tata kelola TI dalam praktek, kerangka kerja tata kelola TI dapat digunakan terdiri atas campuran berbagai struktur, proses dan mekanisme yang relasional (Gambar 3) [16].

Gambar 3. Elemen utama dari sebuah kerangka tata kelola TI.

Processes merujuk strategis TI pembuatan keputusan dan pemantauan seperti perencanaan sistem informasi strategis dan balanced scorecar Relational Mechanisms mencakup bisnis / partisipasi IT dan kemitraan, dialog strategis dan belajar bersama.

Konstruksi keamanan informasi disajikan dalam Tabel 2. Instalasi yang tepat dan operasi artefak keamanan informasi sangat penting untuk mengurangi risiko dan yang membutuhkan pemahaman mengapa artefak tersebut dibeli dan diimplementasikan [17].

Table 2. Struktur teoritis keamanan informasi

B. Model proses referensi dalam COBIT 5 [18].

Model proses referensi dalam COBIT 5 adalah suksesor dari model proses COBIT 4.1, dengan mengintegrasikan model proses dari RiskIT dan ValIT. Secara total ada 37 proses tata kelola dan manajemen dalam COBIT 5 dapat dilihat dalam gambar 4.

Gambar 4. Model Referensi Proses dalam COBIT 5

C. Model kematangan pada framework COBIT 5

Model kematangan ini berbeda dari contoh sebelumnya, ini berkeinginan untuk

tujuan yang sama, yaitu, menyediakan alat untuk membantu manajemen dalam perjalanan mereka untuk keselarasan [19].

Gambar 5. Model umum tingkat kematangan pada kerangka COBIT D. Penelitian lain terkait dengan COBIT

Penelitian sebelumnya terkait analisis tata kelola TI berdasarkan kerangka kerja COBIT 5.

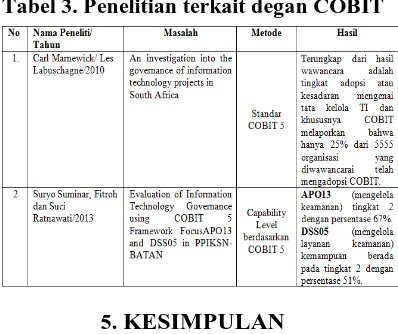

Tabel 3. Penelitian terkait degan COBIT

5.

KESIMPULAN

6. DAFTAR PUSTAKA [1] E. Albrechtsen, “Friend or foe?

Information security management of

employees,” 2008.

[2] J. Eary and National Computing Centre Limited, IT skills: recruitment and retention; a best practice guide for decision makers in IT. National Computing Centre, 2001.

[3] N. Sasongko, “PENGUKURAN

KINERJA TEKNOLOGI INFORMASI MENGGUNAKAN FRAMEWORK COBIT VERSI . 4 . 1 , PING TEST DAN CAAT PADA PT . BANK X Tbk

.,” vol. 2009, no. Snati, pp. 108–113, 2009.

[4] S. Zhang and H. Le Fever, “An Examination of the Practicability of COBIT Framework and the Proposal of a COBIT-BSC Model,” J. Econ. Bus. Manag., vol. 1, no. 4, pp. 391–395, 2013.

[5] C. K. Edwards, “A framework for the

governance of information security,”

2013.

[6] L. Fibikova and R. Mueller, “Threats, Risks and the Derived Information

Security Strategy,” H. Reimer, N.

Pohlmann, and W. Schneider, Eds. Wiesbaden: Springer Fachmedien Wiesbaden, 2012, pp. 11–20.

[7] S.-M. Huang, W.-H. Hung, D. C. Yen, I.-C. Chang, and D. Jiang, “Building the evaluation model of the IT general control for CPAs under enterprise risk

management,” Decis. Support Syst., vol. 50, no. 4, pp. 692–701, Mar. 2011. [8] M. N. Kooper, R. Maes, and E. E. O. R.

Lindgreen, “On the governance of

information: Introducing a new concept of governance to support the

management of information,” Int. J. Inf.

Manage., vol. 31, no. 3, pp. 195–200, Jun. 2011.

[9] I. Koskosas, K. Kakoulidis, and C.

Siomos, “Information Security:

Corporate Culture and Organizational

Commitment,” Int. J. Humanit. Soc.

Sci., vol. 1, no. 3, 2011.

[10] T. Mataracioglu and S. Ozkan,

“Governing information security in conjunction with COBIT and ISO

27001,” arXiv Prepr. arXiv1108.2150,

2011.

[11] J. L. Spears, “Defining Information

Security,” May 2015.

[12] R. P. E. N. Sancoyo and M. S. Dr. Ir.

Eko Nugroho, “PENYUSUNAN TATA

KELOLA AUDIT

E-PROCUREMENT\r\nINSTANSI

PEMERINTAH,” vol. 2, no. 3, pp. 34–

39, 2013.

[13] S. Suminar and others, “Evaluation of information technology governance using COBIT 5 framework focus AP013 and DSS05 in PPIKSN-BATAN,” 2014, pp. 13–16.

[14] Y. A. Susanto, W. W. Winarno, and E.

Pramono, “JARINGAN DENGAN

FRAMEWORK COBIT DAN ISO

27001 : 2005,” 2005.

[15] P. M. Ribbers, R. R. Peterson, and M.

M. Parker, “Designing information

technology governance processes: diagnosing contemporary practices and

competing theories,” 2002, pp. 3143– 3154.

[16] W. Van Grembergen and S. De Haes,

“Measuring and improving IT

governance through the balanced

scorecard,” Inf. Syst. Control J., vol. 2,

no. 1, pp. 35–42, 2005. [17] D. J. Sedlack and G. P. Tejay,

“Improving Information Security

Through Technological Frames of

Reference’,” 2011, pp. 153–157. [18] E. Processes and E. Information,

“COBIT 5 Online Collaborative

Environment Selected Guidance From

the COBIT 5 Family,” 2012.