6

LANDASAN TEORI

Bab ini berisikan tentang teori-teori pendukung yang diperlukan untuk mendukung dalam penyelesaian skripsi ini. Teori-teori yang dituliskan pada bab ini yaitu mengenai jaringan komputer, topologi jaringan, dan VPN.

2.1 Jaringan Komputer

Jaringan komputer adalah sekumpulan komputer yang memiliki teknologi untuk bertukar informasi dan dihubungkan oleh kabel, wireless, infrared, dan satelit.(Tanenbaum, 2011 : p2)

Dalam sebuah jaringan komputer, diperlukan hardware dan software agar jaringan tersebut dapat berjalan dengan maksimal. Jaringan komputer memiliki tipe dan arsitektur yang merupakan sebuah landasan dalam membuat suatu jaringan komputer.

Melakukan adanya pertukaran informasi dengan cepat dan tepat harus teridiri oleh jaringan yang terstruktur dan melakukan maintenance agar dapat memantau keadaan jaringan tersebut.

Jaringan memiliki beberapa fungsi sebagai berikut :

1. Memudahkan pertukaran informasi yang memiliki keterbatasan dalam segi jarak.

2. Sebagai alat komunikasi.

3. Membagi sumber daya, misalnya berbagi printer, memori, harddisk dan lain-lain.

4. Terjaminnya keamanan data. Sistem jaringan komputer akan memberikan perlindungan dalam mengakses data. Keamanan jaringan tersebut disediakan diantaranya melalui pemberian hak akses dan

2.1.1 Jenis Jaringan Komputer

Jaringan komputer memiliki beberapa jenis dalam mengimplementasikannya. terdapat 5 jenis jaringan komputer yang dapat diterapkan dalam menggunakan jaringan komputer, yaitu :

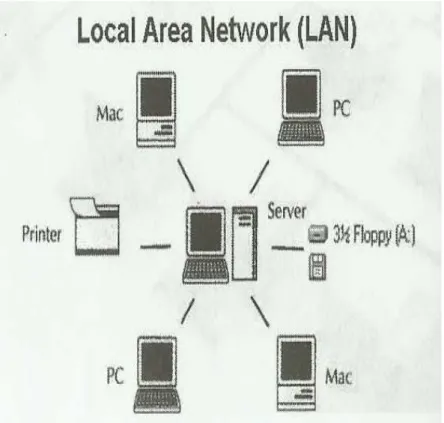

1. Local Area Network (LAN)

Jaringan yang menyediakan hubungan komunikasi berbagai peralatan, sehingga peralatan yang ada dalam jaringan mampu memberi dan menerima informasi dari peralatan lainnya dalam jaringan tersebut.( Lukas, 2006: p12)

Gambar 2.1 Jaringan LAN (Sumber: Utomo, 2011, p2)

2. Metropolitan Area Network (MAN)

MAN memiliki ukuran yang lebih luas dan biasanya menggunakan teknologi yang sama dengan LAN. MAN dapat mencakup kantor- kantor perusahaan yang letaknya berdekatan atau juga sebuah kota dan dapat dimanfaatkan untuk keperluan pribadi atau umum. MAN mampu menunjang data dan suara, bahkan dapat berhubungan

dengan jaringan televise kabel.

Gambar 2.2 Jaringan MAN (sumber: Utomo, 2011, p3)

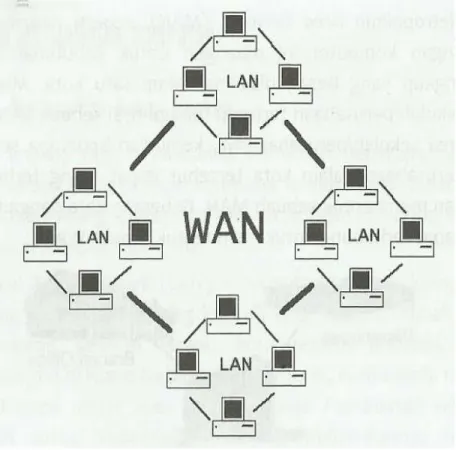

3. Wide Area Network (WAN)

Jangkauannya mencakup daerah geografis yang luas, cakupan meliputi sebuah Negara dan Benua. WAN terdiri dari kumpulan mesin-mesin yang bertujuan untuk menjalankan program-program (aplikasi) pengguna.

Gambar 2.3 Jaringan WAN (sumber: Utomo, 2011, p4)

4. Internet

Internet (interconnection etworking) merupakan jaringan global yang menghubungkan miliaran komputer untuk saling bertukar dan berbagi informasi. Sistem komputer umum yang digunakan sebagai protokol pertukaran paket(packet switching communication protocol) yaitu TCP/IP.

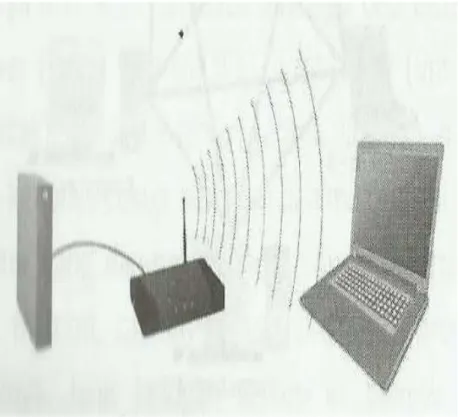

5. Jaringan Tanpa Kabel (Nirkabel)

Jaringan Nirkable adalah bidang disiplin yang berkaitan dengan komunikasi antar sistem komputer tanpa menggunakan kabel. Jaringan nirkabel dapat digunakan pada jarak dekat maupun jarak jauh. Jaringan nirkabel terhubung oleh satu sistem komputer dengan sistem yang lain untuk menggunakan media transimi tanpa kabelm seperti : gelombang radio, gelombang mikro dan infrared.

Gambar 2.4 Jaringan Nirkabel (sumber: Utomo, 2011, p12)

2.1.2 Tipe Jaringan Komputer

1. Jaringan peer to peer atau point to point

suatu sistem yang tidak hanya menghubungkan “ujung” satu dengan lainnya, namun ujung-ujung ini saling berhubungan secara dinamis dan berpartisipasi dalam mengarahkan lalu lintas

Gambar 2.5 Jaringan Peer-to-Peer (sumber: Utomo, 2011, p11)

2. Jaringan Client – Server

sebuah paradigma dalam teknologi informasi yang merujuk kepada cara untuk mendistribusikan aplikasi ke dalam dua pihak: pihak klien dan pihak server.

Gambar 2.6 Jaringan Client-Server (sumber: Utomo, 2011, p11)

2.2 Kinerja TCP/IP

Transmission Control Protocol/Internet Protocol merupakan standar

komunikasi data yang digunakan oleh komunitas internet dalam proses tukar-menukar data dalam jaringan internet. Protokol ini terdiri dari kumpulan protokol yang saling berhubungan (protocol suite). TCP/IP juga paling banyak digunakan saat ini, karena data tersebut diimplementasikan dalam bentuk perangkat lunak(software) dalam sistem operasi. TCP/IP merupakan standar jaringan terbuka yang bersifat independen terhadap mekanisme transport jaringan fisik yang digunakan, sehingga dapat digunakan dimana saja.

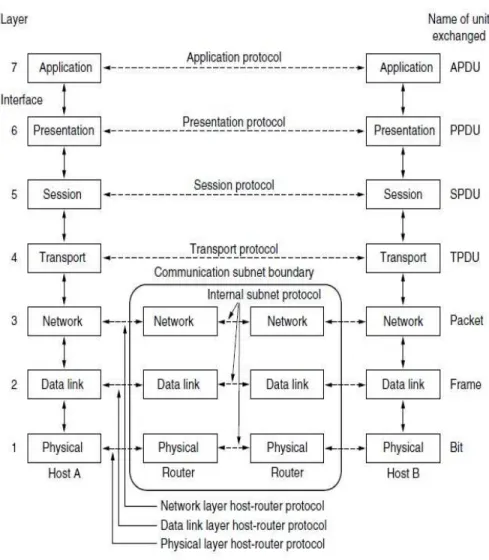

2.3 OSI Layer

OSI (Open System Interconnection) adalah suatu system terbuka yang menghubungkan suatu system dengan system lainnya untuk saling berkomunikasi. (Tanenbaum, 2011: p41)

OSI Layer secara garis besarnya terdiri dari 7 buah layer yang masing-masing layer memiliki tugas yang berbeda-beda dalam melakukan komunikasi antar jaringan.

Gambar 2.7 OSI Layer (Sumber : Tanenbaum, 2011, p42)

• Physical Layer

Layer ini berkaitan dengan transmisi bit mentah pada saat di transmisikan, Layer ini memastikan bahwa bit yang dikirim harus sesuai dengan bit yang diterima. Layer ini juga menentukan masalah kelistrikan/gelombang/medan dari berbagai prosedur/fungsi yang berkaitan dengan link fisik, seperti besar tegangan/arus listrik, panjang maksimal media transmisi, pergantian fasa, juga jenis kabel dan konektor.

Beberapa contoh protocol yang bekerja pada layer ini adalah POTS, DSL, Hub, Repeater, Fiber Optik.

• Data Link Layer

Layer ini bertugas menentukan pengalamatan fisik (hardware

address), error notification(pendeteksi kesalahan), frame flow control

(kendali aliran frame), dan topologi network.

Ada dua sublayer pada Data Link Layer yaitu Logical Control

Layer (LLC) dan Media Access Control (MAC). LLL mengatur komunikasi seperti error notification dan flow control, sedangkan MAC mengatur pengalamatan fisik yang digunakan dalam proses koneksi antar-adapter.

Beberapa protocol yang bekerja pada layer ini adalah 802.3 (Ethernet), 802.11a/b/g/n LLC/MAC, ISL ATM, Token Ring, Frame Relay.

• Network Layer

Layer ini bertugas untuk menentukan jalur network yang akan dilalui oleh data pada saat akan ditransmisi. Layer ini menyediakan logical addressing (pengalamatan logika) dan path determination (penentuan rute tujuan).

Protokol yang bekerja disini IGRP, OSPF, BGP, ARP, RIP, IPSec, IP, IPX.

• Transport Layer

Layer ini menyediakan end-to-end communication protocol. Layer ini bertanggung jawab terhadap “keselamatan data” dan “segmentasi data”, seperti mengatur flow control, error detection, correction data,

sequencing, dan size of the packet (ukuran paket). Beberapa protocol

yang bekerja pada layer ini adalah IPX, SPX, TCP, UDP, SCTP. • Session Layer

Mengatur sesi (session) yang meliputi establishing (memulai sesi), maintaining (mempertahankan sesi), dan terminating (mengakhiri sesi) antar entitas yang dimiliki oleh presentation layer.

Protocol yang bekerja pada layer ini adalah SQL, X Windows, NFS, RPC, Named Pipes (DNS), NetBIOS, ASP, SCP, OS Scheduling.

• Presentation Layer

Layer ini mengatur konversi dan translasi berbagai format data, seperti kompresi data dan enkripsi data. Protocol yang bekerja pada layer ini adalah TDI, ASCII, MIDI, MPEG, JPEG, MP3, ASCII7, EBCDIC.

• Application Layer

Layer ini menyediakan servis bagi berbagai aplikasi network. Layer ini berisi berbagai protokol yang biasanya dibutuhkan oleh pengguna. Salah satu protokol aplikasi banyak digunakan adalah HTTP (Hyper Text Transfer Protocol), yang merupakan dasar untuk World Wide Web. Ketika Browser ingin membuka halaman web, ia akan mengirimkan nama halaman yang diinginkan ke halaman hosting server menggunakan HTTP. Server kemudian mengirimkan halaman web kepada user yang mengaksesnya. Protocol lain yang bekerja pada layer ini DHCP, Telnet, FTP, SSI, SIP, SMTP, SNMP.

2.4 VPN

Virtual Private Network adalah suatu jaringan komputer yang memanfaatkan media komunikasi publik(open connection/ virtual circuits), seperti internet, untuk menghubungkan jaringan lokal. (Sofana,2012: p228) Informasi dari node-node VPN akan di tunneled kemudian mengalir melalui jaringan public. Sehingga informasi menjadi aman karena hanya dapat diakses oleh pihak intern. VPN diimplementasikan oleh perusahaan besar yang memiliki kantor cabang yang lokasinya cukup berjauhan dengan kantor pusat. VPN merupakan solusi yang tepat untuk mengatasi keterbatasan LAN. walaupun VPN merupakan solusi yang tepat, tetapiVPN memiliki beberapa kelebihan dan kekurangan, yaitu :

1 Kelebihan VPN

a. Meningkatkan tingkat keamanan data meskipun menggunakan jaringan publik.

b. Dapat mengakses komputer tanpa memiliki keterbatasan dari segi jarak dan waktu.

c. Memiliki protokol khusus yang berfungsi untuk mendapatkan informasi yang akurat sehingga hanya dapat dilakukan oleh pihak yang memiliki hak akses.

d. Mengurangi biaya operasional yang berlebih, karena menghindari adanya pemakaian kabel berlebih yang memerlukan biaya yang tidak sedikit.

2 Kekurangan VPN

a. Internet memiliki peranan yang besar dalam mengakses VPN. Jika jaringan internet yang digunakan mengalami gangguan maka akan sulit untuk mengakses VPN.

b. VPN menyediakan tingkat keamanan data yang tinggi, tetapi tidak menutup kemungkinan untuk terjadinya hacking yang dapat masuk kedalam sistem jaringan.

2.4.1 Fungsi VPN 1. Confidentially

Dengan digunakannya jaringan publik yang rawan pencurian data, maka teknologi VPN menggunakan sistem kerja dengan cara mengekripsi semua data yang lewat melalui jaringan publik. dengan adanya teknologi enkripsi tersebut, maka kerahasiaan data dapat lebih terjaga. walaupun ada pihak yang dapat menyadap data melewati internet bahkan jalur VPN tersebut.

2. Data Intergrity

Ketika melewati jaringan internet, sebenarnya data telah berjalan sangat jauh melintasi berbagai tempat. pada saat jalur tersebut sedang dilalui, dapat terjadi kemungkinan berbagai gangguan dapat terjadi terhadap data. Dengan adanya kehilangan data maupun kerusakan yang dialami oleh data serta dimanipulasi oleh orang yang tidak bertanggung jawab.

3. Origin Authentication

Teknologi VPN memiliki kemampuan untuk melakukan autentikasi terhadap sumber pengirim data yang akan diterimanya. VPN akan melakukan pemeriksaan terhadap semua data yang masuk dan

mengambil informasi dari sumber datanya. kemudian, alamat sumber data tersebut akan disetujui apabila proses autentikasinya berhasil.

4. Non-repudiation

Mencegah dua pihak dari menyangkal bahwa mereka telah mengirim atau menerima sebuah file yang mengakomodasi perubahan.

5. Kendali akses

Menentukan siapa yang diberikan akses ke sebuah sistem atau jaringan, sebagaimana informasi apa dan seberapa banyak seseorang dapat menerimanya.

2.4.2 Jenis VPN

Secara umum VPN dapat dikelompokkan menjadi : 1. Remote Access VPN

Remote access VPN disebut juga Virtual Private Dial-up Network (VPDN). VPDN sejenis user-to-LAN connection, dimana maksudnya adalah user dapat melakukan koneksi ke private network dari manapun seperti untuk karyawan yang sedang berada diluar kantor. Mereka dapat menggunakan komputer laptop yang sudah dilengkapi dengan perangkat tertentu untuk melakukan koneksi dengan jaringan LAN kantor.

Sebelum melakukan koneksi dilakukan proses dial-up ke network access server (NAS). NAS biasanya disediakan oleh provider yang menyediakan layanan VPN. Pengguna cukup menyediakan komputer dan aplikasi untuk men-dial NAS. Secara umum VPN hampir mirip dengan dial-up internet connection, tetapi secara teknis VPN memiliki keunggulan dari segi keamanan dari dial-up internet karena koneksi hanya dilakukan sewaktu-waktu. (Sofana, 2012: p229)

2. Site to site VPN

Site-to-site VPN diimplementasikan dengan memanfaatkan perangkat dedicated yang dihubungkan dengan internet. Site-to-site VPN biasanya digunakan untuk menghubungkan berbagai area yang sudah tetap, contohnya koneksi antara kantor pusat dengan kantor cabang dan koneksi antara lokasi-lokasi tersebut berlangsung secara terus-menerus (24 jam dalam sehari).

Tentu saja kecepatan akses terbatas dengan bandwidth jalur VPN yang dipergunakan.

Yang perlu diperhatikan adalah konfigurasi jaringan pada komputer pemakai di kantor cabang harus menggunakan default gateway berupa IP address dalam perangkat yang digunakan di kantor cabang. Untuk itu, remote access VPN memiliki kebutuhan security yang berbeda dari intranet VPN. Teknik security khusus yang digunakan disini ialah Authentication sebagai sarana verifikasi keavsagan identitas mobile user. Disini juga dibutuhkan sistem management terpusat (centralized management) yang dapat menangani dan mengatur para mobile user dalam mengakses VPN. (Sofana, 2012: p230)

Secara umum site-to-site VPN dibagi menjadi : • Intranet

VPN hanya digunakan untuk menghubungkan beberapa lokasi yang masih dalam satu instansi atau satu perusahaan. Seperti kantor pusat dihubungkan dengan kantor cabang. Dengan kata lain pusat administrative control berada di bawah satu kendali. (Sofana, 2012: p230) Selain itu juga teknik security yang digunakan dalam intranet yaitu teknik data enkripsi untuk melindungin dokumen-dokumen yang sensitive. Kemudian didalamnya juga diperlukan sistem manajemen jaringan yang dapat mengakomodasi perkembangan jumlah user baru, aplikasi baru dan kantor cabang yang baru.

• Extranet

VPN digunakan untuk menghubungkan beberapa instansi atau perusahaan yang berbeda namun mereka tetap memiliki hubungan. (Sofana, 2012: p230) Seperti contohnya perusahaan penerbitan buku dengan perusahan pengangkutan dan pengiriman barang (kargo) dari perusahaan penerbitan buku tersebut. Dimana dalam hal tersebut memerlukan suatu sistem security dengan standar open system agar interoperabilitas dengan external user dapat terlaksana. Sistem security yang dapat digunakan pada

extranet yaitu sistem security khusus yang banyak dikenal dengan sebutan Internet Protocol Security (IPSec).

Banyaknya external user mengakibatkan meningkatnya intensitas trafik yang mengakibatkan munculnya gangguan pada jaringan sehingga dapat mempengaruhi performance VPN. Oleh karenanya disamping diperlukan sistem security yang ketat juga diperlukan teknik traffic control untuk mengurangi terjadinya bottleneck dan menjaminnya response time yang minimal. Dalam hal ini admistrative control berada di bawah kendali beberapa perusahaan terkait.

2.4.3 Topologi VPN

sistem jaringan memiliki masing-masing topologi yang ingin diterapkan. Sama hal nya dengan Topologi VPN memiliki beberapa macam, yaitu :

1. Topologi Hub dan spoke

Topologi ini terdiri dari beberapa remote office(spoke) yang terhubung dengan central site(hub). Desain topologi ini meminimalisasikan kompleksitas konfigurasi dengan hanya menghubungkan tiap remote office dengan central site dengan tiap remote site dan masing masing remote site tersebut tidak terjadi saling bertukar data. Topologi ini tidak cocok jika ada traffic yang tinggi diantara remote site tersebut atau jika dibutuhkan redundancy dan automatic failover. 2. Topologi Mesh

Topologi Mesh dapat berbentuk fully meshed, yang menyediakan konektivitas diantara beberapa remote office dan central site sesuai dengan kebutuhan. Topologi Mesh adalah desain yang bagus untuk digunakan jika hanya sedikit lokasi yang saling berhubungan dengan jumlah aliran traffic yang tinggi. karena jika jumlah lokasi yang dihubungkan banyak, maka akan banyak konfigurasi yang dibutuhkan untuk setiap perangkat yang digunakan.

3. Topologi Jaringan Hierarki

Topologi jaringan hierarki adalah topologi hybrid yang cocok digunakan untuk perusahaan besar yang mempunyai banyak kantor pusat dan kantor cabang. Dengan traffic yang besar diantara mereka dan banyak remote office dengan interaksi yang sedikit diantara mereka. Topologi ini terdiri dari full atau partial mesh sebagai inti, dengan lokasi lain dihubungkan dengan inti tersebut dengan menggunakan desain hub dan spoke. Topologi ini merupakan topologi yang paling kompleks diantara topologi yang lain.

2.4.4 Security VPN

Setiap jaringan memerlukan suatu keamanan dalam sistem jaringan. Untuk mengamankan informasi yang berkaitan dengan VPN dapat menggunakan beberapa metode, seperti :

1. Firewall

Firewall merupakan suatu sistem keamanan yang memberikan keamanan antara jaringan lokal dengan internet. Firewall dapat dikonfigurasi dengan port-port yang telah di publik dan mem-private port-port yang di-block

Gambar 2.8 Cisco 1700 Router

(Sumber :

2. Enkripsi

Eknkripsi merupakan metode yang digunakan untuk mengamankan data. Informasi akan “diacak” agar tidak mudah diakses oleh orang lain. Terdapat 2 metode Enkripsi :

(1)Symmetric key Encryption

Symmentric key Encryption adalah suatu metode yang mewajibkan masing – masing komputer baik pengirim dan penerima harus memiliki key yang sama, (Sofana, 2012: p232) karena data yang sudah di enkripsi hanya dapat dekripsi menggunakan key tersebut. Pada enkripsi menggunakan symmetric key, setiap komputer memiliki kunci rahasia (kode) yang dapat digunakan untuk mengenkripsi informasi sebelum informasi tersebut dikirim ke komputer lain melalui jaringan. Kunci yang digunakan untuk mengenkripsi data sama dengan kunci yang digunakan untuk mendeskripsi data. Oleh karena itu, kunci tersebut harus dimiliki oleh kedua komputer.

Kunci harus dipastikan ada pada komputer penerima. Artinya, pengirim harus memberitahu terlebih dahulu kepada penerima melalui orang yang dipercaya. Selanjutnya, informasi yang dikirim dienkripsi menggunakan kunci tersebut, sehingga penerima bisa mendekripsi dan mendapatkan informasi yang dikirimkan oleh pengirim.

(2)Public key Encryption

Public key Encryption adalah komputer pengirim menggunakan public key milik key penerima untuk melakukan enkripsi. Setelah informasi dikirim maka proses dekripsi dapat dilakukan menggunakan private key penerima. Public key dapat disebarkan luaskan kepada siapapun, tetapi hanya beberapa orang yang dapat memiliki hak akses private key. Public key encryption menggunakan kombinasi private key. Private key hanya diketahui oleh pihak pengirim informasi. Sedangkan public key dikirim ke pihak penerima. Untuk mendekripsi informasi, pihak penerima harus menggunakan

public key dan private key miliknya. Tentu saja private key pengirim

dan penerima berbeda. (Sofana, 2012: p232) 3. IPSec

IPSec adalah suatu fitur security yang lebih baik karena menyediakan jalur enkripsi menggunakan security association (SA) antara dua remote IPSec peer menggunakan sejumlah protokol yang bekerja pada lapisan network OSI untuk mengamankan data. (Sofana, 2012: p233) SA dapat menentukan protokol dan algoritma yang akan diterapkan pada paket data yang dikirimkan.IPSec menggunakan dua metode, yaitu:

1. Tunnel

Tunnel merupakan suatu proses saat melakukan enkripsi pada authentication header (AH) dan encapsulation security payload (ESP). AH memberikan proteksi pada header data untuk menjamin integritas paket data sehingga header information yang didapatkan oleh penerima merupakan data yang asli. ESP berguna untuk menjamin kerahasiaan data, jika AH tergabung dengan paket data maka akan memberikan proteksi tambahan dengan Encapsulation Security Payload (ESP).

Tunneling mengijinkan user untuk menembus IP Address melalui jaringan public. Hal ini dapat digunakan untuk mengatasi serangan traffic analyse. Sehingga dengan tunneling alamat sumber dan tujuan dari user dapat disembunyikan.

2. Transport

Pada Transport, Enkripsi hanya dilakukan pada payload masing-masing paket. Routing utuh, karena header IP tidak diubah atau dienkripsi, namun ketika header otentikasi yang digunakan, alamat IP tidak dapat diterjemahkan, karena hal ini akan membatalkan nilai hash. Transport dan application layer selalu diamankan dengan hash, maka dari itu mereka tidak dapat diubah dengan cara apapun.

Untuk dapat memanfaatkan IPSec harus menggunakan perangkat dengan key yang sama sehingga firewall dapat mendukung security policies. Terdapat 2 teori yang digunakan dalam menentukan security dalam VPN. Pertama, Trusted Model yaitu mempercai bahwa network yang digunakan aman. Kedua, Secure Model yaitu dengan mengasumsikan network tersebut tidak aman sehingga membutuhkan mekanisme security tertentu. Kedua hal di atas tetap perlu diterapkan autentikasi user untuk mendapatkan akses ke jaringan VPN.

2.4.5 Otentikasi

Karena dalam pengiriman data menggunakan nirkabel dengan mudah dapat dikirim atau diterima oleh unauthorized station, maka setiap station harus mengotentikasi dengan sendirinya sebelum diperbolehkan untuk mengirim data. Setelah station telah berasosiasi dengan base station, maka base station akan mengirimkan frame khusus ke station agar mobile station dapat mengetahui secret

key (password) yang telah ditugaskan. Kemudian ini juga untuk membuktikan secret

key dengan mengenkripsi frame yang diterima dan mengirim balik ke base station. Jika hasilnya benar, perangkat akan sepenuhnya terdaftar dalam cell. Tetapi base

station tidak perlu membuktikan identitasnya ke dalam mobile station, tetapi bekerja

untuk memperbaiki cacat dalam standar yang sedang berlangsung.

2.4.5.1 Otentikasi pengguna

Terdapat beberapa cata untuk mengotentikasi dari setiap peer-peer yang ada. Dalam OpenVPN menawarkan pre-shared

keys, certificate-based, dan username/password-based authentication. Preshared secret key merupakan yang

termudah dengan sertifikat berdasarkan yang paling kuat dan kaya akan fitur. Dalam versi 2.0 dapat diaktifkan baik dengan sertifikat ataupun tanpa sertifikat.

2.4.5.2 Remote User VPN

Remote User VPN memungkinan untuk koneksi jauh oleh remote user. Misalnya pegawai yang sedang bertugas diluar kota atau luar negeri untuk mendapatkan akses ke LAN di kantor pusat menggunakan jaringan internet. Terutama sangat berguna untuk dapat menerima email yang tersedia di LAN kantor pusat.

Seorang pengguna dapat memulai koneksi ke internet dengan fasilitas ADSL. Setelah koneksi ke internet terhubung

pengguna akan menciptakan selubung VPN yang

menggunakan sistem client dari perangkat yang digunakan. Sebelum terhubung dengan selubung VPN pengguna akan mengajukan permohonan koneksi, dan jika otentikasi diterima, maka jalur virtual VPN akan dihubungkan antara VPN client dan VPN server. Fasilitas lama seperti dial-up modem juga dapat dipakai hanya jika koneksi dengan fasilitas ADSL menjamin pengiriman dan penerimaan data yang jauh lebih cepat dibandingkan dengan penggunaan dial-up.