i

IMPLEMENTASI PENGALOKASIAN ALAMAT IP

BERDASARKAN “ACCOUNT” PENGGUNA DENGAN

MENGGUNAKAN VPN

Skripsi

Dikerjakan Untuk Memenuhi Salah Satu Syarat

Memperoleh Gelar Sarjana Komputer

Jurusan Teknik Informatika

Disusun Oleh:

AGUSTINUS RICO PRAMONO

NIM. 07 5314 002

JURUSAN TEKNIK INFORMATIKA

FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS SANATA DHARMA

YOGYAKARTA

ii

THE IMPLEMENTATION OF ALLOCATING IP ADDRESS

ON “ACCOUNT” USER BY USING VPN

A Thesis

Presented as Partial Fulfillment of the Requirements

To Obtain the SarjanaKomputer Degree

In Informatics Engineering

By

AGUSTINUS RICO PRAMONO

NIM. 07 5314 002

DEPARTMENT OF INFORMATICS ENGINEERING

FACULTY OF SCIENCE AND TECHNOLOGY

SANATA DHARMA UNIVERSITY

YOGYAKARTA

v

PERNYATAAN KEASLIAN HASIL KARYA

Saya menyatakan dengan sesungguhnya bahwa skripsi yang saya tulis ini tidak memuat karya orang lain, kecuali yang telah disebutkan dalam kutipan dan daftar pustaka, sebagaimana layaknya karya ilmiah.

Yogyakarta, 24 November 2011 Penulis

vi

PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH

UTUK KEPENTINGAN AKADEMIS

Yang bertandatangan dibawah ini, saya mahasiswa Universitas Sanata Dharma : Nama : Agustinus Rico Pramono

NIM : 075314002

Demi pengembangan ilmu pengetahuan, saya memberikan kepada perpustakaan Universitas Sanata Dharma karya ilmiah saya yang berjudul :

“Implementasi Pengalokasian Alamat Ip Berdasarkan “Account” Pengguna

Dengan Menggunakan Vpn”

Bersama perangkat yang diperlukan (bila ada). Dengan demikian saya memberikan kepada perpustakaan Universitas Sanata Dharma hak untuk menyimpan, mengalihkan dalam bentuk media lain, mengelolanya dalam bentuk pangkalan data, mendistribusikannya secara terbatas, dan mempubikasikannya di internet atau media lain untuk kepentingan akademis tanpa perlu memberikan royalti kepada saya selama tetap mencantumkan nama saya sebagai penulis. Demikian pernyataan ini saya buat dengan sebenarnya.

Yogyakarta, 24 November 2011 Penulis

vii

ABSTRAK

Jaringan internet bekerja berdasarkan suatu protokol TCP/IP (Transmission

Control Protocol / Internet Protocol). TCP/IP merupakan standard protokol yang

digunakan untuk menghubungkan jaringan-jaringan komputer dalam internet.

Begitu kompleks jaringan komputer yang terhubung dengan internet, serta

sumber daya bandwith yang terbatas menjadi sebuah masalah dalam jaringan internet.

Hal ini menjadi tuntutan bagi seorang administrator jaringan untuk melakukan

management performa jaringan. Management performa berkaitan dengan monitoring

dan control jaringan. Ini untuk memastikan jaringan dapat berjalan dan bekerja

dengan baik, untuk itu diperlukan sebuah Management jaringan. Pada umumnya

komputer yang digunakan adalah gateway/router.

Filtering IP address diperlukan untuk mendukung management jaringan.

Pada umumnya filtering IP address dilakukan berdasarkan segment. Dalam

penelitian ini filtering IP address dikembangkan berdasarkan account pengguna.

Teknologi VPN atau biasa disebut dengan (Virtual Private Network) dalam

penelitian ini adalah PPPoE (Point to Point over Ethernet) dari OS router mikrotik

dapat membantu dalam pemberian IP address tetap berdasarkan “account”. Sehingga

setiap pengguna mempunyai IP address yang selalu tetap.

viii

ABSTRACT

The Internet network works on TCP/IP (Transmission Control

Protocol/Internet Protocol). TCP/IP is the standard protocol used for connecting the

computer networks in the internet.

Are so complex network of computers connected to the internet, and the

limited bandwidth resources becomes a problem in the Internet network. It is a

demand for a network administrator to do the management of network performance.

Performance management related to monitoring and control of network. This is to

ensure the network can walk and work well, for it required a management network.

Generally computers are being used is a gateway / router.

Filtering IP address needed to support a network management. Generally

filtering IP address is performed based on the segment. In this research filtering IP

address was developed based on user accounts.

VPN technology or commonly called the (Virtual Private Network) in this

research are the PPPoE (Point to Point over Ethernet) from mikrotik router OS can

assist in providing fixed IP addresses based on the "account". So that each user have

ix

KATA PENGANTAR

Puji syukur kepada Tuhan Yang Maha Esa, atas segala rahmat dan anugerah

yang telah diberikan, sehingga penulis dapat menyelesaikan Tugas Akhir

“Implementasi Pengalokasian Alamat IP Berdasarkan “Account” Pengguna

Dengan Menggunakan VPN” ini dengan baik. Dalam menyelesaikan tugas akhir ini,

penulis tidak lepas dari bantuan sejumlah pihak, oleh sebab itu penulis ingin

mengucapkan terima kasih kepada:

1. Tuhan Yesus Kristus, yang telah mendampingi serta menjawab semua doa-doa penulis dan mencurahkan berkat sehingga penulis dapat menyelesaikan karya ilmiah ini.

2. Bapak H. Agung Hernawan, S.T., M.Kom., selaku dosen pembimbing tugas akhir penulis.

3. Bapak Koes Pramono dan Ibu Hana Susiani, sebagai orang tua yang telah memberi dukungan doa, materi, serta semangat. Tanpa semua itu penulis tidak akan memperoleh kesempatan untuk menimba ilmu hingga jenjang perguruan tinggi dan akhirnya dapat menyelesaikan karya ilmiah ini.

4. Elisabeth Shelvy Pramono dan Konimei Bobby S, kakak dan kakak ipar penulis yang telah banyak membantu dalam dukungan materi, dukungan doa dan semangat selama penulis menuntut ilmu.

x

6. Theodora Novarinatha, kekasih penulis yang selalu meyakinkan dan menguatkan penulis ketika penulis sedang jatuh dan putus asa.

7. M. Bangkit Widyatmoko, S.Kom., Antonius Hari Widiatmoko, S.Kom., teman seperjuangan penulis dalam menyelesaikan karya ilmiah yang telah lebih dulu lulus. Terimakasih atas segala bentuk dukungan kalian.

8. L. Endra Prasetya, sahabat penulis yang membantu memberikan ide-ide serta saran selama masa kuliah sampai penulis menyelesaikan karya ilmiah ini.

9. Teman-teman seperjuangan TI angkatan 2007 yang telah menemani selama menimba ilmu di Program Studi Teknik Informatika Universitas Sanata Dharma. Terimakasih untuk pertemanannya selama ini.

Untuk pihak-pihak yang tidak dapat penulis sebutkan satu per satu. Penulis mengucapkan terima kasih atas bantuannya sehingga penulis dapat menyelesaikan karya ilmiah ini. Akhir kata, penulis berharap karya ilmiah ini dapat bermanfaat bagi kemajuan dan perkembangan ilmu pengetahuan.

Yogyakarta, 24 November 2011

xi

PERSEMBAHAN

“Satu hasrat terbesar yang selalu menj adi doa saya yaitu agar

pada saat menutup mata nanti, saya bisa melakukannya

dengan penuh senyuman. Dan itu hanya bisa saya capai j ika

xii

DAFTAR ISI

HALAMAN JUDUL ... i

HALAMAN PENGESAHAN ... iii

HALAMAN PERSETUJUAN ... iv

PERNYATAAN KEASLIAN HASIL KARYA ... v

PERNYATAAN PERSETUJUAN PUBLIKASI KARYA ILMIAH ... vi

ABSTRAK ... vii

ABSTRACT ... viii

KATA PENGANTAR ... ix

PERSEMBAHAN... xi

DAFTAR ISI ... xii

DAFTAR GAMBAR ... xvii

DAFTAR TABEL ... xx

BAB I PENDAHULUAN ... 1

1.1. Latar Belakang Masalah ... 1

1.2. Rumusan Masalah... 8

1.3. Tujuan ... 8

xiii

1.5. Metologi Penelitian ... 10

1.6. Sistematika Penulisan ... 11

BAB IILANDASAN TEORI ... 12

2.1. TCP/IP... 12

2.2. Tunnel ... 16

2.2.1. Pengertian ... 16

2.2.2. Protokol Tunnelling ... 19

2.3. VPN (Virtual Private Network) ... 22

2.3.1. Sekilas tentang VPN ... 22

2.3.2. Manfaat VPN ... 24

2.1 Persyaratan VPN. ... 25

2.4. Fungsi Utama Teknologi VPN ... 26

2.4.1. Confidentially (Kerahasiaan) ... 27

2.4.2. Data Intergrity (Keutuhan Data) ... 27

2.4.3. Origin Authentication (Autentikasi Sumber) ... 27

2.5. PPP over Ethernet (PPPoE) ... 28

2.5.1. Struktur paket PPPoE ... 28

xiv

2.6. Point to Point Protokol (PPP) ... 32

2.7. Mikrotik ... 35

2.7.1. Pengertian ... 35

2.7.2. Jenis - Jenis Mikrotik ... 36

2.7.3. Fitur-Fitur Mikrotik ... 38

2.8. Protokol-Protokol VPN pada Mikrotik ... 40

2.8.1. EOIP Tunnnel (Ethernet Over IP ) ... 40

2.8.2. PPPOE ... 42

2.8.3. PPTP ... 44

2.8.4. L2TP ... 45

BAB IIIPERENCANAAN KONSEP JARINGAN VPN ... 48

3.1. Analisa Sistem ... 48

3.1.1. Gambaran System Sekarang ... 48

3.1.2. Gambaran Sistem Yang Dikembangkan ... 49

3.1.3. Analisa Kebutuhan Sistem ... 50

3.2. Narasi Use Case ... 51

3.3. Gambaran System Database ... 52

xv

3.3.2. Rancangan Fisikal Database Yang Dikembangkan. ... 54

3.3.3. Rancangan Logikal Database Yang Dikembangkan. ... 56

3.4. Diagram State ... 57

3.5. Diagram Sequential ... 59

3.5.1. Topologi Jaringan Internet Keseluruhan ... 60

3.5.2. Topologi Jaringan Core P ... 61

3.6. Topologi jaringan penelitian ... 62

3.6.1. Minimalis Topologi Jaringan Core P ... 62

3.6.2. Topologi Jaringan Penelitian ... 63

3.6.3. Topologi Jaringan Penelitian dengan VMware ... 64

BAB IVIMPLEMENTASI DAN ANALISIS JARINGAN ... 67

4.1. Perangkat Kebutuhan Sistem ... 67

4.2. Implementasi PPPoE Server ... 68

4.2.1. Penambahan IP Address ... 68

4.2.2. Penambahan IP Pool untuk DHCP dan PPPoE ... 69

4.2.3. Penambahan Profile PPP ... 69

4.2.4. Penambahan Pppoe Server ... 71

xvi

4.2.6. Generatefile ... 74

4.3. Pengujian dan Analisis Jumlah Client PPPoE... 74

4.4. Pengujian dan Analisis IP Serta Security ... 80

4.5. Pengujian Implementasi Dan Analisis Kecepatan Login... 86

BAB VKESIMPULAN DAN SARAN ... 88

5.1. KESIMPULAN ... 88

5.2. SARAN ... 89

DAFTAR PUSTAKA ... 90

xvii

DAFTAR GAMBAR

Gambar 1.1 : Ilustrasi VPN ... 7

Gambar 2.1 : Layer TCP/IP ... 12

Gambar 2.2 : Komunikasi diantara Layer TCP/IP ... 14

Gambar 2.3 : Enkapsulasi data TCP/IP ... 16

Gambar 2.4 : Tunneling Paket Dari Host-1 Ke Host-2 ... 18

Gambar 2.5: Ilustrasi Tunneling ... 19

Gambar 2.6 : Ilustrasi VPN Pada Sebuah Perusahaan ... 25

Gambar 2.7 : PPPoE Encapsulation ... 28

Gambar 2.8 : Format Paket PPPoE ... 29

Gambar 2.9 : Proses Negosiasi PPPoE ... 30

Gambar 2.10 : Diagram Yang Menggambarkan Fase PPP ... 34

Gambar 2.11 : Mikrotik Software ... 36

Gambar 2.12 : Mikrotik Hardware ... 37

xviii

Gambar 2.14 : Mikrotik Via Winbox ... 38

Gambar 3.1 : Use case ... 50

Gambar 3.2 : Relasi Antar Tabel ... 56

Gambar 3.3 : Diagram State Login ... 57

Gambar 3.4 : Sub Diagram State Login ... 58

Gambar 3.5 : Diagram Sequential ... 59

Gambar 3.6 : Desain Jaringan keseluruhan Universitas XYZ ... 60

Gambar 3.7 : Desain Jaringan Core P Universitas XYZ ... 61

Gambar 3.8 : Jaringan Core P Yang Telah Diminimalkan ... 62

Gambar 3.9 : Topologi Jaringan Penelitian ... 63

Gambar 3.10 : Topologi Jaringan Penelitian ... 64

Gambar 3.11: Jaringan Penelitian dengan VMware ... 65

Gambar 4.1 : Screenshots Output 10 Client PPPoE ... 75

Gambar 4.2 : Screenshots Output 20 Client PPPoE ... 76

Gambar 4.3 : Screenshots Output 50 Client PPPoE ... 77

xix

Gambar 4.5: Screenshots Output 200 Client PPPoE ... 78

Gambar 4.6: Dua IP Address Dalam Satu Computer ... 80

Gambar 4.7: Interface yang terlihat pada wireshark ... 81

Gambar 4.8: Sniffing IP Fisik Dengan Wireshark... 82

Gambar 4.9: Sniffing IP PPPoE dengan wireshark ... 83

xx

DAFTAR TABEL

Tabel 2.1 : Type Paket PPPoE ... 32

Tabel 3.1 : Radcheck dan radreply ... 52

Tabel 3.2: radgroupcheck dan radgroupreply ... 52

Tabel 3.3: radpostauth ... 52

Tabel 3.4: radusergroup ... 52

Tabel 3.5: radacct... 53

Tabel 3.6: Radcheck dan radreply telah dimodifikasi ... 54

Tabel 3.7: radgroupcheck dan radgroupreply ... 54

Tabel 3.7 radpostauth ... 54

Tabel 3.7: radusergroup ... 54

Tabel 3.8: Radacct ... 55

Tabel 3.9: perubahan dari diagram state ... 57

Tabel 1.10: perubahan Diagram State Approve ... 58

1

Penggunaan internet telah menjadi kebutuhan dari banyak orang karena

dengan internet banyak hal dapat dilakukan dengan mudah, salah satunya

seperti pencarian informasi. Dengan hanya berpadukan mesin pencari,

pengguna internet dapat memperoleh informasi dengan sangat mudah.

Jaringan internet bekerja berdasarkan suatu protokol TCP/IP

(Transmission Control Protocol / Internet Protocol) adalah protokol standar

yang digunakan untuk menghubungkan jaringan-jaringan di dalam internet

sehingga data dapat dikirim dari satu komputer ke komputer lainnya .

Protokol TCP/IP terdiri dari empat lapisan aplikasi, lapisan transport, lapisan

internet, lapisan link. (Stevens, 1994)

Application merupakan Layer paling atas pada model TCP/IP, yang

bertanggung jawab untuk menyediakan akses kepada aplikasi terhadap

layanan jaringan TCP/IP. Lapisan transport adalah lapisan yang bertanggung

jawab dalam rangka membuat komunikasi antar dua host, dengan

menyebarkan sebuah connectionless broadcast. Internet layer adalah lapisan

yang menangani pengiriman paket dan memungkinkan paket tersebut

berjalan ke tujuan atau dengan kata lain, lapisan yang bertanggung jawab

dalam melakukan routing dan pembuatan paket IP (dengan menggunakan

teknik encapsulation). Link layer adalah lapisan yang bertanggung jawab

dalam meletakkan frame-framedata di atas media jaringan.

Setiap komputer diberikan suatu nomor unik yang disebut dengan IP

address. IP address berjalan pada tingkat Internet Layer pada TCP/IP. Ada

dua jenis pengalamatan dengan IP address pada suatu jaringan, yaitu IP

statik dan IP dinamis.

Dynamic Host Configuration Protocol (DHCP) yang mana

merupakan protokol berbasis arsitektur client/server yang dipakai untuk

memudahkan pendistribusian IP address dalam satu jaringan. DHCP server

akan memberikan configurasi IP address secara otomatis kepada computer

client DHCP. Dengan kata lain IP address yang diberikan oleh server DHCP

merupakan IP dinamis (berubah-ubah). IP dinamis memiliki kekurangan

seperti dalam keamanan, karena setiap komputer client memiliki ip yang

selalu berubah-ubah setiap kali pengguna login.

Dalam konfigurasi IP static seorang administrator harus memberikan

IP address pada semua komputer secara manual dalam suatu jaringan

komputer, dengan ip static keamanan lebih terjamin karena IP tidak

pemberian configurasi IP address pada komputer client baru dan bila

pengguna internet bersifat mobile dengan menggunakan devicemobile untuk

melakukan akses internet.

Sumber daya bandwith yang terbatas menjadi sebuah masalah dalam

jaringan internet. Salah satu penyebab utama kemacetan adalah laju traffic

yang sering tidak teratur. Apabila host dapat mengatur transmisi laju

kecepatan yang teratur, maka kemungkinan terjadinya kemacetan akan lebih

kecil. (Tanenbaum, 1997)

Begitu banyak jaringan komputer yang kompleks terhubung dengan

internet serta banyaknya pengguna internet menjadi tuntutan bagi seorang

administrator jaringan dalam melakukan management performace jaringan.

Management performance berkaitan dengan monitoring dan control jaringan

untuk memastikan jaringan memiliki performance (kecepatan) yang baik

dapat berjalan seefisien mungkin. Hal itu dapat diukur dengan mengukur

kapasitas, traffic, troughput, dan respon time. (Forouzan, et al., 2007)

Pada umumnya computer yang digunakan untuk melakukan

management performa adalah gateway/router, yang memungkinkan untuk

pembatasan akses internet seperti time base dan volume base, pengaturan

laju traffic data serta mengalokasikan bandwidth, sehingga gateway/router

tersebut akan memberikan jaminan kualitas layanan akses internet bagi

Suatu Universitas yang ada di Yogyakarta katakanlah universitas

XYZ melalukan pembatasan akses internet dengan menggunakan quota

waktu (Time base). Hal ini dilakukan berdasarkan status “account”

pengguna, yaitu mahasiswa, dosen, dan karyawan. Quota waktu pengguna

tersebut, dijalankan dengan suatu aplikasi yang menyimpan data pengguna

seperti nomor mahasiswa dan password. Sebelum mengakses internet,

pengguna dapat melakukan login menggunkan username dan password

sesuai dengan yang data yang telah disimpan, bila berhasil login pengguna

akan mendapatkan quota waktu untuk memperoleh akses internet

Diketahui bahwa di kampus tersebut menggunakan Mikorotik untuk

memanage jaringan internet yang ada. Mikrotik adalah sebuah system

operasi jaringan yang banyak digunakan oleh Internet Service Provider

untuk keperluan firewall atau router network. (Kustanto, et al., 2008 ).

Kecepatan akses internet di Universitas XYZ tersebut dibagi

berdasarkan segment IP address. Segment IP address disini berdasarkan

lokasi ruang dalam gedung kampus universitas XYZ tersebut. Setiap ruang

di universitas XYZ memiliki segment IP yang berbeda. Sebagai contoh

jaringan komputer fakultas A dan fakultas B memiliki beberapa ruang

dengan segment IP pada masing-masing ruang, 172.22.7.128/26 untuk

segment fakultas A, 172.22.13.0/27 untuk segment sekertariat B

Dari segment-segment tersebut seorang admin dapat melakukan

filtering kemudian dapat mengetahui lokasi dengan traffic internet yang

padat. Apabila telah diperoleh data dari segment dengan traffic yang padat,

maka seorang admin menentukan besar bandwith yang akan digunakan pada

suatu segment, sesuai dengan kepadatan traffic dari suatu segment tersebut.

segment yang memiliki traffic internet yang padat akan diberikan bandwith

lebih besar di bandingkan dengan lokasi ruangan yang memiliki traffic tidak

terlalu padat. Pemberian atau pengalokasian kecepatan akses internet dengan

kata lain yaitu menggunakan segment IP address.

Filtering dapat dilakukan pada tingkat Internet layer dari TCP/IP.

Dengan IP address yang unik dari komputer yang terkoneksi, setiap

komputer akan dapat difilter. Filtering pada umumnya dilakukan

berdasarkan IP address. Filtering di manfaatkan untuk melakukan

monitoring traffic jaringan, traffic control.

Penerapan filtering berdasarkan segment di Universitas XYZ dapat di

kembangkan berdasarkan kelompok status pengguna, agar sisi kemanan dan

performan lebih baik. Pengguna internet yang berhasil login akan

mendapatkan IP address yang selalu tetap. Untuk setiap status kelompok

pengguna akan di berikan IP address dengan range tertentu, dimana suatu

pengguna dalam kelompoknya akan mendapatkan IP address yang selalu

Untuk mencoba menjawab permasalah yang ada tentang bagaimana

alamat IP pengguna selalu sama maka, penulis mencoba dengan menerapkan

konsep jaringan VPN yang memiliki kelebihan di tingkat keamanan serta

kecepatan. Teknologi VPN biasa disebut dengan (Virtual Private Network)

adalah teknologi jaringan komputer yang memanfaatkan media komunikasi

publik (open connection atau virtual circuits), seperti internet, untuk

menghubungkan beberapa jaringan lokal. (Sofana, 2010).

VPN (virtual private network) dalam penelitian ini adalah PPPoE

(Point to Point over Ethernet). dapat membantu dalam menyelesaikan

masalah yang ada, karena VPN akan memberikan koneksi virtual yang

bersifat private kepada pengguna internet. Pengguna akan mendapatkan IP

address (PPPoE) setelah melakukan login di jaringan intranet Universitas

XYZ. Diharapkan nantinya dapat meningkatkan performance, memberikan

keamanan untuk pengguna internet, dan untuk kedepannya dapat di

manfaatkan untuk monitoring terhadap semua traffic data yang ada di

jaringan internet Universitas XYZ serta traffic shaping.

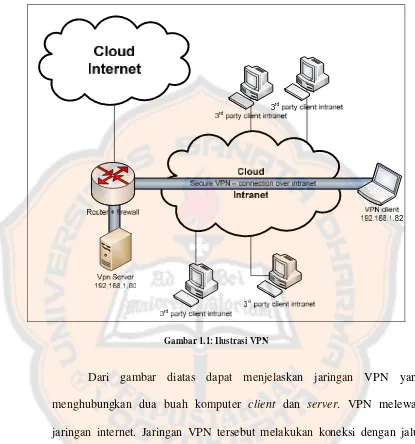

Berikut adalah ilustrasi jaringan VPN melalui intranet seperti yang

Gambar 1.1: Ilustrasi VPN

Dari gambar diatas dapat menjelaskan jaringan VPN yang

menghubungkan dua buah komputer client dan server. VPN melewati

jaringan internet. Jaringan VPN tersebut melakukan koneksi dengan jalur

tersendiri namun melalui jaringan intranet, koneksi yang terjadi di jaringan

VPN mengisolir hubungan luar dengan berbagai encrypsi. VPN pada

dasarnya merupakan jaringan yang tidak terhubung langsung secara fisik

namun hanya berupa jaringan virtual, disebut private karena jaringan tidak

1.2. Rumusan Masalah

Melihat gambaran masalah yang telah dijabarkan pada Latar

Belakang, maka penulis merumuskan antara lain sebagai berikut :

Bagaimana pengguna internet di universitas XYZ selalu

mendapatkan IP address yang selalu tetap sesuai dengan status

pengguna setelah melakukan login. Sehingga dapat meningkatkan

keamanan dan performance ?

1.3. Tujuan

Adapun tujuan dari penulisan tugas akhir ini adalah :

1. Mengalokasikan IP address pengguna internet

berdasarkan status pengguna (dosen, mahasiswa,

karyawan).

2. Meningkatkan performance dan keamanan pada

1.4. Batasan

Dalam pelaksanaan tugas akhir ini, masalah dibatasi sebagai berikut:

1. Implementasi konsep jaringan VPN sesuai dengan model

jaringan komputer Universitas XYZ Yogyakarta.

2. Implementasi tidak mengubah arsitektur jaringan

sebelumnya.

3. Implentasi menggunakan OS router mikrotik versi 4.6

dengan lisensi level 0 dan segala fitur terdapat dari mikrotik

level 0 (percobaan penelitian).

4. Implentasi menggunakan file untuk mengintegrasikan data

pengguna (percobaan penelitian) dengan media

1.5. Metologi Penelitian

Adapun metodologi dan langkah-langkah yang digunakan dalam

pelaksanaan tugas akhir ini adalah sebagai berikut:

1. Studi literatur

Tahap mempelajari materi-materi yang dapat mendukung penulisan

tugas akhir

2. Analisa sistem

Tahap menganalisa permasalahan serta kebutuhan-kebutuhan yang

diinginkan guna membantu proses perencanaan dan pembangunan

jaringan komputer

3. Perancangan dan Pembangunan sistem

Tahap mendesain arsitektur jaringan yang akan di bangun

kemudian implementasikannya

4. Pengujian

Tahap untuk menguji kinerja jaringan yang telah diimplementasikan

5. Penarikan kesimpulan

Tahap ini akan menjelaskan hasil akhir dari penelitian meliputi

1.6. Sistematika Penulisan

BAB I PENDAHULUAN

Bab ini berisi latar belakang penulisan tugas akhir, rumusan

masalah, batasan masalah, metodologi penelitian, dan sistematika

penulisan.

BAB II LANDASAN TEORI

Bagian ini menjelaskan mengenai teori yang berkaitan dengan

judul/masalah di tugas akhir.

BAB III PERENCANAAN KONSEP JARINGAN VPN

Bab ini berisi perencanaan konsep jaringan.

BAB IV IMPLEMENTASI DAN ANALISIS JARINGAN

Bab ini berisi implementasi konsep pembangunan jaringan dan

hasil analisis kinerja jaringan.

BAB V KESIMPULAN DAN SARAN

Bab ini berisi beberapa kesimpulan yang didapat dan saran-saran

12

BAB II

LANDASAN TEORI

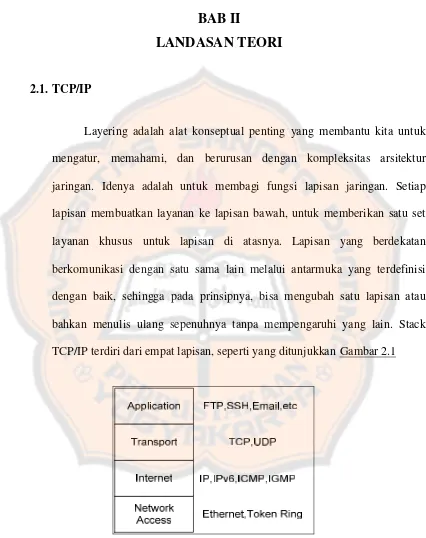

2.1. TCP/IP

Layering adalah alat konseptual penting yang membantu kita untuk

mengatur, memahami, dan berurusan dengan kompleksitas arsitektur

jaringan. Idenya adalah untuk membagi fungsi lapisan jaringan. Setiap

lapisan membuatkan layanan ke lapisan bawah, untuk memberikan satu set

layanan khusus untuk lapisan di atasnya. Lapisan yang berdekatan

berkomunikasi dengan satu sama lain melalui antarmuka yang terdefinisi

dengan baik, sehingga pada prinsipnya, bisa mengubah satu lapisan atau

bahkan menulis ulang sepenuhnya tanpa mempengaruhi yang lain. Stack

TCP/IP terdiri dari empat lapisan, seperti yang ditunjukkanGambar 2.1

1. Network access

Netwok access layer terdiri dari driver sistem operasi

dan perangkat keras perangkat antarmuka jaringan terkait.

Lapisan ini menangani rincian dan mendapatkan bit-bit dari

datagram layer network . Contoh umum protokol pada lapisan

ini adalah Ethernet, Token Ring, Fiber Distributed Data

Interface (FDDI), dan Point-to-Point Protocol (PPP). Interface

layer kadang-kadang disebut link atau lapisan datalink.

2. Internet

Internet layer berkaitan dengan routing IP datagram

melalui Internet. Layer ini juga membawa pesan Internet

Control Message Protocol (ICMP), yang berisi kesalahan dan

informasi kontrol tentang jaringan, dan (IGMP) Internet Group

Management Protocol pesan, yang membantu dengan

manajemen pesan multicast. Tugas network layer yang paling

penting adalah untuk menangani IP datagram, lapisan ini

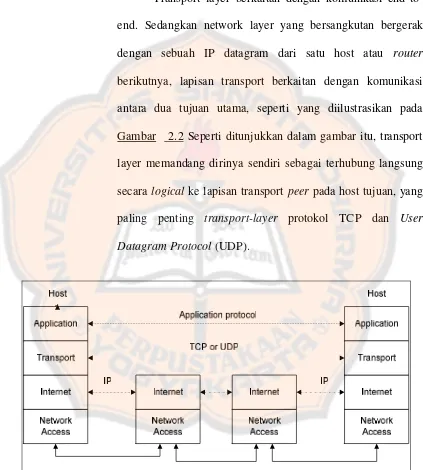

3. Transport Layer

Transport layer berkaitan dengan komunikasi

end-to-end. Sedangkan network layer yang bersangkutan bergerak

dengan sebuah IP datagram dari satu host atau router

berikutnya, lapisan transport berkaitan dengan komunikasi

antara dua tujuan utama, seperti yang diilustrasikan pada

Gambar 2.2 Seperti ditunjukkan dalam gambar itu, transport

layer memandang dirinya sendiri sebagai terhubung langsung

secara logical ke lapisan transport peer pada host tujuan, yang

paling penting transport-layer protokol TCP dan User

Datagram Protocol (UDP).

4. Application

Application layer adalah tempat aplikasi berada. Pada

dasarnya sebagai standar TCP / IP seperti ftp, ssh, dan email,

serta sebagai user-written apllications. Seperti dengan

transport layer, apllication layer secara logis terhubung

langsung ke peer layer pada host destination.

Sebagaimana data stack bergerak turun dalam perjalanan melalui kabel

jaringan atau media lain. Setiap lapisan akan menambahkan header dan

mungkin trailer untuk data. Setiap layer mengenkapsulasi data dari layer

sebelumnya.

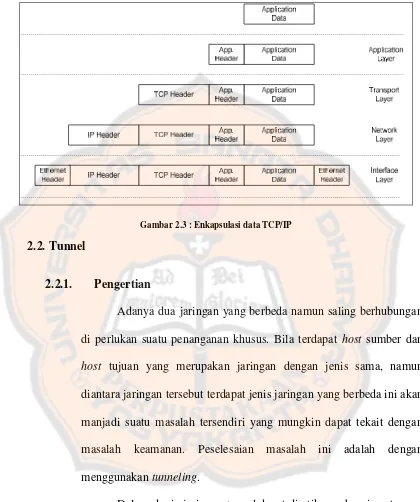

Gagasan ini di ilustrasikan dalam Gambar 2.3 yang menunjukkan data

bergerak melalui TCP stack session. Data yang dirumuskan oleh application

layer maka akan ditambahkan header application. Ketika data applikasi

dienkapsulasi dan memasuki lapisan transportasi, akan dienkapsulasi menjadi

sebuah segment TCP dengan menambahkan header TCP. Demikian juga

ketika segment TCP tiba di network layer akan ditambahkan header IP.

Gambar 2.3 : Enkapsulasi data TCP/IP

2.2.Tunnel

2.2.1. Pengertian

Adanya dua jaringan yang berbeda namun saling berhubungan

di perlukan suatu penanganan khusus. Bila terdapat host sumber dan

host tujuan yang merupakan jaringan dengan jenis sama, namun

diantara jaringan tersebut terdapat jenis jaringan yang berbeda ini akan

manjadi suatu masalah tersendiri yang mungkin dapat tekait dengan

masalah keamanan. Peselesaian masalah ini adalah dengan

menggunakan tunneling.

Dalam dunia jaringan tunnel dapat diartikan sebagai suatu cara

mengenkapsulasi atau membungkus paket IP dengan paket IP yang

lain. Disebut tunnel karena koneksi point-to-point tersebut sebenarnya

tidak mempedulikan paket-paket data milik orang lain yang

sama-sama melintasi jaringan umum tersebut, tetapi koneksi tersebut hanya

melayani transportasi data dari pembuatnya. Koneksi point-to-point ini

sesungguhnya tidak benar-benar ada, namun data yang dihantarkannya

terlihat seperti benar-benar melewati koneksi pribadi yang bersifat

point-to-point.

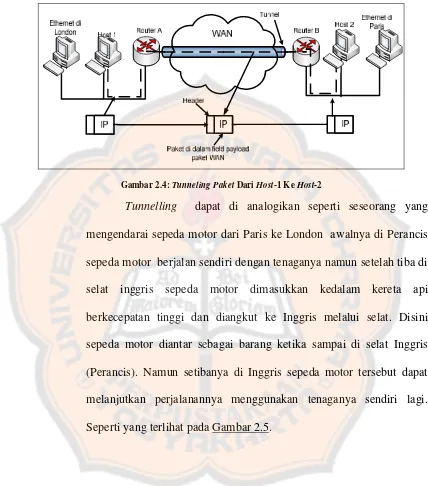

Urutan kerja IP tunnel pengiriman paket IP dari host 1 ke host

2. Host 1 membuat paket yang berisi IP address host 2, kemudian

menyisipkannya ke frame ethernet yang diaddress kan ke router

multiprotokol A dan menaruhnya ke ethernet. Pada saat router

multiprotokol A mendapatkan frame, router tersebut menghapus paket

IP, dan menyisipkannya ke dalam payload (muatan). Paket network

layer WAN kemudian mengaddress kanya ke address WAN router

multiprotokol B. Ketika paket tiba maka router B menghapus paket IP

dan mengirimkannya ke host 2 pada frame ethernet (Tanenbaum,

Gambar 2.4: TunnelingPaket Dari Host-1 Ke Host-2

Tunnelling dapat di analogikan seperti seseorang yang

mengendarai sepeda motor dari Paris ke London awalnya di Perancis

sepeda motor berjalan sendiri dengan tenaganya namun setelah tiba di

selat inggris sepeda motor dimasukkan kedalam kereta api

berkecepatan tinggi dan diangkut ke Inggris melalui selat. Disini

sepeda motor diantar sebagai barang ketika sampai di selat Inggris

(Perancis). Namun setibanya di Inggris sepeda motor tersebut dapat

melanjutkan perjalanannya menggunakan tenaganya sendiri lagi.

Gambar 2.5 : Ilustrasi Tunneling

2.2.2. Protokol Tunnelling

Dalam teknologi tunelling dikenal beberapa protokol.

Protokol-protokol tersebut digunakan untuk melindungi proses

transaksi data dalam sebuah jaringan public. Protokol-protokol untuk

mengenkripsi data agar menjadi lebih aman dan lebih bersifat pribadi.

Protokol-protokol tersebut antara lain :

Layer 2 Tunelling Protokol

L2TP adalah sebuah tunneling protocol yang

memadukan dan mengombinasikan dua buah tunneling

protocol yang bersifat proprietary, yaitu L2F (Layer 2

Forwarding) milik Cisco Systems dengan PPTP (Point-to-Point

Tunneling Protocol) milik Microsoft. L2TP biasanya

digunakan dalam membuat Virtual Private Dial Network

(VPDN) yang dapat bekerja membawa semua jenis protokol

komunikasi didalamnya. Selain itu, L2TP juga bersifat media

memungkinkan penggunanya untuk tetap dapat terkoneksi

dengan jaringan lokal milik mereka dengan policy keamanan

yang sama dan dari manapun mereka berada, melalui koneksi

VPN atau VPDN. Koneksi ini sering kali dianggap sebagai

sarana memperpanjang jaringan lokal milik penggunanya,

namun melalui media publik. Namun, teknologi tunneling ini

tidak memiliki mekanisme untuk menyediakan fasilitas

enkripsi karena memang benar-benar murni hanya membentuk

jaringan tunnel. Selain itu, apa yang lalu-lalang di dalam tunnel

ini dapat ditangkap dan dimonitor dengan menggunakan

protocol analizer.

Generic Routing Encapsulation

Protokol tunneling yang satu ini memiliki kemampuan

membawa lebih dari satu jenis protokol komunikasi. Bukan

hanya paket IP address saja yang dapat dibawanya, melainkan

banyak paket protokol lain seperti CNLP, IPX, dan banyak

lagi. Namun, semua itu dibungkus atau dienkapsulasi menjadi

sebuah paket yang bersistem pengalamatan IP. Kemudian paket

tersebut didistribusikan melalui sistem tunnel yang juga bekerja

di atas protokol komunikasi IP. Dengan menggunakan

tunneling GRE, router yang ada pada ujung-ujung tunnel

header dari protokol IP. Hal ini akan membuat paket-paket tadi

dapat dibawa ke manapun dengan cara dan metode yang

terdapat pada teknologi IP. Dengan adanya kemampuan ini,

maka protokol-protokol yang dibawa oleh paket IP tersebut

dapat lebih bebas bergerak ke manapun lokasi yang dituju,

asalkan terjangkau secara pengalamatan IP. Aplikasi yang

cukup banyak menggunakan bantuan protokol tunneling ini

adalah menggabungkan jaringan-jaringan lokal yang terpisah

secara jarak kembali dapat berkomunikasi. Atau dengan kata

lain, GRP banyak digunakan untuk memperpanjang dan

mengekspansi jaringan lokal yang dimiliki si penggunanya.

Meski cukup banyak digunakan, GRE juga tidak menyediakan

sistem enkripsi data yang lalu-lalang di tunnel-nya, sehingga

semua aktivitas datanya dapat dimonitor menggunakan

protocol analyzer biasa saja.

IP Security Protocol (IP sec)

IPSec adalah suatu pilihan tunneling protocol yang

sangat tepat untuk digunakan dalam VPN level korporat. IPSec

merupakan protokol yang bersifat open standar yang dapat

menyediakan keamanan data, keutuhan data, dan autentikasi

data antara kedua peer yang berpartisipasi di dalamnya. IPSec

menggunakan sebuah metode pengaman yang bernama Internet

Key Exchange (IKE). IKE ini bertugas untuk menangani

masalah negosiasi dari protokol-protokol dan algoritma

pengamanan yang diciptakan berdasarkan dari policy yang

diterapkan pada jaringan si pengguna. IKE pada akhirnya akan

menghasilkan sebuah sistem enkripsi dan kunci pengamannya

yang akan digunakan untuk autentikasi pada sistem IPSec ini.

2.3. VPN (Virtual Private Network)

2.3.1. Sekilas tentang VPN

Virtual private network merupakan perluasan dari intranet

pribadi suatu perusahaan yang melewati jaringan publik seperti

internet, menciptakan suatu koneksi yang aman yang pada dasarnya

koneksi di bentuk menggunakan terowongan (tunnel). VPN dengan

aman menyampaikan informasi melintasi internet dimana

menghubungkan remote user, kantor cabang, serta mitra bisnis dalam

perluasan jaringan perusahaan. (Murhammer, et al., 1999)

Untuk lebih dapat memahami konsep dari VPN perlu di

ketahui istilah dari VPN.

Insfrastruktur fisik untuk setiap koneksi VPN haruslah

transparan. Koneksi berdasarkan jaringan fisik tidak dimiliki

oleh pengguna VPN tetapi menggunakan jaringan publik

bersama pengguna internet lainnya. Untuk mempermudah

transparansi digunakan teknik protocoltunnelling.

Private

Dalam konteks VPN istilah “pribadi” mengacu pada

privasi lalulintas yang berjalan melalui VPN. Seperti yang

telah di sebutkan sebelumnya lalulintas VPN berjalan pada

jaringan public, dan karena itu di perlukan keamanan untuk

kewaspadaan profil lalulintas yang berjalan melalui koneksi

VPN. Adapun persyaratan keamanannya meliputi : Enkripsi

Data origin authentication

Refresh kunci kriptogarfi yang tepat waktu dibutuhkan

enkripsi dan otentikasi

Perlindungan terhadap paket replay dan address

Network

Meskipun tidak ada secara fisik VPN secara efektif

harus dapat diterima diperlakukan sebagai perluasan untuk

infrastruktur jaringan.

2.3.2. Manfaat VPN

Penggunaan jaringan VPN memiliki manfaat antara lain : Memberikan keamanan dalam menyampaikan informasi

yang melintasi internet dimana menghubungkan remote

user kantor cabang dan mitra bisnis dalam perpanjangan

jaringan perusahaan.

Berbagi sumber daya perusahaan (e-mail, server,

printer) dapat diakses dengan aman oleh pengguna yang

memiliki hak akses dari luar (rumah, sedangkan

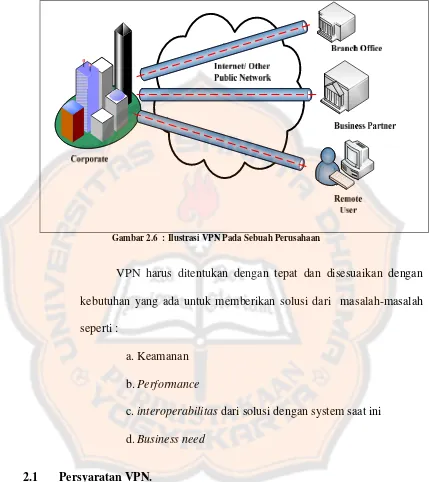

Gambar 2.6 : Ilustrasi VPN Pada Sebuah Perusahaan

VPN harus ditentukan dengan tepat dan disesuaikan dengan

kebutuhan yang ada untuk memberikan solusi dari masalah-masalah

seperti :

a.Keamanan

b.Performance

c.interoperabilitas dari solusi dengan system saat ini

d.Business need

2.1 Persyaratan VPN.

Sebelum mengimplemantasikan VPN yang perlu di perhatikan adalah

potensi dan manfaat dari penerapan VPN, untuk mecegah pihak luar masuk

dalam jaringan VPN yang digunakan. Diperlukan beberapa pertimbangan

untuk mencegah gangguan pihak luar pada jaringan VPN.

Pertimbangan-pertimbangan tersebut antara lain :

a. Keamanan VPN

b. Kinerja

c. management

Implementasi sebuah jaringan VPN memberikan tingkat perindugan

terhadap paket data penggunanya. Oleh karena itu penggunanan jaringan VPN

ini terkait dengan beberapa Kebijakan keamanan. Kebijakan keamanan yang

diperlukan yang diperlukan pada sebuah VPN adalah : Authentication

Encryption

Key exchange and key refresh intervals

Perfect forward secrecy (PFS) and replay protection

End-to-end protection

Performance

Event logging

Legal issues

2.4. Fungsi Utama Teknologi VPN

Teknologi VPN menyediakan tiga fungsi utama untuk penggunanya.

2.4.1. Confidentially (Kerahasiaan)

Dengan digunakannnya jaringan publik yang rawan pencurian

data, maka teknologi VPN menggunakan sistem kerja dengan cara

mengenkripsi semua data yang lewat melauinya. Dengan adanya

teknologi enkripsi tersebut, maka kerahasiaan data dapat lebih terjaga.

Walaupun ada pihak yang dapat menyadap data yang melewati

internet bahkan jalur VPN itu sendiri, namun belum tentu dapat

membaca data tersebut, karena data tersebut telah teracak. Dengan

menerapkan sistem enkripsi ini, tidak ada satupun orang yang dapat

mengakses dan membaca isi jaringan data dengan mudah.

2.4.2. Data Intergrity (Keutuhan Data)

Ketika melewati jaringan internet, sebenarnya data telah

berjalan sangat jauh melintasi berbagai negara. Pada saat perjalanan

tersebut, berbagai gangguan dapat terjadi terhadap isinya, baik hilang,

rusak, ataupun dimanipulasi oleh orang yang tidak seharusnya. Pada

VPN terdapat teknologi yang dapat menjaga keutuhan data mulai dari

data dikirim hingga data sampai di tempat tujuan.

2.4.3. Origin Authentication (Autentikasi Sumber)

Teknologi VPN memiliki kemampuan untuk melakukan

diterimanya. VPN akan melakukan pemeriksaan terhadap semua data

yang masuk dan mengambil informasi dari sumber datanya.

Kemudian, alamat sumber data tersebut akan disetujui apabila proses

autentikasinya berhasil. Dengan demikian, VPN menjamin semua data

yang dikirim dan diterima berasal dari sumber yang seharusnya. Tidak

ada data yang dipalsukan atau dikirim oleh pihak-pihak lain.

2.5. PPP over Ethernet (PPPoE)

2.5.1. Struktur paket PPPoE

PPPoE adalah salah satu jenis protocol untuk koneksi

broadband. Dengan menggunkan konsep point-to-point PPPoE

berkerja pada TCP/IP. PPPoE berjalan pada layer pertama dengan

media Ethernet. Jaringan ini dapat memberikan control akses dan

fungsi-fungsi accounting .

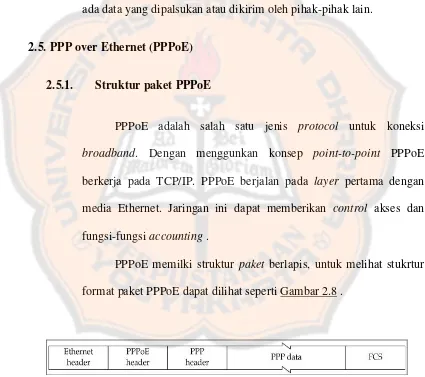

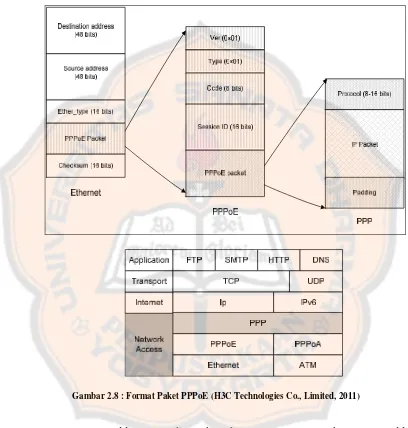

PPPoE memilki struktur paket berlapis, untuk melihat stukrtur

format paket PPPoE dapat dilihat seperti Gambar 2.8 .

Gambar 2.8 : Format Paket PPPoE (H3C Technologies Co., Limited, 2011)

source addres yang digunakan dalam PPPoE merupakan MAC address

dari device. PPPoE menggunkan Ether 0x8863 selama Discovery atau

Terminate stage, dan 0x8864 untuk Session stage. Nomor versi yang

memiliki panjang 4 bits dengan nilai 0x1. Tipe paket PPPoE memiliki

panjang 8. Nilai kode bit 0x00 menunjukkan session data, 0x09

menunjukkan paket PADI, 0x07 menunjukkan paket PADO atau PADT,

0x19 menunjukkan paket PADR, 0x65 menunjukkan paket PADS.

2.5.2. Cara kerja PPPoE

Proses negosiasi PPPoE akan di perlihatkan dari Gambar 2.9

.

Gambar 2.9 : Proses Negosiasi PPPoE (Sander, 2006)

Discovery stage

1 Pertama client akan melakukan broadcast paket PADI yang berisi

informasi tentang jenis layanan yang mereka minta.

2 Setelah menerima pacet PADI server PPPoE akan membalas

dengan mengirimkan paket PADO pada client.

3 Selama broadcast paket PADI, PPPoE client dapat menerima

beberapa paket PADO dari server PPPoE, dan sebaliknya PPPoE

server akan menerima PADR dari client.

4 Kemudian akan di kembalikan pada client paket PADS.

Session stage

Pada tahap ini terdari dari dua langkah yakni PPP negotiationstep dan

PPP transmission step. Negoisasi ppp untuk sesi PPPoE dapat di bagi menjadi

tiga tahap yaitu LCP,otentikasi dan NCP

1 LCP adalah tahapdimana parameter yang digunkan untuk

membangun, mengkonfigurasi, dan menguji koneksi dinegosiasikan

data link.

2 Setelah negoisasi LCP sukses. Autentikasi dilakukan dengan

menggunakan protocol autentikasi (CHAP atau PAP) yang telah

disepakati dalam negoisasi LCP

3 Setelah autentikasi berhasil, PPP akan melalui tahap NCP dimana

setiap protocol yang ada di network layer akan dikonfigurasi.

Protocol (IPCP) untuk mengkonfigurasi IP address dan DNS

server untuk user end

4 Setelah PPP negosiation success PPPoE dapat membawa PPP paket

data.

Terminate stage

PPPoE server dan client harus menggunakan protocol PPP sendiri

(misalnya PPP paket terminate ) untuk mengakhiri session PPPoE diantara

mereka. Ketika PPP dapat berjalan maka PADT yang dikirimkan dalam mode

unicast dapat digunakan untuk memutuskan koneksi PPPoE .

Tabel 2.1 : Type Paket PPPoE

2.6. Point to Point Protokol (PPP)

Protocol point to point (PPP) menyediakan metode standart untuk

mengangkut multi protocol datagram diatas point to point link. PPP terdiri

dari tiga komponen utama yaitu :

- Link Control Protocol (LCP) untuk membangun, mengkonfigurasi

serta pengujian data-link connection.

- Keluarga Network Control Protocol (NCP) untuk mendirikan dan

mengkonfigurasi diberbagai network-layer protocol.

Untuk membangun komunikasi melalui komunikasi point to point, tiap

end link PPP pertama harus mengirimkan paket LCP untuk mengkonfigurasi

dan menguji data link. Setiap peer yang ditetapkan mungkin akan

dikonfirmasi.

Kemudian, PPP harus mengirimkan NCP paket untuk melakukan

konfigurasi dan memilih satu atau lebih network-layer protocol. Setelah di

pilih maka network-layer protocol dikonfigurasi. Datagram dari tiap-tiap

network-layer protocol dapat dikirimkan melalui link.

Link akan tetap dikonfigurasi untuk komunikasi selama eksplisit atau

paket LCP menutup link down, atau sampai beberapa peristiwa ekseternal

terjadi (timer tidak aktif, berakhir atau administrator jaringan mengalami

interverensi).

Dalam proses dari konfigurasi, perawatan dan mengakhiri point to point

link, PPP link berjalan melalui beberpa fase yang berbeda yang ditentukan

Gambar 2.10 : Diagram Yang Menggambarkan Fase PPP (Network Working Group, 1994)

a. Link Dead

Link pertama dimana fase dimulai dan diakhiri dan menunjukan bawha

lapisan fisik-siap untuk digunkan, kemudian PPP akan melanjutkan ke tahap

pendirian link. Pada fase ini LCP bergerak secara bebas. Biasanya link akan

kembali ke fase ini setelah fase pemutusan.

b. Link Establishment

Link Control Protocol akan digunakan untuk membuka konkesi

sambungan melalui pengaturan paket sambungan. Semua pilihan konfigurasi

diasumsikan pada nilai default kecuali mengubah konfigurasi penukaran.

Perlu dicatat hanya konfigurasi pilihan yang independen dari layer-network

protocol tertentu. Penerima dari LCP configuration-request kembali ke phase

establishment dari network-layer protocol atau autentifikasi phase.

c. Autentification Phase

pada tahap ini link memungkinkan untuk melakukan autentifikasi setelah

bersamaan.implemtasi ini tidak harus memungkinkan pertukaran link kualitas

paket untuk menunda autentifikasi. Dari tahap autentifikasi fase layer network

tidak harus terjadi sampai autentifikasi selesai.

d. Network-layer protocol phase

Setelah PPP menyelesaikan tahap sebelumnya, setiap network-layer

protocol harus secara terpisah dikonfigurasi secara tepat oleh Network

Control Protocol (NCP).

e. Terminate phase

PPP dapat menghentikan link setiap saat. Hal ini mungkin terjadi

karena hilangnya carrier, kegagalan otentikasi, kegagalan quality link,

berakhirnya timer idle-period atau penutupan administratif link. LCP

menutup link melalui terminate paket. Bila link tertutup, PPP

menginformasikan network layer protocol untuk mengambil tindakan yang

tepat. Pengirim permintaan terminate harus segera memutuskan setelah

menerima terminated-ack, atau setelah counter restart berakhir dan kemudian

PPP harus melanjutkan ke phase dead-link . dan setiap paket non-LCP yang

diterima pada fase ini harus di buang diam-diam.

2.7.Mikrotik

2.7.1. Pengertian

Mikrotik merupakan sistem operasi jaringan (operating system

keperluan firewall atau router network. Mikrotik router network

dilengkapi dengan berbagai fitur dan tool, baik untuk jaringan kabel

maupun wireless. Pada bab ini penulis akan melakukan pembahasan

Mikrotik untuk keperluan-keperluan tertentu yang biasa dibutuhkan

untuk server/router. Jenis konfigurasi yang terdapat pada mikrotik

antara lain meliputi: web-proxy, transparent proxy, firewall, Bandwith

managemen dan MRTG

.

Gambar 2.11 :Mikrotik Software

2.7.2. Jenis - Jenis Mikrotik

Mikrotik dapat digunakan dalam 2 tipe, yaitu dalam bentuk

perangkat keras (hardware) dan perangkat lunak (software). Dalam

bentuk perangkat keras, Mikrotik biasanya sudah diinstalasi pada

suatu board tertentu, sedangkan dalam bentuk perangkat lunak,

untuk fungsi router berikut adalah perangkat keras mikrotik terlihat

dari Gambar 2.12.

Gambar 2.12 : Mikrotik Hardware

Gambar 2.13 : Tools Mikrotik

OS mikrotik dapat di konfigurasi dari jarak jauh, menggunakan

telnet SSH, Winbox console atau Webbox. Dalam penelitian ini

Winbox juga digunakan untuk megakses konfigurasi mikrotik router

antarmuka grafis (GUI) terlihat pada Gambar 2.14 Semua fungsi

yang terdapat di winbox sedekat mungkin sama seperti console yang

ada pada OS mikrotik.

Gambar 2.14: Mikrotik Via Winbox

2.7.3. Fitur-Fitur Mikrotik

Secara spesifik mikrotik memiliki fungsi OS yang dapat

memanage komputer network . fitur-fitur pengolahan jaringan telah

di sediakan oleh OS mikrotik. Adapun fitur-fitur MIKROTIK antara

lain :

Address List : Pengelompokan IP Address berdasarkan

Asynchronous : Mendukung serial PPP dial-in/dial-out,

dengan otentikasi CHAP, PAP, MSCHAPv1 dan

MSCHAPv2, Radius, dial on demand, modem pool hingga

128 ports.

Bonding : Mendukung dalam pengkombinasian beberapa

antarmuka ethernet ke dalam 1 pipa pada koneksi cepat. Bridge : Mendukung fungsi bridge spinning tree, multiple

bridge interface, bridging firewalling.

Data Rate Management : QoS berbasis HTB dengan

penggunaan burst, PCQ, RED, SFQ, FIFO queue, CIR,

MIR, limit antar peer to peer

DHCP : Mendukung DHCP tiap antarmuka; DHCP Relay;

DHCP Client, multiple network DHCP; static and dynamic

DHCP leases.

Firewall dan NAT : Mendukung pemfilteran koneksi peer to

peer, source NAT dan destination NAT. Mampu memfilter

berdasarkan MAC, IP address , range port, protokol IP,

pemilihan opsi protokol seperti ICMP, TCP Flags dan MSS. Hotspot : Hotspot gateway dengan otentikasi RADIUS.

IPSec : Protokol AH dan ESP untuk IPSec; MODP

Diffie-Hellmann groups 1, 2, 5; MD5 dan algoritma SHA1

hashing; algoritma enkirpsi menggunakan DES, 3DES,

AES-128, AES-192, AES-256; Perfect Forwarding Secresy

(PFS) MODP groups 1, 2,5

ISDN : mendukung ISDN dial-in/dial-out. Dengan

otentikasi PAP, CHAP, MSCHAPv1 dan MSCHAPv2,

Radius. Mendukung 128K bundle, Cisco HDLC, x751,

x75ui, x75bui lineprotocol.

M3P : MikroTik Protokol Paket Packer untuk wireless links

dan ethernet.

MNDP : MikroTik Discovery Neighbour Protokol, juga

mendukung Cisco Discovery Protokol(CDP).

Monitoring / Accounting : Laporan Traffic IP, log, statistik

graph yang dapat diakses melalui HTTP.

2.8.Protokol-Protokol VPN pada Mikrotik

2.8.1. EOIP Tunnnel (Ethernet Over IP )

Ethernet over IP Tunnel (EoIP Tunnel) adalah Protokol

Mikrotik Proprietary, atau protokol milik pribadi dari MikroTik

perusahaan maka mesin-mesin lain seperti Cisco atau router merek

lain tidak men-support protokol tersebut.

Hal yang perlu diketahui mengenai EoIP adalah : Configurasinya sederhana

Tidak memiliki autentikasi atau kemampuan enkripsi

data

EOIP adalah sebuah tunnel dengan kemampuan bridge

Fungsi utama dari EoIPTunnel adalah secara transparan

dapat melakukan bridge ke network remote

Kelemahan dari EoIP adalah dia tidak menyediakan

enkripsi data tetapi jika keamanan yang cukup tinggi

diperlukan maka dapat dijalankan pada interface tunnel

yang terenkripsi seperti PPTP

Contoh source configurasi EOIP :

[admin@MikroTik] interface eoip> add name=to_mt2

remote-address =10.5.8.1 \

\... tunnel-id 1

[admin@MikroTik] interface eoip> print

Flags: X - disabled, R - running

0 X name="to_mt2" mtu=1500 arp=enabled remote-address

=10.5.8.1 tunnel-id=1

[admin@MikroTik] interface eoip> print

Flags: X - disabled, R - running

0 R name="to_mt2" mtu=1500 arp=enabled remote-address

=10.5.8.1 tunnel-id=1

[admin@MikroTik] interface eoip>

2.8.2. PPPOE

PPPoE (Point to Point Protocol over Ethernet) protocol yang

menyediakan manajemen pengguna yang luas, mampu melakukan

otentikasi dan enkripsi data manajemen jaringan dan manfaat

akuntansi untuk ISP dan administrator jaringan PPPoE bekerja di level data link

PPPoE digunakan untuk membagikan IP address ke

Klien berdasarkan Otentikasi pengguna

PPPoE membutuhkan akses khusus yang terpusat

(server), dimana client PPPoE dapat terhubung

Dapat dipadukan engan data base untuk menyimpan

data klien

Otentifikasi menggunakan server radius

[admin@RemoteOffice] interface pppoe-client> add

interface=gig \

\... service-name=testSN user=john password=password

disabled=no

[admin@RemoteOffice] interface pppoe-client> print

Flags: X - disabled, R - running

0 R name="pppoe-out1" mtu=1480 mru=1480 interface=gig

user="john"

password="password" profile=default service-name="testSN"

ac-name=""

add-default-route=no dial-on-demand=no use-peer-dns=no

Contoh configurasi PPPoE sever setup

[admin@PPPoE-Server] interface pppoe-server server> add

interface=wlan1 \

service-name=mt one-session-per-host=yes disabled=no

[admin@PPPoE-Server] interface pppoe-server server> print

Flags: X - disabled

0 service-name="mt" interface=wlan1 max-mtu=1480 max-mru=1480

authentication=pap,chap,mschap1,mschap2 keepalive-timeout=10

one-session-per-host=yes max-sessions=0

default-profile=default

[admin@PPPoE-Server] interface pppoe-server server>

Contoh configurasi Monitoring PPPoE client setup

pppoe-out1

digunakan untuk membuat link (bridge) intranet local atau LAN (bila

EoIP digunakan), membuat tunnel router to router yang melalui

internet, untuk client mobile atau untuk remote akses jarak jauh

intranet suatu perusahaan.

Menggunakan port TCP 1723 dan IP Protokol 47/GRE.

PPTP terdiri dari client dan server.

Klien PPTP tersedia untuk semua OS.

Anda harus menggunakan PPTP dan GRE "NAT

helper" untuk menghubungkan ke server PPTP publik

dari jaringan private masqueraded, .

Configurasi PPTP client

connect-to=10.1.1.12

\... user=john add-default-route=yes password=john

[admin@MikroTik] interface pptp-client> print

Flags: X - disabled, R - running

0 X name="test2" mtu=1460 mru=1460 connect-to=10.1.1.12

user="john"

password="john" profile=default add-default-route=yes

[admin@MikroTik] interface pptp-client> enable 0

Configurasi PPTP Server

[admin@MikroTik] interface pptp-server server> set

enabled=yes

[admin@MikroTik] interface pptp-server server> print

enabled: yes

[admin@MikroTik] interface pptp-server server>

2.8.4. L2TP

Mendukung enkripsi tunnel EoIP. Terdiri dari client dan

Router to router yang aman melalui internet.

Menghubungkan (bridge) local intranet atau LAN

(berkerjasama dengan EoIP).

Memperluas pengguna koneksi Point to Point untuk lokasi

yang lebih jauh.

untuk client mobile atau untuk remote akses jarak jauh intranet

suatu perusahaan.

PPTP dan L2TP memiliki sebagian besar sama antara lain :

L2TP menggunakan port UDP lalu lintas 1701

hanya untuk link

pendirian, lalu lintas lebih lanjut

menggunakantersedia UDP port

L2TP tidak memiliki masalah dengan klien

ditunjuk - itu tidak dibutuhkan "pembantu NAT"

Konfigurasi kedua terowongan adalah identik

Configurasi L2TP Client

[admin@MikroTik] interface l2tp-client> add name=test2 connect-to=10.1.1.12 \

\... user=john add-default-route=yes password=john [admin@MikroTik] interface l2tp-client> print Flags: X - disabled, R - running

0 X name="test2" mtu=1460 mru=1460 connect-to=10.1.1.12 user="john" password="john" profile=default add-default-route=yes

[admin@MikroTik] interface l2tp-client> enable 0

Configurasi L2TP Server

[admin@MikroTik] interface l2tp-server server> set enabled=yes [admin@MikroTik] interface l2tp-server server> print

enabled: yes mtu: 1460 mru: 1460

authentication: mschap2 default-profile: default

48

BAB III

PERENCANAAN KONSEP JARINGAN VPN

3.1. Analisa Sistem

3.1.1. Gambaran System Sekarang

Pada system yang ada sekarang, untuk dapat tekoneksi dengan

internet client masih menggunakan IP yang diberikan secara DHCP

oleh server DHCP. Belum ada mekanisme khusus untuk membuat

client terkoneksi dengan internet menggunakan IP address yang

selalu sama.

Adapun langkah langkah seorang client dapat terkoneksi

dengan internet adalah sebagai berikut :

1. Client dipastikan harus sudah terdaftar (memiliki account).

2. Client akan terhubung dengan access point atau router degan

DHCP dan mendapatkan IP DHCP sebelum terkoneksi dengan

internet.

3. Dengan IP DHCP tersebut client meminta request akses

internet, client diminta untuk memasukan data account untuk

4. Request tersebut di teruskan router kepada server RADIUS

untuk proses autentifikasi

5. Apabila proses autentikasi berhasil maka request diterima akan

di kembalikan ke router, kemudian client telah dapat terkoneksi

dengan internet

3.1.2. Gambaran Sistem Yang Dikembangkan

System yang akan di kembangkan nantinya akan memberikan IP

address virtual pada client, yang mana IP address tersebut selalu

tetap. IP tersebut di peroleh dari data account. Data account

dimanfaatkan untuk proses autentikasi client sebelum terkoneksi ke

internet.

Adapun proses dari sistem yang dikembangkan agar client

mendapatkan IP address virtual adalah sebagai berikut :

1. Client dipastikan harus sudah terdaftar (memiliki account).

2. Client akan terhubung dengan access point atau router

degan DHCP dan mendapatkan IP dhcp sebelum terkoneksi

dengan internet.

3. Dengan IP DHCP tersebut client meminta request akses

internet, client diminta untuk memasukan data account

4. Request tersebut di teruskan router mikrotik untuk proses

autentifikasi

5. Bila login sukses maka request client diterima kemudian

client akan diberikan IP virtual point to point protocol (PPP)

oleh mikrotik

6. Client melakukan akses internet dengan menggunakan IP

address virtual tersebut.

3.1.3. Analisa Kebutuhan Sistem

Analisa kebutuhan sistem dilakukan untuk mengetahui fasilitas

yang dibutuhkan didalam pembuatan sistem agar dapat memenuhi

keinginan pengguna yaitu analisa peran pengguna dan analisa sumber

daya sistem. Gambar 3.1 merupakan gambar use case diagram

3.2. Narasi Use Case

Narasi Use Case merupakan penggambaran scenario reaksi system

serta reaksi actor dalam system.

Nama Use Case : Login

Aktor : Client

Aksi Actor Reaksi Sistem

Skenario Normal

1. Client terhubung dengan

router mikrotik dan meminta

request akses internet

2. System menampilkan halaman login untuk autentikasi client

3. client memasukkan data username dan password

4. system melakukan autentikasi pengguna

5. system memberikan IP tunnel virtual pada client melalui

router mikrotik 6. Client terhubung dengan

3.3. Gambaran System Database

Pada bagian ini akan dijelaskan bagaimana adanya keterkaitan system

dengan mesin database yaitu MySql . Dalam MySql terdapat database

Radius. Database ini digunakan untuk menampung “account” pengguna yang

nantinya digunakan untuk login sebelum mendapatkan akses internet.

3.3.1. Rancangan Fisikal Data Base Saat Ini

Dibagian ini akan di jelaskan tabel-tabel yang ada pada

database radius secara lebih detail yang meliputi nama attribut field,

type,dan panjang dari field yang digunakan.

Field Type Ket

Tabel 3.1 : Radcheck dan radreply

Field Type Ket

Tabel 3.2: radgroupcheck dan radgroupreply

Field Type Ket

id int (11) PK

usernam e varchar(64) FK

pass varchar(64)

groupnam e varchar(64) PK

priorit y int (11)

Field Type Ket

acct input oct et s bigint (20)

acct out put oct et s bigint (20)

calledst at ionid varchar(50)

callingst at ionid varchar(50)

acct t erm inat ecause varchar(32)

servicet ype varchar(32)

framedprot ocol varchar(32)

framedipaddress varchar(15)

acct st art delay int (12)

acct st opdelay int (12)

xascendsessionsvrkey varchar(10)

3.3.2. Rancangan Fisikal Database Yang Dikembangkan.

Dibagian ini akan di jelaskan tabel-tabel yang ada pada

database radius yang telah dikembangkan untuk system baru dari

penelitian ini secara lebih detail. Akan dijelaskan unsure-unsur dari

database yang meliputi nama attribut field, type,dan panjang dari field

yang digunakan.

Table Radcheck* dan radreply Field Type Ket

id int(11) unsigned PK

username varchar(64) FK

attribut e varchar(64)

op char(2)

Tabel 3.6: Radcheck dan radreply telah dimodifikasi

Tabel 3.7: radgroupcheck dan radgroupreply

Field Type Ket

id int (11) PK

usernam e varchar(64) FK

pass varchar(64)

groupnam e varchar(64) PK

priorit y int (11)

Field Type Ket

acct input oct et s bigint (20)

acct out put oct et s bigint (20)

calledst at ionid varchar(50)

callingst at ionid varchar(50)

acct t erm inat ecause varchar(32)

servicet ype varchar(32)

fram edprot ocol varchar(32)

fram edipaddress varchar(15)

acct st art delay int (12)

acct st opdelay int (12)

xascendsessionsvrkey varchar(10)

3.3.3. Rancangan Logikal Database Yang Dikembangkan.

Dibagian ini akan dijelaskan relasi antar table-tabel yang ada

pada database radius. Diagram relasi berikut merupakan bentuk

relasi fisik antar entitasnya. Berikut adalah relasi antar

table-tabelnya :