9 II.1 Kriptografi

II.1.1 Pengertian Kriptografi

Menurut Dony Arius (2006 :9) Kriptografi berasal dari bahasa Yunani, menurut bahasa dibagi menjadi dua kripto dan graphia, kripto berarti secret (rahasia) dan graphia berarti writing (tulisan). Menurut teminologinya kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan ketika pesan dikirim dari suatu tempat ketempat yang lain.

II.1.2 Sejarah Kriptografi

Kriptografi mempunyai sejarah yang cukup menarik dan panjang. Kriptografi sudah digunakan 4000 tahun yang lalu yang diperkenalkan oleh orang Mesir untuk mengirim pesan ke pasukan militer yang berada dilapangan dan supaya pesan tersebut tidak terbaca oleh pihak musuh walaupun kurir pembawa pesan tersebut tertangkap oleh musuh.

Pada zaman Romawi kuno dikisahkan pada suatu saat, ketika Julius Caesar inggin menggirimkan pesan rahasaia kepada seorang jenderal di medan perang. Pesan tersebut harus dikirim oleh seorang kurir, tetapi karena pesan tersebut mengandung rahasia, Julius Caesar tidak inggin pesan tersebut terbuka di tenggah jalan. Di sini Julius Caesar memikirkan bagaimana mengatasinya yaitu dengan cara mengacak pesan tersebut menjadi suatu pesan yang tidak dapat di

pahami oleh siapapun kecuali hanya dapat dipahami oleh jenderal saja. Tentu sang jenderal telah diberi tahu sebelumnya bagaimana cara membaca pesan yang teracak tersebut, karena telah mengetahui kuncinya, yang dilakukan Julius Caesar adalah mengganti semua susunan alphabet dari a, b, c, & yaitu a menjadi b, b menjadi e, c menjadi f dan seterusnya. Sehingga kalau Julius menulis kata “sekarang” menjadi “vhndudgi”.

Dari ilustrasi tersebut, muncul beberapa istilah Cryptography dipergunakan untuk menandai aktifitas-aktifitas rahasia dalam mengirim pesan. Apa yang dilakukan Julius Caesar dengan cara mengacak pesannya kita sebut sebagai encryption, dan pada saat sang jenderal merapikan pesan yang teracak itu kita sebut dengan decryption, Pesan awal yang belum diacak dan yang telah dirapikan kita sebut plaintext, sedangkan pesan yang sudah diacak kita sebut sebagai ciphertext

.

II.1.3 Algoritma Kriptografi

Algoritma di tinjau dari asal usul kata, kata algoritma mempunyai sejarah yang sangat menarik, kata ini muncul di dalam kamus Webster sampai akhir tahun 1957 hanya menentukan kata algorism yang mempunyai arti proses perhitungan dengan bahasa arab. Algoritma berasal dari nama penulis buku arab yang terkenal yaitu Abu Ja’Far Muhammad ibnu Musa al-Khuwarizmi (al-Khuarizmi dibaca oleh orang barat menjadi algorism). Kata algorism lambat laun berubah menjadi algorithm.

Definisi terminologinya algoritma adalah langkah-langkah logis untuk penyelesaian masalah yang disusun secara sistematis. Algoritma kriptografi merupakan langakah-langkah logis bagaimana menyembunyikan pesan dari orang-orang yang tidak berhak atas pesan tersebut.

II.2 Konsep Dasar Enkripsi dan Dekripsi II.2.1 Pengertian Enkripsi

Menurut Dony Arius (2006 : 13) enkripsi merupakan hal yang sangat penting dalam kriptografi yang merupakan pengamanan data yang dikirimkan terjaga rahasianya. Pesan asli disebut plaintext yang di rubah menjadi kode-kode yang tidak dimengerti. Enkripsi bisa diartikan dengan chiper atau kode.Sama halnya dengan kita tidak mengerti akan sebuah kata, maka kita akan melihatnya di dalam kamus atau daftar istilah-istilah. Beda halnya dengan enkripsi, untuk merubah plaintext kebentuk chipertext kita menggunakan algoritma yang dapat mengkodekan data yang kita inginkan

II.2.2 Pengertian Dekripsi

Menurut Dony Arius (2006 :13) dekripsi merupakan kebalikan dari enkripsi, pesan yang telah dienkripsi dikembalikan kebentuk asalnya (plaintext) disebut dengan dekripsi pesan. Algoritma yang digunakan untuk dekripsi tentu berbeda dengan yang digunakan untuk enkripsi

II.3 File

II.3.1 Pengertian File

Menurut Agung Gregorius (2010 : 27) file adalah merupakan dokumen-dokumen yang dikemas dalam arsip. File sering kali identik degan kertas-kertas kerja yang masing-masing memiliki fungsi dan makna tersendiri.seiring dengan perkembangan teknologi komputerisasi, kini file tidak lagi identik dengan tumpukan kertas dalam arsip sebuah file menjadi dokumen yang secara visual tampak maya tetapi dapat di simpan dan juga bisa juga direalisasikan dalam bentuk nyata pada lembaran kertas.

File dalam dunia komputerisasi tidak hanya sebatas pada dokumen berupa teks saja, tetapi bisa juga gambar, baik sketsa, desain, grafik, dan lain sebagainya. Keragaman jenis file tersebut berpengaruh pada beragam pula format file. Format file merupakan suatu cara khusus untuk mengkodekan informasi yang disimpan dalam file computer. Pada awal perkembangan teknologi komputerisasi, sebuah komputer hanya mampu menyimpan informasi bits saja. Komputer yang diharapkan menjadi alat canggih dan cerdas tentu saja harus memiliki suatu cara untuk mengonversi informasi ke digital yang direpresentasikan oleh angka binari yang terdiri atas 0 dan 1. Berkenaan dengan hal tersebut, format file bisa dipahami sebagai suatu perintah untuk mengatur susunan data pada disk.

II.4 USB flash driver

II.4.1 Pengertian USB flash driver

Menurut Hasrul Arifin (2011: 18) Flashdisk atau sering juga disebut dengan USB flash driver, merupakan perangkat penyimpanan data yang berupa memori flash yang terintegrasi dengan antar muka USB (Universal Serial Bus). Flasdisk memiliki sifat dapat dibaca dan ditulis oleh komputer dan akan mempertahankan informasi yang telah di tulis dalam memorinya, walaupun tanpa adanya arus listrik. Dengan demikian, piranti ini juga bersifat non-Volatil.

Secara fisik, bentuknya lebih kecil dari pada ukuran sebuah disket, namun kapasitasnya jauh lebih besar jika dibandingkan disket atau bahkan CD. Hal inilah yang membuat flashdisk menjadi media penyimpanan favorit. Karena kapasitasnya yang besar dan mudah untuk dibawa kemana - mana.

II.5 Kunci

II.5.1 Pengertian kunci

Menurut Dony Arius (2006 :13) kunci yang dimaksud disini adalah kunci yang terpakai untuk melakukan enkripsi dan dekripsi,kunci terbagi menjadi dua bagian kunci pribadi (private key) dan kunci umum (public key).

II.6 Triple DES (3DES)

II.6.1 Sejarah Triple DES (3DES)

Sebelum adanya kriptografi Triple DES (3DES), awalnya kriptografi ini bernama algoritma DES.

DES atau Data Encryption Standard merupakan algoritma penyandian yang diadopsi dan dibakukan oleh NBS (National Bureau Standard) yang kini menjadi NIST (National Institute of Standards and Technology) pada tahun 1977 sebagai FIPS 46 (Federal Information Processing Standard).

DES bermula dari hasil riset Tuchman Meyer yang diajukan sebagai kandidat Sandi Standard Nasional yang diusulkan oleh NBS. Konon katanya, algoritma yang dikembangkan oleh Tuchman Meyer ini merupakan algoritma terbaik dari semua kandidat Sandi Standard Nasional.

Pada mulanya, algoritma yang kini disebut DES, memiliki panjang kunci sandi 128 bit. Namun selama proses pengadopsian, NBS melibatkan NSA (National Security Agency), dan algoritma sandi ini mengalami pengurangan ukuran kunci sandi dari 128 bit menjadi 56 bit saja. Sebagian orang mungkin mengira bahwa pengurangan panjang kunci sandi ini merupakan usulan NSA untuk melemahkan algoritma Tuchman Meyer karena motif politik tertentu. Entah itu untuk mempermudah penyadapan atau untuk melemahkan pengamanan informasi lawan politik. Mungkin NSA menginginkan algoritma Tuchman Meyer ini “cukup aman” untuk digunakan warga sipil, tetapi mudah dipecahkan oleh organisasi besar semisal NSA dengan peralatan canggihnya.

Bila dibandingkan dengan performa komputer personal pada saat itu, algoritma sandi dengan panjang kunci 56 bit dapat dikatakan cukup aman bila digunakan oleh orang-orang “biasa”, tapi dapat dengan mudah dipecahkan dengan peralatan canggih dan tentunya kepemilikan alat canggih ini hanya dapat dijangkau oleh organisasi elit seperti NSA. Dengan dukungan dana yang melimpah, pembuatan alat brute force DES bukanlah hal yang mustahil pada saat itu.

Jadi DES merupakan algoritma enkripsi blok simetris. DES dikatakan enkripsi blok karena pemrosesan data baik enkripsi maupun dekripsi, diimplementasikan per blok (dalam hal ini 8 byte). DES dikatakan enkripsi simetris karena algoritma yang digunakan untuk enkripsi relatif atau bahkan sama persis dengan algoritma yang digunakan dalam proses dekripsi. Yang berarti enkripsi dengan dekripsi sangat – sangat banyak dipakai oleh user untuk mengamanakan data citra

Dikarenakan terdapat banyak kelemahan dari algoritma DES, dilakukan pengembangan yang lebih baik lagi dan akhirnya lahirlah algoritma Triple DES (3DES).

II.6.2 Triple DES (3DES)

Pada akhir tahun 1960, IBM memulai suatu riset Lucifer proyek yang dipimpin oleh Horst Feistel untuk komputer kriptografi. Proyek ini berakhir pada tahun 1971 dan Lucifer yang pertama kali dikenal sebagai blok cipher pada pengoperasian pada blok 64 bit dan menggunakan ukuran kunci 128 bit. Setelah

IBM mengembangkan suatu sistem enkripsi yang dikomersilkan, maka Lucifer disebut dengan DES (Data Encryption Standard), proyek ini dipimpin oleh Walter Tuchman, hasil dari riset ini merupakan versi dari Lucifer yang bersifat menentang pemecahan algoritma kriptografi.

Pada tahun 1973, National Burean of Standard (NBS), sekarang menjadi National Institute of Standard and Technology (NIST), mengeluarkan proposal cipher standar untuk nasional. IBM menyampaikan hasil risetnya tentang proyek DES dan mengajukan sebagai kandidat untuk cipher standar nasional. NBS meminta agar National Security Agency (NSA) untuk melakukan evaluasi keamanan algoritma dan menentukan apakah pantas menjadi standar pemerintahan. Pada bulan November 1976, DES dipilih sebagai standar yang dipakai pada pemerintahan dan authorize untuk menggunakan atas nama US Government Communication. Undang-undang atas penggunaan DES yaitu PUB 46 diterbitkan pada 15 Januari 1977.

Algoritma DES merupakan salah satu proposal yang terbaik pada tahun 1977, tidak ada kritik yang datang dari kalangan ilmuan tentang panjang kunci yang digunakan dan S-Box yang merupakan bagian internal dari DES. Selama 20 tahun algoritma DES dipakai sebagai standar nasinal. Pada tahun 1990 panjang kunci DES dianggap terlalu pendek dan pada tahun 1998, 70 ribu PC di internet berhasil membobol satu kunci DES dalam tempo waktu 96 hari, tahun 1999 dalam tempo 22 hari. Dengan alasan tersebut, maka pada tahun 2001 NIST mengganti DES menjadi 3DES sebagai standar dari algoritma DES.

3DES (Triple Data Encryption Standard) merupakan suatu algoritma pengembangan dari algoritma DES (Data Encryption Standard). Pada dasarnya algoritma yang digunakan sama, hanya pada 3DES dikembangkan dengan melakukan enkripsi dengan implementasi algoritma DES sebanyak tiga kali.

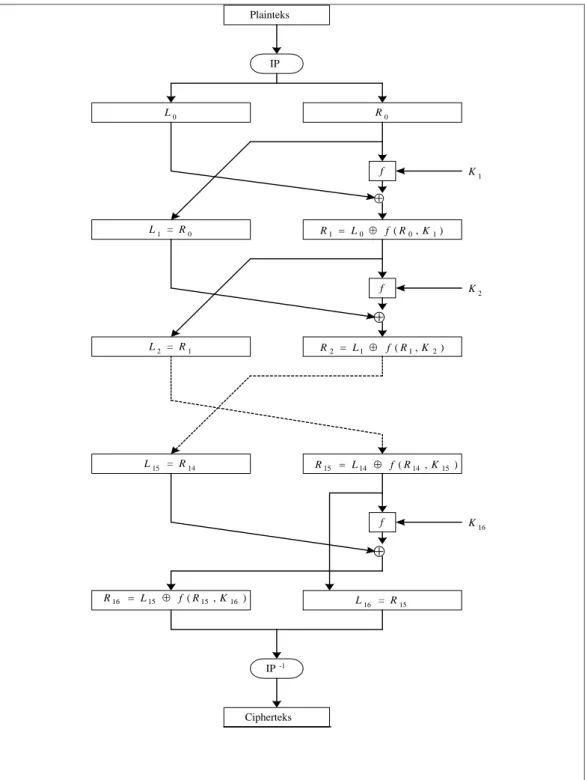

3DES memiliki tiga buah kunci yang berukuran 168-bit (tiga kali kunci 56-bit dari DES). Pada algoritma 3DES dibagi menjadi tiga tahap, setiap tahapnya merupakan implementasi dari algoritma DES. Tahap pertama, plainteks yang diinputkan dioperasikan dengan kunci eksternal pertama (K1) dan melakukan proses enkripsi dengan menggunakan algoritma DES. Sehingga menghasilkan pra-cipherteks pertama. Tahap kedua, pra-cipherteks pertama yang dihasilkan pada tahap pertama, kemudian dioperasikan dengan kunci eksternal kedua (K2) dan melakukan proses enkripsi atau proses dekripsi (tergantung cara pengenkripsian yang digunakan) dengan menggunakan algoritma DES. Sehingga menghasilkan pra-cipherteks kedua. Tahap terakhir, pra-cipherteks kedua yang dihasilkan pada tahap kedua, dioperasikan dengan kunci eksternal ketiga (K3) dan melakukan proses enkripsi dengan menggunakan algoritma DES, sehingga menghasilkan cipherteks (C), untuk algoritma Triple DES (3DES) adalah sebagai berikut:

Li= Ri–1

Untuk gambar algoritmanya perhatikan gambar dibawah ini:

Gambar II.1 Algoritma Enkripsi Dekripsi 3DES Sumber : Dony Arius (2006 :66)

Plainteks IP L0 R0 f ) , ( 0 1 0 1 L f R K R L1= R0 K1 f ) , ( 1 2 1 2 L f R K R L2= R1 K2 ) , ( 14 15 14 15 L f R K R L15 = R14 K16 ) , ( 15 16 15 16 L f R K R L16 = R15 IP-1 Cipherteks f

II.6.3 Keterbatasan 3DES

Mengenkripsi tiap bagian dari plaintext data sebanyak tiga kali menunjukan bahwa 3DES berjalan lebih lambat dari pada DES normal. Jika menggunakan tiga key berbeda secara tepat, 3Des jauh lebih kuat dari pada DES.

Anda harus menghindari menggunakan key yang sama pada masing-masing langkah dari ketiga langkah enkripsi. Jika semua key sama, hasil akhirnya adalah anda menggunakan versi DES yang lebih lambat. Seperti yang telah didiskusikan dalam bagian ini, 3Des menggunakan metode enkripsi yang lebih kuat dari pada DES dan kini telah digunakan di beberapa tempat.

II.7 Visual Basic.Net 2008

Menurut Rahmat Priyanto (2009 : 1) Visual Basic.Net merupakan satu paket bahasa pemrograman dari Visual Studio 2008. Banyak fasilitas yang akan kita dapatkan melalui rilis Visual Basic versi ini. Visual Studio 2008 sendiri merupakan sebuah software untuk membuat aplikasi Windows, jadi melalui software ini kita bisa membuat sebbuah aplikasi seperti aplikasi database, aplikasi inventory, dan sebagainya. Kebanyakan orang lebih suka menyebut sebuah aplikasi sebagai sebuah program atau software, padahal ketiga istilah ini memiliki arti yang sama. Berikut adalah tampilan Visual Basic.Net. (2009 :1).

Gambar II.2 Visual Basic Net.2008 Sumber : Rahmat Priyanto(2009:2)

Gambar II.3 ToolBox Visual Basic Net.2008 Sumber : Rahmat Priyanto(2009:2)

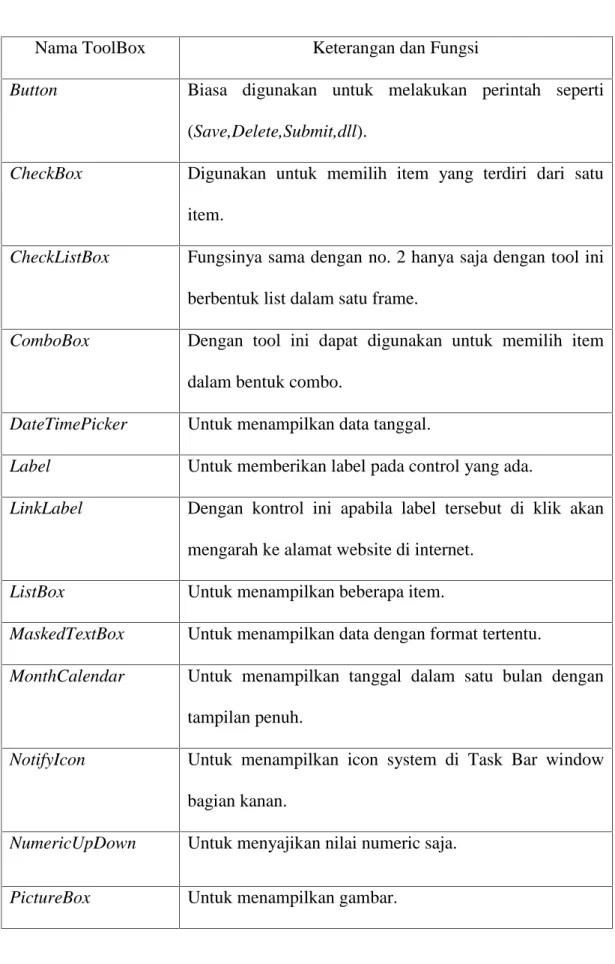

Table II.1 Fungsi dari ToolBox

Nama ToolBox Keterangan dan Fungsi

Button Biasa digunakan untuk melakukan perintah seperti (Save,Delete,Submit,dll).

CheckBox Digunakan untuk memilih item yang terdiri dari satu item.

CheckListBox Fungsinya sama dengan no. 2 hanya saja dengan tool ini berbentuk list dalam satu frame.

ComboBox Dengan tool ini dapat digunakan untuk memilih item dalam bentuk combo.

DateTimePicker Untuk menampilkan data tanggal.

Label Untuk memberikan label pada control yang ada.

LinkLabel Dengan kontrol ini apabila label tersebut di klik akan mengarah ke alamat website di internet.

ListBox Untuk menampilkan beberapa item.

MaskedTextBox Untuk menampilkan data dengan format tertentu.

MonthCalendar Untuk menampilkan tanggal dalam satu bulan dengan tampilan penuh.

NotifyIcon Untuk menampilkan icon system di Task Bar window bagian kanan.

NumericUpDown Untuk menyajikan nilai numeric saja.

ProgressBar Biasa digunakan untuk menampilkan status proses. RadioButton Untuk menampilkan beberapa item yang bisa dipilih,

tetapi hanya satu item yang bisa dipilih. RichTextBox Untuk menampilkan text.

ToolTip Control ini digunakan untuk menampilkan informasi mengenai kegunaan tombol – tombol yang biasanya muncul apabila mouse didekatkan atau diarahkan diatas tombol tersebut.

TreeView Untuk menampilkan data atau item–item dengan bentuk cabang.

WebBrowser Bisa digunakan untuk membuat halaman browsing di internet.

Sumber : Rahmat Priyanto

II.8 Flowchart

II.8.1 Pengertian Flowchart

Menurut Jogiyanto flowchart adalah bagan (chart) yang menunjukan alir (flow) di dalam program atau prosedur sistem secara logika. Bagan alir digunakan terutama untuk alat bantu komunikasi dan untuk dokumentasi. Pada waktu akan menggambar suatu bagan alir, analis sistem atau pemrogram dapat mengikuti pedoman-pedoman sebagai berikut :

1. Bagan alir sebaiknya digambar dari atas kebawah dan mulai dari bagian kiri dari suatu halaman.

2. Kegiatan di dalam bagan alir harus ditunjukkan dengan jelas.

3. Harus ditunjukkan dari mana kegiatan akan dimulai dan dimana akan berakhir. 4. Masing-masing kegiatan di dalam bagan alir harus di dalam urutan yang

semestinya.

5. Kegiatan yang tepotong dan akan disambung di tempat lain harus di tunjukan dengan jelas menggunakan simbol penghubung.

Berikut adalah simbol-simbol yang umun digunakan di bagan alir : Table II.2 Simbol-simbol flowchart

Simbol Keterangan

Menunjukan dokumen input dan output baik untuk proses manual,makanik atau komputer Menunjukan kegiatan proses dari operasi program computer

Menunjukan pekerjaan manual

simbol titik terminal digunakan untuk menunjukan awal dan akhir dari suatu proses Simbol keputusan digunakan untuk suatu penyeleksian kondisi di dalam program

Menunjukan arus dari proses

Sumber : Jogiyanto (2005 : 796)

II.9. UML ( Unified Modelling Language )

II.9.1 Konsep UML ( Unified Modelling Language )

Menurut Munawar dalam (2005 : 17) Unified Modelling Language (UML) adalah salah satu alat bantu yang sangat handal di dunia pengembangan sistem yang berorientasi obyek. Hal ini disebabkan karena UML menyediakan bahasa

pemodelan visual yang memungkinkan bagi pengembangan sistem untuk membuat cetak biru atas visi mereka dalam bentuk yang baku, mudah dimengerti serta dilengkapi dengan mekanisme yang efektif untuk berbagi (sharing) dan mengkomunikasikan rancangan mereka dengan yang lain.

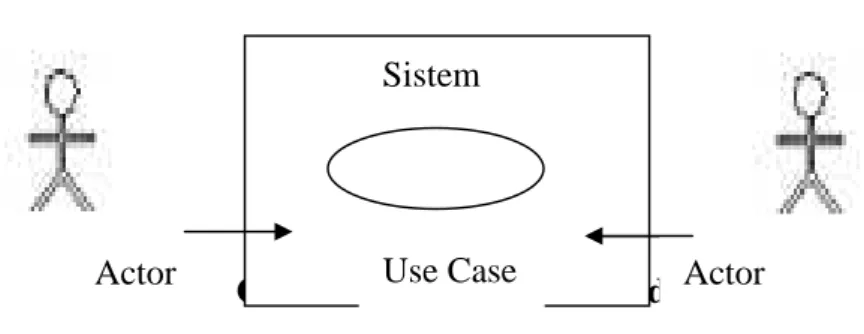

II.9.2. Diagram–diagram Pada Metode UML 1. Use Case Diagram

Use case adalah alat bantu terbaik guna menstimulasikan pengguna potensial untuk mengatakan tentang suatu sistem dari sudut pandangnya. Tidak selalu mudah bagi pengguna untuk menyatakan bagaimana mereka bermaksud menggunakan sebuah sistem. Ide dasarnya adalah bagaimana melibatkan penggunaan sistem di fase – fase awal analisis dan perancangan sistem. Diagram use case menunjukkan 3 aspek dari sistem yaitu actor, use case dan sistem / sub sistem boundary. Actor mewakili peran orang, sistem yang lain atau alat ketika berkomunikasi dengan use case. Gambar II.4 mengilustrasikan actor, use case dan boundary.

Gambar II.3 Use Case Model Gambar II.4 Use Case Sumber : Munawar (2005 : 64)

Sistem

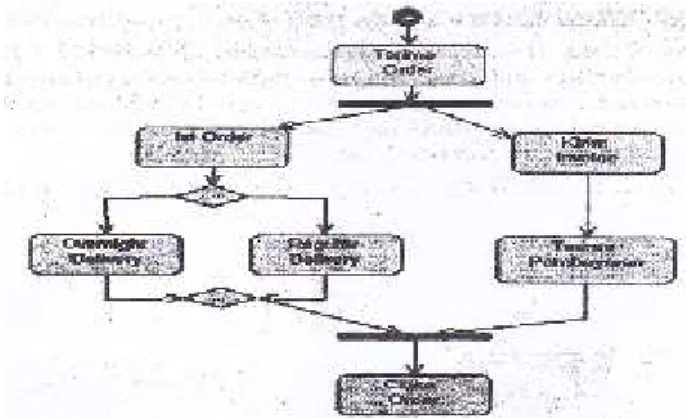

2. Activity Diagram

Activity diagram adalah teknik untuk mendeskripsikan logika prosedural, proses bisnis dan aliran kerja dalam banyak kasus. Activity diagram mempunyai peran seperti halnya flowchart, akan tetapi perbedaannya dengan flowchart adalah activity diagram ias mendukung perilaku paralel sedangkan flowchart tidak bisa. Berikut gambar dari sederhana dari Activity diagram.

Gambar II.5 Contoh Activity Diagram Sederhana Sumber : Munawar (2005 : 111)

3. Class Diagram

Menurut Prabowo Pudjo widodo dalam bukunya Menggunakan UML (2011 : 10) Class diagram bersifat statis. Diagram ini memperlihatkan himpunan kelas-kelas, antamuka-antarmuka, kolaborasi-kolaborasi, serta relasi-relasi. Diagram ini umum dijumpai pada pemodelan sistem berorientasi objek. Meskipun bersifat statis, sering pula diagram kelas memuat kelas-kelas aktif.

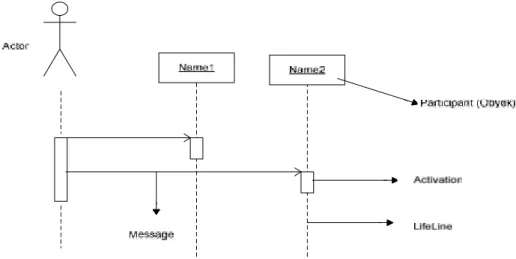

4. Sequence Diagram

Sequence Diagram digunakan untuk menggambarkan prilaku pada sebuah skenario. Diagram ini menunjukan sejumlah contoh obyek dan pesan yang diletakan diantara obyek–obyek ini di dalam use case.

Komponen utama sequence diagram terdiri atas obyek yang dituliskan dengan kotak segiempat bernama. Message diwakili oleh garis dengan tanda panah dan waktu yang ditunjukan dengan progress vertical.

Gambar II.6 Sequence Diagram Sumber : Munawar (2005 : 89)