Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 37

RANCANG BANGUN APLIKASI INTRUSSION DETECTION

SYSTEM DENGAN MENGGUNAKAN METODE FUZZY

Indra Wahyu Nugroho1) Harianto2) I Dewa Gede Rai Mardiana3)Program Studi/Jurusan Sistem Komputer STIMIK STIKOM Surabaya Jl. Raya Kedung Baruk 98 Surabay

Email:1)[email protected] 2)[email protected] 3)[email protected]

As the development of networking technology, also emerging security issues such as Denial of Service Attack (DoS). DoS is an attack used by hackers to shut down the computer system server so that the server can not provide service to the user. The first step to anticipate the variety of unwanted packets is to implement application Intrusion Detection System (IDS) into a router.

IDS application can be made by using the fuzzy method in which there are 3 stages of attack classification process that is establish variable membership functions, establish fuzzy rules and defuzzyfication. The first stage starts from storing data length and frequency into a fuzzy database table, furthermore search for alpha value of each rule and the last stage is to find the defuzzyfication value. From this value can be used to classify attacking level such as normal, low, medium and high.

Result from this project IDS application can identify DoS attack which use some technique such as ICMP flooding, TCP flooding, UDP flooding and normal ICMP but still can not identify and classify syn-ack attack because syn-ack length packet have small value. IDS application also can not identify HTTP packet as a normal packet because http length packet value as same as TCP flooding length packet value. IDS log displayed as Web based so that can simplify user for analyzing attack packet.

Keyword: Fuzzy, IDS Application, Snort, Web Log

Pesatnya perkembangan teknologi jaringan juga disertai munculnya berbagai permasalahan keamanan. Contoh dari permasalahan keamanan ini adalah adanya berbagai metode serangan jaringan komputer diantaranya Denial of Service Attack (DoS). Untuk mengidentifikasi jenis serangan ini dapat digunakan berbagai metode diantaranya adalah Intrusion Detection System (IDS).

IDS merupakan suatu tindakan untuk mendeteksi adanya trafik paket yang tidak diinginkan dalam sebuah jaringan atau device

(Wu, 2009). Dalam perkembangannya aplikasi IDS dapat dibangun dengan menggunakan beberapa metode yaitu Fuzzy Logic.

Menurut Cox (1994) logika fuzzy merupakan metode yang mudah dimengerti

karena logika fuzzy menggunakan dasar teori himpunan, sehingga konsep matematis yang mendasari penalaran fuzzy tersebut cukup mudah untuk dimengerti. Saat ini logika fuzzy telah diaplikasikan dalam berbagai bidang ilmu seperti pengendalian, jaringan dan industri. Dalam bidang jaringan logika fuzzy dapat diterapkan dalam membangun sistem IDS.

Untuk menerapkan metode fuzzy kedalam sistem IDS diperlukan data-data serangan guna menyusun variabel-variabel fuzzy. Untuk menggumpulkan data serangan tersebut dapat dilakukan melalui proses

sniffing. Setelah data terkumpul selanjutnya

dianalisa untuk membuat variabel-variabel fuzzy yang dibutuhkan beserta aturan-aturan fuzzy. Karena memiliki konsep yang sederhana

JCONES Vol. 3, No. 1 (2014) 37-45

Journal of Control and Network Systems

Situs Jurnal : http://jurnal.stikom.edu/index.php/jconeIndra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 38 metode fuzzy dipilih sebagai pengambil

keputusan sistem IDS. Dalam Tugas Akhir ini dapat dilihat seberapa akuratkah penerapan metode fuzzy, karena selain membahas tentang bagaimana membangun sistem IDS dengan

metode fuzzy tugas akhir ini juga membahas hasil pendeteksian serangan sehingga dapat dilihat bagaimana hasil klasifikasi serangan melalui metode fuzzy.

Intrusion Detection System

Intrusion Detection System (IDS)

adalah suatu tindakan untuk mendeteksi adanya trafik paket yang tidak diinginkan dalam sebuah jaringan atau device. Sebuah IDS dapat diimplementasikan melalui software atau aplikasi yang terinstall dalam sebuah device, dan aplikasi tersebut dapat memantau paket jaringan untuk mendeteksi adanya paket-paket ilegal seperti paket yang merusak kebijakan

rules keamanan, dan paket yang ditunjukkan

untuk mengambil hak akses suatu pengguna (Wu, 2009).

Denial Of Service Attack

Menurut Yugianto dan Rachman dalam bukunya “Router Teknologi, Konsep, Konfigurasi dan Troubelshooting” serangan

DoS didesain untuk mencegah layanan ke host yang mencoba untuk membentuk koneksi. Pada umumnya DoS digunakan oleh hacker

untuk mematikan sistem. DoS dikenal dengan nama SYN flooding artinya membanjiri dan merusak 3-way handshake.

Logika Fuzzy

Logika fuzzy merupakan salah satu komponen pembentuk soft computing. Logika fuzzy pertama kali diperkenalkan oleh Prof. Lotfi A. Zadeh pada tahun 1965. Dasar logika fuzzy adalah teori himpunan fuzzy. Pada teori himpunan fuzzy peranan derajat keanggotaan sebagai penentu elemen dalam suatu himpunan sangatlah penting. Nilai keanggotaan atau derajat keanggotaan atau membership function

menjadi ciri utama dari penalaran dengan logika fuzzy tersebut (Kusumadewi dan Purnomo, 2010).

Logika fuzzy mempunyai konsep yang sederhana dan dapat diterapkan dalam berbagai aplikasi soft computing, karena acuan dalam menyelesaikan suatu pokok permasalahan menggunakan pendekatan-pendekatan yang biasa terjadi dalam khalayak umum. Dari acuan tersebut kemudian diadaptasi menjadi sebuah komposisi aturan.

Database

Menurut Sutami dan Sutrisno (2005)

database merupakan kumpulan data yang pada

umumnya menggambarkan aktivitas-aktivitas dan pelakunya dalam suatu organisasi, misalkan database universitas yang berisi mahasiswa, dosen, kuliah dan lain-lain. Sistem

database adalah sistem komputer yang

digunakan untuk menyimpan dan mengelola data tersebut. Sistem database memiliki empat komponen penting yaitu :

1. Data, merupakan informasi yang disimpan dalam suatu struktur tertentu yang terintegrasi

2. Hardware, merupakan perangkat keras

berupa komputer dengan media penyimpan sekunder yang digunakan untuk menyimpan data karena pada umumnya database memiliki ukuran yang besar

3. Software, merupakan perangkat lunak yang

digunakan untuk melakukan pengelolaan data

4. User, merupakan orang yang menggunakan

data yang tersimpan dan terkelola. User

dapat berupa seorang yang mengelola

database yang disebut dengan database

administrator (dba), bisa juga end user

yang mengambil hasil dari pengelolaan

database melalui bahasa query.

PHP

PHP singkatan dari Hypertext

Preprocessor yang digunakan sebagai bahasa

script server-side dalam pengembangan web

yang disisipkan pada dokumen HTML. Menurut Peranginangin (2006) PHP merupakan software open source yang disebarkan dan dilisensikan secara gratis dan ditulis menggunakan bahasa C. Penggunaan PHP memungkinkan web dapat dibuat dinamis sehingga maintenance situs web tersebut menjadi lebih mudah dan efisien.

METODE

Perancangan Sistem

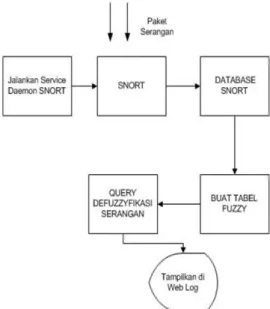

Didalam perancangannya aplikasi IDS dengan menggunakan metode fuzzy terdiri dari

Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 39 2 modul utama, yaitu modul sniffing pakcet,

dan modul fuzzy dimana masing-masing modul mempunyai fungsi yang berbeda-beda. Modul paket sniffing berfungsi untuk mengumpulkan data dan modul fuzzy berfungsi untuk mengklasifikasikan serangan berdasarkan metode fuzzy Sugeno. Penyusunan dua modul diatas berdasarkan pada diagram alur sistem aplikasi IDS yang ditunjukkan pada Gambar 1.

Gambar 1. Blok Diagram Sistem Gambar 1 menunjukkan alur kerja sistem IDS secara umum. Sistem mulai bekerja dengan menjalankan modul packet sniffing yang berfungsi untuk memonitoring semua paket data yang melalui interface ethernet router. Aplikasi yang digunakan untuk memantau paket data adalah Snort. Semua paket data yang termonitor oleh router akan disimpan dalam bentuk database. Dari database tersebut diolah untuk membuat keputusan fuzzy melalui

query sql.

Pengolahan data dilakukan berdasarkan aturan-aturan fuzzy yang telah dibentuk sesuai dengan karakter serangan. Setelah melalui proses klasifikasi serangan oleh modul fuzzy selanjutnya data-data yang diidentifikasi sebagai serangan ditampiilkan dalam bentuk web log. Sistem IDS ini diterapkan pada router yang berfungsi sebagai keluar masuknya trafik jaringan. Adapun diagram blok topologi sistem IDS adalah sebagai berikut:

Gambar 2. Topologi IDS

Pada gambar 2 IDS akan memonitor paket data dari workstation 192.168.10.5/24,

data yang terindikasi serangan akan disimpan dan ditampilkan dalam history log router. Tampilan log sistem IDS dibuat berbasis web dengan memanfaatkan pemrograman php. Pada web log data serangan ditampilkan alamat ip penyerang sehingga memudahkan administrator jaringan untuk melakukan analisis serangan.

Perancangan Fuzzy

Penyusunan metode fuzzy Sugeno terdiri dari 3 tahapan yaitu pembentukan fungsi keanggotaan, penyusunan aturan fuzzy dan defuzzyfikasi.

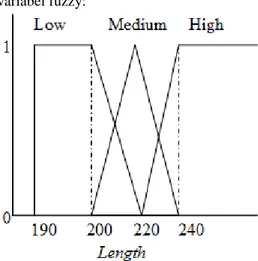

Berikut ini adalah fungsi keanggotaan variabel fuzzy:

Gambar 3. Variabel Fuzzy Length

Gambar 3 menunjukkan fungsi keanggotaan variabel length dimana masing-masing kategori mempunyai domain sebagai berikut:

Low : 190-220

Medium : 200 – 240

High : 220, +

Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 40 Gambar 4. Variabel Fuzzy Frekuensi

Gambar 4 menunjukkan fungsi keanggotaan variabel frekuensi dimana masing-masing kategori mempunyai domain sebagai berikut:

Low : 0 , 8

Medium : 6 ,10

High : 8, +

Tahap kedua adalah penyusunan aturan fuzzy, berikut ini adalah aturan-aturan fuzzy yang digunakan dalam sistem IDS:

Tabel 1. Aturan Fuzzy

Tabel 1 menunjukkan 9 aturan fuzzy. Tahapan terakhir adalah mencari nilai defuzzyfikasi dengan rumus:

Z= αpred1*z1 + αpred2*z1 + αpred3*z1 + αpred4*z1 + αpred5*z2 + αpred6*z2 + αpred7*z2 + αpred8*z2 + αpred9*z3 / αpred1 + αpred2 + αpred3 + αpred4

dimana:

Z = Nilai Defuzzyfikasi αpredx = Nilai Alpha Variabel x zx = Nilai Implikasi Fuzzy

Perancangan Sistem

Desain sistem IDS meliputi pengolahan database, proses pengklasifikasian serangan dan proses tampilan pada web log.

Untuk lebih jelasnya dapat dilihat pada blok diagram Gambar 5.

Gambar 5. Rancangan Desain Sistem Pada hasil yang ditampilkan dalam aplikasi PHP, web log merupakan hasil query

defuzzyfikasi dari tabel database snort. Proses defuzzyfikasi menggunakan query sql tidak terlalu membebani kinerja router, sehingga router dapat memproses defuzzyfikasi secara cepat. Sistem pendeteksian bersifat realtime

jadi data serangan yang diolah bersifat

uptodate artinya data tersebut setiap saat dapat

bertambah.

Proses pengklasifikasian kategori paket dilakukan dengan menjalankan beberapa

query sql dalam database snort.

Berikut blok diagram query defuzzyfikasi:

Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 41 Pada gambar 6 query mulai bekerja

dengan memiih data yang ada pada tabel event dan iphdr. Adapun field yang diseleksi adalah

timestamp, ip_src, ip_dst, ip_len dan ip_proto.

Selanjutnya query mencari nilai frekuensi dan rata-rata ip_len berdasarkan data field

timestamp yang telah digroup per satu detik.

Untuk nilai alpha frekuensi dan alpha length didapatkan dengan memasukkan nilai frekuensi dan rata-rata ip_len hasil group timestamp kedalam metode fuzzy sugeno. Tahapan akhir yaitu defuzzyfikasi didapatkan dengan menjumlahkan hasil perkalian alhpa dan nilai zx yang sudah ditentukan kemudian dibagi dengan penjumlahan 9

nilai rule. Pencocokan data dilakukan berdasarkan sid dan cid.

Perancangan

Database

Dibawah ini adalah struktur database

tabel fuzzy:

Tabel 2. Struktur Tabel fuzzy_ids

Column Type Sid int(10) cid int(10) Id int(10) Timestamp Datetime ip_src int(10) ip_dst int(10) Frekuensi int(10) Iplen smallint(10) ip_proto int(10) Alphaflow Float Alphafmid Float Alphallow Float Alphalmid Float Alphalhigh Float rule1 Float rule2 Float rule3 Float rule4 Float rule5 Float rule6 Float rule7 Float rule8 Float rule9 Float Attack Float attack_kategori varchar(40) Dimana:

alphaflow :alpha frekuensi low alphafmid :alpha frekuensi medium alphafhigh :alpha frekuensi high alphallow :alpha length low

alphalmid :alpha length medium alphalhigh :alpha length high rule 1 – 9 : Aturan fuzzy

Kolom sid dan cid merupakan foreign key dari tabel acid_event, sedangkan id menjadi primary key dari tabel fuzzy_ids. Kolom timestamp, ip_src, ip_dst dan ip_proto

berisikan data yang sama dengan tabel

acid_event. Kolom frekuensi berisi jumlah

banyaknya paket data persatuan detik, kolom

ip_len berisi banyaknya jumlah data persatuan

detik. Kolom alphaflow, alphafmid,

alphafhigh, alphallow, alphalmid dan

alphalhigh berisi perhitungan alpha fuzzy dari

variabel frekuensi dan length. Kolom rule1, rule2, rule3, rule4, rule5, rule6, rule7, rule8

dan rule9 berisi perhitungan nilai zx aturan

fuzzy. Kolom attack berisi perhitungan defuzzyfikasi dan kolom attack_kategori berisi klasifikasi serangan.

HASIL DAN PEMBAHASAN

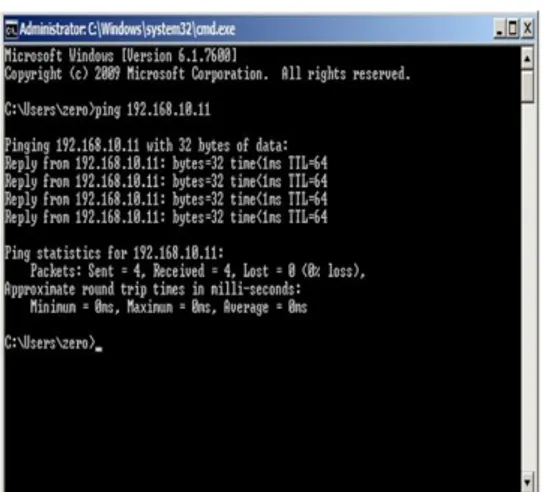

Pengujian dilakukan dengan cara melakukan pengiriman paket normal dan paket DoS ICMP, TCP dan UDP. Pengiriman paket normal dilakukan dengan teknik ping,

pengiriman paket DoS ICMP dilakukan dengan teknik Ping of Death (POD) dan pengiriman paket DoS TCP dan UDP dilakukan dengan tools Longcat.

Berikut ini adalah contoh pengiriman paket normal dengan teknik ping:

Gambar 7. Ping host 192.168.10.11 Pada gambar 7 merupakan pengiriman paket normal melalui teknik ping yang dilakukan melalui command prompt Windows. Pengiriman paket dilakukan dengan mengetikkan perintah #ping 192.168.10.11

Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 42 Berikut ini merupakan contoh cara

pengiriman paket DoS ICMP dengan teknik POD:

Gambar 8. Teknik Ping of Death

Gambar 8 menunjukkan cara pengiriman paket DoS ICMP dengan teknik POD. Teknik POD dilakukan dengan cara mengetikkan perintah #ping 192.168.10.11 –l

65000 –t dimana opsi –l berarti besaran jumlah

paket yang dikirimkan dan –t berarti paket dikirimkan secara terus menerus.

Berikut ini merupakan contoh cara pengiriman paket DoS TCP dan UDP melalui tools Longcat:

Gambar 9. Tools Longcat

Gambar 9 merupakan tools Longcat yang digunakan untuk melakukan pengiriman paket DoS UDP dan TCP. Cara pengiriman dilakukan dengan memasukkan IP addres pada kotak dialog ip address dan memilih protokol paket pada kota dialog protocol.

Berikut ini merupakan contoh cara mengakses data HTTP melalui browser:

Gambar 10. Akses Website Internet Gambar 10 menunjukkan salah satu

website yang diakses melalui browser internet.

Paket data HTTP yang ditunjukkan oleh Gambar 10 adalah sebesar 1500 Byte.

Berikut ini merupakan contoh cara pengiriman paket DoS syn-ack :

Gambar 11. Serangan Syn-ack

Gambar 11 menunjukkan pengiriman paket serngan syn-ack melalui hping3, pengiriman paket serangan dilakukan dengan cara mengetikkan perintah # hping3 –I u1 –S -p

80 192.168.10.11. Perintah tersebut

menginstruksikan host penyerang mengirim paket syn-ack menuju host 192.168.10.11 melalui port 80. Jumlah paket yang dikirimkan sangat kecil yaitu sebesar 160 Byte per detik.

Berikut ini adalah hasil pengujian pengiriman paket normal:

Gambar 12. Web Log Paket Normal Dari gambar 12 terdapat beberapa kolom yaitu timestamp, ip_src, ip_dst dan

attack_kategori. Kolom timestamp berfungsi

untuk menunjukkan waktu paket yang diterima oleh packet sniffing snort, kolom ip_src

Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 43 berfungsi untuk menunjukkan alamat ip

pengirim paket, kolom ip_dst berfungsi untuk menunjukkan alamat ip tujuan dan

attack_kategori berfungsi untuk menunjukkan

jenis serangan. Pada gambar 5 menunjukkan terdapat 4 paket data dengan masng masing paket berasal dari host 192.168.10.5 dengan alamat tujuan 192.168.10.11 dengan masing-masing waktu seperti yang ditunjukkan pada gambar. Keempat paket data tersebut mempunyai attack_kategori yang sama yaitu bukan serangan.

Berikut ini adalah hasil pengujian pengiriman paket DoS ICMP:

Gambar 13. Hasil Web Log DoS ICMP Pada gambar 13 ditampilkan sebuah tabel dengan beberapa kolom data yaitu

timestamp, ip_src, ip_dst dan attack_kategori.

Dari tabel tersebut dapat dilihat bahwa terdapat 7 baris data ip_src, ip_dst dan attack_kategori

yang sama dengan masing-masing data berisi 192.168.10.5, 192.168.10.11 dan middle tapi masing-masing mempunyai waktu yang berbeda. Contoh data dari baris pertama berarti host dengan alamat ip 192.168.10.5 mengirim paket pada pukul 20:08:12 tanggal 2013-09-06 denga tujuan host 192.168.10.11, oleh sistem IDS paket ini diklasifikasikan paket serangan dengan kategori middle.

Berikut ini adalah hasil pengujian paket serangan DoS UDP:

Gambar 14. Hasil Web Log DoS UDP

Gambar 14 menunjukkan web log IDS menampilkan satu baris data dengan beberapa kolom yaitu timestamp, ip_src, ip_dst,

attack_kategori. Dari hasil data yang

ditunjukkan host dengan alamat ip 192.168.10.5 mengirim paket data pada host 192.168.10.11 pada pukul 21:01:43 tanggal 2013-09-16 diketahui mempunyai

attack_kategori middle. Hal ini berarti bahwa

host 192.168.10.5 telah melakukan percobaan serangan berskala middle.

Berikut ini adalah hasil pengujian pengiriman paket DoS TCP:

Gambar 15. Hasil Web Log DoS TCP Gambar 15 menunjukkan satu baris data yang berisikan data timestamp, ip_src,

ip_dst dan attack_kategori. Dari web log

tersebut dapat dilihat bahwa terdapat paket dari host alamat 192.168.10.5 menuju host 192.168.10.11 pada pukul21:54:54 tanggal 2013-09-16 yang diklasifikan sebagai serangan skala menengah.

Dari web log sistem IDS dapat mengklasifikasikan paket ping koneksi normal sebagai kategori bukan serangan Hal ini menunjukkan bahwa sistem IDS sudah dapat mengklasifikasikan mana paket serangan dan bukan serangan dengan baik.

Berikut ini adalah hasil pengujian paket serangan syn-ack:

Gambar 16. Hasil Web LogSyn-Ack

Gambar 16 menunjukkan web log IDS menampilkan data serangan dengan beberapa

Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 44 kolom yaitu timestamp, ip_src, ip_dst,

attack_kategori Dari hasil data yang

ditunjukkan host dengan alamat ip 192.18.10.80 mengirim paket data dengan tujuan host 192.168.10.11 pada pukul 04:59 tanggal 2014-01-28 diketahui mempunyai

attack_kategori bukan serangan. Hal ini berarti

bahwa paket syn-ack sebesar 160 Byte yang dikirimkan host 192.168.10.80 terdeteksi sebagai paket bukan serangan.

Berikut ini adalah hasil pengujian akses data HTTP:

Gambar 17. Hasil Web Log Data HTTP Gambar 17 menunjukkan web log IDS menampilkan satu baris data dengan beberapa kolom yaitu timestamp, ip_src, ip_dst,

attack_kategori. Dari hasil data yang

ditunjukkan host dengan alamat ip 202.80.220.100 mengirim paket data pada host 192.168.10.11 pada pukul 05:10:22 tanggal 2014-01-28 diketahui mempunyai

attack_kategori middle. Hal ini berarti bahwa

paket HTTP sebesar 1500 Byte yang dikirimkan oleh host 202.80.220.100 dideteksi sebagai paket serangan menengah atau middle.

SIMPULAN

Dari beberapa pengujian sistem yang telah ditunjukkan dalam bab IV terdapat beberapa kesimpulan yaitu:

1. Kemampuan Aplikasi Sistem IDS yang dibuat adalah sebagai berikut.

a). mengidentifikasi dan mengklasifikasikan paket ping normal dengan frekuensi sebanyak 3 per detik dan length paket sebanyak 180 Byte per detik

b). mengidentifikasi dan mengklasifikasikan paket serangan ICMP flooding dengan frekuensi serangan sebanyak 1 per detik

dan length paket sebanyak 5 per detik dan

length paket sebanyak 325.000 Byte per

detik

c). mengidentifikasi dan mengklasifikasikan paket serangan UDP flooding dengan frekuensi serangan sebanyak 1 per detik

dan length paket sebanyak 1.500 Byte per

detik

d). mengidentifikasi dan mengklasifikasikan paket serangan TCP flooding dengan frekuensi serangan sebanyak 1 per detik

dan length paket sebanyak 1.500 Byte per

detik

e). belum mampu mengidentifikasi dan mengklasifikasikan paket serangan syn-ack dengan maksimal frekuensi serangan sebanyak 4 per detik dan maksimal length

paket sebanyak 160 Byte per detik f). belum mampu mengidentifikasi dan

mengklasifikasikan data HTTP dengan benar dengan frekuensi 1 per detik dan

length paket sebanyak 1440 Byte per

detik

2. Penerapan logika fuzzy dapat mengklasifikasikan paket serangan DoS ICMP flooding, UDP flooding dan TCP

flooding tapi belum mampu

mengklasifikasikan paket serangan syn-ack

dan mengidentifikasi data HTTP dengan benar

3. Penampilan log IDS berbasis web yang sederhana berupa tabel yang berisi informasi waktu, IP asal, IP tujuan dan klasifikasi serangan memudahkan user

untuk memahami hasil pengkalsifikasian serangan.

Dari kesimpulan terdapat beberapa saran untuk mengembangkan sistem IDS dengan menggunakan metode fuzzy, yaitu: 1. Perlu menambah variabel fuzzy untuk

mengembangkan sistem agar dapat mendeteksi serangan lainnya

2. Perlu untuk membuat modul sniffing sendiri sehingga data tidak tergantung dari

database snort

3. Perlu pembuatan beberapa feature baru dalam web log IDS misalnya pengosongan histori

4. Untuk penelitian selanjutnya ditambahkan parameter lainnya.

DAFTAR PUSTAKA

Cox, Earl. 1994. The Fuzzy Systems Handbook (A Prsctitioner’s Guide to Building, Using, and Maintaining Fuzzy Systems).

Massachussets:Academic press, Inc. Danyliw, Roman. 2002. ACID: Database

(v100-103) ER Diagram. (Online).

http://acidlab.sourceforge.net/acid_db_e r_v102.html, diakses 5 Agustus 2013.

Indra Wahyu Nugroho, Harianto, I Dewa Gede Rai Mardiana JCONES Vol. 3, No. 1 (2014) Hal: 45 Gaul, Naneesh. 2001. SNORT: Planning IDS

for your Enterprise. (Online).

http://www.linuxjournal.com/article/466 8, diakses 12 Mei 2013.

Kusumadewi, Sri dan Hari Purnomo. 2010.

Aplikasi Logika Fuzzy Untuk

Pendukung Keputusan.

Yogyakarta:Graha Ilmu.

Lammle, Todd. 2000. CCNA Cisco Certified

Network Associate Study Guide.

Alameda : Sybex

Nugroho, Bunafit.2004. Database Reslasional

Dengan MySQL. Yogyakarta: Andi

Peranginangin, Kasiman. 2006. Aplikasi WEB

dengan PHP dan MySQL. Yogyakarta:

Andi.

Yugianto, Gin-gin dan Oscar Rachman. 2012.

Router Teknologi, Konsep, Konfigurasi,

dan Troubleshooting. Bandung:

Informatika Bandun

Wu, Tzeyoung Max. 2009. Information Assurance Tools Report – Intrusion

Detection Systems Sixth Edition.