Analisis unjuk kerja protokol gossip di jaringan oportunistik

Teks penuh

(2) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. PERFORMANCE EVALUATION OF GOSSIP PROTOCOL IN OPPORTUNISTIC NETWORKS. A THESIS Presented as Partial Fulfillment of Requirements to Obtain Sarjana Komputer Degree in Informatics Engineering Department. By : WIRYANTO SETYA ADI 145314106. INFORMATICS ENGINEERING STUDY PROGRAM INFORMATICS ENGINEERING DEPARTMENT FACULTY SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY YOGYAKARTA 2018. ii.

(3) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN PERSETUJUAN SKRIPSI. ANALISIS UNJUK KERJA PROTOKOL GOSSIP DI JARINGAN OPORTUNISTIK. Oleh: Wiryanto Setya Adi (145314106). Telah disetujui oleh:. Dosen Pembimbing,. Tanggal, ….. Mei 2018. Bambang Soelistijanto, Ph.D.. iii.

(4) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. HALAMAN PENGESAHAN SKRIPSI. ANALISIS UNJUK KERJA PROTOKOL GOSSIP DI JARINGAN OPORTUNISTIK. Dipersiapkan dan ditulis oleh :. Wiryanto Setya Adi 145314106. Telah dipertahankan di depan panitia penguji Pada tanggal 30 Mei 2018 dan dinyatakan memenuhi syarat. Susunan Panitia Penguji Nama Lengkap. Tanda Tangan. Ketua. : Puspaningtyas Sanjoyo Adi, S.T., M.T.. ………………. Sekretaris. : Henricus Agung Hernawan, S.T., M.Kom.. ………………. Penguji. : Vittalis Ayu, M.Cs.. ………………. Anggota. : Bambang Soelistijanto, Ph.D.. ………………. Yogyakarta, … Juli 2018 Fakultas Sains dan Teknologi Universitas Sanata Dharma Dekan,. Sudi Mungkasi, S.Si., M.Math.Sc., Ph.D.. iv.

(5) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. MOTTO. Maju atau Tersingkir, Hidup ini Keras, Janganlah menyerah hanya dari satu kegagalan.. Wiryanto Setya Adi.. v.

(6) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. PERNYATAAN LEMBAR KEASLIAN KARYA. Saya menyatakan dengan sesungguhnya bahwa di dalam skripsi yang saya tulis ini tidak memuat karya atau bagian karya orang lain, kecuali yang telah disebutkan dalam kutipan daftar pustaka, sebagaimana layaknya karya ilmiah. Yogyakarta, 15 Mei 2018 Penulis,. Wiryanto Setya Adi. vi.

(7) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS. Yang bertanda tangan di bawah ini, saya mahasiswa Universitas Sanata Dharma : Nama : Wiryanto Setya Adi NIM. : 145314106. Demi pengembangan ilmu pengetahuan, saya memberikan kepada Perpustakaan Universitas Sanata Dharma karya ilmiah yang berjudul :. ANALISIS UNJUK KERJA PROTOKOL GOSSIP DI JARINGAN OPORTUNISTIK. Beserta perangkat yang diperlukan (bila ada). Dengan demikian saya memberikan kepada Perpustakaan Universitas Sanata Dharma hak untuk menyimpan, mengalihkan dalam bentuk media lain, mengolahnya dalam bentuk pangkalan data, mendistribusikannya secara terbatas, dan mempublikasikannya di Internet atau media lain untuk kepentingan akademis tanpa meminta ijin dari saya maupun memberikan royalty kepada saya selama tetap mencantumkan nama saya sebagai penulis.. Demikian pernyataan ini saya buat dengan sebenarnya.. Yogyakarta, 15 Mei 2018 Penulis,. Wiryanto Setya Adi. vii.

(8) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRAK Penyebaran data yang reliable, efektif dan efisien diperlukan untuk broadcasting, pertukaran kunci kriptografi atau penyebaran informasi penting lainnya. Hal itu merupakan masalah utama dalam jaringan oportunistik. Algoritma Epidemic adalah pendekatan terbaik untuk mengatasi masalah penyebaran data dalam jaringan oportunistik. Karena cara kerjanya secara flooding, algoritma Epidemic membutuhkan resource dan beban jaringan yang tinggi. Protokol gossip dapat digunakan untuk mengatasi masalah efisiensi pada penyebaran data. Protokol ini didasarkan pada penyebaran rumor atau isu, jadi ketika sebuah node menerima informasi, informasi tersebut akan menjadi isu hangat dan node tersebut akan menyebarkannya. Akhirnya node akan kehilangan ketertarikan dalam menyebarkan isu tersebut dan membuangnya. Penelitian ini menggunakan Average Convergence Time, Average Last Update Time, Average Residue, Average Buffer Occupancy/Hour, Total Update/Node, dan Total Transsmision Load/Node sebagai pengukuran unjuk kerja. Penelitian. ini. menggunakan. protokol. Epidemic. sebagai. patokan. dan. membandingkannya dengan variasi protokol Gossip untuk menganalisa unjuk kerjanya. Dari hasil simulasi, penulis menyimpulkan Gossip Feedback Pull lebih unggul daripada Gossip Feedback Push dan Gossip Blind pada jaringan dengan kepadatan tinggi. Protokol Gossip lebih efisien daripada protokol Epidemic dalam penggunaan buffer tetapi masih tetap reliable dan efektif ditunjukan dengan jumlah residunya yang kecil.. Kata Kunci : Gossip, Penyebaran Data, Epidemic, dan Oportunistik. viii.

(9) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. ABSTRACT Reliable, effective and efficient data dissemination are needed for broadcasting, cryptography key exchange, or spreading other sensitive information. This is a main problem in opportunistic network. Epidemic algorithms are the best approach for solving reliable data dissemination problem in opportunistic network. Because of it’s flooding mechanism, epidemic algorithms use a lot of resource and network load. Gossip protocol can be used to overcome efficiency issues on data dissemination. This protocol is based on rumor mongering, so when a node receives an information, it becomes a hot rumor and node will spread the rumor. Eventually a node will lose interest in spreading the rumor and discard it. This research use Average Convergence Time, Average Last Update Time, Average Residue, Average Buffer Occupancy/Hour, Total Update/Node, and Total Transsmision Load/Node as performance measurement. We use Epidemic Protocol as benchmark and compare it with Gossip Protocol Variant to analyze its performance. From simulation result, we conclude Gossip Feedback Pull outperforms Gossip Feedback Push and Gossip Blind on high density network on all performance measurement. Gossip protocol is more efficient than Epidemic protocol in buffer usage but still reliable and effective showed by its small residue.. Keywords : Gossip, Data Dissemination, Epidemic, and Opportunistic. ix.

(10) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. KATA PENGANTAR Puji syukur penulis panjatkan kepada Tuhan yang Maha Esa karena oleh berkat dan rahmatnya yang melimpah penulid dapat menyelesaikan tugas akhir ini. Penulis menyadari tugas akhir ini terselesaikan karena adanya bimbingan dan bantuan dari berbagai pihak baik secara langsung maupun tidak langsung. Pada kesempatan ini penulis mengucapkan terimakasih kepada : 1. Tuhan Yang Maha Esa karena atas rahmatnya penulis dapat menyelesaikan tugas akhir. 2. Bapak Bambang Soelistijanto, S.T, M.Sc., Ph.D. selaku dosen pembimbing tugas akhir yang sudah memberikan banyak bimbingan dan ilmu dalam mengerjakan tugas akhir. 3. Bapak Henricus Agung Hernawan, M.Kom. selaku dosen pembimbing akademis yang sudah memberikan bimbingan dalam mengerjakan tugas akhir. 4. Seluruh teman-teman di lab tugas akhir yang selalu memberikan dorongan dan dukungan. 5. Keluarga yang sudah memberikan bantuan logistik. 6. Serta pihak lain yang memberikan dukungan baik secara langsung maupun tidak langsung. Penulis menyadari bahwa tulisan ini masih jauh dari kata sempurna, oleh karena itu segala kritik dan saran sangat penulis harapkan untuk menyempurnakan tulisan ini. Akhir kata penulis mengucapkan terimakasi semoga dapat bermanfaat bagi pihak yang membaca.. Penulis. Wiryanto Setya Adi. x.

(11) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR ISI HALAMAN JUDUL................................................................................................ i HALAMAN PERSETUJUAN SKRIPSI ............................................................... iii HALAMAN PENGESAHAN SKRIPSI ................................................................ iv MOTTO .................................................................................................................. v PERNYATAAN KEASLIAN KARYA ................................................................ vi LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH ............................. vii ABSTRAK ........................................................................................................... viii ABSTRACT ........................................................................................................... ix KATA PENGANTAR ............................................................................................ x DAFTAR ISI .......................................................................................................... xi DAFTAR TABEL ................................................................................................ xiii DAFTAR GAMBAR ........................................................................................... xiv DAFTAR RUMUS .............................................................................................. xvi BAB I PENDAHULUAN ....................................................................................... 1 1.1. Latar belakang .......................................................................................... 1. 1.2. Rumusan Masalah .................................................................................... 1. 1.3. Tujuan Penelitian ...................................................................................... 1. 1.4. Manfaat Penelitian .................................................................................... 2. 1.5. Batasan Masalah ....................................................................................... 2. 1.6. Metodologi Penelitian .............................................................................. 2. 1.7. Sistematika Penulisan ............................................................................... 3. BAB II LANDASAN TEORI ................................................................................. 4 2.1. Jaringan Oportunistik ............................................................................... 4. 2.2. Protokol Epidemic .................................................................................... 5. 2.3. Protokol Gossip ........................................................................................ 6. 2.4. Klasifikasi Protokol Gossip .................................................................... 10. 2.4.1. Feedback Schema ............................................................................ 10. 2.4.2. Blind Schema .................................................................................. 12. BAB III PERANCANGAN SIMULASI JARINGAN ......................................... 13 3.1. Parameter Simulasi ................................................................................. 13. 3.2. Skenario Simulasi ................................................................................... 13 xi.

(12) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3.3. Metriks Unjuk Kerja ............................................................................... 15. 3.4. Pseudocode ............................................................................................. 16. BAB IV PENGUJIAN DAN ANALISIS ............................................................. 21 4.1. Perbandingan Gossip Push Counter dengan Epidemic .......................... 21. 4.2. Perbandingan Gossip Push Coin dengan Epidemic ............................... 25. 4.3. Perbandingan Gossip Pull Counter dengan Epidemic ............................ 28. 4.4. Perbandingan Gossip Pull Coin dengan Epidemic ................................. 32. 4.5. Perbandingan Gossip Blind Random dengan Epidemic......................... 36. 4.6. Perbandingan pada seluruh variasi Gossip ............................................. 39. BAB V KESIMPULAN DAN SARAN ................................................................ 44 5.1. Kesimpulan ............................................................................................. 44. 5.2. Saran ....................................................................................................... 44. DAFTAR PUSTAKA ........................................................................................... 45 LAMPIRAN .......................................................................................................... 46. xii.

(13) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR TABEL Tabel 3.1.1 Parameter Utama ................................................................................ 13 Tabel 3.2.1 Skenario penambahan jumlah Node pada Simulasi ........................... 14 Tabel 3.2.2 Skenario perubahan nilai K pada Gossip Counter dan Coin.............. 14 Tabel 3.2.3 Skenario perubahan nilai K pada Gossip Blind Random................... 14. xiii.

(14) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR GAMBAR Gambar 2.1.1 Mekanisme Store-Carry-Forward pada DTN ................................... 4 Gambar 2.2.1 Penyebaran informasi pada protokol Epidemic ............................... 5 Gambar 2.2.2 S – I Model pada protokol Epidemic ............................................... 5 Gambar 2.3.1 S – I – R Model pada protokol Gossip ............................................. 6 Gambar 2.3.2 Model Penyebaran Susceptible – Infective – Susceptible ................ 7 Gambar 2.3.3 Model Penyebaran Susceptible – Infective – Removed ................... 8 Gambar 2.4.1 Feedback Schema pada Protokol Gossip ....................................... 10 Gambar 2.4.2 Model penghapusan pesan Gossip Push ........................................ 10 Gambar 2.4.3 Model penghapusan pesan Gossip Pull .......................................... 11 Gambar 2.4.4 Model penghapusan pesan Gossip Blind ....................................... 12 Gambar 4.1.1 Grafik Average Residue pada protokol Gossip Push Counter (K) dibanding Epidemic .............................................................................................. 21 Gambar 4.1.2 Grafik Average Convergence Time pada protokol Gossip Push Counter (K) dibanding Epidemic .......................................................................... 22 Gambar 4.1.3 Grafik Average Last Update Time pada protokol Gossip Push Counter (K) dibanding Epidemic .......................................................................... 22 Gambar 4.1.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Push Counter (K) dibanding Epidemic ................................................................. 23 Gambar 4.1.5 Grafik Total Receive Update / Node pada protokol Gossip Push Counter (K) dibanding Epidemic .......................................................................... 24 Gambar 4.1.6 Grafik Total Transmission Load / Node pada protokol Gossip Push Counter (K) dibanding Epidemic .......................................................................... 24 Gambar 4.2.1 Grafik Average Residue pada protokol Gossip Push Coin (K) dibanding Epidemic .............................................................................................. 25 Gambar 4.2.2 Grafik Average Convergence Time pada protokol Gossip Push Coin (K) dibanding Epidemic ........................................................................................ 25 Gambar 4.2.3 Grafik Average Last Update Time pada protokol Gossip Push Coin (K) dibanding Epidemic ........................................................................................ 26 Gambar 4.2.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Push Coin (K) dibanding Epidemic ...................................................................... 26 Gambar 4.2.5 Grafik Total Receive Update / Node pada protokol Gossip Push Coin (K) dibanding Epidemic ............................................................................... 27 Gambar 4.2.6 Grafik Total Transmission Load / Node pada protokol Gossip Push Coin (K) dibanding Epidemic ............................................................................... 27 Gambar 4.3.1 Grafik Average Residue pada protokol Gossip Pull Counter (K) dibanding Epidemic .............................................................................................. 28 Gambar 4.3.2 Grafik Average Convergence Time pada protokol Gossip Pull Counter (K) dibanding Epidemic .......................................................................... 28 Gambar 4.3.3 Grafik Average Last Update Time pada protokol Gossip Pull Counter (K) dibanding Epidemic .......................................................................... 29. xiv.

(15) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. Gambar 4.3.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Pull Counter .................................................................................................................. 30 Gambar 4.3.5 Grafik Total Receive Update / Node pada protokol Gossip Pull Counter (K) dibanding Epidemic .......................................................................... 30 Gambar 4.3.6 Grafik Total Transmission Load / Node pada protokol Gossip Pull Counter (K) dibanding Epidemic .......................................................................... 31 Gambar 4.4.1 Grafik Average Residue pada protokol Gossip Pull Coin (K) dibanding Epidemic .............................................................................................. 32 Gambar 4.4.2 Grafik Average Convergence Time pada protokol Gossip Pull Coin (K) dibanding Epidemic ........................................................................................ 32 Gambar 4.4.3 Grafik Average Last Update Time pada protokol Gossip Pull Coin (K) dibanding Epidemic ........................................................................................ 33 Gambar 4.4.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Pull Coin (K) dibanding Epidemic ............................................................................... 34 Gambar 4.4.5 Grafik Total Receive Update / Node pada protokol Gossip Pull Coin (K) dibanding Epidemic ............................................................................... 34 Gambar 4.4.6 Grafik Total Transmission Load / Node pada protokol Gossip Pull Coin (K) dibanding Epidemic ............................................................................... 35 Gambar 4.5.1 Grafik Average Residue pada Gossip Blind Random (K) dibanding Epidemic ............................................................................................................... 36 Gambar 4.5.2 Grafik Average Convergence Time pada Gossip Blind Random (K) dibanding Epidemic .............................................................................................. 36 Gambar 4.5.3 Grafik Average Last Update Time pada Gossip Blind Random (K) dibanding Epidemic .............................................................................................. 37 Gambar 4.5.4 Grafik Average Buffer Occupancy / Hour pada Gossip Blind Random (K) dibanding Epidemic ......................................................................... 38 Gambar 4.5.5 Grafik Total Receive Update / Node pada Gossip Blind Random (K) dibanding Epidemic ........................................................................................ 38 Gambar 4.5.6 Grafik Total Transmission Load / Node pada Gossip Blind Random (K) dibanding Epidemic ........................................................................................ 39 Gambar 4.6.1 Perbandingan Average Residue pada variasi protokol Gossip dibanding Epidemic .............................................................................................. 40 Gambar 4.6.2 Perbandingan Average Convergence Time pada variasi protokol Gossip dibanding Epidemic .................................................................................. 40 Gambar 4.6.3 Perbandingan Average Last Update Time pada variasi protokol Gossip dibanding Epidemic .................................................................................. 41 Gambar 4.6.4 Perbandingan Average Buffer Occupancy / Hour pada variasi protokol Gossip dibanding Epidemic .................................................................... 41 Gambar 4.6.5 Perbandingan Total Receive Update / Node pada variasi protokol Gossip dibanding Epidemic .................................................................................. 42 Gambar 4.6.6 Perbandingan Total Transmission Load / Node pada variasi protokol Gossip dibanding Epidemic .................................................................... 42. xv.

(16) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR RUMUS Rumus 2.4.1 .......................................................................................................... 12 Rumus 3.3.1 .......................................................................................................... 15 Rumus 3.3.2 .......................................................................................................... 15 Rumus 3.3.3 .......................................................................................................... 15. xvi.

(17) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB I PENDAHULUAN 1.1. Latar belakang Penyebaran informasi yang efektif dan efisien adalah masalah utama pada Delay Tolerant Network. Hal ini disebabkan karena jumlah node yang terlampau banyak dan dinamis, juga topologi yang tidak tetap. Masalah lain pada Delay Tolerant Network adalah terbatasnya jumlah resource. Pada algoritma routing Epidemic informasi disebar secara flooding sehingga membebani jaringan dan membutuhkan banyak resource [1]. Untuk mengurangi beban dan jumlah resource yang terpakai, dibutuhkan protocol routing untuk mengurangi jumlah copy informasi yang disebar. Protokol Gossip merupakan salah satu protokol yang sudah digunakan sejak tahun 1990 untuk mengatasi masalah penyebaran informasi bersekala besar. Ketika suatu node mendapatkan informasi baru, maka informasi tersebut akan di anggap sebagai hot rumor atau gosip hangat dan node itu akan aktif menyebarkan gosip tersebut. Node tersebut akan kehilangan ketertarikan terhadap gosip yang disebarkan ketika sudah banyak yang mengetahui atau sudah banyak disebarkan [2]. Selain efisien protokol gossip juga merupakan protokol yang terpercaya (reliable) dan kokoh (robust). Pada penelitian ini akan dibahas tentang bagaimana suatu jaringan dapat mengurangi jumlah copy informasi yang tersebar menggunakan protokol Gossip. Dari hasil pengujian tersebut akan di ambil kesimpulan metode penghapusan yang paling optimal.. 1.2. Rumusan Masalah Berdasarkan latar belakang yang telah dipaparkan, rumusan masalah yang didapat adalah seberapa efektif protokol Gossip dalam menyebarkan informasi dan seberapa efisien beban transmisi dan resource yang terpakai.. 1.3. Tujuan Penelitian Tujuan dari tugas akhir ini adalah mengetahui perbandingan unjuk kerja pada variasi protokol Gossip di Delay Tolerant Network yang diukur. 1.

(18) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 2. dengan metrik unjuk kerja Average Convergence Time, Average Last Update Time, Average Residue, Average Buffer / Hour, Total Receive Update / Node, dan Total Transmission Load / Node. 1.4. Manfaat Penelitian Hasil dari penelitian ini diharapkan dapat digunakan sebagai bahan pertimbangan dalam menentukan protokol routing yang akan digunakan dalam komunikasi broadcast pada Delay Tolerant Network.. 1.5. Batasan Masalah Batasan masalah dalam penelitian ini adalah: a.. Menggunakan protokol routing Epidemic (Sebagai pembanding).. b.. Menggunakan protokol Gossip. c.. Simulator yang digunakan adalah The Opportunistic Network Environment Simulator (The ONE Simulator).. 1.6. Metodologi Penelitian Metode yang dilakukan dalam penelitian ini meliputi: a.. Studi Literatur : 1) Teori Delay Tolerant Network 2) Teori protokol routing Epidemic 3) Teori protokol Gossip 4) The ONE Simulator 5) Tahap-tahap dalam membangun simulasi.. b.. Perancangan Dalam tahap ini penulis merancang skenario sebagai berikut: 1) Penambahan jumlah node. c.. Pembangunan Simulasi dan Pengumpulan Data Simulasi jaringan pada tugas akhir ini menggunakan The One Simulator. d.. Analisis Data Dalam tahap ini penulis menganalisis hasil pengukuran yang diperoleh pada proses simulasi. Analisis dihasilkan dengan melakukan.

(19) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 3. pengamatan dari beberapa kali pengukuran dengan menggunakan parameter simulasi yang berbeda. e.. Penarikan Kesimpulan Penarikan kesimpulan didasarkan pada beberapa perfomance metric yang diperoleh pada proses analisis data. 1.7. Sistematika Penulisan BAB I. PENDAHULUAN Bab ini berisi penjelasan tentang latar belakang masalah, rumusan masalah, tujuan penelitian, manfaat penelitian, batasan masalah, metodologi penelitian, dan sistematika penulisan.. BAB II. LANDASAN TEORI Bab ini berisi tentang dasar teori yang digunakan sebagai dasar dalam melakukan penelitian tugas akhir.. BAB III PERANCANGAN SIMULASI JARINGAN Bab ini berisi tentang perancangan simulasi sebagai alat penelitian, parameter yang di gunakan, dan langkah-langkah pengujian. BAB IV PENGUJIAN DAN ANALISIS Bab ini berisi tentang tahap-tahap pengujian, simulasi, dan analisis hasil simulasi. BAB V. KESIMPULAN DAN SARAN Bab ini berisi tentang beberapa kesimpulan hasil penelitian dan saran dari penulis untuk penelitian selanjutnya..

(20) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 4. BAB II LANDASAN TEORI 2.1. Jaringan Oportunistik Jaringan Oportunistik atau yang sering disebut OppNet adalah suatu jaringan yang mampu menoleransi adanya delay. Jaringan Oportunistik awalnya ditujukan untuk mengatasi adanya jaringan yang menantang (Challenged Network). Challenged Network adalah jaringan yang memiliki delay yang tinggi, error rate yang tinggi, dan tidak selalu ada end-to-end path atau jalur yang tetap [2].. Gambar 2.1.1 Mekanisme Store-Carry-Forward pada DTN Jaringan Oportunistik sendiri menerapkan konsep Store-CarryForward. Node akan menyimpan informasi, membawa sampai bertemu node lain, kemudian meneruskan ke node tersebut seperti ditunjukan pada gambar 2.1.1 [3]. Node A merupakan source atau asal informasi di buat dan node D merupakan destination atau tujuan dari informasi. Sedangkan node B dan C merupakan relay atau penghantar informasi menuju node D..

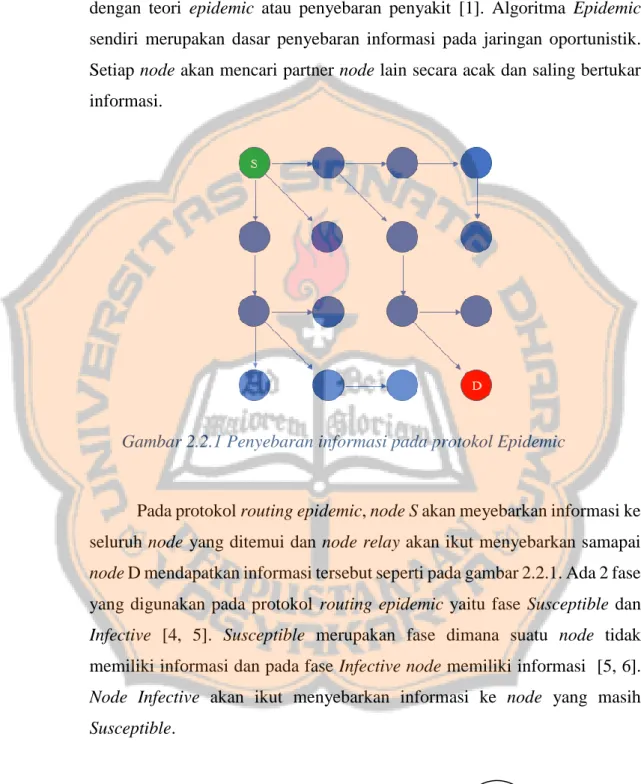

(21) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 5. 2.2. Protokol Epidemic Epidemic adalah protokol routing berbasis flooding yang berhubungan dengan teori epidemic atau penyebaran penyakit [1]. Algoritma Epidemic sendiri merupakan dasar penyebaran informasi pada jaringan oportunistik. Setiap node akan mencari partner node lain secara acak dan saling bertukar informasi.. Gambar 2.2.1 Penyebaran informasi pada protokol Epidemic. Pada protokol routing epidemic, node S akan meyebarkan informasi ke seluruh node yang ditemui dan node relay akan ikut menyebarkan samapai node D mendapatkan informasi tersebut seperti pada gambar 2.2.1. Ada 2 fase yang digunakan pada protokol routing epidemic yaitu fase Susceptible dan Infective [4, 5]. Susceptible merupakan fase dimana suatu node tidak memiliki informasi dan pada fase Infective node memiliki informasi [5, 6]. Node Infective akan ikut menyebarkan informasi ke node yang masih Susceptible.. Gambar 2.2.2 S – I Model pada protokol Epidemic.

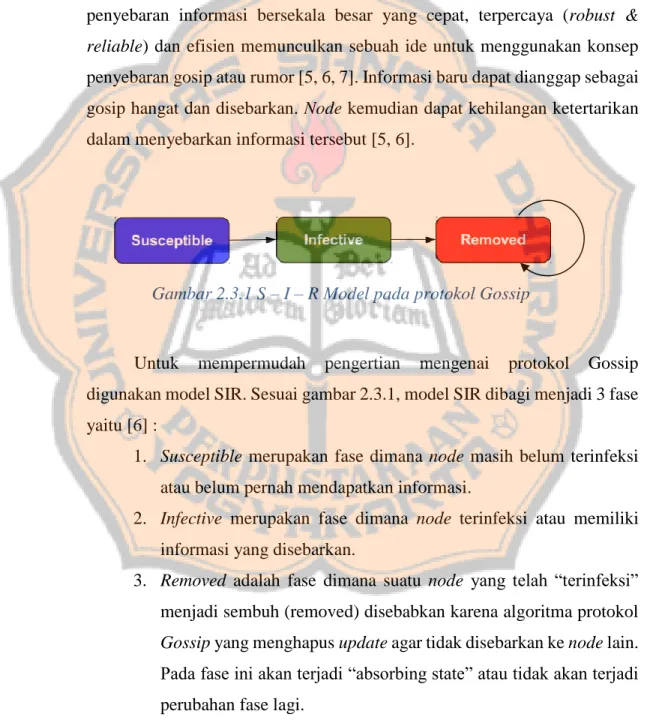

(22) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 6. Suatu node yang berada pada fase susceptible akan berubah menjadi infective, jika node tersebut menerima (terinfeksi) update. Node tersebut akan tetap berada pada status infective atau dapat disebut sebagai absorbing state. 2.3. Protokol Gossip Protokol Gossip awalnya dijelaskan oleh Alan Demers pada tahun 1987 unutk mengatasi masaalah penyebaran informasi [6]. Masalah dalam penyebaran informasi bersekala besar yang cepat, terpercaya (robust & reliable) dan efisien memunculkan sebuah ide untuk menggunakan konsep penyebaran gosip atau rumor [5, 6, 7]. Informasi baru dapat dianggap sebagai gosip hangat dan disebarkan. Node kemudian dapat kehilangan ketertarikan dalam menyebarkan informasi tersebut [5, 6].. Gambar 2.3.1 S – I – R Model pada protokol Gossip. Untuk. mempermudah. pengertian. mengenai. protokol. Gossip. digunakan model SIR. Sesuai gambar 2.3.1, model SIR dibagi menjadi 3 fase yaitu [6] : 1. Susceptible merupakan fase dimana node masih belum terinfeksi atau belum pernah mendapatkan informasi. 2. Infective merupakan fase dimana node terinfeksi atau memiliki informasi yang disebarkan. 3. Removed adalah fase dimana suatu node yang telah “terinfeksi” menjadi sembuh (removed) disebabkan karena algoritma protokol Gossip yang menghapus update agar tidak disebarkan ke node lain. Pada fase ini akan terjadi “absorbing state” atau tidak akan terjadi perubahan fase lagi..

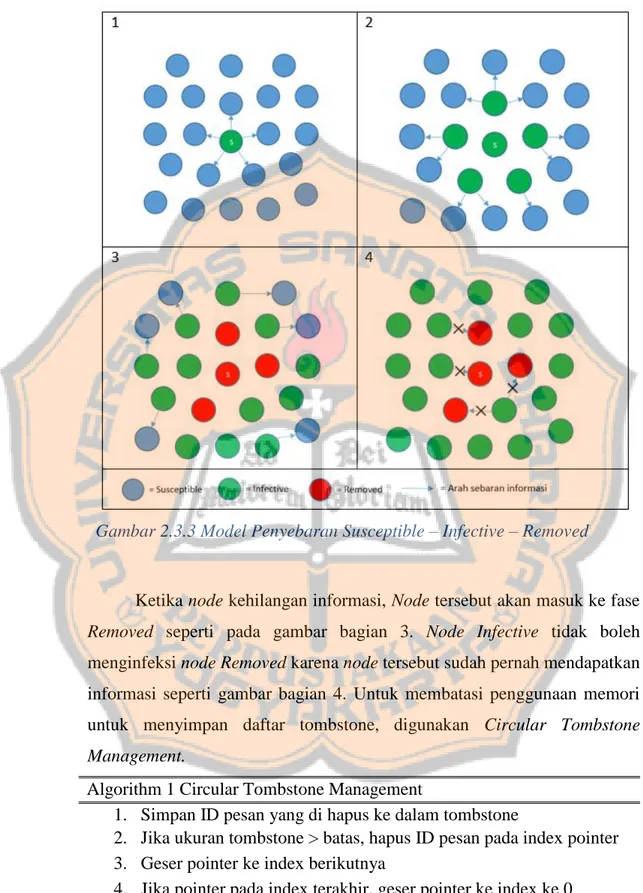

(23) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 7. Gambar 2.3.2 Model Penyebaran Susceptible – Infective – Susceptible. Model penyebaran protokol Gossip ditunjukan seperti pada gambar 2.3.2. Node Infective akan mencoba menyebarkan informasi ke node yang masih Susceptible seperti pada gambar bagian 1-3. Pada protokol Gossip node yang telah kehilangan informasi tidak boleh kembali ke fase Susceptible lagi seperti pada gambar bagian 4. Supaya dari fase Infective tidak kembali ke fase Susceptible lagi, harus ada mekanisme untuk menyimpan informasi yang telah dihapus. Tombstone dapat diterapkan sebagai pengganti informasi yang hilang. ID dari informasi yang telah di hapus dimasukan ke dalam Tombstone sehingga node tidak akan mendapatkan pesan yang sama lebih dari 1 kali..

(24) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 8. Gambar 2.3.3 Model Penyebaran Susceptible – Infective – Removed. Ketika node kehilangan informasi, Node tersebut akan masuk ke fase Removed seperti pada gambar bagian 3. Node Infective tidak boleh menginfeksi node Removed karena node tersebut sudah pernah mendapatkan informasi seperti gambar bagian 4. Untuk membatasi penggunaan memori untuk menyimpan daftar tombstone, digunakan Circular Tombstone Management. Algorithm 1 Circular Tombstone Management 1. Simpan ID pesan yang di hapus ke dalam tombstone 2. Jika ukuran tombstone > batas, hapus ID pesan pada index pointer 3. Geser pointer ke index berikutnya 4. Jika pointer pada index terakhir, geser pointer ke index ke 0.

(25) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 9. Dengan adanya tombstone, maka proses Summary Vector yang terjadi pada protokol Gossip ikut berubah sesuai algoritma berikut. Algorithm 2 Gossip Summary Vector 1. Terima List ID pesan dari node peer 2. Jika ID pesan tidak ada di tombstone, tambah ID ke List request 3. Lakukan poin 2 untuk setiap ID pesan yang diterima 4. Kirim List request ke node peer Pada Jaringan Oportunistik, protokol routing Gossip dapat digunakan sebagai : 1. Broadcasting 2. Penyebaran Kunci (Kriptografi) Counter Push (2.4.1.1). Coin Feedback (2.4.1) Counter Pull. Gossip. (2.4.1.2). (2.4). Coin Random Blind. (2.4.2.1). (2.4.2). TTL (2.4.2.2).

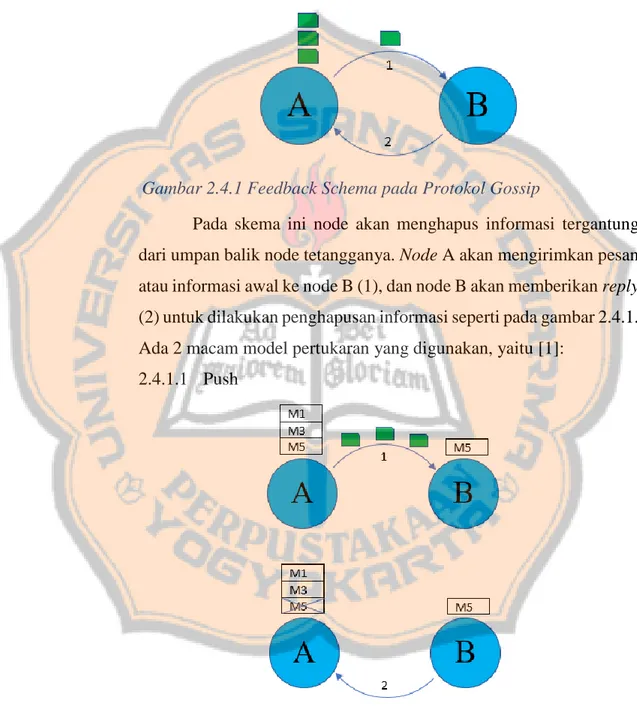

(26) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 10. 2.4. Klasifikasi Protokol Gossip Protokol Gossip diklasifikasikan berdasarkan metode penghapusan pesannya menjadi beberapa sub kelas, yaitu [5, 6, 7]: 2.4.1 Feedback Schema. Gambar 2.4.1 Feedback Schema pada Protokol Gossip Pada skema ini node akan menghapus informasi tergantung dari umpan balik node tetangganya. Node A akan mengirimkan pesan atau informasi awal ke node B (1), dan node B akan memberikan reply (2) untuk dilakukan penghapusan informasi seperti pada gambar 2.4.1. Ada 2 macam model pertukaran yang digunakan, yaitu [1]: 2.4.1.1 Push. Gambar 2.4.2 Model penghapusan pesan Gossip Push Pada model pertukaran ini node A mengirimkan seluruh pesan yang dimilik. Kemudian node B akan memberikan balasan untuk menghapus M5 karena node B.

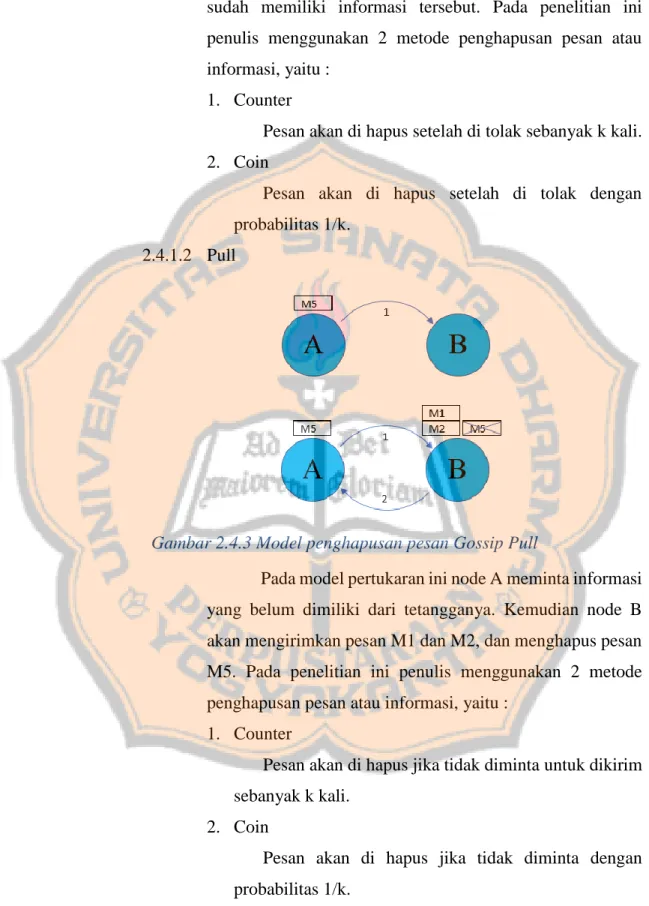

(27) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 11. sudah memiliki informasi tersebut. Pada penelitian ini penulis menggunakan 2 metode penghapusan pesan atau informasi, yaitu : 1. Counter Pesan akan di hapus setelah di tolak sebanyak k kali. 2. Coin Pesan akan di hapus setelah di tolak dengan probabilitas 1/k. 2.4.1.2 Pull. Gambar 2.4.3 Model penghapusan pesan Gossip Pull Pada model pertukaran ini node A meminta informasi yang belum dimiliki dari tetangganya. Kemudian node B akan mengirimkan pesan M1 dan M2, dan menghapus pesan M5. Pada penelitian ini penulis menggunakan 2 metode penghapusan pesan atau informasi, yaitu : 1. Counter Pesan akan di hapus jika tidak diminta untuk dikirim sebanyak k kali. 2. Coin Pesan akan di hapus jika tidak diminta dengan probabilitas 1/k..

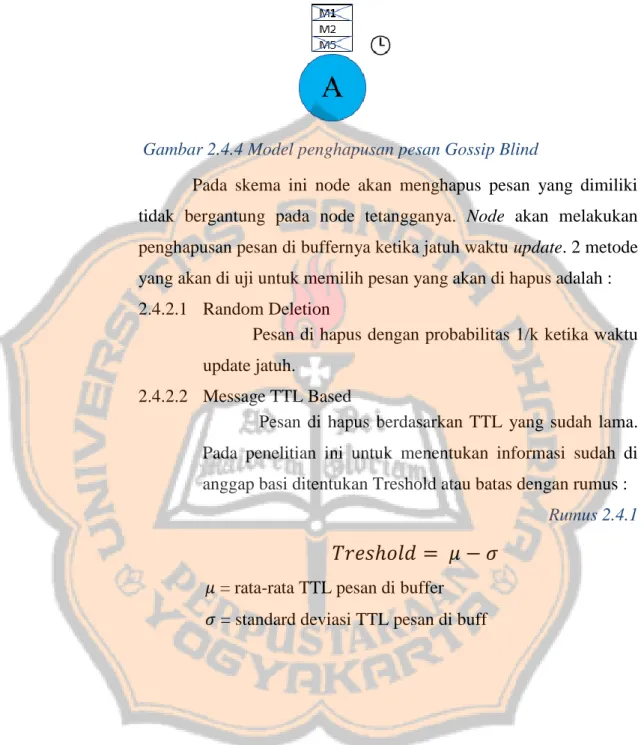

(28) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 12. 2.4.2 Blind Schema. Gambar 2.4.4 Model penghapusan pesan Gossip Blind Pada skema ini node akan menghapus pesan yang dimiliki tidak bergantung pada node tetangganya. Node akan melakukan penghapusan pesan di buffernya ketika jatuh waktu update. 2 metode yang akan di uji untuk memilih pesan yang akan di hapus adalah : 2.4.2.1 Random Deletion Pesan di hapus dengan probabilitas 1/k ketika waktu update jatuh. 2.4.2.2 Message TTL Based Pesan di hapus berdasarkan TTL yang sudah lama. Pada penelitian ini untuk menentukan informasi sudah di anggap basi ditentukan Treshold atau batas dengan rumus : Rumus 2.4.1. 𝑇𝑟𝑒𝑠ℎ𝑜𝑙𝑑 = 𝜇 − 𝜎 𝜇 = rata-rata TTL pesan di buffer 𝜎 = standard deviasi TTL pesan di buff.

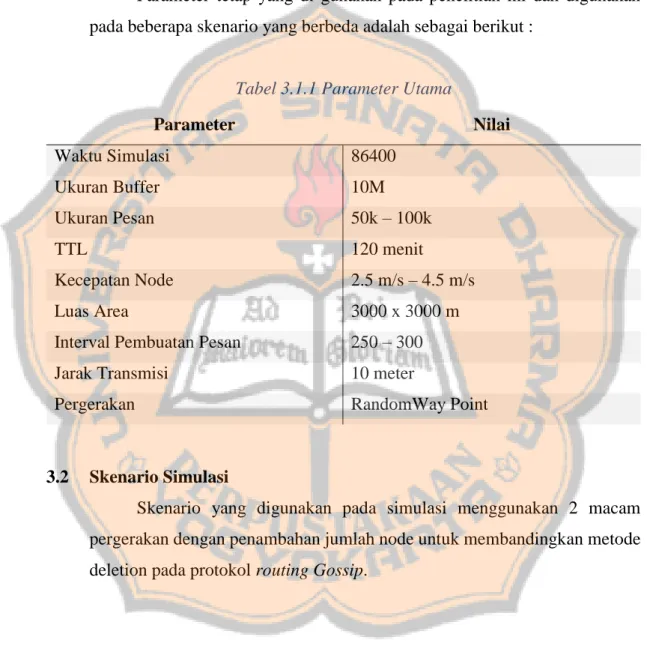

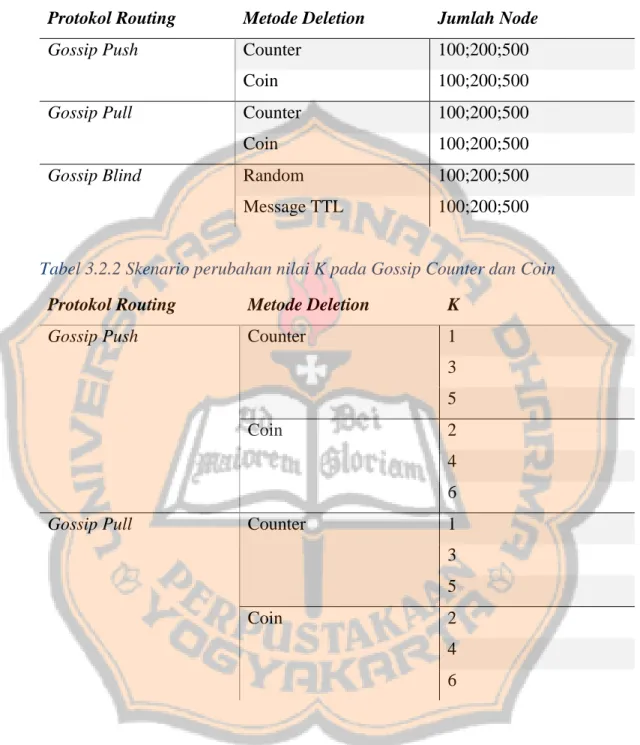

(29) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB III PERANCANGAN SIMULASI JARINGAN 3.1. Parameter Simulasi Parameter tetap yang di gunakan pada penelitian ini dan digunakan pada beberapa skenario yang berbeda adalah sebagai berikut :. Tabel 3.1.1 Parameter Utama Parameter. Nilai. Waktu Simulasi. 86400. Ukuran Buffer. 10M. Ukuran Pesan. 50k – 100k. TTL. 120 menit. Kecepatan Node. 2.5 m/s – 4.5 m/s. Luas Area. 3000 x 3000 m. Interval Pembuatan Pesan. 250 – 300. Jarak Transmisi. 10 meter. Pergerakan. RandomWay Point. 3.2. Skenario Simulasi Skenario yang digunakan pada simulasi menggunakan 2 macam pergerakan dengan penambahan jumlah node untuk membandingkan metode deletion pada protokol routing Gossip.. 13.

(30) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 14. Tabel 3.2.1 Skenario penambahan jumlah Node pada Simulasi Protokol Routing. Metode Deletion. Jumlah Node. Gossip Push. Counter. 100;200;500. Coin. 100;200;500. Counter. 100;200;500. Coin. 100;200;500. Random. 100;200;500. Message TTL. 100;200;500. Gossip Pull. Gossip Blind. Tabel 3.2.2 Skenario perubahan nilai K pada Gossip Counter dan Coin Protokol Routing. Metode Deletion. K. Gossip Push. Counter. 1 3 5. Coin. 2 4 6. Gossip Pull. Counter. 1 3 5. Coin. 2 4 6. Tabel 3.2.3 Skenario perubahan nilai K pada Gossip Blind Random Protokol. Metode Blind Deletion. K. Random Based. 2. Routing Gossip Blind. 4.

(31) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 15. 6 3.3. Metriks Unjuk Kerja Terdapat enam metriks yang di gunakan untuk menganalisis unjuk kerja protokol routing Gossip dengan beberapa variasi metode deletion yaitu : a. Average Convergence Time Average Convergence Time adalah rata-rata waktu node pertama sampai terakhir mendapatkan update informasi yang disebarkan. Rumus 3.3.1 𝑦 ∑ (𝑇𝑛 − 𝑇𝐶𝑟𝑒𝑎𝑡𝑖𝑜𝑛𝑢 ) ∑𝑥𝑢=1( 𝑖=1 𝑖 ) 𝑦 𝐴𝐶𝑇 = 𝑥. ACT = Average Convergence Time. 𝑇𝑛𝑖 = Waktu node i mendapatkan update. 𝑇𝐶𝑟𝑒𝑎𝑡𝑖𝑜𝑛𝑢 = Waktu update ke u dibuat. b. Average Last Update Time Average Last Update Time adalah rata-rata waktu node terakhir menerima update informasi yang disebarkan. Rumus 3.3.2. ∑𝑥𝑢=1(𝑇𝑛𝐿𝑎𝑠𝑡 − 𝑇𝐶𝑟𝑒𝑎𝑡𝑖𝑜𝑛𝑢 ) 𝐴𝑣𝑒𝑟𝑎𝑔𝑒 𝐿𝑎𝑠𝑡 𝑈𝑝𝑑𝑎𝑡𝑒 𝑇𝑖𝑚𝑒 = 𝑥 𝑇𝑛𝐿𝑎𝑠𝑡 = Waktu node terakhir mendapatkan update. 𝑇𝐶𝑟𝑒𝑎𝑡𝑖𝑜𝑛𝑢 = Waktu update ke u dibuat. c. Average Residue Average Residue adalah rata-rata jumlah node yang tidak mendapatkan update informasi yang disebarkan. Rumus 3.3.3. 𝐴𝑣𝑒𝑟𝑎𝑔𝑒 𝑅𝑒𝑠𝑖𝑑𝑢𝑒 =. ∑𝑥𝑢=1(. 𝑁 − 𝑖𝑢 × 100%) 𝑁 𝑥.

(32) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 16. N = jumlah node di jaringan. iu = jumlah node yang terinfeksi update u. d. Average Buffer Occupancy / Hour Buffer Occupancy adalah pemakaian jumlah buffer pada suatu node tiap satuan waktu. e. Total Receive Update / Node Total Receive Update / Node adalah jumlah rata-rata pesan yang didapat setiap node. Pada simulasi ini jumlah maximum receive update / node adalah sekitar 257. f. Total Transmission Load / Node Total Transmission Load adalah jumlah rata-rata pesan yang dikirim atau di transmisikan oleh setiap node.. 3.4. Pseudocode Beberapa rancangan pseudocode yang digunakan pada penelitian ini adalah : a. Pseudocode Circular Tombstone Pseudo-code 1 Circular Tombstone Management if Ni receiving message M if tombstone size < Treshold add M id to tombstone else replace tombstone at Pointer index with new M id if Pointer at last index Move Pointer to first index else increment Pointer End End if End if.

(33) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 17. b. Pseudocode Summary Vector pada protokol Gossip Pseudo-code 2 Gossip Summary Vector If Ni receiving SV from Nj For every message ID mId in SV list If mId not in tombstone Add mId to request list End if End for Send request list to peer End if c. Pseudocode protokol Gossip Push Counter Pseudo-code 3 Push Counter If message m created in Ni Set m counter property to initial state End if If Ni in contact with Nj For every message m in Ni buffer Send m to Nj End for End if If Ni is receiving message m from Nj If m is in Ni tombstone decrement counter property on Nj if counter = 0 delete message m on Nj End if Else Save m to buffer Set m counter property to initial state End if End if.

(34) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 18. d. Pseudocode protokol Gossip Push Coin Pseudo-code 4 Push Coin If Ni in contact with Nj For every message m in Ni buffer Send m to Nj End for End if If Ni is receiving message m from Nj If m is in Ni tombstone if RN(0,1) < 1/K delete message m on Nj End if Else Save m to buffer End if End if e. Pseudocode protokol Gossip Pull Counter Pseudo-code 5 Pull Counter If message m created in Ni Set m counter property End if If Ni in contact with Nj Do SV as described in Pseudocode 2 For all message m not added in request list Decrement m counter if counter = 0 delete m in Ni End if End for End if If Ni is receiving message m.

(35) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 19. Save m to buffer Set m counter property to initialize state End if f. Pseudocode protokol Gossip Pull Coin Pseudo-code 6 Pull Coin If Ni in contact with Nj Do SV as described in Pseudocode 2 For all message m not added in request list if RN(0,1) < 1/K delete message m on Ni End if End for End if If Ni is receiving message m Save m to buffer End if g. Pseudocode protokol Gossip Blind Pseudo-code 7 Gossip Blind Schema Initialization Do SV as described in Pseudocode 2 If Ni receiving request from Nj Send all message in request list to Nj End if On Update Do Pseudocode 4 or 5 based on deletion method End.

(36) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 20. h. Pseudocode Random Deletion Pseudo-code 8 Random Deletion For every message m in Ni If RN(0,1) < 1/K delete message m from buffer End if End for i. Pseudocode TTL Deletion Pseudo-code 9 Message TTL Deletion Initialization Do equation 2.4.1 For every message m in Ni If m TTL < treshold delete message m from buffer End if End for.

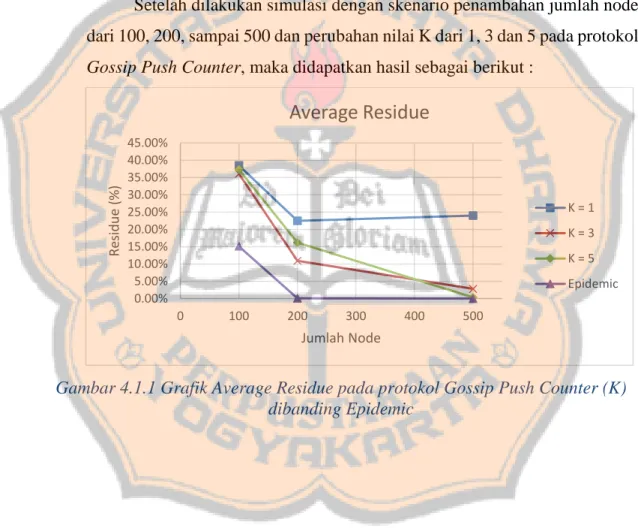

(37) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB IV PENGUJIAN DAN ANALISIS Untuk melakukan evaluasi terhadap unjuk kerja protokol routing gossip, maka dilakukan simulasi dan pengujian dengan menggunakan rancangan skenario yang sudah dijelaskan pada Bab III. Data diperoleh dari report yang dihasilkan ketika simulasi berlangsung dan kemudian menjadi bahan untuk dilakukan analisis. 4.1. Perbandingan Gossip Push Counter dengan Epidemic Setelah dilakukan simulasi dengan skenario penambahan jumlah node dari 100, 200, sampai 500 dan perubahan nilai K dari 1, 3 dan 5 pada protokol Gossip Push Counter, maka didapatkan hasil sebagai berikut :. Residue (%). Average Residue 45.00% 40.00% 35.00% 30.00% 25.00% 20.00% 15.00% 10.00% 5.00% 0.00%. K=1 K=3 K=5 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.1.1 Grafik Average Residue pada protokol Gossip Push Counter (K) dibanding Epidemic. 21.

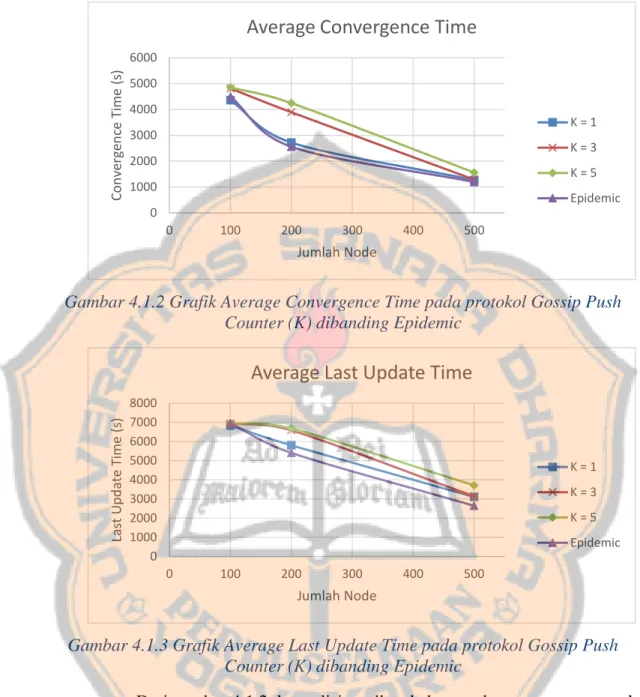

(38) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 22. Average Convergence Time Convergence Time (s). 6000 5000 4000. K=1. 3000. K=3. 2000. K=5. 1000. Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.1.2 Grafik Average Convergence Time pada protokol Gossip Push Counter (K) dibanding Epidemic. Last Update Time (s). Average Last Update Time 8000 7000 6000 5000 4000 3000 2000 1000 0. K=1. K=3 K=5 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.1.3 Grafik Average Last Update Time pada protokol Gossip Push Counter (K) dibanding Epidemic Dari gambar 4.1.2 dapat disimpulkan bahwa waktu convergence pada protokol Gossip Push Counter lebih tinggi dari protokol Epidemic. Hal ini disebabkan karena waktu update terakhir protokol Gossip Push Counter lebih tinggi daripada protokol Epidemic (gambar 4.1.3).. Perbedaan waktu. convergence pada jumlah node 100 antara protokol Gossip Push Counter dan protokol Epidemic terlihat kecil karena jumlah residue yang sangat tinggi. Hal ini disebabkan karena node yang mendapatkan update informasi menjadi sedikit sehingga waktu convergence pada protokol Gossip Push Counter.

(39) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 23. terlihat cepat. Sedangkan pada jumlah node 200 dan 500 mulai terlihat pengaruh naiknya nilai K. Pada gambar 4.1.1 jumlah residue semakin turun dengan naiknya nilai K dan pada jumlah node 200 jumlah residue terkecil atau optimal dihasilkan ketika nilai K = 3, sedangkan pada node 500 residue optimal dihasilkan ketika nilai K = 5. Pada nilai K = 1 jumlah residue yang dihasilkan sangat tinggi, tetapi waktu convergence menjadi cepat.. Average Buffer (%). Average Buffer Occupancy / Hour 18.00% 16.00% 14.00% 12.00% 10.00% 8.00% 6.00% 4.00% 2.00% 0.00%. K=1 K=3 K=5 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.1.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Push Counter (K) dibanding Epidemic Pemakaian Buffer tiap jam pada protokol Gossip Push Counter jauh lebih kecil dibandingkan dengan protokol Epidemic. Hal ini disebabkan karena terjadinya penghapusan pesan atau informasi yang dilakukan protokol Gossip. Semakin kecil nilai K berakibat informasi yang dibawa suatu node semakin sering dihapus sehingga pemakaian buffer semakin kecil..

(40) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 24. Total Recieve Update / Node Recieve Update. 300 250 200. K=1. 150. K=3. 100. K=5. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.1.5 Grafik Total Receive Update / Node pada protokol Gossip Push Counter (K) dibanding Epidemic. Transmission Load. Total Transmission Load / Node 1600 1400 1200 1000 800 600 400 200 0. K=1 K=3 K=5 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.1.6 Grafik Total Transmission Load / Node pada protokol Gossip Push Counter (K) dibanding Epidemic Pada gambar 4.1.6, beban transmisi pada protokol Gossip Push Counter cenderung tinggi di bandingkan protokol Epidemic karena tidak adanya summary vector. Dengan bertambahnya jumlah node dan naiknya nilai K mengakibatkan beban transmisi semakin tinggi karena pesan yang dibawa setiap node menjadi banyak sesuai dengan pemakaian Buffer per jam pada gambar 4.1.4. Sedangkan jumlah informasi yang diterima pada protokol Gossip Push Counter lebih kecil dibandingkan dengan protokol Epidemic karena informasi yang disimpan oleh tiap node menjadi sedikit karena adanya residue..

(41) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 25. Dari beberapa pernyataan diatas, dapat diambil kesimpulan nilai K paling optimal untuk protokol Gossip Push Counter adalah 3 ditinjau dari dari pemakaian buffer yang kecil, jumlah residue yang sedikit, waktu convergence yang cepat, beban transmisi dan memori yang tidak terlalu tinggi. 4.2. Perbandingan Gossip Push Coin dengan Epidemic Setelah dilakukan beberapa kali simulasi dengan skenario seperti yang telah dijabarkan pada BAB III yaitu penambahan jumlah node dari 100, 200, 500 dan perubahan nilai K dari 2, 4 dan 6, maka didaptkan hasil sebagai berikut :. Average Residue Residue (%). 40.00% 30.00% K=2. 20.00%. K=4. 10.00%. K=6. Epidemic. 0.00% 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.2.1 Grafik Average Residue pada protokol Gossip Push Coin (K) dibanding Epidemic. Convergence Time (s). Average Convergence Time 6000 5000 4000. K=2. 3000. K=4. 2000. K=6. 1000. Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.2.2 Grafik Average Convergence Time pada protokol Gossip Push Coin (K) dibanding Epidemic.

(42) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 26. Last Update Time (s). Average Last Update Time 8000 6000 K=2. 4000. K=4. 2000. K=6 Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.2.3 Grafik Average Last Update Time pada protokol Gossip Push Coin (K) dibanding Epidemic Pada protokol Gossip Push Coin jumlah residue semakin sedikit dengan naiknya nilai K karena semakin turunnya probabilitas suatu pesan di hapus. Dengan seiring bertambahnya jumlah node, jumlah residue ikut turun karena semakin cepatnya informasi disebarkan akibat kepadatan suatu jaringan. Waktu convergence dan waktu node terakhir menerima update informasi cenderung naik pada Gossip Push Coin. Hal ini disebabkan karena bertambahnya beban memori seperti ditunjukkan pada gambar 4.2.5 sehingga beban transmisi pun ikut naik seperti ditunjukkan pada ganbar 4.2.6 dan mengakibatkan semakin lamanya suatu informasi untuk tersebar.. Average Buffer (%). Average Buffer Occupancy / Hour 18.00% 16.00% 14.00% 12.00% 10.00% 8.00% 6.00% 4.00% 2.00% 0.00%. K=2 K=4 K=6 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.2.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Push Coin (K) dibanding Epidemic.

(43) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 27. Pemakaian buffer per jam pada protokol Gossip lebih kecil dibanding protokol Epidemic seperti ditunjukan oleh grafik 4.2.4. Hal ini dikarenakan terjadinya penghapusan informasi akibat cara kerja protokol gossip sehingga jumlah pesan yang di bawa setiap node menjadi sedikit. Dengan naiknya nilai K mengakibatkan semakin kecilnya probabilitas suatu informasi untuk dihapus.. Total Recieve Update / Node Recieve Update. 300 250. 200. K=2. 150. K=4. 100. K=6. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.2.5 Grafik Total Receive Update / Node pada protokol Gossip Push Coin (K) dibanding Epidemic. Total Transmission Load / Node Transmission Load. 2000 1500. K=2. 1000. K=4. 500. K=6 Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.2.6 Grafik Total Transmission Load / Node pada protokol Gossip Push Coin (K) dibanding Epidemic Dari gambar 4.2.6 beban transmisi dari protokol Gossip Push Coin cenderung tinggi sama seperti Gossip Push Counter. Hal ini disebabkan karena tidak adanya summary vector pada protokol Gossip Push. Sedangkan.

(44) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 28. jumlah informasi yang diterima tiap node pada protokol Gossip Push Coin cenderung kecil karena adanya jumlah residue yang tinggi. Pada protokol Gossip Push Coin, dapat disimpulkan penggunaan nilai K optimal adalah 4 dilihat dari kesimpulan ke 6 metriks unjuk kerja di atas. 4.3. Perbandingan Gossip Pull Counter dengan Epidemic Setelah dilakukan beberapa kali simulasi dengan skenario perubahan jumlah node dari 100, 200, sampai menjadi 500 dan perubahan nilai K dari 1, 3, dan 5 pada protokol Gossip Pull Counter maka di dapatkan hasil sebagai berikut :. Residue (%). Average Residue 40.00% 35.00% 30.00% 25.00% 20.00% 15.00% 10.00% 5.00% 0.00%. K=1 K=3 K=5 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.3.1 Grafik Average Residue pada protokol Gossip Pull Counter (K) dibanding Epidemic. Average Convergence Time Convergence Time (s). 5000 4000 3000. K=1. 2000. K=3 K=5. 1000. Epidemic 0. 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.3.2 Grafik Average Convergence Time pada protokol Gossip Pull Counter (K) dibanding Epidemic.

(45) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 29. Last Update Time (s). Average Last Update Time 8000 7000 6000 5000 4000 3000 2000 1000 0. K=1 K=3 K=5 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.3.3 Grafik Average Last Update Time pada protokol Gossip Pull Counter (K) dibanding Epidemic Dari gambar 4.3.1 dapat disimpulkan bahwa jumlah residue pada protokol Gossip Pull Counter semakin turun dengan naiknya nilai K dan bertambahnya jumlah node. Hal ini disebabkan karena informasi yang di bawa setiap node semakin jarang untuk di hapus karena naiknya nilai K. Dengan bertambahnya jumlah node informasi yang tersebar menjadi semakin cepat, sehingga jumlah residue atau node yang tidak mendapatkan update informasi semakin kecil. Sedangkan pada protokol Epidemic hampir tidak memiliki residue karena seluruh update informasi tidak akan dihapus sebelum TTL pesan tersebut habis. Untuk waktu Convergence dan waktu terkahir node menerima update pada protokol Gossip Pull Counter tidak begitu signifikan karena adanya proses Summary Vector, sehingga informasi yang dikirim adalah informasi terbaru dan lebih cepat..

(46) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 30. Buffer Occupancy (%). Average Buffer Occupancy / Hour 18.00% 16.00% 14.00% 12.00% 10.00% 8.00% 6.00% 4.00% 2.00% 0.00%. K=1 K=3 K=5 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.3.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Pull Counter Terlihat perbedaan yang sangat signifikan pada gambar 4.3.4 dimana penggunaan Buffer per jam pada protokol Gossip lebih kecil dibandingkan dengan protokol Epidemic karena terjadi adanya penghapusan pesan pada protokol Gossip. Semakin kecil nilai K menyebabkan semakin seringnya suatu pesan atau informasi untuk dihapus, sehingga penggunaan buffer ratarata semakin menurun.. Total Recieve Update / Node Recieve Update. 300 250 200. K=1. 150. K=3. 100. K=5. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. 600. Jumlah Node. Gambar 4.3.5 Grafik Total Receive Update / Node pada protokol Gossip Pull Counter (K) dibanding Epidemic.

(47) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 31. Total Transmission Load / Node Transmission Load. 300 250 200. K=1. 150. K=3. 100. K=5. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. 600. Jumlah Node. Gambar 4.3.6 Grafik Total Transmission Load / Node pada protokol Gossip Pull Counter (K) dibanding Epidemic Pada protokol Gossip Pull Counter, nilai beban transmisi dan jumlah update yang diterima tiap node sama (gambar 4.3.5 dan 4.3.6). Hal tersebut terjadi karena adanya summary vector yang dilakukan sehingga seluruh pesan yang ditransmisikan disimpan disimpan sebagai jumlah update yang diterima. Pada protokol Gossip Pull Counter semakin kecil nilai K semakin sedikit pesan yang tersebar di jaringan. Dari beberapa analisis diatas dapat disimpulkan nilai K optimal pada penelitian ini adalah 3 dilihat dari nilai residue yang cukup kecil dan pemakaian buffer yang tidak terlalu tinggi..

(48) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 32. 4.4. Perbandingan Gossip Pull Coin dengan Epidemic Setelah dilakukan beberapa kali simulasi dengan skenario perubahan jumlah node dari 100, 200, sampai 500 dan perubahan nilai K dari 1, 3, dan 5 pada protokol Gossip Pull Coin maka didapatkan hasil sebagai berikut :. Average Residue 30.00%. Residue (%). 25.00% 20.00%. K=2. 15.00%. K=4. 10.00%. K=6. 5.00%. Epidemic. 0.00% 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.4.1 Grafik Average Residue pada protokol Gossip Pull Coin (K) dibanding Epidemic. Average Convergence Time Convergence Time (s). 5000 4000 3000. K=2. 2000. K=4 K=6. 1000. Epidemic 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.4.2 Grafik Average Convergence Time pada protokol Gossip Pull Coin (K) dibanding Epidemic.

(49) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 33. Last Update Time (s). Average Last Update Time 8000 7000 6000 5000 4000 3000 2000 1000 0. K=2 K=4 K=6 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.4.3 Grafik Average Last Update Time pada protokol Gossip Pull Coin (K) dibanding Epidemic Dari gambar 4.4.1 dapat disimpulkan hasil residue dari protokol Gossip Pull Coin turun dengan naiknya nilai K dan bertambahnya jumlah node. Hal ini dikarenakan dengan naiknya nilai K mengakibatkan probabilitas suatu informasi untuk dihapus menjadi semakin kecil dan informasi menjadi lebih cepat tersebar. Pertambahan jumlah node juga mengakibatkan semakin cepatnya informasi untuk tersebar sehingga waktu convergence dan waktu node terakhir menerima update pun menjadi semakin cepat. Dari gambar 4.4.2 ditunjukan waktu convergence pada protokol Gossip Pull Coin dan Epidemic tidak begitu signifikan. Hal ini dikarenakan adanya residue pada protokol Gossip. Sedangkan waktu node terakhir menerima update pada protokol Gossip cenderung lebih lama akibat adanya penghapusan yang bersifat random atau acak..

(50) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 34. Average Buffer (%). Average Buffer Occupancy / Hour 18.00% 16.00% 14.00% 12.00% 10.00% 8.00% 6.00% 4.00% 2.00% 0.00%. K=2 K=4 K=6 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.4.4 Grafik Average Buffer Occupancy / Hour pada protokol Gossip Pull Coin (K) dibanding Epidemic Pemakaian buffer pada protokol Gossip Pull Coin cenderung lebih kecil disbanding protokol Epidemic. Hal ini terjadi akibat adanya penghapusan informasi yang terjadi pada protokol Gossip. Dengan naiknya nilai K mengakibatkan probabilitas suatu informasi unutk dihapus semakin kecil, sehingga penggunaan buffer semakin turun dengan turunnya nilai K. pertambahan jumlah node mengakibatkan informasi cepat tersebar sehingga probabilitas informasi untuk dihapus semakin besar.. Total Recieve Update / Node Recieve Update. 300 250 200. K=2. 150. K=4. 100. K=6. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.4.5 Grafik Total Receive Update / Node pada protokol Gossip Pull Coin (K) dibanding Epidemic.

(51) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 35. Total Transmission Load / Node Transmission Load. 300 250 200. K=2. 150. K=4. 100. K=6. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.4.6 Grafik Total Transmission Load / Node pada protokol Gossip Pull Coin (K) dibanding Epidemic Pada protokol Gossip Pull Coin beban transmisi dan jumlah update yang diterima setiap node sama akibat adanya Summary Vector (gambar 4.4.5 dan 4.4.6). Pada Gossip Pull Coin perubahan beban transmisi dan jumlah update yang diterima tidak begitu signifikan dari nilai K 4 dan 6. Dari beberapa analisis diatas diambil kesimpulan nilai K optimal pada protokol Gossip Pull Coin adalah 4 dilihat dari pemakaian buffer yang tidak begitu tinggi dan jumlah residue yang kecil..

(52) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 36. 4.5. Perbandingan Gossip Blind Random dengan Epidemic Setelah dilakukan beberapa kali simulasi dengan skenario seperti yang telah dijabarkan pada BAB III yaitu penambahan jumlah node dari 100, 200, 500 dan perubahan nilai K dari 2, 4 dan 6 pada protokol Gossip Blind Random, maka didaptkan hasil sebagai berikut :. Residue (%). Average Residue 80.00% 70.00% 60.00% 50.00% 40.00% 30.00% 20.00% 10.00% 0.00%. K=2. K=4 K=6 Epidemic 0. 100. 200. 300. 400. 500. Jumlah Node. Gambar 4.5.1 Grafik Average Residue pada Gossip Blind Random (K) dibanding Epidemic. Average Convergence Time Convergence Time (s). 5000 4000. 3000. K=2. 2000. K=4 K=6. 1000. Epidemic 0 0. 100. 200. 300. 400. 500. 600. Jumlah Node. Gambar 4.5.2 Grafik Average Convergence Time pada Gossip Blind Random (K) dibanding Epidemic.

(53) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 37. Last Update Time (s). Average Last Update Time 8000 7000 6000 5000 4000 3000 2000 1000 0. K=2 K=4 K=6 Epidemic 0. 100. 200. 300. 400. 500. 600. Jumlah Node. Gambar 4.5.3 Grafik Average Last Update Time pada Gossip Blind Random (K) dibanding Epidemic Dari gambar 4.5.1 dapat disimpulkan hasil residue dari protokol Gossip Blind Random cenderung turun drastis akibat naiknya nilai K pada jumlah node 100. Hal ini disebabkan karena protokol Gossip Blind Random melakukan penghapusan pesan ketika jatuh waktu update, sehingga pada jumlah node sedikit jumlah residue cenderung sangat tinggi dengan nilai K kecil. Semakin banyak jumlah node mengakibatkan penyebaran informasi semakin cepat sehingga perubahan nilai K tidak begitu berpengaruh pada nilai reidue untuk jumlah node yang semakin tinggi. Perbedaan waktu convergence pada protokol Gossip Blind Random dan Epidemic tidak terlalu signifikan karena jumlah residue yang sangat kecil. Tetapi pada nilai K = 2 pada jumlah node 100, waktu convergence pada protokol ini lebih cepat karena jumlah residue yang sangat tinggi. Hal ini dapat dilihat dari waktu node terakhir mendapatkan update pada nilai K = 2 dan jumlah node 100 juga lebih kecil..

(54) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 38. Average Buffer (%). Average Buffer Occupancy / Hour 18.00% 16.00% 14.00% 12.00% 10.00% 8.00% 6.00% 4.00% 2.00% 0.00%. K=2 K=4 K=6 Epidemic 0. 100. 200. 300. 400. 500. 600. Jumlah Node. Gambar 4.5.4 Grafik Average Buffer Occupancy / Hour pada Gossip Blind Random (K) dibanding Epidemic Penggunaan buffer pada protokol Gossip Blind Random cenderung meningkat dengan naiknya nilai K dan bertambanhnya jumlah node. Hal ini disebabkan karena probabilitas suatu informasi dihapus semakin turun dengan naiknya nilai K dan pertambahan jumlah node mengakibatkan semakin cepat dan banyaknya informasi tersebar. Karena protokol Gossip Blind Random melakukan penghapusan ketika jatuh waktu update, pertambahan jumlah node justru mengakibatkan penggunaan buffer semakin tinggi karena semakin cepatnya suatu informasi tersebar.. Total Receive Update / Node Recieve Update. 300 250 200. K=2. 150. K=4. 100. K=6. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. 600. Jumlah Node. Gambar 4.5.5 Grafik Total Receive Update / Node pada Gossip Blind Random (K) dibanding Epidemic.

(55) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 39. Total Transmission Load / Node Transmission Load. 300 250 200. K=2. 150. K=4. 100. K=6. 50. Epidemic. 0 0. 100. 200. 300. 400. 500. 600. Jumlah Node. Gambar 4.5.6 Grafik Total Transmission Load / Node pada Gossip Blind Random (K) dibanding Epidemic Pada protokol Gossip Blind Random terjadi adanya Summary Vector, sehingga beban transmisi dan jumlah update yang diterima sama. Dari gambar 4.5.5 dapat dilihat jumlah update yang diterima setiap node semakin turun dengan turunya nilai K. dan semakin naik dengan bertambahnya jumlah node. Hal ini disebabkan karena update menjadi lebih sering dihapus karena turunnnya nilai K. Pertambahan jumlah node mempercepat penyebaran update sehingga jumlah update yang diterima setiap node pun ikut naik. Dari analisis diatas, diambil kesimpulan nilai K optimal untuk protokol Gossip Blind Random adalah 4 dilihat dari pemakaian buffer, jumlah update yang diterima dan jumlah residue.. 4.6. Perbandingan pada seluruh variasi Gossip Setelah diambil beberapa kesimpulan hasil dari tiap variasi metode penghapusan, dibandingkan beberapa hasil optimal dari variasi protokol Gossip dengan protokol Epidemic sebagai berikut :.

(56) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 40. Residue (%). Average Residue 40.00% 35.00% 30.00% 25.00% 20.00% 15.00% 10.00% 5.00% 0.00%. Push Counter K = 3 Push Coin K = 4 Pull Counter K = 3 Pull Coin K = 4. Blind Random K = 4 Blind TTL 0. 100. 200. 300. 400. 500. 600. Epidemic. Jumlah Node. Gambar 4.6.1 Perbandingan Average Residue pada variasi protokol Gossip dibanding Epidemic. Average Convergence Time Convergence Time (s). 6000 5000. Push Counter K = 3. 4000. Push Coin K = 4. 3000. Pull Counter K = 3. 2000. Pull Coin K = 4. 1000. Blind Random K = 4 Blind TTL. 0 0. 100. 200. 300. 400. 500. 600. Epidemic. Jumlah Node. Gambar 4.6.2 Perbandingan Average Convergence Time pada variasi protokol Gossip dibanding Epidemic.

(57) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 41. Last Update Time (s). Average Last Update Time 8000 7000 6000 5000 4000 3000 2000 1000 0. Push Counter K = 3 Push Coin K = 4 Pull Counter K = 3 Pull Coin K = 4. Blind Random K = 4 Blind TTL 0. 100. 200. 300. 400. 500. 600. Epidemic. Jumlah Node. Gambar 4.6.3 Perbandingan Average Last Update Time pada variasi protokol Gossip dibanding Epidemic. Average Buffer (%). Average Buffer Occupancy / Hour 18.00% 16.00% 14.00% 12.00% 10.00% 8.00% 6.00% 4.00% 2.00% 0.00%. Push Counter K = 3. Push Coin K = 4 Pull Counter K = 3 Pull Coin K = 4 Blind Random K = 4 Blind TTL 0. 100. 200. 300. 400. 500. 600. Epidemic. Jumlah Node. Gambar 4.6.4 Perbandingan Average Buffer Occupancy / Hour pada variasi protokol Gossip dibanding Epidemic.

(58) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 42. Total Recieve Update / Node Recieve Update. 300 250. Push Counter K = 3. 200. Push Coin K = 4. 150. Pull Counter K = 3. 100. Pull Coin K = 4 Blind Random K = 4. 50. Blind TTL. 0. 0. 100. 200. 300. 400. 500. 600. Epidemic. Jumlah Node. Gambar 4.6.5 Perbandingan Total Receive Update / Node pada variasi protokol Gossip dibanding Epidemic. Total Transmission Load / Node Transmission Load. 1400 1200. Push Counter K = 3. 1000. Push Coin K = 4. 800. Pull Counter K = 3. 600. Pull Coin K = 4. 400. Blind Random K = 4. 200. Blind TTL. 0 0. 100. 200. 300. 400. 500. 600. Epidemic. Jumlah Node. Gambar 4.6.6 Perbandingan Total Transmission Load / Node pada variasi protokol Gossip dibanding Epidemic Dari beberapa grafik di atas dapat disimpulkan protokol Gossip Pull Counter memberikan hasil paling optimal disbanding prtokol lain. Hal ini disebabkan karena pada protokol Gossip Push memberikan beban transmisi yang sangat besar karena tidak adanya summary vector. Proses transmisi pun menjadi semakin lama dan waktu convergence ikut naik. Sedangkan pada protokol Gossip Blind pada jumlah node yang tinggi, pemakaian buffer menjadi ikut tinggi karena proses penghapusan yang dipengaruhi waktu jatuh update. Sedangkan pada protokol Gossip Pull paling cocok untuk perubahan.

(59) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 43. jumlah node yang tinggi dan dengan adanya proses summary vector mengakibatkan cepatnya waktu untuk convergence. Pada Gossip Pull yang menggunakan metode Feedback atau umpan balik juga paling cocok untuk jumlah node yang sangat tinggi karena penghapusan di pengaruhi dengan bertemunya node lain..

(60) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. BAB V KESIMPULAN DAN SARAN 5.1. Kesimpulan Setelah dilakukan analisis dari beberapa kali pengujian simulasi, dapat ditarik kesimpulan bahwa protokol Gossip dapat mengurangi beban pada jaringan. Gossip Pull bekerja lebih baik untuk jumlah node yang banyak karena cara kerjanya yang dipengaruhi oleh umpan balik dari node lain (Feedback) dan adanya proses Summary Vector. Tetapi karena adanya proses penghapusan update informasi menyebabkan adanya residue yaitu node yang tidak mendapatkan update informasi. Waktu convergence pada protokol Gossip tidak jauh berbeda dibanding dengan protokol Epidemic. Protokol Gossip dianggap cukup efektif dalalm penyebaran update informasi dengan adanya jumlah residue yang cukup kecil dan lebih efisien dalam penggunaan resource dibanding dengan protokol Epidemic. Dari pernyataan tersebut, protokol Gossip dapat digunakan sebagai pertimbangan dalam menyelesaikan masalah penyebaran informasi bersekala besar dalam jaringan oportunistik.. 5.2. Saran Pada penelitian selanjutnya dapat diteliti bagaimana membuat counter K dinamis pada protokol Gossip untuk mendapatkan hasil optimal. Selain itu dapat diteliti pengaruh kecepatan update pada protokol Gossip Blind untuk meningkatkan unjuk kerjanya. Perlu juga dilakukan penelitian tentang bagaimana unjuk kerja protokol Gossip pada pergerakan manusia atau social movement.. 44.

(61) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. DAFTAR PUSTAKA [1] M. Akdere, C. C. Bilgin, O. Gerdaneri, I. Korpeoglu, U. Ozgur and U. Cetintemel, "A comparison of epidemic algorithms in wireless sensor networks," Computer Communications, vol. 29, no. 13-14, pp. 2450-2457, 2006. [2] K. Fall, A Delay-Tolerant Network Architecture for Challenged Internets, Karlsruhe, Germany: SIGCOMM '03, 2003. [3] A. Vahdat and D. Becker, Epidemic Routing for Partially-Connected Ad Hoc Networks, USA: Duke University, 2000. [4] T. D. Hollerung and P. Bleckmann, "Epidemic Algorithms," Communication, vol. 9, pp. 1-16, 4 August 2004. [5] M. Jelasity, Gossip Protocols, Hungary: University of Szeged. [6] A. Montresor, Distributed Algorithms Epidemic Dissemination, Italy: University of Trento, 2016. [7] A. H. Payberah and J. Dowling, Epidemic Algorithms, United Kingdom: University of Oxford, 2012.. 45.

(62) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. LAMPIRAN A. AntiEnthropyRouter. 46.

(63) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 47. B. GossipPushCounterRouter.

(64) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 48.

(65) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 49. C. GossipPushCoinRouter.

(66) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 50.

(67) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 51. D. GossipPullCounterRouter.

(68) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 52.

(69) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 53. E. GossipPullCoinRouter.

(70) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 54.

(71) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 55. F. GossipBlindTTLRouter.

(72) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 56.

(73) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 57. G. GossipBlindRandomRouter.

(74) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 58.

(75) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 59. H. RoutingDecisionEngineFIX.

(76) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 60.

(77) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 61. I. DecisionEngineRouterFIX. J. ConvergenceReport.

(78) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 62. K. ConvergenceData.

(79) PLAGIAT MERUPAKAN TINDAKAN TIDAK TERPUJI. 63.

(80)

Gambar

Dokumen terkait

bahwa mengingat hak-hak atas tanah menurut hukum yang berlaku sebelum berlakunya Undang-undang Nomor 7 Tahun 1976 berbeda dari hak-hak atas tanah menurut Undang-undang

1) VoIP layak dilewatkan dan berhasil dilewatkan pada MANET. Dapat dilihat dari rata- rata nilai delay, jitter, dan packet loss yang berada pada rentang nilai yang

Hasil penelitian yang diperoleh adalah: (1) Surat kabar Perempoean Bergerak terbit di kota Medan pada tahun 1919 sebagai upaya bagi kaum perempuan pada masa

Gejala yang paling khas dai PTSD adalah gejala re-experiencing (mengalami kembali). Penderita secara involunter mengalami kembali aspek dari kejadian trauma secara jelas

Dari analisis eksternal, pesaing dan internal Amura Pratama telah diketahui posisi dari Amura Pratama di Industri penginapan di Kota Bandung khususnya posisi

Timbulnya konsep ini dikarenakan potensi pasar wanita sangatlah kuat dan istimewa, sehingga jika perusahaan tidak mengubah pendekatan pemasaran mereka untuk wanita, maka

DPA - SKPD 2.2.1 Rincian Dokumen Pelaksanaan Anggaran Belanja Langsung menurut Program dan Per Kegiatan Satuan Kerja

Hasil Hasil penelitian ini diperoleh harga koefisien hubungan Chi Square antara pengetahuan kesehatan reproduksi dengan sikap pernikahan dini pada remaja di SMAN 1