Oleh

REYNOLD HERWINSYAH

087034038/MTE

FAKULTAS TEKNIK

UNIVERSITAS SUMATERA UTARA MEDAN

2014

Judul Tesis : SISTEM KEAMANAN INFORMASI E-COMMERCE DENGAN PERTUKARAN

ALGORITMA PADA PT. PUPUK ISKANDAR MUDA LHOKSEUMAWE

Nama Mahasiswa : Reynold Herwinsyah Nomor Pokok : 087034038

Program Studi : Teknik Elektro

Menyetujui Komisi Pembimbing

(Prof. Dr. Ir. Usman Baafai) Ketua

(Dr. Benny B. Nasution, Dipl. Ing, M.Eng) (Dr. Ir. Taslim, M.Si)

Anggota Anggota

Ketua Program Studi Dekan,

Telah Diuji pada Tanggal: 31 Mei 2014

PANITIA PENGUJI TESIS

Ketua : Prof. Dr. Ir. Usman Baafai

Anggota : 1. Dr. Benny B. Nasution, Dipl.Ing, M.Eng 2. Dr. Ir. Taslim, M.Si

ABSTRAK

Penelitian ini menganalisis dan membandingkan kinerja kriptografi yang sudah diketahui algoritmanya dengan kriptografi yang belum diketahui algoritmanya untuk diaplikasikan pada proses enkripsi dan dekripsi data teks pada website. sehingga akan diketahui seberapa besar keuntungan yang dapat diraih apabila bertransaksi internet tanpa mengetahui algoritmanya, algoritma dapat digunakan tapi algoritmanya tidak diketahui sebagai bentuk peningkatan kinerja sistem keamanan website dengan menerapkan pertukaran algoritma pada transaksi data yang berbasis protokol HTTP ini mengingat sistem client-server dalam protokol HTTP membutuhkan algoritma untuk kriptografi, penggunaan pertukaran algoritma setiap client yang terhubung dengan server atau sebaliknya dapat menggunakan kriptografi yang berbeda-beda, karena dalam implementasi pertukaran algoritma terjadi pertukaran algoritma kriptografi yang digunakan dan kriptografi yang digunakan ini boleh saja tidak sama.

Berdasarkan dari pengujian yang dilakukan, sistem keamanan pada aplikasi website dengan menerapkan pertukaran algoritma dapat berjalan dengan baik, penambahan waktu transfer data yang terjadi setiap terjadi penambahan data yang akan di transfer merupakan rata-rata dari selisih pertambahan waktu transfer data yang terjadi pada tiap penambahan per 1 byte sebesar 0.0081 ms.

ABSTRACT

This research analyses and compares cryptography performances between the well known cryptographic algorithms and undiscovered one applied for encryption and decryption website data processs in order to ascertain the real profit that could be acquired within an internet transaction without knowing the algorithms. Of course they can be used as well but unknown algorithm serves a better website security performance by applying algorithm exchange at every HTTP based data transaction. Since client-server systems in HTTP protocol need algorithm for cryptography, utilization of each client’s algorithm exchange connected to a server or vice versa can employ diverse cryptography, since in the implementation of the algorithm exchange occurs exercised cryptographic algorithm exchange as well.

Based on the calibration, security systems in website applications using algorithm exchange run well and could upgrade security during transaction, additional time for transferring data needed for each additional transferred data is not more than the average of the difference of additional transferred data in each additional data per 1 byte around 0.0081 ms.

Keywords : E- Commerce, Algorithm exchange, cryptography, security system.

KATA PENGANTAR

Puji syukur penulis ucapkan kehadirat Allah SWT atas nikmat dan karunia yang telah diberikan, sehingga penulis dapat menyelesaikan tesis dengan judul “ Keamanan Sistem Informasi E-Commerce dengan Pertukaran Algoritma Pada PT. Pupuk Iskandar Muda Lhokseumawe”” beberriikkuuttnnyyaa Shalawat beriring salam tak lupa penulis persembahkan kepada junjungan Alam Nabi besar Muhammad SAW, yang telah membawa manusia dari alam kebodohan ke Alam yang ber-ilmu pengetahuan.

Dalam penyelesaian tesis ini penulis banyak mendapat bantuan, bimbingan, dan dukungan dari berbagai pihak. Oleh karena itu dengan segala kerendahan hati, penulis mengucapkan terima kasih dan penghargaan yang sebesar-besarnya atas segala bimbingan, bantuan serta dukungannya kepada Bapak Prof. Dr. Ir. Usman Baafai, selaku ketua komisi pembimbing, Bapak Dr. Benny B. Nasution, Dipl.Ing. M.Eng dan bapak Dr. Ir, Taslim, M.Si selaku anggota komisi pembimbing yang telah mengarahkan dan membimbing penulis selama penyelesaian tesis ini. Tak lupa penulis mengucapkan terima kasih kepada Bapak Prof. Dr. Muhammad Zarlis, Bapak Soeharwinto, S.T, MT, selaku Pembanding utama yang telah memberikan kritik dan masukan terhadap tesis ini.

putra/putri kami tercinta Reysa Nabila, Khalish Akhtar, Nameera Syazwina yang menjadi penyemangat dan motivasi bagi penulis dalam pengerjaan tesis ini. Tak lupa ucapan terima kasih kepada keluarga dan teman-teman penulis, Amelia Mahdi, MT, Tigor Hamonangan Nasution. MT, Bakti Sundawa, MT, Eva Darnila, MT, Akmalul Fata, SST dan kak Nur di sekretariat juga bapak Drs Hasdari, Msi yang telah banyak memberikan semangat dan perhatian sehingga tesis ini selesai.

Penulis menyadari bahwa tesis ini masih jauh dari kesempurnaan. Penulis berharap semoga tesis ini dapat berguna untuk menambah ilmu pengetahuan bagi para pembaca.

Medan, Mei 2014 Penulis,

Nama : Reynold herwinsyah

Tempat / Tanggal Lahir : Lhokseumawe / 15 Nopember 1976 Jenis Kelamin : Laki-Laki

Agama : Islam

Status Perkawinan : Menikah

Pekerjaan : Dosen Tetap Politeknik Negeri Lhokseumawe NAD, Jurusan TataNiaga.

Alamat Rumah : Jl. Darusalam No 40 Hagu Selatan Lhokseumawe.

Telepon : 085260904555

Email : [email protected]

Pendidikan Formal

1983 – 1989 : MIN Kutablang Lhokseumawe, NAD 1989 – 1992 : MTS 16 Bustanul Ulum Langsa, NAD 1992 – 1995 : SMU Negeri No 2 Lhokseumawe, NAD

Kegiatan ilmiah

NO Judul Karya Ilmiah/Penelitian Pelaksana / Jurnal Tahun

1 Pembuatan Animasi 3 Dimensi Logo

Piala Dunia 98

Guna Dharma / Tugas

Akhir

1998

2 Sistem kemanan Informasi

E-Commerce Dengan Pertukaran

Algoritma Pada PT. Pupuk Iskandar

Muda Lhokseumawe

USU / Tesis 2014

Demikian daftar Riwayat Hidup ini saya perbuat dengan sebenarnya.

Tertanda

DAFTAR ISI

BAB 4 HASIL DAN ANALISA……….. 4.1 Pengujian Algoritma AES Pada Pertukaran Algoritma……….. 4.2 Pengujian Transfer Data Protokol HTTP………... 4.2.1 Pengujian transfer data web server dan web browser client

DAFTAR TABEL

Halaman

Tabel 1.1 Daftar Penelitian Sistem Keamanan E-Commerce Tabel 4.1 Pengujian Ukuran Karakter Algoritma AES-128

Tabel 4.2 Pengiriman Data Java Web Server Dan Web Browser Client Tabel 4.3 Pengiriman Data Web Service Server Dan Web Browser Client Tabel 4.4. Kinerja Pertukaran Algoritma Web Service Server

Tabel 4.5. Kinerja Pertukaran Algoritma Web Service Client

DAFTAR GAMBAR

Halaman

Gambar 2.1 Skema Enkripsi Dan Dekripsi Dengan Kunci………... Gambar 2.2 Proses Enkripsi AE…………... Gambar 2.3 Proses Dekripsi AE……… Gambar 3.1Model Web Umum Transaksi Internet

Gambar 3.2. Contoh Penggunaan Algoritma AES Pada Komunikasi Data…... Gambar 3.3 Diagram Penggunaan Algoritma Yang Tidak Diketahui………... Gambar 3.5 Pertukaran Algoritma Yang Belum Diketahui Pada Web Service Server

...

Gambar 3.5 Pertukaran Algoritma Yang Belum Diketahui Pada Web Service Client

...

Error! Reference source not found.Gambar 4.5 Pengujian 1 Protokol Pesan Data dan Format Pertukaran Algoritma

Yang Belum Diketahui

………...

Error! Reference source not found.Gambar 4.6 Pengujian 2 Protokol Pesan Data dan Format Pertukaran Algoritma

Yang Belum Diketahui

Error! Reference source not found.Gambar 4.7. Hasil Pengujian 1 Terima Pesan Di Web Service Client

Gambar 4.8 Pengujian 3 Protokol Pesan Data Pertukaran Algoritma Yang Belum Diketahui

DAFTAR ISTILAH

A

Algoritma

susunan yang logis dan sistematis untuk memecahkan suatu masalah atau untuk mencapai tujuan tertentu.

Availability

Informasi harus tersedia ketika dibutuhkan. Authentication

Meyakinkan keaslian data, amber data, orang yang mengakses data, dan server yang digunakan.

Acces Control

Mekanisme pengaturan akses ke informasi, untuk mengatur siapa yang boleh melakukan akses, membutuhkan adanya klasifikasi data.

Accountability

Dapat dipertanggungjawabkan melalui mekanisme logging dan audit.

B

Bandwidth

nilai hitting atau perhitungan pemakaian transfer data telekomunikasi yang dihitung dalam satuan bit perdetik atau yang biasa disingkat bps yang terjadi antara komputer server dan komputer client dalam waktu tertentu.

C

Confidentiality/Privacy

Merupakan usaha untuk menjaga kerahasiaan data. Data hanya boleh diakses oleh orang yang berwenang.

Ciphertext

Pesan yang telah melalui prosFs enkripsi yang merupakan himpunan karakter acak. Clyptanalysis

D

Dekripsi

Kebalikan dari enkripsi, yaitu transformasi data terenkripsi kembali ke bentuknya semula.

E

E-commerce

Penyebaran informasi untuk melakukan pembelian, penjualan, pemasaran barang dan jasa dengan menggunakan media elektronik seperti fasilitas Internet atau televisi, situs www, dan lain-lain

Enkripsi

Transformasi data ke dalam bentuk yang tidak dapat terbaca tanpa sebuah kunci tertentu.

F

Fleksibilitas

Penyesuaian secara cepat.

Firebug

Software yang berguna untuk pengembangan web yang memfasilitasi debugging, editing dan pemantauan di setiap website CSS, HTML, DOM, XHR dan JavaScript.

Fiddler

Software yang berfungsi untuk melihat lalu lintas data pada aplikasi pendukung proxy seperti interne explorer, Mozilla firefox, google crome, opera dan lain-lain.

G

Gate array

Gerbang digital dimana interkoneksi antar masing masing gerbang tersebut dapat dikonfigurasi antara satu sama lainnya.

H

HTML

HTTP

Singkatan dari Hypertext Transfer Protocol, suatu protokol yang digunakan oleh World Wide Web. HTTP mendefinisikan bagaimana suatu pesan bisa diformat dan dikirimkan dari server ke client.

I

Internet

Internet adalah singkatan dari kata Interconnection Networking, yang berarti seluruh jaringan komputer yang saling terhubung menggunakan standar sistem global Transmission Control Protocol/Internet Protocol Suite (TCP/IP).

Integrity

Memastikan bahwa informasi yang dikirim melalui jaringan tidak mengalami modifikasi oleh pihak yang tidak berhak.

J

Java

Bahasa pemograman tingkat tinggi yang berorientasi objek.

K

Kriptografi

Ilmu dan seni untuk menjaga icerahasiaan berita atau informasi.

L

Link

Di sebut juga hyperlink adalah sebuah acuan dalam dokumen hiperteks (hypertex) ke dokumen yang lain atau sumber lain.

M

Matrik

Kumpulan bilangan, simbol, atau ekspresi, berbentuk persegi panjang yang disusun menurut baris dan kolom. Bilangan-bilangan yang terdapat di suatu matriks disebut dengan elemen atau anggota matriks.

Mozilla firefox

Modulus

Sebuah operasi bilangan yang menghasilkan sisa pembagian dan suatu bilangan terhadap bilangan lainnya.

N

Non-repudiation

Pengirim tidak dapat menyangkal bahwa yang bersangkutan telah melakukan transaksi.

0

P

Plaintext

Teks ash yang akan diproses menggunakan algoritma kriptografi tertentu untuk menj adi ciphertext.

public network

Alamat yang digunakan untuk ruang lingkup internet yang dapat diakses oleh seluruh user yang tergabung di internet baik secara langsung maupun tidak langsung.

private network

Alamat yang digunakan hanya untuk ruang lingkup pribadi saja dan hanya bisa diakses dilingkup intranet.

Q

R

Random

Tidak tersusun, tanpa kawalan atau tidak ditentukan dan awal. Roundkey

mengkombinasikan chiper teks yang sudah ada dengan chiper key yang chiper key dengan hubungan XOR.

S

Sneer

Server

Sebuah aplikasi server, sistem operasi, komputer, atau alat. Speedy

Layanan interne access end-to-end dengan basis teknologi Asymetric Digital Subscriber Line (ADSL), yang dapat menyalurkan data dan suara secara simultan melalui satu saluran telepon biasa dengan kecepatan yang dijaminkan sesuai dengan paket layanan yang diluncurkan dari modem sampai BRAS (Broadband Remote Access Server)

T

Transaksi

Persetujuan jual beli dalam perdagangan antara pihak penjual dan pembeli. Transmisi data

Proses untuk melakukan pengiriman data dari salah satu sumber data ke penerima data menggunakan komputer / media elektronik.

U

V

Vektor

Besaran yang mempunyai nilai clan arah W

Web/website

Merupakan kumpulan halaman-halaman yang berisi informasi yang disimpan di internet yang bisa diakses melalui jaringan internet.

web browser

Suatu program atau software yang digunakan untuk menjelajahi internet atau untuk mencari informasi dari suatu web yang tersimpan didalam komputer.

Web service

wire shark

Salah satu dari sekian banyak tool Network Analyzer yang banyak digunakan oleh Network administrator untuk menganalisa kinerja jaringannya terrmasuk protokol didalamnya.

Wifi

merupakan singkatan dari Wireless Fidelity. Wifi adalah teknologi jaringan tanpa kabel yang menggunakan frekuensi tinggi.

X

XML

Excensible Markup Language, sebuah bahasa markup yang mendifinisikan seperangkat aturan pengkodean untuk dokumen dalam format yang dapat dibaca baik manusia dan mesin.

Y

Z

ABSTRAK

Penelitian ini menganalisis dan membandingkan kinerja kriptografi yang sudah diketahui algoritmanya dengan kriptografi yang belum diketahui algoritmanya untuk diaplikasikan pada proses enkripsi dan dekripsi data teks pada website. sehingga akan diketahui seberapa besar keuntungan yang dapat diraih apabila bertransaksi internet tanpa mengetahui algoritmanya, algoritma dapat digunakan tapi algoritmanya tidak diketahui sebagai bentuk peningkatan kinerja sistem keamanan website dengan menerapkan pertukaran algoritma pada transaksi data yang berbasis protokol HTTP ini mengingat sistem client-server dalam protokol HTTP membutuhkan algoritma untuk kriptografi, penggunaan pertukaran algoritma setiap client yang terhubung dengan server atau sebaliknya dapat menggunakan kriptografi yang berbeda-beda, karena dalam implementasi pertukaran algoritma terjadi pertukaran algoritma kriptografi yang digunakan dan kriptografi yang digunakan ini boleh saja tidak sama.

Berdasarkan dari pengujian yang dilakukan, sistem keamanan pada aplikasi website dengan menerapkan pertukaran algoritma dapat berjalan dengan baik, penambahan waktu transfer data yang terjadi setiap terjadi penambahan data yang akan di transfer merupakan rata-rata dari selisih pertambahan waktu transfer data yang terjadi pada tiap penambahan per 1 byte sebesar 0.0081 ms.

ABSTRACT

This research analyses and compares cryptography performances between the well known cryptographic algorithms and undiscovered one applied for encryption and decryption website data processs in order to ascertain the real profit that could be acquired within an internet transaction without knowing the algorithms. Of course they can be used as well but unknown algorithm serves a better website security performance by applying algorithm exchange at every HTTP based data transaction. Since client-server systems in HTTP protocol need algorithm for cryptography, utilization of each client’s algorithm exchange connected to a server or vice versa can employ diverse cryptography, since in the implementation of the algorithm exchange occurs exercised cryptographic algorithm exchange as well.

Based on the calibration, security systems in website applications using algorithm exchange run well and could upgrade security during transaction, additional time for transferring data needed for each additional transferred data is not more than the average of the difference of additional transferred data in each additional data per 1 byte around 0.0081 ms.

Keywords : E- Commerce, Algorithm exchange, cryptography, security system.

BAB 1

PENDAHULUAN

1.1 Latar Belakang

Perkembangan ilmu pengetahuan pada saat ini sudah jauh meningkat perkembangannya jika dibandingkan beberapa tahun terakhir, pemanfaatan teknologi internet dapat memangkas jarak yang dulunya jauh menjadi dekat, teknologi internet semakin luas penggunaannya di berbagai aspek kegiatan, seperti dibidang pemerintahan, bisnis, dan kegiatan sosial. Beberapa pihak sudah memanfaatkan teknologi internet untuk dapat saling terhubung antara sebuah lembaga dengan lembaga yang lain pada jarak yang berjauhan, maupun antara sebuah perusahaan dengan perusahaan lain, sehingga dapat memudahkan lembaga ataupun perusahaan melakukan transaksi dengan pihak konsumen dan mengontrol seluruh kegiatan.

Informasi yang dikirim dan diterima menggunakan jalur transmisi telekomunikasi yang belum tentu dijamin kerahasiaannya, bisa saja informasi yang sedang dikirim melalui media transmisi itu dicuri atau diubah oleh penyadap untuk kepentingan tertentu [2]. Dengan adanya kejahatan-kejahatan ini para pengguna semakin tidak aman dan menjadi intaian para penjahat setiap kali mereka berinternet [3], maka diperlukan solusi yang bisa membantu agar data yang dipertukarkan bisa aman dan sampai ke tujuan yang diinginkan. Salah satu solusi yang ditawarkan adalah dengan metode kriptografi, yaitu suatu metode yang digunakan untuk mengamankan data, dan melakukan pertukaran kunci enkripsi dan dekripsi.

PT. Pupuk Iskandar Muda (PIM) yang terletak di Kota Lhokseumawe, merupakan salah satu perusahaan bergerak dalam bidang industri pupuk serta industri kimia lainnya. Selama ini PT. Pupuk Iskandar Muda dalam melakukan aktifitas dan transaksi penjualan masih menggunakan metode penjualan melalui seksi pemasaran yang melakukan pemesanan melalui jalur telekomunikasi atau pun langsung ke lokasi. Untuk meningkatkan penjualan dan pemasaran dibutuhkan teknologi internet berbasis web yang nantinya dapat mendukung transaksi penjualan sehingga dapat meningkatkan kinerja perusahaan. Untuk menjamin proses transaksi penjualan berjalan dengan aman dibutuhkan sistem keamanan. Sehingga informasi

yang disampaikannya tidak diketahui oleh orang lain ataupun kompetitor

perusahaan. Dengan hadirnya berbagai macam algoritma sistem keamanan yang

berbeda-beda, untuk mengetahui kinerja sebuah algoritma untuk proses enkripsi dan

dekripsi yang akan diterapkan pada website PT. PIM tentunya menjadi dilema tersendiri bagi perusahaan.

Berdasarkan latar belakang di atas penulis mencoba menganalisis dan membandingkan kinerja kriptografi yang sudah diketahui algoritmanya dengan kriptografi yang belum diketahui algoritmanya untuk diaplikasikan pada proses enkripsi dan dekripsi data teks pada website. sehingga akan diketahui seberapa besar keuntungan yang dapat diraih apabila bertransaksi internet tanpa mengetahui algoritmanya, algoritma dapat digunakan tapi algoritmanya tidak diketahui.

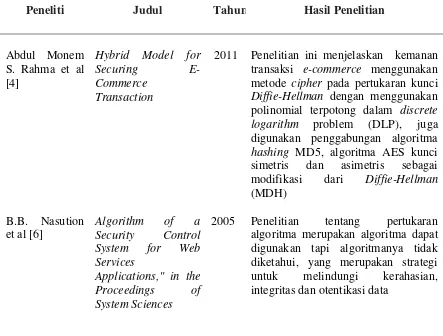

Rahmat dkk [5] telah membahas keamanan transaksi e-commerce menggunakan metode cipher pada pertukaran kunci Diffie-Hellman untuk meningkatkan kompleksitas metode yang digunakan pada kanal yang tidak aman, mereka dalam penelitian ini menggunakan kriptografi yang algoritmanya sudah diketahui. Pada penelitian yang dilakukan oleh Nasution dkk [6] telah membahas tentang aplikasi sistem keamanan web service dengan menggunakan algoritma kriptografi tetapi algoritmanya tidak dapat diketahui.

Tabel 1.1 Daftar Penelitian Sistem Keamanan E-Commerce

Peneliti Judul Tahun Hasil Penelitian

Abdul Monem

2011 Penelitian ini menjelaskan kemanan transaksi e-commerce menggunakan metode cipher pada pertukaran kunci Diffie-Hellman dengan menggunakan polinomial terpotong dalam discrete logarithm problem (DLP), juga digunakan penggabungan algoritma hashing MD5, algoritma AES kunci simetris dan asimetris sebagai modifikasi dari Diffie-Hellman

Tabel 1.2. (Sambungan)

Peneliti Judul Tahun Hasil Penelitian

Budi [4] AnalisisPerbanding

2013 Penelitian tentang membandingkan beberapa algoritma yang tepat untuk digunakan pada proses enkripsi dan dekripsi data teks pada perangkat mobile

2011 Penelitian ini menjelaskan matematika dasar dan beberapa masalah komputasi, optimalisasi cipher serta analisis aspek keamanan terhadap AES yang digunakan dalam bidang keamanan komunikasi

2012 Penelitian ini menjelaskan keharusan mengamankan E-Commerce protokol, infrastruktur kunci publik, kunci tangan digital, dan sertifikat teknik kriptografi

2011 Penelitian ini menjelaskan penggunaan Algoritma Diffie-Hellman dalam pertukaran data antara dua host komputer di dalam sebuah jaringan, kedua host tersebut memiliki sebuah kunci rahasia yang sama, yang dapat digunakan untuk melakukan enkripsi dan dekripsi data yang dikirim.

Penelitian lanjutan di bidang ini sangat diperlukan sebagai bentuk peningkatan kinerja sistem keamanan website dengan menerapkan pertukaran algoritma. Hasil dari penelitian ini diharapkan dapat memberikan kontribusi bagi pengembang sistem keamanan dan pendistribusian di website PT. PIM.

Penelitian ini dan penelitian terdahulu mempunyai persamanan yaitu pada pendekatan yang dilakukan. Penelitian tersebut menerapkan pertukaran algoritma seperti yang telah dilakukan oleh peneliti Nasution [6], Wijayanti [10]. Selanjutnya penerapan kriptografi algoritma yang sudah diketahui pada sistem keamanan seperti yang telah dilakukan oleh beberapa Peneliti [5], [4], [7], [8], [9].

Terdapat perbedaan penelitian yang dilakukan dengan penelitian sebelumnya yaitu menganalisa sistem keamanan dengan membandingkan kriptografi yang menggunakan algoritma yang sudah diketahui dan kriptografi yang menggunakan algoritma yang belum diketahui algoritmanya.

1.2 Perumusan Masalah

Berdasarkan pada latar belakang di atas, maka dapat dirumuskan masalah sebagai berikut:

a. Bagaimana bertransaksi internet tanpa mengetahui algoritma, algoritma bisa digunakan tapi algoritma tidak diketahui, masing-masing menggunakan algoritma yang berbeda-beda.

1.3 Batasan Masalah

Dari rumusan masalah yang ada, untuk mengurangi pembahasan yang meluas maka dilakukan pembatasan masalah sebagai berikut:

a. Peneliti menganalisis sistem keamanan metode kriptografi tanpa mengetahui algoritma dan dengan mengetahui algoritma yang digunakan.

b. Menggunakan teknologi pertukaran algoritma dengan pemrograman java.

1.4 Tujuan Penelitian

Tujuan yang ingin dicapai pada penelitian ini yaitu ingin melihat seberapa besar keuntungan yang dapat diraih apabila bertransaksi internet dengan menggunakan kriptografi yang tanpa diketahui algoritmanya dan mengetahui permasalahan yang terjadi apabila menggunakan metode kriptografi yang sudah diketahui algoritmanya.

1.5 Manfaat Penelitian

Melihat tujuan penelitian di atas maka penelitian ini diharapkan dapat memberikan manfaat berupa:

b. Hasil penelitian ini diharapkan dapat memberikan masukan yang bermanfaat pada perusahaan dalam meningkatkan pemasaran dan memudahkan perusahaan memasarkan produknya dengan sistem e-commerce.

1.6 Sistematika Penulisan

Pada tulisan ini disusun sebanyak lima bab yang terdiri dari:

BAB I : PENDAHULUAN, berisi kerangka penelitian yaitu latar belakang, rumusan masalah, tujuan penelitian, batasan masalah, dan metode yang ditempuh;

BAB II : TINJAUAN PUSTAKA, memuat berbagai teori algoritma, kriptografi yang diketahui algoritma dan tanpa diketahui algoritmanya, konsep kriptografi simetris dan asimetris;

BAB III: METODE PENELITIAN, berisi tentang rancangan sistem yang dibangun, pengumpulan data, pemodelan sistem berserta metode-metode yang dilakukan dalam penelitian;

BAB IV : HASIL DAN ANALISA, berisi analisis dari hasil perancangan sistem. Analisis dilakukan dengan pengujian terhadap sistem yang dirancang; BAB V : KESIMPULAN DAN SARAN, berisi hasil kesimpulan dari tulisan dan

BAB 2

TINJAUAN PUSTAKA

2.1 Pengertian E-commerce

E-commerce sebagai suatu cakupan yang luas mengenai teknologi, proses dan

praktik yang dapat melakukan transaksi bisnis tanpa menggunakan kertas sebagai sarana mekanisme transaksi. Hal ini dapat dilakukan dengan berbagai cara seperti melalui e-mail atau dapat melalui World Wide Web [11]. Hal ini menggambarkan lebih kurang bahwa E-commerce merupakan satu set teknologi yang dicari, aplikasi dan proses bisnis yang menghubungkan perusahaan, konsumen dan komunitas tertentu melalui transaksi elektronik dan perdagangan barang, jasa, dan informasi yang dilakukan secara elektronik.

E-commerce bukan hanya sebuah mekanisme penjualan barang atau jasa melalui medium internet tetapi lebih pada transformasi bisnis yang mengubah cara – cara perusahaan dalam melakukan aktivitas usahanya sehari–hari [11]. Secara umum David Baum, yang dikutip oleh Onno w. Purbo dan Aang arif wahyudi “E-commerce is a dynamic set of technologies, applications, and business process that link

enterprieses, consumer and comunnities through electronic transactions and the

Ding [14] dalam bukunya E-Commerce disebutkan e-commerce merupakan suatu transaksi komersial yang dilakukan antar penjual dan pembeli atau dengan pihak lain dalam hubungan perjanjian yang sama untuk mengirimkan sejumlah barang, pelayanan atau peralihan hak. Transaksi komersial ini terdapat di dalam media elektronik (media digital) yang secara fisik tidak memerlukan pertemuan para pihak yang bertransaksi dan keberadaan media ini di dalam public network atau sistem yang berlawanan dengan private network (sistem tertutup).

Dari berbagai definisi yang ditawarkan dan dipergunakan oleh berbagai kalangan diatas, terdapat kesamaan dari masing–masing definisi tersebut. Kesamaan tersebut memperlihatkan bahwa e-commerce mempunyai karakteristik, yaitu:

1. Terjadinya transaksi antar dua belah pihak 2. Adanya pertukaran barang, jasa atau informasi

3. Internet merupakan medium utama dalam proses atau mekanisme perdagangan tersebut.

Dari karakteristik tersebut terlihat jelas bahwa pada dasarnya E-commerce merupakan dampak dari perkembangan teknologi informasi dan telekomunikasi, dan secara signifikan mengubah cara manusia melakukan interaksi dengan lingkungannya, yang dalam hal ini terkait dengan mekanisme dagang [14].

2.2 Aspek-Aspek Keamanan Data

a. Confidentiality/Privacy

Merupakan usaha untuk menjaga kerahasiaan data. Data hanya boleh diakses oleh orang yang berwenang. Contohnya data-data pribadi, data-data bisnis, daftar gaji, data nasabah dan lainnya. Aspek keamanan data menjadi sangat sensitif dalam e-commerce dan militer. Serangan dalam aspek ini antara lain dilakukan dengan

penyadapan, misalnya sniffer atau logger. b. Integrity

Memastikan bahwa informasi yang dikirim melalui jaringan tidak mengalami modifikasi oleh pihak yang tidak berhak. Serangan dapat berupa pengubahan data oleh orang yang tidak berhak, misalnya dengan spoofing atau virus yang dapat mengubah berkas.

c. Availability

Informasi harus tersedia ketika dibutuhkan. Serangan dapat berupa meniadakan layanan (Deniel of Service/Dos attack) atau menghambat layanan dengan membuat server lambat.

d. Non-repudiation

Pengirim tidak dapat menyangkal bahwa yang bersangkutan telah melakukan transaksi.

e. Authentication

you know (misalnya password atau PIN) dan what you are (misalnya dengan

biometric identity). Serangan dapat dilakukan dengan menggunakan identitas palsu, terminal palsu atau situs palsu.

f. Acces Control

Aspek ini berhubungan dengan mekanisme pengaturan akses ke informasi, untuk mengatur siapa yang boleh melakukan akses, membutuhkan adanya klasifikasi data. Misalnya data umum (public), pribadi (private), rahasia (confidential) atau sangat rahasia (top secret).

g. Accountability

Dapat dipertanggungjawabkan melalui mekanisme logging dan audit. Adanya kebijakan dan prosedur (policy and procedures).

2.3 Kriptografi

2.1.1. Komponen kriptografi

Kriptografi terdiri dari beberapa komponen sebagai berikut [18]:

a. Algoritma, merupakan himpunan aturan matematis yang digunakan dalam enkripsi dan dekripsi.

b. Enkripsi, adalah transformasi data ke dalam bentuk yang tidak dapat terbaca tanpa sebuah kunci tertentu.

c. Dekripsi, merupakan kebalikan dari enkripsi, yaitu transformasi data terenkripsi kembali ke bentuknya semula.

d. Kunci, digunakan pada saat melakukan enkripsi dan dekripsi. Pada kriptografi modern, keamanan enkripsi tergantung pada kunci, dan tidak tergantung kepada algoritmanya apakah dilihat orang lain atau tidak. e. Pesan asli (Plaintext), disebut juga dengan clear-text, merupakan teks asli

yang akan diproses menggunakan algoritma kriptografi tertentu untuk menjadi ciphertext.

f. Ciphertext, merupakan pesan yang telah melalui proses enkripsi yang merupakan himpunan karakter acak.

g. Kriptologi, merupakan studi tentang kriptografi dan kriptanalisis.

i. Kriptosistem, adalah perangkat keras atau implementasi perangkat lunak kriptografi yang diperlukan dalam mentransformasi sebuah pesan asli menjadi ciphertext dan juga sebaliknya.

Gambar 2.1 Skema Enkripsi Dan Dekripsi Dengan Kunci [18]

2.3.2 Serangan Terhadap Kriptografi (Cryptanalysis)

Kriptanalisis (cryptanalysis) adalah ilmu untuk mendapatkan pesan asli (plaintext) tanpa harus mengetahui kunci secara wajar. Pemecahan sandi rahasia yang berhasil akan menghasilkan plaintext atau kunci. Kriptanalisis juga dapat menemukan kelemahan dari kriptosistem yang pada akhirnya dapat menemukan kunci atau plaintext. Asumsi dasar dalam kriptanalisis pertama kali diungkapkan oleh Dutchman

2.3.3 Kriptografi AES

Advanced Encryption Standard (AES) merupakan kriptografi yang didesain

untuk beroperasi pada blok pesan 128 dan menggunakan blok kunci dengan panjang 128 bit, 192 bit , atau 256 bit. Proses enkripsi AES digambarkan pada Gambar 2.2 proses enkripsi AES diawali proses AddRoundKey diikuti sembilan round dengan arsitektur yang tersusun atas empat proses. Akhir proses AES digunakan round kesepuluh yang tersusun atas tiga proses yaitu SubBytes, ShiftRows, dan AddRoundKey [21]. Proses dekripsi AES umumnya sama dengan proses enkripsi, tetapi pada proses dekripsi memiliki urutan proses penyusunan pada round yang berbeda. Secara skematis proses dekripsi dapat digambarkan seperti Gambar 2.3.

2.4 Pertukaran Algoritma

Metode ini dapat membantu sistem keamanan jaringan memperoleh tujuan awal, yaitu untuk mengawasi permasalahan pada koneksi internet. Bila menggunakan metode ini, diperkirakan bahwa sistem keamanan dapat mengirim dan menerima data dengan baik dan untuk mengantisipasi kegiatan yang mencurigakan [6].

2.4.1 Dinamika Pertukaran Algoritma

Untuk melindungi pesan yang sangat penting dan bersifat rahasia, kebanyakan dari transaksi internet menggunakan kata kunci dalam proses enkripsi maupun dekripsi. Penggunaan aplikasi internet seperti Web atau P2P ( peer to peer ) pada saat mengirim dan menerima data, contohnya data jenis XML dipindahkan dengan menggunakan protokol yang dapat dibaca seperti menggunakan HTTP. Proses mengirim dan menerima data dimungkinkan untuk dimonitor dan diproses lebih lanjut dengan menggunakan algoritma untuk mengirim dan menerima pesan enkripsi/dekripsi pada transaksi di internet (termasuk juga dalam kegiatan web) seperti DES dan Triple DES, RC2,RC4, blowfish, atau IDEA, pengguna dapat melakukan analisis dengan analisa terhadap kata kunci dengan menggunakan kata kunci seperti Field Programmable Gate Arrays (FPGA) atau Application Specific Integrated Circuits (ASIC).

yang sangat kompleks. Kebalikan dari sistem tersebut, sistem keamanan dengan menggunakan pertukaran algoritma sebagai tambahan terhadap kata kunci membuat Kedua pihak dapat bertukar algoritma melalui sebuah koneksi. Karena keduanya menggunakan algoritma yang berbeda, pihak yang tidak berhak akan memakan waktu lebih lama untuk mengetahui isi pesan secara keseluruhan [6].

2.4.2 Konsep Pertukaran Algoritma

Kata kunci dalam konsep pertukaran algoritma adalah selama algoritma tersebut akan dijalankan pada sebuah program, kelompok algoritma dapat dikonversi ke dalam kelompok objek, kemudian ditandai sebelum dapat digunakan, selanjutnya algoritma dapat dimasukkan secara dinamis pada bagian pemograman dengan menggunakan konsep java.lang.reflect. Hasilnya, kedua belah pihak dapat menggunakan algoritma secara bersamaan sesuai kebutuhan.

memastikan keaslian data melalui validasi yang sesuai dengan algoritma yang digunakan.

Untuk menghindari ukuran pesan XML yang besar, bytes dapat dikonversi menjadi string. Walaupun mengirim byte sebagai string di dalam pesan berbasiskan XML melalui internet bukanlah merupakan opsi utama. Terdapat beberapa standar

pengkodean, seperti tulisan huruf China, Jepang, Arab dll, yang secara normal dapat menimbulkan kesulitan selama mengkonversi dari dan menjadi karakteristik alphabet, dan untuk meningkatkan kecepatan transaksi dan menghemat bandwith,

BAB 3

METODELOGI PENELITIAN

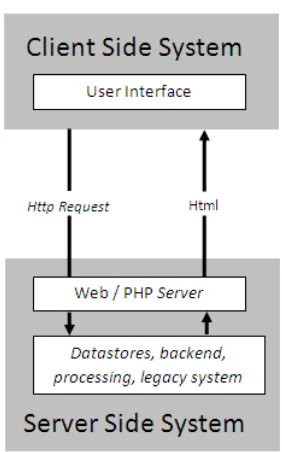

Pada bab ini Penulis mengkaji bagaimana sebuah website pada saat transaksi berlangsung antara pihak pengirim dan penerima tidak mengetahui jenis algoritma yang digunakan, algoritma dapat digunakan namun jenis algoritmanya tidak diketahui, pihak pengirim dan penerima masing-masing menggunakan algoritma yang berbeda. Penjabaran pada metode penelitian ini meliputi rancangan penelitian, proses penelitian, pemodelan sistem, pembuatan sistem keamanan dan instrumen penelitian.

3.1 Rancangan Penelitian

3.2 Proses Penelitian

Proses penelitian meliputi pengumpulan data dan melakukan percobaan pada penelitian sebelumnya yang menggunakan kriptografi algoritma yang sudah diketahui, perancangan awal sistem keamanan transaksi algoritma yang tidak diketahui algoritmanya dan pembuatan program sistem keamanan dengan pertukaran algoritma dan melakukan percobaan menggunakan web browser pada komputer client dan dimonitor oleh sniffer dengan menggunakan program wireshark.

3.2.1 Pengumpulan data

Pengumpulan data dilakukan melalui suatu pengamatan (observasi) ke penelitian yang sudah dilakukan sebelumnya dibidang transaksi internet dengan metode kriptografi yang sudah diketahui. Observasi yang dilakukan penulis pada penelitian tersebut meliputi :

a. Observasi pemrograman transaksi internet

Gambar 3.1Model Web Umum Transaksi Internet b. Observasi data spesifikasi perangkat lunak

Observasi data spesifikasi perangkat lunak adalah pengamatan terhadap seluruh spesifikasi perangkat lunak yang digunakan pada transaksi internet, secara umum transaksi internet menggunakan bahasa pemrograman PHP 5.2.6. Hasil pengamatan diterapkan dalam pengembangan sistem keamanan transaksi internet dengan menggunakan metode kriptografi algoritmanya yang sudah diketahui.

c. Observasi sistem keamanan

keamanan transaksi internet dengan menggunakan metode kriptografi algoritma yang sudah diketahui algoritmanya belum cukup terjamin keamanannya.

3.2.2 Perancangan sistem keamanan

Transaksi internet pada saat ini umumnya menggunakan kriptografi yang algoritmanya sudah diketahui, sehingga mempermudah pihak yang tidak berhak untuk mengetahui isi pesan, karena pada saat ini transaksi internet masih menggunakan algoritma yang sudah umum dan diketahui. Untuk memastikan data-data tersebut sudah terjamin keamanannya dan sudah dalam bentuk terenkripsi dengan baik, maka penulis melakukan Penelitian ini untuk mengetahui apakah dengan menggunakan kriptografi yang algoritmanya tidak diketahui dan algoritma yang berbeda antara pengirim dan penerima dapat meningkatkan keamanan pada saat bertransaksi internet, dan data dapat terenkripsi dan terdekripsi dengan baik.

3.2.3 Kriptografi algoritma yang sudah diketahui

Pada tahap ini dilakukan penelitian yang berkaitan dengan rancangan kerja sistem keamanan transaksi internet yaitu kriptografi yang algoritmanya sudah diketahui dan umum digunakan yaitu algoritma AES.

3.2.3.1Algoritma AES (Advanced Encryption Standard)

Berikut langkah-langkah percobaan dengan menggunakan algoritma AES: d. Proses dimulai dengan mengambil data transaksi dengan format teks. e. Kemudian format teks tersebut dienkripsi menggunakan algoritma AES

menggunakan kunci rahasia.

f. Setelah data teks terenkripsi, kemudian data tersebut dikirim ke penerima melalui jaringan internet.

g. Data transaksi internet diterima oleh penerima, data teks yang sudah terenkripsi selanjutnya diproses untuk dilakukan proses dekripsi dengan menggunakan algoritma AES dengan menggunakan kunci rahasia yang sama dengan saat data teks yang sudah dienkripsi.

dan potongan program untuk dekripsi algoritma AES adalah:

Penggunaan algoritma AES sudah banyak diterapkan dalam komunikasi data, seperti pada komunikasi layanan internet hotspot yang digunakan oleh beberapa perusahaan, dalam mengamankan layanan wifi perusahaan tersebut menggunakan kriptografi algoritma AES. Gambar 3.2 adalah contoh setting pada modem speedy perusahaan yang menggunakan algoritma AES untuk mengamankan jaringan wifi.

3.2.4 Kriptografi algoritma yang belum diketahui

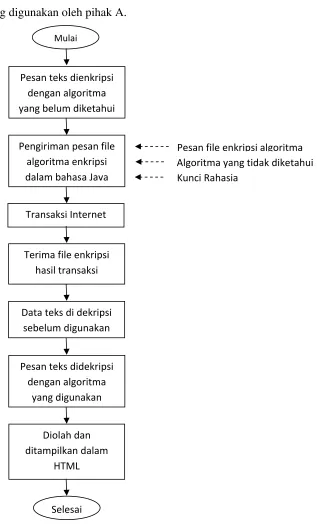

Pada saat transaksi internet melakukan proses pengiriman dan menerima data dibutuhkan jaminan keamanan untuk melindungi transaksi internet, maka digunakan kriptografi yang algoritmanya belum diketahui, tetapi algoritmanya dapat digunakan. Algoritma yang digunakan akan dikirim oleh pengirim (web service client) ke penerima (web service server) atau sebaliknya, pada penggunaan metode kriptografi yang algoritma tidak diketahui menggunakan kunci rahasia yang dikirim dalam satu paket pesan bahasa Java, paket pesan terdiri dari kunci rahasia, dan pesan teks yang telah terenkripsi dengan algoritma yang tidak diketahui. Gambar 3.3 menunjukkan proses diagram perancangan algoritma yang belum diketahui dalam proses melindungi transaksi internet.

Adapun langkah-langkah yang dilakukan pada diagram alur Gambar 3.3 sebagai berikut:

Pesan teks dienkripsi dengan algoritma yang belum diketahui

Mulai

Pengiriman pesan file algoritma enkripsi dalam bahasa Java

Pesan file enkripsi algoritma

Kunci Rahasia

Transaksi Internet

Terima file enkripsi hasil transaksi

Data teks di dekripsi sebelum digunakan

Selesai

Pesan teks didekripsi dengan algoritma

yang digunakan

Diolah dan ditampilkan dalam

HTML

Algoritma yang tidak diketahui yang dikirim oleh pihak A dan pihak B tidak mengetahui algoritma apa yang digunakan oleh pihak A.

2. Setelah algoritma untuk enkripsi diterima oleh pihak B, maka pihak B akan melakukan enkripsi pesan yang akan dikirim ke pihak A menggunakan kriptografi yang pihak B tidak mengatahui algoritma dan kunci rahasia. Ini bertujuan untuk memberikan keamanan data selama dikirim dari web service server ke web service client dengan komputer client (web browser)

atau sebaliknya. Selama proses ini pihak B hanya mengetahui pesan apa yang akan dikirim, dengan menggunakan algoritma yang tidak diketahui algoritmanya, pihak B melakukan enkripsi pesan, sehingga pesan yang telah terenkripsi tidak ada yang mengetahui ini pesan yang sebenarnya, selanjutnya pihak B mengirim pesan hasil enkripsi ke pihak A melalui transaksi internet.

dapat mengetaui isi pesan yang sebenarnya, walaupun setiap pihak dapat mengambil isi pesan selama bertransaksi internet.

4. Setelah pesan didekripsi dengan algoritma yang sama saat proses enkripsi pesan, pesan yang didekripsi akan menghasilkan pesan asli yang dikirim oleh pihak B, sehingga pesan asli yang telah diterima pihak A ini siap untuk digunakan atau ditampilkan ke halaman web browser pihak A . 5. Penjelasan di atas merupakan transaksi dari pihak A ke pihak B, dimana

pihak A mengirim algoritma ke pihak B untuk digunakan oleh pihak B untuk mengenkripsi pesan sebelum dikirim ke pihak A, sementara jika pihak B akan bertransaksi dengan pihak A, maka pihak B akan mengirim algoritma ke pihak A untuk digunakan oleh pihak A dalam mengenkripsi pesan sebelum pesan dikirim ke pihak B, proses ini dapat dilakukan dengan mengulang proses di atas dari proses langkah a sampai langkah d.

Potongan program untuk mengimplementasi konsep pertukaran algoritma antara web service client dengan web service server adalah sebagai berikut:

a. Web service client mengirim algoritma ke web service server

Pada bagian ini web service client mengirim file Enkripsi.java ke web service server, fileName ini terletak di filePath di web service client yang

Di bagian web service client terdapat juga file Dekripsi.java yang digunakan oleh web service client untuk mendekripsikan data pesan yang dikirim oleh server. Algoritma yang digunakan disini dapat digunakan sembarang

algoritma, dan alangkah baiknya menggunakan algoritma yang belum diketahui, untuk menjaga algoritma Enkripsi.java yang dikirim ke web service server benar-benar hanya diketahui oleh web service client, web service server

hanya menggunakannya.

b. Web service server menerima algoritma

Sebelum pesan dikirim ke web service client, maka web service server melakukan enkripsi dengan algoritma yang telah dikrim oleh web service client, dengan nama yang telah ditentukan yaitu Enkripsi.java, sehingga disisi

c. Web service server melakukan enkripsi pesan

Web service server melakukan pengiriman pesan ke web service client dengan

d. Web service client menerima pesan enkripsi dan mendekripsi pesan

Pesan yang telah dienkripsi dari pihak web service server dan diterima oleh web service client, maka perlu didekripsikan kembali untuk menghasilkan PesanKirim

sama dengan pesan asli, dalam dekripsi pesan dapat menggunakan key yang dikrim oleh web service atau key yang telah ditetapkan oleh web service client pada saat web service client mengirim pesan file algoritma.

3.3 Pemodelan Sistem

Sistem keamanan transaksi internet dengan enkripsi dan dekripsi menggunakan kriptografi algoritma yang belum diketahui pada saat proses pengiriman pesan enkripsi menggunakan bahasa XML dari web service server ke web service client atau sebaliknya, serta menggunakan teknologi Java JDK dengan pemrograman Java.

Dalam penelitian ini perangkat lunak yang dihasilkan adalah mengenkripsi pesan dengan algoritma yang tidak diketahui ke dalam XML dari web server ke web service dan web service mendekripsikan pesan XML dengan algoritma yang tidak

Gambar 3.4 Perancangan Web E-Commercy PT. PIM Berbasis Java

Peningkatan sistem keamanan yang diterapkan dalam perancangan adalah pertukaran data penting, seperti pada Gambar 3.4, data penting dari gambar tersebut adalah data yang tertampil dalam bentuk tabel, isi data tabel ini adalah data yang dikirim dari web service server ke web service client, setelah data diterima baru data dapat ditampilkan ke web browser client

Percobaan dilakukan pada komunikasi antara web server dan web service serta dimonitor oleh sniffer dengan menggunakan program wireshark. Percobaan kinerja web service server terhadap web service client dengan melihat hasil enkripsi

3.4 Sistem Keamanan Pertukaran Algoritma Yang Belum Diketahui

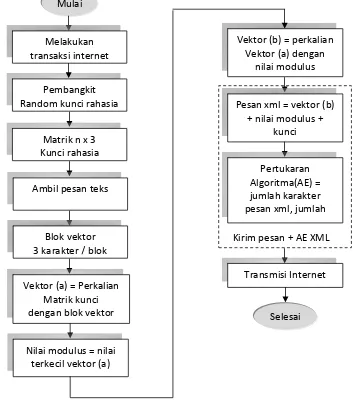

Penggunaan pertukaran algoritma pada penelitian ini untuk menjamin penggunaan kriptografi yang tidak diketahui algoritmanya di web service server tidak pernah diketahui algoritmanya dan kriptografi hanya digunakan di web service, dimana setiap transaksi internet menggunakan algoritma tidak diketahui yang berbeda-beda.

Mulai

Melakukan transaksi internet

Pembangkit Random kunci rahasia

Matrik n x 3 asli sebelum dienkripsi harus sama dengan pesan setelah didekripsi.

Gambar 3.5 Pertukaran Algoritma Yang Belum Diketahui Pada Web Service Server

telah dienkripsikan dan diubah ke dalam bentuk bahasa XML, dan jumlah karakter kunci adalah jumlah karakter kunci yang dibangkitkan dengan pemrograman random karakter yang akan membentuk class matrik 3 kolom dengan jumlah baris sesuai dengan jumlah karakter yang dibangkitkan.

Penggunaan pertukaran algoritma di web service server dengan algoritma yang tidak diketahui dirancang dengan menggunakan beberapa tahapan, yaitu:

a. Setiap dimulainya transaksi diawali dengan pembentukan random kunci rahasia dengan jumlah n karakter .

c. Selanjutnya dilakukan pengambilan pesan (string) yang dikirim, namun pesan tersebut dienkripsi terlebih dahulu dengan menggunakan file algoritma yang tidak dapat diketahui.

nilai desimal.

e. Melakukan perkalian nilai matrik kunci rahasia dengan pesan vektor setiap blok pesan.

f. Setelah membentuk pesan baru yang dihasilkan dari langkah e, maka dilakukan pencarian nilai terkecil dari nilai vektor pesan untuk dijadikan nilai modulus.

g. Melakukan perkalian setiap nilai vektor pesan dengan nilai modulus yang didapatkan pada langkah f.

vektor string.

i. Mengubah nilai modulus menjadi pesan string.

j. Membentuk pesan XML yang terenkripsi dengan format pesan sama dengan pesan setiap vektor (blok pesan) ditambahkan dengan pesan string modulus lalu ditambahkan dengan pesan string kunci rahasia. Setelah pesan ini terbentuk akan dihitung jumlah karakter pesan XML yang terenkripsi ini.

k. Membentuk format data pertukaran algoritma dengan format PertukaranAlgoritma (jumlah karakter pesan enkripsi, jumlah karakter

kunci).

l. Menggabungkan format pertukaran algoritma ke dalam pesan XML, kemudian pesan XML siap untuk dikirim melalui transmisi internet.

penggunaan pertukaran algoritma dan kriptografi yang algoritmanya tidak diketahui di web service client adalah sebagai berikut:

a. Setelah pesan XML diterima di sisi web service client, web service client mengambil format pesan XML untuk melakukan pemisahan data pesan. b. Menerima data pesan jumlah karakter pesan enkripsi dan jumlah karakter

kunci untuk dimasukkan kedalam pertukaran algoritma.

c. Pertukaran algoritma melakukan pemisahan karakter enkripsi untuk didekripsikan, dengan jumlah karakter enkripsi (m) sama dengan jumlah karakter enkripsi dikurangi jumlah karakter kunci, dan hasilnya dikurangi 1 (satu).

d. Setelah jumlah karakter enkripsi diketahui maka diambil pesan enkripsi sebanyak m

e. Mengambil karakter modulus pada posisi karakter pesan enkripsi dengan posisi karakter sama dengan m ditambah 1 (m+1). Dan mengubah menjadi nilai desimal.

f. Mengambil karakter kunci pada karakter pesan enkripsi yang dimulai m+1 sampai dengan jumlah karakter pesan XML.

h. Meng-invest-kan nilai matrik kunci.

i. Mengambil nilai pesan enkripsi dan membentuk blok pesan dengan setiap blok pesan terdiri dari n (n baris) karakter. Serta menjadikan blok pesan sebagai nilai vektor pesan.

j. Melakukan perkalian nilai invest matrik dengan nilai setiap vektor pesan setelah nilai setiap vektor pesan diubah kedalam bentuk nilai desimal. Hasil perkalian ini membentuk nilai vektor pesan baru.

k. Melakukan perkalian setiap nilai vektor pesan baru dengan nilai modulus, hasil ini kemudian akan dibuang karakter null jika ada, dengan demikian akan terbentuk pesan asli (hasil dekripsi).

l. Menampilkan pesan asli ke dalam bentuk HTML di web browser.

Diagram blok pertukaran algoritma yang belum diketahui pada web service client dapat dilihat pada gambar 3.7.

Gambar 3.5 Pertukaran Algoritma Yang Belum Diketahui Pada Web Service Client

3.5 Instrumen Penelitian

3.5.1Instrumen Pada Pembuatan

Penelitian ini menggunakan perangkat komputer dan perangkat lunak yang terdiri dari:

a. Apache Tomcat: merupakan software web server yang berfungsi untuk menjalankan servlet saat ada request dari client.

b. Java JDK 1.4: berfungsi sebagai software yang digunakan untuk membangun aplikasi-aplikasi java.

c. NetBeans: sebuah IDE (Integrated Development Environment) untuk mengembangkan perangkat lunak dan dapat dijalankan di semua platform.

d. Operasi sistem Windows 7. e. Komputer HP Pavilion core i5.

3.5.2Instrumen Pada Pengujian

Untuk kebutuhan perancangan sistem dan analisa hasil dibutuhkan perangkat lunak tambahan sebagai berikut:

a. Browser: Perangkat lunak yang berfungsi untuk menampilkan halaman web, tipe browser yang digunakan adalah Firefox.

c. Wireshark 1.10.0: Salah satu program pengendus (sniffer) aliran data yang melewati jaringan. Perangkat lunak ini ditempatkan antara server dan browser pada perangkat keras jaringan yang memiliki kemampuan monitoring port. d. Firebug 1.11.2: Merupakan perangkat tambahan pada browser mozilla firefox

BAB 4

HASIL DAN ANALISA

Data yang digunakan untuk menganalisa berasal dari hasil pengujian pada jaringan intranet yang dibentuk dengan menggunakan topologi point to point untuk menghubungkan jaringan kabel dua buah komputer. Hasil perancangan sistem dan pengujian dijabarkan pada bab ini, dan selanjutnya digunakan sebagai gambaran dalam membuat analisa.

4.1 Pengujian Algoritma AES Pada Pertukaran Algoritma

Berdasarkan Tabel 4.1 di bawah ini menunjukkan hasil percobaan algoritma AES-128 bahwa jumlah karakter kunci tidak mempengaruhi jumlah data teks hasil

enkripsi, tetapi sangat tergantung dari jumlah karakter data teks plaintext. Dan hasil data teks enkripsi selalu berubah-ubah walaupun menggunakan data teks dan kunci yang sama dengan pengulangan percobaan data teks yang dienkripsi selalu berhasil didekripsi dengan menggunakan kunci yang sama saat dilakukan proses enkripsi.

Tabel 4.1 Pengujian Ukuran Karakter Algoritma AES-128

No Jumlah Karakter Plaintext

4.2 Pengujian Transfer Data Protokol HTTP

4.2.1 Pengujian transfer data web server dan web browser client

browser dapat dengan mudah untuk diketahui. Gambar 4.1 adalah hasil akses web

aplikasi pemasaran pupuk yang diakses melalui web server java.

Gambar 4.1. Akses Aplikasi HTTP Melalui Komputer Client

Gambar 4.2. Monitoring Sekuriti Aplikasi HTTP Melalui Komputer Client

Kecepatan transfer data yang diperoleh dari Tabel 4.2 diukur dari sisi client, yang dimulai client melakukan permintaan ke web server melalui web browser sampai web server mengembalikan respon HTTP kembali ke web browser. Setiap pengujian dilakukan dua langkah, langkah pertama dilakukan permintaan ke web server dengan memasukkan alamat web server pada web browser, dan web server

Tabel 4.2 Pengiriman Data Java Web Server Dan Web Browser Client

Pengujian Langkah ke- Besar Data Kecepatan Transfer

1 1 239 Byte 123.210 ms

2 262 Byte 74.749 ms

2 1 239 Byte 618.677 ms

2 262 Byte 351.577 ms

3 1 247 Byte 1125.000 ms

2 262 Byte 197.935 ms

4 1 245 Byte 122.006 ms

2 260 Byte 82.195 ms

Kecepatan transfer data yang diakses melalui tag target link ke web server pada web browser menunjukkan rata-rata lebih cepat dibandingkan permintaan ke web server dengan memasukkan alamat web server pada web browser.

4.2.2 Pengujian transfer data web service server dan web browser client

Tabel 4.3 Pengiriman Data Web Service Server Dan Web Browser Client

Pengujian Besar Data Kecepatan Transfer

1 766 Byte 0.054 ms

2 635 Byte 0.048 ms

3 643 Byte 0.051 ms

4 606 Byte 0.387 ms

Dari Tabel 4.3, selama melakukan empat kali pengujian permintaan dari web service client ke web service server, dari tiga pengujian pertama dapat dianalisa hasil

pengujian, semakin besar data yang dikirimkan dari web service server ke web service client, maka kecepatan transfer datanya juga akan semakin cepat. Rata-rata

kecepatan transfer data 1 Byte adalah sekitar 13.3 mikro detik.

Gambar 4.3. Hasil Monitoring Data Enkripsi XML Web Service

4.3 Pengujian Kinerja Pertukaran Algoritma

Dalam pengujian kinerja pertukaran algoritma dilakukan dalam dua tahap, tahap pertama melakukan pengujian kinerja pada sisi web service server, dan tahap kedua dilakukan pengujian kinerja pada sisi web service client. Tujuan dari pengujian ini adalah untuk melihat kecepatan dan keamanan data dari proses kerja pertukaran algoritma.

4.3.1 Kinerja pertukaran algoritma web service server

Setelah melakukan pengujian terhadap kinerja pertukaran algoritma pada sisi web service server, dapat ditampilkan hasil pengujian seperti Tabel 4.4. kinerja

Hasil pengujian Tabel 4.4 diperoleh data XML yang diterima oleh web service client rata-rata mempunyai besar data yang sama yaitu sekitar 1514 Byte, dengan

setiap pengujian mempunyai kecepatan transfer data yang berbeda-beda. Tabel 4.4. Kinerja Pertukaran Algoritma Web Service Server

Pengujian Besar Data XML Kecepatan Transfer

1 1514 Byte 15.634 ms

2 1514 Byte 125.742 ms

3 1514 Byte 39.208 ms

4 1514 Byte 24.932 ms

5 1514 Byte 117.107 ms

4.3.2 Kinerja pertukaran algoritma web service client

Setelah melakukan pengujian terhadap kinerja pertukaran algoritma pada sisi web service client, dapat ditampilkan hasil pengujian seperti Tabel 4.5 berikut:

Tabel 4.5. Kinerja Pertukaran Algoritma Web Service Client

Pengujian Besar Data HTML Kecepatan Transfer

1 203 Byte 0.342 ms

2 201 Byte 2.808 ms

3 232 Byte 0.247 ms

4 235 Byte 2.752 ms

Pertukaran algoritma ini menggunakan protocol HTTP, dengan tidak melakukan enkripsi terhadap file algoritma yang dikirim, maka selama melakukan pertukaran algoritma ini, maka data dapat dengan mudah untuk di monitoring dalam jaringan, untuk itu, dalam bertransaksi data untuk tidak melakukan pertukaran algoritma sesering mungkin, untuk tujuan algoritma yang dikirim melalui jaringan tidak mudah dipecahkan oleh orang yang tidak bertanggung jawab. Gambar 4.4 berikut hasil monitoring pengiriman file algoritma AES ke web service server melalui protocol HTTP yang terbaca data selama bertransaksi dalam jaringan komputer.

Gambar 4.4. Hasil monitoring pengiriman algoritma ke web service server

4.4 Keamanan Protokol Pertukaran Algoritma Yang Belum Diketahui

Gambar 4.5 Pengujian 1 Protokol Pesan Data dan Format Pertukaran Algoritma Yang Belum Diketahui

Dalam pengujian ini dilakukan untuk mengirimkan pesan “TESIS”. Pesan yang akan dikirim “TESIS” diubah terlebih dahulu menjadi kode ASCII, dengan perincian kode ASCII:

Kode ASCII dalam nilai desimal: T = 84

E = 69 S = 83 I = 73

karakter akan dimasukkan dengan nilai nol (0), sehingga menjadi 846 | 983 | 738 | 300. Untuk kunci random yang digunakan menggunakan bilangan logika 0 dan 1 sehingga jika kunci dihasilkan adalah 110000111101, jika dijadikan menjadi kunci matrik 4x3, hasilnya adalah:

1 1 0 0 0 0 1 1 1 1 0 1

Kunci matrik A dikalikan dengan vektor 3x1 dari setiap blok pesan, misalkan B = {8 4 6}, maka hasil perkalian matrik A dengan vektor B, akan menghasilkan {12 0 18 14}, dan untuk hasil perkalian terhadap vektor lainya adalah: {17 0 20 12}, {10 0 18 15}, { 3 3 3 0}, dari hasil ini akan dicari nilai modulus terhadap nilai terkecil yang nilainya lebih besar dari 0 (nol), sehingga diperoleh nilai 3 sebagai nilai modulus, nilai modulus kemudian dikalikan dengan nilai hasil perkalian matrik kunci dengan vektor pesan yang hasilnya adalah {36 0 54 42 51 0 60 36 30 0 54 45 9 0 9 9}, untuk dikirimkan pesan ini ke dalam jaringan (web service server/client), maka nilai ini akan disamakan jumlah karakter menjadi nilai 2 karakter yang mana jika setiap vektor pesan kurang dari 1 karakter akan ditambahkan 0 di awal karakter, sehingga karakter yang terbentuk adalah 2 karakter, hasilnya {36 00 54 42 51 00 60 36 30 00 54 45 09 00 09 09}, atau dapat ditulis menjadi “36005442510060363000544509000909”, hasil pesan ini sebelum dikirim akan

ditambahkan dengan nilai modulus dan kunci random, sehingga hasil yang terkirim ke jaringan adalah:

PesanKirim = “36005442510060363000544509000909110000111101”

dengan perincian sebagai berikut: 36005442510060363000544509000909

Karakter pesan sejumlah 32 karakter

1 Nilai modulus

110000111101 Kunci random 12 karakter

Dari pesan di atas akan diambil format pertukaran algoritma yang akan di proses oleh penerima dalam tipe float dengan format:

FormatPertukaranAlgoritma = {32,12}

Pesan yang dikirim ke dalam jaringan ini, setiap pengiriman pesan menghasilkan dua protokol data yang dikirim yaitu PesanKirim dan FormatPertukaranAlgoritma, protokol yang dihasilkan ini akan selalu berubah

Gambar 4.6 Pengujian 2 Protokol Pesan Data dan Format Pertukaran Algoritma Yang Belum Diketahui

Dalam pengujian ke kedua (Gambar 4.6) ini nilai kunci random berbeda dengan pengujian pertama (Gambar 4.5), tetapi menggunakan format protokol yang sama yaitu matrik random 3x4, dan pesan yang akan dikirimkan adalah “TESIS”, dari hasil yang didapatkan pesan yang terkirim ke dalam jaringan adalah:

PesanKirim = “36005424510060273000542109000909110000111100”

dan FormatPertukaranAlgoritma = {32,12}, seperti yang tertampilkan hasil pengujian Gambar 4.6.

Setelah data yang dikirimkan (pengujian web service server) dan diterima oleh bagian web service client, maka web service client akan melakukan pengolahan data sesuai protokol algoritma yang dikirimkan oleh web service server. Dari hasil analisa hasil pengujian pertama yang dilakukan pada web service client (pengolahan data untuk ditampilkan ke web browser) adalah sebagai berikut:

PesanTerima = “36005442510060363000544509000909110000111101”

dan FormatPertukaranAlgoritma = {32,12}, dari kedua protokol yang diterima ini, akan dilakukan proses pemisahan data yaitu mengambil 32 karakter pertama dari PesanTerima, sehingga didapatkan:

PesanASCII = “36005442510060363000544509000909”

Setelah dipisahkan dan diambil PesanASCII, nilai berikutnya adalah nilai modulus yang berjumlah 1 karakter, karena nilai antara 1 sampai 9 yang digunakan sebagai penggali, dari PesanTerima diperoleh Modulus adalah 1, kemudian diambil nilai Kunci yang berjumlah 12 karakter, sehingga kunci yang didapatkan adalah:

Kunci = “110000111101”

Kemudian Kunci ini di proses menjadi matrik nx3, dari jumlah karakter kunci sebanyak 12 karakter, maka n = 4 yang didapatkan dari jumlah kunci (12) bagi 3.

Sebelum mendapatkan hasil pesan asli, maka PesanASCII dibagikan dengan nilai modulus (3), hasilnya adalah PesanASCIIBaru:

PesanASCIIBaru = “12001814170020121000181503030300”

Setelah proses perkalian nilai modulus, tahapan berikutnya adalah mengubah PesanASCIIBaru menjadi vektor blok-blok 2 karakter (12 00 18 14 17 00 20 12 10 00

18 15 03 03 03 00), dan selanjutnya setiap blok vektor ini dijadikan nilai desimal, sehingga hasilnya adalah {12 0 18 14 17 0 20 12 10 0 18 15 3 3 3 0}, selanjutnya nilai ini jadikan vektor nx1, karena nilai n = 4 maka PesanASCIIBaru dipisahkan menjadi blok-blok yang setiap bloknya adalah 4 karakter, sehingga didapatkan blok vektor nx1 adalah:

Vektor nx1 = {12 0 18 14}, {17 0 20 12}, {10 0 18 15 },{3 3 3 0}

Nilai vektor nx1 akan di invers dengan nilai matrik, sebagai contoh untuk pencarian nilai invers matrik dari Vektor nx1 di atas adalah:

1. Untuk kunci matrik baris ke-1 = {1 1 0} dan vektor baris ke -1 = 12, dapat ditulis dengan persamaan x + y = 12. Sehingga dari kunci matrik dan vektor didapatkan persamaan:

x + y = 12, (baris ke-1) x = 0 , (baris ke-2) x = 18 , (baris ke-3) y + z = 14, (baris ke-4)

2. Dengan memanfaatkan cara langkah 1, maka didapatkan data pesannya adalah, Pesan = “846983738300”

3. Selanjutnya nilai Pesan dipisahkan dalam blok 2 karakter dan kemudian di konversikan menjadi kode ASCII “TESIS”:

84 = T, 69 = E, 83 = S, 73 = I, 83 = S

Gambar 4.7. Hasil Pengujian 1 Terima Pesan Di Web Service Client

4.5 Dampak Pertukaran Algoritma Pada Protokol HTTP

Pertukaran algoritma dapat diterapkan pada transaksi data yang berbasis protokol HTTP, namun implementasinya hanya dapat diterapkan pada web service, ini mengingat sistem client-server dalam protokol HTTP membutuhkan algoritma untuk kriptografi, maka harus ada pihak yang mengirimkan algoritma, sehingga bisa saling mengerti terhadap data yang transmisikan, data yang dilalui pada jaringan komputer dapat di mengerti oleh pihak yang dituju.

sebaliknya dapat menggunakan kriptografi data yang berbeda-beda, hal ini karena dalam implementasi pertukaran algoritma terjadi pertukaran algoritma kriptografi yang digunakan dan kriptografi yang digunakan ini boleh saja tidak sama, seperti pada hasil pengujian pertama (Gambar 4.5) dan pengujian kedua (Gambar 4.6), yang dilakukan pengujian antara komputer A sebagai web service server dan komputer B sebagai web service client. Kemudian dari hasil pengujian ketiga yang merupakan pengujian antara komputer A terhadap komputer C sebagai web service client menggunakan format kriptografi yang berbeda, dan setiap transaksi dilakukan pengubahan format pertukaran algoritma yang belum diketahui sebagai kriptografi yang digunakan. Gambar 4.8 dan Gambar 4.9 menunjukkan hasil pengujian ketiga yang dilakukan pada komputer C adalah sebagai berikut:

Gambar 4.9 Pengujian 3 Protokol Format Pertukaran Algoritma Yang Belum Diketahui

Dari pengujian ke 3 ini menggunakan pertukaran algoritma yang belum diketahui dengan matrik 5x3 (nx3), sehingga jika data hasil pengujian ini digunakan untuk pengujian ke 1 dan ke 2 akan menghasilkan hasil yang berbeda-beda dan tidak menampilkan hasil pesan aslinya.

tidak sama), ini karena setiap pihak dapat menggunakan pertukaran algoritma kriptografi yang berbeda-beda, dan algoritma ini dikirim oleh pihak yang ingin bertransaksi.

4.6 Analisa Hasil Perancangan

Berdasarkan dari pengujian yang dilakukan, sistem keamanan pada aplikasi website dengan menerapkan pertukaran algoritma dapat berjalan dengan baik, pada

penerapan pertukaran algoritma menggunakan sistem web service, sehingga dapat meningkatkan keamanan selama bertransaksi. Dan dengan menerapkan pertukaran algoritma pada web service tidak juga memperlambat kecepatan data karena penggunaan kriptografi dalam pertukaran algoritma yang sederhana dapat diterapkan karena hanya yang mengirim algoritma saja yang mengetahui algoritma, sedangkan yang menggunakan algoritma tidak mengatahui algoritma yang sedang berjalan didalamnya.

.

. . . . .

.

.

Sehingga untuk 1 Byte data di butuhkan waktu:

. .

.

Proses penambahan waktu transfer data untuk tiap penambahan data yang akan di-transfer diperkirakan dipengaruhi oleh kemampuan dari komputer server. Untuk spesifikasi yang lebih tinggi diperkirakan penambahan waktu rata-rata akan lebih kecil.

Untuk pengembangan selanjutnya, sistem keamanan dengan pertukaran algoritma dapat dikembangkan untuk jaringan internet. Hal ini dapat dilakukan karena komunikasi yang terjadi pada sistem keamanan menggunakan protokol standar HTTP dengan jaringan intranet yang juga dapat digunakan dalam komunikasi pada

BAB 5

KESIMPULAN DAN SARAN

5.1 Kesimpulan

Berdasarkan hasil pengujian dan analisis yang dilakukan pada penelitian ini, dapat diambil beberapa kesimpulan yaitu:

a. Sistem keamanan dengan menggunakan pertukaran algoritma pada penerapkan web service tidak terlalu mengalami perubahan kecepatan transfer data baik lambat maupun cepat, kecuali setiap melakukan transaksi transfer data juga melakukan pertukaran algoritma, dibandingkan aplikasi web server.

b. Kriptografi pertukaran algoritma yang berjalan pada protokol HTTP hanya dapat diterapkan pada sistem aplikasi web service.

c. Pertukaran algoritma yang belum diketahui yang diterapkan lebih sederhana, tetapi menghasilkan sistem keamanan yang lebih baik, dibandingkan dengan algoritma-algoritma yang lain.

d. Selama melakukan transaksi internet untuk tidak melakukan pertukaran algoritma sesering mungkin, karena algoritma yang di tukar tidak melalui proses kriptografi.

5.2 Saran

Saran yang dapat disampaikan untuk penelitian ini adalah:

a. Pengaruh kecepatan proses kemungkinan dipengaruhi oleh kemampuan komputer server. Untuk peningkatan kecepatan proses dapat dilakukan dengan menggunakan komputer server dengan kemampuan yang lebih tinggi.

b. Hasil pertukaran algoritma yang belum diketahui pada penelitian ini menghasilkan jumlah pesan karakter yang lebih banyak dari pesan asli yang akan dikirimkan. Untuk itu dapat dilakukan penelitian lebih lanjut untuk mendapatkan pesan karakter yang lebih sedikit.

c. Pada penelitian selanjutnya dapat dilakukan pengembangan sistem keamanan web service dengan pertukaran algoritma agar dapat berjalan pada perangkat bergerak.

![Gambar 2.1 Skema Enkripsi Dan Dekripsi Dengan Kunci [18]](https://thumb-ap.123doks.com/thumbv2/123dok/215865.18679/35.612.146.493.232.309/gambar-skema-enkripsi-dan-dekripsi-dengan-kunci.webp)

![Gambar 2.2 Proses Enkripsi AE [21]](https://thumb-ap.123doks.com/thumbv2/123dok/215865.18679/36.612.183.464.389.655/gambar-proses-enkripsi-ae.webp)

![Gambar 2.3 Proses Dekripsi AES [21]](https://thumb-ap.123doks.com/thumbv2/123dok/215865.18679/37.612.174.478.106.582/gambar-proses-dekripsi-aes.webp)

![Gambar 3.2. Contoh Penggunaan Algoritma AES Pada Komunikasi Data [22]](https://thumb-ap.123doks.com/thumbv2/123dok/215865.18679/46.612.216.424.505.675/gambar-contoh-penggunaan-algoritma-aes-pada-komunikasi-data.webp)