PENGAMANAN PAYLOAD VoIP BERBASIS ASTERISK DENGAN PROTOKOL SRTP MENGGUNAKAN TWINKLE

Oleh:

MUHARTANTO E 103091029610

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAIS DAN TEKNOLOGI

▸ Baca selengkapnya: sebutkan jenis protokol penunjang voip apa saja

(2)PENGAMANAN PAYLOAD VoIP BERBASIS ASTERISK DENGAN PROTOKOL SRTP MENGGUNAKAN TWINKLE

Skripsi

Diajukan untuk Memenuhi Persyaratan Memperoleh Gelar Sarjana Komputer

Pada Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh:

MUHARTANTO E

103091029610

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAIS DAN TEKNOLOGI

PENGAMANAN PAYLOAD VoIP BERBASIS ASTERISK DENGAN PROTOKOL SRTP MENGGUNAKAN TWINKLE

Skripsi

Sebagai salah satu syarat untuk memperoleh gelar Sarjana Komputer Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh:

MUHARTANTO E 103091029610

Menyetujui,

Pembimbing I, Pembimbing II,

Arini, MT Zulfiandri, MMSI

NIP. 197601312009012001 NIP. 197001302005011003

Mengetahui,

Ketua Program Studi Teknik Informatika

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKONOLOGI UIN SYARIF HIDAYATULLAH JAKARTA

Dengan ini menyatakan bahwa skripsi yang ditulis oleh : Nama : Muhartanto E

NIM : 103091029610 Fakultas : Sains dan Teknologi Program Studi : Teknik Informatika

Judul Skripsi : Pengamanan Payload VoIP Berbasis Asterisk Dengan Protokol SRTP Menggunakan Twinkle.

Dapat diterima sebagai syarat kelulusan untuk memperoleh gelar Sarjana Komputer pada Program Studi Teknik Informatika, Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta.

Jakarta, Agustus 2010 Menyetujui, Dosen Pembimbing

Dosen Pembimbing I Dosen Pembimbing II

Arini, MT Zulfiandri, MMSI

NIP. 19760131 200901 2 001 NIP. 19700130 200501 1 003 Mengetahui,

Dekan Fakultas Sains & Teknologi

PENGESAHAN UJIAN

Skripsi berjudul “Pengamanan Payload VoIP Berbasis Asterisk Dengan Protokol SRTP Mengunakan Twinkle” yang ditulis oleh Muhartanto Esafullah, NIM 103091029610 telah diuji dan dinyatakan lulus dalam Sidang Munaqosyah Program Studi Teknik Informatika, Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta pada hari Senin, tanggal 6 September 2010. Skripsi ini telah diterima sebagai salah satu syarat untuk memperoleh gelar Sarjana Strata Satu (S1) Program Studi Teknik Informatika.

Jakarta, September 2010

Tim Penguji,

Mengetahui,

Penguji I, Penguji II,

Andrew Fiade, M.Kom

Ketua Prodi Teknik Informatika Dekan Fakultas Sains dan Teknologi

PERNYATAAN

DENGAN INI SAYA MENYATAKAN BAHWA SKRIPSI INI BENAR-BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAUPUN LEMBAGA MANAPUN.

Jakarta, Agustus 2010

ABSTRAK

Muhartanto E - 103091029610, Pengamanan Payload VoIP Berbasis Asterisk Dengan Protokol SRTP Menggunakan Twinkle. Dibawah bimbingan ARINI dan ZULFIANDRI.

Perkembangan teknologi komputer saat ini semakin pesat penggunaannya, antara lain penggunaan komunikasi lewat internet. Salah satunya adalah menggunakan jaringan Voice Over Internet Protocol (VoIP). Komunikasi VoIP menggunakan protokol Real Time Protocol (RTP) mengirimkan payload data melewati sebuah jaringan Internet Protocol (IP). Komunikasi tersebut keamanannya belum terjamin, sehingga informasi payload yang ditransmisikan dapat ditangkap dan dibaca. Karena itu diimplementasikan protokol SRTP yang dapat menenkripsi payload. Peneliti menggunakan metode Rapid Application Development (RAD) dalam pengembangan sistemnya, yang terdiri dari fase menentukan syarat-syarat dan tujuan informasi, fase perancangan, fase konstruksi, dan fase pelaksanaan. Hasil pengujian implementasi SRTP pada server Asterisk dan client Twinkle, payload yang ditransmisikan berhasil dienkripsi sehingga terjamin proses confidentiality dan integrity. Pengembangan aplikasi ini selanjutnya dapat ditambahkan pengamanan pada tingkat network seperti IPSec atau TLS (Transport Layer Security).

KATA PENGANTAR

Puji serta syukur kami panjatkan ke Hadirat Allah SWT karena atas berkat dan rahmat-Nya, peneliti dapat menyusun dan menyelesaikan skripsi ini. Adapun judul dari skripsi ini adalah “Pengamanan Payload VoIP berbasis Asterisk Dengan Protokol SRTP Menggunakan Twinkle ”.

Penyusunan skripsi ini tidak mungkin dapat peneliti laksanakan dengan baik tanpa bantuan dari berbagai pihak yang terkait. Untuk itu peneliti ingin mengucapkan banyak terima kasih secara khusus kepada beberapa pihak, yaitu:

1. DR. Syopiansyah Jaya Putra, M.Sis, selaku Dekan Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

2. Yusuf Durrachman, MIT, selaku Ketua Program Studi Teknik Informatika dan Viva Arifin, MMSi, selaku Sekretaris Program Studi Teknik Informatika.

3. Arini, MT dan Zulfiandri, MMSI selaku Dosen Pembimbing, yang telah memberikan bimbingan, waktu dan perhatiannya dalam penyusunan skripsi ini.

4. Seluruh Dosen Teknik Informatika yang tidak dapat peneliti sebutkan satu persatu yang telah memberikan ilmu dan bimbingannya selama peneliti menyelesaikan studi di Teknik Informatika.

Peneliti sadar masih banyak sekali kekurangan dari skripsi ini, dan peneliti terbuka terhadap segala saran dan kritik yang membangun.

Akhir kata peneliti mempersembahkan skripsi ini dengan segala kelebihan dan kekurangannya, semoga dapat bermanfaat bagi kita semua, amien.

Tangerang, Agustus 2010

LEMBAR PERSEMBAHAN

Skripsi ini peneliti persembahkan kepada beberapa pihak yang telah memberi dukungan baik berupa dukungan moril maupun materil, yaitu:

1. Kedua orang tua, serta adik-adik yang tak henti-hentinya memberikan dukungan baik moril maupun materiil bagi peneliti dalam menjalani hidup ini.

2. Teman-teman dari Prodi Teknik Informatika angkatan 2003 khususnya kelas D (Bahtiar, Ali, Rijal,.Syukur, Wildan, Ba’i, Rulan, Gun-gun, Erwin, Harry, Aida, Diah, Prilia, Yuni, Desi, Ratih, Lela, Mimi, Ma’ul, Shidiq, Syamsul, Hafizs, Adam, Putro, Fahmi, Teddy dan Giri) yang telah melewatkan waktu bersama selama masa kuliah.

3. Teman-teman seperjuangan penyusunan skripsi TI 2003 kelas A, B & C. 4. Teman-teman dari masa SMU, Zaki, Toni, Aidil, Fany.

5. Teman-teman kosan, Pribadi Muslim, Eko “Petir”, Papa Zaki “Ridwan”, Agus, Fahrudin.

Dan kepada Seluruh pihak dan teman-teman peneliti yang lain yang tidak bisa disebutkan namanya satu per satu yang telah memberi dukungan kepada peneliti sehingga skripsi ini dapat terselesaikan dengan baik.

DAFTAR ISI

Halaman Sampul ... i

Halaman Judul ... ii

Lembar Pengesahan Pembimbing ... iii

Surat Keterangan ... iv

Lembar Pengesahan Ujian ... v

Lembar Pernyataan ... vi

Abstrak ... vii

Kata Pengantar ... viii

Lembar Persembahan ... x

Daftar Isi ... xii

Daftar Gambar ... xvii

Daftar Tabel ... xx

Daftar Lampiran ... xxi

Daftar Istilah ... xxii

BAB I PENDAHULUAN 1.1 Latar Belakang Masalah ... 1

1.2 Rumusan Masalah ... 2

1.6 Metode Penelitian ... 4

1.7 Sistematika Penulisan ... 5

BAB II LANDASAN TEORI 2.1 Keamanan Paket Data ... 7

2.1.1 Keamanan Komputer ... 8

2.1.2 Paket Data ... 10

2.1.3 Aspek-aspek Keamanan Komputer ... 11

2.2 Kriptografi ... 13

2.2.1 Komponen Kriptografi ... 13

2.2.2 Macam-macam Kriptografi ... 14

2.3 Protokol ... 17

2.3.1 Referensi Model OSI ... 18

2.3.2 Protokol Model TCP/IP ... 19

2.4 VoIP ... 23

2.5 Keuntungan dan Kelemahan VoIP ... 25

2.6 Quality of Service (QOS)... 28

2.7 Codec ... 29

2.8 H.323... 30

2.8.1 Arsitektur H.323... 31

2.10.1 Proses SRTP ... 44

2.10.2 Kelebihan dan Kekurangan SRTP ... 47

2.11 Asterisk ... 48

2.11.1 Konfigurasi Minimal Asterisk ... 49

2.9.1.1 sip.conf ... 49

2.9.1.2 extensions.conf ... 51

2.11.2 Modul Pendukung Asterisk ... 52

2.9.2.1 Zaptel/DAHDI ... 52

2.9.2.2 LibPRI ... 52

2.9.2.3 Mpg123 ... 52

2.9.2.4 Asterisk Add-ons ... 53

2.12 Twinkle ... 53

2.13 Network Address Translation... 54

2.14 Rapid Application Development ... 55

2.11.1 Keunggulan RAD ... 56

2.11.2 Kelemahan RAD ... 57

BAB III METODE PENELITIAN 3.1 Metode Pengumpulan Data ... 58

3.2 Metode Pengembangan Sistem... 58

3.2.1 Fase Perencanaan Syarat-Syarat ... 59

3.2.2 Fase Perancangan ... 59

BAB IV PEMBAHASAN DAN IMPLEMENTASI

4.1 Fase Perencanaan Syarat-syarat ... 61

4.1.1 Analisis Kebutuhan Masalah... 61

4.1.2 Tujuan ... 61

4.1.3 Syarat-syarat ... 62

4.2 Fase Perancangan Proses ... 64

4.2.1 Perancangan Proses VoIP ... 64

4.2.2 Perancangan Proses SRTP ... 65

4.3 Fase Konstruksi ... 68

4.3.1 Instalasi DAHDI Linux... 68

4.3.2 Instalasi LibPRI ... 69

4.3.3 Instalasi LibSRTP... 69

4.3.4 Instalasi Asterisk... 69

4.3.5 Instalasi Asterisk Add-ons ... 70

4.3.6 Instalasi Twinkle... 70

4.3.7 Instalasi Wireshark ... 70

4.3.8 Konfigurasi Jaringan... 71

4.4 Fase Pelaksanaan ... 73

BAB V PENUTUP

DAFTAR GAMBAR

Gambar 2.1 Security Cost Function ... 9

Gambar 2.2 Paket Data IP ... 11

Gambar 2.3 Lapisan-lapisan OSI... 20

Gambar 2.4 TCP/IP Protocol Suite ... 21

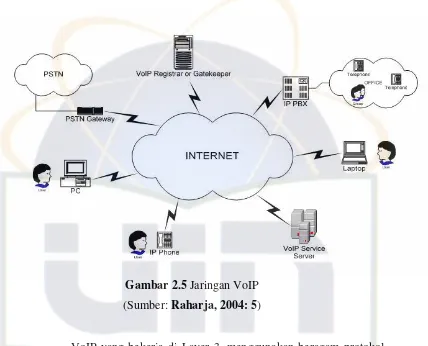

Gambar 2.5 Jaringan VoIP ... 24

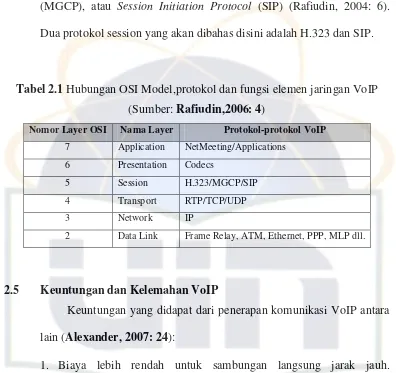

Gambar 2.6 Arsitektur H.323 ... 32

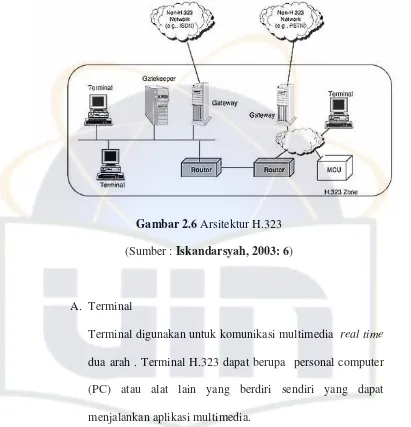

Gambar 2.7 Protokol-protokol H.323 ... 36

Gambar 2.8 RTP Header ... 37

Gambar 2.9 Contoh Paket SIP ... 41

Gambar 2.10 Arsitektur SIP... 42

Gambar 2.11 Proses Pembuatan Paket SRTP ... 45

Gambar 2.12 Aplikasi Twinkle ... 54

Gambar 2.13 Skema Pengembangan Sistem RAD... 56

Gambar 3.1 Ilustrasi Metodologi Pengembangan VoIP ... 61

Gambar 4.1 VoIP Call Flow ... 64

Gambar 4.2 Desain Jaringan VoIP Penelitian ... 65

Gambar 4.3 Konfigurasi sip.conf ... 72

Gambar 4.4 Konfigurasi extension.conf ... 73

Gambar 4.8 Paket SIP sebelum keadaan implementasi ... 77

Gambar 4.9 Pilihan Keamanan pada aplikasi Twinkle... 78

Gambar 4.10 Protokol SRTP/ZRTP pada client-server... 79

Gambar 4.11 Protokol SRTP/ZRTP pada user 1... 80

Gambar 4.12 Protokol SRTP/ZRTP pada user 2... 80

Gambar 4.13 Paket SIP setelah keadaan implementasi ... 81

Gambar 4.14 Capture suara sebelum implementasi ... 82

DAFTAR TABEL

DAFTAR LAMPIRAN

DAFTAR ISTILAH

Istilah Arti

Client

Komputer yang memanfaatkan sumber daya dalam jaringan yang disediakan oleh komputer lainnya, yang disebut dengan server. Juga merupakan sebuah aplikasi atau proses yang meminta pelayanan dari komponen atau proses lainnya. Adanya client ini, memudahkan koneksi ke komputer server, dan mengatur serta menjaga hubungan dari sumber daya lainnya. Dalam lingkungan Client/Server, workstation biasanya adalah merupakan komputer client.

Device

Perangkat. Perangkat nyata yang dikendalikan oleh chip controller di board sistem atau card. Perangkat ini terdiri dari perangkat masukan atau keluaran, yang terdiri dari dua bagian: Komponen mekanis, perangkat itu sendiri. Komponen elektronis, pengendali perangkat berupa chip controller. Controller dihubungkan dengan pemroses dan komponen-komponen lain lewat bus. Controller bisa berbeda-beda, namun mempunyai register-register untuk mengendalikannya. Status register berisi statis yang mendeskripsikan kode kesalahan. Control register untuk maksud kendali. Tiap controller dibuat agar dapat dialamati secara individu oleh pemroses, sehingga perangkat lunak device driver dapat menulis ke register-registernya dan dengan demikian mengendalikannya.

File Header

Beberapa karakter yang terletak pada permulaan suatu file yang tersimpan di dalam disk. File header ini memiliki hubungan dengan nama dan sifat file tersebut.

Hardware

Server

Komputer yang bertugas sebagai pelayan jaringan. Server mengatur lalu lintas data dalam sebuah jaringan dan menyediakan resource yang dapat dipakai oleh komputer lain yang terhubung dalam jaringannya. Server merupakan piranti khusus dalam jaringan komputer yang menjadi tempat bagi semua nodes di dalam jaringan untuk bisa melakukan resource sharing. Server melayani semua nodes, jika nodes membutuhkan. Server ada beberapa macam, yaitu: printer server, file server, disk server, dan database server. Server bisa bersifat dedicated, artinya server tidak bisa dipergunakan sebagai nodes untuk komunikasi, ada juga yang bersifat non-dedicated, yaitu selain berfungsi sebagai server juga dapat dipergunakan sebagai titik masuk untuk berkomunikasi di dalam jaringan. Cara seperti ini populer dengan istilah client-server.

Software

Perangkat Lunak (software) adalah perintah-perintah atau data komputer. Semua yang dapat disimpan secara elektronik adalah software. Software sering dibagi menjadi dua kaktegori: - Software sistem (system software): yang meliputi sistem operasi dan semua utilitas yang menjalankan komputer - Software aplikasi (application software): yang meliputi program yang digunakan oleh pengguna untuk melakukan pekerjaan tertentu, seperti pengolah kata (word processors), sehingga mudah untuk membuah dan menguji program-program sederhana.

User

Pengguna. Biasanya ditujukan kepada pengguna suatu sistem yang umumnya adalah manusia. Misalnya pengguna komputer.

Workstation

Sebuah device dari jaringan komputer personal dengan daya yang lebih besar jika dibandingkan dengan standar PC IBM atau Macintosh. Secara tipikal, sebuah workstation memiliki sistem operasi seperti UNIX yang bisa menjalankan beberapa task pada saat yang bersamaan. Workstation umumnya memiliki sejumlah memori megabyte dan display dengan resolusi tinggi. Contoh workstation adalah DEC VAXstation dan IBM RT-PC.

BAB I

PENDAHULUAN

1.1 Latar Belakang

Voice Over Internet Prorokol (VoIP) adalah teknologi yang memungkinkan percakapan suara jarak jauh melalui media internet. Data suara diubah menjadi kode digital dan dialirkan melalui jaringan internet yang mengirimkan paket-paket data (payload).

Real-time Transport Protocol (RTP) adalah protokol yang digunakan untuk mengirim data real-time dalam suatu jaringan. Protokol tersebut mengatur transmisi multimedia melewati sebuah jaringan IP, seperti komunikasi audio atau video conference oleh protokol Session Initiation Protokol (SIP).

Dalam implementasinya, paket data dalam transmisi tersebut dapat ter-capture pihak luar dengan cara sniffing sehingga pembicaraan antar klien VoIP dapat disadap/direkam. Informasi-informasi tersebut dapat dimanfaatkan untuk menerobos jaringan oleh hacker. Selain itu paket tersebut dapat direplay secara berulang-ulang dalam jaringan sehingga dapat menimbulkan Denial of Service (DOS).

protokol SRTP pada VoIP dengan menggunakan VoIP server Asterisk dan VoIP client Twinkle.

1.2 Rumusan Masalah

Berdasarkan latar belakang tersebut dapat dirumuskan bahwa permasalahan yang ada adalah :

1. Bagaimana membuat suatu komunikasi VoIP melewati jaringan yang terdiri dari satu server VoIP dan dua VoIP client.

2. Bagaimana menerapkan protokol SRTP pada aplikasi VoIP berbasis server Asterisk dan di bagian client dengan menggunakan Twinkle.

3. Bagaimana pengujian terhadap hasil sebelum dan sesudah penerapan SRTP pada skema VoIP.

1.3 Batasan Masalah

Pembahasan keamanan VoIP relatif luas dan rumit, maka penulis menyadari perlu adanya pembatasan masalah dalam melakukan penelitian ini agar ruang lingkup penelitian tidak terlalu luas. Adapun batasan masalah tersebut adalah sebagai berikut:

1. Pada penelitian ini hanya membahas pengamanan paket pada tingkat data dan tidak pada jaringan .

4. Implementasi SRTP di VoIP client menggunakan Twinkle.

1.4. Tujuan Penelitian

Tujuan dan penulisan skripsi ini adalah untuk membangun komunikasi VoIP dengan satu server VoIP (Asterisk) dan dua client VoIP client (Twinkle), menerapkan protokol SRTP pada server dan client. Kemudian menguji keadaan sebelum dan sesudah implementasi SRTP pada komunikasi VoIP.

1.5 Manfaat Penelitian

Sesuai dengan permasalahan dan tujuan penelitian yang telah disebutkan di atas, maka manfaat penelitian dapat dirumuskan sebagai berikut :

1) Bagi Penulis :

a. Menerapkan ilmu-ilmu yang diperoleh selama kuliah. b. Memahami kondisi real gangguan dalam jaringan VoIP

c. Untuk memenuhi salah satu syarat kelulusan strata satu (S1) Program Studi Teknik Informatika Fakultas Sains dan Teknologi UIN SYARIF HIDAYATULLAH JAKARTA

2) Bagi Universitas

a. Mengetahui kemampuan mahasiswa dalam menguasai materi baik teori maupun praktek yang telah diperoleh selama kuliah.

c. Memberikan gambaran tentang kesiapan mahasiswa dalam menghadapi dunia kerja yang sebenarnya.

3) Bagi Masyarakat

a. Membantu pengamanan jaringan VoIP yang dianggap penting atau vital.

b. Sebagai referensi bagi semua pihak yang mempunyai minat dalam mengembangkan keamanan VoIP.

1.6 Metode Penelitian

Adapun metode penelitian untuk mengumpulkan data-data yang diperlukan adalah sebagai berikut :

1. Metode Pengumpulan Data

Metode yang penulis lakukan untuk mendapatkan data dan informasi adalah metode studi pustaka, yaitu pengumpulan data dan informasi dengan cara membaca buku-buku referensi, e-book dan jurnal-jurnal dari internet, artikel, website, dan lain-lain.

2. Metode Pengembangan Sistem

a) Fase Perencanaan Syarat-syarat

Yaitu menentukan tujuan dan syarat-syarat informasi dengan menetapkan analisis kebutuhan, tujuan dan syarat-syarat.

b) Fase Perancangan

Yaitu perancangan proses-proses yang akan terjadi dalam sistem dan perancangan antarmuka.

c) Fase Konstruksi

Pada tahapan ini dilakukan tahap pengkodean dan pembuatan script atau penginstallan dan konfigurasi terhadap rancangan-rancangan yang telah didefinisikan. d) Fase Pelaksanaan

Pada tahap ini dilakukan konfigurasi dari aplikasi sistem VoIP (VoIP server , dan VoIP client), pengujian sistem, dan perbandingan keadaan sebelum dan sesudah penerapan keamanan SRTP .

1.7 Sistematika Penulisan

BAB I PENDAHULUAN

Pada bab ini akan dijelaskan tentang latar belakang masalah, tujuan penulisan, manfaat penulisan, batasan masalah, metode penelitian, kerangka pemikiran dan sistematika penulisan.

BAB II LANDASAN TEORI

Bab ini akan menjelaskan secara singkat teori yang diperlukan dalam penulisan.

BAB III METODOLOGI PENELITIAN

Metode yang dilakukan dalam mengumpulkan data pada bab ini berisi uraian lebih rinci tentang metode perancangan sistem yang digunakan dalam membuat rancangan aplikasi ini.

BAB IV HASIL DAN PEMBAHASAN

Bab ini akan menjelaskan perancangan program dan implementasinya yang menggunakan beberapa tahap pengembangan sistem yang meliputi fase menentukan tujuan dan syarat-syarat informasi, fase perancangan, fase konstruksi, dan fase pelaksanaan.

BAB V KESIMPULAN DAN SARAN

Dalam bab ini berisi uraian tentang kesimpulan-kesimpulan yang didapat serta mengemukakan saran yang dianggap perlu.

BAB II

LANDASAN TEORI

2.1 Keamanan Paket Data

Istilah keamanan (security) berkaitan erat dengan dengan faktor keamanan informasi dengan menggunakan teknologi. Hal tersebut disebabkan karena adanya kelemahan di dalam: kebijaksanaan suatu perusahaan (Policy Vulnerabilities), konfigurasi suatu sistem (Configuration Vulnerabilities), dan

teknologi yang digunakan (Technology Vulnerabilities) (Sitepu, 2001: 15). Kelemahan-kelemahan itu dapat dimanfaatkan untuk menyusup ke dalam suatu jaringan komputer tanpa diketahui pengelolanya. Beberapa masalah dapat timbul seperti :

1. Packet Sniffing: penangkapan isi data yang melalui jaringan. 2. Identity Spoofing: menggunakan identitas resmi secara ilegal.

3. Data Theft: menyalin dan mengirim data yang bersifat rahasia tanpa diketahui pemiliknya.

4. Data Alteration: memodifikasi suatu data tanpa sepengetahuan pemilik yang bersangkutan.

only). Tindakan lainnya adalah memberikan kode kunci (password) dan

kriptografi sehingga data tersebut hanya bisa dibuka oleh yang berhak.

2.1.1 Keamanan Komputer

Menurut John D. Howard, istilah keamanan komputer adalah suatu usaha pencegahan dan pendeteksian penggunaan komputer secara tidak sah atau tidak diizinkan (Wahono, 2008: 3). Selain itu keamanan komputer juga meliputi usaha melindungi aset dan menjaga privacy dari pelaku serangan (hacker / cracker).

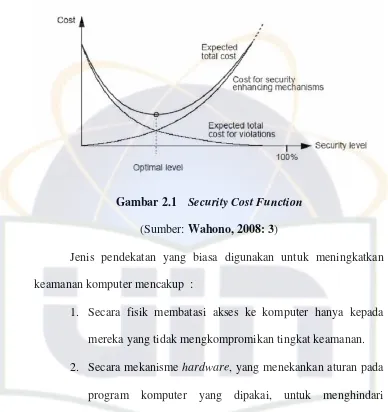

Gambar 2.1 Security Cost Function (Sumber: Wahono, 2008: 3)

Jenis pendekatan yang biasa digunakan untuk meningkatkan keamanan komputer mencakup :

1. Secara fisik membatasi akses ke komputer hanya kepada mereka yang tidak mengkompromikan tingkat keamanan. 2. Secara mekanisme hardware, yang menekankan aturan pada

program komputer yang dipakai, untuk menghindari ketergantungan terhadap program komputer untuk computer security.

4. Secara strategi programming agar program komputer dapat dipercaya dan menolak adanya subversion (pengubahan).

2.1.2 Paket Data

Data merupakan sinyal-sinyal elektromagnetik yang dibangkitkan oleh sumber data yang dapat ditangkap dan dikirimkan kepada terminal-terminal penerima (Wahono, 2008: 6). Sedangkan yang dimaksud dengan terminal, menurut Intenational Telecommunications Union-Telephony adalah data terminal equipment

atau peralatan untuk terminal suatu data seperti printer, disk drive, monitor, papan ketik, plotter, scanner dan lain sebagainya.

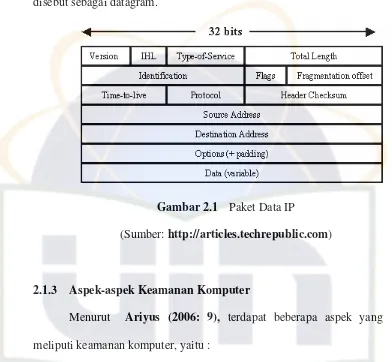

Sebuah paket merupakan satuan format data dalam komunikasi jaringan digital. Sebuah paket terdiri dari dua jenis data: kontrol informasi (control information) dan user data/payload. Kontrol informasi memberikan kebutuhan informasi jaringan dimana user data dikirim seperti : alamat sumber dan tujuan, kode deteksi kesalahan seperti checksum, informasi urutan. Kontrol informasi terletak di packet header (kepala) dan trailer (ujung) dengan user data di bagian tengah.

istilah yang digunakan adalah paket sedangkan dalam protokol UDP disebut sebagai datagram.

Gambar 2.1 Paket Data IP

(Sumber: http://articles.techrepublic.com)

2.1.3 Aspek-aspek Keamanan Komputer

Menurut Ariyus (2006: 9), terdapat beberapa aspek yang meliputi keamanan komputer, yaitu :

2. Integrity: keaslian pesan yang dikirim melalui jaringan dan dapat dipastikan bahwa informasi yang dikirim tidak dimodifikasi oleh orang yang tidak berhak.

3. Non-repudiation: merupakan hal yang berhubungan dengan si pengirim. Pengirim tidak dapat mengelak bahwa dialah yang mengirim informasi tersebut.

4. Authority: Informasi yang berada pada sistem jaringan tidak dapat dimodifikasi oleh pihak yang tidak berhak untuk mengaksesnya.

5. Confidentialty: merupakan usaha untuk menjaga informasi dari orang yang tidak berhak mengakses. Kerahasiaan ini biasanya berhubungan dengan informasi yang diberikan ke pihak lain.

6. Privacy: lebih kearah data-data yang bersifat pribadi.

7. Availability: aspek availabilitas berhubungan dengan

ketersediaan informasi ketika dibutuhkan. Sistem informasi yang diserang atau dijebol dapat menghambat atau meniadakan akses ke informasi.

8. Access Control: Aspek ini berhubungan dengan cara

berhubungan dengan masalah otentikasi dan privasi. Kontrol akses seringkali dilakukan dengan menggunakan kombinasi user id dan password.

2.2 Kriptografi

Menurut terminologinya, kriptografi adalah ilmu dan seni untuk menjaga keamanan pesan dikirim dari suatu tempat ke tempat yang lain (Ariyus, 2006: 9). Sedangkan menurut Bruce Schneider dalam Applied Cryptography, kriptografi adalah seni dan ilmu untuk menjaga agar pesan rahasia tetap aman dan merupakan salah satu cabang ilmu algoritma matematika (Munir, 2006: 7).

2.2.1 Komponen Kriptografi

Kriptografi terdiri dari beberapa komponen yaitu (Ariyus:2006, 10):

1. Enkripsi: mengubah pesan yang dimengerti menjadi bentuk yang tidak dapat dibaca (cyphertext).

3. Kunci: kunci yang dipakai untuk melakukan enkripsi dan deskripsi. Kunci terbagi menjadi dua bagian, yaitu kunci rahasia (private key) dan kunci umum (public key).

4. Ciphertext: pesan yang melalui proses enkripsi. Pesan ini tidak bisa dibaca karena berupa karakter-karakter yang tidak mempunyai arti

5. Plaintext: pesan asli yang akan diubah dengan kriptografi untuk menjadi ciphertext.

6. Pesan: data atau informasi yang dikirim atau yang disimpan dalam media perekaman.

7. Cryptanalysis: analisa kode untuk mendapatkan pesan asli tanpa harus mengetahui kunci yang sah secara wajar.

2.2.2 Macam-macam Kriptografi

1. Algoritma Simetris

Algoritma simetris disebut juga sebagai algoritma konvensional, yaitu algoritma yang menggunakan kunci yang sama untuk proses enkripsi dan dekripsinya. Keamanan algoritma simetris tergantung pada kuncinya. Algoritma simetris sering juga disebut algoritma kunci rahasia, algoritma kunci tunggal atau algoritma satu kunci. Contoh algoritma yang termasuk dalam kategori algoritma simetris diantaranya adalah:

a. Block cipher (Kurniawan, 2004: 50), adalah algoritma yang masukan dan keluarannya berupa satu block, dan setiap blocknya terdiri dari banyak bit. Beberapa model algoritma block cipher antara lain : DES (Data Encryption Standard), AES (Advanced Encryption Standard), Blowfish.

2. Algoritma Asimetris

Algoritma asimetris atau biasa disebut algoritma kunci publik dirancang sedemikian mungkin sehingga kunci yang digunakan untuk mengenkripsi dan mendekripsi yang berbeda. Selanjutnya kunci dekripsi tidak dapat dihitung dengan dari kunci enkripsi. Algoritma tersebut disebut public key karena kunci enkripsi dapat dibuat secara publik. Orang asing dapat menggunakan kunci enkripsi tersebut untuk mengenkripsi sebuah pesan, tetapi hanya orang tertentu dengan kunci dekripsi sepadan dapat mendekripsi pesan tersebut, dalam sistem ini kunci enkripsi sering disebut public key sedangkan kunci dekripsi sering disebut private

key. Beberapa algoritma asimetris antara lain: RSA (Rivest

Shamir Adleman) dan Diffie Hellman. 3. Hash Function

diperiksa untuk melihat apakah data yang berkapasitas besar dapat diulang, sebab hal ini akan mendatangkan kerugian besar dalam kecepatan dan waktu. Fungsi hash digunakan dalam kriptografi, yaitu dalam hal membagi atribut yang mirip, terutama dalam hal tanda tangan digital. Biasanya sering dikombinasikan dengan fungsi kriptografi yang punya integritas, seperti dalam hal kombinasi antara algoritma tanda tangan digital dan fungsi hash atau fungsi hash dengan algoritma kriptografi kunci rahasia (Wahana Komputer, 2003: 107). Contoh algoritma fungsi hash satu arah adalah MD-5 (Message Digest 5) dan SHA (Secure Hash Algorithm).

2.3 Protokol

Dalam jaringan komputer, proses komunikasi terjadi antara suatu entiti pada sistem yang berbeda-beda (Stallings, 2001: 13). Contoh entiti disini adalah program-program aplikasi user (user applications programs), program transfer file (file transfer package), sistem

terminal dan sensor remote. Bagi dua entiti agar dapat berkomunikasi dengan lancar, keduanya harus berbicara dengan dua bahasa yang sama. Apa yang dkomunikasikan, bagaimana komunikasi itu terjadi, serta saat komunikasi itu dilakukan haruslah sesuai dengan kesepakatan antara entiti-entiti yang terlibat. Kesepakatan yang dimaksud adalah protokol, yaitu suatu rangkaian aturan yang membawahi proses pertukaran data antara dua entiti.

Elemen – elemen kunci dari sebuah protokol adalah sebagai berikut

(Prakoso, 2005: 164) :

1. Syntax, meliputi struktur atau format data, yang berarti urutan dari bagaimana representasinya. Sebagai contoh, sebuah protokol dapat mengandung 8 bit data pertama untuk alamat pengirim, 8 bit kedua untuk alamat penerima dan sisanya untuk pesan itu sendiri

2. Semantics, meliputi arti dari tiap bagian bit. Bagaimana pola tertentu diinterpretasikan dan bagaimana tindakan yang diambil berdasarkan interpretasi tersebut. Sebagai contoh , apakah sebuah alamat yang mengidentifikasikan rute harus diambil atau tujuan akhir dari pesan tersebut

menghasilkan data dala 100 Mbps tetapi penerima dapat memproses data hanya dalam 1 Mbps, transmisi tersebut akan overload dan beberapa data akan hilang.

Dalam jaringan komputer, untuk menjelaskan proses komunikasi antara dua entiti digunakan arsitektur model Layer. Dua arsitektur protokol telah disediakan sebagai dasar atau basis pengembangan standar-standar komunikasi: OSI reference model dan TCP/IP protocol suite.

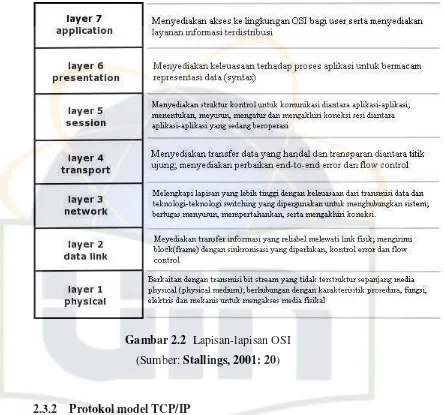

2.31 Referensi Model OSI

Model OSI (Open Systems Interconnection) dikembangkan oleh ISO (International Organization for Standardization) sebagai model untuk arsitektur komunikasi komputer. Model OSI juga digunakan sebagai kerangka kerja bagi pengembangan standar-standar protokol (Stallings, 2001: 21).

Gambar 2.2 Lapisan-lapisan OSI (Sumber: Stallings, 2001: 20)

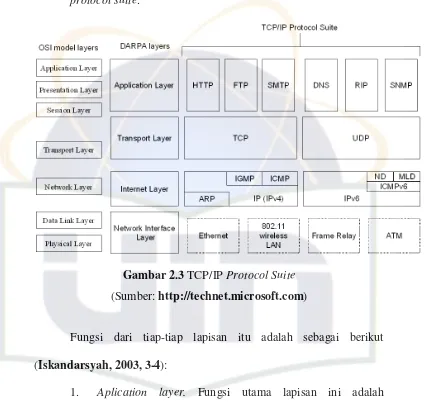

2.3.2 Protokol model TCP/IP

(ARPANet) ini juga dikenal sebagai protokol DOD atau Internet protocol suite.

Gambar 2.3 TCP/IP Protocol Suite (Sumber: http://technet.microsoft.com)

Fungsi dari tiap-tiap lapisan itu adalah sebagai berikut (Iskandarsyah, 2003, 3-4):

1. Aplication layer. Fungsi utama lapisan ini adalah

dengan aplikasi. Salah satu contoh aplikasi yang telah dikenal misalnya HTTP (Hypertext Transfer Protocol) untuk web, FTP (File Transfer Protocol) untuk perpindahan file, dan TELNET untuk terminal maya jarak jauh.

2. Transport Layer. Dalam mentransmisikan data pada layer Transpor ada dua protokol yang berperan yaitu TCP dan UDP. TCP merupakan protokol yang connection-oriented yang artinya menjaga reliabilitas hubungan komunikasi end-to-end. Konsep dasar cara kerja TCP adalah mengirm

dan menerima segment – segment informasi dengan panjang data bervariasi pada suatu datagram internet. TCP menjamin realibilitas hubungan komunikasi karena melakukan perbaikan terhadap data yang rusak, hilang atau kesalahan kirim. Sedangkan UDP digunakan untuk situasi yang tidak mementingkan mekanisme reliabilitas.

komputer memiliki alamat IP yang unik, masing-masing berbeda satu sama lainnya. Hal ini dilakukan untuk mencegah kesalahan pada transfer data.

4. Netwok Interface Layer. Protokol data akses yang

berhubungan langsung dengan media fisik. Protokol ini bertugas untuk menangani media dan proses transfer data

2.4 VoIP

Voice over Internet Protocol (VoIP) adalah teknologi yang mampu

dan IP address, tidak seperti telepon tradisional yang harus mempunyai port tersendiri di Sentral atau PBX (Iskandarsyah,2003: 1).

Gambar 2.5 Jaringan VoIP (Sumber: Raharja, 2004: 5)

VoIP yang bekerja di Layer 3, menggunakan beragam protokol point-to-point Layer 2 atau protokol-protokol data link, seperti PPP,

Frame Relay, atau ATM, untuk kebutuhan transportnya. Dalam VOIP, digital signal processors (DSP) melakukan segmentasi (pemecahan)

komunikasi suara, seperti H.323, Media Gateway Control Protocol (MGCP), atau Session Initiation Protocol (SIP) (Rafiudin, 2004: 6). Dua protokol session yang akan dibahas disini adalah H.323 dan SIP.

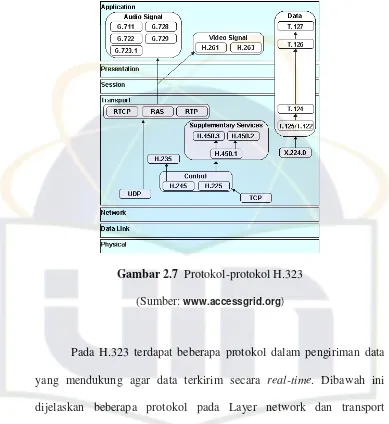

Tabel 2.1 Hubungan OSI Model,protokol dan fungsi elemen jaringan VoIP (Sumber: Rafiudin,2006: 4)

Nomor Layer OSI Nama Layer Protokol-protokol VoIP

7 Application NetMeeting/Applications

6 Presentation Codecs

5 Session H.323/MGCP/SIP

4 Transport RTP/TCP/UDP

3 Network IP

2 Data Link Frame Relay, ATM, Ethernet, PPP, MLP dll.

2.5 Keuntungan dan Kelemahan VoIP

Keuntungan yang didapat dari penerapan komunikasi VoIP antara lain (Alexander, 2007: 24):

1. Biaya lebih rendah untuk sambungan langsung jarak jauh. Penekanan utama dari VoIP adalah biaya. Dengan dua lokasi yang terhubung dengan internet maka biaya percakapan menjadi sangat rendah.

memungkinkan jaringan yang ada bisa dibangun jaringan VoIP dengan mudah. Tidak diperlukan tambahan biaya bulanan untuk penambahan komunikasi suara.

3. Penggunaan bandwidth yang kecil. Dengan majunya teknologi kompresi suara, penggunaan bandwidth untuk voice sekarang ini menjadi sangat kecil.

4. Memungkinkan digabung dengan jaringan telepon lokal yang sudah ada. Dengan adanya gateway bentuk jaringan VoIP bisa disambungkan dengan PABX yang ada dikantor. Komunikasi antar kantor bisa menggunakan pesawat telepon biasa

5. Berbagai bentuk jaringan VoIP bisa digabungkan menjadi jaringan yang besar. Contoh di Indonesia adalah VoIP Rakyat.

6. Variasi penggunaan peralatan yang ada, misal dari PC disambung ke telepon biasa, IP phone handset.

Sementara itu kelemahan dari penggunaan VoIP sampai saat ini adalah:

konvensional. Namun jika koneksi internet yang digunakan adalah koneksi internet pita-lebar / broadband seperti Telkom Speedy, maka kualitas suara akan lebih jernih dan tidak terputus-putus.

2. Ada jeda dalam berkomunikasi. Proses perubahan data menjadi suara, jeda jaringan, membuat adanya jeda dalam komunikasi dengan menggunakan VoIP.

3. Regulasi dari pemerintah RI membatasi penggunaan untuk disambung ke jaringan milik Telkom.

4. Jika belum terhubung secara 24 jam ke internet perlu janji untuk saling berhubungan.

5. Jika memakai internet dan komputer dibelakang NAT (Network Address Translation), maka dibutuhkan konfigurasi khusus untuk membuat VoIP tersebut berjalan.

6. Tidak pernah ada jaminan kualitas jika VoIP melewati internet. 7. Peralatan relatif mahal. Peralatan VoIP yang menghubungkan

antara VoIP dengan PABX (IP telephony gateway) relatif berharga mahal.

data yang ada menjadi penuh jika tidak diatur dengan baik. Pengaturan bandwidth adalah perlu agar jaringan di perusahaan tidak menjadi jenuh akibat pemakaian VoIP.

9. Penggabungan jaringan tanpa dikoordinasi dengan baik akan menimbulkan kekacauan dalam sistem penomoran.

2.6 Quality of Service (QOS)

Quality of Service (QoS) dalam istilah jaringan komputer

merupakan kemampuan menyediakan prioritas yang berbeda-beda ke aplikasi, user, yang berbeda-beda pula untuk menjamin tingkat performance tertentu untuk aliran data (Prakoso, 2005: 157). Jaminan QoS penting jika kapasitas jaringan tidak mencukupi, terutama untuk aplikasi streaming multimedia seperti VoIP, online games, IP-TV.

Beberapa parameter dari QoS antara lain:

1. Data Rate: ukuran kecapatan transmisi data, satuannya Kbps or Mbps.

2. Latency (maximum packet delay) : waktu maksimum yang

3. Packet Loss / Error : ukuran error rate dari transmisi paket data yang diukur dalam persen. Packet hilang (bit loss) yang biasanya dikarenakan buffer yang terbatas, urutan paket yang salah termasuk dalam error rate ini. Sedangkan Packet Loss merupakan payload/frame-size dari Transmitter dikurangi frame-size dari Receiver.

4. Jitter : ukuran delay penerimaan paket yang melambangkan smoothness dari audio/video playback.

2.7 Codec

Pengkodean suara merupakan pengalihan kode analog menjadi kode digital agar suara dapat dikirim dalam jaringan komputer (Purbo, 2007: 6). Pengkodean dikenal dengan istilah codec, singkatan dari compressor-decompressor. Berbagai jenis codec dikembangkan untuk

memampatkan/mengkompresi suara agar bisa menggunakan bandwith secara lebih hemat tanpa mengorbankan kualitas suara.

Ada beberapa standar codecsuara yang banyak digunakan di jaringan:

iLBC - 15Kbps, 20ms frame size: 13,3Kbps, 30ms frame size.

ITU G.711 - 64 Kbps, sample-based (alaw/ulaw)

ITU G.729 - 8Kbps, 10ms frame size

Codec yang sering digunakan adalah codec G.729 dan GSM, sedangkan di LAN biasanya digunakan codec G.711 yang memang bagus kualitasnya. Pengguna open source lebih banyak menggunakan codec GSM yang tidak memiliki hak cipta (copyright). Sementara itu ,

banyak peralatan VoIP menggunakan codec G.729, tapi codec ini memiliki hak cipta.

2.8 H.323

VoIP dapat berkomunikasi dengan sistem lain yang beroperasi pada jaringan packet-switch. Untuk dapat berkomunikasi dibutuhkan suatu standar sistem komunikasi yang kompatibel satu sama lain. Salah satu standar komunikasi pada VoIP menurut rekomendasi ITU-T adalah H.323 (1995-1996).

Network (WAN). H.323 dapat digunakan untuk layanan - layanan multimedia seperti komunikasi suara (IP telephony), komunikasi video dengan suara (video telephony), dan gabungan suara, video dan data.

Tujuan desain dan pengembangan H.323 adalah untuk memungkinkan interoperabilitas dengan tipe terminal multimedia lainnya. Terminal dengan standar H.323 dapat berkomunikasi dengan terminal H.320 pada N-ISDN, terminal H.321 pada ATM, dan terminal H.324 pada Public Switched Telephone Network (PSTN). Terminal H.323 memungkinkan komunikasi real time dua arah berupa suara , video dan data (Iskandarsyah, 2003: 5).

2.8.1 Arsitektur H.323

Standar H.323 terdiri dari 4 komponen fisik yg digunakan saat menghubungkan komunikasi multimedia point-to-point dan point-to-multipoint pada beberapa macam jaringan. Komponen-komponen

Gambar 2.6 Arsitektur H.323 (Sumber : Iskandarsyah, 2003: 6)

A. Terminal

Terminal digunakan untuk komunikasi multimedia real time dua arah . Terminal H.323 dapat berupa personal computer (PC) atau alat lain yang berdiri sendiri yang dapat menjalankan aplikasi multimedia.

B. Gateway

jaringan telepon , misalnya: PSTN. Dalam menghubungkan dua bentuk jaringan yang berbeda dilakukan dengan menterjemahkan protokol-protokol untuk call setup dan release serta mengirimkan informasi antara jaringan yang

terhubung dengan gateway. Namun demikian gateway tidak dibutuhkan untuk komunikasi antara dua terminal H.323. C. Gatekeeper

Gatekeeper dapat dianggap sebagai otak pada jaringan H.323 karena merupakan titik yang penting pada jaringan H.323. D. Multipoint Control Unit (MCU)

pemrosesan audio dan video. MC juga mengontrol dan menentukan serangkaian audio dan video yang akan multicast. MC tidak menghadapi secara langsung rangkainan media tersebut. Tugas ini diberikan pada MP yang melakukan mix, switch, dan memproses audio, video, ataupun bit – bit data. Gatekeeper, gateway, dan MCU secara logik merupakan komponen yang terpisah pada standar H.323 tetapi dapat diimplementasikan sebagai satu alat secara fisik.

2.8.2 Protokol-protokol H.323

Spesifikasi H.323 menjelaskan kegunaan dari bermacam-macam protokol untuk transmisi data, video dan audio. Menurut ITU-T Recommendations protokol-protokol tersebut antara lain :

1. H.225 Registration, Admission and Status (RAS), digunakan antara H.323 end-point dan Gatekeeper untuk menyediakan address resolution dan layanan admission control.

3. H.245 Control Protocol untuk komunikasi multimedia, yang menjelaskan pesan dan prosedur yang digunakan untuk capability exchange, membuka dan menutup channel logikal

untuk audio, video dan data, control dan indikasi.

4. Real Time Transport Protocol (RTP), yang digunakan untuk mengirim dan menerima informasi multimedia (video, data dan suara) antar dua entiti.

5. H.235 series, digunakan dalam keamanan signal dan media 6. H.239, menjelaskan dual stream dalam video-conference,

biasanya satu untuk live video dan satu untuk still image. 7. H.450 series, untuk bermacam-macam layanan tambahan

(supplementaries)

Gambar 2.7 Protokol-protokol H.323 (Sumber: www.accessgrid.org)

Pada H.323 terdapat beberapa protokol dalam pengiriman data yang mendukung agar data terkirim secara real-time. Dibawah ini dijelaskan beberapa protokol pada Layer network dan transport (Iskandarsyah, 2003: 7):

1. RTP (Real-Time Protocol)

Protokol yang dibuat untuk mengkompensasi jitter dan desequencing yang terjadi pada jaringan IP. RTP dapat

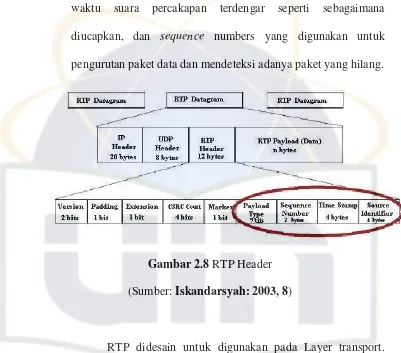

seperti data suara dan data video. RTP berisi informasi tipe data yang di kirim, timestamps yang digunakan untuk pengaturan waktu suara percakapan terdengar seperti sebagaimana diucapkan, dan sequence numbers yang digunakan untuk pengurutan paket data dan mendeteksi adanya paket yang hilang.

Gambar 2.8 RTP Header (Sumber: Iskandarsyah: 2003, 8)

stream yang dibentuk oleh satu terminal dapat dikirimkan ke

beberapa terminal tujuan.

2. RTCP (Real-Time Control Protocol)

Merupakan suatu protokol yang biasanya digunakan bersama-sama dengan RTP. RTCP digunakan untuk mengirimkan packet control setiap terminal yang berpartisipasi pada percakapan yang digunakan sebagai informasi untuk kualitas transmisi pada jaringan. Terdapat dua komponen penting pada paket RTCP, yang pertama adalah sender report yang berisikan informasi banyaknya data yang dikirimkan, pengecekan timestamp pada header RTP dan memastikan bahwa datanya tepat dengan timestamp-nya. Elemen yang kedua adalah receiver report yang dikirimkan oleh penerima panggilan.

Receiver report berisi informasi mengenai jumlah paket yang

hilang selama sesi percakapan, menampilkan timestamp terakhir dan delay sejak pengiriman sender report yang terakhir.

3. RSVP (Resource Reservation Protocol)

tujuan unicast maupun multicast. RSVP merupakan signaling protocol tambahan pada VoIP yang mempengaruhi QoS.

RSVP bekerja dengan mengirimkan request pada setiap node dalam jaringan yang digunakan untuk pengiriman data stream dan pada setiap node RSVP membuat resource reservation untuk pengiriman data. Resource reservation pada

suatu node dilakukan dengan menjalankan dua modul yaitu admission control dan policy control.

Admission control digunakan untuk menentukan apakah

suatu node tersebut memiliki resource yang cukup untuk memenuhi QoS yang dibutuhkan. Policy control digunakan untuk menentukan apakah user yang memiliki ijin administratif (administrative permission) untuk melakukan reservasi. Bila terjadi kesalahan dalam aplikasi salah satu modul ini, akan terjadi RSVP error dimana request tidak akan dipenuhi. Bila kedua modul ini berjalan dengan baik, maka RSVP akan membentuk parameter packet classifier dan packet scheduler. Packet Clasiffier menentukan kelas QoS untuk setiap paket data

Scheduler berfungsi untuk menset antarmuka (interface) tiap

node agar pengiriman paket sesuai dengan QoS yang diinginkan.

2.9 Session Initation Protocol

Menurut RFC 2543, Session Initiation Protocol (SIP) adalah “an application-layer control (signaling) protocol for creating, modifying

and terminating sessions with one or more participants. These sessions

include Internet multimedia conferences, Internet telephone calls and

multimedia distribution”.

Protokol SIP mempunyai empat fungsi yaitu (Raharja, 2004: 9): 1. Call Initiation, yaitu membangun sebuah sesi komunikasi

dan mengundang user lain untuk bergabung dalam sesi komunikasi.

2. Call Modification, bila perlu SIP dapat memodifikasi sesi komunikasi.

3. Call Termination, menutup sesi komunikasi

4. Presence, mengumumkan status user pada user lain, online

atau offline, away atau busy

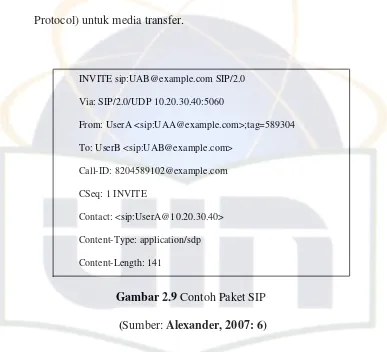

(RTP/RTCP). Protokol SIP bekerja di layer Application pada layer TCP/IP. SIP bukan sebuah protokol media transfer, sehingga SIP tidak membawa paket suara atau video. SIP memanfaatkan RTP (Real Time Protocol) untuk media transfer.

Gambar 2.9 Contoh Paket SIP

(Sumber: Alexander, 2007: 6)

Session Initiation Protocol (SIP) dibangun dengan empat buah komponen yang mendukung berjalannya transfer data dan suara. Komponen tersebut adalah user agent, proxy, redirect server dan

INVITE sip:[email protected] SIP/2.0

Via: SIP/2.0/UDP 10.20.30.40:5060

From: UserA <sip:[email protected]>;tag=589304

To: UserB <sip:[email protected]>

Call-ID: [email protected]

CSeq: 1 INVITE

Contact: <sip:[email protected]>

Content-Type: application/sdp

Gambar 2.10 Arsitektur SIP (Sumber: Raharja, 2004: 10)

User agent adalah komponen SIP yang memulai, menerima, dan

Proxy merupakan komponen penengah antar user agent, yang

bertindak sebagai server dan client yang menerima request message dari user agent dan menyampaikan pada user agent lainnya. Request

message ini dapat dilayani sendiri atau disampaikan (forward) pada

proxy lain atau server lain. Proxy bertugas untuk menerjemahkan dan atau menulis ulang request message sebelum menyampaikan pada user agent tujuan atau proxy lain. Proxy server menyimpan state sesi

komunikasi antara UAC dan UAS.

Redirect server adalah komponen yang menerima request message

dari user agent, memetakan alamat SIP user agent atau proxy tujuan kemudian menyampaikan hasil pemetaan kembali pada user agent pengirim (UAC). Redirect server tidak menyimpan state sesi komunikasi antara UAC dan UAS setelah pemetaan disampaikan pada UAC. Tidak seperti proxy server, redirect server tidak dapat memulai inisiasi request message dan tidak seperti UAS, redirect server tidak dapat menerima dan menutup sesi komunikasi.

Registrar merupakan komponen yang menerima request

message REGISTER. Registrar dapat menambahkan fungsi otentikasi

yang terdaftar dapat dihubungi oleh komponen SIP lainnya (berfungsi juga sebagai Location Server). Komponen ini biasa disandingkan dengan proxy server.

2.10 Secure Real-time Transprot Protocol (SRTP)

Secure Real transport Protocol (SRTP) adalah sebuah standar

mekanisme untuk melindungi media real-time(suara dan video) dalam aplikasi multimedia. SRTP mendeskripsi profil protokol RTP (Real Time Protocol) untuk menyediakan confidentiality, integrity, dan autentikasi media streaming yang didefinisikan di RFC 3711. SRTP juga melindungi pesan dari RTCP (Real Time Transport Control Protocol) yang memberikan feedback QoS pada VoIP. Hal ini karena RTP dan RTCP sama-sama digunakan dalam multimedia session meskipun port yang digunakan berbeda (Thermos, 2007: 218).

2.10.1 Proses SRTP

Proses SRTP dimulai saat aplikasi men-capture input dari device (contohnya microphone atau kamera). Input tersebut

di-encode sinyal menggunakan codec standar atau negosiasi

RTP. Kemudian paket RTP dienkripsi dengan algoritma enkripsi yang dinegosiasikan (Thermos, 2007: 219).

SRTP menggunakan dua mode dalam prosesnya. Mode Counter menggunakan kriptografi AES dengan panjang kunci

128 bit dan saltkey (bit random untuk kunci) 112 bit. Mode AES-F8 digunakan dalam jaringan mobile 3G dengan men-enkripsi data UMTS (Unified Mobile Telecommunication System) dengan panjang kunci yang sama dengan mode counter. SRTP juga mampu meniadakan enkripsi dengan menggunakan null cipher (hasil streaming kunci berupa 0 saja).

Untuk menambah enkripsi data, SRTP menunjang autentikasi dan integritas paket RTP. Secara default, SRTP menggunakan algoritma SHA-1 dengan panjang kunci 160 bit. Sebuah MAC (Message Authentication Code) dibuat dari hasil hash keseluruhan paket RTP, termasuk RTP header dan payload yang terenkripsi dan meletakkan hasil perhitungannya ke authentication tag header. Penggunaan authentication tag ini penting untuk melindungi dari serangan

message-replay. Serangan ini memodifikasi pesan-pesan audio/video menjadi

corrupt dan kacau. Atau dapat juga dengan mengirim pesan tiruan

sehingga device mengalihkan sumberdaya untuk memproses pesan tersebut.

Tabel 2.2 Manajemen Kunci SRTP (Sumber: Thermos,2007: 224)

Parameter Mandatory Default

SRTP/ SRTCP Kriptografi AES_CM, NULL AES_CM, AES_F8, for UMTS

SRTP/SRTCP Autentikasi HMAC_SHA1 HMAC_SHA1

Parameter Autentikasi

Fungsi Key Derivation AES_CM AES_CM

Panjang kunci Enkripsi 128 bit 128 bit

Panjang kunci Salt 112 bit 112 bit

Rata-rata Key Derivation 0 0

Paket SRTP lifetime 248 248

Paket SRTCP lifetime 231 231

Indikator MKI 0 0

Panjang MKI 0 0

2.10.2 Kelebihan dan kekurangan SRTP

SRTP menyediakan beberapa properti untuk mengamankan streaming media dalam komunikasi multimedia. Karena itu ada

beberapa hal yang perlu diperhatikan dalam menerapkan SRTP pada jaringan. Kelebihan dari SRTP antara lain :

1. Menyediakan kepercayaan (confidentiality), integritas dan autentikasi dari isi pesan.

2. Menyediakan perlindungan terhadap replay attack terhadap RTP dan RTCP

3. Karena SRTP menunjang AES, SRTP menyediakan perlindungan terhadap DoS attack yang bertujuan merusak isi pesan.

Pengembangan SRTP masih menyisakan beberapa kekurangan yang harus dioptimalkan. Kekurangan SRTP antara lain:

1. Jika diatur null cipher, maka membiarkan terjadinya analisa trafik pada paket data.

2. Belum dapat menjamin integritas dan autentikasi pesan dari jaringan IP ke PSTN.

3. Penyegaran kunci (refresh) dan manajemen kunci berpengaruh terhadap konsumsi sumberdaya dalam jaringan multicast yang besar. Hal ini kurang cocok dengan peralatan

mobile dengan sumber daya terbatas.

2.11 Asterisk

2.11.1 Konfigurasi Minimal Asterisk

Untuk dapat melakukan panggilan terhadap beberapa file yang perlu dikonfigurasikan yaitu:

2.9.1.1sip.conf

File ini terdapat pada /etc/asterisk/sip.conf. File ini berguna untuk autentikasi username. Berikut ini baris yang perlu ditambahkan untuk penambahan user:

[2001]

context=default type=friend username=2001 secret=asdf host=dynamic dtmfmode=rfc2833 mailbox=2001@default

Keterangan dari baris diatas yaitu:

context : Context untuk panggilan masuk ke VoIP server

type : Secara default yaitu friend. Terdapat beberapa tipe yaitu friend, peer dan user. Jika user maka hanya dapat menerima panggilan. Jika peer maka hanya dapat melakukan panggilan. Friend berarti dapat melakukan panggilan dan menerimanya.

username: User name yang digunakan. Username ini merupakan nomor ekstensi.

secret : Password yang digunakan.

host : Bisa berisi dynamics, hostname atau alamat IP. Secara default berisikan dynamics. Jika dynamics berarti user sendiri yang mendaftarkan mengenai alamat IP yang dimilikinya. Jika hostname atau alamat IP, maka user tersebut terdaftar berdasarkan hostname atau alamat IP tersebut.

mailbox : user pada mailbox.

2.9.1.2extensions.conf

File ini terdapat pada /etc/asterisk/extensions.conf. File ini berfungsi untuk menentukan apa yang harus dilakukan jika ada panggilan ke ekstensi tertentu. Sebagai contoh yaitu sebagai berikut:

exten=>_20xx,1,Dial(SIP/${EXTEN},20,rt) exten=>_20xx,2,HangUp

Arti dari perintah tersebut yaitu jika ada panggilan masuk ke ekstensi 20xx maka langkah pertama yaitu melakukan dial/panggilan ke ekstension tersebut dengan protokol SIP dan tunggu dua puluh detik, jika panggilan tersebut tidak diangkat maka timeout (rt). Langkah berikutnya yaitu hangup.

2.11.2 Modul Pendukung Asterisk

2.9.2.1Zaptel / DAHDI

Modul ini berfungsi jika pada server menggunakan card Zapata yang berfungsi untuk menghubungkan sistem VoIP dengan sistem telepon. Modul ini juga berfungsi pada fitur Meetme.

2.9.2.2LibPRI

Modul driver yang dibutuhkan jika menggunakan interface Digium untuk menghubungkan ke sisten telepon.

2.9.2.3Mpg123

Modul yang berfungsi pada fitur musicon hold (MOH). Dengan adanya modul ini maka file musik bisa dijalankan.

2.9.2.4Asterisk Add-ons

2.12 Twinkle

Twinkle merupakan sebuah softphone VoIP yang menggunakan protokol SIP pada sistem operasi Linux. Twinkle dibuat oleh Michel De Boer pada Februari tahun 2009, yang pada saat itu hanya dapat melakukan call sederhana. Kontribusi dari berbagai komunitas, menjadikan Twinkle mendapat fitur-fitur baru antara lain:

1. Mensupport ZRTP/SRTP.

2. Autentikasi digest MD5 untuk SIP request.

2.13 Network Address Translation (NAT)

Network Address Translation (NAT) merupakan standar IETF

yang membuat LAN menggunakan satu set alamat IP untuk lalu-lintas internal dan satu set lainnya untuk lalu lintas eksternal (Lamle, 2005: 69). Translasi alamat IP terjadi jika LAN bertemu dengan internet. NAT mengkonversi packet header pada lalu-lintas incoming dan outgoing.

NAT dibuat dengan tujuan :

1. Sebagai firewall yang menyembunyikan alamat IP internal. 2. Membuat perusahaan dapat menggunakan alamat IP internal

yang lebih banyak, karena alamat IP internal dan alamat IP internet perusahaan berbeda.

3. Memperbolehkan perusahaan membundel banyak koneksi ISDN menjadi satu koneksi internet.

2.14 Rapid Application Development

kebutuhan dipahami dengan baik, proses RAD memungkinkan tim pengembangan menciptakan “sistem fungsional yang utuh” dalam periode waktu yang sangat pendek (kira-kira 60 sampai 90 hari)

(Pressman, 2002:42).

Menurut Kendal & Kendal (2003, 237), RAD adalah suatu pendekatan berorientasi objek terhadap pengembangan sistem yang mencakup suatu metode pengembangan serta perangkat-perangkat lunak.

Metode pengembangan Rapid Application Development (RAD) memiliki beberapa keunggulan dan kelemahan. Berikut ini merupakan beberapa keunggulan dan kelemahan model RAD:

2.14.1 Keunggulan RAD

1. Meningkatkan kecepatan pengembangan aplikasi dengan menggunakan metode-metode seperti rapid prototyping, penggunaan CASE tools, dan teknik-teknik lainnya.

2. Mengurangi fungsionalitas end user (Fokus desain menjadi lebih sempit), mengurangi kompleksitas.

2.11.2 Kelemahan RAD

1. Mengurangi skalabilitas pengembangan sistem.

BAB III

METODOLOGI PENELITIAN

Pada bab ini akan diuraikan metode penelitian yang digunakan oleh penulis dalam Pengamanan Payload VoIP dengan Protokol SRTP , diantaranya adalah:

3.1 Metode Pengumpulan Data

Dalam melakukan penelitian ini diperlukan data-data informasi yang relatif lengkap sebagai bahan yang dapat mendukung kebenaran materi uraian pembahasan. Oleh karena itu sebelum menyusun skripsi ini, dalam persiapannya terlebih dahulu dilakukan pencarian dan pengumpulan data-data atau bahan materi yang diperlukan.

model RAD karena metode RAD adalah metode yang diperuntukkan untuk jangka pendek sesuai dengan sistem yang dikembangkan.

Model pengembangan RAD diperkenalkan oleh James Martin pada tahun 1991 Adapun skema model pengembangan RAD (Rapid Application Development) adalah sebagai berikut:

3.2.1. Fase Perencanaan Syarat-Syarat

Pada tahap ini dilakukan pengindentifikasian tujuan aplikasi atau sistem serta untuk mengidentifikasi syarat-syarat informasi yang ditimbulkan dari tujuan-tujuan tersebut.

3.2.2. Fase Perancangan Proses

Pada tahap ini dilakukan perancangan proses yaitu menjelaskan perancangan proses-proses yang akan terjadi di dalam sistem. Perancangan ini akan dilakukan perancangan evaluasi dan memperbaiki sistem sesuai dengan kebutuhan. Perancangan proses meliputi perancangan proses VoIP dan SRTP.

3.2.3 Fase Kontruksi

3.2.4. Fase Pelaksanaan

Pada tahapan ini dilakukan pengujian terhadap sistem VoIP yang telah dibuat dengan inplementasi SRTP, perbandingan keadaan sebelum dan sesudah penerapan keamanan protokol SRTP tersebut.

BAB IV

HASIL DAN PEMBAHASAN

Perancangan dan pengembangan skripsi “Pengamanan Payload dalam VoIP Dengan Protokol SRTP” ini menggunakan metode Rapid Application Development (RAD). Menurut Kendall & Kendall (2003:228), tahapan-tahapan RAD terdiri atas fase perencanaan syarat-syarat, fase perancangan, fase konstruksi dan fase pelaksanaan.

4.1 Fase Perencanaan Syarat-syarat

4.1.1 Analisa Kebutuhan Masalah

Keamanan komunikasi Voice over Internet Protocol (VoIP) sudah sangat penting untuk dikembangkan mengingat terdapat model serangan untuk menjadikan komunikasi VoIP tersebut tidak aman. Diantaranya adalah:

1. Pembajakan dalam proses registrasi. 2. Pengrusakan pada isi message. 3. Penghentian sesi komunikasi. 4. Denial of Service attack.

4.1.2 Tujuan

Dalam skema Voice over Internet Protocol (VOIP) yang penulis buat, jenis keamanan yang dikembangkan adalah mengamankan protokol yang mengirimkan paket-paket data (RTP) dengan membuat profil di protokol tersebut dan membuat replay list sehingga tidak memungkinkan adanya pengiriman paket-paket yang berulang.

4.1.3 Syarat-syarat

Adapun untuk mewujudkan tujuan tersebut maka dibutuhkan beberapa syarat dalam pengembangan skripsi ini yaitu meliputi hal-hal sebagai berikut:

1. VoIP Server

VoIP Server merupakan syarat mutlak untuk terjadinya komunikasi VoIP. VoIP server membuat session saat pertama kali berkomunikasi dan mendaftar pengguna yang ada dalam jaringan VoIP tersebut. Dalam pengembangan skripsi ini, penulis menggunakan Asterisk versi 1.6.2.5.

2. VoIP Client

VoIP Client merupakan aplikasi yang digunakan oleh pengguna dalam VoIP. Aplikasi yang digunakan oleh penulis adalah Twinkle 1.4.2.

Control Protocol (RCP). Kerja dari RTP adalah pembawa media stream (seperti audio dan video) sedangkan RTCP memonitor statistic

transmisi dan informasi Quality of Service (QOS) (RFC 3711). Karena masih rentan terhadap serangan, dibutuhkan protokol SRTP sebagai profil pengamanannya. Library dari protokol SRTP sendiri, terpisah dari VoIP server sehingga dibutuhkan instalasi agar dapat berjalan dengan baik.

Spesifikasi perangkat lunak dan perangkat keras yang digunakan dalam implementasi keamanan ini adalah sebagai berikut:

a. Perangkat Lunak :

1. Asterisk VoIP Server versi 1.6.2.5 2. Linux Fedora 9

3. Wireshark 1.2.10 4. Mplayer for Linux 5. Avideo Capture Screen 6. Twinkle 1.4.2

b. Perangkat Keras :

1. Processor Intel Core2Duo T5800 @2.00 GHz

2. Processor Pentium IV @2,4 GHz 3. HDD 80 GB

4.2 Fase Perancangan Proses

4.2.1 Perancangan Proses Komunikasi VoIP

Protokol RTP merupakan protokol yang umumnya digunakan untuk streaming aplikasi multimedia. Merupakan standar format paket untuk

mengirimkan audio dan video di internet.

Proses perancangan komunikasi VoIP untuk panggilan dua orang, dijelaskan dalam gambar dibawah ini:

User 1 User 2

1: INVITE ()

5: ACK ()

6: RTP VOICE CALL ()

7: BYE () 2: 100 TRYING ()

3: 100 RINGING ()

4: 200 OK ()

Topografi jaringan yang digunakan penulis, meneggunakan dua komputer dengan desain satu buah VoIP server dan dua buah VoIP client dibelakang NAT. Penggunaan komunikasi VoIP pada server Asterisk menggunakan IP public yang didapatkan dari internet dan dijadikan gateway server bagi Asterisk untuk menghubungkan pihak-pihak yang berkomunikasi.

Gambar 4.2 Desain jaringan VoIP penelitian

4.2.2 Perancangan Proses SRTP

Konteks Kriptografi (Crypto Context) SRTP meliputi (sesuai dengan RFC 3711) :

1. Encryption key. 2. Salt key.

3. Message Authentication key.

4. 32-bit rollover counter (penghitung ). 5. Sequence number (urutan paket).

6. Synchronization source number (SSRC).

7. Replay list (Daftar paket yang direplay).

Setelah proses Key Management dilakukan, maka pengirim (SENDER) akan melakukan hal-hal berikut untuk membuat paket SRTP (RFC 3711).

1. Menentukan cryptographic context yang akan digunakan.

2. Menentukan Index paket SRTP menggunakan rollover counter (ROC), urutan tertinggi dalam cryptography context, dan urutan dalam paket RTP.

3. Meentukan Master Key dan Master Salt.

4. Menentukan Session Key dan Session Salt, dengan menggunakan Master Key, Master Salt, Key_derivation_rate dan Session Key-length dalam cryptographic context dengan Index.

7. Untuk message authentication untuk bagian paket yg diautentikasi, dengan menggunakan rollover counter, algoritma autentikasi, dan Session Autentication Key dan ditempelkan pada paket.

8. Update ROC menggunakan Index.

Untuk mengautentikasi dan mendeskripsikan paket SRTP, penerima (RECEIVER) akan melakukan sebagai berikut (RFC 3711):

1. Menentukan cryptographic context yang sesuai.

2. Menjalankan algoritma untuk mendapatkan Index. Algoritma dijalankan dengan menggunakan rollover counter, dan urutan tertinggi dengan urutan pada paket SRTP.

3. Menentukan Master Key dan Master Salt. Jika indikator MKI diset ke 1, gunakan MKI pada paket SRTP. Jika tidak gunakan Index sebelumnya.

4. Menetukan Session Key dan Session Salt, dengan mengunakan Master Key, Master Salt, Key_derivation_rate dan Session_key_length dengan Index.