PADA PT. ANEKA JAYA BAUT SEJAHTERA (PT. AJBS)

TUGAS AKHIR

Nama : Marliana Halim

NIM : 08.41010.0199

Program : S1 (Strata Satu)

Jurusan : Sistem Informasi

SEKOLAH TINGGI

MANAJEMEN INFORMATIKA & TEKNIK KOMPUTER SURABAYA

2012

STIKOM

PADA PT. ANEKA JAYA BAUT SEJAHTERA (PT. AJBS)

TUGAS AKHIR

Diajukan sebagai salah satu syarat untuk menyelesaikan

Program Sarjana Komputer

Oleh:

Nama : Marliana Halim

NIM : 08.41010.0199

Program : S1 (Strata Satu)

Jurusan : Sistem Informasi

SEKOLAH TINGGI

MANAJEMEN INFORMATIKA & TEKNIK KOMPUTER SURABAYA

2012

STIKOM

Buku ini kupersembahkan kepada:

Papa dan Mama tercinta, Kakak, Saudara,

dan teman-teman yang selalu mendukung dalam setiap langkahku

Everything is Grace ☺

STIKOM

ABSTRAK ... vi

KATA PENGANTAR ... vii

DAFTAR ISI ... x

DAFTAR TABEL ... xiii

DAFTAR GAMBAR ... xv

DAFTAR LAMPIRAN ... xvi

BAB I PENDAHULUAN ... 1

1.1 Latar Belakang ... 1

1.2 Perumusan Masalah ... 4

1.3 Pembatasan Masalah ... 5

1.4 Tujuan ... 6

1.5 Sistematika Penulisan ... 6

BAB II LANDASAN TEORI ... 8

2.1 Sistem Informasi ... 8

2.2 Audit ... 9

2.3 Audit Sistem Informasi ... 13

2.4 Keamanan Informasi ... 16

2.5 ISO/IEC 27002: 2005 ... 18

2.6 Model Kedewasaan (Maturity Model) ... 21

2.7 Langkah-Langkah Kegiatan Audit Sistem Informasi... 23

STIKOM

3.1 Perencanaan dan Persiapan Audit Sistem Informasi ... 30

3.1.1 Mengidentifikasi Proses Bisnis dan TI ... 31

3.1.2 Mengidentifikasi Ruang Lingkup dan Tujuan Audit ... 31

3.1.3 Menentukan Metode dan Membuat Engagement Letter ... 33

3.1.4 Menentukan Auditee ... 33

3.1.5 Menentukan Jadwal Audit (Audit Working Plan) ... 33

3.1.6 Membuat Pernyataan ... 34

3.1.7 Membuat Pertanyaan ... 35

3.2 Pelaksanaan Audit Sistem Informasi ... 35

3.2.1 Melakukan Wawancara ... 36

3.2.2 Melakukan Pemeriksaan ... 37

3.2.3 Melakukan Dokumentasi (Data dan Bukti) ... 37

3.2.4 Melakukan Uji Kematangan ... 38

3.2.5 Penyusunan Daftar Temuan dan Rekomendasi ... 40

3.3 Pelaporan Audit Sistem Informasi ... 41

BAB IV HASIL DAN PEMBAHASAN ... 42

4.1 Hasil Perencanaan dan Persiapan Audit Sistem Informasi ... 42

4.1.1 Hasil Identifikasi Proses Bisnis dan TI ... 42

4.1.2 Hasil Identifikasi Ruang Lingkup dan Tujuan Audit ... 45

4.1.3 Hasil Penentuan Metode dan Pembuatan Engagement Letter ... 53

4.1.4 Hasil Penentuan Auditee ... 53

STIKOM

4.1.6 Hasil Pembuatan Pernyataan ... 55

4.1.7 Hasil Pembuatan Pertanyaan ... 55

4.2 Hasil Pelaksanaan Audit Keamanan Sistem Informasi ... 56

4.2.1 Hasil Wawancara ... 56

4.2.2 Hasil Pemeriksaan ... 57

4.2.3 Hasil Dokumentasi (Data dan Bukti) ... 57

4.2.4 Hasil Pelaksanaan Uji Kematangan ... 58

4.2.5 Hasil Penyusunan Daftar Temuan dan Rekomendasi ... 74

BAB V PENUTUP ... 76

5.1 Kesimpulan ... 76

5.2 Saran ... 77

DAFTAR PUSTAKA ... 78

LAMPIRAN ... 81

STIKOM

Tabel 2.1 Ringkasan Jumlah Klausul Kontrol Keamanan, Objektif Kontrol,

dan Kontrol ... 19

Tabel 3.1 Contoh Klausul, Objektif Kontrol, dan Kontrol Keamanan ISO 27002:2005 yang Tidak Digunakan ... 32

Tabel 3.2 Contoh Klausul, Objektif Kontrol, dan Kontrol Keamanan ISO 27002 yang Telah Dipetakan ... 32

Tabel 3.3 Contoh Penentuan Auditee ... 33

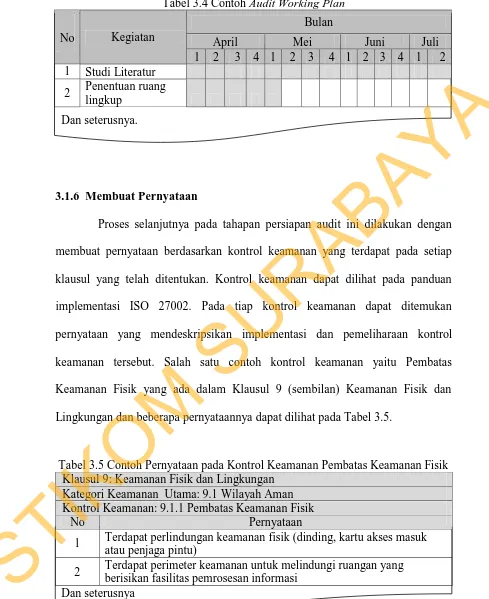

Tabel 3.4 Contoh Audit Working Plan ... 34

Tabel 3.5 Contoh Pernyataan pada Kontrol Keamanan Pembatas Keamanan Fisik ... 34

Tabel 3.6 Contoh Pertanyaan pada Kontrol Keamanan Pembatas Keamanan Fisik ... 35

Tabel 3.7 Contoh Dokumen Wawancara pada Kontrol Keamanan Pembatas Keamanan Fisik ... 36

Tabel 3.8 Contoh Hasil Pemeriksaan Pernyataan pada Kontrol Keamanan Pembatas Keamanan Fisik ... 37

Tabel 3.9 Contoh Kerangka Kerja Perhitungan Maturity Level ... 38

Tabel 3.10 Contoh Tabel Penentuan Maturity Level ISO 27002 ... 39

Tabel 3.11 Contoh Hasil Temuan dan Rekomendasi ... 41

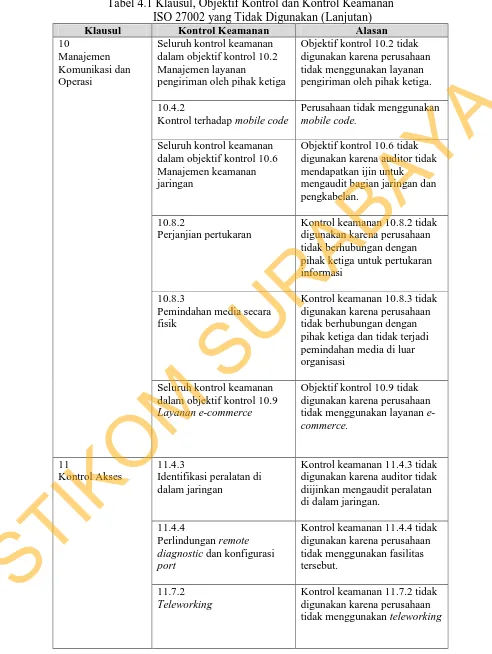

Tabel 4.1 Klausul, Objektif Kontrol dan Kontrol Keamanan ISO 27002 yang Tidak Digunakan... 46

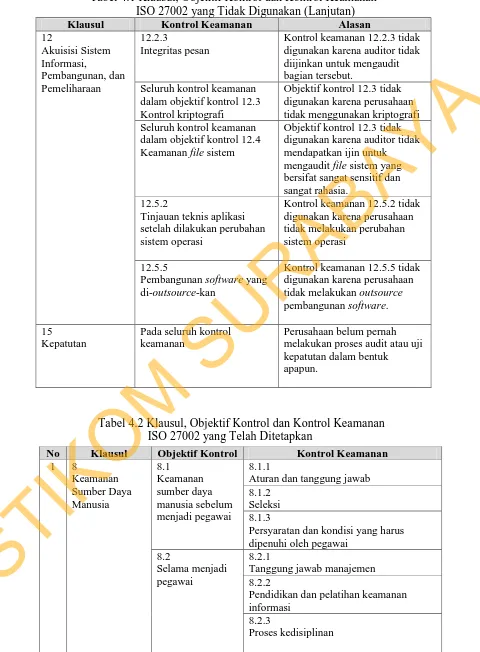

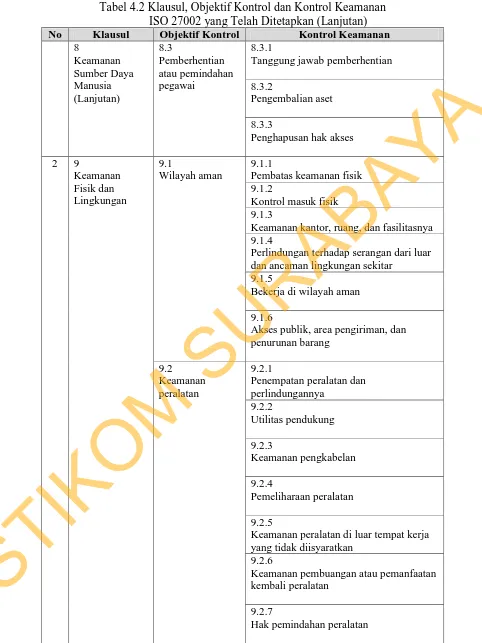

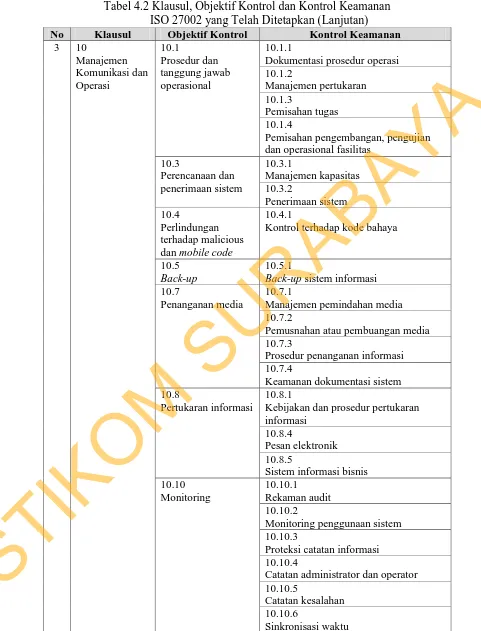

Tabel 4.2 Klausul, Objektif Kontrol dan Kontrol Keamanan ISO 27002 yang Telah Ditetapkan ... 48

Tabel 4.3 Hasil Penentuan Auditee ... 53

Tabel 4.4 Jadwal Kegiatan Audit (Audit Working Plan) ... 54

Tabel 4.5 Hasil Pernyataan pada Kontrol Keamanan Pembatas Keamanan Fisik ... 55

STIKOM

Fisik ... 55

Tabel 4.7 Dokumen Wawancara pada Kontrol Keamanan Pembatas Keamanan Fisik ... 56

Tabel 4.8 Hasil Pemeriksaan Pernyataan Pada Kontrol Keamanan Pembatas Keamanan Fisik ... 57

Tabel 4.9 Hasil Maturity Level Klausul 8 Keamanan Sumber Daya Manusia ... 59

Tabel 4.10 Hasil Maturity Level Klausul 9 Wilayah Aman ... 61

Tabel 4.11 Hasil Maturity Level Klausul 10 Manajemen Komunikasi dan Operasi ... 63

Tabel 4.12 Hasil Maturity Level Klausul 11 Kontrol Akses ... 65

Tabel 4.13 Hasil Maturity Level Klausul 12 Akuisisi Sistem Informasi, Pembangunan, dan Pemeliharaan ... 68

Tabel 4.14 Hasil Maturity Level Klausul 13 Manajemen Kejadian Keamanan Informasi... 69

Tabel 4.15 Hasil Maturity Level Klausul 14 Manajemen Kelangsungan Bisnis ... 71

Tabel 4.16 Hasil Temuan Dan Rekomendasi ... 74

STIKOM

Gambar 2.1 Sistem Informasi yang Sederhana ... 9

Gambar 2.2 Audit Process Overview ... 10

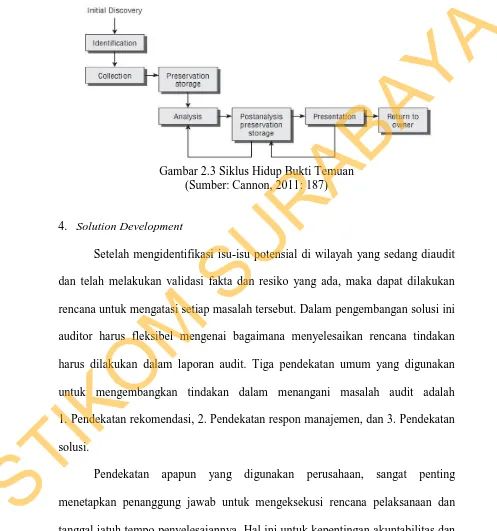

Gambar 2.3 Siklus Hidup Bukti Temuan ... 12

Gambar 2.4 Tahapan-Tahapan dalam Audit Sistem Informasi ... 16

Gambar 2.5 Aspek Keamanan Informasi ... 18

Gambar 2.6 ISO/IEC 27000 Family... 20

Gambar 2.7 Tingkat Kematangan CMMI ... 21

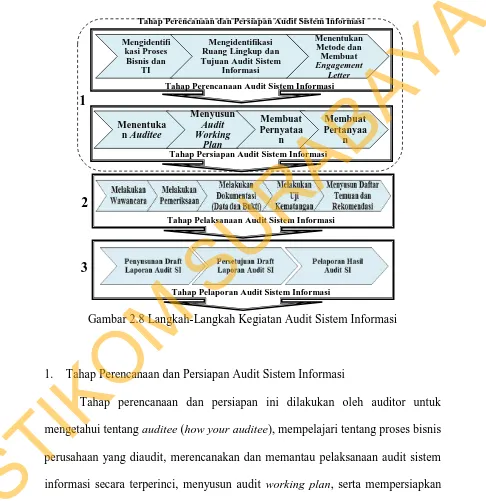

Gambar 2.8 Langkah-Langkah Kegiatan Audit Sistem Informasi... 23

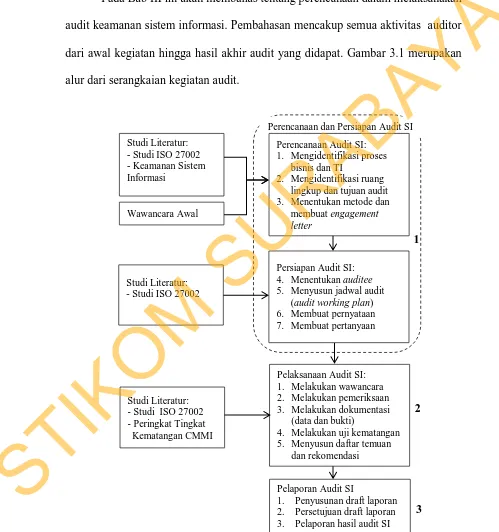

Gambar 3.1 Langkah-Langkah Kegiatan Audit Sistem Informasi... 29

Gambar 3.2 Contoh Representatif Nilai Maturity Level Klausul 9 ... 40

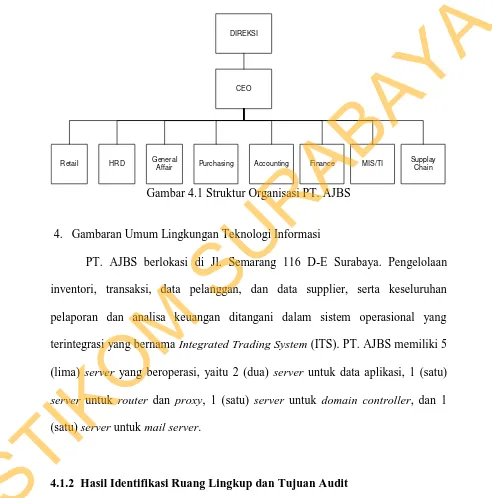

Gambar 4.1 Struktur Organisasi PT. AJBS ... 45

Gambar 4.2 Pembatas Keamanan Fisik Pagar Besi Harmonika ... 58

Gambar 4.3 Representasi Nilai Maturity Level Klausul 8 Keamanan Sumber Daya Manusia ... 60

Gambar 4.4 Representasi Nilai Maturity Level Klausul 9 Wilayah Aman ... 62

Gambar 4.5 Representasi Nilai Maturity Level Klausul 10 Manajemen Komunikasi dan Operasi ... 64

Gambar 4.6 Representasi Nilai Maturity Level Klausul 11 Kontrol Akses ... 67

Gambar 4.7 Representasi Nilai Maturity Level Klausul 12 Akuisisi Sistem Informasi,Pembangunan, dan Pemeliharaan ... 68

Gambar 4.8 Representasi Nilai Maturity Level Klausul 13 Manajemen Kejadian Keamanan Informasi ... 70

Gambar 4.9 Representasi Nilai Maturity Level Klausul 14 Manajemen Kelangsungan Bisnis ... 72

Gambar 4.10 Laporan Audit Sistem Informasi ... 75

STIKOM

Lampiran 1 Detail Struktur Dokumen Kontrol Keamanan ISO/IEC 27002 ... 81

Lampiran 2 Engagement Letter ... 100

Lampiran 3 Surat Pernyataan ... 109

Lampiran 4 Permintaan Kebutuhan Data ... 110

Lampiran 5 Perencanaan Audit ... 115

Lampiran 6 Dokumen Wawancara... 121

Lampiran 7 Daftar Percobaan ... 224

Lampiran 8 Bukti Foto ... 226

Lampiran 9 Daftar Akses User ... 246

Lampiran 10 Hasil Pemeriksaan dan Perhitungan Maturity Level... 247

Lampiran 11 Hasil Temuan dan Rekomendasi ... 381

Lampiran 12 Laporan Audit Sistem Informasi ... 435

STIKOM

Perseroan Terbatas Aneka Jaya Baut Sejahtera (PT. AJBS) adalah sebuah

perusahaan di bidang pengadaan perlengkapan dan peralatan pendukung industri.

Pengelolaan seluruh aset informasi yang ada ditangani oleh sistem operasional

yang terintegrasi yang bernama Integrated Trading System (ITS). Selama

penerapan ITS terjadi beberapa kendala yaitu: kebocoran informasi pada

karyawan yang tidak berhak atas informasi, kerusakan peralatan sistem informasi

yang dapat menyebabkan hilangnya data perusahaan, sistem yang sering hang,

serta terjadinya gangguan-gangguan yang menyebabkan kekacauan antara lain

kerusakan data, file-file yang tidak bisa dibuka, dan lain-lain.

Untuk mengetahui kelemahan-kelemahan sistem yang menjadi penyebab

permasalahan keamanan informasi terjadi dan bagaimana tingkat keamanan

sistem informasi yang dimiliki PT. AJBS, maka perlu dilakukan audit keamanan

terhadap sistem informasi yang ada. Audit yang dilakukan menggunakan standar

ISO 27002 dengan ruang lingkup Klausul 8 hingga Klausul 12.

Dari pelaksanaan audit keamanan sistem informasi, diketahui bahwa

tingkat keamanan pada PT. AJBS masih sangat rentan terhadap ancaman

keamanan informasi. Penelitian ini juga menghasilkan rekomendasi untuk

perbaikan proses sistem informasi telah ada serta untuk meningkatkan keamanan

informasi PT. AJBS.

Kata Kunci : Audit, Keamanan Sistem Informasi, ISO 27002

STIKOM

1 1.1 Latar Belakang

Perseroan Terbatas Aneka Jaya Baut Sejahtera (PT. AJBS) adalah sebuah

perusahaan swasta nasional yang berkonsentrasi pada pengadaan perlengkapan

dan peralatan pendukung industri. PT. AJBS terus berupaya untuk meningkatkan

pelayanan, sejak pendiriannya pada tahun 1966. Sejalan dengan peningkatan

volume usaha dan semakin luasnya wilayah usaha, PT. AJBS mengembangkan

sebuah pola manajemen menuju ke arah pengelolaan usaha memperhatikan

ketepatan dan kelengkapan pelayanan terhadap pelanggan.

PT. AJBS memiliki jenis dan jumlah produk yang besar, hal ini yang

mengharuskan PT. AJBS untuk menerapkan teknologi informasi yang memadai.

Pengelolaan inventori, transaksi, data pelanggan, dan data supplier, serta

keseluruhan pelaporan dan analisa keuangan ditangani dalam sistem operasional

yang terintegrasi yang bernama Integrated Trading System (ITS).

Sebagai perusahaan yang berskala nasional, PT. AJBS memiliki sentral

usaha di Jl. Semarang 116 D-E Surabaya. PT. AJBS sangat berperan penting

dalam mengelola keamanan informasi, karena seluruh informasi perusahaan yang

merupakan aset berharga bagi perusahaan berada di sana. PT. AJBS memiliki 5

(lima) server yang beroperasi, yaitu 2 (dua) server untuk data aplikasi, 1 (satu)

server untuk router dan proxy, 1 (satu) server untuk domain controller, dan 1 (satu) server untuk mail server.

STIKOM

Aplikasi ITS yang digunakan pada PT. AJBS awalnya dibeli dan

dikembangkan oleh pihak lain. Namun, sejak tahun 1998 telah dikembangkan

sendiri sampai dengan saat ini. Seiring perkembangan bisnis yang semakin maju,

maka pengembangan sistem informasi yang dilakukan juga semakin besar. Hal ini

dapat dilihat dari banyaknya jumlah server yang dimiliki yaitu sebanyak 5 (lima)

server. Mengingat pentingnya informasi perusahaan, maka informasi harus

dilindungi atau diamankan oleh seluruh personil perusahaan. Seluruh informasi

perusahaan yang ada harus memiliki backup dan recovery yang berjalan dengan

baik.

Rahardjo (2005: 1) menyatakan bahwa masalah keamanan merupakan

salah satu aspek penting dari sebuah sistem informasi. Terjadinya masalah

keamanan dapat menimbulkan kerugian bagi perusahaan misalnya kerugian

apabila sistem informasi tidak bekerja selama kurun waktu tertentu, kerugian

apabila ada kesalahan data atau informasi dan kehilangan data. Sementara itu,

selama penerapan aplikasi ITS ini telah terjadi beberapa permasalahan antara lain

sering ditemukan terjadinya kebocoran informasi pada karyawan yang tidak

berhak atas informasi tersebut dan hal tersebut dapat mengancam kerahasiaan

perusahaan. Selain itu, dikhawatirkan dapat merambat pada terjadinya

penyalahgunaan informasi yang merugikan PT. AJBS dalam persaingan dengan

para kompetitor. Kendala lain yang ditemukan adalah kerusakan peralatan sistem

informasi yang dapat menyebabkan hilangnya data perusahaan dan sistem yang

sering hang. Di samping itu, terjadi gangguan-gangguan yang menyebabkan

kekacauan antara lain kerusakan data, file-file yang tidak bisa dibuka, dan

lain-lain.

STIKOM

Selama ini PT. AJBS belum pernah melakukan analisa penyebab

terjadinya permasalahan tersebut dan PT. AJBS tidak mengetahui sampai di mana

tingkat keamanan sistem informasi yang milikinya. Oleh karena itu PT. AJBS

membutuhkan evaluasi keamanan sistem informasi untuk menjaga keamanan

sistem informasi yang dimilikinya. Evaluasi keamanan sistem informasi dapat

dilakukan dengan audit keamanan sistem informasi (Asmuni dan Firdaus, 2005:

23). Keamanan informasi ditujukan untuk menjaga aspek kerahasiaan

(Confidentiality), keutuhan (Integrity) dan ketersediaan (Availability) dari

Informasi (ISO/IEC 27002, 2005: 1).

Agar audit keamanan sistem informasi dapat berjalan dengan baik

diperlukan suatu standar untuk melakukan audit tersebut (Tanuwijaya dan Sarno,

2010: 80). Menurut Sarno dan Iffano (2009: 59) tidak ada acuan baku mengenai

standar apa yang akan digunakan atau dipilih oleh perusahaan untuk

melaksanakan audit keamanan sistem informasi. Pemilihan standar ditentukan

oleh perusahaan itu sendiri. PT. AJBS memilih menggunakan standar ISO 27002.

Salah satu alasan PT. AJBS memilih menggunakan ISO 27002 ini karena PT.

AJBS juga telah menggunakan standarisasi ISO tetang sistem manajemen mutu

yaitu ISO 9001: 2008. Standar ISO 27002 dipilih dengan pertimbangan bahwa

standar ini sangat fleksibel dikembangkan tergantung pada kebutuhan organisasi,

tujuan organisasi, persyaratan keamanan, proses bisnis, jumlah pegawai dan

ukuran struktur organisasi. Selain itu, pertimbangan lainnya adalah ISO 27002

menyediakan sertifikat implementasi Sistem Manajemen Keamanan Informasi

(SMKI) yang diakui secara internasional yang disebut Information Security

Management Sistem (ISMS) certification (Sarno dan Iffano, 2009: 59-60).

STIKOM

Mengingat permasalahan yang dihadapi PT. AJBS menyangkut antara lain:

masalah sumber daya manusia, keamanan fisik dan lingkungan, operasional

sistem informasi, kontrol akses, dan kejadian-kejadian yang menyangkut

keamanan sistem informasi, maka klausul yang dipilih dalam audit keamanan

sistem informasi adalah Keamanan Sumber Daya Manusia (Klausul 8), Keamanan

Fisik dan Lingkungan (Klausul 9), Manajemen Komunikasi dan Operasi (Klausul

10), Kontrol Akses (Klausul 11), Akuisisi Sistem Informasi, Pengembangan, dan

Pemeliharaan (Klausul 12), Manajemen Kejadian Keamanan Informasi (Klausul

13), serta Manajemen Kelangsungan Bisnis (Klausul 14), yang telah sesuai

dengan kesepakatan dengan pimpinan PT. AJBS.

Dengan adanya audit keamanan sistem informasi pada PT. AJBS dapat

mengetahui kelemahan-kelemahan sistem yang menjadi penyebab permasalahan

keamanan informasi yang selama ini terjadi. Selain itu audit ini dapat mengukur

tingkat keamanan sistem informasi yang dimiliki PT. AJBS. Audit ini juga

menghasilkan rekomendasi tentang perbaikan yang harus dilakukan untuk

meningkatkan keamanan informasi pada perusahaan, serta menjadi pertimbangan

untuk memperoleh ISMS certification dengan standar ISO 27002 pada masa

mendatang, sehingga menambah nilai tambah akan kepercayaan pelanggan

terhadap PT. AJBS.

1.2 Perumusan Masalah

Berdasarkan penjelasan pada latar belakang, maka perumusan masalah

yang di dapat adalah sebagai berikut.

STIKOM

1. Bagaimana membuat perencanaan audit keamanan sistem informasi PT. AJBS

berdasarkan standar ISO 27002.

2. Bagaimana melaksanakan audit keamanan sistem informasi pada PT. AJBS

berdasarkan standar ISO 27002.

3. Bagaimana menyusun hasil audit keamanan sistem informasi pada PT. AJBS

berdasarkan standar ISO 27002.

1.3 Pembatasan Masalah

Batasan-batasan masalah yang digunakan dalam pengerjaan tugas akhir ini

adalah sebagai berikut.

1. Klausul ISO 27002 yang digunakan sesuai kesepakatan dengan pimpinan PT.

Aneka Jaya Baut Sejahtera yaitu:

a. Klausul 8: Keamanan Sumber Daya Manusia

b. Klausul 9: Keamanan Fisik dan Lingkungan

c. Klausul 10: Manajemen Komunikasi dan Operasi

d. Klausul 11: Kontrol Akses

e. Klausul 12: Akuisisi Sistem Informasi, Pengembangan, dan Pemeliharaan

f. Klausul 13: Manajemen Kejadian Keamanan Informasi

g. Klausul 14: Manajemen Kelangsungan Bisnis

2. Sistem Informasi yang di audit adalah Integrated Trading System (ITS) PT.

Aneka Jaya Baut Sejahtera (PT. AJBS).

3. Audit hanya dilakukan pada kantor PT. Aneka Jaya Baut Sejahtera (PT.

AJBS) yang terletak Jl. Semarang 116 D-E Surabaya.

STIKOM

1.4 Tujuan

Berdasarkan perumusan masalah di atas, maka tujuan yang hendak dicapai

adalah sebagai berikut.

1. Membuat perancangan audit keamanan sistem informasi pada PT. AJBS

berdasarkan standar ISO 27002 untuk menghasilkan penentuan ruang lingkup,

pengumpulkan data, dan langkah-langkah pelaksanaan audit.

2. Melaksanakan audit keamanan sistem informasi pada PT. AJBS berdasarkan

standar ISO 27002 dengan melakukan wawancara, melakukan pemeriksaan,

melakukan dokumentasi data dan bukti, menghitung dan menganalisis

maturity level, sampai ditemukannya temuan-temuan audit untuk mengetahui

sejauh mana tingkat keamanan yang dimiliki PT. AJBS.

3. Menyusun hasil audit keamanan sistem informasi pada PT. AJBS berdasarkan

standar ISO 27002 ke dalam laporan hasil audit yang berupa temuan dan

rekomendasi yang dapat digunakan untuk perbaikan dan peningkatan

keamanan sistem yang dimiliki PT. AJBS.

1.5 Sistematika Penulisan

Laporan Tugas Akhir (TA) ini ditulis dengan sistematika penulisan

sebagai berikut.

BAB I: PENDAHULUAN

Pada Bab ini membahas tentang latar belakang masalah dan

penjelasan permasalahan secara umum, perumusan masalah,

batasan masalah, serta tujuan dari pembuatan Tugas Akhir ini dan

sistematika penulisan buku ini.

STIKOM

BAB II: LANDASAN TEORI

Pada Bab ini dibahas mengenai teori-teori yang berkaitan dengan

audit keamanan sistem informasi, diantaranya yaitu penjelasan

tentang sistem informasi, audit, audit sistem informasi, keamanan

informasi, ISO/IEC 27002: 2005, model kedewasaan (maturity

model), dan langkah-langkah kegiatan audit sistem informasi.

BAB III: METODE PENELITIAN

Pada Bab ini berisi uraian mengenai langkah-langkah yang

dilakukan dalam audit keamanan sistem informasi mulai dari

identifikasi proses bisnis dan TI, penentuan ruang lingkup dan

tujuan audit, pelaksanaan uji kepatutan, penentuan uji kematangan,

penentuan hasil audit, dan penyusunan laporan hasil audit

keamanan sistem informasi.

BAB IV: HASIL DAN PEMBAHASAN

Pada Bab ini membahas tentang analisa dan evaluasi dari bukti dan

temuan yang didapat saat audit keamanan sistem informasi

dilakukan dan penentuan laporan akhir hasil audit keamanan sistem

informasi yang berupa temuan dan rekomendasi pada PT. AJBS.

BAB V: PENUTUP

Pada Bab ini berisi kesimpulan dari Tugas Akhir, serta saran

sehubungan adanya kemungkinan pengembangan pada penelitian

pada masa yang akan datang.

STIKOM

8 2.1 Sistem Informasi

Sistem informasi adalah kombinasi dari teknologi informasi dan aktivitas,

yang menggunakan teknologi untuk mendukung kinerja, manajemen dan

pembuatan keputusan (Beynon, 2004). Dalam hal ini, sistem informasi digunakan

tidak hanya untuk menggambarkan komputer dan perangkatnya serta interaksinya

dengan organisasi, tetapi juga digunakan untuk menggambarkan interaksi seluruh

komponen yang terlibat dalam proses bisnis organisasi tersebut.

Berdasarkan definisi sistem informasi tersebut, menurut Kristanto (2003:

15-16) peranan sistem informasi dalam bisnis, antara lain:

1. Mendukung operasi bisnis

2. Mendukung dalam pengambilan keputusan manajerial

3. Meraih keuntungan strategik

Menurut Kadir (2003: 4) Sistem Informasi tidak harus selalu kompleks.

Contoh sebuah sistem informasi yang sangat sederhana dapat dilihat pada Gambar

2.1 di halaman 9. Sistem tersebut hanya digunakan untuk mencatat transaksi

penjualan dan melibatkan satu orang saja. Melalui sebuah komputer, pemakai

memasukkan data penjualan dan saat setelah toko ditutup, laporan penjualan

harian dicetak. Selanjutnya, laporan digunakan untuk melakukan analisis tentang

barang-barang yang laku, yang berguna untuk pengambilan keputusan pembelian

barang.

STIKOM

Gambar 2.1 Sistem Informasi yang Sederhana (Sumber: Kadir, 2003: 4)

Sistem Informasi memberikan nilai tambah terhadap proses, produksi,

kualitas, manajemen, pengambilan keputusan, dan pemecahan masalah serta

keunggulan kompetitif yang tentu saja sangat berguna bagi kegiatan bisnis

(Kroenke dalam Kadir, 2003: 5).

2.2 Audit

Definisi secara umum tentang audit adalah bahwa “Auditing is an

independent investigation of some particular activity”. Sebetulnya kata Audit itu

sendiri berasal dari Bahasa Latin Audire yang dalam Bahasa Inggris berarti to

hear. Makna yang dimaksud disini adalah “hearing about the account’s balances” oleh para pihak terkait terhadap pihak ketiga yang netral (tidak ada vested

interest) mengenai catatan keuangan perusahaan yang dikelola oleh orang-orang tertentu yang bukan sekaligus pemiliknya (Gondodiyoto, 2007: 28).

Menurut Susilo (2003: 80), audit adalah kegiatan mengumpulkan

informasi faktual dan signifikan melalui interaksi (pemeriksaan, pengukuran dan

penilaian yang berujung pada penarikan kesimpulan) secara sistematis, obyektif

dan terdokumentasi yang berorientasi pada azas penggalian nilai atau manfaat. Sistem

Informasi Berkas

Penjualan

Laporan penjualan harian

STIKOM

Audit juga dapat didefinisikan sebagai proses atau aktivitas yang

sistematik, independen dan terdokementasi untuk menemukan suatu bukti-bukti

(audit evidence) dan dievaluasi secara obyektif untuk menentukan apakah telah

memenuhi kriteria pemeriksaan (audit) yang ditetapkan. Tujuan dari audit adalah

untuk memberikan gambaran kondisi tertentu yang berlangsung di perusahaan dan

pelaporan mengenai pemenuhan terhadap sekumpulan standar yang terdefinisi

(ISACA, 2006).

1 2 3

Gambar 2.2 Audit Process Overview (Sumber: Davis dkk, 2011: 43)

Davis, dkk, mendefinisikan tahapan audit dalam 6 (enam) tahapan yaitu

planning, fieldwork and documentation, issues discovery and validation, solution development, report drafting and issuance, dan issue tracking, seperti yang

tampak pada Gambar 2.2 Audit Process Overview yang setiap tahapan-tahapan

yang dilakukan akan dijelaskan sebagai berikut.

1. Planning

Sebelum melaksanakan audit, sangat penting untuk menentukan rencana

apa yang dilakukan untuk meninjau bagaimana audit dilakukan. Jika proses

perencanaan dilakukan secara efektif, maka dapat membentuk tim audit yang

dapat berjalan dengan baik. Sebaliknya, jika pekerjaan dimulai tanpa rencana

yang jelas dan tanpa arah, upaya tim audit dapat mengakibatkan kegagalan.

Fieldwork and

Documentation

Issues Discovery

and

Validation

Solution Developmen

t

Report Drafting and

Issuance

Issue Tracking Planning

STIKOM

2. Fieldwork and Documentation

Fase ini adalah inti dalam proses audit dimana langkah-langkah audit yang

telah dibuat selama tahap sebelumnya akan dijalankan oleh tim audit. Pada tahap

ini tim audit telah memperoleh data dan melakukan wawancara yang akan

membantu anggota tim ini untuk menganalisis data-data dan bukti-bukti yang ada.

Auditor juga dituntut untuk dapat menguji berbagai hal dan melakukan

pekerjaannya secara memadai baik melalui observasi maupun teknik-teknik audit

yang lain. Selain itu, auditor mencari cara secara independen untuk melakukan

validasi terhadap info yang diberikan dan menguji efektivitas pengendalian

lingkungan. Selama melakukan audit, auditor harus dapat mendokumentasikan

pekerjaan mereka sehingga kesimpulan dapat dibuktikan. Tujuan

mendokumentasikan pekerjaan harus cukup detail sehingga cukup informasi bagi

orang untuk dapat memahami apa yang telah dilakukan dan dapat mencapai

kesimpulan yang sama seperti auditor. Tujuan dari tahapan ini adalah

mengevaluasi keadaan kontrol internal di daerah yang sedang ditinjau.

3. Issues Discovery and Validation

Pada tahap ini auditor harus menentukan dan melakukan perbaikan pada

daftar isu-isu yang potensial untuk memastikan isu-isu tersebut telah valid dan

relevan. Auditor harus mendiskusikan isu-isu potensial dengan pelanggan secepat

mungkin sebagai validasi terhadap keakuratan informasi dan kevalidan masalah

yang ada. Selain melakukan validasi bahwa fakta-fakta yang ada telah benar,

diperlukan juga melakukan validasi bahwa resiko yang disajikan oleh masalah ini

cukup signifikan serta memiliki nilai untuk pelaporan dan pengalamatan. Menurut

Cannon (2011: 187) temuan dan bukti-bukti yang ada harus dikonfirmasikan

STIKOM

terlebih dahulu kepada auditee sebelum dilaporkan secara formal kepada Direksi

dalam bentuk laporan audit TI. Siklus hidup bukti temuan dapat dilihat pada

Gambar 2.3.

Gambar 2.3 Siklus Hidup Bukti Temuan (Sumber: Cannon, 2011: 187)

4. Solution Development

Setelah mengidentifikasi isu-isu potensial di wilayah yang sedang diaudit

dan telah melakukan validasi fakta dan resiko yang ada, maka dapat dilakukan

rencana untuk mengatasi setiap masalah tersebut. Dalam pengembangan solusi ini

auditor harus fleksibel mengenai bagaimana menyelesaikan rencana tindakan

harus dilakukan dalam laporan audit. Tiga pendekatan umum yang digunakan

untuk mengembangkan tindakan dalam menangani masalah audit adalah

1. Pendekatan rekomendasi, 2. Pendekatan respon manajemen, dan 3. Pendekatan

solusi.

Pendekatan apapun yang digunakan perusahaan, sangat penting

menetapkan penanggung jawab untuk mengeksekusi rencana pelaksanaan dan

tanggal jatuh tempo penyelesaiannya. Hal ini untuk kepentingan akuntabilitas dan

sebagai dasar bagi auditor melakukan tindak lanjut.

STIKOM

5. Report Drafting and Issuance

Setelah ditemukan masalah dalam lingkungan yang diaudit, melakukan

validasi, dan mengembangkankan solusi untuk mengatasi masalah yang ada, maka

auditor dapat membuat draf laporan audit, yang merupakan dokumen hasil audit.

Fungsi utama laporan audit adalah sebagai berikut.

a. Untuk auditor dan perusahaan yang diaudit, laporan audit berfungsi sebagai

catatan audit, hasil audit, dan rencana rekomendasi yang dihasilkan.

b. Untuk manajemen senior dan komite audit, laporan audit berfungsi sebagai “kartu laporan” pada daerah yang telah diaudit.

6. Issue Tracking

Audit belum benar-benar lengkap sampai isu yang diangkat dalam audit

tersebut diselesaikan. Departermen harus mengembangkan suatu proses di mana

anggotanya dapat melacak dan mengevaluasi sampai isu terselesaikan. Auditor

yang melakukan atau memimpin audit bertanggung jawab untuk menindaklanjuti

poin dari audit seperti tanggal jatuh tempo untuk setiap pendekatan audit yang

dilakukan.

2.3 Audit Sistem Informasi

Audit Sistem Informasi adalah proses pengumpulan dan pengevaluasian

bukti (evidence) untuk menentukan apakah sistem informasi dapat melindungi

aset, serta apakah teknologi informasi yang ada telah memelihara integritas data

sehingga keduanya dapat diarahkan kepada pencapaian tujuan bisnis secara efektif

dengan menggunakan sumber daya secara efektif (Weber, 1999). Beberapa

STIKOM

elemen utama tinjauan penting dalam Audit Sistem Informasi yaitu dapat

diklasifikasikan sebagai berikut.

1. Tinjauan terkait dengan fisik dan lingkungan, yakni: hal-hal yang terkait

dengan keamanan fisik, suplai sumber daya, temperatur, kontrol kelembaban

dan faktor lingkungan lain.

2. Tinjauan administrasi sistem, yaitu mencakup tinjauan keamanan sistem

operasi, sistem manajemen database, seluruh prosedur administrasi sistem

dan pelaksanaannya.

3. Tinjauan perangkat lunak. Perangkat lunak yang dimaksud merupakan

aplikasi bisnis. Mencakup kontrol akses dan otorisasi ke dalam sistem,

validasi dan penanganan kesalahan termasuk pengecualian dalam sistem serta

aliran proses bisnis dalam perangkat lunak beserta kontrol secara manual dan

prosedur penggunaannya. Sebagai tambahan, tinjauan juga perlu dilakukan

terhadap siklus hidup pengembangan sistem.

4. Tinjauan keamanan jaringan yang mencakup tinjauan jaringan internal dan

eksternal yang terhubung dengan sistem, batasan tingkat keamanan, tinjauan

terhadap firewall, daftar kontrol akses router, port scanning serta

pendeteksian akan gangguan maupun ancaman terhadap sistem.

5. Tinjauan kontinuitas bisnis dengan memastikan ketersediaan prosedur backup

dan penyimpanan, dokumentasi dari prosedur tersebut serta dokumentasi

pemulihan bencana/kontinuitas bisnis yang dimiliki.

6. Tinjauan integritas data yang bertujuan untuk memastikan ketelitian data

yang beroperasi sehingga dilakukan verifikasi kecukupan kontrol dan dampak

dari kurangnya kontrol yang ditetapkan.

STIKOM

Tahapan audit sistem informasi dibagi menjadi 4 (empat) tahapan yaitu:

1. Tahap perencanaan audit, 2. Tahap persiapan audit, 3. Tahap pelaksanaan audit,

4. Tahap pelaporan audit (Hermawan, 2011). Keempat tahapan tersebut adalah

sebagai berikut.

1. Tahap Perencanaan Audit Sistem Informasi

Tahap perencanaan ini dilakukan oleh auditor untuk mengetahui tentang

auditee (how your auditee) dan mempelajari tentang proses bisnis perusahaan yang diaudit. Pada tahap ini ditentukan ruang lingkup dan tujuan dari audit sistem

informasi yang hendak dikerjakan.

2. Tahap Persiapan Audit Sistem Informasi

Pada tahap persiapan, auditor merencanakan dan memantau pelaksanaan

audit sistem informasi secara terperinci, kemudian mempersiapkan kertas kerja

audit sistem informasi yang akan dipakai.

3. Tahap Pelaksanaan Audit Sistem Informasi

Pada tahap pelaksanaan, auditor melakukan pengumpulan dan evaluasi

bukti dan data audit sistem informasi yang dilakukan, serta melakukan uji

kepatutan (complience test), yakni dengan menyesuaikan keadaan ada dengan

standar pengelolaan proses TI yang didefinisikan dalam kerangka kerja ISO

27002. Selanjutnya dilakukan penyusunan temuan serta rekomendasi guna

diberikan kepada auditee.

4. Tahap Pelaporan Audit Sistem Informasi

Pada tahap pelaporan, auditor membuat draft pelaporan yang obyektif dan

komperehensif yang nantinya ditunjukan ke auditee.

STIKOM

Tahapan-tahapan dalam audit sistem informasi merupakan langkah

sekuensial. Setiap tahapan terdapat langkah-langkah yang harus dilakukan

(Dhipiya, 2012). Tahapan-tahapan dalam audit sistem informasi dapat dilihat pada

Gambar 2.4.

Gambar 2.4 Tahapan-Tahapan dalam Audit Sistem Informasi (Sumber: Dhipiya, 2012)

2.4 Keamanan Informasi

Keamanan informasi adalah penjagaan informasi dari seluruh ancaman

yang mungkin terjadi dalam upaya untuk memastikan atau menjamin

kelangsungan bisnis (business continuity), meminimalisasi resiko bisnis (reduce

business risk) dan memaksimalkan atau mempercepat pengembalian investasi dan

STIKOM

peluang bisnis (ISO/IEC 27001, 2005). Contoh keamanan informasi menurut

Sarno dan Iffano (2009: 27) adalah sebagai berikut.

1. Physical Security adalah keamanan informasi yang memfokuskan pada

strategi untuk mengamankan individu atau anggota organisasi, aset fisik, dan

tempat kerja dari berbagai ancaman meliputi bahaya kebakaran, akses tanpa

otorisasi, dan bencana alam.

2. Personal Security adalah keamanan informasi yang berhubungan dengan keamanan personil. Biasanya saling berhubungan dengan ruang lingkup „physical security’.

3. Operation Security adalah keamanan informasi yang membahas bagaimana

strategi suatu organisasi untuk mengamankan kemampuan organisasi tersebut

untuk beroperasi tanpa gangguan.

4. Communications Security adalah keamanan informasi bertujuan

mengamankan media komunikasi, teknologi komunikasi, serta apa yang ada

di dalamnya. Serta kemampuan untuk memanfaatkan media dan teknologi

komunikasi untu kemncapai tujuan organisasi.

5. Network Security adalah keamanan informasi yang memfokuskan pada bagaimana pengamanan peralatan jaringan, data organisasi, jaringannya dan

isinya, serta kemampuan untuk menggunakan jaringan tersebut dalam

memenuhi fungsi komunikasi data organisasi.

Aspek Keamanan Informasi meliputi ketiga hal, yaitu: Confidentiality, Integrity, dan Availability (CIA). Aspek tersebut dapat dilihat pada Gambar 2.5 di halaman 18, yang lebih lanjut akan dijelaskan sebagai berikut.

STIKOM

1. Confidentiality: Keamanan Informasi seharusnya menjamin bahwa hanya

mereka yang memiliki hak yang boleh mengakses Informasi tertentu.

2. Integrity: Keamanan Informasi seharusnya menjamin kelengkapan Informasi

dan menjaga dari korupsi, kerusakan, atau ancaman lain yang

menyebabkannya berubah Informasi dari aslinya.

3. Availability: Keamanan Informasi seharusnya menjamin pengguna dapat

mengakses Informasi kapanpun tanpa adanya gangguan dan tidak dalam

format yang bisa digunakan. Pengguna, dalam hal ini bisa jadi manusia, atau

komputer yang tentunya dalam hal ini memiliki otorisasi untuk mengakses

Informasi.

Gambar 2.5 Aspek Keamanan Informasi (Sumber: Sarno dan Iffano, 2009: 37)

2.5 ISO/IEC 27002: 2005

International Standards Organization (ISO) mengelompokkan standar

keamanan informasi yang umum dikenali secara internasional ke dalam struktur

penomoran yang standar yakni ISO 17799. ISO/IEC 17799 tahun 2005, resmi

dipublikasikan pada tanggal 15 Juni 2005. Pada tanggal 1 Juli 2007, nama itu

STIKOM

secara resmi diubah menjadi ISO/IEC 27002 tahun 2005. Konten tersebut masih

persis sama. Standar ISO/IEC 17799: 2005 (sekarang dikenal sebagai ISO/IEC

27002: 2005) dikembangkan oleh IT Security Subcommittee dan Technical

Committee on Information Technology (ISO/IEC 27002, 2005).

ISO 27002: 2005 berisi panduan yang menjelaskan contoh penerapan

keamanan informasi dengan menggunakan bentuk-bentuk kontrol tertentu agar

mencapai sasaran kontrol yang ditetapkan. Bentuk-bentuk kontrol yang disajikan

seluruhnya menyangkut 11 area pengamanan sebagaimana ditetapkan didalam

ISO/IEC 27001. Sarno dan Iffano (2009: 187) mengatakan kontrol keamanan

berdasarkan ISO/IEC 27001 terdiri dari 11 klausul kontrol keamanan (security

control clauses), 39 objektif kontrol (control objectives) dan 133 kontrol keamanan/ kontrol (controls) yang dapat dilihat dalam Tabel 2.1. Sedangkan

untuk detail struktur dokumen kontrol keamanan dari ISO/IEC 27001 dapat dilihat

pada Lampiran 1.

Tabel 2.1 Ringkasan Jumlah Klausul Kontrol Keamanan, Objektif Kontrol, dan Kontrol

Klausul Jumlah

Objektif Kontrol Kontrol

5 1 2

6 2 11

7 2 5

8 3 9

9 2 13

10 10 31

11 7 25

12 6 16

13 2 5

14 1 5

15 3 10

Jumlah: 11 Jumlah: 39 Jumlah: 133

STIKOM

ISO 27002: 2005 tidak mengharuskan bentuk-bentuk kontrol yang

tertentu tetapi menyerahkan kepada pengguna untuk memilih dan menerapkan

kontrol yang tepat sesuai kebutuhanya, dengan mempertimbangkan hasil kajian

resiko yang telah dilakukanya (Direktorat Keamanan Informasi, 2011).

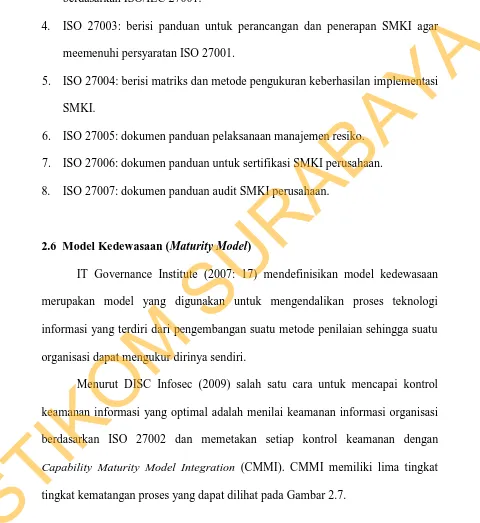

Pada Gambar 2.6 dapat dilihat bahwa International Standards

Organization (ISO) mengelompokkan semua standar keamanan informasi ke

dalam satu struktur penomoran, yaitu pada serial ISO 27000 (Sarno, 2009: 57).

27000 Fundamental & Vocabulary

27005

RISK MANAGEMENT

27001: ISMS

27002: Code of Practice for ISMS

27003: Implementation Guidance

27004: Metrics & Measurement

27006: Guidelines on ISMS Accreditation

27007: Guidelines on ISMS Auditing Gambar 2.6 ISO/IEC 27000 Family (Sumber: Sarno dan Iffano, 2009: 56)

Standar tersebut memiliki fungsi dan peran masing-masing dan

berkembang ke seri lain yang paparan lebih lanjutnya akan dijelaskan sebagai

berikut.

1. ISO/IEC 27000: merupakan dokumen yang berisikan definisi-definisi dalam

bidang keamanan informasi yang digunakan sebagai istilah dasar dalam serial

ISO 27000.

2. ISO/IEC 27001: berisi persyaratan standar yang harus dipenuhi untuk

membangun SMKI.

STIKOM

3. ISO/IEC 27002: merupakan panduan praktis (code of practice) pelaksanaan,

teknik, dan implementasi sistem manajemen keamanan informasi perusahaan

berdasarkan ISO/IEC 27001.

4. ISO 27003: berisi panduan untuk perancangan dan penerapan SMKI agar

meemenuhi persyaratan ISO 27001.

5. ISO 27004: berisi matriks dan metode pengukuran keberhasilan implementasi

SMKI.

6. ISO 27005: dokumen panduan pelaksanaan manajemen resiko.

7. ISO 27006: dokumen panduan untuk sertifikasi SMKI perusahaan.

8. ISO 27007: dokumen panduan audit SMKI perusahaan.

2.6 Model Kedewasaan (Maturity Model)

IT Governance Institute (2007: 17) mendefinisikan model kedewasaan

merupakan model yang digunakan untuk mengendalikan proses teknologi

informasi yang terdiri dari pengembangan suatu metode penilaian sehingga suatu

organisasi dapat mengukur dirinya sendiri.

Menurut DISC Infosec (2009) salah satu cara untuk mencapai kontrol

keamanan informasi yang optimal adalah menilai keamanan informasi organisasi

berdasarkan ISO 27002 dan memetakan setiap kontrol keamanan dengan

Capability Maturity Model Integration (CMMI). CMMI memiliki lima tingkat

tingkat kematangan proses yang dapat dilihat pada Gambar 2.7.

0 1 2 3 4 5

[image:32.595.72.552.149.672.2]

Gambar 2.7 Tingkat Kematangan CMMI (Sumber: DISC Infosec, 2009)

STIKOM

Penilaian maturity level dilakukan menggunakan lima tingkatan proses

rangkaian kesatuan kedewasaan berdasarkan metodologi CMMI. Pendekatan

CMMI digunakan sebagai patokan untuk perbandingan dan berperan sebagai alat

bantu untuk memahami tingkah laku, praktek, dan proses-proses dalam organisasi.

Lima tingkatan kerangka kesatuan CMM adalah sebagai berikut.

a. Level 0 (non-existent): Tidak ada kontrol sama sekali.

b. Level 1 (initial): Pada level ini, organisasi memiliki pendekatan yang tidak

konsisten, kontrol keamanan dilakukan secara informal. Informal berarti tidak

ada dokumentasi, tidak ada standar.

c. Level 2 (limited/repeatable): Pada level ini, kontrol keamanan masih dalam

pengembangan dan/atau ada dokumentasi terbatas untuk mendukung

kebutuhan.

d. Level 3 (defined): Pada level ini, kontrol keamanan telah didokumentasikan

rinci dan dikomunikasikan melalui pelatihan, tetapi tidak ada pengukuran

kepatuhan.

e. Level 4 (managed): Pada level ini, terdapat pengukuran efektivitas kontrol

keamanan, tetapi tidak ada bukti dari setiap ulasan kepatuhan dan/atau kontrol

memerlukan perbaikan lebih lanjut untuk mencapai tingkat kepatuhan yang

diperlukan.

f. Level 5 (optimized): Pada level ini, kontrol keamanan telah disempurnakan

hingga sesuai dengan ISO 27002 berdasarkan pada kepemimpinan yang

efektif, manajemen perubahan, perbaikan berkelanjutan, dan komunikasi

internal.

STIKOM

2.7 Langkah-Langkah Kegiatan Audit Sistem Informasi

Langkah-langkah kegiatan audit yang akan dilakukan dapat dilihat pada

Gambar 2.8.

Gambar 2.8 Langkah-Langkah Kegiatan Audit Sistem Informasi

1. Tahap Perencanaan dan Persiapan Audit Sistem Informasi

Tahap perencanaan dan persiapan ini dilakukan oleh auditor untuk

mengetahui tentang auditee (how your auditee), mempelajari tentang proses bisnis

perusahaan yang diaudit, merencanakan dan memantau pelaksanaan audit sistem

informasi secara terperinci, menyusun audit working plan, serta mempersiapkan

kertas kerja audit sistem informasi yang akan dipakai. Langkah-langkah yang

terdapat di tahap perencanaan dan persiapan audit sistem informasi adalah sebagai

berikut.

Tahap Persiapan Audit Sistem Informasi Tahap Perencanaan Audit Sistem Informasi

Tahap Pelaksanaan Audit Sistem Informasi

Tahap Pelaporan Audit Sistem Informasi

Tahap Perencanaan dan Persiapan Audit Sistem Informasi

1

2

3

Menentuka

n Auditee

Menyusun Audit

Working

Plan

Membuat Pernyataa

n

Membuat Pertanyaa

n

Mengidentifi kasi Proses Bisnis dan

TI

Mengidentifikasi Ruang Lingkup dan Tujuan Audit Sistem

Informasi

Menentukan Metode dan Membuat

Engagement Letter

STIKOM

[image:34.595.69.555.173.674.2]a. Mengidentifikasi proses bisnis dan TI

Dalam perencanaan proses audit, auditor harus melakukan pemahaman

proses bisnis dan TI perusahaan yang diaudit (auditee). Pemahaman dilakukan

dengan cara mempelajari dokumen-dokumen yang terkait dengan perusahaan.

Dokumen tersebut bisa berupa profil perusahaan, rencana strategis, standard

operating procedure, kebijakan, standar, prosedur, portofolio, arsitektur,

infrastruktur, dan aplikasi sistem informasi. Auditor juga harus mengetahui

apakah sebelumnya perusahaan telah dilaksanakan proses audit. Apabila pernah

maka auditor juga mengetahui tentang laporan audit periode sebelumnya.

Pengetahuan tentang auditee dilakukan dengan cara melihat

dokumen-dokumen yang terkait dengan proses audit dari media online bahkan auditor

datang langsung ke perusahaan lalu melakukan wawancara awal kepada

manajemen dan staf, serta melakukan observasi kegiatan operasional dan

teknologi sistem informasi yang digunakan.

b. Mengidentifikasi ruang lingkup dan tujuan audit sistem informasi

Langkah selanjutnya yang dilakukan dalam audit sistem informasi adalah

mengidentifikasi ruang lingkup. Ruang lingkup audit harus mengacu pada tujuan

audit. Pada tahap ini auditor menentukan klausul, objective control, dan kontrol

yang akan digunakan.

c. Menentukan metode dan membuat engagement letter

Pada tahap ini auditor merancang dan menentukan metode-medote yang

akan digunakan pada pelaksanaan audit keamanan sistem informasi. Auditor

menuangkan keseluruhan perencanaan audit ke dalam engagement letter beserta

data-data apa saja yang dibutuhkan selama proses audit. Rencana audit harus

STIKOM

didiskusikan bersama pimpinan perusahaan sebelum disetujui oleh pimpinan

perusahaan untuk memastikan kecukupan dukungan manajemen serta kesesuaian

audit dengan kebutuhan manajemen (Hermawan, 2011).

d. Menentukan auditee

Auditee adalah entitas organisasi atau bagian/unit organisasi atau operasi/program termasuk kondisi tertentu yang diaudit. Penetapan auditee dilihat

berdasarkan klausul yang telah ditetapkan. Selain itu, setelah dilakukan

wawancara awal dapat ditentukan dan diketahui bagian mana saja yang

menangani kontrol keamanan yang ada pada setiap klausul yang ditetapkan.

e. Menyusun jadwal audit (Audit Working Plan)

Audit Working Plan merupakan dokumen yang digunakan untuk

merencanakan dan memantau pelaksanaan Audit TI secara terperinci. Dimulai

dari proses awal hingga proses pelaporan audit.

f. Membuat pernyataan

Tahap selanjutnya dalam persiapan audit keamanan sistem informasi ini

dilakukan dengan membuat pernyataan. Pernyataan dibuat berdasarkan kontrol

keamanan yang terdapat pada setiap klausul yang telah dipilih. Kontrol keamanan

tersebut dapat dilihat pada panduan ISO 27002. Pada setiap kontrol keamanan

dapat ditemukan pernyataan yang telah mendiskripsikan implementasi dan

pemeliharaan kontrol keamanan tersebut.

g. Membuat pertanyaan

Setelah dilakukan pembobotan pernyataan pada tiap proses TI, maka

selanjutnya auditor membuat pertanyaan berdasarkan pernyataan tersebut.

STIKOM

Pertanyaan tersebut akan dijadikan acuan dalam melakukan wawancara kepada

pihak yang telah ditentukan sebelumnya.

2. Tahap Pelaksanaan Audit Sistem Informasi

Pada tahap pelaksanaan, auditor melakukan pengumpulan dan evaluasi

bukti dan data audit sistem informasi yang dilakukan, serta melakukan uji

kepatutan (complience test), yakni dengan menyesuaikan keadaan yang ada

dengan standar pengelolaan proses TI yang didefinisikan dalam kerangka kerja

ISO. Selanjutnya dilakukan penyusunan temuan serta rekomendasi guna diberikan

kepada auditee. Langkah-langkah yang terdapat di tahap pelaksanaan audit ini

adalah sebagai berikut.

a. Melakukan wawancara

Wawancara dilakukan terhadap pihak-pihak yang terlibat dalam eksekusi.

Proses TI yang dapat terbagi menjadi 4 kelompok, yaitu: pihak yang bertanggung

jawab terhadap kesuksesan aktivitas (responsible), pihak yang bertanggung jawab

(accountable), pihak yang mengerti aktivitas (consulted), dan pihak yang

senantiasa diinformasikan perihal perkembangan aktivitas (informed). Wawancara

juga dapat dilaksanakan berdasarkan struktur organisasi.

b. Melakukan pemeriksaan

Pemeriksaan terhadap data dan bukti dilakukan melalui 2 (dua) tahap test,

yaitu: compliance test dan substantive test. Compliance test merupakan pengujian

untuk mengetahui keberadaan/penerapan pengendalian dalam kegiatan

operasional objek audit, sedangkan substantive test merupakan pengujian untuk

memastikan kelengkapan, integritas, dan keakuratan (kebenaran dan

kekonsistenan).

STIKOM

Pemeriksaan data dan bukti diambil saat pelaksanaan audit yang

dilaksanakan berdasarkan pada program audit yang telah disiapkan pada tahap

perencanaan dan persiapan audit dilakukan. Pembuatan kertas kerja dan

pertanyaan-pertanyaan wawancara yang digunakan untuk mengumpulkan fakta

tiap proses yang ada di sistem informasi saat ini, dimana pertanyaan yang

diajukan dalam kertas kerja maupun wawancara dibuat dengan mengacu pada

masing-masing kontrol proses sesuai pedoman dari ISO yang dikembangkan

sesuai dengan objek yang akan diaudit.

c. Melakukan dokumentasi (data dan bukti)

Pada tahap ini auditor telah memperoleh data dan melakukan wawancara

ataupun observasi yang akan membantu anggota tim ini untuk menganalisis

data-data dan bukti-bukti yang ada. Selama melakukan audit, auditor harus dapat

mendokumentasikan pekerjaan mereka sehingga kesimpulan dapat dibuktikan.

Tujuan mendokumentasikan pekerjaan harus cukup detail sehingga cukup

informasi bagi orang untuk dapat memahami apa yang telah dilakukan dan dapat

mencapai kesimpulan yang sama seperti auditor. Dokumentasi dilakukan untuk

mendapatkan bukti atau temuan mengenai fakta terkait dengan masalah yang ada.

Bukti-bukti tersebut dapat berupa foto, rekaman, data atau video.

d. Melakukan uji kematangan

Setelah dilakukan wawancara dan observasi pada tahap pengumpulan

bukti, maka hasil audit yang diperoleh akan dianalisa dan dievaluasi. Analisa yang

digunakan dalam audit keamanan sistem informasi kali ini adalah dengan

menggunakan analisa tingkat kematangan. Uji kematangan dilakukan dengan

menggunakan penilaian CMM maturity level dengan mengacu pada pernyataan

STIKOM

dari ISO 27002. Uji kematangan ini dilakukan untuk mengukur tingkat keamanan

yang ada pada perusahaan.

e. Menyusun daftar temuan dan rekomendasi

Selama proses audit, auditor akan memeriksa banyak catatan, mempelajari

banyak jenis informasi, melihat banyak laporan, mengobservasi prosedur kerja

dan melakukan wawancara dengan berbagai pihak. Seluruh aktivitas tersebut

menghasilkan bukti (evidence) yang berarti terkait dengan sistem yang

berlangsung diperusahaan. Bukti tersebut akhirnya dikumpulkan dan dievaluasi

untuk memungkinkan auditor membentuk opini mengenai kecukupan dan

keefektifan kontrol internal sehingga dapat merekomendasikan tindakan perbaikan

dan korektif (Sarno, 2009: 49).

3. Tahap Pelaporan Audit Sistem Informasi

Berdasarkan seluruh kertas kerja audit, temuan, dan tanggapan auditee,

maka audite harus menyusun draft laporan audit keamanan sistem informasi

sebagai pertanggungjawaban atas penugasan audit keamanan sistem informasi

yang telah dilaksanakan. Laporan audit harus ditunjukan kepada pihak yang

berhak saja karena laporan audit keamanan sistem informasi merupakan dokumen

yang bersifat rahasia. Tahap pelaporan audit sistem informasi yang dilakukan

dimulai dengan penyusunan draft laporan hasil audit, persetujuan draft laporan

hasil audit, dan pelaporan hasil audit.

STIKOM

29

Pada Bab III ini akan membahas tentang perencanaan dalam melaksanakan

audit keamanan sistem informasi. Pembahasan mencakup semua aktivitas auditor

dari awal kegiatan hingga hasil akhir audit yang didapat. Gambar 3.1 merupakan

[image:40.595.48.547.177.709.2]alur dari serangkaian kegiatan audit.

Gambar 3.1 Langkah-Langkah Kegiatan Audit Sistem Informasi Perencanaan dan Persiapan Audit SI

Pelaporan Audit SI

1. Penyusunan draft laporan 2. Persetujuan draft laporan 3. Pelaporan hasil audit SI Studi Literatur:

- Studi ISO 27002 - Peringkat Tingkat

Kematangan CMMI

Pelaksanaan Audit SI: 1. Melakukan wawancara 2. Melakukan pemeriksaan 3. Melakukan dokumentasi

(data dan bukti)

4. Melakukan uji kematangan 5. Menyusun daftar temuan

dan rekomendasi Perencanaan Audit SI: 1. Mengidentifikasi proses

bisnis dan TI

2. Mengidentifikasi ruang lingkup dan tujuan audit 3. Menentukan metode dan

membuat engagement

letter

Studi Literatur: - Studi ISO 27002 - Keamanan Sistem Informasi

Wawancara Awal

Persiapan Audit SI: 4. Menentukan auditee 5. Menyusun jadwal audit

(audit working plan) 6. Membuat pernyataan 7. Membuat pertanyaan Studi Literatur:

- Studi ISO 27002

1

2

3

STIKOM

Langkah-langkah kegiatan audit sistem informasi yang akan dilakukan

telah dipaparkan pada Gambar 3.1 di halaman 29. Penomoran digunakan untuk

menunjukkan langkah-langkah kegiatan inti, sedangkan aktivitas lain merupakan

inputan yang digunakan untuk kegiatan inti tersebut. Untuk penjabaran dari

aktivitas kegiatan yang lebih detail akan dijelaskan pada sub bab metode

penelitian ini.

3.1 Perencanaan dan Persiapan Audit Sistem Informasi

Tahap perencanaan dan persiapan ini adalah tahap awal yang dilakukan

pada proses audit. Langkah ini dilakukan untuk memastikan bahwa pihak

perusahaan yang akan diaudit telah memberikan kewenangan dan mempersiapkan

segala sesuatu demi kelancaran pelaksanaan audit yang akan dilakukan. Pada

tahap ini langkah-langkah yang dilakukan yaitu: 1. Melakukan identifikasi proses

bisnis dan TI, 2. Mengidentifikasi ruang lingkup dan tujuan audit, 3. Menentukan

metode dan membuat engagement letter, 4. Menentukan auditee, 5. Menyusun

jadwal audit (audit working plan), 6. Membuat pernyataan, dan 7. Membuat

pertanyaan. Tahap ini akan menghasilkan pengetahuan tentang proses bisnis dan

TI perusahaan, ruang lingkup dan tujuan yang telah ditentukan, klausul yang

digunakan, tabel auditee dan audit working plan, pernyataan yang telah dibuat

berdasarkan standar ISO 27002, dan pertanyaan yang telah dibuat berdasarkan

pernyataan. Hasil dari tahap perencanaan dan persiapan audit sistem informasi ini

akan dituangkan ke dalam surat perjanjian audit (engagement letter), lampiran

perencanaan audit, dan kertas kerja audit.

STIKOM

3.1.1 Mengidentifikasi Proses Bisnis dan TI

Pada tahapan perencanaan audit, proses pertama yang dilakukan adalah

melakukan pemahaman proses bisnis dan TI perusahaan yang diaudit (auditee).

Pemahaman dilakukan dengan cara mempelajari dokumen-dokumen yang terkait

dengan perusahaan. Dokumen tersebut berupa profil perusahaan, standard

operating procedure, kebijakan, standar, prosedur, portopolio, arsitektur,

infrastruktur, dan aplikasi sistem informasi. Langkah selanjutnya adalah mencari

informasi apakah sebelumnya perusahaan telah melaksanakan proses audit.

Apabila pernah dilakukan audit, maka auditor perlu mengetahui dan memeriksa

laporan audit sebelumnya.

Untuk menggali pengetahuan tentang auditee langkah yang dilakukan

adalah dengan cara mengetahui dan memeriksa dokumen-dokumen yang terkait

dengan proses audit, wawancara manajemen dan staff, serta melakukan observasi

kegiatan operasional dan teknologi sistem informasi yang digunakan. Output yang

dihasilkan pada proses ini adalah profil perusahaan, visi dan misi perusahaan,

struktur organisasi, serta gambaran umum teknologi informasi yang selengkapnya

akan dipaparkan pada Bab IV.

3.1.2 Mengidentifikasi Ruang Lingkup dan Tujuan Audit

Proses kedua pada tahapan perencanaan ini adalah mengidentifikasi ruang

lingkup dan tujuan yang berhubungan dengan kebutuhan audit keamanan sistem

informasi ini. Ruang lingkup audit keamanan sistem informasi ini tidak hanya

pada sistem informasi yang ada pada perusahaan, tetapi juga berdasarkan

keamanan dalam memanajemen seluruh kemungkinan kelemahan informasi yang

STIKOM

dapat dimungkinkan berasal dari faktor di luar sistem itu sendiri. Penentuan ruang

lingkup dilakukan dengan cara melakukan observasi sekaligus menentukan

klausul, obyektif kontrol dan kontrol yang sesuai dengan permasalahan dan

kebutuhan PT. AJBS. Klausul, obyektif kontrol, dan kontrol yang ditentukan

harus berdasarkan kesepakatan antara auditor dengan auditee. Proses ini akan

menghasilkan pemetaan klausul, objektif kontrol serta kontrol yang telah

ditentukan dan disepakati oleh auditor dengan auditee. Contoh klausul, objektif

kontrol, dan kontrol keamanan yang tidak digunakan dapat dilihat pada Tabel 3.1

sedangkan contoh klausul, objektif kontrol, dan kontrol keamanan yang telah

ditetapkan dapat dilihat pada Tabel 3.2.

Tabel 3.1 Contoh Klausul, Objektif Kontrol, dan Kontrol Keamanan ISO 27002:2005 yang Tidak Digunakan

Dan seterusnya

Tabel 3.2 Contoh Klausul, Objektif Kontrol, dan Kontrol Keamanan ISO 27002 yang Telah Dipetakan

Dan seterusnya

Klausul Kontrol

Keamanan Alasan

5

Kebijakan Keamanan

Semua Perusahaan tidak memiliki dokumen

khusus untuk kebijakan keamanan. 6

Organisasi Keamanan Informasi

Semua

Perusahaan tidak memiliki organisasi khusus untuk keamanan informasi.

No Klausul Objektif

Kontrol Kontrol Keamanan

1 8

Keamanan Sumber Daya Manusia

8.1 Keamanan sumber daya manusia sebelum menjadi pegawai

8.1.1

Aturan dan tanggung jawab

2 8.1.2

Seleksi

3 8.1.3

Persyaratan dan kondisi yang harus dipenuhi oleh pegawai

STIKOM

3.1.3 Menentukan Metode dan Membuat Engagement Letter

Setelah melakukan survei awal untuk memperoleh gambaran umum

perusahaan, mengidentifikasi ruang lingkup dan tujuan audit, langkah selanjutnya

adalah menentukan metode apa yang digunakan dalam pelaksanaan audit. Setelah

seluruh perencanaan telah selesai dibuat selanjutnya dituliskan di dalam dokumen

engagement letter yang berisi kesepakatan antara auditor dengan pihak

perusahaan dan mengajukan permintaan kebutuhan data.

3.1.4 Menentukan Auditee

Pada proses menentukan auditee, langkah yang dilakukan yaitu memilih

auditee berdasarkan klausul yang telah ditetapkan. Contoh tabel penentuan auditee berdasarkan klausul ISO yang digunakan dapat dilihat pada Tabel 3.3.

Tabel 3.3 Contoh Penentuan Auditee

Klausul Deskripsi Auditee

8 Keamanan Sumber Daya Manusia Bagian HRD

9 Keamanan Fisik dan Lingkungan Bagian MIS/TI

10 Manajemen Operasi dan Komunikasi Bagian MIS/TI

Dan seterusnya

3.1.5 Menentukan Jadwal Audit (Audit Working Plan)

Pada proses membuat audit working plan langkah yang dilakukan adalah

membuat daftar semua kegiatan yang akan dilakukan dalam melakukan proses

audit mulai dari proses awal hingga proses pelaporan audit, kemudian

memasukkan daftar kegiatan tersebut di dalam tabel. Contoh dari audit working

plan dapat dilihat pada Tabel 3.4 di halaman 34.

STIKOM

Tabel 3.4 Contoh Audit Working Plan

No Kegiatan

Bulan

April Mei Juni Juli

1 2 3 4 1 2 3 4 1 2 3 4 1 2 1 Studi Literatur 2 Penentuan ruang

lingkup Dan seterusnya.

3.1.6 Membuat Pernyataan

Proses selanjutnya pada tahapan persiapan audit ini dilakukan dengan

membuat pernyataan berdasarkan kontrol keamanan yang terdapat pada setiap

klausul yang telah ditentukan. Kontrol keamanan dapat dilihat pada panduan

implementasi ISO 27002. Pada tiap kontrol keamanan dapat ditemukan

pernyataan yang mendeskripsikan implementasi dan pemeliharaan kontrol

keamanan tersebut. Salah satu contoh kontrol keamanan yaitu Pembatas

Keamanan Fisik yang ada dalam Klausul 9 (sembilan) Keamanan Fisik dan

Lingkungan dan beberapa pernyataannya dapat dilihat pada Tabel 3.5.

Tabel 3.5 Contoh Pernyataan pada Kontrol Keamanan Pembatas Keamanan Fisik Klausul 9: Keamanan Fisik dan Lingkungan

Kategori Keamanan Utama: 9.1 Wilayah Aman Kontrol Keamanan: 9.1.1 Pembatas Keamanan Fisik

No Pernyataan

1 Terdapat perlindungan keamanan fisik (dinding, kartu akses masuk atau penjaga pintu)

2 Terdapat perimeter keamanan untuk melindungi ruangan yang berisikan fasilitas pemrosesan informasi

Dan seterusnya

STIKOM

3.1.7 Membuat Pertanyaan

Setelah dilakukan pembobotan pernyataan pada tiap proses TI, maka

selanjutnya auditor membuat pertanyaan berdasarkan pernyataan tersebut. Pada

tiap pernyataan tidak selalu menghasilkan satu pertanyaan bahkan mungkin

menghasilkan lebih dari satu pertanyaan. Pertanyaan tersebut akan dijadikan

acuan dalam melakukan wawancara kepada pihak yang telah ditentukan

sebelumnya. Tabel 3.6 adalah contoh beberapa pertanyaan yang dihasilkan dari

pernyataan kontrol keamanan Pembatas Keamanan Fisik yang ada dalam Klausul

9 (sembilan) Keamanan Fisik dan Lingkungan.

Tabel 3.6 Contoh Pertanyaan pada Kontrol Keamanan Pembatas Keamanan Fisik Klausul 9: Keamanan Fisik dan Lingkungan

Kategori Keamanan Utama: 9.1 Wilayah Aman Kontrol Keamanan: 9.1.1 Pembatas Keamanan Fisik

No Pernyataan Pertanyaan

1

Terdapat perlindungan keamanan fisik (dinding, kartu akses masuk atau penjaga pintu)

Apakah ada perlindungan keamanan fisik (dinding, kartu akses masuk atau penjaga pintu)?

2

Terdapat perimeter keamanan untuk melindungi ruangan yang berisikan fasilitas pemrosesan informasi

Apakah ada perimeter keamanan untuk melindungi ruangan yang berisikan fasilitas pemrosesan informasi?

Dan seterusnya

3.2 Pelaksanaan Audit Sistem Informasi

Pelaksanaan audit keamanan sistem informasi ini menggunakan jenis audit

kepatutan atau audit kesesuaian. Menurut Sarno dan Iffano (2009: 172) audit

kepatutan yang dilaksanakan untuk tujuan dalam menegaskan apakah

kontrol-kontrol keamanan yang ditentukan telah diimplementasi, dipelihara, memenuhi

syarat pada panduan implementasi dan berjalan sesuai dengan yang diharapkan.

STIKOM

Dan seterusnya

Pada tahap ini langkah-langkah yang dilakukan yaitu: 1. Melakukan wawancara,

2. Melakukan pemeriksaan, 3. Melakukan dokumentasi (data dan bukti),

4. Melakukan uji kematangan, dan 5. Menyusun daftar temuan dan rekomendasi.

Tahap ini akan menghasilkan dokumen wawancara, temuan dan bukti, nilai

kematangan, dan rekomendasi.

3.2.1 Melakukan Wawancara

Pada proses ini langkah yang dilakukan adalah melakukan wawancara

berdasarkan pertanyaan yang telah dibuat. Wawancara dilakukan terhadap

pihak-pihak yang terlibat dalam eksekusi. Salah satu contoh dokumen wawancara

dengan kontrol keamanan yaitu Pembatas Keamanan Fisik yang ada dalam

Klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dapat dilihat pada Tabel

3.7.

Tabel 3.7 Contoh Dokumen Wawancara pada Kontrol Keamanan Pembatas Keamanan Fisik

Klausul 9: Keamanan Fisik dan Lingkungan Kategori Keamanan Utama: 9.1 Wilayah Aman Kontrol Keamanan: 9.1.1 Pembatas Keamanan Fisik

No Pernyataan Pertanyaan Jawaban

1 Terdapat perlindungan keamanan fisik

(dinding, kartu akses masuk atau penjaga pintu)

Apakah ada perlindungan keamanan fisik (dinding, kartu akses masuk atau penjaga pintu)?

2 Terdapat perimeter keamanan untuk melindungi ruangan yang berisikan fasilitas pemrosesan informasi

Apakah ada perimeter keamanan untuk

melindungi ruangan yang berisikan fasilitas

pemrosesan informasi?

STIKOM

3.2.2 Melakukan Pemeriksaan

Pada proses ini langkah yang dilakukan adalah melakukan pemeriksaan.

Pemeriksaan dilakukan dengan cara melakukan wawancara dan observasi kepada

auditee sesuai dengan ruang lingkup serta klausul yang telah disepakati oleh PT. AJBS. Wawancara dan observasi dilakukan untuk mendapatkan bukti atau temuan

mengenai fakta terkait dengan masalah yang ada. Pada saat observasi berlangsung

untuk beberapa kasus dapat dilakukan pengujian baik secara compliance test

maupun substantive test. Contoh format pendokumentasian hasil pemeriksaan

beserta bukti dapat dilihat pada Tabel 3.8.

3.2.3 Melakukan Dokumentasi (Data dan Bukti)

Pada tahap ini langkah yang dilakukan adalah melakukan dokumentasi

baik berupa data maupun bukti-bukti atas temuan atau fakta yang ada. Bukti-bukti

tersebut dapat berupa foto, rekaman, data atau video. Contoh format

pendokumentasian fakta dan bukti yang didapatkan dilihat pada Tabel 3.8.

Tabel 3.8 Contoh Hasil Pemeriksaan Pernyataan Pada Kontrol Keamanan Pembatas Keamanan Fisik

Dan seterusnya

Klausul 9: Keamanan Fisik dan Lingkungan Kategori Keamanan Utama: 9.1 Wilayah Aman Kontrol Keamanan: 9.1.1 Pembatas Keamanan Fisik

No Pernyataan Hasil Pemeriksaan

1 Terdapat perlindungan keamanan fisik (dinding, kartu akses masuk atau penjaga pintu)

2 Terdapat perimeter keamanan untuk melindungi ruangan yang berisikan fasilitas pemrosesan informasi

STIKOM

3.2.4 Melakukan Uji Kematangan

Setelah melakukan pemeriksaan dan mendokumentasikan bukti-bukti

audit, maka langkah berikutnya yaitu melakukan perhitungan maturity level.

Setiap pernyataan dinilai tingkat kepatutannya sesuai dengan hasil pemeriksaan

yang ada menggunakan kriteria penilaian yang ada dalam standar penilaian

maturity level. Tingkat kriteria yang digunakan meliputi non-eksisten yang

memiliki nilai 0 (nol) hingga ke tingkat optimal yang memiliki nilai 5 (lima).

Jumlah kriteria nilai yang ada dibagi dengan jumlah seluruh pernyataan dalam

satu kontrol keamanan untuk mendapatkan nilai maturity level pada kontrol

keamanan tersebut. Contoh kerangka kerja perhitungan maturity level dapat

dilihat pada Tabel 3.9.

Tabel 3.9 Contoh Kerangka Kerja Perhitungan Maturity Level Kontrol Keamanan: 9.1.1

Pembatas Keamanan Fisik

No Pernyataan Hasil Pemeriksaan Apakah?

0 1 2 3 4 5 Nilai 1 Terdapat

perlindungan keamanan fisik.

Perlindungan keamanan fisik telah dikendalikan dengan baik. Terdapat pagar besi harmonika, dinding, sekat, penjaga pintu, resepsionis berawak, kartu tanda pengenal, dan ruangan server memiliki batasan akses masuk dan kunci tersendiri.

Bukti:

- Pagar besi harmonika - Dinding dan sekat - Penjaga pintu - Resepsionis berawak - Kartu tanda pengenal

- Ruangan server memiliki batasan akses masuk dan kunci tersendiri.

STIKOM

Setelah maturity level setiap kontrol keamanan ISO diketahui, maka

langkah selanjutnya adalah menghitung maturity level setiap objektif kontrol yang

diambil dari rata maturity level setiap kontol keamanan yang ada. Dan

rata-rata maturity level keseluruhan objektif kontrol yang ada pada klausul

bersangkutan m