Informasi Dokumen

- Penulis:

- Dian Ayu Permata

- Sekolah: Institut Bisnis dan Informatika Stikom Surabaya

- Mata Pelajaran: Sistem Informasi

- Topik: Audit Keamanan Sistem Informasi Pada Bagian Desktop Management Berdasarkan Standar ISO 27002:2005 di PT. Telkom Divre V Jatim

- Tipe: Tugas Akhir

- Tahun: 2015

- Kota: Surabaya

Ringkasan Dokumen

I. PENDAHULUAN

Bab ini memperkenalkan latar belakang pentingnya audit keamanan sistem informasi di PT Telkom DIVRE V Jatim, khususnya pada bagian desktop management. Penjelasan mengenai peran PT Telkom sebagai BUMN dan pentingnya keamanan informasi dalam mendukung operasional perusahaan di seluruh Indonesia menjadi fokus utama. Terdapat penekanan pada kebutuhan untuk melakukan audit sebagai langkah preventif untuk menghindari masalah yang dapat mengganggu kinerja pegawai dan proses bisnis perusahaan.

1.1 Latar Belakang

Latar belakang menjelaskan sejarah dan transformasi PT Telkom, serta peran penting bagian desktop management dalam pengelolaan aset informasi. Ditekankan bahwa audit keamanan sistem informasi diperlukan untuk menjaga kerahasiaan, integritas, dan ketersediaan data. Hal ini relevan dengan tujuan pendidikan untuk memahami pentingnya keamanan informasi dalam konteks organisasi.

1.2 Perumusan Masalah

Perumusan masalah mengidentifikasi dua pertanyaan utama terkait pelaksanaan audit keamanan sistem informasi berdasarkan standar ISO 27002:2005. Ini penting untuk membimbing penelitian dan memberikan fokus pada hasil yang diharapkan, sekaligus mengaitkan dengan hasil pembelajaran yang dapat diterapkan dalam praktik audit.

1.3 Batasan Masalah

Batasan masalah menjelaskan ruang lingkup penelitian, yaitu fokus pada audit keamanan sistem informasi sesuai dengan ISO 27002:2005 dan dokumen kebijakan perusahaan. Hal ini bertujuan untuk memberikan arah yang jelas dan memastikan bahwa penelitian tetap relevan dengan konteks yang diteliti.

1.4 Tujuan

Tujuan penelitian adalah untuk mendokumentasikan hasil audit keamanan sistem informasi dan mengevaluasi temuan audit. Ini penting dalam konteks pendidikan untuk mendorong pemahaman tentang proses audit dan penerapan rekomendasi perbaikan dalam organisasi.

1.5 Sistematika Penulisan

Sistematika penulisan memberikan gambaran umum tentang struktur laporan, yang terdiri dari lima bab. Ini membantu pembaca memahami alur dan tujuan setiap bab, serta relevansi setiap bagian terhadap tujuan pendidikan yang lebih luas.

II. LANDASAN TEORI

Bab ini membahas teori-teori yang mendasari audit keamanan sistem informasi, termasuk definisi audit, sistem informasi, dan prinsip-prinsip audit keamanan. Teori-teori ini memberikan kerangka kerja yang kuat untuk memahami konteks dan aplikasi audit dalam organisasi.

2.1 Audit

Audit didefinisikan sebagai proses sistematik untuk menilai kinerja dan kepatuhan terhadap standar yang ditetapkan. Pemahaman ini penting untuk pendidikan, karena memberikan dasar bagi mahasiswa untuk mengaplikasikan prinsip audit dalam konteks yang lebih luas.

2.2 Sistem Informasi

Sistem informasi didefinisikan sebagai kumpulan elemen yang terintegrasi untuk mengolah data menjadi informasi. Pemahaman ini penting dalam konteks pendidikan untuk menunjukkan bagaimana sistem informasi berfungsi dalam organisasi dan dampaknya terhadap pengambilan keputusan.

2.3 Audit Keamanan Sistem Informasi

Audit keamanan sistem informasi adalah proses untuk menilai perlindungan data dan sistem. Hal ini relevan untuk pendidikan karena mengajarkan siswa tentang pentingnya keamanan informasi dan bagaimana audit dapat membantu mengidentifikasi risiko.

2.4 Desktop Management

Desktop management merupakan bagian penting dari pengelolaan sistem informasi yang mendukung kebutuhan pegawai. Pemahaman ini membantu siswa memahami peran penting manajemen desktop dalam organisasi dan tantangan yang dihadapi dalam menjaga keamanan informasi.

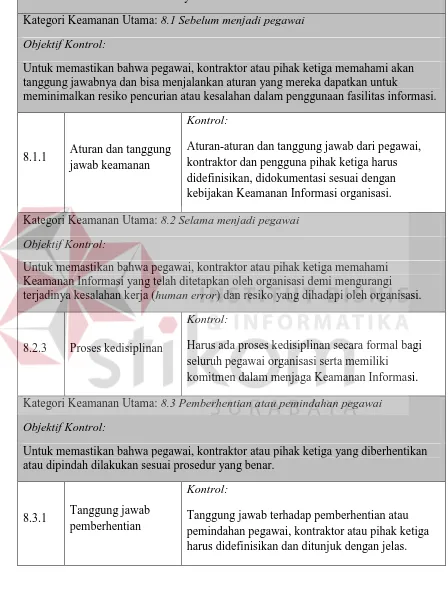

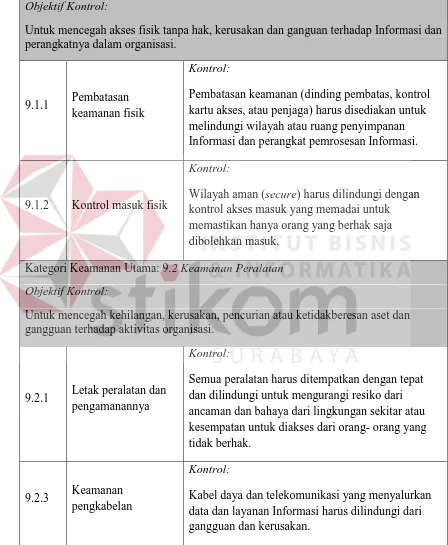

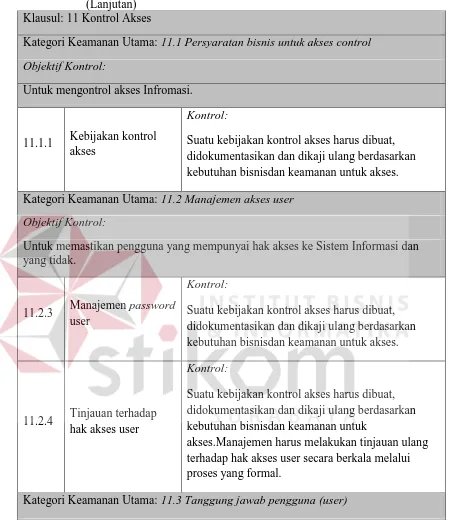

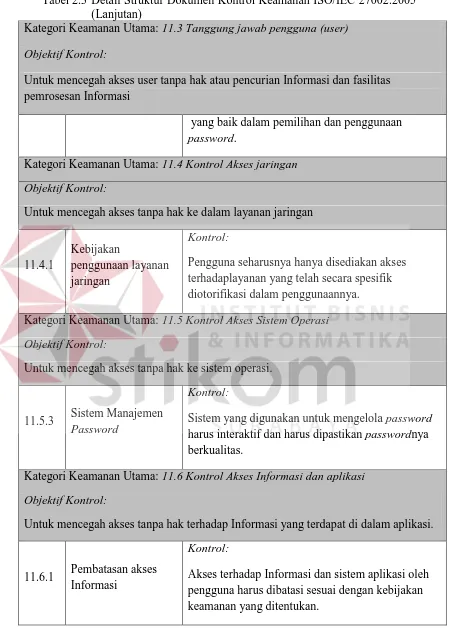

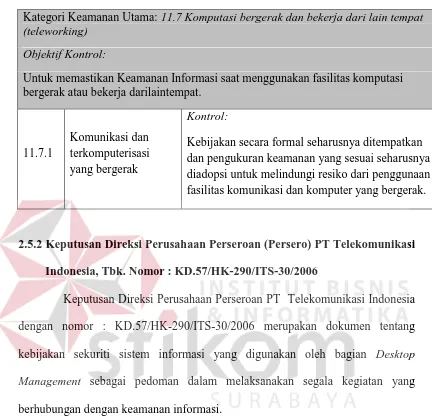

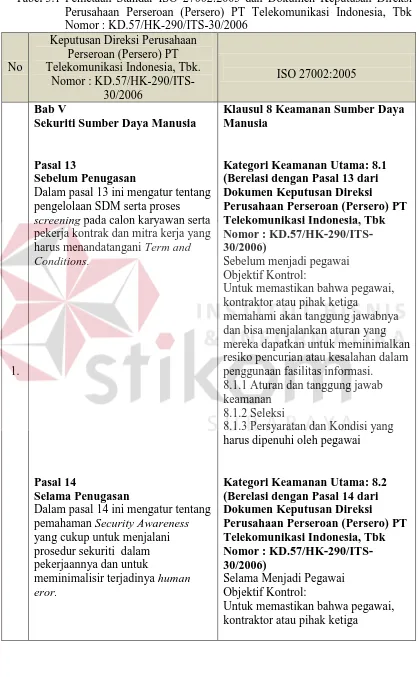

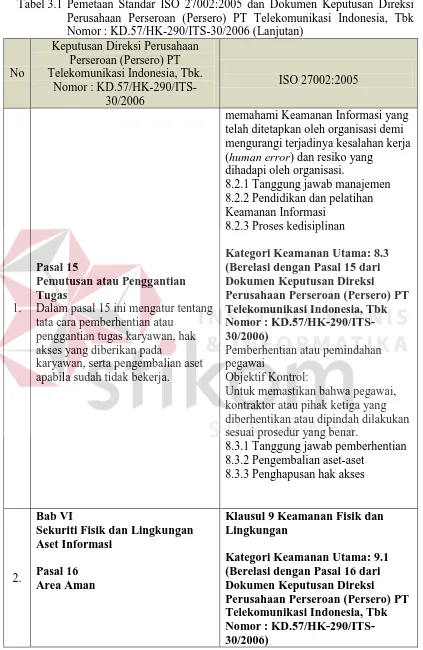

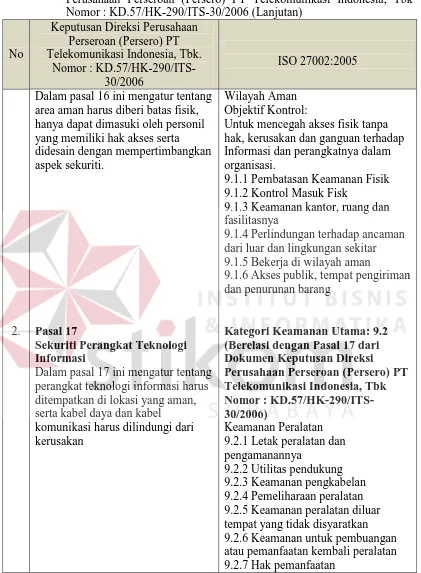

2.5 Standar Sistem Manajemen Keamanan Informasi

Standar ISO 27002:2005 memberikan panduan praktik terbaik dalam manajemen keamanan informasi. Ini penting untuk pendidikan karena memberikan siswa kerangka kerja yang dapat diterapkan dalam audit dan manajemen keamanan informasi di organisasi.

III. METODE PENELITIAN

Bab ini menjelaskan langkah-langkah yang diambil dalam melakukan audit keamanan sistem informasi di bagian desktop management. Metodologi ini penting untuk memberikan panduan praktis bagi mahasiswa tentang bagaimana melakukan audit di dunia nyata.

3.1 Tahap Perencanaan Audit Keamanan Sistem Informasi

Tahap perencanaan mencakup identifikasi informasi organisasi dan pemahaman proses bisnis. Ini penting untuk pendidikan karena mengajarkan siswa bagaimana merencanakan audit secara efektif dan memahami konteks organisasi.

3.2 Tahap Persiapan Audit Keamanan Sistem Informasi

Tahap persiapan meliputi penyusunan rencana kerja audit dan pengumpulan data yang diperlukan. Ini memberikan siswa wawasan tentang pentingnya persiapan dalam proses audit untuk mencapai hasil yang optimal.

3.3 Tahap Pelaksanaan Audit Keamanan Sistem Informasi

Tahap pelaksanaan mencakup wawancara dan pemeriksaan data. Ini penting dalam pendidikan untuk menunjukkan bagaimana teori audit diterapkan dalam praktik dan bagaimana auditor mengumpulkan informasi yang relevan.

3.4 Tahap Pelaporan Audit Keamanan Sistem Informasi

Tahap pelaporan mencakup penyusunan laporan dan permintaan tanggapan atas temuan audit. Ini penting untuk pendidikan karena mengajarkan siswa tentang pentingnya komunikasi hasil audit dan bagaimana rekomendasi dapat diterapkan dalam organisasi.

IV. HASIL DAN PEMBAHASAN

Bab ini membahas hasil audit yang dilakukan, termasuk temuan dan rekomendasi. Diskusi ini penting untuk memberikan siswa pemahaman tentang bagaimana hasil audit dapat digunakan untuk perbaikan dalam organisasi.

4.1 Hasil Perencanaan Audit Keamanan Sistem Informasi

Hasil perencanaan mencakup profil perusahaan dan ruang lingkup audit. Ini memberikan siswa konteks tentang bagaimana perencanaan yang baik dapat mempengaruhi hasil audit.

4.2 Hasil Persiapan Audit Keamanan Sistem Informasi

Hasil persiapan menunjukkan bagaimana kebutuhan data dan rencana kerja audit disusun. Ini penting untuk pendidikan karena mengajarkan siswa tentang tahap persiapan yang krusial dalam audit.

4.3 Hasil Pelaksanaan Audit Keamanan Sistem Informasi

Hasil pelaksanaan mencakup dokumen wawancara dan daftar temuan. Ini memberikan siswa wawasan tentang bagaimana auditor mengumpulkan data dan temuan yang relevan selama audit.

4.4 Hasil Pelaporan Audit Keamanan Sistem Informasi

Hasil pelaporan mencakup penyusunan dan persetujuan laporan audit. Ini penting untuk pendidikan karena menunjukkan bagaimana hasil audit dikomunikasikan kepada manajemen dan langkah-langkah selanjutnya yang diambil.

V. PENUTUP

Bab ini menyimpulkan penelitian dan memberikan rekomendasi untuk perbaikan di masa depan. Ini penting untuk pendidikan karena mendorong siswa untuk berpikir kritis tentang bagaimana hasil audit dapat digunakan untuk meningkatkan keamanan informasi.

5.1 Kesimpulan

Kesimpulan merangkum temuan utama dari penelitian dan menekankan pentingnya audit keamanan sistem informasi. Ini membantu siswa memahami hasil penelitian dan relevansinya dalam konteks yang lebih luas.

5.2 Saran

Saran memberikan rekomendasi untuk perbaikan di masa depan. Ini penting untuk pendidikan karena mendorong siswa untuk berpikir tentang langkah-langkah yang dapat diambil untuk meningkatkan keamanan informasi di organisasi.

Referensi Dokumen

- Keamanan Sistem Informasi ( IBISA )

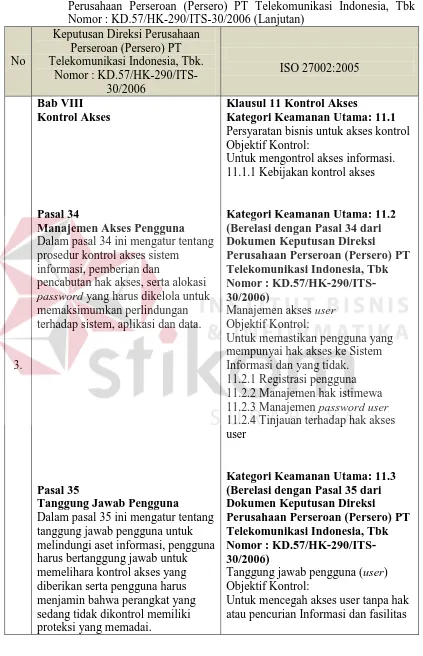

- Kontrol Akses ( Direksi Perusahaan Perseroan PT Telekomunikasi Indonesia )