53 BAB IV

HASIL DAN PEMBAHASAN

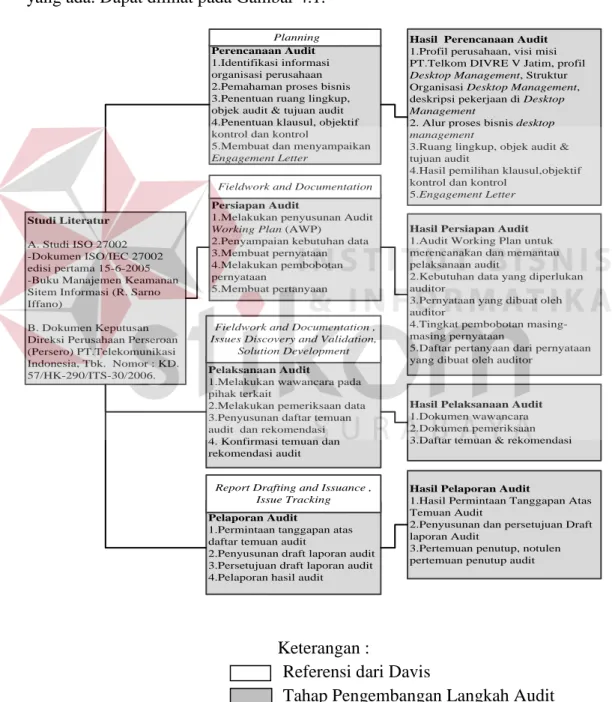

Bab ini akan menguraikan dari pembahasan pada bab III dari tahap perencanaan, persiapan, pelaksanaan dan tahap pelaporan audit sistem informasi yang ada. Dapat dilihat pada Gambar 4.1.

Studi Literatur A. Studi ISO 27002 -Dokumen ISO/IEC 27002 edisi pertama 15-6-2005 -Buku Manajemen Keamanan Sitem Informasi (R. Sarno Iffano)

B. Dokumen Keputusan Direksi Perusahaan Perseroan (Persero) PT.Telekomunikasi Indonesia, Tbk. Nomor : KD. 57/HK-290/ITS-30/2006. Perencanaan Audit 1.Identifikasi informasi organisasi perusahaan 2.Pemahaman proses bisnis 3.Penentuan ruang lingkup, objek audit & tujuan audit 4.Penentuan klausul, objektif kontrol dan kontrol

5.Membuat dan menyampaikan

Engagement Letter

Persiapan Audit

1.Melakukan penyusunan Audit

Working Plan (AWP)

2.Penyampaian kebutuhan data 3.Membuat pernyataan 4.Melakukan pembobotan pernyataan

5.Membuat pertanyaan

Pelaksanaan Audit

1.Melakukan wawancara pada pihak terkait

2.Melakukan pemeriksaan data 3.Penyusunan daftar temuan audit dan rekomendasi 4. Konfirmasi temuan dan rekomendasi audit

Pelaporan Audit

1.Permintaan tanggapan atas daftar temuan audit

2.Penyusunan draft laporan audit 3.Persetujuan draft laporan audit 4.Pelaporan hasil audit

Hasil Perencanaan Audit 1.Profil perusahaan, visi misi PT.Telkom DIVRE V Jatim, profil

Desktop Management, Struktur

Organisasi Desktop Management, deskripsi pekerjaan di Desktop

Management

2. Alur proses bisnis desktop

management

3.Ruang lingkup, objek audit & tujuan audit

4.Hasil pemilihan klausul,objektif kontrol dan kontrol

5.Engagement Letter

Hasil Persiapan Audit 1.Audit Working Plan untuk merencanakan dan memantau pelaksanaan audit

2.Kebutuhan data yang diperlukan auditor

3.Pernyataan yang dibuat oleh auditor

4.Tingkat pembobotan masing-masing pernyataan

5.Daftar pertanyaan dari pernyataan yang dibuat oleh auditor

Hasil Pelaksanaan Audit 1.Dokumen wawancara 2.Dokumen pemeriksaan 3.Daftar temuan & rekomendasi

Hasil Pelaporan Audit

1.Hasil Permintaan Tanggapan Atas Temuan Audit

2.Penyusunan dan persetujuan Draft laporan Audit

3.Pertemuan penutup, notulen pertemuan penutup audit

Planning

Fieldwork and Documentation

Fieldwork and Documentation , Issues Discovery and Validation,

Solution Development

Report Drafting and Issuance , Issue Tracking

Keterangan :

Referensi dari Davis

Tahap Pengembangan Langkah Audit

4.1 Hasil Perencanaan Audit Keamanan Sistem Informasi

Hasil dari tahapan perencanaan ini berupa: 1.) Hasil identifikasi informasi organisasi perusahaan, 2.) Hasil pemahaman proses bisnis yang telah dilihat, 3.) Hasil penentuan ruang lingkup objek audit & tujuan audit, 4.) Hasil penentuan klausul, objektif kontrol, 5.) Hasil perjanjian audit berupa surat perjanjian audit atau Engagement Letter.

4.1.1 Hasil Identifikasi Informasi Organisasi Perusahaan

Pada perencanaan audit, identifikasi informasi organisasi perusahaan merupakan hal yang pertama yang harus dilakukan oleh seorang auditor untuk mengetahui seluk beluk perusahaan sebelum dilakukan audit dengan cara memahami dokumen perusahaan, yaitu profil perusahaan, visi dan misi PT Telkom DIVRE V Jatim, profil Desktop Management PT Telkom DIVRE V Jatim, struktur organisasi fungsional Desktop Management PT Telkom DIVRE V Jatim, Job description pegawai Desktop Management PT Telkom DIVRE V Jatim.

1. Profil PT Telkom DIVRE V Jatim

Telkom merupakan BUMN yang bergerak di bidang jasa layanan telekomunikasi dan jaringan di wilayah Indonesia dan karenanya tunduk pada hukum dan peraturan yang berlaku di Indonesia. Dengan statusnya sebagai Perusahaan milik negara yang sahamnya diperdagangkan di bursa saham, pemegang saham mayoritas Perusahaan adalah Pemerintah Republik Indonesia sedangkan sisanya dikuasai oleh publik. Saham Perusahaan diperdagangkan di BEI, NYSE, LSE dan Public Offering Without Listing (“POWL”) di Jepang.

2. Visi, Misi dan Tujuan PT Telkom DIVRE V Jatim Visi :

Menjadi perusahaan yang unggul dalam penyelenggaraan Telecommunication, Information, Media, Edutainment dan Services (“TIMES”) di kawasan regional.

Misi :

a. Menyediakan layanan TIMES yang berkualitas tinggi dengan harga yang kompetitif.

b. Menjadi model pengelolaan korporasi terbaik di Indonesia.

Visi dan Misi ditetapkan berdasarkan keputusan Komisaris PT Telekomunikasi Indonesia, Tbk No.09/KEP/DK/2012 pada tanggal 30 Mei 2012.

3. Profil Desktop Management Pada PT Telkom DIVRE V Jatim

Desktop Management merupakan bagian dari ISSSM (Information System Service Support Management), sedangkan ISSSM merupakan unit dari Divisi ISC(Information System Center). Desktop management merupakan bagian yang mendukung fasilitas kerja pegawai Telkom dan kebutuhan di bidang desktop untuk wilayah seluruh Indonesia. Beberapa kebutuhan desktop tersebut diantaranya adalah PC, laptop, layar proyektor, printer, dan lain lain. Pada bagian desktop management ini belum pernah dilakukan audit sebelumnya dan berdasarkan rekomendasi pihak perusahaan untuk dilakukan audit pada bagian desktop management. Maka bagian desktop management perlu diaudit dan diperkuat oleh dokumen Keputusan Direksi Perusahaan Perseroan (Persero) PT Telekomunikasi Indonesia, Tbk Nomor :

KD.57/HK-290/ITS-30/2006 tentang Kebijakan Sekuriti Sistem Informasi untuk menjamin keberlangsungan keamanan sistem informasi.

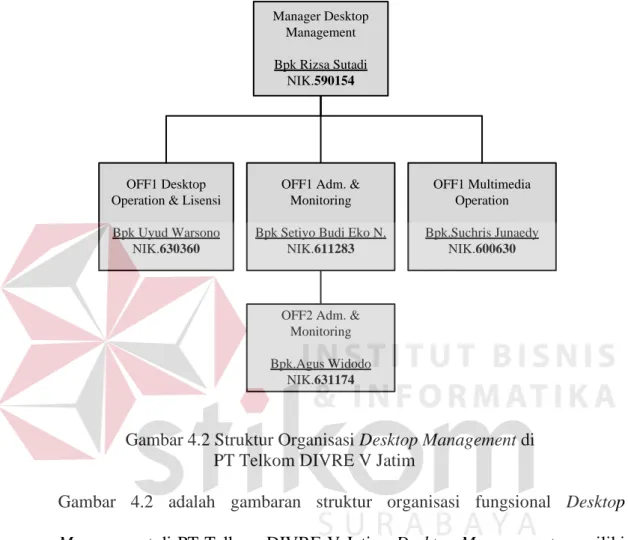

4. Struktur Organisasi Fungsional di Desktop Management

OFF1 Desktop Operation & Lisensi Bpk Uyud Warsono NIK.630360 Manager Desktop Management Bpk Rizsa Sutadi NIK.590154 OFF1 Multimedia Operation Bpk.Suchris Junaedy NIK.600630 OFF1 Adm. &

Monitoring Bpk Setiyo Budi Eko N.

NIK.611283

OFF2 Adm. & Monitoring Bpk.Agus Widodo

NIK.631174

Gambar 4.2 Struktur Organisasi Desktop Management di PT Telkom DIVRE V Jatim

Gambar 4.2 adalah gambaran struktur organisasi fungsional Desktop Management di PT Telkom DIVRE V Jatim. Desktop Management memiliki struktur organisasi fungsional yang didalamnya terdapat individu-individu yang ahli pada bidangnya masing-masing. Pada Desktop Management terdapat 5 bagian yang masing-masing bagiannya memiliki Job Description.

5. Deskripsi Pekerjaan di Desktop Management

Desktop Management mempunyai struktur organisasi fungsionalitas dimana pada stuktur didalamnya terdapat keahlian pekerjaan apa saja yang dimiliki

oleh setiap bagiannya. Pada Tabel 4.1 menjelaskan job description Desktop Management di PT Telkom DIVRE V Jatim.

Tabel 4.1 Job Description Desktop Management PT Telkom DIVRE V Jatim

No. Nama & Jabatan Deskripsi Tugas

1

MGR DESKTOP

MANAGEMENT – RIZSA SUTADI / 590154

Memastikan pengelolaan DESKTOP MANAGEMENT diselenggarakan secara efektif, efisien, dan inovatif sekaligus mengarahkan,

mengkoordinasikan dan

menyelaraskan aktivitas-aktivitas unit kerja (bagian) dengan strategi dan pedoman operasional yang

dikembangkan Senior Manager untuk mendukung pencapaian indikator-indikator dipersyaratkan bagi fungsi SUB UNIT IS SERVICE SUPPORT MANAGEMENT

2

OFF 1 DESKTOP OPERATION & LISENSI – UYUD WARSONO / 630360

Memastikan pelaksanaan pengurusan lisensi software dan problem solving desktop dalam rangka membangun image desktop yang comply dan mendukung pencapaian indikator-indikator yang dipersyaratkan bagi pengelolaan Desktop (Desktop Management)

3

OFF 1 ADMINISTRASI & MONITORING – SETIYOBUDI EKO NUGROHO / 611283

Memastikan pelaksanaan

pengadministrasian dan monitoring Seat Management dalam rangka memenuhi dan mencatat kebutuhan sarana kerja desktop secara akurat dan mendukung pencapaian indikator-indikator yang dipersyaratkan bagi pengelolaan Desktop (Desktop Management)

4

OFF 2 ADMINISTRASI & MONITORING – Agus Widodo / 631174

Memastikan pelaksanaan

pengadministrasian dan monitoring Seat Management dalam rangka memenuhi dan mencatat kebutuhan sarana kerja desktop secara akurat dan mendukung pencapaian indikator-indikator yang dipersyaratkan bagi pengelolaan Desktop (Desktop Management)

Tabel 4.1 Job Description Desktop Management PT Telkom DIVRE V Jatim (Lanjutan)

No. Nama & Jabatan Deskripsi Tugas

5

OFF 1 MULTIMEDIA

OPERATION – Suchris Junaedy / 600630

Memastikan pelaksanaan operasi, pemeliharaan, dan problem handling Aplikasi Non Shared Service ( Non SS), Desktop Dismantling, layanan Vicon dalam rangka mencapai service avaibility secara optimal untuk

memberikan service /layanan kepada para user (pengguna) dan mendukung pencapaian indikator-indikator yang dipersyaratkan bagi pengelolaan Desktop

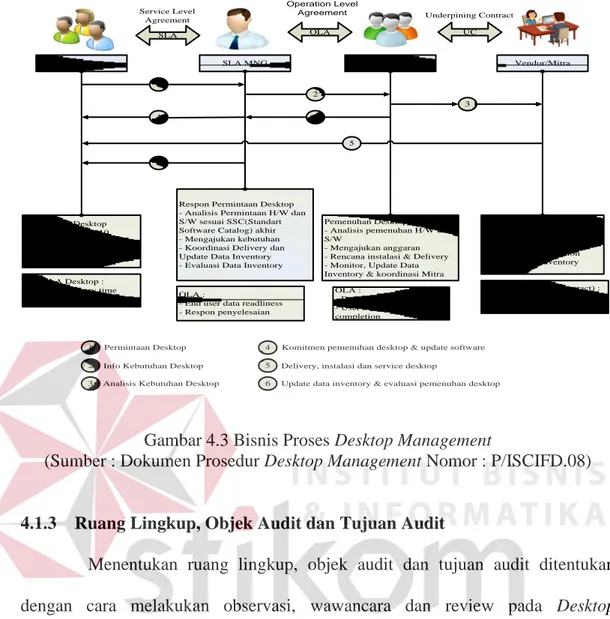

4.1.2 Hasil Pemahaman Proses Bisnis

Setelah mengidentifikasi informasi organisasi perusahaan maka langkah selanjutnya adalah memahami proses bisnis pada Desktop Management. Proses bisnis pada Desktop Management yaitu memenuhi permintaan kebutuhan desktop yang diajukan oleh karyawan Telkom melalui nota dinas dari atasan (surat permintaan secara dinas) tentang kebutuhan fasilitas kerja (fasker) & proses ini dilakukan perorangan. Berdasarkan info kebutuhan desktop, bahwa fasker atau kebutuhan desktop yang diminta tidak dapat disediakan sesuai keinginan pegawai yang meminta atau seenaknya, karena telah diatur dalam aturan kepemilikan fasker. KR (Keputusan Direktur) 10 merupakan dokumen kebijakan yang mengatur tentang kepemilikan fasilitas kerja pegawai yang di dalamnya tercantum aturan aturan khusus untuk fasilitas kerja yang diperoleh pegawai.

Ketika permintaan sudah masuk di SLA (Service Level Agreement) Management, proses selanjutnya yaitu menganalisa kebutuhan desktop berdasarkan KR 10. Proses ini menggunakan metode sewa aset dari vendor, karena sudah tidak ada lagi yang membeli aset. Setelah dianalisa berdasarkan KR

10 maka terdapat komitmen pemenuhan desktop dan update software dari pihak SSM (Service Support Management) ke SLA Management dan kepada pengguna. Apabila sudah terdapat komitmen pemenuhan desktop maka perangkat desktop akan dikirim ke lokasi pengiriman sesuai permintaan dan akan dilakukan proses instalasi serta service desktop oleh vendor. Proses terakhir setelah dilakukan pengiriman desktop yaitu update data inventory dan evaluasi pemenuhan desktop oleh SLA Management kepada pengguna. Dalam proses bisnis ini dibantu oleh aplikasi yang mengontrol pergerakan fasker pegawai yaitu aplikasi Computer & Network Equipment Management System (CNEMAS). Pada aplikasi CNEMAS ini tingkatan password hanya terdapat pada login awal saja, jadi apabila terdapat salah satu karyawan yang saling menitipkan password maka akan beresiko merusak data inventory di CNEMAS. Apabila data inventory di CNEMAS rusak, maka dapat menimbulkan hambatan dalam alur proses bisnis Desktop Management yaitu terutama pada proses perencanaan & pemenuhan kebutuhan Desktop. Karena dalam proses perencanaan dan pemenuhan kebutuhan desktop, terdapat data penting berupa daftar kebutuhan desktop yang setelah itu dianalisis dan dievaluasi berdasarkan inventory, KR, anggaran, kontrak SM dan waktu pemenuhan, dimana pemrosesan data tersebut harus dilakukan berdasarkan jobdesk masing-masing karyawan. Berikut adalah alur proses bisnis pada Desktop Management yang dapat dilihat dalam Gambar 4.3.

USER SLA MNG SSM, Sso (IS Center) Vendor/Mitra

Permintaan Desktop - Sesuai KR 10/2010 - Skala prioritas - Sesuai juklak fasker - Sesuai SLA/JPS

Respon Permintaan Desktop - Analisis Permintaan H/W dan S/W sesuai SSC(Standart Software Catalog) akhir - Mengajukan kebutuhan - Koordinasi Delivery dan Update Data Inventory - Evaluasi Data Inventory

Pemenuhan Desktop - Analisis pemenuhan H/W dan S/W

- Mengajukan anggaran - Rencana instalasi & Delivery - Monitor, Update Data Inventory & koordinasi Mitra

Vendor/Mitra - Pemenuhan rencana - Rencana deployment - Delivery & Instalation - Update data inventory

OLA :

- End user data readliness - Respon penyelesaian OLA : - Delivery completion - User acceptence completion UC (Underpining Contract) : - Fulfillment completion - User acceptence completion

SLA OLA UC 1 2 3 4 5 4 6

KPI SLA Desktop : - Service delivery time desktop

1 Permintaan Desktop 2 Info Kebutuhan Desktop 3 Analisis Kebutuhan Desktop

4 Komitmen pemenuhan desktop & update software 5

6

Delivery, instalasi dan service desktop

Update data inventory & evaluasi pemenuhan desktop Service Level

Agreement Underpining Contract

Operation Level Agreement

Gambar 4.3 Bisnis Proses Desktop Management

(Sumber : Dokumen Prosedur Desktop Management Nomor : P/ISCIFD.08)

4.1.3 Ruang Lingkup, Objek Audit dan Tujuan Audit

Menentukan ruang lingkup, objek audit dan tujuan audit ditentukan dengan cara melakukan observasi, wawancara dan review pada Desktop Management. Adapun hasil dari penentuan ruang lingkup objek audit dan tujuan audit yaitu ruang lingkup yang akan diaudit membahas keadaan fisik dan lingkungan yang terdapat di Desktop Management, kepatuhan karyawan terhadap kebijakan yang terdapat di bagian Desktop Management dan kontrol akses informasi di Desktop Management. Objek auditnya yaitu pada bagian Desktop Management di PT Telkom DIVRE V Jatim.

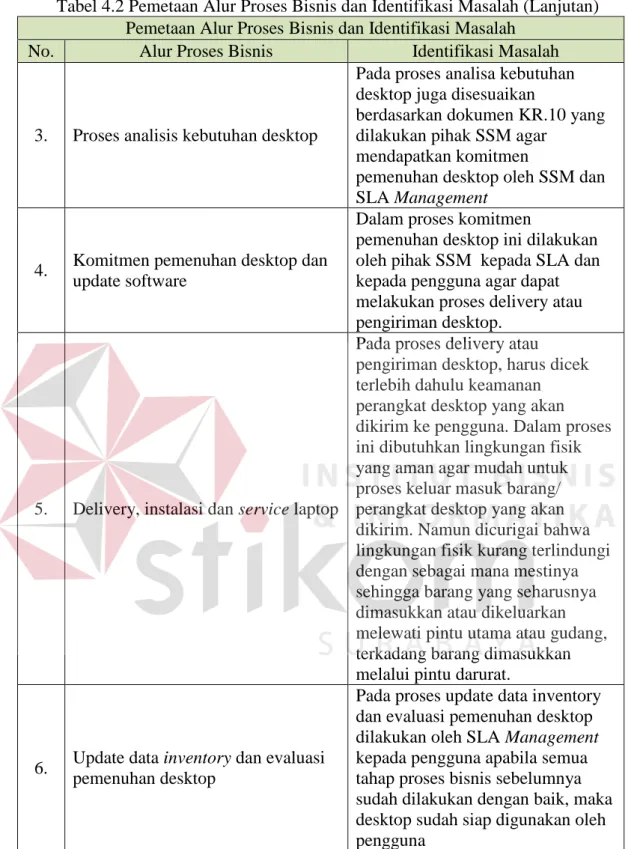

Berdasarkan hasil wawancara mengenai alur proses bisnis desktop management dapat ditentukan ruang lingkup yang sesuai dengan identifikasi permasalahan. Identifikasi permasalahan dilakukan dari setiap tahapan proses

bisnis yang ada pada bagian desktop management. Pada alur proses bisnis dan identifikasi permasalahan yang ada kemudian direlasikan dan dapat digunakan untuk menentukan ruang lingkup audit. Pemetaan alur proses bisnis dan identifikasi masalah dapat dilihat pada Tabel 4.2.

Tabel 4.2 Pemetaan Alur Proses Bisnis dan Identifikasi Masalah Pemetaan Alur Proses Bisnis dan Identifikasi Masalah No. Alur Proses Bisnis Identifikasi Masalah

1. Proses permintaan desktop

Proses permintaan desktop diajukan oleh karyawan melalui nota dinas dari atasan tentang kebutuhan fasilitas kerja. Dan data permintaan tersebut akan disimpan di dalam aplikasi CNEMAS yang dibutuhkan kepatuhan dari setiap karyawan dalam menggunakan aplikasi tersebut serta menjaga keamanan informasi desktop. Dalam

penggunaan aplikasi tersebut dicurigai beberapa dari karyawan desktop mengabaikan kebijakan penggunaan aplikasi dan tidak menjaga akses informasi desktop sebagai mana mestinya sehingga informasi yang seharusnya tidak bisa dilihat oleh yang tidak memiliki akses atas informasi tersebut dikhawatirkan bisa melihat informasi tersebut dan dapat

menimbulkan dampak pada proses permintaan desktop yaitu

terhambatnya data proses

permintaan desktop untuk diproses pada tahapan berikutnya dalam alur proses bisnis

2. Info kebutuhan desktop

Pada penyampaian info kebutuhan desktop telah ditetapkan

berdasarkan dokumen KR.10 dan disampaikan oleh SLA

Management kepada SSM (Service Support Management) agar dapat diproses lebih lanjut pada tahapan analisis kebutuhan desktop

Tabel 4.2 Pemetaan Alur Proses Bisnis dan Identifikasi Masalah (Lanjutan) Pemetaan Alur Proses Bisnis dan Identifikasi Masalah

No. Alur Proses Bisnis Identifikasi Masalah

3. Proses analisis kebutuhan desktop

Pada proses analisa kebutuhan desktop juga disesuaikan

berdasarkan dokumen KR.10 yang dilakukan pihak SSM agar

mendapatkan komitmen

pemenuhan desktop oleh SSM dan SLA Management

4. Komitmen pemenuhan desktop dan update software

Dalam proses komitmen

pemenuhan desktop ini dilakukan oleh pihak SSM kepada SLA dan kepada pengguna agar dapat melakukan proses delivery atau pengiriman desktop.

5. Delivery, instalasi dan service laptop

Pada proses delivery atau pengiriman desktop, harus dicek terlebih dahulu keamanan perangkat desktop yang akan dikirim ke pengguna. Dalam proses ini dibutuhkan lingkungan fisik yang aman agar mudah untuk proses keluar masuk barang/ perangkat desktop yang akan dikirim. Namun dicurigai bahwa lingkungan fisik kurang terlindungi dengan sebagai mana mestinya sehingga barang yang seharusnya dimasukkan atau dikeluarkan melewati pintu utama atau gudang, terkadang barang dimasukkan melalui pintu darurat.

6. Update data inventory dan evaluasi pemenuhan desktop

Pada proses update data inventory dan evaluasi pemenuhan desktop dilakukan oleh SLA Management kepada pengguna apabila semua tahap proses bisnis sebelumnya sudah dilakukan dengan baik, maka desktop sudah siap digunakan oleh pengguna

Dari hasil pemetaan alur proses bisnis dan pengidentifikasian masalah didapatkan beberapa indikasi permasalahan pada alur proses bisnis di tahap proses permintaan desktop dan proses pengiriman desktop. Kemudian ruang lingkup

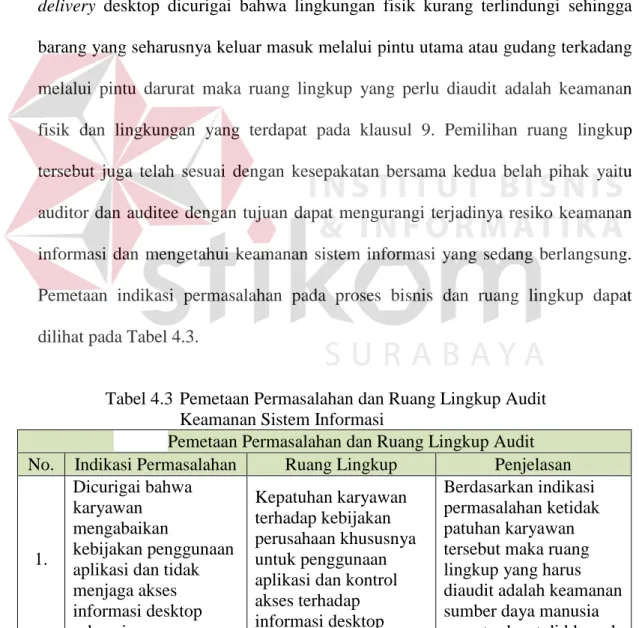

audit dapat ditentukan sesuai dengan indikasi permasalahan yang muncul pada dua tahap proses bisnis desktop management tersebut. Indikasi permasalahan pada proses permintaan desktop dicurigai bahwa karyawan mengabaikan kebijakan penggunaan aplikasi dan tidak menjaga informasi desktop dari orang lain yang tidak memiliki akses atas informasi tersebut maka ruang lingkup yang perlu diaudit adalah keamanan sumber daya manusia yang terdapat pada klausul 8 dan kontrol akses yang terdapat pada klausul 11. Indikasi permasalahan pada proses delivery desktop dicurigai bahwa lingkungan fisik kurang terlindungi sehingga barang yang seharusnya keluar masuk melalui pintu utama atau gudang terkadang melalui pintu darurat maka ruang lingkup yang perlu diaudit adalah keamanan fisik dan lingkungan yang terdapat pada klausul 9. Pemilihan ruang lingkup tersebut juga telah sesuai dengan kesepakatan bersama kedua belah pihak yaitu auditor dan auditee dengan tujuan dapat mengurangi terjadinya resiko keamanan informasi dan mengetahui keamanan sistem informasi yang sedang berlangsung. Pemetaan indikasi permasalahan pada proses bisnis dan ruang lingkup dapat dilihat pada Tabel 4.3.

Tabel 4.3 Pemetaan Permasalahan dan Ruang Lingkup Audit Keamanan Sistem Informasi

Pemetaan Permasalahan dan Ruang Lingkup Audit No. Indikasi Permasalahan Ruang Lingkup Penjelasan

1.

Dicurigai bahwa karyawan mengabaikan

kebijakan penggunaan aplikasi dan tidak menjaga akses informasi desktop sebagai mana Kepatuhan karyawan terhadap kebijakan perusahaan khususnya untuk penggunaan aplikasi dan kontrol akses terhadap informasi desktop

Berdasarkan indikasi permasalahan ketidak patuhan karyawan tersebut maka ruang lingkup yang harus diaudit adalah keamanan sumber daya manusia yang terdapat di klausul

Tabel 4.3 Pemetaan Permasalahan dan Ruang Lingkup Audit Keamanan Sistem Informasi (Lanjutan)

Pemetaan Permasalahan dan Ruang Lingkup Audit

No. Indikasi Permasalahan Ruang Lingkup Penjelasan

mestinya

8. Dan untuk

permasalahan menjaga keamanan akses

informasi desktop maka ruang lingkup yang harus diaudit adalah kontrol akses yang terdapat di klausul 11.

2.

Dicurigai bahwa lingkungan fisik pada desktop management kurang terlindungi dengan optimal

Keadaan Fisik dan Lingkungan yang Terdapat di Desktop Management Berdasarkan indikasi permasalahan kurangnya perlindungan pada lingkungan fisik tersebut maka ruang lingkup yang harus diaudit adalah keamanan fisik dan lingkungan yang terdapat di klausul 9. Dari beberapa indikasi permasalahan yang ada pada proses bisnis di bagian Desktop Management tersebut maka terdapat beberapa klausul yang digunakan sebagai acuan dalam melakukan audit keamanan sistem informasi, diantaranya yaitu klausul 8 (Keamanan Sumber Daya Manusia), klausul 9 (Keamanan Fisik dan Lingkungan) dan kalusul 11 (Kontrol Akses).

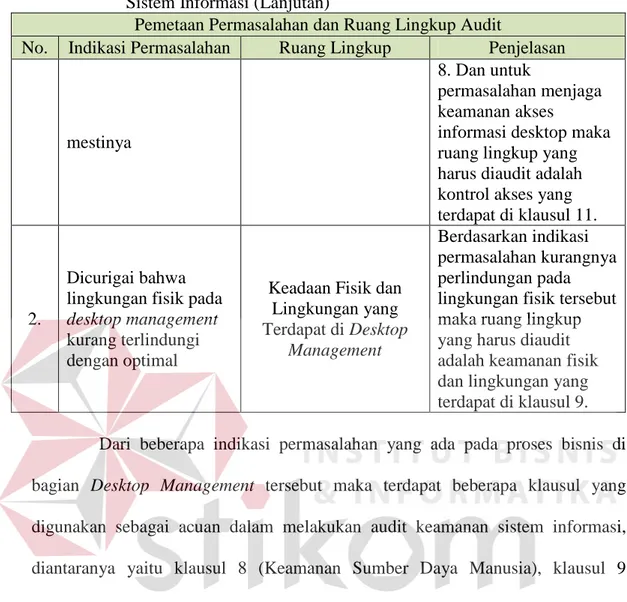

4.1.4 Hasil Klausul, Objektif Kontrol dan Kontrol

Untuk melakukan audit keamanan sistem informasi, digunakan standar ISO 27002:2005 dan beberapa klausul sebagai acuan dalam pelaksanaan audit. Berdasarkan beberapa indikasi permasalahan dan penetapan ruang lingkup, maka langkah selanjutnya adalah menentukan klausul, objektif kontrol dan kontrol. Adapun dalam menetapkan klausul, objektif kontrol dan kontrol berdasarkan beberapa permasalahan dan ruang lingkup yang telah ditetapkan dan disesuaikan berdasarkan kesepakatan bersama kedua belah pihak. Sehingga hasil

yang didapatkan adalah klausul 8 (Keamanan Sumber Daya Manusia), Klausul 9 (Keamanan Fisik dan Lingkungan) dan Klausul 11 (Kontrol Akses) beserta objektif kontrol dan kontrol masing masing klausul seperti pada Tabel 4.4.

Tabel 4.4 Pemetaan Klausul, Objektif Kontrol dan Kontrol yang Digunakan

Pemetaan Kalusul, Objektif Kontrol dan Kontrol

No. Klausul Objektif Kontrol Kontrol

1. Klausul 8 Keamanan Sumber Daya Manusia

a. 8.1 Sebelum Menjadi Pegawai b. 8.2 Selama Menjadi Pegawai c. 8.3 Pemberhentian atau pemindahan pegawai a. 8.1.1 Aturan dan tanggung jawab keamanan b. 8.1.3 Persyaratan dan kondisi yang harus dipenuhi oleh pegawai c. 8.2.1 Tanggung jawab manajemen d. 8.2.2 Pendidikan dan pelatihan keamanan informasi e. 8.2.3 Proses Kedisiplinan f. 8.3.1 Tanggung jawab pemberhentian g. 8.3.2 Pengembalian aset h. 8.3.3 Penghapusan hak akses 2. Klausul 9 Keamanan Fisik dan Lingkungan

a. 9.1 Wilayah Aman b. 9.2 Keamanan Peralatan a. 9.1.1 Pembatasan keamanan fisik b. 9.1.2 Kontrol masuk fisik c. 9.1.3 Keamanan kantor, ruang dan fasilitasnya

d. 9.1.4 Perlindungan terhadap ancaman dari luar dan lingkungan sekitar e. 9.1.5 Bekerja di

Tabel 4.4 Pemetaan Klausul, Objektif Kontrol dan Kontrol yang Digunakan (Lanjutan)

Pemetaan Kalusul, Objektif Kontrol dan Kontrol

No. Klausul Objektif Kontrol Kontrol

f. 9.1.6 Akses publik, tempat pengiriman dan penurunan barang g. 9.2.1 Letak peralatan dan pengamanannya h. 9.2.2 Utilitas pendukung i. 9.2.3 Keamanan pengkabelan j. 9.2.4 Pemeliharaan Peralatan k. 9.2.5 Keamanan peralatan di luar tempat yang tidak disyaratkan l. 9.2.6 Keamanan untuk pembuangan atau pemanfaatan kembali peralatan m. 9.2.7 Hak pemanfaatan 3. Klausul 11 Kontrol akses a. 11.1 Persyaratan Bisnis Untuk Akses Kontrol b. 11.2 Manajemen Akses User c. 11.3 Tanggung Jawab Pengguna d. 11.4 Kontrol Akses Jaringan e. 11.5 Kontrol Akses Sistem Operasi f. 11.6 Kontrol Akses

Informasi dan Aplikasi g. 11.7 Komputasi Bergerak

dan Bekerja Dari Lain Tempat a. 11.1.1 Kebijakan kontrol akses b. 11.2.1 Registrasi pengguna c. 11.2.2 Manajemen hak istimewa d. 11.2.3 Manajemen password user e. 11.2.4 Tinjauan

terhadap hak akses user f. 11.3.1 Penggunaan password g. 11.3.2 Peralatan penggunaan yang tanpa penjagaan h. 11.3.3 Kebijakan

Clear desk dan clear screen

Tabel 4.4 Pemetaan Klausul, Objektif Kontrol dan Kontrol yang Digunakan (Lanjutan)

Pemetaan Kalusul, Objektif Kontrol dan Kontrol

No. Klausul Objektif Kontrol Kontrol

j. 11.4.1 Kebijakan penggunaan layanan jaringan k. 11.4.2 Otentikasi pengguna untuk melakukan koneksi keluar l. 11.4.3 Identifikasi peralatan di dalam jaringan m. 11.4.4 Perlindungan remote diagnostic dan konfigurasi port n. 11.4.5 Pemisahan dengan jaringan o. 11.4.6 Kontrol terhadap koneksi jaringan p. 11.4.7 Kontrol terhadap koneksi jaringan q. 11.5.1 Prosedur Log-On yang aman r. 11.5.2 Identifikasi dan autentikasi pengguna s. 11.5.3 Sistem Manajemen Password t. 11.5.4 Penggunaan utilitas sistem u. 11.5.5 Sesi time-out v. 11.5.6 Batasan waktu koneksi w. 11.6.1 Pembatasan akses informasi x. 11.6.2 Pengisolasian

sistem yang sensitif y. 11.7.1 Komunikasi

dan terkomputerisasi yang bergerak z. 11.7.2 Teleworking

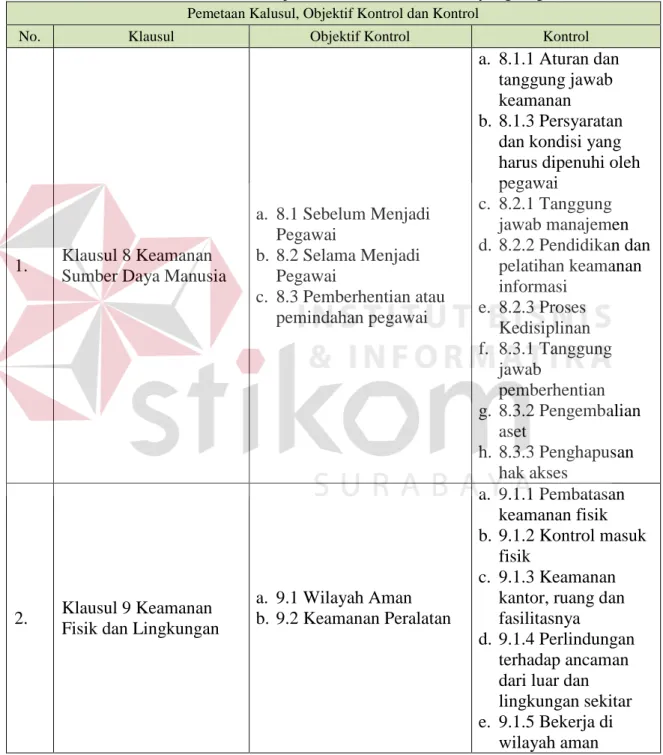

4.1.5 Engagement Letter

Engagement Letter merupakan surat perjanjian kedua belah pihak antara auditor dengan client sebagai bentuk kesepakatan. Pada gambar 4.4 merupakan hasil potongan Engagement Letter. Adapun surat perjanjian atau Engagement Letter ada pada lampiran 1 dan berisi poin sebagai berikut.

a. Peran auditor b. Tujuan auditor

c. Tugas dan tanggung jawab auditor d. Kewenangan dan kode etik auditor e. Ruang lingkup auditor

f. Bentuk laporan g. Akses auditor

h. Pengesahan dan waktu pelaksanaan

4.2 Hasil Persiapan Audit Keamanan Sistem Informasi

Hasil persiapan Audit Keamanan Sistem Informasi dilakukan dengan cara menyusun Audit Working Plan (AWP), penyampaian kebutuhan data audit, membuat pernyataan, melakukan pembobotan, membuat pertanyaan. Pernyataan yang telah dibuat berdasarkan standar ISO 27002:2005 dan pertanyaan yang telah dibuat berdasarkan pernyataan.

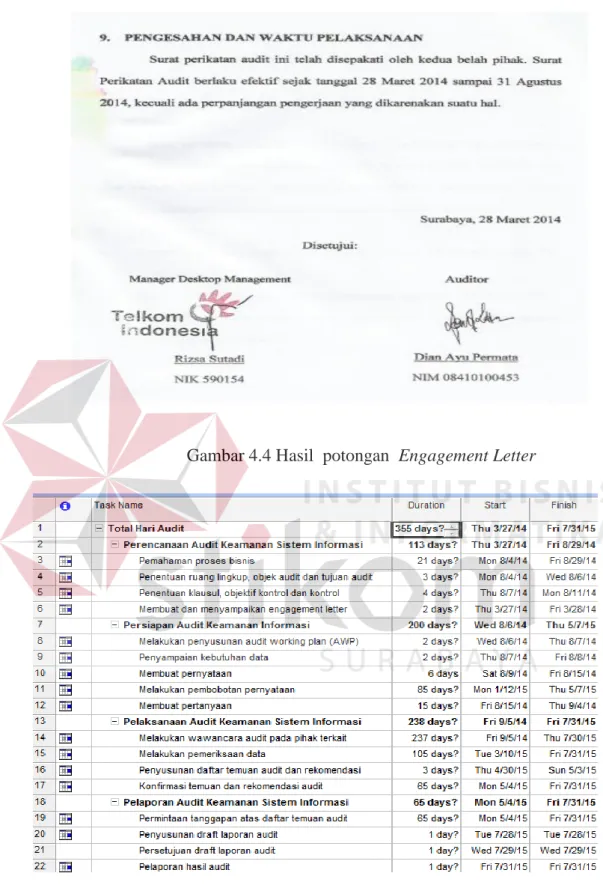

4.2.1 Hasil Penyusunan Audit Working Plan

Ouput dari penyusunan Audit Working Plan (AWP) berupa jadwal kerja. Jadwal kerja dimulai dari awal kegiatan sampai akhir kegiatan dimana dapat dilihat pada gambar 4.5.

4.2.2 Hasil Penyampaian Kebutuhan Data

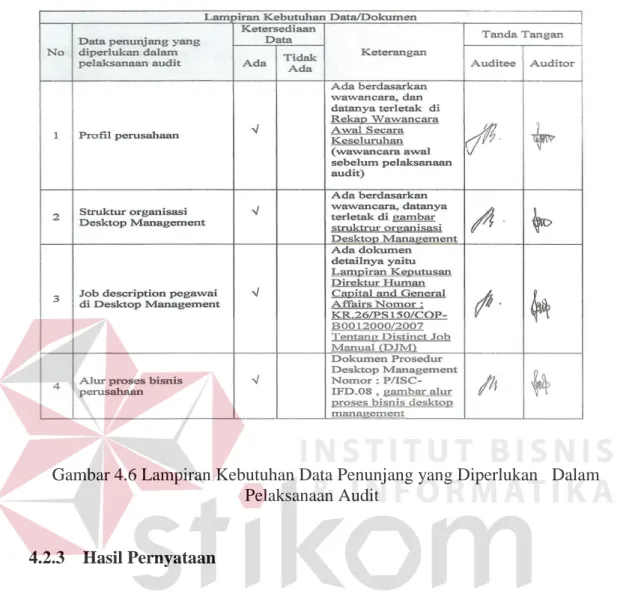

Pada tahap persiapan audit, setelah membuat AWP maka proses selanjutnya adalah menyampaikan kebutuhan data yang diperlukan kepada auditee untuk penunjang pemeriksaan auditor. Fungsinya dalam menyampaikan kebutuhan data sebelumnya agar auditor lebih mudah dan lebih cepat dalam memeriksa pada tahap pelaksanaannya sehingga penyampaian kebutuhan data bisa dipersiapkan sebelumnya. Selain data penunjang yang terdapat pada gambar 4.6 mengenai lampiran kebutuhan audit, ada beberapa data yang telah dikumpulkan dan selengkapnya berada pada Lampiran 2, diantaranya yaitu :

a. Data penunjang yang diperlukan dalam pelaksanaan audit b. Data yang bersangkutan dengan alur proses bisnis

c. Data berdasarkan klausul 8 d. Data berdasarkan klausul 9

Gambar 4.4 Hasil potongan Engagement Letter

Gambar 4.6 Lampiran Kebutuhan Data Penunjang yang Diperlukan Dalam Pelaksanaan Audit

4.2.3 Hasil Pernyataan

Pada proses selanjutnya pada tahapan persiapan audit dilakukan dengan membuat pernyataan berdasarkan kontrol keamanan yang terdapat pada setiap klausul yang telah ditetapkan berdasarkan standar ISO 27002. Pada setiap kontrol keamanan dapat ditentukan pernyataan yang mendiskripsikan implementasi dan pemeliharaan kontrol keamanan tersebut.

Beberapa contoh pernyataan yaitu pada klausul 8 (delapan) Keamanan Sumber Daya Manusia dengan kontrol 8.2.3 proses kedisiplinan (Disciplinary Process), klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1 pembatas keamanan fisik (Physical security perimeter) dan klausul 11

(sebelas) Kontrol Akses dengan kontrol 11.3.1 penggunaan password (Password Use) dapat dilihat pada Tabel 4.5, Tabel 4.6, Tabel 4.7 dan untuk selengkapnya dapat dilihat pada Lampiran 3.

Dalam memenuhi kontrol audit pada klausul 8 (delapan) Keamanan Sumber Daya Manusia dengan kontrol 8.2.3 (proses kedisiplinan (Disciplinary Process)) yaitu berupa proses kedisiplinan secara formal bagi seluruh pegawai organisasi serta memiliki komitmen dalam menjaga keamanan informasi, maka dibutuhkan beberapa pernyataan yang sesuai. Untuk itu auditor harus mengetahui beberapa hal tentang proses kedisiplinan karyawan diantaranya yaitu :

a. Harus mengetahui bagaimana prosedur kedisiplinan seluruh karyawan khususnya untuk bagian Desktop Management

b. Harus mengetahui beberapa faktor dalam pertimbangan kedisiplinan formal c. Harus mengetahui konsekuensi untuk karyawan yang kurang memperhatikan

prosedur keamanan informasi dalam perusahaan.

Dari beberapa hal yang harus diketahui untuk memenuhi kontrol audit pada klausul 8 (delapan) Keamanan Sumber Daya Manusia dengan kontrol 8.2.3 (proses kedisiplinan (Disciplinary Process)) di atas, maka didapatkan pernyataan seperti yang ada pada Tabel 4.5.

Tabel 4.5 Pernyataan Klausul 8 Dengan Kontrol 8.2.3 Proses Kedisiplinan

PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 8 (KEAMANAN SUMBER DAYA MANUSIA)

Klausul 8.2 Selama Menjadi Pegawai (During Employment) 8.2.3 Proses Kedisiplinan (Disciplinary Process)

Kontrol:

Harus ada proses kedisiplinan secara formal bagi seluruh pegawai organisasi serta memiliki komitmen dalam menjaga Keamanan Informasi.

No. PERNYATAAN

Tabel 4.5 Pernyataan Klausul 8 Dengan Kontrol 8.2.3 Proses Kedisiplinan (Lanjutan)

PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 8 (KEAMANAN SUMBER DAYA MANUSIA)

Klausul 8.2 Selama Menjadi Pegawai (During Employment) 8.2.3 Proses Kedisiplinan (Disciplinary Process)

Kontrol:

Harus ada proses kedisiplinan secara formal bagi seluruh pegawai organisasi serta memiliki komitmen dalam menjaga Keamanan Informasi.

No. PERNYATAAN

2. Terdapat pertimbangan kedisiplinan formal dengan melihat beberapa faktor

3. Terdapat konsekuensi bagi karyawan yang cenderung mengabaikan prosedur keamanan sistem informasi

Dalam memenuhi kontrol audit pada klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1 (pembatas keamanan fisik (Physical security perimeter)) yaitu pembatasan keamanan (dinding pembatas, kontrol kartu akses, atau penjaga) harus disediakan untuk melindungi wilayah atau ruang penyimpanan informasi dan perangkat pemrosesan informasi. Untuk itu auditor harus mengetahui banyak hal tentang pembatas keamanan tersebut diantaranya : a. Harus mengetahui batas perimeter yang jelas dan aman khususnya pada

tempat fasilitas pemrosesan informasi

b. Harus mengetahui bahwa pada akses menuju tempat kerja harus dibatasi hanya untuk personil dengan otorisasi

c. Harus mengetahui bahwa pada pintu darurat harus terpasang tanda bahaya dan benar benar tertutup rapat

d. Harus mengetahui bahwa setiap pengunjung atau orang yang menuju wilayah aman harus diawasi

Dari beberapa hal yang harus diketahui untuk memenuhi kontrol audit pada klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1

(pembatas keamanan fisik (Physical security perimeter)) di atas, maka akan didapatkan pernyataan seperti yang ada pada Tabel 4.6.

Tabel 4.6 Pernyataan Klausul 9 Dengan Kontrol 9.1.1 Pembatas Keamanan Fisik (Physical security perimeter)

PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9 (KEAMANAN FISIK & LINGKUNGAN)

Klausul 9.1 Wilayah Aman 9.1.1 Pembatasan keamanan fisik

Kontrol : Pembatasan keamanan (dinding pembatas, kontrol kartu akses, atau penjaga) harus disediakan untuk melindungi wilayah atau ruang penyimpanan Informasi dan perangkat pemrosesan Informasi.

No. PERNYATAAN

1. Terdapat batas perimeter yang jelas pada tempat fasilitas informasi yang aman secara fisik

2. Akses menuju tempat kerja harus dibatasi hanya untuk pesonil dengan otorisasi. 3. Semua pintu darurat dalam batas parimeter keamanan harus dipasang tanda bahaya

dan tertutup rapat.

4. Pengunjung ke wilayah aman harus diawasi

Dalam memenuhi kontrol audit pada klausul 11 (sebelas) Kontrol Akses dengan kontrol 11.3.1 (penggunaan password (Password Use)) yaitu pengguna harus mengikuti praktek keamanan yang baik dalam pemilihan dan penggunaan password, maka dibutuhkan beberapa pernyataan yang sesuai. Untuk itu auditor harus mengetahui banyak hal tentang penggunaan password tersebut diantaranya : a. Harus mengetahui seberapa besar kesadaran para karyawan untuk menjaga

password yang telah dimiliki

b. Harus mengetahui sikap karyawan apabila setiap ada kemungkinan sistem dalam bahaya, diharuskan untuk mengganti password

c. Harus mengetahui bahwa karyawan telah mematuhi larangan dalam pembuatan catatan password

d. Harus mengetahui kedisiplinan karyawan dalam menjaga password yang dimiliki agar tidak membagikan kepada yang tidak berhak

e. Harus mengetahui bahwa karyawan telah melakukan pergantian password sementara pada saat pertama kali log-on

f. Harus mengetahui bahwa karyawan telah memilih password yang berkualitas dan mudah untuk diingat

g. Harus mengetahui bahwa karyawan telah melakukan perubahan password secara berkala dan larangan menggunakan password yang lama

Dari beberapa hal yang harus diketahui untuk memenuhi kontrol audit pada klausul 11 (sebelas) Kontrol Akses dengan kontrol 11.3.1 (penggunaan password (Password Use)) di atas, maka akan didapatkan pernyataan seperti yang ada pada Tabel 4.7.

Tabel 4.7 Pernyataan Klausul 11 Dengan Kontrol 11.3.1 Penggunaan Password (Password Use)

PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 11 (KONTROL AKSES)

Klausul 11.3 Tanggung Jawab Pengguna (User Respon sibilities) 11.3.1 Penggunaan Password (Password Use)

Kontrol : Pengguna seharusnya mengikuti praktek keamanan yang baik dalam pemilihan dan penggunaan password.

No. PERNYATAAN

1. Adanya kesadaran dari diri sendiri untuk menjaga kerahasiaan password 2. Terdapat penggantian kata password setiap kali ada kemungkinan sistem atau

password dalam keadaan bahaya

3. Terdapat larangan dalam pembuatan catatan password

4. Terdapat larangan untuk tidak membagi satu password kepada pengguna lain 5. Terdapat pergantian password sementara pada saat pertama kali log-on 6. Terdapat pemilihan password secara berkualitas yang mudah diingat

7. Terdapat perubahan kata sandi/password berkala atau berdasarkan jumlah akses dan larangan menggunakan password yang lama

Pernyataan berdasarkan standar ISO 27002:2005 digunakan untuk memudahkan auditor sebagai acuan membuat pertanyaan untuk wawancara audit

keamanan sistem informasi dari beberapa contoh klausul yaitu klausul 8 (Delapan) Keamanan Sumber Daya Manusia dengan kontrol 8.2.3 (proses kedisiplinan (Disciplinary Process)) membahas proses kedisiplinan sehingga bila semua aspek kedisiplinan terdapat pada bagian Desktop Management maka dapat menjadi standar kedisiplinan sumber daya manusia pada Desktop Management, klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1 (pembatas keamanan fisik (Physical security perimeter)) membahas tentang pembatas keamanan fisik sehingga bila semua aspek pembatas keamanan fisik terdapat pada bagian Desktop Management maka dapat menjadi standar pembatas keamanan fisik pada Desktop Management, klausul 11 (Sebelas) Kontrol Akses dengan kontrol 11.3.1 (Penggunaan Password (Password Use)) membahas tentang penggunaan password sehingga bila semua aspek penggunaan password terdapat pada bagian Desktop Management maka dapat menjadi standar kontrol akses pada Desktop Management.

4.2.4 Hasil Pembobotan Pernyataan

Setelah membuat pernyataan, maka langkah selanjutnya adalah melakukan pengukuran pembobotan pada setiap pernyataan. Pembobotan dilakukan berdasarkan perhitungan, dengan membagi tingkat pembobotan dalam manajemen menjadi 3 (tiga), yaitu: rendah, cukup dan tinggi yang telah disesuaikan dengan kondisi Desktop Management dan kesepakatan dengan pihak Desktop Management.

Hasil nilai pembobotan didapatkan dengan cara memberikan angket kepada pihak auditee dengan posisi jabatan officer 1 administrasi dan monitoring. Beberapa contoh pembobotan yang ada dalam klausul 8 (delapan) Keamanan

Sumber Daya Manusia dengan kontrol 8.2.3 (proses kedisiplinan (Disciplinary Process)), klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1 (pembatasan keamanan fisik (Physical security perimeter)) dan klausul 11 (sebelas) Kontrol Akses dengan kontrol 11.3.1 (penggunaan password (Password Use)), dapat dilihat pada Tabel 4.8, Tabel 4.9, Tabel 4.10 dan untuk selengkapnya dapat dilihat pada Lampiran 4.

Pembobotan pada klausul 8 dengan kontrol 8.2.3 proses kedisiplinan, didapatkan beberapa nilai dari pihak auditee yang disesuaikan dengan kondisi Desktop Management diantaranya yaitu :

a. Pernyataan nomor 1 (satu) mendapatkan nilai pembobotan 1 yang masuk kategori tinggi dimana nilai 1 tersebut memiliki peranan sangat penting dalam proses sistem informasi. Berdasarkan keterangan dari pihak auditee, bahwa karyawan harus mengutamakan disiplin dasar dari pegawai karena setiap karyawan desktop management wajib menerapkan prosedur yang mengatur kedisiplinan seluruh karyawan, beberapa kedisiplinan diantaranya yaitu kedisiplinan waktu, kedisiplinan pekerjaan serta kedisiplinan menaati prosedur kerja yang sudah ditetapkan, oleh karena itu diberikan nilai 1 dalam pernyataan nomor 1 tersebut.

b. Pernyataan nomor 2 (dua) mendapatkan nilai pembobotan 0,7 yang juga masuk kategori tinggi yaitu memiliki peranan sangat penting dalam proses sistem informasi, namun nilainya lebih kecil dibanding dengan pernyataan nomor satu karena menurut pihak auditee meskipun sama sama penting dan perlu diterapkan di desktop management, tetaplah tingkat keutamaan prosedur kedisiplinan lebih utama dibandingkan pertimbangan kedisiplinan formal. Jadi

harus menerapkan pertimbangan kedisiplinan formal dengan melihat beberapa faktor namun masih belum bisa memberikan nilai 1 oleh karena itu didapatkan nilai 0,7 dalam pernyataan nomor 2 tersebut.

c. Pernyataan nomor 3 (tiga) mendapatkan nilai pembobotan 0,9 yang juga masuk kategori tinggi yaitu memiliki peranan sangat penting dalam proses sistem informasi, namun nilainya lebih besar dari pernyataan nomor 2 karena menurut auditee suatu konsekuensi harus dilakukan pada setiap karyawan yang tidak taat pada prosedur perusahaan namun terkadang konsekuensi ini belum berjalan secara optimal. Jadi harus menerapkan konsekuensi bagi karyawan yang cenderung mengabaikan prosedur keamanan sistem informasi namun masih belum bisa memberikan nilai 1 oleh karena itu didapatkan nilai 0,9 dalam pernyataan nomor 3 tersebut.

Tabel 4.8 Pembobotan Klausul 8 Dengan Kontrol 8.2.3 Proses Kedisiplinan (Disciplinary Process)

PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL

8 (KEAMANAN SUMBER DAYA MANUSIA)

Auditor: Dian Ayu P Auditee: Bpk Setiyobudi (Bagian Off 1 Administrasi & Monitoring) Tanggal: 10-16 Februari 2015 Klausul 8.2 Selama Menjadi Pegawai (During Employment)

8.2.3 Proses Kedisiplinan (Disciplinary Process)

Kontrol : Aturan-aturan dan tanggung jawab keamanan dari pegawai, kontraktor dan pengguna pihak ketiga harus didefinisikan, didokumentasikan sesuai dengan kebijakan keamanan informasi organisasi.

Tabel 4.8 Pembobotan Klausul 8 Dengan Kontrol 8.2.3 Proses Kedisiplinan (Lanjutan)

PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL

8 (KEAMANAN SUMBER DAYA MANUSIA)

Auditor: Dian Ayu P Auditee: Bpk Setiyobudi (Bagian Off 1 Administrasi & Monitoring) Tanggal: 10-16 Februari 2015 Klausul 8.2 Selama Menjadi Pegawai (During Employment)

8.2.3 Proses Kedisiplinan (Disciplinary Process)

Kontrol : Aturan-aturan dan tanggung jawab keamanan dari pegawai, kontraktor dan pengguna pihak ketiga harus didefinisikan, didokumentasikan sesuai dengan kebijakan keamanan informasi organisasi.

No. PERNYATAAN Bobot Rendah (0,1-0,39) Cukup (0,4-0,69) Tinggi (0,7-1,0)

1. Terdapat prosedur yang mengatur

kedisiplinan seluruh karyawan 1

2. Terdapat pertimbangan kedisiplinan formal

dengan melihat beberapa faktor 0,7

3.

Terdapat sanksi bagi karyawan yang cenderung mengabaikan prosedur keamanan sistem informasi

0,9

Pembobotan pada klausul 9 dengan kontrol 9.1.1 pembatasan keamanan fisik, didapatkan beberapa nilai dari pihak auditee yang disesuaikan dengan kondisi Desktop Management diantaranya yaitu :

a. Pernyataan nomor 1 (satu) mendapatkan nilai pembobotan 0,7 yang masuk kategori tinggi dimana nilai tersebut memiliki peranan sangat penting dalam proses sistem informasi. Berdasarkan keterangan dari pihak auditee, telah terdapat batas fisik yang jelas dan sesuai prosedur KD 57 yang menjelaskan bahwa area aman harus diberi batas sekuriti fisik untuk melindungi area yang berisi informasi dan fasilitas pengolah informasi namun masih dirasa kurang optimal karena tidak dilengkapi cctv di ruang pemrosesan informasi. Jadi harus menerapkan batas perimeter yang jelas pada tempat fasilitas informasi

yang aman secara fisik namun masih belum bisa memberikan nilai 1 oleh karena itu didapatkan nilai 0,7 dalam pernyataan nomor 1 tersebut.

b. Pernyataan nomor 2 (dua) mendapatkan nilai pembobotan 0,8 yang juga masuk kategori tinggi yaitu memiliki peranan sangat penting dalam proses sistem informasi, namun nilainya lebih tinggi dibanding pernyataan nomor 1. Berdasarkan keterangan pihak auditee untuk masuk menuju ke tempat tertentu harus dengan otorisasi khusus dan cctv hanya ada di beberapa tempat tertentu, sedangkan pada ruang desktop management dan sepanjang jalan menuju ruang desktop masih belum terdapat cctv. Jadi harus menerapkan akses menuju tempat kerja dibatasi hanya untuk pesonil dengan otorisasi namun masih belum bisa memberikan nilai 1 oleh karena itu didapatkan nilai 0,8 dalam pernyataan nomor 2 tersebut.

c. Pernyataan nomor 3 (tiga) mendapatkan nilai pembobotan 0,6 yang masuk kategori cukup dimana nilai tersebut mempunyai peranan cukup penting dalam proses sistem informasi. Berdasarkan keterangan pihak auditee pada semua pintu darurat terpasang tanda bahaya namun salah satu pintu darurat yang terletak di lantai dasar dan dekat dengan ruang desktop tersebut pernah digunakan untuk akses keluar masuknya barang. Jadi tetap perlu menerapkan semua pintu darurat dalam batas parimeter keamanan harus dipasang tanda bahaya dan tertutup rapat, namun masih belum bisa memberikan nilai kategori tinggi melainkan masih di 0,6 pada pernyataan nomor 3 tersebut.

d. Pernyataan nomor 4 (empat) mendapatkan nilai pembobotan 0,7 yang masuk kategori tinggi dimana nilai tersebut memiliki peranan sangat penting dalam proses sistem informasi. Tingkat keutamaannya sama dengan pernyataan

nomor 1, berdasarkan keterangan pihak auditee harus ada pengawasan dari petugas sekuriti untuk orang lain yang akan masuk ke wilayah aman, namun dirasa kurang optimal karena terkadang tidak memeriksa setiap orang lain selain karyawan yang masuk ke wilayah aman. Jadi harus menerapkan pengawasan terhadap orang yang akan ke wilayah aman namun masih belum bisa memberikan nilai 1 oleh karena itu didapatkan nilai 0,7 dalam pernyataan nomor 4 tersebut.

Tabel 4.9 Pembobotan Klausul 9 Dengan Kontrol 9.1.1 Pembatasan Keamanan Fisik (Physical security perimeter)

PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9

(KEAMANAN FISIK & LINGKUNGAN)

Auditor: Dian Ayu P Auditee: Bpk Setiyobudi (Bagian Off 1 Administrasi & Monitoring) Tanggal: 10-14 Januari 2015

Klausul 9.1 Wilayah Aman

9.1.1 Pembatasan keamanan fisik

Kontrol : Pembatasan keamanan (dinding pembatas, kontrol kartu akses, atau penjaga)

harus disediakan untuk melindungi wilayah atau ruang penyimpanan Informasi dan perangkat pemrosesan Informasi.

No. PERNYATAAN Bobot Rendah (0,1-0,39) Cukup (0,4-0,69) Tinggi (0,7-1,0) 1.

Terdapat batas perimeter yang jelas pada tempat fasilitas informasi yang aman secara fisik

0,7 2. Akses menuju tempat kerja harus dibatasi

hanya untuk pesonil dengan otorisasi 0,8

3.

Semua pintu darurat dalam batas parimeter keamanan harus dipasang tanda bahaya dan tertutup rapat.

0,6 4. Orang yang akan ke wilayah aman harus

diawasi 0,7

Pembobotan pada klausul 11 dengan kontrol 11.3.1 penggunaan password, didapatkan beberapa nilai dari pihak auditee yang disesuaikan dengan kondisi Desktop Management diantaranya yaitu :

a. Pernyataan nomor 1 (satu) mendapatkan nilai pembobotan 1 yang masuk kategori tinggi dimana nilai 1 tersebut memiliki peranan sangat penting dalam proses sistem informasi. Berdasarkan keterangan dari pihak auditee, bahwa kesadaran dari diri sendiri untuk menjaga kerahasiaan password wajib dilakukan karena ditakutkan akan disalahgunakan oleh yang tidak bertanggung jawab oleh karena itu diberikan nilai 1 dalam pernyataan nomor 1 tersebut.

b. Pernyataan nomor 2 (dua) mendapatkan nilai 0,6 yang masuk kategori cukup dimana nilai tersebut mempunyai peranan cukup penting dalam proses sistem informasi. Berdasarkan keterangan pihak auditee masih belum ada sistem yg berbahaya, jadi tetap perlu menerapkan penggantian kata password setiap kali ada kemungkinan sistem atau password dalam keadaan bahaya namun masih belum bisa memberikan nilai kategori tinggi melainkan masih di 0,6 pada pernyataan nomor 2 tersebut.

c. Pernyataan nomor 3 (tiga) mendapatkan nilai 0,8 yang masuk kategori tinggi dimana nilai tersebut memiliki peranan sangat penting dalam proses sistem informasi. Berdasarkan keterangan pihak auditee dilarang membuat catatan password tanpa perlindungan, hal ini sangat penting namun tidak sempurna nilainya, dikarenakan terkadang masih ada beberapa yang mungkin tanpa sadar mencatat passwordnya di kertas. Jadi harus menerapkan larangan dalam pembuatan catatan password namun masih belum bisa memberikan nilai 1 oleh karena itu didapatkan nilai 0,8 dalam pernyataan nomor 3 tersebut.

d. Pernyataan nomor 4 (empat) mendapatkan nilai pembobotan 1 yang masuk kategori tinggi dimana nilai 1 tersebut memiliki peranan sangat penting dalam

proses sistem informasi. Berdasarkan keterangan dari pihak auditee, bahwa larangan untuk tidak membagi satu password kepada pengguna lain wajib dilakukan karena ditakutkan akan disalahgunakan oleh yang tidak bertanggung jawab oleh karena itu diberikan nilai 1 dalam pernyataan nomor 4 tersebut.

e. Pernyataan nomor 5 (lima) mendapatkan nilai pembobotan 1 yang masuk kategori tinggi dimana nilai 1 tersebut memiliki peranan sangat penting dalam proses sistem informasi. Berdasarkan keterangan dari pihak auditee terdapat pergantian password sementara setelah pertama kali log-on karena takut akan disalahgunakan oleh yang tidak bertanggung jawab sehingga pergantian password sementara pada saat pertama kali log-on lain wajib dilakukan, oleh karena itu diberikan nilai 1 dalam pernyataan nomor 5 tersebut.

f. Pernyataan nomor 6 (enam) mendapatkan nilai 0,6 yang masuk kategori cukup dimana nilai tersebut mempunyai peranan cukup penting dalam proses sistem informasi. Berdasarkan keterangan pihak auditee untuk memilih password tentunya dengan pemilihan yang mudah diingat bagi setiap karyawan, jadi tetap perlu menerapkan pemilihan password secara berkualitas yang mudah diingat namun masih belum bisa memberikan nilai kategori tinggi melainkan masih di 0,6 pada pernyataan nomor 6 tersebut.

g. Pernyataan nomor 7 (tujuh) mendapatkan nilai 0,7 yang masuk kategori tinggi dimana nilai tersebut memiliki peranan sangat penting dalam proses sistem informasi. Berdasarkan keterangan pihak auditee terdapat perubahan sandi yang dilakukan secara berkala yaitu setiap 3 bulan sekali bukan dilakukan berdasarkan jumlah akses. Jadi harus menerapkan perubahan kata

sandi/password berkala atau berdasarkan jumlah akses dan larangan menggunakan password yang lama namun masih belum bisa memberikan nilai 1 oleh karena itu didapatkan nilai 0,7 dalam pernyataan nomor 7 tersebut.

Tabel 4.10 Pembobotan Klausul 11 Dengan Kontrol 11.3.1 Penggunaan Password (Password Use)

PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL

11 (KONTROL AKSES)

Auditor: Dian Ayu P Auditee: Bpk Setiyobudi

(Bagian Off 1 Administrasi & Monitoring) Tanggal: 6-7 Mei 2015 Klausul 11.3 Tanggung Jawab Pengguna (user)

11.3.1 Penggunaan password

Kontrol : Pengguna seharusnya mengikuti praktek keamanan yang baik dalam pemilihan dan penggunaan password.

No. PERNYATAAN Bobot Rendah (0,1-0,39) Cukup (0,4-0,69) Tinggi (0,7-1,0)

1. Adanya kesadaran dari diri sendiri untuk

menjaga kerahasiaan password 1

2.

Terdapat penggantian kata password setiap kali ada kemungkinan sistem atau

password dalam keadaan bahaya

0,6 3. Terdapat larangan dalam pembuatan

catatan password 0,8

4. Terdapat larangan untuk tidak membagi

satu password kepada pengguna lain 1

5. Terdapat pergantian password sementara

pada saat pertama kali log-on 1

6. Terdapat pemilihan password secara

berkualitas yang mudah diingat 0,6

7.

Terdapat perubahan kata sandi/password berkala atau berdasarkan jumlah akses dan larangan menggunakan password yang lama

0,7

Dari hasil pembobotan untuk klausul 8 (Delapan) Keamanan Sumber Daya Manusia dengan kontrol 8.2.3 (proses kedisiplinan (Disciplinary Process)) didapatkan pentingnya kedisiplinan pegawai untuk bagian Desktop Management, sehingga pihak Desktop Management harus lebih memperhatikan proses

kedisiplinan. Untuk klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1 (pembatas keamanan fisik (Physical security perimeter)) didapatkan pentingnya pembatas keamanan fisik untuk bagian Desktop Management, sehingga pihak Desktop Management harus lebih memperhatikan pembatas keamanan fisik. Untuk klausul 11 (Sebelas) Kontrol Akses dengan kontrol 11.3.1 (penggunaan password (Password Use)) didapatkan pentingnya penggunaan password untuk Desktop Management, sehingga pihak Desktop Management harus lebih memperhatikan penggunaan password. Pernyataan yang digunakan tersebut sesuai dengan permintaan auditee yang sebelumnya juga telah mengetahui nilai beserta makna dari tingkat kepentingan dalam pembobotan pernyataan dan juga menyesuaikan dengan kondisi sebenarnya pada bagian Desktop Management maka yang digunakan adalah tingkat resiko cukup/medium (0,4-0,69) dan tinggi/high (0,7-1,0). Apabila terdapat nilai yang tingkat resikonya rendah/low maka pihak auditee sepakat tidak menggunakannya karena berdasarkan tingkat kepentingan dalam pembobotan pernyataan, pernyataan tersebut mempunyai peranan kurang penting dalam proses sistem informasi. Hasil pembobotan dapat dilihat pada Tabel 4.11, Tabel 4.12, Tabel 4.13 dan selengkapnya di Lampiran 5.

Tabel 4.11 Hasil Pembobotan Klausul 8 Dengan Kontrol 8.2.3 Proses Kedisiplinan (Disciplinary Process) Dengan Nilai Bobot Medium (0,4-0,69) dan High(0,7-1,0)

HASIL PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 8 (KEAMANAN SUMBER DAYA

MANUSIA)

Auditor: Dian Ayu P Auditee: Bpk Setiyobudi (Bagian Off 1 Administrasi & Monitoring) Tanggal: 10-16 Februari 2015 Klausul 8.2 Selama Menjadi Pegawai (During Employment)

8.2.3 Proses Kedisiplinan (Disciplinary Process)

Kontrol : Aturan-aturan dan tanggung jawab keamanan dari pegawai, kontraktor dan pengguna pihak ketiga harus didefinisikan, didokumentasikan sesuai dengan kebijakan keamanan informasi organisasi.

No. PERNYATAAN Bobot Rendah (0,1-0,39) Cukup (0,4-0,69) Tinggi (0,7-1,0)

1. Terdapat prosedur yang mengatur

kedisiplinan seluruh karyawan 1

2. Terdapat pertimbangan kedisiplinan formal

dengan melihat beberapa faktor 0,7

3.

Terdapat sanksi bagi karyawan yang cenderung mengabaikan prosedur keamanan sistem informasi

0,9

Tabel 4.12 Hasil Pembobotan Klausul 9 Dengan Kontrol 9.1.1 Pembatasan Keamanan Fisik (Physical security perimeter) Dengan Nilai Bobot Medium

(0,4-0,69) dan High(0,7-1,0)

HASIL PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9

(KEAMANAN FISIK & LINGKUNGAN)

Auditor: Dian Ayu P Auditee: Bpk Setiyobudi (Bagian Off 1 Administrasi & Monitoring) Tanggal: 10-14 Januari 2015

Klausul 9.1 Wilayah Aman

9.1.1 Pembatasan keamanan fisik

Kontrol : Pembatasan keamanan (dinding pembatas, kontrol kartu akses, atau penjaga)

harus disediakan untuk melindungi wilayah atau ruang penyimpanan Informasi dan perangkat pemrosesan Informasi.

No. PERNYATAAN Bobot Rendah (0,1-0,39) Cukup (0,4-0,69) Tinggi (0,7-1,0) 1.

Terdapat batas perimeter yang jelas pada tempat fasilitas informasi yang aman secara fisik

0,7 2. Akses menuju tempat kerja harus dibatasi

hanya untuk pesonil dengan otorisasi 0,8

3.

Semua pintu darurat dalam batas parimeter keamanan harus dipasang tanda bahaya dan tertutup rapat.

0,6 4. Orang yang akan ke wilayah aman harus

Tabel 4.13 Hasil Pembobotan Klausul 11 Dengan Objektif k Kontrol 11.3.1 (penggunaan password (Password Use)) Dengan Nilai Bobot Medium

(0,4-0,69) dan High(0,7-1,0)

HASIL PEMBOBOTAN PERNYATAAN AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL

11 (KONTROL AKSES)

Auditor: Dian Ayu P Auditee: Bpk Setiyobudi

(Bagian Off 1 Administrasi & Monitoring) Tanggal: 6-7 Mei 2015 Klausul 11.3 Tanggung Jawab Pengguna (user)

11.3.1 Penggunaan password

Kontrol : Pengguna seharusnya mengikuti praktek keamanan yang baik dalam pemilihan dan penggunaan password.

No. PERNYATAAN Bobot Rendah (0,1-0,39) Cukup (0,4-0,69) Tinggi (0,7-1,0)

1. Adanya kesadaran dari diri sendiri untuk

menjaga kerahasiaan password 1

2.

Terdapat penggantian kata password setiap kali ada kemungkinan sistem atau password dalam keadaan bahaya

0,6 3. Terdapat larangan dalam pembuatan

catatan password 0,8

4. Terdapat larangan untuk tidak membagi

satu password kepada pengguna lain 1

5. Terdapat pergantian password sementara

pada saat pertama kali log-on 1

6. Terdapat pemilihan password secara

berkualitas yang mudah diingat 0,6

7.

Terdapat perubahan kata sandi/password berkala atau berdasarkan jumlah akses dan larangan menggunakan password yang lama

0,7

4.2.5 Hasil Pertanyaan

Setelah melakukan pembobotan pernyataan langkah selanjutnya adalah membuat pertanyaan. Pertanyaan yang dibuat mengacu pada pernyataan yang ada dimana satu pernyataan bisa memiliki lebih dari satu pertanyaan, hal tersebut dikarenakan setiap pertanyaan harus mewakili pernyataan pada saat dilakukan wawancara. Pertanyaan pada tabel didasarkan pada pernyataan yang telah

disesuaikan dengan standar ISO 27002. Beberapa pertanyaan pada klausul 8 (Delapan) Keamanan Sumber Daya Manusia dengan kontrol 8.2.3 (Proses Kedisiplinan (Disciplinary Process)), klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1 (pembatasan keamanan fisik (Physical security perimeter)) dan klausul 11 (sebelas) Kontrol Akses dengan kontrol 11.3.1 (penggunaan password (Password Use)), dapat dilihat pada Tabel 4.14, Tabel 4.15, Tabel 4.16 dan untuk selengkapnya dapat dilihat pada Lampiran 6.

Berdasarkan beberapa hasil pernyataan dari klausul 8 (delapan) Keamanan Sumber Daya Manusia dengan kontrol 8.2.3 (Proses Kedisiplinan (Disciplinary Process)) maka didapatkan pertanyaan yang disesuaikan dengan kebutuhan yang terdapat pada setiap pernyataan, diantaranya yaitu :

a. Pada pernyataaan nomor 1 (satu), dibutuhkan data atau prosedur yang mengatur tentang kedisiplinan karyawan maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.14 nomor 1 (satu)

b. Pada pernyataan nomor 2 (dua), dibutuhkan data pertimbangan kedisiplinan dengan melihat beberapa faktor maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.14 nomor 2 (dua)

c. Pada pernyataan nomor 3 (tiga), dibutuhkan data yang mengatur tentang keamanan informasi khususnya mengenai pentingnya untuk tidak menyebarluaskan password, serta data mengenai konsekuensi apabila terdapat karyawan yang tidak patuh pada prosedur perusahaan maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.14 nomor 3 (tiga)

Tabel 4.14 Hasil Pertanyaan Klausul 8 Dengan Kontrol 8.2.3 Proses Kedisiplinan (Disciplinary Process)

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 8 (KEAMANAN SUMBER DAYA MANUSIA)

Klausul 8.2 Selama Menjadi Pegawai (During Employment) 8.2.3 Proses Kedisiplinan

1 Terdapat prosedur yang mengatur kedisiplinan seluruh karyawan

P: Apakah terdapat prosedur yang mengatur kedisiplinan para karyawan ? J:

P: Apa saja isi dari prosedur tentang kedisiplinan karyawan tersebut? J:

P: Apakah terdapat dokumentasi yang mengatur kedisiplinan karyawan? J:

2 Terdapat pertimbangan kedisiplinan formal dengan melihat beberapa factor

P: Apakah terdapat pertimbangan faktor pendisiplinan mengenai pelanggaran keamanan sistem informasi sebagai bentuk suatu kesadaran pegawai dalam mengamankan informasi?

J:

P: Apa saja isi dari pertimbangan pendisiplinan formal tersebut dengan melihat beberapa faktor?

J:

P: Apakah terdapat dokumentasi mengenai pertimbangan yang dilakukan jika ada pelanggaran keamanan sistem informasi pada pegawai?

J:

3 Terdapat sanksi bagi karyawan yang cenderung mengabaikan prosedur keamanan sistem informasi

P: Apakah seluruh karyawan harus mematuhi serta melaksanakan seluruh aturan dan prosedur keamanan sistem informasi yang terdapat pada perusahaan?

J:

P: Apakah karyawan tidak diperbolehkan menyebar atau memberikan informasi yang bersifat internal ? misalkan menyebarkan username dan password kepada rekan lain meskipun setiap jobdesk masing masing karyawan berbeda?

J:

P: Selama ini apakah pernah terjadi beberapa karyawan yang mengabaikan prosedur keamanan informasi tersebut?

J:

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 8 (KEAMANAN SUMBER DAYA MANUSIA)

Klausul 8.2 Selama Menjadi Pegawai (During Employment) 8.2.3 Proses Kedisiplinan

melanggar prosedur keamanan sistem informasi yang telah ditetapkan oleh perusahaan?

J:

P: Apakah ada dokumen yang mengatur tentang keamanan informasi khususnya mengenai pentingnya untuk tidak menyebarluaskan password tersebut pak?

J:

Berdasarkan beberapa hasil pernyataan dari klausul 9 (sembilan) Keamanan Fisik dan Lingkungan dengan kontrol 9.1.1 (Pembatasan Keamanan Fisik (Physical security perimeter)) maka didapatkan pertanyaan yang disesuaikan dengan kebutuhan yang terdapat pada setiap pernyataan, diantaranya yaitu : a. Pada pernyataaan nomor 1 (satu), dibutuhkan kepastian bahwa batas perimeter

yang terdapat pada tempat fasilitas informasi benar benar terjamin keamanannya sesuai standar keamanan serta dibutuhkan data atau prosedur keamanan yang mengatur tentang batas fisik tersebut, maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.15 nomor 1 (satu)

b. Pada pernyataan nomor 2 (dua), dibutuhkan kepastian bahwa akses menuju tempat kerja dan pada saat di tempat kerja harus terjamin keamanannya dengan membatasi personil yang memiliki otorisasi saja yang diperbolehkan masuk selain itu dibutuhkan data yang mengatur akses menuju tempat kerja dibatasi hanya untuk personil dengan otorisasi, maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.15 nomor 2 (dua)

c. Pada pernyataan nomor 3 (tiga), dibutuhkan kepastian bahwa seluruh pintu darurat dalam batas perimeter keamanan harus tertutup rapat dan dalam pengawasan pihak keamanan yang bersangkutan, maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.15 nomor 3 (tiga)

d. Pada pernyataan nomor 4 (empat), dibutuhkan kepastian bahwa orang yang akan ke wilayah aman benar benar harus diawasi dan terjamin keamanannya, maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.15 nomor 4 (empat)

Tabel 4.15 Hasil Pertanyaan Klausul 9 Dengan Kontrol 9.1.1 Pembatasan Keamanan Fisik (Physical security perimeter)

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9 (KEAMANAN FISIK & LINGKUNGAN)

Klausul 9.1 Wilayah Aman (Secure Areas) 9.1.1 Pembatas keamanan fisik

1 Terdapat batas perimeter yang jelas pada tempat fasilitas informasi yang aman secara fisik

P: Batas fisik seperti apakah yang terdapat di dalam ruangan Desktop Management untuk melindungi pemrosesan informasi yang sedang berlangsung dan bagaimana gambaran keamanan sebelum masuk menuju ruang Desktop?)

J:

P: Apakah batas fisik tersebut terjamin keamanannya secara optimal untuk melindungi kegiatan pemrosesan informasi yang sedang berlangsung?

J:

P: Apakah batas fisik tersebut telah dibuat sesuai standar keamanan yang layak? Terbuat dari bahan apakah pembatas fisik tersebut?

J:

P: Apakah ada prosedur keamanan yang mengatur tentang batas fisik tersebut? J:

P: Pada ruangan Desktop Management ini terdapat kaca yang memiliki pandangan keluar gedung, apakah kaca tersebut terbuat dengan bahan yang kuat dan tidak mudah pecah untuk pencegahan huru hara, apakah kaca tersebut tahan peluru atau tidak?

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9 (KEAMANAN FISIK & LINGKUNGAN)

Klausul 9.1 Wilayah Aman (Secure Areas) 9.1.1 Pembatas keamanan fisik

dilindungi dari cahaya matahari yang menyengat J:

P: Selama ini apakah pernah terjadi insiden penembakan di daerah ruang Desktop Management? Apakah ada standar khusus untuk kaca harus terbuat dari apa untuk ruang Desktop Management ini?

J:

2 Akses menuju tempat kerja harus dibatasi hanya untuk pesonil dengan otorisasi. P: Siapakah yang menempati ruangan pemrosesan informasi di sini?

J:

P: Perlindungan seperti apakah yang digunakan untuk melindungi tempat kerja yang khusus hanya personil dengan otorisasi saja yang boleh masuk?(pintu,kartu akses,penjaga pintu,dll)

J:

P: Apakah terdapat cctv (close circuit tele vision) yang ditempatkan di lokasi yang ideal untuk merekam keluar masuknya karyawan? Apakah di dalam ruang kerja atau pemrosesan informasi juga ada cctv?

J:

P: Apakah ada dokumen yang mengatur bahwa untuk akses menuju tempat kerja dibatasi hanya untuk personil dengan otorisasi?

J:

3 Semua pintu darurat dalam batas parimeter keamanan harus dipasang tanda bahaya dan tertutup rapat.

P: Apakah pintu darurat telah dipasang sesuai standar keamanan dan tertutup rapat? J:

P: Standar yang dimaksud di sini seperti apa pak? Mungkin bisa dijelaskan? (missal kalau pintu darurat, khusus pintu darurat harus memiliki criteria khusus bahwa pegangan pintunya harus terbuat dari bahan apa dan bentuknya harus seperti apa, dll)

J:

P: Bagaimana kontrol pengawasan apabila terjadi bencana mendadak seperti kebakaran, banjir atau gempa?

J:

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 9 (KEAMANAN FISIK & LINGKUNGAN)

Klausul 9.1 Wilayah Aman (Secure Areas) 9.1.1 Pembatas keamanan fisik

J:

P: Apakah pintu darurat tersebut hanya dapat dibuka dari dalam atau juga dapat dibuka dari luar? (Kalaupun dapat dibuka dari luar , hanya dengan menggunakan kunci yang dimiliki oleh orang-orang yang telah ditunjuk misalnya personal keamanan gedung)

J:

4 Orang yang akan ke wilayah aman harus diawasi

P: Apakah ada persyaratan khusus untuk orang lain selain karyawan yang akan mengunjungi wilayah aman? Seperti apakah persyaratan tersebut?

J:

P: Apakah ada pencatatan khusus apabila ada yang keluar masuk ruangan Desktop Management?

J:

P: Adakah cctv yang mengawasi siapa saja yang masuk dan keluar ke wilayah aman? J:

Berdasarkan beberapa hasil pernyataan dari klausul 11 (sebelas) Kontrol Akses dengan kontrol 11.3.1 (Penggunaan Password (Password Use)) maka didapatkan pertanyaan yang disesuaikan dengan kebutuhan yang terdapat pada setiap pernyataan, diantaranya yaitu :

a. Pada pernyataaan nomor 1 (satu), dibutuhkan kepastian bahwa karyawan telah memiliki kesadaran dalam menjaga passwordnya masing masing maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.16 nomor 1 (satu)

b. Pada pernyataan nomor 2 (dua), dibutuhkan kepastian bahwa karyawan telah melakukan pergantian password pada saat sistem atau password dalam

keadaan bahaya maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.16 nomor 2 (dua)

c. Pada pernyataan nomor 3 (tiga), dibutuhkan kepastian bahwa karyawan tidak membuat catatan password tanpa perlindungan enkripsi maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.16 nomor 3 (tiga)

d. Pada pernyataan nomor 4 (empat), dibutuhkan kepastian bahwa karyawan tidak membagi satu password yang dimillikinya kepada orang lain maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.16 nomor 4 (empat)

e. Pada pernyataan nomor 5 (lima), dibutuhkan kepastian bahwa karyawan telah melakukan penggantian password pada saat pertama kali log-on maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.16 nomor 5 (lima)

f. Pada pernyataan nomor 6 (enam), dibutuhkan kepastian bahwa karyawan telah memilih password yang berkualitas dan mudah diingat maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.16 nomor 5 (lima)

g. Pada pernyataan nomor 7 (tujuh), dibutuhkan kepastian bahwa karyawan telah melakukan perubahan password secara berkala atau berdasarkan jumlah akses dan larangan menggunakan password yang lama maka didapatkan beberapa pertanyaan seperti yang ada pada Tabel 4.16 nomor 6 (enam)

Tabel 4.16 Hasil Pertanyaan Klausul 11 Dengan Kontrol 11.3.1 Penggunaan password (Password Use)

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 11 (KONTROL AKSES) Klausul 11.3 Tanggung Jawab Pengguna (User Respon Sibilities)

AUDIT KEAMANAN SISTEM INFORMASI KLAUSUL 11 (KONTROL AKSES) Klausul 11.3 Tanggung Jawab Pengguna (User Respon Sibilities)

11.3.1 Penggunaan password

1 Adanya kesadaran dari diri sendiri untuk menjaga kerahasiaan password

P: Apakah karyawan Desktop Management telah menyadari mengenai pentingnya kerahasiaan password masing-masing?

J:

P: Apakah ada perintah tertulis yang menangani pentingnya menjaga kerahasiaan password?

J:

2 Terdapat penggantian kata password setiap kali ada kemungkinan sistem atau password dalam keadaan bahaya

P: Apakah karyawan yang bersangkutan sering melakukan pergantian password jika dirasa sistem dalam keadaan bahaya?

J:

P: Apakah ada pencatatan perintah dalam pergantian password setiap kali ada kemungkinan sistem atau password dalam keadaan bahaya?

J:

3 Terdapat larangan dalam pembuatan catatan password P: Apakah ada larangan dalam pembuatan catatan password? J:

P: Siapa yang membuat larangan pembuatan catatan password? J:

P: Apakah karyawan memiliki metode penyimpanan yang aman dalam peletakan passwordnya?

J:

4 Terdapat larangan untuk tidak membagi satu password kepada pengguna lain P: Apakah ada larangan agar tidak membagi satu password kepada pengguna lain? J:

P: Apakah karyawan pernah melakukan penyebaran password individu kepada karyawan lain atau orang lain?

J:

P: Berdasarkan kuesioner terdahulu, apabila sudah ada yang mengatur bahwa tidak diperbolehkan membagi password, lantas mengapa masih ada saja yang melanggar prosedur tersebut pak?