Informasi Dokumen

- Penulis:

- Hastin Istiqomah Ningtyas

- Sekolah: Sekolah Tinggi Manajemen Informatika & Teknik Komputer

- Mata Pelajaran: Sistem Informasi

- Topik: Audit Keamanan Sistem Informasi Manajemen Aset Berdasarkan Standar ISO 27002 (Studi Kasus: PT. Varia Usaha Beton)

- Tipe: tugas akhir

- Tahun: 2012

- Kota: Surabaya

Ringkasan Dokumen

I. PENDAHULUAN

Bab ini memberikan gambaran umum mengenai latar belakang pentingnya audit keamanan sistem informasi manajemen aset pada PT. Varia Usaha Beton. Dengan adanya berbagai aset yang dimiliki, perusahaan perlu memastikan bahwa keamanan informasi terjaga dengan baik. Terdapat beberapa kendala yang dihadapi, seperti penyalahgunaan password dan prosedur yang belum baku. Oleh karena itu, audit sistem informasi menjadi penting untuk meminimalisasi kerugian dan memastikan keamanan informasi sesuai prosedur. Standar ISO 27002:2005 dipilih sebagai acuan dalam audit ini untuk menjaga kerahasiaan, integritas, dan ketersediaan informasi.

1.1 Latar Belakang

Latar belakang menjelaskan posisi PT. Varia Usaha Beton sebagai anak perusahaan yang memiliki banyak aset dan cabang. Pentingnya manajemen keamanan informasi di kantor pusat dijelaskan, mengingat banyaknya data yang diakses dari berbagai lokasi. Proses audit bertujuan untuk mengidentifikasi dan memperbaiki kelemahan dalam sistem yang ada, dengan fokus pada penerapan standar ISO 27002:2005.

1.2 Perumusan Masalah

Permasalahan yang diidentifikasi berkaitan dengan audit keamanan sistem informasi manajemen aset, termasuk penyalahgunaan password dan prosedur yang belum baku. Rumusan masalah ini penting untuk memastikan bahwa audit yang dilakukan dapat menemukan akar permasalahan dan memberikan solusi yang tepat.

1.3 Batasan Masalah

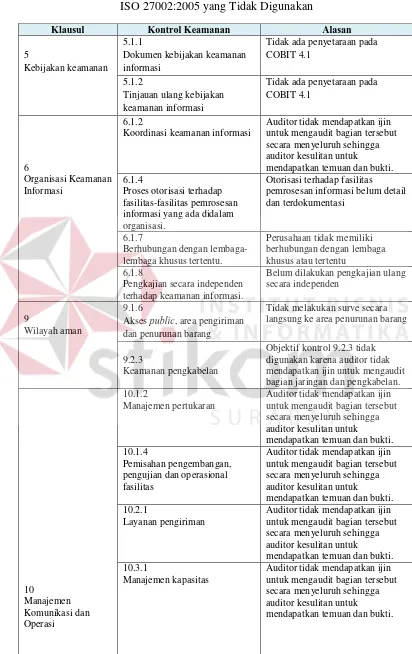

Batasan masalah menetapkan fokus pada klausul ISO 27002:2005 yang relevan dengan kondisi di PT. Varia Usaha Beton. Hal ini penting untuk menjaga agar audit tetap terarah dan efektif. Batasan ini juga membantu dalam menentukan ruang lingkup dan tujuan audit.

1.4 Tujuan

Tujuan dari penelitian ini adalah untuk merancang dan melaksanakan audit keamanan sistem informasi berdasarkan standar ISO 27002:2005. Hasil audit diharapkan dapat memberikan rekomendasi untuk meningkatkan keamanan informasi di perusahaan.

1.5 Sistematika Penulisan

Sistematika penulisan dibagi menjadi lima bab yang mencakup pendahuluan, landasan teori, metode penelitian, hasil dan pembahasan, serta penutup. Struktur ini memudahkan pembaca untuk mengikuti alur pemikiran dan analisis yang dilakukan dalam tugas akhir ini.

II. LANDASAN TEORI

Bab ini membahas teori-teori yang mendasari audit sistem informasi, termasuk definisi sistem informasi, manajemen aset, serta audit dan keamanan informasi. Teori-teori ini memberikan dasar yang kuat untuk memahami pentingnya audit dalam menjaga keamanan informasi. ISO 27002:2005 dan COBIT 4.1 juga dibahas sebagai standar yang relevan dalam audit sistem informasi.

2.1 Sistem Informasi

Sistem informasi adalah kombinasi dari teknologi informasi dan aktivitas yang mendukung manajemen dan pembuatan keputusan. Dalam konteks bisnis, sistem informasi berfungsi untuk mendukung operasi dan pengambilan keputusan strategis, sehingga sangat penting untuk keberlangsungan perusahaan.

2.2 Sistem Informasi Manajemen

Sistem Informasi Manajemen (SIM) adalah sistem yang menyajikan informasi untuk mendukung fungsi operasi, manajemen, dan pengambilan keputusan. SIM membantu meningkatkan efisiensi dan efektivitas operasional dalam organisasi, sehingga menjadi komponen krusial dalam manajemen aset.

2.3 Manajemen Aset

Manajemen aset berfokus pada pengelolaan sumber daya yang memiliki manfaat ekonomi di masa depan. Siklus manajemen aset mencakup perencanaan, pengadaan, pengoperasian, dan penghapusan aset, dengan tujuan untuk meminimalkan biaya dalam jangka panjang.

2.4 Audit

Audit adalah proses independen untuk menilai aktivitas tertentu. Dalam konteks sistem informasi, audit bertujuan untuk memastikan bahwa sistem dapat melindungi aset dan menjaga integritas data. Proses audit mencakup pengumpulan dan evaluasi bukti untuk menilai efektivitas kontrol yang ada.

2.5 Audit Sistem Informasi

Audit sistem informasi melibatkan evaluasi bukti untuk menentukan apakah sistem informasi dapat melindungi aset dan mendukung pencapaian tujuan organisasi. Proses ini mencakup tinjauan terhadap keamanan fisik, administrasi sistem, perangkat lunak, dan keamanan jaringan.

2.6 Keamanan Informasi

Keamanan informasi bertujuan untuk melindungi informasi dari ancaman yang mungkin terjadi. Aspek utama keamanan informasi mencakup kerahasiaan, integritas, dan ketersediaan. Setiap organisasi perlu menerapkan strategi keamanan yang efektif untuk menjaga kelangsungan bisnis.

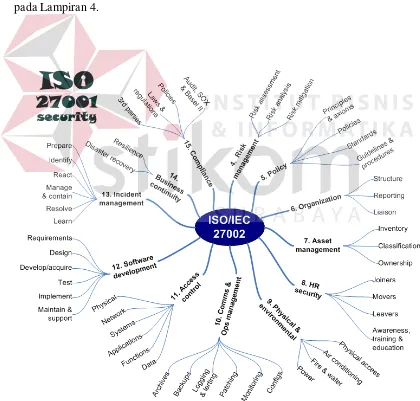

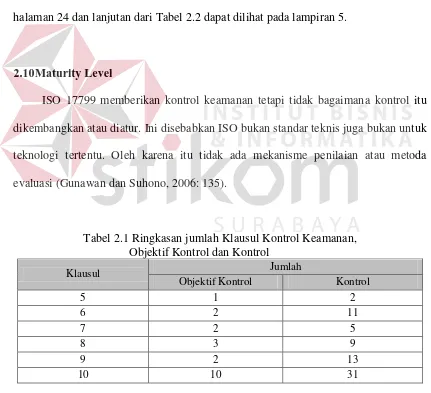

2.7 ISO 27002:2005

ISO 27002:2005 adalah standar yang memberikan panduan untuk penerapan keamanan informasi. Standar ini mencakup kontrol yang dapat diterapkan untuk mencapai tujuan keamanan informasi, dan memberikan fleksibilitas bagi organisasi untuk menyesuaikan kontrol sesuai kebutuhan.

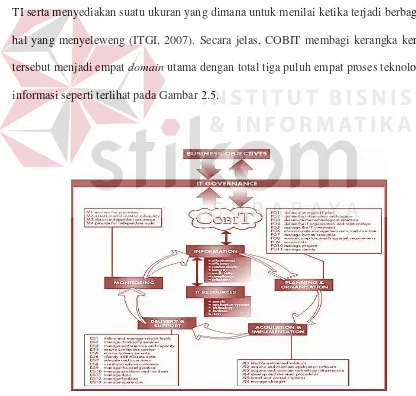

2.8 COBIT 4.1

COBIT 4.1 adalah kerangka kerja yang membantu organisasi dalam mengelola dan mengoptimalkan investasi TI. Kerangka ini memberikan panduan untuk memastikan bahwa proses TI berjalan efektif dan efisien, serta mendukung tujuan bisnis organisasi.

2.9 Pemetaan ISO 27002 dengan COBIT 4.1

Pemetaan antara ISO 27002 dan COBIT 4.1 membantu organisasi dalam mengidentifikasi tingkat kematangan penerapan keamanan informasi. Hal ini penting untuk menilai kesiapan dan efektivitas kontrol yang diterapkan dalam sistem informasi.

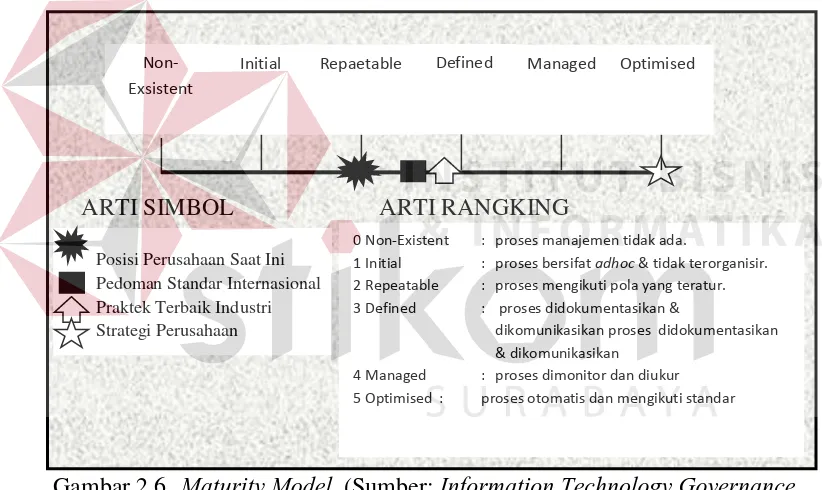

2.10 Maturity Level

Maturity level mengukur sejauh mana perusahaan telah memenuhi standar pengelolaan proses TI yang baik. Model ini membantu organisasi dalam mengidentifikasi area yang perlu diperbaiki untuk mencapai tingkat optimal dalam pengelolaan TI.

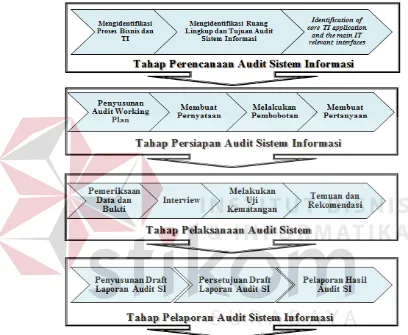

2.11 Tahapan-Tahapan Dalam Audit Sistem Informasi

Tahapan audit sistem informasi meliputi perencanaan, persiapan, pelaksanaan, dan pelaporan. Setiap tahap memiliki langkah-langkah yang spesifik untuk memastikan bahwa audit dilakukan secara sistematis dan terstruktur.

III. METODE PENELITIAN

Bab ini menjelaskan metode yang digunakan dalam penelitian, termasuk langkah-langkah yang diambil dalam audit sistem informasi manajemen aset. Proses ini mencakup identifikasi proses bisnis, penentuan ruang lingkup, pengumpulan bukti, dan penyusunan laporan hasil audit. Metode yang sistematis ini bertujuan untuk menghasilkan temuan yang akurat dan dapat diterapkan.

3.1 Tahap Perencanaan Audit Sistem Informasi Manajemen Aset

Tahap perencanaan audit meliputi identifikasi proses bisnis dan TI, penentuan ruang lingkup, serta pengenalan aplikasi TI inti. Pada tahap ini, auditor memahami konteks dan tujuan audit untuk menentukan langkah selanjutnya.

3.1.1 Mengidentifikasi Proses Bisnis dan TI

Identifikasi proses bisnis dan TI dilakukan dengan mempelajari dokumen terkait perusahaan. Auditor perlu memahami struktur organisasi dan prosedur yang ada untuk mendapatkan gambaran menyeluruh tentang sistem informasi yang digunakan.

3.1.2 Penentuan Ruang Lingkup Audit Sistem Informasi

Penentuan ruang lingkup audit penting untuk mengarahkan fokus audit pada area yang relevan. Auditor harus mengidentifikasi tujuan audit untuk memastikan bahwa semua aspek penting diperiksa selama proses audit.

3.1.3 Identification of Core TI Application and the Main IT Relevant Interfaces

Pada tahap ini, auditor menentukan aplikasi TI inti yang berhubungan dengan audit. Proses ini membantu dalam mengidentifikasi kontrol yang perlu diterapkan dan memastikan bahwa semua aspek penting dalam sistem informasi diperhatikan.

3.2 Tahap Persiapan Audit Sistem Informasi

Tahap persiapan mencakup penyusunan audit working plan, pembuatan pernyataan, pembobotan, dan penyusunan pertanyaan. Persiapan yang matang sangat penting untuk kelancaran proses audit yang akan dilakukan.

3.2.1 Penyusunan Audit Working Plan

Audit working plan adalah dokumen yang merinci semua kegiatan yang akan dilakukan selama audit. Penyusunan plan ini memastikan bahwa semua langkah audit terencana dengan baik dan dapat dilaksanakan sesuai jadwal.

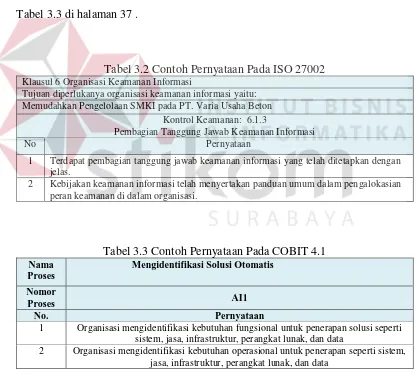

3.2.2 Membuat Pernyataan

Pernyataan dibuat berdasarkan kontrol keamanan yang terdapat pada setiap klausul. Hal ini membantu auditor dalam mendokumentasikan implementasi dan pemeliharaan kontrol yang telah diterapkan di perusahaan.

3.2.3 Melakukan Pembobotan

Pembobotan dilakukan untuk mengukur pentingnya setiap pernyataan dalam konteks audit. Hal ini membantu dalam menentukan prioritas dan fokus audit, sehingga hasilnya lebih efektif dan efisien.

3.2.4 Membuat Pertanyaan

Pertanyaan disusun berdasarkan pernyataan yang telah dibuat sebelumnya. Pertanyaan ini akan digunakan dalam wawancara untuk mendapatkan informasi yang lebih mendalam mengenai penerapan kontrol keamanan di perusahaan.

3.3 Tahap Pelaksanaan Audit Sistem Informasi

Tahap pelaksanaan audit melibatkan pengumpulan dan evaluasi bukti serta data audit. Auditor akan melakukan wawancara, observasi, dan pengujian untuk mengumpulkan informasi yang diperlukan untuk analisis.

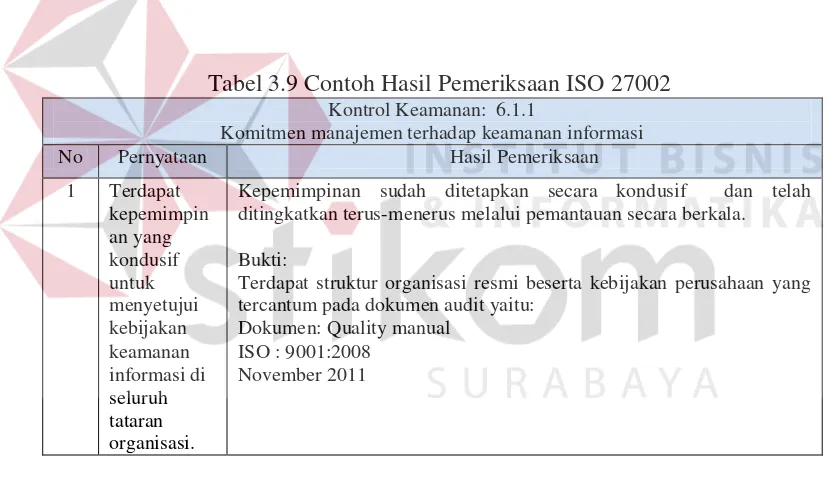

3.3.1 Pemeriksaan Data dan Bukti

Pemeriksaan data dilakukan untuk mengumpulkan bukti yang relevan dengan audit. Bukti ini akan digunakan untuk mengevaluasi efektivitas kontrol yang ada dan memberikan rekomendasi perbaikan.

3.3.2 Wawancara

Wawancara dilakukan dengan pihak-pihak yang terlibat dalam eksekusi proses TI. Ini penting untuk mendapatkan perspektif langsung mengenai penerapan kontrol keamanan dan tantangan yang dihadapi.

3.3.3 Melakukan Uji Kematangan

Uji kematangan dilakukan untuk mengukur tingkat keamanan yang ada di perusahaan. Hal ini membantu auditor dalam menentukan area yang perlu diperbaiki untuk meningkatkan keamanan informasi.

3.3.4 Penentuan Temuan dan Rekomendasi

Selama proses audit, auditor akan mengumpulkan temuan dan memberikan rekomendasi berdasarkan bukti yang dikumpulkan. Rekomendasi ini bertujuan untuk meningkatkan keamanan sistem informasi di perusahaan.

3.4 Tahap Pelaporan Audit Sistem Informasi

Tahap pelaporan adalah langkah akhir dalam proses audit, di mana auditor menyusun laporan hasil audit berdasarkan temuan dan rekomendasi. Laporan ini harus disampaikan kepada pihak yang berwenang untuk tindak lanjut.

IV. HASIL DAN PEMBAHASAN

Bab ini menyajikan hasil dari audit sistem informasi manajemen aset yang dilakukan di PT. Varia Usaha Beton. Hasil ini mencakup analisis dan evaluasi temuan yang diperoleh selama proses audit, serta rekomendasi untuk perbaikan. Pembahasan dilakukan secara sistematis untuk memberikan gambaran jelas mengenai kondisi keamanan informasi di perusahaan.

4.1 Hasil Perencanaan Audit Sistem Informasi

Hasil dari perencanaan audit mencakup identifikasi proses bisnis dan TI, ruang lingkup audit, serta aplikasi TI yang relevan. Informasi ini penting untuk menentukan langkah-langkah audit yang akan dilakukan.

4.1.1 Hasil Mengidentifikasi Proses Bisnis dan TI

Proses bisnis dan TI yang diidentifikasi memberikan gambaran tentang bagaimana informasi dikelola di perusahaan. Hal ini membantu auditor dalam memahami konteks dan tujuan audit yang dilakukan.

4.1.2 Hasil Penentuan Ruang Lingkup dan Tujuan Audit Sistem Informasi

Ruang lingkup audit yang telah ditentukan memastikan bahwa semua aspek penting dari sistem informasi diperiksa. Tujuan audit juga menjadi dasar untuk evaluasi hasil yang diperoleh.

4.1.3 Identification of Core IT Application and Main IT Relevant Interfaces

Identifikasi aplikasi TI inti membantu auditor dalam menentukan kontrol yang perlu diterapkan. Hal ini penting untuk memastikan bahwa semua aspek kritis dalam sistem informasi diperhatikan.

4.2 Hasil Persiapan Audit Sistem Informasi

Hasil dari persiapan audit mencakup audit working plan, pernyataan yang telah dibuat, serta pembobotan yang dilakukan. Semua ini penting untuk memastikan bahwa audit berjalan dengan lancar.

4.2.1 Hasil Penyusunan Audit Working Plan

Audit working plan yang disusun memberikan panduan jelas tentang kegiatan yang akan dilakukan selama audit. Hal ini memastikan bahwa semua langkah audit terencana dengan baik.

4.2.2 Hasil Pembuatan Pernyataan

Pernyataan yang dibuat berdasarkan kontrol keamanan memberikan gambaran tentang implementasi kontrol yang ada. Ini penting untuk mengevaluasi efektivitas kontrol yang diterapkan di perusahaan.

4.2.3 Hasil Pembuatan Pembobotan

Pembobotan yang dilakukan membantu auditor dalam menentukan prioritas audit. Hal ini memastikan bahwa fokus audit berada pada area yang paling penting untuk keamanan informasi.

4.2.4 Hasil Pembuatan Pertanyaan

Pertanyaan yang disusun berdasarkan pernyataan akan digunakan dalam wawancara untuk mendapatkan informasi lebih lanjut. Ini penting untuk memperdalam pemahaman mengenai penerapan kontrol keamanan.

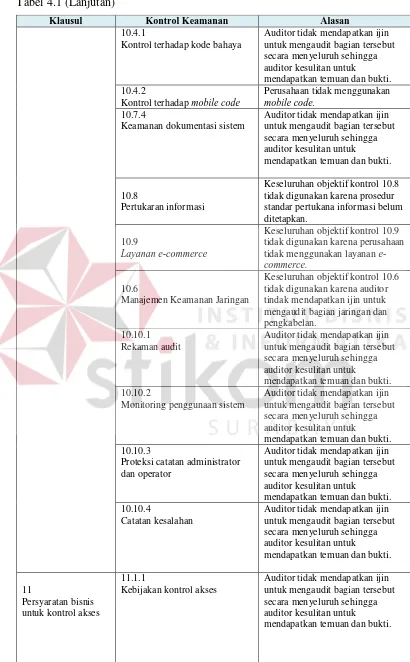

4.3 Hasil Pelaksanaan Audit Sistem Informasi

Hasil dari pelaksanaan audit mencakup bukti dan data yang dikumpulkan selama proses audit. Ini memberikan dasar untuk analisis dan rekomendasi yang akan disampaikan.

4.3.1 Hasil Pemeriksaan Data dan Bukti

Pemeriksaan data dan bukti memberikan informasi yang relevan mengenai efektivitas kontrol yang ada. Hal ini penting untuk mengevaluasi sejauh mana keamanan informasi diterapkan.

4.3.2 Hasil Wawancara

Hasil wawancara dengan pihak-pihak terkait memberikan perspektif langsung mengenai penerapan kontrol keamanan. Ini membantu auditor dalam memahami tantangan yang dihadapi perusahaan.

4.3.3 Hasil Pelaksanaan Uji Kematangan

Uji kematangan yang dilakukan memberikan gambaran tentang tingkat keamanan yang ada di perusahaan. Hasil ini penting untuk menentukan area yang perlu diperbaiki.

4.3.4 Hasil Penentuan Temuan dan Rekomendasi

Temuan dan rekomendasi yang dihasilkan selama audit memberikan panduan untuk perbaikan. Ini penting untuk meningkatkan keamanan sistem informasi di perusahaan.

4.4 Hasil Pelaporan Audit Sistem Informasi

Hasil pelaporan audit mencakup laporan akhir yang disusun berdasarkan temuan dan rekomendasi. Laporan ini menjadi dasar untuk tindak lanjut yang perlu dilakukan oleh perusahaan.

V. PENUTUP

Bab ini menyimpulkan hasil penelitian dan memberikan saran untuk pengembangan sistem keamanan informasi di PT. Varia Usaha Beton. Rekomendasi yang diberikan diharapkan dapat membantu perusahaan dalam meningkatkan keamanan informasi dan mencapai sertifikasi ISMS.

5.1 Kesimpulan

Kesimpulan merangkum hasil audit dan menunjukkan pentingnya penerapan kontrol keamanan informasi. Hal ini penting untuk menjaga kepercayaan pelanggan dan melindungi aset perusahaan.

5.2 Saran

Saran diberikan untuk pengembangan sistem keamanan informasi yang lebih baik di masa depan. Ini mencakup perlunya pembaruan prosedur dan pelatihan bagi karyawan untuk meningkatkan kesadaran akan keamanan informasi.

Referensi Dokumen

- IT Auditing: Using Control To Protect Information Assets Second Edition ( Davis dkk. )

- Kerangka Dasar Sistem Informasi Manajemen Bagian I ( Gordon Davis )

- Audit Sistem Informasi Manajemen Aset Berdasarkan Perspektif Proses Bisnis Internal Balanced Scored dan Standart Cobit 4.1 (Studi Kasus : PT. Pertamina (persero)) ( Eva Rosdiana Dewi )

- Audit Keamanan Sistem Informasi Berdasarkan Standar ISO 20071 Pada PT. BPR JATIM ( Fine Ermana )

- Audit Sistem Informasi Pendekatan COBIT ( S. Gondodiyoto )