PROTOKOL PERTUKARAN KUNCI BERBASIS

KRIPTOSISTEM KUNCI PUBLIK ELGAMAL

RESTU AULIYA

DEPARTEMEN MATEMATIKA

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM INSTITUT PERTANIAN BOGOR

PERNYATAAN MENGENAI SKRIPSI DAN

SUMBER INFORMASI SERTA PELIMPAHAN HAK CIPTA

Dengan ini saya menyatakan bahwa skripsi berjudul Protokol Pertukaran Kunci Berbasis Kriptosistem Kunci Publik ElGamal adalah benar karya saya dengan arahan dari komisi pembimbing dan belum diajukan dalam bentuk apa pun kepada perguruan tinggi mana pun. Sumber informasi yang berasal atau dikutip dari karya yang diterbitkan maupun tidak diterbitkan dari penulis lain telah disebutkan dalam teks dan dicantumkan dalam Daftar Pustaka di bagian akhir skripsi ini.

Dengan ini saya melimpahkan hak cipta dari karya tulis saya kepada Institut Pertanian Bogor.

Bogor, Januari 2016

Restu Auliya

ABSTRAK

RESTU AULIYA. Protokol Pertukaran Kunci Berbasis Kriptosistem Kunci Publik ElGamal. Dibimbing oleh SUGI GURITMAN dan TEDUH WULANDARI MAS’OED.

Komunikasi atau pertukaran data sekarang ini sangat mudah dilakukan bahkan komunikasi jarak jauh sekalipun. Namun kemudahan ini tidak hanya membawa dampak positif tetapi juga negatif, salah satunya adalah keamanan data-data yang dipertukarkan tersebut. Data tersebut harus dienkripsi menjadi pesan rahasia agar tidak seorang pun, selain party yang berkomunikasi, dapat mengetahui isi pesan rahasia tersebut. Kriptosistem pertukaran kunci publik ElGamal merupakan salah satu metode yang dapat digunakan untuk pengamanan tersebut. Karya ilmiah ini menjelaskan teori-teori yang digunakan dalam protokol pertukaran kunci berbasis kriptosistem kunci publik ElGamal, mekanisme protokol tersebut dan menganalisis keamanan dari kriptosistem kunci publik ElGamal. Party-party yang berkomunikasi akan membuat sebuah kunci rahasia atau kunci sesi dengan pertukaran kunci publik. Setelah pertukaran tersebut,

party-party akan memeroleh kunci rahasia atau kunci sesi yang akan digunakan untuk mengenkripsi dan dekripsi data. Kriptosistem kunci publik ElGamal dapat dikatakan cukup aman karena adanya masalah logaritma diskret dan proses autentikasi yang mencegah terjadinya man-in-the-middle attack.

Kata kunci: ElGamal, komunikasi, kriptosistem, kunci rahasia

ABSTRACT

RESTU AULIYA. Key Exchange Protocol Based on ElGamal Public Key Cryptosystem. Supervised by SUGI GURITMAN and TEDUH WULANDARI MAS’OED.

Nowadays, communication or data exchange is not something hard to do even if it is a long distance communication. However this advantage is not only bring positive effect but also negative effect, include the security of data. Data must be encrypted into a secret message so that no one could access it except the parties that doing the communication. ElGamal public key cryptosystem is suitable for this kind of operation. This manuscript describes theories that used in key exchange protocol based on ElGamal public key cryptosystem, the protocol mechanism, and analyze the security of ElGamal public key cryptosystem. The parties will provide a secure secret key by exchanging the public keys. After exchanging the public keys, parties generate the secret key that will be used to encrypt and decrypt data. ElGamal public key cryptosystem is secure enough because it has discrete logarithm problems and authentication process which is prevent it from man-in-the-middle-attack.

Skripsi

sebagai salah satu syarat untuk memperoleh gelar Sarjana Sains

pada

Departemen Matematika

PROTOKOL PERTUKARAN KUNCI BERBASIS

KRIPTOSISTEM KUNCI PUBLIK ELGAMAL

RESTU AULIYA

DEPARTEMEN MATEMATIKA

FAKULTAS MATEMATIKA DAN ILMU PENGETAHUAN ALAM INSTITUT PERTANIAN BOGOR

PRAKATA

Puji dan syukur penulis panjatkan kepada Allah subhanahu wa ta’ala atas segala karunia-Nya sehingga karya ilmiah ini berhasil diselesaikan. Tema yang dipilih adalah Matematika Murni dengan judul Protokol Pertukaran Kunci Berbasis Kriptosistem Kunci Publik ElGamal. Penyusunan karya ilmiah ini juga tidak lepas dari bantuan berbagai pihak. Untuk itu penulis mengucapkan terima kasih kepada :

1. keluarga: Papa, Mama, Amel, dan Nicho, yang selalu mendoakan dan memberikan motivasi,

2. Bapak Dr. Sugi Guritman dan Ibu Teduh Wulandari Mas’oed, M.Si. selaku dosen pembimbing atas segala ilmu, motivasi, saran dan bimbingannya selama penulisan karya ilmiah ini, serta kepada Bapak Drs. Siswandi, M.Si selaku dosen penguji atas saran dan ilmu yang telah diberikan,

3. seluruh dosen Departemen Matematika, atas segala ilmu yang diberikan, 4. staf Departemen Matematika: Bapak Yono, Bapak Deni, Ibu Susi, dan Ibu

Ade, atas bantuan dan saran yang telah diberikan,

5. Hendar Nugraha, atas semua doa, semangat, bantuan, saran, kritik, masalah, solusi, motivasi, dan semua yang telah diberikan selama ini, 6. Irma Fatmawati, Adam Priyo Hartono, Nabila Aditiarini, Henny

Iswandriani, Dwi Irma Astuti, Hasannudin, Ikhwan Abiyyu, dan Mutammimul Ula, atas segala bentuk doa, bantuan dan dukungan yang diberikan,

7. seluruh mahasiswa Matematika IPB yang telah berperan aktif dalam memberi saran dan dukungan,

8. semua pihak yang telah membantu dalam penyusunan karya ilmiah ini. Semoga karya ilmiah ini bermanfaat.

Bogor, Januari 2016

DAFTAR ISI

DAFTAR TABEL vi

DAFTAR GAMBAR vi

DAFTAR LAMPIRAN vi

PENDAHULUAN 1

Latar Belakang 1

Tujuan Penelitian 2

TINJAUAN PUSTAKA 2

Teori Bilangan 2

Aljabar Abstrak 4

Kriptografi 12

PEMBAHASAN 14

Penurunan Kriptosistem ElGamal 14

Ilustrasi Protokol ElGamal 20

Analisis Keamanan Protokol Pertukaran Kunci ElGamal 21

SIMPULAN 22

DAFTAR PUSTAKA 22

LAMPIRAN 23

DAFTAR TABEL

1 Hasil perhitungan dimana adalah sisa dari dibagi 6 2 Hasil perhitungan nilai dan . 17

DAFTAR GAMBAR

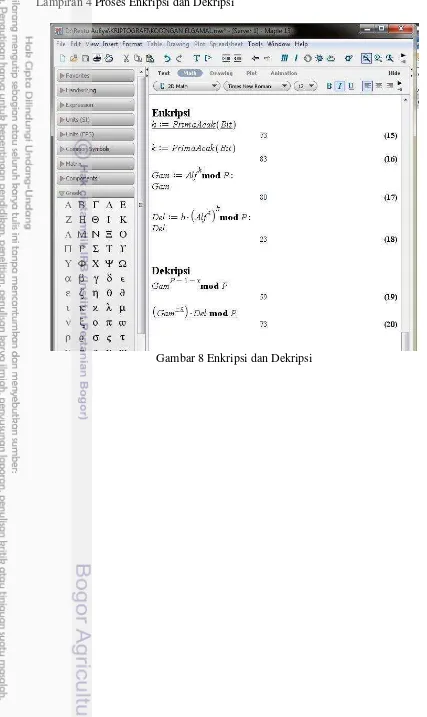

1 Hasil Pemetaan X ke Y 5

2 Hasil pemetaan X ke Y 6

3 Hasil pemetaan Y ke X 6

4 Padanan satu-satu dengan 18

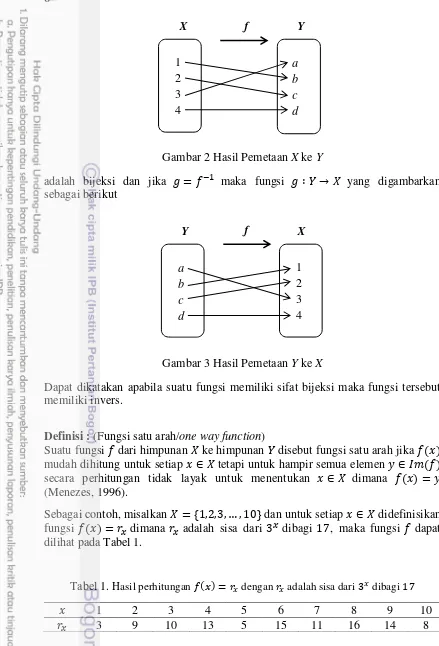

5 Pembangkitan Bilangan Prima Acak 23

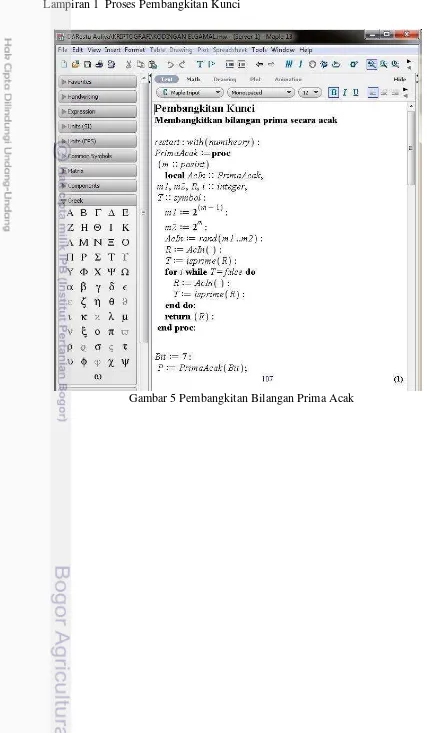

6 Pembangkitan Akar Primitif 24

7 Tes Elemen Prima Primitif, Kunci Publik, dan Kunci Privat 25

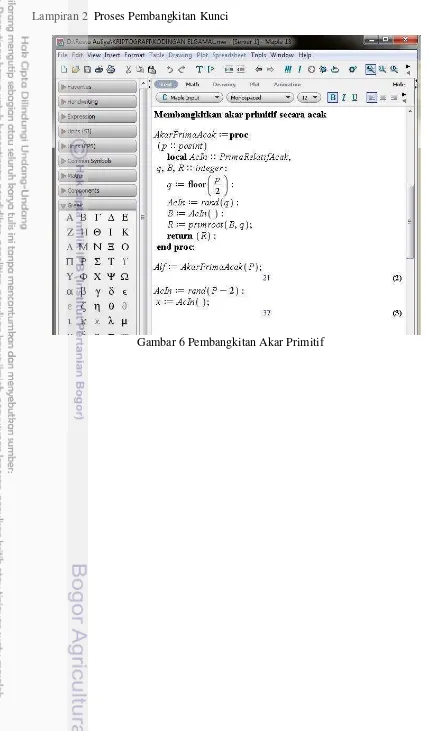

8 Enkripsi dan Dekripsi 26

DAFTAR LAMPIRAN

1 Proses Pembangkitan Kunci 23

2 Proses Pembangkitan Kunci 24

3 Proses Pembangkitan Kunci 25

PENDAHULUAN

Latar Belakang

Pada zaman sekarang ini, menjaga kerahasiaan suatu data merupakan hal yang cukup sulit dilakukan. Banyak pihak yang tidak berwenang mampu mengakses data-data yang tidak seharusnya mereka ketahui. Berlandaskan alasan inilah digunakan ilmu kriptografi yaitu suatu teknik matematika yang berurusan dengan keamanan informasi seperti keutuhan data, kerahasiaan dan autentikasi entitas.

Konsep kriptografi sebenarnya telah banyak diterapkan dalam kehidupan sehari-hari, namun mungkin tidak banyak orang yang menyadarinya. Misalkan saja kegiatan berkirim pesan melalui telepon selular. Teks yang dikirimkan akan diubah menjadi bilangan dan dikirimkan melalui jaringan, kemudian diterima telepon selular sebagai teks kembali. Mengubah teks pesan menjadi bilangan yang tidak memiliki makna ini disebut proses enkripsi sedangkan mengembalikan bilangan yang tidak memiliki makna menjadi suatu teks pesan disebut proses dekripsi.

Misalkan saja terdapat dua pihak yang akan melakukan komunikasi atau pertukaran data. Mereka tidak ingin ada orang lain yang mengetahui data yang mereka pertukarkan, maka mereka menggunakan sistem kriptografi. Kedua pihak harus memiliki kunci untuk menjaga kerahasiaan data mereka. Kunci ini merupakan kunci sesi untuk melakukan proses enkripsi dan dekripsi sehingga pihak yang tidak memiliki kunci hanya dapat mengetahui teks sandi yang tidak bermakna saja tanpa bisa mengetahui teks asli dari data yang dipertukarkan.

Kunci sesi tersebut dibagi menjadi dua jenis yaitu kunci simetrik dan kunci asimetrik. Kunci dikatakan simetrik apabila kunci yang digunakan untuk proses enkripsi dan dekripsi bernilai sama atau setimbang dan hanya boleh diketahui oleh pihak yang akan berkomunikasi. Sedangkan kunci dikatakan asimetrik apabila kunci enkripsi dan kunci dekripsi memiliki nilai yang berbeda. Kunci enkripsi yang bersifat asimetrik ini juga sering disebut sebagai kunci publik karena bersifat umum atau terbuka sedangkan untuk kunci dekripsi seringkali disebut kunci privat karena bersifat rahasia. Pembangkitan kunci sesi yang bersifat simetrik dapat menggunakan berbagai macam metode seperti DES (Data Encryption System), AES (Advanced Encryption Standard), metode substitusi dan lain-lain sedangkan untuk kunci yang bersifat asimetrik dapat menggunakan metode Diffie-Hellman, ElGamal dan lainnya. Kunci sesi dapat dibangkitkan oleh salah satu pihak saja lalu dikirimkan kepada pihak lainnya (key transport) atau kedua belah pihak sama-sama membangkitkan kunci lalu memastikan bahwa kunci yang mereka miliki adalah sama (key agreement).

2

Tujuan Penelitian

Tujuan dari karya ilmiah ini adalah :

1 Menjelaskan teori-teori yang digunakan dalam pertukaran kunci berbasis kriptosistem kunci publik ElGamal.

2 Menjelaskan mekanisme pembangkitan kunci sesi dengan protokol pertukaran kunci berbasis kriptosistem publik ElGamal.

3 Menganalisis keamanan protokol pertukaran kunci berbasis kriptosistem kunci publik ElGamal.

TINJAUAN PUSTAKA

Untuk menjelaskan kriptosistem ElGamal, sebelumnya diperlukan pemahaman mengenai beberapa bagian dari teori bilangan, aljabar, dan kriptografi.

Teori Bilangan

Dalam kehidupan sehari-hari terdapat berbagai macam bilangan yang sudah tidak asing lagi seperti bilangan bulat, bilangan riil, bilangan imajiner dan sebagainya. Pada bahasan kali ini akan berfokus pada bilangan bulat. Himpunan bilangan bulat dilambangkan dengan (Menezes, 1996). Terdapat beberapa jenis operasi yang dapat dikenakan pada bilangan bulat dan yang akan digunakan pada bahasan kali ini adalah operasi pembagian.

Definisi : (Keterbagian)

Misalkan a, b adalah bilangan bulat. Maka a membagi b (ekuivalen dengan a

adalah pembagi b atau a adalah faktor dari b) jika terdapat sebuah bilangan bulat c

dimana . Jika a membagi b, maka dilambangkan dengan a|b (Menezes, 1996).

Sebagai contoh, pilih nilai dan . Terdapat nilai sedemikian sehingga . Jadi dapat dikatakan 6|18.

Definisi : (Pembagi bersama)

Suatu bilangan bulat c adalah pembagi bersama dari a dan b jika c|a dan c|b

(Menezes, 1996).

Definisi : (Greatest common divisor/Pembagi bersama terbesar)

Suatu bilangan bulat tak negatif d adalah pembagi bersama terbesar dari bilangan bulat a dan b yang dilambangkan dengan jika :

(i) d adalah pembagi bersama dari a dan b, dan

3 Ekuivalen dengan adalah bilangan bulat positif terbesar yang membagi

a dan b dengan pengecualian (Menezes, 1996).

Sebagai contoh, pembagi bersama dari 12 dan 18 adalah dan .

Selain dapat dikenakan berbagai operasi, bilangan bulat juga terbagi menjadi beberapa jenis dan yang akan difokuskan pada bahasan kali ini adalah mengenai bilangan bulat prima dan bilangan bulat modulo n.

Definisi: (Bilangan prima)

Suatu bilangan bulat dikatakan prima jika pembagi positifnya hanya 1 dan

p. Jika tidak memenuhi maka p disebut bilangan komposit (Menezes, 1996).

Definisi : (Prima relatif)

Dua buah bilangan bulat a dan b dikatakan prima relatif apabila (Menezes, 1996).

Misalkan ambil dan maka a dan b merupakan prima relatif karena .

Definisi : (Fungsi- Euler)

Untuk , didefiniskan ϕ adalah banyaknya bilangan bulat pada selang yang prima relatif dengan . Fungsi ϕ disebut fungsi-ϕ Euler (Menezes, 1996).

Teorema : (Sifat-sifat Fungsi- Euler) 1. Jika prima, maka .

2. Fungsi- Euler bersifat multiplikatif. Artinya jika , maka .

3. Jika adalah faktorisasi prima dari , maka

( ) ( ) ( ) (Menezes, 1996). Fungsi- Euler ini akan digunakan kemudian dalam pemahaman aljabar.

Pada bilangan bulat juga terdapat teorema-teorema yang biasa digunakan. Pembahasan kali ini akan memberikan pemahaman mengenai teorema dasar aritmatika dan beberapa bagian dari aritmatika modular.

Teorema : (Teorema Dasar Aritmatika)

4

Definisi : (Kongruen)

Jika dan bilangan bulat, maka disebut kongruen terhadap modulo ditulis dengan , jika membagi (Menezes, 1996).

Ambil dan maka karena 10 membagi .

Definisi : (Bilangan bulat modulo n)

Bilangan bulat modulo n dinotasikan dengan adalah suatu himpunan bilangan bulat . Penjumlahan, pengurangan, dan perkalian dalam dimodulokan dengan n (Menezes, 1996).

= {0,1,2,...,24}. Dalam karena . Serupa dengan pada .

Definisi : (Invers perkalian)

Untuk , inverse perkalian dari modulo adalah bilangan bulat sedemikian sehingga . Jika terdapat nilai , maka nilai tersebut unik dan dikatakan invertible (Menezes, 1996).

Jika maka a invertible jika dan hanya jika . Elemen yang

invertible pada adalah dan 8. Sebagai contoh, karena .

Aljabar Abstrak

Berikut akan diberikan pemahaman mengenai beberapa konsep aljabar yang berhubungan dengan kriptografi.

Fungsi

Definisi : (Fungsi)

Sebuah fungsi yang memetakan ke adalah suatu hubungan antara dan dengan ketentuan bahwa setiap muncul sebagai anggota pertama dari tepat satu pasangan terurut dalam . Fungsi seperti ini juga biasa disebut peta atau pemetaan dari ke . Dapat dituliskan dan nyatakan dengan . Domain dari adalah himpunan dan himpunan adalah kodomain dari . Range dari adalah | (Fraleigh, 2000). Dalam penulisan karya ilmiah ini, lambang yang menyatakan suatu fungsi akan digantikan dengan f.

Misalkan dan f adalah suatu aturan yang dinyatakan dengan dimana adalah sisa dari dibagi . Sehingga diperoleh

5

Dan kodomain adalah . Pemetaan fungsi tersebut dapat diilustrasikan sebagai berikut

Gambar 1 Hasil Pemetaan X ke Y

Definisi : (Fungsi satu-satu)

Suatu fungsi adalah satu-satu jika hanya ketika (Fraleigh, 2000).

Definisi : (Fungsi onto)

Fungsi dikatakan onto jika range dari adalah (Fraleigh, 2000).

Definisi : (Bijeksi)

Jika fungsi adalah 1-1 dan , maka disebut bijeksi (Menezes, 1996).

Definisi : (Fungsi invers)

6

Gambar 2 Hasil Pemetaan X ke Y

adalah bijeksi dan jika maka fungsi yang digambarkan sebagai berikut

Gambar 3 Hasil Pemetaan Y ke X

Dapat dikatakan apabila suatu fungsi memiliki sifat bijeksi maka fungsi tersebut memiliki invers.

Definisi : (Fungsi satu arah/one way function)

Suatu fungsi dari himpunan ke himpunan disebut fungsi satu arah jika mudah menghitung . Tetapi, bila diberikan suatu bilangan misalkan , tanpa

7 melihat tabel secara perhitungan sangat sulit menentukan sehingga .

Definisi : (Fungsi satu arah pintu jebakan/trapdoor one way function)

Fungsi satu arah pintu jebakan adalah suatu fungsi satu arah yang diberikan informasi tambahan (disebut informasi pintu jebakan) sehingga menjadi mudah untuk menentukan dengan untuk setiap mudah dilakukan, tetapi proses balikannya adalah jauh lebih sulit, yaitu diberikan bilangan r untuk mencari nilai x sedemikian sehingga dibagi n sisanya adalah r. Jika faktor dari n adalah besar dan tidak diketahui, maka perhitungannya menjadi sangat sulit. Apabila faktor n diberikan yaitu bilangan prima dan , maka perhitungan menginversikan menjadi lebih mudah. Faktor p

dan q inilah yang disebut dengan informasi tambahan.

Definisi : (Operasi biner)

Suatu operasi biner dalam himpunan S adalah pemetaan dari ke S. Hal ini berarti bahwa merupakan suatu aturan yang menetapkan setiap pasangan elemen

S ke suatu elemen S (Menezes, 1996).

Suatu grup dikatakan abelian (atau komutatif) jika (iv) untuk setiap

8

Himpunan bilangan bulat, bilangan riil, dan bilangan kompleks adalah grup dengan operasi . Unsur identitasnya adalah dan invers dari adalah – . Grup-grup tersebut merupakan grup yang komutatif.

Definisi : (Grup hingga/finite group)

Suatu grup dikatakan berhingga jika order dari grup tersebut berhingga. Banyaknya elemen dalam grup berhingga disebut order (Menezes, 1996).

9 Dapat dilihat bahwa order dari elemen dan sama dengan order dari grup ( ) sehingga dan merupakan generator dari . Selain dengan melakukan pengecekan satu per satu order setiap elemen, untuk mengetahui apakah elemen tersebut merupakan generator atau bukan, dapat pula digunakan pembagi bersama terbesar. Apabila dengan merupakan grup siklik dan modulo dengan elemen identitas .

Sebelumnya telah diketahui bahwa merupakan suatu grup dengan operasi penjumlahan modulo . Sedangkan grup multiplikatif merupakan suatu grup di bawah operasi perkalian modulo dan dinotasikan seperti pada definisi di atas. Elemen merupakan elemen dari grup yang telah dipastikan memiliki invers perkalian dan dinotasikan dengan . Secara umum tidak siklik dengan sembarang bilangan bulat dan merupakan suatu grup multiplikatif. akan bernilai sama dengan apabila merupakan bilangan prima karena apabila merupakan bilangan prima maka elemen akan sama saja dengan elemen tanpa nol. Order dari dinotasikan dengan dan apabila prima maka order dari juga dapat dinotasikan sebagai . Pada bahasan kali ini, untuk sembarang bilangan bulat, akan didefinisikan bahwa

.

Misalkan diambil maka dengan . Tanpa melakukan perhitungan, dapat dipastikan bahwa bukanlah suatu grup siklik di bawah operasi perkalian modulo 15 dengan terlebih dahulu memahami lebih lanjut sifat-sifat generator grup siklik .

Teorema : (Sifat-sifat generator grup siklik )

10

dipastikan bahwa bukanlah suatu grup siklik di bawah operasi perkalian modulo 15.

Definisi : (Homomorfisma Grup)

Diberikan grup dan . Suatu pemetaan disebut homomorfisma grup jika untuk setiap , .

Jika bersifat injektif, maka disebut monomorfisma grup. Jika bersifat surjektif, maka disebut epimorfisma grup. Jika bersifat bijektif, maka disebut isomorfisma grup. Jika terdapat isomorfisma dari ke , maka dikatakan isomorfis dengan , ditulis (Fraleigh, 2000).

Ring

Definisi : (Ring)

Suatu ring terdiri atas himpunan dengan dua operasi biner yang dilambangkan dengan (penjumlahan) dan (perkalian) pada , memenuhi aksioma berikut :

(i) adalah grup komutatif (abelian) dengan elemen identitas yang dilambangkan dengan .

(ii) Operasi asosiatif dimana :

(iii) Operasi distributif terhadap , dimana :

dan . Ring dikatakan komutatif jika (Menezes, 1996).

Aksioma 1,2, dan 3 dipenuhi pada beberapa struktur seperti dan sehingga masing-masing merupakan ring.

Pada aksioma ke-(ii) dikatakan bahwa operasi perkalian termasuk asosiatif, apabila ring tersebut memiliki unsur identitas, biasanya dinotasikan dengan “ ”. Jika ring tersebut juga bersifat komutatif dan tanpa pembagi nol, maka ring tersebut merupakan suatu daerah integral yang akan dijelaskan pada bahasan selanjutnya. Himpunan terdiri dari bilangan-bilangan bulat modulo merupakan suatu ring komutatif dan memiliki unsur kesatuan.

Daerah Integral

11 maka salah satu faktornya harus sama dengan nol. Berikut akan didefinisikan suatu unsur pembagi nol dalam ring yang komutatif.

Definisi : (Pembagi nol)

Jika dan adalah dua elemen taknol dari suatu ring di mana , maka dan adalah pembagi nol (Fraleigh, 2000)

Definisi : (Daerah Integral)

Daerah integral adalah suatu ring komutatif dengan unsur kesatuan dan tidak mengandung pembagi nol (Fraleigh, 2000).

Teorema : merupakan daerah integral jika dan hanya jika merupakan bilangan prima .

Bukti

Diketahui merupakan bilangan prima

Ditunjukkan: ring komutatif dan memiliki unsur kesatuan dibawah operasi perkalian yaitu 1.

Akan dibuktikan tidak mempunyai pembagi nol.

Andaikan mempunyai pembagi nol, maka , sehingga

Jika , maka , atau

Kontradiksi dengan adalah bilangan prima, karena bilangan prima hanya akan habis dibagi oleh 1 dan bilangan itu sendiri. Sehingga haruslah

atau

Sehingga tidak mempunyai pembagi nol, dan merupakan daerah integral.

Diketahui merupakan daerah integral maka tidak memiliki pembagi nol Ditunjukkan: Andaikan bukan bilangan prima maka

Karena

Maka

12

Lapangan (Field)

Definisi : (Lapangan)

Suatu lapangan adalah sebuah ring komutatif dimana semua elemen taknol memiliki invers perkalian (Menezes, 1996).

Teorema : Setiap daerah integral yang berhingga adalah lapangan.

Bukti :

Misalkan adalah suatu daerah integral berhingga yang memiliki elemen sebanyak dimana dan masing-masing merupakan elemen yang berbeda. Diambil sebarang dengan . Perhatikan bahwa untuk setiap ; dan . Andaikan , untuk sebarang ; . Karena hukum kanselasi kanan dan kiri berlaku pada daerah integral diperoleh , kontradiksi dengan yang diketahui bahwa masing-masing merupakan elemen yang berbeda di . Jadi

Studi teknik matematika yang berkaitan dengan aspek keamanan informasi seperti kerahasiaan, integritas data, autentikasi entitas, dan autentikasi asal data (Menezes, 1996).

13

Definisi : (Teks Sandi/Chipertext)

Chipertext adalah keluaran algoritma enkripsi. Chipertext dapat dianggap sebagai pesan dalam bentuk tersembunyi (Sadikin, 2012).

Definisi : (Algoritma Enkripsi)

Algoritma enkripsi memiliki dua masukan teks asli dan kunci rahasia. Algoritma enkripsi melakukan transformasi terhadap teks asli sehingga menghasilkan teks sandi (Sadikin, 2012).

Definisi : (Algoritma Dekripsi)

Algoritma dekripsi memiliki dua masukan yaitu teks sandi dan kunci rahasia. Algoritma dekripsi memulihkan kembali teks sandi menjadi teks asli bila kunci rahasia yang dipakai algoritma dekripsi sama dengan kunci rahasia yang dipakai algoritma enkripsi (Sadikin, 2012).

Algoritma enkripsi dan dekripsi dalam kriptografi haruslah memiliki sifat bijeksi, fungsi satu arah dan fungsi satu arah pintu jebakan. Bijeksi diperlukan untuk mentransformasikan pesan dan mengembalikannya ke pesan asli sedangkan sifat fungsi satu arah dan fungsi satu arah pintu jebakan berguna untuk menjaga kerahasiaan pesan yang dipertukarkan.

Protokol Pertukaran Kunci

Definisi : (Protokol)

Algoritma multi-party yang didefinisikan oleh urutan langkah-langkah yang secara tepat menentukan tindakan yang diperlukan oleh dua party atau lebih untuk mendapatkan tujuan tertentu (Menezes, 1996).

Definisi : (Kelompok/Party)

Seseorang atau sesuatu yang mengirim, menerima, dan memanipulasi informasi (Menezes, 1996).

Definisi : (Pembentukan Kunci/Key Establishment)

Suatu proses atau protokol dimana pembagian rahasia menjadi mungkin bagi dua atau lebih party dalam kriptografi (Menezes, 1996).

Definisi : (Persetujuan Kunci/Key Agreement)

14

Definisi : (Kunci Simetrik)

Penyandian dengan kunci simetrik adalah penyandian yang kunci enkripsi dan kunci dekripsi bernilai sama. Kunci pada penyandian simetrik diasumsikan bersifat rahasia, hanya pihak yang melakukan enkripsi dan dekripsi yang mengetahui nilainya (Sadikin, 2012).

Definisi : (Kunci Asimetrik/Kunci Publik)

Penyandian dengan kunci asimetrik atau kunci publik adalah penyandian dengan kunci enkripsi dan dekripsi berbeda nilai (Sadikin, 2012).

Autentikasi

Definisi : (Autentikasi entitas/Identifikasi)

Dalam suatu transaksi yang melibatkan dua partai, teknik identifikasi atau autentikasi entitas menjamin agar pihak kedua meyakini (melalui bukti yang kuat) identitas pihak pertama, sementara itu pihak pertama aktif menciptakan bukti yang diperlukan (Guritman, 2003).

Definisi : (Autentikasi asal data/autentikasi pesan)

Dalam suatu transakasi yang melibatkan dua partai, teknik autentikasi asal data atau autentikasi pesan menjamin satu pihak yang menerima pesan meyakini (melalui bukti yang kuat) bahwa pesan benar-benar berasal dari identitas pihak yang mengirim pesan (Guritman, 2003).

Definisi : (Integritas data)

Integritas data adalah suatu sifat dimana data belum dimanipulasi (diganti, disisipi, dihapus, diubah urutannya, dll) dengan suatu cara yang tidak sah oleh pihak-pihak yang tidak berwenang, sejak data itu dibuat, dikirim, atau disimpan (Guritman, 2003).

PEMBAHASAN

Pada bab ini akan dibahas skema pembentukan dan pertukaran kunci menggunakan algoritma El Gamal dan analisis keamanan dari algoritma El Gamal.

Penurunan Kriptosistem ElGamal

15 Pada algoritma ElGamal, akan dibuat suatu kunci yang pada akhirnya digunakan untuk berkomunikasi antar party. Algoritma ini lebih rumit karena kunci yang telah dibangkitkan akan terlebih dahulu dienkripsi dan kemudian didekripsi sehingga tidak ada pihak yang akan mengetahui kunci rahasia yang akan dipergunakan tersebut. Apabila party telah mendapatkan kunci yang autentik, maka komunikasi mereka dapat dilakukan tanpa diketahui pihak luar. Komunikasi dapat dilakukan pada jaringan tidak aman sekali pun karena pihak yang tidak mengetahui kunci yang dimiliki party tidak dapat mengetahui isi pesan yang dipertukarkan oleh party tersebut.

Pembangkitan kunci

Misalkan terdapat dua party yang akan berkomunikasi yaitu A dan B. Pilih salah satu pihak untuk melakukan pembangkitan kunci, misalkan dipilih A. Langkah-langkah pembangkitan kunci yang harus dilakukan oleh A adalah :

1 Bangkitkan sebuah bilangan prima acak yang besar dinotasikan dengan dan bangkitkan generator dari grup multiplikatif .

2 Pilih bilangan bulat acak di mana dan hitung nilai .

3 Kunci publik A adalah dan kunci privat A adalah .

Berikut diberikan penjelasan langkah pertama :

Pada langkah pertama, hal yang harus dilakukan adalah membangkitkan sebuah bilangan prima acak yang besar yang dinotasikan dengan berarti sama dengan membangkitkan . haruslah suatu field agar menjamin setiap unsur taknolnya mempunyai invers dan proses enkripsi dan dekripsi dapat dilakukan. Bilangan p haruslah suatu bilangan prima, jika bukan bilangan prima, maka bukanlah suatu field. Untuk membuktikan pernyataan tersebut, dapat digunakan teorema yang berkaitan dengan daerah integral yaitu :

a) merupakan daerah integral jika dan hanya jika bilangan prima, dan b) Setiap daerah integral yang berhingga merupakan suatu field.

Sehingga dapat disimpulkan bahwa bilangan haruslah suatu bilangan prima, jika bukan bilangan prima, maka bukanlah suatu field.

16

Jika adalah bilangan prima, maka | (Menezes 1996). Berdasarkan definisi tersebut terbukti bahwa merupakan grup siklik.

Setelah yakin bahwa merupakan grup siklik, selanjutnya akan dipilih nilai yang merupakan generator dari grup siklik seperti yang telah disebutkan sebelumnya. Apabila nilai tidak terlalu besar, tidak sulit untuk memeriksa apakah benar adalah generator dari grup siklik . Tetapi jika nilai cukup besar atau bahkan sangat besar, dibutuhkan algoritma untuk memastikan bahwa yang dipilih adalah benar generator atau pembangkit dari grup siklik .

Tes Elemen Prima Primitif

Pada bahasan kali ini, akan dijelaskan cara memeriksa apakah suatu elemen anggota grup siklik merupakan pembangkit atau generator dari grup siklik tersebut. Pengujian yang dilakukan untuk memeriksa elemen tersebut berdasarkan pada teorema berikut.

Teorema (Sifat-sifat generator grup siklik )

1 memiliki generator jika dan hanya jika atau di mana digunakan sifat generator keempat untuk memastikan apakah suatu elemen * merupakan sebuah generator atau bukan. Karena maka sehingga dan merupakan pembagi prima dari . Kemudian akan diperiksa apakah nilai dan nilai . Apabila kedua pernyataan tersebut dipenuhi, maka pastilah merupakan generator atau akar primitif dari .

Algoritma Tes Elemen Prima Primitif

Langkah-langkah yang harus dilakukan dalam algoritma tes elemen prima primitif antara lain :

(i) Input : Bilangan prima aman dan

(ii) Output : Pernyataan “ adalah elemen primitif” atau “ bukan elemen primitif”

1 Hitung .

17 3 Jika mod , maka output “ bukan elemen primitif”.

4 Jika mod , maka output “ bukan elemen primitif”. Output “ adalah elemen primitif”.

Sebagai contoh, pilih bilangan prima dan diapatkan nilai . Untuk mengetahui generator dari atau dilakukan perhitungan terhadap dan . Hasil perhitungan terhadap beberapa elemen dari dapat dilihat pada Tabel 2.

Tabel 2 Hasil perhitungan nilai dan .

Dari Tabel 2. dapat disimpulkan bahwa elemen dan merupakan elemen generator dari dan bukanlah generator.

Berikut diberikan penjelasan langkah kedua :

Pada langkah kedua, yang harus dilakukan adalah pilih bilangan bulat acak dimana nilai berkisar antara . Sebelumnya akan dilakukan pembuktian terlebih dahulu bahwa isomorfis dengan atau .

Teorema : Misalkan adalah sebuah grup siklik dengan generator . Jika order dari adalah tak hingga, maka isomorfis dengan Jika order dari adalah berhingga misalkan , maka isomorfis dengan

Bukti

(Kasus I) Jika order dari G adalah takhingga, maka G isomorfis dengan

.

Untuk semua integer positif . Pada kasus ini menyatakan bahwa tidak ada dua eksponen berbeda dan dapat memberikan unsur yang sama

dan pada .

Andaikan dan katakanlah . Maka

Bertentangan dengan asumsi Kasus I. Karena itu setiap elemen dari dapat dinyatakan sebagai , untuk yang khas. Pemetaan dengan sehingga dengan jelas menggambarkan fungsi satu-satu, dan onto

. Juga,

maka sifat homomorfisma terpenuhi dan adalah isomorfisma.

10 11 12 13 14 15 16 17 18

100 121 144 169 196 225 256 289 324

18 , kontradiksi dengan pilihan yang dilakukan. Dengan demikian unsur

maka sifat homomorfisma terpenuhi dan adalah isomorfisma (Fraleigh 2000).

Berdasarkan pembuktian tersebut, dapat dipastikan bahwa sehingga setiap unsur pada grup yang dibangkitkan oleh suatu generator, misalkan , berpadanan dengan tepat satu unsur anggota grup yang dimisalkan . Nilai yang akan dipilih berkisar antara sehingga dapat dikatakan bahwa . Apabila diketahui nilai , akan mudah mengetahui anggota yang berpadanan dengan . Misalkan pilih , dan

. merupakan suatu grup siklik di bawah perkalian modulo yang dibangkitkan oleh elemen dan atau elemen dan merupakan generator dari grup siklik yang dilambangkan dengan . Misalkan dipilih nilai maka dapat dituliskan sebagai

. Karena berpadanan satu-satu dengan maka dapat diilustrasikan sebagai berikut :

Gambar 4 Padanan satu-satu dengan

19 tidak aman karena tidak layak hitung atau dapat dikatakan sangat sulit untuk diketahui. Masalah tersebut disebut sebagai masalah komputasi logaritma diskret yang kemudian menjadi salah satu faktor keamanan yang dimiliki algoritma ElGamal.

Berikut diberikan penjelasan langkah ketiga :

Nilai yang telah dipilih ini kemudian akan digunakan sebagai kunci privat dari party A. Setelah memilih bilangan , A menghitung nilai . Hasil yang diperoleh dari protokol pembangkitan kunci ini adalah kunci privat A

yaitu yang nilainya hanya diketahui oleh party A sendiri dan kunci publik yaitu yang kemudian diunggah melalui jaringan tidak aman.

Enkripsi

Pada tahap sebelumnya, telah dipilih party A sebagai pihak yang membangkitkan kunci. Maka pihak yang akan melakukan enkripsi adalah partyB. Hal yang harus dilakukan partyB pada tahap enkripsi ini adalah :

1 Memeroleh kunci publik A yang autentik . autentik. Party B harus terlebih dahulu melakukan autentikasi asal data terhadap kunci publik yang dimilikinya dan memastikan bahwa kunci tersebut berasal dari

party A. Pada pembahasan kali ini, tidak dijelaskan lebih lanjut mengenai harus dimiliki kedua party agar komunikasi dua arah dapat terjadi di antara kedua

party tersebut. Kunci ini hanya digunakan untuk satu sesi komunikasi dan selanjutnya tidak akan digunakan kembali.

Berikut diberikan penjelasan langkah ketiga dan keempat :

Setelah memiliki nilai , pilih bilangan bulat acak dengan batas yang telah ditentukan. Kemudian dhitung nilai dan . Hasil dari perhitungan tersebut akan mengubah pesan asli menjadi chipertext

20

Dekripsi

Untuk mengembalikan nilai menjadi , maka party A harus melakukan tahap dekripsi pesan. Hal yang harus dilakukan partyA adalah :

1 Gunakan kunci privat untuk menghitung dengan catatan .

2 Kembalikan nilai dengan menghitung . Berikut diberikan penjelasan langkah pertama dan kedua :

Sebelum melakukan langkah pertama dan kedua, party A harus sudah mendapatkan chipertext yang dikirimkan oleh party B. Kemudian dengan menggunakan kunci privat , A menghitung nilai dengan catatan . Nilai akan dikembalikan dengan menghitung . Akan dibuktikan bagaimana dapat mengembalikan chipertext menjadi pesan asli .

Diketahui :

Dari pembuktian tersebut, dapat dilihat bahwa dengan menghitung nilai dengan menggunakan kunci privat dapat dengan mudah mengembalikan nilai menjadi .

Ilustrasi Protokol ElGamal

21

Kemudian akan dihitung nilai yaitu

8358222058517261267863236597617557285387836027141 dan nilai yaitu . Maka kunci privat A adalah dan kunci publik yang akan yang kemudian dikirimkan kepada partyA untuk selanjutnya didekripsi.

Dekripsi

Pendekripsian dapat dilakukan ketika party A telah menerima chipertext c

yang dikirimkan oleh party B. Selanjutnya akan dihitung nilai . Kembalikan nilai dengan menghitung

. Dengan perhitungan ini didapatkan nilai yang sama dengan yang telah ditentukan sebelumnya pada tahap enkripsi. Nilai yang telah didapatkan dan bernilai sama ini kemudian digunakan oleh kedua party sebagai kunci sesi komunikasi mereka. Dengan memiliki kunci sesi ini, maka tidak akan ada pihak yang mampu mengetahui informasi yang dipertukarkan oleh kedua

party.

Analisis Keamanan Protokol Pertukaran Kunci ElGamal

Pada bahasan sebelumnya telah diberikan penjelasan mengenai masalah logaritma diskret. Hal inilah yang menjadikan protokol pertukaran kunci dengan kriptosistem ElGamal dapat dikatakan cukup aman. Apabila dipilih nilai dan yang tepat dan melalui berbagai tes yang ada, maka protokol ini akan menjadi sulit untuk diretas. Masalah logaritma diskret ini juga membantu menyembunyikan nilai kunci privat dengan sangat baik dan tidak mudah melakukan proses enkripsi dan dekripsi pesan yang dipertukarkan apabila tidak memiliki kunci privat tersebut.

Pada tahapan pembentukan kunci, salah satu party akan mengunggah kunci publik yang kemudian akan digunakan melalui jaringan tidak aman. Pengunggahan ini berbeda dengan mengirim kunci publik tersebut kepada party

lain yang bersangkutan, pengunggahan ini dilakukan tanpa ditujukan untuk siapa pun. Hal ini menyebabkan kecil kemungkinan pihak lain yang tidak berkepentingan mengetahui dengan siapa party tersebut akan berkomunikasi.

Protokol pertukaran kunci ElGamal ini merupakan perbaikan dari protokol pertukaran kunci Diffie-Hellman karena pada protokol ini dilakukan proses autentikasi terlebih dahulu. Protokol pertukaran kunci Diffie-Hellman rentan terhadap man in the middle attack. Serangan ini merupakan suatu kegiatan mengubah isi pesan yang sedang dipertukarkan tanpa diketahui oleh salah satu

22

tidak dilakukan proses autentikasi sebelumnya. Sehingga dapat dikatakan bahwa protokol pertukaran kunci dengan kriptosistem ElGamal lebih aman untuk dilakukan.

Banyaknya kelebihan yang dimiliki protokol ElGamal ini didapatkan dengan perhitungan dan proses yang lebih rumit dari kebanyakan protokol lainnya. Sehingga walaupun memiliki banyak kelebihan, namun proses yang harus dilalui cukup rumit. Meskipun demikian, tidak dapat dikatakan bahwa kriptosistem ini merupakan metode yang terbaik yang dapat digunakan. Protokol-protokol pertukaran kunci baik simetrik maupun asimetrik hanyalah melengkapi kekurangan antar satu sama lainnya.

SIMPULAN

Dalam penulisan karya ilmiah ini telah dibahas mengenai protokol pertukaran kunci berbasis kriptosistem kunci publik ElGamal, implementasinya menggunakan software Maple 13 dan analisis keamanan protokol pertukaran kunci tersebut.

Berdasarkan hasil pembahasan, protokol pertukaran kunci publik dengan algoritma ElGamal dapat dikatakan cukup aman. Protokol pertukaran kunci ini bukan hanya memerlukan proses autentikasi tetapi juga protokol ini dapat dikatakan memiliki proses perhitungan yang cukup rumit dan lama terlebih untuk bilangan yang terbilang besar.

Protokol ini juga dikatakan aman karena adanya masalah logaritma diskret dimana tidak mudah untuk mengetahui isi pesan yang dipertukarkan jika hanya mengetahui kunci publik yang disebar melalui jaringan tidak aman tanpa mengetahui kunci privat.

DAFTAR PUSTAKA

Buchmann JA. 2000. Introduction to Cryptography. New York (US): Springer-Verlag

Fraleigh JB. 2000. A First Course in Abstract Algebra. Sixth Edition. New York (US): Addison-Wesley Publishing Company.

Guritman S. 2003. Pengantar Kriptografi. Bogor: Institut Pertanian Bogor.

Menezes AJ, van Oorcshot PC, Vanstone SA. 1996. Handbook of Applied Cryptoography. Florida: CRC Press.

Niven I, Zuckerman HS, Montgomery HL. 1991. An Introduction to The Theory of Numbers. New York: John Wiley & Sons.

Sadikin, R. 2012. Kriptografi untuk Keamanan Jaringan. Yogyakarta: ANDI OFFSET.

23 Lampiran 1 Proses Pembangkitan Kunci

24

Lampiran 2 Proses Pembangkitan Kunci

25 Lampiran 3 Proses Pembangkitan Kunci

26

Lampiran 4 Proses Enkripsi dan Dekripsi

27

RIWAYAT HIDUP

Penulis dilahirkan di Jakarta pada tanggal 25 September 1993 dari pasangan bapak Tunggul Silitonga dan ibu Rully Nurhaty. Penulis merupakan putri pertama dari tiga bersaudara. Pada tahun 2011 penulis lulus dari SMAN 39 Jakarta dan pada tahun yang sama penulis lulus seleksi masuk Institut Pertanian Bogor (IPB) melalui jalur Seleksi Nasional Masuk Perguruan Tinggi Negeri (SNMPTN) undangan dan diterima di Departemen Matematika, Fakultas Matematika dan Ilmu Pengetahuan Alam.

Selama menjadi mahasiswa IPB, penulis aktif menjadi anggota himpunan profesi Gugus Mahasiswa Matematika IPB sebagai anggota Divisi Math Event