45

KESIMPULAN DAN SARAN

4.1. Kesimpulan

1. Dengan memanfaatkan penggabungan antara 2 aplikasi, yaitu Squid sebagai

Proxy/Caching System dipadu dengan SquidGuard sebagai Content Filtering System, serta penggunaan database TRUST+ Positif yang berisi daftar URLs, Domains, dan Reguler Expressions dapat memblokir situs-situs web yang

“terlarang” seperti situs pornografi, perjudian, dan lain-lain. Walaupun demikian, tidak semua situs-situs web yang terlarang dapat terblokir, karena

TRUST+ Positif ini masih mempunyai keterbatasan dalam memblokir situs yang terdaftar pada database yang tersedia saja. Pengguna (administrator jaringan suatu instansi) dapat saja menambahkan secara manual daftar tersebut, tetapi hal ini akan memakan waktu yang lama, karena masih banyak situs-situs web di internet yang masuk dalam kategori “terlarang” yang jumlahnya jutaan situs.

2. Mekanisme untuk mendapatkan database TRUST+ Positif belum

dikembangkan secara lanjut, sehingga pengguna harus secara berkala memantau situs http://trustpositif.depkominfo.go.id untuk memperoleh

database TRUST+ Positif terkini dan menambahkan sendiri pada mesin TRUST+ Positif masing-masing pengguna.

4.2. Saran

1. Untuk selanjutnya sistem TRUST+ Positif ini dapat saja dilakukan pengembangan, terutama dalam hal penambahan daftar situs untuk

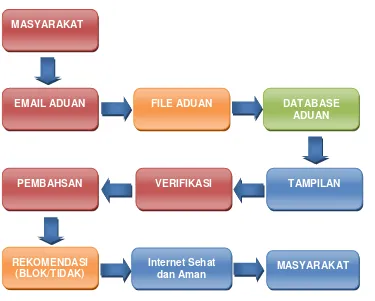

database TRUST+ Positif, dimana situs-situs di internet semakin hari semakin bertambah dan tentu saja banyak yang termasuk situs “telarang”. Mekanisme untuk menambahkan daftar situs ke database TRUST+ Positif yang ada sekarang ini di situs resmi TRUST+ Positif (http://trustpositif.depkominfo.go.id) baru menggunakan mekasnisme pelaporan melalui surat elektronik (email) dan dikaji oleh tim TRUST+ Positif yang selanjutnya direkomendasikan ke pengguna yang lain. Mekanisme ini kurang interaktif antara tim TRUST+ Positif dan pengguna

database TRUST+ Positif. Untuk itu bisa dikembangkan mekanisme pelaporan yang lebih interaktif.

2. Perlu pengembangan mekanisme untuk mendapatkan database TRUST+ Positif sehingga misalnya seperti update databasse aplikasi antivirus yang dapat dilakukan secara otomatis dan berkala tanpa harus banyak campur tangan penggunanya.

1

BAB I

PENDAHULUAN

1.1. Latar Belakang Masalah

Internet merupakan sebuah jaringan komunikasi dan informasi global. Bayangkan, sejuta manfaat bisa kita peroleh hanya dengan bermodalkan kemampuan dan kemauan menggunakan internet. Misalnya, berkorespondensi dengan rekan, relasi, sahabat, dan handai taulan kita di seluruh penjuru Indonesia bahkan dunia dengan mudah, murah, dan cepat. Kita juga bisa leluasa mendapatkan data dan informasi untuk membantu tugas sekolah/kampus atau pekerjaan, mendapatkan informasi/berita nasional maupun mancanegara, mencari pekerjaan ataupun beasiswa, mengumpulkan resep makanan hingga kiat berumah-tangga, memperluas jaringan pertemanan dan bisnis, bahkan termasuk menggali ilmu tentang kesehatan dan agama sekalipun.

Tentu saja tidak seluruh isi/konten di internet dapat bermanfaat, jika kita tidak pandai-pandai menggunakannya. Karena sifat internet yang cenderung bebas tanpa dikontrol atau dikuasai pihak manapun, maka ada saja materi atau isi yang bersifat negatif di internet ataupun yang dikirim/terkirim melalui internet.Sebutlah semisal pornografi, perjudian, kekerasan (sadisme), dan rasialisme. Belum lagi dengan aneka macam program jahat (virus, worm, trojan horse, spyware) yang dapat mencuri bahkan merusak data di komputer, serangan email sampah (spam), penipuan, pelanggaran privasi hingga pelecehan seksual.

Untuk menumbuhkan semangat berinternet secara sehat dan aman itulah Kementerian Komunikasi dan Informatika bersama dengan komunitas TIK yang peduli terhadap dampak negatif intenet mendukung upaya-upaya penerapan Internet Sehat dan Aman. Upaya-upaya tersebut diantaranya adalah PERISAI (Perangkat Internet Sehat & Aman Untuk Anak Indonesia), Nawala Nusantara, dan Trust+ Positif.

Trust+ Positif (http://trustpositif.depkominfo.go.id/) pertama kali diterapkan di lingkungan pemerintahan khususnya di Kementerian Komunikasi dan Informatika (Kemkominfo) beserta seluruh UPT-nya (Unit Pelaksana Teknis) di daerah sebagai pilot project, termasuk di dalamnya Balai Pengkajian dan Pengembangan Komunikasi dan Informatika (BPPKI) Bandung sebagai UPT dari Badan Penelitian dan Pengembangan SDM - Kemkominfo. Untuk selanjutnya Trust+ Positif akan menjadi acuan dan rujukan kepada seluruh layanan akes informasi publik (fasilitas bersama).

1.2. Perumusan Masalah

Balai Pengkajian dan Pengembangan Komunikasi dan Informatika (BPPKI) Bandung sebagai UPT dari Badan Penelitian dan Pengembangan SDM – Kemkominfo diharuskan menjadi pilot project untuk menunjang upaya pemerintah dalam menerapkan program Internet Sehat dan Aman, dalam hal ini penerapan/implementasi Trust+ Positif di lingkungan kantor BPPKI Bandung dan Galeri Internet yang dikelola oleh BPPKI Bandung sebagai tempat layanan akses internet gratis yang diperuntukkan bagi kalangan pelajar.

1.3. Maksud dan Tujuan 1.3.1. Maksud

Maksud dari kerja praktek yang dilakukan adalah sebagai berikut : 1. Mengetahui model dan cara kerja Trust+ Positif.

1.3.2. Tujuan

Tujuan dari kerja praktek yang dilakukan adalah sebagai berikut : 1. Dapat mempelajari model dan cara kerja Trust+ Positif. 2. Dapat memahami model dan cara kerja Trust+ Positif.

3. Dapat menerapkan/implementasi Trust+ Positif di lingkungan kantor BPPKI Bandung.

1.4. Batasan Masalah

Agar dalam kerja praktek ini mencapai tujuannya, maka dalam kerja praktek ini permasalahan implementasi Trust+ Positif dibatasi sebagai berikut :

1. Memanfaatkan penggabungan antara 2 aplikasi, yaitu Proxy/Caching System dipadu dengan Content Filtering System. Adapun aplikasi yang dipakai adalah : Squid-Cache sebagai Proxy/Caching System, dan

SquidGuard sebagai Content Filtering System.

2. Kedua aplikasi tersebut di-install dan dikonfigurasi pada PC-Router BPPKI Bandung yang telah ada (existing) dimana digunakan sistem operasi Ubuntu 10.04 LTS Server yang telah terkonfigurasi sebagai

router/gateway internet dan sebagai web server lokal kantor BPPKI Bandung, sehingga dalam laporan kerja praktek ini tidak dibahas instalasi

sistem operasi Ubuntu 10.04 LTS server dan konfigurasinya sebagai

router/gateway dan web server.

3. Aplikasi Squid-Cache dan SquidGuard memanfaatkan jenis database

Trust+ Positif : daftar domain, daftar URL, daftar Keyword; serta kategori database Trust+ Positif : daftar putih (positif/terpercaya) dan daftar hitam (negatif/tersaring) yang diperoleh melalui situs http://trustpositif.depkominfo.go.id/ .

1.5. Metode Penelitian

Dalam metode pengumpulan data yang dibutuhkan dalam penelitian,

digunakan metode kepustakaan, metode wawancara dan metode eksperimen.

berikut:

1. Metode Kepustakaan

Dengan memilih buku-buku referensi yang relevan dengan judul yang

diangkat, sehingga dengan membaca buku-buku tersebut penulis

mendapatkan banyak informasi.

2. Metode Wawancara

Untuk menambah informasi, penulis juga melakukan tanya jawab dengan

nara sumber yang dianggap ahli dalam implementasi Trust+ Positif.

3. Metode Eksperimen

Selain mendapatkan informasi dari buku-buku refrensi dan wawancara

dengan nara sumber, penulis juga memperoleh informasi melalui teknik

eksperimen yang dilakukan. Teknik eksperimen ini dilakukan dengan

instalasi dan konfigurasi aplikasi-aplikasi yang diperlukan dalam

implementasi Trust+ Positif.

1.6. Sistematika Penelitian

Untuk memudahkan serta mengarahkan dalam penulisan, maka dibuat sistematika penulisan laporan kerja praktek ini sebagai berikut :

BAB I PENDAHULUAN

Bab ini membahas tentang latar belakang masalah, identifikasi masalah dan batasan masalah, maksud dan tujuan, metode penelitian dan sistematika penulisan.

BAB II TINJAUAN PUSTAKA

Bab ini berisi tentang profil tempat kerja praktek, sejarah instansi, logo instansi, landasan hukum kelembagaan, struktur organisasi dan job description, serta landasan teori.

BAB III PEMBAHASAN

Bab ini berisi cara atau teknik implentasi TRUST+ Positif. BAB IV KESIMPULAN DAN SARAN

5

BAB II

TINJAUAN PUSTAKA

2.1. Profil Tempat Kerja Praktek

Balai Pengkajian dan Pengembangan Komunikasi dan Informatika (BPPKI) Bandung seperti tertuang di dalam Peraturan Menteri Komunikasi dan Informatika No. 22/PER/M.KOMINFO/6/2008 adalah Unit Pelaksana Teknis (UPT) di lingkungan Badan Penelitian dan Pengembangan Sumber Daya Manusia (Badan Litbang SDM), Kementrian Komunikasi dan Informatika Republik Indonesia. BPPKI berada di bawah dan bertanggung jawab kepada Kepala Badan Penelitian dan Pengembangan SDM, dan secara administratif dibina oleh Sekretaris Badan Penelitian dan Pengembangan SDM.

Berikut ini adalah visi dan misi BPPKI Bandung : Visi BPPKI Bandung

Berkembangnya tata informasi masyarakat berbasis telematika yang sehat, lancar, murah, dan bermanfaat melalui fasilitasi layanan informasi dan data research.

Misi BPPKI Bandung

Mengembangkan hasil kegiatan pengkajian komunikasi dan informatika untuk terciptanya kualitas masukan (inputs) terhadap user.

Meningkatkan pengembangan pengkajian komunikasi dan informatika sebagai daya dukung pembaruan sistem informasi masyarakat.

Mengembangkan SDM profesional sesuai tuntutan zaman serta mampu menjalankan tugas dan fungsi pelayanan informasi kepada user secara prima.

Menyediakan dan menyebarluarkan informasi nasional dan daerah sebagai bentuk komitmen pertanggungjawaban sosial ke masyarakat

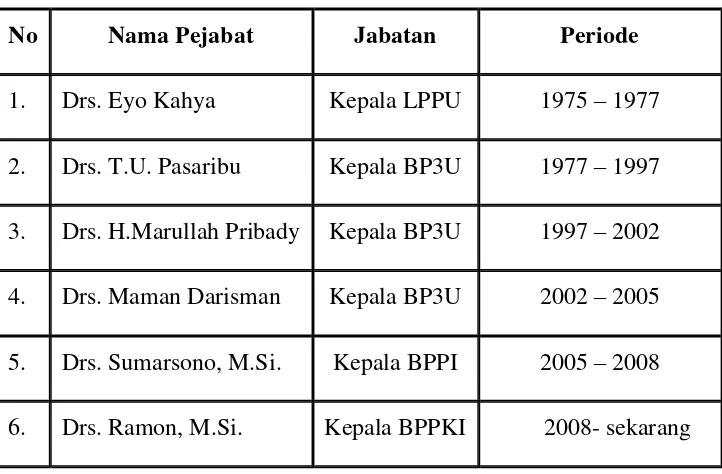

2.1.1. Sejarah Instansi

Bila melihat riwayat pendiriannya, BPPKI berasal dari sebuah bentukan lembaga yang bernama Lembaga Penelitian dan Pendapat Umum atau LPPU yang didirikan pada tahun 1975 dan berada dalam lingkup organisasi Kementerian Penerangan, dengan penggagas datang dari kalangan pers waktu itu antara lain Harian Umum Pikiran Rakyat Bandung. Pada tahun 1977, LPPU berganti nomenklatur menjadi Balai Penelitian dan Pendapat Umum atau BP3U. Tahun 2002 hingga tahun 2008 BP3U berganti nama menjadi Balai Pengkajian dan Pengembangan Informasi atau BPPI. Sejak Tahun 2008 hingga sekarang BPPI menjadi Balai Pengkajian dan Pengembangan Komunikasi dan Informatika Bandung (BPPKI). Sampai saat ini lembaga ini telah dipimpin oleh enam orang kepala balai.

Tabel 2.1. Nama-Nama Kepala Balai

No Nama Pejabat Jabatan Periode

1. Drs. Eyo Kahya Kepala LPPU 1975 – 1977 2. Drs. T.U. Pasaribu Kepala BP3U 1977 – 1997 3. Drs. H.Marullah Pribady Kepala BP3U 1997 – 2002 4. Drs. Maman Darisman Kepala BP3U 2002 – 2005 5. Drs. Sumarsono, M.Si. Kepala BPPI 2005 – 2008 6. Drs. Ramon, M.Si. Kepala BPPKI 2008- sekarang

2.1.2. Logo Instansi

Visualisasi Logo Logo Kementerian Komunikasi dan Informatika (Kemkominfo) :

1. Secara menye1uruh bentuk logo ini terbentuk dari susunan tiga huruf C yang merupakan singkatan dari : Communication, Content and Computer, yang merupakan bidang utama tugas Kemkominfo.

Gambar 2.1. Logo Kementrian Komunikasi dan Informatika

2. Bentuk geometris yang membentuk tiga bidang yang secara optis bersumber dari satu titik pusat memutar menyebar/melebar, mengandung pengertian bahwa Kemkominfo mempunyai tugas untuk meningkatkan akses komunikasi dan pos yang berkualitas, merata dan terjangkau, juga menggambarkan unsur kegiatan penyiaran. Bentuk ini pun menyiratkan kesan 'berkembang', sesuai dengan visi Kemkominfo dalam peningkatan litbang dan industri. Bentuk inipun secara garis besar membentuk lingkaran, menyiratkan kemandirian.

3. Secara sepintas bentuk logo ini menyerupai sebuah kerang, terinspirasi oleh Nafiri, alat komunikasi tradisional yang sering dipakai oleh leluhur bangsa Indonesia untuk berkomunikasi.

b. Warna :

1. Merupakan kombinasi warna biru, yang mempunyai karakter, Lugas, Kokoh, Teknologis, Dinamis, Optimis dan profesionalisme.

2. Aksen warna biru muda, selain menambah kesan estetis, juga menyiratkan pengertian "perlindungan terhadap kepentingan public" (digambarkan dengan bidang biru muda yang 'dipayungi' oleh dua bidang biru).

2.1.3. Landasan Hukum Kelembagaan

Keputusan Presiden Nomor 187/M Tahun 2004 tentang Penetapan Pembentukan dan Pengangkatan Menteri-menteri Kabinet Indonesia Bersatu; sebagaimana telah diubah dengan Keputusan Presiden Nomor 8/M Tahun 2005;

Peraturan Presiden RI Nomor 9 Tahun 2005 tentang Kedudukan, Tugas, Fungsi, Susunan Organisasi dan Tata Kerja Kementrian Negara RI;

Peraturan Presiden RI Nomor 10 Tahun 2005 tentang Unit Organisasi dan Tugas Eselon I Kementrian Negara RI Nomor 15 Tahun 2005;

Peraturan Mentri Komunikasi dan Informatika Nomor 01/P/M.KOMINFO/4/2005 tentang Organisasi dan Tata Kerja Kementerian Komunikasi dan Informatika;

Keputusan Menteri Komunikasi dan Informatika No. 84/Kep/M.Kominfo/10/2005 tentang Organisasi dan Tata Kerja Balai Pengkajian dan Pengembangan Informasi;

Peraturan Menteri Komunikasi dan Informatika No. 22/PER/M.KOMINFO/6/2008 tentang Organisasi Dan Tata Kerja Unit Pelaksana Teknis Bidang Pengkajian Dan Pengembangan Komunikasi Dan Informatika.

2.1.4. Struktur Organisasi dan Job Description

Berikut ini adalah bagan organisasi Balai Pengkajian Dan Pengembangan Komunikasi Dan Informatika berdasarkan Lampiran II Peraturan Menteri Komunikasi dan Informatika No. 22/PER/M.KOMINFO/6/2008 tentang Organisasi Dan Tata Kerja Unit Pelaksana Teknis Bidang Pengkajian Dan Pengembangan Komunikasi Dan Informatika.

BPPKI dipimpin oleh seorang Kepala, dengan jabatan eselon IIIa. Susunan organisasi BPPKI terdiri dari Kepala Subbagian dan Kepala Seksi setingkat jabatan eselon IVa; yaitu;

Gambar 2.2. Bagan Organisasi Balai Pengkajian Dan Pengembangan Komunikasi Dan Informatika

Seksi Program dan Evaluasi meliputi penyusunan rencana program dan anggaran, pelaksanaan evaluasi, dan laporan di bidang pengkajian dan pengembangan komunikasi dan informatika;

Seksi Publikasi melaksanakan publikasi hasil pengkajian dan pengembangan komunikasi dan informatika;

Kelompok Jabatan Fungsional yang terdiri dari sejumlah jabatan fungsional yang terbagi dalam berbagai kelompok sesuai dengan bidang keahliannya, di mana setiap kelompok dikoordinasikan oleh pejabat fungsional senior yang ditunjuk oleh Kepala BPPKI. Kelompok Jabatan Fungsional terdiri dari sejumlah jabatan fungsional yang terbagi dalam berbagai kelompok sesuai dengan bidang keahliannya. Jumlah jabatan fungsional tersebut ditentukan berdasarkan kebutuhan dan beban kerja.

KEPALA BALAI

SUB BAGIAN TATA USAHA

SEKSI PUBLIKASI SEKSI PROGRAM

DAN EVALUASI

Sedangkan jenjang jabatan fungsional diatur sesuai dengan peraturan perundang-undangan yang berlaku.

Dalam melaksanakan tugasnya, BPPKI Bandung menyelenggarakan fungsi yang meliputi; penyusunan program pengkajian dan pengembangan informasi; pelaksanaan pengkajian dan pengembangan serta publikasi hasil pengkajian dan pengembangan informasi; evaluasi dan penyusunan laporan pelaksanaan pengkajian dan pengembangan informasi di daerah; serta pelaksanaan administrasi.

Kegiatan yang dilakukan BPPKI Bandung meliputi pengkajian dan pengembangan informasi. Pengkajian adalah aktivitas yang dilakukan dengan metode ilmiah terhadap objek tertentu sehingga dapat dihasilkan pengertian mendalam tentang objek tersebut. Sedangkan pengembangan adalah aktivitas ilmiah yang menghasilkan temuan baru dan model aplikatif yang dapat dipergunakan secara pragmatis.

Produk yang dihasilkan BPPKI Bandung tidak saja berupa data yang terdiri dari data dan informasi hasil kajian isu daerah dari media cetak - dilaksanakan setiap minggu atau 52 minggu dalam satu tahun - dan data serta informasi hasil penelitian lapangan, tetapi juga meliputi jasa berupa, layanan data dan informasi melalui perpustakaan, layanan jasa penelitian dan pengumpulan data.

Selain produk-produk dan layanan di bidang penelitian yang disebutkan sebelumnya, BPPKI Bandung juga memberikan layanan jasa informasi melalui akses internet gratis bagi pelajar dan mahasiswa berupa Galeri Internet. Galeri Internet ini dibuka sejak tahun 2009 dan mempunyai fasilitas ruangan khusus yang dilengkapi 15 komputer yang terkoneksi dengan internet.

2.2. Landasan Teori 2.2.1. TRUST+ Positif

memberikan perlindungan pada masyarakat terhadap nilai-nilai etika, moral dan kaedah-kaedah yang tidak sesuai dengan citra Bangsa Indonesia; dan melakukan penghematan terhadap pemborosan penggunaan akses internet (internet utilization) di Indonesia (http://trustpositif.depkominfo.go.id/).

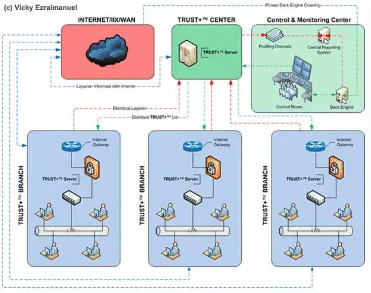

2.2.1.1. Model Perlindungan Dan Arsitektur TRUST+ Positif

Sistem TRUST+ Positif menerapkan mekanisme kerja adanya server pusat yang akan menjadi acuan dan rujukan kepada seluruh layanan akses informasi

publik (fasilitas bersama), serta menerima informasi-informasi dari fasilitas akses

informasi publik untuk menjadi alat analisa dan profiling penggunaan internet di

Indonesia.

Gambar 2.3. Model Perlindungan Menggunakan Daftar Informasi Sehat dan Gambar 2.3. Model Perlindungan (TRUST+ List)

Dari segi arsitektur server TRUST+ Positif pusat bukan merupakan “Single Gateway” ataupun “Traffic Relay” untuk koneksi internet seluruh Indonesia dan Kementerian Komunikasi dan Informatika tidak mengakomodir trafik internet bagi seluruh ISP ataupun Organisasi pengguna TRUST+ Positif yang ada di Indonesia. Masing-masing pengguna akan menyediakan infrastruktur sesuai dengan kebutuhan yang ada pada zona masing-masing, di mana TRUST+ Positif Pusat akan berfungsi sebagai referensi atau rujukan database URL internet sehat.

Untuk meringankan beban koneksi antara server pusat (TRUST+ Center) dengan pusat layanan akses informasi publik, maka daftar informasi terpercaya

Gambar 2.4. Arsitektur TRUST+ Positif

2.2.1.2. Aplikasi dan Informasi Database TRUST+ Positif

TRUST+ Positif pada implementasinya memanfaatkan penggabungan antara 2 aplikasi, yaitu Proxy/Caching System dipadu dengan Content Filtering System. Adapun aplikasi yang dipakai adalah : Squid-Cache sebagai Proxy/Caching System, dan SquidGuard sebagai Content Filtering System. Seperti disebutkan dalam http://trustpositif.depkominfo.go.id , paket aplikasi tersebut adalah tidak wajib untuk diimplementasikan jika hanya ingin memanfaatkan daftar URL dari database TRUST+ Positif, tanpa merubah konfigurasi ataupun sistem yang telah digunakan dengan menggunakan aplikasi lain yang mungkin sudah dgunakan. Walaupun tetap dianjurkan untuk menggunakan paket aplikasi tersebut, dengan tujuan pemaksimalan performa.

Adapun jenis database yang dipakai dalam sistem TRUST+ Positif adalah sebagai berikut:

1. Daftar Domain

Berisi daftar Top-Level Domain, misalkan „facebook.com’. Jika top-level domain ada pada daftar ini, maka seluruh virtual domain, URL, ataupun kata-kata/keyword yang berada pada domain yang bersangkutan (misalkan „*.facebook.com’, atau „www.facebok.com/home.php’), akan secara otomatis masuk dalam proses pemeriksaan.

2. Daftar URL

Berisi daftar URL tunggal, misalkan

„www.facebook.com/pages/Everybody-Draw-Mohammed-Day/’. URL yang ada pada daftar ini secara spesifik akan masuk dalam proses pemeriksaan,tanpa melibatkan pemeriksaan terhadap top-level domain ataupun URL lainnya pada domain yang sama.

3. Daftar Keyword

Berisi daftar kata-kata/konten/keyword, tunggal ataupun gabungan, misalkan „bokep’, „tante girang’, dan lain sebagainya. Jika keyword yang dimaksud berada pada daftar ini, maka akan secara otomatis diperiksa tanpa melibatkan pemeriksaan terhadap top-level domain atau URLnya. Daftar keyword ini secara khusus berisikan „regular expression’, sehingga memungkin kita untuk melakukan kombinasi dari berbagai kata. Misalkan, jika kita mencari kata „girang’, maka akan lolos penyaringan, tapi jika kita menggabungkan kata tersebut menjadi „tante girang’, maka akan tersaring.

Berikut ini adalah kategori database yang dipakai dalam sistem TRUST+ Positif :

1. Daftar Putih (Positif/Terpercaya)

Daftar dalam kategori database ini adalah daftar Domain/URL/Keyword negatif yang akan disaring, misalkan pornografi, dan lain sebagainya. Daftar Hitam yang ada saat ini dibagi menjadi 3 sub-kategori, yaitu:

Database dari Hasil Pelaporan dan Kajian (Pada TRUST+ Positif database ini dinamakan „blacklist’).

Database Pornografi Internasional secara spesifik (Pada TRUST+ Positif database ini dinamakan „porn’).

Database Open-Proxy secara spesifik (Pada TRUST+ Positif database ini dinamakan „redirector’).

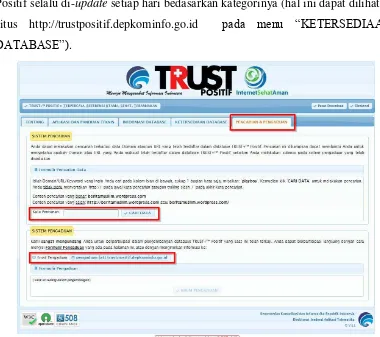

2.2.1.3. Sistem Pencarian dan Pengaduan TRUST+ Positif

Informasi ketersediaan database yang dipakai dalam sistem TRUST+ Positif selalu di-update setiap hari bedasarkan kategorinya (hal ini dapat dilihat di situs http://trustpositif.depkominfo.go.id pada menu “KETERSEDIAAN DATABASE”).

Update yang dipakai dalam sistem TRUST+ Positif mengikut-sertakan peran aktif pengguna internet khususnya pengguna internet di Indonesia dengan mengikuti prosedur pencarian dan pengaduan yang terdapat di http://trustpositif.depkominfo.go.id pada menu “PENCARIAN & PENGADUAN”. Untuk melakukan pengaduan, pengguna internet disarankan untuk melakukan pencarian terlebih dahulu pada situs tersebut dan apabila memang tidak terdapat dalam database terkini, maka pengguna internet dapat melakukan pengaduan dengan menggunakan sistem pengaduan yang telah disediakan (saat laporan kerja praktek ini dibuat sistem pengaduan hanya dapat diakses dengan menggunakan mengirimkan email pengaduan ke pengaduan@trustpositif.depkominfo.go.id).

D

Gambar 2.6. Mekanisme Pengaduan TRUST+ Positif

2.2.2. Proxy Server

Proxy Server adalah server yang berguna sebagai perantara antara pengguna sebelum terhubungan ke Internet. Proxy server bertindak sebagai

MASYARAKAT

EMAIL ADUAN FILE ADUAN DATABASE

ADUAN

TAMPILAN VERIFIKASI

PEMBAHSAN

REKOMENDASI (BLOK/TIDAK)

Internet Sehat

penyaring/filter paket yang datang dari Internet, baik itu melalui port http atau ftp, sebelum sampai ke pengguna. Dengan adanya proxy server ini, maka url/situs yang sering di-browsing akan semakin terasa semakin cepat terakses oleh user, karena telah disimpan di dalam cache proxy. Selain itu, proxy server juga memiliki fungsi lainnya, di antaranya autentifikasi pengguna mana saja yang diperbolehkan browsing, memblok situs-situs porno yang sering membawa

spyware, memblok banner, membatasi ukuran file yang diunduh pengguna,

me-redirect suatu situs porno ke situs lainnya, dan lain-lain. Salah satu software proxy terbaik yang ada di GNU/Linux adalah Squid. Squid adalah software proxy server open source dengan banyak fitur.

2.2.2.1. Squid

Squid adalah sebuah daemon yang digunakan sebagai proxy server dan

web cache. Squid memiliki banyak jenis penggunaan, mulai dari mempercepat server web dengan melakukan caching permintaan yang berulang-ulang, caching DNS, caching situs web, dan caching pencarian komputer di dalam jaringan untuk sekelompok komputer yang menggunakan sumber daya jaringan yang sama, hingga pada membantu keamanan dengan cara melakukan penyaringan (filter) lalu lintas. Meskipun seringnya digunakan untuk protokol HTTP dan FTP, Squid juga menawarkan dukungan terbatas untuk beberapa protokol lainnya termasuk Transport Layer Security (TLS), Secure Socket Layer(SSL), Internet Gopher, dan HTTPS. Versi Squid 3.1 mencakup dukungan protokol IPv6 dan Internet Content Adaptation Protocol (ICAP).

Squid pada awalnya dikembangkan oleh Duane Wessels sebagai "Harvest object cache", yang merupakan bagian dari proyek Harvest yang dikembangkan di University of Colorado at Boulder. Pekerjaan selanjutnya dilakukan hingga selesai di University of California, San Diego dan didanai melalui National Science Foundation. Squid kini hampir secara eksklusif dikembangkan dengan cara usaha sukarela.

dirilis di bawah lisensiGNU General Public License, maka Squid merupakan perangkat lunak bebas.

2.2.2.2. Web Proxy

Caching merupakan sebuah cara untuk menyimpan objek-objek Internet yang diminta (seperti halnya data halaman web) yang bisa diakses melalui HTTP, FTP dan Gopher di dalam sebuah sistem yang lebih dekat dengan situs yang memintanya. Beberapa penjelajah web dapat menggunakan cache Squid lokal untuk sebagai server proxy HTTP, sehingga dapat mengurangi waktu akses dan juga tentu saja konsumsi bandwidth. Hal ini sering berguna bagi para penyedia layanan Internet untuk meningkatkan kecepatan kepada para pelanggannya, dan LAN yang membagi saluran Internet. Karena memang bentuknya sebagai proxy

(ia berlaku sebagaimana layaknya klien, sesuai dengan permintaan klien), web cache bisa menyediakan anonimitas dan keamanan. Tapi, web cache juga bisa menjadi masalah yang signifikan bila melihat maslah privasi, karena memang ia dapat mencatat banyak data, termasuk URL yang diminta oleh klien, kapan hal itu terjadi, nama dan versi penjelajah web yang digunakan klien serta sistem operasinya, dan dari mana ia mengakses situs itu.

Selanjutnya, sebuah program klien (sebagai contoh adalah penjelajah web) bisa menentukan secara ekplisit proxy server yang digunakan bila memang hendak menggunakan proxy (umumnya bagi para pelanggan ISP) atau bisa juga menggunakan proxy tanpa konfigurasi ekstra, yang sering disebut sebagai "Transparent Caching", di mana semua permintaan HTTP ke jaringan luar akan diolah oleh proxy server dan semua respons disimpan di dalam cache. Kasus kedua umumnya dilakukan di dalam perusahaan dan korporasi (semua klien berada di dalam LAN yang sama) dan sering memiliki masalah privasi yang disebutkan di atas.

Squid memiliki banyak fitur yang bisa membantu melakukan koneksi secara anonim, seperti memodifikasi atau mematikan beberapa field header

menangani komputer yang menjalankan Squid. Orang yang meminta halaman web melalui sebuah jaringan yang secara transparan yang menggunakan biasanya tidak mengetahui bahwa informasi semua permintaan HTTP yang mereka ajukan dicatat oleh Squid.

2.2.3. SquidGuard

SquidGuard adalah kombinasi filter, redirector dan access controller plugin untuk Squid. SquidGuard bersifat : free (GPLv2), sangat fleksibel, sangat cepat, mudah diinstal, portabel. SquidGuard dapat digunakan untuk :

membatasi akses web untuk beberapa pengguna sehingga hanya dapat mengakses web yang masuk dalam daftar diterima/web server yang terkenal dan/atau URL saja.

memblokir akses ke beberapa server web yang terdaftar atau masuk dalam daftar hitam dan/atau URL untuk beberapa pengguna.

memblokir akses ke URL yang cocok dengan suatu daftar ekspresi reguler atau kata-kata untuk beberapa pengguna.

menegakkan penggunaan domain names/melarang penggunaan alamat IP dalam URL.

Mengalihkan URL yang diblokir ke halaman lain.

mengarahkan pengguna yang belum terdaftar ke formulir pendaftaran pengguna proxy server.

pengalihan link download popule ke link lokal dalam negeri. pengalihan gambar banner ke file GIF kosong.

memiliki aturan akses yang berbeda berdasarkan waktu hari, hari minggu, tanggal, dan lain-lain.

memiliki aturan yang berbeda untuk kelompok pengguna yang berbeda. dan banyak lagi.

filter/sensor/edit bahasa scripting di-embed seperti JavaScript atau VBScript dalam HTML.

SquidGuard mempunyai banyak konfigurasi pilihan powerfull yang memungkinkan untuk :

1. menentukan ruang waktu yang berbeda didasarkan kombinasi yang wajar terhdap :

waktu dalam satu hari (misalnya :0:00-8:00, 17:00-24:00) hari dalam satu minggu (misalnya : sun, sa)

tanggal (misalnya : 1999/5/13)

rentang tanggal (misalnya :1999-04-01-1999-04-05) tanggal wildcard (misalnya : 01-01 *- *- *- 05-17 12-25)

2. pengelompokan grup (pengguna/klien) ke dalam kategori yang berbeda seperti "manajer", "karyawan", "guru", "mahasiswa", "pelanggan", "tamu" dll berdasarkan kombinasi yang wajar :

Alamat IP dengan rentang

notasi awalan (172.16.0.0/12)

notasi netmask (172.16.0.0/255.240.0.0)

notasi awal-terakhir (172.16.0.11-172.16.0.35) daftar alamat (172.16.134.54 172.16.156.23 ...) daftar domain (foo.bar.com ...)

daftar user id (dfhj weho Asef sdgh ...)

dan secara opsional link kelompok untuk ruang waktu tertentu positif (dalam jam kerja)

negatif (di luar waktu kerja)

3. pengelompokan tujuan (URL/server) ke dalam kategori yang berbeda seperti "lokal", "pelanggan", "vendor", "banner", "dilarang" dll berdasarkan jumlah yang tidak terbatas dalam daftar terbatas :

domain, termasuk subdomain (foo.bar.com)

host (host.foo.bar.com)

file URL (foo.bar.com / suatu tempat / file.html)

regular expressions ((expr1 | expr2 |...))

dan secara opsional link kelompok untuk ruang waktu tertentu: positif (dalam jam kerja)

negatif (di luar waktu kerja)

4. menulis ulang/redirect URL didasarkan pada kombinasi yang wajar : pengeditan string/ekspresi reguler dengan :

silent squid redirecting rewrite (s@from@to@[i])

visible client redirecting rewrite (s@from@to@[i]r) ***) Penggantian URL dengan cara :

silent squid redirect to a common URL (redirect "new_url")

visible client redirect to a common URL

(redirect "302:new_url") diaktifkan oleh :

URL redirection

Kecocokan tujuan suatu grup

sebuah fallback/default untuk URL yang diblokir

sebuah fallback/default untuk pengguna yang diblokir/tidak diketahui dan secara opsional dengan :

penempatan string runtime strftime atau printf

5. Mendefinisikan access control lists (acl) berdasarkan kombinasi yang wajar dari definisi di atas dengan :

memberikan setiap kelompok pengguna :

daftar lulus dengan kombinasi yang wajar :

kelompok tujuan yang diterima (good-dests ...)

kelompok tujuan yang tidak dapat diterima (...!bad-dests)

memblok alamat URL yang menggunakan IP-Address

(untuk membiasakan pengguna selalu menggunakan nama domain) (!in-addr)

wildcards/nothing (any|all|none)

opsional pengganti default URL untuk URL tujuan yang diblokir bagi sebuah grup pengguna

dan secara opsional:

acl link ke batas waktu tertentu positif (dalam jam kerja) negatif (di luar waktu kerja) mendefinisikan fallback/default ruleset

6. dapat menghasilkan log yang selektif berdasarkan : grup pengguna

URL tujuan sutu grup pengguna. Biasanya digunakan untuk mencatat akses ke daftar URL yang telah di-blacklist

22

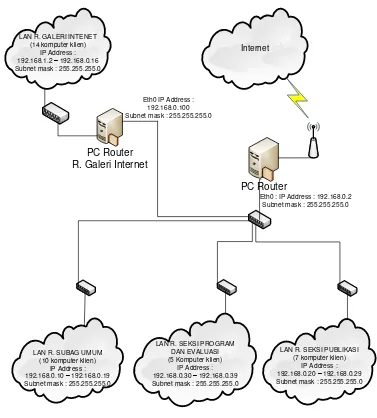

3.1. Data Jaringan Komputer Eksisting BPPKI Bandung

Berikut ini adalah data jaringan komputer eksisting (Local Area Network/LAN) di kantor BPPKI Bandung sebelum implementasi TRUST+ Posisitf.

Eth0 : IP Address : 192.168.0.2 Subnet mask : 255.255.255.0

Seperti terlihat pada skema LAN Kantor BPPKI Bandung, koneksi internet yang dibagikan pada komputer-komputer yang ada di LAN BPPKI Bandung (selanjutnya disebut LAN saja), melalui satu buat PC router dengan menggunakan sistem operasi Ubuntu 10.04 LTS Server. PC Router ini hanya berfungsi sebagai jalan keluar (gateway) bagi LAN untuk terkoneksi ke internet tanpa ada software

tambahan seperti proxy server. Selain itu tidak ada pembatasan besarnya ukuran

file yang diperbolehkan diunduh dari internet oleh komputer-komputer di LAN. Dengan kondisi PC Router ini sebagai gateway ke internet mengakibatkan beberapa kendala sebagai berikut :

1. Bandwidth koneksi ke internet bagi komputer-komputer di LAN akan saling berebut, sehingga bila ada komputer klien yang sedang mengunduh

file yang besar dan mempegunakan software untuk mengakselerasi proses unduh, akan mempengaruhi kecepatan bandwidth bagi komputer klien lainnya di LAN.

2. Komputer-komputer klien di LAN akan terasa lambat mengakses ke internet karena untuk membuka sebuah situs web di internet harus load

semua obyek-obyek halaman di situs tersebut termasuk obyek statis sepeti gambar latar halaman tersebut, dan obyek lainnya karena tidak ada proxy server yang berfungsi untuk melakukan chacing untuk menyimpan objek-objek Internet yang diminta (seperti halnya data/obyek di halaman situs web).

3. Situs-situs yang berbau pornografi yang sering membawa spyware, SARA, dan konten lainnya yang tidak sesuai dengan etika, akan dengan mudah diakses, dan menyebabkan kendala di LAN.

4. Banner atau iklan-iklan yang ada di suatu halaman situs web akan selalu terlihat, selain menghabiskan bandwidth, banner tersebut terkadang berisi iklan yang berbau pornografi.

3.2. Batasan Kebutuhan Untuk Implementasi TRUST+ Positif

project untuk menunjang upaya pemerintah dalam menerapkan program Internet Sehat dan Aman, dalam hal ini penerapan/implementasi Trust+ Positif di lingkungan kantor BPPKI Bandung dan Galeri Internet yang dikelola oleh BPPKI Bandung sebagai tempat layanan akses internet gratis yang diperuntukkan bagi kalangan pelajar, maka berikut adalah batasan kebutuhan untuk implementasinya :

1. Hak akses ke internet diperbolehkan bagi semua komputer klien yang ada di LAN Kantor BPPKI termasuk di dalamnya LAN Galeri Internet.

2. Situs-situs yang berbau pornografi yang sering membawa spyware, SARA, banner, dan konten lainnya yang tidak sesuai dengan etika akan diblok/tidak diperbolehkan diakses. Daftar situs-situs tersebut diambil dari kategori database yang dipakai dalam sistem TRUST+ Positif dimana database tersebut tersedia dan dapat diunduh di http://trustpositif.depkominfo.go.id.

3. Batasan-batasan pada no 2 berlaku pada semua komputer klien di LAN Kantor BPPKI Bandung tanpa terkecuali.

3.3. Implementasi TRUST+ Positif

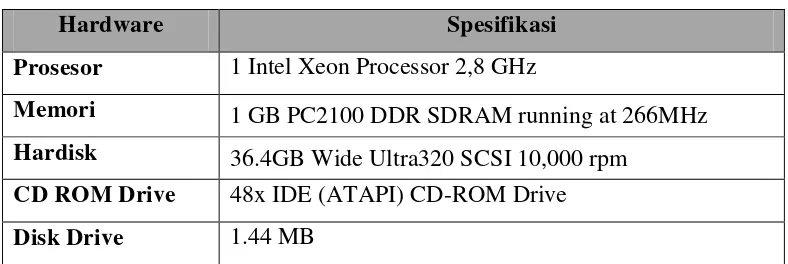

3.3.1. Spesifikasi Hardware dan Software Digunakan

Berikut spesifikasi umum hardware dari komputer (PC Router) yang digunakan untuk implementasi TRUST+ Positif :

Tabel 3.1. Daftar Hardware Yang Digunakan Untuk Implementasi TRUST+ Positif

Hardware Spesifikasi

Prosesor 1 Intel Xeon Processor 2,8 GHz

Memori 1 GB PC2100 DDR SDRAM running at 266MHz Hardisk 36.4GB Wide Ultra320 SCSI 10,000 rpm

CD ROM Drive 48x IDE (ATAPI) CD-ROM Drive

Hardware Spesifikasi

Kartu Grafis Integrated ATI RAGE XL Video Controller with 8MB SDRAM Video Memory

Network Interface Card

1 x Network 45 (Ethernet) built-in, 1x Network RJ-45 (Ethernet) PCI

PC-Router BPPKI Bandung yang telah ada (existing) menggunakan sistem operasi Ubuntu 10.04 LTS Server yang telah terkonfigurasi sebagai

router/gateway internet dan sebagai web server lokal kantor BPPKI Bandung, sehingga dalam laporan kerja praktek ini tidak dibahas instalasi sistem operasi

Ubuntu 10.04 LTS server dan konfigurasinya sebagai router/gateway dan web server.

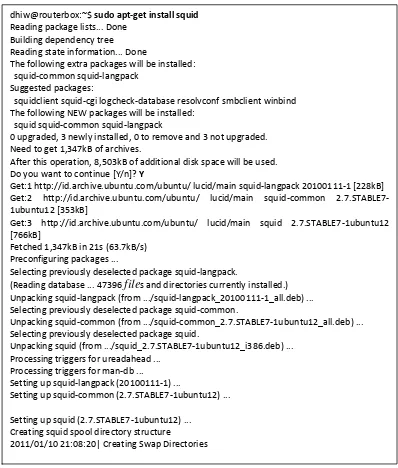

3.3.2. Instalasi Dan Konfigurasi Squid Proxy Server

Pada sub bab ini akan dijelaskan cara instalasi proxy server Squid 2.7.STABLE7-1ubuntu12 (versi stabil terakhir untuk distro Ubuntu 10.04 pada saat server ini dibuat) dan konfigurasi dasar serta pengujiannya.

3.3.2.1. Instalasi Squid

Perintah unuk instalasi Squid adalah sebagai berikut, dengan asumsi komputer yang akan dipergunakan adalah komputer yang sama dengan komputer yang berfungsi sebagai router ke internet di BPPKI Bandung :

Gambar 3.2. Instalasi Squid

Lokasi file-file penting dari Squid adalah sebagai berikut :

Tabel. 3.2. File-File Penting Squid

File Kegunaan

/etc/squid/squid.conf File konfigurasi Squid /var/log/squid/access.log File akses log dari Squid

/var/spool/squid Direktori cache Squid secara default

dhiw@routerbox:~$ sudo apt-get install squid

Reading package lists... Done Building dependency tree

Reading state information... Done

The following extra packages will be installed: squid-common squid-langpack

Suggested packages:

squidclient squid-cgi logcheck-database resolvconf smbclient winbind The following NEW packages will be installed:

squid squid-common squid-langpack

0 upgraded, 3 newly installed, 0 to remove and 3 not upgraded. Need to get 1,347kB of archives.

After this operation, 8,503kB of additional disk space will be used. Do you want to continue [Y/n]? Y

Get:1 http://id.archive.ubuntu.com/ubuntu/ lucid/main squid-langpack 20100111-1 [228kB] Get:2 http://id.archive.ubuntu.com/ubuntu/ lucid/main squid-common 2.7.STABLE7-1ubuntu12 [353kB]

Get:3 http://id.archive.ubuntu.com/ubuntu/ lucid/main squid 2.7.STABLE7-1ubuntu12 [766kB]

Fetched 1,347kB in 21s (63.7kB/s) Preconfiguring packages ...

Selecting previously deselected package squid-langpack.

(Reading database ... 47396 files and directories currently installed.) Unpacking squid-langpack (from .../squid-langpack_20100111-1_all.deb) ... Selecting previously deselected package squid-common.

Unpacking squid-common (from .../squid-common_2.7.STABLE7-1ubuntu12_all.deb) ... Selecting previously deselected package squid.

Unpacking squid (from .../squid_2.7.STABLE7-1ubuntu12_i386.deb) ... Processing triggers for ureadahead ...

Processing triggers for man-db ...

Setting up squid-langpack (20100111-1) ...

Setting up squid-common (2.7.STABLE7-1ubuntu12) ...

Setting up squid (2.7.STABLE7-1ubuntu12) ... Creating squid spool directory structure

Pengujian awal dilakukan untuk memeriksa apakah service Squid telah dijalankan atau tidak. Setelah proses instalasi Squid, secara otomatis Squid akan segera aktif, hal ini dapat diketahui dengan cara memberikan perintah:

Gambar 3.3. Pemeriksaan Service Squid

Dari hasil keluaran perintah tersebut terlihat bahwa Squid proxy server telah aktif pada PID 3935 (PID disini tidak sama untuk mesin-mesin yang lain tergantung banyaknya proses yang dilakukan oleh sebuah mesin/server). Tanpa konfigurasi awal secara default Squid sebenarnya sudah dapat digunakan, tetapi dengan keterbatasan dan tidak menjamin koneksi internet yang dilayani akan dilakukan dengan benar. Pengujian ini dilakukan hanya untuk melihat bekerja/tidaknya Squid proxy server yang dapat terlihat dari pengujian yang dilakukan di sisi server dan sisi klien.

Untuk pengujian di sisi klien dapat dilakukan dengan cara sebagai berikut: - Konfigurasi internet browser pada klien agar menggunakan proxy server yang telah dibuat sebelumnya yaitu dengan alamat : 192.168.0.2 pada port 3128 (default port yang digunakan oleh Squid) seperti terlihat pada gambar 3.3. Internet browser yang digunakan adalah Mozilla Firefox (konfigurasi pada internet browser lainnya dapat mengadaptasi konfigurasi

proxy setting pada Mozilla Firefox ini), dengan memilih menu Tools - Options – Advanced – Network – Setting (gambar 3.4)

- Setelah konfigurasi selesai, uji pada internet browser dengan memasukkan URL suatu situs apa saja, misalnya : http://www.detik.com . Hasilnya seperti terlihat pada gambar 3.5 dimana terjadi error bahwa situs yang dituju tidak dapat dibuka karena aksesnya ditolak oleh Squid proxy server (routerbox.bppkibdg). Hal ini normal karena memang Squid belum terkonfigurasi, hanya dengan konfigurasi default saja.

root@routerbox:/home/dhiw# ps ax |grep squid

Gambar 3.4. Menu Konfigurasi Mozilla Firefox

Gambar 3.6. Pesan Error Pada Mozilla Firefox

Untuk pengujian di sisi server agar dapat diketahui ada/tidaknya permintaan dari klien tersebut dapat dengan cara sebagai berikut (pengujian di sisi server dilakukan untuk memonitor sebelum dan sesudah klien melakukan permintaan akses ke suatu situs) dengan perintah sebagai berikut :

tail –f /var/log/squid/access.log

Gambar 3.7. Log Akses Klien terhadap Squid

Pada baris terakhir ouput perintah tersebut adalah permintaan terakhir dari klien terakhir terhadap Squid. Terlihat IP Address 192.168.0.22 (yang merupakan IP Address komputer klien yang digunakan untuk melakukan pengujian) dengan

root@routerbox:/home/dhiw# tail -f /var/log/squid/access.log

1294724158.594 0 192.168.0.22 TCP_DENIED/403 1511 GET http://google.co.id/ - NONE/- text/html 1294724159.167 0 192.168.0.22 TCP_DENIED/403 1511 GET http://google.co.id/ - NONE/- text/html 1294724159.642 0 192.168.0.22 TCP_DENIED/403 1511 GET http://google.co.id/ - NONE/- text/html 1294724160.266 0 192.168.0.22 TCP_DENIED/403 1511 GET http://google.co.id/ - NONE/- text/html 1294724161.970 0 192.168.0.22 TCP_DENIED/403 1511 GET http://google.co.id/ - NONE/- text/html 1294724185.689 0 192.168.0.22 TCP_DENIED/403 1511 GET http://google.co.id/ - NONE/- text/html 1294724561.035 0 192.168.0.22 TCP_DENIED/403 1515 CONNECT addons.mozilla.org:443 - NONE/- text/html 1294724561.064 0 192.168.0.22 TCP_DENIED/403 1511 CONNECT go.microsoft.com:443 - NONE/- text/html 1294724561.067 0 192.168.0.22 TCP_DENIED/403 1511 CONNECT aus2.mozilla.org:443 - NONE/- text/html

1294726021.813 0 192.168.0.22 TCP_DENIED/403 1595 POST

http://safebrowsing.clients.google.com/safebrowsing/downloads? - NONE/- text/html

1294727088.897 0 192.168.0.22 TCP_DENIED/403 1513 GET http://www.detik.com/ - NONE/- text/html 1294727088.976 0 192.168.0.22 TCP_DENIED/403 1535 GET http://www.detik.com/favicon.ico - NONE/- text/html

kondisi akses TCP ditolak (TCP_Denied) terhadap situs http://www.detik.com dengan kode error 403 (The requested URL could not be retrieved). Hal ini menunjukkan adanya aktivitas Squid yang sudah dapat menerima permintaan dari klien.

Untuk menghentikan Squid, dilakukan dengan memberikan perintah sebagai berikut (dengan menggunakan user root) :

squid –k kill

pastikan squid telah berhenti dengan perintah ps ax |grep squid seperti telah dijelaskan sebelumnya. Sedangkan untuk mengaktifkan kembali Squid dilakukan dengan perintah sebagai berikut :

squid start

3.3.2.2. Konfigurasi Squid

Konfigurasi Squid pertama adalah membuat direktori cache dimana default dari instalasi Squid pertama kali adalah di direktori /var/spool/squid. Letak direktori cache ini akan dipindahkan ke direktori /cache dengan pertimbangan kapasitas direktori /cache telah dialokasikan sebelumnya sebesar 15GB di partisi hardisk tersendiri.

Gambar 3.8. Alolasi Kapasitas Partisi Hardisk root@routerbox:/home/dhiw# df -h

Filesystem Size Used Avail Use% Mounted on /dev/sda1 4.6G 817M 3.6G 19% /

none 496M 180K 496M 1% /dev none 501M 4.0K 501M 1% /dev/shm none 501M 52K 501M 1% /var/run none 501M 0 501M 0% /var/lock none 501M 0 501M 0% /lib/init/rw

/dev/sda8 15G 164M 14G 2% /cache

/dev/sda6 9.2G 150M 8.6G 2% /home /dev/sda5 4.6G 304M 4.1G 7% /var

Ubah kepemilikan direktori /cache menjadi milik user Squid dalam hal ini nama

user-nya adalah proxy dengan perintah (dengan menggunakan user root) :

chown -Rf proxy:proxy /cache/

Kemudian konfigurasi Squid dengan menyunting file konfigurasi Squid berada di /etc/squid/squid.conf. File tersebut akan disunting dengan penyunting yang tersedia (penulis menggunakan mcedit/joe sebagai aplikasi penyuntingnya). Sebagai backup dibuat file salinan sebelum merubah isi file konfigurasi tersebut misalnya dengan nama squid.conf.original pada direktori /etc/squid/ juga.

File konfigurasi Squid ini terdiri atas ribuan baris dan dipisahkan menjadi beberapa bagian menurut fungsinya masing-masing. Tetapi tidak semua baris akan di-load oleh Squid Proxy Server, hanya baris-baris file konfigurasi yang tidak diberi tanda “#” (tanda dimana menunjukkan bahwa baris setelah tanda # hanya sebagai komentar saja). Untuk memudahkan dalam penyuntingan file

konfigurasi ini telah dimodifikasi dengan menghapus baris-baris yang tidak dipergunakan dan hanya menyisakan baris-baris konfigurasi (tag) yang secara

default memang dipergunakan Squid. Sebagian tag dalam file konfigurasi ini adalah tag yang merupakan nilai awal dari file konfigurasi asli yang di-load oleh Squid. Untuk membedakan tag yang ditambahkan atau dimodifikasi, akan diberi warna merah sebagai tanda pada baris yang dimaksud. Berikut adalah isi dari file

/etc/squid/squid.conf yang telah disunting:

# WELCOME TO SQUID 2.7.STABLE7 # ---

#

#--- # ACCESS CONTROLS #---

# (TAG : acl ) Mendefinisikan daftar akses # berikut ini adalah daftar akses default #

acl all src all

acl manager proto cache_object acl localhost src 127.0.0.1/32

acl to_localhost dst 127.0.0.0/8 0.0.0.0/32

#

#berikut ini adalah daftar akses default untuk port yang digunakan di internet acl SSL_ports port 443 # https

acl SSL_ports port 563 # snews acl SSL_ports port 873 # rsync acl Safe_ports port 80 # http acl Safe_ports port 21 # ftp acl Safe_ports port 443 # https acl Safe_ports port 70 # gopher acl Safe_ports port 210 # wais

acl Safe_ports port 1025-65535 # unregistered ports acl Safe_ports port 280 # http-mgmt

acl Safe_ports port 488 # gss-http acl Safe_ports port 591 # filemaker acl Safe_ports port 777 # multiling http acl Safe_ports port 631 # cups

acl Safe_ports port 873 # rsync acl Safe_ports port 901 # SWAT acl purge method PURGE

acl CONNECT method CONNECT #

#

# (TAG : http_access)

# Mendefinisikan hak akses dari daftar akses yang # telah didefinisikan di tag acl list

#---

#memperbolehkan LAN BPPKI Bandung mengakses internet melalui proxy

http_access allow localnet

# Konfigurasi untuk koneksi dengan proxy lainnya # tetapi hanya dari LAN saja

#--- #

#--- # NETWORK OPTIONS

#--- # (TAG : http_port)

# Konfigurasi untuk port yang dialokasikan untuk # squid dapat mendengar TCP request dari klien #

http_port 3128 #

#

#---

# OPTIONS WHICH AFFECT THE NEIGHBOR SELECTION ALGORITHM #---

# (TAG: hierarchy_stoplist)

# dugunakan untuk opsi agar squid tidak melakukan query # dari proxy lain untuk beberapa obyek.

#---

# opsi untuk alokasi memori yang nantinya akan #dipergunakan oleh : In-TRAnsits objects, Hot-Objects

# dan negative-cached objects. Contoh : 128 MB berarti memori fisik yang #dipakai untuk keperluan cache sebesar 128 MB

#

# (TAG : maximum_object_size_in_memory) untuk membatasi ukuran #maksismum cache yang akan ditampung sementara di memori fisik. Contoh : #128 KB berarti ukuran file yang di-cache di memori fisik maksimum 128 KB #--- cache_dir aufs /cache 5120 16 256

minimum_object_size 0 KB maximum_object_size 32 MB cache_swap_low 90

cache_swap_high 95

#(TAG: cache_dir )

# dan ukuran HDD yang akan digunakan :

# /cache 5120 16 256 artinya kapasitas HDD yang digunakan pada direktori # /cache adalah sebesar sebesar 5120 KB dengan di dalamnya akan dibuat #sebanyak 16 direktori dan 256 sub direktori di bawah 16 direktori utama tadi, #tempat untuk menyimpan obyek-obyek yang telah di-cache

#

#TAG: minimun_object_size dan maximum_object_size adalah untuk pengaturan #besarnya file dari obyek-obyek yang disimpan, bila lebih dari yang terdefinisi #maka tidak akan disimpan sebagai cache.

#

#TAG: cache_swap_low dan cache_swap_high adalah untuk mendefinisikan melakukan swap bila mencapai nilai yang ditentukan (dalam prosentase)

#--- refresh_pattern ^ftp: 1440 20% 10080

refresh_pattern ^gopher: 1440 0% 1440 refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern (Release|Package(.gz)*)$ 0 20% 2880 refresh_pattern (\.deb|\.udeb)$ 129600 100% 129600

refresh_pattern . 0 20% 4320 #

#--- # HTTP OPTIONS

#---

acl shoutcast rep_header X-HTTP09-First-Line ^ICY.[0-9] upgrade_http0.9 deny shoutcast

acl apache rep_header Server ^Apache broken_vary_encoding allow apache

extension_methods REPORT MERGE MKACTIVITY CHECKOUT #

# ADMINISTRATIVE PARAMETERS #---

#untuk menghubungi email dari adminstrator proxy server ini #

Setelah file /etc/squid/squid.conf tersebut selesai disunting, agar konfigurasi yang baru diterapkan oleh Squid maka, Squid harus di-restart. Sebelumnya dipastikan dahulu ada/tidak ada kesalahan dalam penulisannya, dapat digunakan perintah sebagai berikut (menggunakan user root) setelah sebelumnya Squid dihentikan terlebih dahulu :

squid –k parse

Bila tidak ada kesalahan dalam penulisan file konfigurasi Squid maka tidak akan muncul pesan apa-apa, tetapi bila terdapat kesalahan akan ditampilkan informasi kesalahan pada baris kesekian sesuai dengan kesalahan yang terjadi.Setelah dipastikan tidak ada kesalahan dalam file konfigurasi Squid dapat kembali diaktfikan.

Sebelum Squid diaktifkan, karena dalam file konfigurasi telah diubah lokasi direktori tempat menyimpan cache objects ke direktori /cache maka struktur direktori tempat cache objects harus dibuat kembali dengan perintah :

squid –z

misalnya mengakses situs http://www.unikom.ac.id , maka di file access.log akan tercatat. Hal ini menunjukkan bahwa konfigurasi awal Squid telah berhasil dilakukan.

Gambar 3.9. Pengujian Squid Pada Sisi Server

3.3.3. Instalasi Dan Konfigurasi SquidGuard

Untuk mengakomodir batasan kebutuhan implementasi TRUST+ Positif yaitu memblokir situs-situs yang berbau pornografi yang sering membawa

spyware, SARA, dan konten lainnya yang tidak sesuai dengan etika akan diblok/tidak diperbolehkan diakses, digunakan SquidGuard.

SquidGuard bertindak sebagai program redirector/penyedia database

situs-situs yang akan diblokir dan dapat diintegrasikan dengan Squid. SquidGuard akan membaca daftar situs-situs yang telah disediakan dan selanjutnya akan memberikan aturan-aturan terhadap setiap situs yang ada dalam database, apakah diperbolehkan diakses/tidak diperkenankan diakses. Daftar situs-situs tersebut diambil dari kategori database yang dipakai dalam sistem TRUST+ Positif.

root@routerbox:/home/dhiw# tail -f /var/log/squid/access.log

1296150382.228 17 192.168.0.22 TCP_REFRESH_HIT/304 410 GET

http://www.unikom.ac.id/image/img_slide/img13.jpg - DIRECT/222.124.203.55 -

1296150387.226 19 192.168.0.22 TCP_REFRESH_HIT/304 292 GET

http://www.unikom.ac.id/image/img_slide/img14.jpg - DIRECT/222.124.203.55 -

1296150392.223 15 192.168.0.22 TCP_REFRESH_HIT/304 292 GET

http://www.unikom.ac.id/image/img_slide/img8.jpg - DIRECT/222.124.203.55 -

1296150397.231 20 192.168.0.22 TCP_REFRESH_HIT/304 410 GET

http://www.unikom.ac.id/image/img_slide/img9.jpg - DIRECT/222.124.203.55 -

1296150402.232 18 192.168.0.22 TCP_REFRESH_HIT/304 291 GET

http://www.unikom.ac.id/image/img_slide/img10.jpg - DIRECT/222.124.203.55 -

1296150407.230 15 192.168.0.22 TCP_REFRESH_HIT/304 410 GET

http://www.unikom.ac.id/image/img_slide/img11.jpg - DIRECT/222.124.203.55 -

1296150412.234 18 192.168.0.22 TCP_REFRESH_HIT/304 411 GET

Database tersebut tersedia dan dapat diunduh di http://trustpositif.depkominfo.go.id .

3.3.3.1. Instalasi SquidGuard

SquidGuard yang digunakan adalah SquidGuard: 1.2.0 Berkeley DB 4.8.24: (August 14, 2009). Perintah untuk melakukan instalasi SquidGuard adalah sebagai berikut (menggunakan user root) :

sudo apt-get install squidguard

Gambar 3.10. Instalasi SquidGuard

Tabel. 3.3. File-file Penting SquidGuard

File Kegunaan

Setelah instalasi SquidGuard selesai, hak akses direktori log untuk SquidGuard diubah menjadi milik user proxy dan group proxy (user dan group

untuk Squid Proxy Server) dengan perintah (menggunakan user root) : chown proxy.proxy /var/log/squid/squigguard –Rf

Hal ini dimaksudkan agar Squid dapat menuliskan log aktivitas antara Squid dan SquidGuard.

3.3.3.2. Database TRUST+ Positif

Sebelum menyunting file konfigurasi SquidGuard, perlu diketahui terlebih dahulu kategori-kategori database dari situs-situs yang akan digunakan oleh SquidGuard, dalam hal ini kategori-kategori tesebut diunduh dari situs TRUST+ Positif berupa file yang isinya adalah data raw masing-masing kategori :

http://trustpositif.depkominfo.go.id/files/downloads/index.php?dir=database/

Gambar 3.11. Tampilan Halaman Unduh TRUST+ Positif

Di situs tersebut ada 2 bagian database (dalam 2 direktori utama) yaitu bagian Daftar Hitam/Blacklist dan Daftar Putih/whitelist. Masing-masing bagian mempunyai kategori (direktori) dan jenis database seperti telah dijelaskan pada sub bab 2.2.1.2. Masing-masing direktori mempunyai sub direktori dan terdapat

file-file berisi daftar domain (file : domains), daftar URL (file : urls), dan daftar

Struktur Directory pada kategori Database setelah diunduh dan disimpan di dalam folder /var/lib/squidguard/db/ :

Gambar 3.12. Struktur Directori Pada Kategori Database Squidguard

Informasi Data File pada kategori Database:

- domains: data mentah (raw) dari daftar Top-Level Domain - urls: data mentah (raw) dari daftar URL

- expressions: data matang (raw) dari daftar Ekspresi/Keyword dalam bentuk regular expression

/var/lib/squidguard/db/ * blacklist

`-- pengaduan |-- domains |-- expressions `-- urls

`-- kajian |-- domains |-- expressions `-- urls

`-- porn |-- domains |-- expressions `-- urls

`-- redirector |-- domains `-- urls * whitelist

3.3.3.3. Konfigurasi SquidGuard

File konfigurasi SquidGuard berada di direktori /etc/squid/squidGuard.conf. Berikut adalah isi file tersebut :

#

# CONFIG FILE FOR SQUIDGUARD #

domainlist redirector/domains

pass whitelist !workhours !adv !pengaduan !kajian !porn !redirector any

} else {

pass whitelist !adv !pengaduan !kajian !porn !redirector any }

default {

pass whitelist !adv !pengaduan !kajian !porn !redirector all redirect http://192.168.0.2/image/blocked.png

}

Keterangan konfigurasi :

1. Tag dbhome merupakan tag yang menunjukkan letak direktori database SquidGuard, dalam konfigurasi ini berada di : /var/lib/squidguard/db. 2. Tag logdir merupakan tag yang menunjukkan letak direktori log dari

Squid, dalam konfigurasi ini berada di : /var/log/squid.

3. Tag time, merupakan tag untuk mendefinisikan aturan waktu kapan saja SquidGuard akan dijalankan. Dalam konfigurasi ini didefinisikan aturan bernama “wokhours”’ dengan aturan mtwhf 08:00 - 16:30 yang berarti “workhours” berlaku setiap hari Senin sampai dengan Jumat mulai pukul 08:00 dan berakhir pukul 16:00

4. Tag dest menunjukkan pendefinisian kategori yang akan diblok (sesuai dengan kategori-kategori TRUST+ Positif yang sebelumnya telah dijelaskan). Dalam tag ini dapat dimasukan domainlist yang merujuk ke

ada di file /var/lib/squidguard/db/kajian/domains. Begitu uga berlaku untuk “urlist” dan “expressinslist”.

5. Tag acl merupakan pendefinisian aktual suatu kategori diblok atau tidak. Dengan memberi nama definisi aktual dapat diterapkan aturan-aturan pemblokiran. Contoh :

default {

pass whitelist !adv !pengaduan !kajian !porn !redirector all redirect http://192.168.0.2/image/blocked.png

}

Menunjukkan bahwa secara default semua klien (all) diberi aturan diperbolehkan (pass) mengakes situs-situs yang ada di daftar whitelist tetapi tidak diperbolehkan (dengan memberi karakter “!” pada kategori yang akan diberi aturan tidak diperbolehkan) mengakses situs-situs yang ada di daftar adv, pengaduan, kajian, porn, redirector. Bila klien tetap mengakses situs-situs yang tidak diperbolehkan, maka internet browser di klien akan diarahkan ke http://192.168.0.2/image/blocked.png yaitu webserver lokal (IP dari webserver) dan memunculkan gambar blocked.png seperti pada gambar di bawan ini :

Hal-hal yang perlu diperhatikan untuk konfigurasi SquidGuard :

1. Perlu diperhatikan bahwa baris pertama dari file konfigurasi /etc/squid/squidGuard.conf , tidak boleh berupa baris kosong. Bila merupakan baris kosong maka akan menyebabkan SquidGuard gagal dieksekusi.

2. Sebelum menjalankan SquidGuard, untuk mengkonversi data file pada

database TRUST+ Positif (SquidGuard) yang masih berupa teks menjadi format file DB untuk SquidGuard, dengan perintah sebagai berikut :

squidguard –C all

kemudian pastikan user squid (proxy) dan group proxy mempunyai hak akses pada database SquidGuard dengan perintah :

chown –R proxy:proxy /var/lib/squidguard/db/*

3. Untuk pengujian di sisi klien dapat dicoba dengan mengakases salah satu situs yang terdaftar misalnya di daftar kajian dengan melihat isi file domains di direktori /var/lib/squidguard/db/kajian/. Sebagai contoh : http://judibola.net bila dicoba diakses di klien, maka klien tersebut akan diarahkan membuka http://192.168.0.2/image/blocked.png.

3.3.4. Proxy Tansparan

Agar klien yang berada di LAN BPPKI Bandung dapat diatur akses ke situs-situs web yang konten-kontennya tidak diperbolehkan, maka klien harus diarahkan agar aksesnya harus melalui Squid Proxy Server. Pengaturan pada sisi klien telah dijelaskan pada sub bab 3.3.2.1. Instalasi Squid. Dengan cara demikian tentunya akses ke internet dari klien akan melewati Squid Proxy Server terlebih dahulu, tetapi apabila di sisi klien tidak dilakukan pengaturan tersebut (pada pilihan di browser internet diatur menjadi “no proxy” atau tidak menggunakan

proxy server, maka klien dapat mengakses situs-situs yang seharusnya terblokir. Dari sini akan timbul suatu permasalahan dimana untuk mengkonfigurasi

internet browser masing-masing klien tentunya akan memakan waktu dan tenaga ekstra seorang administrator, terlebih apabila jumlah komputer klien sangat banyak. Untuk mengatasi permasalahan tersebut maka dilakukan konfigurasi ulang agar Squid dapat berfungsi sebagai proxy transparan; yaitu proxy server

yang dapat mengarahkan secara keseluruhan akses intenet setiap klien di suatu LAN agar selalu melewati proxy server. Berikut ini langkah konfigurasi agar dapat membuat Squid menjadi proxy transparan :

1. Pada file konfigurasi Squid /etc/squid/squid.conf sunting TAG :

http_port yang awalnya bernilai “http_port 3128” menjadi http_port 3128 transparent” . Hal ini agar Squid secara otomatis mengaktifkan konfigurasi internalnya agar Squid dapat berlaku sebagai proxy transparan. 2. Karena Squid sebagai proxy server ter-install dalam satu komputer yang sama dengan komputer router dari LAN BPPKI Bandung, maka perlu dikonfigurasi ulang agar router tersebut dapat mengatur apabila ada permintaan akses ke internet (TCP port 80; akses ke situs web) dari semua klien yang ada di LAN BPPKI Bandung, maka permintaan tersebut diarahkan ulang ke Squid sebagai proxy server pada port 3128, sebelum diperbolehkan mengakses situs yang bersangkutan. Pengaturan yang dilakukan adalah pengaturan terhadap aturan firewall dari router dengan perintah sebagai berikut :

iii LEMBAR JUDUL

LEMBAR PENGESAHAN

KATA PENGANTAR ... i

DAFTAR ISI ... iii

DAFTAR TABEL ... v

DAFTAR GAMBAR ... vi

DAFTAR LAMPIRAN ... vii

BAB I PENDAHULUAN ... 1

1.1. Latar Belakang Masalah ... 1

1.2. Perumusan Masalah ... 1

1.3. Maksud dan Tujuan ... 2

1.3.1. Maksud ... 2

1.3.2. Tujuan ... 3

1.4. Batasan Masalah ... 3

1.5. Metode Penelitian ... 3

1.6. Sistematika Penelitian ... 4

BAB II TINJAUAN PUSTAKA ... 5

2.1. Profil Tempat Kerja Praktek ... 5

2.1.1. Sejarah Instansi ... 6

2.1.2. Logo Instansi ... 6

2.1.3. Landasan Hukum Kelembagaan ... 7

2.1.4. Struktur Organisasi dan Job Description ... 8

2.2. Landasan Teori ... 10

2.2.1. TRUST+ Positif ... 10

2.2.1.1.Model Perlindungan Dan Arsitektur TRUST+ Positif ... 11

2.2.1.2. Aplikasi Dan Informasi Database TRUST+ Positif ... 12

2.2.1.3.Sistem Pencarian Dan Pengaduan TRUST+ Positif ... 14

2.2.2. Proxy Server ... 15

2.2.2.1.Squid ... 16

iv

3.1. Data Jaringan Komputer Eksisting BPPKI Bandung ... 22

3.2. Batasan Kebutuhan Untuk Implementasi TRUST+ Positif ... 23

3.3. Implementasi TRUST+ Positif ... 24

3.3.1. Spesifikasi Hardware dan Software Digunakan ... 24

3.3.2. Instalasi Dan Konfigurasi Squid Proxy Server ... 25

3.3.2.1. Instalasi Squid ... 25

3.3.2.2. Konfigurasi Squid ... 30

3.3.3. Instalasi Dan Konfigurasi SquidGuard ... 36

3.3.3.1. Instalasi SquidGuard ... 37

3.3.3.2. Database TRUST+ Positif ... 38

3.3.3.3. Konfigurasi SquidGuard ... 40

3.3.4. Proxy Tansparan ... 44

BAB IV KESIMPULAN DAN SARAN ... 45

4.1. Kesimpulan ... 46

4.2. Saran ... 47

48

B.U, Donny., dkk. (2009). Internet Sehat. Jakarta : Direktorat Jenderal Aplikasi Telematika – Depkominfo dengan ICT Watch.

Keputusan Presiden Nomor 187/M Tahun 2004 tentang Penetapan Pembentukan dan Pengangkatan Menteri-menteri Kabinet Indonesia Bersatu; sebagaimana telah diubah dengan Keputusan Presiden Nomor 8/M Tahun 2005;

Keputusan Menteri Komunikasi dan Informatika No. 84/Kep/M.Kominfo/10/2005 tentang Organisasi dan Tata Kerja Balai Pengkajian dan Pengembangan Informasi;

Keputusan Menteri Komunikasi dan Informatika Nomor : 144/KEP/M.KOMINFO/4/2007 tentang Penetapan Logo Departemen Komunikasi Dan Informatika.

Peraturan Menteri Komunikasi dan Informatika Nomor : 22/PER/M.KOMINFO/6/2008 tentang Organisasi Dan Tata Kerja Unit Pelaksana Teknis Bidang Pengkajian Dan Pengembangan Komunikasi Dan Informatika.

Peraturan Presiden RI Nomor 9 Tahun 2005 tentang Kedudukan, Tugas, Fungsi, Susunan Organisasi dan Tata Kerja Kementrian Negara RI;

Peraturan Presiden RI Nomor 10 Tahun 2005 tentang Unit Organisasi dan Tugas Eselon I Kementrian Negara RI Nomor 15 Tahun 2005;

Peraturan Mentri Komunikasi dan Informatika Nomor 01/P/M.KOMINFO/4/2005 tentang Organisasi dan Tata Kerja Kementerian Komunikasi dan Informatika;

Supriyanto. (2005). Step by Step Konfigurasi Squid Proxy Server Dengan Berbagai Kasus, Bagian 1. Jakarta : INFOLINUX.

49

Pedoman Ber-internet Yang Aman, Nyaman, Dan Bertanggungjawab. Jakarta : Ditjen Aplikasi Telematika Kementerian Komunikasi dan Informatika.

Tim Penyusun Kementerian Komunikasi dan Informatika. (2010). Sistem Internet Sehat dan Aman Trust Positif – Terpercaya - Referensi Utama -Sehat – Teramankan. Jakarta : Ditjen Aplikasi Telematika Kementerian Komunikasi dan Informatika.

Internet :

http://trustpositif.depkominfo.go.id/ http://id.wikipedia.org/wiki/Squid

http://www.squid-cache.org/Versions/v2/2.7/cfgman/ https://help.ubuntu.com/community/SquidGuard https://help.ubuntu.com/community/Squid http://squidconfiguration.com

Nama : WIDDIE BUDHIARTA

Alamat : Jl. Melong I no. 11 Cikawao – Bandung 40261 No. Telp. : 022-76505650 / 0813 2121 2091

Email : budhiarta@gmail.com

Agama : Islam

Jenis kelamin : Laki-laki Status pernikahan : Menikah Tinggi/berat badan : 170 cm / 85kg

RIWAYAT PENDIDIKAN FORMAL :

2009 – Universitas Komputer Indonesia Bandung, Fakultas Teknik dan Ilmu Komputer, Jurusan Teknik Informatika

1996 – 2000 Universitas Padjadjaran Bandung, Fakultas Matematika dan Ilmu Pengetahuan Alam, Program DIII Ilmu Komputer, Program Studi Teknik Komputer.

1993 – 1996 Sekolah Menengah Atas Negeri 8 Bandung.

1990 – 1993 Sekolah Menengah Pertama Santa Angela Bandung. 1984 – 1990 Sekolah Dasar Santa Angela Bandung.

PENGALAMAN KERJA :

2006 – sekarang PNS/Pegawai Negeri Sipil di Balai Pengkajian dan Pengembangan Komunikasi dan Informatika Bandung – Badan Litbang SDM – Kementerian Komunikasi dan Informatika RI.

2005 – 2006 PT. Quantum Global Internasional (Quantum College) Bandung – Divisi Marketing.

2001 – 2005 PT. Quantum Global Internasional (Quantum College) Bandung – Divisi Teknologi.

2000 PT. Bina Inforindo Jakarta – Teknisi