SKRIPSI

Diajukan untuk Menempuh Ujian Akhir Sarjana

YASA AULIA NATASHA

10109001

PROGRAM STUDI TEKNIK INFORMATIKA

FAKULTAS TEKNIK DAN ILMU KOMPUTER

iii

KATA PENGANTAR

Alhamdulillahirobil alamin, segala puji serta syukur penulis panjatkan karena berkat rahmat dan karnia-Nya penulis dapat menyelesaikan skripsi tugas akhir dengan judul “Perancangan dan Implementasi Ethernet Over Internet Protocol (EOIP) dengan IP Security di PT Blesslink Rema”. Tak lupa shalawat

dan salam semoga selalu tercurah limpahkan kepada nabi besar Muhammad SAW, para keluarga, sahabat dan para pengikutnya hingga akhir jaman.

Dalam penulisan skripsi ini penulis tentunya mendapatkan berbagai dukungan moril dan materil dari berbagai pihak. Karenanya penulis ingin menyampaikan terimakasih yang sebesar-besarnya kepada

1. Kedua orangtua,

2. Dosen pembimbing Bpk. Iskandar Ikbal S. T., M. Kom.

3. Dosen penguji Bpk. Irawan Afrianto, S. T., M. T., dan Bpk. Andri Heryandi, S. T,. M. T.

4. Para dosen di lingkungan Program Studi Teknik Informatika UNIKOM 5. Teman – teman kelas IF-1 2009

6. Teman – teman seperjuangan skripsi 7. Bpk. Andri Priatna, S. Kom

Serta para teman dan sahabat yang telah membantu dalam penyusunan tugas akhir ini yang tidak dapat penulis sebutkan satu persatu.

Akhir kata semoga skripsi ini dapat bermanfaat bagi para akademisi yang memerlukan bahan referensi karya ilmiah yang berkaitan dengan VPN, EOIP, IPSec dan MikroTik RouterOS.

Wassalamuaaalikum

Bandung, 20 Februari 2016

v

1.5.1. Metode Pengumpulan Data ... 3

15.2. Metode Perancangan Jaringan ... 5

1.6. Sistematika Penulisan ... 6

BAB 2 TINJAUAN PUSTAKA ... 9

2.1. Profil Instansi ... 9

2.1.1 Tempat dan Kedudukan ... 9

2.1.2 Visi dan Misi ... 9

vi

2.1.4 Struktur Organisasi ... 10

2.2. Komunikasi ... 11

2.2.1 Komunikasi Data ... 11

2.3. Jaringan Komputer ... 13

2.3.1. Manfaat Jaringan Komputer ... 13

2.3.2. Klasifikasi Jaringan Komputer ... 13

2.4. Model Referensi OSI ... 24

2.5. TCP/IP ... 29

2.5.1 Kelas IP ... 32

2.5.1 Jenis IP Address ... 35

2.6. Keamanan Jaringan Komputer ... 36

2.6.1 Serangan Terhadap Jaringan ... 38

2.7. Internet ... 41

2.8. Virtual Private Network ... 41

2.5.1 Fungsi VPN ... 43

2.5.2 Jenis VPN... 44

2.8.3 Ethernet over Internet Protocol (EoIP) ... 46

2.9. IP Security (IPSec) ... 47

2.9.1 Authentification Header (AH)... 48

2.9.2 Encapsulating Security Payload (ESP) ... 49

BAB 3 ANALISIS DAN PERANCANGAN ... 51

3.1. Analisis Sistem ... 51

3.1.1. Analisis Masalah ... 51

vii

3.1.3. Analisis Solusi ... 52

3.2. Analisis Jaringan di PT. Blesslink Rema ... 53

3.2.1. Analisis Topologi Jaringan ... 53

3.2.2. Spesifikasi Perangkat Jaringan ... 55

3.2.3. Pengalamatan IP di PT. Blesslink Rema... 56

3.2.4. Spesifikasi Perangkat Keras ... 57

3.2.5 Internet ... 59

3.3. Analisis Jaringan yang Dibangun ... 59

3.3.1. Analisis Implementasi EoIP ... 59

3.3.2. Analisis Implementasi IPSec ... 60

3.3.3. Kombinasi EoIP dan IPSec ... 61

3.4 Analisis Pengguna ... 62

3.5. Perancangan Sistem ... 62

3.5.1 Tujuan Perancangan Sistem ... 63

3.5.2 Perancangan Jaringan Baru ... 63

BAB 4 IMPLEMENTASI DAN HASIL PENGUJIAN SISTEM ... 67

4.1 Implementasi Sistem ... 67

4.1.1 Implementasi Perangkat Keras ... 67

4.1.2 Implementasi Perangkat Lunak ... 68

4.2 Skenario Pengujian Sistem ... 85

4.3 Hasil Pengujian Sistem ... 86

4.3.1 Hasil Uji ping ... 86

4.2.2 Hasil Uji IPSec ... 88

viii

4.2.4 Hasil Uji Transfer Data ... 91

4.2.5 Wawancara ... 92

BAB 5 KESIMPULAN DAN SARAN ... 95

5.1 Kesimpulan ... 95

5.2 Saran ... 95

96

DAFTAR PUSTAKA

[1] "Mikrotik Indonesia," Citraweb Nusa Infomedia, [Online]. Available: http://mikrotik.co.id/artikel_lihat.php?id=91. [Accessed 21 Februari 2015]. [2] D. L. Shinder, "Computer Networking Essential," Cisco Press, Indianapolis,

2001.

[3] "Blesslink Rema," PT. Blesslink Rema, 2013. [Online]. Available: http://www.blesslinkrema.com. [Accessed April 2015].

[4] I. Wijaya, "Analisis Perbandingan Kualitas Jaringan VoIP pada Protokol H.323 dan SIP," UNIKOM, Bandung, 2011.

[5] R. Harsandy, "Perancangan dan Implementasi Remote Acces VPN Menggunakan L2TP/IPSec Dengan Radius Server," UNIKOM, Bandung, 2014.

[6] I. Sofana, Teori dan Modul Praktikum Jaringan Komputer, Modula, 2013. [7] M. Curtin, Introduction to Network Security, 1997.

[8] C. Scott, Virtual Private Network, O'Reilly, 1999.

[9] R. Towidjoyo, MikroTik Kung fu kitab 2, Jasakom, 2013.

[10] E. Lawren, "Pembangunan Voice Over Internet Protocol (VOIP) dengan Keamanan Virtual Private Network," UNIKOM, Bandung, 2011.

1

PT. Blesslink Rema adalah perusahaan yang bergerak di bidang Professional Congress Organizer (PCO). Berdiri di kota Bandung dari tahun 1992 hingga saat ini PT. Blesslink Rema telah memiliki cabang di Jakarta. Hal ini bertujuan untuk mempermudah akses dan koordinasi acara yang diselenggarakan di Jakarta. Selain bidang PCO, PT. Blesslink Rema juga bergerak di bidang Special Interest Tour, Tailored Made Tour dan Party Organizer.

mengirimkan data yang diperlukan kantor cabang atau pusat. Penggunaan jasa ekspedisi yang setidaknya membutuhkan waktu kurang lebih 12 jam hanya untuk mengirimkan data dianggap tidak efisien terlebih jika diharuskan ada revisi dimana pihak perusahaan harus kembali menunggu 12 jam untuk data revisi.

Dari masalah yang dikemukan bagian Accounting terkait transfer data antar kantor cabang dan pusat serta ketidak percayaan direksi PT. Blesslink Rema pada jasa pihak ketiga di Internet, maka diperlukannya sebuah sistem yang dapat menghubungkan kantor cabang dan pusat yang dapat dipergunakan untuk mengatasi permasalahan transfer data secara cepat aman. Ethernet over Internet Protocol (EoIP) merupakan sebuah Virtual Private Network (VPN) milik Mikrotik RouterOS yang berfungsi untuk membuat network tunnel dari sebuah jaringan lokal dengan jaringan lokal lainnya melalui Internet sehingga kedua jaringan dapat terhubung [1]. Sedang IP Security (IPSec) merupakan sebuah protokol keamanan jaringan yang akan mengenkripsi setiap paket data yang dikirimkan. Selain dienkripsi, setiap paket data yang menggunakan IPSec juga akan dienkapsulasi menggunakan pola Internet Key Exchange [2]. Karenanya pada penelitian ini akan mengambil judul Ethernet over Internet Protocol (EoIP) dengan IP Security dengan judul PERANCANGAN DAN IMPLEMENTASI

ETHERNET OVER INTERNET PROTOCOL (EoIP) DENGAN IP

SECURITY DI PT BLESSLINK REMA.

1.2. Rumusan Masalah

1.3. Maksud dan Tujuan

Maksud dari penelitian tugas akhir ini adalah untuk merancang dan mengimplementasikan Ethernet over Internet Protocol dengan IP Security di PT Blesslink Rema dengan tujuan memudahkan bagian accounting dalam mengirimkan dan menerima data antara kantor pusat dan kantor cabang secara aman.

1.4. Batasan Masalah

Batasan masalah yang ada pada penelitian ini :

1. Ruang lingkup penelitian adalah di kantor cabang dan pusat PT Blesslink Rema

2. Pengalamatan IP menggunakan IP versi 4

3. Kedua kantor menggunakan RouterOS dari Mikrotik

1.5. Metodologi Penelitian

Metodologi penelitian yang digunakan pada penelitian ini adalah sebagai berikut

1.5.1. Metode Pengumpulan Data

Pada penelitian ini menggunakan 3 metode pengumpulan data sebagai berikut

a. Studi Literatur

Pengumpulan data dengan cara mengumpulkan literatur, jurnal, paper dan bacaan-bacaan yang ada kaitannya dengan judul

penelitian b. Observasi

c. Wawancara

1.5.2. Metode Perancangan Jaringan

Pada penelitian ini menggunakan metode perancangan jaringan PPDIOO atau Prepare, Plan, Design, Implement, Operate dan Optimize.

PPDIOO merupakan sebuah metode perancangan jaringan yang dikembangkan oleh CISCO yang mendefinisikan siklus hidup layanan yang dibutuhkan untuk pengembangan jaringan komputer.

a. Prepare

Menetapkan kebutuhan organisasi/institusi, strategi pengembangan jaringan, mengusulkan sebuah konsep arsitektur tingkat tinggi

dengan mengidentifikasi pemanfaatan teknologi yang dapat memberikan dukungan rancangan hingga implementasi arsitektur terbaik.

b. Plan

Mengidentifikasi kebutuhan awal jaringan berdasarkan tujuan, fasilitas, kebutuhan pengguna, dan sebagainya.

c. Design

Membahas tentang detail logis perancangan infrastruktur yang sesuai dengan mekanisme sistem, merancang mekanisme sistem yang akan berjalan sesuai kebutuhan dan hasil analisis.

d. Implement

Merupakan fase penerapan semua hal yang telah direncanakan sesuai desain dan analisis yang telah dilakukan sebelumnya.

e. Operate

Merupakan fase dilakukannya uji coba sistem yang dijalankan secara realtime.

f. Optimize

Melibatkan manajemen proaktif jaringan. Tujuan dari manajemen proaktif adalah untuk mengidentifikasi dan menyelesaikan masalah sebelum masalah baru yang muncul dikemudian hari akan mempengaruhi organisasi.

1.6. Sistematika Penulisan

BAB 1 PENDAHULUAN

Menguraikan tentang latar belakang permasalahan, identifikasi masalah yang dihadapi, menentukan tujuan dan kegunaan penelitian, yang kemudian diikuti dengan pembatasan masalah, serta sistematika penulisan.

BAB 2 TINJAUAN PUSTAKA

Membahas berbagai konsep dasar dan teori-teori yang berkaitan dengan EoIP dan IP Security dan hal-hal yang berguna dalam proses analisis permasalahan serta tinjauan terhadap penelitian-penelitian serupa yang telah pernah dilakukan.

BAB 3 ANALISIS DAN PERANCANGAN

Bab ini berisi analisis kebutuhan dalam melakukan penelitian. Selain itu

terdapat juga perancangan sistem dan proses konfigurasi EoIP, IP Security dan beberapa aplikasi yang berhubungan dengan kebutuhan berdasarkan hasil analisis yang telah dibuat

BAB IV IMPLEMENTASI DAN PENGUJIAN

Membahas tentang implementasi dan pengujian sistem yang telah dikerjakan serta menerapkan kegiatan implementasi dan pengujian pada EoIP dengan IP Security di PT. Blesslink Rema

BAB V KESIMPULAN DAN SARAN

9

PT Blesslink Rema merupakan perusahaan jasa PCO (Professional Congress Organizer) yang berdiri sejak tahun 1992. PT. Blesslink

Rema menyediakan jasa profesional dengan spektrum yang luas yang mencakup penyusunan perencanaan dan anggaran, persiapan tempat, izin kegiatan, kesekretariatan, akomodasi dan transportasi. Selain jasa PCO, PT. Blesslink juga menyediakan jasa profesional dalam bidang Special Interest Tour, Tailored Made Tour, dan Party Organizer.

2.1.1 Tempat dan Kedudukan PT. Blesslink Rema

Kantor Pusat : Jl. Sunda No 50A, Bandung 40112 Kantor Cabang : Komp. Buncit Mas Blok B-10,

Jl. Mampang Prapatan Raya No. 108, Jakarta12670 2.1.2 Visi dan Misi

Visi dari PT. Blesslink Rema adalah menjadi salah satu perusahaan jasa PCO handal dan terkemuka di Indonesia.

Misi dari PT. Blesslink Rema adalah menyediakan jasa profesional dengan spektrum yang luas yang mencakup :

Menyusun perencanaan dan anggaran

Mempersiapkan tempat penyelenggaraan

Mengurus izin kegiatan

Menyusun persiapan prapasca perjalan

Mempersiapkan perangkat peragaan

Mengatur akomodasi dan tranportasi peserta

Mengurus kemudahaan bea, cukai, dan keimigrasian bagi alat-alat perangkat kongres dan pameran.

Membantu peserta mengurus kelengkapan dokumen perjalanan sampai pada program-program lain yang mendukung kegiatan

2.1.3 Logo Instansi

Berikut ini adalah logo dari PT. Blesslink Rema [3]

2.1.4 Struktur Organisasi

Berikut ini adalah struktur organisasi yang ada di PT. Blesslink Rema

2.2. Komunikasi

Komunikasi berasal dari bahasa latin yaitu communis yang berbagai atau menjadi milik bersama. Komunikasi dapat diartikan sebagai proses penyampaian suatu pernyataan dari sumber kepada penerima.

2.2.1 Komunikasi Data

Komunikasi data adalah proses pengiriman dan penerimaan data atau informasi dari 2 buah device atau lebih yang terhubung kedalam sebuah jaringan komputer. Komunikasi data juga dapat diartikan sebagai proses menampilkan, mengubah, menginterpretasikan, atau mengolah informasi antara manusia dan mesin.

Proses komunikasi secara umum melibatkan beberapa elemen yaitu pengirim (transmitter), penerima (receiver) dan sebuah medium transmisi untuk tempat mengalirnya informasi [4]. Elemen-elemen tersebut dapat dilihat pada gambar 2.2.

Keterangan : a. Sumber

Membangkitkan data atau informasi yang akan ditransmisikan b. Pengirim

Data atau informasi yang dibangkitkan oleh sistem sumber tidak ditransmisikan langsung dalam bentuk aslinya. Sebuah transmitter cukup memindahkan dan menandai informasi dengan cara yang sama seperti menghasilkan sinyal-sinyal elektromagnetik yang dapat ditransmisikan melewati beberapa sistem transmisi berurutan. c. Sistem transmisi

Merupakan jalur transmisi tunggal (single transmission line) atau

merupakan jaringan kompleks yang menghubungkan sumber dan tujuan.

d. Penerima

Berfungsi menerima sinyal dari sistem transmisi dan menggabungkan ke

dalam bentuk tertentu yang dapat ditangkap dan dimengerti oleh tujuan

(destination) e. Tujuan

2.3. Jaringan Komputer

Jaringan komputer merupakan sekumpulan komputer yang saling terhubung dan dapat saling berkomunikasi dengan bertukar data atau informasi. Jaringan komputer pada dasarnya merupakan perpaduan teknologi komputer dan teknologi komunikasi [5].

2.3.1. Manfaat Jaringan Komputer

Perkembangan teknologi komputer saat ini berkembang sangat cepat.

Banyak sekali manfaat yang dapat diperoleh dalam suatu jaringan komputer. Manfaat-manfaat tersebut diantaranya adalah :

a. Jaringan komputer memungkinkan seseorang untuk mengakses file yang dimilikinya atau file orang lain yang telah diizinkan untuk diakses dimanapun dan kapanpun.

b. Jaringan komputer memungkinkan proses pengiriman data berlangsung cepat dan efisien.

c. Jaringan komputer memungkinkan adanya sharing hardware antar client.

d. Jaringan komputer memungkinkan seseorang berhubungan dengan orang lain di berbagai negara dengan komunikasi lewat teks, gambar, audio, dan video secara real-time.

e. Jaringan komputer dapat menekan biaya operasional seperti pemakaian kertas, pengiriman surat atau berkas, telepon, serta pembelian hardware.

2.3.2. Klasifikasi Jaringan Komputer

2.3.2.1. Berdasarkan Skala

a. Local Area Network (LAN)

LAN biasanya diterapakan pada suatu gedung dalam suatu komplek perkantoran atau sekolah. LAN adalah jaringan yang dibatasi oleh area kecil, umumnya dibatasi oleh area lingkungan seperti sekolah dan biasanya tak lebih dari 1 KM2 (Kilo Meter Persegi). Kecepatan akses LAN dimulai dari 1 Mbps hingga 1 Gbps

b. Metropolitan Area Network (MAN)

MAN merupakan suatu jaringan yang cakupannya meliputi suatu kota. MAN menghubungkan LAN-LAN yang lokasinya berjauhan. Jangkauan MAN bisa mencapai 10 km sampai ratusan kilometer. Kecepatan akses MAN mulai dari 1 Mbps hingga 1 Gbps.

c. Wide Area Network (WAN)

WAN dirancang untuk menghubungkan komputer-komputer yang terletak

pada suatu cakupan geografis yang lebih luas dari MAN, seperti hubungan dari satu kota ke kota yang lain di dalam suatu negara. Cakupan WAN bisa meliputi 100 km sampai 1.000 km bahkan lebih. Kecepatan akses WAN sangar bervariasi mulai dari 1 sampai 100 Gbps.

b. Global Area Network (GAN)

GAN merupakan gabungan dari WAN dalam suatu negara dan menghubungkannya dengan WAN dari negara lain sehingga banyak negara dapat terhubung kedalam jaringan komputer global. Kecepatan akses GAN bervariasi mulai dari 1 hingga 100 Gbps.

2.3.2.2. Berdasarkan Media Transmisi

Secara global metode koneksi pada jaringan dibagi dua menjadi wired dan wireless

2.3.2.2.1. Wired (Kabel)

Metode koneksi ini memerlukan kabel sebagai penghubung komunikasi. Jenis kabel yang biasa dipakai adalah Fiber Optic, Coaxial STP, dan UTP [4]

a. Fiber Optic

Kabel Fiber optic mempunyai kemampuan mentransmisi sinyal melalui jarak yang relatif jauh dan mempunyai kecepatan yang baik dari pada kabel coaxial ataupun kabel lainnya. Kabel ini sangat baik digunakan untuk fasilitas konferensi radio atau layanan interaktif.

b. Coaxial

Kabel coaxial adalah kabel yang memiliki satu copper conductordi bagian tengahnya. Sebuah lapisan plastik menutupi diantara konduktor dan lapisan pengaman serat besi. Lapisan serat besi tersebut membantu menutupi gangguan dari arus listrik, lalu lintas kendaraan atau mesin, dan komputer. Tipe konektor untuk kabel jenis ini adalah konektor Bayone-Neill-Concelman (BNC).

c. STP (Shielded Twisted Pair)

Tipe kabel STP memiliki pelindung yang melindungi data transmisi dari induksi magnetis dari lingkungan sekitar. Selain itu pelindung dari STP ini juga berfungsi untuk mencegah keboran transmisi data. Kabel ini relatif lebih mahal daripada UTP namun cenderung lebih cocok digunakan di luar ruangan.

d. UTP (Unshielded Twisted Pair)

Berbeda dengan STP, kabel UTP tidak memiliki pelindung didalamnya ini menyebabkan kabel UTP lebih flexibel untuk di atur dan sangat cocok digunakan didalam ruangan. Kabel ini relatif lebih murah namun rawan terjadi induksi magnetis dan kebocoran transmisi.

Gambar 2.7. Kabel STP

2.3.2.2.2. Wireless (Nirkabel)

Metode koneksi ini tidak memerlukan kabel sebagai penghubung tapi menggunakan gelombang elektromagnetik seperti infra red, bluetooth, dan wifi

a. Infra red

Infra red merupakan salah satu media transmisi nirkabel yang memanfaatkan gelombang rendah (infra) untuk mentransmisikan data. Dalam penggunaannya transmitter harus secara langsung (direct) mengarah pada reciever tanpa ada penghalangan karena sifat dari infra red yang tak dapat menembus materi selain itu rentang jarak infra red kurang dari 4 meter. Infra red dapat mentransmisikan data hingga 4 Mbps.

b. Bluetooth

Bluetooth merupakan sebuah teknologi yang mampu mentransmisikan data secara nirkabel dengan gelombang radio. Berbeda dengan infra red, bluetooth yang memiliki sifat omni (menyebar kesagala arah) tidak mengharuskan mengarahkan transmitter dan receiver secara langsung dalam penggunaannya. Cakupan area bluetooh sampai 10 meter. Bluetooth sendiri memiliki kecepatan tranfer data hingga 10 Mbps

c. Wifi

2.3.2.2.3. Berdasarkan Arsitektur Jaringan a. Peer to Peer

Peer to peer merupakan sebuah model hubungan pada jaringan

komputer dengan membagi sumber daya yang ada dikomputer baik berupa file atau layananan printer dan lain lain. Dengan model hubungan ini komputer akan saling terhubung satu sama lain secara langsung seperti pada gambar 2.8. Model hubungan ini cocok untuk jaringan skala kecil karena tidak memerlukan server serta konfigurasi yang relatif mudah

b. Client-Server

Berbeda dengan model peer to peer, model hubungan Client-server merupakan sebuah model jaringan komputer terpusat dimana ada sebuah komputer yang bertindak sebagai server (pusat) dan terhubungan dengan beberapa komputer lainnya yang bertindak sebagai client gambar 2.9. Dengan model jaringan komputer client-server

seluruh aktifitas komunikasi data akan terpantau di server sehingga keamanannya jauh lebih terjamin. Selain itu client-server juga memungkinkan pengguna untuk menggunakan sebuah aplikasi di server yang digunakan secara bersamaan seperti file server, mail-server, web server, dan database server

2.3.2.2.4. Berdasarkan Topologi Jaringan

Berdasarkan topologi jaringan, jaringan komputer dibagi menjadi 4 macam yaitu :

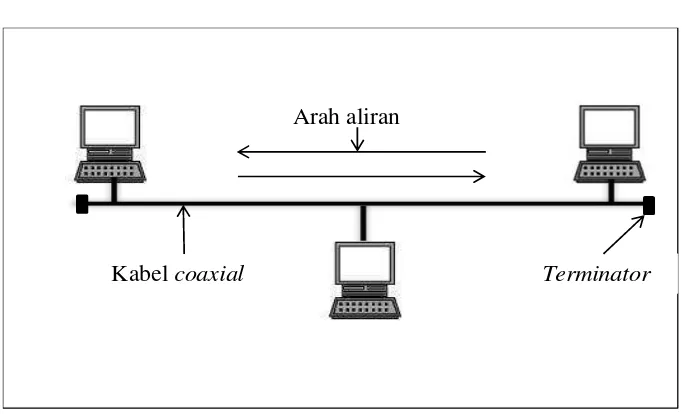

a. Topologi Bus

Pada topologi ini jaringan terdiri hanya dari satu saluran (kabel utama) yang menghubungkan beberapa komputer. Pada kedua ujung jaringan diakhiri dengan sebuah terminator (gambar 2.10.). Apabila kabel utama terputus akan menyebabkan jaringan mati total, karena kabel backbone (kabel utama) merupakan satu-satunya jalan bagi lalu lintas data.

Arah aliran

Kabel coaxial Terminator

b. Topologi Star

Pada topologi Star ini setiap node berkomunikasi langsung dengan konsentrator kemudian disebarkan keseluruh node yang terhubung (gambar 2.11.). Jika salah satu node atau salah satu kabel teminal rusak, maka jaringan masih tetap dapat berkomunikasi.

Arah aliran data c. Topologi Ring

Topologi ring menggunakan kabel backbone (kabel utama) yang berbentuk cincin. Setiap komputer terhubung dengan kabel backbone, pada ujung kabel akan dihubungkan kembali dengan komputer pertama (gambar 2.12).

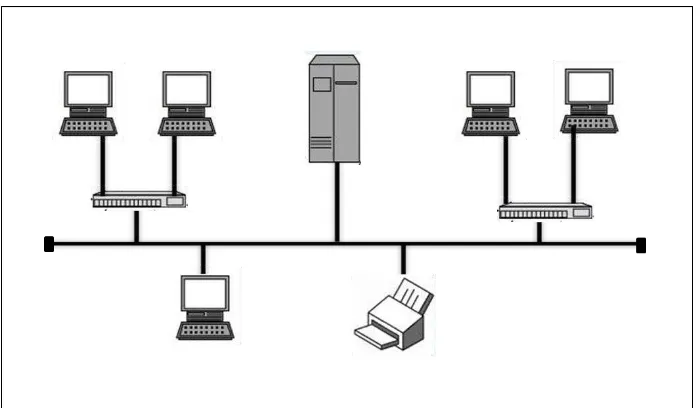

d. Topologi Tree

Topologi tree disebut juga sebagai topologi star-bus, topologi ini merupakan penggabungan antara topologi star dan bus. Topologi tree digunakan untuk menghubungkan beberapa LAN dengan LAN lain. Media penghubung antar LAN yaitu menggunakan hub, masing-masing hub merupakan akar dari masing-masing pohon. Topologi ini dapat mengatasi permasalahan pada topologi bus yaitu masalah broadcast traffic, dan permasalahan pada topologi star yaitu keterbatasan kapasitas port hub

2.4. Model Referensi OSI

Untuk menyelenggarakan komunikasi berbagai macam vendor komputer diperlukan sebuah aturan baku yang standar dan disetejui berbagai pihak. Seperti halnya dua orang yang berlainan bangsa, maka untuk berkomunikasi memerlukan penerjemah/interpreter atau satu bahasa yang dimengerti kedua belah pihak. Dalam dunia komputer dan telekomunikasi interpreter identik dengan protokol.

Untuk itu maka badan dunia yang menangani masalah standarisasi ISO (International Standardization Organization) membuat aturan baku yang dikenal dengan nama model referensi OSI (Open System Interconnection). Dengan demikian diharapkan semua vendor perangkat telekomunikasi haruslah berpedoman dengan model referensi ini dalam mengembangkan protokolnya [5].

Setiap protokol berkomunikasi dengan peer (pasangan) protokol yang sama dalam layer yang sama dalam remote-system misalnya FTP lokal merupakan peer dari FTP remote. Jadi secara abstrak setiap protokol hanya peduli terhadap komunikasi dengan peer-nya, tak perduli dengan layer di bawah dan di atasnya.

Model OSI terdiri dari 7 lapisan (layer) mulai dari lapisan Physical Layer sampai dengan Aplication layer. Berikut penjelasan setiap lapisan dari Model OSI :

1. Physical Layer

Lapisan pertama ini berfungsi untuk mengatur sinkronisasi pengiriman dan penerimaan data, spesifikasi mekanis dan elektris, menerapkan prosedur untuk membangun, mengirimkan data/informasi dalam bentuk digit biner.

2. Data link layer

Lapisan kedua ini akan memberikan transfer data/informasi yang meyakinkan kepada lapisan fisik dalam bentuk paket yang dilengkapi dengan SYNC, error control, dan flow control. Pada lapisan ini juga dilakukan persiapan untuk mengaktifkan, memelihara dan memutuskan

suatu hubungan komunikasi, pendeteksian kesalahan yang mungkin terjadi pada saat pengiriman data dan pengendalian.

3. Network Layer

Lapisan ketiga ini berfungsi memberikan layanan data dengan menentukan rute pengiriman dan mengendalikannya sehingga tidak terjadi kemacetan dan data dapat sampai ditempat tujuan dengan baik.

4. Transport Layer

Lapisan keempat ini menjamin bahwa data yang diterima atau dikirimkan dari atau ke session layer dalam keadaan utuh, urut, tanpa duplikasi dan bebas dari kesalahan. Data yang diterima dari session layerkemudian akan dikirimkan ke network layer.Lapisan ini juga akan memeriksa apakah data telah sampai di tempat tujuan dengan baik.

5. Session Layer

Lapisan kelima ini bertugas untuk memberikan Pengontrolan terhadap kerja sama antar komputer yang sedang berkomunikasi

6. Presentation Layer

Lapisan keenam ini akan melakukan konversi agar data/informasi yang dikirimkan dimengerti oleh perngirim dan juga oleh penerima. Selain itu, dapat juga dilakukan kompresi dan enkripsi data agar keamanan data terjamin.

7. Aplication Layer

model referensi OSI, biasanya berupa program atau aplikasi pada tingkatan layanan informasi.

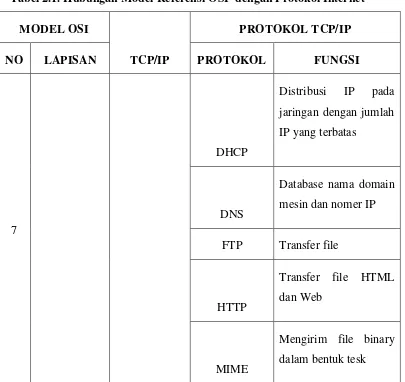

Model referensi OSI terdiri dari tujuh lapisan, mulai dari lapisan fisik sampai dengan aplikasi. Model referensi ini tidak hanya berguna untuk produk-produk LAN saja, tetapi dalam membangung jaringan Internet sekalipun sangat diperlukan. Hubungan antara model referensi OSI dengan protokol Internet bisa dilihat dalam Tabel 2.1.

Tabel 2.1. Hubungan Model Referensi OSI dengan Protokol Internet

MODEL OSI

Database nama domain mesin dan nomer IP

Aplication Telnet Akses jarak jauh

TFTP Transfer file

5

Session

NETBIOS BIOS jaringan standar RPC Pemanggilan jarak jauh

Network

Mendapatkan nomer IP dari hardware

1 Physics Ethernet, FDDI, ISDN, ATM

2.5.TCP/IP

TCP/IP dikembangkan mengacu pada model Open System Interconnection (OSI), dimana, layer-layer yang terdapat pada TCP tidak persis sama dengan layer-layer yang terdapat pada model OSI. Dengan menggunakan protokol yang sama yaitu TCP/IP, perbedaan jenis komputer dan sistem operasi tidak menjadi masalah. TCP/IP pada awal perkembangannya digunakan oleh Defense Advanced Research Project Agency (DARPA) untuk membangun jaringan untuk keperluan militer. Nama TCP/IP sendiri diambil dari nama protokol pada layer network yaitu Internet Protocol (IP) dan protokol pada layer transfort yaitu Transmission Control Protocol (TCP). Dengan mengacu pada nama ini, TCP/IP internet kemudian sering disebut sebagai Internet [6]

dalam jaringan internet. TCP/IP merupakan salah satu perangkat lunak jaringan komputer (networking software) yang terdapat dalam sistem, dan dipergunakan dalam komunikasi data dalam local area network (LAN) maupun Internet. TCP/IP dinamakan dari dua protokol yang paling penting di dalamnya yaitu TCP singkatan dari transfer control protocol dan IP singkatan dari Internet Protocol. TCP/IP menjadi satu nama karena fungsinya selalu bergandengan satu sama lain dalam komunikasi data. TCP/IP saat ini dipergunakan dalam banyak jaringan komputer lokal (LAN) yang terhubung ke Internet. Protokol ini tidaklah

TCP/IP terdiri dari empat lapis kumpulan protokol yang bertingkat. Empat tingkat itu adalah :

1. Network Interface Layer

Bertanggung jawab mengirim dan menerima data ke dan dari media fisik (berupa kabel, serat optik atau gelombang radio), maka dari itu harus mampu menerjemahkan sinyal listrik menjadi digital yang dimengerti komputer.

2. Internet Layer

Bertanggung jawab dalam proses pengiriman paket ke alamat yang tepat. Pada layer ini terdapat tiga macam protokol yaitu:

a. IP (Internet Protocol) berfungsi untuk menyampaikan paket data ke alamat yang tepat, IP memiliki sifat sebagai unrealieble (ketidakandalan: tidak menjamin datagram yang terkirim sampai tujuan), connectionless, datagram delivery service.

b. ARP (Address Resolution Protocol) Protokol yang digunakan untuk nenemukan alamat Hardware dari host/komputer yang terletak pada network yang sama.

3. Transport Layer

Transport Layer merupakan layer ketiga yang berada diantara

Internet Layer dan Aplication Layer. Layer ini bertanggungnjawab

untuk autentifikasi komunikasi antara device (host to host).

4. Aplication Layer

Terletak semua aplikasi yang menggunakan protokol TCP/IP.Fungsi masing-masing layer / lapisan protokol serta aliran data pada layer TCP / IP diatas, dapat dicontohkan dengan mengggunakan analogi yang sangat sederhana.

2.5.1 Kelas IP

Alamat IP versi 4 dibagi ke dalam beberapa kelas, dilihat dari oktet pertamanya, seperti terlihat pada tabel. Sebenarnya yang menjadi pembeda kelas IP versi 4 adalah pola biner yang terdapat dalam oktet pertama (utamanya adalah bit-bit awal/high-order bit), tapi untuk lebih mudah mengingatnya, akan lebih cepat diingat dengan menggunakan representasi desimal [6].

Kelas B 128–191 10xx xxxx

Alamat unicast untuk jaringan skala menengah hingga skala besar

Kelas C 192–223 110x

xxxx Alamat unicast untuk jaringan skala kecil

Kelas D 224–239 1110

xxxx Alamat multicast (bukan alamat unicast)

Kelas E 240–255 1111 xxxx

Direservasikan;umumnya digunakan sebagai alamat percobaan (eksperimen); (bukan alamat unicast)

a. IP Kelas A

b. IP Kelas B

Alamat-alamat kelas B dikhususkan untuk jaringan skala menengah hingga skala besar. Dua bit pertama di dalam oktet pertama alamat IP kelas B selalu diset ke bilangan biner 10. 14 bit berikutnya (untuk melengkapi dua oktet pertama), akan membuat sebuah network identifier. 16 bit sisanya (dua oktet terakhir) merepresentasikan host

identifier. Kelas B dapat memiliki 16,384 network, dan 65,534 host

untuk setiap network-nya c. IP Kelas C

Alamat IP kelas C digunakan untuk jaringan berskala kecil. Tiga bit pertama di dalam oktet pertama alamat kelas C selalu diset ke nilai biner 110. 21 bit selanjutnya (untuk melengkapi tiga oktet pertama) akan membentuk sebuah network identifier. 8 bit sisanya (sebagai oktet terakhir) akan merepresentasikan host identifier. Ini memungkinkan pembuatan total 2,097,152 buah network, dan 254 host untuk setiap network-nya.

d. IP Kelas D

Alamat IP kelas D disediakan hanya untuk alamat-alamat IP multicast, namun berbeda dengan tiga kelas di atas. Empat bit pertama

e. IP Kelas E

Alamat IP kelas D disediakan hanya untuk alamat-alamat IP multicast, namun berbeda dengan tiga kelas di atas. Empat bit pertama

di dalam IP kelas D selalu diset ke bilangan biner 1110. 28bit sisanya digunakan sebagai alamat yang dapat digunakan untuk mengenali host. Untuk lebih jelas mengenal alamat ini, lihat pada bagian Alamat Multicast IPv4

2.5.1 Jenis IP Address

Berdasarkan fungsinya, IP Address dibagi menjadi 2 jenis yaitu :

a. IP Public

IP Public adalah IP address yang telah ditetapkan oleh InterNIC dan berisi beberapa buah network ID yang dijamin unik yang digunakan untuk lingkup internet, host yang menggunakan IP public dapat diakses oleh seluruh user yang tergabung diinternet baik secara langsung maupun tidak langsung (melalui proxy/NAT). IP Addressing juga dikelompokkan berdasarkan negara, Indonesia umumnya dimulai dengan kepala 202 & 203. Contoh : P Public adalah akses Speedy modem yang merupakan IP Public 125.126.0.1

b. IP Private

2.6. Keamanan Jaringan Komputer

Perkembangan teknologi jaringan komputer menyebabkan terkaitnya satu komputer dengan komputer lainya. Hal ini membuka banyak peluang dalam pengembangan aplikasi komputer tetapi juga mebuat peluang adanya ancaman terhadap pengubahan dan pencurian data. Sebuah aplikasi yang melintasi jaringan publik seperti internet diasumsikan dapat diakses oleh siapapun termasuk orang-orang atau pihak-pihak yang memang berniat untuk mencuri atau mengubah data. Oleh karena itu, untuk melindungi data terhadap akses, pengubahan dan penghalangan yang tidak dilakukan oleh pihak yang berwenang, peranti keamanan data yang melintas di jaringan komputer harus disediakan [7] Keamanan jaringan didefinisikan sebagai sebuah perlindungan dari sumber daya daya terhadap upaya penyingkapan, modifikasi, utilisasi, pelarangan dan perusakan oleh person yang tidak diijinkan. Sistem jaringan komputer memberikan perlindungan terhadap data. Jaminan keamanan data tersebut diberikan melelui pengaturan hak akses para pemakai dan password, serta teknik perlindungan terhadap hardisk sehingga data mendapatkan perlindungan yang efektif. Dengan adanya pemakaian sumber daya secara bersama-sama, maka pemakai bisa mendapatkan hasil dengan maksimal dan kualitas yang tinggi. Selain itu data atau informasi yang diakses selalu terbaru, karena setiap ada perubahan yang terjadi dapat segera lengsung diketahui oleh setiap pemakai.

Prinsip keamanan jaringan dapat dibedakan menjadi :

a. Kerahasiaan

dapat dibaca oleh pihak yang telah diberi hak atau wewenang secara legal.

b. Integritas

Integrity berhubungan dengan hak akses untuk mengubah data atau informasi dari suatu sistem computer. Dalam hal ini suatu sistem komputer dapat dikatakan aman jika suatu data atau informasi hanya dapat diubah oleh pihak yang telah diberi hak.

c. Ketersediaan

Availability berhubungan dengan ketersediaan data atau informasi pada saat yang dibutuhkan. Dalam hal ini suatu sistem komputer dapat dikatakan aman jika suatu data atau informasi yang terdapat pada sistem komputer dapat diakses dan dimanfaatkan oleh pihak yang berhak.

d. Otentifikasi

e. Akses Kontrol

Aspek kontrol merupakan fitur-fitur keamanan yang mengontrol bagaimana user dan sistem berkomunikasi dan berinteraksi dengan system dan sumberdaya yang lainnya. Akses kontrol melindungi sistem dan sumberdaya dari akses yang tidak berhak dan umumnya menentukan tingkat otorisasi setelah prosedur otentikasi berhasil dilengkapi. Kontrol akses adalah sebuah term luas yang mencakup beberapa tipe mekanisme berbeda yang menjalankan fitur kontrol akses pada sistem komputer, jaringan, dan informasi. Kontrol akses sangatlah penting karena menjadi satu dari garis pertahanan pertama yang digunakan untuk menghadang akses yang tidak berhak ke dalam sistem dan sumberdaya jaringan.

f. Non-Repundiation

Aspek ini menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah transaksi. Penggunaan digital signature, certificates, dan teknologi kriptografi secara umum dapat menjaga aspek ini. Akan tetapi hal ini masih harus didukung oleh hukum sehingga status dari digital signature itu jelas legal.

2.6.1 Serangan Terhadap Jaringan

dikategorikan menjadi 2 jenis, yaitu serangan pasif dan serangan aktif. [7]

2.6.1.1. Serangan Pasif

Pada seragnan pasif, penyerang hanya mengumpulkan data yang melintas pada jaringan publik (jaringan yang bisa diakses oleh semua orang). Serangan pasif tidak melakukan modifikasi data yang melintas atau merusak sistem, penyerang hanya bisa membaca (read only). Berdasarkan data yang dikumpulkan tadi penyerang melakukan analisis untuk menggagalkan tujuan layanan keamanan jaringan. Karena tidak melakukan modifikasi dan mengganggu sistem, serangan pasif sulit di deteksi, tapi dapat dicegah dengan cara menggunakan sandi pada saat mengirim pesan misalnya. Snooping dan Traffic Analysis merupakan contoh dari serangan pasif

2.6.1.2. Serangan Aktif

Serangan aktif dapat mengakibatkan perubahan data yang sedang dikirimkan melaui jaringan dan mengganggu sistem. Serangan pasif memungkinkan penyerang untuk mengubah data pada lalu lintas data dijaringan. Jenis – jenis serangan aktif adalah sebagai berikut:

a. Masquerade

Masquerade merupakan serangan aktif yang dilakukan oleh penyerang

b. Modification

Modification merupakan serangan dengan cara mengambil alih jalur

komunikasi untuk mengubah atau menghapus pesan yang sedang dikirimkan untuk keuntungan penyerang. Misalnya pesan “kirim Rp 100.000, 00 ke nomer rekening Andi” dirubah oleh Rani menjadi “kirim Rp 100.000, 00 ke nomer rekening Rani”.

c. Replay

Replay merupakan serangan yang terdiri dari pencatatan secara pasif

data dan transmisi ulang untuk menimbullkan efek yang diinginkan oleh penyerang. Misalnya Rani pernah meminta Budi untuk mengirim Rp 100.000, 00 ke Rani, lalu Budi mengirim pesan “kirim Rp 100.000, 00 ke Rani” ke Bank, pada saat pesan dikirimkan Rani mencatat pesan “kirim Rp 100.000, 00 ke Rani” lalu mengirim ulang pesan tersebut ke Bank sehingga Rani mendapat uang dengan jumlah dua kali lebih besar.

d. Denial of Service

Denial of Service merupakan jenis serangan yang bertujuan

menyebabkan sistem menjadi tidak dapat bekerja sama sekali sehingga tidak bisa memeberikan pelayanan yang seharusnya kepada pengguna. Contohnya adalah penyerang membuat permintaan kosong (dummy) sehingga server menjadi overload.

2.7. Internet

Internet adalah himpunan informasi dan sumber daya komputer yang paling besar di dunia. Internet merupakan koneksi berbagai macam jaringan komputer dengan berbagai jenis hardware dan teknologi yang berbeda. Komunikasi yang dibangun pada jaringan internet menggunakan mekanisme tertentu yang disebut dengan protocol. Protocol yang digunakan untuk menjalankan komunikasi antar jaringan komputer pada internet ini adalah Transmission Control Protocol/ Internet Protocol (TCP/IP) [6].

Proses yang terjadi pada internet mempunyai mekanisme yang telah diatur berdasarkan protokol standar. Proses yang terjadi di internet adalah ada satu program yang meminta kepada program yang lain untuk memberikan suatu layanan. Dua program tersebut dapat terletak dalam subnet yang sama ataupun berbeda. Komputer dengan program yang meminta layanan disebut dengan client sedangkan yang memberikan layanan disebut server.

2.8. Virtual Private Network

Virtual Private Network (VPN) adalah sebuah teknologi komunikasi yang memungkinkan pengguna untuk dapat terkoneksi ke jaringan publik dan menggunakannya untuk dapat bergabung dengan jaringan lokal. Dengan cara tersebut maka akan didapatkan hak dan pengaturan yang sama seperti halnya berada didalam LAN itu sendiri, walaupaun sebenarnya menggunakan jaringan milik publik.

berbeda. VPN dapat dibentuk dengan menggunakan teknologi tunneling dan enkripsi. Koneksi VPN juga dapat terjadi pada semua layer pada protocol OSI, sehingga komunikasi menggunakan VPN dapat digunakan untuk berbagai keperluan. Dengan demikian, VPN juga dapat dikategorikan sebagai infrastruktur WAN alternatif untuk mendapatkan koneksi point-to-point pribadi antara pengirim dan penerima. Dan dapat dilakukan dengan menggunakan media apa saja, tanpa perlu media leased line atau frame relay.

Gambar 2.17. Skema VPN

system yang kanan adalah suatu LAN anak cabang. Kedua LAN ini membangun suatu tunnel pada jaringan public untuk saling terhubung hingga membentuk suatu VPN. Dengan demikian instansi ini tidak perlu lagi membangun suatu jaringan pribadi secara leased line yang memakan banyak biaya [5].

2.5.1 Fungsi VPN

Teknologi VPN menyediakan tiga fungsi utama untuk penggunanya. Ketiga fungsi utama tersebut antara lain sebagai berikut:

1. Confidentially (Kerahasiaan)

Dengan digunakannnya jaringan publik yang rawan pencurian data, maka teknologi VPN menggunakan sistem kerja dengan cara mengenkripsi semua data yang lewat melauinya. Dengan adanya teknologi enkripsi tersebut, maka kerahasiaan data dapat lebih terjaga. Walaupun ada pihak yang dapat menyadap data yang melewati internet bahkan jalur VPN itu sendiri, namun belum tentu dapat membaca data tersebut, karena data tersebut telah teracak. Dengan menerapkan sistem enkripsi ini, tidak ada satupun orang yang dapat mengakses dan membaca isi jaringan data dengan mudah.

2. Data Integrity (Keutuhan Data)

3. Origin Authentication (Autentikasi Sumber)

Teknologi VPN memiliki kemampuan untuk melakukan autentikasi terhadap sumber-sumber pengirim data yang akan diterimanya. VPN akan melakukan pemeriksaan terhadap semua data yang masuk dan mengambil informasi dari sumber datanya. Kemudian, alamat sumber data tersebut akan disetujui apabila proses autentikasinya berhasil. Dengan demikian, VPN menjamin semua data yang dikirim dan diterima berasal dari sumber yang seharusnya. Tidak ada data yang dipalsukan atau dikirim oleh pihak-pihak lain.

2.5.2 Jenis VPN

Di dalam implementasinya VPN dibagi menjadi dua jenis yaitu remote acces VPN dan site-to-site VPN :

1. Remote Acces

Jenis implementasi yang pertama adalah Remote access yang biasa juga disebut virtual private dial-up network (VPDN), menghubungkan antara pengguna yang mobile dengan local area network (LAN). Jenis VPN ini digunakan oleh pegawai perusahaan yang ingin terhubung ke jaringan khusus perusahaannya dari berbagai lokasi yang jauh (remote) dari perusahaannya. Biasanya perusahaan yang ingin membuat jaringan VPN tipe ini akan bekerjasama dengan enterprise service provider (ESP). ESP akan memberikan suatu network access server (NAS) bagi perusahaan tersebut. ESP juga akan menyediakan software klien untuk komputer-komputer yang digunakan pegawai perusahaan tersebut[8].

memiliki pegawai yang ada di lapangan dalam jumlah besar dapat menggunakan remote access VPN untuk membangun WAN. VPN tipe ini akan memberikan keamanan, dengan mengenkripsi koneksi antara jaringan lokal perusahaan dengan pegawainya yang ada di lapangan. Pihak ketiga yang melakukan enkripsi ini adalah ISP.

2. Site to Site

Jenis implementasi VPN yang kedua adalah site-to-site VPN. Implementasi jenis ini menghubungkan antara dua tempat yang letaknya berjauhan, seperti halnya kantor pusat dengan kantor cabang atau suatu perusahaan dengan perusahaan mitra kerjanya. VPN yang digunakan untuk menghubungkan suatu perusahaan dengan perusahaan lain (misalnya mitra kerja, supplier atau pelanggan) disebut ekstranet. Sedangkan bila VPN digunakan untuk menghubungkan kantor pusat dengan kantor cabang, implementasi ini termasuk jenis intranet site-to-site VPN [5].

2.8.3 Ethernet over Internet Protocol (EoIP)

Ethernet over Internet Protocol (EoIP) merupakan sebuah metode

yang dapat menghubungkan dua atau beberapa router dengan tunneling melalui jaringan internet. EoIP merupakan proprietary MikroTik RouterOS yang artinya EoIP hanya dapat diterapkan pada MikroTik

RouterOS saja [9].

EoIP merupakan sebuah metode menghubungkan komputer melalui internet dengan membuat sebuah tunnel antar router. Berbeda dengan VPN lainnya tunnel yang dibuat dengan EoIP merupakan tunnel yang bersifat site to site sehingga tidak memerlukan server VPN. Selain itu EoIP hanya menyediakan tunnel saja tanpa ada fitur keamanan. Namun, EoIP dapat dikombinasikan dengan fitur keamanan lain untuk menjaga kerahasiaan komunikasi data. EoIP yang bersifat site to site akan memerlukan lebih banyak tunnel jika lebih banyak jaringan yang harus terhubung.

Gambar 2.20. EoIP

2.9. IP Security (IPSec)

IPSec menyediakan layanan sekuritas pada IP layer dengan mengizinkan sistem untuk memilih protokol keamanan yang diperlukan, memperkirakan algoritma apa yang akan digunakan pada layanan, dan menempatkan kunci kriptografi yang diperlukan untuk menyediakan layanan yang diminta. IPSec bekerja pada lapisan IP, Paket dalam IP dibungkus dalam IPSec dengan menggunakan IKE (internet Key Exchange) [5].

IPSec bisa dipergunakan dengan beberapa cara:

a. Transport mode: IPSec hanya melakukan enkripsi

b. Tunneling mode: IPSec melakukan enkripsi dan tunneling.

Encapsulating Security Payload (ESP). Implementasi IPSec harus

mendukung ESP dan juga AH. 2.9.1 Authentification Header (AH)

Autentifikasi sumber data dan proteksi terhadap pencurian data. Protocol AH dibuat dengan melakukan enkapsulasi paket IP asli kedalam paket baru yang mengandung IP header yang baru yaitu AH header disertai dengan header asli. Isi data yang dikirimkan melalui protocol AH bersifat clear text sehingga tunnel yang berdasar protocol AH ini tidak menyediakan kepastian data. Kehadiran header AH memungkinkan untuk memverifikasi integritas pesan,. Dengan demikian, AH menyediakan otentikasi tetapi tidak untuk enkripsi. AH menyediakan algoritma autentifikasi sebagai berikut :

a. SHA1

SHA1 dikembangkan oleh Institut Nasional Standar dan Teknologi seperti yang dijelaskan di Federal Information Processing Standard (FIPS) 180-1 PUB. Proses SHA erat model setelah MD5. Hasil perhitungan dalam The SHA1 hash 160-bit yang digunakan untuk memeriksa integritas. Karena panjang hash lagi memberikan keamanan yang lebih besar, SHA lebih kuat daripada MD5 [5]. b. MD5

2.9.2 Encapsulating Security Payload (ESP)

Menyediakan kepastian data, autentikasi sumber data dan proteksi terhadap gangguan pada data. Protocol ESP dibuat dengan melakukan enkripsi pada paket IP dan membuat paket IP lain yang mengandung header IP asli dan header ESP. Data yang terenkripsi (yang mengandung header IP asli) dan trailer ESP, separuhnya terenkripsi dan sebagian tidak. ESP menyediakan algoritma enkripsi sebagai berikut. :

a. DES - 56-bit DES-CBC encryption algorithm; b. 3DES - 168-bit DES encryption algorithm;

c. AES - 128, 192 and 256-bit key AES-CBC encryption algorithm;

d. Blowfish - added since v4.5 e. Twofish - added since v4.5

Kedua protokol ini merupakan pembawa kontrol akses berbasis distribusi, kunci kriptografi dan manajemen aliran lalu lintas relatif terhadap protokol keamanan

51

Analisis merupakan suatu tindakan untuk mengetahui lebih jauh tentang objek yang akan diteliti. Analisis sistem adalah penguraian dari suatu sistem yang utuh ke dalam bagian-bagian komponennya dengan maksud untuk mengidentifikasikan dan mengevaluasi permasalahan yang terjadi dan kebutuhan yang diharapkan sehingga dapat diusulkan perbaikan merupakan tahap dalam analisis sebuah sistem [5].

3.1.1. Analisis Masalah

Tahap analisis masalah dilakukan sebelum tahap perancangan sistem. Hal ini dilakukan untuk mengetahui dengan jelas masalah-masalah yang dihadapi, cara kerja yang digunakan, dan solusi menyelesaikan masalah tersebut. Untuk mengetahui permasalahan yang ada di PT. Blesslink Rema, maka dilakukan wawancara dengan bagian Accounting dan Staf IT untuk mengetahui permasalahan ada.

Berdasarkan wawancara, bagian accounting mengalami kendala dalam mengirimkan dokumen digital dari kantor cabang ke pusat dan dari pusat ke cabang karena pihak direksi tidak menginjinkan pengiriman dokumen melalui email atau file sharing yang ada diinternet. Hal ini memaksa bagian Accounting untuk mengirimkan dokumen tersebut via kurir (POS) yang memakan waktu lebih lama. Ditambah lagi jika terdapat revisi maka harus kembali menunggu revisi tersebut dikirimkan oleh kurir.

ketidak percayaan pihak direksi terhadap jasa pihak ketiga yang ada di Internet untuk mengirim berkas perusahaan yang bersifat rahasia. 3.1.2. Analisis Kondisi Existing

Berdasarkan observasi langsung dan wawancara dengan karyawan PT. Blesslink Rema, di kedua kantor PT. Blesslink Rema telah menggunakan jaringan komputer dan juga fasilitas internet untuk menunjang kinerja perusahaan. Karyawan PT. Blesslink Rema telah terbiasa menggunakan internet dan file sharing di jaringan lokal. Selain itu di kedua kantor PT. Blesslink Rema juga terdapat MikroTik Routeboard berlisensi level 4 yang digunakan sebagai perangkat router

jaringan dimasing-masing kantor. Penggunaan MikroTik Routerboard berlisensi level 4 memungkinkan penggunanya untuk dapat menggunakan fitur berbagai fitur keamanan jaringan seperti L2TP, IPIP, IPSec, dan EOIP.

3.1.3. Analisis Solusi

Berdasarkan permasalahan ditemukan dari hasil wawancara dengan bagian accounting dan staf IT PT. Blesslink Rema, diperlukan sebuah sistem yang dapat memudahkan dan mempercepat proses pengiriman berkas antara kantor cabang kantor pusat. Selain proses yang cepat dan mudah, sistem tersebut juga harus memenuhi standar keamaan yang tinggi. Menimbang kondisi existing dikedua kantor PT. Blesslink Rema, solusi yang diusulkan adalah dengan membangun sebuah sistem Ethernet Over Internet Protokol (EoIP) yang merupakan sebuah metode

terhubung pada satu jaringan lokal yang sama. Selain itu penggunakan IPSec dipilih untuk meningkatkan keamaan komunikasi data dengan enkripsi dan autentifikasi pada setiap paket data yang dikirim melalui tunnel EoIP.

3.2. Analisis Jaringan di PT. Blesslink Rema

Analisis ini bertujuan untuk mengetahui keadaan jaringan yang ada di PT. Blesslink Rema. Analisis ini meliputi analisis topologi jaringan, spesifikasi perangkat jaringan dan pengalamatan IP di PT. Blesslink Rema.

3.2.1. Analisis Topologi Jaringan

Topologi jaringan merupakan tata letak serta struktur hubungan antara komponen-komponen (node) dalam suatu jaringan. Topologi jaringan berkaitan dengan mekanisme yang digunakan untuk mengelola cara station (komputer) dalam mengakses jaringan, sehingga tidak terjadi konflik..Pada saat ini, jaringan komputer telah diimplementasikan di PT. Blesslink Rema dengan topologi star. Jaringan tersebut digunakan untuk menghubungkan semua komputer yang ada di setiap kantor PT. Blesslink tanpa menhubungkan kantor cabang dengan kantor pusat..

Jaringan komputer yang sudah diimplementasikan di kedua kantor PT. Blesslink sudah berjalan normal dengan penggunaan file sharing

dan Printer Sharing. Meski sudah lama diimplementasikan, PT.

3.2.2. Spesifikasi Perangkat Jaringan

Perangkat jaringan yang digunakan di kedua kantor PT. Blesslink memiliki kesamaan yaitu sama-sama menggunakan RouterBoard MikroTik. Berikut ini adalah spesifikasi perangkat jaringan yang ada di PT. Blesslink Rema. :

1. Mikrotik RouterBoard RB951-2n a. 5 Port UTP

b. Single Core 400 Mhz c. RAM 32 Mb

d. RouterOS Level 4

2. TP-Link Switch a. 16 Port UTP b. 10/100 Mbps

Penggunakan MikroTik RouterBoard dengan lisensi OS level 4, memungkinkan kita untuk menggunakan berbagai fitur interkoneksi seperti VPN, L2TP, IPIP, IPSec, dan EoIP

3.2.3. Pengalamatan IP di PT. Blesslink Rema

Berikut ini adalah pengalamatan IP yang digunakan oleh kantor PT. Blesslink Rema yang menggunakan dua jenis IP, IP Public dan IP Private.

Tabel 3.1. Alamat IP di Kantor Pusat

No Alamat IP Jenis Perangkat

11 192.168.0.109/24 IP Private PC-10

12 192.168.0.110/24 IP Private PC-11

Tabel 3.2. Alamat IP di Kantor Cabang

9 192.168.10.9/24 IP Private Server

3.2.4. Spesifikasi Perangkat Keras

Perangkat keras yang digunakan di PT. Blesslink terdiri dari komputer built up yang digunakan sebagai server, beberapa komputer built up yang digunakan untuk client dan komputer rakitan untuk client.

Selain komputer, terdapat juga printer yang digunakan pada Printer Sharing. Berikut adalah spesifikasi perangkat keras yang digunakan di

PT. Blesslink Rema.

3.2.4.1. Perangkat Keras di Kantor Pusat

Berikut ini perangkat keras yang digunakan di kantor PT. Blesslink Rema di kantor pusat :

1. Server PC Built Up :

Prosessor : Dual Core 2,00 Ghz dengan Hyper Threading

RAM : 2 GB

LAN : 10/100 Mbps

HDD : 500 GB

OS : Windows XP

2. Client PC Built Up

Prosessor : Dual Core 1,8 Ghz dengan Hyper Threading

RAM : 1 GB

3.2.4.2. Perangkat Keras di Kantor Cabang

Perangkat keras yang digunakan di kantor cabang terdiri dari sebuah komputer Built Up untuk server, All in One untuk Client dan Printer dengan spesifikasi sebagai berikut :

1. Server PC Built Up

RAM : 2 GB

Prosessor : Dual Core 2,00 Ghz dengan Hyper Threading

RAM : 2 GB

Jaringan internet telah tersedia dengan bandwidth 3Mbps untuk downstream dan 1 Mbps untuk upstream di kedua kantor PT. Blesslink

Rema. Dengan masing-masing menggunakan IP Public, keduanya telah siap untuk mengimplementasikan sistem EoIP yang akan diterapkan.

3.3. Analisis Jaringan yang Dibangun

Pada analisis ini akan dibahas mengenai pengimplementasiaan EoIP dan IPSec yang disesuaikan dengan fakta lapangan yang ada di PT. Blesslink Rema.

3.3.1. Analisis Implementasi EoIP

cabang sehingga dapat mengirimkan data perusahaan secara cepat dan aman. Berdasarkan dengan wawancara dengan Staf IT PT. Blesslink Rema, dikedua kantor PT. Blesslink Rema telah mengimplementasikan jaringan komputer yang digunakan untuk File Sharing dan Internet. Selain itu, di Kedua kantor tersebut juga telah menggunakan MikroTik RouterBoard dengan OS berlisensi level 4 dan menggunakan ISP

dengan IP Public static. Sehingga EOIP dapat diimplementasikan di PT. Blesslink Rema

Pada penelitian ini akan menggunakan Ethernet Over Internet Protokol (EoIP) sebagai sebuah sistem yang akan menghubungkan kantor pusat dengan kantor cabang. Penggunaan EoIP dipilih dikarenakan kebutuhan PT. Blesslink Rema akan sebuah sistem yang dapat mengirimkan data antar kantor secara cepat. Penggunaan EoIP yang dapat menghubungkan kedua kantor secara site to site akan memudahkan bagian accounting yang sudah terbiasa menggunakan file sharing. Hal ini dikarenakan penggunaan EoIP akan sama seperti LAN.

Selain itu, EoIP dipilih juga dikarenakan baik di kantor pusat ataupun cabang telah menggunakan MikroTik Routerboard sehingga memungkinkan menggunakan EoIP yang merupakan proprietary MikroTik. Pengimplementasian EoIP yang tidak memerlukan VPN server membuat pihak perusahaan tidak memerlukan biaya tambahan dan hanya perlu memaksimalkan infrastruktur yang sudah tersedia. EoIP yang memungkinkan membuat banyak tunnel, juga dapat memudahkan pihak perusahaan jika dikemudian hari akan menambah cabang baru.

3.3.2. Analisis Implementasi IPSec

komputer yang sudah tersedia dimana perusahaan telah menggunakan ISP dengan IP Public Static serta menggunakan MikroTik Routerboard. IPSec dipilih dikarenakan merupakan sebuah metode keamanan VPN yang dapat berjalan pada Transport Mode yang berarti IPSec akan berkerja sebagai metode keamanan dengan autentifikasi dan enkripsi sedangkan metode tunneling akan ditangani oleh EoIP. Selain itu IPSec juga dapat digunakan pada Site to Site VPN sehingga dapat diimplementasikan pada penelitian ini.

Keunggulan lain dari IPSec adalah kita dapat memilih metode autentifikasi dan enkripsi yang sesuai dengan kebutuhanan sehingga tidak memerlukan resources besar namun tetap aman dalam berkomunikasi. Algoritma autentifikasi yang dipilih pada penelitian ini adalah SHA1 dikarenakan dikarenakan SHA1 memberikan keamanan yang lebih baik daripada MD5 [5]. Sedangkan pada algoritma enkripsi dipilih AES 128 bit dikarenakan AES merupakan algoritma enkripsi terbaik [10] dan tidak terlalu memberatkan sistem yang bekerja.

3.3.3. Kombinasi EoIP dan IPSec

Berdasarkan latar belakang masalah PT. Blesslink Rema memerlukan sebuah sistem yang dapat menghubungkan kantor cabang dan pusat untuk dapat saling berkomunikasi dan bertukar informasi secara cepat dan aman. Kombinasi antara EoIP dan IPSec merupakan solusi terbaik untuk memenuhi kebutuhan perusahaan.

Metode ini dikenal dengan EoIP over IPSec. Kelebihan dari EoIP over IPSec ini adalah :

a. Menghubungkan kedua kantor PT. Blesslink Rema dengan site to site VPN

b. Jaringan yang akan dibangun akan sama seperti halnya LAN sehingga pengguna yang terbiasa menggunakan File Sharing akan mudah beradaptasi.

c. Mengenkripsi trafik dan memvalidasi data sehingga data yang dikirim akan tetap terjaga kerahasiaannya

d. Mengotentikasi hubungan jaringan untuk memastikan trafik berasala dari koneksi yang terpecaya

3.4. Analisis Pengguna

Sistem yang akan dibangun akan digunakan oleh bagian Accounting PT. Blesslink Rema yang memiliki karakteristik pengguna sebagai berikut :

a. Pengguna yang telah terbiasa menggunakan komputer b. Pengguna yang telah terbiasa menggunakan internet

c. Pengguna yang pernah menggunakan aplikasi jaringan komputer khususnya yang berkaitan dengan internet.

d. Pengguna yang memiliki hak akses pada komputer yang ada di kantor PT. Blesslink Rema

3.5.Perancangan Sistem

keras maupun perangkat lunak yang dipergunakan pada jaringan untuk diimplementasikan.

3.5.1 Tujuan Perancangan Sistem

Perancangan sistem merupakan tindak lanjut dari tahap analisis. Perancangan sistem bertujuan untuk memberikan gambaran sistem yang akan dibuat. Dengan kata lain perancangan sistem didefinisikan sebagai penggambaran atau pembuatan sketsa dari beberapa elemen yang terpisah kedalam satu kesatuan yang utuh dan memiliki fungsi. Selain itu, perancangan sistem bertujuan untuk lebih mengarahkan sistem yang terinci, yaitu pembuatan perancangan yang jelas dan lengkap yang nantinya akan digunakan untuk pembuatan simulasi. Hasil dari analisis ini, kemudian dapat digunakan oleh PT. Blesslink Rema dalam menerapkan EoIP dan IPSec.

3.5.2 Perancangan Jaringan Baru

3.4.2.1 Perancangan Jaringan Fisik

Pada sistem jaringan yang baru MikroTik Routerboard disetiap kantor tidak hanya berfungsi sebagai router jaringan lokal disetiap kantor tapi juga menjadi tunnel EoIP yang akan dibangun. Ini merupakan hal yang dilakukan dalam mendukung implementasi EoIP yang akan dibahas pada bab 4.

3.4.2.2 Perancangan Jaringan Logik

Perancangan jaringan logik yang dilakukan meliputi penentan alamat IP yang digunakan untuk implementasi EoIP dengan IPSec. Berikut ini adalah segmentasi network yang akan digunakan :

a. Kantor Pusat

Mikrotik Routerboard 951-2n

Ether1 : 182.253.121.42 (IP Public) Ether2 : 192.168.0.1/24

Client

IP : 192.168.0.2 - 192.168.0.254 Subnet : 255.255.255.0

Gateway : 192.168.0.1

b. Kantor Cabang

Mikrotik Routerboard 951-2n

Ether1 : 36.72.113.134 (IP Public) Ether2 :192.168.10.1/24

Client

IP : 192.168.10.2 - 192.168.10.254 Subnet : 255.255.255.0

Gateway : 192.168.10.1

67

Implemenasi sistem merupakan tahapan penerapan hasil analisis dan perancangan berdasarkan kebutuhan pada keadaan sebenarnya. Penerapan EoIP sebagai penghubung antara dua jaringan lokal PT. Blesslink Rema akan mempercepat proses transfer data baik dari kantor cabang ke kantor pusat ataupun sebaliknya. Dan penggunaan IP Security akan menjamin proses transfer data secara aman dan terpercaya meski menggunakan internet.

4.2.1 Implementasi Perangkat Keras

Perangkat keras yang dibutuhkan dalam penerapan EoIP dan IP Security ini adalah sebagai berikut :

Tabel 4.1. Perangkat Keras

No Nama Spesifikasi Keterangan

- 64 Mb VRAM

5. Printer Inkjet Printer

6. RouterBoard

Implementasi perangkat lunak mencakup konfigurasi EoIP dan IPSec pada kedua kantor PT. Blesslink Rema. Kantor Pusat di Bandung dan kantor cabang di Jakarta. Konfigurasi ini menggunakan terminal untuk memasukan script konfiguasi pada router board.

4.1.2.1 Konfigurasi di Pusat

4.1.2.2.1 Konfigurasi EOIP di Kantor Pusat

Konfigurasi yang dilakukan adalah mengkonfigurasi EOIP dengan membuat interface baru bernama eoip-pusatcabang. Pada gambar 4.1 merupakan konfigurasi EOIP di kantor pusat. Kolom remote addres diisi dengan IP public kantor cabang dan kolom tunel ID harus sama dengan Tunnel ID di cabang.

Gambar 4.1. Interface EOIP Pusat

Gambar 4.2. Bridge EOIP Pusat

Gambar 4.4. Bridge Port EOIP

Setelah Bridge selesai, maka port yang terhubung akan seperti pada gambar 4.5 dibawah ini.

Gambar 4.5. Bridge Pusat

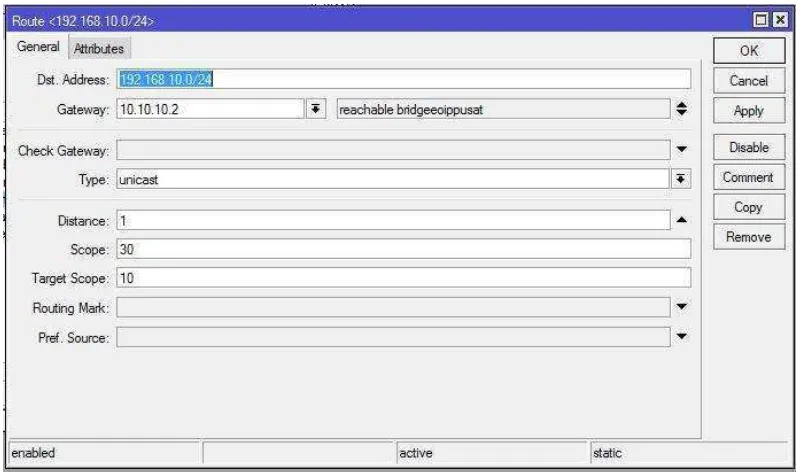

Setelah menkonfigurasi EOIP dan Bridge selanjutnya adalah menetapkan route dari LAN di kantor cabang ke LAN di kantor pusat melalui gateway EOIP yang sudah dibuat. Tahap pertama adalah dengan memberikan IP pada interface EOIP Cabang. IP yang digunakan pada EOIP Cabang harus dalam satu segmen dengan IP EOIP Pusat.

Gambar 4.6 IP Address EOIP Pusat

Gambar 4.7. Route Pusat ke Cabang

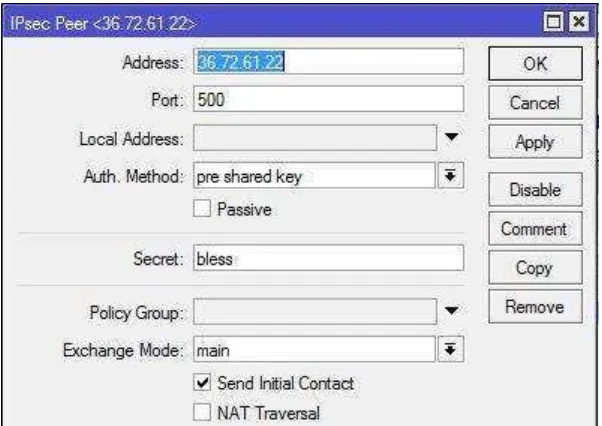

4.1.2.2.2 Konfigurasi IPSec di Kantor Pusat

Gambar 4.8. IPSec Peer Pusat

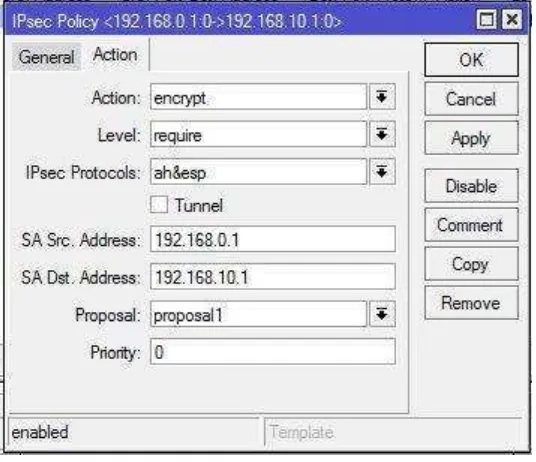

Selanjutnya adalah menkonfigkurasi IPSec Policy. Pada bagian ini yang perlu diperhatikan adalah src-address yang diisi dengan IP LAN kantor pusat, dst-address yang diisi dengan IP LAN kantor cabang.

Kemudian konfigurasi IPSec Policy di tab Action dengan memperhatikan SA Src-Address yang diisi dengan IP Lokal di kantor pusat dan SA Dst-Address yang diisi dengan IP Lokal di kantor cabang. Uncheck Tunnel karena menggunakan tunnel dari EOIP dan menggunakan IPSec

Transport Mode

Gambar 4.10. IPSec PolicyAction

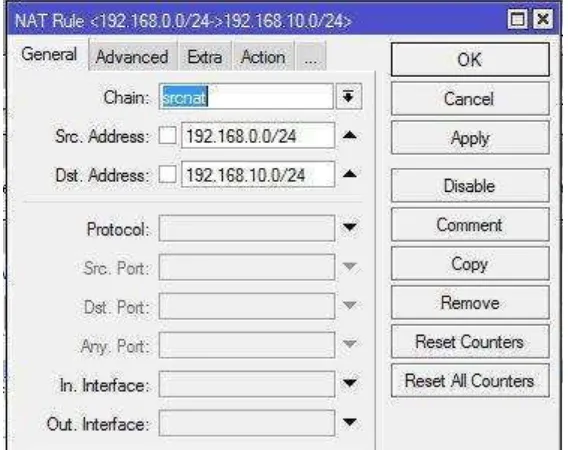

Gambar 4.11. NAT IPSec General

4.1.2.2 Konfigurasi di Cabang

Konfigurasi di kantor cabang mencakup konfigurasi EOIP dan IPSec. Yang perlu diperhatikan adalah EOIP digunakan sebagai Tunnel sementara IPSec hanya digunakan sebagai keamanan komunikasi data.

4.1.2.2.1 Konfigurasi EOIP di Kantor Cabang

Gambar 4.13. Interface EOIP Cabang

Gambar 4.14. Bridge EOIP Pusat

Gambar 4.15. Bridge Port EOIP Cabang

Setelah Bridge selesai, maka port yang terhubung akan seperti pada gambar 4.17 dibawah ini.

Gambar 4.17. Bridge Port Cabang

Setelah menkonfigurasi EOIP dan Bridge selanjutnya adalah menetapkan route dari LAN di kantor cabang ke LAN di kantor pusat melalui gateway EOIP yang sudah dibuat. Tahap pertama adalah dengan memberikan IP pada interface EOIP Cabang. IP yang digunakan pada EOIP Cabang harus dalam satu segmen dengan IP EOIP Pusat.

Gambar 4.18. IP Address EOIP Cabang

LAN lokal pusat. Konfigurasi dengan memasukan IP Segmen LAN Lokal di kantor pusat dengan gateway EOIP pusat.

Gambar 4.19. Route Cabang ke Pusat

4.1.2.2.2 Konfigurasi IPSec di Kantor Cabang

Gambar 4.20. IPSec Peer Cabang

Selanjutnya adalah menkonfigkurasi IPSec Policy. Pada bagian ini yang perlu diperhatikan adalah src-address yang diisi dengan IP LAN kantor cabang, dst-address yang diisi dengan IP LAN kantor pusat.