Oleh :

MUHAMMAD ARIEF FARUKI 105091002807

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

ii Skripsi

Sebagai salah satu syarat untuk memperoleh gelar Sarjana Komputer Pada Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh :

MUHAMMAD ARIEF FARUKI 105091002807

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

iii Skripsi

Diajukan sebagai salah satu syarat untuk memperoleh gelar Sarjana Komputer Pada Jurusan Teknik Informatika

Disusun Oleh :

MUHAMMAD ARIEF FARUKI 105091002807

Menyetujui: Pembimbing I

Herlino Nanang, MT NIP. 197312092005011002

Pembimbing II

Andrew Fiade, M. Kom NIP.1982081120091201004

Mengetahui,

Ketua Program Studi Teknik Informatika

iv

105091002807 telah diuji dan dinyatakan lulus dalam sidang Munaqosyah Fakultas Sains dan Teknologi Universitas Islam Negeri Syarif Hidayatullah Jakarta pada hari selasa, 15 Maret 2011. Skripsi ini telah diterima sebagai salah satu syarat untuk memperoleh gelar sarjana strata satu (S1) Program Studi Teknik Informatika.

Jakarta, 15 Maret 2011

Menyetujui:

Penguji I

Husni Teja Sukmana, Ph.D NIP. 197710302001121003

Penguji II

Ria Hari Gusmita, M.kom NIP. 198208172009122002

Pembimbing I

Herlino Nanang, MT NIP. 197312092005011002

Pembimbing II

Andrew Fiade, M.kom NIP.1982081120091201004

Mengetahui:

Dekan Fakultas Sains dan Teknologi

Dr. Syopiansyah Jaya Putra, M.Sis NIP. 196801172001121001

Ketua Program Studi Teknik Informatika

v

BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, Maret 2011

vi Fiade, M.Kom).

Administrasi jaringan nirkabel berskala besar seperti di instansi pemerintahan, perusahaan dan universitas merupakan salah satu proses yang cukup rumit dan membutuhkan banyak sumber daya baik waktu, tenaga dan biaya. Kendala yang dihadapi dalam proses ini adalah dikarenakan solusi yang dikembanngkan harus dapat memberikan tingkat keamanan yang tinggi sekaligus tetap memberikan kemudahaan dan mobilitas yang tinggi pada pengguna. Penelitian ini bertujuan untuk mengimplementasikan protokol PEAP-MSCHAPv2 sebagai protokol otentikasi pengguna jaringan nirkabel untuk memberikan kemudahan pada sisi administrasi jaringan. Berdasarkan hasil penelitian didapatkan bahwa PEAP-MSCHAPv2 memberikan tingkat keamanan yang baik tanpa mengorbankan kinerja yang diperlukan untuk menangani jumlah pengguna yang cukup banyak serta memudahkan administrator jaringan untuk mengatur infrastruktur jaringan yang ada.

vii

Penulisan skripsi ini merupakan salah satu syarat dalam menyelesaikan Program Studi Sarjana (S-1) Teknik Informatika Fakultas Sains dan Teknologi Universitas Islam Negeri Syarif Hidayatullah Jakarta.

Penulis menyadari bahwa Skripsi ini tidak dapat terlaksana dengan baik apabila tanpa bantuan dari berbagai pihak. Oleh karena itu, perkenankan penulis mengucapkan banyak terima kasih dan rasa syukur terutama kepada :

1. Allah SWT, yang telah memberikan rahmat, nikmat dan kesehatan sehingga penulis dapat menyelesaikan Skripsi ini.

2. Bapak DR. Syopiansyah Jaya Putra, M.Sis selaku Dekan Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

3. Bapak Yusuf Durachman, M.Sc, MIT. selaku Ketua Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

4. Ibu Viva Arifin, MMSI , selaku Sekretaris Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

5. Bapak Herlino Nanang, MT, selaku pembimbing pertama skripsi ini, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

6. Bapak Andrew Fiade, MKom, selaku pembimbing kedua, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

7. Kedua Orang Tua, ummi dan abi serta kakakku dan adik-adikku atas doa, dukungan, dan perhatiannya selama penulisan skripsi ini.

8. Seluruh Dosen dan Staf Jurusan Teknik Informatika Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

viii satu persatu.

Akhirnya dengan segala keterbatasan dan kekurangan yang ada dalam penulisan skripsi ini, penulis mengucapkan terimakasih yang sebesar-besarnya, semoga skripsi ini dapat bermanfaat bagi semua pihak

Jakarta, Maret 2011

ix

1. Terima kaih kepada Kedua Orang Tua atas segala yang telah diberikan dan doa yang telah diberikan

2. kedua kakakku yang telah memberikan dukungan.

3. Bapak Yusuf Durachman, M.Sc, MIT. selaku Ketua Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

4. Ibu Viva Arifin, MMSI , selaku Sekretaris Program Studi Teknik Informatika UIN Syarif Hidayatullah Jakarta.

5. Bapak Herlino Nanang, MT, selaku pembimbing pertama skripsi ini, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

6. Bapak Andrew Fiade, MKom, selaku pembimbing kedua, yang membantu memberikan bimbingan, arahan kepada penulis sehingga penulis dapat menyelesaikan skripsi ini.

7. Seluruh Dosen dan Staf Jurusan Teknik Informatika Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

8. Seluruh teman-teman penulis Hadi, Ariando, Ramdhan, dan teman teman TIA lainnya yang telah memberikan banyak bantuan sehingga penulis dapat menyelesaikan laporan Skripsi ini.

9. Dan pihak yang telah memberikan bantuan dan tidak dapat disebutkan satu persatu.

Semoga Allah membalas semua kebaikan dan ketulusan hati kalian. Amin.

x

HALAMAN JUDUL ………. ii

LEMBAR PENGESAHAN PEMBIMBING ……….. iii

LEMBAR PENGESAHAN UJIAN ………... iv

LEMBAR PERNYATAAN ……… v

ABSTRAK ……….. vi

KATA PENGANTAR ……… vii

LEMBAR PERSEMBAHAN ……….. ix

DAFTAR ISI ……….. x

DAFTAR GAMBAR ………. xiv

DAFTAR TABEL ……….. xvii

DAFTAR LAMPIRAN ……….. xviii

DAFTAR ISTILAH ………. xix

BAB I. PENDAHULUAN ... 1

1.1. Latar Belakang ………. 1

1.2. Perumusan Masalah ……….. 4

1.3. Batasan Masalah ……… 4

1.4. Tujuan Penelitian ……….……… 5

1.5. Manfaat Penelitian ...……… 5

1.6. Metodologi Penelitian ... 6

. 1.6.1 Metode Pengumpulan Data ………... 6

1.6.3 Metode Pengembangan Sistem ... 6

1.7. Sistematika Penulisan ... 7

BAB II. LANDASAN TEORI ... 9

2.1. Wireless LAN …....……… 9

2.1.1. Mode Pada Wireless LAN ..……….……… 9

xi

2.2. Protokol Keamanan AAA . …..……….. 20

2.2.1. Remote Dial-in User Service (RADIUS) ….……….... 22

2.2.1.1. Format Paket RADIUS ….……... 22

2.2.1.2. Tipe Paket Pesan RADIUS ….……... 24

2.2.1.3. Tahapan Koneksi RADIUS ….……... 28

2.2.1.4. REALM ….……... 30

2.3. Protokol Otentikasi ………..………..……….…….. 30

2.3.1. Password Authentication Protocol ... 31

2.3.2. Challenge Handshake Authentication Protocol ... 32

2.3.3. Extensible Authentication Protocol ... 34

2.3.3.1. EAP Over RADIUS ... 36

2.3.3.1. EAP Over LAN ... 38

2.4. EAP Methods ...……...………...……… 39

2.4.1. EAP MD5 ... 40

2.4.2. EAP TLS ... 40

2.4.3. EAP TTLS ... 41

2.4.4. EAP PEAP MSCHAPv2 ... 41

2.4.4.1. MSCHAPv2 ... 41

2.5. Secure Socket Layer / Transport Layer Security ……… 44

2.5.1. Protocol SSL Record ……….... 45

2.5.2. Protocol SSL Handshake ……….. 46

2.5.3. Protocol SSL Alert ……… 52

2.5.4. Arsitektur SSL / TLS ……… 53

2.5.5. Sertfikat Digital ……… 54

2.5.6. Enkripsi Public Key ………. 57

2.5.7. Kriprografi Simetris . ………. 57

2.5.8. Kriprografi Asimetris . ……….. 58

xii

BAB III. METODE PENELITIAN ... 66

3.1. Metode Pengumpulan Data ………. 66

3.1.1. Studi Lapangan / Observasi ..…………...………... 66

2.1.2. Kepustakaan (Library Research) / Studi Literatur... 67

3.2. Metode Pengembangan Sistem ... 68

3.2.1. Tahapan Analisis ..…………...………... 68

3.2.2. Tahapan Desain ..…………...………... 69

3.2.3. Tahapan Simulasi Prototyping ...………... 69

3.2.4. Tahapan Penerapan ... ...………... 70

3.2.5. Tahapan Pengawasan ...………... 70

3.2.6. Tahapan Pengaturan ...………... 70

3.5. Mekanisme Kerja Penelitian ... 70

BAB IV. HASIL DAN PEMBAHASAN ... 72

4.1. Perencanaan ... ... 72

4.2. Analisa ...………. 73

4.2.1. Analisa Kebutuhan Sistem Keamanan EAP PEAP... 73

4.3.2. Analisa Komponen-komponen ... 75

4.3.2. Analisa Mekanisme PEAP ... 77

4.3. Design . …..……….………... 89

4.3.1 Perancangan Topologi ... 89

4.3.2 Perancangan Sistem ... 93

4.4. Simulasi Prototyping ... . 95

4.4.1 Simulasi Kinerja Server AAA ... 96

4.5. Implementasi... 100

4.5.1 Instalasi FreeRADIUS………..……….... 102

4.5.2 Pembuatan Sertifikat Digital ………..………. 103

4.5.3 Konfigurasi server RADIUS ………..………. 103

xiii

4.6. Monitoring ... .... 105

4.6.1 Pengujian Sistem ………...………..……. 108

4.7. Management ... 110

4.8. Hasil dan Pembahasan ……….. 112

BAB V PENUTUP ……….. 114

5.1Kesimpulan ……… 114

5.2Saran ……….. 115

DAFTAR PUSTAKA ………..………... 116

xiv

Gambar 2.3 Diagram Access Point yang terhubung ke jaringan ... 12

Gambar 2.4 Multiple Access Point dan Roaming ... 12

Gambar 2.5 Penggunaan Extention Point ... 13

Gambar 2.6 Format Paket RADIUS ... 22

Gambar 2.7 Paket Access Request ... 24

Gambar 2.8 Paket Access Accept ... 28

Gambar 2.9 Paket Access Reject ... 26

Gambar 2.10 Paket Access Challenge ... 27

Gambar 2.11 Proses Pembentukan Koneksi Protokol RADIUS ... 29

Gambar 2.12 Tahapan Otentikasi PAP ... 32

Gambar 2.13 Proses CHAP 3-way Handshake ... 33

Gambar 2.14 Komunikasi Protokol EAP antara Supplicant, NAS dan Authentication server ... 34

Gambar 2.15 Komponen EAP ... 35

Gambar 2.16 Skema Port Based Authentication ... 36

Gambar 2.17 Konversi Pesan EAP dan Pesan RADIUS ... 38

Gambar 2.18 Format Paket EAPOL ... 39

Gambar 2.19 Pemodelan Untuk Membawa Pesan pada Otentikasi dengan Metode TLS ... 40

Gambar 2.20 Format SSL Record ... 46

Gambar 2.21 Handshake Protocol ... 47

Gambar 2.22 Arsitektur Protokol SSL ... 53

Gambar 2.23 Peran CA dalam Penerbitan Sertifikat ... 54

Gambar 2.24 Format X.509 ... 56

Gambar 2.25 Kriptografi Simetris ... 58

Gambar 2.26 Kriptografi Asimetris ... 59

xv

Gambar 3.2. Mekanisme Kerja Penelitian ... 72

Gambar 4.1 Proses Otentikasi PEAP MSCHAPv2 ... 78

Gambar 4.2 Capture paket EAP Response Identity ……… 80

Gambar 4.3 Capture Paket EAP Request –TLS Stara ……… 80

Gambar 4.4. Capture Paket Hello TLS Client ……… 81

Gambar 4.5 Capture Paket EAP Request Sertifikat Server ……….. 82

Gambar 4.6 Capture Paket EAP Response –Client Key Exchange …… 83

Gambar 4.7 Capture Paket EAP Request – Change Cipher Spec TLS Complete ………. 84

Gambar 4.8 Capture Paket EAP-Request Identity-EAP-MS-CHAPv2… 85 Gambar 4.9 Capture Paket EAP-Response Identity – EAP-MS-CHAP v2 ……… 85

Gambar 4.10 Capture Paket EAP-Request EAP-MS-CHAP v2 Challenge ………. 86

Gambar 4.11 Capture Paket EAP-Response/ EAP-MS-CHAP v2 Response ………. 86

Gambar 4.12 Capture Paket EAP-Request/ EAP-MS-CHAP v2 Success ……… 86

Gambar 4.13 Capture Paket EAP response/EAP-MSCHAP v2 ack….. 87

Gambar 4.14 Capture Paket EAP Success ………. 87

Gambar 4.15 Perancangan Topologi PEAP ……….. 89

Gambar 4.16 Topologi Jaringan Nirkabel FST UIN Jakarta …………. 91

Gambar 4.17 Perancangan Sistem PEAP ... 93

Gambar 4.18 Setting JRADIUS alamat IP Server RADIUS, shared secret, dan authentication protocol ... 97

Gambar 4.19 Setting Atribut Username dan Password ... 99

xvi

Gambar 4.23 tampilan input username dan password pada sisi client

Ubuntu 10.10 desktop ... 101

Gambar 4.24 Mode Debug freeRADIUS ... 102

Gambar 4.25 Konfigurasi database dengan phpmyadmin ……….. 105

Gambar 4.26 Perbandingan Beban Server Berdasarkan Jumlah Request Otentikasi ……….… 106

Gambar 4.27 Jumlah paket authentication request ………...….. 107

Gambar 4.28 Jumlah paket accounting request ………... 107

Gambar 4.29 Konfigurasi AP SSID black_usb ... 108

Gambar 4.30 Konfigurasi Security mode WPA enterprise... 109

Gambar 4.31 scanning status AP black_usb ………... 109

Gambar 4.32 Capture paket data pada AP black_usb ... 110

Gambar 4.33 manajemen akun pengguna ... 111

xvii

Tabel 2.3 Paket Access-Request ... 25

Tabel 2.4 Paket Access-Accept ... 26

Tabel 2.5 Paket Access- Reject ... 27

Tabel 2.6 Paket Access-Challenge ... 28

Tabel 2.7 Daftar Pesan Error MSCHAPv2 ... 43

Tabel 2.8 Alert Error Message ... 52

Tabel 3.1 Studi Literatur ... 67

Tabel 4.1 Perbandingan EAP TLS dan PEAP ... 74

Tabel 4.2 Spesifikasi Sistem Otentikasi Terpusat ... 75

Tabel 4.3 Spesifikasi Software ... 76

Tabel 4.4 Spesifikasi Hardware ... 76

Tabel 4.5 Ukuran Pesan Pesan EAP dan Waktu Proses ... ... 88

Tabel 4.6 Alamat IP Jaringan Nirkabel FST UIN Jakarta ... 92

xviii

Lampiran 3. Konfigurasi eap.conf ……….. 126

Lampiran 4. Konfigurasi clients.conf ……… 140

Lampiran 5. Konfigurasi pada File Users ………. 145

Lampiran 6. Konfigurasi Access Point ………. 149

Lampiran 7. Instalasi dan Konfigurasi Sertifikat pada sisi klien …….. 152

xix

bertindak sebagai pusat pemancar dan penerima untuk sinyal sinyal radio WLAN.

Access Layer Merupakan station akhir, perangkat access layer biasanya berplatform switching.

Advanced Encryption Standard (AES)

Standar algoritma enkripsi di Amerika Serikat yang menggntikan standar DES yang lebih lama dan lebih lemah

AES-basedCipher Block Chaining Message Authentication Code Protocol (CCMP)

Teknik enkripsi yang digunakan oleh WPA versi 2

Analysis Suatu fase pada model pengembangan sistem diamana biasanya dilakukan proses perumusan masalah, identifikasi dan perbandingan terhadap komponen.

Anonym Orang dengan nama yang tidak dikenal

Application layer Layer paling atas (layer 7) dalam model referensi OSI yang menyediakan layanan komunikasi seperti email dan transfer file, terdiri atas antar muka antara lingkungan OSI dan aplikasi pengguna

Attributes Dictionary Bentuk item informasi yang disediakan oleh layanan direktori. Basis informasi direktori terdiri atas masukan masukan, masing masing berisi satu atau lebih attribut.

Authentication framework Kerangka dan aturan untuk proses otentikasi

Backbone Jaringan dengan jalur dan perangkat berkecapatan tinggi yang menghubungkan jaringan jaringan lain yang lebih kecil dengan kecepatan rendah menjadi satu.

Block cipher skema algoritma sandi yang akan membagi-bagi teks terang yang akan dikirimkan dengan ukuran tertentu (disebut blok) dengan panjang t, dan setiap blok dienkripsi dengan menggunakan kunci yang sama. Pada umumnya, block-cipher memproses teks terang dengan blok yang relatif panjang lebih dari 64 bit, untuk mempersulit penggunaan pola-pola serangan yang ada untuk membongkar kunci.

Browsing Aktifitas menjelajah internet melalui world wide web

buffer Tempat penyimpanan sementara untuk data yang sedang transit, dirancang bertujuan untuk mengimbangi perbedaan dalam kecepatan transmisi

Byte Adalah sebuah rangkaian bit bit

xx

data dalam suatu sertifikat

Challenge Paket yang dikirimkan oleh server untuk meminta informasi yang diperlukan

Channel Jalur komunikasi yang cukup lebar untuk memungkinkan sebuah transmisi RF tunggal

Cisco CNS Access Registrar

(CAR)

Menyediakan layanan RADIUS yang dikeluarkan oleh Cisco

Ciphertext Data yang telah di transformasikan melalui enkripsi sehingga kandungan informasi semantiknya (maksud dari data tersebut) tidak dapat langsung dietahui

Client Pada jaringan, client adalah suatu program aplikasi

memungkinkan pengguna mengakses layanan dari komputer server

Closed source kode aplikasi bersifat tertutup, tidak dipublikasikan

Core layer lapisan yang menghubungkan jaringan lokal kejaringan external, kecepatan transmisi yang tinggi,

Coverage Liputan, Daerah cakupan

Cracker Seseorang yang berusaha untuk mengakses sistem komputer tanpa izin orang ini kebanyakan memiliki niat jahat

Database server Database yang dipasang sebagai komponen

Data Encryption Standard sebuah algoritma enkripsi sandi blok kunci simetrik dengan ukuran blok 64-bit dan ukuran kunci 56-bit. DES untuk saat ini sudah dianggap tidak aman lagi. Penyebab utamanya adalah ukuran kuncinya yang sangat pendek (56-bit). Sejak beberapa tahun yang lalu DES telah digantikan oleh Advanced Encryption

Standard (AES).

Design Perencanaan yang meletakkan dasar untuk pembuatan setiap objek atau sistem

Device Perangkat keras komputer

Dictionary attack metode dengan memanfaatkan dictionary / database yang berisi password

Directional Arah

Direct sequence spread sprectrum (DSSS)

metode untuk mengirimkan data dimana sistem pengirim dan penerima keduanya berada pada set frekuensi yang lebarnya adalah 22 MHz.

Distribution layer Merupaka layer ya g dikataka pi tar dala odel

xxi

yang didalamnya terdapat mikroprosesor sebagai pengendali kerja system.

Encrypt mengenkripsi

Error Kesalahan

FQDN (Fully Qualified Domain Named)

Merupaka a a le gkap siste . Misal ya uad adalah host a e da FQDN ya adalah uad.ac.id

Frame Pengelompokan byte secara khusus yang ditata menurut aturan logika yang sudah ditentukanuntuk membentuk informasi yang dibagi bagi untuk protokol khusus

General Public License (GPL) merupakan suatu lisensi perangkat lunak bebas

Generate menghasilkan

Graphical User Interface

(GUI)

Metoda interaksi secara grafis antara pengguna dan komputer

Handle Menangani

Handshake Bagian dari prosedur untuk menyiapkan koneksi komunikasi data

Hardware Perangkat keras mengacu kepada objek

memungkinkan untuk disentuh seperti disket, disk drive , monitor, keyboard, dan lain-lain

Hashing Metode pencarian yang memanfaatkan fungsi hash

Initialization Vector (IV) Vektor awal

Internet Jaringan komputer global yang memungkinkan dua komputer atau lebih berkoneksi dengan nya untuk mentransfer file dan tukar menukar email dan pesan pesan real time

Key Kunci

Load balancing Pada routing, kemampuan suatu router untuk mendistribusikan aliran data lewat semua port jaringannya yang berjarak sama dari alamat tujuan

Local Area Network (LAN) Network yang masing-masing node terpisah dalam jarak yang lokal dan menggunakan link berupa jalur transmisi kabel.

Logon Tindakan mengadakan koneksi dengan suatu sistem komputer dan memasukkan identifikasi pengguna serta informasi password

Management Pengelolaan / pengaturan

Message integrity check Proses pengecekan keutuhan pesan

xxii

melakukan proses komunikasi

Network Development Life Cycle (NDLC)

Metode pengembangan sistem

network-sensing Pengindaraan jaringan

Node Titik suatu koneksi atau sambungan dalam jaringan

Open authentication Metode otentikasi null. Setiap station bisa berasosiasi dengan setiap akses poin yang menggunakan

otentikasi sistem terbuka asalkan memiliki SSID yang tepat.

Open-source Kebalikan dari closed source, kode aplikasi bersifat terbuka.

Optional pilihan

Orthogonal Frequency Division Multiplexing

(OFDM)

sebuah teknik transmisi yang menggunakan beberapa buah frekuensi (multicarrier) yang saling tegak lurus (orthogonal)

Overlap Tumpang tindih

Password Kumpulan karakter atau string yang digunakan oleh pengguna jaringan atau sebuah sistem operasi yang mendukung banyak pengguna (multiuser) untuk memverifikasi identitas dirinya kepada sistem keamanan yang dimiliki oleh jaringan atau sistem tersebut

PCMCIA Protokol otentikasi yang berbasis port

Plaintext Data yang kandungan informasi semantiknya (maksud dari data tersebut dapat langsung dietahui

PMK Kunci yang diturunkan dari MK

Port based authentication mekanisme otentikasi 802.1x berbasis port yang terdapat pada authenticator

Pre-shared Key (PSK) Lihat Shared secret key

Quality of Service(QOS) Satuan pengukuran kinerja suatu sistem transmisi yang merefleksikan kualitas transmisi dan ketersediaan layanan.

Random Access Memory

(RAM)

Sebuah tipe penyimpanan komputer yang isinya dapat diakses dalam waktu yang tetap tidak memperdulikan letak data tersebut dalam memori

Re-authentication Proses otentikasi ulang

Relational Database Management System

(RDMS)

xxiii

Request for Comments (RFC) Salah satu dari seri dokumen infomasi dan standar Internet bernomor yang diikuti secara luas oleh perangkat lunak untuk digunakan dalam jaringan, Internet dan beberapa sistem operasi jaringan, mulai dari Unix, Windows, dan Novell NetWare

Response Balasan

Rogue Tersamar / palsu

Scanning Melakukan teknik analisis yang bersifat nonintrusif yang mengidentifikasi port terbuka yang terdapat pada setiap perangkat jaringan

Security policy Kebijakan keamanan

Setting Tata cara

Service Layanan

Shared secret key kunci yang akan dibagikan ke komputer dan juga kepada client secara transparant

Simulator Alat yang digunakan untuk melakukan simulasi

Spread Spectrum teknik pengiriman sinyal informasi yang menggunakan suatu kode untuk menebarkan spectrum energi sinyal informasi dalam bandwidth yang jauh lebih lebar dibanding bandwidth sinyal informasi.

Stand-alone Berdiri sendiri

Stream cipher algoritma sandi yang mengenkripsi data persatuan data, seperti bit, byte, nible atau per lima bit(saat data yang di enkripsi berupa data Boudout). Setiap

mengenkripsi satu satuan data di gunakan kunci yang merupakan hasil pembangkitan dari kunci sebelum.

Temporal Key Integrity Protocol (TKIP)

Protokol keamanan yang digunakan pada jaringan standar wireless IEEE 802.11

three-tier Layer Hierarichical Design

Model jaringan enterprise dari cisco terdiri dari lapisan : core, distribution, dan akses

Transport Layer Security

(TLS)

Merupakan kelanjutan dari protokol kriptografi yang menyediakan komunikasi yang aman di Internet

Tools Alat

Transceiver (transmitter-receiver)

Perangkat fisik yang menghubungkan antar muka host dengan local area network, seperti ethernet

User Pengguna. Biasanya ditujukan kepada pengguna suatu sistem yang umumnya adalah manusia. Misalnya pengguna komputer

xxiv

Authentication Service (IAS).

Wireless networks Jaringan yang menggunakan gelombang radio untuk membentuk kanal komunikasi antar komputer

dua protokol keamanan pada jaringan nirkabel yang banyak digunakan untuk menjawab kebutuhan tersebut. Baik WEP maupun WPA menggunakan sebuah shared secret key yang digunakan untuk mengendalikan akses ke jaringan. Setiap pengguna yang ingin terhubung ke jaringan harus mengetahui kombinasi shared secret key yang digunakan oleh access point (Ilman Zuhri Yadi). Penggunaan shared secret key ini pada jaringan skala besar seperti di perusahaan, instansi pemerintahan dan/atau universitas dapat menimbulkan celah keamanan yang baru dikarenakan kombinasi key yang digunakan sama untuk setiap pengguna. Selain itu penggunaan WEP dan WPA juga menimbulkan kerumitan proses administrasi jaringan. Untuk mengatasi hal ini, badan IEEE mengeluarkan protokol baru yang menerapkan protokol IEEE 802.1X pada jaringan nirkabel. Penggunaan IEEE 802.1X atau port based authentication protocol memungkinkan proses otentikasi dilakukan secara terpusat.

proses administrasi pengguna, seperti penambahan, penghapusan serta perubahan informasi pengguna menjadi lebih rumit.

PEAP dirancang untuk memberikan kemudahan implementasi otentikasi protokol EAP yang berbasis sertifikat digital. Implementasi PEAP hanya memerlukan sertifikat digital pada sisi authentication server, sedangkan sertifikat digital pada sisi wireless klien akan digantikan dengan menggunakan kombinasi username dan password. Penggunaan kombinasi username dan password untuk menggantikan sertifikat digital juga dapat meningkatkan mobilitas pengguna, karena pengguna tidak dibatasi pada perangkat tertentu.

Berdasarkan permasalahan tersebut, penulis ingin memberikan solusi untuk mengatasi kekurangan tersebut dengan menerapkan protokol PEAP sebagai protokol otentikasinya. protokol PEAP memiliki tingkat keamanan yang hampir sama sepeti protokol EAP TLS. Perbedaan kedua protokol tersebut terletak pada kemudahan protokol PEAP untuk diimplementasikan dan diterapkan.

1.2. Perumusan Masalah

Pada skripsi kali ini, penulis merumuskan masalah sebagai berikut:

1. Bagaimana penerapan protokol IEEE 802.1x untuk menangani kendali akses pada jaringan nirkabel.

2. Bagaimana penerapan protokol Protected Extensible Authentication Protocol (PEAP) untuk menangani proses otentikasi pengguna jaringan nirkabel pada FST UIN Jakarta.

3. Bagaimana mekanisme protokol PEAP untuk menangani proses otentikasi pengguna jaringan nirkabel.

1.3. Batasan Masalah

Untuk penulisan skripsi ini, penulis membatasi masalah dalam hal sebagai berikut:

1. Implementasi otentikasi protokol PEAP pada jaringan nirkabel FST UIN Jakarta.

2. Protokol AAA yang digunakan menangani proses otentikasi secara terpusat adalah Remote Dial-in User Service (RADIUS).

3. Pada penelitian ini, algoritma kriptografi yang digunakan adalah RSA-AES-SHA.

4. Manajemen User pada Implemetasi PEAP berbasis Web.

1.4. Tujuan Penelitian

Tujuan dari penelitian ini adalah:

1. Menerapkan protokol PEAP untuk meningkatkan Quality of Service pada infrastruktur jaringan nirkabel FST UIN.

2. Memberikan kemudahan pada administrator jaringan dalam melakukan manajemen pengguna yang terpusat.

3. Mengembangkan sistem otentikasi jaringan wireless yang terpusat.

1.5. Manfaat Penelitian

Manfaat yang diharapkan dari penelitian ini adalah :

a. Hasil penelitian diharapkan dapat memberi manfaat bagi siapa saja yang ingin membangun infrastruktur jaringan nirkabel dengan tingkat keamanan yang tinggi dan mudah untuk diimplementasikan.

b. Bagi Fakultas Sains dan Teknologi, hasil penelitian dapat digunakan menjadi bahan pertimbangan untuk diimplementasikan pada infrastruktur jaringan nirkabel yang telah ada saat ini. Sehingga dapat memberikan layanan yang lebih bermutu, baik dari sisi kinerja dan keamanannya.

1.6. Metodologi Penelitian

Metode yang digunakan penulis dalam penulisan penelitian dibagi menjadi dua, yaitu metode pengumpulan data dan metode pengembangan sistem.

1.6.1. Metode Pengumpulan data

Merupakan metode yang digunakan penulis dalam melakukan analisis data dan menjadikannya informasi yang akan digunakan untuk mengetahui permasalahan yang dihadapi.

1. Studi Lapangan

Metode pengumpulan data dengan melakukan observasi dan melakukan wawancara untuk memperoleh keterangan untuk tujuan penelitian.

2. Studi Kepustakaan dan literatur

Metode pengumpulan data melalui buku, jurnal, skripsi, dan laporan penelitian yang relevan serta mencari data di internet yang dijadikan acuan dalam penelitian yang dilakukan.

1.6.2. Metode Pengembangan sistem

Metode pengembangan sistem yang digunakan dalam penelitian ini adalah metode pengembangan sistem Network Development Life Cycle (NDLC). siklus ini terdiri dari beberapa tahapan, yaitu :

2. Desain (Perancangan) 3. Simulasi prototipe 4. Implementasi (Penerapan) 5. Monitoring

6. Manajemen

1.7. Sistematika Penulisan

Dalam penyusunan tugas akhir ini, penulis menyajikan dalam 5 bab yang dijabarkan sebagai berikut :

BAB I PENDAHULUAN

Bab ini membahas tentang latar belakang, perumusan masalah, batasan masalah, metodologi penelitian, tujuan dan manfaat penelitian dan sistematika penulisan pada penelitian ini.

BAB II LANDASAN TEORI

Bab ini menjelaskan teori-teori yang digunakan sebagai landasan dalam penelitian, seperti teori jaringan nirkabel, keamanan jaringan nirkabel, otentikasi protokol EAP, RADIUS.

BAB III METODOLOGI PENELITIAN

penulis menggunakan metodologi penelitian NDLC atau Network Development Life Cycle.

BAB IV ANALISIS DAN IMPLEMENTASI

Bab ini berisi analisis terhadap kebutuhan sistem, perancangan serta implementasi protokol otentikasi PEAP pada jaringan nirkabel FST UIN Jakarta.

BAB V KESIMPULAN DAN SARAN

1 1.1. Latar Belakang

Teknologi jaringan nirkabel atau WLAN menggunakan gelombang radio sebagai media transmisinya. Hal ini membuat teknologi tersebut memberikan mobilitas yang lebih baik daripada jaringan kabel (Neil Reid, 2010). Tetapi, penggunaan gelombang radio juga memberikan dampak negatif, yaitu tidak adanya perlindungan fisik dan kendali akses pada jaringan nirkabel. Setiap pengguna yang berada dalam jangkauan daya pancar suatu access point (AP) maka akan dengan mudah terkoneksi dan menggunakan layanan serta sumber daya yang ada pada jaringan. Dampak negatif lainnya adalah komunikasi yang terjadi akan dengan mudah disadap oleh pihak ketiga (Zaenal Arifin, 2008). Beberapa solusi dikembangkan untuk mengatasi celah-celah keamanan tersebut. Protokol keamanan ini bertujuan untuk membatasi akses ke jaringan nirkabel serta mengamankan komunikasi yang terjadi agar tidak dapat disadap oleh pihak-pihak yang tidak berwenang.

9 2.1 Wireless LAN

Wireless (jaringan nirkabel) menggunakan gelombang radio (RF) atau gelombang mikro untuk membentuk kanal komunikasi antar komputer. Jaringan nirkabel adalah alternatif yang lebih modern terhadap jaringan kabel yang bergantung pada kabel tembaga dan serat optik antar jaringan. LAN atau Local Area Network Merupakan jaringan komputer yang meliputi suatu area geografis yang relatif kecil (dalam satu lantai atau gedung). LAN dicirikan dengan kecepatan data yang relatif tinggi dan kecepatan error yang relatif rendah. (Kamus Lengkap Jaringan Komputer, 2004). Jaringan nirkabel memungkinkan user untuk melakukan komunikasi, mengakses aplikasi dan informasi tanpa kabel. Hal tersebut memberikan kemudahan dan kebebasan untuk bergerak dan kemampuan memperluas aplikasi ke berbagai bagian gedung, kota, atau hampir ke semua tempat di dunia.

2.1.1 Mode pada Wireless LAN

a. Model Ad-Hoc

[image:34.595.144.520.78.494.2]Model ad-hoc merupakan mode jaringan nirkabel yang sangat sederhana, karena pada mode ini tidak memerlukan access point untuk host dapat saling berkomunikasi. Setiap host cukup memiliki transmitter dan reciever wireless untuk berkomunikasi secara langsung satu sama lain seperti tampak pada gambar 2.1. Kekurangan dari mode ini adalah komputer tidak bisa berkomunikasi dengan komputer pada jaringan yang menggunakan kabel. Selain itu, daerah jangkauan pada mode ini terbatas pada jarak antara kedua komputer tersebut.

Gambar 2.1 Mode Jaringan Ad-Hoc

Sumber : http://oc.its.ac.id/ambilfile.php?idp=153

b. Model Infrastruktur

dengan jangkauan tertentu pada suatu daerah. Penambahan dan pengaturan letak access point dapat memperluas jangkauan dari WLAN.

Gambar 2.2 Model Jaringan Infrastruktur

Sumber : http://oc.its.ac.id/ambilfile.php?idp=153

2.1.1 Komponen Wireless LAN

Dalam membangun sebuah jaringan WLAN, maka diperlukan beberapa perangkat keras agar komunikasi antara station dapat dilakukan. Secara umum, komponen wireless LAN terdiri atas perangkat berikut :

1. Access Point (AP)

meng-handle sampai 30 user). Karena dengan semakin banyak nya user terhubung ke AP maka kecepatan yang diperoleh tiap user juga akan semakin berkurang.

Gambar 2.3 Diagram Access Point yang Terhubung ke Jaringan.

Sumber : http://www.hp.com/sbso/wireless/setup_wireless_network.html

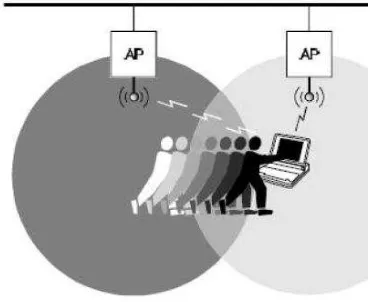

Bila AP dipasang lebih dari satu dan coverage tiap AP saling overlap, maka user/ client dapat melakukan roaming. Roaming adalah kemampuan client untuk berpindah tanpa kehilangan koneksi dan tetap terhubung dengan jaringan.

Gambar 2.4 Multiple Access Point dan Roaming

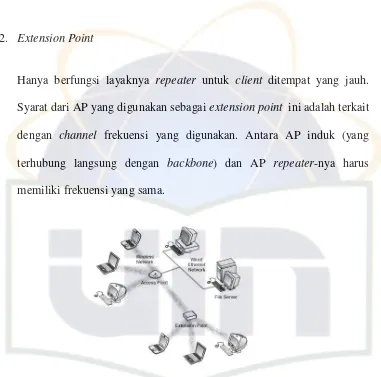

[image:36.595.243.428.547.698.2]2. Extension Point

[image:37.595.141.522.82.459.2]Hanya berfungsi layaknya repeater untuk client ditempat yang jauh. Syarat dari AP yang digunakan sebagai extension point ini adalah terkait dengan channel frekuensi yang digunakan. Antara AP induk (yang terhubung langsung dengan backbone) dan AP repeater-nya harus memiliki frekuensi yang sama.

Gambar 2.5 Penggunaan Extension Point

Sumber : http://library.thinkquest.org/04oct/01721/wireless/faq.htm

3. Antena

Digunakan untuk memperkuat daya pancar. Terdapat beberapa tipe antena yang dapat mendukung dalam implementasi wireless LAN. Ada yang tipe omni, sectorized serta directional.

WLAN card dapat berupa PCMCIA, USB card atau Ethernet card dan sekarang banyak dijumpai sudah embedded di terminal (notebook maupun HP). Biasa nya PCMCIA digunakan untuk notebook sedangkan yang lain nya digunakan untuk komputer desktop. WLAN card berfungsi sebagai interface antara sistem operasi jaringan client dengan format interface udara ke AP. (Gunadi, 2009)

2.1.2 Badan Standarisasi

a. Federal Communication Commission (FCC)

Federal Communiation Commission (FCC) adalah sebuah perwakilan independen dari pemerintah Amerika Serikat, didirikan oleh Communication Act pada tahun 1943. FCC berhubungan dengan peraturan peraturan dibidang komunikasi yang menggunakan radio, televisi, wire, satelit, dan kabel baik di wilayah Amerika sendiri maupun untuk international.

FCC membuat peraturan yang didalamnya berisi perangkat perangkat wireless LAN mana yang dapat beroperasi. FCC menentukan pada spectrum frequency radio yang mana wireless LAN dapat berjalan dan seberapa besar power yang dibutuhkan, teknologi transmisi mana yang digunakan, serta bagaimana dan dimana berbagai jenis hardware wireless LAN dapat digunakan.

b. Internet Engineering Task Force (IETF)

mengkoordinasikan pegoperasian, pengelolaan, dan evolusi internet, dan memecahkan persoalan arsitektural dan protokol tingkat menengah. IETF mengadakan pertemuan tiga kali setahun dan laporan hasil pertemuan pertemuan itu secara lengkap termasuk kedalam IETF proceedings.

c. Institute of Electrical and Electronics Engineers (IEEE)

Institute of Electrical and Electronics Engineers (IEEE) adalah pembuat kunci standar dari hampir semua hal yang berhubungan dengan teknologi dan informasi di Amerika Serikat. IEEE membuat standar dengan peraturan yang telah ditetapkan oleh FCC. IEEE telah menspesifikasikan begitu banyak standar teknologi. Seperti Public Key cryptography (IEEE 1363), Ethernet (IEEE 802.3), dan untuk Wireless LAN dengan standar IEEE 802.11. (Gunadi, 2009)

2.1.3 Standar Wireless LAN

Standar yang lazim digunakan untuk WLAN adalah 802.11 yang ditetapkan oleh IEEE pada akhir tahun 1990. standar 802.11 kemudian dibagi menjadi tiga jenis, yaitu :

a. IEEE 802.11a

terjadinya interferensi dari perangkat nirkabel lainnya karena frekuensi ini jarang digunakan. Kelemahannya antara lain membutuhkan biaya yang lebih besar, jarak jangkuan lebih pendek karena frekuensi tinggi dan juga dapat menyebabkan sinyal mudah diserap oleh benda penghalang seperti tembok.

b. IEEE 802.11b

Menggunakan teknik modulasi direct sequence spread sprectrum (DSSS) dan berjalan pada pita frekuensi 2,4 Ghz dengan kecepatan transfer 11 Mbps. Kelebihan dari standar ini adalah biaya implementasi yang lebih sedikit dan jarak jangkauan yang lebih baik. Kelemahannya adalah kecepatan transfer yang lebih lambat dan rentan terhadap interferensi karena frekuansi 2,4 GHz juga banyak digunakan oleh perangkat lainnya.

c. IEEE 802.11g

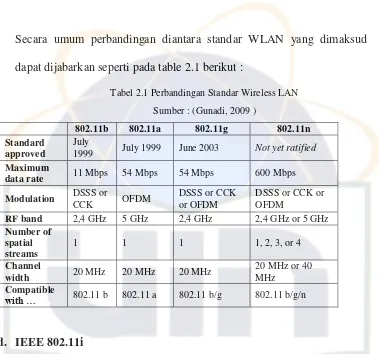

Secara umum perbandingan diantara standar WLAN yang dimaksud dapat dijabarkan seperti pada table 2.1 berikut :

Tabel 2.1 Perbandingan Standar Wireless LAN

Sumber : (Gunadi, 2009 )

802.11b 802.11a 802.11g 802.11n Standard

approved

July

1999 July 1999 June 2003 Not yet ratified Maximum

data rate 11 Mbps 54 Mbps 54 Mbps 600 Mbps Modulation DSSS or

CCK OFDM

DSSS or CCK or OFDM

DSSS or CCK or OFDM

RF band 2,4 GHz 5 GHz 2,4 GHz 2,4 GHz or 5 GHz Number of

spatial streams

1 1 1 1, 2, 3, or 4

Channel

width 20 MHz 20 MHz 20 MHz

20 MHz or 40 MHz

Compatible

with … 802.11 b 802.11 a 802.11 b/g 802.11 b/g/n

d. IEEE 802.11i

IEEE 802.11i atau yang juga sebagai WPA2 merupakan standarisasi pada 802.11 yang khusus menspesifikasikan mekanisme keamanan untuk jaringan nirkabel. Draft standarisasi ini yang disetujui pada 24 Juni 2004 dirancang untuk menggantikan protokol WEP yang memiliki celah keamanan yang besar. Wi-Fi Alliance sebelumnya telah mengeluarkan standarisasi WPA sebagai solusi sementara untuk mengganti WEP. WPA2 adalah perbaikan dan versi final dari WPA. 802.11i menggunakan algoritma enkripsi AES block cipher, sedangkan WEP dan WPA menggunakan RC4 stream cipher.

assosiasi, dan AES-based Cipher Block Chaining Message Authentication Code Protocol (CCMP) untuk menyediakan fasilitas confidentiality, integrity, dan data encryption. Selain itu, komponen penting lainnya dalam proses otentikasi 802.11 adalah proses 4-way handshake. (Reza Fuad R)

2.1.4 Teknik Enkripsi Wireless LAN

Dalam jaringan nirkabel dikenal ada beberapa teknik enkripsi yang biasa digunakan, antara lain :

1. Wired Equivalent Privacy (WEP)

Teknik enkripsi WEP menggunakan kunci (key) yang disebar antara accsess point dengan kliennya dalam satu jaringan supaya masing – masing dapat melakukan proses enkripsi dan dekripsi, karena kedua proses tersebut hanya mungkin dilakukan jika memiliki key yang sama. key yang digunakan pada WEP standar adalah 64 bit, 40 bit adalah key dan 24 bit sisa nya adalah Initialization Vector (IV) yang dikirimkan berupa teks untuk proses otentikasi. Andaikan key yang digunakan pada enkripsi tidak dikenali oleh klien yang seharusnya melakukan dekripsi, maka frame tersebut akan ditolak.

dan jumlah pengguna yang terhubung (tingkat kesibukan jaringan) dan membuat cracker bisa dengan mudah menerka IV dan menembus enkripsi WEP. Namun WEP masih tetap menjadi pilihan untuk keamanan minimal yang biasa digunakan pada jaringan nirkabel rumahan.

2. Wi – Fi Protected Access (WPA)

WPA dibuat sebagai tindak lanjut atas kelemahan WEP dengan menggunakan algoritma enkripsi baru menggunakan key yang dinamis dan berubah secara periodik. WPA yang telah dikembangkan saat ini adalah WPA yang digunakan pada jaringan nirkabel yang sudah umum dan WPA 2. Teknik enkripsi yang digunakan WPA bisa dibagi menjadi dua jenis, yaitu Temporal Key Integrity Protocol (TKIP) yang dibuat sebagai pengganti WEP dengan menggunakan key sepanjang 128 bit dan berubah untuk setiap frame yang akan dikirimkan serta Advance Encryption Standard (AES) yang menggunakan algoritma yang lebih baik namun membutuhkan sumber daya yang lebih besar dan digunakan pada WPA2.

bagi mereka sehingga menggunakan server otentikasi sendiri seperti Remote Authentication Dial-in User Service (RADIUS). Extensible Authentication Protocol (EAP) digunakan pada jenis WPA ini yang hanya mengizinkan pemakaian sebuah port untuk mengirimkan paket – paket EAP dari klien ke server otentikasi. EAP akan menutup semua

lalu lintas data lainnya yang menuju server sampai terbukti bahwa pengguna adalah pemakai yang sah. (Ilman Zuhri Yadi).

2.2 Protokol Keamanan AAA

Menurut Jonathan Hassel (2002) Konsep kerja Server Otentikasi dikenal dengan AAA (authentication, authorization, and accounting). Yang terdiri dari

Otentikasi, Otorisasi, dan Pendaftaran akun pengguna. Konsep AAA mempunyai

fungsi yang berfokus pada tiga aspek dalam kontrol akses user, yaitu : a. Authentication

b. Authorization

Ototrisasi melibatkan penggunaan seperangkat aturan aturan yang berlaku untuk memutuskan aktifitas apa saja yang dizinkan dalam sistem atau sumber daya jaringan tertentu untuk pengguna yang terotentikasi. Proses Authorization merupakan lanjutan dari proses Authentication. Proses Authorization dapat dianalogikan sebagai berikut : jika anda sudah mengizinkan tamu untuk masuk kerumah anda, tentu anda mempunyai aturan – aturan yang ditempel di dinding rumah anda, misalnya tamu hanya boleh masuk sampai dengan ruang tamu. dengan aturan seperti ini tentu akan memudahkan seseorang untuk melakukan kontrol terhadap sumber daya jaringan tertentu.

c. Accounting

2.2.1 Remote Authentication Dial-In User Service (RADIUS)

RADIUS merupakan singkatan dari Remote Acces Dial in User Service. Pertama kali di kembangkan oleh Livingston Enterprises. Merupakan network protokol keamanan komputer yang digunakan untuk membuat manajemen akses secara terkontrol pada sebuah jaringan yang besar. RADIUS didefinisikan di dalam RFC 2865 dan RFC 2866. RADIUS biasa digunakan oleh perusahaan untuk mengatur akses ke internet atau interner bagi client.

RADIUS melakukan otentikasi, otorisasi, dan pendaftaran akun pengguna secara terpusat untuk mengakses sumber daya jaringan. Sehingga memastikan bahwa pengguna yang mengakses jaringan adalah pengguna yang sah. RADIUS berstandar IEEE 802.1x. Sering disebut “port based authentication”. RADIUS merupakan protokol client – server yang berada pada layer aplikasi pada OSI layer. Dengan protokol transport berbasis UDP. (Jonathan Hassel, 2002).

2.2.1.1 Format Paket RADIUS

Protokol RADIUS menggunakan paket UDP untuk melewati transmisi antara client dan server. Protokol tersebut akan berkomunikasi pada port 1812. Berikut struktur paket RADIUS :

Gambar 2.6 Format paket RADIUS

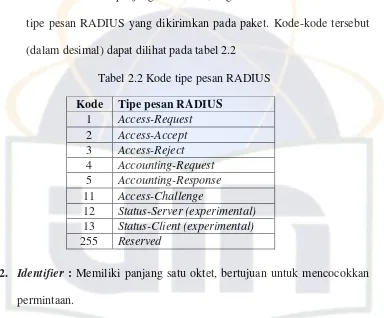

1. Code : memiliki panjang satu oktet, digunakan untuk membedakan tipe pesan RADIUS yang dikirimkan pada paket. Kode-kode tersebut (dalam desimal) dapat dilihat pada tabel 2.2

Tabel 2.2 Kode tipe pesan RADIUS Kode Tipe pesan RADIUS

1 Access-Request 2 Access-Accept 3 Access-Reject 4 Accounting-Request 5 Accounting-Response 11 Access-Challenge

12 Status-Server (experimental) 13 Status-Client (experimental) 255 Reserved

2. Identifier : Memiliki panjang satu oktet, bertujuan untuk mencocokkan permintaan.

3. Length : Memiliki panjang dua oktet, memberikan informasi mengenai panjang paket.

4. Authenticator : Memiliki panjang 16 oktet, digunakan untuk membuktikan balasan dari RADIUS server, selain itu digunakan juga untuk algoritma password.

berdasarkan pada Internet Engineering Task Force (IETF) Extensible Authentication Protocol (EAP), yang ditetapkan dalam RFC 2284.

2.2.1.2 Tipe Paket Pesan RADIUS

Ada empat jenis paket pesan RADIUS yang relevan dengan otentikasi dan otorisasi pada fase transaksi AAA yaitu :

1. Access-Request

Paket Access-Request digunakan oleh layanan konsumen ketika meminta layanan tertentu dari jaringan. Client mengirimkan paket request ke RADIUS server dengan daftar layanan yang diminta. Faktor kunci dalam transmisi ini adalah kolom kode pada header paket, dimana header paket tersebut harus di set dengan nilai 1, yang merupakan nilai unik pada paket permintaan. RFC menyatakan bahwa balasan harus dikirimkan ke semua paket permintaan yang valid, apakah jawabannya adalah otorisasi atau penolakan.

Tabel 2.3 Paket Access-Request Sumber : RADIUS, O'Reilly Packet Type Response

Code 1

Identifier Unique per request

Length Header length plus all additional attribute data

Authenticator Request

Attribute Data 2 or more

2. Access-Accept

Paket Access-Accept dikirim oleh RADIUS server kepada client untuk mengakui bahwa permintaan klien diberikan. Jika semua permintaan Access-Request dapat diterima, maka server RADIUS harus mengatur paket respon dengan nilai 2 pada sisi client, setelah paket tersebut diterima, paket tersebut di cek apakah sama atau benar paket tersebut adalah paket respon dari RADIUS server dengan menggunakan identifier field. Jika terdapat paket yang tidak mengikuti standar ini maka paket tersebut akan dibuang.

Gambar 2.8 Paket Access- Accept

Sumber: RADIUS, O'Reilly

Tabel 2.4 Paket Access-Accept Sumber: RADIUS, O'Reilly Packet Type Response

Code 2

Identifier Identical to Access-Request per transaction

Length Header length plus all additional attribute data

Authenticator Response

Attribute Data 0 or more

3. Access-Reject

RADIUS server dapat pula mengirimkan paket Access-Reject kembali ke client jika harus menolak salah satu layanan yang diminta client dalam paket Access-Request. Penolakan tersebut dapat didasarkan pada kebijakan sistem, hak istimewa yang tidak cukup, atau kriteria lain. Access-Reject dapat dikirim setiap saat selama waktu koneksi. Nilai yang diberikan untuk kode pada paket ini adalah 3.

Sumber : RADIUS, O'Reilly

Tabel 2.5 Paket Access- Reject Sumber : RADIUS, O'Reilly

Packet Type Response

Code 3

Identifier Identical to Access-Request

Length Header length plus all additional attribute data

Authenticator Response

Attribute Data 0 or more

4. Access-Challenge

[image:51.595.146.525.79.453.2]Apabila server menerima informasi yang bertentangan dari user, atau membutuhkan informasi lebih lajut, atau hanya ingin mengurangi risiko otentikasi palsu, server dapat menerbitkan paket Access-Challenge untuk client. Setelah client menerima paket Access-Challenge client harus memberikan paket Access-Request yang baru disertai atribut informasi yang diminta server. Nilai yang diberikan pada header paket ini adalah 11.

Tabel 2.6 Paket Access-Challenge Sumber : RADIUS, O'Reilly

Packet Type Response

Code 11

Identifier Identical to Access-Request

Length Header length plus all additional attribute data

Authenticator Response

Attribute Data 0 or more

2.2.1.3 Tahapan Koneksi RADIUS

Penggunaan RADIUS terhadap usaha pembentukan koneksi jaringan dapat dilakukan dengan melalui tahapan tahapan berikut:

1. Access server, access point menerima permintaan koneksi dari access client

2. Access server dikonfigurasi agar dapat menggunakan RADIUS sebagai protokol yang melakukan proses otentikasi, otorisasi dan accounting, membuat sebuah pesan access request dan mengirimkannya ke server RADIUS.

3. Server RADIUS melakukan evaluasi pesan Access request

4. Jika dibutuhkan, server RADIUS mengirimkan pesan access challenge ke access server. Jawaban terhadap pesan tersebut dikirimkan dalam bentuk access request ke server RADIUS.

6. Jika usaha pembentukan koneksi dan diotorisasi, server RADIUS mengirimkan sebuah pesan access accept ke access server. Sebaliknya jika usaha tersebut ditolak maka server RADIUS mengirimkan sebuah pesan access reject ke access server.

7. Selama menerima pesan access accept, access server melengkapi proses koneksi dengan access client dan mengirimkan sebuah pesan accounting request ke server radius.

8. Setelah pesan accounting request diproses, server RADIUS mengirimkan sebuah pesan accounting response. (Zaenal Arifin, 2008)

Gambar 2.11. Proses Pembentukan koneksi protokol RADIUS

Sumber:

2.2.1.4 Realm

RADIUS hadir dengan kemampuan untuk mengidentifikasi user berdasarkan desain dan area yang berlainan. atau disebuat realm. Realm adalah identifier yang ditempatkan sebelum atau sesudah nilai yang biasanya berisikan atribut Username yang bisa digunakan server RADIUS untuk mengenal dan menghubungi server yang sedang digunakan untuk memulai proses AAA.

Tipe pertama dari realm identifier yang dikenal sebagai realm prefix., yang mana nama realm ditempatkan sebelum username, dan kedua dipisahkan oleh karakter prekonfigurasi, seperti kebanyakan @, \, atau /. Untuk lebih lanjut, sebuah user bernama jhassel yang terdaftar di layanan central state internet (merupakan realm dengan nama CSI) bisa mengatur klien untuk memberikan username seperti CSI/jhassel.

Sintaks realm identifier lainnya adalah realm suffix, dimana username ditempatkan sebelum nama realm. Pemisah yang sama masih digunakan didalam sintaks ini hingga saat ini, lebih lanjut yang pada umum nya adalah tanda @. Sebagai contoh, user awatson mendaftar ke layanan northwest internet (nama realm : NWI) menggunakan identifikasi suffix realm bisa memberikan username seperti awatson@NWI. (Jonathan Hussel, 2003).

2.3 Protokol Otentikasi

dua manusia yang akan berkomunikasi. Pada istilah komputer, jabatan tangan (handshaking) menunjukkan suatu protokol dari komunikasi data bila dua buah alat dihubungkan satu dengan yang lainnya untuk menentukan bahwa keduanya telah kompatibel. (Jogianto, 1999).

Otentikasi adalah proses verifikasi untuk menyatakan suatu identitas. Bentuk umum yang biasa digunakan untuk melakukan otentikasi menggunakan kombinasi logon ID / username dan password. jika kombinasi kedua nya benar maka client dapat mengakses ke sumber daya jaringan tertentu. Proses otentikasi dapat dianalogikan seperti seorang tamu yang datang ke rumah anda, sebelum tamu tersebut diperbolehkan masuk, tentu anda harus mengetahui tamu itu terlebih dahulu, jika anda kenal dengan tamu tersebut, maka tamu tersebut pastinya akan anda persilahkan masuk dan sebaliknya. (Jonathan Hassel).

2.3.1 Password Authentication Protocol (PAP)

pengguna mengetahui penyebab kegagalan proses otentikasi apakah disebabkan kesalahan pada password atau shared secret. (TCP/IP Guide, Charles M. Kozierok).

Gambar 2.12 Tahapan Otentikasi PAP

Sumber : http://www.orbit-computer-solutions.com/images/pap.jpg

2.3.2 Challenge Handshake Authentication Protocol (CHAP)

CHAP dikembangkan dengan alasan bahwa password seharusnya tidak ditransmisikan melalui jaringan. CHAP secara dinamis mengenkripsi informasi username dan password.

Pada otentikasi CHAP terdapat 3 proses yang dikenal dengan 3 way-Hanshake, proses proses tersebut adalah :

1. Challenge : authenticator membuat sebuah frame yang dinamakan Challenge dan dikirimkan initiator. frame ini berisi text sederhana yang disebut challenge text..

3. Success or Failure: authenticator melakukan sesi pencocokan pesan yang di encrpt tersebut dengan challenge text milik nya yang di encrypte dengan password yang sama. Jika hasil encrypt initiator sama dengan hasil encrypt authenticator maka authenticator menyatakan proses otentikasi sukses. Sebalik nya jika tidak ditemukan kecocokan maka proses otentikasi failure. (TCP/IP Guide, Charles M. Kozierok).

Gambar 2.13 Proses CHAP 3-way Handshake

2.3.3 Extensible Authentication Protocol (EAP)

EAP atau Extensible Authentication Protocol adalah suatu framework otentikasi yang menyediakan layanan transport dan penggunaan keying material dan parameter yang dihasilkan oleh EAP methods. EAP pada awalnya dikembangkan untuk koneksi Point-to-Point atau PPP. Namun, saat ini EAP juga diimplementasikan dan banyak digunakan untuk otentikasi pengguna pada jaringan nirkabel. EAP digunakan pada three-tier authentication, maka pada proses komunikasinya EAP akan menggunakan transport protokol yang berbeda. Pertama, pada komunikasi antara supplicant dan authenticator, EAP akan menggunakan data link protocol seperti PPP, Ethernet atau WLAN. Kedua, pada komunikasi antara authenticator dan authentication system, EAP akan menggunakan application layer protocol seperti RADIUS atau Diameter.

Gambar 2.14 Proses komunikasi protokol EAP antara supplicant, NAS dan authentication server

Gambar 2.15 Komponen EAP Sumber : Tom Rixom 1. Supplicant

Merupakan Wireless Node yang ingin mengakses Jaringan disebut Supplicant.

2. Authenticator

secara biasa. IEEE 802.1x mempunyai peranan penting dari standar 802.11i.

Gambar 2.16 Skema port based authentication Sumber : Standar IEEE 802.1x. Teori dan Implementasi 3. Authentication Server / RADIUS

yaitu server yang menentukan apakah suatu supplicant valid atau tidak. Authentication server adalah berupa RADIUS server [RFC2865].

2.3.3.1 EAP Over RADIUS

yang melewatkan pesan EAP diantara client dan server RADIUS. Pemrosesan pesan EAP dilakukan oleh access client dan server RADIUS, tidak dilakukan oleh access server.

EAP over RADIUS digunakan dalam lingkungan dimana RADIUS sebagai penyedia mekanisme otentikasi. Keuntungan yang bisa diperoleh dengan menerapkan EAP over RADIUS adalah jenis EAP tidak perlu diinstall pada setiap access server, cukup dilakukan pada server RADIUS. Tetapi, access server harus mendukung EAP sebagai protokol untuk melakukan kegiatan otentikasi dan melewatkan pesan EAP ke server RADIUS.

Karena EAP merupakan bagian dari standar 802.1x, kita harus mengaktifkan otentikasi 802.1x untuk mengaktifkan AP agar dapt menggunakan EAP.

Gambar 2.17 Konversi pesan EAP dan pesan RADIUS Sumber : (sistem pengamanan jaringan wireless, zaenal arifin)

2.3.3.2 EAP over LAN (EAPOL)

EAPOL adalah suatu protokol yang menyediakan cara-cara mengenkapsulasi paket-paket EAP dalam protokol LAN atau Ethernet. EAPOL didesain untuk standarisasi IEEE 802.1X yang digunakan pada jaringan kabel maupun nirkabel. Berikut ini adalah beberapa jenis paket-paket EAPOL, yaitu:

1. EAPOL-Start : merupakan sebuah frame EAPOL yang baru. Frame ini dikembangkan untuk mekanisme network-sensing pada jaringan nirkabel. Pada saat permintaan akses, supplicant akan mengirimkan frame EAPOL start secara multicast ke beberapa alamat MAC yang telah dipersiapkan untuk 802.1x authenticators, sehingga authenticator dapat mengetahui apabila ada pengguna yang memerlukan ijin akses.

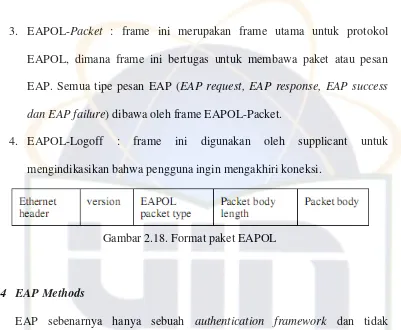

3. EAPOL-Packet : frame ini merupakan frame utama untuk protokol EAPOL, dimana frame ini bertugas untuk membawa paket atau pesan EAP. Semua tipe pesan EAP (EAP request, EAP response, EAP success dan EAP failure) dibawa oleh frame EAPOL-Packet.

[image:63.595.122.523.89.419.2]4. EAPOL-Logoff : frame ini digunakan oleh supplicant untuk mengindikasikan bahwa pengguna ingin mengakhiri koneksi.

Gambar 2.18. Format paket EAPOL

2.4 EAP Methods

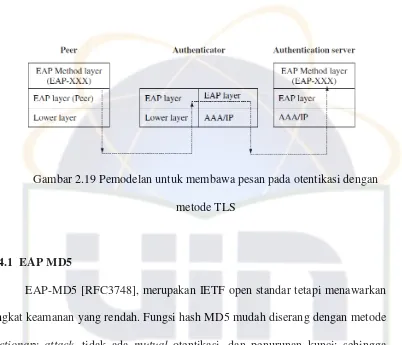

Gambar 2.19 Pemodelan untuk membawa pesan pada otentikasi dengan metode TLS

2.4.1 EAP MD5

EAP-MD5 [RFC3748], merupakan IETF open standar tetapi menawarkan tingkat keamanan yang rendah. Fungsi hash MD5 mudah diserang dengan metode dictionary attack, tidak ada mutual otentikasi, dan penurunan kunci; sehingga membuatnya tidak cocok untuk dipakai dengan dinamik WEP atau WPA/WPA2 enterprise.

2.4.2 EAP TLS

disupport oleh semua manufaktur dari wireless LAN hardware dan software termasuk Microsoft.

2.4.3 EAP TTLS

EAP-Tunneled TLS atau EAP-TTLS merupakan standar yang dikembangkan oleh Funk Software dan Certicom. Standar ini secara luas disupport dan menawarkan tingkat keamanan yang bagus. Standar ini menggunakan PKI sertifikat hanya pada authentication server.

2.4.4 PEAP MSCHAP v2

Protected EAP (PEAP), sama seperti EAP-TTLS, memakai TLS-tunnel. Sertifika supplicant untuk PEAP tidak diperlukan, tetapi untuk sertifikat server (AS) dibutuhkan. PEAP dikembangkan oleh Microsoft, Cisco System, dan RSA Security.

2.4.4.1Microsoft PPP CHAP Extensions Version 2 (MSCHAPv2)

a. Format Paket MSCHAPv2 1. Challenge Packet

Format paket challenge identik dengan format paket challenge pada CHAP standard. Pada paket ini authenticator akan mengirimkan kepada peer nilai challenge sepanjang 16 oktet.

2. Response Packet

Format paket Response identik dengan format paket challenge pada CHAP standard. Format paket terdiri dari :

- 16 oktet : peer challenge, merupakan nilai random yang dihasilkan dari sisi peer.

- 8 oktet : nilai cadangan, harus diisi kosong / zero

- 24 oktet : NT response, berisi password yang terenkrisi dan username

- 1 oktet : flag, diisi dengan nilai kosong / zero 3. Success Packet

Format paket Success identik dengan format paket Success pada CHAP standard. Paket ini terdiri dari 42 oktet. Paket ini merupakan pesan response dari authenticator apabila paket response yang dikirimkan peer memiliki nilai yang sesuai. Format paket ini adalah : “S=<auth_string> M=<Message>”.

4. Failure Packet

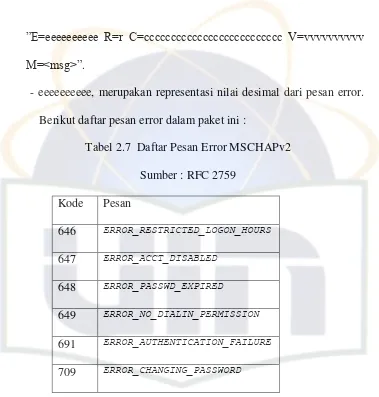

”E=eeeeeeeeee R=r C=cccccccccccccccccccccccccc V=vvvvvvvvvv M=<msg>”.

[image:67.595.146.525.83.480.2]- eeeeeeeeee, merupakan representasi nilai desimal dari pesan error. Berikut daftar pesan error dalam paket ini :

Tabel 2.7 Daftar Pesan Error MSCHAPv2 Sumber : RFC 2759

Kode Pesan

646 ERROR_RESTRICTED_LOGON_HOURS

647 ERROR_ACCT_DISABLED

648 ERROR_PASSWD_EXPIRED

649 ERROR_NO_DIALIN_PERMISSION

691 ERROR_AUTHENTICATION_FAILURE

709 ERROR_CHANGING_PASSWORD

- r, merupakan flag, diset dengan nilai ”1” jika diizinkan, dan diset dengan nilai “0” jika tidak diizinkan. Nilai ini untuk mengaktifkan

dan menonaktifkan short timeouts.

-<msg>, merupakan text yang dapat dibaca dan dipahami menggunakan bahasa manusia.

5. Change-Password Packet

Format paket Change-Password Packet tidak sama pada CHAP dan MSCHAPv1. paket ini memungkinkan peer mengubah password pada account yang telah ditetapkan pada paket response sebelumnya. Paket ni dikirimkan oleh peer kepada authenticator apabila authenticator melaporkan pesan (648) ERROR_PASSWD_EXPIRED. Pada paket Failure. Format paket ini terdiri dari :

- 1 oktet, code, di set dengan nilai 7

- 1 oktet, identifier, mencocokkan antara request and replies. Nilai ini berasal dari nilai paket failure ditambah 1

- 516 oktet password terenkripsi - 16 oktet, hash terenkripsi - 16 oktet peer-challenge - 8 oktet cadangan

- 24 oktet, server response - 2 oktet, flags.

2.5 Secure Socket Layer (SSL) / Transport Layer Security (TLS)

dapat meyakinkan pihak pihak yang berkomunikasi bahwa lawan bicara mereka dapat dipercaya (melalui penggunaan sertifikat digital).

SSL memberikan tiga keamanan diantaranya :

1. Menjadikan saluran (kanal) sebagai saluran private. Enkripsi digunakan terhadap seluruh data setelah handshaking (protokol pembuka sebelum terjadi pertukaran data). Jadi, data data yang dikirim melalui internet ke tempat tujuan akan terjamin keamanannya.

2. karnel diotentikasi, server selalu diotentikasi dan klien diotentikasi untuk menjaga keamanan data yang akan dikirimkan melalui jaringan.

3. kernel yang andal, dimana setiap data yang disadap dan dimodifikasi saat data dikirim oleh pihak yang tidak bertanggung jawab dapat diketahui oleh pihak yang sedang berkirim data dengan menggunakan message integrity check.

2.5.1 Protocol SSL Record

Gambar 2.20 Format SSL Record

2.5.2 Protocol SSL Handshake

Gambar 2.21 Handshake Protocol

Sumber :

http://www.cisco.com/web/about/ac123/ac147/archived_issues/ipj_1-1/ssl.html

1. Client Hello Message

a. Client_version. Bagian ini menginformasikan versi SSL paling tinggi yang dapat dimengerti oleh klien.

b. Random. Bagian ini berisi rangkaian/kombinasi acak yang dihasilkan oleh klien, dimana kombinasi ini nantinya akan digunakan untuk proses komputasi kriptografi pada protokol SSL. Keseluruhan 32-byte struktur bagian ini sebenarnya tidak sepenuhnya acak. Melainkan, 4-byte diambil dari informasi tanggal/waktu yang berguna untuk menghindari replay attacks.

c. Session_id. Bagian ini berisikan identifier suatu sesi SSL. Bagian ini seharusnya tidak memiliki nilai atau kosong apabila klien ingin menghasilkan parameter keamanan yang baru. Apabila terdapat identifier suatu sesi, maka nilai dari bagian ini seharusnya berisi informasi dari sesi sebelumnya.

d. Cipher_suites. Bagian ini berisi daftar kombinasi algoritma kriptografi yang didukung oleh klien. Hal ini memberikan kemudahan pada sisi klien, tetapi sisi server tetap menjadi penentu akan algoritma kriptografi yang akan digunakan. Apabila server tidak menemukan suatu pilihan dari daftar kombinasi yang diberikan oleh klien, maka server akan memberikan respons berupa pesan handshake failure alert dan kemudian mengakhiri koneksi tersebut.

klien. Daftar ini disusun menurut kebutuhan/konfigurasi dari klien, tetapi sisi server yang akan memutuskan metode kompresi yang akan digunakan. Bagian jarang digunakan pada SSLv3 dan merupakan fitur pengembangan untuk TLSv1.

2. Server Hello Message

Setelah server menerima dan memroses pesan client hello, maka server memiliki dua pilihan pesan yang dapat dikirim ke klien, yaitu pesan handshake failure alert dan server hello. Isi dari pesan server hello kurang lebih sama dengan pesan client hello. Perbedaannya adalah pada pesan client hello berisikan daftar dukungan protokol pada sisi klien, sedangkan pesan server hello

memutuskan/memberitahukan protokol yang akan digunakan kepada klien. Adapun isi dari pesan server hello, yaitu:

a. Server_version. Bagian ini berisi versi protokol yang dipilih oleh server, dimana versi ini akan digunakan seterusnya untuk komunikasi dengan klien. Server memutuskan hal ini berdasarkan dukungan tertinggi pada kedua pihak. Sebagai contoh, apabila klien mendukung hingga versi SSLv3 dan server mendukung hingga versi TLSv1, maka server akan memilih SSLv3.

c. Session_id. Bagian ini menyediakan informasi pengenal/identitas dari sesi yang sedang berjalan. Jika nilai dari session identifier adalah tidak kosong, maka server akan memeriksa dan mencocokan dengan yang terdapat pada session cache. Jika ditemukan nilai yang sama, maka server dapat membentuk sebuah koneksi baru dan melanjutkan status dari sesi yang dimaksud.

d. Cipher_suite. Bagian ini mengindikasikan sebuah cipher suite yang dipilih oleh server berdasarkan daftar yang diberikan oleh klien.

e. Compression_method. Sama seperti bagian cipher suite, bagian ini mengindikasikan sebuah metode kompresi yang dipilih oleh server berdasarkan daftar dukungan yang diberikan oleh klien

3. Server Certivicate Message

Bersamaan dengan pengiriman pes