PUPUTRO SANZOYO UTOMO 104091002804

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Komputer

Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh:

Puputro Sanzoyo Utomo NIM: 104091002804

PROGRAM STUDI TEKNIK INFORMATIKA FAKULTAS SAINS DAN TEKNOLOGI

UNIVERSITAS ISLAM NEGERI SYARIF HIDAYATULLAH JAKARTA

Skripsi

Sebagai Salah Satu Syarat Untuk Memperoleh Gelar Sarjana Komputer

Fakultas Sains dan Teknologi

Universitas Islam Negeri Syarif Hidayatullah Jakarta

Oleh:

Puputro Sanzoyo Utomo NIM: 104091002804

Menyetujui,

Mengetahui,

Ketua Program Studi Teknik Informatika

Yusuf Durrachman, M.IT NIP. 19710522 200604 1 002 Pembimbing I

Amir Dahlan, M.kom NIP. 196909071996031006

Pembimbing II

diuji dan dinyatakan lulus dalam sidang munaqosyah Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta pada hari Senin, 13 Desember 2010. Skripsi ini telah diterima sebagai salah satu syarat untuk memperoleh gelar Sarjana Strata Satu (S1) Program Studi Teknik Informatika.

Dekan Fakultas Sains dan Teknologi

DR. Syopiansyah Jaya Putra, M.Sis NIP. 19680117 200112 1 001

Ketua Program Studi Teknik Informatika

BENAR HASIL KARYA SENDIRI YANG BELUM PERNAH DIAJUKAN SEBAGAI SKRIPSI ATAU KARYA ILMIAH PADA PERGURUAN TINGGI ATAU LEMBAGA MANAPUN.

Jakarta, Januari 2011

Alhamdulillah, penulis panjatkan kepada Allah SWT atas seluruh rahmat dan karunia-Nya yang diberikan kepada penulis sehingga penulis dapat melaksanakan penelitian skripsi ini dan menyelesaikan penulisannya deangan lancar. Shalawat serta salam selalu tersampaikan kepada Rasulullah SAW yang telah menyampaikan ajaran Islam sehingga dapat menyejukkan hati ini dalam menyelesaikan laporan ini.

Skripsi ini berjudul “Analisis kinerja VPN Berbasis Mikrotik Pada Proses Kompresi-Dekompresi Dan Enkripsi-Dekripsi di Bandingkan VPN Berbasis Open Source”, yang disusun untuk memenuhi salah satu syarat dalam menyelesaikan program S1 pada Program Studi Teknik Informatika di Universitas Islam Negeri Syarif Hidayatullah Jakarta.

Pada kesempatan ini, penulis ingin menyampaikan ucapan terima kasih kepada pihak-pihak yang telah mendukung terselesaikannya skripsi ini. Karena tanpa dukungan dari mereka, penulis tidak akan mampu menyelesaikan laporan ini dengan baik. Mereka yang telah mendukung penulis adalah :

1. Bapak DR. Syopiansyah Jaya Putra, M.SIS, selaku Dekan Fakultas Sains dan Teknologi, Universitas Islam Negeri Syarif Hidayatullah Jakarta.

4. Keluargaku, Bapak, Ibu, Kakak dan Adik yang kusayang. Tanpa cinta dan doa, penulis tidak akan memiliki semangat untuk menyelesaikan skripsi. Insya Allah, penulis dapat menjadi orang yang bermanfaat bagi Islam, Indonesia dan kehidupan ini.

5. Dwi widhiati yang telah menyemangati dan menemani untuk mendapatkan bahan skripsi ini.

6. Sahabat-sahabatku yang sudah banyak membantu juga menemani hari – hariku, khususnya untuk Ahmad ghozali, Andika wirawan, Andri saputra, Sinta, Senci, Ulfah, Yeni, all my friends at TIA ’04 jazakumullah khoiron jaza.

7. Pihak – pihak lain yang tak dapat penulis sebutkan satu per satu yang telah membantu penulis baik secara langsung maupun tidak langsung. Terima kasih Layaknya tidak ada gading yang tak retak, begitu juga penulis yang tak luput dari kesalahan dalam penulisan ini. Oleh karena itu, kritik dan saran yang membangun sangat penulis harapkan dari pembaca maupun pengguna skripsi ini. Kritik dan saran dapat disampaikan melalui peterku_ti@yahoo.co.id. Semoga skripsi ini dapat berguna dan bermanfaat.

Jakarta, Januari 2011 Puputro Sanzoyo Utomo

Proses Kompresi-Dekompresi dan Enkripsi-Deskripsi di Bandingkan VPN Berbasis Open Source. Di bawah bimbingan AMIR DAHLAN. dan HARI SATRIA.

VPN (Virtual Private Network) merupakan sebuah teknologi komunikasi yang memungkinkan terkoneksi jaringan lokal ke jaringan publik. Keuntungan menggunakan VPN adalah dengan menggunakan jaringan publik, akan mendapatkan hak dan pengaturan yang sama seperti kita berada di kantor (jaringan lokal). Pada VPN sendiri terdapat beberapa protokol yang dapat digunakan, antara lain PPTP, L2TP, IPSec. Open

source yang akan digunakan adalah OpenVPN. Sistem VPN menggunakan protocol SSL/TLS dan keamanannya menggunakan SSL (Secure Socket Layer) yang bekerja pada Aplication layer dan umum digunakan pada komunikasi aman berbasis web pada Internet. Dengan adanya sistem OpenVPN ini diharapkan dapat menjadi solusi Private network . Memberikan keamanan dalam hal pengiriman data antar network. Jarak bukan lagi penghalang untuk berkomunikasi karena biaya yang dikeluarkan tidak lagi bergantung pada jauhnya jarak yang dihubungi.

viii

1.5.1 Metodologi pengumpulan data... 1.5.2 Metode Pengembangan sistem...

BAB II LANDASAN TEORI ... 8

2.1 Teknologi Jaringan Komputer... 8

2.2 OSI Layer... 9

2.2.1 Physical Layer... 9

2.2.2 Data Link Layer... 9

2.2.3 Network Layer... 10

2.2.4 Transport Layer... 10

2.2.5 Session Layer... 11

2.2.6 Presentation Layer... 11

2.2.7 Aplication Layer... 11

2.3 Jenis-Jenis jaringan Komputer... 12

2.3.1 Berdasarkan Ruang Lingkup Geografis... 12

2.3.1.1 Local Area Network (LAN)... 12

2.3.1.2 Metro Area Network (MAN)... 13

2.3.1.3 Wide Area Network (WAN)... 14

2.3.2 Berdasarkan Service...... 14

2.3.2.1 Internet... 14

2.3.2.2 Intranet... 14

2.4 Performance... 16

2.5 Bandwidth dan Rate... 17

2.12.2.2 Konfigurasi Open VPN client di XP……… 46

BAB III METODOLOGI PENELITIAN... 3.1 Alat dan Bahan………... 3.2 Tahapan Penelitian...

3.2.1 Metode Pengumpulan Data... 3.2.2 Metode Pengembangan Sistem...

BAB IV ANALISA DAN PEMBAHASAN... 4.1 Tujuan... 4.2 Analisis... 4.3 Design...

4.4 Implementasi...

4.5 Pengujian...

4.5.1 Pengukuran Transfer rate file doc ...

4.5.2 Perbandingan Transfer rate file doc...

4.5.3 Pengukuran Transfer rate doc dgn aplikasi OpenVPN...

4.5.4 Perbandingan Transfer rate mikrotik dgn Open VPN...

DAFTAR PUSTAKA... 80

LAMPIRAN... 81

Gambar 2.1 Jaringan Intranet dan Internet....

Gambar 2.2 Enkripsi Simetris ………... Gambar 2.3 Enkripsi Asimetris………......

Gambar 2.4 Firewall………... Gambar 2.5 Virtual Private Network……….………. Gambar 2.6 Virtual Private Network………... Gambar 2.7 Tipe Remote Access………... Gambar 2.8 Tipe Site-to-Site………………....

Gambar 3.1 NDLC………………

Gambar 3.2 Metodologi Pengembangan system Jaringan……….…….…

Gambar 3.3 Rancangan Jaringan VPN………………...

Gambar 3.4 Performa daend receive……….………. Gambar 4.1 Topologi Jaringan VPN……….……..

Gambar 4.2 Instalasi Mikrotik tahap 1……….…………

Gambar 4.3 Instalasi Mikrotik Tahap 2……………….

Gambar 4.4 Instalasi Mikrotik Tahap 3…….………... Gambar 4.5 Instalasi Mikrotik Tahap 4 ……….. Gambar 4.6 Instalasi Mikrotik Login……...

Gambar 4.7 Instalasi Mikrotik Setup………....

Gambar 4.8 Instalasi Mikrotik Wizard...

Gambar 4.12 Instalasi Mikrotik Wizard 5………......

Gambar 4.13 Instalasi Mikrotik Wizard 6……… ………

Gambar 4.14 Instalasi Mikrotik Wizard 7……… ……...……….

Gambar 4.15 Simbol Open VPN GUI………

Gambar 4.16 Tampilan koneksi Open VPN Server……….. Gambar 4.17 Tampilan koneksi Open VPN Client………..

Gambar 4.18 Transfer Rate file doc dgn kompresi dan enkripsi………... Gambar 4.19 Transfer Rate file doc dgn kompresi dan tanpa enkripsi………..

Gambar 4.20 Transfer Rate file doc tanpa kompresi dan dgn enkripsi….…………..

Gambar 4.21 Transfer Rate file doc tanpa kompresi dan tanpa enkripsi………… Gambar 4.22 Hasil Perbandingan transfer rate doc percobaan T1,T2,T3,dan T4… Gambar 4.23 Transfer Rate terhadap T3 file doc zip ………..…….. Gambar 4.24 Transfer rate VPN mikrotik………..………….. Gambar 4.25 Transfer rate VPN mikrotik.………..

Gambar 4.26 Transfer rate Open VPN ……….………..

Gambar 4.27 Transfer rate Open VPN ………..………..

1.1 Latar Belakang

Dengan semakin berkembangnya teknologi mengakibatkan kebutuhan akan jaringan komunikasi semakin meningkat. Pertukaran data yang pada awalnya hanya melalui hard copy berupa tulisan tangan, dokumen, laporan bulanan dan sebagainya. Saat ini telah berkembang menjadi komunikasi menggunakan jaringan Internet karena tuntutan waktu dan efisien. Komunikasi data melalui jaringan Internet melibatkan masalah kecepatan transfer dan keamanan. Hal yang harus diperhatikan dalam melakukan kegiatan di dunia Internet yaitu dengan semakin banyak orang yang berusaha menyadap data–data yang lalu–lalang dan kejahatan lainnya di Internet.

Teknologi private network (jaringan pribadi) yaitu komunikasi dalam jaringan sendiri yang terpisah dari jaringan umum. Private network

ini dianggap lebih efisien karena kecepatan transfer data yang lebih besar dari pada kecepatan transfer data pada jaringan Internet, selain juga keamanan pada jaringan private dianggap lebih bagus karena hanya bergerak dalam lingkup terbatas saja.

membuat private network antar dua tempat yang jauh dibutuhkan biaya yang besar, baik itu dengan kabel fiber optik atau dengan kabel UTP/STP.

Dengan teknologi Virtual Private Network (VPN) dapat membentuk suatu jaringan private antar dua tempat atau lebih yang cukup jauh dengan memanfaatkan jaringan public (Internet). Menggunakan sistem ini perusahaan / kampus dapat menghemat cukup banyak biaya, selain itu keamanan data yang ditransfer dapat terjamin.

Permasalahan yang dihadapi saat ini yang berada dalam 1 area berhubungan dan berkomunikasi dengan menggunakan flashdisk dan disket, juga menggunakan share file bagi yang sudah memiliki LAN sendiri. Sementara untuk berhubungan dengan antara kantor dan antar kantor menggunakan internet dan email untuk mengirim data dan berkomunikasi.

1.2 Rumusan Masalah

Dalam jaringan komputer, faktor keamanan menjadi penting terutama bila digunakan jaringan public. VPN merupakan solusi tepat untuk koneksi antar cabang di suatu organisasi..

Berdasarkan hal di atas didapat permasalahan sebagai berikut:

1.3 Batasan Masalah

Lingkup permasalahan penelitian ini adalah sebagai berikut:

1. Menentukan performa transfer rate dan diatur berdasarkan format data, ukuran data, kompresi-dekompresi, enkripsi-dekripsi.

2. Perancangan model (design) jaringan VPN menggunakan aplikasi VPN mikrotik dan Open VPN.

3. Pengujian yang dilakukan pada sisi Client akan menggunakan dua OS (Operating System), yaitu Windows XP

4. Analisis terhadap hasil yang diperoleh dilakukan dengan menggunakan simulator winbox kemudia dibandingkan hasilnya.

5. Tidak membahas keamanan yang lebih detail.

1.4 Tujuan dan Manfaat 1.4.1 Tujuan

Penelitian ini bertujuan untuk menganalisa pengaruh data kompresi-dekompresi, enkripsi-dekripsi dan kombinasi serta menggunakan aplikasi kompresi dengan membedakan format data, ukuran data yang diatur bandwidth sehingga akan diketahui transfer rate

dijaringan VPN tersebut. . 1.4.2 Manfaat

1. Bagi Penulis

Berkenaan dengan status penulis sebagai mahasiswa Teknik Informatika dengan konsentrasi studi network engineer, manfaat dari penelitian ini adalah dapat mengetahui sejauh mana kinerja transfer data di dalam jaringan VPN.

Untuk memenuhi salah satu syarat kelulusan strata satu (S1) Program Studi Teknik Informatika Fakultas Sains dan Teknologi UIN Syarif Hidayatullah Jakarta.

2. Bagi Pihak Lain

Sebagai informasi/referensi bagi para peneliti yang akan melakukan penelitian yang berhubungan dengan informasi VPN.

1.5 Metodelogi Penelitian

Dalam penelitian ini diperlukan suatu data atau informasi yang jelas dan terperinci. Untuk itu metode pengumpulan data yang penulis lakukan adalah sebagai berikut

1.5.1 Metodologi Pengumpulan Data

Metodologi yang akan digunakan dalam mengumpulkan data sistem jaringan private:

Riset Kepustakaan (Library Research):

Wawancara

Untuk mendapatkan hasil studi pustaka yang baik, penulis berusaha mencari pendapat dan saran dengan cara berdiskusi dengan dosen pembimbing skripsi dan orang yang lebih pengalaman dalam bidang keamanan jaringan sehingga hasil yang didapat diharapkan lebih optimal.

1.5.2 Metode Pengembangan Sistem

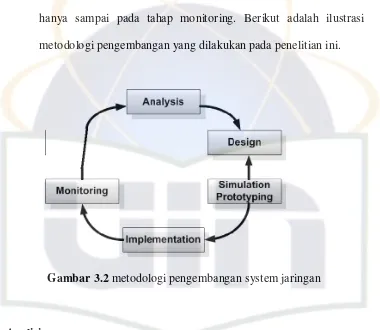

Metode yang digunakan dalam pengembangan sistem ini adalah metode Network Development Life Cycle (NDLC), dengan beberapa tahapan-tahapan yaitu: 1). Analisis dan desain 2) Simulasi 3) implemetasi 4) Manajemen dan monitoring (James E. Goldman, 2005).

Gbr.1.1 Network Development Life Cycle

1.6. Sistematika Penulisan

Untuk memberikan gambaran yang lebih jelas dan sistematis, skripsi ini dibagi menjadi lima bab dan tiap bab memiliki beberapa sub bab dengan urutan sebagai berikut:

BAB I Pendahuluan

Bab ini menguraikan mengenai latar belakang, rumusan masalah, batasan masalah, tujuan dan manfaat, metode penelitian dan sistematika penulisan.

BAB II Landasan Teori

Pada bab ini akan dijelaskan tentang landasan teori yang digunakan sebagai dasar acuan dalam pembahasan penelitian ini.

BAB III Metodologi Penelitian.

Bab ini akan menjelaskan mengenai analisis kebutuhan dan desain VPN, metode pengumpulan data dan metode pengembangan sistem yang dilakukan dalam analisis dan perancangan VPN dengan menggunakan aplikasi VPN mikrotik dan openVPN.

BAB IV Perancanangan dan Implementasi

BAB V Kesimpulan dan Saran

Bab ini berisi kesimpulan dari hasil yang didapat melalui analisis dan implementasi VPN mikrotik dengan OpenVPN dan juga saran untuk pengembangan bagi peneliti lain terhadap pengembangan sistem jaringan

Pada bab ini akan diuraikan teori–teori umum dan khusus yang berhubungan dengan penelitian tugas akhir diantaranya pengembangan sistem yang digunakan oleh penulis, teori-teori jaringan komputer, VPN, dan sekilas tentang Open VPN.

2.1 Teknologi Jaringan Komputer

Definisi jaringan komputer adalah terhubungnya dua komputer atau lebih dengan kabel penghubung (pada beberapa kasus, tanpa kabel atau wireless sebagai penghubung), sehingga antar komputer dapat saling tukar informasi (data) (Iwan Setiawan, 2006:3).

Tujuan dari jaringan komputer adalah:

1. Membagi sumber daya : contohnya berbagi pemakaian printer, CPU, memori, harddisk dan lain-lain.

2. Komunikasi : contohnya e-mail, instant messaging, chatting. 3. Akses informasi : contohnya web browsing, file server dan

lain-lain

(server). Arsitektur ini disebut dengan sistem client-server, dan digunakan pada hampir seluruh aplikasi jaringan komputer.

2.2 OSI Layer (Open System Interconnect )

Sebuah arsitektur model komunikasi data (disebut Open System Interconnect atau OSI Refference Model) telah dibuat oleh International Standards Organization (ISO) yang ditujukan untuk menemukan struktur dan fungsi protokol komunikasi data pada berbagai tingkat komunikasi di dalam jaringan komputer.

Model OSI berisi tujuh lapis (layer) yang menentukan fungsi protokol komunikasi data. Setiap lapis yang ada dalam model OSI memiliki fungsi dalam komunikasi data didalam jaringan computer (Andrew S.Tanenbaum, 1996).

1. Physical Layer

Physical layer yaitu lapisan fisik yang berkaitan dengan elektronik dari komputer ke Local Area Network melalui Ethernet Card atau perangkat wireless atau perangkat modem satelit atau perangkat modem leased line. Perangkat elektronik yang digunakan ini memberikan karakteristik fisik media jaringan komputer.

2. Data link Layer

sambungan jaringan komputer bisa berjalan baik. Dengan kata lain

Data link layer menterjemahkan sambungan fisik menjadi sambungan data.

3. Network Layer

Network layer yaitu memungkinkan perangkat yang tersambung menyebutkan perbedaan yang ada antara satu komputer dengan komputer lainnya. Aliran pengalamatan dan komunikasi dasar ini ditangani oleh network layer. Lapisan ini juga menentukan kaidah jumlah informasi yang dapat di kirim di dalam sebuah paket data dan koreksi erornya.

4. Transport Layer

Paket data yang mengalir dari host ke host bisa datang atau tidak datang ketika paket itu dikirimkan. Dengan berbagai alasan seperti karena adanya kesalahan rute (error routing) dan kesalahan network (error network), paket data yang dikirimkan dari sebuah host

adalah TCP (Transmission Control Protocol), UDP (User Datagram Protocol ) dan SPX (Sequenced Packet Exchange).

5. Session Layer

Session layer adalah tempat berikutnya yang akan dilalui oleh paket data yang telah diterima. Lapisan ini memakai paket data untuk menghasilkan multi sambungan.

6. Presentation Layer

Presentation layer yaitu lapisan presentasi yang berperan menyusun kembali paket data yang dikirim. Paket data yang dikirim selalu berupa pecahan paket data. Ada kira kira 10 buah pecahan paket data yang dibuat dari sebuah data. Pecahan ini setelah diterima dengan baik, oleh lapisan presentasi akan disusun ulang sesuai dengan data aslinya. Aplikasi yang bekerja pada layer presentasi adalah; PICT, TIFF, JPEG, merupakan format data untuk aplikasi bergambar, lalu aplikasi MIDI dan MPEG untuk aplikasi sound dan movie. Pada aplikasi web, HTTP.

7. Application Layer

Application layer adalah tempat dimana program dapat memesan, meminta servis yang terdapat di dalam sebuah jaringan komputer seperti file transfer, otentikasi pengguna atau melacak database. Dalam hal Internet, protokol seperti ini adalah FTP, Telnet,

Tabel 2.1 Standar pada OSI Layer (Sumber : Network Security Bible (oebook.com))

ISO pada Model OSI Layer

Layer Fungsi Protokol atau Standar

Layer 7: Application Menyediakan layanan e-mail, transfer file dan

file server

FTP, TFTP, DNS, SMTP, SFTP, SNMP,

Rlogin, BootP, MIME

Layer 6: Presentation Menyediakan enskripsi, konversi kode, dan

memformat data

JPEG, HTTP, MPEG, TIFF

Layer 5: Session Menegosasi hubungan dengan komputer lain SQL, X-Window, ASP, NFS

Layer 4: Transport Mendukung penerimaan data pada end-to-end

dari pengirim.

TCP, UDP, SPX

Layer 3: Network Menampilkan paket routing pada jaringan

seberang

IP, OSPF, ICMP, RIP, ARP, RARP

Layer 2: Data link Menyediakan cek error dan transfer pada

frame pesan.

SLIP, PPP, MTU

Layer 1: Physical Hubungan / sambungan dengan media

transmisi dan mengirim data pada jaringan

IEEE 802, EIA RS-232

2.3 Jenis-Jenis Jaringan Komputer

Jenis-jenis jaringan terbagi dalam dua lingkup, lingkup pertama berdasarkan geografis dan yang kedua berdasarkan service.

1. Berdasarkan Ruang Lingkup Geografis

Berdasarkan ruang lingkup geografis jaringan terdapat tiga jenis jaringan computer.

2.3.1.1 Local Area Network (LAN)

lingkungan seperti sebuah perkantoran di sebuah gedung, atau sebuah sekolah, dan biasanya tidak jauh dari sekitar 1 km persegi.

Beberapa model konfigurasi LAN, satu komputer biasanya di jadikan sebuah file server. Yang mana digunakan untuk menyimpan perangkat lunak (software) yang mengatur aktifitas jaringan, ataupun sebagai perangkat lunak yang dapat digunakan oleh komputerkomputer yang terhubung ke dalam network. Komputer-komputer yang terhubung ke dalam jaringan (network) itu biasanya disebut dengan workstation. Biasanya kemampuan

workstation lebih di bawah dari file server dan mempunyai aplikasi lain di dalam harddisknya selain aplikasi untuk jaringan. Kebanyakan LAN menggunakan media kabel untuk menghubungkan antara satu komputer dengan komputer lainnya (ilmukomputer.com).

2.3.1.2 Metropolitan Area Network (MAN)

2.3.1.3 Wide Area Network (WAN)

Wide Area Network (WAN), adalah kumpulan dari Local Area Network (LAN) dan/atau Workgroup yang dihubungkan dengan menggunakan alat komunikasi, umumnya menggunakan modem untuk membentuk hubungan dari/ke kantor pusat dan kantor cabang, maupun antar kantor cabang. Dengan sistem jaringan ini, pertukaran data antar kantor dapat dilakukan cepat serta dengan biaya relatif murah (Sugeng Winarno,2006:25). 2.3.2Berdasarkan Service

Berdasarkan service jenis jaringan komputr terdapat dua jenis jaringan komputer.

2.3.2.1 Internet

Internet adalah jaringan global yang memungkinkan dua komputer atau lebih berkoneksi dengannya untuk mentransfer file dan tukar-menukar email dan pesan-pesan real-time. Internet merupakan landasan untuk world wide web. Internet juga merupakan kumpulan jaringan komputer yang berbeda-beda dan saling berhubungan di seluruh dunia. Semua komputer itu dihubungkan Internet agar dapat berkomunikasi satu sama lain dengan menggunakan TCP/IP.( Wahana Komputer, 2004 : 289 ) 2.3.2.2 Intranet

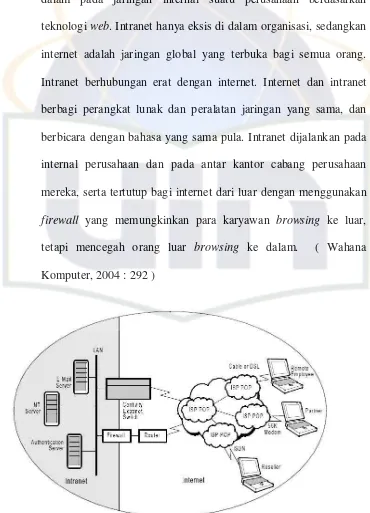

suatu organisasi. Intranet adalah penggunaan teknologi internet dalam pada jaringan internal suatu perusahaan berdasarkan teknologi web. Intranet hanya eksis di dalam organisasi, sedangkan internet adalah jaringan global yang terbuka bagi semua orang. Intranet berhubungan erat dengan internet. Internet dan intranet berbagi perangkat lunak dan peralatan jaringan yang sama, dan berbicara dengan bahasa yang sama pula. Intranet dijalankan pada internal perusahaan dan pada antar kantor cabang perusahaan mereka, serta tertutup bagi internet dari luar dengan menggunakan

firewall yang memungkinkan para karyawan browsing ke luar, tetapi mencegah orang luar browsing ke dalam. ( Wahana Komputer, 2004 : 292 )

2.4 Performance

Kinerja merupakan definisikan performance selain berfungsi dengan optimal, juga kebutuhan untuk kinerja harus maksimal.

Kinerja adalah kemampuan jaringan komputer dalam menjalankan performa fungsinya. Aplikasi atau user membutuhkan kemampuan dalam jaringan komputer yang berbeda. Misalkan transfer data dalam batasan waktu tertentu online service, jumlah koneksi serentak concurrent, dan lain sebagainya, salah satu kebutuhan jaringan yaitu kinerja kecepatan yang tinggi.

Faktor yang dapat mempengaruhi kinerja :

1. Performa send receive. Faktor yang mempengaruhi pengiriman dan pernerimaan data adalah starting point ketika mengirim bits antar dua komputer direct, informasi dikirim dalam bentuk blok message packet,

traffic dua arah full duplex dan internal komputer misalnya device driver mengirimkan bits write atau menerima bits read, tarsfer bits

dari Network Internet Card (NIC) ke memory. 2. Bandwidth dan Latency

Latencey, lama waktu yang diperlukan untuk megirimkan message dari ujung end ke ujung lainnya end toend.

2.5 Bandwidth dan Transfer Rate

Bandwidth adalah jumlah bits yang dapat di-transfer dalam satu periode waktu dan suatu ukuran dari banyaknya informasi yang mengalir dari suatu tempat ke tempat lain dalam suatu waktu tertentu. Bandwidth

dapat dipakaikan untuk mengukur baik aliran data analog maupun aliran data digital. Sekarang telah menjadi umum jika kata bandwidth lebih banyak dipakaikan untuk mengukur aliran digital.

Bandwidth tegantung kemampuan perangkat jaringan. Misalkan 1Mbits atau detik = 1Mbps, artinya dapat mengirimkan data 1juta bit

setiap detik. Bandwidth 1Mbps memerlukan 1mikro detik untuk mengirimkan 1 detik.

Transfer rate adalah waktu rata-rata transfer paket data dari sumber sampai ke tujuan akhir.

Rumus transfer rate : ……….……….

Perbedaan bandwidth dan transfer rate, bandwidth memiliki nilai yang statis, sedangkan transfer rate tergantung dari size dan waktu yang ditempuh sifatnya tidak statis.

2.6 Kompresi Dekompresi

kecepatan kompresi, sumber daya yang dibutuhkan memory, kecepatan PC, ukuran file hasil kompresi, besarnya redundansi dan kompleksitas algoritma. Tidak ada metode kompresi yang efektif untuk semua jenis file.

Pengiriman data hasil kompresi dapat dilakukan jika pihak pengirim yang melakukan kompresi dan pihak penerima melakukan aturan yang sama dalam hal kompresi data. Pihak pengirim harus menggunakan algoritma kompresi yang sudah baku dan pihak penerima juga menggunakan teknik dekompresi data yang sama dengan pengirim sehingga data yang diterima dapat dibaca atau di-decode kembali dengan benar.

Kompresi data menjadi sangat penting karena memperkecil kebutuhan penyimpanan data, mempercepat pengiriman data, memperkecil kebutuhan bandwidth. Teknik kompresi dilakukan terhadap data text biner

atau gambar.

2.7 Enkripsi Dekripsi

Sebuah pesan dalam bentuk plaintext diubah dengan encryption

menjadi ciphertext. Proses sebaliknya, untuk mengembalikan ciphertext

ke-plaintext disebut decryption atau dekripsi.

Teknologi enkripsi bukan hanya milik VPN saja, namun sangat luas pengunaannya. Enkripsi bertugas untuk menjaga privasi dan kerahasiaan data agar tidak dapat dengan mudah dibaca oleh pihak yang tidak berhak. Secara garis besar teknik enkripsi terbagi atas dua jenis

symmetric encryption dan asymetric encryption. 2.7.1 Enkripsi Simetris

Enkripsi Simetris dikenal juga dengan nama sebutan secret key encryption. Enkripsi jenis ini banyak digunakan dalam proses enkripsi data dalam volum yang besar. Selama masa komunikasi data, perangkat jaringan yang memiliki kemampuan enkripsi jenis ini akan mengubah data yang berupa teks murni (cleartext) menjadi berbentuk teks yang telah diacak atau istilahnya adalah ciphertext. Teks acak ini tentu dibuat dengan menggunakan algoritma. Teks acak ini sangat tidak mudah untuk dibaca, sehingga keamanan data terjaga.

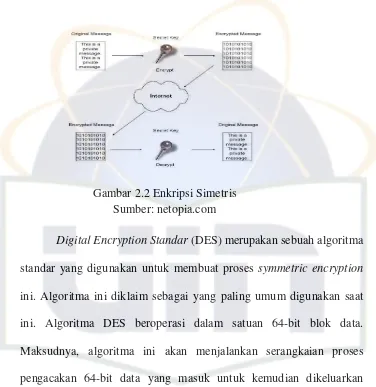

Gambar 2.2 Enkripsi Simetris Sumber: netopia.com

Digital Encryption Standar (DES) merupakan sebuah algoritma standar yang digunakan untuk membuat proses symmetric encryption

ini. Algoritma ini diklaim sebagai yang paling umum digunakan saat ini. Algoritma DES beroperasi dalam satuan 64-bit blok data. Maksudnya, algoritma ini akan menjalankan serangkaian proses pengacakan 64-bit data yang masuk untuk kemudian dikeluarkan menjadi 64-bit data acak. Proses tersebut menggunakan 64-bit kunci di mana 56-bitnya dipilih secara acak, 8 bit nya berasal dari parity bit dari data. Kedelapan bit tersebut diselipkan di antara ke 56-bit tadi. Kunci yang dihasilkan kemudian dikirimkan ke si penerima data.

dihasilkan dan dibutuhkan untuk membuka enkripsi adalah sebanyak tiga buah.

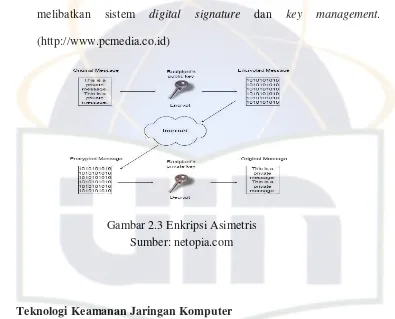

2.7.2 Enkripsi Asimetris

Enkripsi Asimetris sering disebut sebagai sistem public key encryption. Proses enkripsi jenis ini bisa menggunakan algoritma apa saja, namun hasil enkripsi dari algoritma ini akan berfungsi sebagai pelengkap dalam mengacakan dan penyusunan data. Dalam enkripsi jenis ini diperlukan dua buah kunci pengaman yang berbeda, namun saling berkaitan dalam proses algoritmanya. Kedua kunci pengaman ini sering disebut dengan istilah Public Key dan Private Key.

Mekanisme pembuatan public dan private key ini cukup kompleks. Biasanya kunci-kunci ini di-generate menggunakan generator yang menjalankan algoritma RSA (Ron Rivest, Adi Shamir, Leonard Adleman) atau EL Gamal. Hasil dari generator ini biasanya adalah dua buah susunan angka acak yang sangat besar. Satu angka acak berfungsi sebagai public key dan satu lagi untuk private key. Angka-angka acak ini memang harus dibuat sebanyak dan seacak mungkin untuk memperkuat keunikan dari kunci-kunci.

akan sangat efektif dalam proses otentikasi data dan aplikasinya yang melibatkan sistem digital signature dan key management. (http://www.pcmedia.co.id)

Gambar 2.3 Enkripsi Asimetris Sumber: netopia.com

2.8 Teknologi Keamanan Jaringan Komputer

Pada teknologi keamanan jaringan komputer adalah suatu aplikasi atau sistem yang dapat mengamankan jaringan komputer pada suatu hal yang dapat menyerangnya. Sehingga contoh berikut adalah teknik pada suatu sistem keamanan jaringan komputer. Penyusun hal membatasi sistem tersebut yang menyangkut pada jaringan publik (Internet).

2.8.1 Firewall

rumah atau di kantor dengan Internet. Firewall dalam sebuah jaringan, akan memastikan apabila terjadi hal-hal buruk yang tidak diinginkan terjadi di satu sisi firewall (misalnya sisi Internet) maka komputer yang ada di sisi lainya tidak akan terpengaruh. Fungsi dasar dari suatu

firewall adalah:

1. Packet Filtering : Seluruh header dari paket data yang melewati

firewall akan diperiksa, disini firewall membuat keputusan yang jelas/tegas untuk mengijinkan atau memblok setiap paket.

2. Aplication Proxy: Firewall mampu memeriksa lebih dari sekedar

header suatu paket data, kemampuan ini menuntut firewall untuk mampu mendeteksi protokol aplikasi tertentu yang spesifik.

3. Pemantauan dan pencatatan traffic: Mencatat apa-apa saja yang terjadi di firewall amatlah penting, sehingga bisa membantu kita untuk memperkirakan kemungkinan penjebolan keamanan atau memberikan umpan balik yang berguna tentang kinerja firewall.

(ilmukomputer.com)

2.8.2 Virtual Private Network (VPN)

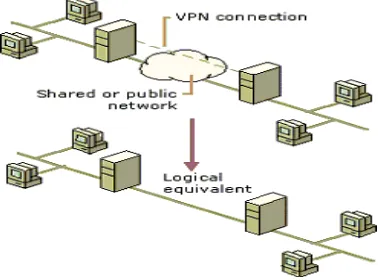

VPN adalah sebuah teknologi komunikasi yang memungkinkan terkoneksi ke jaringan publik dan menggunakannya untuk bergabung dalam jaringan lokal. Dengan menggunakan jaringan publik ini, dapat bergabung dalam jaringan lokal, mendapatkan hak dan pengaturan yang sama seperti ketika berada di kantor (jaringan lokal).

VPN dapat terjadi antara dua end-system atau dua PC atau bisa juga antara dua atau lebih jaringan yang berbeda. VPN dapat dibentuk dengan menggunakan teknologi tunneling dan encryption. Koneksi VPN juga dapat terjadi pada semua layer pada protokol OSI, sehingga dapat membuat komunikasi VPN untuk apapun kebutuhannya. Dengan demikian, VPN juga dapat dikategorikan sebagai infrastruktur Wide Area Network (WAN) alternative untuk mendapatkan koneksi point-to-point pribadi antara dua titik. (pcmedia, edisi 04/2007:142)

2.8.3 SSL/TLS

Secure Socket Layer (SSL) dan Transport Layer Security

(TLS), merupakan kelanjutan dari protokol cryptographic yang menyediakan komunikasi yang aman di Internet.

Secara umum SSL adalah untuk mengamankan komunikasi

Web HTTP antara browser dengan web server. HTTP yang telah aman ini disebut juga HTTPS (HTTP over SSL). Contoh alamat yang menggunakan https adalah www.amazon.com, https://www.klikbca.co.id, dan lain sebagainya. HTTP bekerja pada

port 80, sedangkan HTTPS bekerja pada 443.

2.9 Virtual Private Network (VPN)

VPN (Virtual Private Network) merupakan sebuah jaringan private

yang menghubungkan Satu node jaringan ke node jaringan lainnya dengan menggunakan jaringan Internet. Data yang dilewatkan akan diencapsulation (dibungkus) dan dienkripsi, supaya data tersebut terjamin kerahasiaannya.

(http://vpn.itb.ac.id/main/pmwiki.php?n=Info.ApaItuVPN?) 2.9.1 Pengertian VPN

3. Network (Jaringan), sekumpulan alat-alat jaringan yang saling berkomunikasi satu dengan yang lain melalui beberapa metode

arbitrary (berubah-ubah).

Sehingga dijelaskan bahwa VPN adalah fasilitas yang memungkinkan koneksi jarak jauh (remote access) menggunakan jaringan publik untuk akses ke Local Area Network (LAN) pada suatu perusahaan. ( Hendra Wijaya, 2006:185 )

VPN merupakan suatu cara untuk membuat sebuah jaringan bersifat privat dan aman dengan menggunakan jaringan publik misalnya Internet. VPN dapat mengirim data antara dua komputer yang melewati jaringan publik sehingga seolah-olah terhubung secara

point-to-point. Data dienkapsulasi dengan header yang berisi informasi

routing untuk mendapatkan koneksi point-to-point sehingga dapat melewati jaringan publik dan dapat mencapai tujuan akhir.

Sedangkan untuk mendapatkan koneksi bersifat privasi, data yang dikirim harus dienkripsi terlebih dahulu untuk menjaga kerahasiaannya sehingga paket yang tertangkap ketika melewati jaringan publik tidak terbaca karena harus melewati proses dekripsi. Proses enkapsulasi data sering disebut dengan istilah tunneling.( Aris Wendy,2005:1)

2.9.2 Perkembangan VPN

VPN dikembangkan untuk membangun sebuah intranet dengan jangkuan luas melalui jaringan Internet. Intranet sudah menjadi suatu komponen penting dalam suatu perusahaan saat ini. Intranet dalam perusahaan dapat berkembang sesuai dengan perkembangan perusahaan tersebut. Dengan kata lain, semakin besar suatu perusahaan maka semakin besar pula Intranet pada perusahaan tersebut. Sehingga permasalahan semakin kompleks apabila suatu perusahaan mempunyai kantor cabang dengan jarak yang jauh. Sedangkan pada pihak lain selalu berhubungan, misalnya mengirim suatu data dan sinkronisasi data.

Perkembangan Internet yang cepat menawarkan solusi untuk membangun sebuah Intranet menggunakan jaringan publik atau Internet. Di lain pihak, suatu perkembangan industri juga menuntut lima kebutuhan dalam Intranet yaitu:

2. Kendali akses, yaitu menentukan siapa yang diberikan akses ke jaringan dan informasi apa dan banyak orang dapat menerima. 3. Authentication, yaitu menguji identitas dari dua perusahaan yang

mengadakan transaksi.

4. Integritas, yaitu menjamin bahwa file tidak berubah dalam perjalanan.

5. Non-repudiation, yaitu mencegah dua perusahaan dari menyangkal bahwa mereka telah mengirim atau menerima sebuah file. (Aris Wendy : 2005:2)

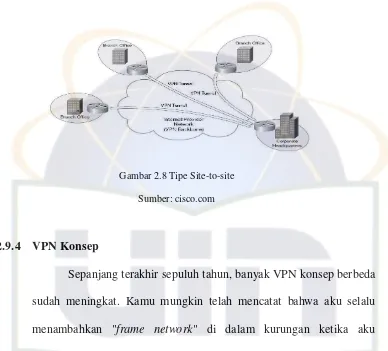

2.9.3 Tipe-tipe dalam VPN

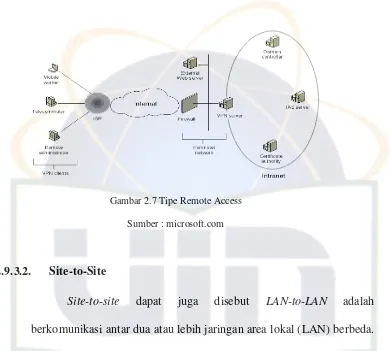

Secara garis besar tipe dalam teknologi VPN yang biasa yang digunakan adalah Site-to-site dan Remote Access. Oleh karena itu, penyusun akan menjelaskan tipe-tipe tersebut.

2.9.3.1 Remote Access

Koneksi Remote Access pada VPN dibuat untuk dapat mengakses jarak jauh bagi sebuah klien. Klien Remote Access adalah pengguna komputer tunggal yang mana melakukan koneksi ke jaringan pribadi dari lokasi jarak jauh. Sebuah VPN server menyediakan akses untuk dapat mengakses sumber pada jaringan yang terkoneksi pada VPN server. Protokol yang dapat digunakan pada Remote Access

adalah the Point-to-Point Tunneling Protocol (PPTP), Layer Two Tunneling Protocol version 2 (L2TPv2), Secure Sockets Layer (SSL),

Gambar 2.7 Tipe Remote Access Sumber : microsoft.com

2.9.3.2. Site-to-Site

Site-to-site dapat juga disebut LAN-to-LAN adalah berkomunikasi antar dua atau lebih jaringan area lokal (LAN) berbeda. Suatu perusahaan pusat dengan cabangnya yang berkomunikasi dengan jarak yang berjauhan secara langsung oleh sebab itu dibangunlah VPN

site-to-site sebagai solusi yang mutakhir. Bisa dibayangkan jika kantor pusat di Jakarta dan cabang di Surabaya jika dibuat jaringan lokalnya dengan menarik kabel fiber optik maka betapa besar biaya yang akan dikeluarkan. Site-to-site sering digunakan pada perusahaan kelas menengah keatas. Pada site-to-site protokol yang dapat digunakan adalah IP Security (IPsec), Generic Routing Encapsulation (GRE), the

Gambar 2.8 Tipe Site-to-site Sumber: cisco.com

2.9.4 VPN Konsep

Sepanjang terakhir sepuluh tahun, banyak VPN konsep berbeda sudah meningkat. Kamu mungkin telah mencatat bahwa aku selalu menambahkan "frame network" di dalam kurungan ketika aku membangun tunnel IP paket. Ini menjadi perlu, sebab pada prinsipnya, membangun tunnel bisa dilakukan pada hampir semua lapisan OSI model (http://dhoto.files.wordpress.com/2008/07/openvpn.pdf).

2.10 Mikrotik

Mikrotik adalah sebuah piranti lunak router dengan sistem operasi

linux dan MS dos yang dikombinasikan dengan teknologi Wireless Local Area Network (W-LAN) aeronet berkecepatan 2Mbps. Linux yang digumakan pertama kali adalah kernel 2.2 dengan membayar biaya lisensi sebesar 45 dollar America pengguna dapat memperoleh paket level 3.

beban akses jaringan, fasilitas tunneling untuk membuat akses aman VPN,

bandwidth kemampuan untuk dikombinasikan dengan jaringan nirkabel.

Mikrotik mampu menggunakan protocol WAN seperti ISDN, PPP,

frame relay maupun penggunaan komunikasi secara synchronous maupun

asynchronous dengan dukungan berbagai kartu tambahan dari pihak ketiga. Mikrotik selain berfungsi sebagai router juga dilengkapi dengan fungsi-fungsi firewall, tunneling, bridging dan IP security.

Mikrotik mampu difungsikan sebagai proxy server dengan dukungan squid. Proxy server ini dapat digunakan secara normal maupun secara transparant. Fungsi keamanan proxy ini dapat digunakan dengan mudah diatur berdasarkan tujuan, sumber maupun cara access kerja ke tujuan.

2.11 Tunneling

Tunneling merupakan metode untuk transfer data dari satu jaringan ke jaringan lain dengan memanfaatkan jaringan internet secara terselubung. Disebut tunnel atau saluran karena aplikasi yang memanfaatkannya hanya melihat dua end point atau ujung, sehingga paket yang lewat pada tunnel hanya akan melakukan satu kali lompatan atau

hop. Data yang akan ditransfer dapat berupa frame atau paket dari protocol

yang lain.

men-enkapsulasi dalam header tambahan. Header tambahan tersebut berisi informasi routing sehingga data frame yang dikirim dapat melewati jaringan internet. Jalur yang dilewati data dalam internet disebut tunnel. Saat data tiba pada jaringan tujuan, proses yang terjadi selanjutnya adalah dekapsulasi, kemudian data original akan dikirim ke penerima terakhir.

Tunneling mencangkup keseluruhan proses mulai dari enkapsulasi, transmisi dan dekapsulasi.

Sesuai dengan arti tunnel, dalam membentuk suatu VPN ini dibuat suatu tunnel didalam jaringan public untuk menghubungkan antara jaringan yang satu dan jaringan yang lain dari suatu group yang akan membangun VPN tersebut. Seluruh komunikasi data antar jaringan pribadi akan melalui tunnel ini, sehingga user dari jaringan public yang tidak memiliki izin untuk masuk tidak akan mampu untuk menyadap, mengacak atau mencuri data yang melintasi tunnel ini. Metode tunneling yang umum digunakan :

1. IPX to IP Tunneling 2. PPP to IP Tunneling

2.11.1 Standart dari Tujuan Tunneling

implementasi ini telah menemukan caranya dalam banyak alat dan menjadi basis untuk protokol lain.

Konsep GRE adalah sederhana. Suatu protokol header dan suatu penyerahan header ditambahkan pada paket asli dan muatan penghasil untungnya adalah encapsulasi dalam paket yang baru itu. Tidak ada encryption dilaksanakan.

Keuntungan dari model ini hampir dipastikan menawarkan banyak berbagai kemungkinan, ketransparanan memungkinkan penerus dan pengurus untuk melihat di dalam paket dan keputusan yang didasarkan pada jenis pengiriman muatan penghasil.

Ada banyak implementasi untuk GRE yang membangun software tunnel di bawah Linux; hanya kernal yang sangat penting, yang mana dipenuhi oleh distribusi paling modern (http://dhoto.files.wordpress.com/2008/07/openvpn.pdf).

2.11.1.1 Implementasi Protokol pada Layer2

Protokol ( PPP) memutuskan alat yang mana digunakan untuk menghubungkan pada tunnel yang endpoint

(

http://dhoto.files.wordpress.com/2008/07/openvpn.pdf).Empat Layer 2 yang diketahui adalah teknologi VPN, yang digambarkan oleh RFCS, menggunakan encryption metoda dan menyediakan pengesahan pemakai:

1. Poin-to-point Tunneling Protoocol ( PPTP), yang dikembangkan dengan bantuan Microsoft, adalah suatu perluasan PPP dan terintegrasi dalam semua Microsoft sistem operasi. PPTP menggunakan GRE untuk encapsulation dan tunnel dapat IP, IPX, dan paket lain di Internet itu. Kerugian Yang utama adalah pembatasan yang hanya dapat satu tunnel serentak antar komunikasi.

2. Layer 2 Forwarding ( L2F) dikembangkan hampir pada waktu yang sama oleh perusahaan seperti Cisco dan yang lain dan penawaran lebih berbagai kemungkinan dibanding PPTP, terutama mengenai pembangunan tunnel jaringan dan berbagai multipel simulasi tunnel.

mekanisme keamanan, dapat dikombinasikan dengan teknologi yang menawarkan mekanisme seperti seperti IPsec.

4. Layer 2 Securitty Protocol ( L2Sec) dikembangkan untuk menyediakan suatu solusi pada kekurangan keamanan IPsec. Sungguhpun overheadnya agak besar, mekanisme keamanan aman digunakan, sebab sebagian besar SSL/TLS digunakan.

2.11.1.2 Implementasi Protokol pada Layer3

IPsec banayak digunakan pada teknologi tunnel. IPsec adalah suatu kompromi yang diterima dengan suatu komisi pengawas. Alat-alat IPsec dapat digunakan dalam banyak lingkungan dan susunan berbeda, memastikan kecocokan, tetapi hampir tidak aspek tentangnya menawarkan kemungkinan solusi terbaik. IPsec dikembangkan sebagai suatu Standard Keamanan Internet pada Lapisan 3, dan telah distandardisasi oleh Internet Engineering Task Force ( IETF) sejak 1995. IPsec dapat digunakan untuk encapsulasi data pada lapisan aplikasi, tetapi tidak ada lalu lintas lapisan jaringan yang lebih rendah. Frame network, IPX paket, maupun

memilih dari suatu jumlah berlimpah-limpah perangkat keras alat dan perangkat lunak implementasi untuk menyediakan jaringannya

dengan suatu mengamankan tunnel

(http://dhoto.files.wordpress.com/2008/07/openvpn.pdf). Pada dasarnya ada dua relevan metoda penggunaan IPsec:

1. Tunnel Mode: mode tunnel bekerja seperti contoh pendaftaran, keseluruhan IP paket dan dienkapsulasi di dalam suatu paket baru dan mengirim kepada tunnel pada endpoint, di mana software VPN membongkarnya dan ke depannya kepada penerima itu. Dengan cara ini IP alamat penerima dan pengirim, dan semua metadata lain dilindungi juga.

2. Trasport Mode: Dalam transport mode, hanya muatan pada data yang dilakukan enkripsi dan enkapsulasi. Dengan membuat, maka overhead lebih kecil disbanding tunnel mode, tetapi dapat dengan mudah dibaca dan berkomunikasi. Bagaimanapun, data telah dienkripsi dan oleh karena itu terlindungi.

2.11.1.3 OpenVPN-SSL/TLS-Solusi

perangkat keras pabrikan yang mengintegrasikannya dalam solusi mereka (http://dhoto.files.wordpress.com/2008/07/openvpn.pdf).

2.12 OpenVPN

Openvpn adalah salah satu teknik VPN yang powerful yang sering digunakan untuk melakukan sambungan VPN. OpenVPN dapat diambil dari http://openvpn.net/ lebih lengkap lagi tentang cara mrngoperasikan

OpenVPN dapat dibaca di

http://openvpn.net/index.php/documentation/howto.html. (Onno W.Purbo,2008:172)

2.12.1 Keuntungan OpenVPN

OpenVPN termasuk generasi baru VPN. Ketika solusi VPN yang lain sering menggunakan proprietary atau mekanisme non-standard, OpenVPN mempunyai konsep modular baik underlying security maupun networking. OpenVPN menggunakan keamanan, kestabilan, dan mekanisme SSL/TLS untuk autentikasi dan enkripsi. OpenVPN sangat komplek yang tidak terdapat pada impelmentasi VPN lainnya seperti market leader IPSec. Pada saat yang bersamaan, OpenVPN menawarkan kemungkinan untuk keluar dari lingkup

implementasi VPN lainnya

(

http://dhoto.files.wordpress.com/2008/07/openvpn.pdf).tunnel OpenVPN mengirim Ethernet Frames, IPX paket, dan Windows Networking Browsing pakets (NETBIOS).

2. Menjaga dengan menggunakan internal firewall : Field worker dikoneksikan dengan sentral cabang dari perusahaan dengan tunnel VPN yang dapat mengubah setup network pada laptop nya, jadi jalur jaringan nya dikirim melalui tunnel. Sekali OpenVPN dibangun dengan sebuah tunnel, sentral firewall pada cabang sentral perusahaannya dapat menjaga laptop, walaupun bukan mesin local. Hanya satu port jaringan harus dibuka untuk jaringan local (missal, pelanggan) oleh field worker. Pengusaha dijaga oleh sentral firewall ketika dia dikoneksikan ke VPN.

3. Koneksi OpenVPN di tunnel melalui hampir setiap firewall: jika kamu mempunyai akses internet dan jika kamu dapat mengakses website HTTP, tunnel OpenVPN seharusnya bekerja.

4. Konfigurasi proxy dan pendukungnya: OpenVPN mempunyai proxy pendukung dan dapat di konfigurasikan untuk bekerja sebagai TCP atau UDP, dan sebagai server atau client. Sebagai server, OpenVPN menunggu hingga koneksi permintaan client. Sebagai client, OpenVPN mencoba untuk mendirikan sebuah koneksi meliputi konfigurasinya.

masih menggunakan konfigurasi yang berbeda untuk setiap koneksi single.

6. Interface virtual mengikuti jaringan specific dan rules firewall : semua rules,restriction, mekanisme forwarding dan konsep seperti NAT dapat digunakan dengan tunnel OpenVPN.

7. Flexibility tinggi dengan posibiliti catatan extensive : OpenVPN menawarkan jumlah point selama koneksi set up untuk memulai script individual. Script ini dapat digunakan untuk varietas dengan tujuan dari autentifikasi untuk failover dan lebih.

8. Transparent, mendukung performance tinggi untuk Ip dynamic : Dengan menggunakan openVPN, disana tidak membutuhkan apapun untuk menggunakan IP statistic pada sisi lainnya pada tunnel. Antara tunnel endpoint dapat mempunyai akses DSL yang murah dengan IP dynamic dan pengguna akan mencatat dengan jarang perubahan pada IP di sisi lain. Antara terminal server session windows dan session Secure Shell (SSH) hanya akan kelihatan untuk hang untuk beberapa detik, tetapi tidak akan diakhiri dan akan membawa permintaan aksi setelah pause short. 9. Tidak masalah dengan NAT : antara server OpenVPN dan client

10.Instalasi simple pada tiap platform : antara instalasi dan penggunaan incredibly simple. Untuk spesialnya, jika kita telah berusaha men set up koneksi IPsec dengan implementasi yang berbeda, kamu akan menemukan OpenVPN yang menarik.

11.Design Modular : Design modular dengan antara high degree pada simplicity antara disecurity dan networking adalah outstanding. Tidak ada solusi openVPN dapat menerima range yang sama pada possibility pada level security.

2.12.2 Konfigurasi OpenVPN

Untuk menginstall OpenVPN server kita dapat melakukan hal berikut. Perhatikan perintah mengcopi /usr/share/doc/openvpn/examples/easy-rsa/2.0*ke /etc/oepnvpn/easy-rsa/ sangat penting. Karena ini akan mengcopikan berbagai script yang nantinya kita butuhkan.

#apt-get install openvpn

Alternative lain yang lebih susah, dengan mengambil source code yang paling baru dari http://openvpn.net dan mengompilasi openvpn dari source code.

#cp openvpn-2.0.9.tar.gz /usr/local/src #cd /usr/local/src

#./configure #make #make install

2.12.2.1 Konfigurasi OpenVPN Server

Setelah OpenVPN telah terinstall kemudian membuat folder baru di /etc/openvpn yaitu easy-rsa untuk penempatan file easy-rsa dari /usr/shared/doc/openvpn/examples/easy-rsa/2.0, dan keys.

/etc/openvpn#mkdir easy-rsa /etc/openvpn/easy-rsa#mkdir keys

#cp –Rf /usr/share/doc/openvpn/examples/easy-rsa/2.0* /etc/openvpn/easy-rsa/

Selanjutnya, pembuatan Certificate Authority (CA) melalui perintah

#cd /etc/openvpn/easy-rsa/

/etc/openvpn/easy-rsa#source ./vars /etc/openvpn/easy-rsa#./clean-all /etc/openvpn/easy-rsa#./build-ca

Selanjutnya biasanya akan ditanyakan ulang untuk mengisi data berikut, Cek dan lihat apakah folder keys sudah dibuat oleh proses build-ca, melalui perintah berikut

Kalau berhasil akan tampil sebagai berikut : ca.crt

ca.key

index.txt serial

Selanjutnya dapat membuat pasangan key untuk server, biasanya disebut Server key. Hal ini dapat dilakukan melalui: #./build-key-server Server

Akan tampil parameter yang perlu dikonfirmasi,

root@server-bppt:/etc/openvpn/easy-rsa# ./build-key-server Jakarta Generating a 1024 bit RSA private key

...++++++ ...++++++ writing new private key to 'Jakarta.key'---

You are about to be asked to enter information that will be incorporated into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank For some fields there will be a default value,

If you enter '.', the field will be left blank.--- Country Name (2 letter code) [US]:ID

Locality Name (eg, city) [SanFrancisco]:Jakarta

Organization Name (eg, company) [Fort-Funston]:Peter Organizational Unit Name (eg, section) []:Peter

Common Name (eg, your name or your server's hostname) [Jakarta]:Jakarta

Email Address [me@myhost.mydomain]:peterku_ti@yahoo.co.id Please enter the following 'extra' attributes

to be sent with your certificate request A challenge password []:1234

An optional company name []:Peter

Using configuration from /etc/openvpn/easy-rsa/openssl.cnf Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows countryName :PRINTABLE:'ID'

stateOrProvinceName :PRINTABLE:'Jakarta' localityName :PRINTABLE:'Jakarta' organizationName :PRINTABLE:'Peter' organizationalUnitName:PRINTABLE:'Peter' commonName :PRINTABLE:'Jakarta'

emailAddress :IA5STRING: ‘peterku_ti@yahoo.co.id'

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y Write out database with 1 new entries

Data Base Updated

Kemudian membuat file konfigurasi untuk server dengan nama filenya Jakarta.conf, sebelum membuat file konfigurasi copi-kan file ca.crt, dh1024.pem, Jakarta.crt, Jakarta.key dari /etc/openvpn/easy-rsa/key, ke /etc/openvpn

/etc/openvpn/easy-rsa/keys#cp –Rf ca.crt Jakarta.key Jakarta.crt dh1024.pem /etc/openvpn

#setiap client atau server harus memiliki sertifikat sendiri #server dan semua client akan menggunakan

# ca (certificate Authority) file yang sama ca ca.crt

#Diffie hellman parameters. dh dh1024.pem

client-config-dir client

#ping setiap 10 deti, asumsikan peer mati tidak jika ada #ping dalam 120 detik

keepalive 10 120

#”dev tun” akan dibuat untuk ip tunnel dev tun

ifconfig 192.168.1.2 192.168.1.1 push “route 192.168.1.2”

server “192.168.1.0 255.255.255.0”

#izinkan client-client untuk saling melihat satu sama lain. client-to-client

#enable kompresi di sambungan VPN comp-lzo

Selanjutnya akan membuat key untuk client. #cd /etc/openvpn/easy-rsa

/etc/openvpn/easy-rsa#./build-key

Kemudi\an isi data sesuai dengan data server key yang diatas 1 out of 1 certificate requests certified, commit? [y/n]y Write out database with 1 new entries

kemudian aktifkan OpenVPN server, sebelum mengaktifkan OpenVPN server terlebih dahulu matikan OpenVPN server sebelumnya.

/etc/openvpn#/etc/init.d/openvpn stop etc/openvpn#openvpn –config Jakarta.conf 2.12.2.2 Konfigurasi OpenVPN klien di XP

Hal yang pertama dalam melakukan konfigurasi OpenVPN klien, kita harus mengambil file dari server yaitu C:\\Program Files\\OpenVPN\\config\\ca.crt .key, C:\\Program Files\\OpenVPN\\config\\ca.crt .crt, ca.crt, dengan cara sebagai berikut :

Install terlebih dahulu OpenVPN versi GUI dari windows, openvpn-2.0.9-gui-1.0.3-install.exe dapat di download di http://openvpn.net . Setelah terinstall kemudian melakukan konfigurasi copy file client.ovpn dari folder client-config ke folder config, ubah parameter menjadi berikut:

3.1 Alat dan Bahan

Alat-alat yang digunakan selama penelitian adalah sebagai berikut : 1. Perangkat Keras :

1. Processor : Intel Pentium IV

2. Memory : 512 MB

3.Hard disk : 40 GB 2. Perangkat Lunak :

1. Sistem Operasi : a. Windows XP 2. Aplikasi :

a. Mikrotik Router b. Open VPN

c. winbox

d. VMWare v6.0

3.2 Tahapan Penelitian

1. Pengumpulan data

2. Analisis kebutuhan system 3. Pendesignan

4. Pelaksanaan pengujian (simulasi) 5. Analisa hasil pengujian

3.2.1 Metode Pengumpulan Data

Untuk mendapatkan bahan – bahan sebagai dasar penelitian yang berguna sebagai acuan dalam tahap perancangan dan penelitian ini, dilakukan riset terlebih dahulu yaitu penelitian kepustakaan (library research), penelitian berdasarkan modul-modul, file library yang terdapat didalam sistem operasi mikrotik, serta ditambah dengan diskusi dan wawancara. Untuk memperoleh pemahaman dan menambah data yanga ada.

a. Penelitian Kepustakaan (Library Research)

b. Wawancara

Untuk mendapatkan hasil studi pustaka yang baik, penulis berusaha mencari pendapat dan saran dengan cara wawancara dan berdiskusi dengan dosen pembimbing skripsi dan orang yang lebih berpengalaman dalam bidang sehingga hasil yang didapat diharapkan lebih optimal.

3.2.2 Metode Pengembangan Sistem

Berdasarkan referensi dari sejumlah definisi tentang model pengembangan sistem yang ada, maka dalam penelitian ini penulis menggunakan NDLC (Network Development life Cycle), Sebagai metode pengembangan sistemnya. Hal ini disebabkan tahapan yang ada pada model pengembangan sistem ini dapat merepresentasikan apa yang dibutuhkan dalam penelitian ini, hal ini juga dikarenakan penelitian ini merupakan skala yang tidak terlalu besar.

Gambar 3.1. NDLC (Sumber : Applied Data Communications, A business-Oriented Approach, James E. Goldman, Philips T. Rawles, Third Edition,

Pada dasarnya, penelitian yang dilakukan oleh penulis hanya sampai pada tahap monitoring. Berikut adalah ilustrasi metodologi pengembangan yang dilakukan pada penelitian ini.

Gambar 3.2 metodologi pengembangan system jaringan

a. Analisis

Tahap awal ini dilakukan analisa kebutuhan, meliputi pengumpulan, penyeleksian, pengolahan data yang berhubungan dengan analisa enkripsi, dekripsi, kompresi dan dekompresi terhadap transfer rate pada jaringan VPN. Pada tahap ini proses analisa terdiri dari :

1. Menentukan variabel data test, data apa saja yang akan di jadikan pembanding untuk menganalisa yang terjadi pada jaringan VPN. 2. Melakukan analisa hasil pembangunan jaringan VPN.

3. Melakukan analisa performa kompresi dengan menggunakan teknik kompresi VJ compression.

5. Menggunakan FTP untuk transferfile.

Pada analysis awal ini juga dilakukan dengan menelaah setiap data yang didapat dari data-data sebelumnya, maka perlu dilakukan analisa data tersebut untuk masuk ke tahap berikutnya.

b. Design

Dari data-data yang didapatkan sebelumnya, tahap Design ini akan membuat gambar design topology jaringan interkoneksi yang akan dibangun, diharapkan dengan gambar ini akan memberikan gambaran seutuhnya dari kebutuhan yang ada. Design bisa berupa design struktur topology yang akan memberikan gambaran jelas tentang project yang akan dibangun.

Pada tahap ini juga meliputi identifikasi bentuk jaringan yang ada, khususnya topologi jaringan VPN serta protocol jaringan VPN, dan batasan informasi yang akan diimplementasikan dengan metode obeservasi dan studi pustaka agar terkumpul data yang akurat.

c. Simulation Prototype

d. Implementation

Dalam implementasi jaringan VPN menggunakan PC router mikrotik, untuk merancang PC router diperlukan :

1. dua buah mesin virtual dengan dua buah NIC dan sistem operasi

mikrotik untuk dijadikan PC router yang memiliki fungsi sebagai router

VPN server dan router VPN client.

2. Konfigurasi jaringan seperti pada gambar berikut :

Gambar 3.3 Rancangan jaringan VPN

Skenario dari gambar diatas adalah client1 meminta data melalui gateway1 karena router yang diberikan oleh client2 ke gateway2, kemudian PC router memeriksa table routing yang dimiliki PC router server VPN jika di authentikasi maka antara client satu dengan client

Gambar 3.4 Performa send receive

Factor yang mempengaruhi kinerja jaringan adalah bandwidth throughput dan latency delay, yaitu berapa lama waktu yang diperlukan untuk mengirim message dari ujung end ke ujung lainnya end to end. Empat lapisan teratas fungsi endtoendcontrol :

Transport : reliableendtoend data communication.

Session : mengatur session antar host.

Presentation : mengatur cara data direpresentasikan.

Application : interaksi dengan user, program, dan lain sebagainya.

Untuk meminimalkan celah-celah keamanan, sentral akses dan

monitoring segala aktivitas di jaringan perlu dibangun struktur sistem keamanan, dalam bentuk :

1. Firewall

2. Network Address Translation (NAT)

3. Management Bandwidth

e. Monitoring

Setelah implementasi tahapan monitoring merupakan tahapan yang penting, agar jaringan komputer dan komunikasi dapat berjalan sesuai dengan keinginan dan tujuan awal dari user pada tahap awal analisis, maka perlu dilakukan kegiatan monitoring. Monitoring bisa berupa melakukan pengamatan pada ;

- Infrastruktur mesin virtual: dengan mengamati kondisi reliability / kehandalan sistem yang telah dibangun (reliability = performance + availability + security),

- Memperhatikan jalannya packet data di jaringan ( pewaktuan, latency, peektime, troughput)

- Metode yang digunakan untuk mengamati ”kesehatan” jaringan dan komunikasi secara umum secara terpusat atau tersebar.

Pada tahap ini ditentukan variable data test yang akan dilakukan percobaan untuk dijadikan perbandingan dari analisa yang akan kita lakukan. Independent variable tahapan dimana kita menentukan teknik kompresi dekompresi, enkripsi dekripsi dan dikombinasikan dengan metode kompresi dengan menggunakan aplikasi kompresi seperti winzip.

Pada bab ini, akan dibahas secara detail dan terperinci mengenai aplikasi sistem yang akan penulis implementasikan dengan menerapkan metodologi penelitian yang telah diuraikan pada bab sebelumnya.

4.1. Tujuan

Pada Bab III, telah dijelaskan mengenai metode penelitian yang dilakukan terhadap jaringan VPN, tujuan yang akan dicapai adalah mengenai transfer rate akibat pengaruh kompresi-dekompresi dan enkripsi-dekripsi.

Pada bab ini akan dilakukan analisis tentang pengaruh kompresi dekompresi pada jaringan VPN terhadap transfer rate yang terjadi. Pada analisis ini dilakukan pengujian performa jaringan VPN PPTP pada router mirotik, dan pada OpenVPN.

4.2 Analisis

2. Penjelasan mengenai variabel-variabel, bagaimana cara menentukan kinerja berdasarkan hasil pengukuran terhadap variabel-variabel tersebut.

3. Jaringan VPN ini dibangun menggunakan protocol TCP/IP sebagai

protocol untuk melakukan komunikasi data antar komputer, dan melakukan fungsi komunikasi pada internet. Jaringan VPN ini menggunakan mikrotik sebagai router dan proses tunneling dengan VPN PPTP. PPTP digunakan untuk mengamankan koneksi PPP melewati jaringan TCP/IP

4. Untuk melihat kinerja VPN menggunakan mikrotik, maka diperlukan pembanding dengan penerapan VPN yang lain Dalam hal ini penulis melakukan percobaan VPN berbasis software open source yaitu dengan Open VPN. Dengan membandingkan penerapan antara 2 implementasi VPN pada kondisi yang sama (Hardware & Sofware), diharapkan di peroleh hasil perbandingan kinerja yang akurat yang dapat dipercaya.

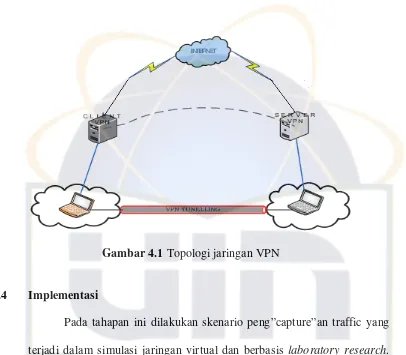

4.3 Design

Gambar 4.1 Topologi jaringan VPN

4.4 Implementasi

Pada tahapan ini dilakukan skenario peng”capture”an traffic yang terjadi dalam simulasi jaringan virtual dan berbasis laboratory research. Untuk itu perlu dilakukan beberapa persiapan, yaitu :

Instalasi VMware Workstation v6.0.0.4573

Setting VMNet Virtual Adapter, Konfigurasi ini di butuhkan untuk membuat adapter ethernet virtual kedalam system operasi.

Instalasi system operasi XP

1. Tampilan awal

Gambar 4.2 Instalasi mikrotik Tahap 1

2. Tampilan kedua, Tekan “a” untuk menginstall semua package

3. Lalu tekan “i” untuk memulai proses install. karena konfigurasi Router baru, jawab “n” untuk mengabaikan konfigurasi yang lama (jika harddisk sdh ada installasi Mikrotik). Lalu “y” to continue installation

Gambar 4.4 Instalasi mikrotik Tahap 3

4. Selanjutnya tunggu Mikrotik melakukan proses Installasi hingga selesai. installasi telah selesai dalam waktu yang relatif cepat lalu tekan ENTER

5. Masukkan Username : Admin dan kosongkan password / lansung tekan enter.

Gambar 4.6 Instalasi mikrotik login

Untuk memulai setting Mikrotik, dari Konsol ini kita ketikkan “setup”,

Ikuti Wizard seperti contoh dibawah ini

Gambar 4.8 Instalasi mikrotik wizard

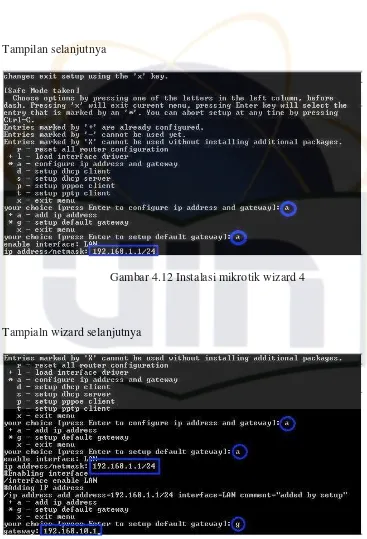

Tampilan langkah wizard berikutnya.

Tampilan wizard selanjutnya

Gambar 4.10 Instalasi mikrotik wizard 3

Tampilan berikutnya

Tampilan selanjutnya

Gambar 4.12 Instalasi mikrotik wizard 4

Tampialn wizard selanjutnya

Tampilan wizard berikutnya

Gambar 4.14 Instalasi mikrotik wizard 6

Instalasi open vpn server

1. Jalankan / Klik openvpn-2.0.9.gui-1.0.3-install.exe. 2. Masuk ke directory C:\Program Files\OpenVPN\config 3. Buat directory C:\Program Files\OpenVPN\config\keys

4. Copy file ca.crt, user-client.crt, dan user-client.key ke C:\Program Files\OpenVPN\config\keys

5. Buat file text client.ovpn di Folder C:\Program Files\OpenVPN\config. Isinya dapat dilihat pada halaman lampiran

6. Pastikan Windows Firewall dimatikan

Gambar 4.15 Simbol OpenVPN GUI

Gambar 4.16 Tampilan koneksi Open VPN server