Penggunaan Konstanta 171 dan 11213 Dalam Linear Congruential

Generator dengan Pola Hexagram Lacing dalam Perancangan dan

Implementasi Algoritma Data Berbasis Teks

Artikel Ilmiah

Peneliti :

Nita Hesti Sineri (672010276) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Penggunaan Konstanta 171 dan 11213 Dalam Linear Congruential

Generator dengan Pola Hexagram Lacing dalam Perancangan dan

Implementasi Algoritma Data Berbasis Teks

Artikel Ilmiah

Diajukan kepada Fakultas Teknologi Informasi

untuk memperoleh Gelar Sarjana Komputer

Peneliti :

Nita Hesti Sineri (672010276) Alz Danny Wowor, S.Si., M.Cs.

Program Studi Teknik Informatika Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Penggunaan Konstanta 171 dan 11213 Dalam Linear Congruential

Generator dengan Pola Hexagram Lacing dalam Perancangan dan

Implementasi Algoritma Data Berbasis Teks

1)

Nita Hesti Sineri, 2) Alz Danny Wowor Fakultas Teknologi Informasi Universitas Kristen Satya Wacana

Jl. Diponegoro 52-60, Salatiga 50711, Indonesia

Email: 1) [email protected], 2) [email protected]

Abstract

Cryptographic block cipher is one of modern cryptography that has improved a lot and also have many broken by cryptanalysis, Constants 171 and 11213 on LCG (linear congruential generator) and the hexagram lacing pattern designed in this study resulted in the average value of -1.380 randomness, while to the average value of the resulting differentiation is -20.55. Based on the theory of testing statistical correlation between plaintext and ciphertext is is 0.0670, which means almost no relationship. From the test results comparing the time needed in a time longer than the encryption used in previous studies, so that we can conclude an effect on the time block length and memory used for the encryption process.

Keyword: Cryptography, Cipher Block, Linear Congruential Generato, Hexaram Lacing.

Abstrak

Kriptografi blok cipher merupakan salah satu kriptografi modern yang telah banyak berkembang dan juga telah banyak dipecahkan oleh kriptanalisis, Konstanta 171 dan 11213 pada LCG (linear congruential generator) dan pola hexagram lacing yang dirancang pada penelitian ini menghasilkan nilai rata-rata keacakan -1,380, sedangkan untuk nilai rata-rata difrensiasi yang dihasilkan adalah -20,55. Berdasarkan pengujian statistika teori korelasi, antara plainteks dan cipherteks adalah adalah -0,1155 yang berarti hampir tidak ada hubungan. Dari hasil pengujian perbandingan waktu yang dibutuhkan dalam sekali enkripsi lebih lama dibandingkan waktu yang digunakan pada penelitian terdahulu, sehingga dapat disimpulkan panjang blok berpengaruh terhadap waktu dan memori yang digunakan untuk proses enkripsi.

Kata Kunci : Kriptografi, Block Cipher, Linear Congruential Generato,

Hexaram Lacing.

__________________________________________________________________ 1)

Mahasiswa Program Studi Teknik Informatika, Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana

2)

Staff Pengajar Fakultas Teknologi Informasi, Universitas Kristen Satya Wacana

1 1. Pendahuluan

Kriptografi merupakan ilmu yang mempelajari penjagaan pengamanan sebuah pesan atau informasi yang kita miliki, dari pihak yang tidak semestinya. Ada banyak cara melakukan hal ini, salah satunya menggunakan algoritma kriptografi block cipher. Algoritma kriptografi block cipher adalah algoritma kriptografi kunci simetri yang mengenkripsi sebuah plainteks dalam satu block

dengan jumlah bit tertentu dan menghasilakan satu block cipherteks dengan jumlah bit yang sama. Perancangan kriptografi block cipher telah banyak dikembangkan dan juga telah banyak yang dipecahkan oleh kriptanalisis, karena itu perlu adanya pengembangan.

Penelitian ini merancang kriptografi block cipher dengan menggunakan pembangkit bilangan acak (random) dan pola hexagram lacing. Dengan menggunakan bilangan acak dalam suatu algoritma krptografi, akan mempersulit penyerang untuk memecahkan atau menebak kunci maupun hasil enkripsi dari suatu kriptografi. Ada beberapa jenis pembangkit bilangan acak semu ( Pseudo-Random Number Generator), salah satu jenisnya yang dipakai dalam penelitian ini adalah linear congruential generator (LCG). Selain dapat menghasilakan bilangan acak, teori LCG (linear congruential generator) mudah dimengerti dan mudah dalam implementasiannya.

Pola hexagram lacing adalah pola memasang tali sepatu yang pada penelitian ini digunakan untuk pengacakan bit. Penggunaan pola hexagram lacing

ini menghasilkan pola yang unik dan berbeda, oleh karena itu diadopsi untuk pengambilan bit yang sesuai dengan alur pola hexagram lacing.

Berdasarkan latar belakang ini, maka dilakukan penelitian yang dapat merancang algoritma kriptografi block cipher menggunakan LCG dengan konstanta 171 dan 11213 dan pola hexagram lacing yang selanjutnya dapat diimplementasi menjadi sebuah aplikasi yang digunakan secara otomatis untuk melakukan proses enkripsi dan dekripsi.

2. Tinjauan Pustaka

Perancangan kriptografi block cipher yang dilakukan sekarang ini memerlukan penelitian terdahulu, atau penelitan sebelumnya yang digunakan sebagai dasar-dasar pembanding atau acuan dari penelitian ini.

Penelitian pertama adalah penelitian berjudul “Perancangan kriptografi

block cipher berbasis pada langkah kuda”. Pada penelitian ini penulis merancang algoritma kriptografi block cipher yang berbasis pada langkah kuda sundelwood. Langkah kuda yang simaksudkan disini adalah langkah kuda berjalan dan kuda lari, dimana kedua langkah tersebut menghasilkan langkah yang unik. Penelitian ini dapat membandingkan proses keacakan dan proses nilai diferensiasi antara KS dengan AES-128. Hasil perbandingan dengan AES-128, rancangan berbasis langkah kuda lebih cepat 0.94869906 ms [1].

Penelitian kedua berjudul “Implementasi Rancangan Algoritma langkah

kuda (Permainan Catur) dan Anyaman Tali Sepatu dalam Merancang Kriptografi

2

bit pada plainteks dan anyaman tali sepayu digunakan sebagai penempatan bit pada proses regenerasi kunci. Langkah Hasil dari perancangan krptografi LCK (langkah kuda permainan catur) dibandikan dengan kriptografi AES-18 dengan melihat nilai keacakannya adalah sebesar 0.364033347. Penelitian ini dijadikan landasan untuk mengembangkan kriptografi block cipher [2].

Merujuk dari penelitian-penelitian terdahulu, penelitian ini merancang algoritma kriptografi block cipher dengan LCG (linear congruential generator) dan pola hexagaram lacing. Berikut ini adalah beberapa teori yang dijadikan landasan dalam melakukan penelitian ini.

Kriptografi adalah ilmu yang mempelari bagaimana menyembunyikan atau menjaga kerahasian sebuah pesan atau informasi yang kita kirim agar tidak dapat dibaca atau dimengerti oleh pihak yang tidak berwenang. Berdasarkan sejarah perkembangan kriptografi, kriptografi telah berkembang dari kriptografi klasik sampai kriptografi modern. Block cipher adalah salah satu kriptografi modern yang mengenkripsi sebuah plainteks dalam bentuk bit-bit yang dibagi dalam blok-blok dengan panjang tertentu. Dalam proses kriptografi, pesan yang telah dienkripsi tentunya perlu didekripsi untuk dapat membaca atau dimengerti oleh penerima pesan.

Oprasi biner yang dilakuakn dalam block cipher yang beroperasi dalam mode bit adalah XOR atau exclusive-or. Operator XOR dioperasikan pada dua bit dengan aturan sebagai berikut [3].

- 0 0 = 0 - 0 1 = 1 - 1 0 = 1 - 1 1 = 0

Defenisi 1. [4] Suatu kriptografi dapat disebut sebagai teknik, harus melalui uji kriptosistem terlebih dahulu yaitu dengan diuji menggunakan metode Stinson. Sebuah kriptografi dapat dikatakan sebagai sebuah sistem kriptografi jika memenuhi lima-tuple (five-tuple) (P, C, K, E, D) yang memenuhi kondisi:

1. adalah himpunan berhingga dari plainteks, 2. adalah himpunan berhingga dari cipherteks,

3. merupakan ruang kunci (keyspace), adalah himpunan berhingga dari kunci, 4. Eadalah himpunan fungsi enkripsi ek :PC

Teknik tranposisi atau permutasi adalah teknik memindahkan posisi bit tanpa mengganti berdasarkan aturan tertentu. Secara matematis teknik tranposisi ini ditulis sebagai [3] :

3

Linear Congruential Generator (LCG) adalah salah satu pembangkit bilangan acak tertua dan sangat terkenal. LCG didefinisikan dalam relasi rekurens [3]: nilai yang buruk dapat mengarah pada implementasi LCG yang tidak bagus.

Tabel 1 melampirkan bilangan-bilangan konstanta yang telah diuji oleh renaldi munir, dengan bilangan-bilangan kosntanta tersebut LCG dapat menghasilkan bilangan acak yang baik. Pada penelitian ini, konstanta 171 dan 11213 digunakan sebagai pembangkit bilangan acak pada proses kunci.

4

Konstanta yang digunakan pada perancangan ini adalah 171 dan 11213. Pemilihan konstanta didasai oleh pengujian bilangan relatif prima. Bilangan relatif prima adalah bilangan yang istimewa.

Beberapa pengujian perlu dilakukan untuk menganalisa keacakan dari plainteks dan cipherteks yang dirancang. Dalam penelitian ini untuk menentukan keacakan digunakan persamaan keacakan dan diferensiasi. Untuk menentukan keacakan digunakan persamaan :

(3)

Sedangakan unutk menetukan nilai rata-rata dari diferensiasi chiperteks dapat ditentukan dengan persamaan :

(4)

Selanjutnya akan membahas tentang hasil pengujian statistika dengan menggunakan analisis korelasi. Analisis korelasi digunakan untuk mengukur kekuatan asosiasi atau kovarians diantara dua varibel [5]. Untuk melakukan analisi korelasi pada penelitian ini, digunakan fungsi matematis yang sederhana berupa fungsi linear. Hubungan antara kedua variabel disebut koefisien korelasi r

yang nilainya dari -1 sampai +1. Nilai -1 berarti korelasi negatif sempurna, nilai +1 berarti korelasi positif sempurna, dan nilai 0 berarti tidak ada korelasi, sehingga diperoleh persamaan :

(5) Persamaan Fungsi linear yang digunakan untuk melakukan analisi korelasi adalah sebagai berikut :

Untuk memudahkan menetukan kuat lemahnya hubungan antara variabel yang diuji maka dapat digunakan Tabel 1. Sebagai berikut [6] :

Tabel 2. Klasifikasi Koefisien Korelasi

5

Pencocokan kurva merupakan suatu teknik yang penting dan sangat diperlukan untuk menghandle data hasil pengukuran suatu variabel, sehingga diperoleh gambaran yang jelas mengenai sifat-sifat atau perilaku variabel yang kita ukur. Fitting adalah salah satu cara pencocokan kurva, dengan cara ini bisa memberikan gambaran secara matematis mengenai hubungan antara dua variabel yang diukur [7].

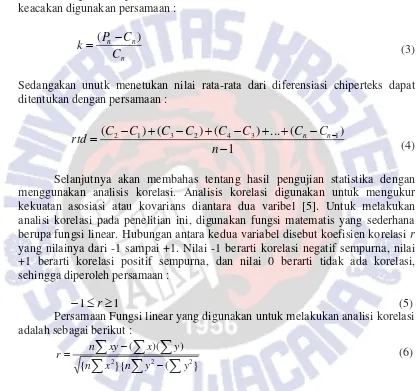

3. Tahapan Penelitian

Perancangan algortima kriptografi block cipher pola hexagram lacing ini membutuhkan tahap-tahap dalam menyusunan penelitian. Tahap-tahap yang dibutuhkan adalah : Identifikasi Masalah Perancangan Algoritma Dalam Perhitungan Manual, Pengujian Algoritma, Implementasi algoritma Dalam Aplikasi, Penulisan Laporan.

Gambar 1. Tahapan Penelitian

Tahapan penelitian pada Gambar 1, dijelaskan sebagai berikut : Tahap pertama: Identifikasi masalah merupakan tahapan penelitian yang pertama dilakukan, tahapan ini menghasilkan perumusan masalah, tujuan penelitian, dan juga batasan masalah. Tahap kedua : Analisis kebutuhan merupakan tahapan menganalisa kebutuhan apa saja yang diperlukan dalam perancangan dan pembuatan kriptografi. Tahap ketiga : Perancangan algoritma dalam perhitungan manual merupakan tahapan merancang kriptografi. Dalam hal ini merancang pola dan algoritma sesuai dengan perumusan masalah. Tahap keempat : Pengujian

Identifikasi Masalah

Perancangan Algoritma Dalam Perhitungan Manual

Pengujian Algoritma

Implementasi Algoritma Dalam Aplikasi

9

Kemudian akan membahas pengujian enkripsi dan analisis yang meliputi analisis Keacakan, diferensiasi, korelasi, dan kekuatan algoritma.

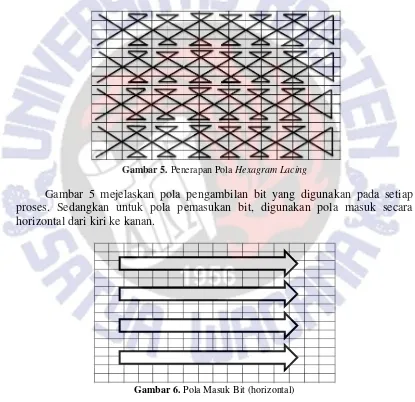

Proses enkripsi yang dirancang melalui 4 proses dalam sekali proses enkripsi. Pada 4 proses ini bilangan konstanta 171 dan 11213 digunakan sebagai pembangkit bilangan acak yang digunakan pada Kunci. Sedangkan untuk pola

hexagram lacing digunakan untuk mengacak plainteks yang diinputkan.

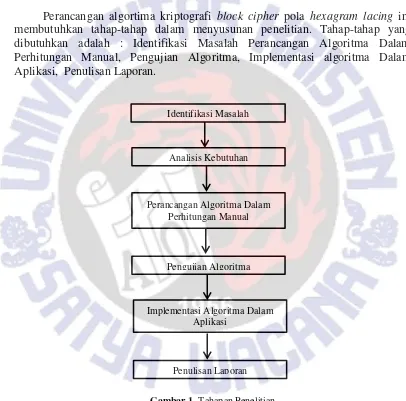

Plainteks yang diinputakan pertama-tama akan diproses dengan LCG (dengan bilangan konstanta yang berbeda dengan kunci), kemudian plainteks akan dikonversi ke bit dan bit ditempatkan pada blok berukuran 16 x 16 atau memuat 256-bit. Penggunaan pola hexagram lacing ini digunakan untuk pengambilan bit.

Gambar 5. Penerapan Pola Hexagram Lacing

Gambar 5 mejelaskan pola pengambilan bit yang digunakan pada setiap proses. Sedangkan untuk pola pemasukan bit, digunakan pola masuk secara horizontal dari kiri ke kanan.

Gambar 6. Pola Masuk Bit (horizontal)

10

Gambar 7. Pola Acak Sub Block

Pola acak blok dilakukan pada Sub blok plainteks yang telah diproses, blok plainteks yang berukuran 256-bit dilakukan teknik transposisi.

Kunci yang digunakan dalam proses enkripsi berbeda pada tiap prosesnya. Untuk proses 1, kunci yang dugunakan berjumlah 256-bit yang dihasikan oleh dari proses pembangkit kunci. Hal tersebut berlaku juga untuk proses 2, Proses 3, dan Proses 4. Berikut adalah tabel berisi 32 kunci pertama yang digunakan pada proses 1.

Tabel 3. Proses Kunci dengan LCG

11

23 7701 R 82 103 01100111

24 7375 I 73 24 00011000

25 5796 N 78 242 11110010

26 9533 D 68 129 10000001

27 220 O 79 43 00101011

28 1099 N 78 153 10011001

29 7661 E 69 50 00110010

30 9245 S 83 112 01110000

31 2471 I 73 240 11110000

32 10798 A 65 111 01101111

Kriptografi ini dirancang menggunakan 4 proses, dari plainteks samapai pada cipherteks dengan jumlah blok 256-bit atau 16 karakter dan pembangkit biangan acak (LCG) dengan bilangan konstanta 171 dan 11213. Proses enkripsi secara umum ditunjukan pada Gambar 8.

Gambar 8. Proses Enkripsi Secara Umum

12

Gambar 9. Tampilan Aplikasi

Untuk menguji perancangan kriptografi yang telah dirancang, dilakukan proses enkripsi dan dekripsi. Proses dilakukan sesuai dengan langkah-langkah yang telah dilakukan pada perancangan kriptografi tersebut.

Berikut adalah langkah-langkah dalam proses enkripsi dan dekripsi dilakukan :

1) Menginputkan plainteks. Dalam pengujian ini plainteks yang dimasukan adalah : “FTIUKSW “

2) Menginputkan kunci. Dalam pengujian ini kunci yang dimasukan adalah : “UKSW-Salatiga”

3) Proses enkripsi dilakukan. Dari hasil pengujian pada rancanganan, maka hasil dekripsi yang didapatkan dalam hexa adalah “87,71,82,EB,84,5E,6B,04,45,91,F6,3C,BA,04,8E,7B,AF,C7,FC,05,04,C8 ,18,DD,73,F3,25,75,2D,E1,72,80”. Dengan waktu 0,036 detik dan memori 32 bytes

13

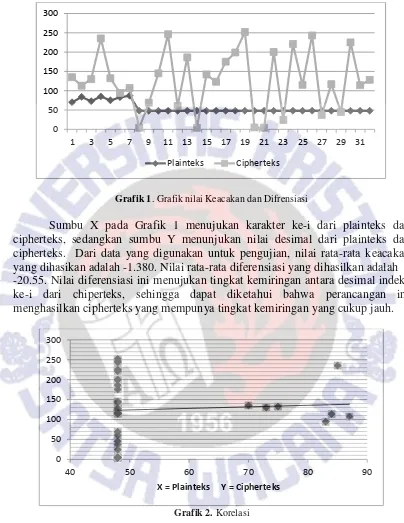

Grafik 1. Grafik nilai Keacakan dan Difrensiasi

Sumbu X pada Grafik 1 menujukan karakter ke-i dari plainteks dan cipherteks, sedangkan sumbu Y menunjukan nilai desimal dari plainteks dan cipherteks. Dari data yang digunakan untuk pengujian, nilai rata-rata keacakan yang dihasikan adalah -1.380. Nilai rata-rata diferensiasi yang dihasilkan adalah -20.55. Nilai diferensiasi ini menujukan tingkat kemiringan antara desimal indeks ke-i dari chiperteks, sehingga dapat diketahui bahwa perancangan ini menghasilkan cipherteks yang mempunya tingkat kemiringan yang cukup jauh.

Grafik 2. Korelasi

Pengujian korelasi yang dilakukan pada penelitian bertujuan untuk mengetahui adanya hubungan antara plainteks dan cipherteks. Kriptografi adalah proses mengubah plainteks menjadi cipherteks, algoritma yang dirancang pada penelitian ini bertujuan menghilangkan hubungan secara langsung antara palainteks dan cipherteks. Sehingga kriptanaliais sulit untuk menetukan hubungan secara linear atau teknik yang digunakan tidak dapat menetukan secara langsung walaupun tidak mengetahui kunci. Hubungan yang unik antara ciperteks dan plainteks, dapat diuji dengan melihat hubungan secara statistik, hubungan tersebut

0 50 100 150 200 250 300

1 3 5 7 9 11 13 15 17 19 21 23 25 27 29 31

Plainteks Cipherteks

0 50 100 150 200 250 300

40 50 60 70 80 90

14

dapat diketahui dengan menggunakan pengujian korelasi. Pengujian korelasi dilakukan menggunakan persamaan (5). Dalam perancangan ini digunakan beberapa pola berbeda, yang menghasilkan nilai korelasi berbeda-beda.

Tabel 4. Korelasi Setiap Proses

Proses Nilai Korelasi

Proses 1 0,1422

Proses 1 dan Proses 2 0,0113 Proses 1, 2, dan 3 0,3597 Proses 1, 2, 3, dan 4 -0,1155

Dari Tabel 4. hasil kombinasi yang digunakan pada setiap proses menujukan korelasi sangat lemah berdasarkan Tabel 2. Analisis ini menggambarkan, bahwa algoritma yang dirancang, mampu menghilankan hubungan secara statistik antara plainteks dan cipherteks. Kondisi ini menujukan rancangan pada penelitian ini akan sangat baik.

Grafik 3. Perbandingan Waktu dengan Langkah Kuda

Berdasarkan Grafik 3, ditunjukan hasil pengujian plainteks terhadap waktu. Banyak karakter yang diuji adalah 50 data, angka ini dipilih secara acak berdasarkan banyaknya karakter yang dipilih dengan sembarang. data terbesar yang diinputkan adalah 500 karakter, dan data terkecil adalah 10. banyak data hasil kebutuhan waktu yang diperlukan berdasarkan karakter yang diinputkan, secara statistik menginformasikan kekuatan algoritma kriptografi LCG dan pola

hexagram lacing yang dirancang. Keterbatasan data yang diujicobakan bukan menujukan keterbatasan algoritma dalam memproses inputan tetapi pada keterbatasan software dan hardware, oleh karena itu digunakan fitting

(pencocokan kurva), sehingga dapat diperoleh model yang secara statistik dapat mewakilkan data (dalam hal ini kemampuan algoritma). Model fitting untuk kebutuhan waktu dari proses enkripsi adalah fungsi linear (ditunjukan pada Grafik 3) secara umum diberikan pada persamaan :

0

15

(7) Model ini dapat digunakan untuk memproyeksikan dan atau menginterpolasikan kebutuhan memori berdasarkan inputan karakter. sebagai contoh miisalnya data yang diinputkan sebanyak 2000 karakter maka berdasarkan Persamaan 7 diperoleh

5. Kesimpulan

Dari penelitian yang telah dilakukan maka dapat diambil kesimpulan, penggunaan LCG dan pola hexagram lacing dengan menggunakan blok 16 x 16 (256-bit) memerlukan waktu yang berbanding lurus denga jumlah karakter yang diinputkan begitu juga dengan penggunaan memori, berdasarkan hasil Model

fitting untuk mengetahui kebutuhan waktu dan memori dari proses enkripsi. Kemudian berdasarkan pengujian statistika teori korelasi, antara dua variabel yaitu plainteks dan cipherteks adalah adalah -0,1155, yang berarti hubungan sangat rendah. Dengan demikian dapat disimpulkan bahwa perancangan yang dibuat sudah baik karena dapat menghilakan hubungan antara plainteks dan cipherteks, yang telah diujikan berdasarkan pengujian statistika. Perancangan ini juga diimplementasikan dalam bentuk aplikasi yang dapat digunakan untuk mengenkripsi dan mendekripsi data dalam bentuk teks.

6. Daftar Pustaka

[1]. Bili, D. D & Wowor, A. D, 2015. Perancangan Kriptografi Block Cipher dengan Langkah Kuda, Universitas Kristen Satya Wacana, Salatiga. [2]. Setiawan, A. N., Wowor, A. D., Magdalena, A. I. P., 2015. Perancangan

Algoritma Pada Kriptografi Block Cipher dengan Teknik Langkah Kuda Dalam Permainan Catur. Prociding Seminar Teknik Informatika dan Sistem Informasi, Bandung

[3]. Munir, Rinaldi, 2006, Kriptografi, Informatika. Bandung, Indonesia [4]. Stinson, D. R., 1995, Cryptography: Theory and Practice. CRC Press, Boca

Raton, London, Tokyo.

[5]. Hakim, Abdul, 2001, “Statistika Deskriptif unutk Ekonomi dan Bisnis”, Ekonista, Yogyakarta.

[6].Sugiyono, 2009, “Metode Penelitian Bisnis (Pendekatan Kuantitatif,

Kualitatif, dan R&D), Alfabeta, Bandung.

[7]. Weisstein, E., 2015, “fitting With Linear Function”, William Wolfram.