2.1 Kriptografi

2.1.1 Definisi Kriptografi

kriptografi adalah sebuah pembelajaran tentang metode – metode untuk mengirim pesan secara rahasia (secara tersamarkan) sehingga hanya penerima yang diinginkan dapat membuka samaran dan membaca pesan. Kriptografi secara ilmu bahasa, kryptos berasal dari bahasa yunani yang berarti tersembunyi, dan graphein, yang berarti menulis. Pesan original di sebut sebagai plaintext, dan pesan yang tersamar disebut sebagai ciphertext. Pesan akhir yang dirangkum dan dikirim disebut cryptogram, proses perubahan plaintext menjadi ciphertext disebut enkripsi, dan kebalikannya disebut dekripsi. Orang yang melakukan kriptografi disebut kriptografer. Metode pembelajaran tehnik matematika untuk membongkar kriptografi disebut kriptanalisis(Mollin, 2007).

2.1.2 Tujuan Kriptografi

4 Tujuan dasar yang dimiliki kriptografi yaitu:

a) Kerahasiaan (Confidentiality) yaitu isi pesan yang dikirim tidak diketahiu oleh pihak yang tidak berhak.

b) Keutuhan data (Dataintegrity) yaitu isi pesan harus tetap utuh , dimana tidak ada terjadi manipulasi data oleh puhak yang tidak diinginkan.

c) Keotentikan (Authentication) yaitu berhubung dengan identifikasi, baik secara kesatuan sistem atau informasi itu sendiri.

2.1.3 Cryptosystem

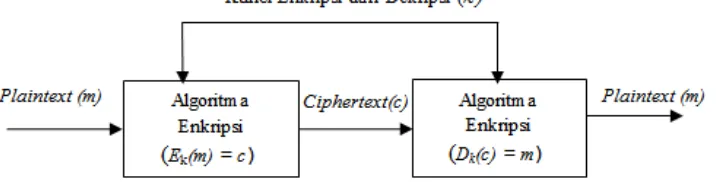

Kriptografi membentuk sebuah sistem yang dinamakan sistem kriptografi. Sistem kriptografi (Cryptosystem) adalah kumpulan dari fungsi enkripsi dan dekripsi yang berkoresponden terhadap kunci enkripsi dan dekripsi(Mollin, 2002).

Berdasarkan kunci yang dipakai sistem kroptografi dibagi menjadi 2 jenis yaitu: a) Algoritma simetris

Didalam kriptografi simetris kunci yang digunakan dalam setiap operasi dalam kriptografi (enkripsi dan dekripsi), adalah kunci yang sama, biasanya kunci tersebut rahasia dan harus dibagi kepada pengirim dan penerima(van Tilborg 2011). Keamanan pesan yang dikirim tergantung pada kunci yang dipakai. Apabila kunci diperoleh orang yang tidak diinginkan maka dia dapat membuka pesan tersebut. Algoritma simetris dapat dikategorikan menjadi 2 yaitu stream algorithms dan block algorithms. Stream algorithms beroperasi dalam satu bit tunggal selama satu selang waktu pada plain text. Block algorithms beroperasi dalam group bit-bit dalam satu selang waktu pada plaintext. Ukuran block yang sering digunakan adalah 64 bit ataupun 128 bit. Algoritma simetris digunakan dalam beberapa algoritma berikut: Data Encryption Standard(DES), RC2, RC4, RC5, RC6, International data Encryption Algoritm (IDEA), Advanced Encryption Standard(AES), On Time Pad (OTP), A5, dan lain sebagainya(Ayushi, 2010).

Gambar 2.1 Proses Enkripsi dan dekripsi Symmetric Cryptosystem(Schneier, 1996)

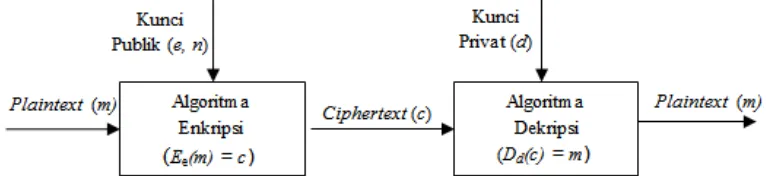

b) Algoritma asimetris

(public key) tanpa menggangu kerahasian kunci yang lain(private key)(van Tilborg 2011). Dengan public key, pesan dapat di enkripsi tetapi tidak dapat di dekripsi. Pesan hanya dapat di dekripsi oleh orang yang memiliki private key. Algoritma asimetris digunakan oleh beberapa algoritma berikut: Digital Signature Algorithm (DSA), RSA, Diffle-Hellman (DH), Elliptic Curve Cryptography (ECC), kriptografi Quantum, dan lain sebagainya(Ayushi, 2010).

Gambar 2.2 Proses Enkripsi dan Dekripsi AsymmetricCryptosystem(Schneier, 1996)

2.2 Three-Pass Protocol

Three pass protocol di dalam kriptografi merupakan protocol yang memungkinkan satu pihak dapat mengirim pesan dengan aman tanpa bertukar atau mendistribusikan kunci enkripsi. Three pass protocol pertama kali dikembangkan oleh Adi Shamir, seorang ahli kriptografi berkebangsaan Israel pada tahun 1980. Protocol yang dikembangkan ini dikenal dengan nama Shamir No-Key Exchange Protocol. Kemudian protocol ini dikembangkan oleh James Massey dan Jim K Omura yang disebut sebagai algoritma Massey-Omura (keduanya merupakan pakar teori informasi berkembangsaan Amerika Serikat) pada tahun 1982. Konsep dasar three pass protocol adalah bahwa setiap pihak memiliki kunci pribadi dan kedua pihak menggunakan kunci masing-masing secara mandiri(Degraf, 2007). Cara kerja three pass protocol sebagai berikut:

a. Pengirim memilih kunci enkripsi eA. Pengirim mengenkripsi pesan m dengan kunci dan mengirimkan pesan C1(eA,m) ke penerima.

b. Penerima memilih kunci enkripsi eB. Penerima mengenkripsi pesan C1(eA,m) dengan kunci dan mengirimkan pesan terenkripsi C2(eB,C1(eA,m)) ke pengirim.

2.3 Algoritma Massey-Omura

Algoritma Massey-Omura merupakan algoritma kriptografi modern yang menggunakan sistem kriptografi asimetris (private key). Algoritma Massey-Omura diusulkan oleh James Massey dan Jim K Omura pada Tahun 1982 ini menggunakan pemfaktoran bilangan yang sangat besar untuk mendapatkan private key. Karena itu Massey-Omura dianggap aman. Selain itu algoritma Massey-Omura menggunakan three pass Protocol dalam pengimplementasiannya(Winton, 2007).

Secara umum, algoritma Massey-Omura menggunakan besaran sebagai berikut:

1. P (bilangan prima) (tidak rahasia)

2. eA, eB (kunci enkripsi) (rahasia)

3. dA ≡ eA-1 (mod p – 1) (kunci dekripsi pengirim) (rahasia) 4. dB ≡ eB-1 (mod p – 1) (kunci dekripsi penerima) (rahasia)

5. m (plaintext) (rahasia)

6. C1, C2, C3 (ciphertext) (tidak rahasia) Berikut merupakan proses enkripsi dan dekripsi menggunakan algoritma Massey-Omura (winton, 2007):

11.Pengirim menerima C2 12.Hitung C3 = C2dA mod p 13.Kirim C3 ke pemerima 14.Penerima menerima C3 15.Hitung m = C3dB mod p

Contoh singkat implementasi algoritma Massey-omura: Alice ingin mengirim pesan “SEP” kepada Bob dengan p = 101. Alice menggunakan eA = 89, dA = 9 dan Bob menggunakan eB = 67, dB = 3. Maka prosesnya sebagai berikut:

Alice : S (83) E(69) P(80)

Kunci enkripsi (eA) : 89 89 89

C1 : 89(Y) 60(< ) 58( : )

Kirim C1 ke Bob

Bob : Y(89) < (60) : (58)

Kunci enkripsi (eB) : 67 67 67

C2 : 27(ESC) 57( 9 ) 79(O)

Kirim C2 ke Alice

Alice : ESC(27) 9(57) O(79)

Kunci dekripsi (dA) : 9 9 9

C3 : 90(Z) 62( > ) 81(Q)

Kirim C3 ke Bob

Bob : Z(90) > (62) Q(81)

Kunci dekripsi (dB) : 3 3 3

2.4 Algoritma Rabin Miller

Algoritma Rabin Miller dikembangkan oleh Michael O Rabin, berdasarkan bagian dari ide Gary Miller. Sebenarnya versi simple dari algoritma ini di rekomendasikan dalam algoritma DSS.

Langkah algoritma Rabin Miller :

Pilih sebuah angka acak, p, untuk menguji. Hitung b, dimana b adalah jumlah pangkat 2 membagi p– 1. Kemudian hitung m dengan m odds, menjadi p = 1 + 2b * m.

1) Pilih angka acak, a, dimana a < p. 2) Setj = 0 dan setz = ammod p.

3) if z = 1, or ifz = p – 1, then p lolos test dan mungkin bilangan prima. 4) If j > 0 andz = 1, thenp bukan bilangan prima.

5) Setj = j + 1. Ifj < bandz ≠ p– 1, setz = z2 mod p dan kembali ke langkah 4). Ifz = p – 1, thenp lolos test dan mungkin bilangan prima.

6) Ifj = b andz ≠ p – 1, thenp bukan bilangan prima (Schneier, 1996)

2.5 GCD dan Euclid’s Algorithm

Greatest Common Divisor(GCD) adalah factor pembagi yang dimiliki oleh 2 bilangan bulat yang berbeda(Rinaldi, 2007). Penulisan GCD secara matematis untuk dua bilangan bulat positif m dan n adalah GCD(m,n)(Zwillinger, 2003). Misalkan GCD(45,36; factor dari 45 = {1, 3, 5, 9, 16, 45} dan factor dari 36 = {1, 2, 3, 4, 9, 12, 18, 36}, maka himpunan nilai yang ada pada factor dua bilangan tersebut adalah {1, 3, 9} dan yang terbesar adalah 9 maka GCD(45,36) = 9.

metode yang menghindari dari pemfaktoran bilangan yang mempunyai nilai prima yang besar didalamnya dan metode tersebut adalah algoritma Euclidean (euclid’s algorithm) (Gellert, 1975).

Algoritma Euclidean merupakan salah satu teknik dalam teori bilangan yang berfungsi untuk menentukan GCD dari dua bilangan bulat positif(Pusparani, 2009). Misalkan m dan n merupakan bilangan bulat positif, dengan m > n, jika m < n maka dilakukan pertukaran nilai m dan n, misalkan r0 = m, r1 = n, dan r2 = r0 mod r1 maka proses iterasi GCD(m,n) sebagai berikut:

GCD(m,n) = rn, dimana rn adalah sisa terakhir yang lebih besar dari nol(Munir, 2007). Contoh ilustrasi metode algoritma Eucledean sebagai berikut, GCD(80,12):

Sisa pembagian terakhir sebelum nol adalah 4 maka GCD(80,12) = 4.

2.6 Steganografi

2.6.1 Pengertian Steganografi

atau tidak dapat terlihat setelah dideteksi. Informasi rahasia pada umumnya ditanamkan kedalam suatu file media seperti gambar atau suara dan sehingga pada saat dikirim dapat mencegah lawan untuk mengetahui pesan rahasia yang di kirim. Jadi tujuan utama steganografi adalah untuk tidak membiarkan lawan mengira informasi apa pun selain file media yang dikirim itu sendiri (M. Dobsicek, 2004).

Pada Steganografi dibutuhkan 2 properti, yaitu covertext dan hidden message. Steganografi digital menggunakan media digital sebagai covertext, contohnya citra, suara, text, video, dan untuk hiddenmessage juga dapat berupa citra, suara, text ataupun video (Cole, 2003).

2.6.2 Teknik Steganografi

Terdapat beberapa teknik dalam steganografi(Cole, 2003) yaitu:

1) Teknik substitusi adalah bagian yang redundan dari covertext disubstitusikan dengan pesan rahasia. Contoh: least significant bit (LSB).

2) Teknik transformasi adalah pesan disisipkan pada perubahan ruang dari media, seperti perubahan frekuensi media. Contoh: Discrete Cosine Transform (DTC) domain.

3) Teknik speard spectrum adalah teknik spread spectrum di adopsi pada saat komunikasi wireless, dimana sinyal yang ditransmisikan dalam sebuah bandwith melebihi kebutuhan minimum untuk mengirim informasi.

4) Teknik distorsi adalah pesan disisipkan pada distorsi sinyal, dengan kata lain pesan disisipkan di antara kekosongan sinyal yang ada. Contoh: dengan menyisipkan pesan di antara jarak antar kata pada sebuah text.

2.6.3 Algoritma Least Significant Bit (LSB)

Algoritma Least Significant Bit, yaitu dengan mengubah bit ke delapan di dalam cover image menjadi satu bit dari pesan rahasia. Pada saat menggunakan sebuah gambar 24-bit, 3 bits dapat disimpan setiap pixel dengan mengubah satu bit setiap komponen warna merah (red), hijau (green), biru (blue), karena setiap komponen warna tersebut diwakili oleh satu byte. Sebuah gambar ber-pixel 800x600, memiliki total jumlah data yang dapat disimpan sebanyak 1,400,000 bits atau 180,000 bytes. Sebagai contoh kita memiliki 3 buah pixel yang berdampingan (9 bytes) dengan format RGB.

Ketika angka 300, yang apabila diubah dalam bentuk biner adalah 100101100 di tanamkan 3 pixel diatas dengan menggunakan algoritma LSB. Maka kota akan mendapatkan hasil sebagai berikut(bit yang diberi bold adalah bit yang telh diubah):

Bits di dalam 1 byte data dapat di bagi menjadi 2 yaitu Most Significant bit yang terdiri dari 4 bits pertama dalam 1 byte, dan Least Significant Bit yang terdiri dari dari 4 bit terakhir dalam 1 byte (Jasril, 2012)

Algoritma LSB yang akan digunakan akan dimodifikasi. Modifikasi yng dilakukan adalah pada tempat penyisipannya, pada umumnya penyisipan dilakukan pada bit ke-8 pada setiap byte nilai RGB. Dengan modifikasi yang dilakukan penyisipan dilakukan pada bit ke-8 nilai R, pada bit ke-7 nilai G, pada bit ke 6 nilai B dari 1 byte nilai RGB pada 1 pixel. Tempat penyisipan berada di bit 6, 7, 8 karena masih di dalam jangkauan LeastSignificant Bit. Sebagai contoh kita memiliki 3 buah pixel yang berdampingan (9 bytes) dengan format RGB.

Ketika angka 300, yang apabila diubah dalam bentuk biner adalah 100101100 di tanamkan 3 pixel diatas dengan menggunakan algoritma LSB modifikasi tempat penyisipan. Maka akan mendapatkan hasil sebagai berikut(bit yang diberi bold adalah bit yang telah diubah):

2.7 Citra Digital

2.7.1 Pengertian Citra Digital

Citra adalah fungsi dua dimensi f(x,y), dimana masing-masing koordinat merupakan spasial dan amplitude dari f pada sembarang pasangan koordinat (x,y) yang dapat disebut dengan intensity (intensitas) atau gray level (level keabuan) dari citra pada titik tersebut. Citra digital memiliki beberapa elemen tertentu dimana elemen tersebut mempunyai lokasi dan nilai tertentu, elemen-elemen ini disebut pisture elemen-elements, image elemen-elements, pels dan pixels. Pixel adalah suatu istilah untuk menyatakan secara luas elemen dari citra digital tersebut(Prasetyo, 2011).

Citra digital merupakan citra yang diproses dan diolah oleh computer. Suatu citra yang disimpan dalam computer hanyalah berupa angka-angka atau bit yang menunjukkan besar intensitas pada masing-masing pixel terebut.

Gambar 2.3. Gambar Kagamine Rin, merupakan contoh citra digital

2.7.2 Citra Bitmap

setiap pixel. Jumlah warna yang dapat disimpan ditentukan dengan satuan bit-per-pixel. Semakin besar ukuran bit-per-pixel dari suatu bitmap, semakin banyak pula jumlah warna yang dapat disimpan.

Ada 3 macam citra dalam format BMP, yaitu citra biner, citra berwarna, citra hitam-putih (Grayscale). Citra biner hanya memiliki 2 nilai keabuan, yaitu 0 dan 1, sehingga 1 bit sudah cukup untuk mempresentasikan nilai pixel. Citra berwarna merupakan kombinasi 3 warna dasar, yaitu merah, hijau dan biru. Setiap pixel tersusun oleh R (red) G (green), B (blue). Dengan kombinasi ketiga warna maka akan menghasilkan warna yang khas dari nilai pixel dari ketiga warna dasar tersebut. Pada citra hitam-putih, nilai R = G = B untuk menyatakan bahwa citra hitam-putih hanya mempunyai satu kanal warna. Citra hitam-putih pada umumnya adalah citra 8 bit. Citra yang lebih kaya warna adalah citra 24-bit. Setiap pixel panjangnya 24 bit, karena setiap pixel langsung menyatakan komponen warna merah, komponen warna hijau, dan komponen warna biru. Masing-masing komponen panjangnya 8 bit. Citra 24-bit disebut juga citra 16 juta warna, karena ia mampu menghasilkan 224 = 16.777.216 kombinasi warna.

Beberapa kelebihan dan kekurangan yang dimiliki oleh format bitmap : A. Kelebihan Format Bitmap

Tingkat kualitas dan komposisi warna yang dimiliki format bitmap tinggi, sehingga menghasilkan gambar yang jernih dan mampu menangkap nuansa warna dan bentuk yang alami, format bitmap juga memiliki kemampuan mengurangi penggunaan resources computer sehingga pemakaian memori lebih kecil.

B. Kekurangan Format Bitmap

Kekurangan yang dimiliki oleh format bitmap yaitu: ukuran file yang besar, format bitmap memiliki beberapa kelebihan, sehingga membuatnya memiliki ukuran yang besar.

Format file bitmap yang akan digunakan adalah BMP, dikarenakan format BMP ini mudah ditemukan dengan memiliki ukuran pixel yang besar sehingga pada saat dilakukan steganografi dengan metode LSB dapat memuat lebih banyak data yang disisipkan.

Berikut ini adalah contoh sebuah citra bitmap:

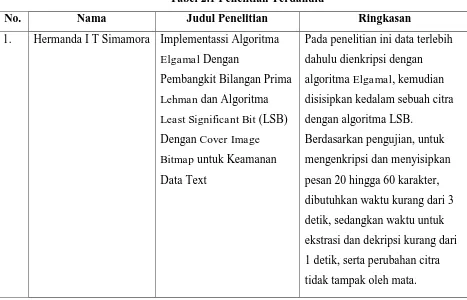

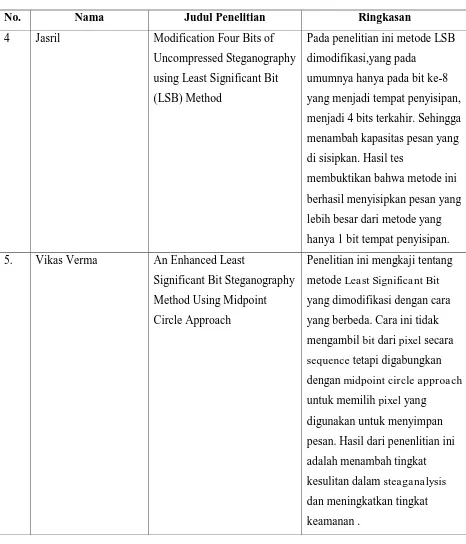

2.8 Penelitian Terdahulu

Berikut ini beberapa penelitian yang terkait dengan algoritma Massey-Omura dan algoritma Least Significant Bit (LSB) :

Tabel 2.1 Penelitian Terdahulu

No. Nama Judul Penelitian Ringkasan

1. Hermanda I T Simamora Implementassi Algoritma Elgamal Dengan

Pembangkit Bilangan Prima Lehman dan Algoritma Least Significant Bit (LSB) Dengan Cover Image Bitmap untuk Keamanan Data Text

Pada penelitian ini data terlebih dahulu dienkripsi dengan algoritma Elgamal, kemudian disisipkan kedalam sebuah citra dengan algoritma LSB.

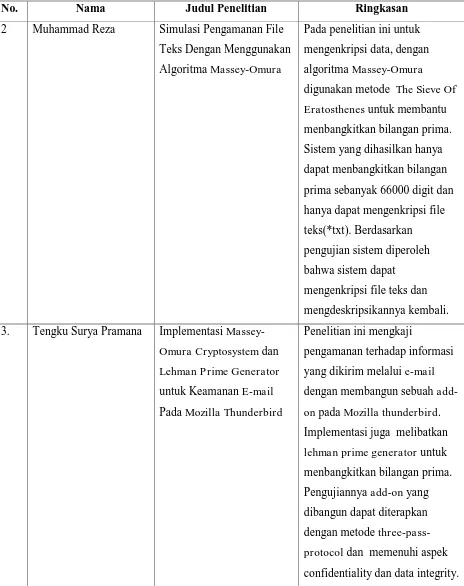

Tabel 2.2 Penelitian Terdahulu (Lanjutan 1).

No. Nama Judul Penelitian Ringkasan

2 Muhammad Reza Simulasi Pengamanan File Teks Dengan Menggunakan Algoritma Massey-Omura

Pada penelitian ini untuk mengenkripsi data, dengan algoritma Massey-Omura

digunakan metode The Sieve Of Eratosthenes untuk membantu 3. Tengku Surya Pramana Implementasi

Tabel 2.3 Penelitian Terdahulu (Lanjutan).

No. Nama Judul Penelitian Ringkasan