ANALISIS DAN PERANCANGAN VPN

DENGAN PROTOKOL SSL/TLS PADA PT.

PERMATA FINANCE INDONESIA

Roby Sutrisna

Binus University, Jakarta, DKI Jakarta, Indonesia

Agus Salim

Binus University, Jakarta, DKI Jakarta, Indonesia

and

Leo Chandra

Binus University, Jakarta, DKI Jakarta, Indonesia

Abstrak

Tujuan dari penulisan skripsi ini adalah menganalisis kebutuhan informasi dan merancang sistem jaringan yang aman agar aplikasi utama yang digunakan oleh PT. Permata Finance Indonesia dapat terpusat pada satu database server utama. Penulisan skripsi ini menggunakan 3 metode yaitu analisis, perancangan dan testing. Analisis merupakan metode survey dan wawancara untuk mendapatkan kebutuhan informasi. Metode perancangan meliputi perancangan konseptual, perancangan fisikal. Metode testing adalah metode yang dilakukan setelah model dikerjakan secara utuh, kemudian dilakukan tes untuk mengetahui bagaimana kinerja dan kualitas jaringan yang sudah dibuat. Hasil dari penulisan skripsi ini adalah suatu rancangan jaringan VPN dengan protokol SSL/TLS yang membantu memberikan efektifitas dan keamanan pada komunikasi data

permintaan berbasis protokol SSL/TLS pada PT. Permata Finance Indonesia. Simpulannya adalah rancangan jaringan VPN dengan protokol SSL/TLS ini memberikan efektivitas waktu dan menjamin keamanan komunikasi data.

Kata Kunci :

Analisis, Perancangan, Aplikasi Jaringan VPN, Protokol SSL/TLS, Komunikasi Data

1. Pendahuluan

Kebutuhan akan komunikasi menjadikan teknologi informasi salah satu aspek penting dalam proses bisnis. Perkembangan teknologi komunikasi dan teknologi komputer yang berkembang pesat pada saat ini, dimana setiap aspek kehidupan telah menggunakan jasa-jasanya mulai dari perkantoran, pendidikan, rumah tangga, hingga pekerjaan professional yang menggunakan teknologinya. Sampai akhir tahun 1990-an, jaringan komputer / intranet private terkoneksi dengan menggunakan leased line / dial-up line yang mahal. Perusahaan biasanya mengunakan jaringan seperti ini untuk sekala kecil, karena lebih aman dengan alasan jaringan seperti ini secara fisik terpisah dengan jaringan publik. Namun, jaringan seperti ini akan menimbulkan biaya mahal seiring dengan jarak atau besarnya wilayah jaringan tersebut.

PT Permata Finance Indonesia merupakan perusahaan yang bergerak dibidang pembiayaan konsumen yang sekarang sudah ada di berbagai kota- kota besar di Indonesia. Perusahaan ini memiliki kantor pusat di Jakarta, sedangkan tempat penulis melakukan laporan skripsi merupakan kantor cabang yang berada di daerah Cikupa –

Tangerang. Dimana pada setiap kantor cabang yang ada memiliki masing – masing kantor subcabang yang berada di sekitar kantor cabang. Pada kantor PT. Permata Finance Indonesia telah menggunakan aplikasi non real time online dalam proses bisnis yang sedang berjalan sekarang sehingga setiap informasi transaksi tidak langsung dikirimkan dan diproses ke server kantor cabang dari kantor subcabang yang ada. Sehingga setiap transaksi yang ada setiap harinya dikirim secara manual dengan menggunkan internet via messenger, email atau datang langsung kekantor cabang. Setiap pengiriman dan penerimaan data transaksi dilakukan setiap pagi dan sore hari, dimana kantor cabang akan mengirimkan hasil transaksi hari sebelumnya yang sudah diproses kepada kantor subcabang dan hasil transaksi dari kantor subcabang akan mengirimkan datanya ke kantor cabang untuk diproses lagi. Oleh karena itu, perusahaan memerlukan solusi infrastruktur jaringan yang memungkinkan setiap kantor subcabang dapat melakukan pengiriman dan penerimaan data transaksi secara real time online agar proses yang terjadi menjadi lebih efisien, data transaksi langsung diproses dan dimasukan keserver kantor cabang dengan menggunkan sistem keamanan. Dengan demikian proses pengiriman dan penerimaan data transaksi akan berlangsung secara lebih cepat dan aman tanpa adanya penundaan pada setiap prosesnya.

Internet merupakan jaringan publik yang telah tersebar luas dan mendunia sehingga dapat digunakan dengan mudah. Virtual Private Network (VPN) merupakan sebuah jaringan yang menggunakan infrastruktur telekomunikasi publik utama, seperti internet, untuk menyediakan kepada remote office atau user yang bergerak sebuah akses ke jaringan utama sebuah organisasi. VPN mengurangi biaya karena menghindari penggunaan leased line tertentu yang secara tersendiri menghubungkan remote office ke

sebuah intranet private. User dapat melakukan pertukaran informasi atau data secara aman, sehingga leased line yang mahal tidak dibutuhkan. VPN adalah teknik pengaman jaringan yang bekerja dengan cara membuat suatu tunnel sehingga jaringan yang dipercaya dapat menghubungkan jaringan yang ada di luar melalui internet. Titik akhir dari VPN adalah tersambungnya Virtual Channels (VCs) dengan cara pemisahan. Kenyataannya koneksi sebuah end-to-end VPN tergantung dari sebuah nilai dari hubungan dari pada titik-titiknya. VPN mempunyai beberapa metode pendekatan yakni PPTP (Point-to-Point Tunneling Protocol), IPSec (Internet Protocol Security), Crypto IP Encapsulation (CIPE), SSL/TSL (Secure Sockets Layer/Transport Layer Security). Menyadari hal tersebut, penulis tertarik untuk melakukan pembahasan mengenai layanan remote access dengan menggunkan teknologi Virtual Private Network (VPN) dengan menggunakan protokol SSL/TSL sebagai solusi untuk memenuhi kebutuhan akan jaringan yang dapat menghubungkan setiap kantor subcabang ke kantor cabang yang ada pada PT. Permata Finance Indonesia. Karena mobilitas transaksi yang terjadi sangat tinggi sehingga sangat baik menggunakan protokol SSL/TSL dibanding dengan menggunkan metode yang lain seperti PPTP (Point-to-Point Tunneling Protocol), IPSec (Internet Protocol Security) dan Crypto IP Encapsulation (CIPE).

2. Methodology

Ruang lingkup penelitian ini meliputi analisis, desain dan evaluasi / pengujian jaringan. Merancang jaringan dengan menggunakan Virtual Private Network (VPN) dengan SSL / TLS Protocol di PT. Permata Finance Indonesia. Adapun pembahasan yang dilakukan meliputi hal berikut:

- Analisis - Desain

- Evaluasi / Pengujian

2.1. Analisis

PT. Permata Finance Indonesia adalah perusahaan yang bergerak dalam pembiayaan konsumen, dimana perusahaan juga harus memiliki jaringan yang baik dalam komunikasi data. Perusahaan ini menggunakan Internet Service Provider (ISP) dari Speedy sebagai media membuat koneksi internet. PT. Permata Finance Indonesia memiliki beberapa sub-cabang kantor di mana setiap hari mereka mengirim dan menerima data dilakukan secara tidak real time, yang berarti transaksi data yang terjadi setiap hari tidak diperbarui langsung ke basis data server sehingga kegiatan tidak fleksibel. Data - data transaksi dikirim dari sub-cabang ke kantor cabang pada sore hari, lalu manajer melakukan pengolahan data dari data transaksi dengan menggunakan aplikasi sendiri dan disimpan ke database server, kemudian pada pagi harinya manajer mengirimkan data yang diproses oleh manajer, data akan dikirim ke setiap kantor sub-cabang di pagi hari. Pengiriman dan penerimaan data dilakukan antara cabang dan sub-cabang hanya dengan menggunakan internet melalui messenger, email, atau datang langsung ke kantor cabang. Dengan hanya menggunakan media tersebut, keamanan data yang dikirim atau diterima rentan terhadap pencurian ,rusak, atau hilang.

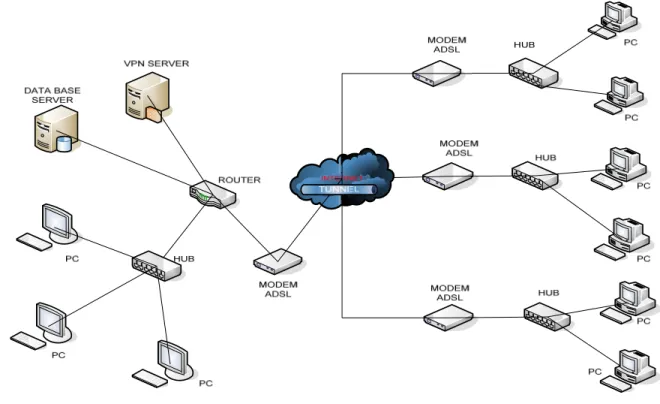

Gambar 2.1 – Sistem yang Sedang Berjalan

2.2. Desain

Berdasarkan analisa pemecahan masalah yang telah dilakukan pada bab sebelumnya, topologi perancangan jaringan VPN yang diusulkan adalah topologi Hub and Spokes. Topologi ini terdiri dari beberapa remote office (spoke) yang terhubung dengan central site (hub). Remote office adalah hal ini adalah komputer klien pada subcabang dari PT.Permata Finance Indonesia, sedangkan central site adalah komputer VPN server. Topologi ini biasanya digunakan untuk pertukaran data yang

hanya terjadi antara central site dengan masing-masing remote site tidak terjadi pertukaran data antar masing-masing remote site sendiri.

Cabang dan subcabang dalam hal ini bersifat point-to-point yang berarti subcabang terhubung ke server secara tetap. Subcabang melakukan koneksi ke alamat IP publik PT.Permata Finance Indonesia yang terhubung dengan router dan diteruskan ke VPN server. Dalam topologi ini cabang dan subcabang akan terhubung secara aman melalui internet dengan proses tunneling yang mekanismenya telah diatur oleh OpenVPN. Setelah terhubung dengan server VPN maka subcabang dapat mengakses resource local yang diizinkan pada kantor cabang, yaitu database untuk aplikasi AR/AP.

Bentuk utama dari rancangan ini adalah untuk memberikan akses ke klien yang menggunakan aplikasi AR/AP pada database utama dengan aman. Tujuannya agar setiap klien memiliki data yang sama sehingga tidak terdapat redudansi dan ketidak-sesuaian data. Secara konseptual, aplikasi AR/AP pada klien terhubung ke database pada database server melalui jaringan VPN yang dibentuk.

Gambar 2.2 – Usulan Desain VPN Topologi Jaringan

2.1. Evaluasi dan Pengujian

2.3.1 Pengujian Konektivitas Jaringan

Uji konektivitas akan dilakukan pada komputer server dengan alamat IP 192.168.2.6 dan klien dengan alamat IP yang dinamik. Pengujian konektivitas ini akan dilakukan dengan menggunakan perangkat ifconfig, ipconfig, ping dan route.

Langkah pertama adalah melakukan cek alamat jaringan komputer server VPN. Karena komputer server VPN menggunakan sistem operasi berbasis linux, maka digunakan perintah ifconfig.

Gambar 2.3 Ifconfig pada server VPN

Pada gambar 4.59 terlihat interface tap0 yang merupakan interface tunnel OpenVPN memiliki alamat IP 10.3.0.1/24 yang merupakan IP virtual. Dengan ini, terbukti bahwa server VPN telah berjalan dengan baik.

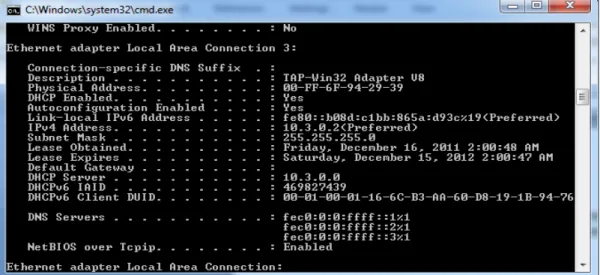

Kemudian lakukan pengecekan pada komputer klien dengan menggunakan perangkat yang hampir sama, yaitu ipconfig yang berjalan pada platform windows. Masukkan perintah ipconfig/all.

Gambar 2.3 Ipconfig Pada Klien

komputer klien. Terlihat bahwa IPv4 pada komputer klien adalah 10.3.0.2 dengan subnet 255.255.255.0. Alamat IP ini didapatkan oleh klien dari server. Dengan ini dapat dipastikan bahwa konfigurasi berjalan dengan baik.

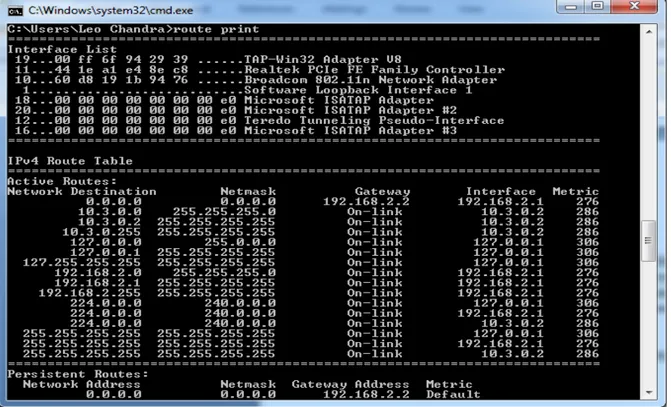

Langkah kedua adalah mengecek routing table IP dari komputer server dengan perintah route.

Gambar 2.4 Routing Table Pada Server

Gambar diatas menunjukan routing table yang dimiliki oleh server setelah koneksi VPN terbentuk. Terlihat gateway yang bernama User-PC-local yang merupakan alamat untuk IP router lokal server VPN berada, yaitu 192.168.2.1. pada baris pertama terlihat bahwa terdapat route ke front-end VPN dengan alamat 10.3.0.0/24 melalui interface tap0.

Selanjutnya penulis melakukan pengecekan pada routing table di komputer klien dengan perintah route print pada command prompt.

Gambar 2.5 Routing Table pada Klien

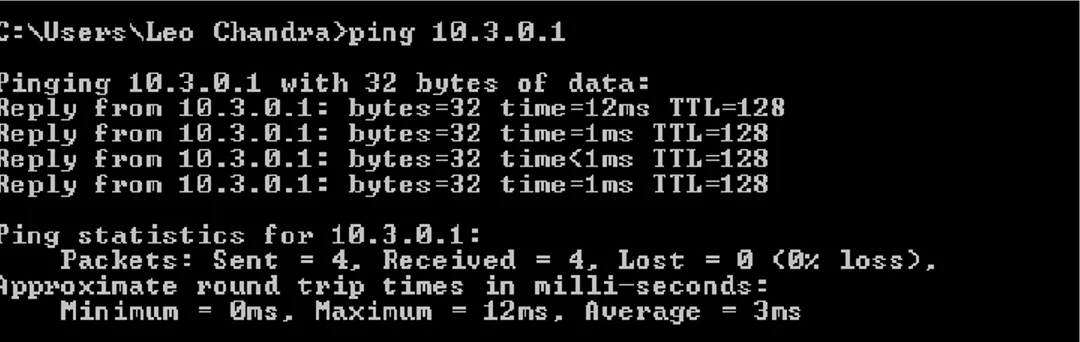

Pada gambar di atas, terlihat subnet jaringan front-end pada sisi server yaitu 192.168.2.0/24 yang menandakan bahwa klien terhubung ke jaringan subnet sisi server. Kemudian penulis melakukan pengecekan routing dengan menggunakan tool ping. Pada tool ini, hanya perlu dilakukan ping dari komputer klien ke server VPN untuk membuktikan bahwa koneksi antara kedua belah pihak benar-benar terbentuk. Untuk itu lakukan perintah ping 10.3.0.1 untuk mengecek koneksi ke server VPN.

Gambar 2.6 ping oleh klien ke server VPN dengan IP Virtual

Hasil ping terlihat pada gambar diatas menunjukan bahwa koneksi VPN benar-benar terbentuk dan jaringan stabil dengan tidak terdapat time out pada ke-empat buah paket ping berukuran 32 bytes yang dikirim.

Kemudian dilakukan ping untuk memastikan koneksi komputer klien ke komputer server database. Besar data yang diperkirakan untuk lalu-lintas aktivitas pertukaran data dari database ke server adalah sekitar 2-10 KB untuk tiap klien. Untuk pengujian, diambil nilai tengah dari interval ukuran data yaitu sekitar 6 KB. Kemudian perintah ping 192.168.2.7 –l 6144 dijalankan.

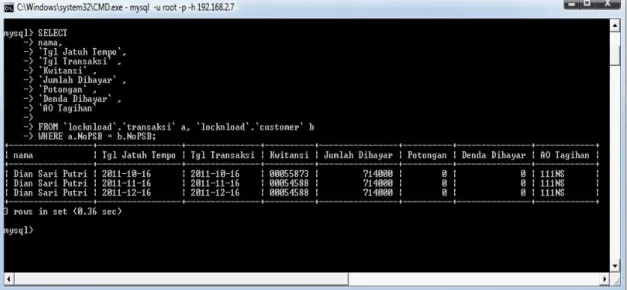

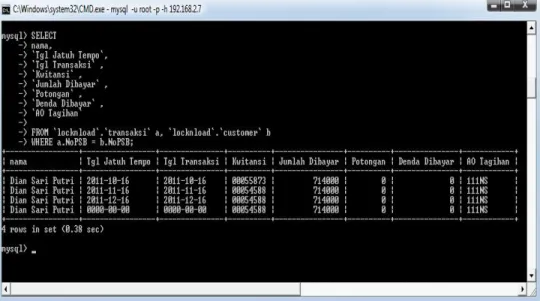

Hasil Kesimpul rancangan 2.3.2 Aks Tah dilakukan dapat dig Permata F tidak bole promp un digunakan Gam Gamb tanpa masa dari databa diambil d sesungguh maka perc menunjuka lan yang dia n jaringan in

ses ke Datab

hap ini meru n oleh kompu unakan aplik Finance Indo eh dipublika ntuk masuk n adalah my mbar 2.8 Kon bar 2.8 menu alah. Kemud ase locknloa dari databas hnya tidak d obaan hanya an bahwa t ambil dari h ni stabil dan base locknlo upakan peng uter klien ke kasi AR/AP onesia yang asikan. Untuk k ke databas sql –u root – neksi ke data unjukkan ba dian dilakuka ad. Data yan se dummy dapat digun a dilakukan p tidak terdap hasil-hasil p dapat dianda oad (AR/AP gecekan kon e server data P untuk peng menyatakan k itu, hanya se locknload –p password abase locknlo ahwa klien an percobaan ng di-reques aplikasi A nakan karena pada mysql pat paket y pengujian ko alkan. P) neksi ke dat abase. Namu gujian karen n bahwa apl akan diguna d pada data d –u 192.168

oad oleh rem

dapat terhub n untuk men st merupakan AR/AP. Ber a menyangk dengan fung yang hilang onektivitas i tabase lockn un dalam pen na permintaa

likasi ini ber akan perinta abase server .2.7 mote klien m bung ke dat nampilkan da n contoh dat rhubungan kut kerahasi gsi select. atau time ini adalah m nload yang ngujian ini, an dari pihak rsifat rahasia ah pada comm r. Perintah melalui VPN tabase lockn ata-data tran ta transaksi aplikasi AR iaan perusah out. model akan tidak k PT. a dan mand yang nload nsaksi yang R/AP haan,

Gambar 2.9 Tampilan data dari database

Gambar 2.9 memperlihatkan bahwa komputer klien memang terhubung dan memiliki akses ke server database. Kemudian percobaan akan dilanjutkan dengan melakukan insert ke database locknload.

Gambar 2.10 menunjukkan bahwa proses insert berhasil dilakukan dengan baik. Hal ini ditandai dengan adanya pesan Query OK yang terlihat pada gambar 2.10. Untuk melihat apakah data benar-benar masuk ke database pusat, maka kita akan melakukan request data transaksi kembali. Seharusnya jika proses insert berhasil maka akan muncul sebuah entry baru pada database.

Gambar 2.11 Tampilan data setelah di-insert

Gambar 2.11 menunjukan bahwa proses insert telah berhasil dilakukan. Hal ini ditandai dengan munculnya entry baru. Dengan ini, terbukti bahwa aplikasi AR/AP pada sisi klien akan dapat mengakses database pada server database. Dari percobaan yang dilakukan menunjukkan bahwa data bisa diakses up-to-date dan kapan saja dengan penggunaan sebuah server database yang menampung database utama. Dengan begitu, maka aplikasi AR/AP yang sebelumnya terpisah untuk tiap klien dapat saling berhubungan dengan penggunaan sebuah database utama secara bersama-sama sehingga menyelesaikan masalah mengenai database dan aplikasi AR/AP yang

terpisah.

Pada saat komputer klien melakukan update atau insert pada data, maka terjadi proses pengiriman data dari komputer klien (kantor subcabang) ke komputer server database (kantor cabang). Pada gambar 2.11, gambar 2.10, dan gambar 2.9 terlihat bahwa proses pengambilan dan pengiriman data berlangsung cukup cepat, dengan tiap proses hanya membutuhkan waktu dalam hitungan detik. Jika dibandingkan dengan penggunaan email atau messeger yang memang sudah diketahui memerlukan waktu relatif lebih lama (tidak dibuktikan lebih lanjut). Selain itu, dengan penggunaan VPN ini, komputer klien tidak perlu menampung database sementara di hardisk lokal mereka sehingga mengurangi pemakaian ruang hardisk. Dengan ini terbukti bahwa penggunaan VPN dengan perangkat lunak OpenVPN cukup efektif dan efisien.

Penggunaan database terpusat ini secara langsung akan mengurangi interaksi dari manager yang sebelumnya harus melakukan penggabungan data setiap kantor

subcabang secara manual. Dengan dihilangkannya interaksi manager untuk proses penggabungan data, yang sekarang ditanggani oleh sistem, maka secara langsung akan mengurangi masalah human error seperti kesalahan penggabungan data oleh manager.

2.3.3 Uji Keamanan

Keamanan merupakan salah satu keunggulan yang diharapkan dari model rancangan VPN ini. Pengujian keamanan ini akan meliputi aspek kerahasiaan (privacy), integritas data (integrity), dan keterseidaan layanan (availability) yang dijelaskan berikut ini:

2.3.3.1 Kerahasiaan

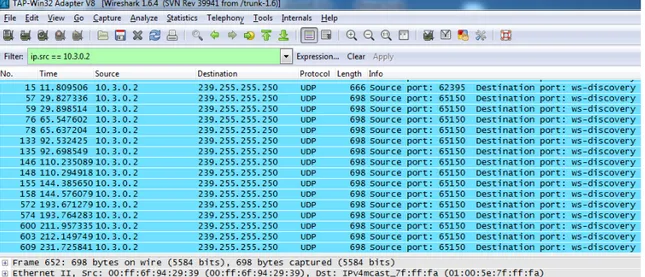

Untuk melihat apakah aspek kerahasiaan telah terpenuhi maka digunakan aplikasi network analyzer Wireshark. Pengujian dilakukan untuk mengetahui apakah paket – paket data yang dikirim melalui tunnel VPN terenkripsi atau tidak. Dengan kata lain, pengujian apakah benar paket data yang melewati VPN tidak dapat dibaca oleh pihak ketiga. Apabila paket data telah terenkripsi, maka dapat disimpulkan VPN berjalan dengan baik dan aman digunakan melalui internet. Sebaliknya apabila paket data tersebut dapat dibaca, maka rancangan VPN ini belum berjalan dengan semestinya dan akan muncul resiko keamanan data yang kritikal.

Untuk percobaan, pertama-tama dilakukan uji self encryption pada komputer server VPN untuk memastikan bahwa proses enkripsi dan dekripsi paket berjalan dengan baik. Untuk itu, digunakan tool yang telah disediakan oleh OpenVPN. Perintah yang dibuat adalah:

Gambar 2.13 Hasil uji self encryption

Pada hasil uji self encryption di atas, telah diketahui bahwa server berhasil melakukan enkripsi dan dekripsi pada paket bekisar sebesar 1500 bit. Hal ini membuktikan bahwa proses enkripsi dan dekripsi paket pada OpenVPN di VPN server berjalan dengan baik.

Selanjutnya akan dilakukan uji coba sniffing paket data dengan skenario sebagai berikut. komputer klien akan mengambil data berupa file teks (vpn.txt) yang di-share kemudian dilakukan proses sniffing dan capturing dengan menggunakan aplikasi Wireshark pada interface dimana koneksi VPN terbentuk.

Gambar 2.14 Hasil capture paket data melalui VPN

Hasil penangkapan menunjukkan bahwa data berupa file teks (vpn.txt) yang diambil tidak dapat dibaca karena hanya paket UDP yang terlihat. Data sesungguhnya telah terenkripsi melalui tunnel VPN dan tidak dapat terlihat. Hal ini membuktikan bahwa enkripsi telah berjalan dengan baik pada VPN dan data dapat dikirim secara aman. Dengan ini, terbukti bahwa penggunaan OpenVPN akan menjamin keamanan data, terutama dalam hal kerahasiaan, sehingga permasalahan mengenai masalah keamanan data telah teratasi.

Gambar 2.15 Paket data yang terenkripsi

Gambar 2.15 menjelaskan paket data yang melewati tunnel VPN akan di enkapsulasi atau dibungkus dengan protokol UDP sebelum dikirimkan. Alamat IP paket asli (berwarna kuning) berisi informasi, alamat sumber dan tujuan terlindung secara aman dengan enkripsi. Sedangkan IP yang berada diluar (berwarna jingga) adalah alamat IP publik sumber dan tujuan.

2.3.3.2 Keutuhan

Aspek ini berkaitan dengan integritas data atau pesan yang dikirim. Data yang dikirim melalui VPN diharapkan tidak akan mengalami perubahan yang disebabkan oleh pihak - pihak yang tidak berwenang. Untuk itu, OpenVPN menggunakan hash function (SHA-1 160bit) dan enkripsi TLS (AES-128). SHA digunakan sebagai MAC (Message Authentication Code) untuk memastikan bahwa informasi yang dikirim tidak mengalami perubahan. Algoritma AES digunakan untuk mengenkripsi data sehingga jika pihak tidak berwenang harus mengetahui algoritma enkripsi dan dekripsi serta kunci yang digunakan untuk mengubah data. Mekanisme ini berjalan dengan baik yang dapat dilihat di log server maupun log status klien.

2.3.3.3 Ketersediaan

Aspek ini berkaitan dengan ketersediaan data pada penggunaan VPN melalui OpenVPN. Dalam hal ini, media yang digunakan dalam pengaplikasian VPN ini adalah media internet yang sudah tersedia dan dapat diakses dengan mudah sehingga layanan VPN ini akan selalu tersedia selama server VPN dan klien terhubung ke internet.

2.3.4 Hasil Evaluasi

Dari beberapa hasil evaluasi yang telah dilakukan, penulis menyimpulkan beberapa hal, yaitu :

1. Konfigurasi server dan klien berjalan dengan baik.

2. Server VPN yang berada di jaringan lokal dapat dicapai oleh klien.

3. Tunnel OpenVPN berjalan dengan baik dan bekerja pada kedua arah.

4. Tunnel OpenVPN dapat diandalkan (reliable) karena tidak ada paket data yang hilang pada saat pengiriman data.

5. Database locknload dapat di akses oleh klien untuk melakukan proses pertukaran data.

6. Proses enkripsi berjalan dengan baik sehingga proses pertukaran data menjadi aman.

3. Conclusion

Setelah dilakukan perancangan dan analisa jaringan VPN untuk komunikasi data request database antar subcabang dengan database server pada PT. Permata Finance Indonesia, maka simpulan yang didapat adalah sebagai berikut :

1. Setelah dilakukan perancangan jaringan VPN yang telah dibuat, maka setiap klien kantor subcabang dapat terhubung dengan database server dengan melakukan konfigurasi VPN server yang berada di kantor PT. Permata Finance Indonesia dimana tiap klien yang akan mengakses server membutuhkan untuk melakukan pemasangan dan konfigurasi perangkat lunak dari VPN serta berdasarkan prototipe/model rancangan yang dibuat dengan melakukan pengujian, aplikasi VPN dengan menggunakan software OpenVPN cukup efektif.

2. Aplikasi AR & AP bisa diakses langsung kapan saja dan up-to-date karena database langsung menjadi satu di server pusat.

3. Berdasarkan uji coba keamanan, keamanan dalam pertukaran data terjadi dengan baik karena adanya proses enkripsi dalam data.

References

[1] Avolio,F.M. (2002).Security Review: SSL VPNs. Diperoleh (Tanggal Akses 5 Oktober 2011) dari http://www.avolio.com/papers/SSLVPN_SecWP.pdf

[2] Contributor, Guest. (2005). SolutionBase: Introduction to SSL VPNs. Diperoleh (Tanggal Akses 10 Oktober 2011) dari

http://www.techrepublic.com/article/solutionbase-introduction-to-ssl-vpns/5647244

[3] Feilner, Markus. (2006). OpenVPN Building and Integrating Virtual Private Networks. Birmingham: Packt Publishing Ltd.

[4] Hall, Michael. (2008). Performance Analysis of OpenVPN on a Consumer Grade Router. Diperoleh (Tanggal Akses 17 Oktober 2011) dari http://www.cs.wustl.edu/~jain/cse567-08/ftp/ovpn.pdf

[5] Kearns D.,& Norton P. (1999). Complete Guide to Networking. Indianapolis: Sams. Lukas, Jonathan. (2006). Jaringan Komputer. Yogyakarta: Graha Ilmu

[6] Madjid, Nukholis. (n.d.) . Perbandingan SSL (Secure Socket Layer) dan IPSec (Internet Protocol Security) Pada VPN (Virtual Private Network). Diperoleh (Tanggal Akses 30 November 2011) dari

[7] Maiwald, Eric. (2003). Network Security, A Beginner’s Guide. (2nd edition).

California: McGraw-Hill/Osborne.

[8] OpenVPN Technologies Inc., (2011). HOW TO. Diperoleh (Tanggal Akses 3 November 2011) dari http://openvpn.net/index.php/open-source/documentation/howto.html

[9] Oppenheimer, Priscilla. (2004). Top-Down Network Design. (2nd edition). Indianapolis: Cisco Press.

[10] Perlmutter B., & Zarkower J. (2000). Virtual Private Networking : A View From The Trenches. New Jersey: Prentice Hall.

[11] Riley. (2006). How to configure OpenVPN. Diperoleh (Tanggal Akses 20 Oktober 2011) dari http://www.itsatechworld.com/2006/01/29/how-to-configure-openvpn/

[12] Rosem, Rami. (2008). Creating VPNs with IPsec and SSL/TLS. Diperoleh (Tanggal Akses 30 November 2011) dari http://www.linuxjournal.com/article/9916

ANALYSIS AND DESIGN VPN WITH

SSL/TLS PROTOCOL AT PT. PERMATA

FINANCE INDONESIA

Roby Sutrisna

Binus University, Jakarta, DKI Jakarta, Indonesia

Agus Salim

Binus University, Jakarta, DKI Jakarta, Indonesia

and

Leo Chandra

Binus University, Jakarta, DKI Jakarta, Indonesia

Abstract

The purpose of this paper is to analyze the information needs and design a secure network system so the main applications used by the PT. Permata Finance Indonesia can be centered on one main database server. This thesis is written using 3 methods namely analysis, design and testing. Analysis method consists of survey and interview methods to obtain needed information. This method includes the design of conceptual design, physical design. Testing method is a method in place after the model is done in full, then it’s tested to find out how the performance and quality of the network that have been made. The results of this thesis writing is a VPN with SSL / TLS network design which helps provide the effectiveness and security of demand based on data communication protocols SSL / TLS on PT. Permata Finance Indonesia. Conclusion is

the design of VPN network with SSL / TLS protocols provides time effectiveness and ensure the security of data communications.

Keyword:

Analysis, Design, Application Networking VPN, Protocol SSL / TLS, Data Communications

1. Introduction

The needs of communication make information technology an important aspect in the business process. Development of communication technology and computer technology are developing rapidly at present, where every aspect of life has been using his services ranging from office buildings, education, household, to professional works which used technology. Until the late 1990s, the computer network / intranet connected with the use of private leased line / dial-up line is expensive. Companies typically use a network like this for a small scale, because it is safer because such networks are physically separated by a public network. However, such a network will lead to cost a fortune as the distance or size of the network.

PT. Permata Finance Indonesia is a company engaged in consumer financing now available in many big cities in Indonesia. The company has its headquarters in Jakarta, while the place where this thesis report was done is at the branch offices which are located in Cikupa - Tangerang. Where at each branch office that is to have each - each sub branch offices around the branch office. At the office PT. Permata Finance Indonesia has been using non real-time online applications in business processes that are running now so that any transaction information is transmitted and processed directly to the branch office server from an existing sub branch office. So that each transaction that is sent each day manually by using the internet via messenger, email or come office to a branch. Each sending and

receiving transactions done every morning and evening, where the branch office will send the results of transactions processed the previous day to the office and the transaction of sub branches office will send its data to branch offices to be processed again. Therefore, companies need network infrastructure solutions that enable each office sub branch can do the sending and receiving data in real time online transaction so that the process that happens to be more efficient, direct transaction data is processed and entered to branch offices server by using the security system. Thus the process of sending and receiving data transaction will take place more quickly and safely without any delay at each process.

Internet is a public network that has spread widely and globally so that it can be used easily. Virtual Private Network (VPN) is a network using a major public telecommunication infrastructure, such as the Internet, to provide remote offices or mobile users access to a major network of an organization. VPNs reduce costs because it avoids the use of certain leased line that connects the separate remote office to a private intranet. Users can exchange information or data securely, so that an expensive leased line is not needed. VPN is a network security technique that works by creating a tunnel to a trusted network can connect networks that exist outside the Internet. Endpoint of the VPN is connected Virtual Channels (VCs) by means of separation. In fact a connection end-to-end VPN depends on the value of the relationship of the dots. VPN has several methods of approach to the PPTP (Point-to-Point Tunneling Protocol), IPSec (Internet Protocol Security), Crypto IP Encapsulation (CIPE), SSL / TSL (Secure Sockets Layer / Transport Layer Security).

Realizing this, the authors are interested in doing a discussion of remote access services by using technology Virtual Private Network (VPN) using the protocol SSL / TSL as a solution to meet the need for a network that can connect any sub branch office to branch

offices that exist in PT. Jewel Finance Indonesia. Because the mobility of transactions taking place very high so it is best to use SSL / TSL than by using other methods such as PPTP (Point-to-Point Tunneling Protocol), IPSec (Internet Protocol Security) and Crypto IP Encapsulation (CIPE).

2. Methodology

The scope of research includes analysis, design and evaluation / testing of network. Designing networks using Virtual Private Network (VPN) with SSL / TLS Protocol in PT. Permata Finance Indonesia. As for the discussion performed included the following:

- Analysis - Design

- Evaluation / Testing

2.1. Analysis

PT. Permata Finance Indonesia is a company engaged in consumer financing, where the company should also have good network in data communication. The company is using the Internet Service Provider ISP from Speedy as the media make an internet connection. PT. Permata Finance Indonesia has several sub-branch offices where every day they are sending and receiving of data is carried out is not real time, meaning the data transactions that occur every day are not updated directly to the server data base so that the branch office place of business is not flexible. Data transaction data is sent from the sub-branch to the branch office in the afternoon, then manager for data processing of transaction data by using its own applications and

saved to the database server, and then in the morning manager wrote transmit data that are processed by the data manager will be sent to each sub-branch office in the morning. Sending and receiving of data is performed between the branches and sub branches simply by using the internet via messenger, email, or come directly to the branch office. By simply using the media, the security of data sent or received are vulnerable to the stolen, damaged, or missing.

Picture 2.1 – Ongoing System

Based on the analysis of problem solving that has been done in the previous chapter, the design of network topology is the topology of the proposed VPN Hub and spokes. This topology consists of multiple remote offices (spokes) are connected to the central site (hub). Remote office is that it is on the client computer sub branches of PT.Permata Finance Indonesia, while the central site VPN server is a computer. This topology is typically used for data exchange occurs only between the central site to each remote site is not an exchange of data between each remote site itself.

Branch offices and sub branch offices in this case is point-to-point, which means the sub-branch’s connection to the server is fixed. Sub-branch connects to public IP address of PT. Permata Finance Indonesia which is connected to the router and then is forwarded to the VPN server. In this topology branches and sub branches will be connected securely through the internet with a tunneling mechanism process set up by OpenVPN. After connecting with the VPN sever the sub branches can access local resources are allowed to branch offices, the database for the application of AR / AP. The main form of this design is to provide access to client applications that use AR / AP in a secure central database. The goal is that every client has the same data so there isn’t have redundancy and data discrepancies. Conceptually, the application of AR / AP to the client connects to the database on the database server through a VPN network is formed.

Picture 2.2 – Proposed Design of VPN Network Topology

2.3. Evaluation and Testing

2.3.1 Testing Network Connectivity

Connectivity test will be done on a computer server with IP address 192.168.2.6 and the client with a dynamic IP address. Connectivity testing will be done using the ifconfig, ipconfig, ping and route.

The first step is to check the network address of the VPN server computer. Because the VPN server computer uses Linux-based operating system, ifconfig command was used.

Picture 2.3 Ifconfig in Server VPN

In the picture 2.3 looks tap0 interface which is the OpenVPN tunnel interface has IP address 10.3.0.1/24 which is a virtual IP. With this, it is evident that the VPN server has gone well.

Then do check on the client computer by using a similar device, which is running ipconfig on the windows platform. Enter the command ipconfig / all.

Picture 2.3 Ipconfig in Client

In the picture 2.3 looks for tunnel vpn network adapter that is used by client computers. It shows that the IPv4 on the client computer is 10.3.0.2 with a subnet

255.255.255.0. IP address is obtained by the client from the server. With this it is certain that the configuration runs fine.

The second step is to check the IP routing table of a computer server with the command route.

Picture 2.4 Routing Table in Server

The image above shows the routing table held by the server after the VPN connection is established. Visible gateway named User-PC-which is the local IP address for the local router is the VPN server, is 192.168.2.1. in the first row shows that there are front-end route to the VPN with address 10.3.0.0/24 via interface tap0.

Furthermore the routing table on the client computer will be checked with the route print command at the command prompt.

Picture 2.5 Routing Table in Client

In the picture above, visible front-end network subnet on the server side is 192.168.2.0/24 which indicates that the client is connected to the network subnet the server side. Then the routing will be checked using the ping tool. On this tool, just need to do the ping from the client computer to the VPN server to verify that the connection between the two sides is completely formed. For that to do ping 10.3.0.1 command to check the connection to the VPN server

Picture 2.6 Ping From Client to Server VPN With IP Virtual

Ping results shown in the picture above shows that the VPN connection is completely formed and stable network with no time out on all four ping packet size 32 bytes are sent.

Then do ping to ensure that client computers connect to the database server computer. Of the data traffic is expected to exchange data from the database activity to the server is around 2-10 KB for each client. For testing, take the middle value of interval data size is about 6 MB. Then the command ping 192.168.2.7-l 6144 and executed.

Picture 2.7 Ping to Database Server

the results o 2.3.2 Acc This stage client com AR / AP states tha will only database 192.168.2 Pictu Pictur problems will be co the dumm cannot be with selec of connectiv cess to Data e is the conn mputer to the for testing b at this applic use the co server lock 2.7 ure 2.8 Conn re 2.8 shows . Then expe onducted. Th my database e used becau ct function. ity testing is abase locknl nection to th e server data because of d cation is con ommand in t knload. The nection to the s that the cl riments to d he data on th e application use it involve s the network load (AR/AP he database l abase. But in demand from nfidential an the comman e command e remote clie lient can con display trans he transactio ns AR / AP es confidenti k design mod P) locknload ch n this test, th m the PT. Fin nd may not b nd prompt t d used is m ent locknload nnect to the saction data on data reque P. Applicatio iality, then th del is stable hecks to be p e application nance Indon be published to enter the mysql-u ro d database th e database lo from the da est is an exa on relates A he trial is on and reliable performed b n can not be nesia gems w d. To that en database on ot-p passwo hrough VPN ocknload wi atabase lockn ample taken AR / AP act nly done in m e. by the used which nd, it n the ord-u N ithout nload from tually mysql

Picture 2.9 Display data from database

Picture 2.9 shows that the client computers are connected and have access to the database server. Then the trial will be continued by inserting into the database locknload.

Picture 2.10 shows that the insert had done well. It is characterized by a Query OK message shown in Figure 2.10. To see if the data is actually entered into a central database, then we will do the transaction data request again. If the insert should succeed it would appear a new entry in the database.

Picture 2.11 Display data once it is inserted

Picture 2.11 shows that the insertion was successfully performed. It is characterized by the emergence of new entry. With this, it is evident that the application of AR / AP on the client side will be able to access the database on the database server. From the experiments conducted showed that the data can be accessed up-to-date and anytime with the use of a database server that holds the primary database. That way, the application of AR / AP previously separate for each client can be interconnected with the primary use of a database together so solve problems regarding the database and the application of AR / AP separately.

process of sending data from client computers (sub branches office) to the database server computer (branch office). In the figure 2.11, the image 2.10, and Figure 2.9 shows that the process of data retrieval and delivery take place fairly quickly, with each process only takes in seconds. When compared with the use of email or messenger that was already known to require a relatively longer time (not shown further). In addition, the use of this VPN, the client computer does not have to accommodate a temporary database on their local hard drive to reduce disk space usage. With these proven that the use of a VPN with OpenVPN software is quite effective and efficient

Use of this centralized database will directly reduce the interaction of the previous manager should merge data manually every sub branches office. With the removal of the interaction manager to the process of merging data, which is now handled by the system, it will directly reduce the problem of human error such as errors by merging data manager.

2.3.3 Security Testing

Security is one of the benefits expected from this VPN design model. Security testing will include aspects of privacy, integrity, and availability can be explained below:

2.3.3.1 Privacy

To see if the confidentiality aspects have been met, Wireshark network analyzer application is used. Tests conducted to determine whether the packet - packet of data sent over an encrypted VPN tunnel or not. In other words, data

packets that pass through the VPN cannot be read by third parties. If the data packet has been encrypted, it can be concluded VPN running properly and safely used via the internet. Conversely, when data packets can be read, then the design of the VPN is not running properly and will display data security risk is critical.

For the experiment, first, self test on the computer server VPN encryption is performed to ensure that the process of encryption and decryption package runs fine. For that, use the tools provided by OpenVPN. Order made is:

Picture 2.12 Command for Testing Self Encryption

Picture 2.13 The Results of Self Test Encryption

Encryption on self test results above, it is known that the server successfully perform the encryption and decryption on packets of 1500 bits around. This proves that the system of encryption and decryption of packets on the OpenVPN

VPN server runs fine.

Further testing will be done by sniffing the data packets following scenario. client computer will retrieve the data in the form of a text file (vpn.txt) that are shared and made the process of sniffing and capturing them using Wireshark on the interface where the VPN connection is established.

Picture 2.14 The results capture data packets through the VPN

The results showed that the capture of data in the form of a text file (vpn.txt) taken cannot be read as only UDP packets are visible. Real data has been encrypted through the VPN tunnel and cannot be seen. This proves that the encryption has been running well on the VPN and data can be sent securely. With this, it is evident that the use OpenVPN will ensure data security, especially in terms of confidentiality, so the data security issues have been resolved.

Picture 2.15 Data packets are encrypted

The image 2.15 describes data packets that pass through the VPN tunnel will be encapsulated, or wrapped with UDP protocol before sending. IP address of the original packet (yellow) contains information, the source address and destination safely protected by encryption. While the IP which is outside (orange) is a public IP address of the source and destination

2.3.3.2 Integrity

This aspect is related to the integrity of data or messages sent. Data is sent through the VPN is not expected to experience the changes induced by the parties - an unauthorized person. For that, OpenVPN uses a hash function (SHA-1 160bit) and TLS encryption (AES-128). SHA is used as a MAC (Message Authentication Code) to ensure that the information is sent unchanged. AES algorithm is used to encrypt the data so that if the authorities do not have to know the encryption and decryption algorithm and key used to change the data. These mechanisms work well can be seen in the log server and log the status of the client.

2.3.3.3 Availability

This aspect is related to the availability of data on the use of VPN via OpenVPN. In this case the media used in the application of this VPN is that internet media is readily available and easily accessible so that the VPN service will be always available as long as the VPN server and the client is connected to the internet.

2.3.4 Evaluation Result

Of some of the evaluations have been conducted, the authors conclude a few things, namely:

1. Configuring the server and client run properly.

2. VPN server in the local network can be achieved by the client.

3. OpenVPN tunnel runs fine and works in both directions.

4. OpenVPN Tunnel is reliable, because no data packets are lost during data transmission.

5. Locknload database can be accessed by the client to perform data exchange process.

3. Conclusion

After the design and analysis of the VPN network for data communication between the database request to the database server sub branch at PT. Jewel Finance Indonesia, the conclusions obtained are as follows:

1. After the VPN network architecture that has been made, then any client can connect to the office sub branch database server to configure the VPN server at the office of PT. Jewel Finance Indonesia where each client that accesses the server needs to perform installation and configuration of the VPN software and based on the prototype / design model created by doing the testing, application VPN using OpenVPN software is quite effective.

2. AR & AP applications can be accessed directly at any time and up-to-date because the database directly into one central server.

3. Based on test security, security in the exchange of data occurs due to both the data encryption process.

References

[1] Avolio,F.M. (2002).Security Review: SSL VPNs. Diperoleh (Tanggal Akses 5 Oktober 2011) dari http://www.avolio.com/papers/SSLVPN_SecWP.pdf

[2] Contributor, Guest. (2005). SolutionBase: Introduction to SSL VPNs. Diperoleh (Tanggal Akses 10 Oktober 2011) dari

http://www.techrepublic.com/article/solutionbase-introduction-to-ssl-vpns/5647244

[3] Feilner, Markus. (2006). OpenVPN Building and Integrating Virtual Private Networks. Birmingham: Packt Publishing Ltd.

[4] Hall, Michael. (2008). Performance Analysis of OpenVPN on a Consumer Grade Router. Diperoleh (Tanggal Akses 17 Oktober 2011) dari http://www.cs.wustl.edu/~jain/cse567-08/ftp/ovpn.pdf

[5] Kearns D.,& Norton P. (1999). Complete Guide to Networking. Indianapolis: Sams. Lukas, Jonathan. (2006). Jaringan Komputer. Yogyakarta: Graha Ilmu

[6] Madjid, Nukholis. (n.d.) . Perbandingan SSL (Secure Socket Layer) dan IPSec (Internet Protocol Security) Pada VPN (Virtual Private Network). Diperoleh (Tanggal Akses 30 November 2011) dari

[7] Maiwald, Eric. (2003). Network Security, A Beginner’s Guide. (2nd edition).

California: McGraw-Hill/Osborne.

[8] OpenVPN Technologies Inc., (2011). HOW TO. Diperoleh (Tanggal Akses 3 November 2011) dari http://openvpn.net/index.php/open-source/documentation/howto.html

[9] Oppenheimer, Priscilla. (2004). Top-Down Network Design. (2nd edition). Indianapolis: Cisco Press.

[10] Perlmutter B., & Zarkower J. (2000). Virtual Private Networking : A View From The Trenches. New Jersey: Prentice Hall.

[11] Riley. (2006). How to configure OpenVPN. Diperoleh (Tanggal Akses 20 Oktober 2011) dari http://www.itsatechworld.com/2006/01/29/how-to-configure-openvpn/

[12] Rosem, Rami. (2008). Creating VPNs with IPsec and SSL/TLS. Diperoleh (Tanggal Akses 30 November 2011) dari http://www.linuxjournal.com/article/9916