Efek roaming internal wireless lan pada unjuk kerja TCP

Teks penuh

(2) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. EFFECT OF ROAMING INTERNAL WIRELESS LAN IN TCP PERFORMANCE. A THESIS Presented as Partial Fulfillment of the Requirements To Obtain the Sarjana Komputer Degree In Informatics Engineering. By : Anugerah Novanda Setyawan 105314051. INFORMATICS ENGINEERING STUDY PROGRAM DEPARTMENT OF INFORMATICS ENGINEERING FACULTY OF SCIENCE AND TECHNOLOGY SANATA DHARMA UNIVERSITY YOGYAKARTA 2015. ii.

(3) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. HALAMAN PERSETUJUAN. iii.

(4) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. HALAMAN PENGESAHAN. iv.

(5) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. MOTTO “Jangan takut bermimpi”. v.

(6) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. PERNYATAAN KEASLIAN KARYA Saya menyatakan dengan sesungguhnya bahwa di dalam skripsi yang saya tulis ini tidak memuat karya atau bagian karya orang lain, kecuali yang telah disebutkan dalam kutipan dan daftar pustaka, sebagaimana layaknya karya ilmiah.. Yogyakarta, 19 Januari 2016 Penulis,. Anugerah Novanda Setyawan. vi.

(7) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS Yang bertanda tangan di bawah ini, saya mahasiswa Universitas Sanata Dharma: Nama : Anugerah Novanda Setyawan NIM. : 105314051. Demi pengembangan ilmu pengetahuan, saya memberikan kepada Perpustakaan Universitas Sanata Dharma karya ilmiah yang berjudul:. EFEK ROAMING INTERNAL WIRELESS LAN PADA UNJUK KERJA TCP Beserta perangkat yang diperlukan (bila ada). Dengan demikian saya memberikan kepada perpustakaan Universitas Sanata Dharma hak untuk menyimpan, mengalihkan dalam bentuk media lain, mengelolanya dalam bentuk pangkalan data mendistribusikan secara terbatas, dan mempublikasikannya di Internet atau media lain untuk kepentingan akademis tanpa perlu meminta ijin dari saya maupun memberikan royalti kepada saya selama tetap mencamtumkan nama saya sebagai penulis. Demikian pernyataan ini saya buat dengan sebenarnya.. Yogyakarta, 19 Januari 2016 Penulis,. Anugerah Novanda Setyawan. vii.

(8) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. ABSTRAK. Jaringan. Internal. Wireless Roaming. dirasa. mampu memberikan. fleksibilitas kepada klien dalam melakukan akses internet melalui media wireless. Dengan Internal Wireless Roaming klien dapat berpindah-pindah lokasi area wifi tanpa harus melakukan konfigurasi ulang. Lalu bagaimana dengan TCP yang melakukan kontrol pada pengiriman paket data saat klien berpindah dari access point satu ke access point yang lain. Dari latar belakang tersebut, maka dilakukanlah sebuah penelitian untuk menguji Efek Roaming Internal Wireless LAN pada Unjuk Kerja TCP. Parameter yang digunakan meliputi Byte in flight, RTO, Retransmission, dan Troughput. Pengujian ini dilakukan dengan skenario kecepatan berjalan lambat, sedang, dan cepat. Pada setiap pengujian juga dilakukan dengan kondisi sack on dan sack off. Hasil menunjukkan bahwa pada skenario berjalan dengan kecepatan lambat menyebabkan paket yang hilang saat handover terjadi lebih besar dari pada skenario berjalan dengan kecepatan cepat. Hal ini dikarenakan saat berjalan dengan kecepatan lambat, sinyal yang didapat klien stabil sehingga congestion window yang didapat lebih lebar dan trafik pengiriman data lebih tinggi menyebabkan paket yang hilang ketika handover lebih besar. Berbeda dengan skenario berjalan cepat, klien lebih cepat mengalami sinyal drop sehingga congestion window lebih kecil dan trafik pengiriman data lebih rendah, sehingga handover pada skenario ini tidak begitu berdampak pada hilangnya paket data. Kata Kunci : TCP, Byte in flight, Retransmission, RTO, Roaming, Wireless.. viii.

(9) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. ABSTRACT Internal Wireless Roaming Network is reasonably able to give flexibility to the client doing internet access via wireless media. With Internal Wireless Roaming System clients can move from the location of the wifi area without having reconfigure. Then what about the TCP take control on the delivery of data packets when the client moves from one access point to another access point. From the background, then a study was undertaken to test the Effects of Roaming Internal Wireless LAN on TCP Performance. The parameters used include Bytes in flight, RTO, Troughput, and Retransmission. Test doing by the scenario of slow walking, medium, and fast. At each test is also take with the condition of the sack on and sack off. The results show that in a scenario of slow speeds caused the package was missing when the handover occurs greater than the scenario running with fast speed. This is because when they runs in slow speed, steady clients obtained signals so that the congestion window gained wider and higher data transmission traffic causes the missing package is larger when the handover time. Unlike the scenario runs fast, clients having drop signal faster so that the congestion window is smaller and get a lower data transmission traffic, so the handover at this scenario is not take an effects on the lossing of data packets.. Keyword : TCP, Byte in flight, Retransmission, RTO, Roaming, Wireless.. ix.

(10) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. KATA PENGANTAR Puji dan syukur penulis panjatkan kepada Tuhan Yang Maha Esa, sehingga penulis dapat menyelesaikan tugas akhir sebagai salah satu mata kuliah wajib dan merupakan syarat akademik pada jurusan Teknik Informatikan Universitas Sanata Dharma Yogyakarta. Pada kesempatan ini, penulis ingin mengucapkan terima kasih kepada pihak-pihak yang telah membantu penulis baik selama penelitian maupun saat pengerjaan skripsi ini. Ucapan terima kasih penulis sampaikan di antaranya kepada : 1. Yesus Kristus, yang tela memberikan pertolongan dan kekuatan dalam proses pembuatan tugas akhir ini. 2. Orang tua, Bruno Sri Winarno dan Endang Setyasih Budi Utami yang telah memberikan dukungan moral, spiritual dan finansial dalam penyusunan skripsi. 3. Bapak Bambang Soelistijanto, S.T., M.Sc., Ph.D. selaku dosen pembimbing tugas akhir, atas kesabarannya dalam membimbing penulis, meluangkan waktunya, memberi dukungan, motivasi, serta saran yang sangat membantu penulis. 4. Indah Pratamasari yang tak lelah menemani, memberikan motivasi dan semangat kepada penulis untuk menyelesaikan tugas akhir. 5. Seluruh teman-teman Teknik Informatika 2010 dan seluruh temanteman Perjuangan Skripsi, terutama Ngesti Margo Nugroho yang telah membantu menyiapkan alat pengujian dan menemani proses. x.

(11) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. xi. pengambilan data, Advent, Ayuk, Tita, Pandu, Gilang, Windi, Bendot, Rio, Very, Sita, Drajad, Mas Yoshi, Theo, Jacky, Ari, Iyus, Paul, Acong, terimakasih selalu memberikan canda tawa dan semangat. 6. Mas Danang, Mas Otok dan Mas Darno, yang sudah bersedia melayani peminjaman alat. 7. Semua pihak yang tidak dapat disebutkan satu per satu yang telah membantu penulis dalam pengerjaan skripsi ini. Akhirnya penulis berharap semoga skripsi ini dapat berguna bagi pembaca. Penulis,. Anugerah Novanda Setyawan.

(12) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. DAFTAR ISI EFEK ROAMING INTERNAL WIRELESS LAN PADA UNJUK KERJA TCP ..... i EFFECT OF ROAMING INTERNAL WIRELESS LAN IN TCP PERFORMANCE ................................................................................................... ii HALAMAN PERSETUJUAN ............................................................................... iii HALAMAN PENGESAHAN ............................................................................... iv MOTTO .................................................................................................................. v PERNYATAAN KEASLIAN KARYA ................................................................ vi LEMBAR PERSETUJUAN PUBLIKASI KARYA ILMIAH UNTUK KEPENTINGAN AKADEMIS ............................................................................ vii ABSTRAK ........................................................................................................... viii ABSTRACT ........................................................................................................... ix KATA PENGANTAR ............................................................................................ x DAFTAR ISI ......................................................................................................... xii DAFTAR GAMBAR ............................................................................................ xv DAFTAR TABEL .............................................................................................. xviii BAB I PENDAHULUAN ...................................................................................... 1 1.1.. Latar Belakang ......................................................................................... 1. 1.2.. Rumusan Masalah .................................................................................... 3. 1.3.. Tujuan Penelitian ...................................................................................... 3. 1.4.. Batasan Masalah ....................................................................................... 4. 1.5.. Metodologi Penelitian .............................................................................. 5. 1.5.1. Studi Literatur ................................................................................... 5. 1.5.2. Diagram Alir Perancangan Sistem .................................................... 5. 1.5.3. Perancangan Sistem .......................................................................... 6. 1.5.4. Pemilihan Hardware dan Software ................................................... 6. 1.5.5. Konfigurasi Alat ................................................................................ 6. 1.5.6. Pengujian ........................................................................................... 6. 1.5.7. Analisis.............................................................................................. 6. xii.

(13) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 1.6.. xiii. Sistematika Penulisan ............................................................................... 7. BAB II LANDASAN TEORI ................................................................................ 9 2.1.. Wireless LAN ........................................................................................... 9. 2.2.. Topologi Jaringan Wireless .................................................................... 10. 2.2.1.. Independent Basic Service Set (IBSS) ............................................ 10. 2.2.2.. Basic Service Set (BSS) .................................................................. 11. 2.2.3.. Extended Service Set (ESS)............................................................. 12. 2.3.. Internal Wireless Roaming ..................................................................... 13. 2.4.. Transmission Control Protocol (TCP) ................................................... 14. 2.5.. RDT (Reliable Data Transfer) ................................................................ 15. 2.6.. SACK (Selective Acknowledgment) ...................................................... 16. 2.7.. RTO ........................................................................................................ 16. 2.8.. Throughput ............................................................................................. 17. 2.9.. TCP Retransmission ............................................................................... 17. 2.10.. TCP Byte In Flight .............................................................................. 18. BAB III METODE PENELITIAN....................................................................... 19 3.1.. Diagram Alir Perancangan Sistem ........................................................ 19. 3.2.. Spesifikasi Alat....................................................................................... 20. 3.2.1.. 3.2.1.1.. RB951Ui-2HnD ....................................................................... 20. 3.2.1.2.. TP-Link WR740N.................................................................... 20. 3.2.2.. 3.3.. Spesifikasi Hardware ...................................................................... 20. Spesifikasi Software ........................................................................ 21. 3.2.2.1.. CommView For WiFi .............................................................. 21. 3.2.2.2.. Wireshark ................................................................................. 21. 3.2.2.3.. Winbox..................................................................................... 23. 3.2.2.4.. FileZilla FTP Server ................................................................ 23. Menentukan Topologi Jaringan .............................................................. 25. 3.3.1.. Penjelasan Topologi ........................................................................ 26. 3.3.1.1.. Server ....................................................................................... 26. 3.3.1.2.. Router....................................................................................... 26. 3.3.1.3.. Access Point ............................................................................. 26.

(14) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 3.3.1.4. 3.4.. xiv. Mobile Station/Client............................................................... 26. Konfigurasi Alat Pengujian .................................................................... 27. 3.4.1.. Konfigurasi Access Point ................................................................ 27. 3.4.2.. Konfigurasi Server Mikrotik ........................................................... 31. 3.4.3.. Konfigurasi Komputer Server ......................................................... 33. 3.4.4.. Konfigurasi Komputer Client.......................................................... 35. 3.5.. 3.4.4.1.. Konfigurasi Client SACK ON ................................................. 35. 3.4.4.2.. Konfigurasi Client SACK OFF ............................................... 35. Skenario Pengujian ................................................................................. 36. BAB IV ANALISIS DAN PENGAMBILAN DATA ......................................... 40 4.1.. Analisis Proses Roaming ........................................................................ 40. 4.1.1.. Proses Roaming Client ke AP ......................................................... 40. 4.2.2.. Proses Roaming dengan CommvView ........................................... 42. 4.2.. Analisis Data dan Grafik ........................................................................ 45. A. Analisis pengujian skenario A berjalan kecepatan lambat ( ≈ 0,5 𝑚𝑠) ... 45 A.. 1. Analisis pengujian berjalan kecepatan lambat SACK ON .......... 45. A.. 2. Analisis pengujian berjalan kecepatan lambat SACK OFF ........ 50. B. Analisis pengujian skenario B berjalan kecepatan sedang ( ≈ 1 𝑚𝑠) ...... 54 B.. 1. Analisis pengujian berjalan kecepatan sedang SACK ON ......... 54. B.. 2. Analisis pengujian berjalan kecepatan sedang SACK OFF ........ 59. C. Analisis pengujian skenario C berjalan kecepatan cepat ( ≈ 2 𝑚𝑠) ......... 63. 4.3.. C.. 1. Analisis pengujian berjalan kecepatan cepat SACK ON ............ 63. C.. 2. Analisis pengujian berjalan kecepatan cepat SACK OFF........... 68. Analisis Troughput ................................................................................. 72. BAB V KESIMPULAN DAN SARAN ............................................................... 74 1.1.. Kesimpulan ............................................................................................. 74. 1.2.. Saran ....................................................................................................... 76. DAFTAR PUSTAKA ........................................................................................... 77 LAMPIRAN .......................................................................................................... 80.

(15) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. DAFTAR GAMBAR. Gambar 2. 1 Contoh Sederhana Jaringan WLAN[4] ............................................ 10 Gambar 2. 2 Topologi Jaringan IBSS[6]............................................................... 11 Gambar 2. 3 Gambar Topologi BSS[7]................................................................. 11 Gambar 2. 4 Jaringan ESS yang terdiri dari beberapa Jaringan BSS[8] ............... 12 Gambar 2. 5 Wireless Roaming[9] ....................................................................... 13 Gambar 2. 6 Reliable Data Transfer ..................................................................... 15 Gambar 2. 7 Proses RTO [15] ............................................................................... 16 Gambar 2. 8 Retransmission [17].......................................................................... 17 Gambar 2. 9 TCP Byte in flight ............................................................................ 18 Gambar 3.1 Diagram Alir Perancangan Sistem .................................................... 19 Gambar 3. 2 Commview for wifi .......................................................................... 21 Gambar 3. 3 Wireshark ......................................................................................... 22 Gambar 3. 4 Winbox ............................................................................................. 23 Gambar 3. 5 FileZilla ............................................................................................ 24 Gambar 3. 6 Topologi Jaringan ............................................................................. 25 Gambar 3. 7 Tampilan Awal Firmware DD-WRT ............................................... 27 Gambar 3. 8 Konfigurasi IP Address AP 1 ........................................................... 28 Gambar 3. 9 Konfigurasi IP Address AP 2 ........................................................... 29 Gambar 3. 10 DHCP Forwarder ........................................................................... 29 Gambar 3. 11 Konfigurasi SSID pada Access Point 1 .......................................... 30 Gambar 3.12 Konfigurasi SSID pada Access Point 2 ........................................... 30 Gambar 3. 13 Konfigurasi Security untuk setiap Access point ............................ 31 Gambar 3. 14 Konfigurasi router mikrotik ........................................................... 33 Gambar 3. 15 FileZilla FTP Server ....................................................................... 33 Gambar 3. 16 Shared Folder pada FileZilla .......................................................... 34 Gambar 3. 17 Pengaturan User pada FileZilla ...................................................... 34 Gambar 3. 18 Pengaturan SACK ON pada Client ................................................ 35. xv.

(16) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. xvi. Gambar 3. 19 Pengaturan SACK OFF pada Client............................................... 35 Gambar 3. 20 Skenario Pengujian ......................................................................... 36 Gambar 4. 1 Proses Roaming Client ke AP .......................................................... 40 Gambar 4. 2 Data 802.11 Radio Information ........................................................ 41 Gambar 4. 3 Probe Request................................................................................... 41 Gambar 4. 5 Capture EAPOL ............................................................................... 42 Gambar 4. 6 Proses Roaming CommView ........................................................... 43 Gambar 4. 7 Proses Roaming CommView ........................................................... 44 Gambar 4. 8 Proses Roaming CommView ........................................................... 44 Gambar 4. 9 Wireshark kondisi berjalan lambat SACK ON ................................ 45 Gambar 4. 10 Grafik Byte in Flight kondisi berjalan lambat SACK ON ............. 47 Gambar 4. 11 Grafik RTO kondisi berjalan lambat SACK ON ........................... 48 Gambar 4. 12 Grafik Retransmission kondisi berjalan lambat SACK ON ........... 49 Gambar 4. 13 Wireshark kondisi berjalan lambat SACK OFF ............................. 50 Gambar 4. 14 Grafik Byte in Flight kondisi berjalan lambat SACK OFF ............ 51 Gambar 4. 15 Grafik RTO kondisi berjalan lambat SACK OFF .......................... 52 Gambar 4. 16 Grafik Retransmission kondisi berjalan lambat SACK OFF ......... 53 Gambar 4. 17 Wireshark kondisi berjalan sedang SACK ON .............................. 54 Gambar 4. 18 Grafik Byte in Flight kondisi berjalan sedang SACK ON ............. 55 Gambar 4. 19 Grafik RTO kondisi berjalan sedang SACK ON ........................... 56 Gambar 4. 20 Grafik Retransmission kondisi berjalan sedang SACK ON........... 57 Gambar 4. 21 Wireshark kondisi berjalan sedang SACK OFF ............................ 59 Gambar 4. 22 Grafik Byte in flight kondisi berjalan sedang SACK OFF ............ 60 Gambar 4. 23 Grafik RTO kondisi berjalan sedang SACK OFF .......................... 61 Gambar 4. 24 Grafik Retransmission kondisi berjalan sedang SACK OFF ......... 62 Gambar 4. 25 Wireshark kondisi berjalan cepat SACK ON ................................. 63 Gambar 4. 26 Grafik Byte in flight berjalan cepat kondisi SACK ON ................ 64 Gambar 4. 27 Grafik RTO berjalan cepat kondisi SACK ON .............................. 65 Gambar 4. 28 Grafik Retransmission berjalan cepat kondisi SACK ON ............. 67 Gambar 4. 29 Wireshark berjalan cepat kondisi SACK OFF ............................... 68 Gambar 4. 30 Grafik Byte in flight berjalan cepat kondisi SACK OFF ............... 69.

(17) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. xvii. Gambar 4. 31 Grafik RTO berjalan cepat kondisi SACK OFF ............................ 70 Gambar 4. 32 Grafik Retransmission berjalan cepat kondisi SACK OFF ............ 71 Gambar 4. 33 Grafik rata-rata troughput............................................................... 72.

(18) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. DAFTAR TABEL. Tabel 3. 1 Spesifikasi RB951Ui-2HnD[19] .......................................................... 20 Tabel 3. 2 Spesifikasi TP-Link WR740N[20]....................................................... 20. xviii.

(19) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. BAB I PENDAHULUAN 1.1. Latar Belakang Perkembangan teknologi informasi saat ini sangat maju, salah satunya perkembangan teknologi di bidang komunikasi terutama pada perkembangan Internet. Karena tuntutan zaman, Internet dari zaman ke zaman berkembang sangat pesat. Hal tersebut memunculkan ilmu pengetahuan baru yang berkembang tiada batas, dan memunculkan banyak teori dan penemuan - penemuan baru. Salah satu teori dan ilmu terapan yang ada dan sangat dasar untuk perkembangan Internet salah satunya adalah yang akan dibahas pada skripsi ini adalah tentang protokol Internet, yaitu TCP (Transmission Control Protocol). TCP (Transmission Control Protocol) adalah transport protokol yang mengatur komunikasi data dalam proses tukar-menukar data dari satu komputer ke komputer lain di dalam jaringan Internet yang akan memastikan pengiriman data sampai ke alamat yang dituju. Protokol ini juga merupakan protokol yang paling banyak digunakan saat ini, karena protokol ini mampu bekerja dan di implementasikan pada lintas perangkat lunak (software) di berbagai sistem operasi.[1] Penggunaan Internet yang cukup tinggi dan dapat diakses secara bergerak menuntut tempat-tempat seperti kampus atau perkantoran menyediakan fasilitas hotspot. Hotspot sendiri adalah lokasi dimana user dapat mengakses Internet. 1.

(20) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 2. melalui mobile computer (seperti laptop atau PDA) tanpa menggunakan koneksi kabel. Perancangan hotspot yang menggunakan topologi BSS (Basic Service Set) menyebabkan client kurang efektif saat menggunakan fasilitas hotspot saat berpindah-pindah lokasi. Masalah yang muncul adalah user harus melakukan konfigurasi ulang jika berpindah dari satu access point atau AP ke AP yang lain. Hal ini menyebabkan mobilitas jaringan hotspot tersebut berkurang.[2] Karena tuntutan mobilitas penggunaan fasilitas hotspot maka dirancang suatu sistem jaringan internal wireless roaming, sehingga user dapat berpindah-pindah tempat dari area access point satu ke access point yang lain tanpa melakukan konfigurasi ulang. Pada saat menggunakan protokol TCP dengan kondisi user bergerak bahkan berpindah access point permasalahan baru sering muncul ketika paket dikirim melalui jaringan media wireless, paket sewaktu-waktu dapat hilang atau drop karena proses handover yang terjadi saat melakukan roaming. Penggunaan SACK dalam proses pengiriman data juga menimbulkan perbedaan performa dan kehandalan. Selective Acknowledgement (SACK) adalah strategi untuk mengirim ulang dalam menghadapi kehilangan beberapa segmen. Dengan selective acknowledgment, penerima data dapat menginformasikan pengirim tentang semua segmen yang telah berhasil tiba, sehingga pengirim perlu mengirim ulang hanya segmen yang benar-benar telah hilang. Pada metode pengiriman dengan menggunakan Selective Repeat terdapat kelemahan yaitu saat terdapat suatu paket.

(21) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 3. data yang hilang, maka paket-paket data selanjutnya harus dikirimkan ulang lagi oleh. karena. itu. dikenalah. sebuah. metode. yang. bernama. Selective. Acknowledgment (SACK).[13] Maka dari itu, untuk mengetahui lebih dalam dan spesifik tentang TCP akan dilakukan sebuah penelitian yang meneliti secara khusus tentang TCP dengan beberapa parameter penunjang analisis. Penelitain yang dilakukan sekarang adalah menganalisis efek roaming internal wireless LAN dan pengaruh SACK pada unjuk kerja TCP.. 1.2. Rumusan Masalah Berdasarkan latar belakang di atas, rumusan masalah yang didapat sebagai berikut: 1. Melakukan analisis efek roaming internal wireless LAN pada unjuk kerja TCP dengan skenario node/klien bergerak berpindah dari access point satu ke access point yang lain menggunakan parameter Byte in flight, RTO, Retransmission, Troughput dengan kondisi SACK ON dan SACK OFF.. 1.3. Tujuan Penelitian Tujuan yang ingin dicapai dengan menganalisis unjuk kerja TCP kali ini adalah:.

(22) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 4. 1. Membangun dan menganalisis jaringan dengan sistem internal wireless LAN guna mengetahui efek raoming pada unjuk kerja TCP dengan kondisi SACK ON dan SACK OFF. 2. Mengintegerasikan access point dengan menggunakan sistem roaming internal wireless LAN untuk mempermudah client dalam menggunakan Internet dan menghindari terjadinya segmentasi IP dan mengotomatisasi pengalokasian alamat IP tanpa harus melakukan konfigurasi ulang 3. Mengetahui berbagai parameter dengan grafik beserta nilai-nilainya yang mempengaruhi unjuk kerja TCP.. 1.4. Batasan Masalah 1. Perancangan dan konfigurasi, serta analisis sistem roaming internal wireless. LAN. menggunakan. parameter. Byte. in. flight,. RTO,. Retransmission, dan Troughput. 2. Roaming yang terjadi antara 2 access point (access point TL-WR740N). 3. Perangkat yang digunakan adalah satu Router Broad (RB)951Ui-2HnD sebagai server DHCP. 4. Pengujian menggunakan os ubuntu 14.04 pada client. 5. Jarak antar access point adalah 50 meter. 6. Pengujian dilakukan di area kampus dengan interfensi 7. Pengujian dilakukan dengan protokol TCP 8. Pengujian dilakukan dengan 1 client..

(23) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 5. 9. Melakukan handover dengan kecepatan jalan kaki. 10. Pengujian dilakukan dengan mendowload file sebesar 50MB dari FTP server local ke klien. 1.5. Metodologi Penelitian Metodologi yang digunakan dalam pelaksanaan tugas akhir ini adalah sebagai berikut : 1.5.1. Studi Literatur. a. Teori Wireless LAN b. Teori Topologi Jaringan Wireless c. Teori Internal Wireless Roaming d. Teori Hotspot e. Teori Access Point f. Teori TCP/IP g. Teori TCP Aplikasi. 1.5.2. Diagram Alir Perancangan Sistem Pada tahap ini ditulis penggambaran logika perancangan sistem melalui. diagram alir berdasarkan studi literatur yang ada. Diagram alir desain pengujian meliputi perancangan topologi jaringan nirkabel hingga tahap pengujian roaming internal wireless LAN..

(24) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 1.5.3. 6. Perancangan Sistem Pada tahap ini penulismelakukan perancangan sistem yang akan dibuat. berdasarkan studi literatur dan diagram alir perancangan system. Perancangan sistem meliputi perancangan skenario pengujian, implementasi skenario pengujian. 1.5.4. Pemilihan Hardware dan Software Pada tahap ini, dilakukan pemilihan hardware dan software yang. dibutuhkan untuk membangun jaringan nirkabel komputer sesuai skenario pengujian. 1.5.5. Konfigurasi Alat Penulis melakukan konfigurasi alat pengujian pada TP-Link WR740N. yang berfungsi sebagai access point. Kemudian penulis melakukan konfigurasi pada mikrotik RB951Ui-2HnD yang berfungsi sebagai server hotspot. 1.5.6. Pengujian Dalam tahap pengujian ini, penulis melakukan pengujian berdasarkan 7. skenario yang telah penulis buat. 1.5.7. Analisis Dalam tahap analisis, dihasilkan output pengambilan data yang. didapatkan dari tahap-tahap pengujian. Sehingga data-data yang didapatkan dari pengujian berupa Byte in flight, Retransmission, RTO, dan throughput dapat dianalisis..

(25) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 7. 1.6. Sistematika Penulisan Dalam laporan tugas akhir ini, pembahasan disajikan dalam lima bab dengan sitematika pembahasan sebagai berikut : BAB I. PENDAHULUAN Bab ini berisi tentang latar belakang, rumusan masalah, tujuan penelitian, batasan masalah, metodologi penelitian dan sistematika penulisan.. BAB II. LANDASAN TEORI Bab. ini. dijelaskan. masalahyang. tentang. berhubungan. teori-teori dan. pemecahan. digunakan. untuk. mendukungpenulisan tugas akhir ini. BAB III. METODE PENELITIAN Bab ini dijelaskan tentang diagram alir perancangan sistem, spesifikasi alat, skenario pengujian.. BAB IV. ANALISIS DAN PENGAMBILAN DATA Pada bab ini berisi evaluasi dari pelaksanaan uji coba skenario. yang. dibuat.Hasil. pengambilan. data. dikumpulkandan dianalisis. BAB V. KESIMPULAN Bab ini berisi kesimpulan dan saran dari penulis untukpengembangan sistem..

(26) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 8. DAFTAR PUSTAKA Pada bagian ini akan dipaparkan tentang sumbersumberliteratur yang digunakan dalam penulisan tugas akhir ini..

(27) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. BAB II LANDASAN TEORI. 2.1. Wireless LAN Seiring dengan perkembangan teknologi serta kebutuhan untuk mengakses jaringan bergerak, muncul teknologi serta kebutuhan untuk mengakses jaringan bergerak. Wireless Local Area Network (Wireless LAN/WLAN) di mana hubungan antar teminal atau komputer seperti pengiriman dan penerimaan data dilakukan melalui udara dengan menggunakan teknologi gelombang radio (RF). [3] Wireless LAN disini dapat didefinisikan sebagai sebuah sistem komunikasi data fleksibel yang dapat digunakan untuk menggantikan atau menambah jaringan LAN yang sudah ada untuk memberikan tambahan fungsi dengan konsep jaringan komputer pada umumnya. Fungsi yang ditawarkan di sini dapat berupa konektivitas yang andal sehubungan dengan mobilitas user.[3] Dengan Wireless LAN memungkinakan para pengguna komputer terhubung tanpa kabel (wirelessly)ke dalam jaringan. Suatu laptop atau PDA (Personal Digital Assistant) yang dilengkapi dengan PCMCIA (Personal Computer Memory Card Industri Association) dapat digunakan secara mobile mengelilingi sebuah gedung tanpa perlu mencolokkan (plug in) kabel apa pun.[3]. 9.

(28) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 10. Gambar 2. 1 Contoh Sederhana Jaringan WLAN[4]. 2.2. Topologi Jaringan Wireless Terlepas dari tipe PHY (lapisan fisik) yang dipilih, IEEE 802.11 mendukung tiga (3) topologi dasar untuk WLAN – Independent Basic Service Set (IBSS), Basic Service Set (BSS), dan Extended Service Set (ESS). 2.2.1. Independent Basic Service Set (IBSS) Independent Basic Service Set (IBSS) disebut pula jaringan wireless yang menggunakan metode adhoc. Sebuah IBSS tidak memerlukan access point atau device lain untuk mengakses ke sistem distribusi, tetapi hanya melingkupi satu cell dan memiliki sebuah SSID. Client pada IBSS secara bergantian bertanggung jawab mengirim beacon yang biasa dilakukan access point. Pada IBSS, client membuat koneksi secara langsung ke client lainnya, sehingga jaringan jenis demikian disebut jaringan peer to peer.[5] Jadi IBSS terdiri dari beberapa mobile station (MS) yang berkomunikasi secara langsung satu sama lain tanpa menggunakan access point atau koneksi ke jaringan kabel..

(29) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 11. Gambar 2. 2 Topologi Jaringan IBSS[6] Hal ini berguna untuk mempercepat dan mempermudah dalam menyiapkan jaringan nirkabel di mana infrastruktur nirkabel tidak ada atau tidak diperlukan untuk layanan, seperti kamar hotel, pusat konvensi, atau bandara, atau di mana akses ke jaringan kabel dilarang (seperti untuk konsultan di sebuah situs klien). Secara umum, implementasi IBSS mencakup wilayah tebatas dan tidak terhubung ke jaringan yang lebih besar. 2.2.2. Basic Service Set (BSS) Basic Service Set hanya terdiri atas satu access point dan satu atau beberapa client. Sebuah Basic Service Set menggunakan mode infrastruktur, yaitu sebuah mode yang membutuhkan sebuah access point dan semua trafik melewati access point. Tidak ada transmisi langsung client to client yang diizinkan.[5]. Gambar 2. 3 Gambar Topologi BSS[7].

(30) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. Setiap. client. harus. menggunakan. access. point. 12. untuk. berkomunikasi dengan client lainnya atau dengan host yang terdapat pada jaringan kabel. Jadi Komuikasi antara node A dan node B benar-benar mengalir dari node A ke AP dan kemudian dari AP ke node B.[5] 2.2.3. Extended Service Set (ESS) Sebuah Extended Service Set (ESS) didefinisikan sebagai dua atau beberapa basic service set (BSS) yang dihubungkan dengan sebuah sistem distribusi bersama. Sebuah Extended Service Set (ESS) harus memiliki paling sedikit 2 access point. Semua paket harus melewati salah satu access point yang tersedia.[5] Meskipun DS Distribution System bisa dibentuk pada semua jenis jaringan khususnya ethernet Local Area Network (LAN). Mobile Station dapat melakukan roaming antara AP sehingga dapat mencakup kawasan yang cukup luas.. Gambar 2. 4 Jaringan ESS yang terdiri dari beberapa Jaringan BSS[8].

(31) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 13. 2.3. Internal Wireless Roaming Wireless roaming adalah keadaan dimana seorang klien dapat berpindah dari satu access point ke access point yang lain dan masih dalam subnet yang sama tanpa harus melakukan konfigurasi ulang. Mobile station (MS) menemukan AP terbaik kemudian memutuskan kapan untuk berpindah ke AP yang lain dan melakukan asosiasi dan otentikasi apapun yang diperlukan sesuai kamanan dan kebijakan yang berlaku, semua proses tersebut membutuhkan waktu dalam pemilihan AP terbaik. Pemindaian dan pengambilan keputusan adalah bagian dari proses roaming yang memungkinkan klien untuk menemukan AP baru pada saluran yang cocok ketika pengguna berpindah tempat. Ketika ini terjadi, klien harus mengasosiasikan dengan AP baru.[8]. Gambar 2. 5 Wireless Roaming[9]. Pada gambar 2.5. terlihat proses perpindahan dari satu AP ke AP yang lain untuk menganbil service dari AP tersebut. Dalam jaringan wireless, roaming antara dua jaringan terdiri dari internal roaming dan external roaming. Internal.

(32) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 14. raoming terjadi jika mobile station berpindah ke jaringan lain melalui satu AP ke AP yang lain tetapi masih dalam satu ISP. Sedangkan external roaming terjadi jika mobile station sudah berpindah antar ISP jaringan yang digunakan.[9]. 2.4. Transmission Control Protocol (TCP) TCP adalah suatu protokol yang memungkinkan terjadinya komunikasi antar komputer yang memiliki perbedaan karakteristik dari segi hardware ataupun software. TCP merupakan protokol yang paling sering digunakan dalam operasi jaringan. Meskipun software TCP selalu melihat segment yang di kirim maupun diterima, tidak ada field yang berisi nomor segment di headersegment. Namun ada dua field yang disebut sequence number dan acknowledgement number. Dua field tersebut merujuk pada byte number dan bukan segment number. TCP memberi nomor pada setiap byte data yang dikirim dalam sebuah koneksi. Penomoran tersebut bebas dilakukan pada setiap arah. Ketika TCP menerima byte data dari proses, data tersebut akan dimasukkan ke dalam sending buffer dan penomoran data dimulai. Penomoran tidak harus dimulai dari 0. TCP membuat nomor secara acak antara 0 sampai 232-1 untuk penomoran pertama pada byte data. Sebagai contoh, jika nomor acak yang dipilih adalah 1057 dan total data yang dikirim adalah 6000 byte, byte tersebut akan diberi nomor dari 1057 sampai 7056. Penomoran tersebut nantinya akan digunakan untuk flow dan error control. Setelah semua byte diberi nomor, TCP membuat sequence number pada setiap segment yang dikirim. Sequence number pada setiap segment adalah nomor dari byte pertama yang dibawa segment tersebut..

(33) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 15. 2.5. RDT (Reliable Data Transfer) Reliable Data Transfer (RDT) adalah suatu mekanisme TCP yang menyediakan komunikasi logis antara proses aplikasi yang berjalan pada host yang berbeda. Dinamakan reliable karena TCP menjamin bahwa data tersebut pasti diterima sesuai dengan yang dikirimkan. Secara dasar, RDT menggunakan protokol Stop-and-Wait. Mekanismenya adalah setiap pengirim paket, sender akan berhenti mengirim dan menunggu feedback dari penerima yang menandakan bahwa paket telah sampai tujuan.. Gambar 2. 6 Reliable Data Transfer.

(34) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 16. 2.6. SACK (Selective Acknowledgment) SACK (Selective Acknowledgments) mendeteksi beberapa paket yang hilang, dan re-transmisi lebih dari satu paket yang hilang per RTT. Menurut Mathias, Mahdavi, Floyd, & Romanow (1996), Selective Acknowledgement (SACK) adalah strategi yang mengoreksi dalam menghadapi kehilangan beberapa segmen. Dengan selective acknowledgment, penerima data dapat menginformasikan pengirim tentang semua segmen yang telah berhasil tiba,sehingga pengirim perlu mengirim ulang hanya segmen yang benar-benar telah hilang. Pada metode pengiriman dengan menggunakan Selective Repeat terdapat kelemahan yaitu saat terdapat suatu paket data yang hilang, maka paket-paket data selanjutnya harus dikirimkan ulang lagi oleh karena itu dikenalah sebuah metode yang bernama Selective Acknowledgment (SACK).[13]. 2.7. RTO RTO atau Request Time Out adalah ketika komputer server tidak merespon permintaan koneksi dari klien setelah beberapa lama (jangka waktu timeout bervariasi).[14]. Gambar 2. 7 Proses RTO [15].

(35) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 17. 2.8. Throughput Throughput adalah kecepatan rata-rata data yang diterima oleh suatu suatu node dalam selang waktu pengamatan tertentu. Throughput merupakan bandwidth aktual saat itu juga dimana kita sedang melakukan koneksi. Satuan yang dimilikinya sama dengan bandwidth yaitu bps.[16]. 2.9. TCP Retransmission Retransmisi merupakan salah satu mekanisme dasar yang digunakan oleh protokol yang beroperasi pada jaringan komputer untuk menyediakan komunikasi yang handal (seperti yang disediakan oleh aliran byte yang dapat diandalkan, misalnya TCP). Retransmisi, pada dasarnya mengulangi permintaan otomatis dengan pengiriman ulang paket yang telah rusak atau hilang.. Gambar 2. 8 Retransmission [17].

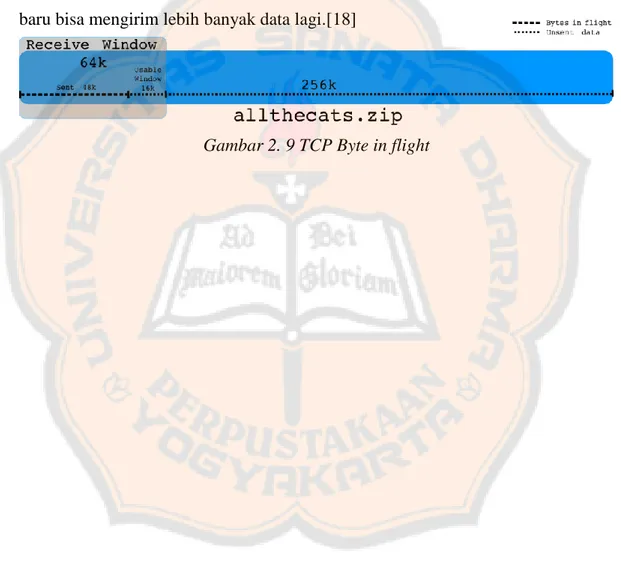

(36) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 18. 2.10. TCP Byte In Flight Adalah jumlah data yang telah dikirim namun belum diakui. Jika kapasitas receiver window adalah 64k, dan sudah ada pengiriman sebanyak 48k yang belum diakui, maka hanya bisa mengirim 16k lagi sebelum mengisi receive window. Lalu setelah ACK diterima dengan window size yang sudah di update, maka kita baru bisa mengirim lebih banyak data lagi.[18]. Gambar 2. 9 TCP Byte in flight.

(37) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. BAB III METODE PENELITIAN 3.1. Diagram Alir Perancangan Sistem Mulai. Menentukan Spesifikasi Alat. Menentukan Topologi Jaringan. Konfigurasi Software dan Alat Pengujian. . Capture TCP Capture CommView. Berfungsi. tidak ya Analisis Data. Selesai. Gambar 3.1 Diagram Alir Perancangan Sistem. 19.

(38) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 20. 3.2. Spesifikasi Alat Dalam tugas akhir ini akan dilakukan analisis unjuk kerja TCP pada kejadian roaming internal WLAN. Pengujian dilakukan dengan menggunakan perangkat sebagai berikut : 3.2.1. Spesifikasi Hardware 3.2.1.1. RB951Ui-2HnD RB951Ui-2HnD digunakan sebagai server hotspot yang berfungsi untuk menyebarkan alamat ip ke AP (access point). Spesifikasi RB951Ui2HnD adalah sebagai berikut[19]: Tabel 3. 1 Spesifikasi RB951Ui-2HnD[19] Details Product code RB951Ui-2HnD CPU nominal frequency 600 MHz CPU core count 1 Size of RAM 128 MB Wierless standarts 802.11b/g/n 3.2.1.2. TP-Link WR740N TL-WR740N digunakan sebagai access point yang berfungsi untuk menerima alamat ip dari server. Spesifikasi TL-WR740N adalah sebagai berikut[20]: Tabel 3. 2 Spesifikasi TP-Link WR740N[20] HARDWARE FEATURES 4 10/100Mbps LAN Ports Interface 1 10/100Mbps WAN Ports Wireless Standards IEEE 802.1n*, IEEE 802.11g, IEEE 802.11b WIRELESS FEATURES Frequency 2.4 – 2.4835 GHz 11n: Up to 150Mbps (dynamic) Signal Rate 11g: Up to 54Mbps (dynamic) 11b: Up to 11Mbps (dynamic) 64/128/152-bit WEP/WPA/WPA2,WPA-PSK/ Wireless Security WPA2-PSK.

(39) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 21. 3.2.2. Spesifikasi Software 3.2.2.1. CommView For WiFi CommView for WiFi merupakan aplikasi jaringan nirkabel yang baik dan dapat memantau/meng-analyzer jaringan pada frekuensi 802.11 a/b/g/n. Dibuat dengan fitur yang mudah dan lengkap, CommView for WiFi mampu menggabungkan kinerja dan fleksibilitas[21].. Gambar 3. 2 Commview for wifi 3.2.2.2. Wireshark Wireshark merupakan salah satu dari sekian banyak tool Network Analyzer yang banyak digunakan oleh Network administrator untuk menganalisis. kinerjajaringannya. Wireshark banyak disukai. terrmasuk. protokol. karenainterfacenya. Graphical User Interface (GUI) atau tampilan grafis.. didalamnya.. yang menggunakan.

(40) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 22. Wireshark mampu menangkap paket-paket data atau informasi yang melintas dalam jaringan.Semua jenis paket informasi dalam berbagai format protokol pun akan dengan mudah ditangkap dan dianalisis. Wireshark mampu menangkap paket-paket data atauinformasi yang berjalan dalam jaringan yang terlihat dan semua jenis informasi inidapat dengan mudah dianalisis yaitu dengan memakai sniffing , dengan sniffing diperoleh informasi penting seperti password email account lain. Wireshark merupakan software untuk melakukan analisis lalu-lintas jaringankomputer, yang memiliki fungsi-fungsi yang amat berguna bagi professional jaringan,administrator jaringan, peneliti, hingga pengembang piranti lunak jaringan[22].. Gambar 3. 3 Wireshark.

(41) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 23. 3.2.2.3. Winbox Winbox adalah software untuk melakukan remote GUI ke Router Mikrotik melalui operating system windows. Semua fungsi antarmuka Winbox dibuat sedekat mungkin dengan fungsi Console: semua fungsi Winbox persis dalam hierarki yang sama di Terminal Konsol dan sebaliknya (kecuali fungsi-fungsi yang tidak diimplementasikan dalam Winbox). Seperti perubahan alamat MAC pada sebuah interface.. Gambar 3. 4 Winbox. 3.2.2.4. FileZilla FTP Server FTP (File Transfer Protocol) adalah suatu protokol yang berfungsi untuk pertukaran file dalam suatu jaringan komputer yang mendukung protokol TCP/IP. Dua hal pokok pada FTP yaitu FTP Server dan FTP Client. FTP juga bisa dikatakan sebuah protokol Internet yang berjalan di dalam lapisan aplikasi yang merupakan standar untuk pentransferan berkas.

(42) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 24. (file) komputer antar mesin-mesin dalam sebuah framework. FTP merupakan salah satu protokol Internet yang paling awal dikembangkan, dan masih digunakan hingga saat ini untuk melakukan pengunduhan (download) dan pengngunggahan (upload) berkas-berkas komputer antara FTP Client dan FTP Server. FileZilla adalah program aplikasi jaringan yang berguna untuk transfer file via protokol FTP di jaringan komputer atau Internet.. Gambar 3. 5 FileZilla.

(43) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 25. 3.3. Menentukan Topologi Jaringan Topologi jaringan yang dibangun disesuaikan dengan konsep internal wireless roaming dengan arsitektur tipe External Service Set (ESS). Gambar dibawah ini memperlihatkan topologi jaringan yang dibangun.. router 192.168.10.1 192.168.10.7 192.168.20.1. server. switch. AP1. AP2. Gambar 3. 6 Topologi Jaringan.

(44) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 26. 3.3.1. Penjelasan Topologi 3.3.1.1. Server Computer server, penulis menggunakan computer server untuk menyimpan data yang akan didownload untuk melakukan pengujian. Pada computer server, diinstall sebuah software FileZilla sebagai ftp server untuk data yang akan didownload.. 3.3.1.2. Router Router pada gambar diatas adalah RB 951Ui-2hnd. Penggunaan router ini diharapkan dapat memaksimalkan penggunaan sebagai DHCP server.. 3.3.1.3. Access Point Access point pada gambar diatas adalah TP-Link model TLWR740N, yang akan diinstal firmware DD-WRT bertujuan agar konsep internal wireless roaming yang dibangun dapat tercapai dan juga berfungsi sebagai DHCP forwarder.. 3.3.1.4. Mobile Station/Client Perangkat. mobile. station. yang. akan. digunakan. adalah. notebook/laptop. Penggunaan laptop sebagai mobile station digunakan untuk melakukan proses download dengan aktivitas roaming berpindah dari AP1 ke AP2. Mobile station ini juga digunakan sebagai alat sniffer..

(45) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 27. 3.4. Konfigurasi Alat Pengujian Pada konfigurasi alat pengujian, penulis melakukan proses instalasi firmware DD-WRT pada access point dilakukan melalui dua tahap. Pertama melakukan upgrade dengan mengguakan firmware DD-WRT versi factory-to-ddwrt.bin. Setelah proses upgrade firmware tersebut berhasil, kemudian dilakukan upgrade firmware DD-WRT menggunakan versi tl-wr740n-webflash.bin. Setelah berhasil melakukan instalasi tl-wr740n-webflash.bin maka firmware DD-WRT. terlihat. pada. gambar. 3.7. Kemudian. penulis. melanjutkan. mengkonfigurasi access point.. Gambar 3. 7 Tampilan Awal Firmware DD-WRT. 3.4.1. Konfigurasi Access Point Beberapa konfigurasi harus diterapkan pada setiap access point agar didapatkan sistem seperti yang diharapkan. Dalam pembuatan wireless.

(46) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 28. roaming, access point yang digunakan dibuat sama untuk mempermudah proses konfigurasi. Langkah-langkah konfigurasinya adalah sebagai berikut :. Gambar 3. 8 Konfigurasi IP Address AP 1 Gambar 3.8 menjelaskan konfigurasi awal yang dilakukan pada access point pertama. Langkah pertama yang harus dilakukan adalah memberi nama pada access point, dalam hal ini access point pertama diberi nama AP 1 dengan IP address 192.168.1.1 dan subnet mask 255.255.255.0. Kemudian WAN connection type di-disable, begitu juga konfigurasi yang harus dilakukan pada access point kedua. Gambar 3.9 menujukkan konfigurasi IP address pada access point kedua..

(47) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 29. Gambar 3. 9 Konfigurasi IP Address AP 2 Pada gambar 3.10 menujukkan konfigurasi DHCP untuk setiap access point. Access point tidak berfungsi sebagai DHCP server melainkan berfungsi sebagai DHCP forwarder yang meneruskan IP DHCP dari router yang memiliki fungsi sebagai DHCP server.. Gambar 3. 10 DHCP Forwarder.

(48) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 30. Gambar 3. 11 Konfigurasi SSID pada Access Point 1 Gambar 3.11 menujukkan konfigurasi pemberian nama SSID dan wireless channel yang digunakan oleh Access Point (AP) pertama. SSID yang digunakan adalah “novan”.. Gambar 3.12 Konfigurasi SSID pada Access Point 2.

(49) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 31. Pada gambar 3.12 menjelaskan konfigurasi SSID pada AP kedua. Konfigurasi pada AP kedua tidak jauh berbeda dengan AP pertama. Pemberian nama pada SSID haruslah sama di semua AP karena DHCP forwarder bekerja berdasarkan SSID yang sama, sedangkan wireless channel harus berbeda agar tidak terjadi interferensi antar frekuensi.. Gambar 3. 13 Konfigurasi Security untuk setiap Access point Langkah selanjutnya adalah konfigurasi security yang akan digunakan di setiap AP. Untuk WPA shared key yang digunakan adalah “novan123” seperti yang terlihat pada gambar 3.13. 3.4.2. Konfigurasi Server Mikrotik Konfigurasi mikrotik bertujuan untuk membuat server dan dapat memenuhi syarat tercapainya jaringan hotspot yang menggunakan internal wireless roaming. Langkah-langkah konfigurasinya adalah sebagai berikut : 1. Penulis masuk terminal dengan bantuan software winbox..

(50) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 32. 2. Penulis memberi nama pada router server. Pemberian nama ini untuk mempermudah penulis mengidentifikasi file, ketika router di-reset. Dengan memasukkan perintah : system identity set name=Server 3. Penulis memberi nama “Backbone”pada interface ether2.Perintah yang dimasukkan pada mikrotik adalah : interface set name=Backbone ether2 4. Penulis mengkonfigurasi interface Backbone yang berfungsi sebagai DHCP Client. Perintah yang dimasukkan pada mikrotik adalah : ip dhcp-client add interface=Backbone disabled=no 5. Penulis mengkonfigurasi interface ether3 memberian nama “Hotspot”. Pada interface Hotspot ini berfungsi sebagaiserver hotspot untuk memberi IP pada client. Perintah yang dimasukkan pada mikrotik adalah: interface set name=Hotspot ether3 6. Penulis menambahkan ip address pada interface Hotspot dengan perintah : ip address add address=192.168.20.1/24 interface=Hotspot 7. Penulis mengkonfigurasi hotspot setup dengan perintah sebagai berikut :.

(51) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 33. Gambar 3. 14 Konfigurasi router mikrotik 3.4.3. Konfigurasi Komputer Server Komputer server berfungsi sebagai server FTP untuk transfer file dan terhubung ke access point dengan kabel.Aplikasi yang digunakan untuk transfer file adalah Filezilla server. Client akan mendownload file dari server sebesar 100MB. Berikut tampilan Filezilla server.. Gambar 3. 15 FileZilla FTP Server.

(52) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 34. Dengan Filezilla dapat menentukan folder atau drive mana yang akan digunakan untuk menempatkan file upload atau download.Selain itu dapat menentukan username dan password user yang akan login ke server.. Gambar 3. 16 Shared Folder pada FileZilla. Setelah pengaturan di atas ,maka aktifkan filezilla dengan masukan server address “127.0.0.1” dan password “novan”.. Gambar 3. 17 Pengaturan User pada FileZilla.

(53) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 35. 3.4.4. Konfigurasi Komputer Client 3.4.4.1. Konfigurasi Client SACK ON Berikut adalah perintah yang digunakan untuk menghidupkan SACK pada terminal ubuntu 14.04 , nilai SACK adalah 1, yang berarti SACK hidup.. Gambar 3. 18 Pengaturan SACK ON pada Client. 3.4.4.2. Konfigurasi Client SACK OFF Berikut adalah capture terminal ubuntu 14.04 untuk mematikan SACK, yaitu nilai SACK=0.. Gambar 3. 19 Pengaturan SACK OFF pada Client.

(54) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 36. 3.5. Skenario Pengujian Dalam proses pengambilan data pada penelitian ini, penulis menggunakan skenario pengujian sebagai berikut : router. server. switch. AP1. AP2. Gambar 3. 20 Skenario Pengujian Pengujian akan dilakukan dengan melaukan proses download dari server FTP ke client, besar file yang akan didownload sebesar 50MB. Pengujian dibedakan menjadi 3 skenario, client akan melakukan download file dengan bergerak atau roaming dari area jangkauan AP1 menuju ke area jangkauan AP2 dengan kecepatan berjalan yang berbeda dan kondisi SACK yang berbeda. Skenario pengujian sebagai berikut :.

(55) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. Skenario A. 37. : Roaming kecepatan berjalan lambat ( ≈ 0,5 𝒎⁄𝒔). Skenario pengujian pertama yaitu skenario A, klien melakukan roaming dengan kecepatan berjalan lambat. Mula-mula klien terkoneksi dengan AP1 lalu melakukan download file ke FTP Server sebesar 50MB, bersamaan dengan itu klien melakukan roaming dengan kecepatan berjalan lambat sekitar 0,5 meter per second menuju ke area AP2 sehingga klien berpindah koneksi ke AP2. A. 1. : Roaming kecepatan berjalan lambat kondisi SACK ON. Penulis melakukan pengujian skenario pertama yaitu skenario A melakukan roaming dengan kecepatan berjalan lambat dengan kondisi SACK ON. A. 2. : Roaming kecepatan berjalan lambat kondisi SACK OFF. Penulis melakukan pengujian skenario pertama yaitu skenario A melakukan roaming dengan kecepatan berjalan lambat namun kali ini dengan kondisi SACK OFF. Skenario B. : Roaming kecepatan berjalan sedang ( ≈ 1 𝒎⁄𝒔). Skenario pengujian kedua yaitu skenario B, klien melakukan roaming dengan kecepatan berjalan sedang yaitu 1 meter per second. Kecepatan berjalan pada skenario B lebih cepat dari pada skenario A. Mula-mula klien terkoneksi dengan AP1 lalu melakukan download file ke FTP Server sebesar 50MB, bersamaan dengan itu klien melakukan roaming dengan kecepatan berjalan sedang sekitar 1 meter per second menuju ke area AP2 sehingga klien berpindah koneksi ke AP2..

(56) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. B. 1. 38. : Roaming kecepatan berjalan sedang kondisi SACK ON. Penulis melakukan pengujian skenario kedua yaitu skenario B melakukan roaming dengan kecepatan berjalan sedang dengan kondisi SACK ON. B. 2. : Roaming kecepatan berjalan sedang kondisi SACK OFF. Penulis melakukan pengujian skenario kedua yaitu skenario B melaukan roaming dengan kecepatan berjalan sedang namun kali ini dengan kondisi SACK OFF. Skenario C. : Roaming kecepatan berjalan cepat ( ≈ 2 𝒎⁄𝒔). Skenario pengujian ketiga yaitu skenario C, klien melakukan roaming dengan kecepatan berjalan cepat yaitu 2 meter per second. Kecepatan berjalan pada skenario C lebih cepat dari pada skenario A dan B. Mula-mula klien terkoneksi dengan AP1 lalu melakukan download file ke FTP Server sebesar 50MB, bersamaan dengan itu klien melakukan roaming dengan kecepatan berjalan cepat sekitar 2 meter per second menuju ke area AP2 sehingga klien berpindah koneksi ke AP2. C. 1. : Roaming kecepatan berjalan cepat kondisi SACK ON. Penulis melakukan pengujian skenario ketiga yaitu skenario C melakukan roaming dengan kecepatan berjalan cepat dengan kondisi SACK ON..

(57) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. C. 2. 39. : Roaming kecepatan berjalan cepat kondisi SACK OFF. Penulis melakukan pengujian skenario ketiga yaitu skenario C melaukan roaming dengan kecepatan berjalan cepat namun kali ini dengan kondisi SACK OFF. Pada. skenario. pengujian. diatas,. data. diambil/dicapture. menggunakan Wireshark untuk melakukan analisis TCP.. dengan.

(58) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. BAB IV ANALISIS DAN PENGAMBILAN DATA 4.1. Analisis Proses Roaming 4.1.1. Proses Roaming Client ke AP Client. AP 1. AP 2. Radio Information Radio Information. Probing Req. Probing Res Authentication Authentication Association Req. Association Res EAPOL EAPOL. Gambar 4. 1 Proses Roaming Client ke AP Gambar 4.1 menunjukkan proses roaming, dimana terdapat beberapa proses sebelumnya. Berikut penjelasan dari proses-proses terjadinya roaming[23]. 1. Radio Information, data yang tertera pada proses terjadinya roaming ini berisi 802.11 radio information meliputi data rate, channel dan signal.. 40.

(59) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 41. Gambar 4. 2 Data 802.11 Radio Information 2. Probing, probes digunakan oleh Wireless LAN client untuk menemukan jaringan / network dengan mengirimkan permintaan probe request pada access point. Kemudian access point menjawab dengan mengirimkan probe response yang berisi ssid dari access point tersebut.. Gambar 4. 3 Probe Request Gambar. 4.3. menunjukkan. client. dengan. mac. address. 08:ed:b9:fe:8b:31 mengirimkan broadcast.. Gambar 4. 4 Probe Response Gambar 4.4 menunjukkan respon dari access point dengan mac address e8:94:f6:83:72:70 yang memeberikan informasi nama ssid access point tersebut kepada client yang memiliki mac address 08:ed:b9:fe:8b:31..

(60) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 42. 3. Authentication, sebuah proses yang ditentukan oleh standar 802.11. authentication 802.11 pada dasarnya dikembangkan dengan dua mekanisme authentication. Mekanisme yang pertama disebut open authentication, yang merupakan authentication null dimana client meminta untuk di-authentication dan access point menanggapi permintaan tersebut. Mekanisme autentikasi yang kedua berdasarkan kunci yang dibagi antara klien dan akses point yang disebut Equivalency Protection (WEP) key. Ide dari pembagian WEP key membuat link wireless memiliki privasi dari link yang disediakan. 4. Association, client mempelajari BSSID yang merupakan mac address access point dan port pada access point yang diketahui sebagai association identifier (AID) ke client. AID sama dengan port pada sebuah switch. 5. EAPOL, pada proses ini terjadi pemberian informasi key.. Gambar 4. 5 Capture EAPOL. 4.2.2. Proses Roaming dengan CommvView Pada proses ini penulis melakukan percobaan dengan download file sebesar 50MB terhadap ftp server. Pada saat yang bersamaan, penulis melakukan roaming berpindah dari area AP1 menuju AP2..

(61) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 43. Gambar 4. 6 Proses Roaming CommView Pada gambar 4.6 menjelaskan paket yang tertangkap ketika penulis melakukan roaming. Namun ketika penulis melakukan roaming dengan melakukan download file sebesar 50MB dan berpindah dari area AP1 ke area AP2 dengan kecepatan berjalan cepat, client mengalami gangguan saat mengalami proses handover. Hal ini terjadi dikarenakan pada saat client berpindah dari satu AP1 ke AP2 dengan kecepatan berjalan cepat, banyak terjadi gangguan traffic dan TCP melakukan control pada proses pengiriman paket dengan lebih agresif. Ini menyebabkan proses handover terganggu. Client sudah melepaskan koneksi dengan AP1 dan sudah terkoneksi dengan AP2, namun pada fase ini client belum dapat melanjutkan proses download dikarenakan pertukaran key belum sepenuhnya berhasil. Client akan mengulangi proses roaming lagi hingga mencapai fase EAPOL dan melanjutkan pertukaran key hingga berhasil..

(62) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 44. Gambar 4. 7 Proses Roaming CommView Pada gambar 4.7 memperlihatkan bahwa client memulai lagi proses roaming. Client melanjutkan kembali proses pertukaran key yang belum berhasil. Hingga pada akirnya key yang distribusikan lengkap dan dapat melanjutkan proses download.. Gambar 4. 8 Proses Roaming CommView Pada gambar 4.8 menjelaskan paket yang tertangkap ketika penulis melakukan proses roaming. Penulis melakukan roaming dengan kecepatan berjalan lambat. Pada percobaan kali ini terjadi proses handover dengan lancar. Pada paket yang tertangkap memperlihatkan bahwa proses distribusi key kali ini langsung berhasil dan lengkap. Client dapat langsung melanjutkan proses download setelah EAPOL selesai..

(63) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 45. 4.2. Analisis Data dan Grafik Untuk mempermudah melakukan analisis dalam melihat data hasil dari pengujian ini, dibuat grafik untuk setiap parameter dari setiap koneksi yang telah dilakukan berupa grafik byte in flight, RTO, retransmission, dan troughput. Grafik–grafik berikut dibuat dari data hasil sniffing menggunakan wireshark pada ubuntu 14.04 pada saat klien melakukan download file sebesar 50MB dari FTP Server bersamaan dengan melakukan roaming dengan kecepatan berjalan kaki. A. Analisis pengujian skenario A berjalan kecepatan lambat ( ≈ 0,5 𝒎⁄𝒔) Pada skenario A pengujian dilakukan dengan melakukan download file ke FTP Server bersamaan dengan melakukan roaming dengan kecepatan berjalan lambat sekitar 0,5 meter per second. Pengujian dilakukan dengan kondisi SACK ON dan SACK OFF. A. 1. Analisis pengujian berjalan kecepatan lambat SACK ON 1. Wireshark kondisi berjalan lambat SACK ON. Gambar 4. 9 Wireshark kondisi berjalan lambat SACK ON.

(64) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 46. Pada gambar diatas menunjukan hasil capture wireshark pada skenario roaming dengan kecepatan berjalan lambat sekitar 0,5 mps dengan kondisi SACK ON. Terlihat pada detik ke 49,485 sampai detik ke 49,499 terjadi handover dengan terlihatnya EAPOL yang menandakan proses distribusi key, proses handover kali ini berhasil dengan waktu singkat 14 ms. Setelah proses handover selesai, terlihat klien kembali mendapatkan koneksi dan melakukan proses retransmisi paket serta melanjutkan proses download file dari ftp server. SACK membantu proses retransmisi paket yang hilang atau rusak ketika handover secara selective, sehingga nilai retransmisi paket menjadi lebih kecil..

(65) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 47. 2. Grafik Byte in Flight kondisi berjalan lambat SACK ON. Packet. Graph Byte In Flight 1400 1300 1200 1100 1000 900 800 700 600 500 400 300 200 100 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. Second. Gambar 4. 10 Grafik Byte in Flight kondisi berjalan lambat SACK ON Pada gambar diatas menunjukan hasil grafik byte in flight pada saat pengujian dilakukan dengan skenario kecepatan berjalan lambat sekitar 0,5 mps dengan kondisi SACK ON. Terlihat pada grafik diatas bahwa grafik terjadi kenaikan dan penurunan nilai byte in flight yang dikarenakan klien bergerak menjauh dari area AP1 dan mendekat ke area AP2. Pada grafik yang diberi tanda merah memperlihatkan proses handover yang terjadi , grafik tidak terlihat jatuh karena proses handover terjadi secara cepat memakan waktu 14 ms. Setelah proses handover selesai, klien kembali mendapatkan koneksi dengan server dan melanjutkan proses download yang sebelumnya sempat berhenti karena proses handover..

(66) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 48. 3. Grafik RTO kondisi berjalan lambat SACK ON. Packet. Graph RTO 80 75 70 65 60 55 50 45 40 35 30 25 20 15 10 5 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. Second. Gambar 4. 11 Grafik RTO kondisi berjalan lambat SACK ON Pada gambar diatas menunjukan hasil grafik RTO pada skenario kecepatan berjalan lambat kondisi SACK ON. Grafik diatas menunjukkan bahwa terjadi RTO yang cukup tinggi, hal ini terjadi karena link error yang disebabkan oleh pergerakan klien yang menjauh dari area AP1 menuju ke area AP2. ACK yang dikirim melampaui batas waktu, sehingga terjadi RTO. Dilihat pada hasil rekap data RTO, pada saat handover terjadi. detik. ke. 49. menunjukkan. timeout. yang. menyebabkan proses pengiriman data kehilangan 8 paket. Pada skenario ini proses retransmisi paket yang hilang akan dibantu oleh SACK..

(67) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 49. 4. Grafik Retransmission kondisi berjalan lambat SACK ON. Packet. Graph Retransmission 80 75 70 65 60 55 50 45 40 35 30 25 20 15 10 5 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. Second. Gambar 4. 12 Grafik Retransmission kondisi berjalan lambat SACK ON Pada gambar diatas menunjukan hasil grafik retransmission pada skenario kecepatan berjalan lambat kondisi SACK ON. Terlihat terjadi kenaikan dan penurunan nilai grafik retransmission, hal ini terjadi karena pada saat proses download dengan kondisi klien bergerak menyebabkan link error sehingga terdapat paket yang hilang ataupun rusak dan akan dikirim ulang atau diretransmisi. Pada grafik RTO 4.11 menunjukkan adanya timeout detik ke 49 yang menyebabkan pengiriman data kehilangan 8 paket. Dilihat pada rekap data nilai retransmissi detik ke 49 menunjukkan nilai retransmisi paket sejumlah 9 paket. SACK membantu proses retransmisi menjadi lebih selektif hanya dengan mengirimkan 9 paket dari 8 paket yang hilang atau rusak..

(68) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 50. A. 2. Analisis pengujian berjalan kecepatan lambat SACK OFF 1. Wireshark kondisi berjalan lambat SACK OFF. Gambar 4. 13 Wireshark kondisi berjalan lambat SACK OFF Pada gambar diatas menunjukan hasil capture wireshark pada skenario kecepatan berjalan lambat sekitar 0,5 meter per second dengan kondisi SACK OFF. Terlihat pada detik ke 45,125 sampai detik ke 45,160 terjadi handover dengan terlihatnya EAPOL yang menandakan proses distribusi key, proses handover berhasil dengan memakan waktu singkat 35 ms. Setelah proses handover selesai, terlihat klien kembali mendapatkan koneksi dan melakukan proses retransmisi paket yang hilang ketika handover serta melanjutkan proses download file dari ftp server. Pada skenario pengujian ini, proses retransmisi paket tidak dibantu oleh SACK..

(69) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 51. 2. Grafik Byte in Flight kondisi berjalan lambat SACK OFF. Packet. Graph Byte in flight 1400 1300 1200 1100 1000 900 800 700 600 500 400 300 200 100 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. 60. Second. Gambar 4. 14 Grafik Byte in Flight kondisi berjalan lambat SACK OFF Pada gambar diatas menunjukan hasil grafik byte in flight pada saat pengujian dilakukan dengan skenario kecepatan berjalan lambat kondisi SACK OFF. Pada grafik yang diberi tanda merah memperlihatkan proses handover yang terjadi, grafik tidak terlihat jatuh karena proses handover yang terjadi secara cepat memakan waktu 35 ms. Setelah proses handover selesai, klien kembali mendapatkan koneksi dengan server dan melanjutkan proses download dan menaikkan kembali nilai byte in flight. Terlihat berbeda dengan kondisi SACK ON, nilai grafik byte ini flight kali ini cenderung lebih rendah dibanding dengan kondisi SACK ON..

(70) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 52. 3. Grafik RTO kondisi berjalan lambat SACK OFF. Packet. Graph RTO 80 75 70 65 60 55 50 45 40 35 30 25 20 15 10 5 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. 60. Second. Gambar 4. 15 Grafik RTO kondisi berjalan lambat SACK OFF Pada gambar diatas menunjukan hasil grafik RTO pada skenario kecepatan berjalan lambat kondisi SACK OFF. Grafik diatas menunjukkan RTO terjadi cukup sering, hal ini terjadi karena link error yang disebabkan oleh pergerakan klien yang menjauh dari area AP1 menuju ke area AP2. ACK yang dikirim melampaui batas waktu, sehingga terjadi RTO. Pada hasil rekap data RTO, pada saat handover terjadi detik ke 45 menunjukkan timeout yang menyebabkan kehilangan 4 paket. Pada skenario pengujian roaming dengan kecepatan berjalan lambat kali ini proses retransmisi paket yang hilang atau rusak tidak dibantu oleh SACK..

(71) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 53. 4. Grafik Retransmission kondisi berjalan lambat SACK OFF. Packet. Graph Retransmission 80 75 70 65 60 55 50 45 40 35 30 25 20 15 10 5 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. 60. Second. Gambar 4. 16 Grafik Retransmission kondisi berjalan lambat SACK OFF Pada gambar diatas menunjukan hasil grafik retransmission pada skenario kecepatan berjalan lambat kondisi SACK OFF. Terlihat terjadi kenaikan dan penurunan nilai grafik retransmission, hal ini terjadi karena pada saat proses download dengan kondisi klien bergerak menyebabkan link error sehingga terdapat paket yang hilang atau rusak dan harus dikirim ulang atau diretransmit. Pada grafik RTO 4.15 menunjukkan adanya timeout detik ke 45 yang menyebabkan pengiriman data kehilangan 4 paket. Dilihat pada rekap data nilai retransmissi pada detik ke 45 menunjukkan nilai retransmisi paket sejumlah 15 paket. Berbeda dengan kondisi SACK ON, kali ini tanpa SACK retransmisi menjadi tidak selektif. Retransmisi sebesar 15 paket dari 4 paket yang hilang..

(72) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 54. B. Analisis pengujian skenario B berjalan kecepatan sedang ( ≈ 1 𝒎⁄𝒔) Pada skenario B pengujian dilakukan dengan melakukan download file ke FTP Server bersamaan dengan melakukan roaming dengan kecepatan berjalan sedang sekitar 1 meter per second. Pengujian dilakukan dengan kondisi SACK ON dan SACK OFF. B. 1. Analisis pengujian berjalan kecepatan sedang SACK ON 1. Wireshark kondisi berjalan sedang SACK ON. Gambar 4. 17 Wireshark kondisi berjalan sedang SACK ON Pada gambar diatas menunjukan hasil capture wireshark pada skenario roaming dengan kecepatan berjalan sedang sekitar 1 meter per second dengan kondisi SACK ON. Terlihat pada detik ke 45,762 sampai detik ke 45,776 terjadi handover dengan terlihatnya EAPOL yang menandakan proses distribusi key, proses handover kali ini berhasil dengan waktu singkat 14 ms. Setelah proses handover selesai, terlihat klien kembali mendapatkan koneksi dan melakukan proses retransmisi paket serta melanjutkan proses download file dari ftp server..

(73) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 55. Pada skenario pengujian kali ini proses retransmisi paket dibantu oelah SACK. SACK membantu proses retransmisi paket yang hilang atau rusak ketika handover secara selective, sehingga nilai retransmisi paket menjadi lebih kecil. 2. Grafik Byte in Flight kondisi berjalan sedang SACK ON. Packet. Graph Byte in flight 1400 1300 1200 1100 1000 900 800 700 600 500 400 300 200 100 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. Second. Gambar 4. 18 Grafik Byte in Flight kondisi berjalan sedang SACK ON Pada gambar diatas menunjukan hasil grafik byte in flight pada saat pengujian dilakukan dengan skenario roaming kecepatan berjalan sedang kondisi SACK ON. Pada grafik yang diberi tanda merah memperlihatkan proses handover yang terjadi , grafik terlihat jatuh karena proses handover terjadi dan memakan waktu 14 ms. Setelah proses handover selesai, klien kembali mendapatkan koneksi dengan server dan melanjutkan proses download yang tadi sempat berhenti karena proses handover. Terlihat berbeda dengan grafik byte in flight pada skenario berjalan lambat, nilai grafik byte in flight pada skenario ini terlihat jatuh lebih tajam. Ini disebabkan karena klien bergerak dengan kecepatan yang.

(74) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 56. lebih cepat sehingga banyak terjadi link error. Terlihat pada grafik ketika terjadi penurunan nilai byte in flight, SACK menangani proses retransmisi paket secara lebih selektif dan kembali menaikkan nilai byte in flight. 3. Grafik RTO kondisi berjalan sedang SACK ON. Packet. Graph RTO 80 75 70 65 60 55 50 45 40 35 30 25 20 15 10 5 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. Second. Gambar 4. 19 Grafik RTO kondisi berjalan sedang SACK ON Pada gambar diatas menunjukan hasil grafik RTO pada skenario kecepatan berjalan sedang kondisi SACK ON. Grafik diatas menunjukkan bahwa RTO terjadi cukup sering, hal ini terjadi karena link error yang disebabkan oleh pergerakan klien yang menjauh dari area AP1 menuju ke area AP2 dengan kecepatan lebih cepat. ACK yang dikirim melampaui batas waktu, sehingga terjadi RTO. Pada hasil rekap data RTO, saat handover terjadi detik ke 46 menunjukkan timeout yang menyebabkan kehilangan 5 paket..

(75) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 57. Berbeda dengan skenario pengujian A. 1 roaming dengan kecepatan berjalan lambat kondisi SACK ON. RTO pada pengujian dengan skenario ini menunjukkan paket yang hilang ketika handover menjadi lebih sedikit dibandingkan dengan skenario A. 1. Hal ini disebabkan karena nilai byte in flight yang sudah turun ke nilai rendah sehingga ketika handover terjadi, paket yang hilang menjadi lebih sedikit. 4. Grafik Retransmission kondisi berjalan sedang SACK ON. Packet. Graph Retransmission 80 75 70 65 60 55 50 45 40 35 30 25 20 15 10 5 0 0. 5. 10. 15. 20. 25. 30. 35. 40. 45. 50. 55. Second. Gambar 4. 20 Grafik Retransmission kondisi berjalan sedang SACK ON Pada gambar diatas menunjukan hasil grafik retransmission pada skenario kecepatan berjalan sedang kondisi SACK ON. Terlihat terjadi kenaikan dan penurunan nilai grafik retransmission, hal ini terjadi karena pada saat proses download dengan kondisi klien bergerak menyebabkan link error sehingga terdapat paket yang hilang atau rusak dan harus dikirim ulang atau diretransmit..

(76) PLAGIAT PLAGIATMERUPAKAN MERUPAKANTINDAKAN TINDAKANTIDAK TIDAKTERPUJI TERPUJI. 58. Setelah klien kembali mendapatkan koneksi dengan server pada detik ke 46, grafik RTO 4.19 menunjukkan timeout yang menyebabkan kehilangan 5 paket. Dilihat pada rekap data nilai retransmissi pada detik ke 46 menunjukkan nilai retransmisi paket sejumlah 5 paket. SACK membantu dalam melakukan retransmisi paket, paket yang dikirim ulang atau di retransmisi sebesar 5 paket dari 5 paket yang hilang. Hal ini membuktikan bahwa SACK membantu proses retransmisi paket menjadi selektif dan SACK membantu mengurangi terjadinya duplikasi paket yang diterima oleh klien..

Gambar

![Gambar 2. 1 Contoh Sederhana Jaringan WLAN[4]](https://thumb-ap.123doks.com/thumbv2/123dok/1879590.2665997/28.892.145.767.145.825/gambar-contoh-sederhana-jaringan-wlan.webp)

![Gambar 2. 2 Topologi Jaringan IBSS[6]](https://thumb-ap.123doks.com/thumbv2/123dok/1879590.2665997/29.892.144.770.136.1037/gambar-topologi-jaringan-ibss.webp)

![Gambar 2. 4 Jaringan ESS yang terdiri dari beberapa Jaringan BSS[8]](https://thumb-ap.123doks.com/thumbv2/123dok/1879590.2665997/30.892.146.766.335.1023/gambar-jaringan-ess-jaringan-bss.webp)

![Gambar 2. 5 Wireless Roaming[9]](https://thumb-ap.123doks.com/thumbv2/123dok/1879590.2665997/31.892.150.765.327.927/gambar-wireless-roaming.webp)

Dokumen terkait

muncul dalam diri individu untuk mencapai goal atau tujuan yang. diinginkan dari

150 Desain pembelajaran eksperimen seperti yang dapat dilihat pada Gambar 1 tersebut mengkombinasikan antara pembelajaran literasi sains dan pembelajaran inkuiri,

(4) Pelaksanaan layanan bimbingan kelompok oleh guru bimbingan konseling pada peserta didik kelas VIII SMP Negeri 24 Pontianak pada tahap mengahiran berjalan

Pemerintah Nomor 14 Tahun 2005 tentang Tata Cara.. Penghapusan

Dalam pembuatan akta pendirian yayasan, pendiri dapat diwakili oleh orang. lain berdasarkan

Hasil ini tidak sejalan dengan penelitian sebelumnya di Kelurahan Sumbersari kabupaten Jember menunjukkan bahwa terdapat hubungan yang signifikan antara umur

Orang percobaan ini dapat membedakan kekasaran dari ampelas yang mempunyai derajat kekasaran yang berbeda-beda, karena kulit memiliki reseptor peraba dan sensasi taktil yang

Tanda pelunasan pajak tahun terakhir (SPT tahun 2013) dan Laporan Bulanan Pajak (PPh pasal 21, PPh pasal 23 bila ada transaksi, PPh pasal 25/29 dan PPN) untuk 3 (tiga) bulan

![Gambar 2. 7 Proses RTO [15]](https://thumb-ap.123doks.com/thumbv2/123dok/1879590.2665997/34.892.153.771.302.1109/gambar-proses-rto.webp)

![Gambar 2. 8 Retransmission [17]](https://thumb-ap.123doks.com/thumbv2/123dok/1879590.2665997/35.892.147.763.300.953/gambar-retransmission.webp)