BAB II

TINJAUAN PUSTAKA

2.1. Keamanan Data

Keamanan telah menjadi aspek yang sangat penting dari suatu sistem informasi. Sebuah

informasi umumnya hanya ditujukan bagi segolongan tertentu. Oleh karena itu sangat penting

untuk mencegahnya jatuh kepada pihak-pihak lain yang tidak berkepentingan. Untuk

melaksanakan tujuan tersebut dirancang suatu sistem keamanan yang berfungsi melindungi

sistem informasi (Munir, 2011).

Keamanan informasi diperoleh dengan mengimplementasi seperangkat alat kontrol

yang layak, yang dapat berupa kebijakan-kebijakan, praktek-praktek, prosedur-prosedur,

struktur-struktur organisasi dan piranti lunak. Keamanan informasi memproteksi informasi

dari ancaman yang luas untuk memastikan kelanjutan usaha, memperkecil rugi perusahaan

dan memaksimalkan laba atas investasi dan kesempatan usaha.

Ian Sommervile mengatakan “keamanan sistem merupakan penilaiaan sampai sejauh

mana system dapat melindungi dirinya sendiri dari serangan eksternal yang mungkin

sengaja ataupun tidak sengaja, seperti Virus. Penggunaan yang tidak sah atas pelayanan

system, modifikasi yang tidak berijin. Keamanan penting untuk semua sistem, tanpa ada

tingkatan pengamanan yang memadai, ketersediaannya, keandalan,dan keselamatan, sistem

akan mudah rusak.”(Ian Sommervile,2001).

Manajemen sistem informasi memungkinkan data untuk terdistribusi secara

elektronis, sehingga diperlukan sistem untuk memastikan data telah terkirim dan diterima

oleh user yang benar. Keamanan informasi terdiri dari perlindungan terhadap aspek-aspek

a. Confidentiality (kerahasiaan). Aspek yang menjamin kerahasiaan data atau informasi,

memastikan bahwa informasi hanya dapat diakses oleh orang yang berwenang dan

menjamin kerahasiaan data yang dikirim, diterima dan disimpan.

b. Integrity (integritas) aspek yang menjamin bahwa data tidak dirubah tanpa ada ijin pihak

yang berwenang (authorized), menjaga keakuratan dan keutuhan informasi serta metode

prosesnya untuk menjamin aspek integrity ini.

c. Availability (ketersediaan) aspek yang menjamin bahwa data akan tersedia saat dibutuhkan,

memastikan pengguna yang berhak dapat menggunakan informasi dan perangkat terkait

(aset yang berhubungan bilamana diperlukan).

Perkembangan Teknologi Informasi yang begitu pesat tidak selamanya memberikan

dampak positif. Berbagai dampak negatif bermunculan akibat perkembangan Teknologi

Informasi sehingga meresahkan berbagai pihak. Untuk mengurangi keresahan tersebut maka

diperlukan suatu sistem pengaman yang dapat membuat berbagai pihak merasakan

ketenangan, kenyamanan dan keaman dalam menikmati Teknologi Informasi.

Terminologi keamanan jaringan atau keamanan data selalu mengingatkan segala

sesuatu yang berkaitan dengan perlindungan data dan pembatasan terhadap data tersebut.

Hal yang menjadi utama dan terpenting dalam terminology ini adalah bagaimana

menyelamatkan aset-aset yang dianggap vital bagi kelangsungan hidup sebuah organisasi

dan perusahaan (Schaum's,2005). Kumpulan data yang tersimpan dalam bentuk file

merupakan sebuah asset yang sangat penting bagi organisasi. Semakin pentingnya aset

tersebut maka organisasi tersebut akan melakukan pengamanan terhadap asset tersebut agar

tidak dapat digunakan oleh pihak yang tidak berkepentingan.

File menjadi salah satu target yang diincar oleh pihak yang tidak berhak

menggunakannya untuk keperluan mereka, contoh file Soal Ujian Dosen yang dapat

digunakan oleh pihak tertentu yang mengakibatkan soal ujian menjadi bocor, sehingga

diperlukan suatu sistem pengamanan terhadap file tersebut. Pada beberapa pengolahan data

seperti aplikasi perkantoran/office application memang terdapat sistem keamanan terhadap

file, contoh Microsoft word dengan password-nya, namun tingkat keamanannya menjadi

rentan dengan word dengan password-nya, namun tingkat keamanannya menjadi rentan

dengan munculnya perangkat lunak yang dapat melakukan pembobolan terhadap system

komputer adalah himpunan bagian dari sebua h organisasi kebijakan komputasi. Harus

berusaha untuk menjaga keamanan dengan enam fundamental yaitu, kerahasiaan, integritas,

keaslian, ketersediaan, utilitas dan kepemilikan informasi organisasi. File merupakan aset

organisasi yang dimiliki organisasi yang harus dijaga kerahasiaan, integeritas, keaslian, dan

ketersediaannya, sehingga file perlu diamankan dari pihak yang tidak memiliki hak akses

terhadap aset tersebut. Dalam "Cyberspa ce La w for Non-La wyers", Larry Lessig, David Pos

dan Volokh Eugene menyatakan bahwa undang-undang hak cipta yang berlaku dalam dunia

elektronik sama seperti dalam dunia nyata. Sesuatu pengambilan pada berkas tanpa ijin

merupakan tindakan pencurian, sehingga harus diberikan sanksi atau hukuman sebagaimana

pencuri mencuri barang.

Terdapat tiga jenis kerusakan akibat serangan terhadap sistem keamanan, yaitu

penolakan pelayanan, koruspsi program atau data, dan penyingkapan data rahasia. Keamanan

menjadi semakin penting dengan beragamnya sistem, baik terbuka ataupun tertutup.

Spesifikasi keamanan merupakan persya rata n yang harus dipenuhi untuk

keselamatan. (Ian Sommervile, 2001). Adapun tahapan proses spesifikasi keamanan adalah :

a. Identifikasi dan Evaluasi Aset

b. Analisis Ancaman dan Penilaian Resiko

c. Penggolongan Ancaman

d. Analisis Teknologi

e. Spesifikasi Persyaratan Keamanan

2.2. Kriptografi

Kriptografi (Cryptography) berasal dari bahasa Yunani, yaitu dari kata Crypto dan grapia

yang berarti penulisan rahasia. Kriptografi adalah ilmu yang mempelajari penulisan rahasia

dengan menggunakan teknik matematis yang berhubungan dengan aspek keamanan informasi

seperti : keabsahan, integritas data, serta autentifikasi data. Kriptografi tidak berarti hanya

memberikan keamanan informasi saja, namun lebih ke arah teknik-tekniknya.

a. Kerahasiaan. Layanan yang digunakan untuk menjaga isi dari informasi dari siapapun

kecuali yang memiliki otoritas,

b. Integritas data. Berhubungan dengan penjagaan dari perubahan data secara tidak sah.

Untuk menjaga integritas data, sistem harus memiliki kemampuan untuk mendeteksi

manipulasi data oleh pihak-pihak yang tidak berhak, antara lain menyangkut penyisipan,

penghapusan, dan pensubtitusian data lain ke dalam data yang sebenarnya

c. Autentikasi, berhubungan dengan identifikasi, baik secara kesatuan system maupun

informasi itu sendiri. Dua pihak yang saling berkomunikasi harus saling

memperkenalkan diri. Informasi yang dikirimkan melalui kanal harus diautentikasi

keaslian, isi datanya, waktu pengiriman, dan lain-lain,

d. Non-Repudiasi, yang berarti begitu pesan terkirim, maka tidak akan dapat dibatalkan.

Dalam era teknologi informasi sekarang ini, mekanisme yang sama masih digunakan

tetapi tentunya implementasi sistemnya berbeda. Sebelum membahas lebih jauh mekanisme

kriptografi modern, berikut ini diberikan beberapa istilah yang umum digunakan dalam

pembahasan kriptografi (Munir, 2011).

1. Plaintext

Plaintext (message) merupakan pesan asli yang ingin dikirimkan dan dijaga

keamanannya. Pesan ini tidak lain dari informasi tersebut.

2. Ciphertext

Ciphertext merupakan pesan yang telah dikodekan (disandikan) sehingga siap untuk

dikirimkan.

3. Cipher

Cipher merupakan algoritma matematis yang digunakan untuk proses penyandian

plaintext menjadi ciphertext.

4. Enkripsi

Enkripsi (encryption) merupakan proses yang dilakukan untuk menyandikan plaintext

sehingga menjadi Ciphertext.

5. Dekripsi

Dekripsi (decryption) merupakan proses yang dilakukan untuk memperoleh kembali

plaintext dari Ciphertext.

Kriptosistem merupakan sistem yang dirancang untuk mengamankan suatu sistem

informasi dengan memanfaatkan kriptografi. Urutan-urutan proses kriptografi dapat

digambarkan sebagai berikut.

Kriptografi merupakan bidang pengetahuan yang menggunakan persamaan matematis

untuk melakukan enkripsi (encrypt) dan deskripsi (decript) data. Teknik tersebut digunakan

untuk mengubah data ke dalam kode tertentu sehingga infomasi yang tersimpan tidak bisa

dibaca oleh pihak yang tidak berhak. Proses utama dalam suatu algoritma kriptografi adalah

enkripsi dan dekripsi.

2.2.1 Serangan terhadap kriptografi

Serangan ( “serangan kriptanalisis”) terhadap kriptografi dapat dikelompokkan dengan

beberapa cara :

1. Berdasarkan keterlibatan penyerang dalam komunikasi, serangan dapat dibagi atas dua

macam, yaitu :

a. Serangan pasif (passive attack)

Pada serangan ini, penyerang tidak terlibat dalam komunikasi antara pengirim dan

penerima, namun penyerang menyadap semua pertukaran pesan antara kedua

entitas tersebut. Tujuannaya adalah untuk mendapatkan sebanyak mungkin

informasi yang digunakan untuk kriptanalisis. Beberapa metode penyadapan antara

lain :

I. wiretapping : penyadap mencegat data yang ditransmisikan pada saluran kabel

komunikasi dengan menggunakan sambunganperangkat keras.

II. electromagnetic eavesdropping : penyadap mencegat data yang

ditrasnmisikan melalui saluran wireless, misalnya radio dan microwave.

III.acoustic eavesdropping : menangkap gelombang suara yang dihasilkan oleh

suara manusia.

b. Serangan aktif (active attack)

Pada jenis serangan ini, penyerang mengintervensi komunikasi dan ikut mempengaruhi

sistem untuk keuntungan dirinya. Misalnya penyerang mengubah aliran pesan seperti

menghapus sebagian cipherteks , mengubah cipherteks, menyisipkan potongan

cipherteks palsu, me-replay pesan lama, mengubah informasi yang tersimpan, dan

2. Berdasarkan banyaknya informasi yang diketahui oleh kriptanalis, maka serangan dapat

dikelompokkan menjadi lima jenis, yaitu:

a. Ciphertext-only attack

Ini adalah jenis serangan yang paling umum namun paling sulit, karena informasi

yang tersedia hanyalah cipherteks saja. Kriptanalis memiliki beberapa cipherteks dari

beberapa pesan, semuanya dienkripsi dengan algoritma yang sama. Untuk itu

kriptanalis menggunakan beberapa cara, seperti mencoba semua kemungkinan kunci

secara exhaustive search. Menggunkan analis frekuensi, membuat terkaan

berdasarkan informasi yang diketahui,dan sebagainya.

b. Known-plaintext attack

Ini adalah jenis serangan dimana kriptanalis memiliki pasangan plainteks dan

cipherteks yang berkoresponden.

c. Chosen-plaintext attack

Serangan jenis ini lebih hebat dari pada known-plaintext attack, karena kriptanalis

dapat memilih plainteks yang dimilikinya untuk dienkripsikan, yaitu

plainteks-plainteks yang lebih mengarahkan penemuan kunci.

d. Chosen-ciphertext attack

Ini adalah jenis serangan dimana kriptanalis memilihcipherteks untuk didekripsikan

dan memiliki akses ke plainteks hasil dekripsi.

e. Chosen-text attack

Ini adalah jenis serangan yang merupakan kombinasi chosen-plaintext attack dan

chosen-chiphertext attack.

3. Berdasarkan teknik yang digunakan dalam menemukan kunci, maka serangan dapat dibagi

menjadi dua, yaitu :

a. Exhaustive attack atau brute force attack

Ini adalah serangan untuk mengungkap plainteks atau kunci dengan menggunakan

semua kemungkinan kunci. Diasumsikan kriptanalis mengetahui algoritma

kriptografi yang digunakan oleh pengirim pesan. Selain itu kriptanalis memiliki

sejumlah cipherteks dan plainteks yang bersesuaian.

Pada jenis serangan ini, kriptanalis tidak mencoba-coba semua kemungkinan kunci

tetapi menganalisis kelemahan algoirtma kriptografi untuk mengurangi kemungkinan

kunci yang tidak ada. Diasumsikan kriptanalis mengetahui algoritma kriptografi yang

digunakan oleh pengirim pesan. Analisis dapat menggunakan pendekatan matematik

dan statistik dalam rangka menemukan kunci.

c. Related-key attack

Kriptanalis memiliki cipherteks yang dienkripsi dengan dua kunci berbeda.

Kriptanalis tidak mengetahui kedua kunci tersebut namun ia mengetahui hubungan

antara kedua kunci, misalnya mengetahui kedua kunci hanya berbeda 1 bit.

d. Rubber-hose cryptanalysis

Ini mungkin jenis serangan yang paling ekstrim dan paling efektif. Penyerang

mengancam, mengirim surat gelap, atau melakukan penyiksaan sampai orang yang

memegang kunci memberinya kunci untuk mendekripsi pesan.

2.2.2. Enkripsi dan Deskripsi

Enkripsi proses yang merubah sebuah plaintext ke dalam bentuk ciphertext. Pada mode ECB

(Electronic Code Book), sebuah blok pada plaintext dienkripsi ke dalam sebuah blok

ciphertext dengan panjang blok yang sama. Blok cipher memiliki sifat bahwa setiap blok

harus memiliki panjang yang sama (misalnya 128 bit). Namun apabila pesan yang dienkripsi

memiliki panjang blok terakhir tidak tepat 128 bit, maka diperlukan mekanisme padding,

yaitu penambahan bit-bit dummies untuk menggenapi menjadi panjang blok yang sesuai;

biasanya padding dilakukan pada blok terakhir plaintext.

Padding pada blok terakhir bisa dilakukan dengan berbagai macam cara, misalnya

dengan penambahan bit-bit tertentu. Salah satu contoh penerapan padding dengan cara

menambahkan jumlah total padding sebagai byte terakhir pada blok terakhir plaintext.

Misalnya panjang blok adalah 128 bit (16 byte) dan pada blok terakhir terdiri dari 88 bit (11

byte) sehingga jumlah padding yang diperlukan adalah 5 byte, yaitu dengan menambahkan

angka nol sebanyak 4 byte, kemudian menambahkan angka 5 sebanyak satu byte. Cara lain

dapat juga menggunakan penambahan karakter end-of-file pada byte terakhir lalu diberi

padding setelahnya.

Dekripsi merupakan proses kebalikan dari proses enkripsi, merubah ciphertext

proses enkripsi, dilakukan berdasarkan informasi jumlah padding yaitu angka pada byte

terakhir.

Dasar matematis yang mendasari proses enkripsi dan deskripsi adalah relasi antara

dua himpunan yaitu yang berisi elemen plaintext dan yang berisi elemen cipertext. Enkripsi

dan dekripsi merupakan fungsi transformasi antara himpunan-himpunan tersebut. Apabila

elemen-elemen plaintext dinotasikan dengan P, elemen-elemen ciphertext dinotasikan dengan

C, sedang untuk proses enkripsi dinotasikan dengan E, dekripsi dengan notasi D,

maka secara matematis proses kriptografi dapat dinyatakan sebagai berikut :

Enkripsi : E(P)=C (2.1)

Deskripsi : D(C)=P atau D(E(P))=P (2.2)

Pada skema enkripsi konvensional atau kunci simetrik digunakan sebuah kunci untuk

melakukan proses enkripsi dan dekripsinya. Kunci tersebut dinotasikan dengan K, sehingga

proses kriptografinya adalah :

Enkripsi : EK(P)=C (2.3)

Deskripsi : DK(C)=P atau DK(EK(P))=P (2.4)

Sedangkan pada sistem asymmetric-key digunakan kunci umum (public key) untuk

enkripsi dan kunci pribadi (private key) untuk proses dekripsinya sehingga kedua proses

tersebut dapat dinyatakan sebagai berikut :

Enkripsi : EPK(P)=C (2.5)

Dekripsi : DSK(C)=P atau DSK(EPK(P))=P (2.6)

Pada umumnya terdapat dua teknik yang digunakan dalam kriptografi, yaitu kunci

simetrik dan kunci asimetrik (public-key).

2.2.3. Algoritma Kriptografi

Algoritma Kriptografi ditentukan oleh 2 (dua) buah kunci (K1 & K2), dimana jika K1 = K2

(yaitu, kunci untuk proses enkripsi sama dengan kunci untuk dekripsi), maka algoritma

algoritma simetri diantaranya DES (Data Encryption Standard), TwoFish, BlowFish, RC2,

RC4,OTP RC5, RC6 dan lain-lain.

Sebaliknya, apabila K1 tidak sama dengan K2, maka disebut algoritma Asimetrik.

Contoh algoritma Asimetris diantaranya Elgamal, RSA, Deffie-Hellman, DSA, dan lain-lain.

Perbedaan utama di antara keduanya terletak pada sama dan tidaknya kunci yang

digunakan dalam proses enkripsi dengan kunci yang digunakan pada proses dekripsi.

(Zelvina ,at all, 2012)

Symmetric-key yang memiliki pasangan kunci untuk proses enkripsi dan dekripsinya

sama. Pada skema enkripsi kunci simetrik dibedakan lagi menjadi dua kelas, yaitu

block-cipher dan stream-cipher. Block-cipher adalah skema enkripsi yang akan membagi-bagi

plaintext yang akan dikirimkan menjadi string (disebut blok) dengan panjang t, dan

mengenkripsinya per-blok. Pada umumnya blockcipher memproses plaintext dengan blok

yang relatif panjang lebih dari 64 bit dengan tujuan untuk mempersulit penggunaan pola-pola

serangan yang ada untuk membongkar kunci. Sedangkan skema stream cipher pada dasarnya

juga blockcipher, hanya dengan panjang bloknya adalah satu bit. Skema kunci simetrik

jumlah kunci yang dibuat untuk sebanyak n user adalah harus sebanyak n(n-1)/2 kunci untuk

jumlah pihak yang berkorespondensi, yang mengakibatkan sistem ini tidak efisien untuk

kunci yang banyak.

Oleh karena itulah kriptografi ini dinamakan pula sebagai kriptografi kunci rahasia

(Zelvina ,et al, 2012).

Algoritma Asimetrik menggunakan kunci yang berbeda untuk proses enkripsi dan

dekripsinya. Skema ini disebut juga sebagai sistem kriptografi Public-key karena kunci untuk

enkripsi dibuat secara umum (public-key) atau dapat diketahui oleh siapa saja, tetapi untuk

proses dekripsinya yang dibuat satu saja, yakini hanya oleh yang berwenang untuk

mendekripsinya (disebut privatekey).

Keuntungan skema model ini, untuk berkorespondensi secara rahasia dengan banyak

pihak tidak diperlukan kunci rahasia sebanyak jumlah pihak tersebut, cukup membuat dua

buah kunci (disebut public-key) bagi para koresponden untuk mengenkripsi pesan, dan

private-key untuk mendekripsi pesan.

Pada kriptosistem asimetrik, setiap pelaku sistem informasi memiliki sepasang kunci,

kunci pribadi disimpan untuk diri sendiri. Dengan menggunakan kriptografi asimetrik

(Ariboyo, 2008).

2.2.4 Algoritma Kriptografi Subtitusi

Metode penyandian substitusi telah dipakai dari jaman dulu (kriptografi klasik) hingga kini

(kriptografi modern). Kriptografi klasik terbagi menjadi dua kategori utama, yaitu metode

penyandian substitusi dan metode penyandian transposisi. Pada penyandian substitusi,

setiap satu unti plainteks digantikan dengan satu unti cipherteks. Satu unit di sini bisa berarti

satu huruf, pasangan huruf, atau kelompok lebih dari 2 huruf.

Kemudian dalam perkembangannya, dalam metode penyandian substitusi modern,

digunakan sebuah program aplikasi tertentu di mana teks asli yang berbentuk kumpulan

karakter dalam sebuah file digital diganti dengan kumpulan karakter lain secara digital pula

sehingga menghasilkan file sandi yang siap dikomunikasikan.

Untuk membaca teks aslinya kembali dari teks sandi, cukup dengan membalik prosesnya.

Metode penyandian substitusi sederhana ini termasuk dalam kriptografi klasik. Metode ini

dilakukan dengan mengganti setiap huruf dari teks asli dengan huruf lain sebagai huruf sandi

yang telah didefinisikan sebelumnya oleh algoritma kunci.

Dalam metode penyandian substitusi sederhana, deretan alfabetiknya bisa berupa deretan

dari A sampai Z yang disebut deret langsung, ataupun kebalikannya dari Z ke A yang disebut

deret inversi (kebalikan), namun dapat pula berupa deretan acak berkunci ataupun tidak

berkunci.

Untuk memudahkan dalam mengoperasikan penyandiannya, deretan huruf tersebut dapat

dibuatkan kedalam sebuah tabel, ataupun dengan matematika aljabar modulus 26, tergantung

algoritma kunci yang ditentukan. Untuk membaca teks aslinya kembali dari teks sandi, cukup

dengan membalik prosesnya.

Terdapat berbagai macam metode penyandian substitusi, diantaranya adalah :

1. Metode Penyandian Substitusi Sederhana

2. Metode Penyandian Caesar

3. Metode Penyandian Vigenére

4. Metode Penyandian Hill

2.2.5 Algoritma Encoding Base64

Algoritma Base64 merupakan algoritma yang menggunakan salah satu konsep algoritma

enkripsi modern yaitu algoritma Block Cipher yang yang berupa operasi pada mode bit

namun algortma Base64 ini lebih mudah dalam pengimplementasiannya dari

algoritma-algoritma yang lainnya. Base64 adalah metoda yang untuk melakukan encoding (penyandian)

terhadap data binary menjadi format 6-bit character.

Base64 sebenarnya bukanlah algoritma enkripsi, melainkan suatu metoda encoding

(penyandian) terhadap data binary ASCII menjadi format 6-bit karakter. Base64 digunakan

ketika ada kebutuhan menggabungkan, menyimpan, atau mentransfer data binary dengan data

teks. Hal ini untuk memastikan bahwa data tetap utuh tanpa perubahan selama pengiriman.

Pada umumnya base64 digunakan pada beberapa aplikasi yaitu email melalui MIME (

Multipurpose Internet Mail Extention ), dan penyimpanan data yang kompleks dalan XML2.

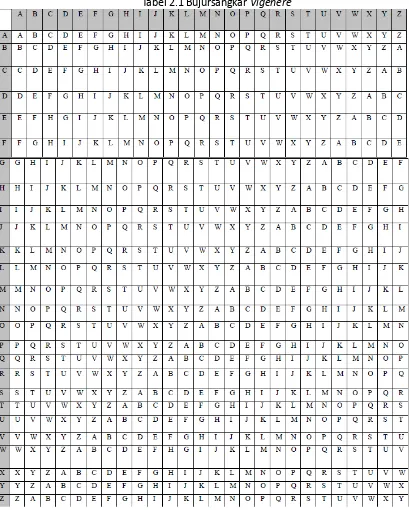

2.2.6 Algoritma Vigenere Cipher

Vigenere cipher mungkin adalah contoh terbaik dari cipher alphabet-majemuk ‘manual’. Algoritma ini dipublikasikan oleh diplomat (sekaligus seorang kriptologis) perancis, Blaise

de Vigènere pada abad 16, meskipun Giovan Batista Belaso telah menggambarkannya

pertama kali pada tahun 1553 sepeti ditulis di dalam bukunya La Cifra del Sig. Vigènere

cipher dipublikasikan pada tahun 1586, tetapi algoritma tersebut baru dikenal luas 200 tahun

kemudian yang oleh penemunya cipher tersebut dinamakan vigènere cipher. Cipher ini

berhasil dipecahkan oleh Babbage dan Kasiski pada pertengahan abad 19. Vigènere cipher

digunakan oleh tentara Konfiderasi (Confederate Army) pada perang sipil Amerika

(American Civil war). Perang sipil terjadi setelah Vigènere cipher berhasil dipecahkan. Hal

ini diilustrasikan oleh kutipan pernyataan Jenderal Ulysses S, Grant : ‘ It would sometimes take too long to make translation of intercepted dispatches for us to receive any benefit from

them, but sometimes they gave useful information.

Vigènere cipher sangat dikenal karena mudah dipahami dan diimplementasikan. Cipher

menggunakan bujursangakar Vigènere untuk melakukan enkripsi seperti ditunjukkan pada

(gambar 2.1). Kolom paling kiri dari bujursangkar menyatakan huruf-hurf kunci, sedangkan

menyatakan huruf-huruf cipherteks yang diperoleh dengan Caesar cipher, yang mana jumlah

pergesaran huruf plainteks ditentukan nilai numerik huruf kunci tersebut ( yaitu, A = 0, B = 1,

C = 2,…, Z = 25).

Tabel 2.1 Bujursangkar Vigènere

Bujursangkar vigènere digunakan untuk memperoleh cipherteks dengan menggunakan kunci

yang sudah ditentukan. Jika panjang kunci lebih pendek dari pada panjang plainteks, maka

kunci diulang penggunaanya (sistem periodik). Bila panjang kunci adalah m, maka