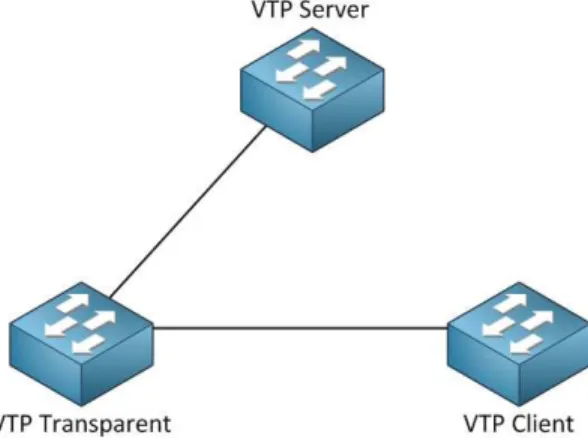

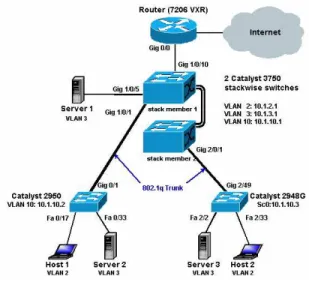

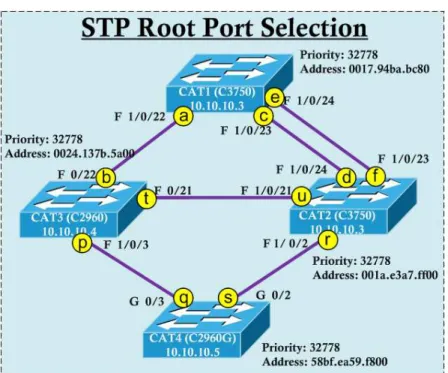

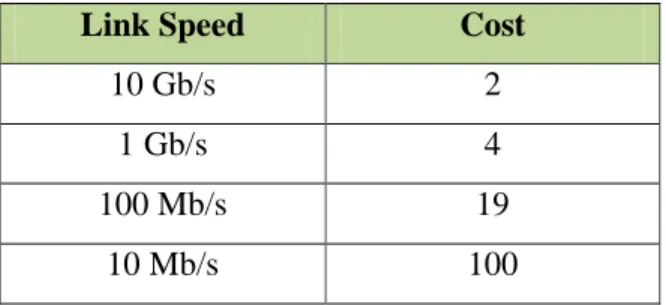

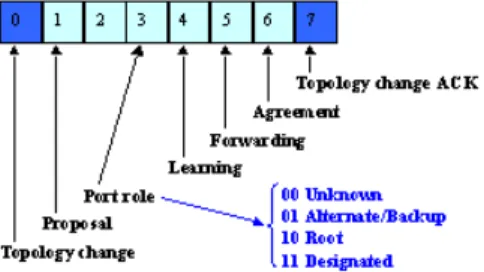

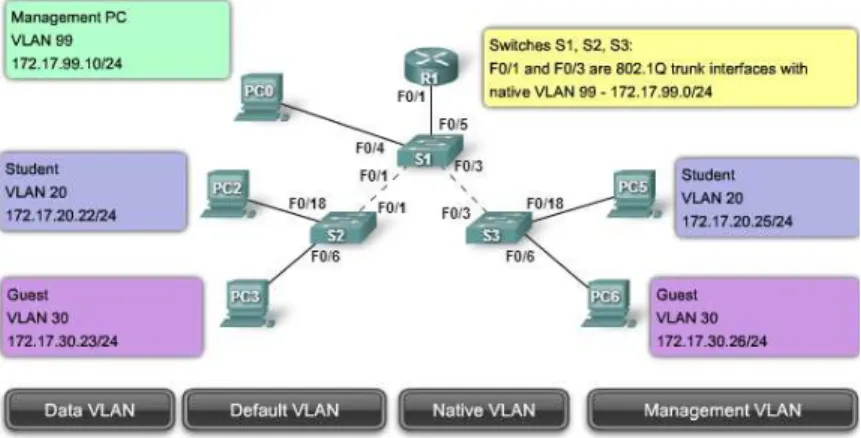

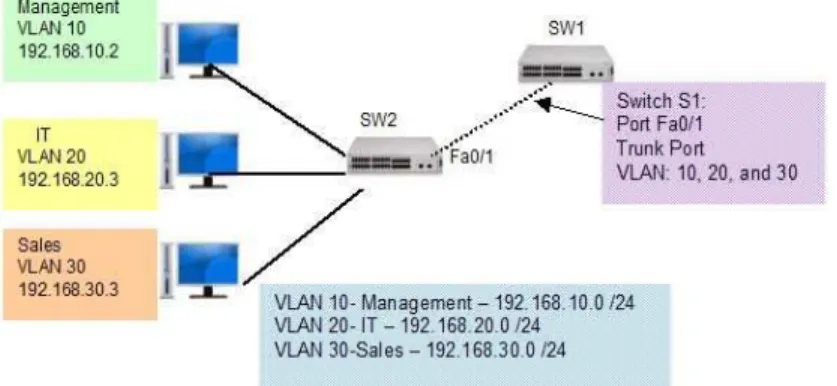

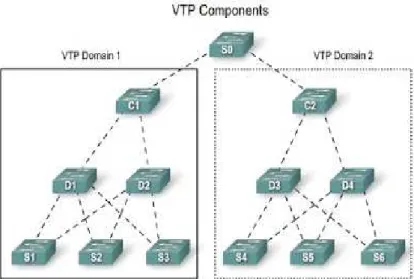

BAB 2 TINJAUAN PUSTAKA. Beberapa teori khusus yang digunakan untuk melengkapi tinjauan pustaka adalah teori VLAN, VTP dan RSTP.

Teks penuh

Gambar

Dokumen terkait

Rektor Universitas Sumatera Utara, Ketua TKP-PPDS FK USU, dan Ketua Program Studi Magister Kedokteran FK USU yang telah memberikan kesempatan kepada penulis untuk

Adapun hasil penelitiannya menunjukkan bahwa untuk emiten BEI, rasio lancar dan profit margin berpengaruh signifikan, sedangkan perputaran total aktiva, total hutang terhadap

Pada tipologi inovasi produk (keluaran), berdasarkan dimensi total, ekspansi, dan evolusi, pelayanan Kartu Identitas Anak (KIA) melalui “aplikasi dukapil dalam

Jika diperhatikan cerita legenda yang dipercaya oleh masyarakat Kutai tersebut yang disampaikan melalui Erau Balik Delapan, hal itu mempunyai benang merah

Orangtua nyaman menitipkan putri kami di DN, selain kenyamanan kami juga merasakan nilai lebih dengan adanya program khusus Putri yaitu berupa skill “ kewanitaan ” seperti belajar

Skripsi ini disusun untuk melengkapi salah satu syarat untuk memperoleh gelar Sarjana Farmasi pada Fakultas Farmasi Universitas Sumatera Utara, dengan judul “Formulasi

Prinsip: memeriksa berat jenis urine dengan alat urinometer Tujuan: mengetahui kepekatan urine. Alat

Badan Pekerja Majelis Sinode Wilayah menunjuk wakil dari anggota Badan Pekerja Majelis Sinode Wilayah dan dapat menunjuk wakil dari anggota Majelis Sinode Wilayah