63

4.1 Spesifikasi komputer dalam implementasi dan pengujian

Berdasarkan analisis dan perancangan pada Bab III, spesifikasi komputer yang digunakan dalam implementasi dan pengujian dibagi dalam dua kategori yaitu perangkat lunak dan perangkat keras komputer. Adapun spesifikasi perangkat keras dan perangkat lunak yang digunakan adalah sebagai berikut:

1. Perangkat Keras:

- Prosesor Intel® Dual Core ® 1.8 GHz. - Memory RAM 2 GB.

- Hardisk 63 GB. - Modem. 2. Perangkat Lunak:

- Sistem Operasi Microsoft Windows XP Profesional Service pack 3. - Browser Internet Explorer versi 8 dan Google Chrome versi 11. - OpenSSL versi 0.9.8.o.

- Webserver menggunakan Apache versi 2.2.17. - Basis data menggunakan MySQL versi 5.5.8.

- Bahasa pemrograman menggunakan PHP 5.3.5 dan HTML.

- VMware Workstation ACE versi 6 yang berfungsi sebagai virtual workstation menggunakan Sistem Operasi Microsoft Windows XP Profesional Service pack 3.

- Program untuk menguji keamanan menggunakan: - Ethereal versi 0.99.0

- Cain & Abel versi 4.9.40 - Wireshark versi 1.4.4

4.2 Batasan Implementasi

1. Implementasi 2 virtual host pada web server Apache dengan menggunakan protokol http dengan port:88 dan protokol https dengan port: 444.

2. Implementasi kriptografi menggunakan algoritma RSA (Rivest, Shamir dan Adleman) dalam pembuatan berkas private.key

3. Implementasi sertifikat server yang sudah diverifikasi oleh certificate authority (CA) yang dibuat sendiri oleh Penulis.

4. Implementasi secure socket layer (SSL) dalam web server Apache.

5. Pengujian dilakukan pada computer Penulis dengan membuat sebuah virtual Local Area Network (LAN) dan client (Windows XP) menggunakan aplikasi VMware Workstation ACE versi 6.

4.3 Implementasi Virtual Host pada Web Server Apache

Dalam implementasi Virtual host untuk situs www.dsl.com Penulis membuat virtual host yang menggunakan protokol http dan port: 88 sebagai situs yang tidak menggunakan secure socket layer (SSL) dan hanya berfungsi untuk membelokkan permintaan pengguna ke situs yang menggunakan Secure Socket Layer (SSL). Berikut ini merupakan implementasi dari virtual host yang tidak menerapkan secure socket layer (SSL). Penulis melakukan konfigurasi pada berkas http.conf pada web server Apache dengan menambahkan satu line yaitu:

Include "c:/ata/vhost.conf"

Perintah tersebut menginstruksikan apache untuk mengikut sertakan konfigurasi dalam berkas vhost.conf dalam menjalankan service web server-nya. Adapun berkas vhost.conf berisi konfigurasi untuk membuat virtual host yaitu http://www.dsl.com. Gambar 4.1 merupakan isi berkas vhost.conf yang dibuat Penulis. Listen 88 NameVirtualHost *:88 <VirtualHost *:88> RedirectPermanent / https://www.dsl.com:444/ </VirtualHost>

Gambar 4.1. Konfigurasi berkas vhost.conf

Tabel 4.1. Daftar Konfigurasi vhost.conf [Sumber: Ralf S. Engelschall]

Directive Keterangan

Listen host:port Memerintahkan ke server untuk menanggapi permintaan suatu ip address atau port.

NameVirtualHost host:port

Untuk menentukan nama yang berbasis pada virtual host. Host disini bisa berupa ip address atau nama host. <VirtualHost

hostname:port> …

</VirtualHost>

Merupakan konfigurasi inti dari virtual host. Disini seluruh konfigurasi tentang virtual host didefinisikan. Dan ini digunakan untuk menyediakan multiple virtual web pada satu mesin yang sama.

4.4 Implementasi Secure Socket Layer (SSL) pada Virtual Host Web Server Apache.

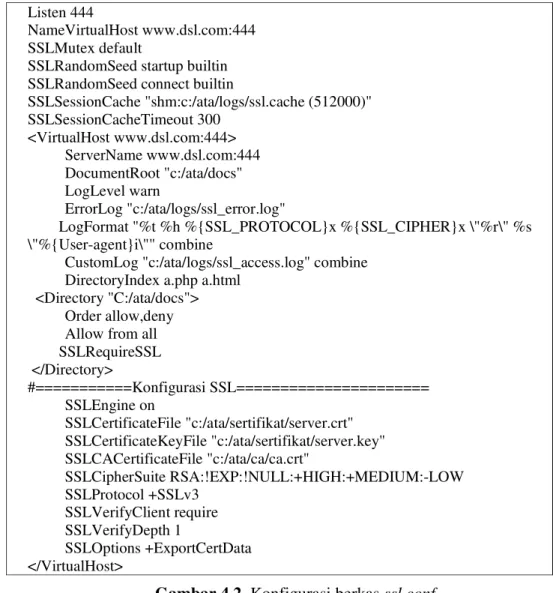

Dalam mengimplementasikan virtual host dengan menggunakan protokol https dengan port:444, Penulis juga melakukan konfigurasi pada berkas http.conf sama seperti melakukan pada virtual host yang menggunakan protokol http dengan port: 88 dengan menambahkan dua line yaitu:

1. Include "c:/ata/ssl.conf"

2. LoadModule ssl_module modules/mod_ssl.so

Perintah tersebut menginstruksikan apache untuk mengikut sertakan konfigurasi dalam berkas ssl.conf dan menjalankan modul secure socket layer (SSL) yaitu mod_ssl.so dalam menjalankan service web server-nya. Adapun isi berkas dari ssl.conf yang dibuat Penulis terlihat pada Gambar 4.2.

Listen 444

NameVirtualHost www.dsl.com:444 SSLMutex default

SSLRandomSeed startup builtin SSLRandomSeed connect builtin

SSLSessionCache "shm:c:/ata/logs/ssl.cache (512000)" SSLSessionCacheTimeout 300 <VirtualHost www.dsl.com:444> ServerName www.dsl.com:444 DocumentRoot "c:/ata/docs" LogLevel warn ErrorLog "c:/ata/logs/ssl_error.log"

LogFormat "%t %h %{SSL_PROTOCOL}x %{SSL_CIPHER}x \"%r\" %s \"%{User-agent}i\"" combine

CustomLog "c:/ata/logs/ssl_access.log" combine DirectoryIndex a.php a.html

<Directory "C:/ata/docs"> Order allow,deny Allow from all SSLRequireSSL </Directory> #===========Konfigurasi SSL====================== SSLEngine on SSLCertificateFile "c:/ata/sertifikat/server.crt" SSLCertificateKeyFile "c:/ata/sertifikat/server.key" SSLCACertificateFile "c:/ata/ca/ca.crt" SSLCipherSuite RSA:!EXP:!NULL:+HIGH:+MEDIUM:-LOW SSLProtocol +SSLv3 SSLVerifyClient require SSLVerifyDepth 1 SSLOptions +ExportCertData </VirtualHost>

Gambar 4.2. Konfigurasi berkas ssl.conf

Pada Gambar 4.2 terdapat tanda # yang berarti baris tersebut hanya berupa komentar dan tidak akan dijalankan oleh web server Apache. Penjelasan untuk konfigurasi berkas ssl.conf dapat dilihat pada Tabel 4.2.

Tabel 4.2. Daftar Konfigurasi ssl.conf [Sumber: Ralf S. Engelschall]

Directive Keterangan

Listen host:port Memerintahkan ke server untuk menanggapi permintaan suatu ip address atau port.

NameVirtualHost host:port Untuk menentukan nama yang berbasis pada virtual host. Host disini bisa berupa ip address atau nama host. <VirtualHost

hostname:port> …

</VirtualHost>

Merupakan konfigurasi inti dari virtual host. Disini seluruh konfigurasi tentang virtual host didefinisikan. Dan ini digunakan untuk menyediakan multiple virtual web pada satu mesin yang sama.

DocumentRoot directory Menentukan direktori tempat web server akan memunculkan halaman seperti index.html

LogLevel warn Untuk menentukan tingkat dari pesan yang akan dicatat dalam Errorlog.

ErrorLog target Untuk menentukan nama berkas yang akan digunakan sebagai log apabila terjadi error.

LogFormat format variable Untuk membuat format dari suatu log sesuai kebutuhan. Adapun format yang digunakan:

%t: waktu akses user %h: remote host

%{SSL_PROTOCOL}x: Jenis Protokol

%{SSL_CIPHER}x: chiper hasil negosiasi yang digunakan, %r: permintaan user

%s: status permintaan user (error)

%{User-agent}i: tipe browser yang mengunjungi website CustomLog target variable Untuk menentukan nama berkas yang akan digunakan

sebagai log. Disini akan dibuat log khusus untuk akses web server.

DirectoryIndex Default dari file yang akan dibuka apabila ada user yang berkunjung. (Penulis membuat a.php dan a.html sebagai default)

<Directory directory> ...

</Directory>

Lokasi tempat penyimpanan berkas website. Adapun konfigurasi untuk mengatur hak akses pengunjung website diatur sebagai berikut:

Order allow: deny: bila ada permintaan halaman website akan dievaluasi, apabila permintaan sesuai maka akan ditampilkan apabila permintaan tidak sesuai maka akan ditolak.

Allow from all: mengatur siapa saja bisa mengakses website.

Pada Tabel 4.3 merupakan konfigurasi secure socket layer (SSL) yang terdapat pada konfigurasi berkas ssl.conf dan directive selalu diawali dengan kata SSL.

Tabel 4.3. Konfigurasi Secure socket layer (SSL) [Sumber: Ralf S. Engelschall]

Directive Keterangan

SSLMutex Untuk mengkonfigurasikan semaphore yang akan digunakan bersama antara Apache dengan SSL Engine

SSLRandomSeed Untuk membuat angka unik secara random (Pseudo-Random Number Generator (PRNG))

SSLSessionCache Untuk membuat session cache untuk mempercepat pararel proses dalam permintaan akan https maupun http dalam satu proses yang sama.

SSLSessionCacheTimeout Directive ini untuk menentukan waktu dari suatu session cache akan disimpan dalam suatu internal memori.(satuan waktu dalam detik minimal 15 detik)

SSLEngine on|off Perintah untuk mengaktifkan atau mematikan ssl pada virtual host.

SSLCertificateFile Menentukan dimana letak berkas sertifikat yang akan digunakan server

SSLCertificateKeyFile Menentukan dimana letak berkas private key yang akan digunakan server

SSLCACertificateFile Menentukan dimana letak berkas certification authority (CA) yang akan digunakan untuk verifikasi client.

SSLCipherSuite Merupakan perintah untuk mengaktifkan enkripsi yang telah disepakati dalam proses negosiasi dalam proses handshake ssl.

SSLProtocol Versi protokol ssl yang digunakan (+SSLv3)

SSLVerifyClient Untuk memverifikasi user directive ini perlu diset menjadi require

SSLVerifyDepth Directive ini menentukan keabsahan dari suatu sertifikat yang dimiliki oleh client. (1=Sertifikat client harus ditanda tangani oleh Certificate Authority (CA)).

SSLOptions Untuk mengaktifkan lingkungan pemrograman CGI / SSI (Server Side Include).

4.5 Implementasi Sertifikat

Dalam implementasi sertifikat yang telah dibahas pada Bab 3 Penulis akan membuat tiga buah sertifikat untuk keperluan otentifikasi server dan client, kemudian sertifikat Certificate Authority (CA). Sertifikat CA ini digunakan untuk memvalidasi sertifikat server dan client. Sertifikat tersebut dibuat menggunakan aplikasi openssl.exe yang terdapat dalam direktori Apache/bin.

4.5.1 Sertifikat Server

Dalam pembuatan sertifikat server memerlukan 2 tahapan yaitu 1. Pembuatan private key server

Sebelum membuat sertifikat terlebih dahulu dibuat sebuah private.key dengan menggunakan perintah:

genrsa –out server.key

Kemudian openssl akan membuat sebuah berkas dengan nama server.key dengan panjang 512bit. Seperti yang terlihat pada Gambar 4.3.

Gambar 4.3 Pembuatan private key Server 2. Pembuatan certificate signing request (CSR)

Selanjutnya akan dibuat certificate signing request (CSR) pada server dengan menggunakan perintah:

req -new -key server.key -out server.csr -config c:\ata\openssl.cnf

Perintah diatas akan membuat sebuah berkas server.csr dengan menggunakan kunci dari berkas server.key yang telah dibuat sebelumnya. Disini juga diperlukan berkas konfigurasi dari openssl yaitu openssl.cnf. Yang penting untuk diperhatikan adalah pengisian Common Name (CN) karena badan Certificate Authority (CA) dan web browser akan mengecek apakah CN name sama dengan nama website yang tercantum dalam sertifikat. Dan pada akhir pertanyaan (distinguished names) dalam pembuatan sertifikat akan ditanyakan password sebagai keamanan tambahan. Seperti yang tertera dalam Gambar 4.4. Setelah pembuatan berkas certificate signing request (CSR) selesai akan dilanjutkan dengan pembuatan sertifikat yang di verifikasi oleh Certificate Authority (CA). Hal ini akan Penulis bahas pada Sub Bab 4.5.3 Sertifikat Certificate Authority (CA) tentang verifikasi sertifikat oleh Certificate Authority (CA)

Gambar 4.4. Pembuatan berkas server.csr

Apabila sertifikat yang dibuat tidak sama dengan nama website maka browser Internet Explorer (IE) akan memberikan error mismatched address. Seperti yang terlihat pada Gambar 4.5.

Gambar 4.5. Sertifikat error

4.5.2 Sertifikat Client

Pembuatan sertifikat client memerlukan dua tahapan yaitu: 1. Pembuatan private key client

Dalam pembuatan private key client sama dengan pembuatan private key server dengan menggunakan perintah:

genrsa –out andoko.key

Kemudian openssl akan membuat sebuah berkas private key dengan nama andoko.key.

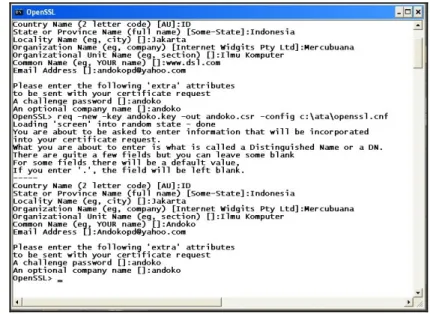

2. Pembuatan certificate signing request (CSR)

Setelah private key selesai dibuat maka akan digunakan untuk pembuatan berkas certificate signing request (CSR) dengan menggunakan perintah:

req -new -key andoko.key -out andoko.csr -config c:\ata\openssl.cnf Dalam pembuatan berkas certificate signing request (CSR) client ini tidak perlu memperhatikan Common Name (CN) karena pada waktu verifikasi client oleh server atau badan Certificate Authority (CA) tidak akan melakukan pengecekan seperti halnya sertifikat server. Dan pada akhir pertanyaan (distinguished names) dalam pembuatan sertifikat akan ditanyakan password sebagai keamanan tambahan dan pada saat menginstal sertifikat pada browser pengguna. Sebagai ilustrasi bias dilihat pada Gambar 4.6. Setelah pembuatan certificate signing request (CSR) selesai akan dilanjutkan dengan pembuatan sertifikat yang di verifikasi oleh Certificate Authority (CA). Hal ini akan Penulis bahas pada Sub Bab 4.5.3 Sertifikat Certificate Authority (CA) tentang verifikasi sertifikat oleh Certificate Authority (CA).

Gambar 4.6 Pembuatan sertifikat client

4.5.3 Sertifikat Certificate Authority (CA)

Dalam pembuatan sertifikat Certificate Authority (CA) memerlukan 2 tahapan sebagai berikut:

1. Pembuatan private key Certificate Authority (CA)

Dalam pembuatan private key Certificate Authority (CA) dengan mengetikkan perintah:

genrsa -out ca.key

yang akan menhasilkan berkas ca.key dengan panjang 512 bit.Seperti yang terlihat

2. Pembuatan sertifikat

Pada pembuatan sertifikat Certificate Authority (CA) tidak diperlukan certificate signing request (CSR) karena suatu badan Certificate Authority (CA) sudah memiliki wewenang untuk memverifikasi sertifikat yang diminta oleh clientnya. Disini sertifikat dibuat dengan menggunakan aplikasi openssl.exe dengan menggunakan perintah:

req -new -x509 -days 365 -key ca.key -out ca.crt -config c:\ata\openssl.cnf Perintah diatas akan membuat berkas sertifikat dengan nama ca.crt dengan kunci dari ca.key yang telah dibuat dan berlaku selama 365 hari (satu tahun). Dan memerlukan berkas konfigurasi dari openssl yaitu openssl.cnf dalam membuat sertifikat. Seperti yang terlihat pada Gambar 4.7.

Gambar 4.7. Pembuatan sertifikat Certificate Authority (CA) Setelah Certificate Authority (CA) selesai dibuat maka Penulis akam memverifikasi sertifikat server (server.csr) dan client (andoko.csr). Dalam verifikasi sertifikat oleh Certificate Authority (CA) diperlukan berkas dengan ekstensi .csr yang telah dibuat sebelumnya oleh server (server.csr) maupun client (andoko.csr). Berikut implementasi yang dilakukan dalam memverifikasi sertifikat oleh Penulis:

1. Verifikasi Server

Pertama akan dilakukan verifikasi berkas sertifikat server dengan menggunakan perintah:

x509 -req -days 365 -in server.csr -CA ca.crt -CAkey ca.key -set_serial 01 -out server.crt

Perintah diatas akan memverifikasi berkas server.csr dengan menggunakan berkas ca.crt milik Certificate Authority (CA). Terlebih dahulu berkas ca.crt akan dicocokan dengan berkas private key yaitu ca.key yang apabila tidak cocok akan menghasilkan error yang akan ditunjukkan pada Gambar 4.8. Apabila sesuai akan menghasilkan berkas server.crt yang sudah diverifikasi oleh Certificate Authority (CA).

Gambar 4.8. Error verifikasi pada sertifikat server 2. Verifikasi Client

Dalam memverifikasi client dengan berkas andoko.csr Penulis menggunakan perintah yang sama seperti memverifikasi server yaitu:

x509 -req -days 365 -in andoko.csr -CA ca.crt -CAkey ca.key -set_serial 01 -out andoko.crt

Perintah tersebut akan menghasilkan berkas sertifikat yaitu andoko.crt. Sebelum berkas tersebut bisa digunakan dalam otentifikasi client secure socket layer (SSL) yang nantinya akan diinstal dalam browser pengguna , sebelumnya akan dikonversi menggunakan format berkas p12 atau personal information exchange yang bisa dibaca oleh browser Internet Explorer versi 8 (IE). Dengan menggunakan perintah:

pkcs12 -export -clcerts -in andoko.crt -inkey andoko.key -out andoko.p12 Setelah aplikasi OpenSSL berhasil membuat berkas andoko.p12 maka pengguna bisa menginstal sertifikat pada browser pengguna.

4.5.4 Implementasi Sertifikat pada Browser Client

Apabila browser yang digunakan pengguna tidak terdapat sertifikat yang telah diverifikasi oleh Certificate Authority (CA) yang sama dengan yang juga memverifikasi sertifikat milik server maka akan muncul error atau pemberitahuan sertifikat pengguna belum diinstal. Seperti yang ditujukkan pada Gambar 4.9 yang Penulis capture dari browser Internet Explorer (IE). Dan Otomatis pengguna tidak bisa masuk ke website.

Gambar 4.9 Error message client authentication

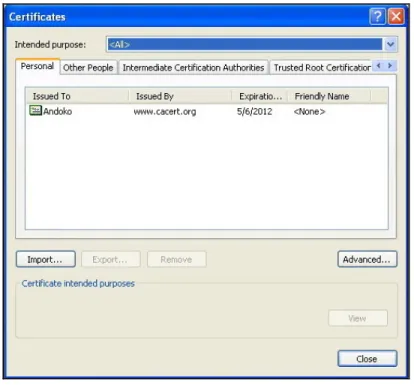

Untuk menginstal sertifikat pada Browser Internet Explore versi 8 dilakukan langkah-langkah berikut:

1. Klik tools > Internet Options > Content > Certificates > Import 2. Lalu muncul Certificate Import Wizard

3. Klik Next > Browse > Pada Files of type pilih “Personal Information Exchange” > Lalu Pilih direktori dimana file andoko.p12 tersimpan > open > next > masukann password yang dibuat pada waktu pembuatan (Sub Bab 4.5.2 Sertifikat Client – 2. Pembuatan certificate signing request (CSR)) > next > finish

Seperti ditunjukkan pada Gambar 4.10 Penulis berhasil menginstal sertifikat pengguna pada browser Internet Explorer (IE) versi 8.

Gambar 4.10 Sertifikat Internet Explorer (IE)

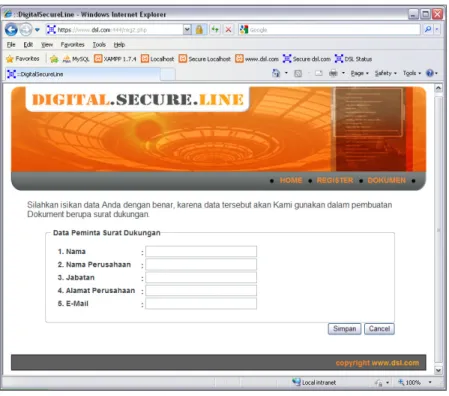

4.6 Implementasi Antar Muka Aplikasi Webserver

Implementasi antar muka didasari pada apa yang telah dibuat pada Bab sebelumnya. Berikut tampilan gambar yang Penulis ambil menggunakan browser Internet Explorer versi 8 .

Gambar 4.12 Implementasi Tampilan Halaman Register

Gambar 4.14 Implementasi Tampilan Halaman Lihat Dokumen

4.7 Pengujian

Pengujian dilakukan dalam dua bagian, pengujian pertama dilakukan untuk melihat apakah implementasi Secure Socket Layer (SSL) dan aplikasi yang dilakukan pada server sudah sesuai dengan yang diharapkan. Pengujian kedua dilakukan untuk melihat apakah hasil implementasi Secure Socket Layer (SSL) pada website berhasil memberikan keamanan kepada pengunjung.

4.7.1 Pengujian Black Box

Pengujian ini dilakukan dalam dua bagian yaitu komputer yang bertindak sebagai server (Windows XP) dan client (virtual client VMware (Windows XP)). Pada Tabel 4.3 merupakan daftar pengujian yang telah dilakukan Penulis.

Tabel 4.4. Tabel Pengujian SSL pada Web Server , Server, dan Client

No. Skenario Hasil yang

diharapkan

Hasil Pengujian A. SERVER

1. Pengujian sertifikat server Sukses Sesuai 2. Pengujian redirect HTTP ke HTTPS Sukses Sesuai

3. Pengujian koneksi SSL Sukses Sesuai

4. Pengujian Error Log Sukses Sesuai

B. CLIENT

1. Pengujian sertifikat client Sukses Sesuai 2. Pengujian CGI / SSI dalam program aplikasi

(pengecekan basis data dengan sertifikat)

Sukses Sesuai 3. Pengujian menampilkan halaman utama Sukses Sesuai 4. Pengujian menampilkan halaman register Sukses Sesuai 5. Pengujian pengecekan halaman register Sukses Sesuai 6. Pengujian menampilkan halaman lihat dokumen Sukses Sesuai 7. Pengujian menampilkan basis data dari daftar

dokumen yang dibuat

Sukses Sesuai 8. Pengujian menampilkan halaman buat dokumen Sukses Sesuai

4.7.2 Pengujian Keamanan Security Socket Layer (SSL) pada Web Server Pengujian menggunakan tiga aplikasi yang dilakukan pada client (virtual client VMware (Windows XP)) dengan kondisi firewall dalam kondisi tidak diaktifkan. Berikut penjelasan dari pengujian tersebut.

1. Aplikasi Ethereal

Aplikasi digunakan untuk menangkap lalu lintas data pada saat pengisian pada halaman register. Berikut penjelasannya.

1. Pertama Penulis akan mengaktifkan program capturing pada aplikasi Ethereal yang akan menangkap lalu lintas data protokol Hypertext Transfer Protocol Secure (HTTPS).

Gambar 4.15 Capturing https 2. Kemudian mengisi formulir register sebagai berikut:

1. Nama : Deni

2. Perusahaan : PT. Dirgantara Nusantara 3. Jabatan : IT

4. Alamat : Jakarta Selatan 5. Email : [email protected]

3. Kemudian Penulis mencari kata yang telah dimasukkan dalam paket yang sudah dicapture oleh aplikasi sniffing Ethereal dan tidak satupun dari kelima inputan ditemukan. Pada Gambar 4.16 ditunjukkan aplikasi Ethereal tidak menemukan string “Jakarta Selatan” yang dicari. Begitu juga ketika Penulis memasukkan private.key milik client kedalam preference aplikasi ethereal (edit > preferences > protocols > ssl), Penulis tetap tidak menemukan string “Jakarta Selatan” dan proses handshake ssl yang telah terekam tidak dapat di dekripsi oleh aplikasi Ethereal.

Gambar 4.16 Pencarian kata “Jakarta Selatan”

2. Aplikasi Wireshark

Aplikasi Wireshark pada dasarnya merupakan pengembangan lebih lanjut dari aplikasi Ethereal. Penulis sudah mengkonfigurasi aplikasi Wireshark seperti langkah diatas (konfigurasi ethereal) dan memperoleh hasil yang sama pada aplikasi ethereal. Kemudian Penulis mencoba memasukkan private.key milik client kedalam aplikasi preference > ssl milik aplikasi Wireshark seperti yang ditunjukkan pada Gambar 4.17.

Gambar 4.17 Preferences SSL aplikasi Wireshark

Kemudian Penulis mencoba merekam lalu lintas data yang dan mengisi formulir dokumen dan Penulis tidak menemukan string yang Penulis cari yaitu “Jakarta Selatan”. Penulis hanya dapat merekam lalu lintas secure socket layer (SSL) yang berhasil di rekam dan sudah di dekripsi seperti yang ditunjukkan pada Gambar 4.18.

3. Aplikasi Cain &Abel

Pada aplikasi Cain & Abel Penulis konfigurasikan untuk serangan keamanan dengan jenis man in the middle attack (MITM). Berikut Penjelasannya.

1. Pertama Penulis mengaktifkan sniffer mode dan memasukkan ip address virtual network. Kemudian Penulis mengaktifkan Address Protocol Resolution (APR) mode. Seperti yang ditunjukan pada gambar 4.19.

Gambar 4.19 Cain & Abel Snifer dan mode ARP

2. Kemudian Penulis merekam sertifikat server (APR-Cert) dan mendapatkan sertifikat milik server.

3. Setelah itu Penulis browsing ke website yang telah dibuat Penulis dan membuat dokumen baru sebagai berikut:

1. Tanggal : 08 Mei 2011

2. Nama Proyek : Pengadaan Komputer

3. Alamat : Jl. Merpati No.10 Jakarta Selatan 4. Nomor Dokumen Proyek : 123/10/2011

4. Kemudian Penulis menunggu beberapa menit untuk melihat hasil dari Aplikasi Cain & Abel untuk dapat menangkap lalu lintas yang terjadi. Penulis tidak dapat menemukan hasilnya bahkan setelah satu jam menunggu. Seperti terlihat pada Gambar 4.20.

Gambar 4.20 Hasil APR-HTTPS

4.7.3. Pengujian Log

Pengujian Log disini sangat penting karena interaksi antara seorang web admin dengan web server bisa dilihat dari catatan (log) suatu website. Sebelumnya Penulis telah mendefinisikan dua log menjadi berkas ssl_access.txt dan ssl_log.txt. Untuk melihat apakah log menghasilkan seperti yang diharapkan, Penulis mencoba dengan program Wireshark (mode sniffing) kemudian mengakses ke website yang telah dibuat. Pada Gambar 4.21 merupakan berkas

ssl_error.txt disitu dijelaskan mengenai proses awal ketika browser pengguna memulai komunikasi dengan web server.

Gambar 4.21 log ssl_error.txt

Sedangkan pada Gambar 4.22 merupakan berkas ssl_access.txt yang berisi infomasi dari waktu, alamat ip address, protokol, chiper suit, dan info browser yang digunakan pengguna.

Gambar 4.22 log ssl_access.txt

4.7.4. Analisa Hasil Pengujian

Berdasarkan pengujian yang telah Penulis lakukan diatas dapat dilihat bahwa implementasi Secure Socket Layer (SSL) pada website www.dsl.com berhasil dilakukan. Dari proses enkripsi dan dekripsi yang dilakukan antara website dan browser pengguna berjalan tanpa ada kendala. Begitu juga dengan proses

handshake Secure Socket Layer (SSL) yang terjadi juga sesuai dan apabila terjadi kesalahan selama proses handshake akan terjadi pengulangan atau koneksi akan ditutup. Dan aplikasi website yang telah dibuat pada client (virtual client VMware (Windows XP)) juga dapat berjalan dengan baik mulai dari proses pemasukan data formulir dan data dokumen tanpa ada kesalahan yang dihasilkan. Begitu juga dengan pengujian Log sistem yang dibuat berhasil mencatat setiap transaksi yang terjadi antara komunikasi Client dan Server.

Pengujian yang dilakukan dengan menggunakan aplikasi sniffing sebagai bagian dari Man In the Middle Attack (MITM) juga tidak berhasil mengdeskripsi bagian aplikasi data (proses pencarian string “Jakarta Selatan”), akan tetapi aplikasi Wireshark (dengan menyertakan private.key milik pengguna) dapat mengdeskripsi proses Secure Socket Layer (SSL) dengan baik dan hal ini tidak menutup kemungkinan akan dimanfaatkan oleh pihak tertentu untuk melakukan serangan terhadap komunikasi Hypertext Transfer Protocol Secure (HTTP). Sehingga Private.key milik client maupun server sangat penting untuk disimpan atau dihapus setelah suatu sertifikat dibuat. Hal ini untuk mengantisipasi hal-hal yang tidak diinginkan yang bisa dimanfaatkan oleh pihak ketiga.

4.7.5. Troubleshooting pada Secure Socket Layer (SSL)

Selama penelitian berlangsung ada beberapa kendala yang ditemui sebagai berikut:

1. Proses handshake tidak bisa diamati secara detail dari log error yang telah dibuat.

2. Pengujian koneksi handshake Secure Socket Layer (SSL) dengan menggunakan s_client (perkakas bawaan OpenSSL) dan Penulis telah mencoba dengan beberapa options selalu mendapatkan error yang selalu berkaitan dengan client maupun sub rutin aplikasi s_client tersebut, berikut salah satu error yang muncul bila menggunakan perintah s_client -connect www.dsl.com:444:

a. 1436:error:14094410:SSL routines:SSL3_READ_BYTES:sslv3 alert handshake failure:.\ssl\s3_pkt.c:1102:SSL alert number 40

b. 1436:error:140790E5:SSL routines:SSL23_WRITE:ssl handshake failure:.\ssl\s23_lib.c:188:

3. Browser Internet Explorer Versi 6 (berikut update security pack-nya) menyimpan celah keamanan yang membuat Komputer Penulis hang dan tidak bisa masuk kedalam sistem Windows pada saat Penulis melakukan pengujian dengan mengaktifkan mode sniffing dan Address Protocol Resolution (APR)

menggunakan aplikasi Cain & Abel dan membuka celah keamanan internet sehingga beberapa Trojan dan virus bisa lolos tidak terdeteksi oleh Kaspersky Anti Virus dan Firewall yang terpasang.

4. Pengujian Cain & Abel dengan mengaktifkan sniffing dan Address Protocol Resolution (APR) yang dilakukan pada lingkungan jaringan yang sebenarnya (contoh: kantor) akan menurunkan kinerja jaringan secara keseluruhan.

5. Browser Chrome versi 11 yang dipakai Penulis tidak bisa melakukan otentifikasi client.

6. Pembuatan virtual host www.dsl.com juga menyisakan kendala karena setiap Penulis ingin memasuki https://www.dsl.com dibutuhkan koneksi internet tapi tidak terjadi apabila Penulis menghubungi https://localhost yang dibuat oleh Webserver Apache.

![Tabel 4.1. Daftar Konfigurasi vhost.conf [Sumber: Ralf S. Engelschall]](https://thumb-ap.123doks.com/thumbv2/123dok/4477865.2988224/3.918.199.751.145.392/tabel-daftar-konfigurasi-vhost-conf-sumber-ralf-engelschall.webp)

![Tabel 4.2. Daftar Konfigurasi ssl.conf [Sumber: Ralf S. Engelschall]](https://thumb-ap.123doks.com/thumbv2/123dok/4477865.2988224/5.918.207.751.139.923/tabel-daftar-konfigurasi-ssl-conf-sumber-ralf-engelschall.webp)

![Tabel 4.3. Konfigurasi Secure socket layer (SSL) [Sumber: Ralf S. Engelschall]](https://thumb-ap.123doks.com/thumbv2/123dok/4477865.2988224/6.918.199.753.149.777/tabel-konfigurasi-secure-socket-layer-sumber-ralf-engelschall.webp)